ISEからActive Directoryへのグループマップに基づくWLCを使用したダイナミックVLAN割り当ての設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、ダイナミック VLAN 割り当ての概念について説明します。

前提条件

このドキュメントでは、ワイヤレスLAN(WLAN)クライアントを特定のVLANにダイナミックに割り当てるようにワイヤレスLANコントローラ(WLC)とIdentity Services Engine(ISE)サーバを設定する方法について説明します。

要件

次の項目に関する知識があることが推奨されます。

-

ワイヤレスLANコントローラ(WLC)とLightweightアクセスポイント(LAP)に関する基礎知識

-

ISEなどの認証、認可、アカウンティング(AAA)サーバの機能に関する知識

- ワイヤレス ネットワークとワイヤレスのセキュリティ問題に関する全般的な知識

- ダイナミックVLAN割り当てに関する実践的で構成可能な知識

- Microsoft Windows ADサービス、ドメインコントローラ、およびDNSの概念に関する基本的な知識

- アクセスポイントプロトコルのコントロールとプロビジョニング(CAPWAP)に関する基礎知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

ファームウェア リリース 8.8.111.0 が稼働する Cisco 5520 シリーズ WLC

-

Cisco 4800 シリーズ AP

-

ネイティブWindowsサプリカントおよびAnyconnect NAM

-

Cisco Secure ISE バージョン 2.3.0.298

-

ドメイン コントローラとして設定された Microsoft Windows 2016 Server

-

Cisco 2950 シリーズ スイッチバージョン 15.2(4)E1

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

表記法

表記法の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

RADIUS サーバによるダイナミック VLAN 割り当て

一般的な WLAN システムでは、Service Set Identifier(SSID)(コントローラの用語では WLAN)に関連付けられたすべてのクライアントに適用されるスタティックなポリシーが各 WLAN に存在します。この方式は強力ですが、異なる QoS ポリシーやセキュリティ ポリシーを継承するために各クライアントを異なる SSID に関連付ける必要があるので、さまざまな制約があります。

シスコのWLANソリューションは、IDネットワーキングのサポートによってこの制限に対処します。 これにより、ネットワークは単一のSSIDをアドバタイズできますが、ユーザクレデンシャルに基づいて、特定のユーザが異なるQoS、VLAN属性、セキュリティポリシーを継承できるようになります。

ダイナミック VLAN 割り当ては、ユーザが入力したクレデンシャルに基づいてワイヤレス ユーザを特定の VLAN に割り当てる機能です。ユーザを特定のVLANに割り当てるタスクは、Cisco ISEなどのRADIUS認証サーバによって処理されます。たとえば、これを利用すると、キャンパス ネットワーク内を移動するワイヤレス ホストを同じ VLAN に割り当てることができます。

Cisco ISEサーバは、内部データベースを含む複数のデータベースの1つに対してワイヤレスユーザを認証します。例:

- 内部 DB

-

Active Directory

-

汎用の Lightweight Directory Access Protocol(LDAP)

-

Open Database Connectivity(ODBC)に準拠したリレーショナル データベース

-

Rivest, Shamir, and Adelman(RSA)SecurID トークン サーバ

-

RADIUS に準拠したトークン サーバ

Cisco ISE 認証プロトコルとサポートされている外部 ID ソースには、ISE 内部および外部データベースでサポートされるさまざまな認証プロトコルが記載されています。

このドキュメントでは、Windows Active Directory(AD)外部データベースを使用するワイヤレスユーザの認証について説明します。

認証に成功すると、ISEはWindowsデータベースからそのユーザのグループ情報を取得し、ユーザをそれぞれの認可プロファイルに関連付けます。

クライアントがコントローラに登録されているLAPとの関連付けを試みると、LAPからWLCに対して、それぞれのEAP方式を使用してユーザのクレデンシャルが渡されます。

WLCは(EAPをカプセル化して)RADIUSプロトコルを使用してこれらのクレデンシャルをISEに送信し、ISEはKERBEROSプロトコルを使用して検証のためにユーザのクレデンシャルをADに渡します。

AD では、そのユーザークレデンシャルを検証し、認証に成功した場合は ISE に通知します。

認証に成功すると、ISE サーバーから WLC に特定の Internet Engineering Task Force(IETF)属性が渡されます。これらのRADIUS属性により、ワイヤレスクライアントに割り当てる必要があるVLAN IDが決まります。ユーザはこの事前設定済みの VLAN ID に常に割り当てられるので、クライアントの SSID(WLC の用語では WLAN)は無視されます。

VLAN ID の割り当てに使用される RADIUS ユーザ属性は次のとおりです。

-

IETF 64(トンネルタイプ)—これをVLANに設定します

-

IETF 65(トンネルミディアムタイプ)—これを802に設定

-

IETF 81(トンネルプライベートグループID)—これをVLAN IDに設定します

VLAN ID は 12 ビットで、1 ~ 4094 の値(両端の値を含む)を取ります。RFC 2868 で定義されているように、IEEE 802.1X で使用される Tunnel-Private-Group-ID は文字列型であるため、VLAN ID の整数値は文字列としてエンコードされます。これらのトンネル属性が送信される際には、Tag フィールドの値を設定する必要があります。

RFC 2868のセクション3.1で述べられているように、Tagフィールドは1オクテットの長さを持ち、同じトンネルを参照する同じパケット内の属性をグループ化する手段を提供することを目的としています。このフィールドで有効な値は、0x01 ~ 0x1F(両端を含む)です。Tag フィールドを使用しない場合は、このフィールドをゼロ(0x00)に設定する必要があります。すべての RADIUS 属性の詳細は、RFC 2868 を参照してください。

設定

このセクションでは、このドキュメントで説明する機能を設定するために必要な情報を提供します。

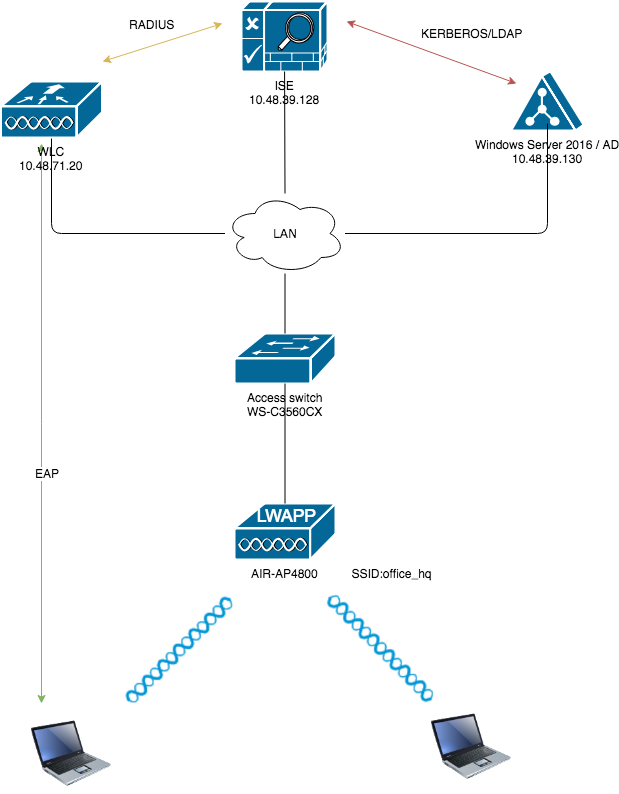

ネットワーク図

コンフィギュレーション

この図で使用されているコンポーネントの設定の詳細は、次のとおりです。

-

ISE(RADIUS)サーバのIPアドレスは10.48.39.128です。

-

WLC の管理インターフェイスおよび AP マネージャ インターフェイスのアドレスは 10.48.71.20 です。

-

DHCPサーバはLANネットワークにあり、クライアントプールごとに設定されます。図には示されていません。

-

VLAN1477 と VLAN1478 は、この設定全体で使用されます。マーケティング部門のユーザはVLAN1477に配置されるように設定され、人事部門のユーザはRADIUSサーバによってVLAN1478に配置されるように設定されます 両方のユーザが同じSSID(office_hq)に接続する場合.

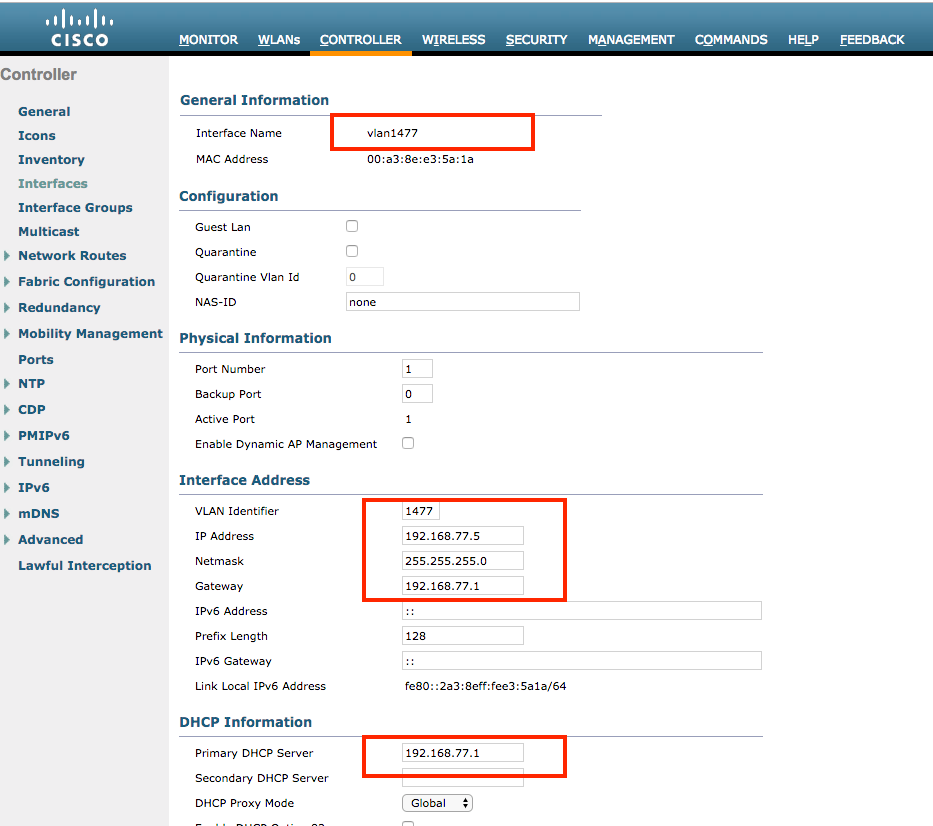

VLAN1477:192.168.77.0/24。ゲートウェイ:192.168.77.1 VLAN1478:192.168.78.0/24ゲートウェイ:192.168.78.1

-

このドキュメントでは、セキュリティメカニズムとして

PEAP-mschapv2802.1xを使用します。

注:シスコでは、WLANを保護するために、EAP-FAST認証やEAP-TLS認証などの高度な認証方式を使用することを推奨しています。

これらの前提は、この設定を実行する前に実施済みです。

-

LAPはすでにWLCに登録されています

-

DHCPサーバにDHCPスコープが割り当てられている

- ネットワーク内のすべてのデバイス間にレイヤ3接続が存在する

-

このドキュメントでは、ワイヤレス側で必要な設定について説明し、有線ネットワークが確立されていることを前提としています

- それぞれのユーザとグループはADで設定されます

ISE と AD のグループマッピングに基づいて、WLC でダイナミック VLAN 割り当てを行うには、次の手順を実行する必要があります。

- ISE と AD の統合および ISE でのユーザー認証と認証ポリシーの設定.

- SSID「office_hq」のdot1x認証およびAAAオーバーライドをサポートするためのWLC設定。

- エンドクライアントのサプリカントの設定.

ISE と AD の統合および ISE でのユーザー認証と認証ポリシーの設定

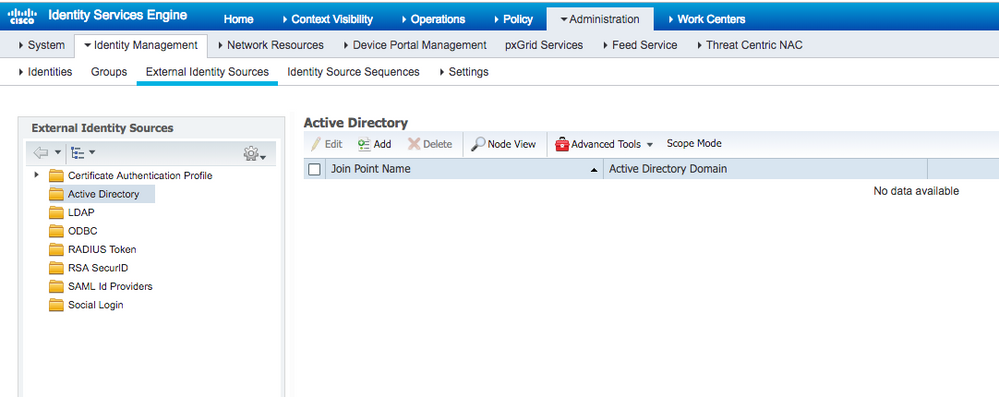

- adminアカウントを使用してISE Web UIインターフェイスにログインします。

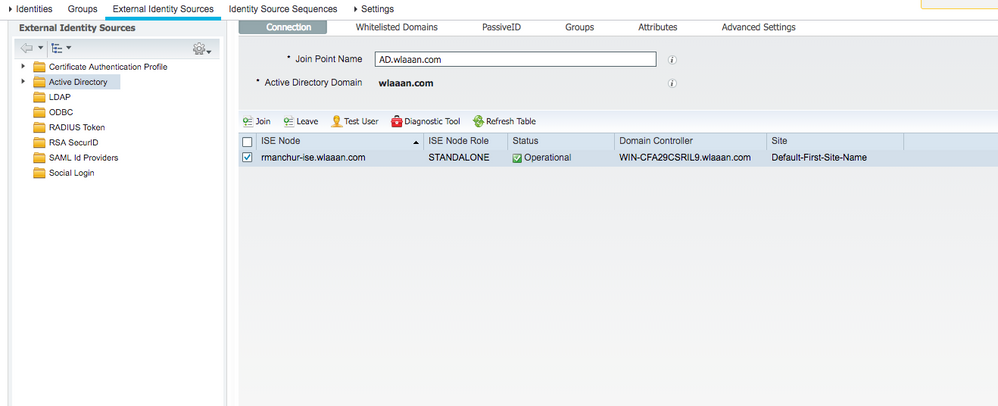

Administration > Identity management > External Identity Sources > Active directoryに移動します。

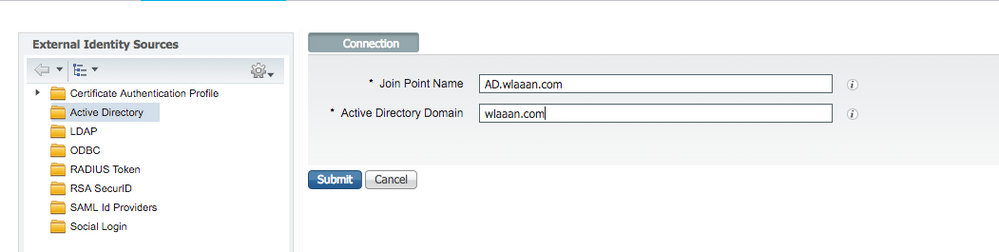

- Addをクリックし、Active Directory Join Point Name設定でドメイン名とIDストア名を入力します。この例では、ISEがドメインに登録され

wlaaan.com、ジョインポイントがAD.wlaaan.comとして指定されます。ローカルで有効なISE名です。

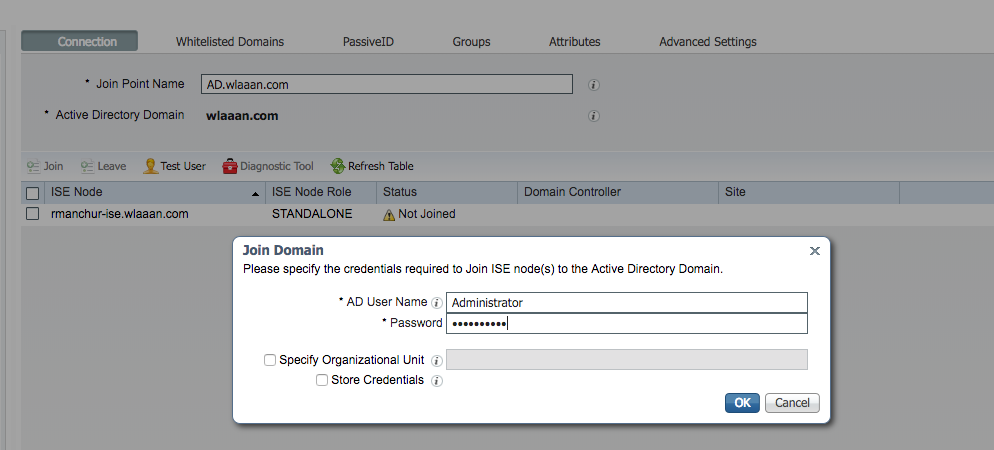

Submitのボタンを押すと、ポップアップウィンドウが開き、ISEをすぐにADに参加させるかどうかを尋ねられます。Yesを押し、Active Directoryユーザクレデンシャルと管理者権限を入力して、ドメインに新しいホストを追加します。

- この時点を過ぎると、ISEがADに正常に登録されます。

登録プロセスに問題がある場合は、Diagnostic Toolを使用して、AD接続に必要なテストを実行できます。 - それぞれの認可プロファイルを割り当てるために使用されるアクティブなディレクトリのグループを取得する必要があります。

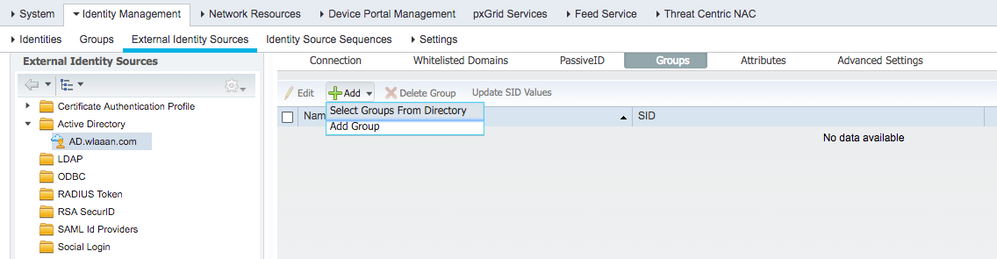

Administration > Identity management > External Identity Sources > Active directory >に移動し、をクリックして> Groups Addを選択Select Groups from Active Directoryします。

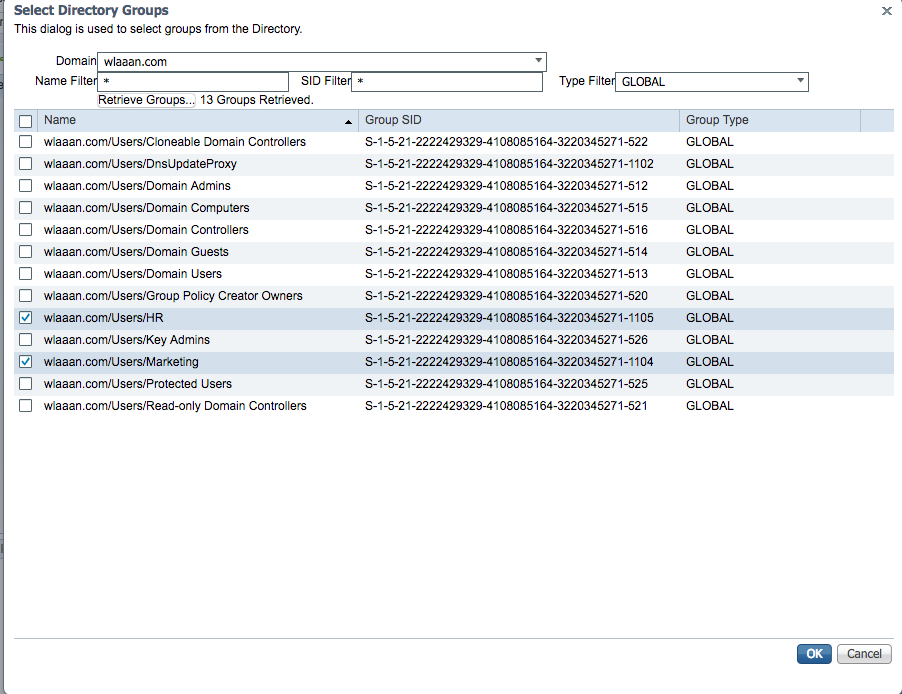

- 新しいポップアップウィンドウが開き、特定のグループを取得するためのフィルタを指定するか、ADからすべてのグループを取得することができます。

ADグループリストからそれぞれのグループを選択し、OKを押します。

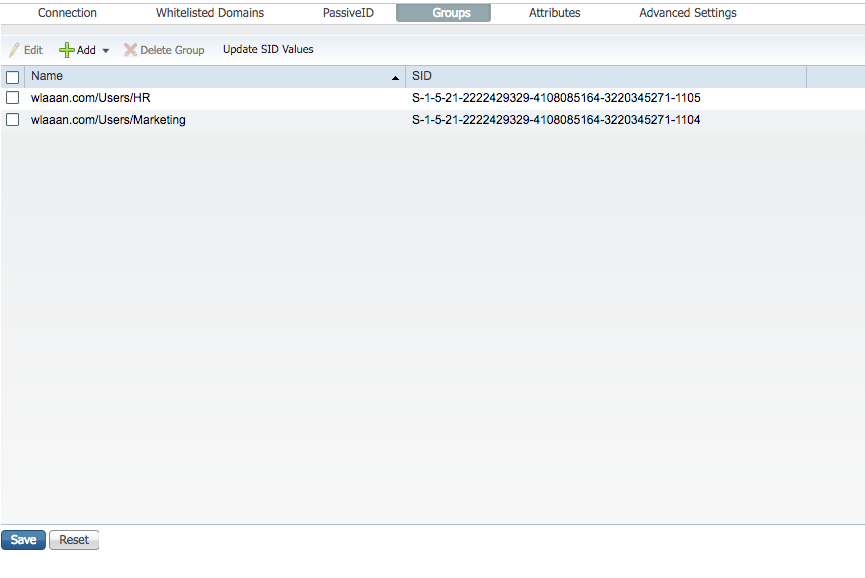

- それぞれのグループがISEに追加され、保存できます。と入力します。

Save

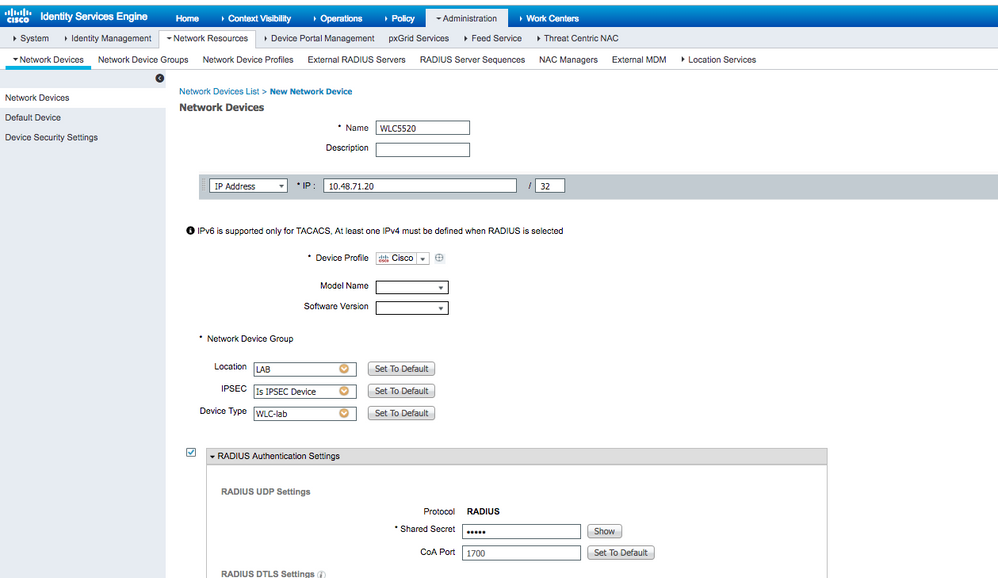

- ISEネットワークデバイスリストへのWLCの追加:

Administration > Network Resources > Network Devicesに移動し、Addを押します。

WLC と ISE 間の WLC 管理 IP アドレスと RADIUS 共有秘密を指定して、設定を完了します。

- ISEをADに参加させ、デバイスリストにWLCを追加した後、ユーザの認証ポリシーと認可ポリシーの設定を開始できます。

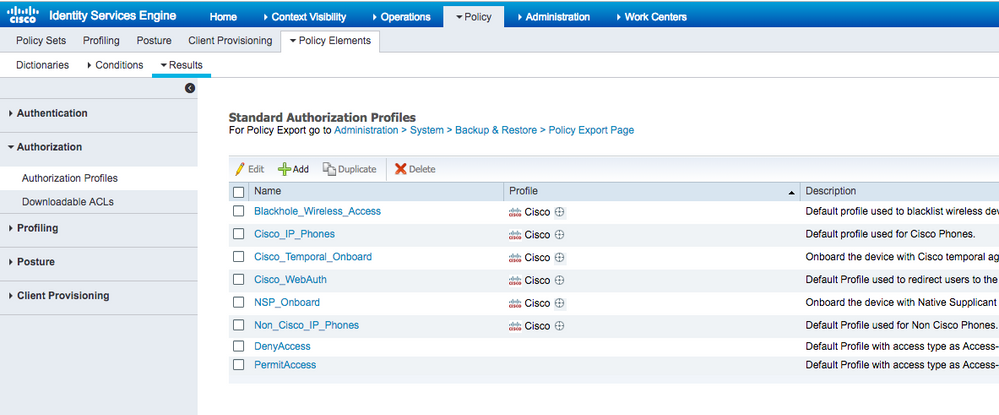

- MarketingからVLAN1477に、またHRグループからVLAN1478にユーザを割り当てるには、認可プロファイルを作成します。

新しいプロファイルを作成するには、Policy > Policy Elements > Results > Authorization > Authorization profilesに移動し、Addボタンをクリックします。

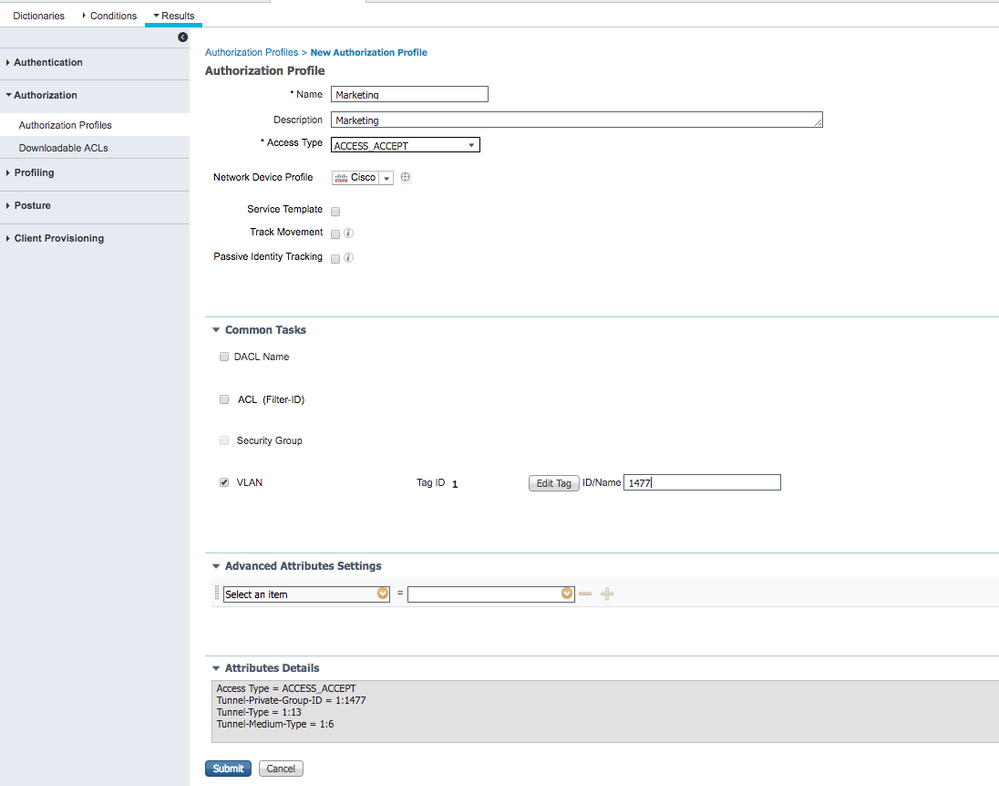

- 各グループのVLAN情報を使用して認可プロファイルの設定を完了します。この例では

Marketingグループの設定を示します。

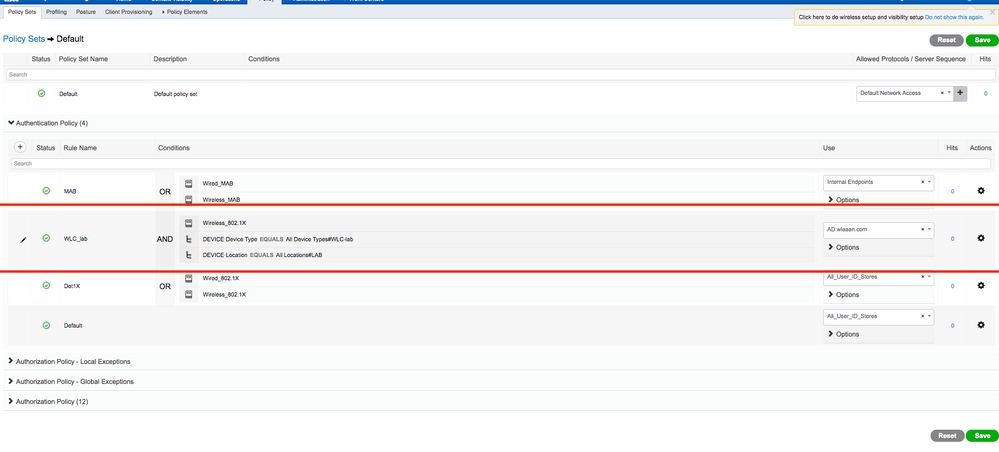

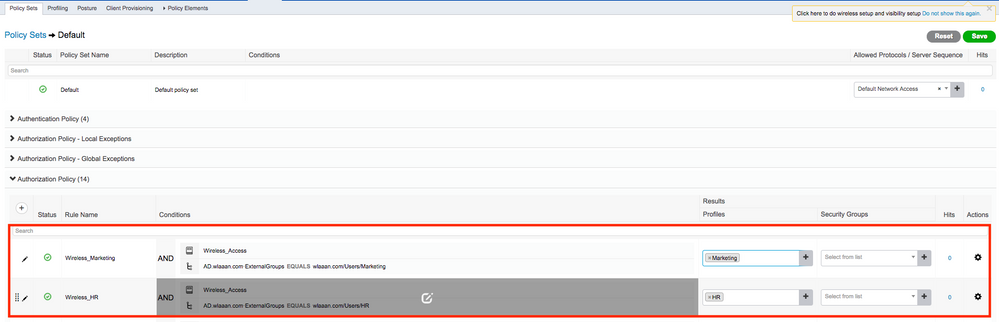

他のグループについても同様の設定を行い、それぞれのVLANタグ属性を設定する必要があります。 - 認可プロファイルを設定した後、ワイヤレスユーザの認証ポリシーを定義できます。この操作は、ポリシーセットを設定

CustomDefaultするか、変更することで実行できます。この例では、デフォルトポリシーセットを変更します。Policy > Policy Sets > Defaultに移動します。dot1x認証タイプのデフォルトではAll_User_ID_Storesが使用されますが、ADはAll_User_ID_StoresWLC_labのアイデンティティソースリストの一部であるため、現在のデフォルト設定でも機能します。この例では、それぞれのLABコントローラに対してより具体的なルールを使用し、認証の唯一のソースとしてADを使用します。

- 次に、グループメンバーシップに基づいてそれぞれの認可プロファイルを割り当てるユーザの認可ポリシーを作成する必要があります。

Authorization policyのセクションに移動し、この要件を満たすためにポリシーを作成します。

- MarketingからVLAN1477に、またHRグループからVLAN1478にユーザを割り当てるには、認可プロファイルを作成します。

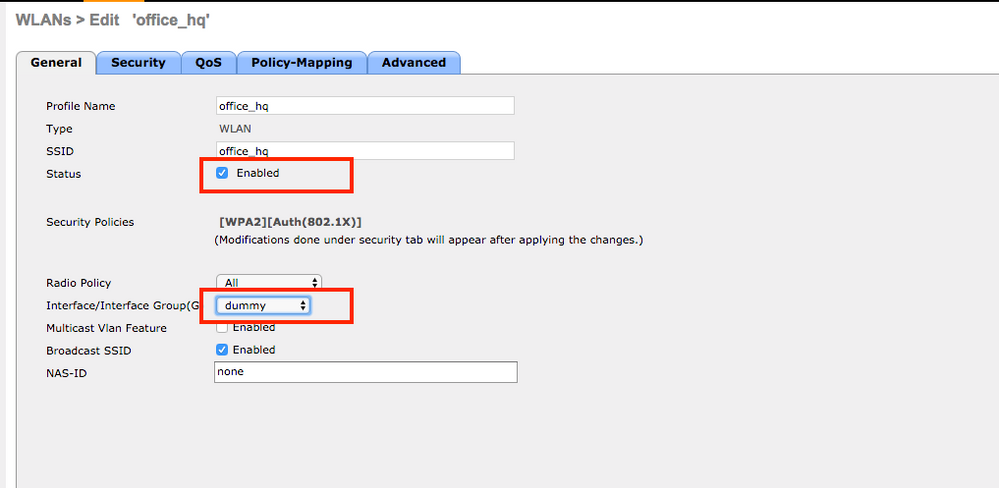

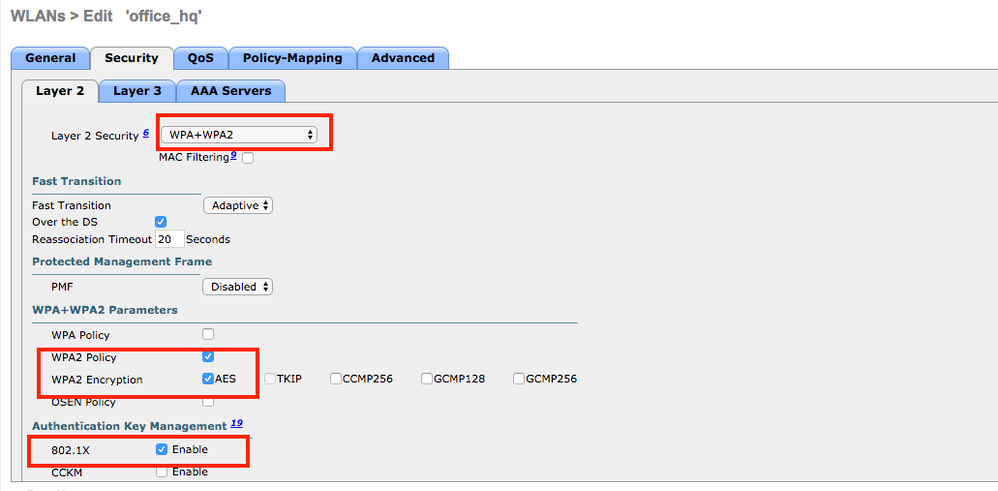

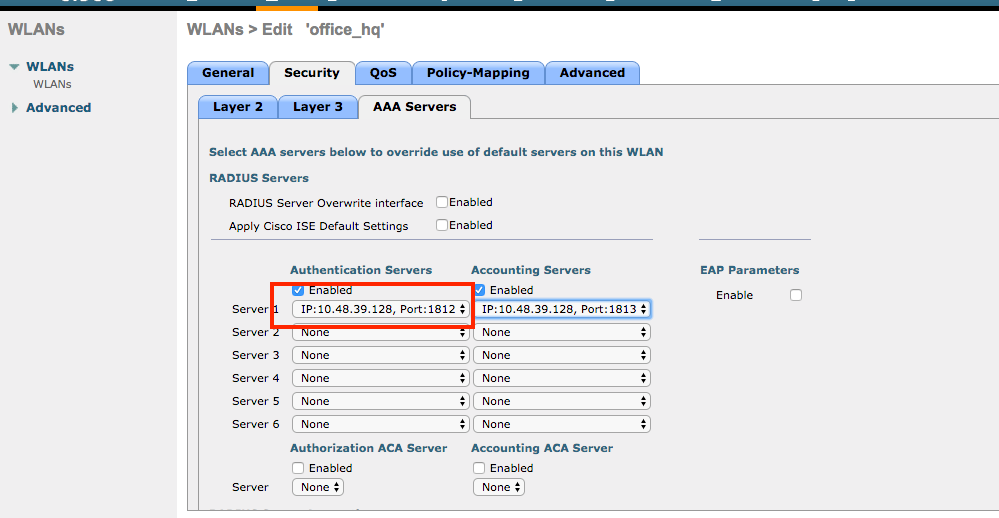

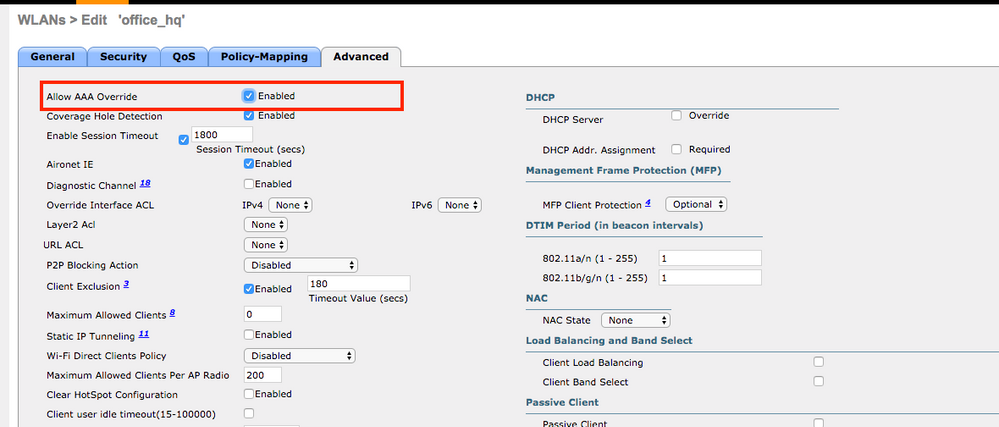

SSID「office_hq」のdot1x認証およびAAAオーバーライドをサポートするWLC設定

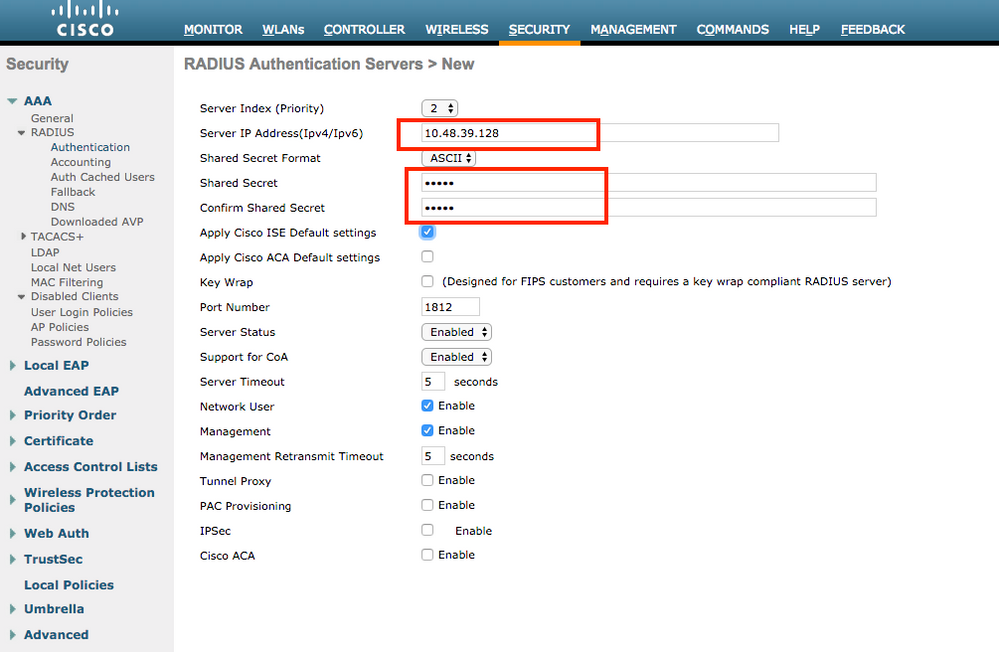

- WLC上のRADIUS認証サーバとしてISEを設定します。Web UIインターフェイスの

Security > AAA > RADIUS > Authenticationセクションに移動し、ISE IPアドレスと共有秘密情報を指定します。

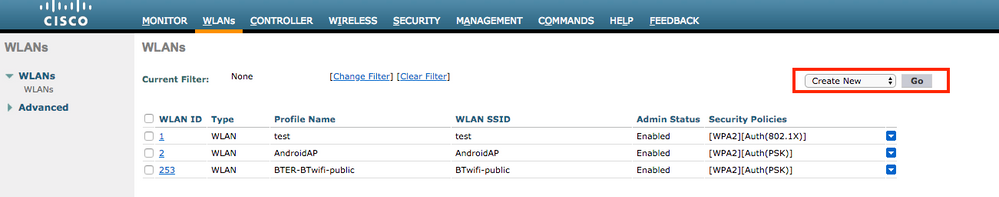

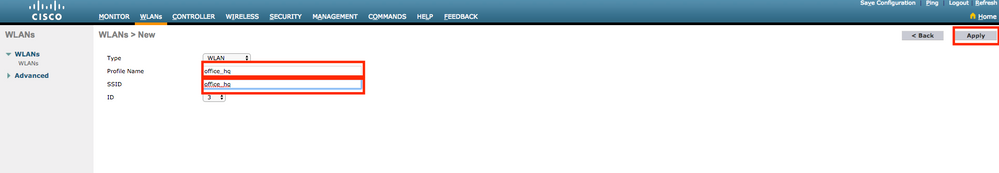

- WLCの

WLANsセクションでSSIDoffice_hqを設定します。この例では、SSIDにWPA2/AES+dot1xおよびAAAの上書きを設定しています。適切なVLANはRADIUSを介して割り当てられるため、WLANにはinterfaceDummyが選択されます。このダミーインターフェイスをWLC上に作成し、IPアドレスを割り当てる必要がありますが、IPアドレスが有効である必要はなく、また配置するVLANをアップリンクスイッチ内に作成することもできないため、VLANが割り当てられていない場合は、クライアントはどこにも移動できません。

- また、ユーザVLAN用のダイナミックインターフェイスをWLC上で作成する必要もあります。

Controller > InterfacesUIメニューに移動します。 WLC は、その VLAN にダイナミックインターフェイスがある場合にのみ、AAA 経由で受信した VLAN の割り当てを受け入れます。

確認

接続をテストするには、Windows 10ネイティブサプリカントとAnyconnect NAMを使用します。

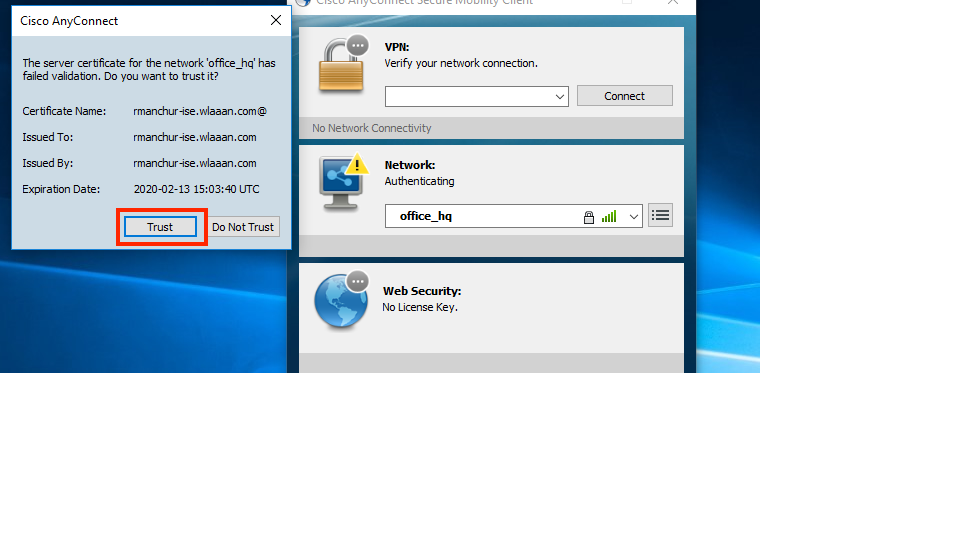

EAP-PEAP認証を使用しており、ISEが自己署名証明書(SSC)を使用しているため、証明書の警告に同意するか、証明書の検証を無効にする必要があります。企業環境では、ISEで署名済みの信頼できる証明書を使用し、エンドユーザデバイスに適切なルート証明書が信頼できるCAリストにインストールされていることを確認する必要があります。

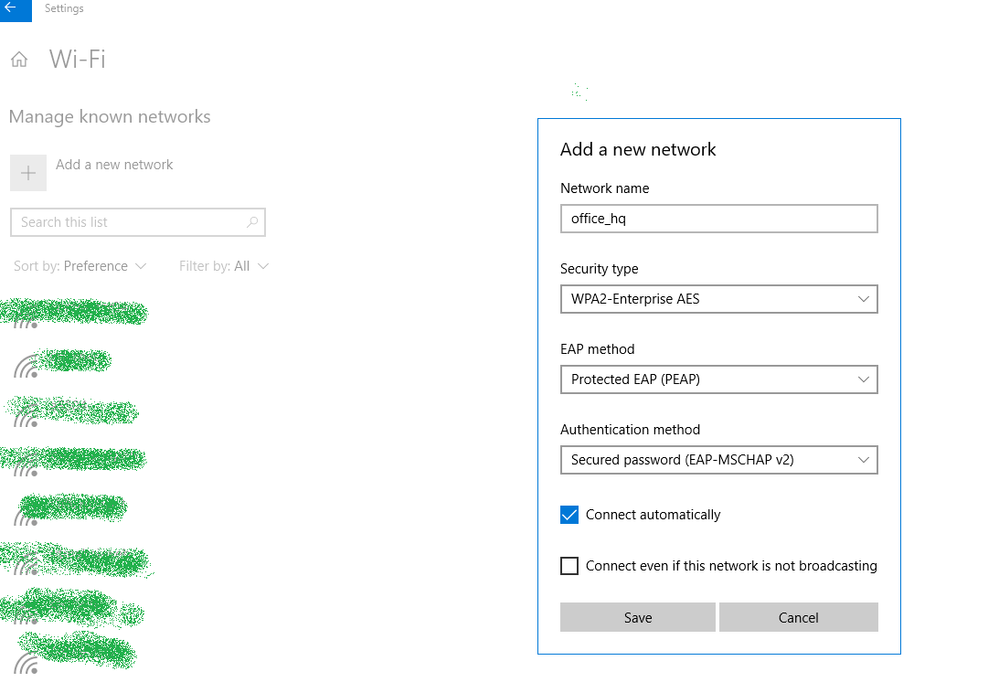

Windows 10およびネイティブサプリカントとの接続をテストします。

Network & Internet settings > Wi-Fi > Manage known networksを開き、Add new networkボタンを押して新しいネットワークプロファイルを作成します。必要な情報を入力します。

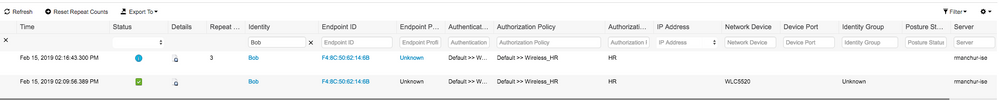

- ISEの認証ログを確認し、ユーザに対して適切なプロファイルが選択されていることを確認します。

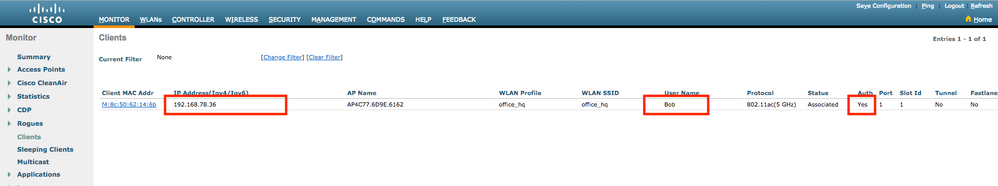

- WLCでクライアントエントリをチェックし、エントリが正しいVLANに割り当てられ、RUN状態にあることを確認します。

- WLC CLIから、

show client dertails:

show client detail f4:8c:50:62:14:6b Client MAC Address............................... f4:8c:50:62:14:6b Client Username ................................. Bob Client Webauth Username ......................... N/A Hostname: ....................................... Device Type: .................................... Intel-Device AP MAC Address................................... 70:69:5a:51:4e:c0 AP Name.......................................... AP4C77.6D9E.6162 AP radio slot Id................................. 1 Client State..................................... Associated User Authenticated by ........................... RADIUS Server Client User Group................................ Bob Client NAC OOB State............................. Access Wireless LAN Id.................................. 3 Wireless LAN Network Name (SSID)................. office_hq Wireless LAN Profile Name........................ office_hq Hotspot (802.11u)................................ Not Supported Connected For ................................... 242 secs BSSID............................................ 70:69:5a:51:4e:cd Channel.......................................... 36 IP Address....................................... 192.168.78.36 Gateway Address.................................. 192.168.78.1 Netmask.......................................... 255.255.255.0 ... Policy Manager State............................. RUN ... EAP Type......................................... PEAP Interface........................................ vlan1478 VLAN............................................. 1478 Quarantine VLAN.................................. 0 Access VLAN...................................... 1478

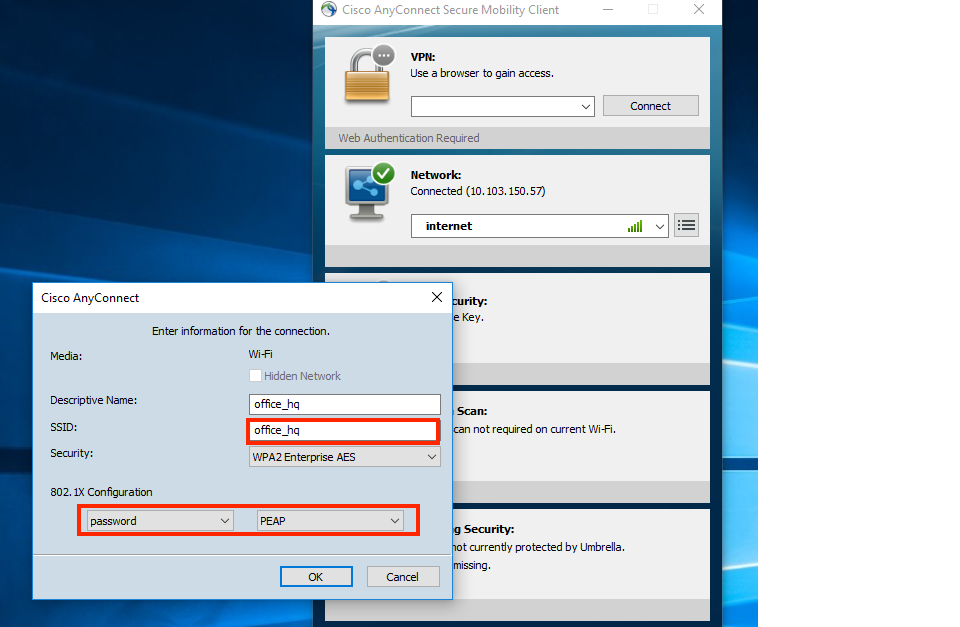

Windows 10およびAnyconnect NAMとの接続をテストします。

- 使用可能なSSIDのリストからSSIDを選択し、それぞれのEAP認証タイプ(この例ではPEAP)と内部認証フォームを選択します。

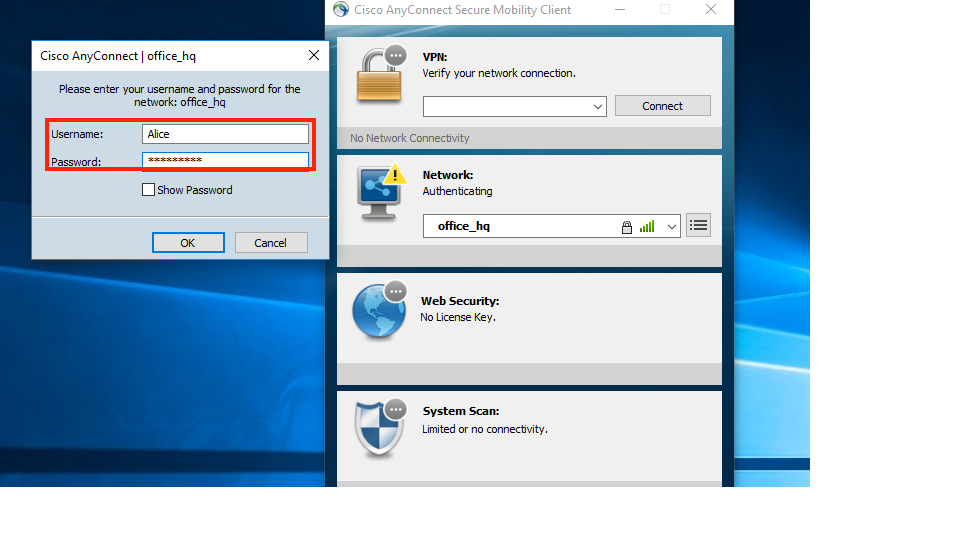

- ユーザー認証の対象となるユーザー名とパスワードを入力します。

- ISEはSSCをクライアントに送信するため、証明書を信頼することを手動で選択する必要があります(実稼働環境では、信頼できる証明書をISEにインストールすることを強く推奨します)。

- ISEの認証ログを確認し、ユーザに対して適切な認可プロファイルが選択されていることを確認します。

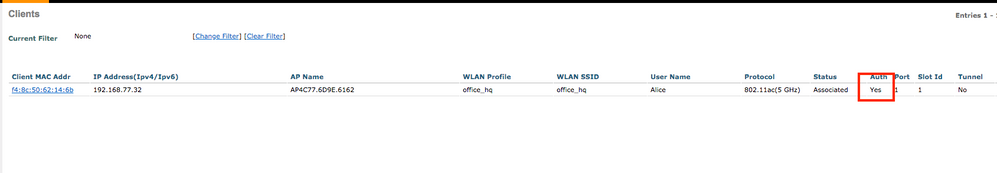

- WLCでクライアントエントリをチェックし、エントリが正しいVLANに割り当てられ、RUN状態にあることを確認します。

- WLC CLIから、

show client dertails:

Client MAC Address............................... f4:8c:50:62:14:6b Client Username ................................. Alice Client Webauth Username ......................... N/A Hostname: ....................................... Device Type: .................................... Intel-Device AP MAC Address................................... 70:69:5a:51:4e:c0 AP Name.......................................... AP4C77.6D9E.6162 AP radio slot Id................................. 1 Client State..................................... Associated User Authenticated by ........................... RADIUS Server Client User Group................................ Alice Client NAC OOB State............................. Access Wireless LAN Id.................................. 3 Wireless LAN Network Name (SSID)................. office_hq Wireless LAN Profile Name........................ office_hq Hotspot (802.11u)................................ Not Supported Connected For ................................... 765 secs BSSID............................................ 70:69:5a:51:4e:cd Channel.......................................... 36 IP Address....................................... 192.168.77.32 Gateway Address.................................. 192.168.77.1 Netmask.......................................... 255.255.255.0 ... Policy Manager State............................. RUN ... Policy Type...................................... WPA2 Authentication Key Management.................... 802.1x Encryption Cipher................................ CCMP-128 (AES) Protected Management Frame ...................... No Management Frame Protection...................... No EAP Type......................................... PEAP Interface........................................ vlan1477 VLAN............................................. 1477

トラブルシュート

- WLCとISEの間のRADIUS接続をテストするには

test aaa radius usernameを使用し、結果を表示するにはpassword wlan-id test aaa show radiusを使用します。

test aaa radius username Alice password <removed> wlan-id 2 Radius Test Request Wlan-id........................................ 2 ApGroup Name................................... none Attributes Values ---------- ------ User-Name Alice Called-Station-Id 00-00-00-00-00-00:AndroidAP Calling-Station-Id 00-11-22-33-44-55 Nas-Port 0x00000001 (1) Nas-Ip-Address 10.48.71.20 NAS-Identifier 0x6e6f (28271) Airespace / WLAN-Identifier 0x00000002 (2) User-Password cisco!123 Service-Type 0x00000008 (8) Framed-MTU 0x00000514 (1300) Nas-Port-Type 0x00000013 (19) Cisco / Audit-Session-Id 1447300a0000003041d5665c Acct-Session-Id 5c66d541/00:11:22:33:44:55/743 test radius auth request successfully sent. Execute 'test aaa show radius' for response (Cisco Controller) >test aaa show radius Radius Test Request Wlan-id........................................ 2 ApGroup Name................................... none Radius Test Response Radius Server Retry Status ------------- ----- ------ 10.48.39.128 1 Success Authentication Response: Result Code: Success Attributes Values ---------- ------ User-Name Alice State ReauthSession:1447300a0000003041d5665c Class CACS:1447300a0000003041d5665c:rmanchur-ise/339603379/59 Tunnel-Type 0x0000000d (13) Tunnel-Medium-Type 0x00000006 (6) Tunnel-Group-Id 0x000005c5 (1477) (Cisco Controller) >

debug clientを使用して、ワイヤレスクライアントの接続の問題をトラブルシューティングします。- WLCの認証と認可の問題をトラブルシューティングするには、

debug aaa all enableコマンドを使用します。

注:デバッグが行われるMACアドレスに基づいて出力を制限するには、このコマンドとのみ

debug mac addrを使用します。 - 認証の失敗の問題とAD通信の問題を特定するには、ISEライブログとセッションログを参照してください。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

19-Sep-2007 |

初版 |

シスコ エンジニア提供

- ローマンマンチュールCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック