AireOSワイヤレスLANコントローラのWeb認証の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、内部Web認証をサポートするようにCisco 4400シリーズワイヤレスLAN(WLAN)コントローラ(WLC)を設定する方法について説明します。

前提条件

要件

4400 WLCを初期設定することをお勧めします。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

バージョン 7.0.116.0 が稼働している 4400 シリーズ WLC

-

Microsoft® Windows 2003 Server にインストールされている Cisco Secure Access Control Server(ACS)バージョン 4.2

-

Cisco Aironet 1131AG シリーズ Lightweight アクセス ポイント

-

バージョン 4.0 が稼働する Cisco Aironet 802.11 a/b/g CardBus ワイヤレス アダプタ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

表記法

ドキュメント表記の詳細は、『テクニカルティップスのフォーマット表記法の使用とその他のコンテンツ』を参照してください。

Web 認証

Web認証は、有効なユーザ名とパスワードが正しく入力されるまで、特定のクライアントからのIPトラフィック(DHCPおよびDNS関連のパケットを除く)をコントローラで許可しないようにするレイヤ3セキュリティ機能です。これは、サプリカントやクライアント ユーティリティを必要としない簡単な認証方式です。一般に、Web 認証はゲスト アクセス ネットワークを展開する場合に使用されます。一般的な導入には、T-Mobile®やStarbucks®が提供するような「ホットスポット」の場所が含まれます。

Web 認証はデータ暗号化を提供しないことを注意してください。Web認証は、接続性だけが問題となるホットスポットまたはキャンパス環境での単純なゲストアクセスとして使用されます。

Web認証は次のコマンドを使用して実行できます。

-

WLCのデフォルトログインウィンドウ

-

WLCのデフォルトログインウィンドウの変更バージョン

-

外部Webサーバで設定するカスタマイズされたログインウィンドウ(外部Web認証)

-

コントローラにダウンロードするカスタマイズされたログインウィンドウ

このマニュアルでは、内部 Web 認証用のワイヤレス LAN コントローラが設定されています。

Web 認証プロセス

ユーザが Web 認証用に設定された WLAN に接続する場合は、次のようになります。

-

ユーザは、Web ブラウザを開き、URL として、たとえば、http://www.cisco.com を入力します。クライアントは、宛先の IP を取得するため、この URL の DNS 要求を送信します。WLC は DNS サーバに DNS 要求をバイパスし、DNS サーバは宛先 www.cisco.com の IP アドレスを含む DNS 応答で返答します。次にこれがワイヤレス クライアントに転送されます。

-

続いて、クライアントは宛先 IP アドレスを使用して TCP 接続を開始しようとします。www.cisco.com の IP アドレスを宛先とする TCP SYN パケットが送信されます。

-

WLC にはクライアント用に設定されたルールがあるため、www.cisco.com のプロキシとして機能します。WLC は、www.cisco.com の IP アドレスを送信元とする TCP SYN-ACK パケットをクライアントに戻します。クライアントは、3 ウェイ TCP ハンドシェイクを完了するために、TCP ACK パケットを返し、TCP 接続が完全に確立されます。

-

クライアントは、宛先が www.cisco.com である HTTP GET パケットを送信します。WLC はこのパケットをインターセプトして、リダイレクト処理用に送信します。HTTP アプリケーション ゲートウェイは、HTML 本文を準備し、クライアントから要求された HTTP GET への応答として返します。この HTML により、クライアントは WLC のデフォルト Web ページの URL(たとえば、http://<Virtual-Server-IP>/login.html.)に転送されます。

-

クライアントは、たとえば、www.cisco.com などの IP アドレスとの TCP 接続を閉じます。

-

ここで、クライアントが http://10.1.1.1/login.html に移動したいとします。そのため、クライアントは WLC の仮想 IP アドレスとの TCP 接続を開こうとします。WLC に 10.1.1.1 の TCP SYN パケットを送信します。

-

WLC は TCP SYN-ACK で返答し、クライアントはハンドシェイクを完了するために、TCP ACK を WLC に戻します。

-

クライアントは、ログインページを要求するために、10.1.1.1を宛先とする、/login.htmlのHTTP GETを送信します。

-

この要求はWLCのWebサーバで許可され、サーバはデフォルトログインページで応答します。クライアントは、ユーザがログインできるログインページをブラウザウィンドウで受け取ります。

Web認証プロセスの説明については、『CiscoワイヤレスLANコントローラ(WLC)でのWeb認証』を参照してください。

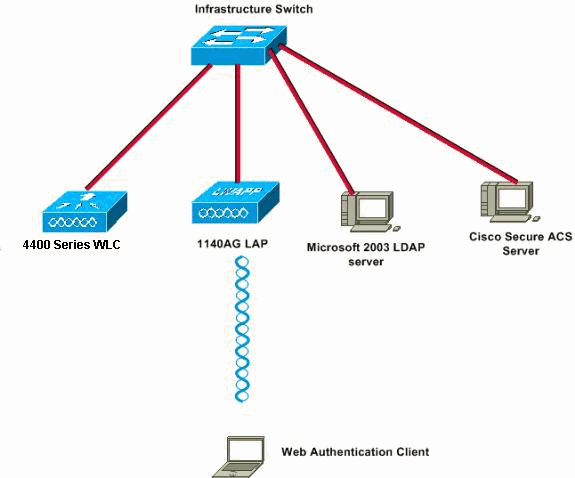

ネットワーク構成

このドキュメントでは、次のネットワーク セットアップを使用します。

ネットワーク構成

ネットワーク構成

Web 認証用のコントローラの設定

このドキュメントでは、WLAN は Web 認証用に設定され、専用 VLAN にマップされています。以下に示すのは、Web 認証用の WLAN の設定に関係した手順です。

この項では、Web認証用にコントローラを設定する方法を中心に説明します。

このドキュメントで使用する IP アドレスは次のとおりです。

-

WLC の IP アドレスは 10.77.244.204 です。

-

ACS サーバの IP アドレスは 10.77.244.196 です。

VLAN インターフェイスの作成

次のステップを実行します。

-

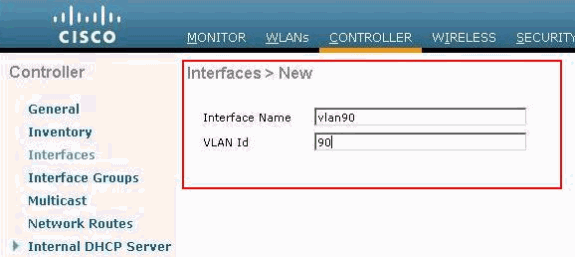

ワイヤレス LAN コントローラ GUI で、上部のメニューから [Controller] を選択し、左側のメニューから [Interfaces] を選択し、ウィンドウの右上の [New] をクリックして、新しい動的インターフェイスを作成します。

[Interfaces] > [New] ウィンドウが表示されます。この例では、[Interface Name] には vlan90 を、[VLAN ID] には 90 をそれぞれ使用しています。

「インタフェース」 > 「新規ウィンドウ」の順に開く

「インタフェース」 > 「新規ウィンドウ」の順に開く -

VLAN インターフェイスを作成するには、[Apply] をクリックします。

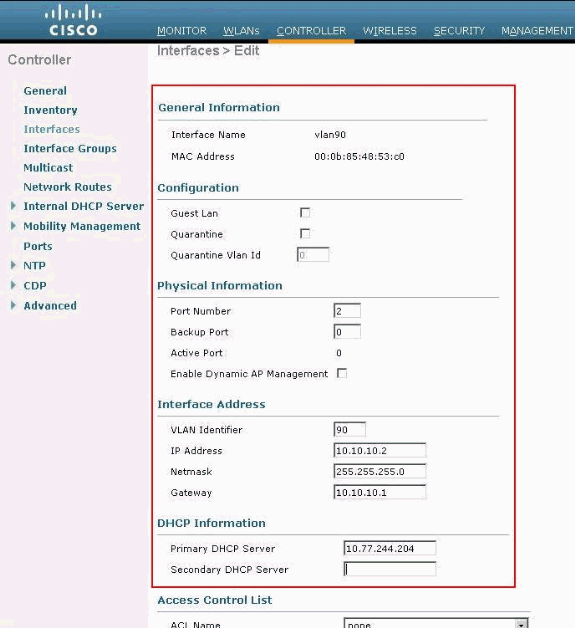

[Interfaces] > [Edit] ウィンドウが表示され、インターフェイス固有の情報を入力することが求められます。

-

このドキュメントでは、次のパラメータを使用します。

-

IP アドレス:10.10.10.2

-

ネットマスク:255.255.255.0(24 ビット)

-

ゲートウェイ:10.10.10.1

-

ポート番号:2

-

プライマリ DHCP サーバ:10.77.244.204

注:このパラメータは、RADIUSサーバまたはDHCPサーバのIPアドレスである必要があります。この例では、内部 DHCP スコープが WLC 上で設定されているため、WLC の管理アドレスは DHCP サーバとして使用されます。

-

セカンダリ DHCP サーバ:0.0.0.0

注:この例ではセカンダリDHCPサーバがないため、0.0.0.0を使用しています。設定にセカンダリ DHCP サーバがあれば、そのサーバ IP アドレスをこのフィールドに追加します。

-

ACL 名:なし

Interfaces > Editウィンドウの一般情報

Interfaces > Editウィンドウの一般情報 -

-

Apply をクリックして変更を保存します。

内部 Web 認証用の WLC の設定

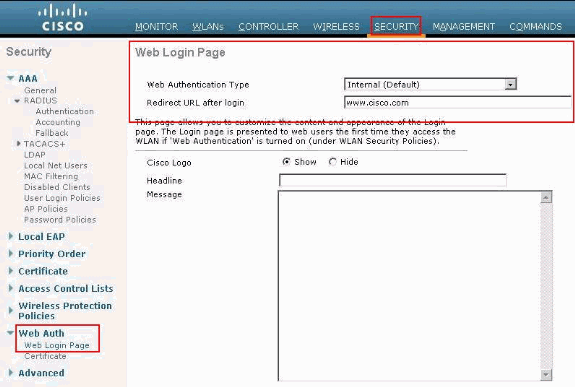

次の手順では、内部 Web 認証用の WLC を設定します。内部 Web 認証は、WLC 上でのデフォルトの Web 認証タイプです。このパラメータが変更されていなければ、内部 Web 認証を有効にするための設定は必要ありません。Web 認証パラメータが以前に変更されている場合には、内部 Web 認証用に WLC を設定するために、次の手順を実行します。

-

コントローラのGUIから、Security > Web Auth > Web Login Page の順に選択して、Web Login Pageにアクセスします。

-

[Web Authentication Type] ドロップダウン ボックスから、[Internal Web Authentication] を選択します。

-

Redirect URL after loginフィールドに、認証が成功した後にエンドユーザがリダイレクトされるページのURLを入力します。

ログイン後のリダイレクトURL

ログイン後のリダイレクトURL注:WLCバージョン5.0以降では、Web認証用のログアウトページもカスタマイズできます。

WLAN インスタンスの追加

内部 Web 認証が有効になっており、Web 認証専用の VLAN があるので、Web 認証ユーザをサポートするために新しい WLAN/SSID を提供する必要があります。

新しい WLAN/SSID を作成するには、次の手順を実行します。

-

WLC GUI から、最上部のメニューで [WLAN] をクリックし、右上にある [New] をクリックします。

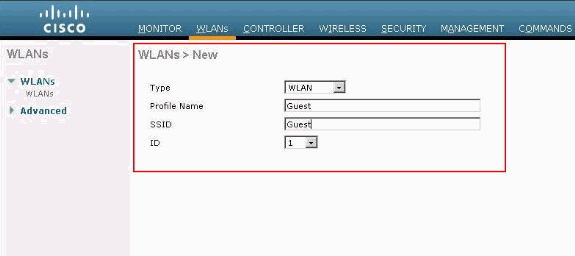

[Type] で [WLAN] を選択します。Web 認証用のプロファイル名と WLAN SSID を選択します。この例では、Profile NameとWLAN SSIDの両方にGuestを使用しています。

プロファイル名とWLAN SSID

プロファイル名とWLAN SSID -

[APPLY] をクリックします。

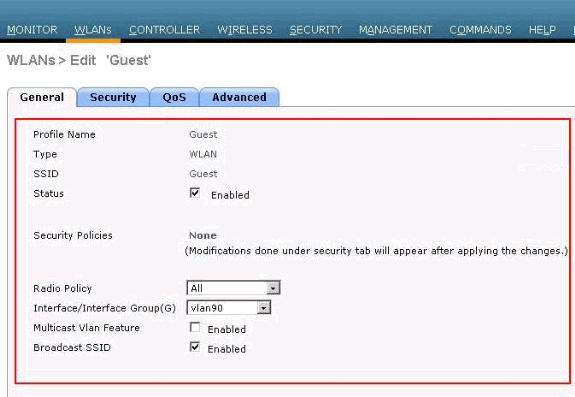

新しい [WLANs] > [Edit] ウィンドウが表示されます。

WLANs > Editウィンドウが表示されます

WLANs > Editウィンドウが表示されます -

WLAN のステータス ボックスをオンにして、WLAN を有効にします。[Interface] メニューで、以前に作成した VLAN インターフェイスの名前を選択します。この例では、インターフェイス名は vlan90 です。

注:この画面の他のパラメータは、デフォルト値のままにします。

-

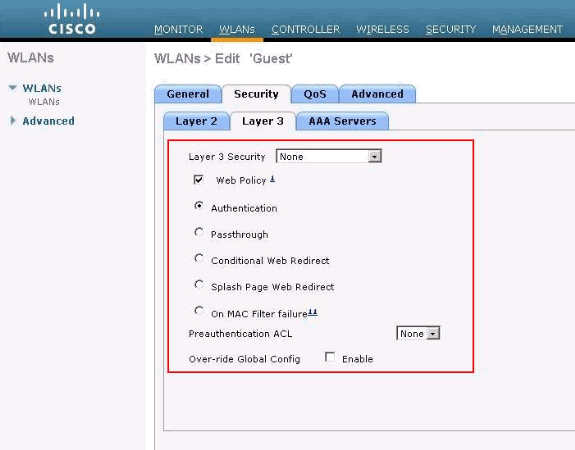

[Security] タブをクリックします。

次の手順を実行して、Web 認証を設定します。

-

[Layer 2] タブをクリックして、セキュリティを [None] に設定します。

注:WLANでは、Webパススルーをレイヤ3セキュリティとして802.1xを使用するように設定したり、WPA/WPA2をレイヤ2セキュリティとして設定したりすることはできません。ワイヤレスLANコントローラレイヤ2およびレイヤ3セキュリティの互換性については、『ワイヤレスLANコントローラレイヤ2レイヤ3セキュリティの互換性マトリクス』を参照してください

-

[レイヤ3(Layer 2)] タブをクリックします[Web Policy] ボックスをオンにして、次に示す [Authentication] オプションを選択します。

Layer 3」タブをクリックし、Web Policyボックスにチェックマークを付けます

Layer 3」タブをクリックし、Web Policyボックスにチェックマークを付けます -

[Apply] をクリックして、WLAN を保存します。

-

WLAN 概要ウィンドウに戻ります。SSID ゲストの WLAN テーブルの [Security Policies] 列の下で、Web 認証が有効になっていることを確認します。

-

Web 認証でユーザを認証する 3 とおりの方法

Web 認証を使用する場合には、ユーザを認証する 3 とおりの方法があります。ローカル認証によって、Cisco WLC のユーザを認証することができます。さらに、外部 RADIUS サーバまたは LDAP サーバをバックエンド データベースとして使用してユーザを認証することもできます。

このドキュメントでは、3 つすべての方法での設定例を示しています。

ローカル認証

ゲストユーザのユーザデータベースは、WLCのローカルデータベースに保存されます。ユーザは、次のデータベースに対してWLCによって認証されます。

-

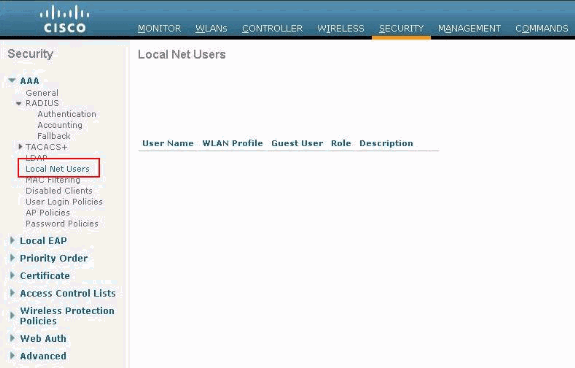

WLC GUI で [Security] を選択します。

-

左側の [AAA] メニューから [Local Net Users] をクリックします。

左側のメニューからローカルネットユーザをクリックします

左側のメニューからローカルネットユーザをクリックします -

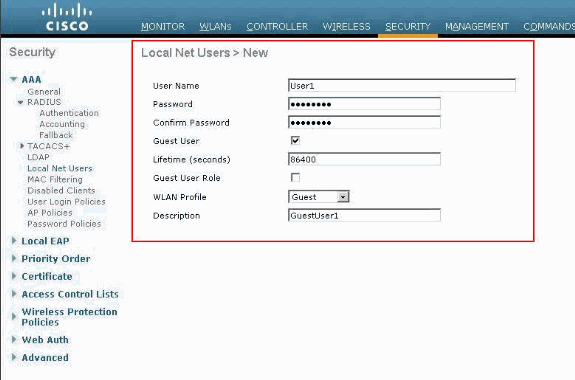

Newをクリックして新しいユーザを作成します。

新しいウィンドウが表示され、ユーザ名とパスワード情報の入力が求められます。

-

新しいユーザを作成するためにユーザ名とパスワードを入力し、使用するパスワードを確認します。

この例では、User1 というユーザを作成します。

-

説明を追加します。

この例では、Guest User1 を使用します。

-

Applyをクリックして、新しいユーザ設定を保存します。

新しいユーザ設定の保存への適用

新しいユーザ設定の保存への適用

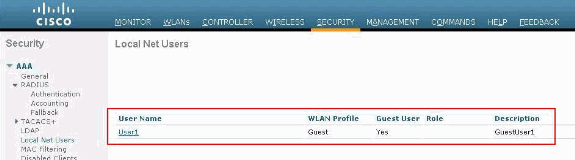

Local Net Users

Local Net Users

7. データベースにさらにユーザーを追加するには、手順3-6を繰り返します。

Web 認証用の RADIUS サーバ

このドキュメントは、RADIUS サーバとして Windows Server 2003 上のワイヤレス ACS を使用します。ネットワークで現在展開されている使用可能な任意の RADIUS サーバを使用できます。

注:ACSはWindows NTまたはWindows 2000 Serverで設定できます。Cisco.comからACSをダウンロードするには、『Software Center(ダウンロード) – Cisco Secure Software』を参照してください。ソフトウェアをダウンロードするには、Cisco Web アカウントが必要です。

注:シスコの内部ツールおよび情報にアクセスできるのは、シスコの登録ユーザーのみです。

「ACS の設定」のセクションでは、RADIUS 用に ACS を設定する方法を示しています。ドメイン ネーム システム(DNS)および RADIUS サーバがある、完全に機能するネットワークが必要です。

ACS の設定

このセクションでは、RADIUS 用に ACS を設定するための情報を提供します。

サーバ上で ACS を設定し、認証用のユーザを作成するために次の手順を実行します。

-

ACS によりブラウザ ウィンドウで ACS を開いて設定するかどうかが尋ねられた場合は、[yes] をクリックします。

注:ACSをセットアップすると、デスクトップにもアイコンが表示されます。

-

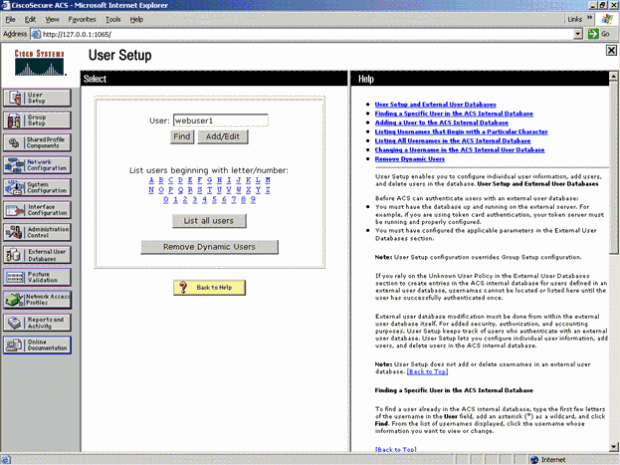

左側のメニューで、[User Setup] をクリックします。

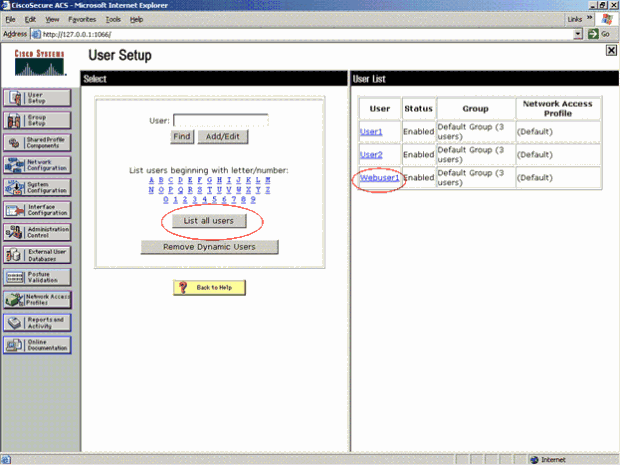

このアクションにより、次に示す [User Setup] 画面が表示されます。

User Setup画面

User Setup画面 -

Web 認証に使用するユーザを入力して、[Add/Edit] をクリックします。

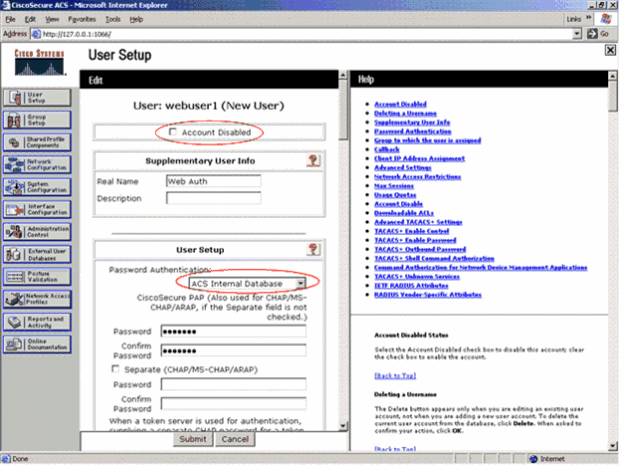

ユーザの作成後に、次に示す 2 番目のウィンドウが表示されます。

ユーザが作成されると、2番目のウィンドウが開きます

ユーザが作成されると、2番目のウィンドウが開きます -

上部の [Account Disabled] ボックスがオンになっていないことを確認します。

-

[Password Authentication] オプションに [ACS Internal Database] を選択します。

-

パスワードを入力します。管理者には、PAP/CHAPまたはMD5-CHAP認証を設定して、ACS内部データベースにユーザを追加するオプションがあります。PAP は、コントローラ上の Web 認証ユーザのための、デフォルトの認証タイプです。管理者は、次のCLIコマンドを使用して、認証方式をchap/md5-chapに柔軟に変更できます。

config custom-web radiusauth <auth method>

7. 「発行」をクリックします。

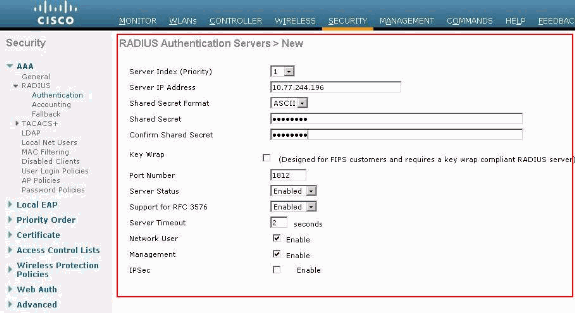

Cisco WLC への RADIUS サーバ情報の入力

次のステップを実行します。

-

上部のメニューで [Security] をクリックします。

-

左側のメニューで [RADIUS Authentication] をクリックします。

-

Newをクリックして、ACS/RADIUSサーバのIPアドレスを入力します。この例では、ACS サーバの IP アドレスは 10.77.244.196 です。

-

RADIUS サーバの共有秘密を入力します。この秘密鍵が、WLC の RADIUS サーバで入力した秘密鍵と同じであることを確認します。

-

ポート番号はデフォルトの 1812 のままにしておきます。

-

[Server Status] オプションが [Enabled] であることを確認します。

-

このRADIUSサーバをワイヤレスネットワークユーザの認証に使用するために、Network User Enableボックスにチェックマークを付けます。

-

[適用(Apply)] をクリックします。

Network User Enableボックス

Network User Enableボックス

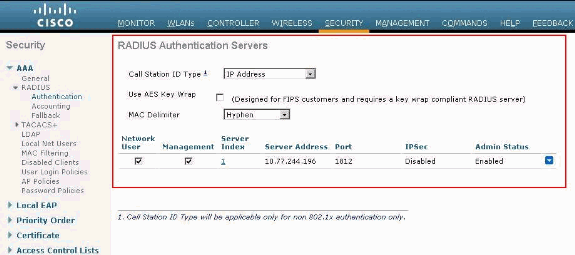

Network User ボックスにチェックマークが付いていて、Admin Status がEnabledになっていることを確認します。

Network Userボックスにチェックマークを入れて、Admin Statusを有効にします

Network Userボックスにチェックマークを入れて、Admin Statusを有効にします

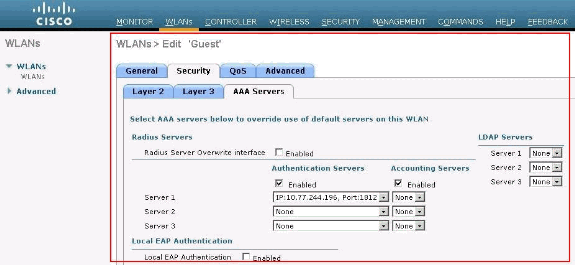

RADIUSサーバを使用したWLANの設定

RADIUS サーバが WLC 上で設定されたので、この RADIUS サーバを Web 認証に使用するように WLAN を設定する必要があります。RADIUS サーバで WLAN を設定するには、次の手順を実行します。

-

WLC ブラウザを開き、[WLANs] をクリックします。これにより、WLC 上で設定されているすべての WLAN のリストが表示されます。Web 認証用に作成された WLAN のゲストをクリックします。

-

WLANs > Editページで、Securityタブをクリックします。[Security] の下の [AAA Servers] タブをクリックします。次に、RADIUS サーバを選択します。この例では 10.77.244.196 です。

Securityタブをクリックしてから、AAA Serversタブをクリックします

Securityタブをクリックしてから、AAA Serversタブをクリックします -

[APPLY] をクリックします。

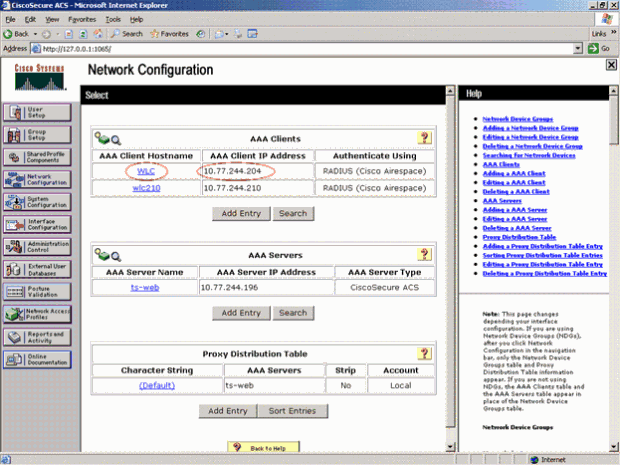

ACS の確認

ACS を設定するときには、最新のパッチと最新のコードをすべて必ずダウンロードしてください。これにより、差し迫った問題を解決できます。RADIUS認証を使用する場合は、WLCがAAAクライアントの1つとしてリストされていることを確認します。これを確認するには、左側の [Network Configuration] メニューをクリックします。[AAA Client] をクリックし、設定されているパスワードと認証タイプを確認します。

WLCがAAAクライアントとしてリストされる

WLCがAAAクライアントとしてリストされる

[User Setup] を選択したら、ユーザが実際に存在していることを再度確認します。[List All Users] をクリックします。次に示すウィンドウが表示されます。作成したユーザがリスト内にあることを確認します。

すべてのユーザーを一覧表示

すべてのユーザーを一覧表示

LDAP サーバ

この項では、Lightweight Directory Access Protocol(LDAP)サーバを、RADIUS データベースやローカル ユーザ データベースに類似したバックエンド データベースとして設定する方法について説明します。LDAP バックエンド データベースでは、コントローラは、特定のユーザのクレデンシャル(ユーザ名とパスワード)について LDAP サーバに照会することができます。このクレデンシャルはユーザの認証に使用されます。

コントローラのGUIを使用してLDAPを設定するには、次の手順を実行します。

-

[Security] > [AAA] > [LDAP] をクリックして、LDAP サーバを開きます。

このページでは、これまでに設定されたすべての LDAP サーバが表示されます。

-

現在のLDAPサーバを削除する場合は、そのサーバの青いドロップダウン矢印の上にカーソルを移動し、Removeを選択します。

-

コントローラが特定のサーバに到達できることを確認するには、そのサーバの青いドロップダウンの矢印の上にカーソルを置いて、[Ping] を選択します。

-

-

次のいずれかのオプションを実行します。

-

現在のLDAPサーバを編集するには、そのサーバのインデックス番号をクリックします。[LDAP Servers > Edit] ページが表示されます。

-

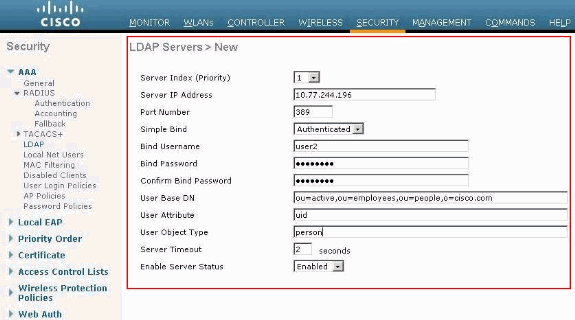

LDAP サーバを追加するには、[New] をクリックします。[LDAP Servers > New] ページが表示されます。

LDAPサーバの追加

LDAPサーバの追加

-

-

新しいサーバを追加する場合は、Server Index (Priority)ドロップダウンボックスから番号を選択して、他の設定済みLDAPサーバに対するこのサーバの優先順位を指定します。サーバは最大 17 個まで設定できます。コントローラが最初のサーバに接続できない場合、リストの 2 番目のサーバへの接続を試行する、というようになります。

-

新しいサーバを追加する場合は、Server IP AddressフィールドにLDAPサーバのIPアドレスを入力します。

-

新しいサーバを追加する場合は、LDAPサーバのTCPポート番号をポート番号フィールドに入力します。有効な範囲は 1 ~ 65535 で、デフォルト値は 389 です。

-

Enable Server Statusチェックボックスにチェックマークを入れてこのLDAPサーバを有効にするか、チェックマークを外して無効にします。デフォルト値は無効です。

-

[Simple Bind] ドロップダウン ボックスから、[Anonymous] または [Authenticated] を選択して、LDAP サーバ用のローカル認証バインド方式を指定します。匿名方式では LDAP サーバへの匿名アクセスが可能です。一方、認可方式ではユーザ名とパスワードを入力してアクセスをセキュリティで保護する必要があります。デフォルトでは [Anonymous] になっています。

-

手順 7 で [Authenticated] を選択した場合は、次の手順に従ってください。

-

[Bind Username] フィールドに、LDAP サーバに対するローカル認証に使用されるユーザ名を入力します。

-

[Bind Password] フィールドおよび [Confirm Bind Password] フィールドには、LDAP サーバに対するローカル認証で使用されるパスワードを入力します。

-

-

[User Base DN] フィールドに、すべてのユーザのリストを含む LDAP サーバ内のサブツリーの識別名(DN)を入力します。たとえば、ou=organizational unit、.ou=next organizational unit、o=corporation.exampleのようになります。ユーザを含むツリーがベースDNである場合は、「o=corporation.example」または「dc=corporation, dc=com」と入力します。

-

[User Attribute] フィールドに、ユーザ名を含むユーザ レコード内の属性の名前を入力します。この属性はディレクトリ サーバから取得できます。

-

[User Object Type] フィールドに、対象のレコードをユーザとして特定する LDAP objectType 属性の値を入力します。多くの場合、ユーザ レコードには objectType 属性の値が複数あり、そのうちのいくつかはユーザに固有であり、また、いくつかは他のオブジェクト タイプと共有されています。

-

[Server Timeout] フィールドに、再送信の間隔(秒数)を入力します。有効な範囲は 2 ~ 30 秒であり、デフォルト値は 2 秒です。

-

[Apply] をクリックして、変更を確定します。

-

[Save Configuration] をクリックして変更を保存します。

-

特定の LDAP サーバを WLAN に割り当てるには、次の手順を実行します。

-

ClickWLANsをクリックして、WLANsページを開きます。

-

必要な WLAN の ID 番号をクリックします。

-

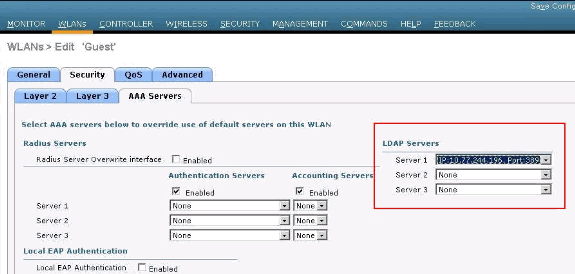

[WLANs] > [Edit] ページが表示されたら [Security] > [AAA Servers] タブをクリックし、[WLANs] > [Edit]([Security] > [AAA Servers])ページを開きます。

Security > AAA Servers Tabsをクリックします

Security > AAA Servers Tabsをクリックします -

[LDAP Servers] ドロップダウン ボックスから、この WLAN に使用する LDAP サーバを選択します。最大 3 台の LDAP サーバを選択できます。これらのサーバは優先順位に従って試行されます。

-

[Apply] をクリックして、変更を確定します。

-

[Save Configuration] をクリックして変更を保存します。

-

Web 認証を使用するための WLAN クライアントの設定

WLC を設定したら、クライアントは Web 認証用に正しく設定される必要があります。このセクションでは、Web 認証用に Windows システムを設定するための情報を提供します。

クライアントの設定

Microsoft ワイヤレス クライアントの設定は、このサブスクライバの場合はほとんど変更されません。適切な WLAN/SSID 設定情報を追加するだけで済みます。次のステップを実行します。

-

Windows の [Start] メニューから、[Settings] > [Control Panel] > [Network and Internet Connections] を選択します。

-

[Network Connections] アイコンをクリックします。

-

[LAN Connection] アイコンを右クリックして、[Disable] を選択します。

-

[Wireless Connection] アイコンを右クリックして、[Enable] を選択します。

-

[Wireless Connection] アイコンを再度右クリックして、[Properties] を選択します。

-

[Wireless Network Connection Properties] ウィンドウから、[Wireless Networks] をクリックします。

-

推奨されるネットワーク エリアの下で、[Add] をクリックして、Web 認証 SSID を設定します。

-

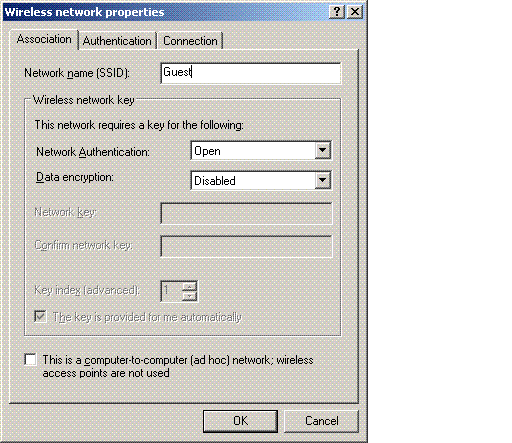

[Association] タブの下で、Web 認証に使用するネットワーク名(WLAN/SSID)の値を入力します。

Associationタブでネットワーク名を入力します。

Associationタブでネットワーク名を入力します。注:デフォルトでは、Data EncryptionはWired Equivalent Privacy(WEP)です。Web認証が機能するように、データ暗号化を無効にします。

-

ウィンドウの下部にある [OK] をクリックして、設定を保存します。

WLAN と通信する場合は、[Preferred Network] ボックスにビーコン アイコンが表示されます。

これは Web 認証とのワイヤレス接続が正常であることを示します。WLC は、ワイヤレス Windows クライアントに IP アドレスを提供済みです。

WLCが提供するIPアドレス

WLCが提供するIPアドレス

注:ワイヤレスクライアントがVPNエンドポイントでもあり、Web認証をWLAN用のセキュリティ機能として設定している場合、ここで説明されているWeb認証プロセスが完了するまで、VPNトンネルは確立されません。VPN トンネルを確立するには、クライアントはまず Web 認証のプロセスを正常に完了する必要があります。その場合にのみ、VPNトンネルは成功します。

注:ログインに成功した後、ワイヤレスクライアントがアイドル状態で他のデバイスと通信しない場合、クライアントはアイドルタイムアウト期間の後に認証を解除されます。タイムアウト時間はデフォルトで300秒であり、CLIコマンドconfig network usertimeout <seconds>で変更できます。タイムアウトになると、クライアント エントリはコントローラから削除されます。クライアントは、再度関連付けられると、Webauth_Reqd状態に戻ることができます。

注:ログインに成功した後、クライアントがアクティブである場合は、そのWLANに設定されたセッションタイムアウト期間(たとえば、デフォルトでは1800秒ですが、CLIコマンド config wlan session-timeout <WLAN ID> <seconds>を使用して変更できます)が経過した後でも、クライアントは認証を解除してコントローラからエントリを削除できます。タイムアウトになると、クライアント エントリはコントローラから削除されます。クライアントは、再度関連付けられると、Webauth_Reqd状態に戻ります。

クライアントがWebauth_Reqd状態の場合、クライアントがアクティブかアイドルかに関係なく、web-auth required timeout期間(たとえば、300秒で、この時間はユーザが設定できないなど)の後にクライアントの認証が解除される場合があります。クライアントからのすべてのトラフィック(事前認証ACLを介して許可される)が中断されます。クライアントは、再度関連付けられると、Webauth_Reqd状態に戻ります。

クライアントログイン

次のステップを実行します。

-

ブラウザ ウィンドウを開き、URL または IP アドレスを入力します。こうするとクライアントに Web 認証ページが表示されます。

コントローラが3.0より前のリリースを実行している場合、ユーザはWeb認証ページを表示するためにhttps://10.1.1.1/login.htmlを入力する必要があります。

セキュリティ アラート ウィンドウが表示されます。

-

[Yes]をクリックして次に進みます。

-

[Login] ウィンドウが表示されたら、作成したローカル ネット ユーザのユーザ名とパスワードを入力します。

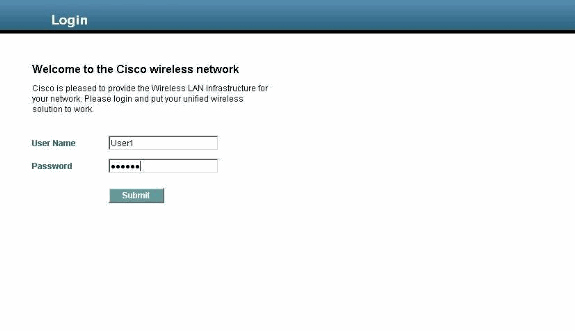

ログインウィンドウ

ログインウィンドウログインに成功すると、2つのブラウザウィンドウが表示されます。大きい方のウィンドウはログインに成功したことを示し、このウィンドウを使用してインターネットをブラウズできます。小さいほうのウィンドウは、ゲスト ネットワークの使用が完了したときのログアウトに使用します。

上の図は、Web認証のリダイレクトが成功した状態を示しています。

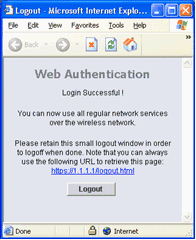

次の図は、認証が発生すると表示されるLogin Successfulウィンドウを示しています。

ログイン成功!

ログイン成功!

Cisco 4404/WiSMコントローラは、125の同時Web認証ユーザログインをサポートし、最大5000のWeb認証クライアントまで拡張できます。

Cisco 5500コントローラは、150の同時Web Authユーザログインをサポートできます。

Web 認証のトラブルシューティング

ACS のトラブルシューティング

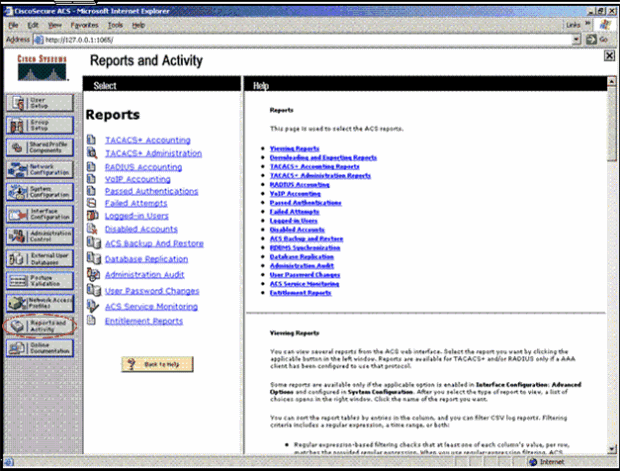

パスワード認証で問題が発生する場合は、ACS の 左下にある [Reports and Activity] をクリックして、使用可能なすべてのレポートを開きます。レポートウィンドウを開いた後で、RADIUS Accounting、Failed Attempts for log in、Passed Authentications、Logged-in Users、およびその他のレポートを開くオプションがあります。これらのレポートは .csv ファイルであり、ご使用のマシン上でローカルに開くことができます。レポートは、認証の問題(ユーザ名やパスワードの誤りなど)を検出するために役立ちます。ACS には、オンライン ドキュメントが付属しています。ライブ ネットワークに接続しておらず、サービス ポートを定義していない場合、ACS はサービス ポートにイーサネット ポートの IP アドレスを使用します。ネットワークに接続していない場合、たいていは Windows 169.254.x.x のデフォルト IP アドレスを使用することになります。

レポートとアクティビティウィンドウ

レポートとアクティビティウィンドウ

注:外部URLを入力すると、WLCによって内部Web認証ページに自動的に接続されます。自動接続が機能しない場合には、URL バーで WLC の管理 IP アドレスを入力するとトラブルシューティングができます。ブラウザの上部で Web 認証のリダイレクトについて通知するメッセージを確認します。

Web認証のトラブルシューティングの詳細については、『ワイヤレスLANコントローラ(WLC)でのWeb認証のトラブルシューティング』を参照してください。

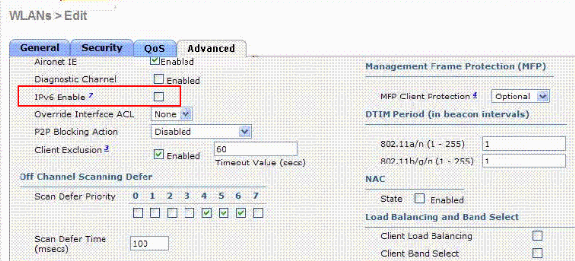

IPv6 ブリッジングでの Web 認証

WLAN を IPv6 ブリッジング用に設定するには、コントローラ GUI から [WLANs] に移動します。次に、目的の WLAN を選択し、[WLANs] > [Edit] ページから [Advanced] を選択します。

このWLANに接続するクライアントがIPv6パケットを受け入れることができるようにするには、IPv6 Enableチェックボックスをオンにします。それ以外の場合、このチェックボックスはオフ(デフォルト値)のままにしておきます。IPv6チェックボックスを無効にする(またはオフにする)と、IPv6は認証後にのみ許可されます。IPv6 を有効にすると、コントローラはクライアント認証なしで IPv6 トラフィックを渡せるようになります。

目的のWLANを選択し、Advancedを選択します

目的のWLANを選択し、Advancedを選択します

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

19-Jul-2011 |

初版 |

フィードバック

フィードバック