はじめに

このドキュメントでは、ワイヤレスLAN(WLAN)を割り当てるようにCatalyst 9800 WLCおよびCisco ISEを設定する方法について説明します。

要件

次の項目に関する知識があることが推奨されます。

- ワイヤレスLANコントローラ(WLC)とLightweightアクセスポイント(LAP)に関する基本的な知識があること。

- Identity Services Engine(ISE)などのAAAサーバに関する実務知識があること。

- ワイヤレス ネットワークとワイヤレスのセキュリティ問題に関する全般的な知識があること.

- ダイナミック仮想LAN(VLAN)の割り当てに関する実務知識があること。

- Control and Provisioning for Wireless Access Point(CAPWAP)の基本的な知識があること。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ファームウェアリリース16.12.4aが稼働するCisco Catalyst 9800 WLC(Catalyst 9800-CL)

- ローカルモードのCisco 2800シリーズLAP

- ネイティブWindows 10サプリカント。

- バージョン2.7を実行するCisco ISE。

- ファームウェアリリース16.9.6が稼働するCisco 3850シリーズスイッチ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

RADIUS サーバによるダイナミック VLAN 割り当て

このドキュメントでは、ダイナミックVLAN割り当ての概念と、ワイヤレスクライアントにワイヤレスLAN(WLAN)を割り当てるようにCatalyst 9800ワイヤレスLANコントローラ(WLC)とCisco Identity Service Engine(ISE)を設定する方法について説明します。

ほとんどの無線ローカルエリアネットワーク(WLAN)システムでは、各WLANにService Set Identifier(SSID)に関連付けられたすべてのクライアントに適用されるスタティックポリシーがあります。この方法は強力ですが、異なるQoSポリシーとセキュリティポリシーを継承するためにクライアントを異なるSSIDに関連付ける必要があるため、制限があります。

一方、Cisco WLAN ソリューションでは、アイデンティティ ネットワーキングがサポートされています。これにより、ネットワークは1つのSSIDをアドバタイズし、ユーザクレデンシャルに基づいて異なるQoSポリシーやセキュリティポリシーを特定のユーザが継承できるようになります。

ダイナミック VLAN 割り当ては、ユーザが入力したクレデンシャルに基づいてワイヤレス ユーザを特定の VLAN に割り当てる機能です。ユーザを特定のVLANに割り当てるタスクは、Cisco ISEなどのRADIUS認証サーバによって処理されます。たとえば、この機能を利用すると、キャンパス ネットワーク内を移動するワイヤレス ホストを同じ VLAN に割り当てることができます。

したがって、クライアントがコントローラに登録されているLAPへの関連付けを試みると、WLCからRADIUSサーバにユーザのクレデンシャルが渡されて検証されます。認証に成功すると、RADIUS サーバからユーザに特定の Internet Engineering Task Force(IETF)属性が渡されます。これらのRADIUS属性により、ワイヤレスクライアントに割り当てる必要があるVLAN IDが決まります。ユーザは常にこの事前設定済みのVLAN IDに割り当てられるため、クライアントのSSIDは重要ではありません。

VLAN ID の割り当てに使用される RADIUS ユーザ属性は次のとおりです。

- IETF 64(Tunnel Type):これを VLAN に設定します。

- IETF 65(Tunnel Medium Type):これを 802 に設定します。

- IETF 81(Tunnel Private Group ID):これを VLAN ID に設定します。

VLAN IDは12ビットで、1 ~ 4094の値(両端の値を含む)を取ります。RFC2868で定義されているように、IEEE 802.1Xで使用されるTunnel-Private-Group-IDは文字列型であるため、VLAN IDの整数値は文字列としてエンコードされます。これらのトンネル属性が送信される際には、Tagフィールドに入力する必要があります。

設定

このセクションでは、このドキュメントで説明する機能を設定するために必要な情報を提供しています。

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

この図で使用されているコンポーネントの設定の詳細は、次のとおりです。

- Cisco ISE(RADIUS)サーバのIPアドレスは10.10.1.24です。

- WLC の管理インターフェイス アドレスは 10.10.1.17 です。

- コントローラの内部 DHCP サーバは、ワイヤレス クライアントに IP アドレスを割り当てる目的に使用されます。

- このドキュメントでは、セキュリティ メカニズムとして 802.1x と PEAP を使用します。

- VLAN102は、この設定全体を通じて使用されます。ユーザ名smith -102は、RADIUSサーバによってVLAN102に配置されるように設定されています。

設定手順

この設定は、次の 4 つのカテゴリに分類されます。

- Cisco ISE の設定.

- 複数の VLAN を使用するためのスイッチの設定.

- Catalyst 9800 WLC設定

Cisco ISE の設定

設定には次の手順が必要です。

- Cisco ISEサーバでAAAクライアントとしてCatalyst WLCを設定します。

- Cisco ISEで内部ユーザを設定します。

- Cisco ISEでのダイナミックVLAN割り当てに使用されるRADIUS(IETF)属性を設定します。

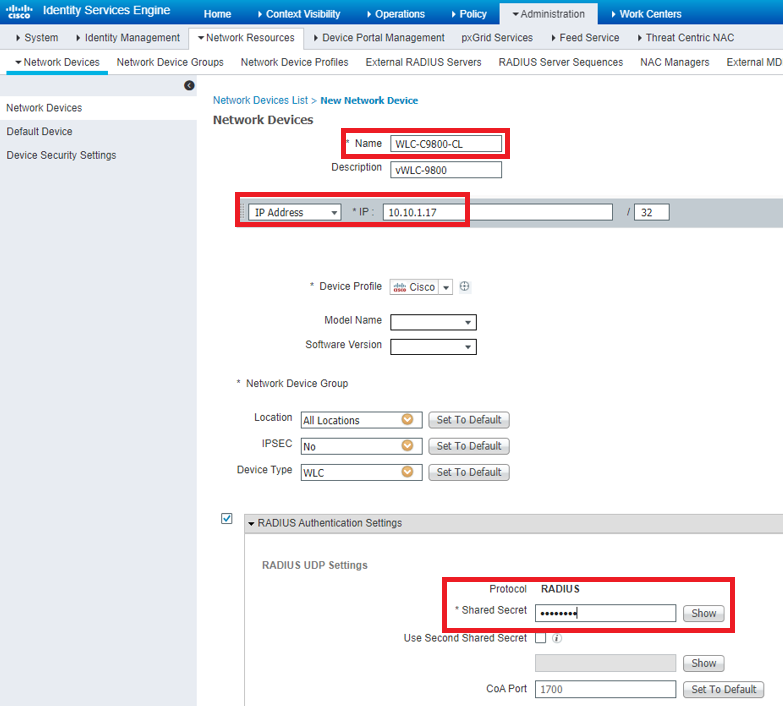

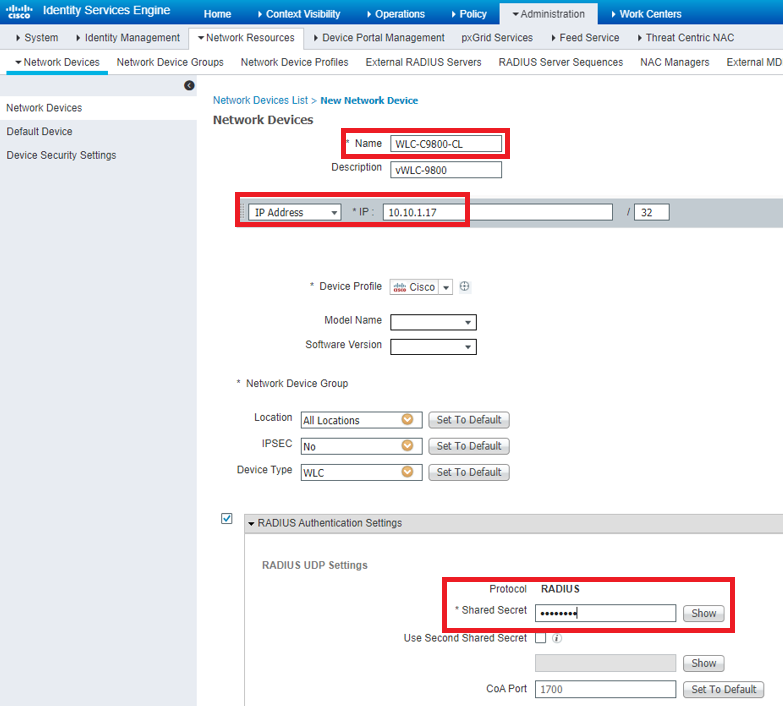

ステップ 1:Cisco ISEサーバでのAAAクライアントとしてのCatalyst WLCの設定

この手順では、WLCがユーザクレデンシャルをISEに渡せるように、WLCをAAAクライアントとしてISEサーバに追加する方法について説明します。

次のステップを実行します。

- ISEのGUIで、

Administration > Network Resources > Network Devicesに移動して Addを選択します。

- 図に示すように、WLC管理IPアドレスと、WLCとISE間のRADIUS共有秘密を使用して設定を完了します。

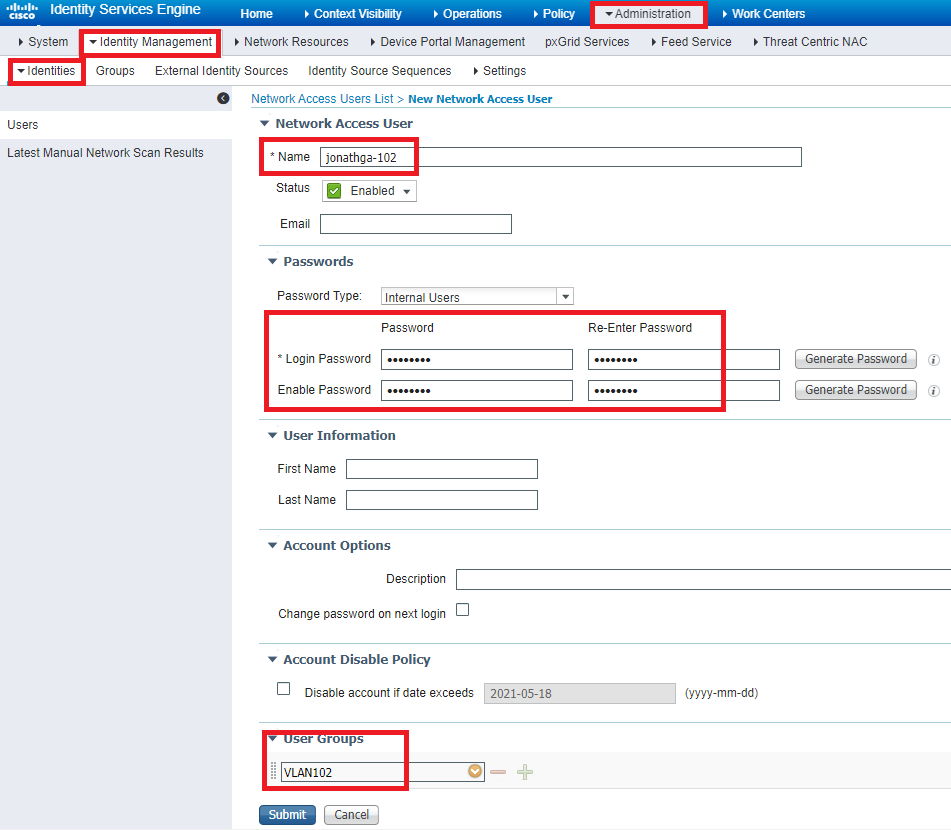

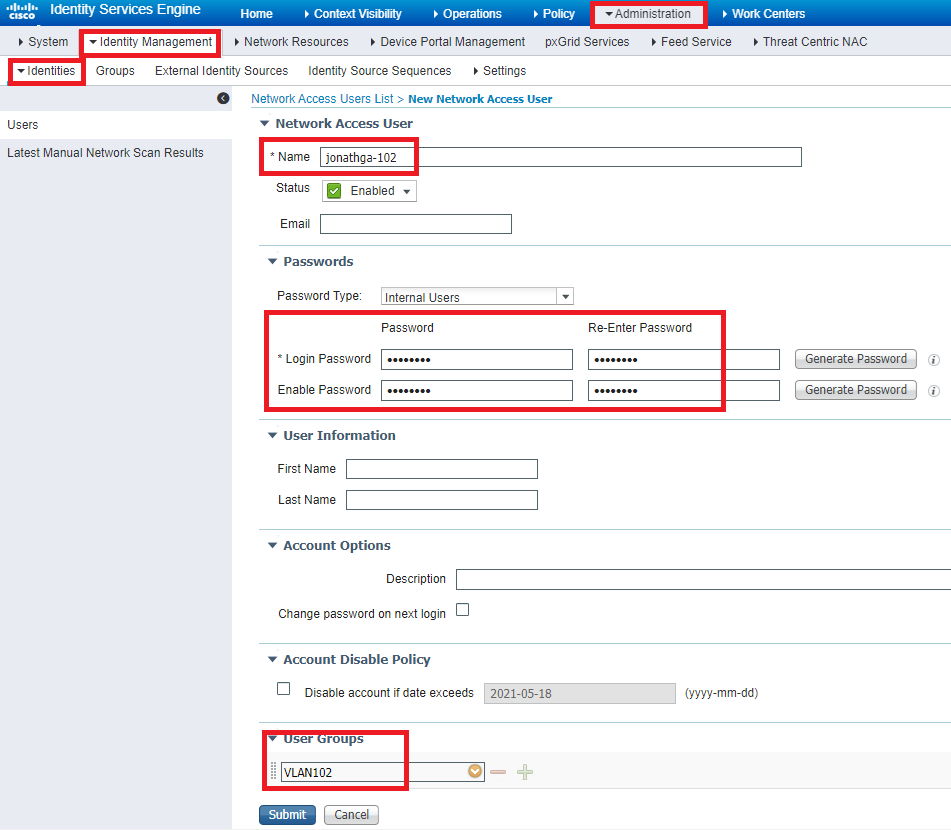

ステップ 2:Cisco ISEでの内部ユーザの設定

この手順では、Cisco ISEの内部ユーザデータベースにユーザを追加する方法について説明します。

次のステップを実行します。

- ISEのGUIで、

Administration > Identity Management > Identities に移動して Addを選択します。 - 図に示すように、ユーザ名、パスワード、ユーザグループを使用して設定を完了します。

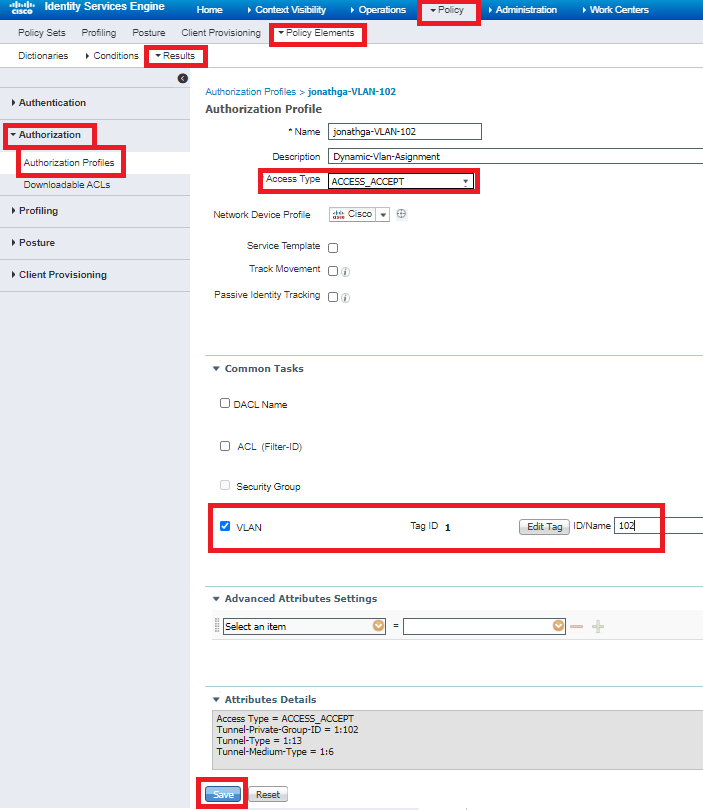

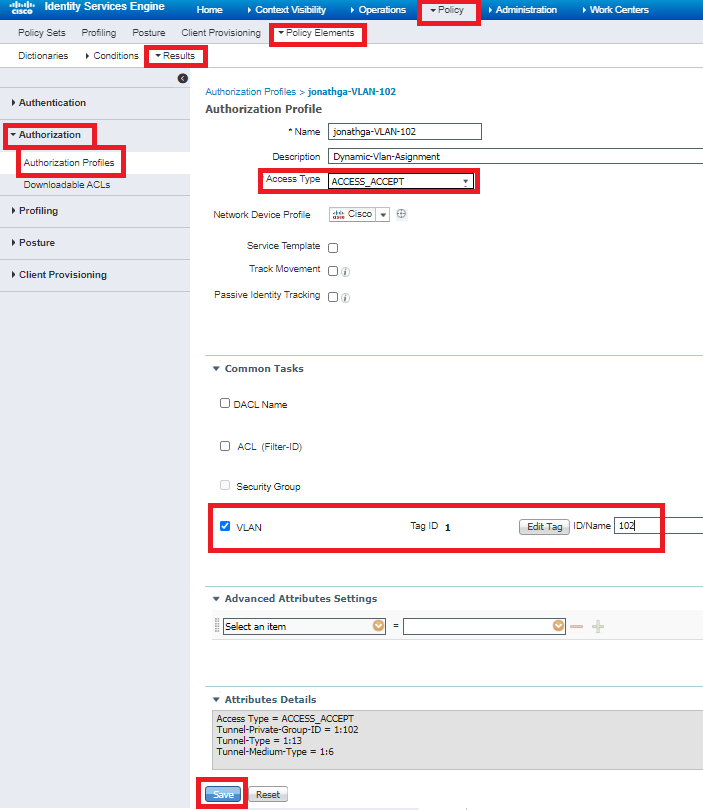

ステップ 3:ダイナミックVLAN割り当てに使用するRADIUS(IETF)アトリビュートの設定

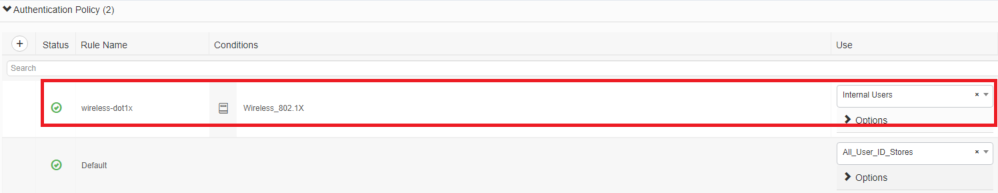

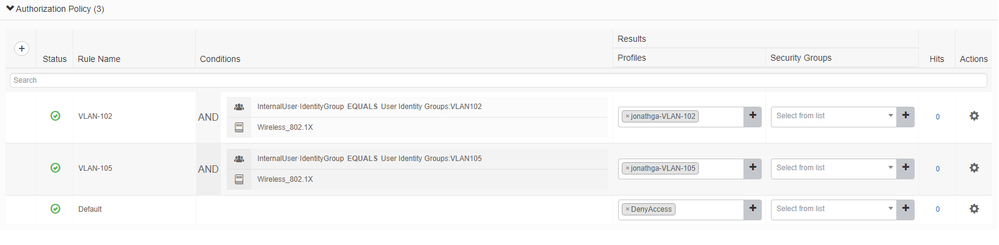

この手順では、ワイヤレスユーザ用の許可プロファイルと認証ポリシーを作成する方法について説明します。

次のステップを実行します。

- ISEのGUIで、に移動し、新しいプロファイルを作成する

Policy > Policy Elements > Results > Authorization > Authorization profiles こ Add とを選択します。 - 各グループのVLAN情報を使用して、認可プロファイルの設定を完了します。次の図に、グ

jonathga-VLAN-102 ループの設定を示します。

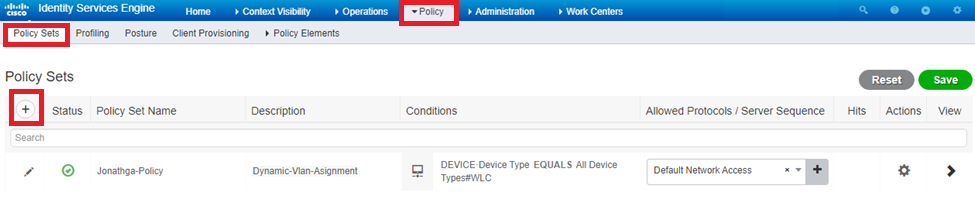

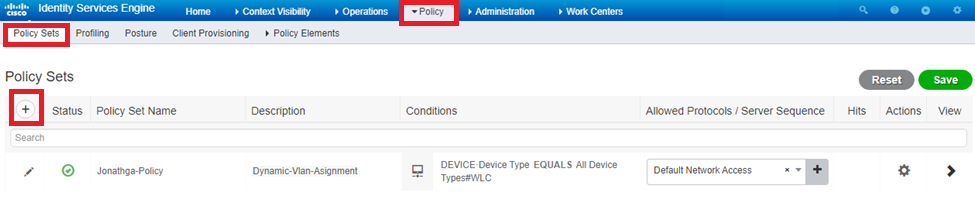

認可プロファイルを設定した後、ワイヤレスユーザの認証ポリシーを作成する必要があります。新しいポリ Custom シーを使用するか、またはポ Default リシーセットを変更できます。この例では、カスタムプロファイルを作成します。

- 図に示すように、

Policy > Policy Sets に移動し、新しいポリシーを作成する Add ために選択します:

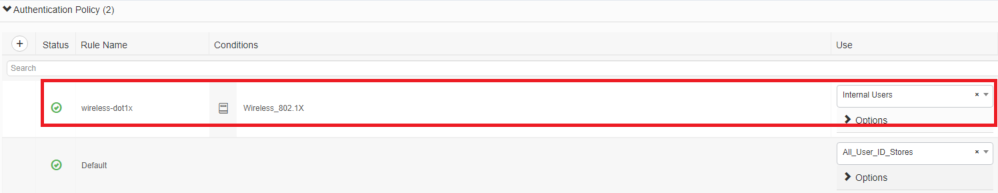

次に、グループメンバーシップに基づいてそれぞれの認可プロファイルを割り当てるために、ユーザの認可ポリシーを作成する必要があります。

-

Authorization policy セクションを開き、図に示すように、この要件を満たすポリシーを作成します。

複数の VLAN を使用するためのスイッチの設定

複数のVLANがスイッチを通過できるようにするには、次のコマンドを発行して、コントローラに接続されているスイッチポートを設定する必要があります。

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk encapsulation dot1q

注:ほとんどのスイッチでは、そのスイッチ上で作成されたすべてのVLANに対して、トランクポートを介したアクセスがデフォルトで許可されます。スイッチに有線ネットワークが接続されている場合は、有線ネットワークに接続されたスイッチ ポートに対しても同じ設定を適用できます。これにより、有線ネットワークとワイヤレス ネットワークの同じ VLAN 間での通信が可能になります。

Catalyst 9800 WLCの設定

設定には次の手順が必要です。

- 認証サーバの詳細を使用して WLC を設定します。

- VLANを設定します。

- WLAN(SSID)の設定

- ポリシープロファイルを設定します。

- Policyタグを設定します。

- APにポリシータグを割り当てます。

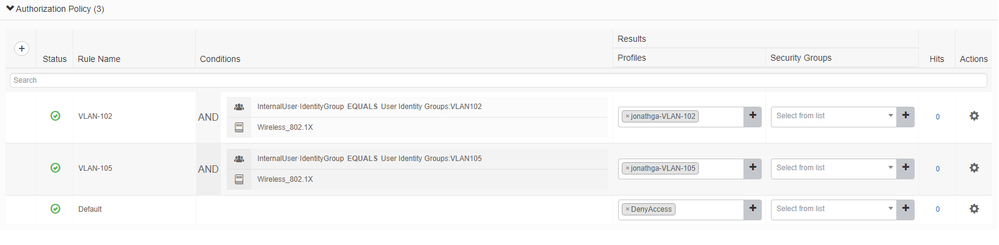

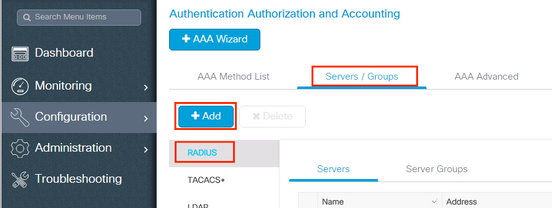

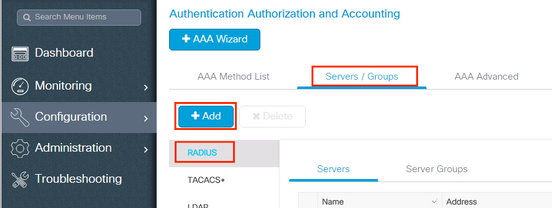

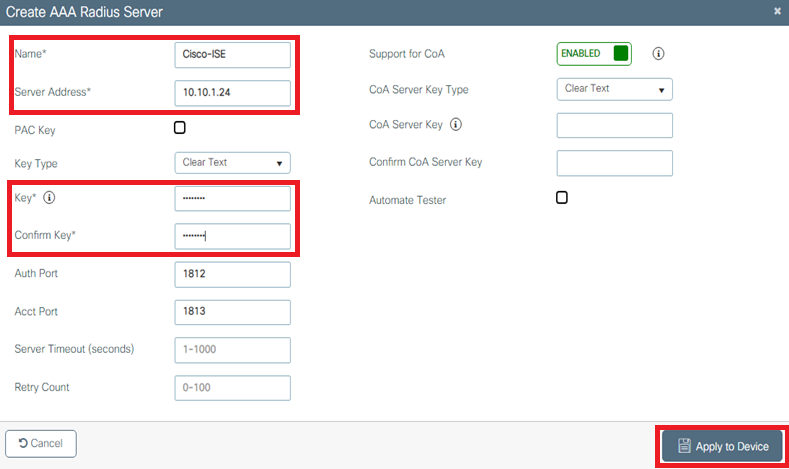

ステップ 1:WLC での認証サーバの詳細設定

クライアントを認証するためにRADIUSサーバと通信できるようにWLCを設定する必要があります。

次のステップを実行します。

- 図に示すように、コントローラのGUIから

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add に移動し、RADIUSサーバ情報を入力します。

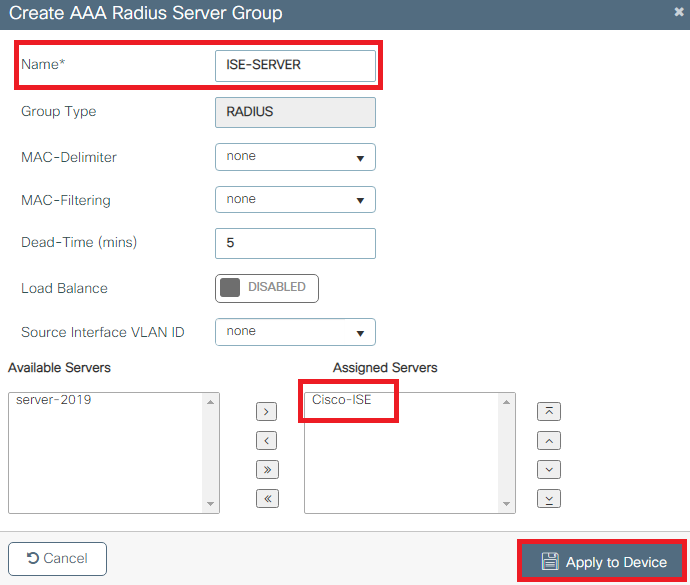

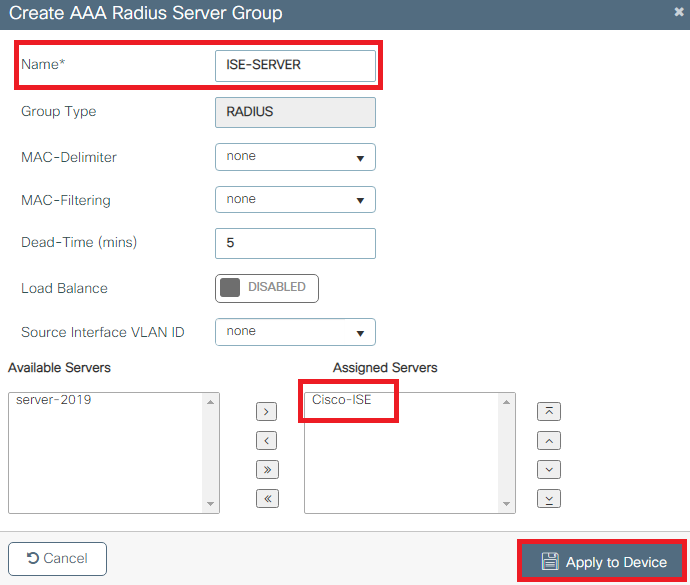

- RADIUSサーバをRADIUSグループに追加するには、図に示すように

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add に移動します。

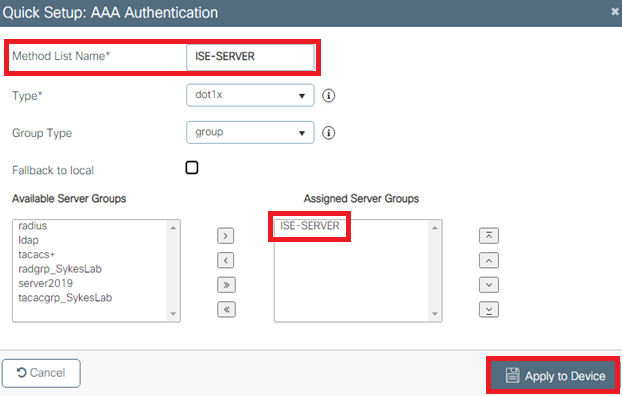

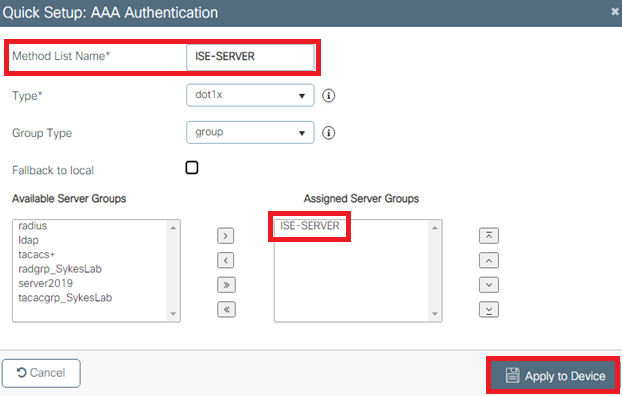

- 認証方式リストを作成するには、図に示すように、

Configuration > Security > AAA > AAA Method List > Authentication > + Add に移動します。

![認証に移動し、[+Add]を選択します](/c/dam/en/us/support/docs/wireless-mobility/wlan-security/217043-configure-dynamic-vlan-assignment-with-c-10.png)

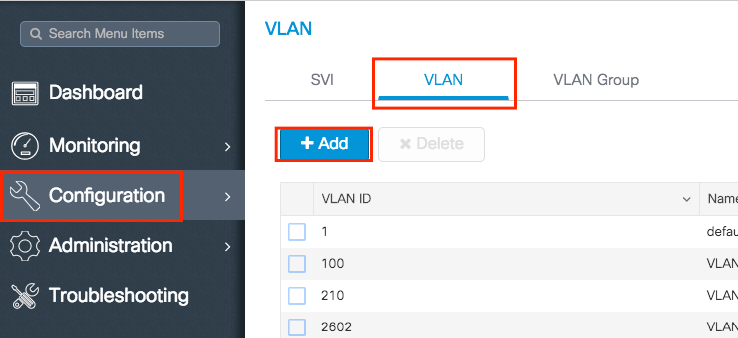

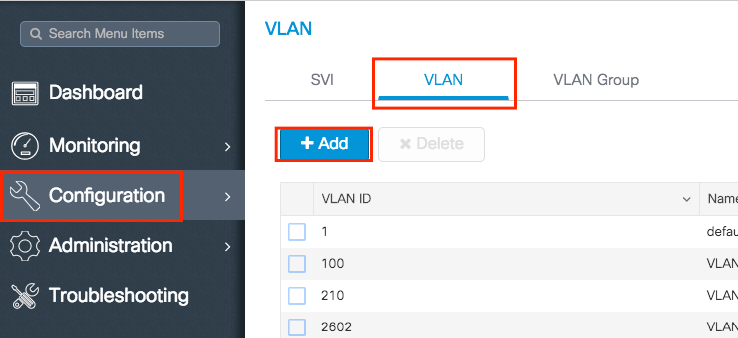

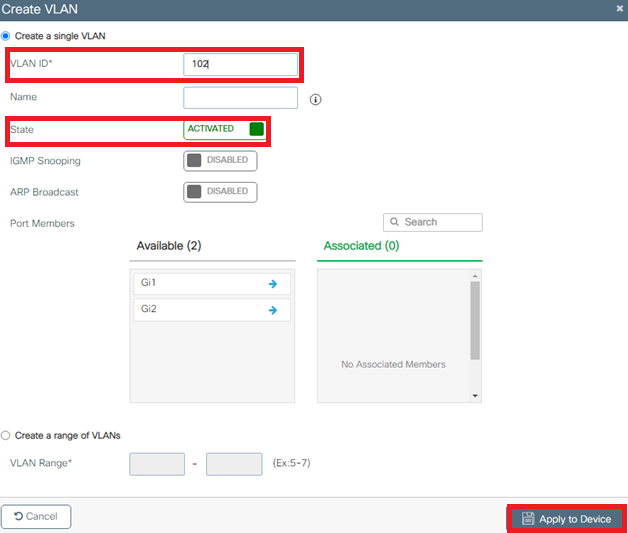

ステップ 2:VLANの設定

この手順では、Catalyst 9800 WLCでVLANを設定する方法について説明します。このドキュメントですでに説明したように、RADIUS サーバの Tunnel-Private-Group ID 属性で指定された VLAN ID が WLC 内にも存在している必要があります。

この例では、RADIUSサーバで Tunnel-Private-Group ID of 102 (VLAN =102) コマンドを使用して、ユーザsmith-102を指定しています。

- 図に示すように、

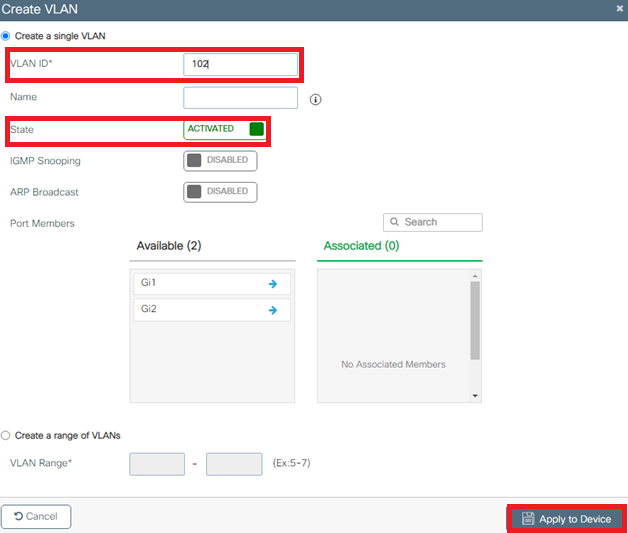

Configuration > Layer2 > VLAN > VLAN > + Add に移動します。

- 図に示すように、必要な情報を入力します。

注:名前を指定しない場合、VLANには自動的にVLANXXXXという名前が割り当てられます。ここで、XXXXはVLAN IDです。

必要なすべての VLAN について、ステップ 1 および 2 を繰り返します。完了したら、ステップ 3 に進むことができます。

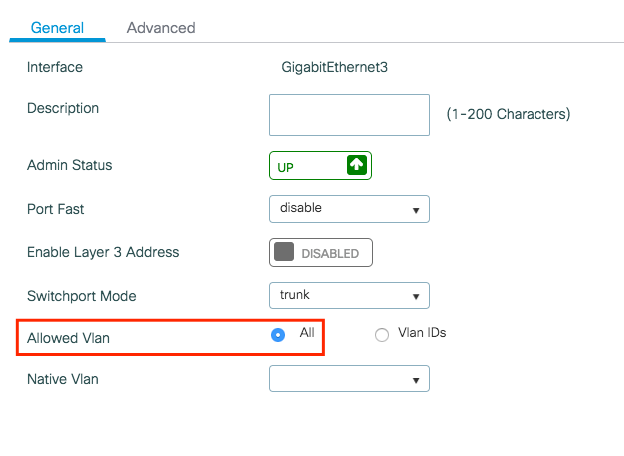

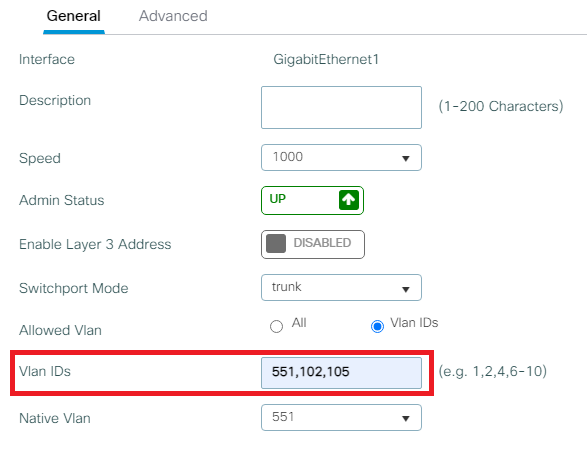

- データインターフェイスでVLANが許可されていることを確認します。

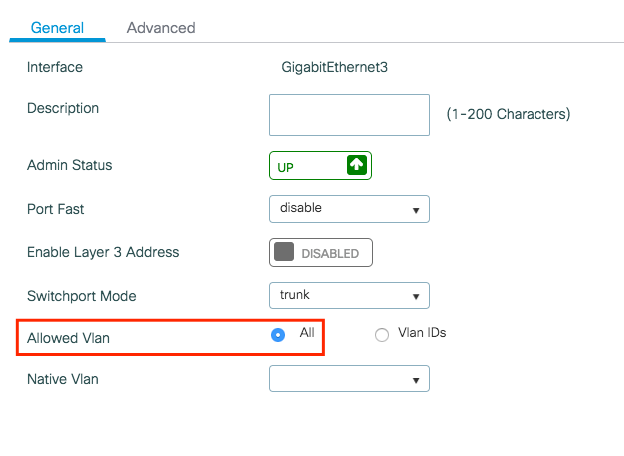

- ポートチャネルを使用している場合は、

Configuration > Interface > Logical > PortChannel name > Generalに移動します。設定の完了と同じ Allowed VLAN = All ように設定されている場合。 Allowed VLAN = VLANs IDsが表示されたら、必要なVLANを追加し、その後に Update & Apply to Deviceを選択します。

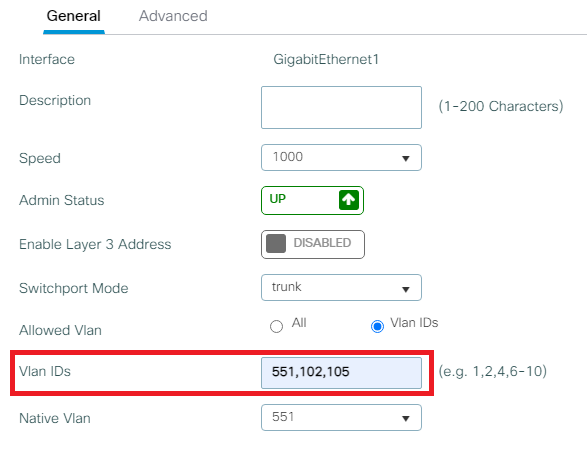

- ポートチャネルを使用していない場合は、

Configuration > Interface > Ethernet > Interface Name > Generalに移動します。設定の完了と同じ Allowed VLAN = All ように設定されている場合。 Allowed VLAN = VLANs IDsが表示されたら、必要なVLANを追加し、その後に Update & Apply to Deviceを選択します。

次の図は、Allまたは特定のVLAN IDを使用する場合の、インターフェイスセットアップに関連する設定を示しています。

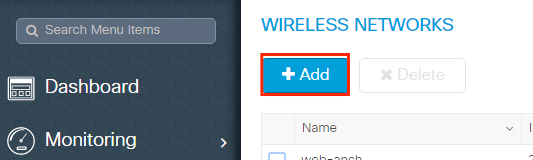

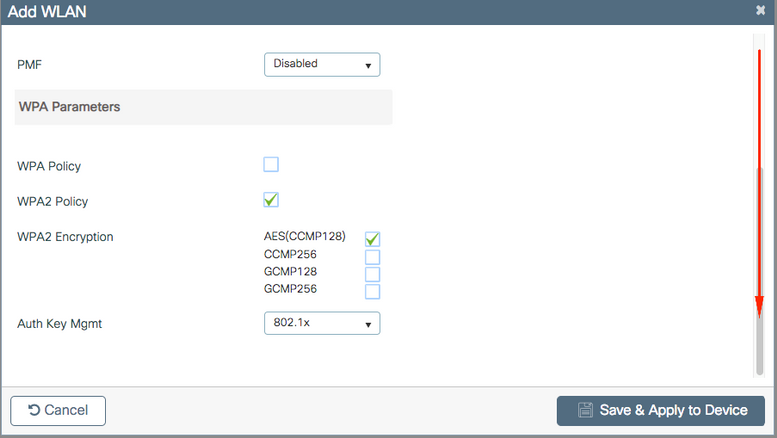

ステップ 3:WLAN(SSID)の設定

この手順では、WLC で WLAN を設定する方法について説明します。

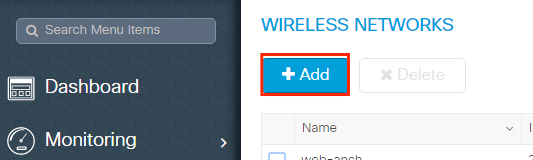

次のステップを実行します。

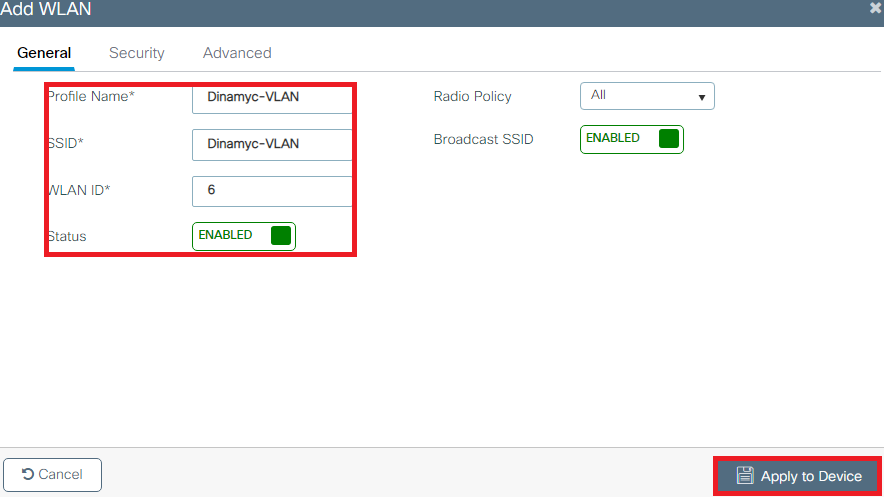

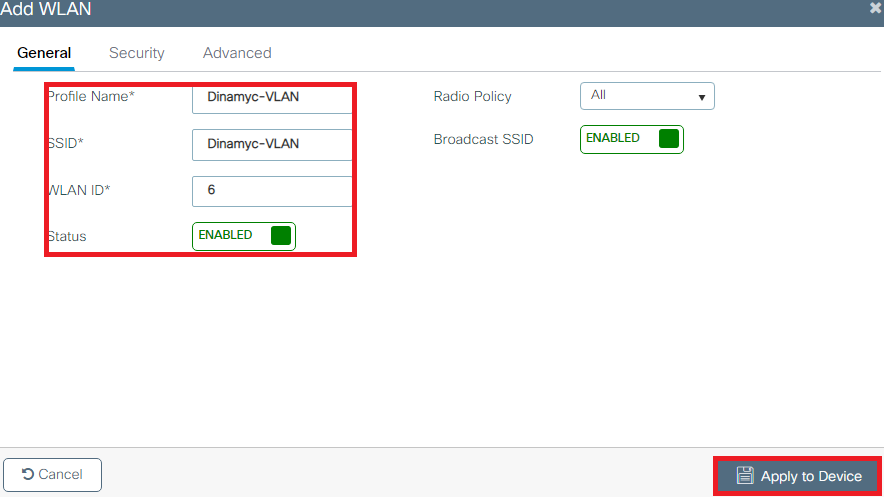

- WLANを作成します。図に示すように、

Configuration > Wireless > WLANs > + Add に移動し、必要に応じてネットワークを設定します。

- 図に示すように、WLAN情報を入力します。

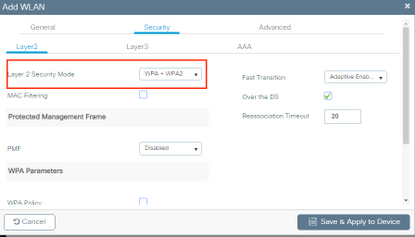

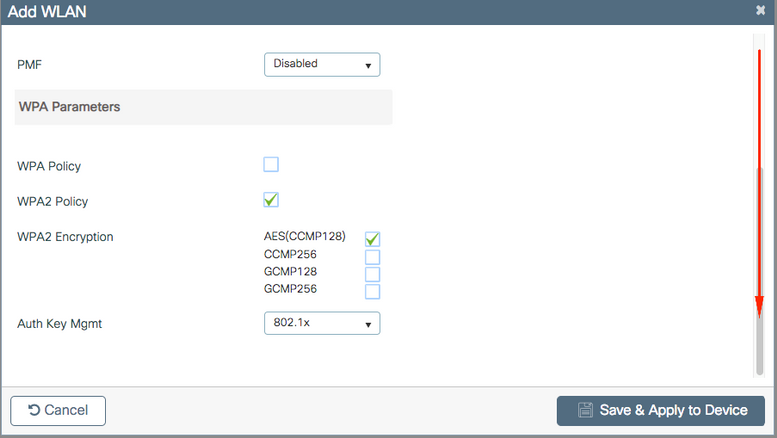

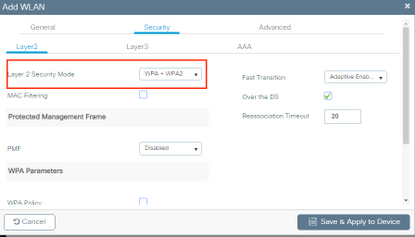

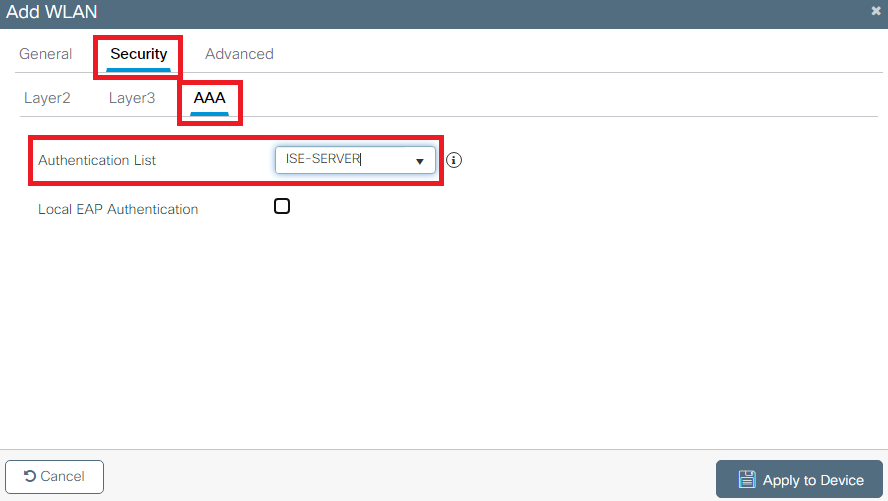

-

Security タブに移動し、必要なセキュリティ方式を選択します。この場合、図に示すように、WPA2 + 802.1xが使用されます。

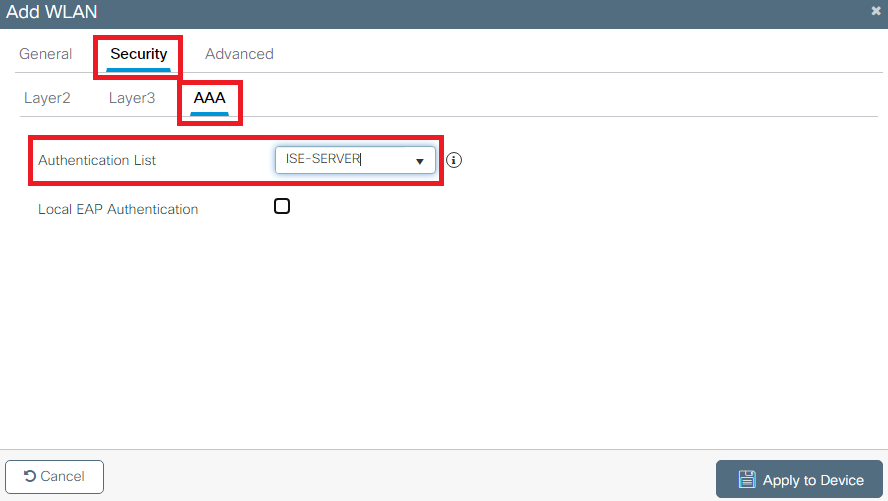

Security > AAA 次の図に示すように、「From」タブで、 Configure the WLC with the Details of the Authentication Server セクションからステップ3で作成した認証方式を選択します。

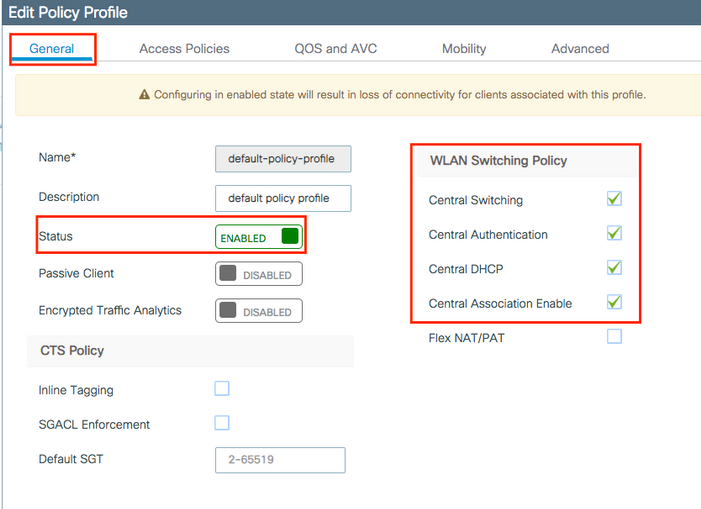

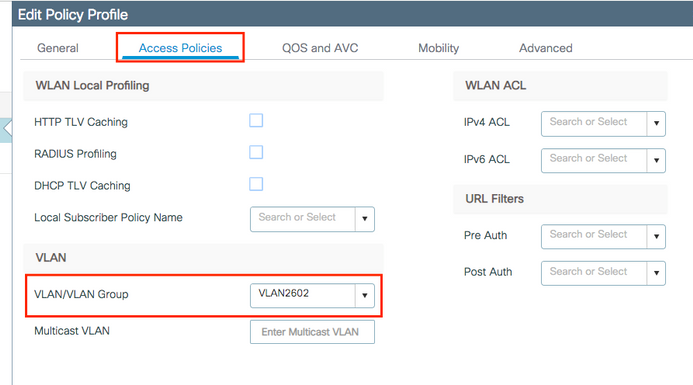

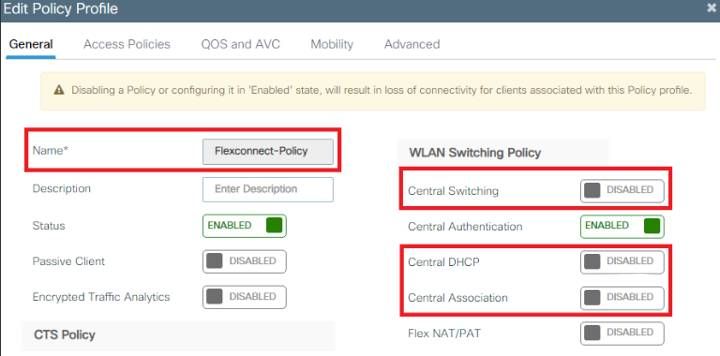

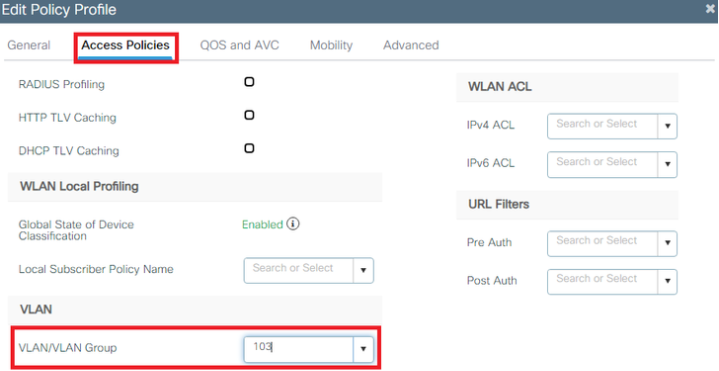

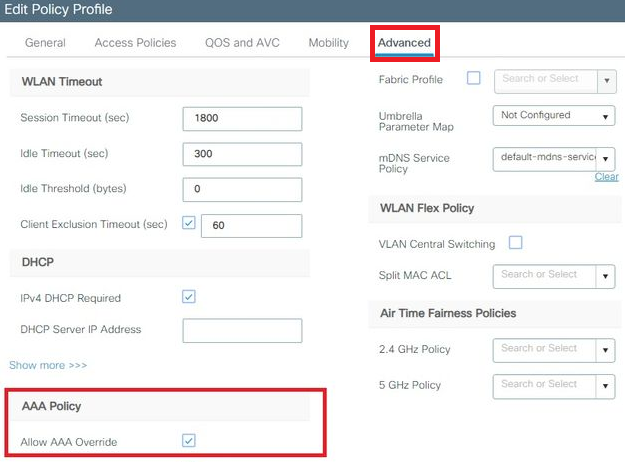

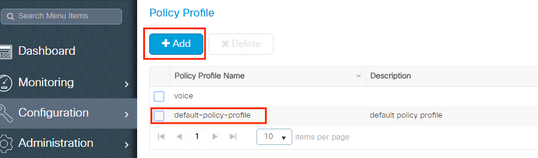

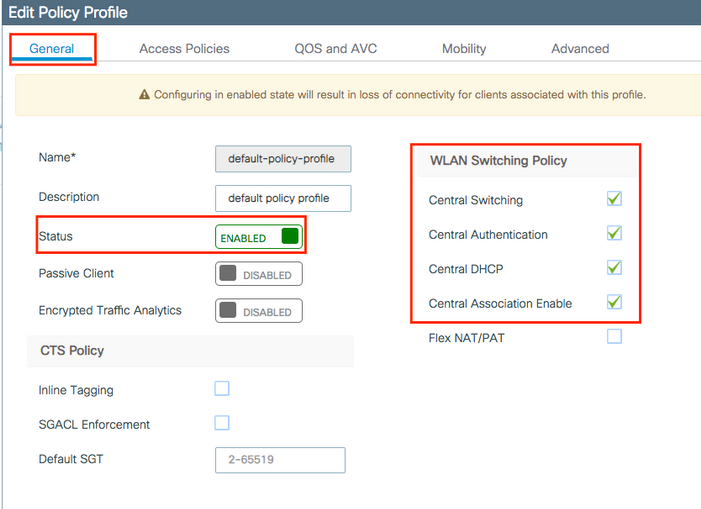

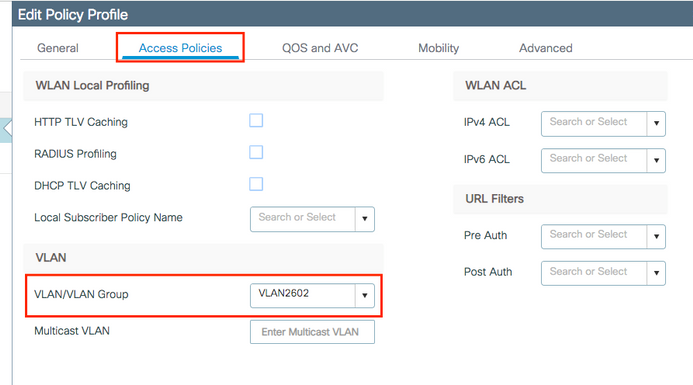

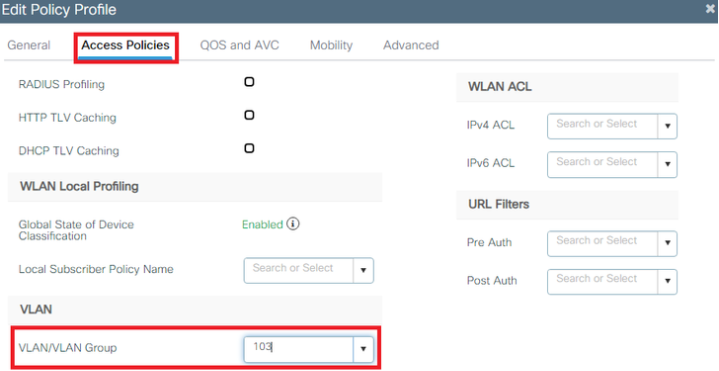

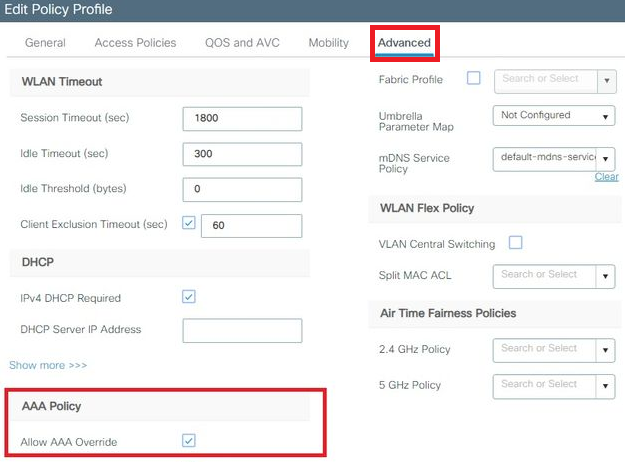

ステップ 4:ポリシープロファイルの設定

この手順では、WLCでポリシープロファイルを設定する方法について説明します。

次のステップを実行します。

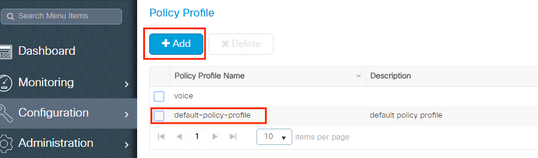

- 図に示すように、に移動

Configuration > Tags & Profiles > Policy Profile し、を設定する default-policy-profile か、新しいプロファイルを作成します。

- 図に示すように、

Access Policies タブで、ワイヤレスクライアントがデフォルトでこのWLANに接続するときに割り当てるVLANを割り当てます。

注:この例では、認証の成功時にワイヤレスクライアントを特定のVLANに割り当てることがRADIUSサーバの役割であるため、ポリシープロファイルに設定されたVLANはブラックホールVLANである可能性があります。RADIUSサーバはこのマッピングをオーバーライドし、そのWLANを通過するユーザを、RADIUSサーバのuser Tunnel-Group-Private-IDフィールドで指定されているVLANに割します。

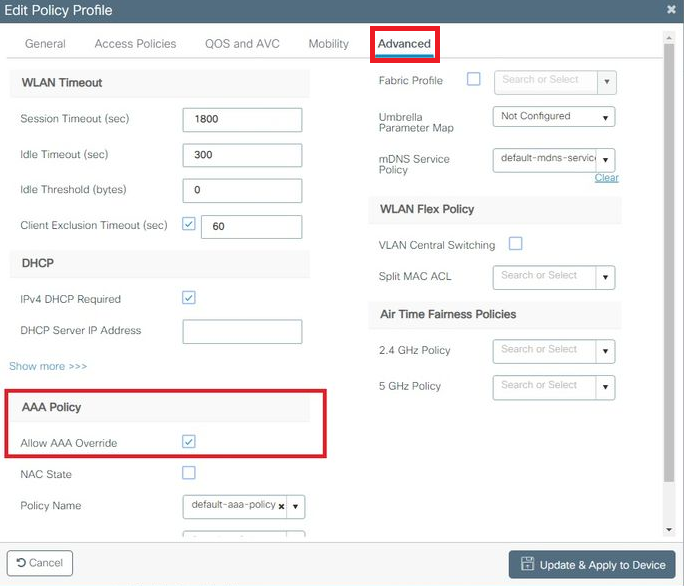

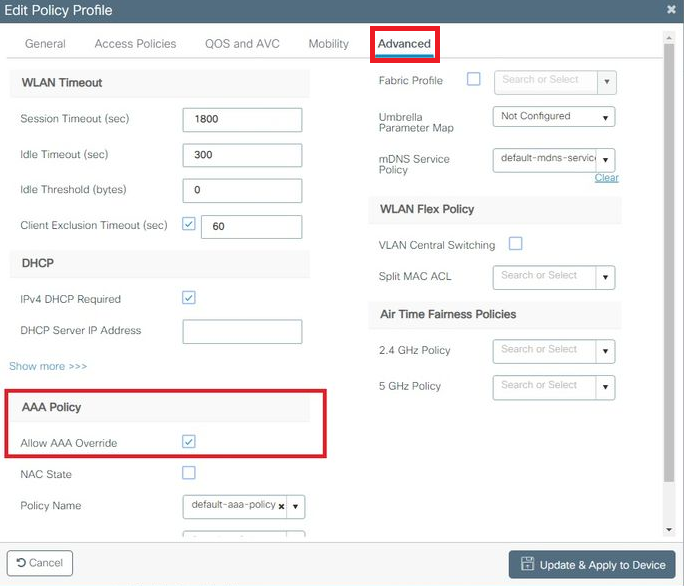

- 次の図に示すように、

Advance タブで、RADIUSサーバが適切なVLANにクライアントを配置するために必要な属性を返す場合にWLC設定を上書きするために、 Allow AAA Override チェックボックスをオンにします。

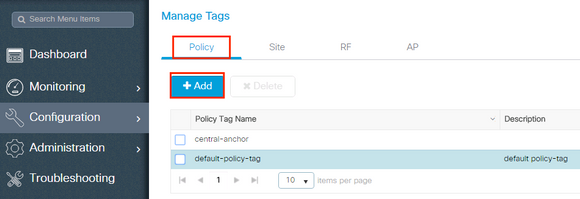

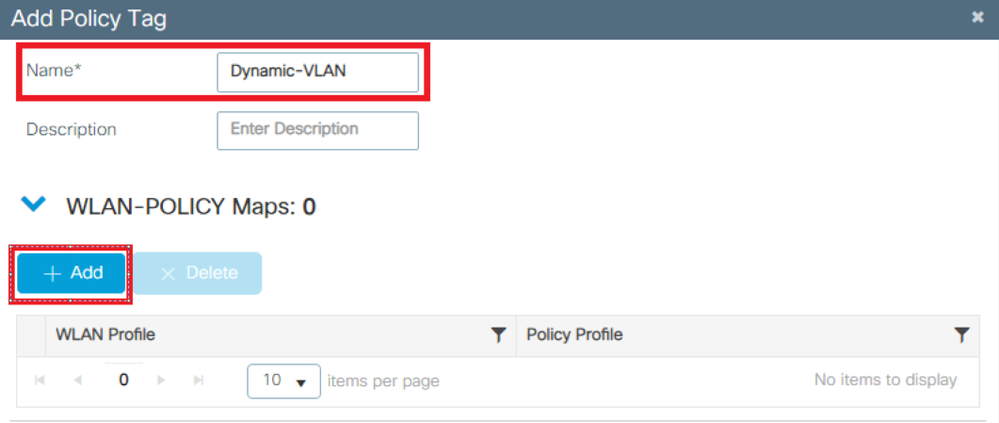

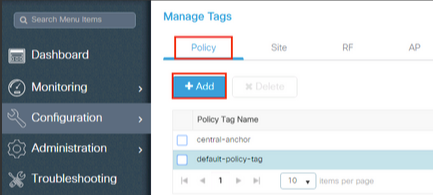

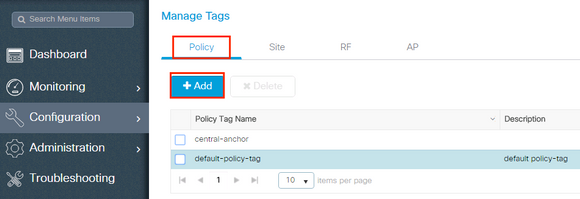

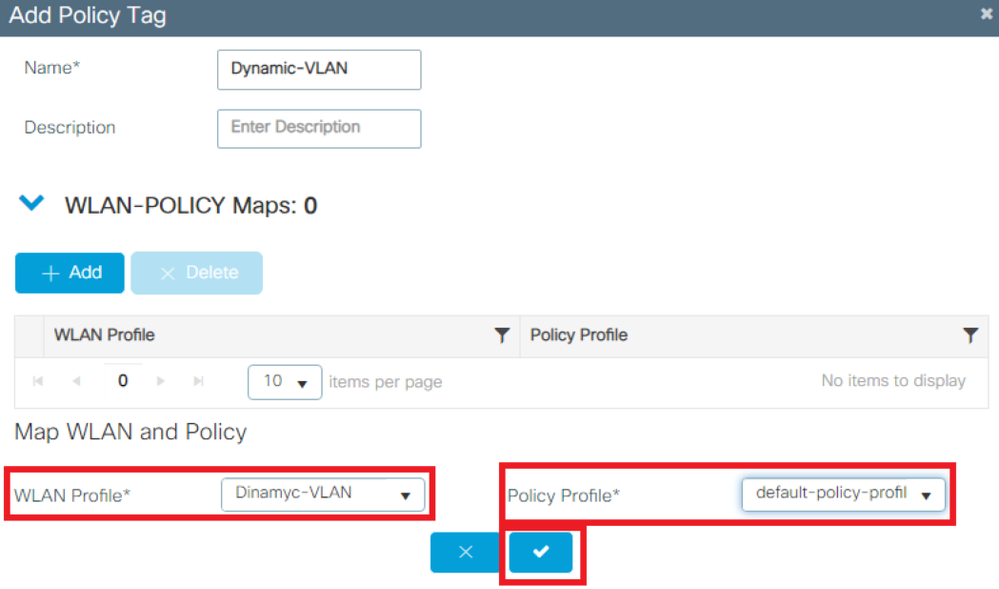

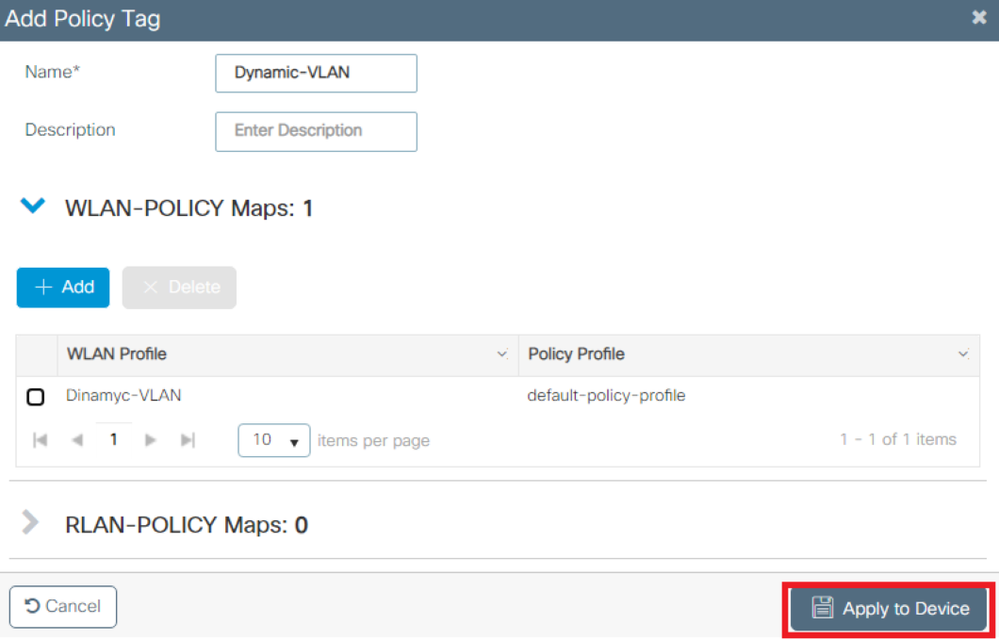

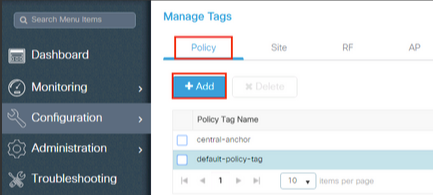

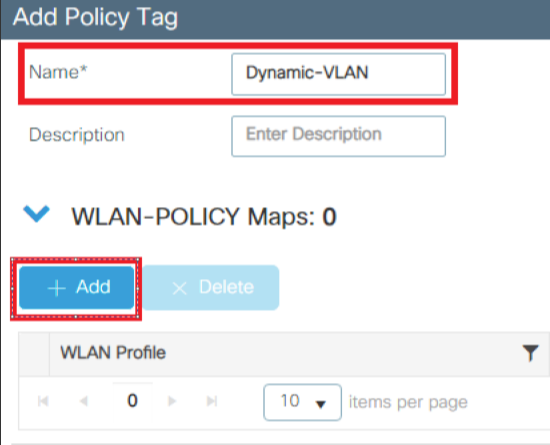

ステップ 5:ポリシータグの設定

この手順では、WLCでポリシータグを設定する方法について説明します。

次のステップを実行します。

- 図に示すように、

Configuration > Tags & Profiles > Tags > Policy に移動し、必要に応じて新しいプロファイルを追加します。

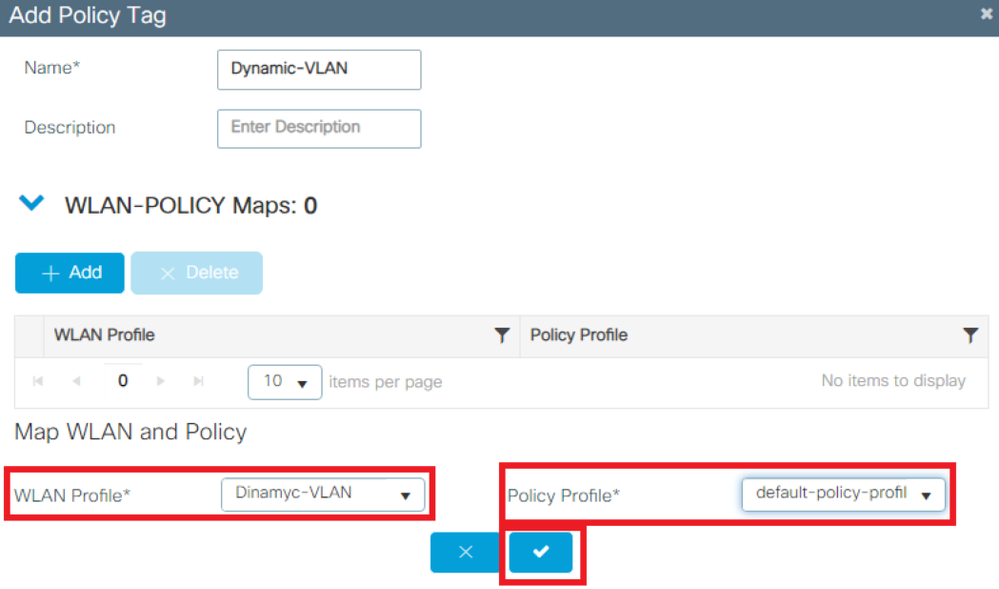

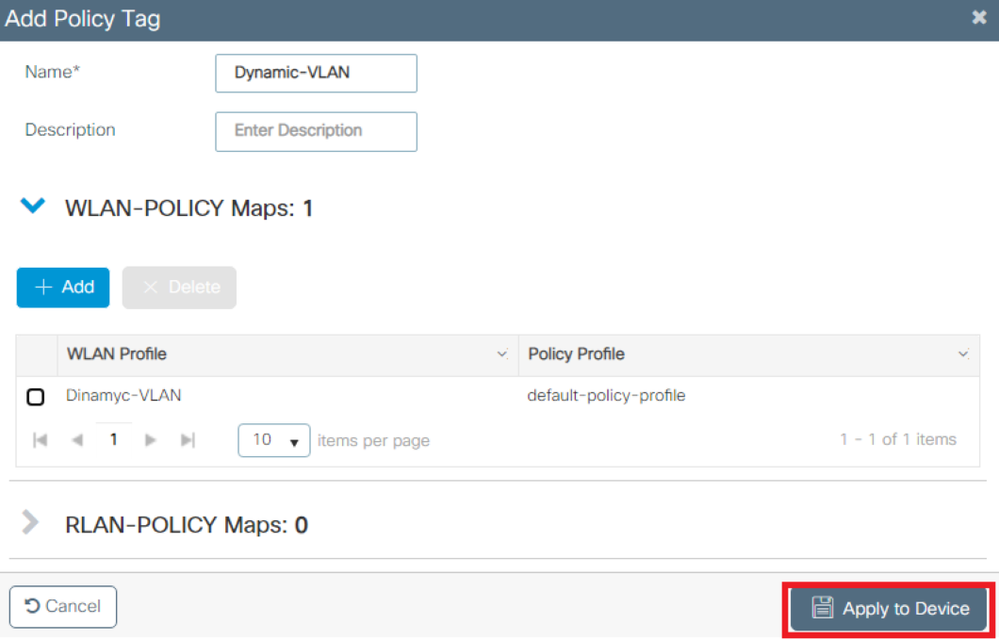

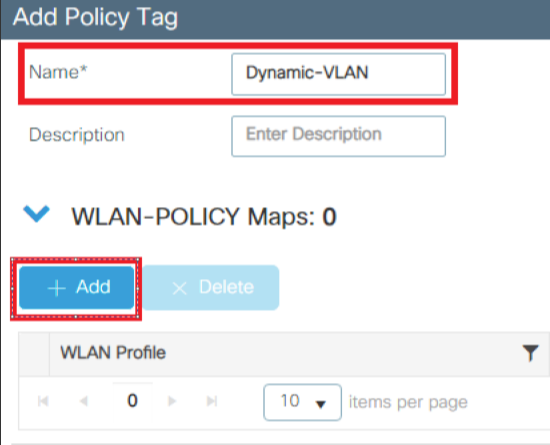

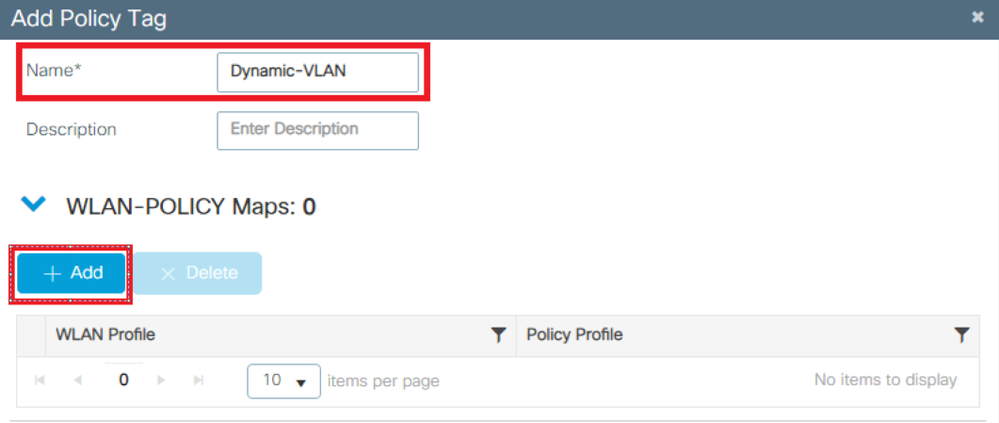

- 次の図に示すように、ポリシータグに名前を追加し、

+Addを選択します。

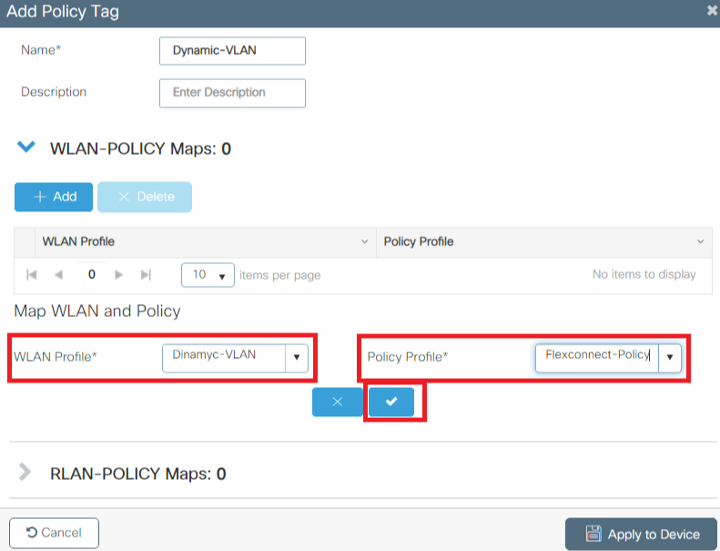

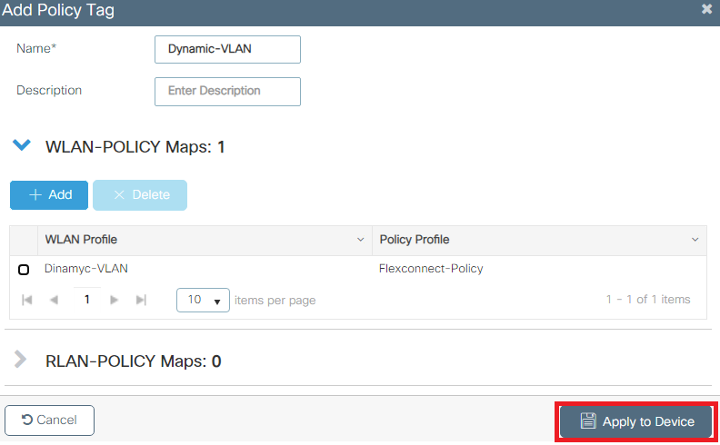

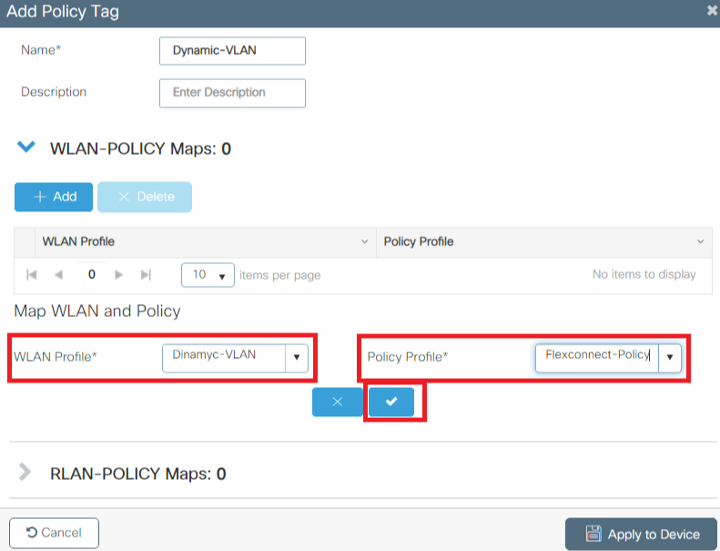

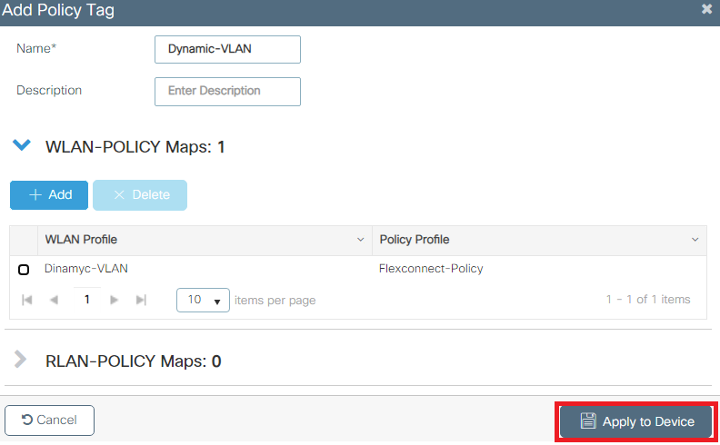

- 図に示すように、WLANプロファイルを目的のポリシープロファイルにリンクします。

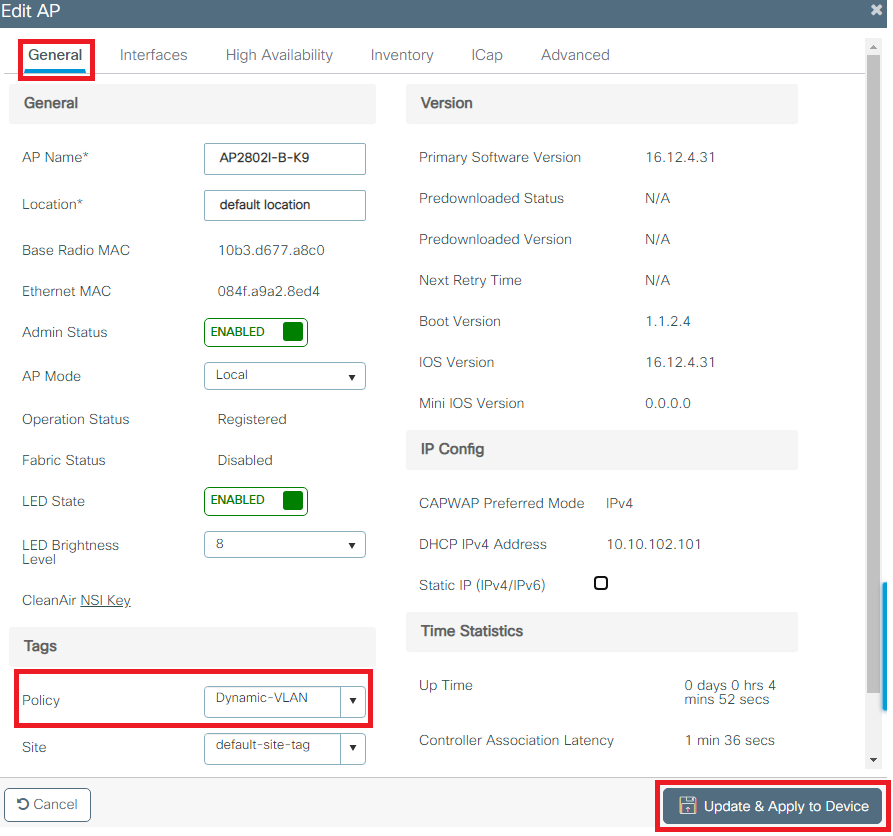

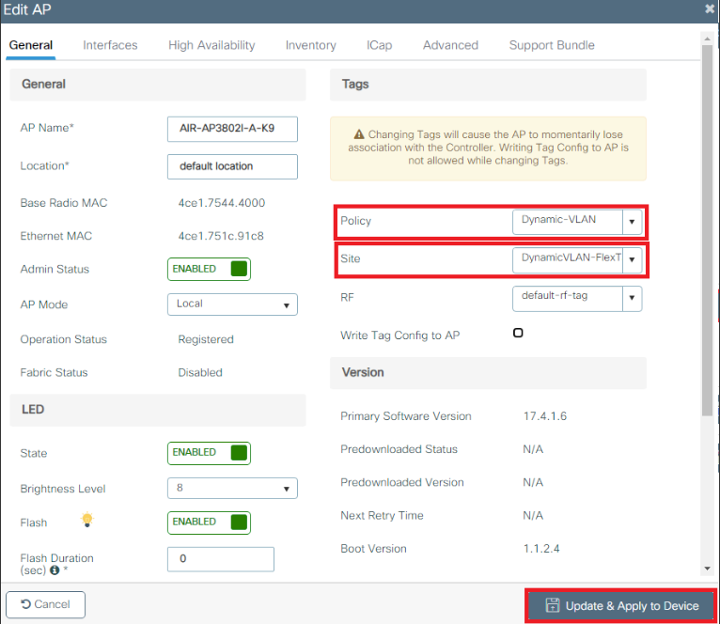

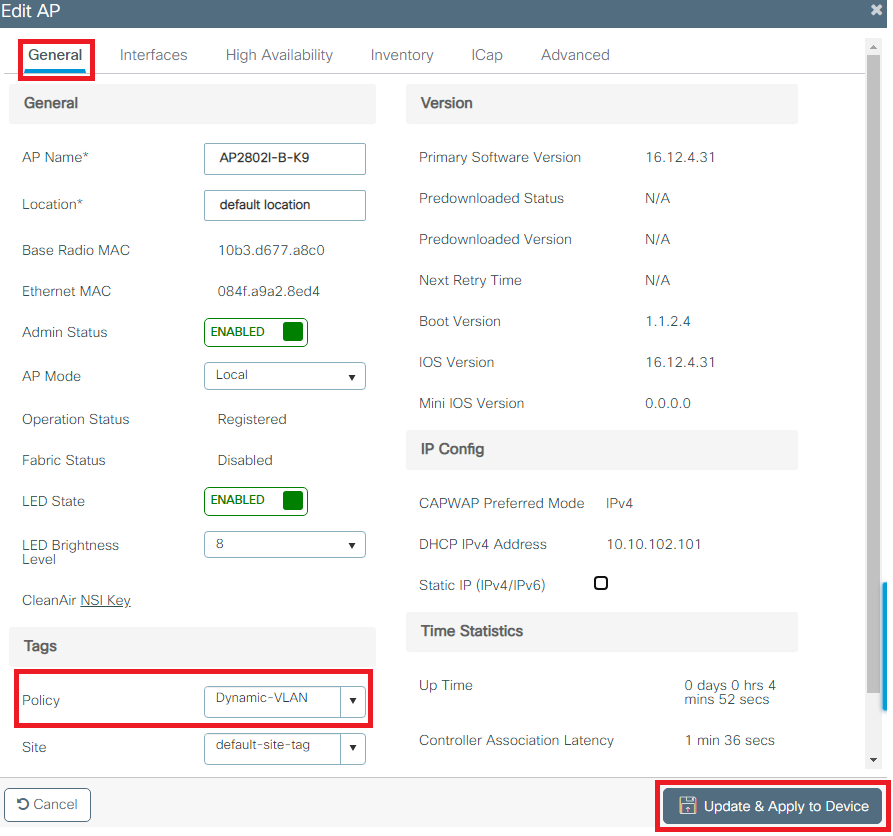

手順 6:APへのポリシータグの割り当て

この手順では、WLCでポリシータグを設定する方法について説明します。

次のステップを実行します。

- 図に示すよう

Configuration > Wireless > Access Points > AP Name > General Tags に、関連するポリシータグに移動して割り当て、 Update & Apply to Device を選択します。

注意:APのポリシータグを変更すると、APがWLCから切断された後、再接続されるので注意してください。

FlexConnect

Flexconnect機能を使用すると、APがトランクとして設定されている場合、APはAPのLANポートを介して出力にワイヤレスクライアントデータを送信できます。このモードはFlexConnectローカルスイッチングと呼ばれ、APが管理インターフェイスから別のVLANにタグ付けすることで、クライアントトラフィックを分離できます。 このセクションでは、ローカルスイッチングシナリオでダイナミックVLAN割り当てを設定する方法について説明します。

注:前のセクションで説明した手順は、Flexconnectのシナリオにも適用されます。Flexconnectの設定を完了するには、このセクションに記載されている追加の手順を実行します。

複数の VLAN を使用するためのスイッチの設定

複数のVLANがスイッチを通過できるようにするには、次のコマンドを発行して、APに接続されているスイッチポートを設定する必要があります。

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#switchport trunk encapsulation dot1q

注:ほとんどのスイッチでは、トランクポートを介してスイッチ上に作成されたすべてのVLANがデフォルトで許可されます。

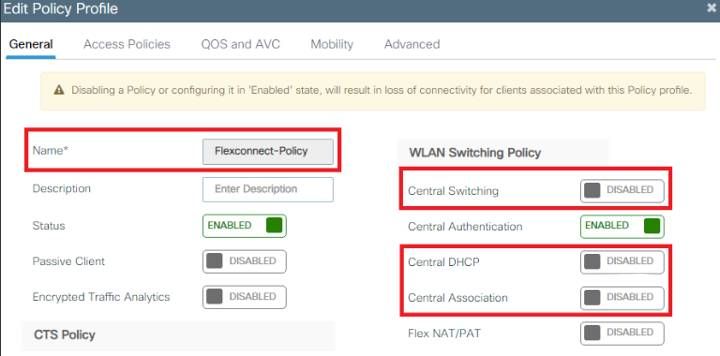

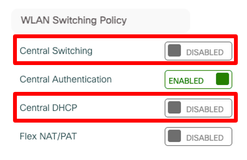

Flexconnectポリシープロファイルの設定

- Configuration > Tags & Profiles > Policy Profile > +Addの順に移動し、新しいポリシーを作成します。

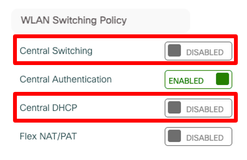

- 名前を追加し、[中央スイッチングと中央DHCP ]チェックボックスをオフにします。この設定では、コントローラがクライアント認証を処理し、FlexConnectアクセスポイントがクライアントデータパケットとDHCPをローカルでスイッチします。

注:17.9.xコード以降、図に示すようにポリシープロファイルの外観が更新されています。

- Access Policiesタブから、ワイヤレスクライアントがデフォルトでこのWLANに接続する際に割り当てるVLANを割り当てます。

注:この手順で設定したVLANは、WLCのVLANリストにある必要はありません。必要なVLANは後でFlex-Profileに追加され、AP自体にVLANが作成されます。

- Advanceタブで、Allow AAA Overrideチェックボックスにチェックマークを付けて、RADIUSサーバによってWLCの設定が上書きされるようにします。

FlexconnectポリシープロファイルをWLANとポリシータグに割り当てます。

注:ポリシータグは、WLANをポリシープロファイルにリンクするために使用されます。新しいポリシータグを作成するか、default-policy タグを使用します。

- Configuration > Tags & Profiles > Tags > Policyの順に移動し、必要に応じて新しいポリシーを追加します。

- ポリシータグの名前を入力し、「追加」ボタンをクリックします。

- WLAN プロファイルを目的のポリシープロファイルにリンクします。

- Apply to Deviceボタンをクリックします。

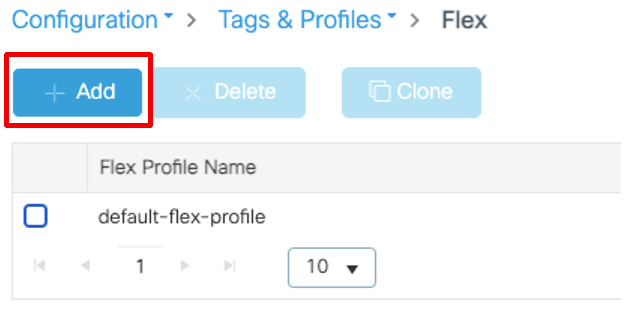

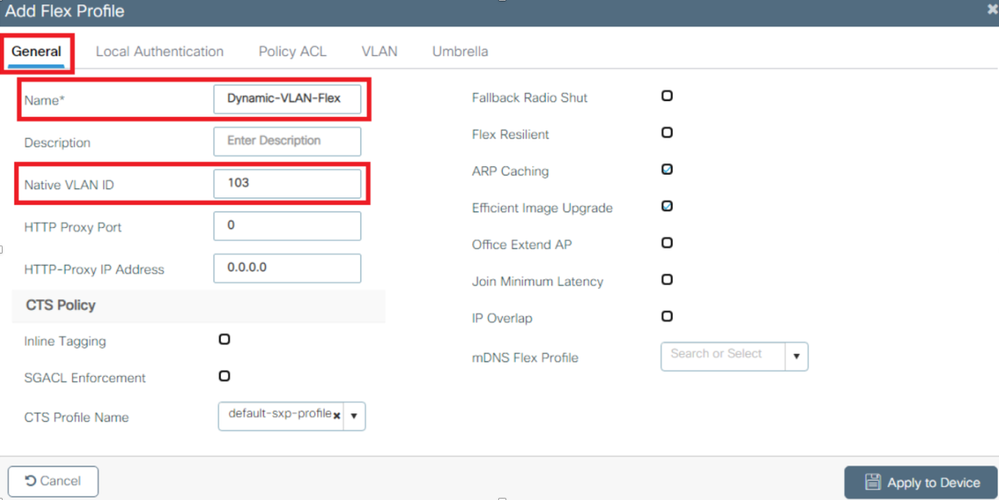

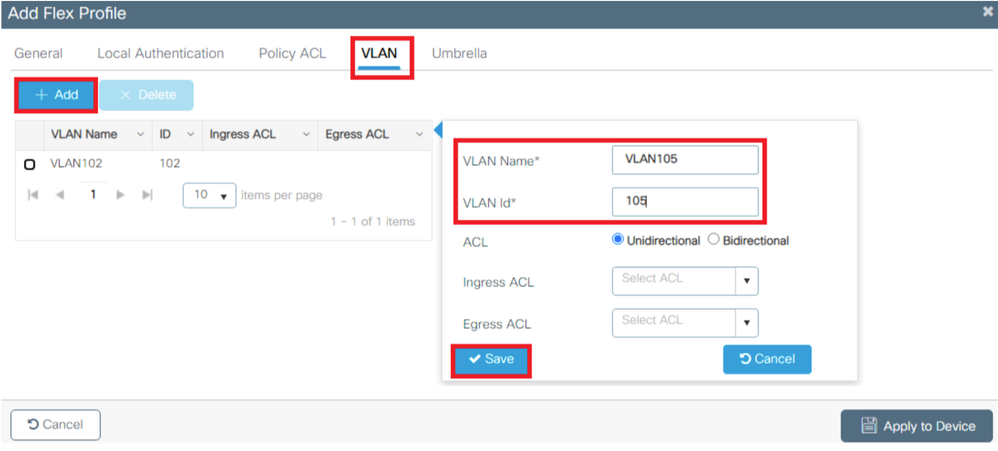

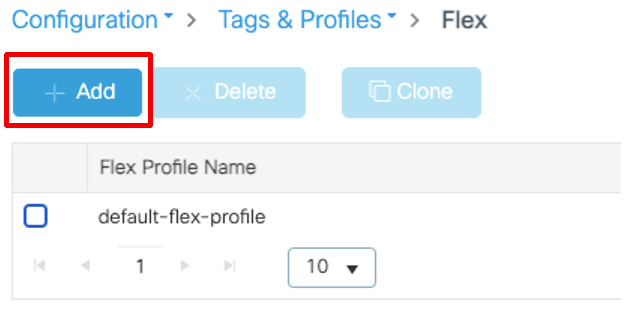

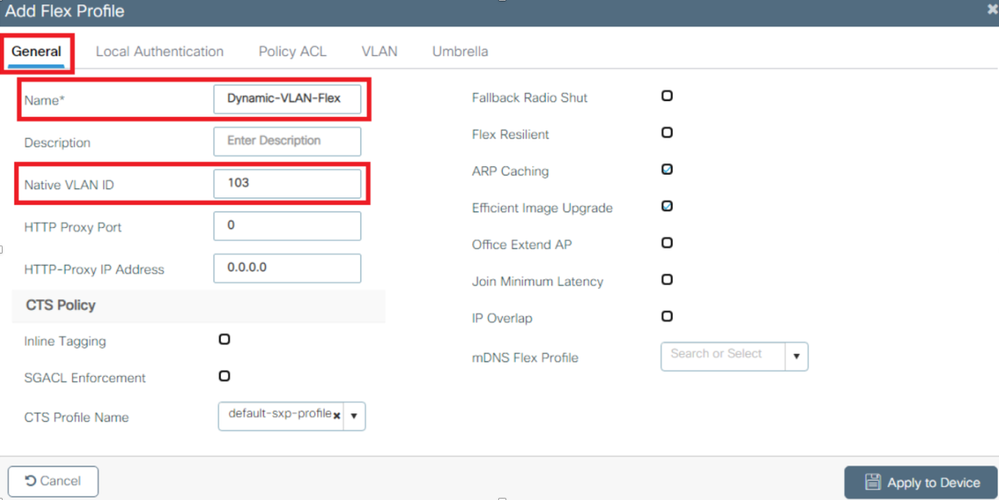

Flex Profileの設定

FlexConnect APでRADIUSを介してVLAN IDを動的に割り当てるには、RADIUS応答のTunnel-Private-Group ID属性に示されているVLAN IDがアクセスポイント上に存在している必要があります。VLANはFlexプロファイルで設定されます。

- Configuration > Tags & Profiles > Flex > + Addの順に移動します。

- Generalタブをクリックして、Flexプロファイルの名前を割り当て、APのネイティブVLAN IDを設定します。

注:ネイティブVLAN IDはAPの管理VLANを示すため、APが接続されているスイッチのネイティブVLAN設定と一致する必要があります

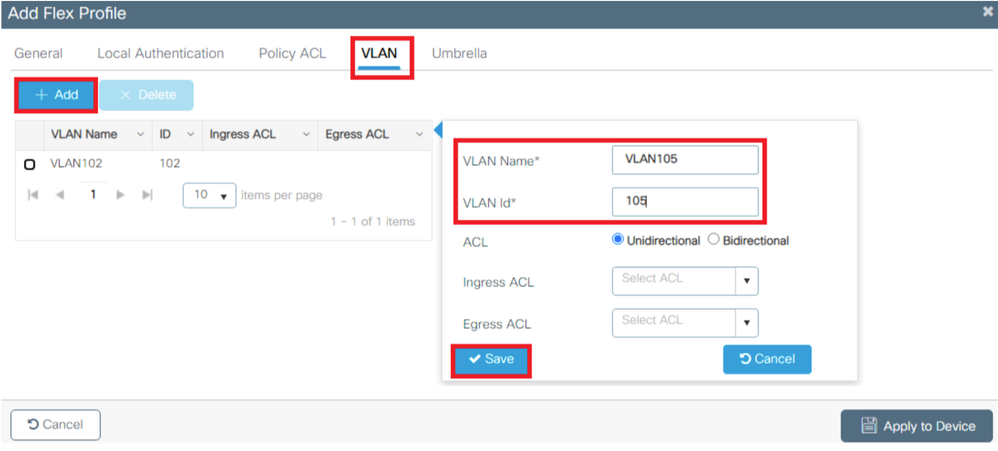

- VLANタブに移動し、「Add」ボタンをクリックして必要なすべてのVLANを入力します。

注:「FlexConnectポリシープロファイルの設定」セクションのステップ3で、SSIDに割り当てたデフォルトのVLANを設定しました。このステップでVLAN名を使用する場合は、Flex Profile設定で同じVLAN名を使用していることを確認してください。VLAN名を使用していない場合、クライアントはWLANに接続できません。

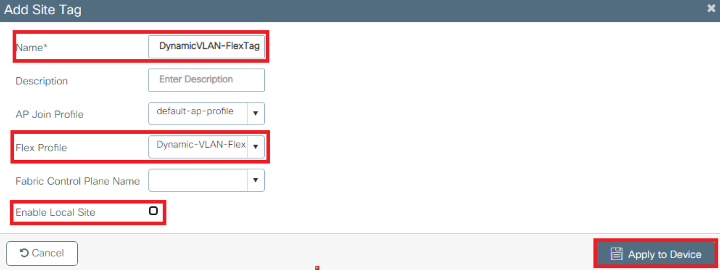

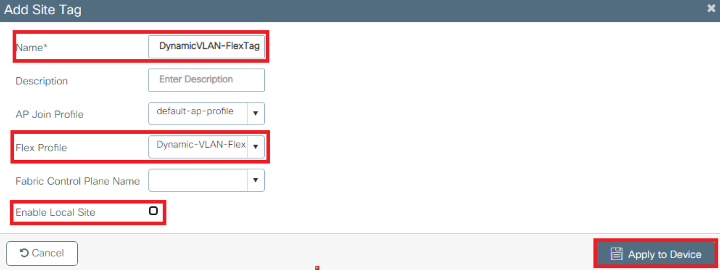

Flex Siteタグの設定

- Configuration > Tags & Profiles > Tags > Site > +Addの順に移動し、新しいサイトタグを作成します。

- Enable Local Siteボックスの選択を解除し、APがクライアントデータトラフィックをローカルにスイッチして、Configure the Flex Profileセクションで作成したFlex Profileを追加できるようにします。

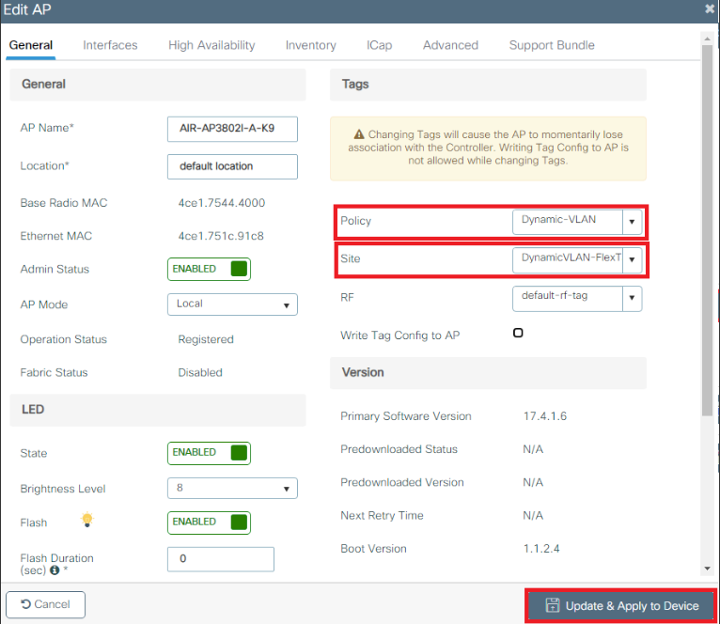

ポリシーとサイトタグをAPに割り当てます。

- Configuration > Wireless > Access Points > AP Name > General Tagsの順に移動し、関連するポリシーとサイトタグを割り当て、Update & Apply to Deviceをクリックします。

注意:APのポリシーとサイトタグを変更すると、APがWLCから切断されて再接続されるので注意してください。

注:APがローカルモード(または他のモード)に設定されていて、「ローカルサイトを有効にする」設定が無効になっているサイトタグを取得する場合、APはリブートし、FlexConnectモードに戻ります

確認

このセクションでは、設定が正常に動作していることを確認します。

ダイナミックVLAN割り当てを返すことができる、ISEで定義された適切なEAPプロトコルとクレデンシャルを使用して、テストクライアントのSSIDプロファイルを設定します。ユーザ名とパスワードの入力を求められたら、ISE上のVLANにマッピングされたユーザの情報を入力します。

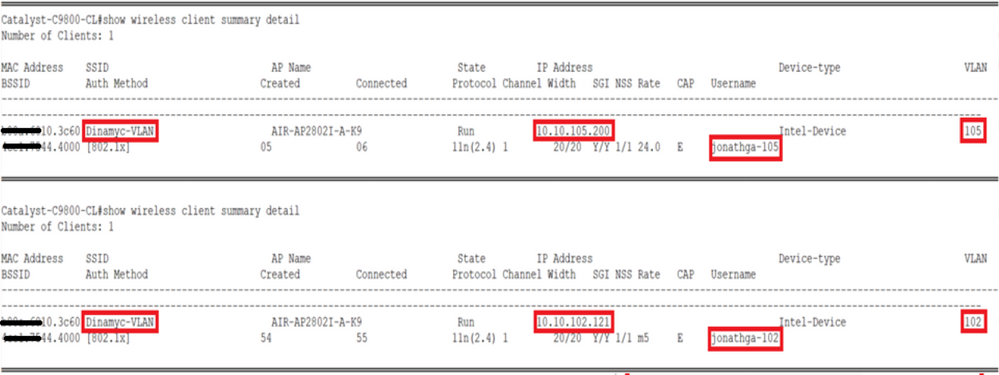

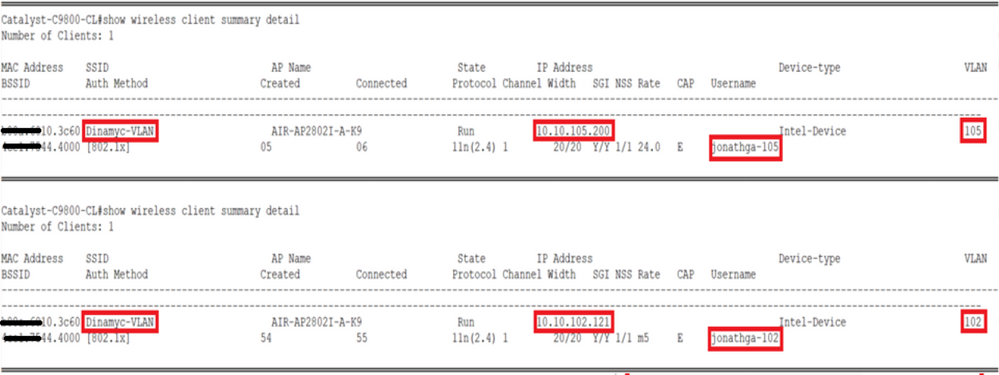

前の例では、RADIUSサーバで指定されているように、smith-102がVLAN102に割り当てられていることに注目してください。この例では、次のユーザ名を使用して、認証を受信し、RADIUSサーバによってVLANに割り当てられます。

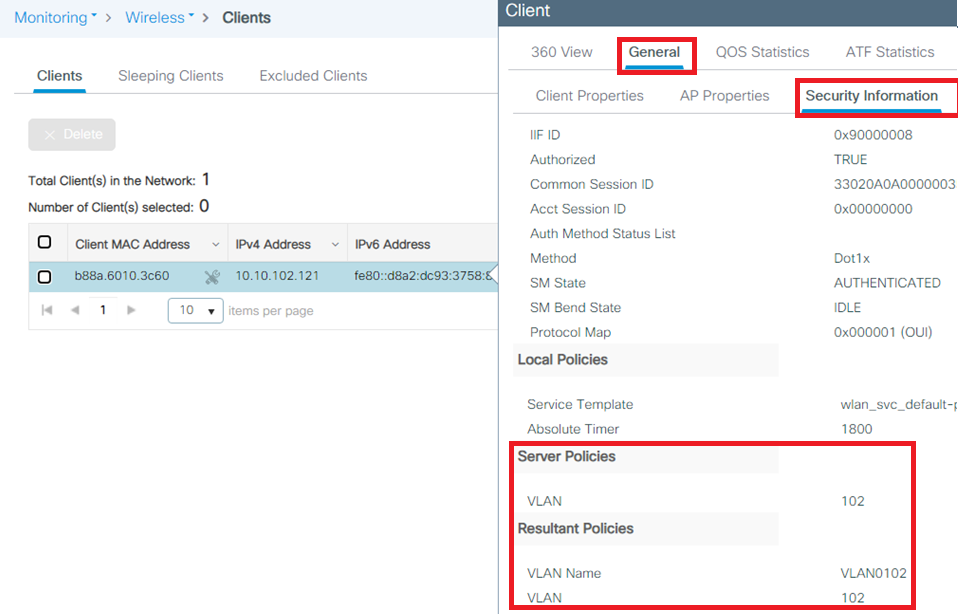

認証が完了したら、送信されたRADIUSアトリビュートに従ってクライアントが適切なVLANに割り当てられていることを確認する必要があります。この作業を行うには、次の手順を実行します。

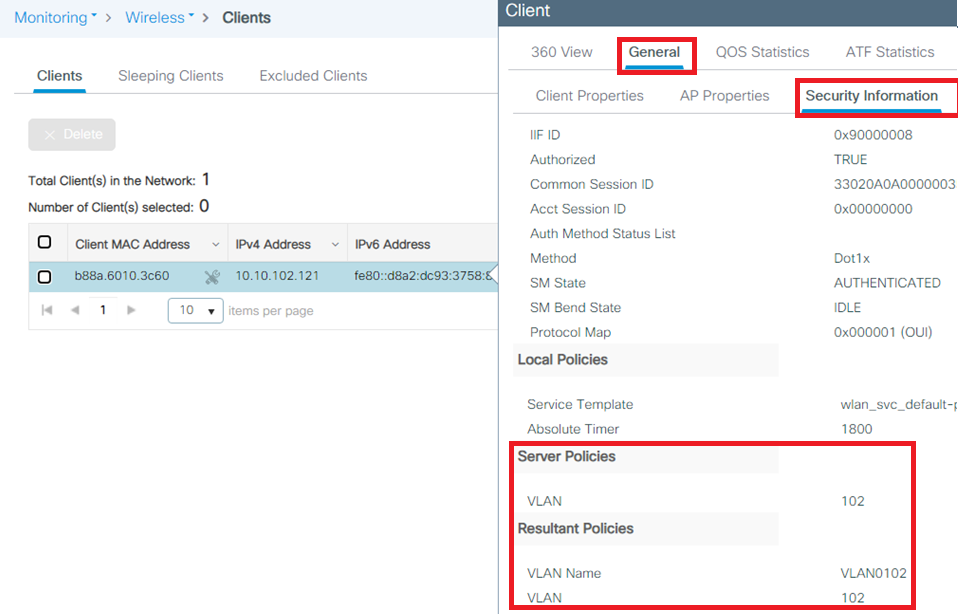

- コントローラのGUIで、

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Information に移動し、図に示すようにVLANフィールドを探します。

このウィンドウから、RADIUSサーバに設定されたRADIUSアトリビュートに従って、このクライアントがVLAN102に割り当てられていることを確認できます。

CLIでは、 show wireless client summary detail を使用して、図に示すように同じ情報を表示できます。

Radioactive traces

- を有効にして、RADIUSアトリビュートがWLCに正常に転送されるようにすることができます。これを行うには、次の手順を実行します。

- コントローラのGUIで、

Troubleshooting > Radioactive Trace > +Addに移動します。

- ワイヤレスクライアントのMACアドレスを入力します。

Start - を選択します。

- クライアントをWLANに接続します。

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log - に移動します。

トレース出力の次の部分は、RADIUSアトリビュートの送信が正常に行われたことを示しています。

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profile

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

関連情報

![認証に移動し、[+Add]を選択します](/c/dam/en/us/support/docs/wireless-mobility/wlan-security/217043-configure-dynamic-vlan-assignment-with-c-10.png)

フィードバック

フィードバック