はじめに

このドキュメントでは、 test aaa radius コマンドでRADIUSサーバの接続とクライアント認証の問題を識別する方法について説明します。

前提条件

要件

AireOS Wireless LAN Controller(WLC)コード8.2以降に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントと記載されているコマンドは、Cisco AireOS WLCに固有のものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

無線クライアントの認証の問題は、無線ネットワークエンジニアが直面する最も困難な問題の1つです。トラブルシューティングを行うために、

問題のあるクライアントを入手し、ワイヤレスネットワークに関する最善の知識を持たないエンドユーザと協力し、デバッグとキャプチャを収集する。重要性が増しているワイヤレスネットワークでは、これによって大幅なダウンタイムが発生する可能性があります。

これまでは、認証の失敗の原因が、クライアントを拒否するRADIUSサーバにあるのか、あるいは単に到達可能性の問題だけなのかを簡単に特定する方法がありませんでした。

test aaa radius コマンドを使用すれば、それだけで十分です。WLC-Radiusサーバの通信が失敗するかどうか、またはクライアントのクレデンシャルの結果、認証に成功または失敗したかどうかをリモートで確認できるようになりました。

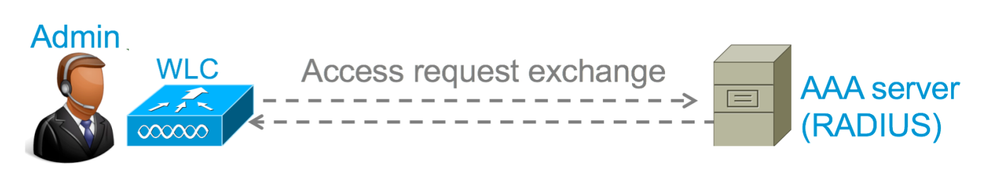

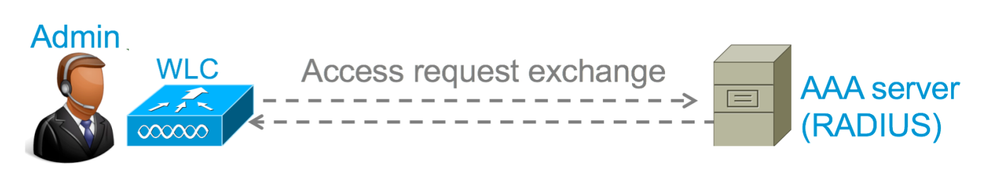

機能の仕組み

これは、 test aaa radius コマンドを使用する場合の基本的なワークフローです(図を参照)。

ステップ 1:WLCは、アクセス要求メッセージを、 test aaa radius コマンドで指定されたパラメータとともにRADIUSサーバに送信します。

(シスココントローラ) >test aaa radius username

password

wlan-id

apgroup

server-index

例

test aaa radius username admin password cisco123 wlan-id 1 apgroup default-group server-index 2

ステップ 2:RADIUSサーバは、提供されたクレデンシャルを検証し、認証要求の結果を提供します。

コマンド構文

コマンドを実行するには、次のパラメータを指定する必要があります。

(シスココントローラ) > test aaa radius username

password

wlan-id

apgroup

server-index

<username> ---> Username that you are testing.

<password> ---> Password that you are testing

<wlan-id> ---> WLAN ID of the SSID that you are testing.

<apgroup-name> (optional) ---> AP group name. This will be default-group if there is no AP group configured.

<server-index> (optional) ---> The server index configured for the radius server that you are trying to test. This can be found under Security > Authentication tab.

シナリオ1:成功した認証の試行

このコマンドがどのように動作し、 test aaa radius コマンドの結果として認証が成功するときの出力を確認できます。このコマンドを実行すると、WLCはアクセス要求の送信に使用するパラメータを表示します。

(Cisco Controller) >test aaa radius username admin password cisco123 wlan-id 1 apgroup default-group server-index 2

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Attributes Values

---------- ------

User-Name admin

Called-Station-Id 00:00:00:00:00:00:WLC5508

Calling-Station-Id 00:11:22:33:44:55

Nas-Port 0x0000000d (13)

Nas-Ip-Address 10.20.227.39

NAS-Identifier WLC_5508

Airespace / WLAN-Identifier 0x00000001 (1)

User-Password cisco123

Service-Type 0x00000008 (8)

Framed-MTU 0x00000514 (1300)

Nas-Port-Type 0x00000013 (19)

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x00000051 (81)

Cisco / Audit-Session-Id ad14e327000000c466191e23

Acct-Session-Id 56131b33/00:11:22:33:44:55/210

test radius auth request successfully sent. Execute 'test aaa show radius' for response

認証要求の結果を表示するには、 test aaa show radius コマンドを実行します。RADIUSサーバに到達できず、WLCで再試行するか、別のRADIUSサーバにフォールバックする必要がある場合、コマンドの出力が表示されるまでに時間がかかる場合があります。

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 2

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.52 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name admin

Class CACS:rs-acs5-6-0-22/230677882/20313

Session-Timeout 0x0000001e (30)

Termination-Action 0x00000000 (0)

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x00000051 (81)

このコマンドの非常に便利な点は、RADIUSサーバによって返される属性を表示することです。リダイレクトURLとアクセスコントロールリスト(ACL)を指定できます。たとえば、中央Web認証(CWA)またはVLAN情報の場合は、VLANオーバーライドを使用します。

注意:アクセス要求のユーザ名/パスワードは、RADIUSサーバにクリアテキストで送信されるため、トラフィックがセキュリティで保護されていないネットワークを通過する場合は、注意して使用する必要があります。

シナリオ2:認証の試行の失敗

ユーザ名とパスワードを入力した結果、認証に失敗した場合の出力を見てみましょう。

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 2

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.52 1 Success

Authentication Response:

Result Code: Authentication failed ------> This result indicates that the user authentication will fail.

No AVPs in Response

この例では、接続テストの結果「Success」が返されましたが、使用されたユーザ名とパスワードの組み合わせについて、RADIUSサーバからaccess-rejectが送信されたことが確認できます。

シナリオ3:WLCとRADIUSサーバ間の通信の失敗

(Cisco Controller) >test aaa show radius

previous test command still not completed, try after some time

WLCが再試行を完了するまで待ってから、出力を表示します。この時間は、設定した再試行しきい値によって異なります。

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 3

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.72 6 No response received from server

Authentication Response:

Result Code: No response received from server

No AVPs in Response

この出力では、WLCがRADIUSサーバへの接続を6回試行し、応答がない場合はRADIUSサーバが到達不能としてマークされたことが分かります。

シナリオ4:Radiusフォールバック

Service Set Identifier(SSID)で複数のRADIUSサーバが設定されていて、プライマリRADIUSサーバが応答しない場合、WLCはセカンダリRADIUSサーバの設定を試行します。これは、最初のRADIUSサーバが応答せず、WLCが2番目のRADIUSサーバを試行する出力に非常に明確に示されています。2番目のRADIUSサーバは即時に応答します。

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.62 6 No response received from server

10.20.227.52 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name admin

警告

- 現在、GUIはサポートされていません。これは、WLCから実行できるコマンドだけです。

- この検証はRADIUSに対してのみ行います。TACACS認証には使用できません。

- Flexconnectローカル認証は、この方式ではテストできません。

関連情報

フィードバック

フィードバック