はじめに

このドキュメントでは、LDAPサーバを使用してクライアントをユーザデータベースとして認証するためにAireOS WLCを設定する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Microsoft Windows Server

- Active Directory

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- Cisco WLC ソフトウェア 8.2.110.0

- Microsoft Windows Server 2012 R2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

技術背景

- LDAP は、ディレクトリ サーバへのアクセスに使用されるプロトコルです。

- ディレクトリ サーバは、オブジェクト指向の階層型データベースです。

- オブジェクトは、組織単位(OU)、グループなどのコンテナ、またはデフォルトのMicrosoftコンテナにCN=Usersとして編成されます。

- このセットアップで最も難しい部分は、WLC で LDAP サーバ パラメータを正しく設定することです。

これらの概念に関する詳細については、『How to configure Wireless Lan Controller (WLC) for Lightweight Directory Access Protocol (LDAP) authentication(Lightweight Directory Access Protocol(LDAP)認証用のワイヤレス LAN コントローラ(WLC)の設定方法)』の「概要」の項を参照してください。

よく寄せられる質問(FAQ)

- LDAPサーバとのバインドには、どのユーザ名を使用する必要がありますか。

LDAPサーバに対してバインドするには、匿名と認証の2つの方法があります(両方の方法の違いを理解するには、を参照してください)。

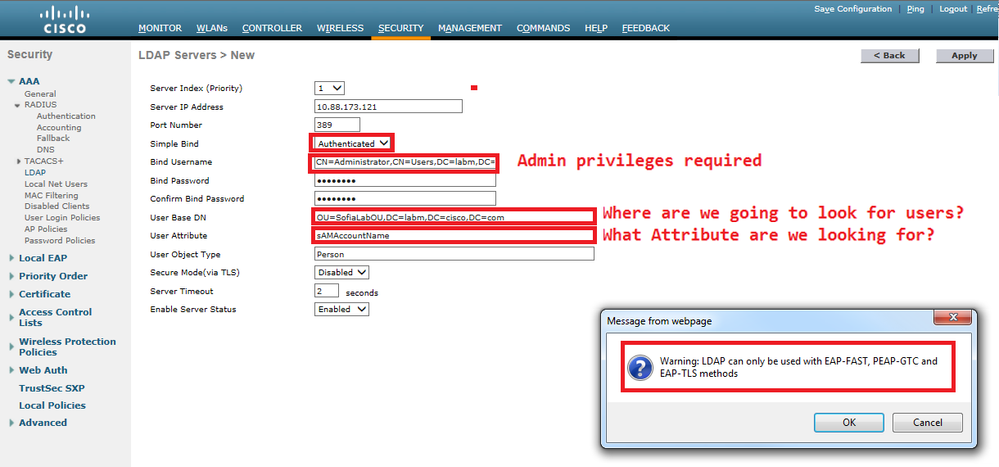

このバインドのユーザ名には他のユーザ名とパスワードを問い合わせることができる管理者権限が必要です。

- 認証済みの場合:バインドユーザ名がすべてのユーザと同じコンテナ内にありますか。

いいえ:パス全体を使用します。例:

CN=Administrator,CN=Domain Admins,CN=Users,DC=labm,DC=cisco,DC=com

はい:ユーザ名のみを使用します。例:

Administrator

- 異なるコンテナにユーザが存在する場合はどうすればいいですか。関連するすべてのワイヤレス LDAP ユーザを同じコンテナに含める必要がありますか。

いいえ。必要なすべてのコンテナを含むベース DN を指定できます。

WLCは、指定されたユーザ属性とオブジェクトタイプに一致します。

注:sAMAccountNameでは大文字と小文字が区別されますが、personでは区別されません。したがって、sAMAccountName=RICARDOとsAMAccountName=ricardoは同じで機能しますが、samaccountname=RICARDOとsamaccountname=ricardoは機能しません。

- どの拡張認証プロトコル(EAP)方式を使用できますか。

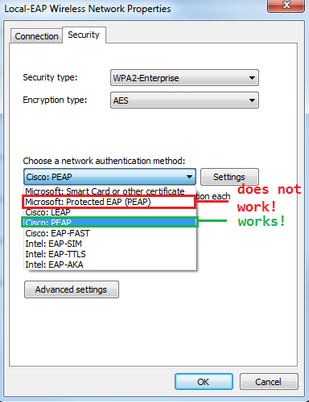

EAP-FAST、PEAP-GTC、EAP-TLS のみです。Android、iOS、およびMacOSのデフォルトのサプリカントは、Protected Extensible Authentication Protocol(PEAP)で動作します。

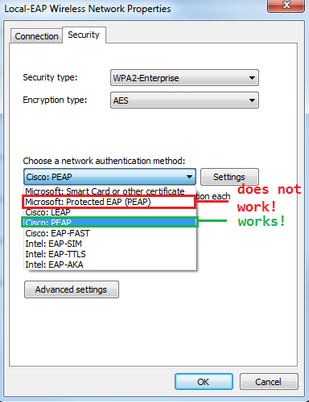

Windowsの場合、Anyconnect Network Access Manager(NAM)またはデフォルトのWindowsサプリカントでCisco:PEAPを使用する必要があります(次の図を参照)。

注:Windows向けCisco EAPプラグインには、Cisco Bug ID CSCva09670の影響を受けるOpen Secure Socket Layer(SSL)のバージョンが含まれています。シスコでは、これ以上Windows向けEAPプラグインのリリースを発行する予定はなく、代わりにAnyConnectセキュアモビリティクライアントを使用することをお勧めします。

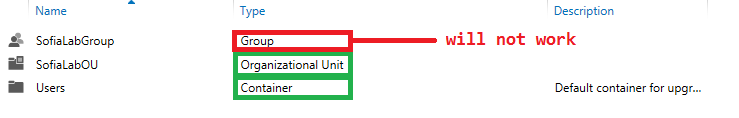

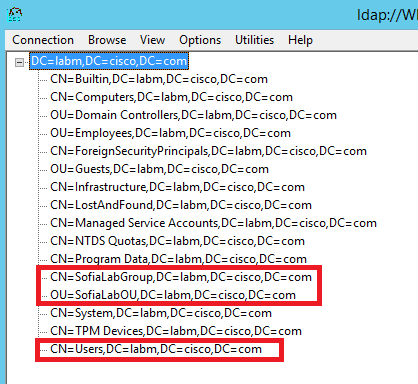

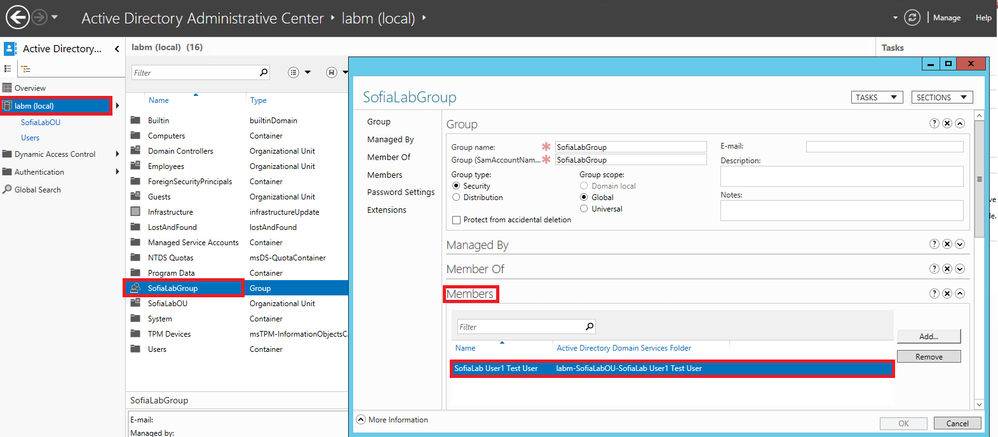

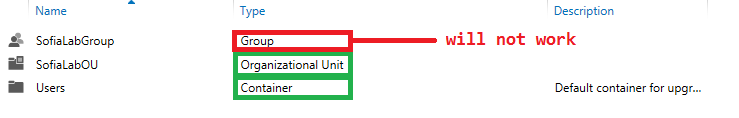

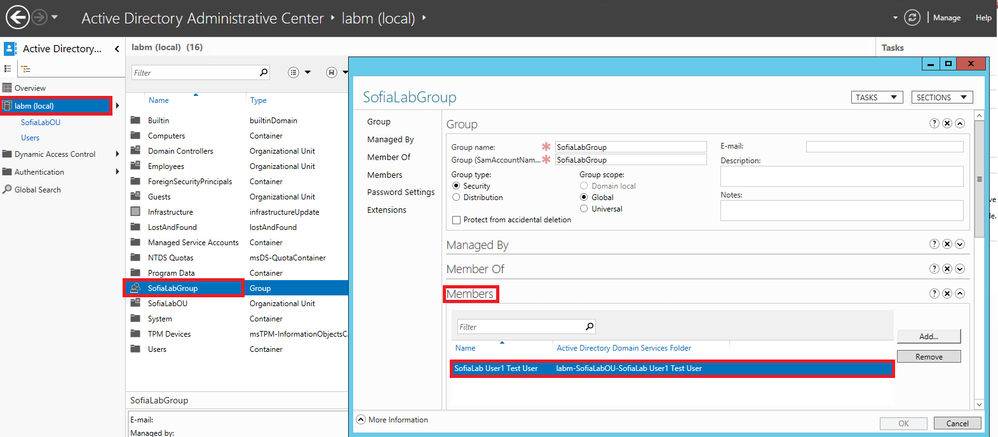

グループ内のユーザは認証できません。これらは、図に示すように、デフォルトコンテナ(CN)または組織単位(OU)内にある必要があります。

設定

802.1x認証またはWeb認証でLDAPサーバを使用できるさまざまなシナリオがあります。

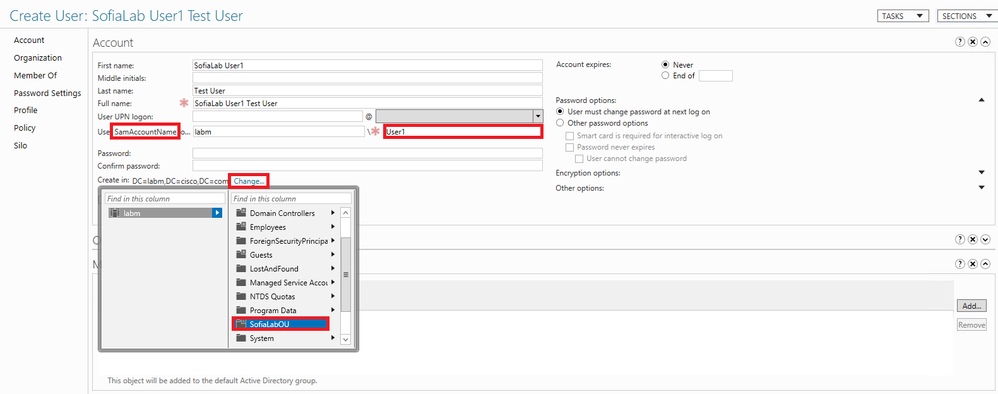

この手順では、OU=SofiaLabOU 内のユーザのみが認証されるようにする必要があります。

Label Distribution Protocol(LDP)ツールの使用方法、LDAPの設定およびトラブルシューティングについては、『WLC LDAP設定ガイド』を参照してください。

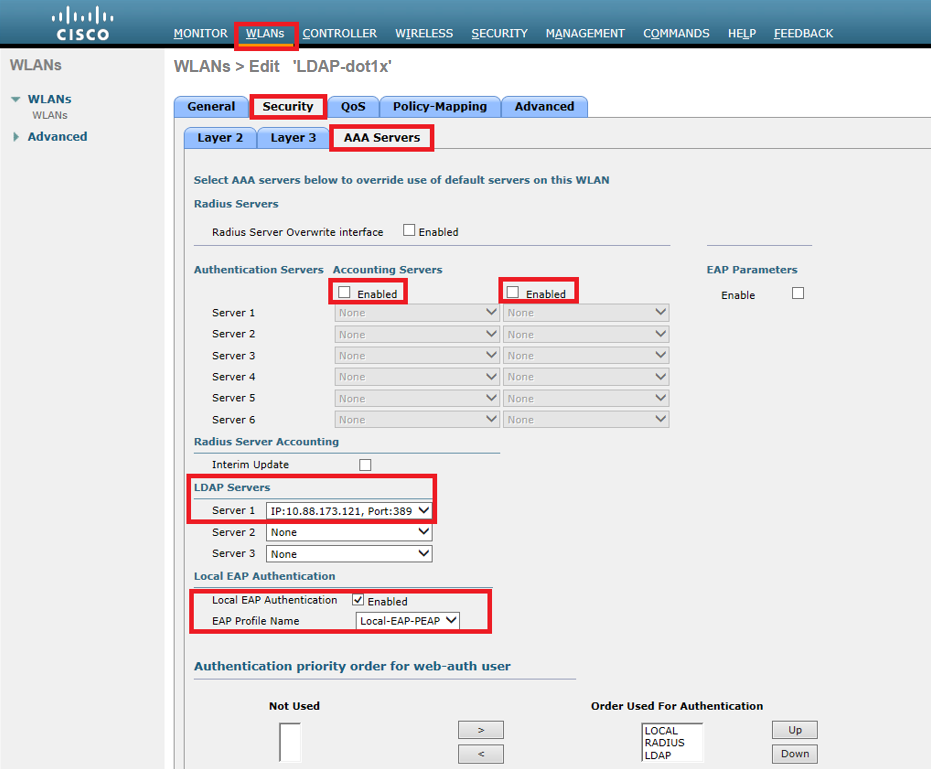

LDAPサーバを使用して802.1xでユーザを認証するWLANの作成

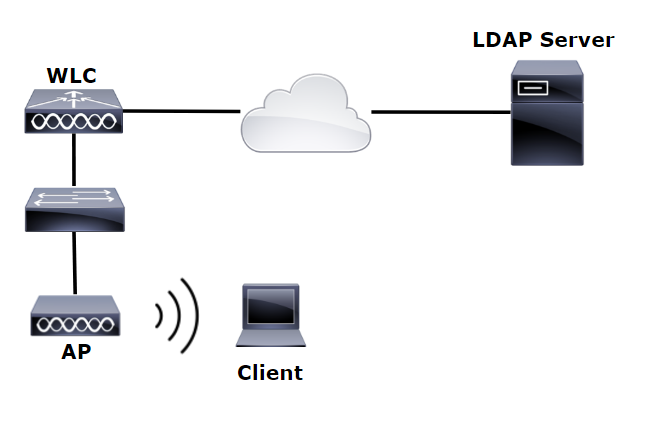

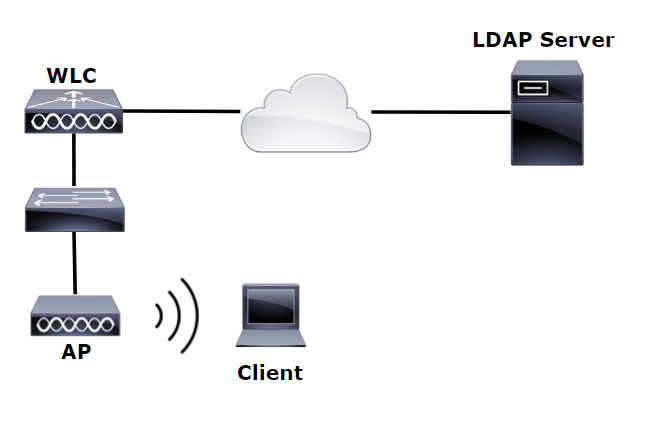

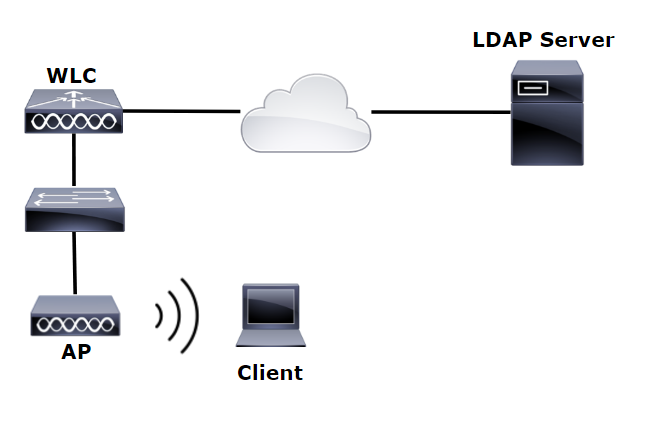

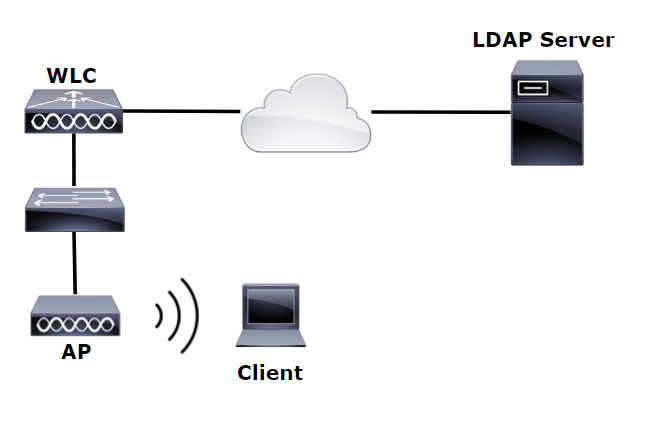

ネットワーク図

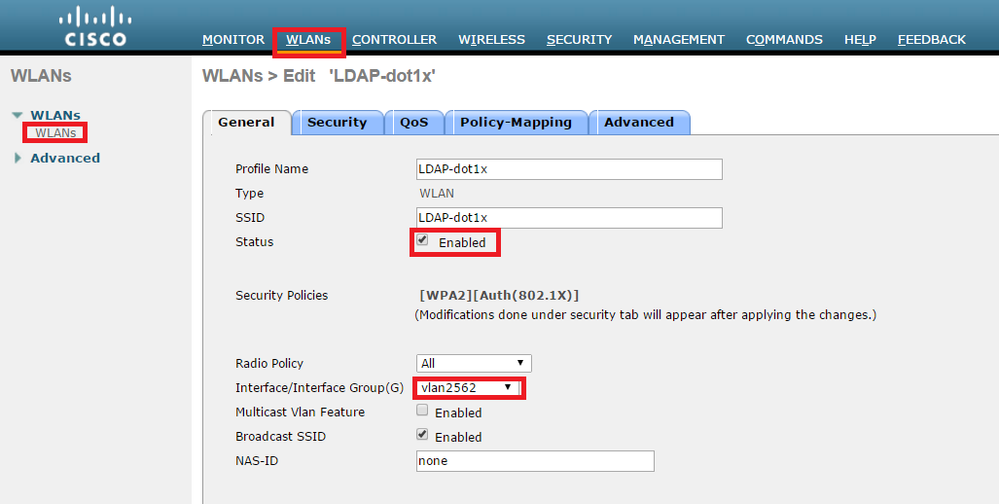

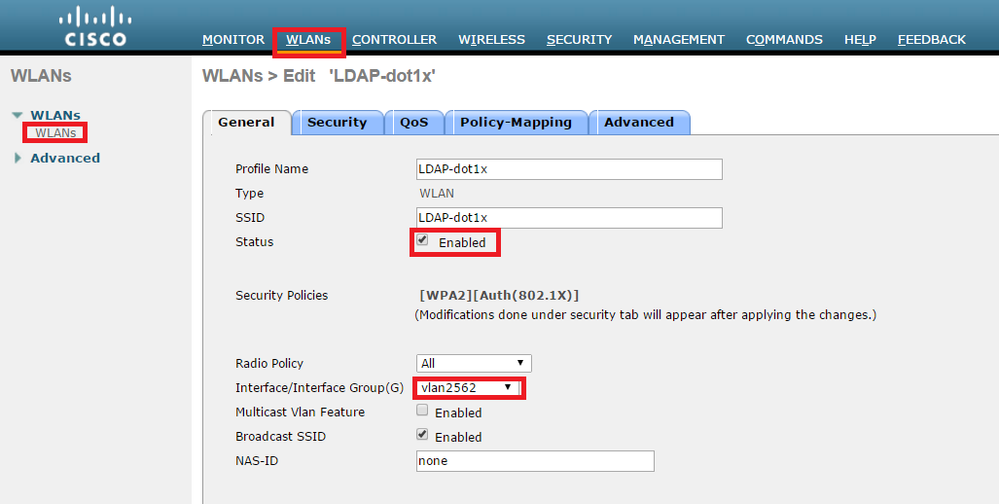

このシナリオでは、WLAN LDAP-dot1xは802.1xを使用してユーザを認証するためにLDAPサーバを使用します。

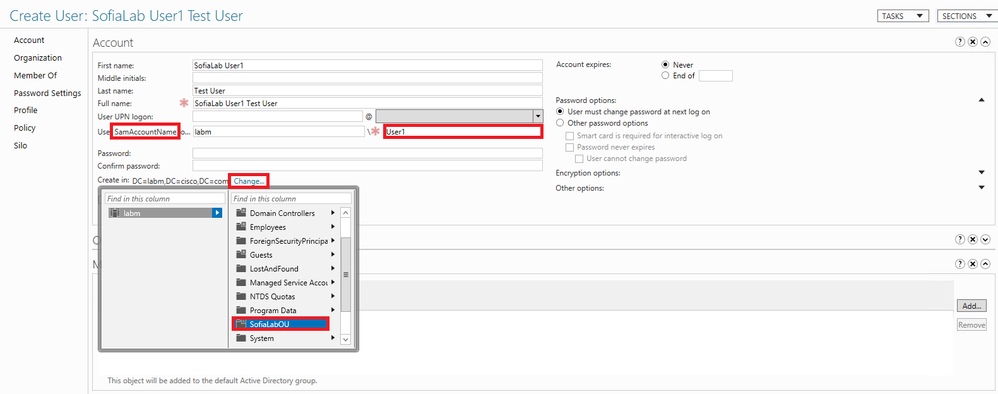

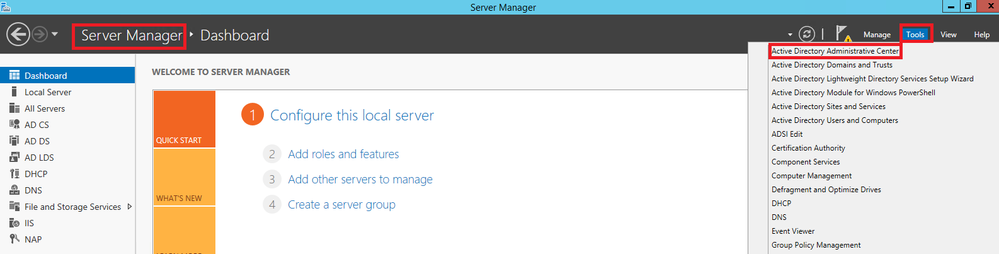

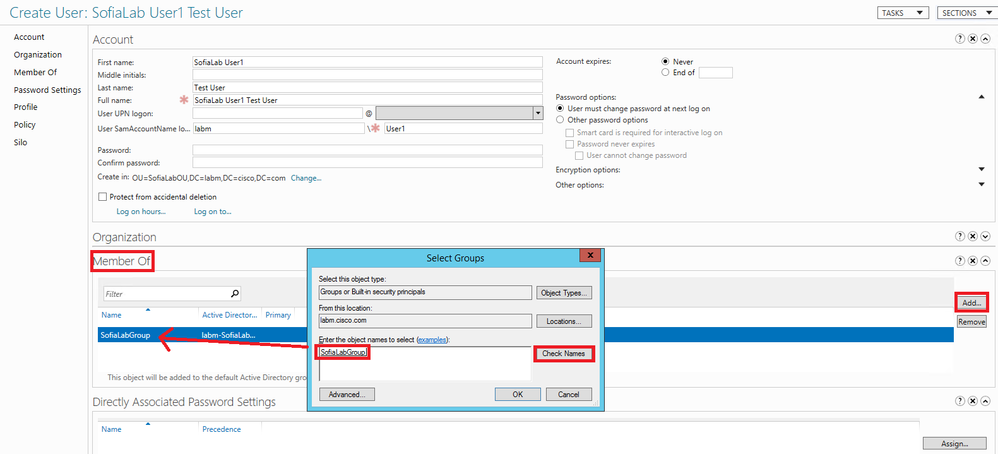

ステップ 1:SofiaLabOUとSofiaLabGroupのLDAPサーバメンバーにユーザUser1を作成します。

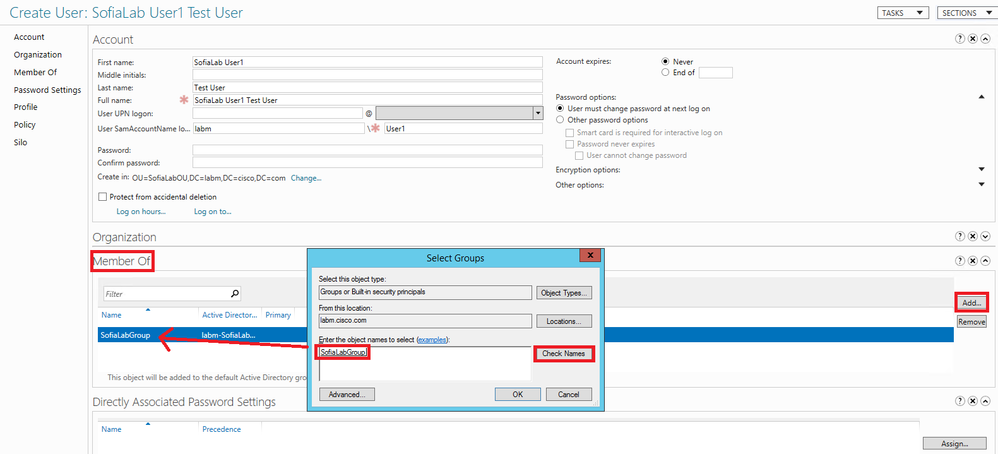

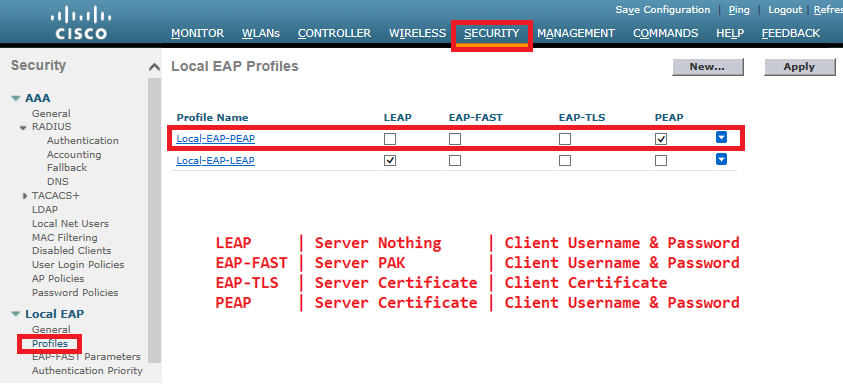

ステップ 2:目的のEAP方式でWLCにEAPプロファイルを作成します(PEAPを使用)。

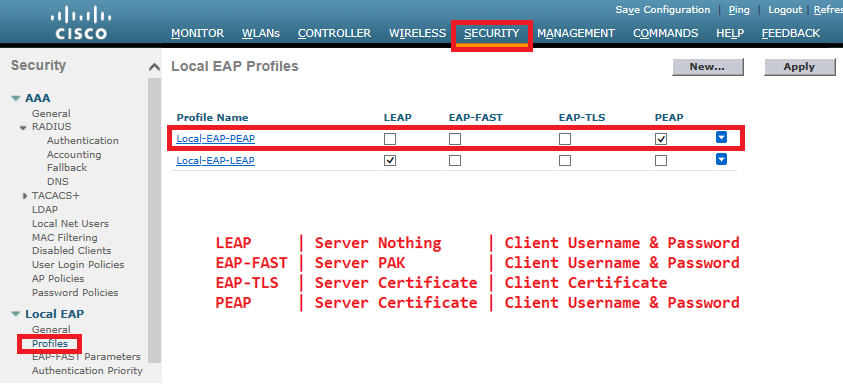

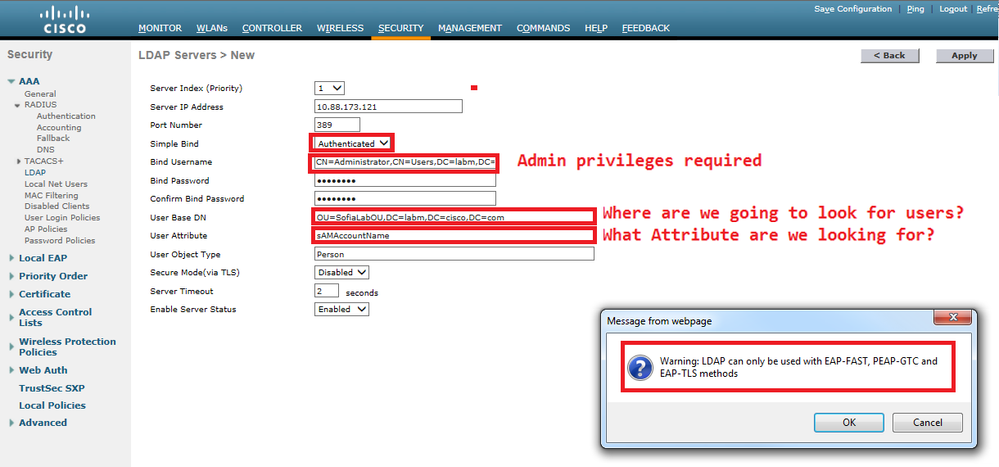

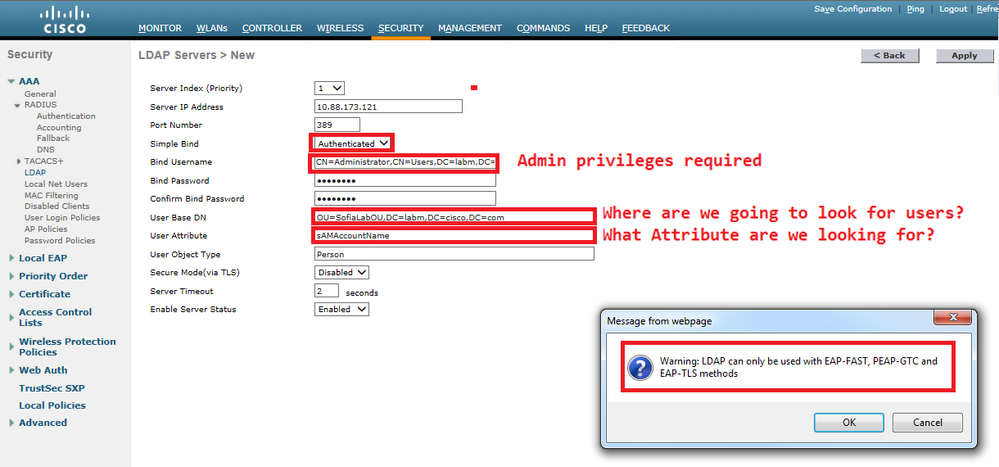

ステップ 3:WLCをLDAPサーバにバインドします。

ヒント:バインドユーザ名がUser Base DNにない場合、次の図に示すように、Adminユーザへのパス全体を書き込む必要があります。それ以外の場合は、単にAdministratorと入力します。

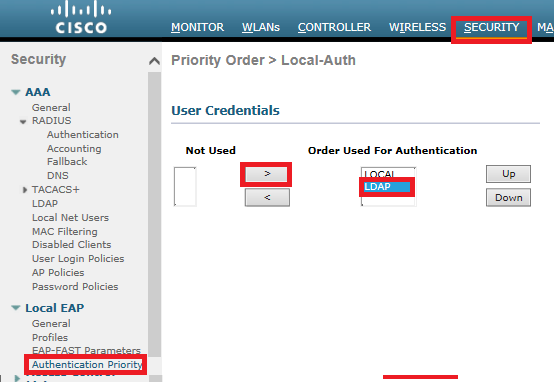

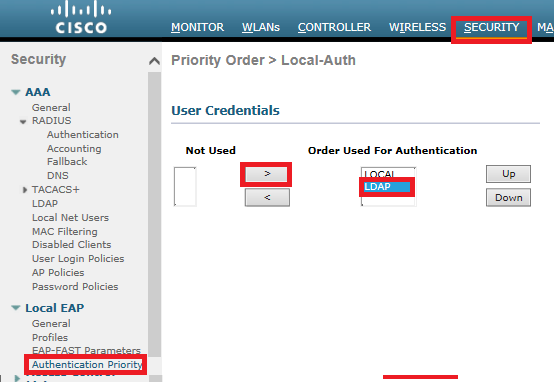

ステップ 4:認証順序を内部ユーザ+ LDAPまたはLDAPのみに設定します。

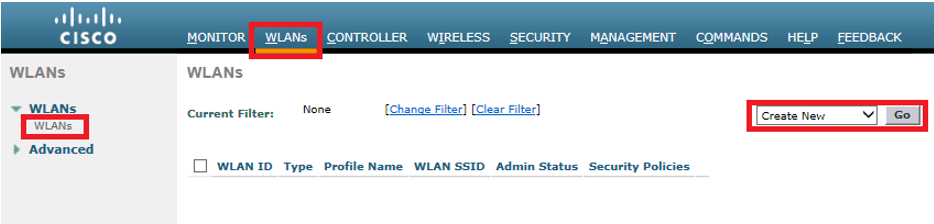

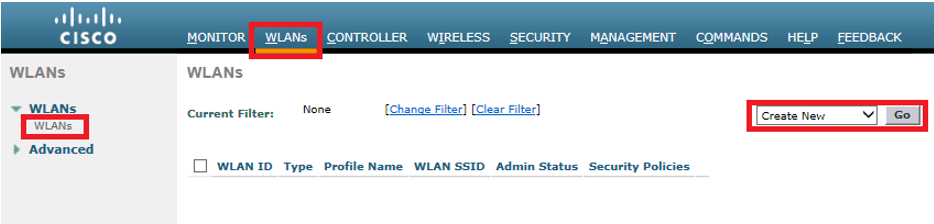

ステップ 5:LDAP-dot1x WLANを作成します。

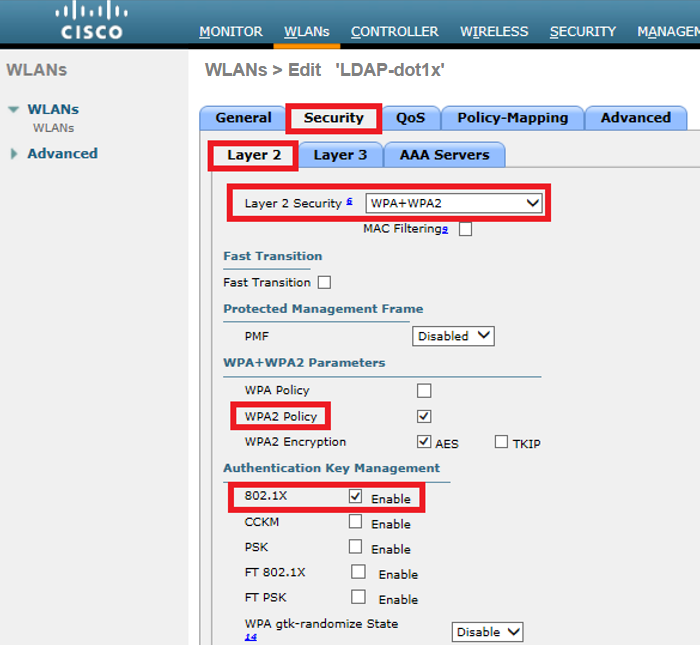

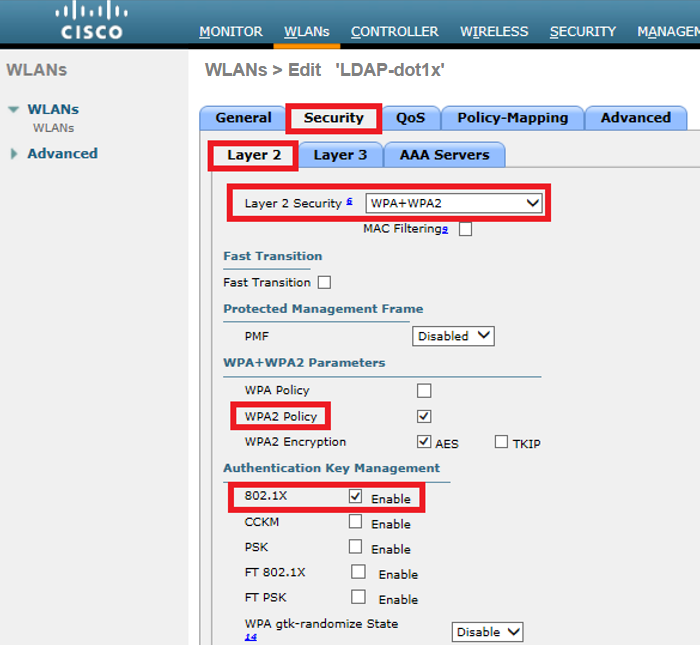

手順 6:L2セキュリティ方式をWPA2 + 802.1xに設定し、L3セキュリティをnoneに設定します。

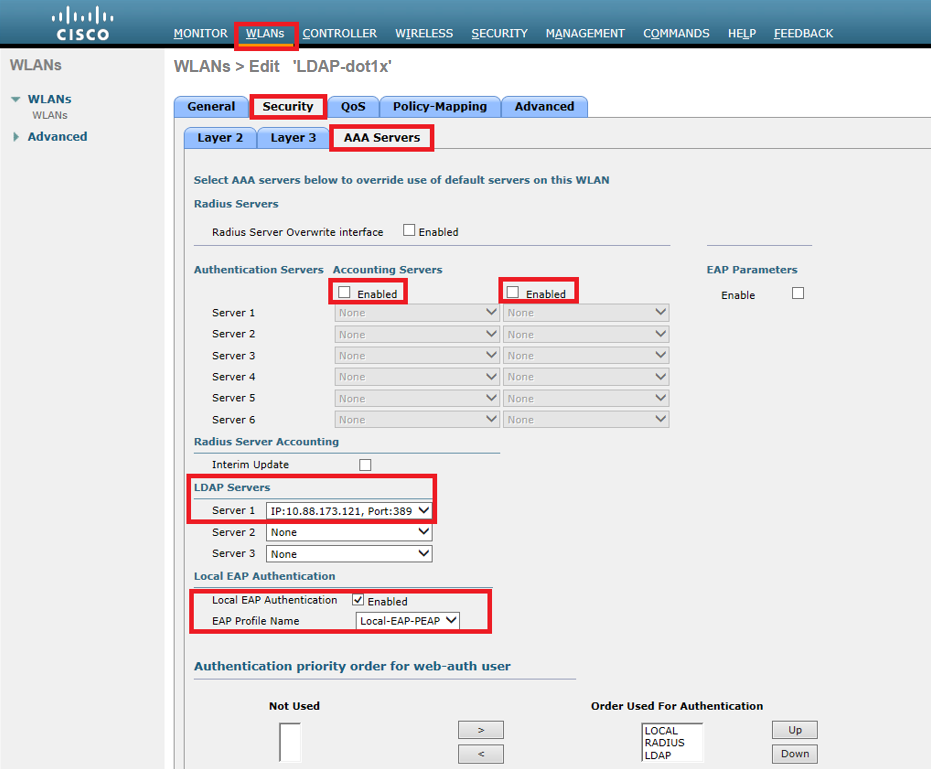

手順 7:ローカルEAP認証を有効にし、認証サーバとアカウンティングサーバのオプションが無効になっており、LDAPが有効になっていることを確認します。

その他すべての設定は、デフォルトのままにすることができます。

注:

LDP ツールを使用して、設定パラメータを確認します。

[Search Base] をグループ(SofiaLabGroup など)にすることはできません。

Windowsマシンの場合は、サプリカントでMicrosoft:PEAPではなくPEAP-GTCまたはCisco:PEAPを使用する必要があります。Microsoft:PEAPは、MacOS/iOS/Androidでデフォルトで動作します。

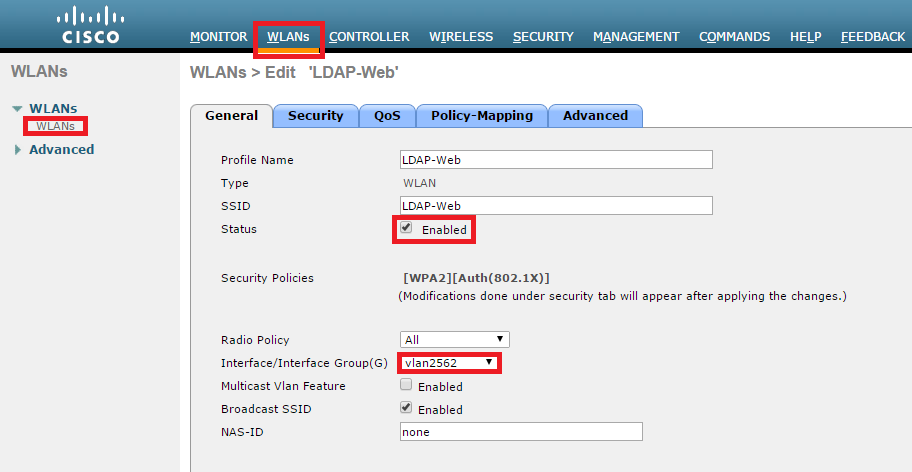

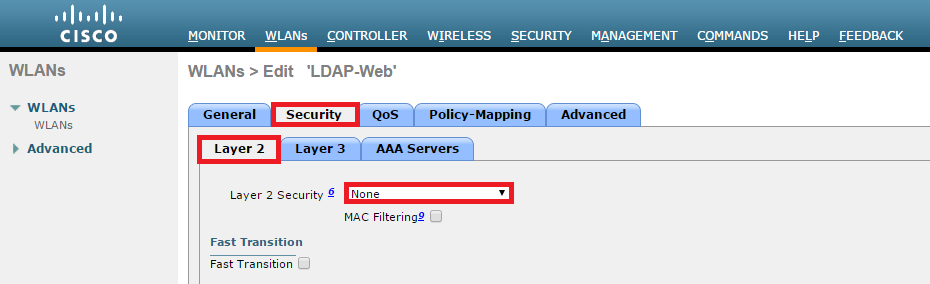

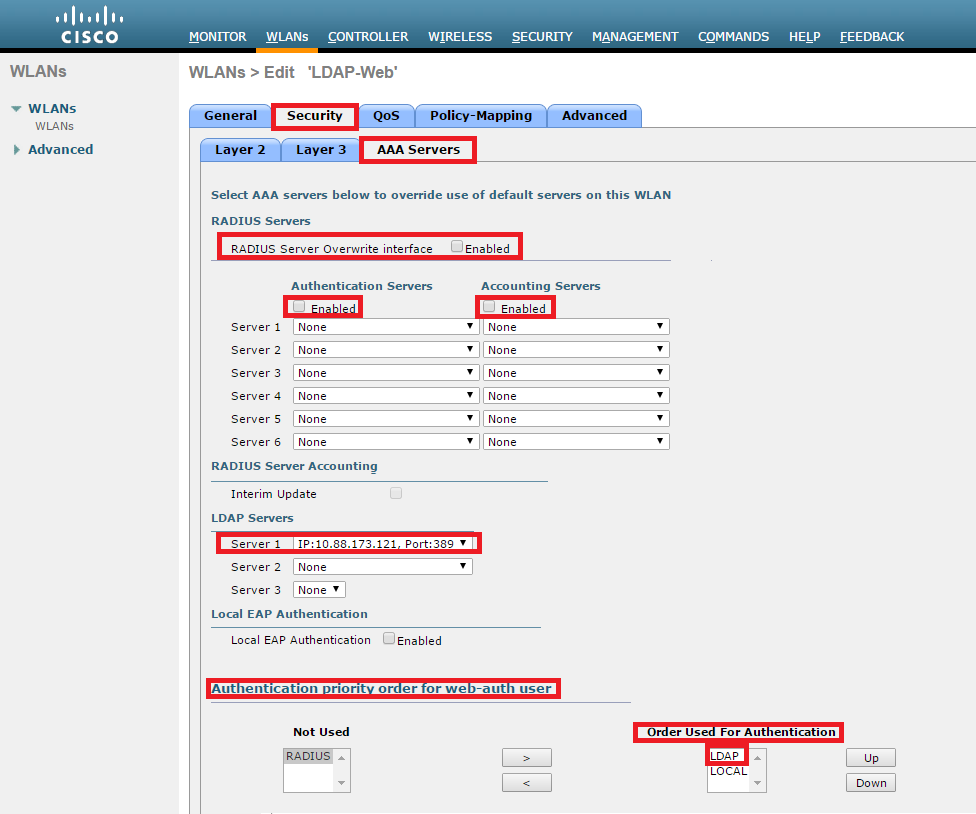

LDAPサーバを使用して内部WLC Webポータルでユーザを認証するWLANの作成

ネットワーク図

このシナリオでは、WLAN LDAP-WebはLDAPサーバを使用して、内部WLC Webポータルでユーザを認証します。

前の例のステップ1 ~ 4が完了していることを確認します。それから、異なる WLAN 設定を指定します。

ステップ 1:OU SofiaLabOUとグループSofiaLabGroupのLDAPサーバメンバーにユーザUser1を作成します。

ステップ 2:目的のEAP方式でWLCにEAPプロファイルを作成します(PEAPを使用)。

ステップ 3:WLCをLDAPサーバにバインドします。

ステップ 4:認証順序をInternal Users + LDAPに設定します。

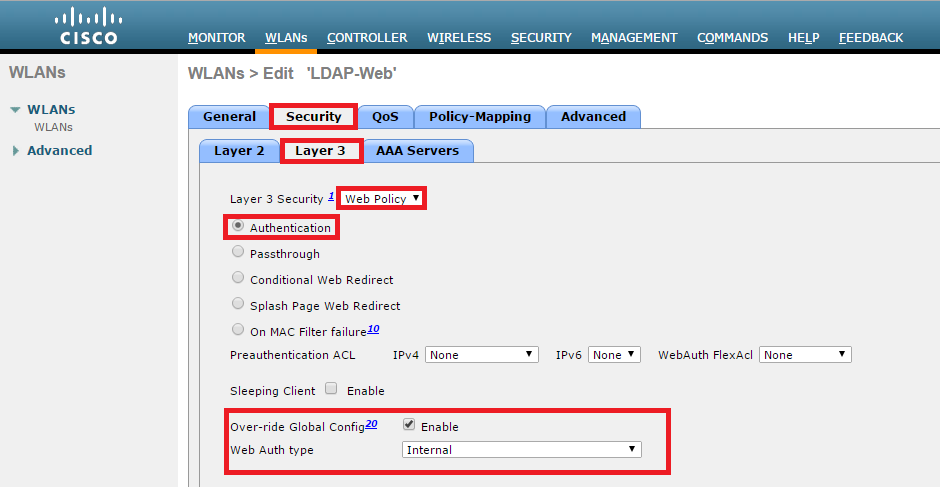

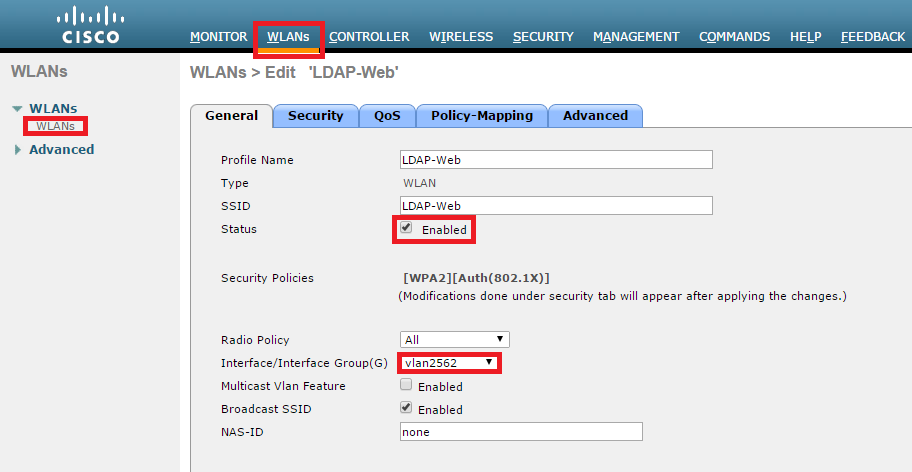

ステップ 5:図に示すように、LDAP-Web WLANを作成します。

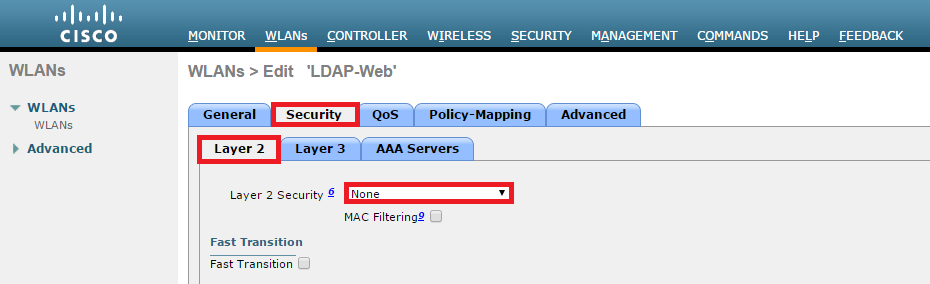

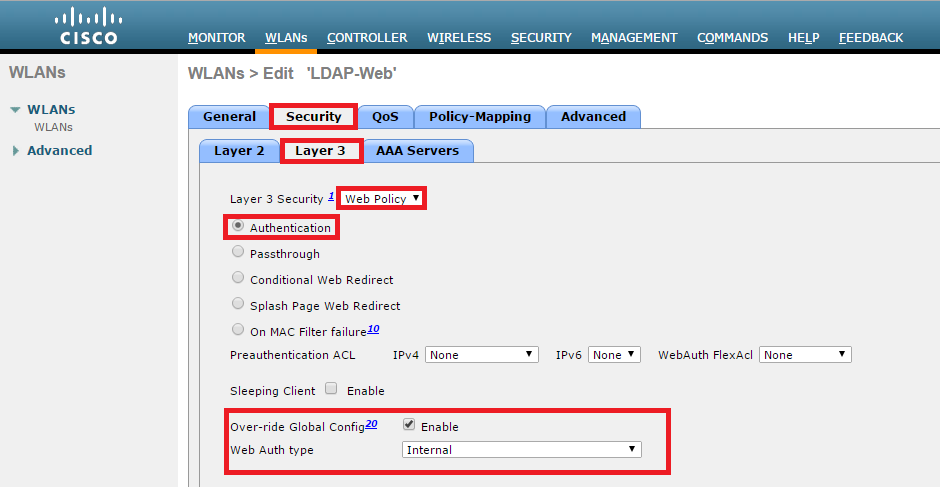

手順 6:図に示すように、L2 Securityをnoneに、L3 SecurityをWeb Policy - Authenticationasに設定します。

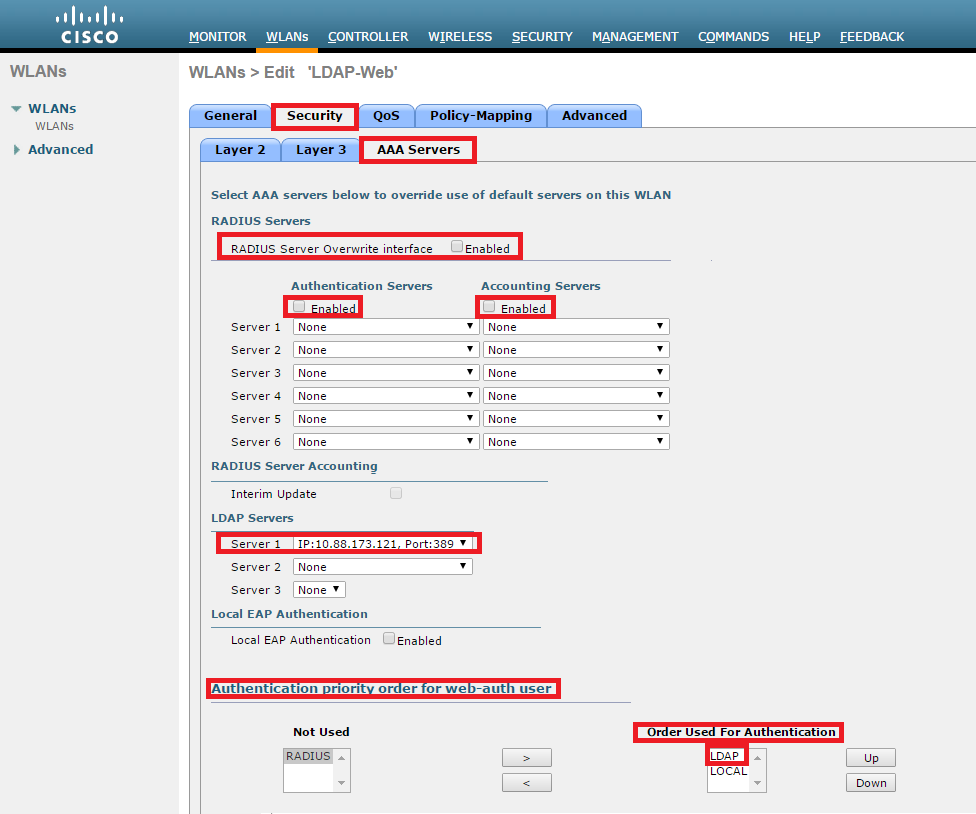

ステップ7:Web認証でLDAPを使用するための認証の優先順位を設定し、Authentication ServersオプションとAccounting Serversオプションが無効になっていることを確認します。

その他すべての設定は、デフォルトのままにすることができます。

LDAP ツールによる LDAP の設定とトラブルシューティング

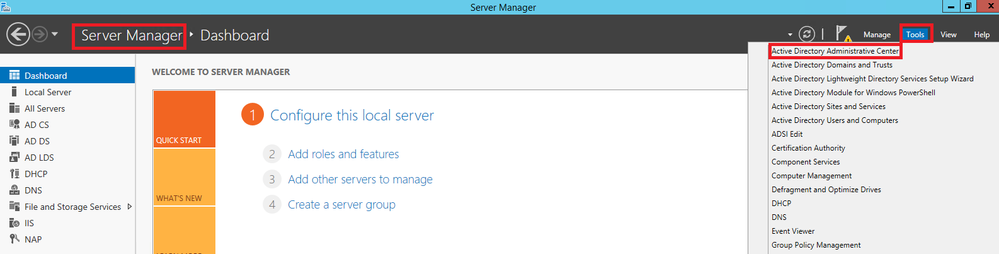

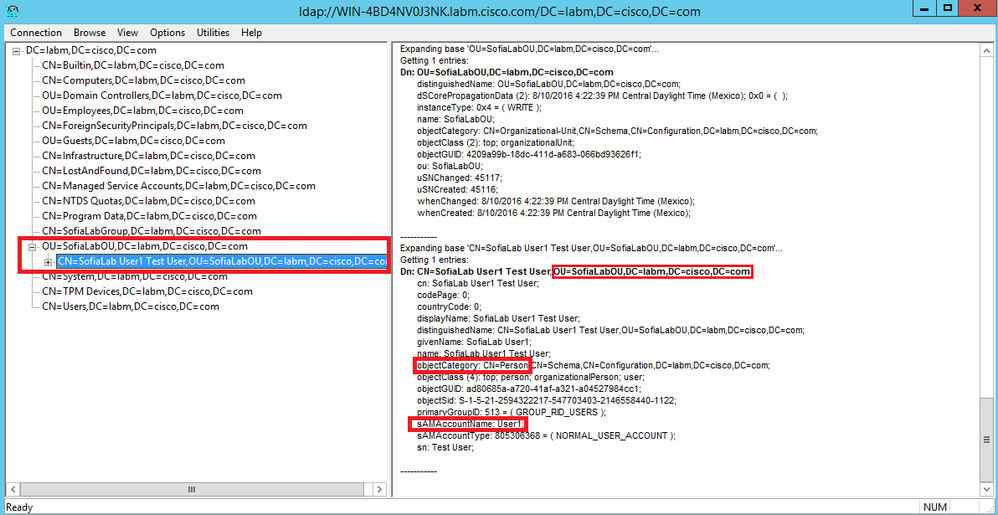

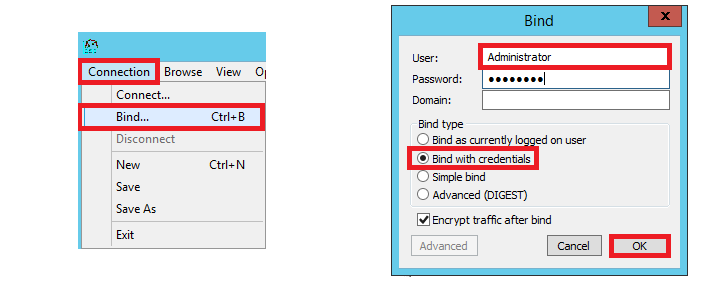

ステップ 1:LDAPサーバまたは接続できるホストのいずれかでLDPツールを開きます(サーバへのポートTCP 389が許可されている必要があります)。

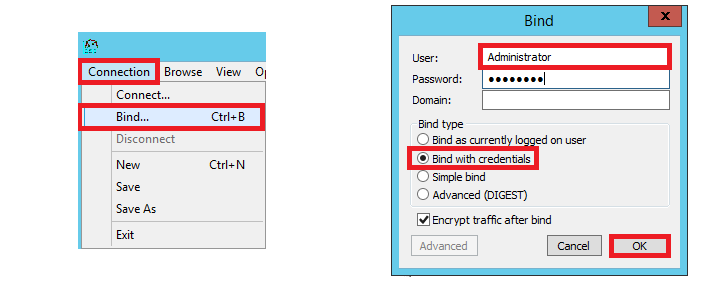

ステップ 2: Connection > Bindの順に移動し、Adminユーザでログインして、Bind with credentialsオプションボタンを選択します。

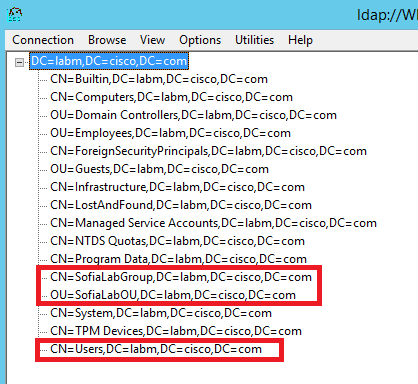

ステップ 3:View > Treeの順に移動し、ベースDNでOKを選択します。

ステップ 4:ツリーを展開して構造を表示し、検索ベースDNを探します。グループ以外のいずれかのコンテナ タイプである可能性があることを考慮してください。ドメイン全体、特定の OU、または CN=Users などの CN である可能性があります。

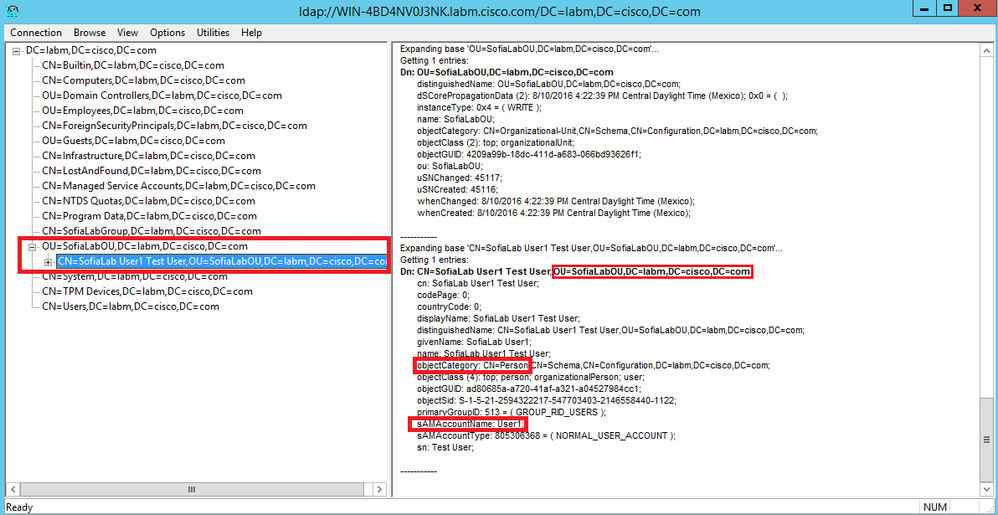

ステップ 5:SofiaLabOUを展開して、その中に含まれているユーザを確認します。前に作成した User1 が含まれています。

手順 6:LDAPの設定に必要なすべてのもの。

手順 7:SofiaLabGroupなどのグループは検索DNとして使用できません。グループを展開し、その中のユーザを探します。先に作成したUser1が次に示すようになければなりません。

User1 はありますが、それを LDP が見つけられませんでした。これは、WLCも同様にグループを実行できないことを意味し、グループが検索ベースDNとしてサポートされないのはこのためです。

確認

このセクションでは、設定が正常に動作していることを確認します。

(cisco-controller) >show ldap summary

Idx Server Address Port Enabled Secure

--- ------------------------- ------ ------- ------

1 10.88.173.121 389 Yes No

(cisco-controller) >show ldap 1

Server Index..................................... 1

Address.......................................... 10.88.173.121

Port............................................. 389

Server State..................................... Enabled

User DN.......................................... OU=SofiaLabOU,DC=labm,DC=cisco,DC=com

User Attribute................................... sAMAccountName

User Type........................................ Person

Retransmit Timeout............................... 2 seconds

Secure (via TLS)................................. Disabled

Bind Method ..................................... Authenticated

Bind Username.................................... CN=Administrator,CN=Domain Admins,CN=Users,DC=labm,DC=cisco,DC=com

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

(cisco-controller) >debug client <MAC Address>

(cisco-controller) >debug aaa ldap enable

(cisco-controller) >show ldap statistics

Server Index..................................... 1

Server statistics:

Initialized OK................................. 0

Initialization failed.......................... 0

Initialization retries......................... 0

Closed OK...................................... 0

Request statistics:

Received....................................... 0

Sent........................................... 0

OK............................................. 0

Success........................................ 0

Authentication failed.......................... 0

Server not found............................... 0

No received attributes......................... 0

No passed username............................. 0

Not connected to server........................ 0

Internal error................................. 0

Retries........................................ 0

関連情報

フィードバック

フィードバック