マルチフォレスト環境で Unified Communication Manager ディレクトリ統合を設定する方法

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、マルチフォレスト環境で Cisco Unified Communications Manager(CUCM)ディレクトリ統合を設定する方法について説明します。

前提条件

要件

Cisco では次の前提を満たす推奨しています。

- CUCM ディレクトリ統合を導入および設定するための知識があること。

- Microsoft Active Directory Application Manager(ADAM)2003 または Microsoft Lightweight Directory Services(AD LDS)2008 または 2012 の導入および設定するための知識があること。

- CUCM リリース 9.1(2) 以降

- CUCM リリース 9.1(2) 以降を使用すると、管理 Web インターフェイスで LDAP フィルタを変更できます。

- CUCM Publisher ごとに同期するユーザ アカウントの数が 60,000 アカウントを超えないこと。60,000 アカウントを超えて同期する必要がある場合は、IP 電話サービスソフトウェア開発キット(SDK)を使用してカスタム ディレクトリを用意する必要があります。詳細については、Cisco Developer Network を参照してください。Unified CM リリース 10.0(1) 以降を使用すると、サポートされるユーザ アカウントの最大数は 160,000 になります。

- Microsoft ADAM 2003またはLightweight Directory Services(LDS)2008または2012。

- バインド リダイレクションを使用する場合、SSL の要件を無効にしないでください。無効にすると、Windowsセキュリティプリンシパルのパスワードが、暗号化なしでADAMを実行するコンピュータに渡されます。したがって、テスト環境でのみ無効にする必要があります。

- ユーザID(sAMAccountName)は、すべてのフォレストで一意である必要があります。

- AD LDS設定があり、sAMAccountNameにマッピングされたCUCM UserIDを使用する必要がある場合は、そのアグリーメントをADとして設定する必要があります。

- ADAMインスタンスのホストドメインとユーザーアカウントのホストドメインの間にドメインの信頼関係を設定する場合、ドメインの機能レベルとフォレストの機能レベルは2003以降である必要があります。

- CUCMはAD LDSで1つのアプリケーションディレクトリパーティションのみをサポートし、現在マルチパーティションはサポートされていません。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

はじめに

Microsoft AD LDS(旧称ADAM)は、ディレクトリ対応アプリケーションのディレクトリサービスを提供するために使用できます。組織のActive Directoryドメインサービス(AD DS)データベースを使用してディレクトリ対応アプリケーションデータを保存する代わりに、AD LDSを使用してデータを保存できます。AD LDS を AD DS と組み合わせて使用し、セキュリティ アカウント用の一元的な場所(AD DS)と、アプリケーション設定およびディレクトリ データをサポートするための別の場所(AD LDS)を用意できます。 AD LDS を使用すると、AD レプリケーションに関連するオーバーヘッドを削減できます。アプリケーションをサポートするために AD スキーマを拡張する必要はありません。ディレクトリ構造をパーティションに分けて、ディレクトリ対応アプリケーションをサポートする必要のあるサーバだけに AD LDS サービスを導入することができます。

- メディア作成からのインストール:Ntdsutil.exe または Dsdbutil.exe を使用して AD LDS のインストール メディアを作成する機能です。

- 監査 – ディレクトリサービス内で変更された値を監査します。

- データベース設置ツール:データベース ファイルのスナップショット内でデータを表示する機能を提供します。

- AD サイトおよびサービス サポート:AD サイトおよびサービスを使用して、AD LDS データ変更の複製を管理する機能を提供します。

- LDIF ファイルの動的リスト:この機能を使用すると、カスタムの LDIF ファイルを、サーバで AD LDS の設定に使用する現在のデフォルトの LDIF ファイルと関連付けることができます。

- 再帰的にリンクされる属性クエリ:LDAP クエリは、グループ メンバーシップなどの追加の属性プロパティを決定するために、ネストされた属性リンクに関連付けることができます。

ADAM と AD 間には多くの違いがあります。ADAM では、AD で提供される機能の一部のみを提供できます。

概要

このドキュメントの目的は、CUCM、またはDirectory Integration Service(DirSync)を使用するその他のシスコ製品が、ユーザ情報を取得し、異なるフォレストに存在する可能性のある異なるADドメインから認証を実行できるようにするメカニズムを説明することです。この目的を達成するために、ADAM を使用してユーザ データベースをさまざまな AD ドメイン コントローラやその他の LDAP ソースと同期します。

ADAM はユーザのデータベースを作成し、各詳細を格納できます。シングル サインオン(SSO)機能は、エンドユーザが複数のシステムに複数の異なるクレデンシャルのセットを維持することを避けたい場合に必要とされます。したがって、ADAM のバインド リダイレクションが使用されます。ADAM のバインド リダイレクションは、認証メカニズムとして LDAP バインドをサポートするアプリケーション向けの特殊な機能です。特殊なスキーマや命名コンテキストによっては、強制的に AD を回避させ、ADAM の選択を必須とする場合があります。これにより、固有のユーザ ID とパスワードを使用した追加ディレクトリを適用することで、ユーザが複数のパスワードを記憶しなければならない状況を回避できます。

ADAM の特殊なユーザ プロキシ オブジェクトは通常の AD ユーザ アカウントにマッピングされます。ユーザ プロキシには ADAM オブジェクト自体に格納された実際のパスワードはありません。アプリケーションが正常にバインド操作を実行すると、ID をローカルで確認しますが、下図に示すように、AD に対して背後でパスワードを確認します。アプリケーションがこの AD のインタラクションを認識する必要はありません。

ADAM のバインド リダイレクションは、アプリケーションが ADAM に対して単純な LDAP バインドを実行できる特殊な状況においてのみ使用する必要があります。ただし、アプリケーションでユーザを AD のセキュリティ プリンシパルに関連付ける必要があります。

ADAMバインドリダイレクトは、プロキシオブジェクトと呼ばれる特別なオブジェクトを使用してADAMへのバインドが試行された場合に発生します。プロキシオブジェクトは、ADのセキュリティプリンシパルを表すADAMのオブジェクトです。 ADAM の各プロキシ オブジェクトには AD のユーザの SID が含まれています。ユーザがプロキシ オブジェクトへのバインドを試みると、ADAM はバインド時に提供されたパスワードとともにプロキシ オブジェクトに格納されている SID を取得し、その SID とパスワードを認証用に AD に提示します。ADAM のプロキシ オブジェクトはパスワードを格納しません。また、ユーザは ADAM プロキシ オブジェクトを使用して AD パスワードを変更できません。

パスワードはプレーン テキストで ADAM に提示されます。これは、最初のバインド要求が単純な LDAP バインド要求であるです。このため、ディレクトリ クライアントと ADAM 間にはデフォルトで SSL 接続が必要になります。ADAM は AD にパスワードを提示するため、Windows セキュリティ API を使用します。

バインド リダイレクションの詳細については、「Understanding ADAM bind redirection 」を参照してください。

CUCM における Active Directory のマルチフォレストをサポートするシナリオ

この方法を説明するために、Cisco Systems(Forest 2)がその他 2 社Tandberg(Forest 3)と Webex(Forest 1)を吸収したシナリオを想定します。 移行フェーズでは、各企業のAD構造を統合して、単一のCisco Unified Communicationsクラスタを導入できるようにします。

この例では、会社 Cisco(Forest 2)に CISCO と呼ばれるフォレストのルート ドメイン(dns cisco.com)と、EMERG と呼ばれるサブドメイン(dns emerg.cisco.com)の 2 つのドメインがあります。 両方のドメインにはグローバル カタログでもあるドメイン コントローラがあり、それぞれ Windows 2008 Server SP2 でホストされます。

会社 Tandberg(Forest 3)にはグローバル カタログでもあるドメイン コントローラを使った 1 つのドメインがあり、Windows 2008 Server SP2 でホストされます。

会社 Webex(Forest 1)にはグローバル カタログでもあるドメイン コントローラを使った 1 つのドメインがあり、Windows 2003 R2 Server SP2 でホストされます。

AD LDS はドメイン CISCO のドメイン コントローラにインストールされるか、別のマシンにすることもできます。実際には、3つのフォレストの1つに任意の場所に配置できます。DNSインフラストラクチャは、1つのフォレスト内のドメインが他のフォレスト内のドメインと通信し、適切な信頼関係を確立してフォレスト間の検証を確立できるように配置する必要があります。

ドメインの信頼関係

ユーザの動作を認証する場合、ADAM インスタンスがホストされるドメインと、ユーザ アカウントをホストする他のドメイン間に信頼関係が必要です。この信頼関係は、必要に応じて一方向の信頼にすることができます(ADAM インスタンスをホストするドメインから、ユーザ アカウントをホストするドメインへの出力方向の信頼)。 この方法を使用し、ADAM インスタンスでこれらのアカウント ドメインの DC に認証要求を転送できます。

また、ドメイン内のすべてのユーザ アカウントの全属性にアクセスできる両方のアカウント ドメインからのユーザ アカウントが必要です。このアカウントは ADAMSync によって ADAM にアカウント ドメイン ユーザを同期するために使用されます。

重要な点ですが、ADAM を実行するマシンですべてのドメイン(DNS)が検出できる必要があり、両方のドメインのドメイン コントローラ(DNS を使用)を検出して、これらのドメイン コントローラに接続する必要があります。

相互の信頼関係を確立するために、次の手順を実行します。

- [Open Active Directory Domains and Trusts] を開き、AD LDS をホストするドメインを右クリックし、[Properties] を選択します。

- [Trusts] タブをクリックし、[New Trust] をクリックします。

- ウィザードに従って、信頼を確立するドメインの名前を入力します。[next] をクリックします。

- [Forest trust] ラジオ ボタンをクリックします。[next] をクリックします。

- [Direction of Trust] の [One-way:outgoing] を選択する必要があります。[One-way:outgoing] ラジオ ボタンをクリックします。[next] をクリックします。

- ウィザードで両方のドメインを設定できるように指定します。[Both this domain and the specified domain] ラジオ ボタンをクリックします。[next] をクリックします。

- 他のドメインのクレデンシャルを入力します。[next] をクリックします。

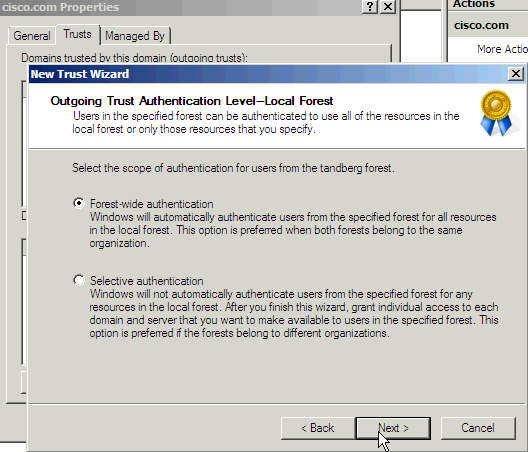

- [Forest-wide authentication] ラジオ ボタンをクリックします。[next] をクリックします。

- [Yes, confirm the outgoing trust] ラジオ ボタンをクリックします。[next] をクリックします。

Tandberg ドメインと WebEx ドメインの両方に対してこのプロセスを実行すると、次のような結果を受信します。ドメイン emerg は子ドメインであるため、デフォルトで表示されます。[OK] をクリックします。

AD LDS のインストール

2008 への AD LDS のインストール

- サーバ マネージャを開き、[Roles] をクリックし、[Add Roles] をクリックします。

-

[Active Directory Lightweight Directory Services] チェック ボックスをオンにします。[next] をクリックします。

- [AD LDS Services Installation Progress] ウィンドウが表示されます。

2012 への AD LDS のインストール

2012 に AD LDS を設定するには、次の手順を実行します。

- サーバ マネージャを開き、[Add Roles and Features] を選択します。[Next] をクリックし、[Installation Type] をクリックして [Installation Type] ページに移動します。

- オプションをデフォルトのままにし、[Next] をクリックします。

- [Select a server from the server pool] ラジオ ボタンをクリックし、デフォルト サーバを選択します。[next] をクリックします。

- [Active Directory Lightweight Directory Services] チェック ボックスをオンにし、[Add Features] をクリックします。インストールを続けます。

- 後続のページで [Next] をクリックします。

- [Restart the destination server automatically if required] チェックボックスをオンにし、[Install] をクリックしてこの機能をインストールします。

- インストールが正常に完了したら、[Close] をクリックしてウィザードを閉じます。

マルチフォレストをサポートするインスタンスのインストール

AD LDS は異なるポートを使用してサービスのさまざまなインスタンスを実行できるため、さまざまなユーザ ディレクトリの「アプリケーション」を同じマシン上で実行できます。AD LDS は、デフォルトでポート 389/LDAP および 636/LDAPS を選択しますが、システムでそれらを実行した LDAP サービスがある場合は、ポート 50000/LDAP およびポート 50001/LDAPS を使用します。各インスタンスには、前回使用した番号に基づいて増分される 1 対のポート番号があります。

Microsoft のバグにより、ポートが Microsoft DNS サーバですでに使用されていて、インスタンス ウィザードがエラーを返す場合があります(エラーから理由は示されません)。 このエラーは TCP/IP スタックのポートの予約時に修正できます。この問題を見つけた場合は、AD LDS service start fails with error "setup could not start the service..." + error code 8007041d を参照してください。

2008 のマルチフォレスト サポート

- サーバ マネージャで、[Roles] を選択し、[Active Directory Lightweight Directory Services] を選択します。 [Click here to create an AD LDS instance] をクリックします。

- [A unique instance] ラジオ ボタンをクリックします。[next] をクリックします。

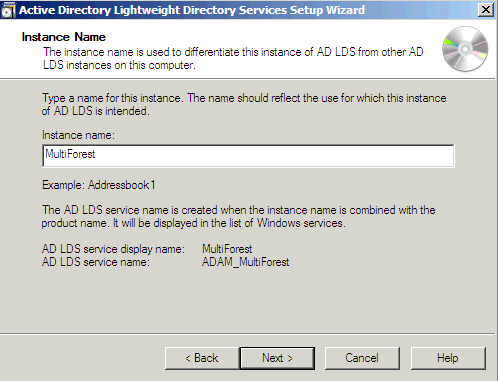

- [Instance Name] フィールドに、インスタンスの名前を入力します。この例では MultiForest になります。[next] をクリックします。

- 選択した LDAP ポート番号と SSL ポート番号を入力するか、システムが自動的に選択します。[next] をクリックします。

-

注:CUCMは単一のアプリケーションディレクトリパーティションのみをサポートし、マルチパーティションは現在サポートされていません。

詳細については、ステップ 5:「アプリケーション・ディレクトリ・パーティションの作成方法については、「アプリケーション・ディレクトリ・パーティションの操作」を参照してください。同期する各ドメインのディレクトリパーティションを作成するプロセスは、LDAP参照(RFC 2251)に基づいて動作し、LDAPクライアント(CUCM、CUPなど)が参照をサポートしている必要があります。[Yes, create an application directory partition] ラジオ ボタンをクリックします。インスタンスの[Partition name]フィールドにパーティション名を入力します。ほとんどの場合、スキーマでエラーが発生するため、ウィザードの例のようなcnを指定しないでください。このシナリオでは、AD LDS (dc=Cisco,dc=com)をホストする AD ドメイン コントローラと同じパーティションを入力しています。[next] をクリックします。

- [This account] ラジオ ボタンをクリックします。[User name] と [Password] を入力し、サーバを開始します。[next] をクリックします。

-

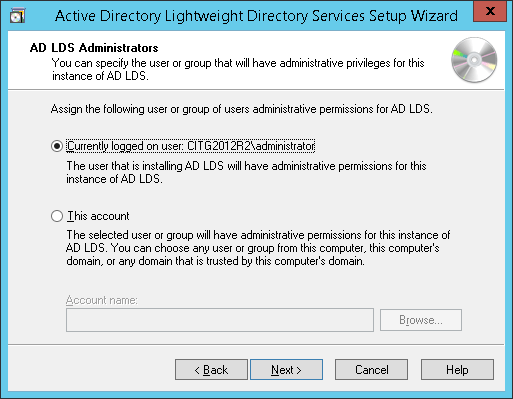

[Currently logged on user] ラジオ ボタンをクリックします。管理者権限を持つユーザの名前を入力します。[next] をクリックします。

- スキーマを作成するには、強調表示されているデフォルトの LDIF ファイルをインポートします。[next] をクリックします。

注:Windows 2003 サーバに ADAM がインストールされると、前の画面には 4 つのオプションのみが表示されます ([MS-AZMan.LDF]、[MS-InetOrgPerson.LDF]、[MS-User.LDF]、[MS-UserProxy.LDF])。この 4 つのオプションのうち、[MS-User.LDF] と [MS-InetOrgPerson.LDF] のチェック ボックスのみをオンにします。

2012 のマルチフォレスト サポート

- 管理ツールを開き、[Active Directory Lightweight Directory Services Setup Wizard] をダブルクリックします。

- [next] をクリックします。

- [A unique instance] ラジオ ボタンをオンにします。[next] をクリックします。

- インスタンスの [Instance Name] と [Description] を入力します。ここでは MultiForest という名前を入力します。[next] をクリックします。

- [LDAP port number] と [SSL port number] を入力します。推奨されるポート番号は、それぞれ 389 と 636 です。ドメイン サーバが子サーバで、親ドメインがこれらのポートを使用する場合、デフォルトでは異なるポート番号が表示されます。その場合は、変更しないでインストールを続行します。[next] をクリックします。

- ここでは、デフォルトで他のポート番号が表示されます。[next] をクリックします。

-

注:CUCMは単一のアプリケーションディレクトリパーティションのみをサポートし、マルチパーティションは現在サポートされていません。

詳細については、ステップ 5:「アプリケーション・ディレクトリ・パーティションの作成方法については、「アプリケーション・ディレクトリ・パーティションの操作」を参照してください。同期する各ドメインのディレクトリパーティションを作成するプロセスは、LDAP参照(RFC 2251)に基づいて動作し、LDAPクライアント(CUCM、CUPなど)が参照をサポートしている必要があります。詳細は、Microsoftサポートを参照してください。[Yes, create an application directory partition] ラジオ ボタンをクリックします。[Partition Name] を入力します。LDS のパーティションを cisco.com として作成します。任意の適切な値を指定できます。[next] をクリックします。

- 後続のページではオプションをデフォルトのままにして続行します。

- [MS-InetOrgPerson.LDF]、[MS-User.LDF]、[MS-UserProxy.LDF]、[MS-UserProxyFull.LDF] の各チェック ボックスをオンにします。[next] をクリックします。

- [Next] をクリックし、インストールを開始します。

- インストールが正常に完了します。[Finish] をクリックします。

ADAMスキーマアナライザの設定

ユーザーID(sAMAccountNames)が異なるドメイン間で一意で、異なるフォレストの異なるドメインに同じIDを持つ複数のユーザーが存在しない場合は、ADからAD LDS上の各フォレストにをに同期できます。たとえば、「CUCMのActive Directoryマルチフォレストのサポートシナリオ」セクションの図を考えてみます。ユーザID「alice」が3つのドメインのいずれかにのみ存在する場合、このシナリオの設定は次のようになります。

パーティション 森林 DN

P1 cisco.com DC=cisco,DC=com

webex.com DC=webex、DC=cisco、DC=com

tandberg.com DC=Tandberg、DC=cisco、DC=com

AD LDSを使用してCUCMを設定するには、ユーザID(sAMAccountName)がすべてのフォレストで一意である必要があります。CUCMは現在、AD LDSで1つのパーティションのみをサポートしています。

sAMAccountNamesが一意でない場合は、email、telephoneNumber、employeeNumber、uid、userPrincipalNameのいずれかの属性を一意に識別する場合は、これらの属性を使用することを検討してください。

- ドメインからADAMにスキーマをコピーします。

- ディレクトリ c:\windows\adam にある AD DS/LDS スキーマ アナライザ(ADSchemaAnalyzer.exe)を開きます。

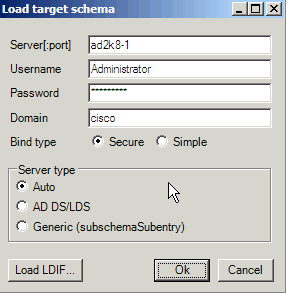

- [File] > [Load target schema] を選択します。

- インポートする送信元の AD ドメイン コントローラのクレデンシャルを入力します。[OK] をクリックします。

- [File] > [Load base schema] を選択します。

- スキーマを接続して拡張する AD LDS を指定します。[OK] をクリックします。

- [Schema] > [Mark all non-present elements as included] を選択します。

- [File] > [Create LDIF file] を選択します。 この例の場合、この手順で作成されたファイルは diff-schema.ldf です。プロセスを簡素化するために、ファイルを c:\windows\adam に作成する必要があります。

生成する必要があるファイルを整理するために、別のディレクトリを作成してファイルを c:\windows\adam のメイン ディレクトリと分けるオプションがあります。コマンド プロンプトを開き、c:\windows\adam にログ ディレクトリを作成します。

cd \windows\adam

mkdir logs - ADSchema アナライザで作成した ldif スキーマを AD LDSにインポートします。

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X

#ConfigurationNamingContext -f diff-schema.ldf -j c:\windows\adam\logsldifde オプションとコマンド形式の詳細については、「Using LDIFDE to import and export directory objects to Active Directory 」を参照してください。

ユーザ プロキシ オブジェクトを使用した AD LDS スキーマの拡張

プロキシ認証用のオブジェクトを作成し、オブジェクトクラス'user'は使用しません。作成されるオブジェクトクラスuserProxyは、バインドリダイレクションを可能にします。オブジェクトクラスの詳細はldifファイルに作成する必要があります。この例ではMS-UserProxy-Cisco.ldfです。 この新しいファイルは、元の MS-UserProxy.ldf から生成され、テキスト編集プログラムを使用して次のコンテンツが含まれるように編集されます。

#==================================================================

# @@UI-Description: AD LDS simple userProxy class.

#

# This file contains user extensions for default ADAM schema.

# It should be imported with the following command:

# ldifde -i -f MS-UserProxy.ldf -s server:port -b username domain password -k -j . -c

"CN=Schema,CN=Configuration,DC=X" #schemaNamingContext

#

#==================================================================

dn: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

changetype: ntdsSchemaAdd

objectClass: top

objectClass: classSchema

cn: User-Proxy

subClassOf: top

governsID: 1.2.840.113556.1.5.246

schemaIDGUID:: bxjWYLbzmEiwrWU1r8B2IA==

rDNAttID: cn

showInAdvancedViewOnly: TRUE

adminDisplayName: User-Proxy

adminDescription: Sample class for bind proxy implementation.

objectClassCategory: 1

lDAPDisplayName: userProxy

systemOnly: FALSE

possSuperiors: domainDNS

possSuperiors: organizationalUnit

possSuperiors: container

possSuperiors: organization

defaultSecurityDescriptor:

D:(OA;;CR;ab721a53-1e2f-11d0-9819-00aa0040529b;;PS)S:

defaultHidingValue: TRUE

defaultObjectCategory: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

systemAuxiliaryClass: msDS-BindProxy

systemMayContain: userPrincipalName

systemMayContain: givenName

systemMayContain: middleName

systemMayContain: sn

systemMayContain: manager

systemMayContain: department

systemMayContain: telephoneNumber

systemMayContain: mail

systemMayContain: title

systemMayContain: homephone

systemMayContain: mobile

systemMayContain: pager

systemMayContain: msDS-UserAccountDisabled

systemMayContain: samAccountName

systemMayContain: employeeNumber

systemMayContain: initials

systemMayContain: ipPhone

systemMayContain: displayName

systemMayContain: msRTCSIP-primaryuseraddress

systemMayContain: uid

dn:

changetype: modify

add: schemaUpdateNow

schemaUpdateNow: 1

-

MS-UserProxy-Cisco.ldfファイルをC:\windows\adamに保存します。

新しいオブジェクト クラスを AD LDS にインポートします。

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X #ConfigurationNamingContext -f

MS-UserProxy-Cisco.ldf -j c:\windows\adam\logs

AD DC から AD LDS へのユーザのインポート

次に、各ドメインのユーザを AD LDS にインポートする必要があります。この手順は同期する必要がある各ドメインで繰り返す必要があります。この例では、ドメインのうち 1 つのドメインに対するプロセスのみを示します。元の MS-AdamSyncConf.xml から開始して、同期する必要がある各ドメインの XML ファイルを作成し、次のコンテンツが含まれるように各ドメインに固有の詳細でファイルを修正します。

<?xml version="1.0"?>

<doc>

<configuration>

<description>Adam-Sync1</description>

<security-mode>object</security-mode>

<source-ad-name>ad2k8-1</source-ad-name>

<source-ad-partition>dc=cisco,dc=com</source-ad-partition>

<source-ad-account></source-ad-account>

<account-domain></account-domain>

<target-dn>dc=cisco,dc=com</target-dn>

<query>

<base-dn>dc=cisco,dc=com</base-dn>

<object-filter>

(|(&(!cn=Administrator)(!cn=Guest) (!cn=ASPNET)

(!cn=krbtgt)(sAMAccountType=805306368))(&(objectClass=user)(isDeleted=TRUE)))

</object-filter>

<attributes>

<include>objectSID</include>

<include>mail</include>

<include>userPrincipalName</include>

<include>middleName</include>

<include>manager</include>

<include>givenName</include>

<include>sn</include>

<include>department</include>

<include>telephoneNumber</include>

<include>title</include>

<include>homephone</include>

<include>mobile</include>

<include>pager</include>

<include>msDS-UserAccountDisabled</include>

<include>samAccountName</include>

<include>employeeNumber</include>

<include>initials</include>

<include>ipPhone</include>

<include> displayName</include>

<include> msRTCSIP-primaryuseraddress</include>

<include>uid</include>

<exclude></exclude>

</attributes>

</query>

<user-proxy>

<source-object-class>user</source-object-class>

<target-object-class>userProxy</target-object-class>

</user-proxy>

<schedule>

<aging>

<frequency>0</frequency>

<num-objects>0</num-objects>

</aging>

<schtasks-cmd></schtasks-cmd>

</schedule>

</configuration>

<synchronizer-state>

<dirsync-cookie></dirsync-cookie>

<status></status>

<authoritative-adam-instance></authoritative-adam-instance>

<configuration-file-guid></configuration-file-guid>

<last-sync-attempt-time></last-sync-attempt-time>

<last-sync-success-time></last-sync-success-time>

<last-sync-error-time></last-sync-error-time>

<last-sync-error-string></last-sync-error-string>

<consecutive-sync-failures></consecutive-sync-failures>

<user-credentials></user-credentials>

<runs-since-last-object-update></runs-since-last-object-update>

<runs-since-last-full-sync></runs-since-last-full-sync>

</synchronizer-state>

</doc>

このファイルでは、ドメインに対応するように以下のタグを置き換える必要があります。

- <source-ad-name>:ドメインのホスト名を使用します。

- <source-ad-partition>:インポート元のソースAD DCのルートパーティションを使用します(たとえば、dc=Cisco、dc=com、dc=Tandberg、dc=com)。

- <base-dn>:インポート元のコンテナを選択します。たとえば、ドメイン内のすべてのユーザが必要な場合、これは <source-ad-partition> と同じにするべきですが、ユーザが特定の組織単位(Finance OU など)に属している場合は、OU=Finance,DC=Cisco,DC=com のようにする必要があります。

<object-filter> の作成方法の詳細については、「Search Filter Syntax 」を参照してください。

新しく作成した XML ファイルを C:\windows\adam に保存します。

コマンド ウィンドウ(cd \windows\adam)を開きます。

コマンド ADAMSync /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log を入力します。

ファイル AdamSyncConf1.xml が新しく作成された XML ファイルであることを確認します。

コマンド ADAMSync /sync localhost:50000 "dc=cisco,dc=com" /log c:\windows\adam\logs\sync.log を使用してユーザを同期します。

次のような結果が表示されます。

AD から ADAM への自動同期を完了するには、Windows でタスク スケジューラを使用します。

次のコンテンツで .bat ファイルを作成します。

"C:\Windows\ADAM\ADAMSync" /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log

"C:\Windows\ADAM\ADAMSync" /sync localhost:50000 "dc=cisco,dc=com" /log c:\windows\adam\logs\syn.log

必要に応じて .bat ファイルを実行するタスクをスケジュールします。これにより、AD で発生する追加、修正、削除が ADAM にも反映されるようになります。

別の .bat ファイルを作成し、他のフォレストからの自動同期を完了するようにスケジュールできます。

CUCM の同期および認証用ユーザの AD LDS での作成

- スタートアップ メニューで管理ツールから [ADSI Edit] を開きます。

- [File] > [Connection](または [Action] > [Connect To])を選択します。

- AD LDS ツリー(DC=Cisco,DC=com)のベース DN に接続し、これをホストするホストとポートを指定します(localhost:50000)。 [OK] をクリックします。

- ベース DN を右クリックし、[New] > [Object] を選択します。

- ユーザを選択します。[next] をクリックします。

- [Value] フィールドに、選択したオブジェクト名を入力します。この例では、「root」が選択した名前です(ここでは任意の名前を選択できます)。 [next] をクリックします。

- 新しいユーザにパスワードを指定するには、ユーザを右クリックし、[Reset Password] を選択します。

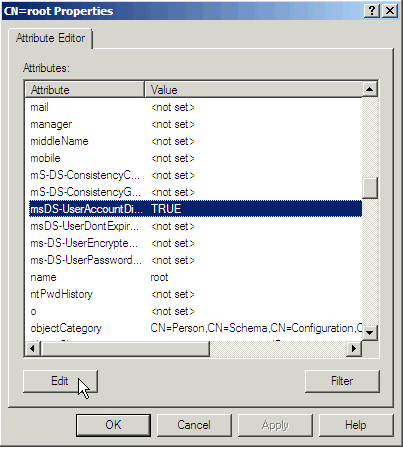

- 新しいユーザは、デフォルトでは無効になっています。新しいユーザを有効にするには、ユーザを右クリックし、[Properties] を選択します。

- 属性 msDS-UserAccountDisabled を参照し、[Edit] をクリックします。

- [False] ラジオ ボタンをクリックし、ユーザ アカウントを有効にします。[OK] をクリックします。

- [True] ラジオ ボタンをクリックし、パスワードに期限がないことを確認します。[OK] をクリックします。

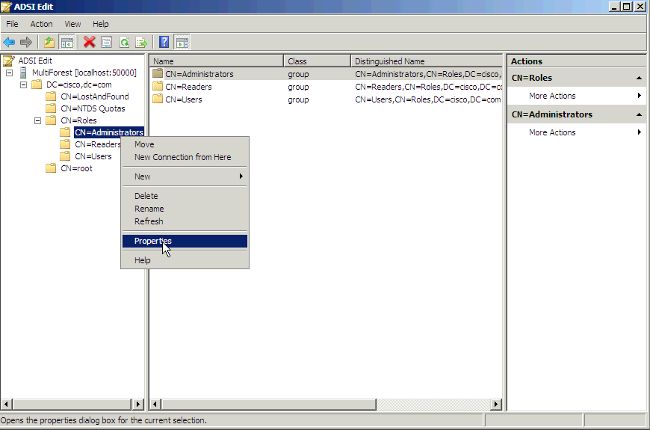

- AD LDS への読み取り権限を持つ 1 つのグループに新しいユーザを追加する必要があります。この例では、Administrators が選択されています。[CN=Roles] > [CN=Administrators] を参照します。[CN=Administrators] を右クリックし、[Properties] を選択します。

- [Attribute] から [member] を選択し、[Edit] をクリックします。

- 前に作成した新しい DN(CN=root,DC=Cisco,DC=com)をこのグループに入力します。[OK] をクリックします。

- [Update Schema Now] を選択し、AD LDS を再起動します。

バインド リダイレクトの設定

デフォルトでは、バインド リダイレクションを使用した ADAM へのバインドに SSL 接続が必要です。SSL では、ADAM を実行するコンピュータとクライアントとして ADAM に接続するコンピュータに証明書をインストールし、使用する必要があります。証明書が ADAM のテスト環境にインストールされていない場合、代替案として SSL の要件を無効にすることができます。

デフォルトでは、SSL は有効になっています。LDAPS のプロトコルを ADAM/LD で機能させるには、証明書を生成する必要があります。

この例では、証明書を発行するために Microsoft の証明機関サーバが使用されます。証明書を要求するには、Microsoft CA(http://<MSFT CA hostname>/certsrv)の Web ページに移動し、次の手順を実行します。

- [Request a certificate] をクリックします。

- [Advanced certificate request] をクリックします。

- [Create and submit a request to this CA] をクリックします。

- [Name] テキストボックスに、ADAM/AD LDS サーバの完全な DNS 名を入力します。

- 証明書のタイプが [Server authentication certificate] であることを確認します。

- 形式は、[PCKS10] を選択します。

- [Mark keys as exportable] を選択します。

- 任意でその他の情報に入力します。

- [Friendly name] テキストボックスに、ADAM/AD LDS サーバの完全な DNS 名を入力します。

- [Submit] をクリックします。

証明機関インターフェイスに戻り、[Pending Certificates] フォルダをクリックします。ADAM/AD-LDS マシンから発信した証明書の要求を右クリックして、証明書を発行します。

これで証明書が作成され、「Issued certificates」フォルダに保存されます。次に、証明書をダウンロードしてインストールする必要があります。

- http://<MSFT CA ホスト名>/certsrv を開きます。

- [View the status of a pending certificate request] をクリックします。

- [Certificate request] をクリックします。

- [Certificate] をクリックし、インストールします。

ADAM サービスで証明書を使用するには、証明書を ADAM サービスの個人用ストアに保存する必要があります:

- [Start] メニューで、[Run] を選択します。mmc と入力します。これにより、管理コンソールが開きます。

- [File] > [Add/Remove Snap-in] の順にクリックします。

- [Add] をクリックし、[Certificates] を選択します。

- [Service account] を選択します。

- [Local Computer] を選択します。

- 使用する ADAM インスタンス サービスを選択します。

- 新しい証明書のスナップインを追加しますが、ここでは [Service account] ではなく [My user account] を選択します。

- [Close]、[OK] の順にクリックします。

- [Certificates - Current] のユーザ ツリーで、[Personal] フォルダを開きます。

- 証明書を選択し、[Certificates - adam instance name] の下の同じ場所にコピーします。

サーバ認証証明書の読み取り権限をネットワークサービスアカウントに付与するには、次の手順を実行します。

- インストールまたはインポートされた証明書が保存されるデフォルト ディレクトリ(C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys)に移動します。

- 適切なサーバ認証証明書を右クリックします。[Properties] をクリックします。

- [Security] タブをクリックします。[Edit] をクリックします。

- [Permissions] ダイアログボックスで [Add] をクリックします。

- [Select Users, Computers, or Groups] ダイアログボックスで [Network Service] を入力します。[OK] をクリックします。

- ADAM インスタンスを再起動します。

詳細については、「Appendix A:AConfiguring LDAP over SSL Requirements for AD LDS 」を参照してください。

次に、ADAM/AD LDS マシンに CUCM ディレクトリの信頼として証明書を発行した CA の証明書をアップロードします。

詳細については、「Cisco Unified Communications Operations System 管理者ガイド」を参照してください。

[LDAP Directory] ページと [LDAP Authentication] ページで SSL を使用するために、チェックボックスをオンにします。

ADAM/AD LDS インスタンスのインストール時に指定した SSL のポート番号である LDAP ポートを入力します(この例では 50001)。

バインド リダイレクションの SSL 要件を無効にするには、次の手順を実行します。

- [Start] をクリックし、[Administrative Tools] を指定して、[ADSI Edit] をクリックします。

- [Actions] メニューで、[Connect to] を選択します。

- [Computer] フィールドに、localhost:50000 と入力します。これは ADAM ホストとポートです。

- [Connection Point] セクションで、[Select a well-known Naming Context] ラジオ ボタンをクリックします。ドロップダウン リストから [Configuration] を選択します。[OK] をクリックします。

- コンソール ツリーのコンフィギュレーション パーティション(CN=Directory Service,CN=Windows NT,CN=Services)で、このコンテナ オブジェクトを参照します。

- [CN=Directory Service] を右クリックし、[Properties] を選択します。

- [Attributes] で、[msDS-Other-Settings] をクリックします。[Edit] をクリックします。

- [Values] で、[RequireSecureProxyBind=1] をクリックし、[Remove] をクリックします。

- [Value to add] で RequireSecureProxyBind=0 と入力し、[Add]、[OK] の順にクリックします。

- 変更内容を反映するために、AD LDS を再起動します。

CUCM の設定

ADAM/AD LDS の同期および認証は CUCM バージョン 9.1(2) 以降でサポートされます。

- [システム(System)] > [LDAP] > [LDAP システム(LDAP System)] を選択します。

- [Microsoft ADAM] または [Lightweight Directory Services] を選択します。

- 任意の LDAPの userid 属性(mail、employee Number、telephone Number)を選択できます。

uid は、スタンドアロンの ADAM/AD LDS でのみ使用され、AD のマルチフォレストのサポートでは使用されません。

LDAP サーバのタイプ「Microsoft ADAM or Lightweight Directory Services」モードでは現在、[Userid] ドロップダウンの [LDAP Attribute] に samAccountName は含まれていません。これは、スタンドアロンADAM/AD LDSでサポートされている属性ではないためです。sAMAccountNameにマッピングされたCUCM UserIDを使用する必要がある場合は、そのアグリーメントをADとして構成する必要があります。

- AD LDS で作成したユーザのクレデンシャルと LDAP 同期を設定します。

- AD LDS で作成したユーザのクレデンシャルと LDAP 認証を設定します。

CUCM での LDAP フィルタ

オブジェクト クラスの User は使用されなくなりました。したがって、User の代わりに userProxy を使用するように LDAP フィルタを変更する必要があります。

デフォルトのフィルタは次のようになります。

(&(objectclass=user)(!(objectclass=Computer))(!(msDS-UserAccountDisabled=TRUE)))

このフィルタを変更するには、Web ブラウザで CCMAdmin にログインし、[LDAP configuration] メニューから [LDAP Custom Filter] オプションを選択します。

このフィルタは、前の図に示すように、LDAP同期合意書を設定するときにLDAPディレクトリページで使用されます。

フィードバック

フィードバック