はじめに

このドキュメントでは、Windows Serverベースの証明機関(CA)で証明書テンプレートを作成する手順を説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- CUCM バージョン 11.5(1)

- Windows Serverの管理に関する基本的な知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- CUCM バージョン 11.5(1)

- CAサービスがインストールされたMicrosoft Windows Server 2012 R2。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

これらの証明書テンプレートは、すべてのタイプのCisco Unified Communications Manager(CUCM)証明書のX.509拡張要件に準拠しています。

外部CAによって署名できる証明書には、次の5種類があります。

| 証明書 |

利用 |

影響を受けるサービス |

| CallManager |

セキュアなデバイス登録で提示され、証明書信頼リスト(CTL)/内部信頼リスト(ITL)ファイルに署名できます。このファイルは、セキュアなセッション開始プロトコル(SIP)トランクなど、他のサーバとのセキュアなインタラクションに使用されます。 |

・ Cisco Call Manager ・ Cisco CTI Manager ·Cisco TFTP |

| Tomcat |

Secure Hypertext Transfer Protocol(HTTPS)の相互対話に対して提示されます。 |

·Cisco Tomcat ・シングルサインオン(SSO) ・エクステンションモビリティ ·Corporate Directory |

| IPSec |

バックアップファイルの生成、およびIP Security(IPsec)とMedia Gateway Control Protocol(MGCP)またはH323ゲートウェイとのインタラクションに使用されます。 |

・ Cisco DRFプライマリ ·Cisco DRF Local |

| CAPF |

電話機のローカルで有効な証明書(LSC)を生成するために使用されます。 |

·Cisco Certificate Authority Proxy Function |

| TVS |

電話機が不明な証明書を認証できない場合に、Trust Verification Service(TVS)への接続を作成するために使用されます。 |

·Cisco Trust Verification Service |

注:14以降のバージョンではTomcat証明書が代わりに使用されるため、ipsec証明書はCisco DRFプライマリおよびCisco DRFローカルとは関連していません。この変更を12.5以前のバージョンに追加する予定はありません。

これらの証明書にはそれぞれX.509拡張要件があり、これを設定する必要があります。これを設定しないと、前述のサービスのいずれかで誤動作が発生する可能性があります。

| 証明書 |

X.509キーの使用法 |

X.509拡張キーの使用 |

| CallManager |

·デジタル署名(Digital Signature) ・主要な暗号化 ・データの暗号化 |

・ Webサーバ認証 ・ Webクライアント認証 |

| Tomcat |

·デジタル署名(Digital Signature) ・主要な暗号化 ・データの暗号化 |

・ Webサーバ認証 ・ Webクライアント認証 |

| IPSec |

·デジタル署名(Digital Signature) ・主要な暗号化 ・データの暗号化 |

・ Webサーバ認証 ・ Webクライアント認証 ・ IPsecエンドシステム |

| CAPF |

·デジタル署名(Digital Signature) ·証明書署名 ・主要な暗号化 |

・ Webサーバ認証 ・ Webクライアント認証 |

| TVS |

·デジタル署名(Digital Signature) ・主要な暗号化 ・データの暗号化 |

・ Webサーバ認証 ・ Webクライアント認証 |

詳細については、『Security Guide for Cisco Unified Communications Manager』を参照してください。

設定

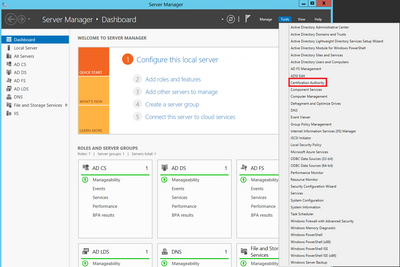

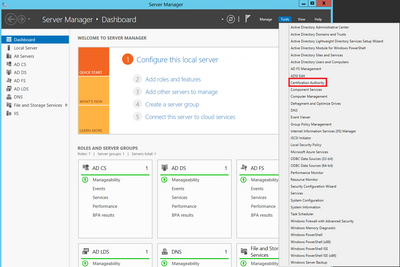

ステップ 1:図に示すように、Windows ServerでServer Manager > Tools > Certification Authorityの順に移動します。

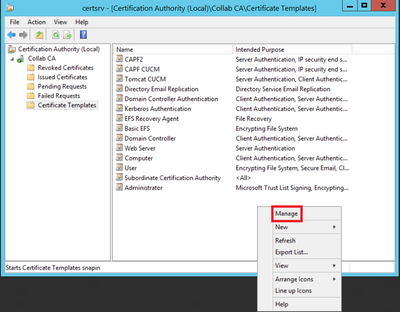

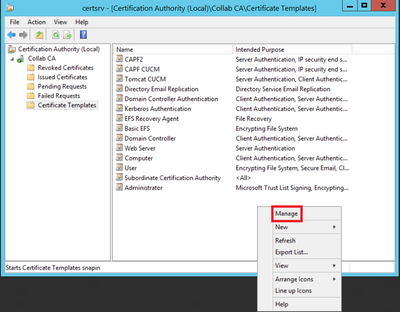

ステップ 2:次の図に示すように、CAを選択し、Certificate Templatesに移動して、リストを右クリックし、Manageを選択します。

Callmanager/Tomcat/TVSテンプレート

次の図は、CallManagerテンプレートの作成のみを示しています。同じ手順で、TomcatおよびTVSサービスの証明書テンプレートを作成できます。唯一の違いは、手順2で新しいテンプレートごとに各サービス名が使用されるようにすることです。

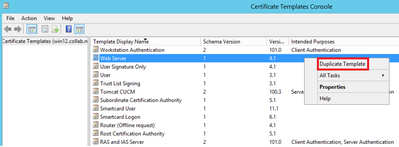

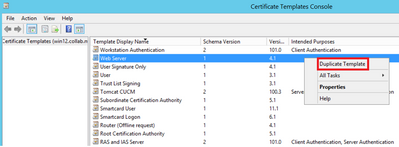

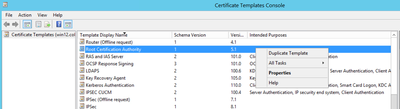

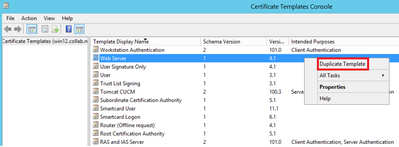

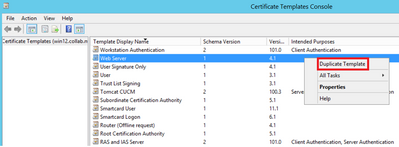

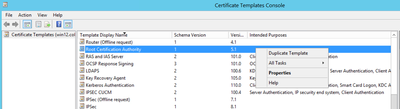

ステップ 1:Web Serverテンプレートを見つけ、右クリックして、図に示すようにDuplicate Templateを選択します。

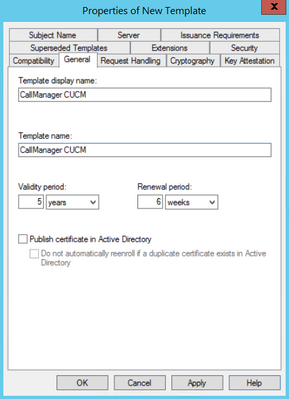

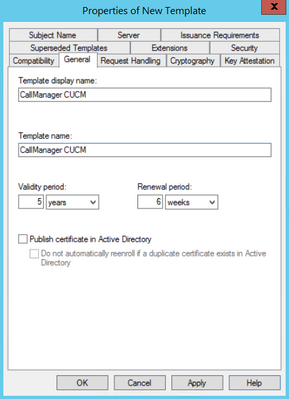

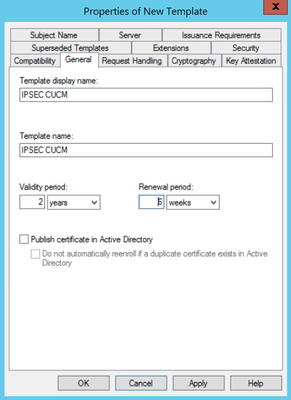

ステップ 2:Generalの下で、証明書テンプレートの名前、表示名、有効性、およびその他の変数を変更できます。

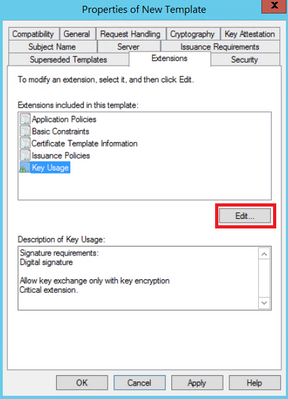

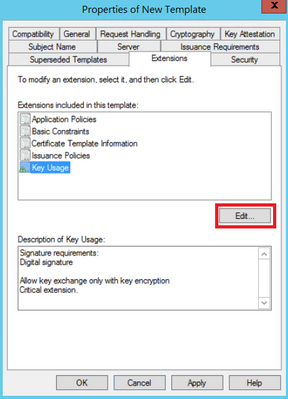

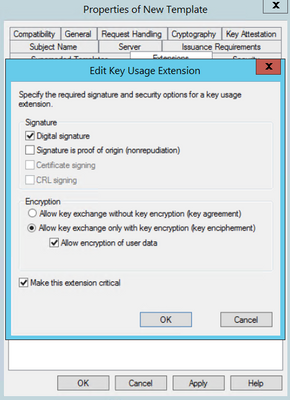

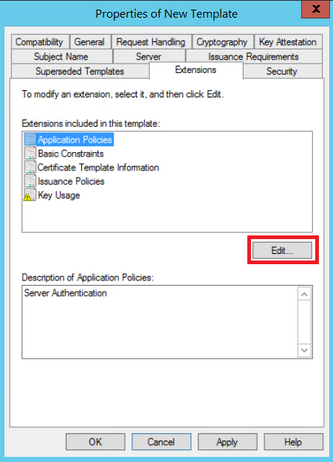

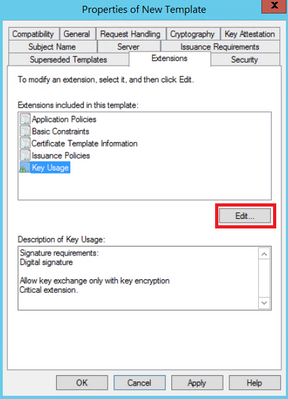

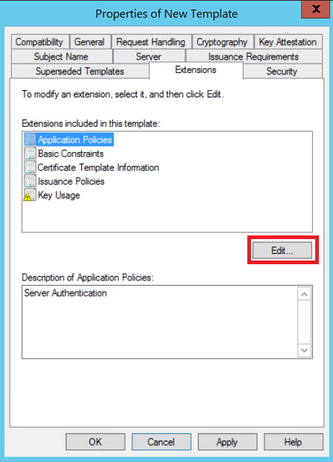

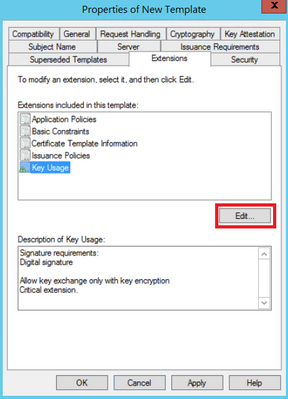

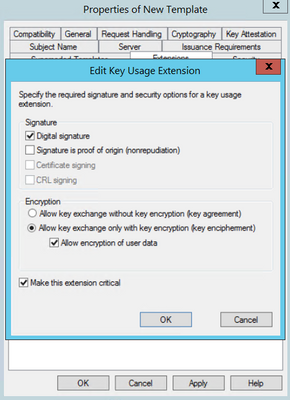

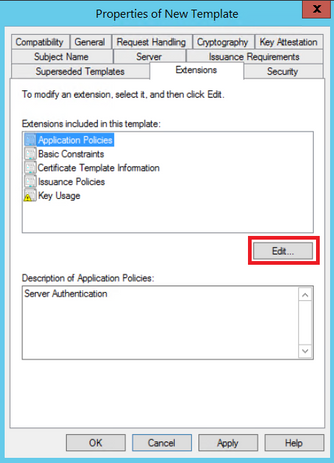

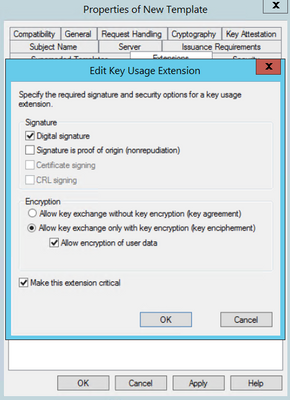

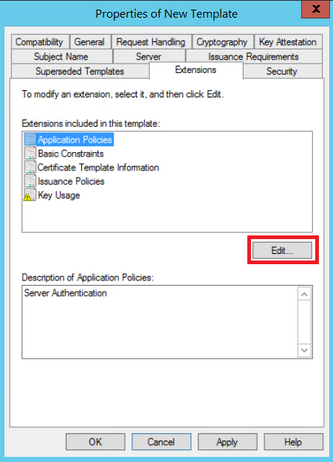

ステップ 3:図に示すように、Extensions > Key Usage > Editの順に移動します。

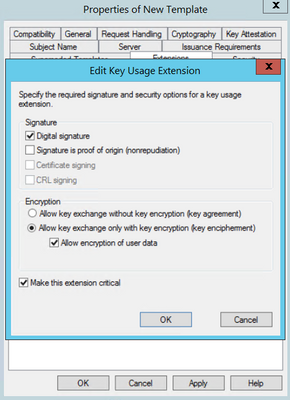

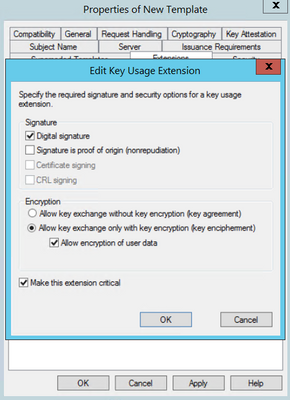

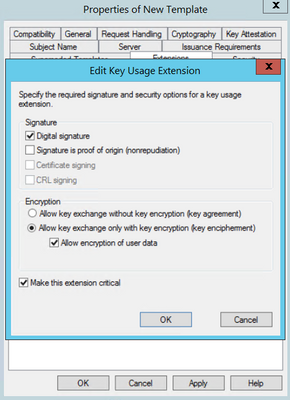

ステップ 4:次の図に示すように、これらのオプションを選択してOKを選択します。

- デジタル署名(Digital Signature)

- キーの暗号化(キーの暗号化)でのみキー交換を許可する

- ユーザーデータの暗号化を許可する

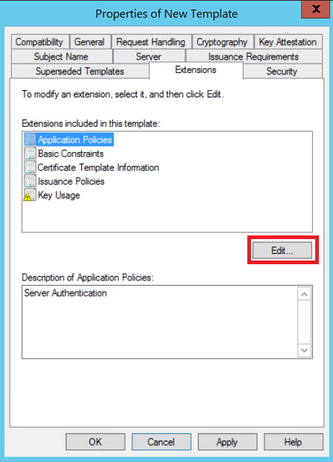

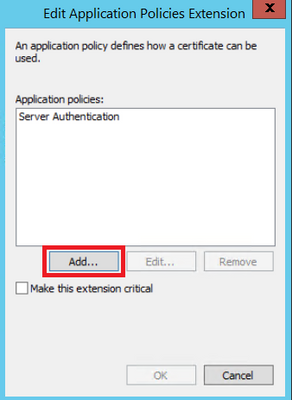

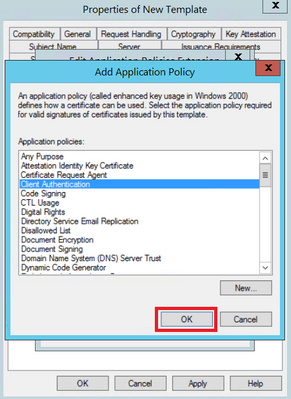

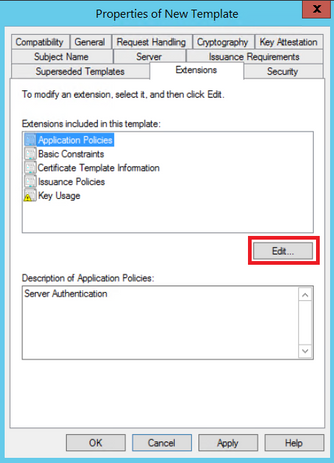

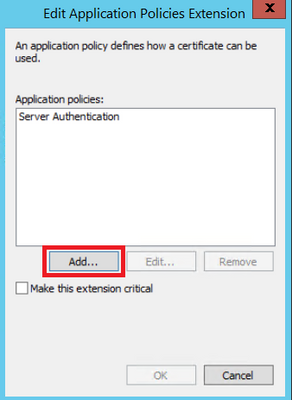

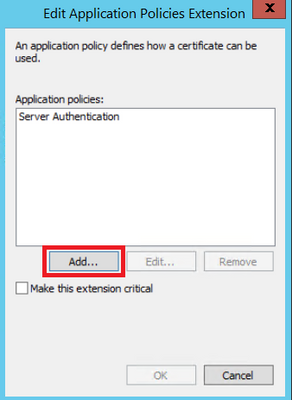

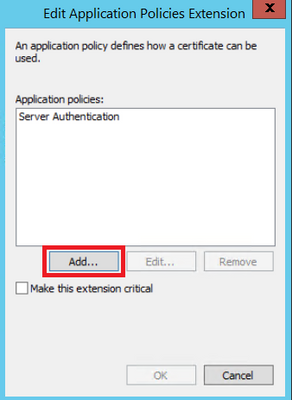

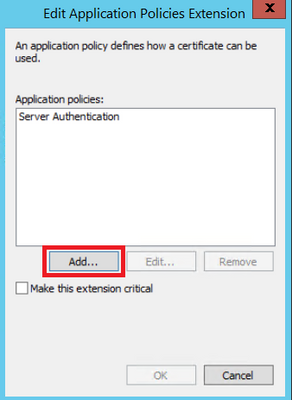

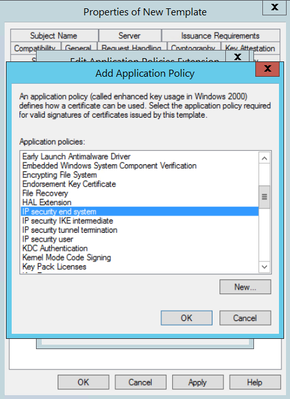

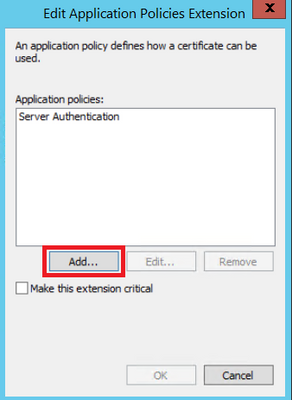

ステップ 5:図に示すように、Extensions > Application Policies > Edit > Addの順に移動します。

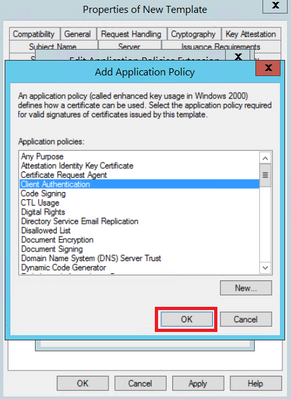

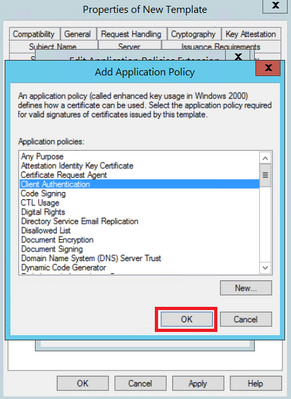

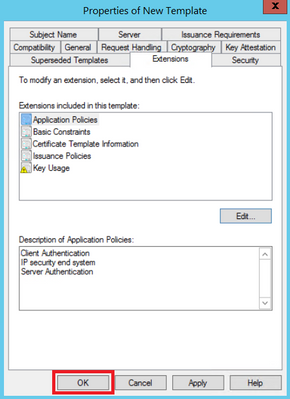

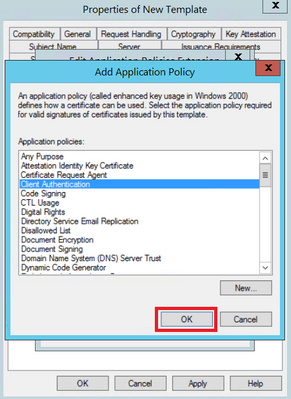

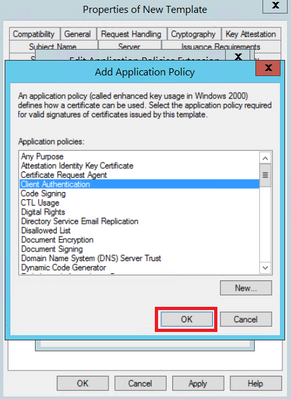

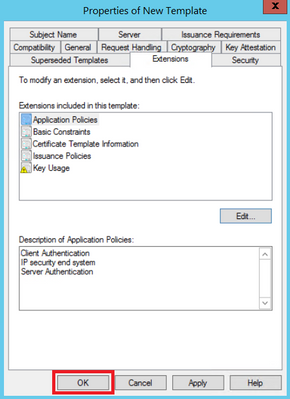

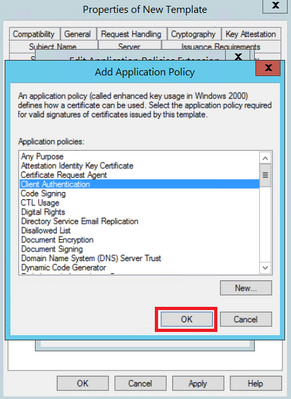

手順 6:Client Authenticationを検索して選択し、次の図に示すように、このウィンドウと前のウィンドウの両方でOKを選択します。

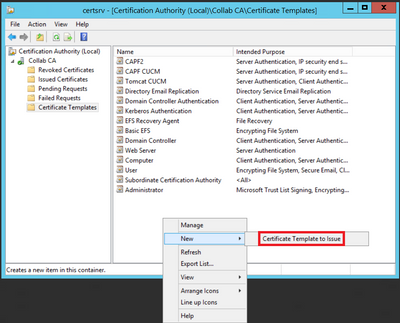

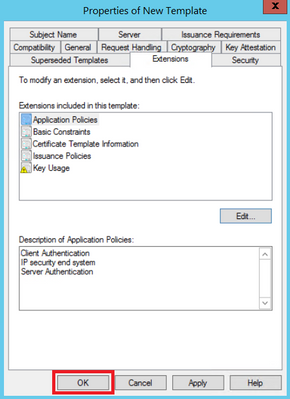

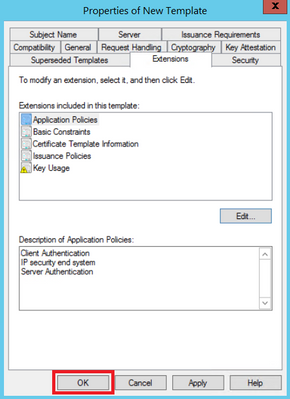

手順 7:テンプレートに戻り、Applyを選択してからOKを選択します。

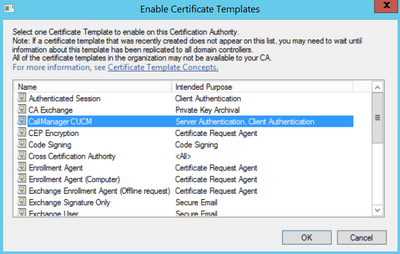

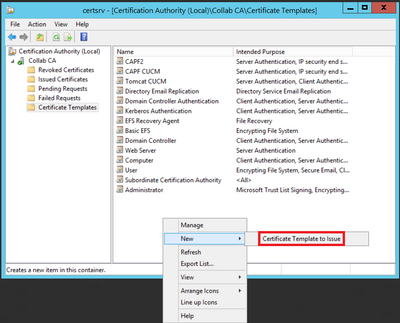

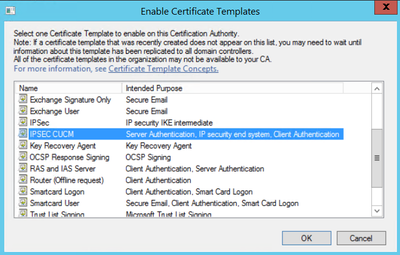

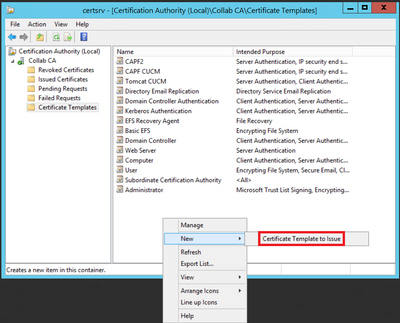

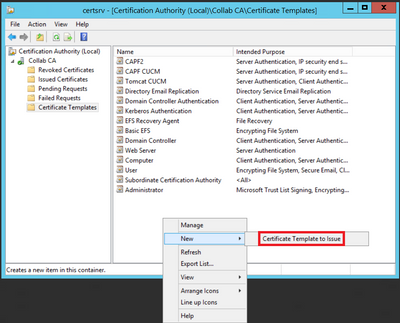

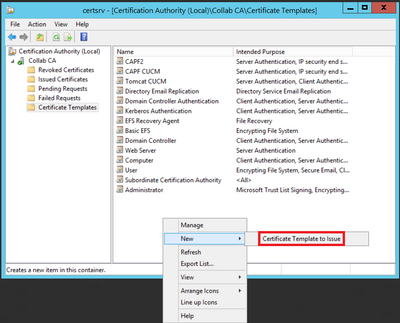

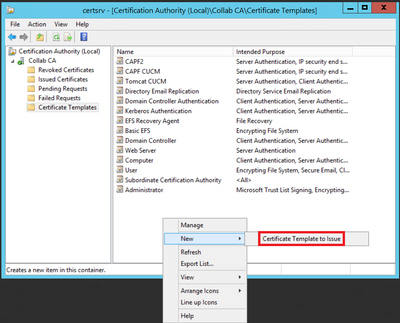

ステップ 8:Certificate Template Consoleウィンドウを閉じ、最初のウィンドウに戻り、図に示すようにNew > Certificate Template to Issueの順に移動します。

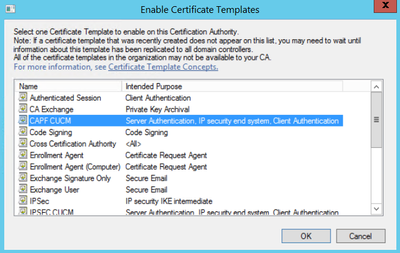

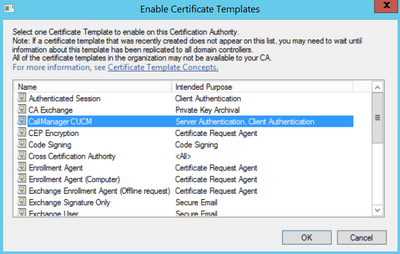

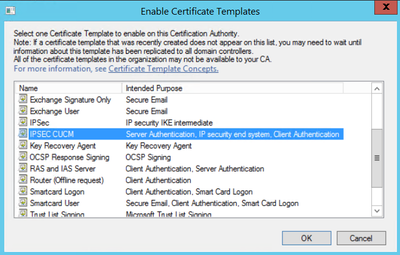

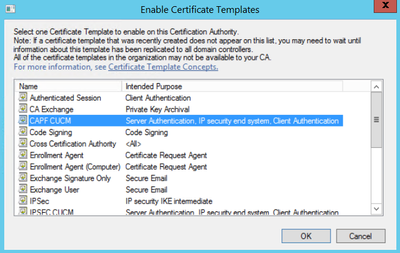

ステップ 9:図に示すように、新しいCallManager CUCMテンプレートを選択し、OKを選択します。

ステップ 10:必要に応じて、前述のすべての手順を繰り返して、TomcatおよびTVSサービスの証明書テンプレートを作成します。

IPsecテンプレート

ステップ 1:Web Serverテンプレートを見つけ、右クリックして、図に示すようにDuplicate Templateを選択します。

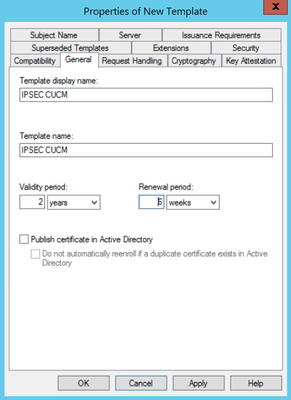

ステップ 2:Generalの下で、証明書テンプレートの名前、表示名、有効性、およびその他の変数を変更できます。

ステップ 3:図に示すように、Extensions > Key Usage > Editの順に移動します。

ステップ 4:次の図に示すように、これらのオプションを選択してOKを選択します。

- デジタル署名(Digital Signature)

- キーの暗号化(キーの暗号化)でのみキー交換を許可する

- ユーザーデータの暗号化を許可する

ステップ 5:図に示すように、Extensions > Application Policies > Edit > Addの順に移動します。

手順 6:Client Authenticationを検索して選択し、図に示すようにOKをクリックします。

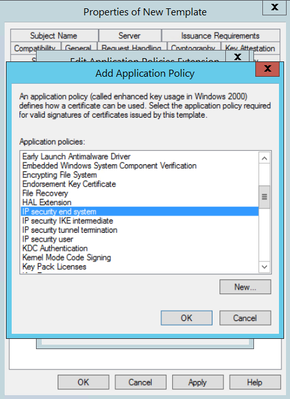

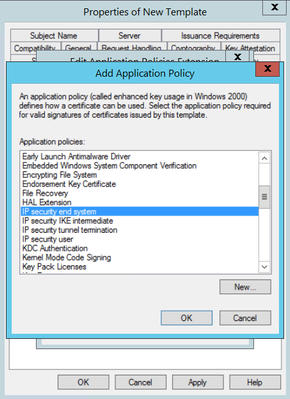

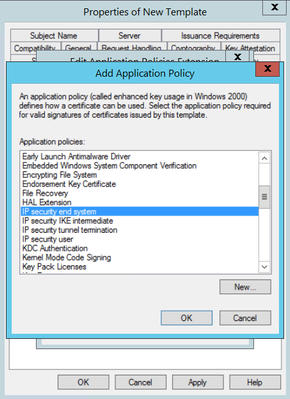

手順 7:再度Addを選択し、IP security end systemを検索して選択し、これと前のウィンドウの両方でOKを選択します。

ステップ 8:テンプレートに戻り、図に示すように、Applyを選択してからOKを選択します。

ステップ 9:Certificate Templates Consoleウィンドウを閉じ、最初のウィンドウに戻り、図に示すようにNew > Certificate Template to Issueの順に移動します。

ステップ 10:図に示すように、新しいIPSEC CUCMテンプレートを選択し、OKを選択します。

CAPFテンプレート

ステップ 1:ルートCAテンプレートを見つけて右クリックします。次に、図に示すように、Duplicate Templateを選択します。

ステップ 2:Generalの下で、証明書テンプレートの名前、表示名、有効性、およびその他の変数を変更できます。

ステップ 3:図に示すように、Extensions > Key Usage > Editの順に移動します。

ステップ 4:次の図に示すように、これらのオプションを選択してOKを選択します。

- デジタル署名(Digital Signature)

- 証明書の署名

- CRL署名

ステップ 5:図に示すように、Extensions > Application Policies > Edit > Addの順に移動します。

手順 6:Client Authenticationを検索して選択し、図に示すようにOKを選択します。

手順 7:再度Addを選択し、IP security end systemを検索して選択し、次に図に示すようにこのウィンドウと前のウィンドウでOKを選択します。

ステップ 8:テンプレートに戻り、図に示すように、Applyを選択してからOKを選択します。

ステップ 9:Certificate Templates Consoleウィンドウを閉じ、最初のウィンドウに戻り、図に示すようにNew > Certificate Template to Issueの順に移動します。

ステップ 10:図に示すように、新しいCAPF CUCMテンプレートを選択し、OKを選択します。

証明書署名要求の生成

新しく作成したテンプレートを使用してCallManager証明書を生成するには、次の例を使用します。同じ手順を任意の証明書タイプに使用できます。証明書とテンプレートのタイプを選択するだけです。

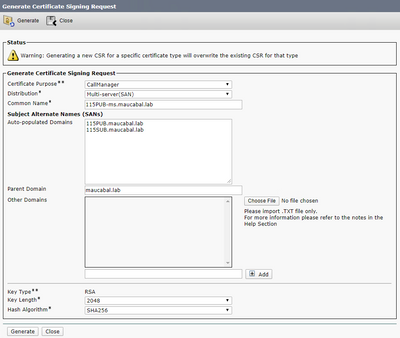

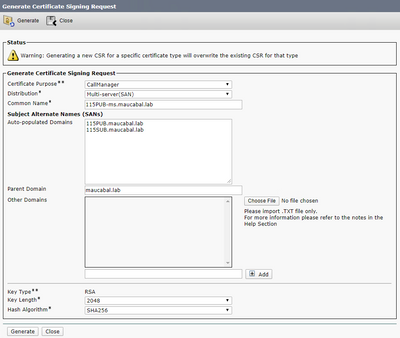

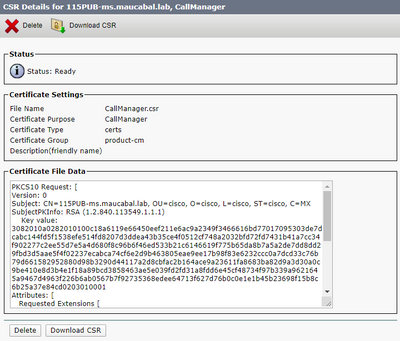

ステップ 1:CUCMで、OS Administration > Security > Certificate Management > Generate CSRの順に移動します。

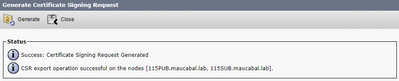

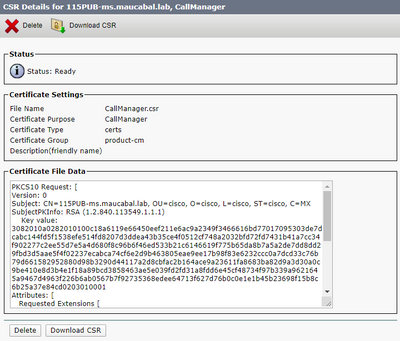

ステップ 2:次の図に示すように、これらのオプションを選択し、Generateを選択します。

- 証明書の目的:CallManager

- ディストリビューション:<1台のサーバまたはマルチSAN用のいずれか>

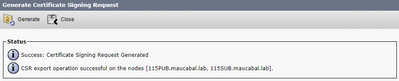

ステップ 3:次の図に示すように、確認メッセージが生成されます。

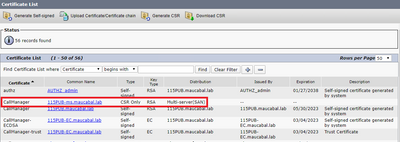

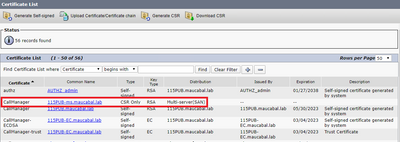

ステップ 4:証明書リストで、CSR Onlyタイプのエントリを探し、図に示すように選択します。

ステップ 5:ポップアップウィンドウでDownload CSRを選択し、コンピュータにファイルを保存します。

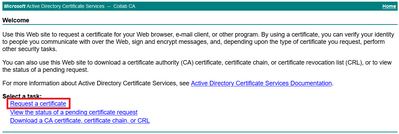

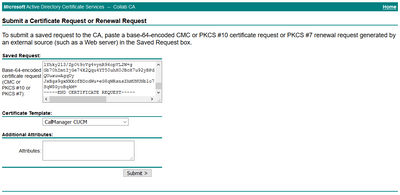

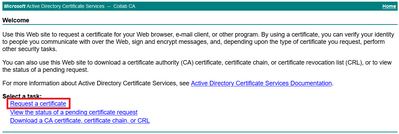

手順 6:ブラウザでURLに移動し、ドメインコントローラ管理者のクレデンシャル(https://<yourWindowsServerIP>/certsrv/)を入力します。

手順 7:図に示すように、Request a certificate > advanced certificate requestの順に移動します。

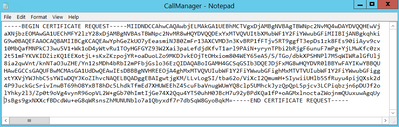

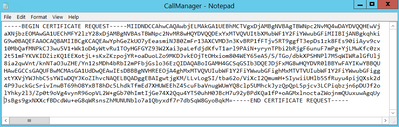

ステップ 8:CSRファイルを開き、すべての内容をコピーします。

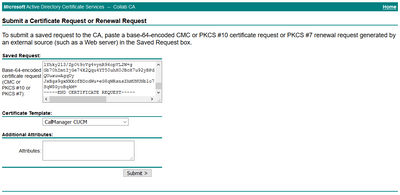

ステップ 9:Base-64-encoded certificate requestフィールドにCSRを貼り付けます。図に示すように、Certificate Templateで正しいテンプレートを選択し、Submitを選択します。

ステップ 10:最後に、Base 64 encodedとDownload certificate chainを選択します。 これで、生成されたファイルをCUCMにアップロードできます。

確認

検証手順は、実際には設定プロセスの一部です。

トラブルシュート

現在のところ、この設定に関する特定のトラブルシューティング情報はありません。

フィードバック

フィードバック