はじめに

このドキュメントでは、非セキュアLDAP接続からセキュアLDAPS接続へのADへのCUCM接続を更新する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

・ AD LDAPサーバ

•CUCM LDAP の設定

・ CUCM IM & Presenceサービス(IM/P)

使用するコンポーネント

このドキュメントの情報は、CUCMリリース9.x以降に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Lightweight Directory Access Protocol(LDAPS)用のAD Lightweight Directory Access Protocol(LDAP)の設定は、Active Directory(AD)管理者が行います。これには、LDAPS証明書の要件を満たすCA署名付き証明書のインストールが含まれます。

LDAPS証明書の確認とインストール

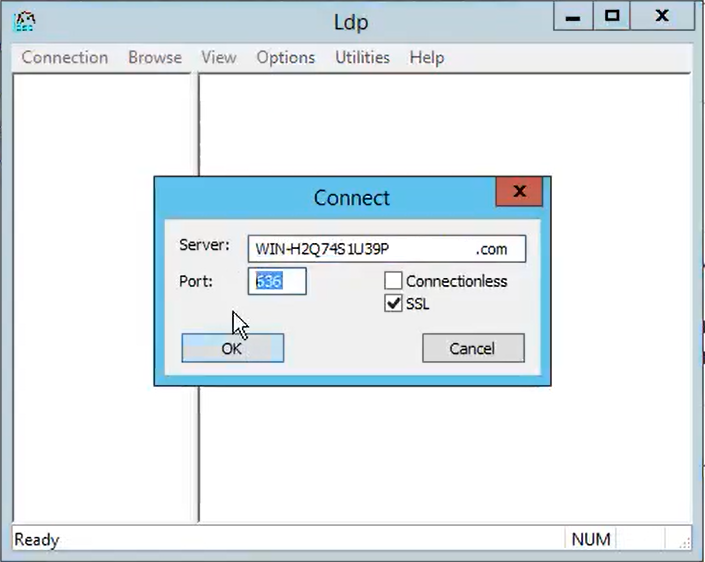

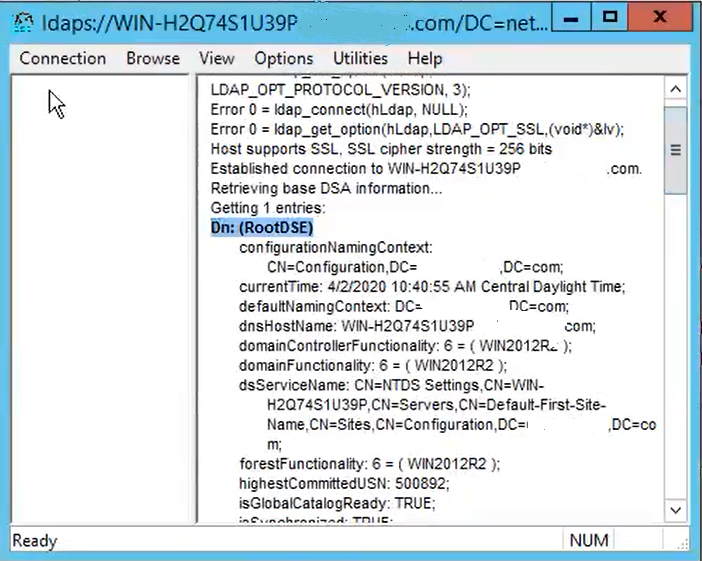

ステップ 1:LDAPS証明書がADサーバにアップロードされたら、ldp.exeツールを使用して、ADサーバでLDAPSが有効になっていることを確認します。

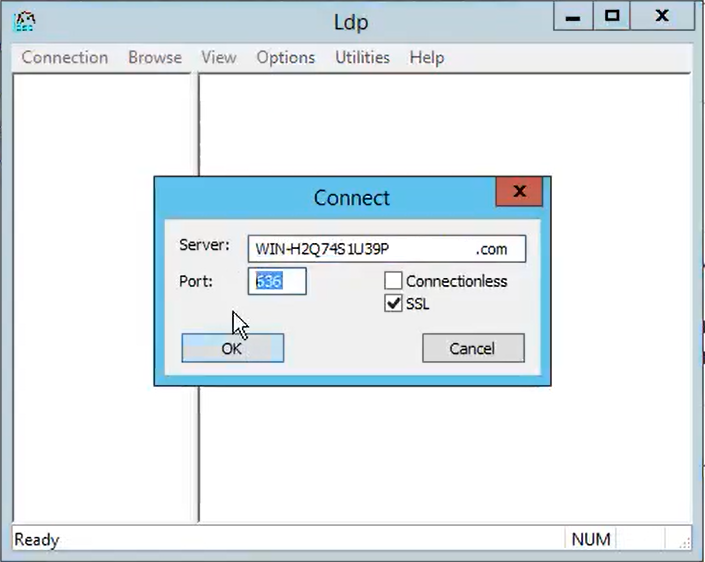

- ADサーバでAD管理ツール(Ldp.exe)を起動します。

- ConnectionメニューからConnectを選択します。

- LDAPSサーバの完全修飾ドメイン名(FQDN)をサーバとして入力します。

- ポート番号として636を入力します。

- 図に示すように、OKをクリックします

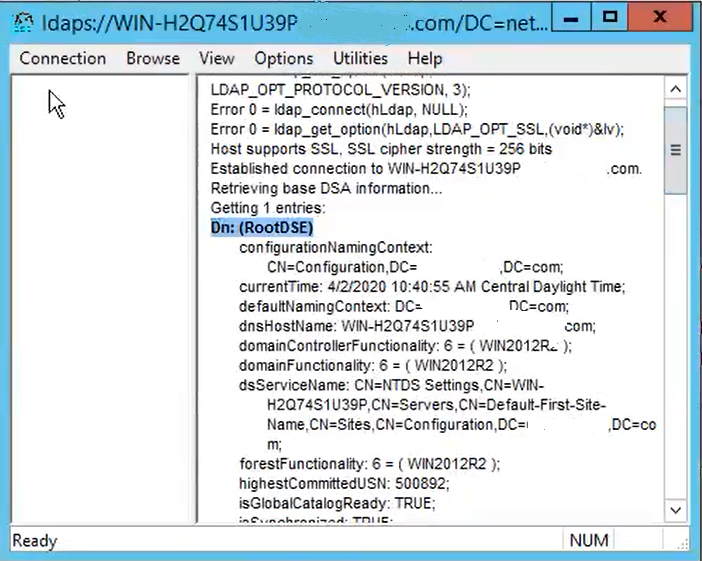

ポート636での接続が正常に行われると、図に示すように、右側のペインにRootDSE情報が出力されます。

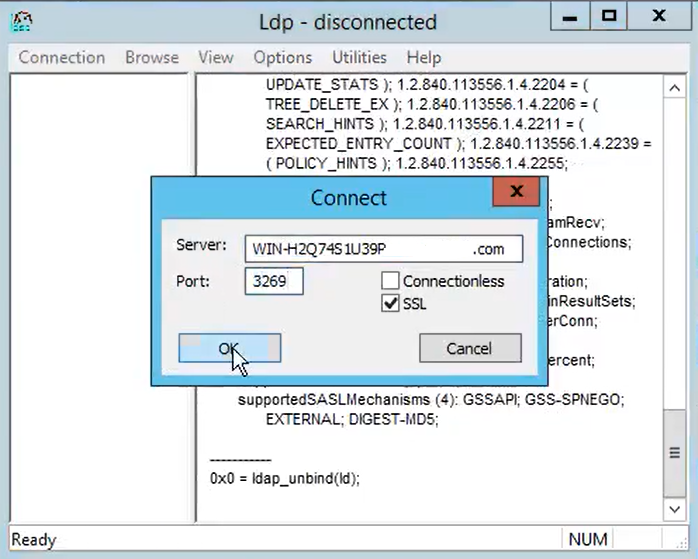

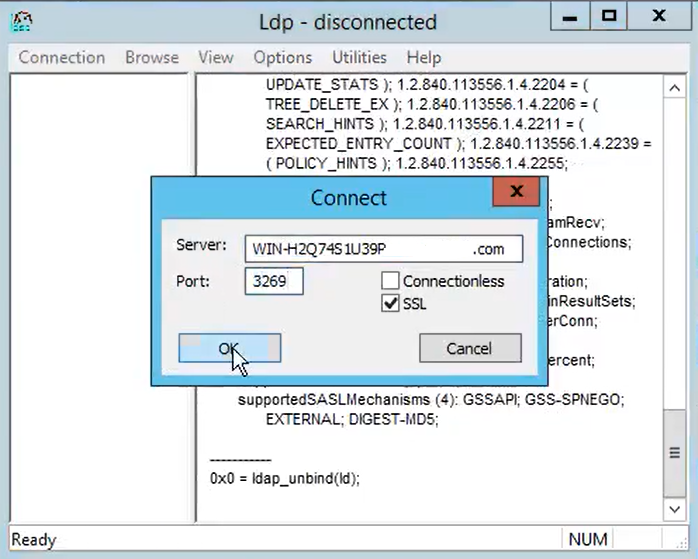

図に示すように、ポート3269に対してこの手順を繰り返します。

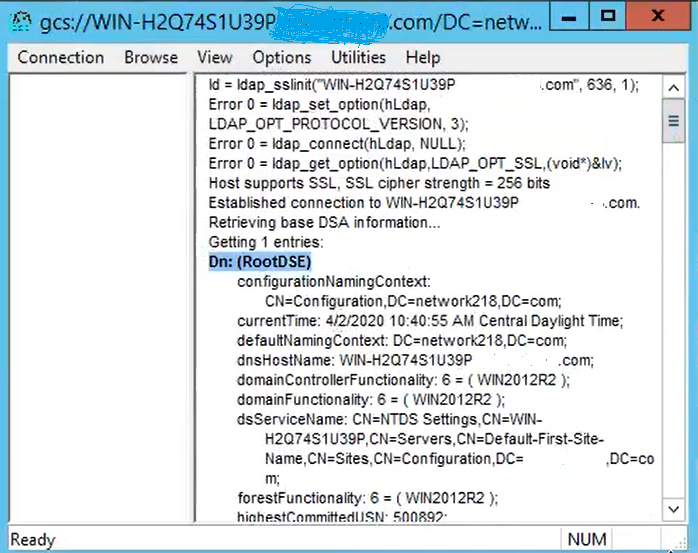

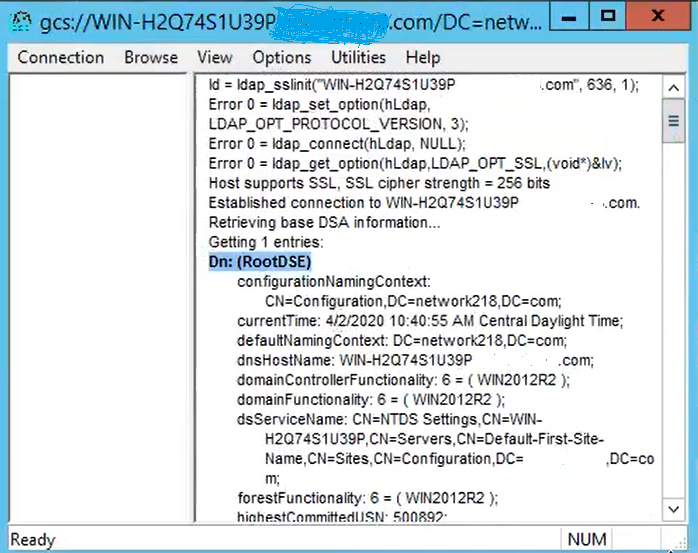

ポート3269での接続が正常に行われると、図に示すように、RootDSE情報が右側のペインに表示されます。

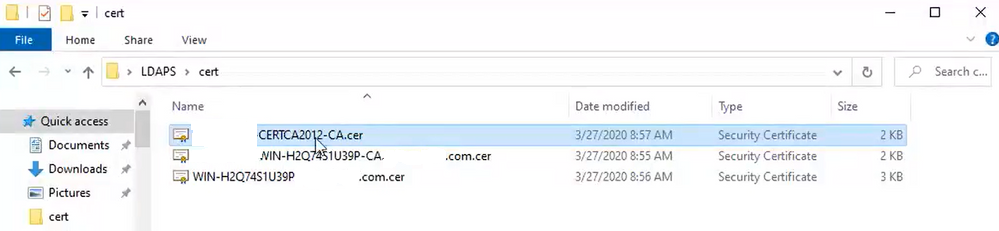

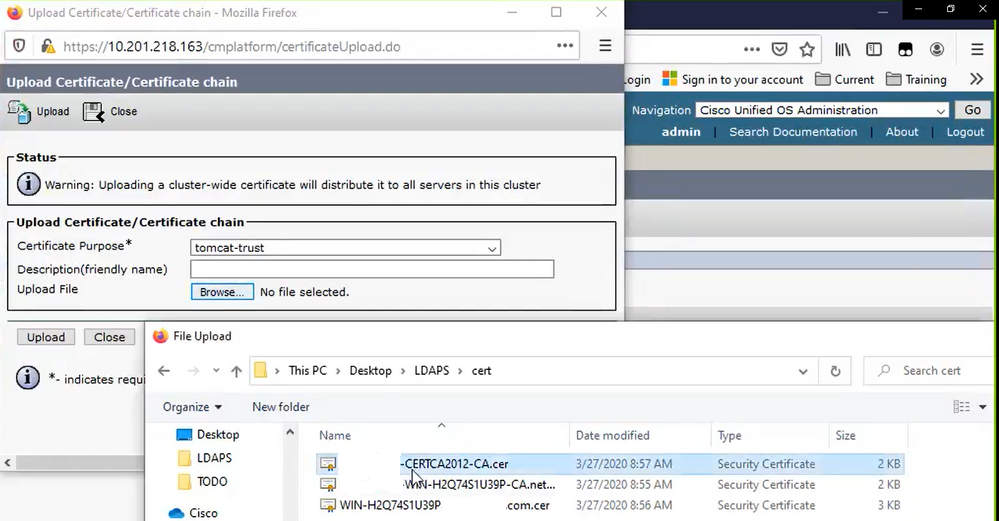

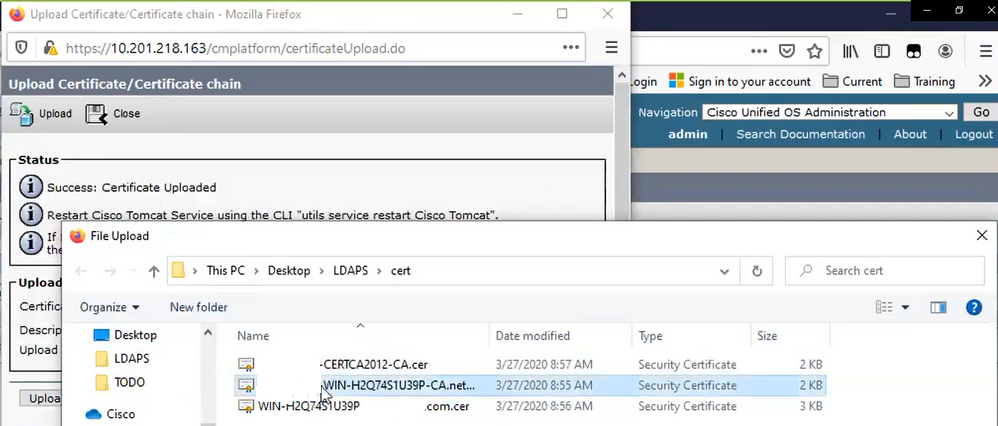

ステップ 2:LDAPSサーバ証明書の一部であるルート証明書と中間証明書を取得し、これらをtomcat-trust証明書として各CUCMおよびIM/Pパブリッシャノードにインストールし、CallManager-trustとしてCUCMパブリッシャにインストールします。

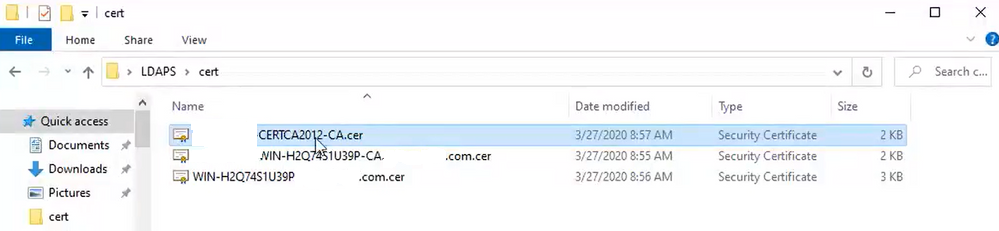

LDAPSサーバ証明書<hostname>.<Domain>.cerの一部であるルート証明書と中間証明書を図に示します。

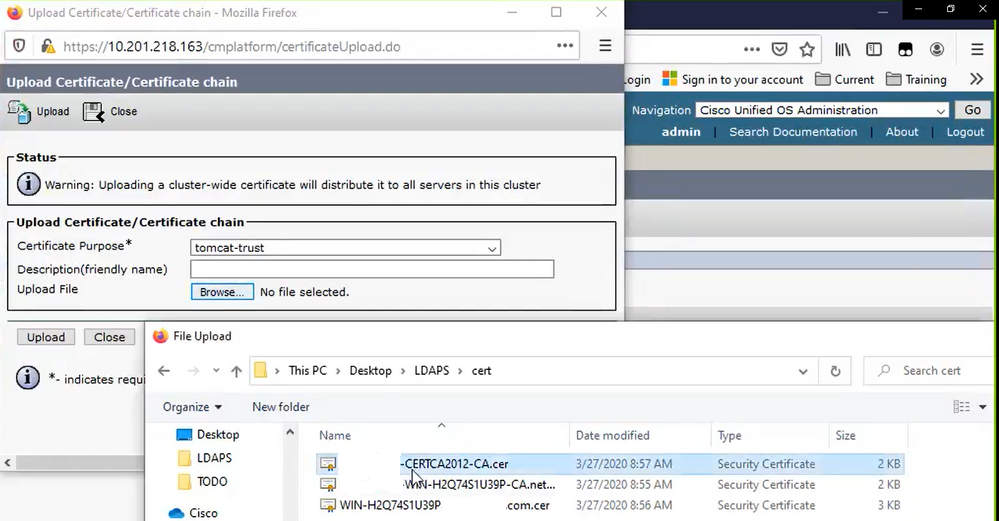

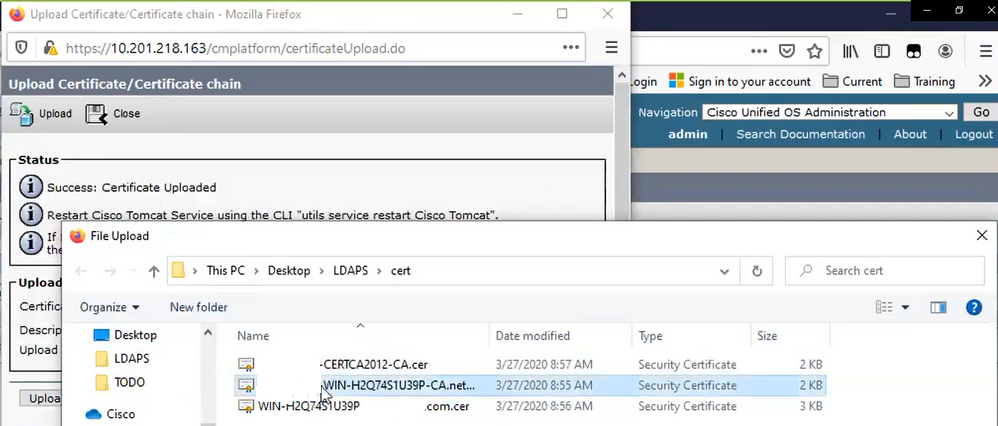

CUCMパブリッシャのCisco Unified OS Administration > Security > Certificate Managementに移動します。ルート(root)をtomcat-trust(図を参照)およびCallManager-trust(図を参照)としてアップロードします。

intermediateをtomcat-trust(図を参照)およびCallManager-trust(図を参照)としてアップロードします。

注:CUCMクラスタの一部であるIM/Pサーバがある場合、これらの証明書をこれらのIM/Pサーバにアップロードする必要もあります。

注:別の方法として、LDAPSサーバ証明書をtomcat-trustとしてインストールすることもできます。

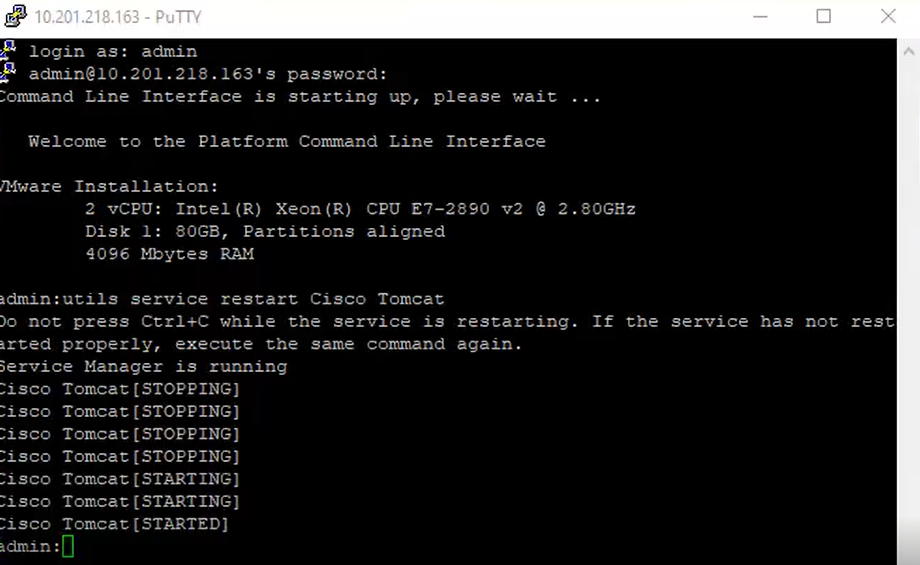

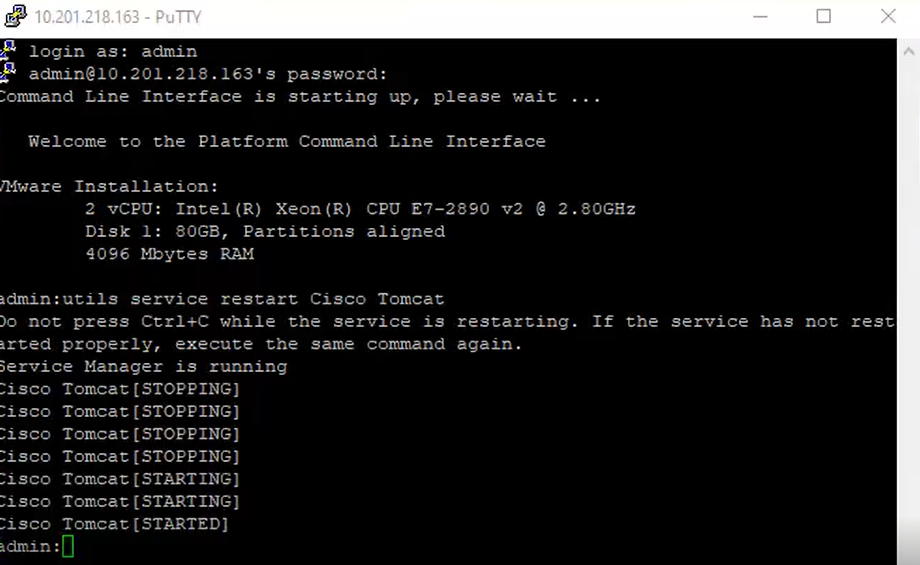

ステップ 3:クラスタ内の各ノード(CUCMおよびIM/P)のCLIからCisco Tomcatを再起動します。また、CUCMクラスタでは、パブリッシャノードでCisco DirSyncサービスが起動していることを確認します。

tomcatサービスを再起動するには、各ノードのCLIセッションを開き、図に示すようにコマンドutils service restart Cisco Tomcatを実行する必要があります。

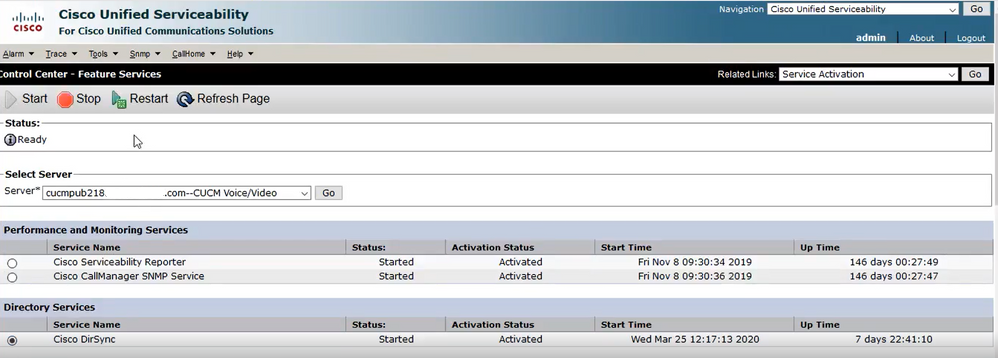

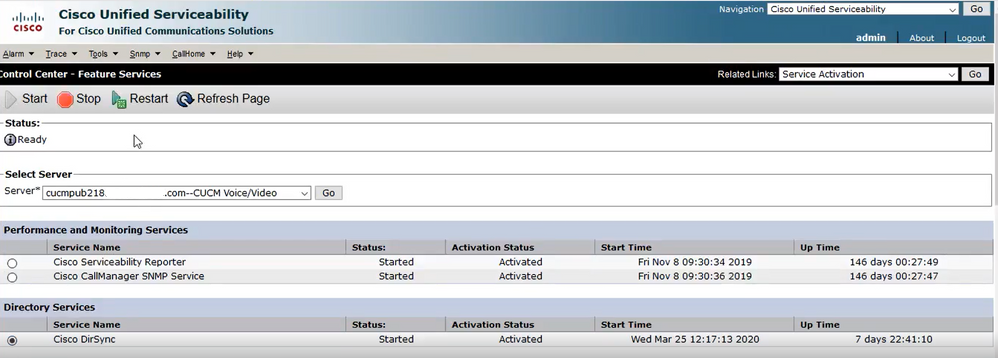

ステップ 4:CUCMパブリッシャのCisco Unified Serviceability > Tools > Control Center - Feature Servicesの順に移動し、Cisco DirSyncサービスがアクティブで開始されていることを確認し(図を参照)、これが使用されている場合は各ノードでCisco CTIManagerサービスを再起動します(図を参照)。

セキュアLDAPディレクトリの設定

ステップ 1:ポート636でのADへのLDAPS TLS接続を利用するために、CUCM LDAPディレクトリを設定します。

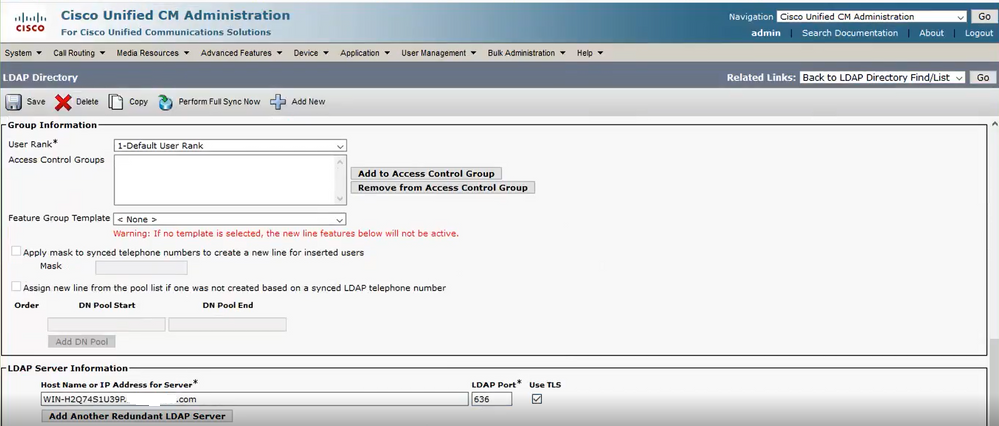

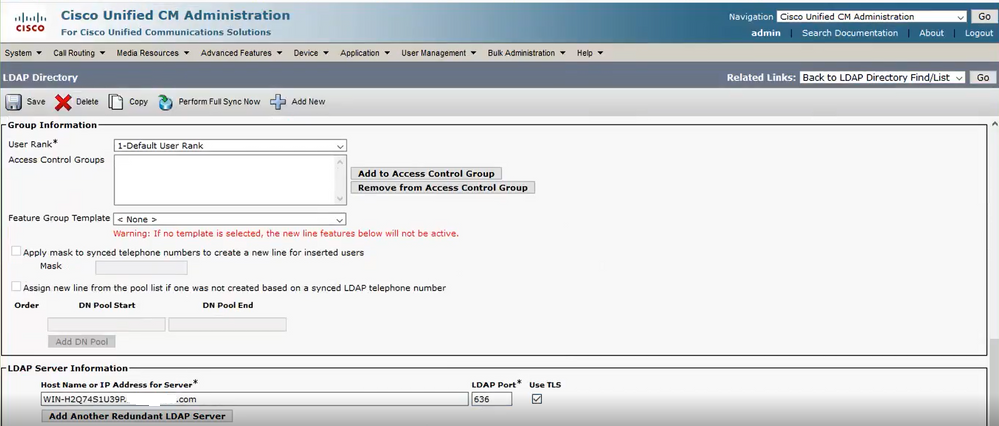

CUCM Administration > System > LDAP Directoryの順に移動します。LDAPサーバ情報のLDAPSサーバのFQDNまたはIPアドレスを入力します。図に示すように、LDAPSポートとして636を指定して、Use TLSのボックスにチェックマークを付けます。

注:デフォルトでは、LDAPサーバ情報で設定されているバージョン10.5(2)SU2および9.1(2)SU3のFQDNが証明書のCommon Nameに照らしてチェックされた後、FQDNの代わりにIPアドレスが使用されている場合は、コマンドutils ldap config ipaddrを発行してFQDNからCNへの検証の適用を停止します。

ステップ 2:LDAPSの設定変更を完了するには、図に示すように、Perform Full Sync Nowをクリックします。

![構成を完了するには、LDAPSを変更し、[完全同期を今すぐ実行]をクリックします](/c/dam/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/215437-configure-cucm-for-secure-ldap-directory-10.png)

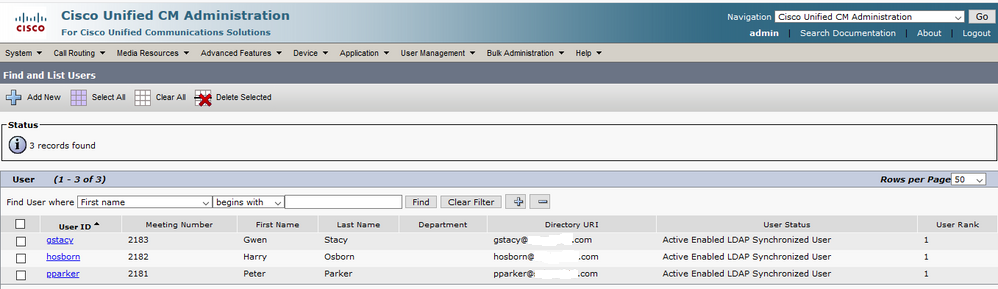

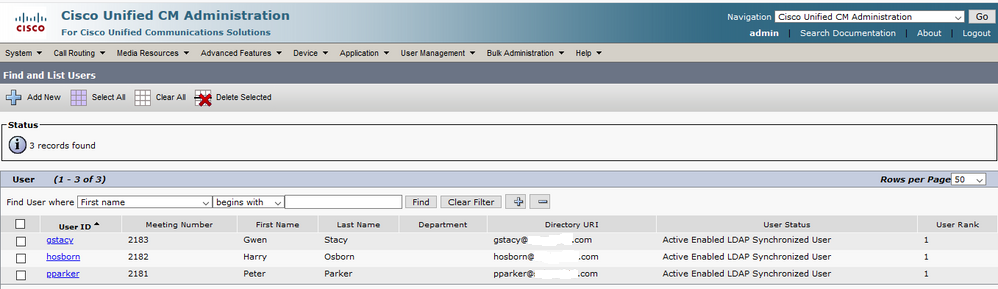

ステップ 3:CUCM Administration > User Management > End Userの順に移動し、図に示すようにエンドユーザが存在することを確認します。

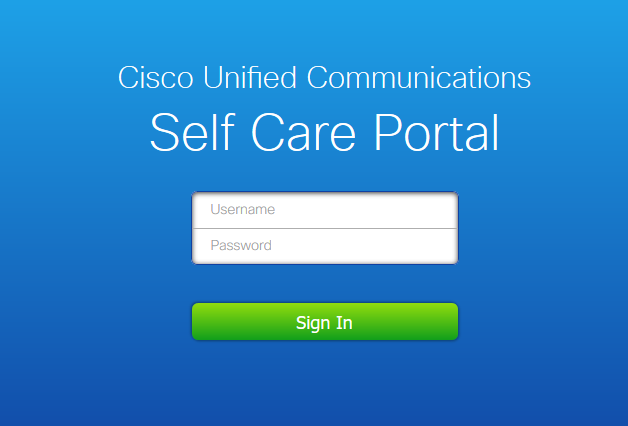

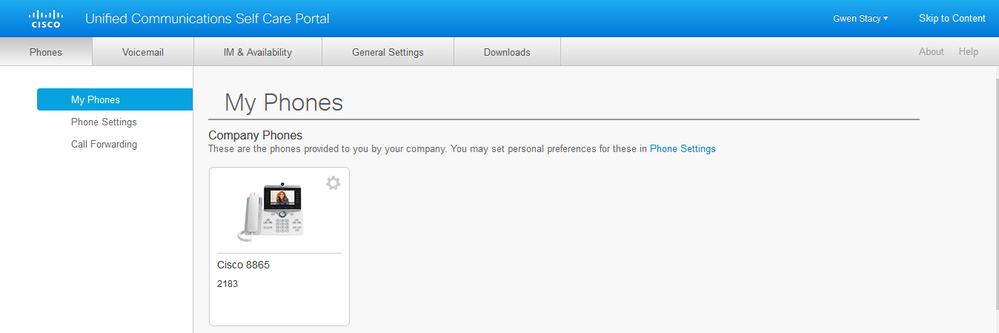

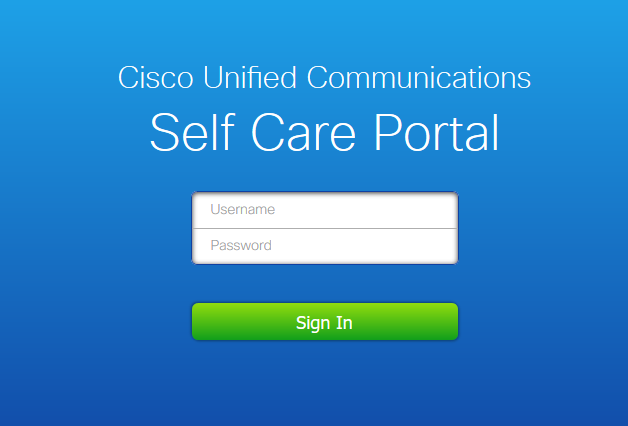

ステップ 4:ユーザログインが成功したことを確認するために、ccmuserページ(https://<ip address of cucm pub>/ccmuser)に移動します。

CUCMバージョン12.0.1のccmuserページは次のようになります。

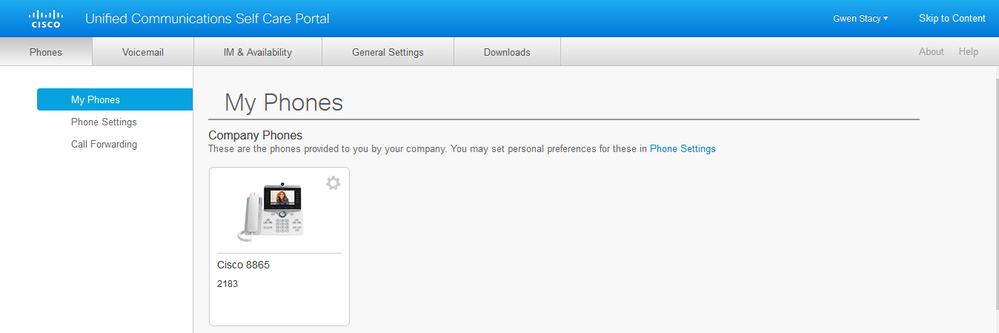

図に示すように、ユーザはLDAPクレデンシャルの入力後に正常にログインできます。

セキュアLDAP認証の設定

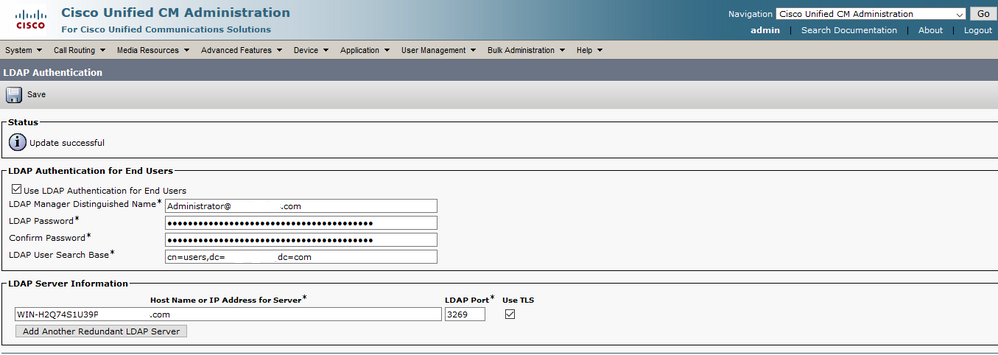

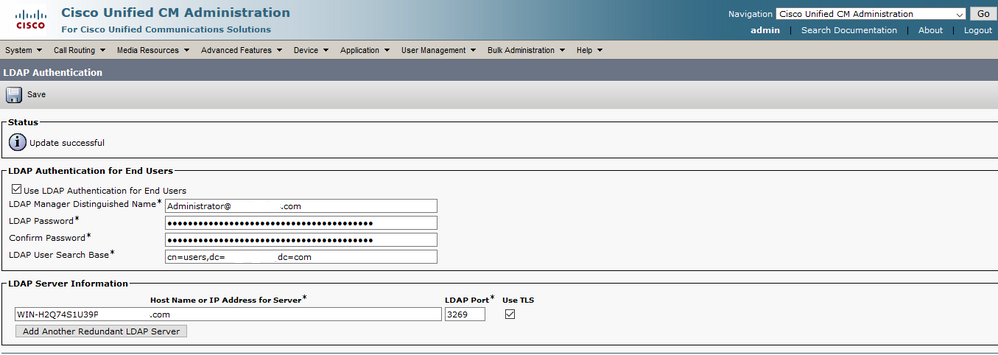

ポート3269でのADへのLDAPS TLS接続を利用するために、CUCM LDAP認証を設定します。

CUCM Administration > System > LDAP Authenticationの順に移動します。LDAPサーバ情報のLDAPSサーバのFQDNを入力します。図に示すように、LDAPSポートとして3269を指定して、Use TLSのボックスにチェックマークを付けます。

注:Jabberクライアントを使用している場合は、LDAPS認証にポート3269を使用することをお勧めします。これは、グローバルカタログサーバへのセキュアな接続が指定されていないと、ログイン時にJabberがタイムアウトする可能性があるためです。

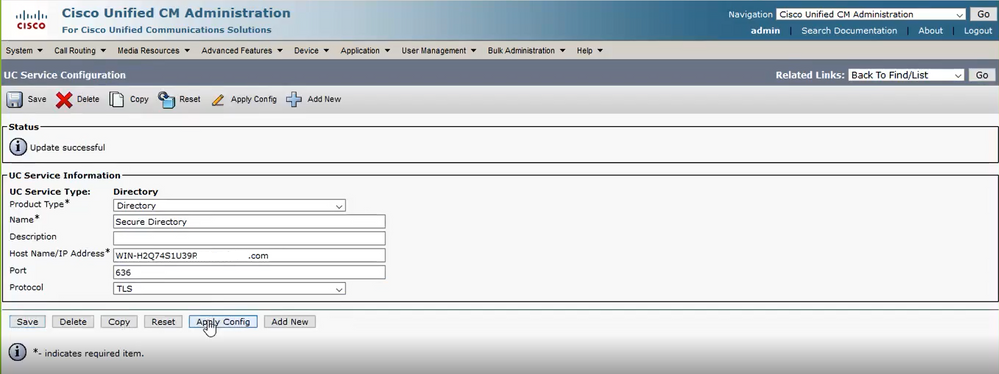

UCサービスのADへのセキュアな接続の設定

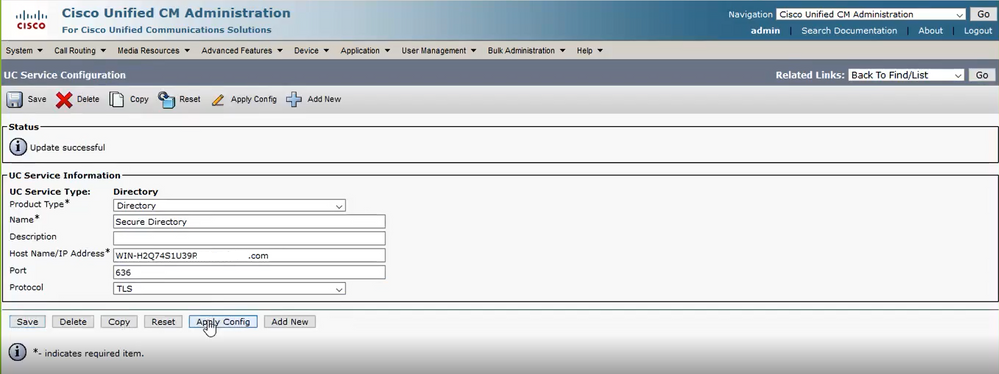

LDAPを使用するUCサービスを保護する必要がある場合は、TLSでポート636または3269を使用するようにこれらのUCサービスを設定します。

CUCM administration > User Management > User Settings > UC Serviceの順に移動します。ADを指すディレクトリサービスを検索します。LDAPSサーバのFQDNをホスト名/IPアドレスとして入力します。図に示すように、ポートを636または3269、およびプロトコルTLSとして指定します。

注:JabberクライアントがADへのLDAPS接続を確立できるようにするには、Jabberクライアントマシンの証明書管理信頼ストアにインストールされているCUCMにインストールされているtomcat-trust LDAPS証明書も、Jabberクライアントマシンに必要です。

確認

このセクションでは、設定が正常に動作していることを確認します。

TLS接続のためにLDAPサーバからCUCMに送信された実際のLDAPS証明書/証明書チェーンを確認するには、CUCMパケットキャプチャからLDAPS TLS証明書をエクスポートします。CUCMパケットキャプチャからTLS証明書をエクスポートする方法については、CUCMパケットキャプチャからTLS証明書をエクスポートする方法を参照してください。

トラブルシュート

現在のところ、この設定に関する特定のトラブルシューティング情報はありません。

関連情報

![構成を完了するには、LDAPSを変更し、[完全同期を今すぐ実行]をクリックします](/c/dam/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/215437-configure-cucm-for-secure-ldap-directory-10.png)

フィードバック

フィードバック