概要

このドキュメントでは、Cisco Unified Communications Manager(CUCM )での暗号化された電話機設定ファイルの使用について説明します。

背景説明

電話機に対する暗号化された設定ファイルの使用は、CUCM で使用できるオプションのセキュリティ機能です。

Certificate Authority Proxy Function(CAPF)の証明書情報が Identity Trust List(ITL)ファイルに含まれるので、この機能を正しく動作させるために CUCM クラスタを混合モードで実行する必要はありません。

注:CUCM バージョン 8.X 以降ではすべて、ここがデフォルトの場所です。バージョン 8.X より前の CUCM では、この機能を使用するにはクラスタが混合モードで動作していることを確認する必要があります。

暗号化された設定機能の概要

このセクションでは、暗号化された電話機設定ファイルを CUCM で使用する際に発生するプロセスを説明します。

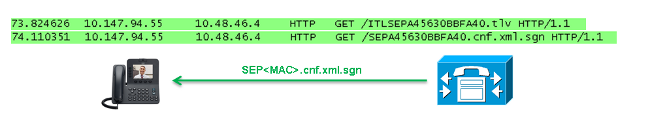

この機能を有効にし、電話機をリセットし、設定ファイルをダウンロードすると、.cnf.xml.sgn 拡張子 を持つ次のファイルのリクエストを受信します。

ただし、暗号化された設定機能が CUCM で有効化された後、TFTP サービスは、.cnf.xml.sgn 拡張子を持つ完全な設定ファイルを生成しません。代わりに、次の例に示すように部分的な設定ファイルを生成します。

注:この方法を初めて使用する際、電話機は、設定ファイル中の電話機証明書の MD5 ハッシュを、ローカルで有効な証明書(LSC)または Manufacturing Installed Certificate(MIC)の MD5 ハッシュと比較します。

HTTP/1.1 200 OK

Content-length: 759

Cache-Control: no-store

Content-type: */*

<fullConfig>False</fullConfig>

<loadInformation>SIP75.9-3-1SR2-1S</loadInformation>

<ipAddressMode>0</ipAddressMode>

<capfAuthMode>0</capfAuthMode>

<capfList>

<capf>

<phonePort>3804</phonePort>

<processNodeName>10.48.46.4</processNodeName>

</capf>

</capfList>

true

</device>

電話機が問題を認識すると、認証局プロキシ機能(CAPF)によりセッションを開始しようとします。ただし、CAPF 認証モードが By Authenticaion Strings に一致する場合は、文字列を手動で入力する必要があります。電話機が認識する可能性のある問題を次に示します。

- ハッシュが一致しない。

- 電話機に証明書が含まれていない。

- MD5 値が空白である(前述の例の状況)。

注:電話機はデフォルトで、ポート 3804 の認証局プロキシ機能(CAPF)サービスへの Transport Layer Security(TLS)セッションを開始します。

CAPF 証明書は電話機にとって既知である必要があるので、ITL ファイルか証明書信頼リスト(CTL)ファイル(クラスタが混合モードで実行されている場合)のどちらかに含まれている必要があります。

CAPF の通信が確立された後、電話機は、使用された LSC または MIC に関する情報を CAPF に送信します。 次いで CAPF は、LSC または MIC から電話機の公開キーを取得し、MD5 ハッシュを生成し、公開鍵および証明書ハッシュの値を CUCM データベースに保存します。

admin:run sql select md5hash,name from device where name='SEPA45630BBFA40'

md5hash name

================================ ===============

6e566143c1c14566c9da943d949a79c8 SEPA45630BBFA40

公開キーがデータベースに格納されると、電話機はリセットされ、新しい設定ファイルをリクエストします。電話機は、cnf.xml.sgn 拡張子を持つ設定ファイルのダウンロードを再度試みます。

HTTP/1.1 200 OK

Content-length: 759

Cache-Control: no-store

Content-type: */*

<fullConfig>False</fullConfig>

<loadInformation>SIP75.9-3-1SR2-1S</loadInformation>

<ipAddressMode>0</ipAddressMode>

<capfAuthMode>0</capfAuthMode>

<capfList>

<capf>

<phonePort>3804</phonePort>

<processNodeName>10.48.46.4</processNodeName>

</capf>

</capfList>

6e566143c1c14566c9da943d949a79c8

true

</device>

電話機はcerHash を再度比較し、問題が検出されない場合、.cnf.xml.enc.sgn 拡張子を持つ暗号化されたファイルをダウンロードします。

............c..)CN=cucm85;OU=It;O=Cisco;L=KRK;ST=PL;C=PL....Z.........)CN=cucm85;

OU=It;O=Cisco;L=KRK;ST=PL;C=PL...........

..........C.<...Y6.Lh.|(..w+..,.0.a.&.

O..........V....T...Z..R^..f....|.=.e.@...5...........G...[.........n.........=

.A..H.(....Z...{.!%[.. SEPA45630BBFA40.cnf.xml.enc.sgn....R.DD..M............

Uu.C..@...........

...................m.b.......6y ..x.^b..-8.^..^'.4.<Wb.n.....5...we.0@..g..

V7.,..r.9

Qs>..).w....pt/...}A.']

.r.t%G..d_.;u.rEI.pr.F

.....M..r...o.N

.=..g.^P....Pz....J..E.S...d|Z).....J..&..I....7.r..g8.{f..o.....:.~..U...5G+V.

[...]

暗号化された設定機能の有効化

暗号化された電話機の設定ファイルを有効化するには、新しい電話機のセキュリティ プロファイルを作成(または現在のプロファイルを編集)し、電話機に割り当てる必要があります。CUCM での暗号化された設定機能を有効化するには、次の手順を実行します。

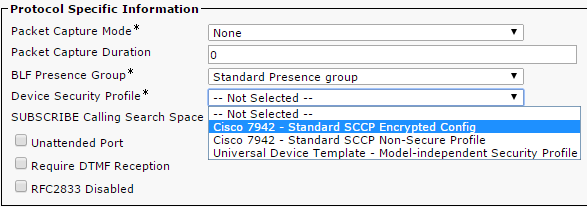

- [CUCM Administration] ページにログインし、[System] > [Security] > [Phone Security Profile] に移動します。

- 現在の電話機セキュリティ プロファイルをコピーするか、新しいプロファイルを作成し、[TFTP Encrypted Config] チェックボックスをオンにします。

- 電話機にプロファイルを割り当てます。

トラブルシュート

暗号化された設定機能に関連するシステムの問題をトラブルシュートするには、次の手順を実行します。

- CAPF サービスがアクティブで、CUCM クラスタのパブリッシャ ノード上で正しく動作することを確認します。

- 部分的な設定ファイルをダウンロードし、CAPF サービスのポートと IP アドレスが電話機から到達可能であることを確認します。

- パブリッシャ ノードへのポート 3804 の TCP 通信を確認します。

- 以前に言及した Structured Query Language(SQL)コマンドを実行し、CAPF サービスに電話機が使用する LSC または MIC に関する情報があるかどうかを確認します。

- 問題が続く場合、システムから追加の情報を収集する必要がある場合があります。電話機を再起動し、次の情報を収集します。

- 電話機のコンソール ログ

- Cisco TFTP ログ

- Cisco CAPF ログ

- CUCM および電話機からのパケット キャプチャ

CUCM および電話機からのパケット キャプチャの実行方法の詳細については、次のリソースを参照してください。

ログとパケット キャプチャでは、前のセクションで説明したプロセスが正しく動作することを確認します。具体的には、次を確認します。

- 電話機が正しい CAPF 情報を持つ部分的な設定ファイルをダウンロードすること。

- 電話機が CAPF サービスに TLS 接続すること、および LSC または MIC に関する情報がデータベース内で更新されること

- 電話機が完全な暗号化された設定ファイルをダウンロードすること。