はじめに

認証局プロキシ機能(CAPF)のローカルで有効な証明書(LSC)は、ローカルで署名が付けられます。ただし、電話機でサードパーティ認証局(CA)の署名付き LSC を使用しなければならない場合もあります。このドキュメントでは、その場合の手順について説明します。

前提条件

要件

このドキュメントの読者は Cisco Unified Communications Manager(CUCM)に関する知識を持っていることを推奨します。

使用するコンポーネント

このドキュメントの情報は、CUCMバージョン10.5(2)に基づいていますが、この機能はバージョン10.0以降で動作します。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

この手順を構成するステップは次のとおりです。それぞれのステップについて、個別のセクションで詳しく説明します。

- CA ルート証明書のアップロード

- エンドポイントに対する証明書発行者としてのオフライン CA の設定

- 電話機の証明書署名要求(CSR)の生成

- FTP(または TFTP)サーバを介した Cisco Unified Communications Manager(CUCM)からの生成済み CSR の取得

- CA からの電話機の証明書の取得

- .cer から .der 形式への変換

- .tgz 形式への証明書(.der)の圧縮

- セキュア シェル FTP(SFTP)サーバへの .tgz ファイルの転送

- CUCM サーバへの .tgz ファイルのインポート

- Microsoft Windows 2003 認証局による CSR の署名

- CA からのルート証明書の取得

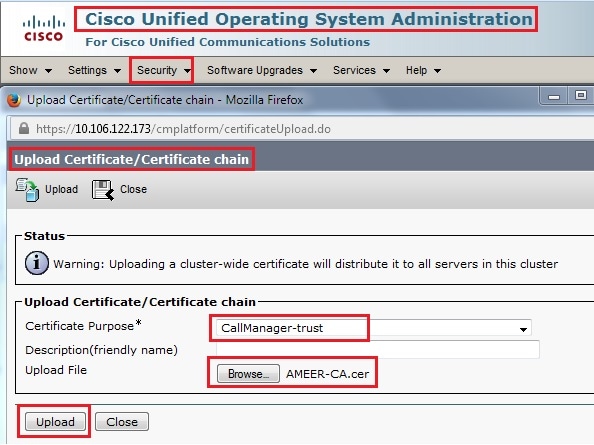

CA ルート証明書のアップロード

- Cisco Unified Operating System(OS)管理 Web GUI にログインします。

- [Security Certificate Management] に移動します。

- [Upload Certificate/Certificate chain] をクリックします。

- [Certificate Purpose] で [CallManager-trust] を選択します。

- CA のルート証明書を参照し、[Upload] をクリックします。

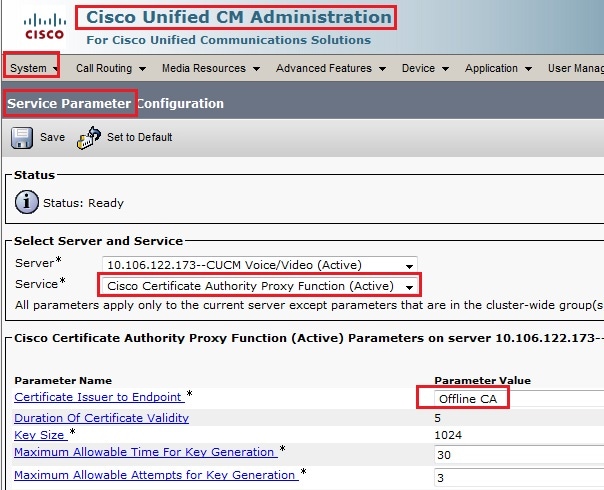

エンドポイントに対する証明書発行者としてのオフライン CA の設定

- CUCM 管理 Web GUI にログインします。

- [System] > [Service Parameters] に移動します。

- CUCM サーバを選択し、[Service] として [Cisco Certificate Authority Proxy Function] を選択します。

- [Certificate Issuer to Endpoint] で [Offline CA] を選択します。

電話機の証明書署名要求(CSR)の生成

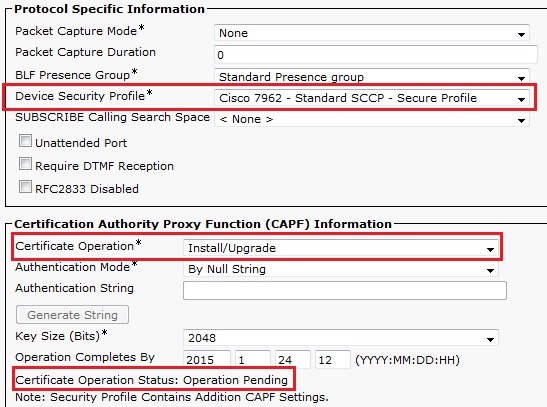

- CUCM 管理 Web GUI にログインします。

- [Device Phones] に移動します。

- LSC に外部 CA による署名が必要な電話機を選択します。

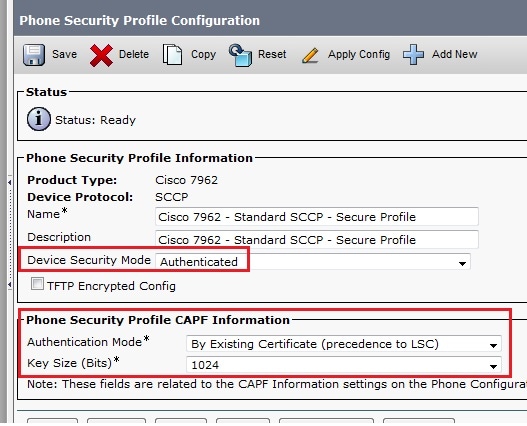

- [Device security profile] で、デバイス セキュリティ プロファイルを保護されたものに変更します(保護されたデバイス セキュリティ プロファイルがない場合は、[Phone Security Profile Configuration] で新規に追加してください)。

- 電話機の設定ページにある [CAPF] セクションで、[Certification Operation] として [Install/Upgrade] を選択します。このステップを、LSC に外部 CA による署名が必要な電話機のすべてに対して行います。[Certificate Operation Status] には [Operation Pending] と表示されているはずです。

以下に、電話機のセキュリティ プロファイル(7962 モデル)を示します。

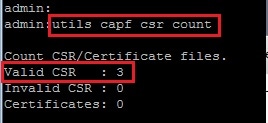

CSR が生成されるかどうかを確認するために、セキュア シェル(SSH)セッションで utils capf csr count コマンドを入力します。(次のスクリーン ショットには、3 台の電話機に対して CSR が生成されたことが示されています)。

注:電話機のCAPFセクションの下にあるCertificate Operation Statusは、Operation Pending状態のままになります。

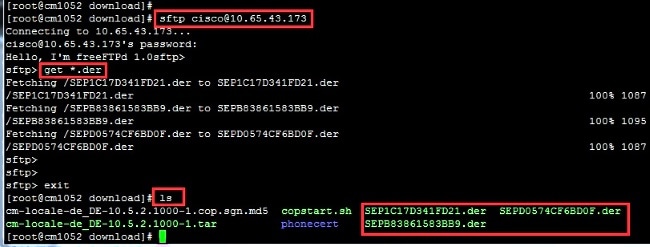

FTP(または TFTP)サーバを介した CUCM からの生成済み CSR の取得

- CUCM サーバに SSH でログインします。

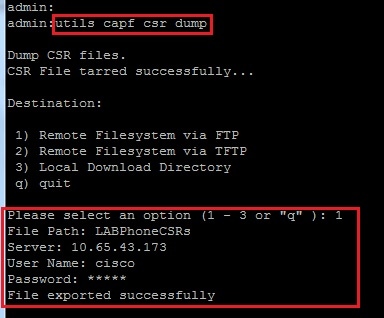

- utils capf csr dump コマンドを実行します。このスクリーン ショットには、FTP に転送中のダンプが示されています。

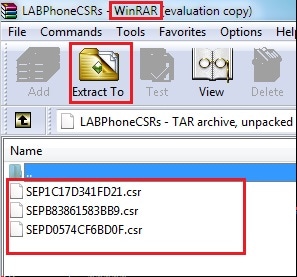

- ダンプ ファイルを開き、WinRAR を使用して CSR をローカル マシンに抽出します。

電話機の証明書の取得

- 電話機の CSR を CA に送信します。

- CA によって署名付き証明書が提供されます。

注:CAとしてMicrosoft Windows 2003サーバを使用できます。Microsft Windows 2003 CA で CSR に署名を付けるための手順は、このドキュメントの後半で説明します。

.cer から .der 形式への変換

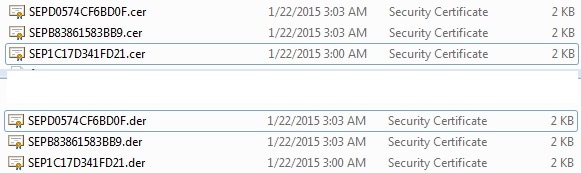

受信した証明書が .cer 形式になっている場合は、ファイル名を .der に変更します。

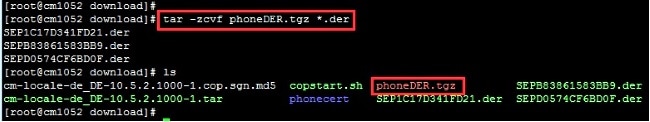

.tgz 形式への証明書(.der)の圧縮

証明書を圧縮形式にするには、CUCM サーバのルート(Linux)を使用できます。この手順は、通常の Linux システムでも実行できます。

- SFTP サーバを使用して、すべての署名付き証明書を Linux システムに転送します。

- 次のコマンドを入力して、すべての .der 証明書を .tgz ファイルに圧縮します。

tar -zcvf

.tgz *.der

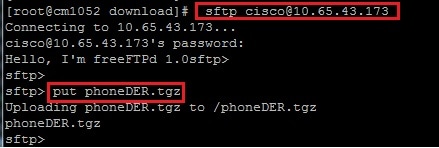

SFTP サーバへの .tgz ファイルの転送

次のスクリーン ショットに示すステップを実行して、.tgz ファイルを SFTP サーバに転送します。

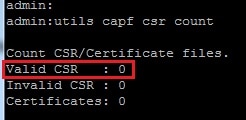

CUCM サーバへの .tgz ファイルのインポート

- CUCM サーバに SSH でログインします。

- utils capf cert import コマンドを実行します。

証明書が正常にインポートされると、CSR カウントの値がゼロになります。

Microsoft Windows 2003 認証局による CSR の署名

この手順は、Microsoft Windows 2003 を CA として使用する場合に実行します。

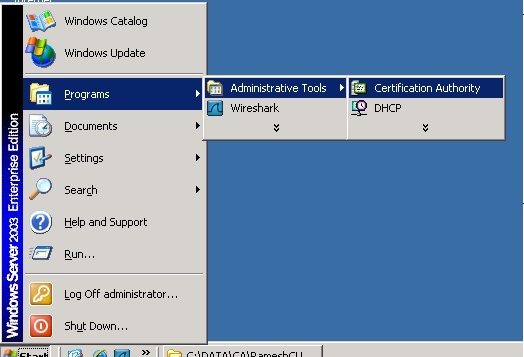

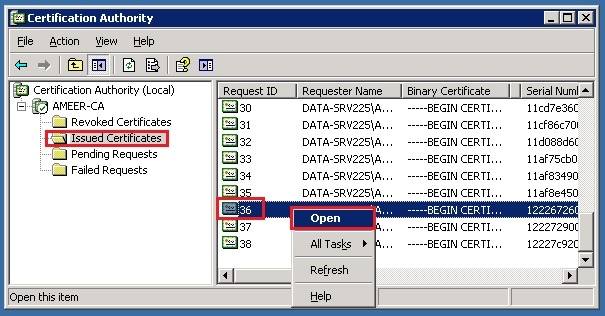

- [Certification Authority] を開きます。

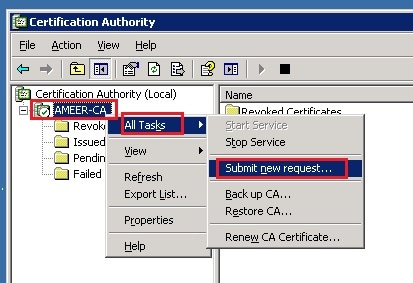

- CA を右クリックし、[All Tasks] > [Submit new request...] に移動します。

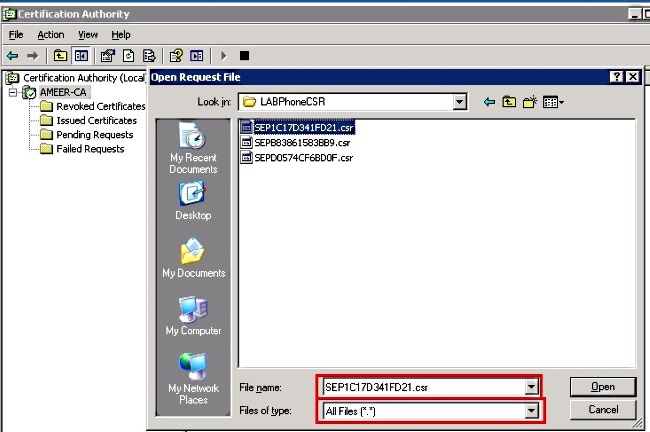

- CSR を選択して [Open] をクリックします。すべての CSR に対して、この操作を行います。

開いた CSR がすべて、[Pending Requests] フォルダ内に表示されます。

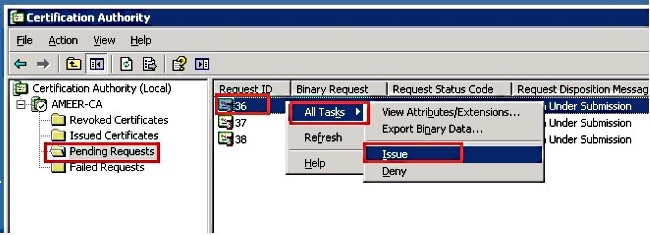

- それぞれを右クリックし、[All Tasks] > [Issue] に移動します。保留中のすべてのリクエストに対して、この操作を行います。

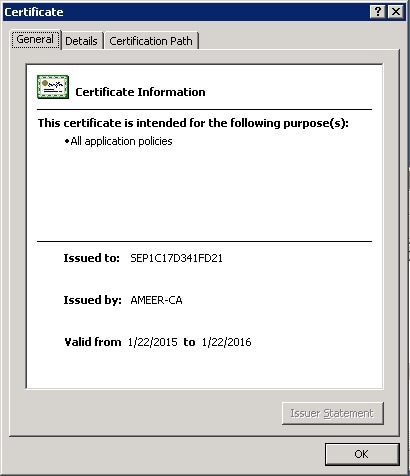

- 証明書をダウンロードするために、[Issued Certificate] を選択します。

- 証明書を右をクリックし、[Open] をクリックします。

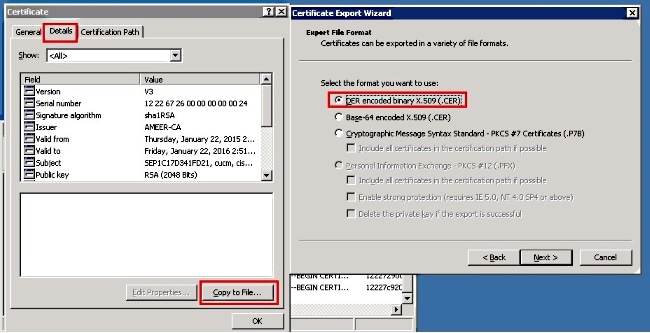

- 証明書の詳細が表示されます。証明書をダウンロードするには、[Details] タブを選択し、[Copy to File...] を選択します。

- [Certificate Export Wizard] で、[DER encoded binary X.509 (.CER)] を選択します。

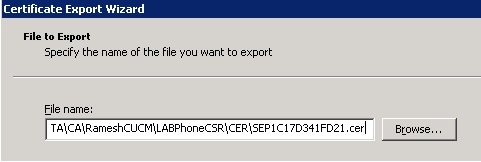

- ファイルに適切な名前を付けます。この例では、<MAC>.cer 形式を使用します。

- 以上の手順を使用して、[Issued Certificate] セクションに表示されている他の電話機の証明書を取得します。

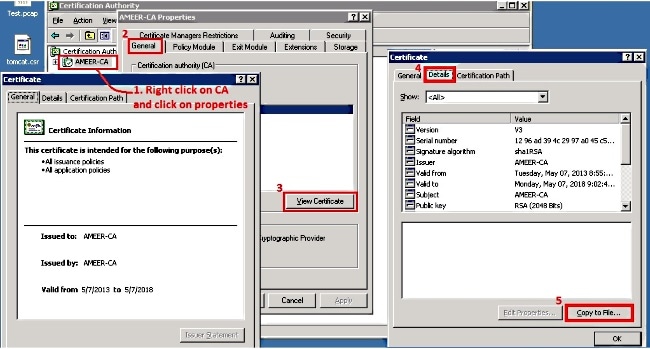

CA からのルート証明書の取得

- [Certification Authority] を開きます。

- 次のスクリーン ショットに示すステップを実行して、ルート CA をダウンロードします。

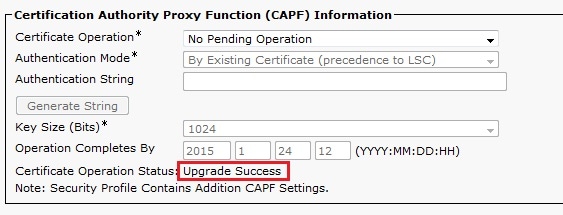

確認

ここでは、設定が正常に機能しているかどうかを確認します。

- 電話機の設定ページに移動します。

- [CAPF] セクションで、[Certificate Operation Status] に [Upgrade Success] と表示されていることを確認します。

注:詳細については、『サードパーティCA署名付きLSCの生成とインポート』を参照してください。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。