はじめに

このドキュメントでは、認証局(CA)署名付きマルチサーバSAN証明書を使用してユニファイドコミュニケーションクラスタを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Unified Communications Manager(CUCM)

- CUCM IM and Presenceバージョン10.5

この設定を開始する前に、次のサービスが稼働していることを確認してください。

- Cisco Platform Administrative Webサービス

- Cisco Tomcat サービス

Webインターフェイスでこれらのサービスを確認するには、Cisco Unified Serviceability Page Services > Network Service > Select a serverに移動します。CLIで確認するため、utils service listコマンドを入力します。

CUCMクラスタでSSOが有効になっている場合は、再度無効にして有効にする必要があります。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

CUCMバージョン10.5以降では、この信頼ストア証明書署名要求(CSR)にサブジェクト代替名(SAN)と代替ドメインを含めることができます。

- Tomcat:CUCMおよびIM&P

- Cisco CallManager:CUCMのみ

- Cisco Unified Presence-Extensible Messaging and Presence Protocol(CUP-XMPP):IM&Pのみ

- CUP-XMPP Server-to-Server(S2S):IM&Pのみ

このバージョンでは、CA署名付き証明書を取得する方が簡単です。CAが署名する必要があるCSRは1つだけです。各サーバノードからCSRを取得し、CSRごとにCA署名付き証明書を取得して個別に管理する必要はありません。

設定

ステップ 1:

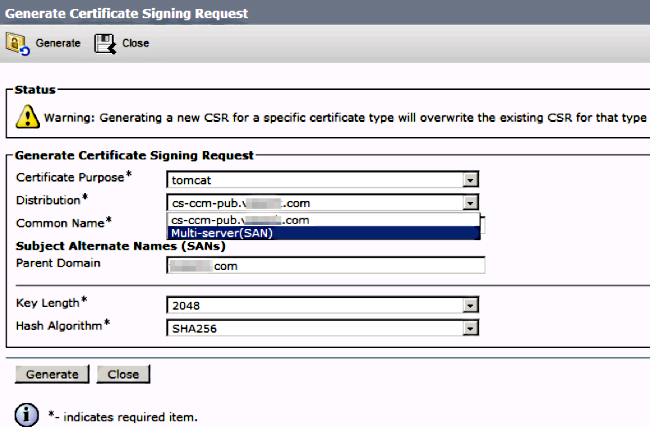

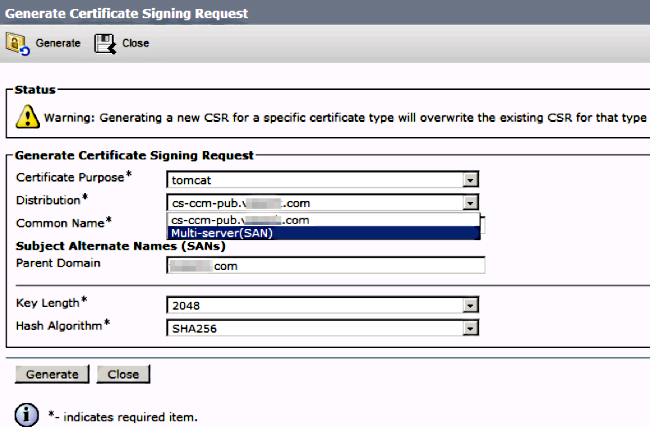

パブリッシャのオペレーティングシステム(OS)管理にログインし、セキュリティ>証明書管理> CSRの生成に移動します。

ステップ 2:

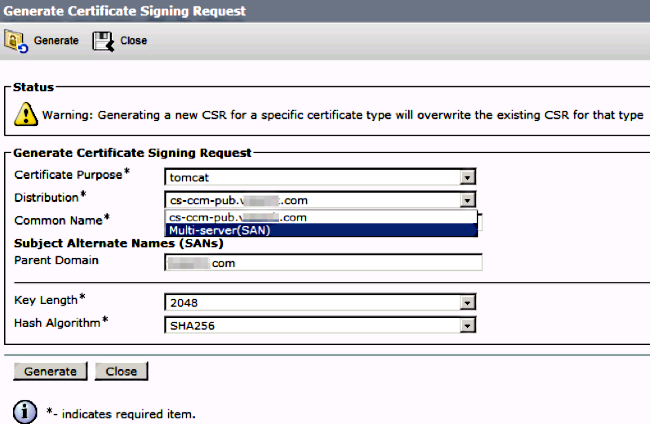

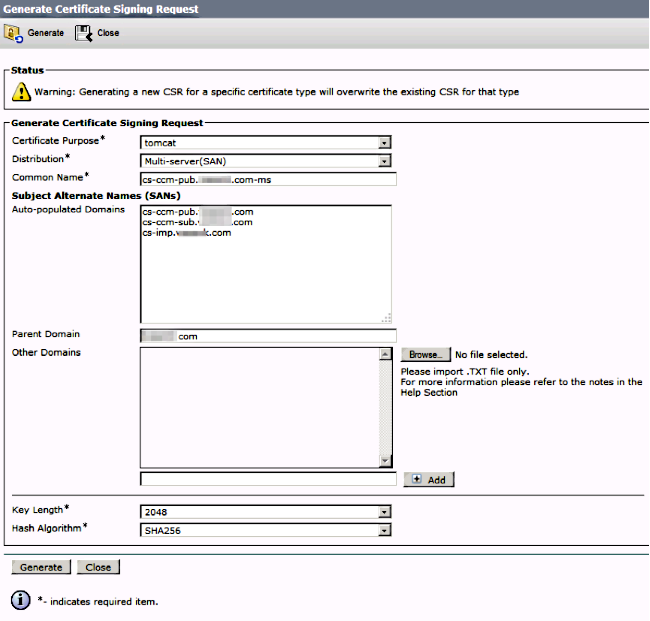

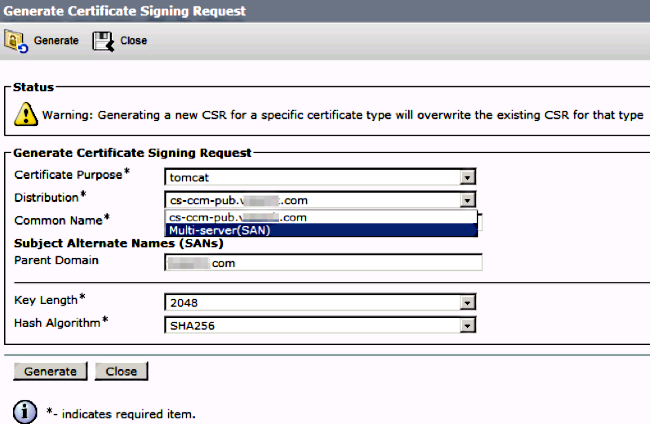

Multi-Server SAN in Distributionの順に選択します。

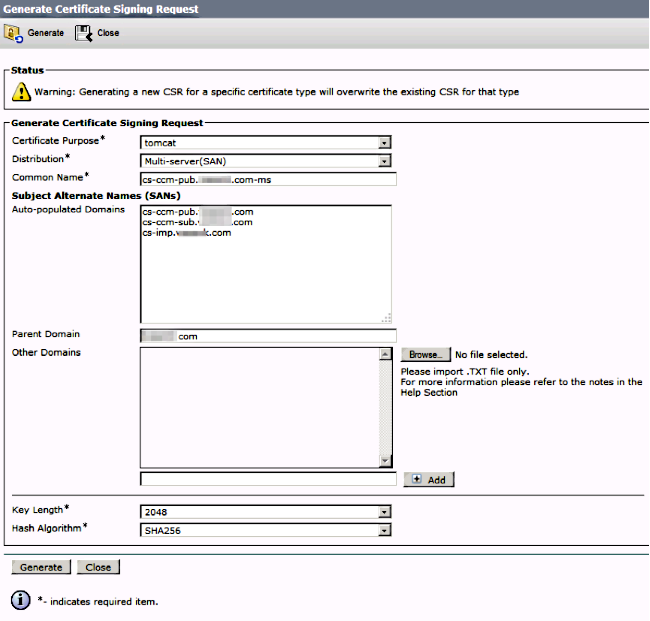

SANドメインと親ドメインに自動入力される

クラスタのすべてのノードがTomcat用に一覧表示されていることを確認します。CallManager用のすべてのCUCMおよびIM&Pノードデータベース:CUCMノードのみが一覧表示されています。

ステップ 3:

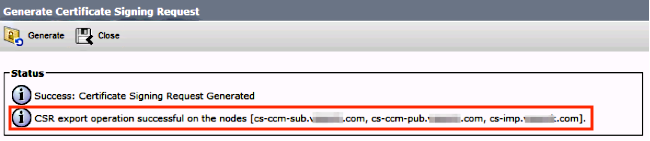

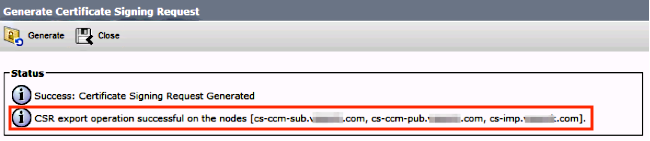

generateをクリックし、CSRが生成されたら、CSRにリストされているすべてのノードがSuccessful CSR exportedリストにも表示されていることを確認します。

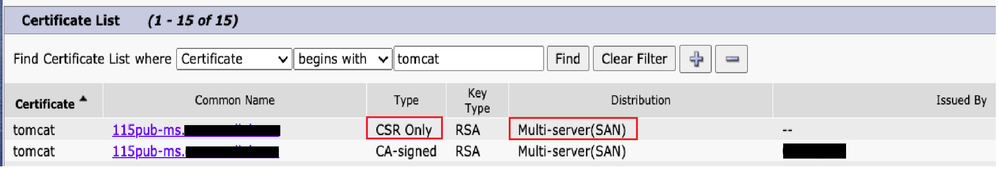

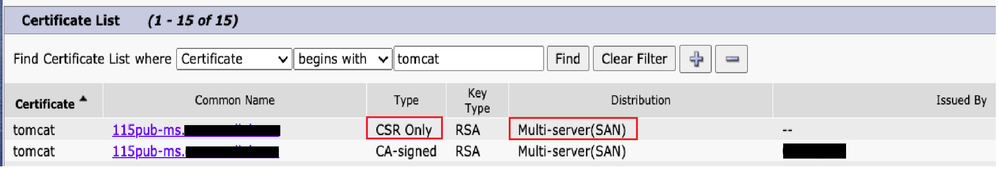

証明書管理では、SAN要求が生成されます。

ステップ 4:

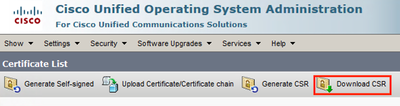

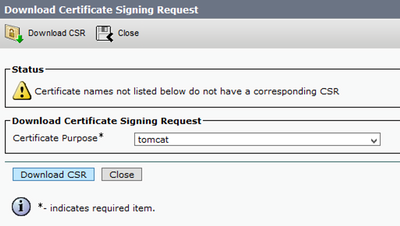

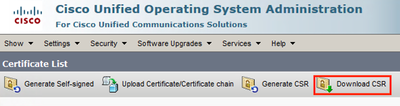

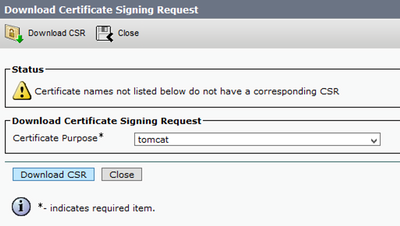

Download CSRをクリックし、証明書の目的を選択して、Download CSRをクリックします。

ローカルCAまたはVeriSignなどの外部CAを使用して、CSR(前の手順でダウンロードしたファイル)を署名させることができます。

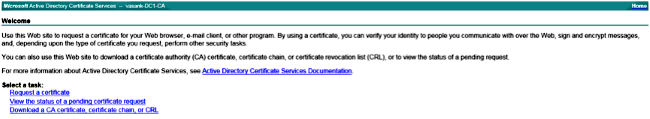

この例では、Microsoft Windows ServerベースのCAの設定手順を示します。別のCAまたは外部CAを使用している場合は、ステップ5に進みます。

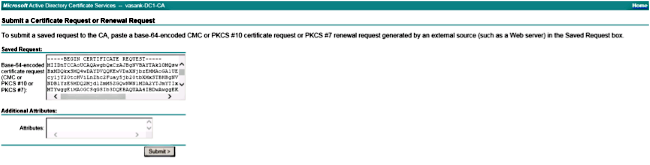

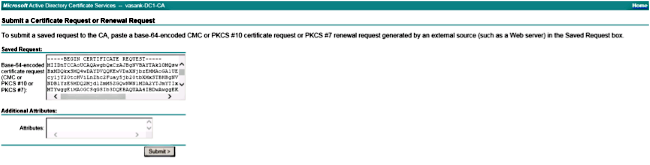

https://<windowsserveripaddress>/certsrv/にログインします。

Request a Certificate > Advanced Certificate Requestの順に選択します。

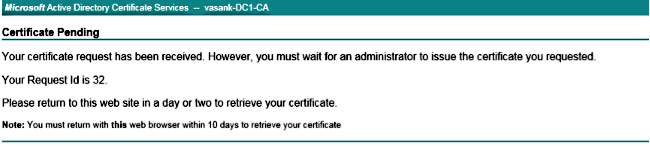

CSRファイルの内容をBase 64エンコードの証明書要求フィールドにコピーして、Submitをクリックします。

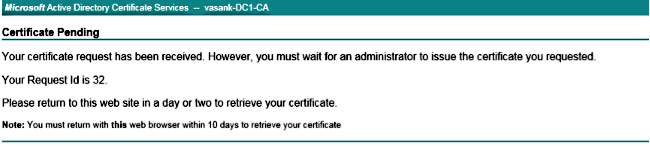

次に示すように、CSR要求を送信します。

ステップ 5:

注:Tomcat証明書をアップロードする前に、SSOが無効になっていることを確認してください。SSOが有効になっている場合は、すべてのTomcat証明書の再生成プロセスが完了したら、SSOを無効にして再度有効にする必要があります。

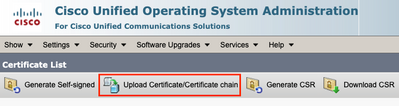

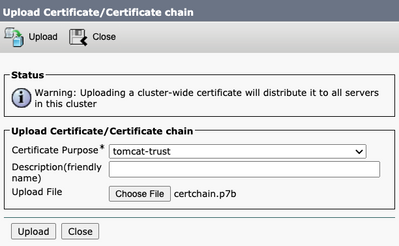

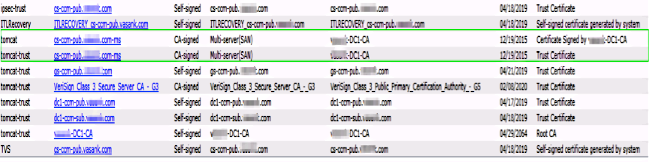

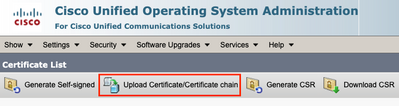

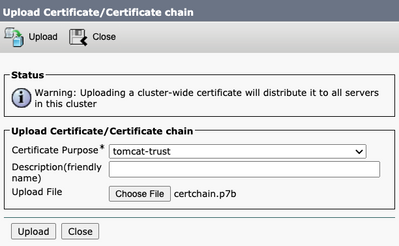

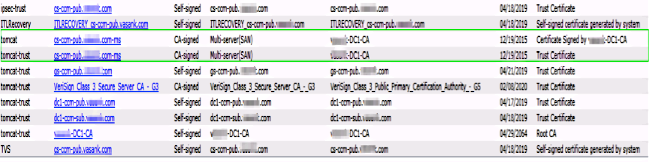

証明書が署名された状態で、CA証明書をtomcat-trustとしてアップロードします。最初にルート証明書、次に中間証明書(存在する場合)です。

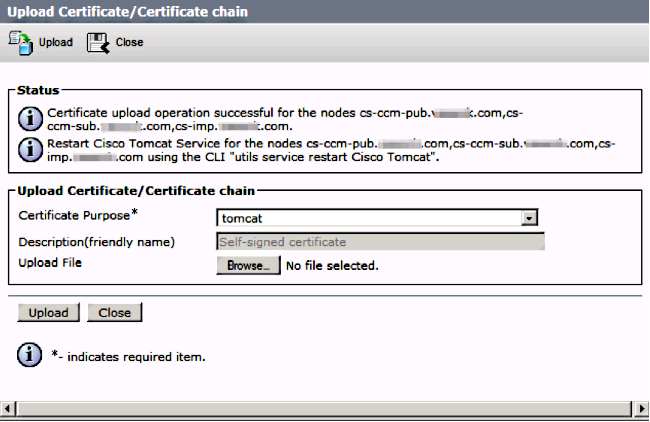

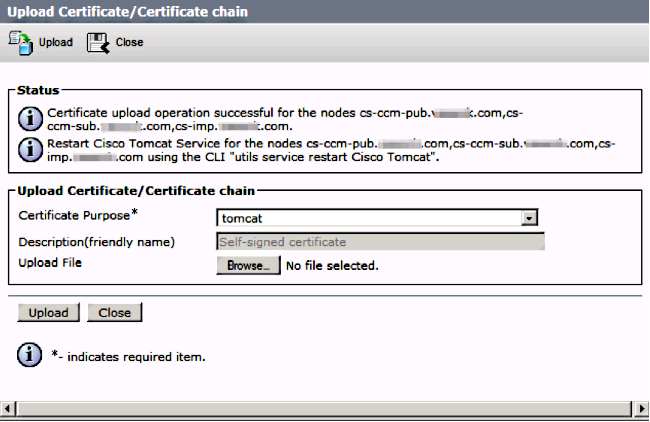

手順 6:

ここでCUCM署名付き証明書をTomcatとしてアップロードし、図に示すように、クラスタのすべてのノードが「証明書のアップロード操作が正常に」に表示されていることを確認します。

図に示すように、マルチサーバSANが証明書管理にリストされます。

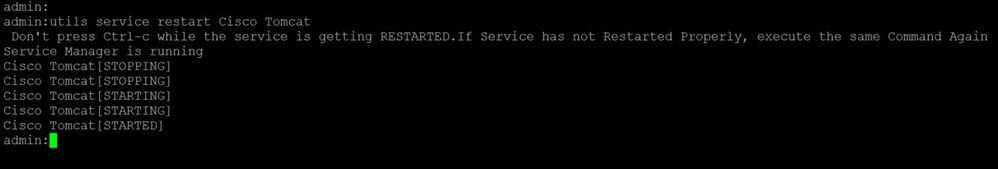

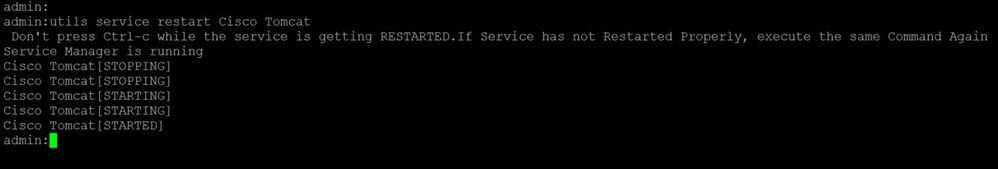

手順 7:

コマンドutils service restart Cisco Tomcatを使用して、CLIからSANリスト内のすべてのノード(最初のパブリッシャとサブスクライバ)でTomcatサービスを再起動します。

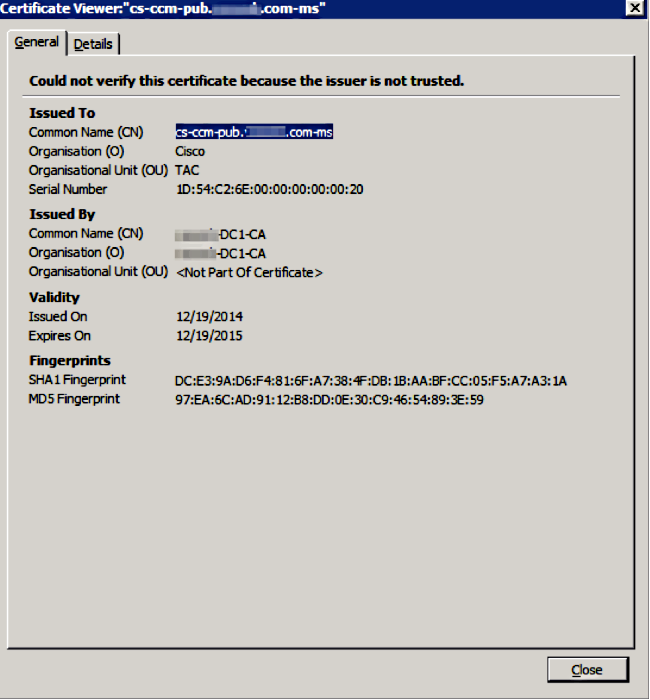

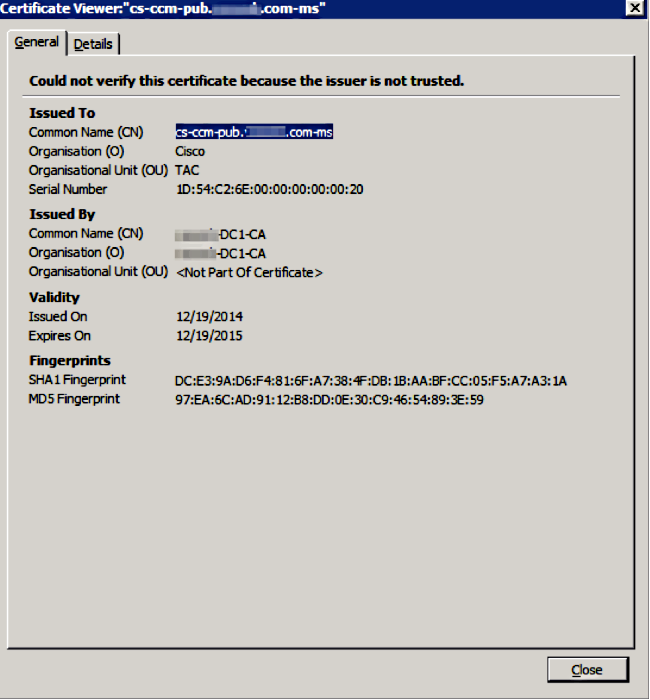

確認

http://<fqdnofccm>:8443/ccmadminにログインして、新しい証明書が使用されていることを確認します。

CallManagerマルチサーバSAN証明書

CallManager証明書についても同様の手順を実行できます。この場合、自動入力されたドメインはCallManagerノードのみです。Cisco CallManagerサービスが実行されていない場合は、SANリストに保持するか、削除するかを選択できます。

警告:このプロセスは、電話機の登録とコール処理に影響します。CUCM/TVS/ITL/CAPF証明書を使用する作業では、必ずメンテナンス時間帯をスケジュールしてください。

CUCMのCA署名付きSAN証明書の前に、次のことを確認します。

- IP Phoneは、Trust Verification Service(TVS)を信頼できる。これは、電話機から任意のHTTPSサービスにアクセスして確認できます。たとえば、社内ディレクトリアクセスが機能する場合、電話機はTVSサービスを信頼します。

- クラスタが非セキュアモードか混合モードかを確認します。

混合モードクラスタであるかどうかを確認するには、Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Non-Secure; 1 == Mixed Mode)の順に選択します。

警告:サービスを再起動する前に混合モードクラスタを使用している場合は、CTLを更新する必要があります(トークンまたはトークンレス)。

CAによって発行された証明書をインストールした後、有効になっているノードで次のサービスのリストを再起動する必要があります。

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CallManager

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CTIManager

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service

トラブルシュート

これらのログは、Cisco Technical Assistance Center(TAC)がマルチサーバSAN CSRの生成とCA署名付き証明書のアップロードに関連する問題を特定するのに役立ちます。

- Cisco Unified OS Platform API

- Cisco Tomcat

- IPT プラットフォーム CertMgr ログ

- 証明書の更新プロセス

既知の警告

・ Cisco Bug ID CSCur97909:マルチサーバ証明書をアップロードしてもDB内の自己署名証明書が削除されない

・ Cisco Bug ID CSCus47235:CSRでCUCM 10.5.2 CNがSANに複製されない

・ Cisco Bug ID CSCup28852:マルチサーバ証明書を使用する場合に証明書の更新が原因で7分おきに電話機がリセットされる

既存のマルチサーバ証明書が存在する場合は、次のシナリオで再生成することをお勧めします。

- ホスト名またはドメインの変更。ホスト名またはドメインの変更が実行されると、証明書は自己署名として自動的に再生成されます。これをCA署名付きに変更するには、前の手順に従う必要があります。

- 新しいノードをクラスタに追加した場合は、新しいノードを含めるために新しいCSRを生成する必要があります。

- サブスクライバが復元され、バックアップが使用されなかった場合、ノードは新しい自己署名証明書を持つことができます。サブスクライバを含めるには、クラスタ全体の新しいCSRが必要になる場合があります。(この機能を追加するための機能拡張要求がCisco Bug ID CSCuv75957

で示されています)。

で示されています)。

フィードバック

フィードバック