概要

このドキュメントでは、ExpresswayサーバでLightweight Directory Access Protocol(LDAP)を有効にするために必要な手順と、ドメインユーザを使用してWeb、アプリケーションプログラミングインターフェイス(API)およびコマンドラインインターフェイス(CLI)を介してExpresswayにアクセスする方法について説明します。

著者:Cisco TACエンジニア、Jefferson MadrizおよびElias Sevilla

前提条件

要件

- Expresswayに関する基礎知識。

- Expresswayの基本設定はすでに完了しています。

- Active Directory(AD)は既に構成されています。

- ExpresswayとADサーバ間の通信を許可するためのファイアウォール規則の準備が整っています。

使用するコンポーネント

- Windows Server 2016にインストールされたActive Directory。

- バージョンX14.0.3のExpressway-Cサーバ。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

LDAP設定

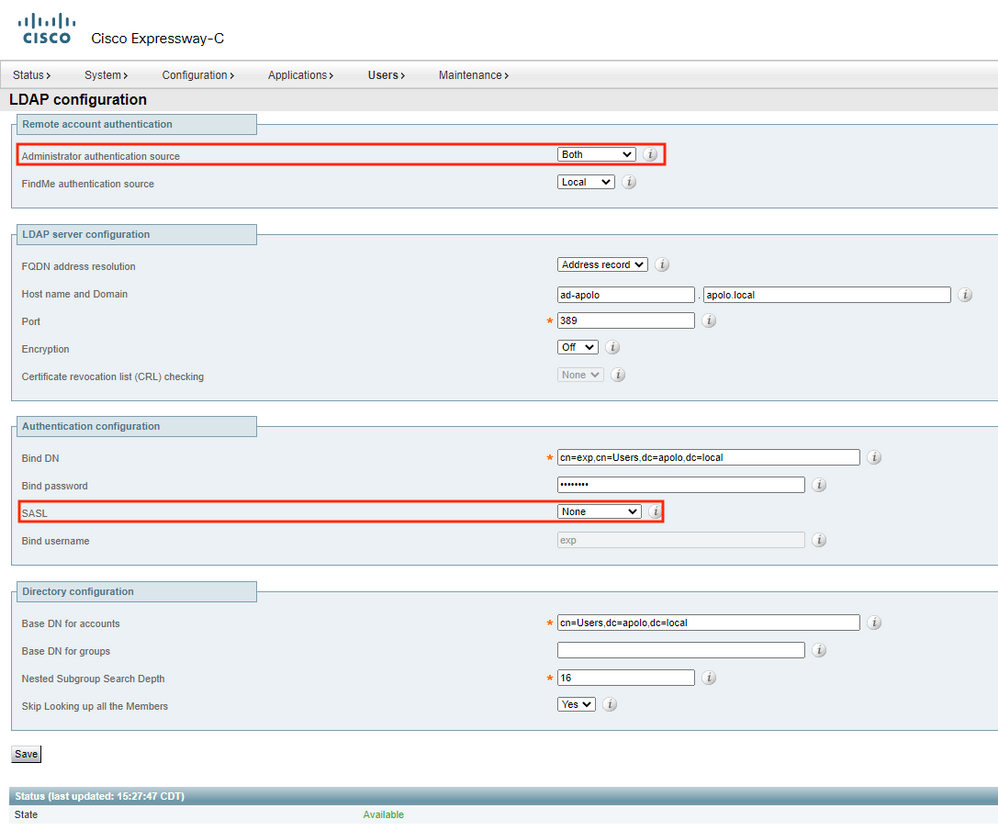

[LDAP設定]ページ[ユーザ] > [LDAP設定]を使用して、管理者アカウント認証用にリモートディレクトリサービスへのLDAP接続を設定します。

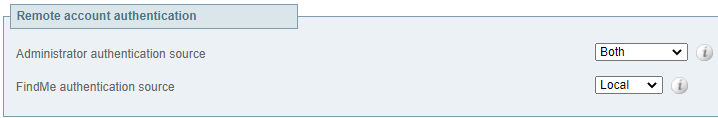

- リモートアカウント認証:このセクションでは、リモートアカウント認証にLDAPを使用することを有効または無効にできます。

-Local のみ:クレデンシャルは、システムに保存されているローカルデータベースに対して検証されます。

- リモートのみ:クレデンシャルは、外部クレデンシャルディレクトリと照合されます。

-両方:クレデンシャルはまず、システムに保存されているローカルデータベースに対して検証され、アカウントと一致しない場合は、代わりに外部クレデンシャルディレクトリが使用されます。

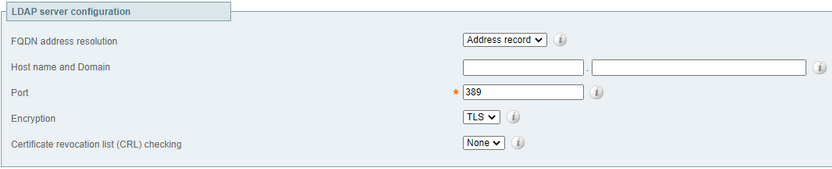

- LDAPサーバの設定:このセクションでは、LDAPサーバへの接続の詳細を指定します。

FQDNアドレス解決:

- SRVレコード:ドメインネームサービス(DNS)サービスレコード(SRV)ルックアップです。

- 住所レコード:DNS AまたはAAAAレコードのルックアップ。

- IPアドレス:IPアドレスとして直接入力されます。

注:SRVレコードを使用する場合は、_ldap._tcpを確認します。レコードは標準のLDAPポート389を使用します。ExpresswayはLDAPの他のポート番号をサポートしていません。

ホスト名とドメイン:

- SRV レコード:サーバアドレスのドメイン部分のみが必要です。

- 住所レコード:ホスト名とドメインを入力します。これらを組み合わせて、DNSアドレスレコードのルックアップ用の完全なサーバアドレスを提供します。

- IPアドレス:サーバアドレスはIPアドレスとして直接入力されます。

[Port]:

暗号化:

- TLS:は、LDAPサーバへの接続にTransport Layer Security(TLS)暗号化を使用します。

- Off:暗号化は使用されません。

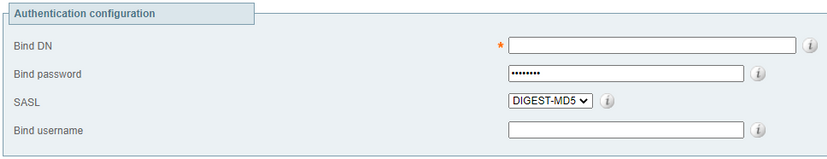

- 認証設定:このセクションでは、LDAPサーバへのバインドに使用するExpresswayの認証資格情報を指定します。

バインド DN:ExpresswayがLDAPサーバにバインドするために使用する識別名(DN)(大文字と小文字は区別されません)。cn=、ou=、dc=の順にDNを指定することが重要です

注:バインドアカウントは通常、特別な権限を持たない読み取り専用アカウントです。

バインドパスワード:ExpresswayがLDAPサーバにバインドするために使用するパスワード(大文字と小文字を区別)。

SASL:LDAPサーバへのバインドに使用するSimple Authentication and Security Layer(SASL)メカニズム

- [なし(None)]: メカニズムは使用されません。

- DIGEST-MD5:DIGEST-MD5メカニズムが使用されます。

Bind Username:ExpresswayがLDAPサーバへのログインに使用するアカウントのユーザ名(大文字と小文字を区別)。

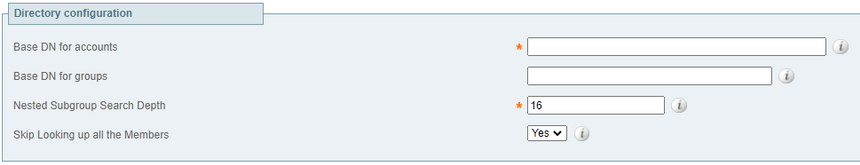

- ディレクトリ設定:このセクションでは、アカウント名とグループ名の検索に使用する基本識別名を指定します。

アカウントのベースDN:ユーザーアカウントの検索がデータベース構造で開始する識別名の組織単位(OU)およびドメインコントローラ(DC)定義(大文字と小文字は区別されません)。

アカウントおよびグループのベースDNは、DCレベルまたはDCレベル以下である必要があります(必要に応じてすべてのdc=値とou=値を含めます)。LDAP認証はサブDCアカウントを参照せず、低いOUとCommon Nane(CN)レベルのみを対象とします。

グループのベースDN:グループの検索をデータベース構造で開始する必要がある識別名のOUおよびDC定義(大文字と小文字は区別されません)。

グループのベースDNが指定されていない場合、アカウントのベースDNはグループとアカウントの両方に使用されます。

ネストされたサブグループ検索の深さ: LDAP検索のグループの深さを制限するために使用します。

すべてのメンバーの検索をスキップする:認証検索プロセスの実行中に、管理者グループのメンバー検索を無効または有効にするために使用します。デフォルトは[Yes]で、メンバー検索をスキップします。

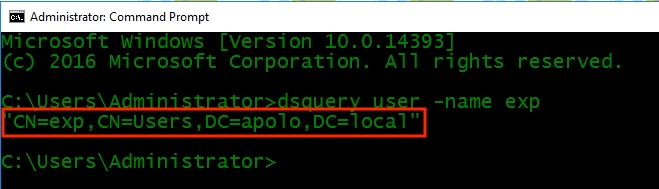

ベースDNの検索方法

ADサーバで、管理者としてコマンドプロンプト(CMD)を開き、次のコマンドを実行します。 dsquery user -name

.

LDAPの設定例

この例では、管理者認証ソースがBothに設定され、SASLがNoneに設定されています。

LDAPステータスの確認

LDAPサーバの接続状態を確認します。

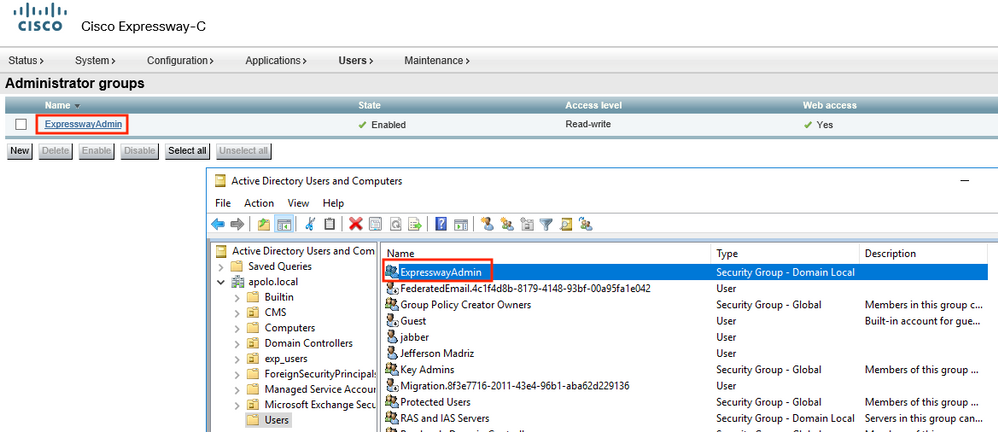

管理者グループの設定

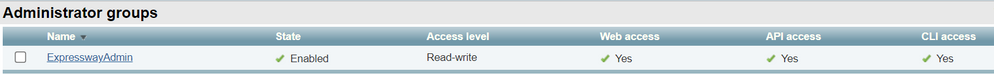

[Administrator groups]ページの[Users] > [Administrator groups]に、Expresswayで設定されたすべての管理者グループがリストされ、グループを追加、編集、および削除できます。

注:管理者グループは、LDAPを使用したリモートアカウント認証が有効になっている場合にのみ適用されます。

Expressway Webインターフェイスにログインすると、クレデンシャルがリモートディレクトリサービスに対して認証され、自分が属するグループに関連付けられたアクセス権が割り当てられます。

Expresswayの管理者グループの設定オプション

[Name]:管理者グループの名前。Expresswayで定義されたグループ名は、このExpresswayへの管理者アクセスを管理するためにリモートディレクトリサービスで設定されたグループ名と一致する必要があります。

アクセス レベル:

- Read-Write:すべての設定情報を表示および変更できます。これは、デフォルトの管理者アカウントと同じ権限を提供します。

- Read-Only:ステータスおよび設定情報の表示のみを許可し、変更は許可しません。アップグレードページなどの一部のページは、読み取り専用アカウントにブロックされます。

- 監査担当者:[イベントログ(Event Log)]、[設定ログ(Configuration Log)]、[ネットワークログ(Network Log)]、[アラーム(Alarms)]および[概要(Overview)]ページにのみアクセスできます。

- [なし(None)]: アクセスは許可されていません

Webアクセス:このグループのメンバーがWebインターフェイスを使用してシステムにログインできるかどうかを指定します。

APIアクセス:このグループのメンバーがAPIを使用してシステムのステータスと設定にアクセスできるかどうかを指定します。

CLIアクセス:このグループのメンバーがCLI経由でシステムにアクセスできるかどうかを決定します。

State :グループが有効か無効かを示します。

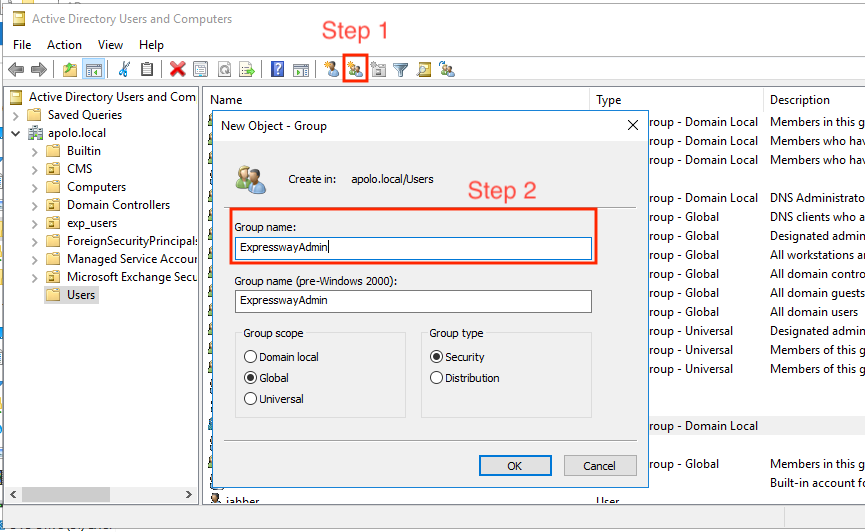

ADでの管理者グループの設定

1.ユーザーを保存するフォルダに、新しいオブジェクトグループを作成します。

2.グループ名を割り当てます。

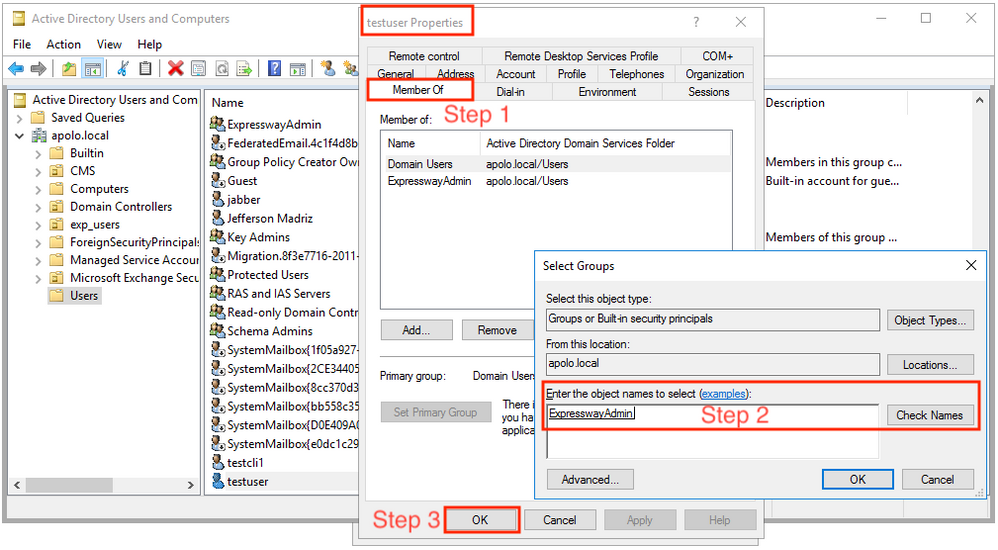

Web、API、またはCLI経由でExpresswayにアクセスする必要があるユーザに、設定したグループを割り当てます。この場合、ユーザはtestuserです。

1.ユーザー・プロパティを開き、「メンバーのメンバー」タブに移動し、「追加」を選択します

2.前に作成したグループ名を検索します。

3. 「OK」を選択します。

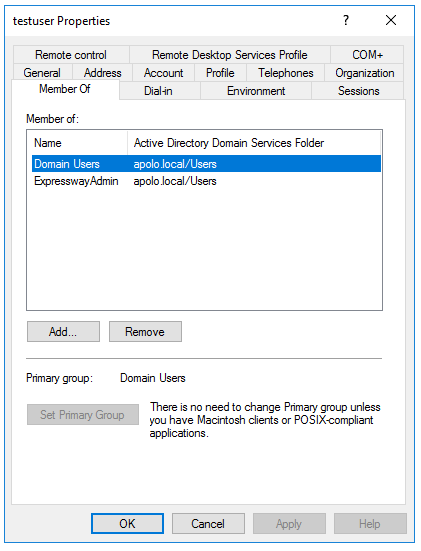

この時点で、ユーザはドメインユーザーとExpresswayAdminのメンバーです。

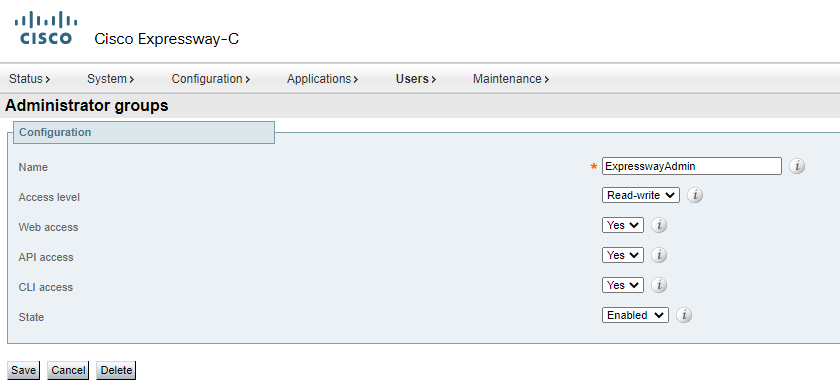

Expresswayの管理者グループの設定

設定が完了したら、Expresswayで[Users] > [Administrator groups]に移動し、[New]を選択します

名前:グループ名configureと一致し、Expresswayにアクセスする必要があるLDAPユーザに関連付けられている必要があります。この例では、グループ名はExpresswayAdminであるため、新しい管理者グループ名はExpresswayAdminです。

このグループには、使用可能なすべての権限とアクセス権があります。

[Save] を選択します。

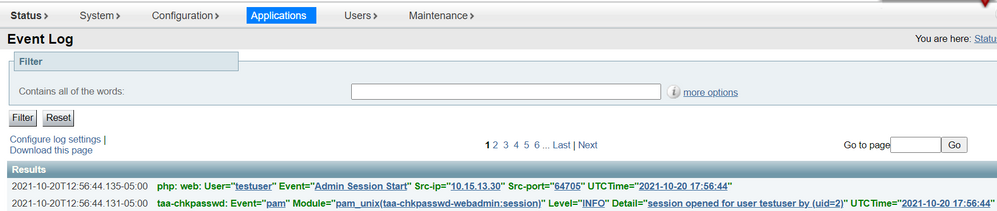

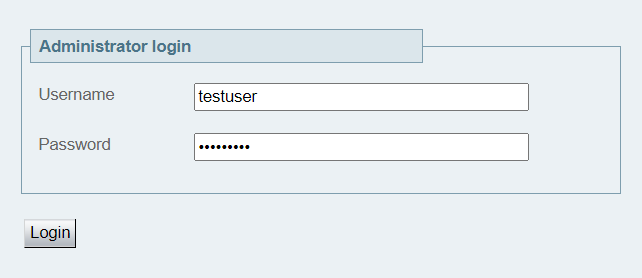

確認

ログアウトし、管理者グループが関連付けられているLDAPユーザーを使用してWeb経由でアクセスを試みます。この例では、作成したユーザはtestuserです。

これは、[Status] > [Event log]で確認できます。