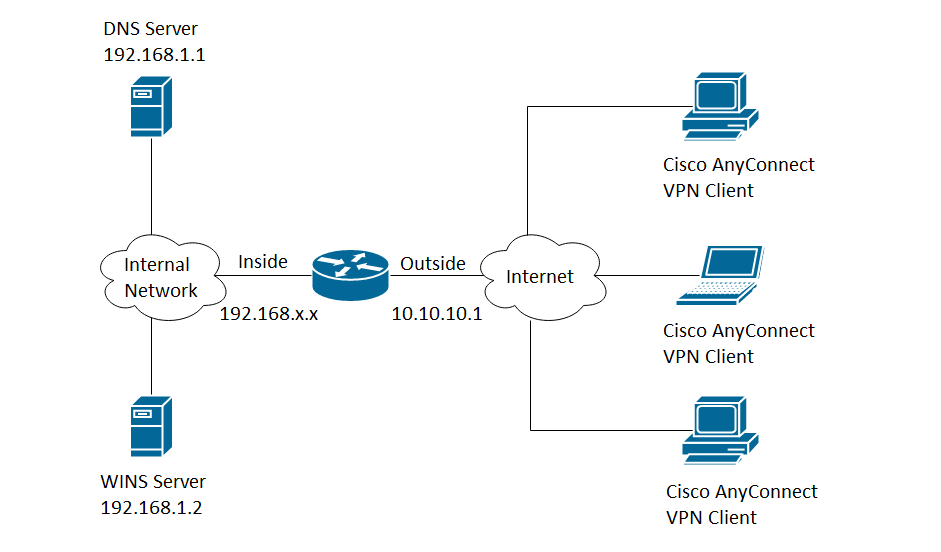

RV34x シリーズ ルータでの AnyConnect バーチャル プライベート ネットワーク(VPN)接続の設定

目的

このドキュメントの目的は、RV34x シリーズ ルータで AnyConnect VPN 接続を設定する方法を説明することです。

AnyConnectセキュアモビリティクライアントを使用する利点:

- 安全で永続的な接続

- 永続的なセキュリティおよびポリシーの適用

- 適応型セキュリティアプライアンス(ASA)またはエンタープライズソフトウェアデプロイメントシステムから導入可能

- カスタマイズ可能で翻訳可能

- 設定が簡単

- インターネットプロトコルセキュリティ(IPSec)とセキュアソケットレイヤ(SSL)の両方をサポート

- インターネットキーエクスチェンジバージョン2.0 (IKEv2.0)プロトコルをサポートします

はじめに

仮想プライベートネットワーク(VPN)接続を使用すると、ユーザーは、インターネットなどのパブリックまたは共有ネットワークを経由してプライベートネットワークとの間でデータにアクセスし、データを送受信できます。ただし、プライベートネットワークとそのリソースを保護するために、基盤となるネットワークインフラストラクチャへの安全な接続を確保できます。

VPNクライアントは、リモートネットワークに接続しようとするコンピュータにインストールされ、実行されるソフトウェアです。このクライアントソフトウェアは、IPアドレスや認証情報など、VPNサーバと同じ設定で設定する必要があります。この認証情報には、データの暗号化に使用されるユーザ名と事前共有キーが含まれます。接続するネットワークの物理的な場所によっては、VPNクライアントがハードウェアデバイスである場合もあります。これは通常、異なる場所にある2つのネットワークを接続するためにVPN接続が使用される場合に発生します。

Cisco AnyConnectセキュアモビリティクライアントは、さまざまなオペレーティングシステムやハードウェア構成で動作するVPNに接続するためのソフトウェアアプリケーションです。このソフトウェアアプリケーションを使用すると、ユーザが自分のネットワークに直接接続しているかのように、安全な方法で別のネットワークのリモートリソースにアクセスできるようになります。Cisco AnyConnectセキュアモビリティクライアントは、コンピュータベースまたはスマートフォンプラットフォーム上のモバイルユーザを保護する革新的な新しい方法を提供し、エンドユーザに対してよりシームレスで常に保護されたエクスペリエンスを提供し、IT管理者に包括的なポリシーを適用します。

RV34xルータでは、ファームウェアバージョン1.0.3.15以降、AnyConnectライセンスは不要です。クライアントライセンスのみに料金が発生します。

RV340シリーズルータでのAnyConnectライセンスの詳細については、『RV340シリーズルータ用のAnyConnectライセンス』の記事を参照してください。

適用可能なデバイス | ファームウェア バージョン

- Cisco AnyConnect セキュア モビリティ クライアント | 4.4(最新バージョンをダウンロード)

- RV34xシリーズ | 1.0.03.15(最新バージョンをダウンロード)

RV34xでのAnyConnect VPN接続の設定

RV34xでのSSL VPNの設定

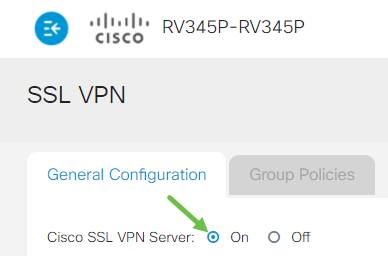

ステップ 1:ルータのWebベースユーティリティにアクセスし、VPN > SSL VPNの順に選択します。

ステップ 2:Onオプションボタンをクリックして、Cisco SSL VPN Serverを有効にします。

必須ゲートウェイ設定

次の構成設定は必須です。

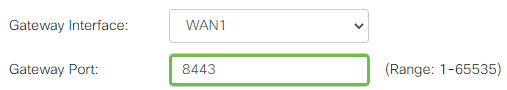

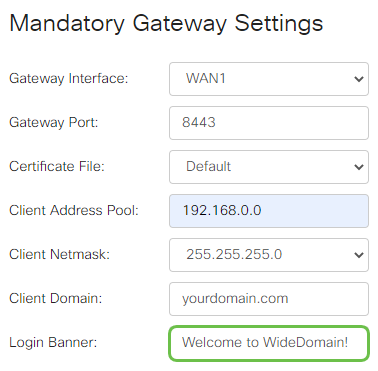

ステップ 3:ドロップダウンリストからゲートウェイインターフェイスを選択します。これは、SSL VPNトンネルを通過するトラフィックに使用されるポートです。次のオプションがあります。

- WAN1

- WAN2

- USB1

- USB2

注:この例では、WAN1が選択されています。

ステップ 4:Gateway Portフィールドに1 ~ 65535の範囲で、SSL VPNゲートウェイに使用されるポート番号を入力します。

注:この例では、ポート番号として8443が使用されています。

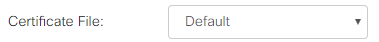

ステップ 5:ドロップダウンリストから証明書ファイルを選択します。この証明書は、SSL VPNトンネルを介してネットワークリソースへのアクセスを試みるユーザを認証します。ドロップダウンリストには、デフォルトの証明書とインポートされる証明書が含まれます。

注:この例では、デフォルトが選択されています。

手順 6:Client Address PoolフィールドにクライアントアドレスプールのIPアドレスを入力します。このプールは、リモートVPNクライアントに割り当てられるIPアドレスの範囲です。

注:IPアドレス範囲がローカルネットワークのどのIPアドレスとも重複していないことを確認してください。

注:この例では、192.168.0.0が使用されています。

手順 7:ドロップダウンリストからクライアントネットマスクを選択します。

注:この例では、255.255.255.128が選択されています。

ステップ 8:Client Domainフィールドにクライアントのドメイン名を入力します。これは、SSL VPNクライアントにプッシュするドメイン名になります。

注:この例では、クライアントドメイン名としてWideDomain.comが使用されています。

ステップ 9:Login Bannerフィールドにログインバナーとして表示されるテキストを入力します。これは、クライアントがログインするたびに表示されるバナーです。

注:この例では、ログインバナーとして「Welcome to Widedomain!」が使用されています。

オプションのゲートウェイ設定

次の設定はオプションです。

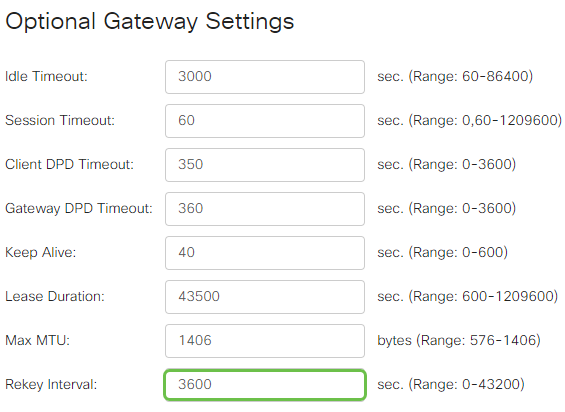

ステップ 1:60 ~ 86400の範囲のアイドルタイムアウトの値を秒単位で入力します。これは、SSL VPNセッションがアイドル状態を維持できる時間です。

注:この例では、3000が使用されています。

ステップ 2:Session Timeoutフィールドに秒単位で値を入力します。これは、Transmission Control Protocol(TCP;伝送制御プロトコル)またはUser Datagram Protocol(UDP;ユーザデータグラムプロトコル)セッションが、指定されたアイドル時間の後にタイムアウトするまでの時間です。範囲は 60 ~ 1209600 です。

注:この例では、60が使用されています。

ステップ 3:ClientDPD Timeoutフィールドに0 ~ 3600の範囲で秒単位の値を入力します。この値は、VPNトンネルのステータスを確認するためのHELLO/ACKメッセージの定期的な送信を指定します。

注:この機能は、VPNトンネルの両端で有効にする必要があります。

注:この例では、350が使用されています。

ステップ 4:GatewayDPD Timeoutフィールドに0 ~ 3600の範囲で秒単位の値を入力します。この値は、VPNトンネルのステータスを確認するためのHELLO/ACKメッセージの定期的な送信を指定します。

注:この機能は、VPNトンネルの両端で有効にする必要があります。

注:この例では、360が使用されています。

ステップ 5:Keep Aliveフィールドに0 ~ 600の範囲の値を秒単位で入力します。この機能により、ルータは常にインターネットに接続されます。ドロップされた場合は、VPN接続の再確立が試行されます。

注:この例では、40が使用されています。

手順 6:Lease Durationフィールドに、接続するトンネルの継続時間を秒単位で入力します。範囲は 600 ~ 1209600 です。

注:この例では、43500が使用されています。

手順 7:ネットワーク経由で送信できるパケットサイズをバイト単位で入力します。範囲は 576 ~ 1406 です。

注:この例では、1406が使用されています。

ステップ 8:Rekey Intervalフィールドにリレー間隔の時間を入力します。キー再生成機能を使用すると、セッションの確立後にSSLキーを再ネゴシエートできます。範囲は 0 ~ 43200 です。

注:この例では、3600が使用されています。

ステップ 9:[APPLY] をクリックします。

グループポリシーの設定

ステップ 1:Group Policiesタブをクリックします。

ステップ 2:SSL VPN Group Tableの下にあるAddボタンをクリックして、グループポリシーを追加します。

注:SSL VPNグループテーブルには、デバイスのグループポリシーのリストが表示されます。リストの最初のグループポリシー(SSLVPNDefaultPolicy)を編集することもできます。これは、デバイスによって提供されるデフォルトポリシーです。

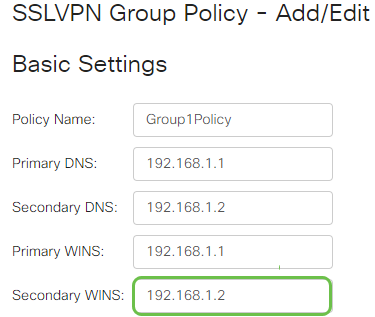

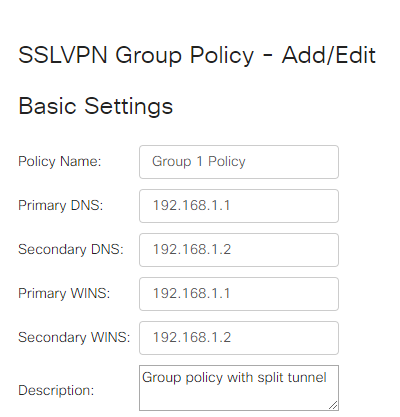

ステップ 3:Policy Nameフィールドに任意のポリシー名を入力します。

注:この例では、Group 1 Policyが使用されています。

ステップ 4:表示されたフィールドにプライマリDNSのIPアドレスを入力します。デフォルトでは、このIPアドレスはすでに指定されています。

注:この例では、192.168.1.1が使用されています。

ステップ5:(オプション)表示されたフィールドにセカンダリDNSのIPアドレスを入力します。これは、プライマリDNSに障害が発生した場合のバックアップとして機能します。

注:この例では、192.168.1.2が使用されています。

ステップ6:(オプション)指定されたフィールドにプライマリWINSのIPアドレスを入力します。

注:この例では、192.168.1.1が使用されています。

ステップ7:(オプション)指定されたフィールドにセカンダリWINSのIPアドレスを入力します。

注:この例では、192.168.1.2が使用されています。

ステップ8:(オプション)ポリシーの説明をDescriptionフィールドに入力します。

注:この例では、スプリットトンネルを使用したグループポリシーが使用されています。

ステップ9:(オプション)オプションボタンをクリックして、IEプロキシポリシーを選択し、Microsoft Internet Explorer(MSIE)プロキシ設定でVPNトンネルを確立できるようにします。次のオプションがあります。

- None – ブラウザがプロキシ設定を使用しないようにします。

- 自動:ブラウザがプロキシ設定を自動的に検出できるようにします。

- Bypass-local:ブラウザがリモートユーザに設定されているプロキシ設定をバイパスできるようにします。

- Disabled:MSIEプロキシ設定を無効にします。

注:この例では、Disabledが選択されています。これがデフォルト設定です。

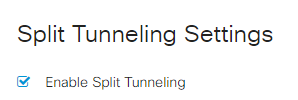

ステップ10:(オプション)Split Tunneling Settings領域で、Enable Split Tunnelingチェックボックスにチェックマークを入れて、インターネット宛てのトラフィックが暗号化されずに直接インターネットに送信されるようにします。フルトンネリングでは、すべてのトラフィックがエンドデバイスに送信され、エンドデバイスはその後、宛先リソースにルーティングされます。これにより、Webアクセスのパスから企業ネットワークが除外されます。

ステップ11:(オプション)オプションボタンをクリックして、スプリットトンネリングを適用する際にトラフィックを含めるか除外するかを選択します。

注:この例では、Include Trafficが選択されています。

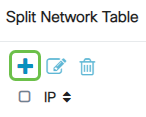

ステップ 12分割ネットワークテーブルで、Addボタンをクリックして分割ネットワーク例外を追加します。

ステップ 13表示されたフィールドにネットワークのIPアドレスを入力します。

注:この例では、192.168.1.0が使用されています。

ステップ 14:スプリットDNSテーブルでAddボタンをクリックして、スプリットDNS例外を追加します。

ステップ 15:表示されたフィールドにドメイン名を入力し、Applyをクリックします。

AnyConnect VPN接続の確認

ステップ 1:AnyConnect Secure Mobility Clientアイコンをクリックします。

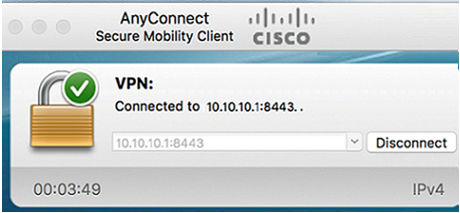

ステップ 2:AnyConnectセキュアモビリティクライアントウィンドウで、ゲートウェイIPアドレスとゲートウェイポート番号をコロン(:)で区切って入力し、Connectをクリックします。

注:この例では、10.10.10.1:8443が使用されています。これで、ソフトウェアはリモートネットワークに接続していることを示します。

ステップ 3:それぞれのフィールドにサーバのユーザ名とパスワードを入力し、OKをクリックします。

注:この例では、Group1ユーザがユーザ名として使用されています。

ステップ 4:接続が確立されるとすぐに、ログインバナーが表示されます。[Accept] をクリックします。

AnyConnectウィンドウに、ネットワークへのVPN接続が正常に行われたことが示されます。

ステップ5:(オプション)ネットワークから切断するには、Disconnectをクリックします。

これで、RV34xシリーズルータを使用したAnyConnect VPN接続が正常に設定されました。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

12-Dec-2018 |

初版 |

フィードバック

フィードバック