RV132WまたはRV134W VPNルータでの攻撃防御の設定

目的

攻撃防御では、ディスカバリ、フラッディング、エコーストームなどの一般的なタイプの攻撃からネットワークを保護できます。ルータではデフォルトで攻撃防御が有効になっていますが、パラメータを調整することで、ネットワークの機密性を高め、検出される攻撃に対する応答性を高めることができます。

この記事では、RV132WおよびRV134W VPNルータに対する攻撃防御を設定する方法について説明します。

適用可能なデバイス

- RV 132W

- RV134W

[Software Version]

- 1.0.0.17 — RV132W

- 1.0.0.24 — RV134W

攻撃防御の設定

ステップ 1:Webベースのユーティリティにログインし、Firewall > Attack Protectionの順に選択します。

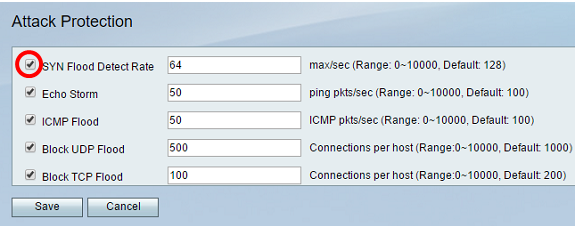

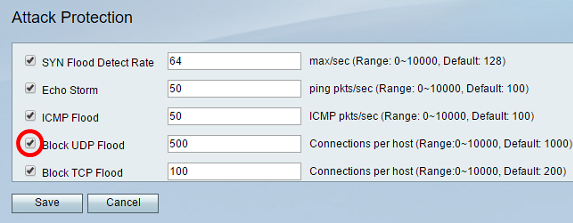

ステップ 2:SYN Flood Detect Rateチェックボックスにチェックマークが入っていて、機能がアクティブであることを確認します。このチェックボックスは、デフォルトではオンになっています。

ステップ 3:SYN Flood Detect Rateフィールドに値を入力します。デフォルト値は128 SYNパケット/秒です。0 ~ 10000の値を入力できます。これは、セキュリティアプライアンスがSYNフラッド侵入の発生を判断する1秒あたりのSYNパケット数になります。値0は、SYNフラッド検出機能が無効になっていることを示します。この例では、64が入力されています。これは、アプライアンスがSYNフラッド侵入を1秒あたり64個のSYNパケットのみで検出し、デフォルト設定よりも機密性が高くなることを意味します。

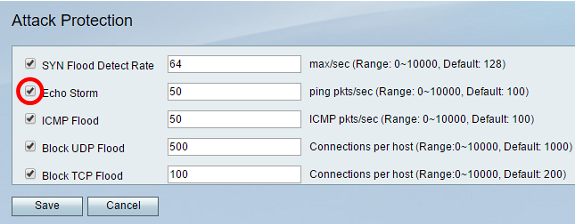

ステップ 4:Echo Stormチェックボックスにチェックマークが入っていて、機能がアクティブであることを確認します。このチェックボックスは、デフォルトではオンになっています。

ステップ 5:Echo Storm フィールドに値を入力します。デフォルト値は毎秒100回のpingです。0 ~ 10000の値を入力できます。1秒あたりのpingの数によって、エコーストームの侵入イベントが発生しているとセキュリティアプライアンスが判断します。値がゼロの場合は、エコーストーム機能が無効であることを示します。

注:この例では、アプライアンスは1秒あたり50回のpingのみでエコーストームのイベントを検出します。

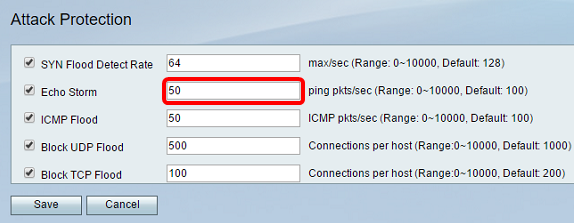

手順 6:Internet Control Message Protocol(ICMP)Floodチェックボックスにチェックマークが入っていることを確認し、機能がアクティブであることを確認します。この機能はデフォルトでオンになっています。

手順 7:ICMP Flood フィールドに数値を入力します。デフォルト値は、1秒あたり100個のICMPパケットです。0 ~ 10000の値を入力できます。セキュリティアプライアンスがICMPフラッド侵入イベントが発生していると判断するのは、ICMPパケットの1秒あたりの数です。値0は、ICMPフラッド機能が無効になっていることを示します。

注:この例では、入力された値は50であり、ICMPフラッディングの影響をデフォルト設定よりも受けやすくなっています。

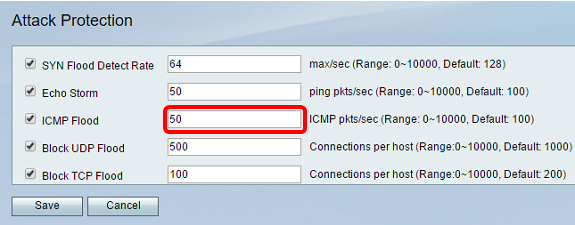

ステップ 8:この機能がアクティブであることを確認し、セキュリティアプライアンスがローカルエリアネットワーク(LAN)上の1台のコンピュータからのアクティブなUser Datagram Protocol(UDP;ユーザデータグラムプロトコル)接続を1秒あたり150以上同時に受け入れないようにするには、Block UDP Floodチェックボックスにチェックマークを付けます。このオプションはデフォルトでオンになっています。

ステップ 9:Block UDP Flood フィールドに0 ~ 10000の値を入力します。デフォルト値は 1000 です。この例では、入力する値は500で、感度が高くなっています。

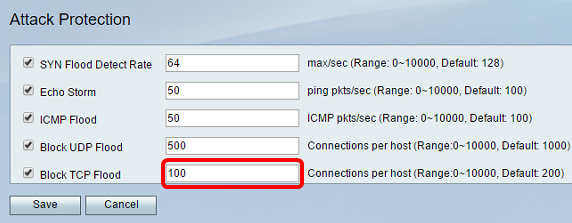

ステップ 10:Block TCP Floodチェックボックスにチェックマークが入っていて、無効なTransmission Control Protocol(TCP;伝送制御プロトコル)パケットがすべて廃棄されていることを確認します。このオプションはデフォルトでオンになっています。

ステップ 11Block TCP Flood フィールドに0 ~ 10000の値を入力して、SYNフラッド攻撃からネットワークを保護します。デフォルト値は 200 です。この例では、100と入力して、より機密性を高めています。

ステップ 12[Save] をクリックします。

これで、RV132WまたはRV134Wルータに対する攻撃防御が正しく設定されました。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

13-Dec-2018 |

初版 |

フィードバック

フィードバック