はじめに

このドキュメントでは、Microsoft Graph APIをCisco XDRと統合する手順と、照会できるデータのタイプについて説明します。

前提条件

- Cisco XDR管理者アカウント

- Microsoft Azureシステム管理者アカウント

- Cisco XDRへのアクセス

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

統合ステップ

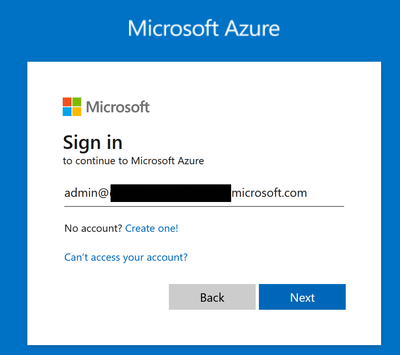

ステップ 1:

システム管理者としてMicrosoft Azureにログインします。

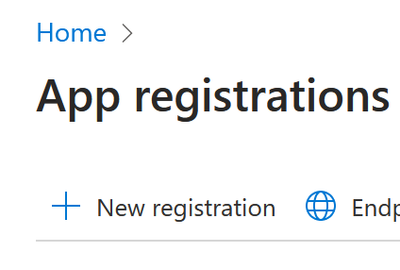

ステップ 2:

AzureサービスポータルApp Registrations をクリックします。

ステップ 3:

をクリックします。New registration

ステップ 4:

新しいアプリを識別する名前を入力します。

![[名前(Name)]](/c/dam/en/us/support/docs/security/xdr/220688-configure-microsoft-graph-api-integratio-03.png)

注:名前が有効な場合は、緑色のチェックマークが表示されます。

サポートされているアカウントタイプで、 Accounts in this organizational directory onlyオプションを選択します。

注:リダイレクトURIを入力する必要はありません。

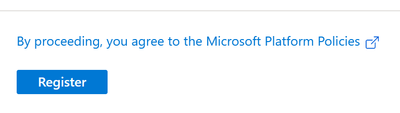

ステップ 5:

画面の一番下までスクロールし、 Registerをクリックします。

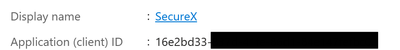

手順 6:

Azureサービスのページに戻り、App Registrations > Owned Applicationsをクリックします。

アプリを特定し、名前をクリックします。この例では、SecureXです。

手順 7:

アプリの概要が表示されます。次の関連情報を特定してください。

アプリケーション(クライアント)ID:

ディレクトリ(テナント) ID:

ステップ 8:

Manage Menu > API Permissionsに移動します。

ステップ 9:

Configured PermissionsでAdd a Permissionをクリックします。

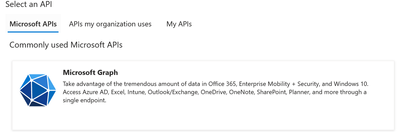

ステップ 10:

[APIアクセス許可を要求する]セクションで、[ Microsoft Graph]をクリックします。

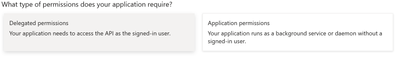

ステップ 11

Application permissionsを選択します。

検索バーでSecurityを探します。展開 Security Actions して選択

- Security Eventsとselect

- 脅威の指標と選択

をクリックします。Add permissions

ステップ 12

選択したアクセス許可を確認します。

組織の Grant Admin consent 場合は、をクリックします。

すべての権限に同意を与えるかどうかを選択するプロンプトが表示されます。をクリックします。Yes

次の図に示すようなポップアップが表示されます。

ステップ 13

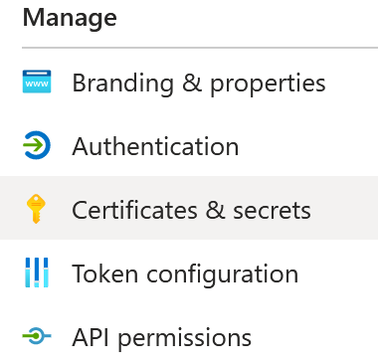

Manage > Certificates & Secretsに移動します。

をクリックします。Add New Client Secret

簡単な説明を入力し、有効なExpires日を選択します。APIキーの有効期限が切れないように、有効期間を6か月以上選択することをお勧めします。

作成後、 Valueという部分は統合で使用するため、コピーして安全な場所に保存してください。

警告:このフィールドは回復できないため、新しいシークレットを作成する必要があります。

すべての情報を取得したら、 Overview に戻り、アプリの値をコピーします。次に、SecureXに移動します。

ステップ 14:

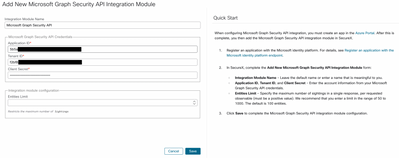

Integration Modules > Available Integration Modules > selectに移動し、Microsoft Security Graph APIAdd をクリックします。

名前を割り当て、Azureポータルから取得した値を貼り付けます。

Saveをクリックし、ヘルスチェックが成功するまで待ちます。

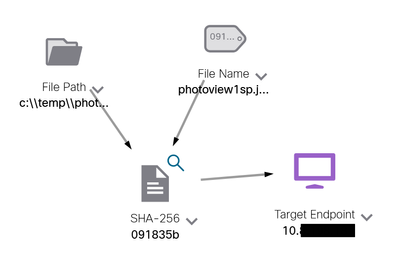

調査の実行

現時点では、Microsoft Security Graph APIはCisco XDRダッシュボードにタイルを入力しません。Azureポータルの情報は、調査を使用して照会できます。

Graph APIは次の目的でのみ照会できることに注意してください。

- ip

- domain

- ホスト名

- URL

- ファイル名

- ファイルのパス

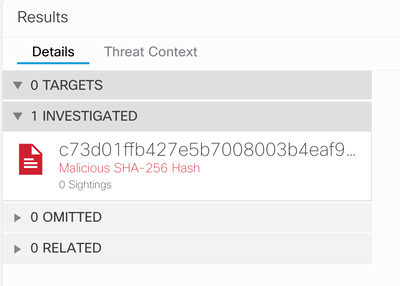

- sha256

この例では、調査でこのSHA c73d01ffb427e5b7008003b4eaf9303c1febd883100bf81752ba71f41c701148を使用しています。

ご覧のように、ラボ環境では目撃が0件あります。グラフAPIが機能するかどうかをテストする方法は?

WebDeveloperツールを開き、調査を実行し、Observablesというファイルでvisibility.amp.cisco.comへのPostイベントを見つけます。

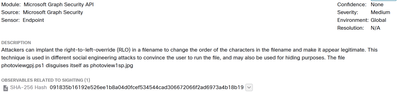

確認

「Microsoft graph security Snapshots」を参照すると、監視対象の各タイプから取得できる応答を理解するのに役立つスナップショットのリストを確認できます。

次の図に示す例を参照してください。

ウィンドウを展開すると、統合によって提供された情報が表示されます。

データはAzureポータルに存在する必要があり、Graph APIは他のMicrosoftソリューションと使用すると効果的です。ただし、これはMicrosoftサポートによって検証される必要があります。

トラブルシュート

- Authorization Failedメッセージ:

Tenant ID - と

Client IDの値が正しく、有効であることを確認します。

- Investigationにデータが表示されない:

Tenant ID - と

Client IDに適切な値をコピーして貼り付けたことを確認します。 Certificates & Secrets - のセクション

Value のフィールドの情報を使用していることを確認します。 - WebDeveloperツールを使用して、調査の発生時にGraph APIが照会されるかどうかを確認します。

- Graph APIは、さまざまなMicrosoftアラートプロバイダーからのデータをマージするため、ODataがクエリーフィルタでサポートされていることを確認します。(たとえば、Office 365 Security and Compliance、Microsoft Defender ATPなど)。