Microsoft RADIUS での Cisco VPN 3000 コンセントレータの設定

内容

はじめに

Microsoft Internet Authentication Server(IAS)と Microsoft Commercial Internet System(MCIS 2.0)が現在利用できます。Microsoft RADIUSサーバは、ユーザデータベースにプライマリドメインコントローラのActive Directoryを使用するため、便利です。個別のデータベースを維持する必要がありません。また、ポイントツーポイント トンネリング プロトコル(PPTP)VPN 接続用に 40 ビットおよび 128 ビットの暗号化をサポートしています。詳細については、『Microsoft Checklist: Configuring IAS for dial-up and VPN access』![]() を参照してください。

を参照してください。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

表記法

ドキュメント表記の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

Windows 2000およびWindows 2003でのRADIUSサーバのインストールと設定

RADIUSサーバのインストール

RADIUSサーバ(IAS)がまだインストールされていない場合は、次の手順を実行してインストールします。すでにRADIUSサーバがインストールされている場合は、設定手順に進みます。

-

Windows Server CDを挿入し、セットアッププログラムを起動します。

-

Install Add-On Componentsをクリックし、次にAdd/Remove Windows Componentsをクリックします。

-

Componentsで、Networking Servicesをクリックし(ただし、チェックボックスのオン/オフは切り替えないでください)、Detailsをクリックします。

-

Internet Authentication Serviceにチェックマークを入れて、OKをクリックします。

-

[Next] をクリックします。

IASを使用したMicrosoft Windows 2000 Serverの設定

RADIUSサーバ(IAS)を設定し、VPNコンセントレータでユーザを認証するためにサービスを開始するには、次の手順を実行します。

-

Start > Programs > Administrative Tools > Internet Authentication Serviceの順に選択します。

-

Internet Authentication Serviceを右クリックし、表示されるサブメニューからPropertiesをクリックします。

-

ポートの設定を調べるには、RADIUSタブに移動します。

RADIUS認証およびRADIUSアカウンティングのUser Datagram Protocol (UDP)ポートが、認証とアカウンティングで指定された既定値(認証では1812と1645、アカウンティングでは1813と1646)と異なる場合は、ポート設定を入力します。完了したら、[OK] をクリックします。

注:デフォルトポートは変更しないでください。認証またはアカウンティング要求に複数のポート設定を使用するには、カンマを使用してポートを区切ります。

-

Clientsを右クリックし、New Clientを選択して、VPNコンセントレータを認証、許可、アカウンティング(AAA)クライアントとしてRADIUSサーバ(IAS)に追加します。

注:2台のCisco VPN 3000コンセントレータ間に冗長性が設定されている場合、バックアップCisco VPN 3000コンセントレータもRADIUSクライアントとしてRADIUSサーバに追加する必要があります。

-

フレンドリ名を入力し、Protocol Radiusとして選択します。

-

次のウィンドウで、VPNコンセントレータのIPアドレスまたはDNS名を定義します。

-

Client-VendorスクロールバーからCiscoを選択します。

-

共有秘密を入力します。

注:使用する正確なシークレットを覚えておく必要があります。VPNコンセントレータを設定するには、この情報が必要です。

-

[Finish] をクリックします。

-

Remote Access Policiesをダブルクリックし、ウィンドウの右側に表示されるポリシーをダブルクリックします。

注:IASをインストールすると、リモートアクセスポリシーがすでに存在します。

Windows 2000では、ユーザアカウントとリモートアクセスポリシーのダイヤルインプロパティに基づいて許可が付与されます。リモートアクセスポリシーは、ネットワーク管理者が接続試行をより柔軟に承認できるようにする条件と接続設定のセットです。Windows 2000 Routing and Remote AccessサービスとWindows 2000 IASは、どちらもリモートアクセスポリシーを使用して、接続試行を受け入れるか拒否するかを決定します。どちらの場合も、リモートアクセスポリシーはローカルに保存されます。接続試行の処理方法の詳細については、Windows 2000 IASのドキュメントを参照してください。

-

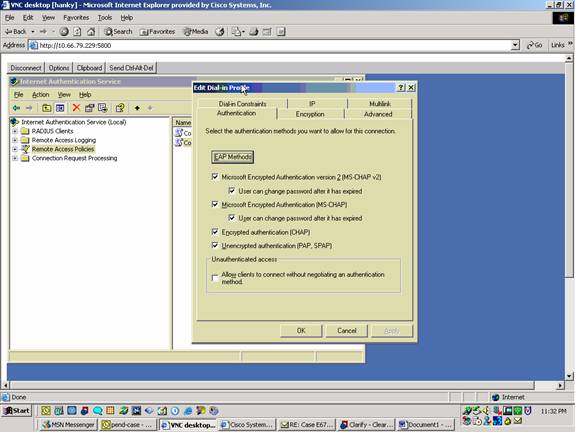

Grant remote access permissionを選択し、Edit Profileをクリックして、ダイヤルインプロパティを設定します。

-

Authenticationタブで、認証に使用するプロトコルを選択します。Microsoft Encrypted Authentication version 2にチェックマークを入れて、他のすべての認証プロトコルのチェックマークをはずします。

注:このダイヤルインプロファイルの設定は、VPN 3000コンセントレータの設定およびダイヤルインクライアントの設定と一致している必要があります。この例では、PPTP暗号化を使用しないMS-CHAPv2認証が使用されます。

-

Encryptionタブで、No Encryptionだけにチェックマークを付けます。

-

OKをクリックしてダイヤルインプロファイルを閉じ、OKをクリックしてリモートアクセスポリシーウィンドウを閉じます。

-

Internet Authentication Serviceを右クリックし、コンソールツリーでStart Serviceをクリックします。

注:この機能を使用してサービスを停止することもできます。

-

接続を許可するようにユーザを変更するには、次の手順を実行します。

-

Console > Add/Remove Snap-inの順に選択します。

-

Addをクリックし、Local Users and Groups snap-inを選択します。

-

[Add] をクリックします。

-

必ずLocal Computerを選択してください。

-

FinishとOKをクリックします。

-

-

Local User and Groupsを展開し、左側のペインでUsersフォルダをクリックします。右側のペインで、アクセスを許可するユーザ(VPNユーザ)をダブルクリックします。

-

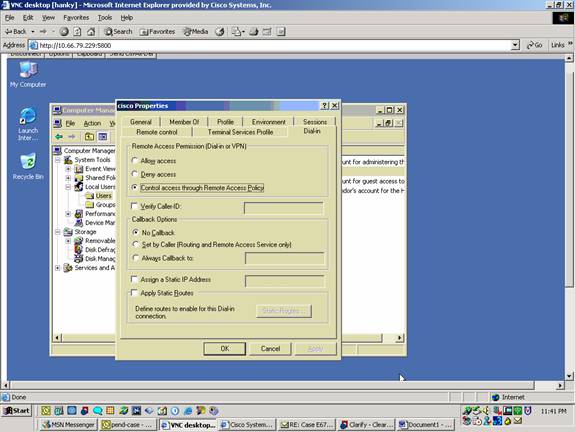

Dial-inタブに移動し、Remote Access Permission (Dial-in or VPN)の下でAllow Accessを選択します。

-

ApplyとOKをクリックして、操作を完了します。必要に応じて、[コンソール管理]ウィンドウを閉じてセッションを保存できます。

変更したユーザは、VPN Clientを使用してVPNコンセントレータにアクセスできます。IASサーバはユーザ情報だけを認証することに注意してください。VPNコンセントレータは、引き続きグループ認証を実行します。

IASを使用したMicrosoft Windows 2003 Serverの設定

IAS がインストールされた Microsoft Windows 2003 サーバを設定するには、次の手順を実行します。

注:これらの手順は、IASがローカルマシンにすでにインストールされていることを前提としています。まだインストールされていない場合は、Control Panel > Add/Remove Programs の順に選択して、IAS を追加してください。

-

Administrative Tools > Internet Authentication Serviceの順に選択して、RADIUS Clientを右クリックし、新しいRADIUSクライアントを追加します。クライアント情報を入力したら、OK をクリックします。

-

フレンドリ名を入力してください。

-

次のウィンドウで、VPNコンセントレータのIPアドレスまたはDNS名を定義します。

-

Client-VendorスクロールバーからCiscoを選択します。

-

共有秘密を入力します。

注:使用する正確なシークレットを覚えておく必要があります。VPNコンセントレータを設定するには、この情報が必要です。

-

[OK] をクリックして完了します。

-

Remote Access Policiesに移動して、Connections to Other Access Serversを右クリックし、Propertiesを選択します。

-

Grant remote access permissionを選択し、Edit Profileをクリックして、ダイヤルインプロパティを設定します。

-

Authenticationタブで、認証に使用するプロトコルを選択します。Microsoft Encrypted Authentication version 2にチェックマークを入れて、他のすべての認証プロトコルのチェックマークをはずします。

注:このダイヤルインプロファイルの設定は、VPN 3000コンセントレータの設定およびダイヤルインクライアントの設定と一致している必要があります。この例では、PPTP暗号化を使用しないMS-CHAPv2認証が使用されます。

-

Encryptionタブで、No Encryptionだけにチェックマークを付けます。

-

完了したら、[OK] をクリックします。

-

Internet Authentication Serviceを右クリックし、コンソールツリーでStart Serviceをクリックします。

注:この機能を使用してサービスを停止することもできます。

-

Administrative Tools > Computer Management > System Tools > Local Users and Groupsの順に選択して、Usersを右クリックし、New Usersを選択して、ローカルコンピュータアカウントにユーザを追加します。

-

シスコパスワード「vpnpassword」を持つユーザを追加し、このプロファイル情報を確認します。

-

General タブで、User Must Change Password のオプションではなく、Password Never Expired のオプションが選択されていることを確認します。

-

Dial-inタブで、Allow accessのオプションを選択します(または、Control access through Remote Access Policyのデフォルト設定はそのままにします)。

完了したら、[OK] をクリックします。

-

RADIUS認証用のCisco VPN 3000コンセントレータの設定

RADIUS認証用にCisco VPN 3000コンセントレータを設定するには、次の手順を実行します。

-

WebブラウザでVPNコンセントレータに接続し、左側のフレームメニューからConfiguration > System > Servers > Authenticationの順に選択します。

-

Addをクリックして、次の設定を行います。

-

サーバタイプ= RADIUS

-

認証サーバ= RADIUSサーバ(IAS)のIPアドレスまたはホスト名

-

サーバポート= 0(0=デフォルト=1645)

-

サーバシークレット= 「RADIUSサーバの設定」セクションのステップ8と同じ

-

-

Addをクリックして、実行コンフィギュレーションに変更を追加します。

-

Addをクリックし、Server TypeにInternal Serverを選択して、Applyをクリックします。

これは、後でIPSecグループを設定するために必要になります(必要なのはサーバタイプ=内部サーバだけです)。

-

PPTPユーザまたはVPN Clientユーザ用のVPNコンセントレータの設定

-

Configuration > User Management > Base Groupの順に選択し、PPTP/L2TPタブをクリックします。

-

MSCHAPv2を選択し、PPTP Authentication Protocolsセクションでその他の認証プロトコルのチェックマークを外します。

-

ページの下部にあるApplyをクリックして、実行コンフィギュレーションに変更を追加します。

これで、PPTPユーザが接続する際に、RADIUSサーバ(IAS)によって認証されるようになります。

PPTP

PPTPユーザ用にを設定するには、次の手順を実行します。

-

Configuration > User Management > Groupsの順に選択し、Addをクリックして、新しいグループを追加します。

-

グループ名(IPsecUsersなど)とパスワードを入力します。

このパスワードは、トンネルネゴシエーションの事前共有キーとして使用されます。

-

IPSecタブに移動し、AuthenticationをRADIUSに設定します。

これにより、RADIUS認証サーバを介してIPSecクライアントを認証できます。

-

ページの下部にあるAddをクリックして、実行コンフィギュレーションに変更を追加します。

これで、設定したグループをIPSecクライアントが接続して使用する際に、クライアントはRADIUSサーバによって認証されるようになります。

VPN クライアント

VPN Clientユーザ用にを設定するには、次の手順を実行します。

-

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

WebVPN 認証の失敗

このセクションでは、設定のトラブルシューティングに役立つ情報を説明します。

-

問題:WebVPNユーザはRADIUSサーバに対して認証できませんが、VPNコンセントレータのローカルデータベースで正常に認証できます。「ログインに失敗しました」などのエラーが表示され、次のメッセージが表示されます。

原因:この種の問題は、コンセントレータの内部データベース以外のデータベースが使用されている場合によく発生します。WebVPNユーザは、コンセントレータに初めて接続するときにベースグループにアクセスし、デフォルトの認証方式を使用する必要があります。多くの場合、この方式はコンセントレータの内部データベースに設定され、設定済みのRADIUSサーバや他のサーバではありません。

解決策:WebVPNユーザの認証時に、コンセントレータはConfiguration > System > Servers > Authenticationで定義されたサーバのリストを確認し、一番上のリストを使用します。WebVPN ユーザを認証するサーバを必ずこのリストの最初に移動してください。たとえば、RADIUS を認証方式にする場合は、認証を処理するためにリストの一番上に RADIUS サーバを移動する必要があります。

注:WebVPNユーザが最初にベースグループにアクセスしたからといって、そのユーザがベースグループに制限されているわけではありません。コンセントレータで追加のWebVPNグループを設定でき、OU=groupnameの属性25を設定したRADIUSサーバによってユーザをこのグループに割り当てることができます。詳細については、「RADIUS サーバを使用した VPN 3000 コンセントレータ グループへのユーザのロック」を参照してください。

Active Directoryに対するユーザ認証の失敗

Active Directoryサーバで、障害が発生しているユーザのユーザプロパティのAccountタブに、次のチェックボックスが表示されます。

[x]事前認証を必要としない

このチェックボックスがオフになっている場合は、オンにして、このユーザで再度認証を試みてください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

25-Feb-2002 |

初版 |

フィードバック

フィードバック