SDMを使用したCisco IOSでのクライアントレスSSL VPN(WebVPN)の設定

内容

はじめに

クライアントレス SSL VPN(WebVPN)では、SSL 対応ブラウザがあれば、ユーザはどんな場所からでも安全に企業 LAN のリソースへアクセスできます。ユーザはまず WebVPN ゲートウェイで認証を受けますが、WebVPN ゲートウェイでは、あらかじめ設定されたネットワーク リソースへのユーザ アクセスが許可されます。WebVPN ゲートウェイは、Cisco IOS® ルータ、Cisco Adaptive Security Appliances(ASA; 適応型セキュリティ アプライアンス)、Cisco VPN 3000 コンセントレータ、Catalyst 6500 および 7600 ルータ対応 Cisco WebVPN サービス モジュールに設定できます。

Secure Socket Layer(SSL)バーチャルプライベートネットワーク(VPN)テクノロジーは、クライアントレスSSL VPN(WebVPN)、シンクライアントSSL VPN(ポート転送)、およびSSL VPNクライアント(SVC)モードの3つの主なモードでシスコデバイスに設定できます。このドキュメントでは、Cisco IOS ルータでの WebVPN の設定方法を紹介します。

注:ルータのIPドメイン名またはホスト名は変更しないでください。変更すると、自己署名証明書が再生成され、設定されているトラストポイントが上書きされます。ルータが WebVPN 用に設定されている場合、自己署名証明書が再生成されると、接続の問題が発生します。WebVPN は、SSL トラストポイント名を WebVPN ゲートウェイ設定に結びつけます。このため、新しい自己署名証明書が発行されると、新しいトラストポイント名が WebVPN の設定と一致せず、ユーザが接続できません。

注:永続的な自己署名証明書を使用するWebVPNルータでip https-secure serverコマンドを実行すると、新しいRSAキーが生成されて、証明書が無効になります。新しいトラストポイントが作成されて、このトラストポイントが SSL WebVPN を中断します。ip https-secure server コマンドを実行した後に、永続的な自己署名証明書を使用するルータが再起動すると、同じ問題が発生します。

シンクライアント SSL VPN の詳細については、「SDM によるシンクライアント SSL VPN(WebVPN)の IOS 設定例」を参照してください。

SSL VPN Client の詳細は、『SDM を使用した IOS での SSL VPN Client(SVC)の設定例』を参照してください。

SSL VPN は次の Cisco ルータ プラットフォームで動作します。

-

Cisco 870、1811、1841、2801、2811、2821 および 2851 シリーズ ルータ

-

Cisco 3725、3745、3825、3845、7200、および 7301 シリーズ ルータ

前提条件

要件

この設定を行う前に、次の要件が満たされていることを確認します。

-

Cisco IOS ソフトウェア リリース 12.4(6)T 以降の拡張イメージ

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

Cisco 3825 ルータ

-

拡張 Enterprise ソフトウェア イメージ:Cisco IOS ソフトウェア リリース 12.4(9)T

-

Cisco Router and Security Device Manager(SDM) - バージョン 2.3.1

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。次の例で使用する IP アドレスは、RFC 1918 から引用したプライベート アドレスで、インターネットでの使用には適格ではありません。

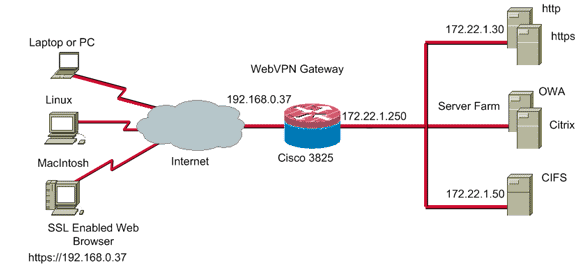

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

表記法

ドキュメント表記の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

設定前の作業

開始する前に、次の作業を実行してください。

-

ホスト名とドメイン名を設定します。

-

ルータを SDM 対応に設定します。一部のシスコ ルータには、SDM がプリインストールされています。

Cisco SDM がまだルータにロードされていない場合は、ソフトウェアのダウンロードのページ(登録ユーザ専用)からソフトウェアを無料で取得できます。サービス契約を結んでいる CCO アカウントが必要です。SDM のインストールと設定の詳細については、Cisco Router and Security Device Manager のページを参照してください。

-

ルータで正しい日付、時刻、および時間帯を設定します。

Cisco IOS での WebVPN の設定

1 つのデバイスに、複数の WebVPN ゲートウェイを関連付けることができます。各 WebVPN ゲートウェイは、ルータ上の 1 つの IP アドレスにのみリンクされます。特定の WebVPN ゲートウェイに複数の WebVPN コンテキストを作成できます。各コンテキストを識別するため、コンテキストに一意の名前を付けます。1 つのポリシー グループは、1 つの WebVPN コンテキストにのみ関連付けられます。ポリシー グループは、特定の WebVPN コンテキストでどのリソースが利用可能かを説明します。

Cisco IOS に WebVPN を設定するには、次の手順を実行します。

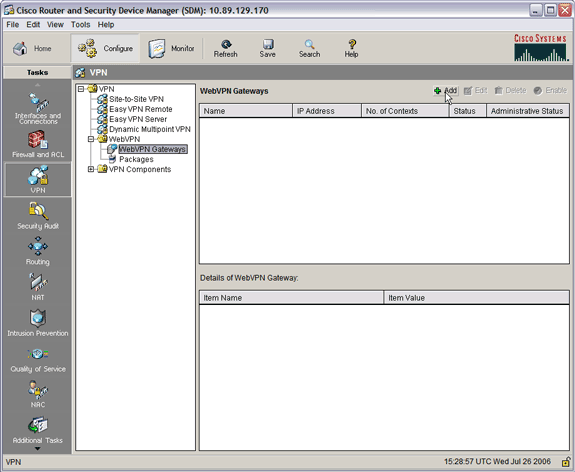

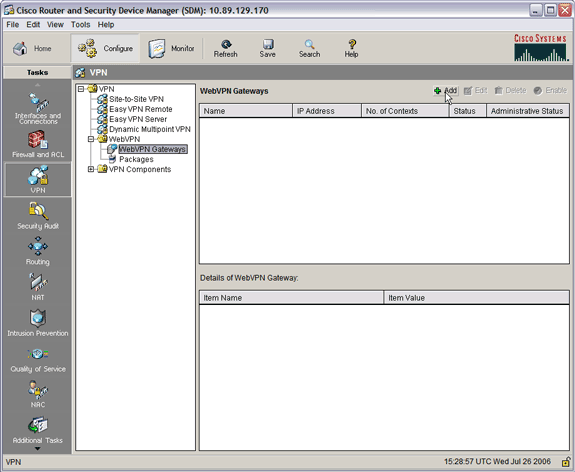

ステップ 1:WebVPN ゲートウェイの設定

WebVPN ゲートウェイを設定するには、次の手順を実行します。

-

SDM アプリケーションで、[Configure] をクリックし、次に [VPN] をクリックします。

-

[WebVPN] を展開して、[WebVPN Gateways] を選択します。

-

[Add] をクリックします。

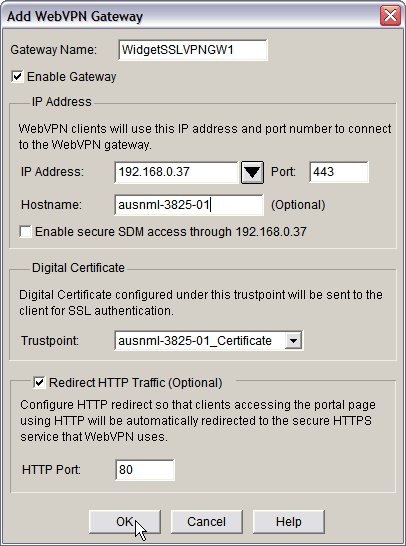

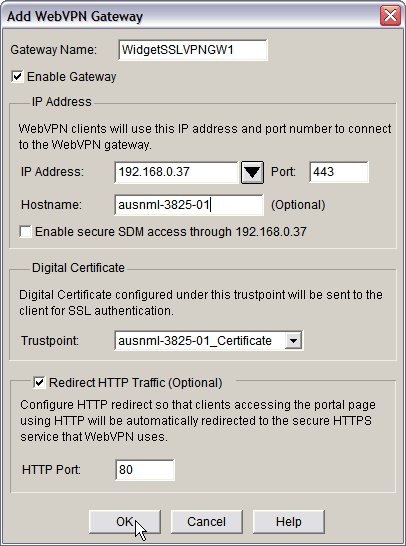

[Add WebVPN Gateway] ダイアログ ボックスが表示されます。

-

[Gateway Name] および [IP Address] フィールドに値を入力し、[Enable Gateway] チェック ボックスをオンにします。

-

[Redirect HTTP Traffic] チェック ボックスをオンにして、[OK] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

ステップ 2:ポリシー グループに対して許可されるリソースを設定する

ポリシー グループを作成する前にリソースを設定すれば、ポリシー グループへ簡単にリソースを追加できます。

ポリシー グループに対して許可されるリソースを設定するには、次の手順を実行します。

-

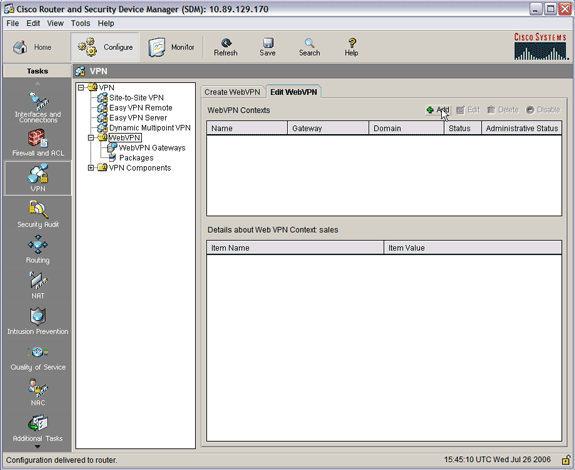

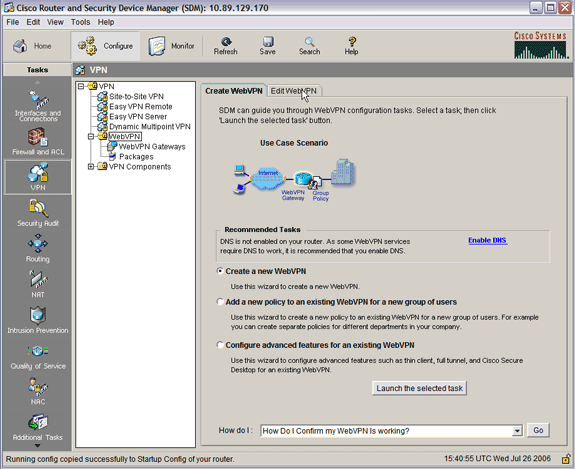

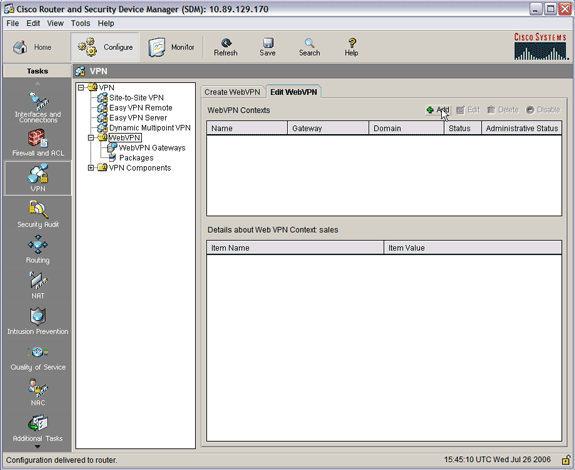

[Configure]をクリックし、次に [VPN] をクリックします。

-

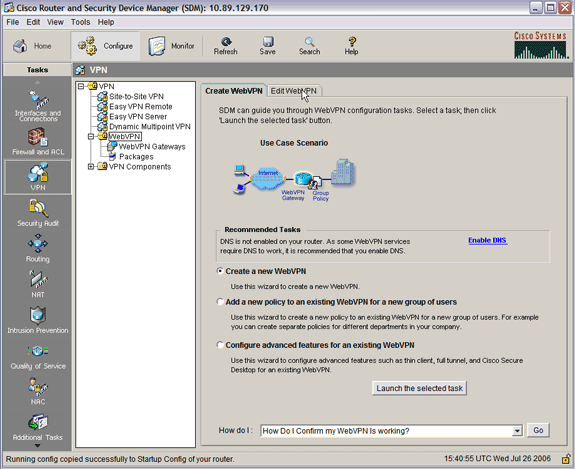

WebVPNを選択し、Edit WebVPNタブをクリックします。

注:WebVPNでは、HTTP、HTTPS、Common Internet File System(CIFS)プロトコルによるWindowsファイルブラウジング、およびCitrixのアクセスを設定できます。

-

[Add] をクリックします。

[Add WebVPN Context] ダイアログ ボックスが表示されます。

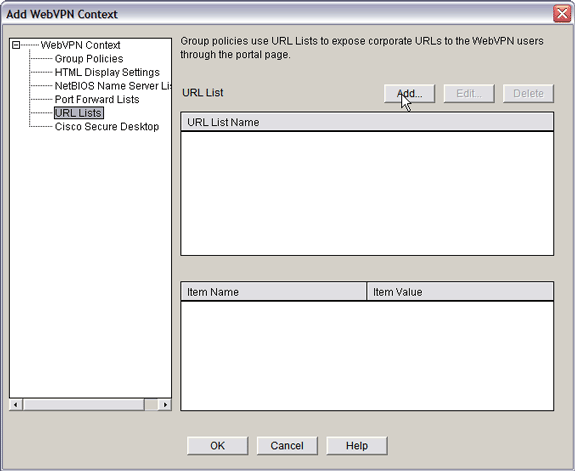

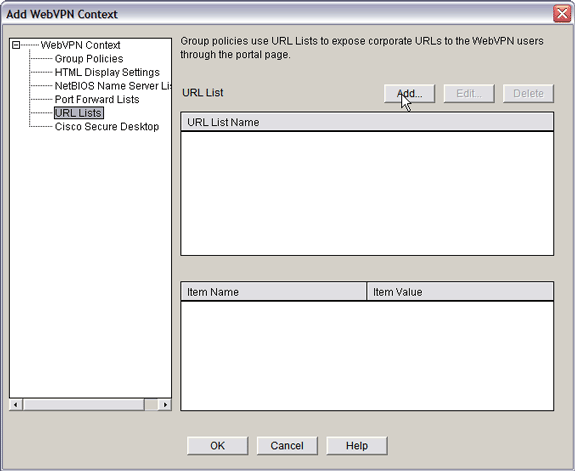

-

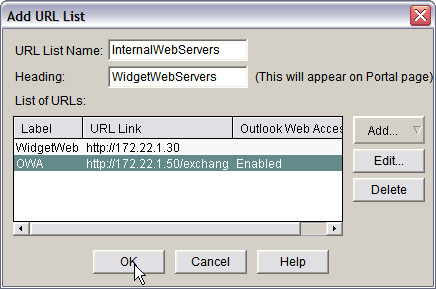

[WebVPN Context] を展開し、[URL Lists] を選択します。

-

[Add] をクリックします。

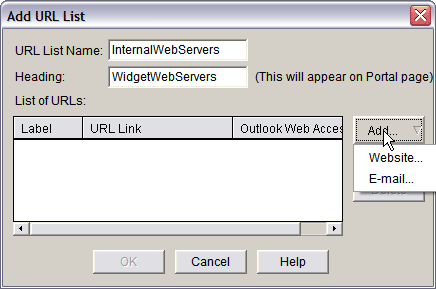

[Add URL List] ダイアログ ボックスが表示されます。

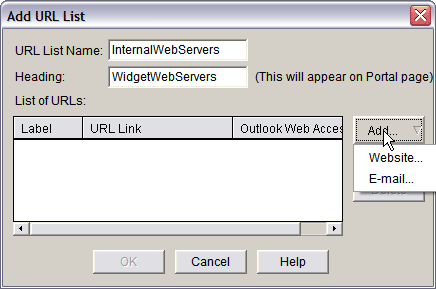

-

[URL List Name] および [Heading] フィールドに値を入力します。

-

[Add] をクリックし、[Website] を選択します。

このリストには、この WebVPN 接続で利用可能にする、すべての HTTP および HTTPS Web サーバが含まれています。

-

Outlook Web Access(OWA)へのアクセスを追加するには、[Add] をクリックし、[E-mail] を選択して、必要なすべてのフィールドへ入力してから [OK] をクリックします。

-

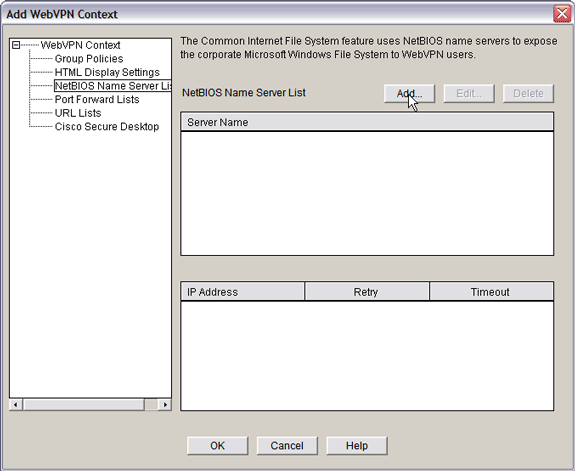

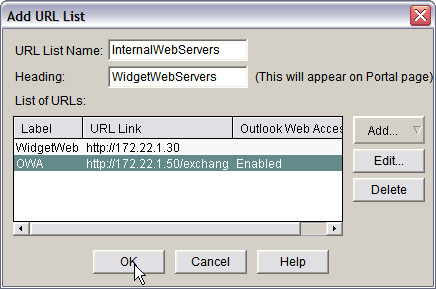

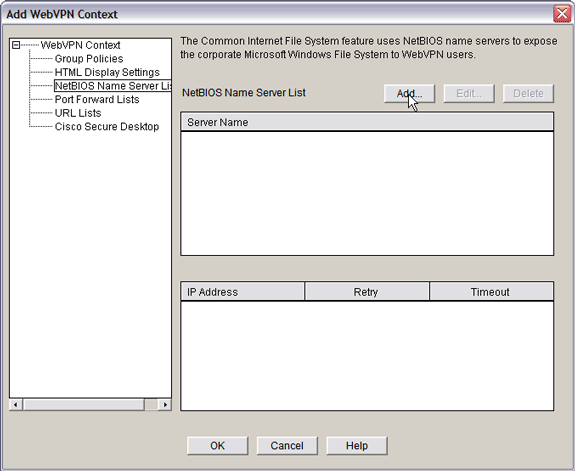

NetBIOS Name Service (NBNS) サーバを指定し、Windows ドメイン内の共有を順序通りに設定すれば、CIFS による Windows ファイル ブラウジングが可能になります。

-

[WebVPN Context] リストから、[NetBIOS Name Server Lists] を選択します。

-

[Add] をクリックします。

[Add NBNS Server List] ダイアログ ボックスが表示されます。

-

リストの名前を入力し、[Add] をクリックします。

[NBNS Server] ダイアログ ボックスが表示されます。

-

該当する場合、[Make This the Master Server] チェック ボックスをオンにします。

-

[OK]をクリックし、次に、[OK] をクリックします。

-

ステップ 3:WebVPN ポリシー グループの設定とリソースの選択

WebVPN ポリシー グループを設定し、リソースを選択するには、次の手順を実行します。

-

[Configure]をクリックし、次に [VPN] をクリックします。

-

[WebVPN] を展開し、[WebVPN Context] を選択します。

-

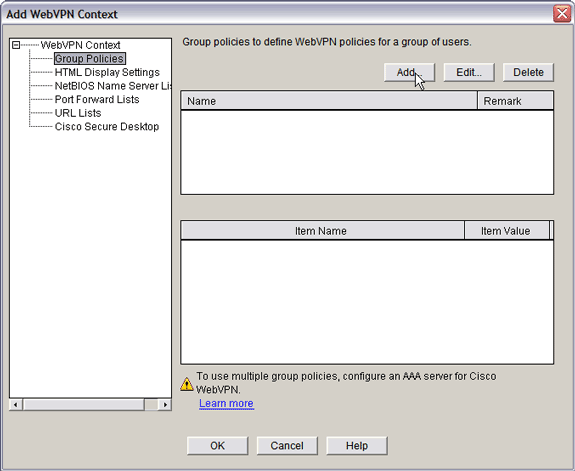

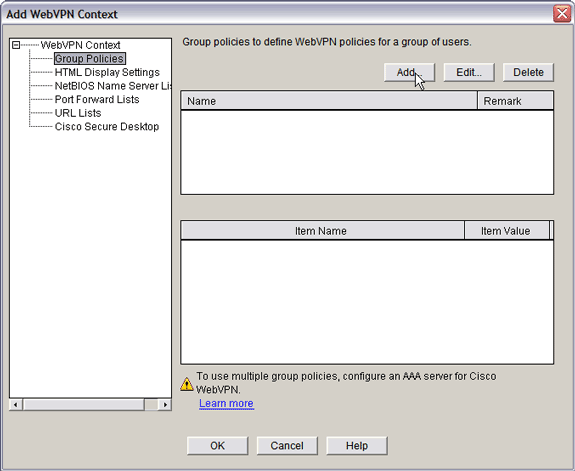

[Group Policies] を選択し、[Add] をクリックします。

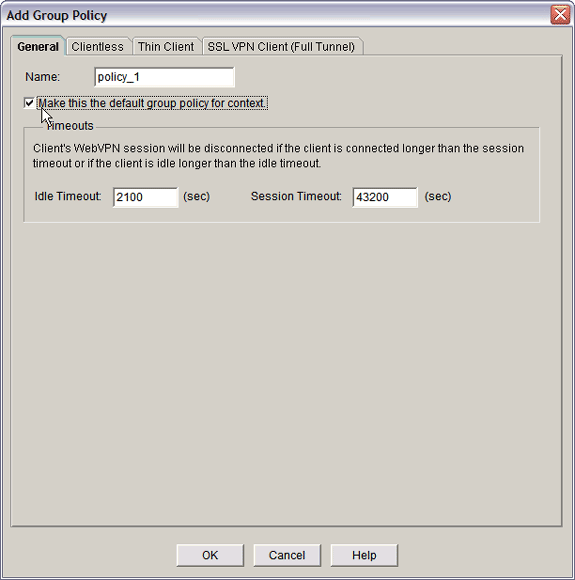

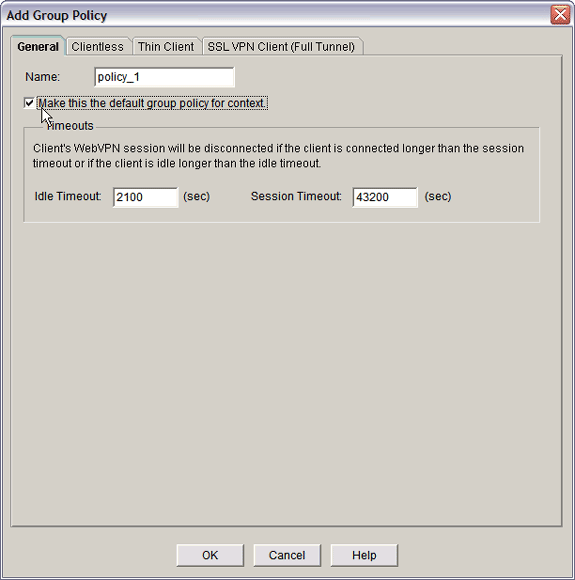

[Add Group Policy] ダイアログ ボックスが表示されます。

-

新しいポリシーの名前を入力し、[Make this the default group policy for context] チェック ボックスにチェックマークを入れます。

-

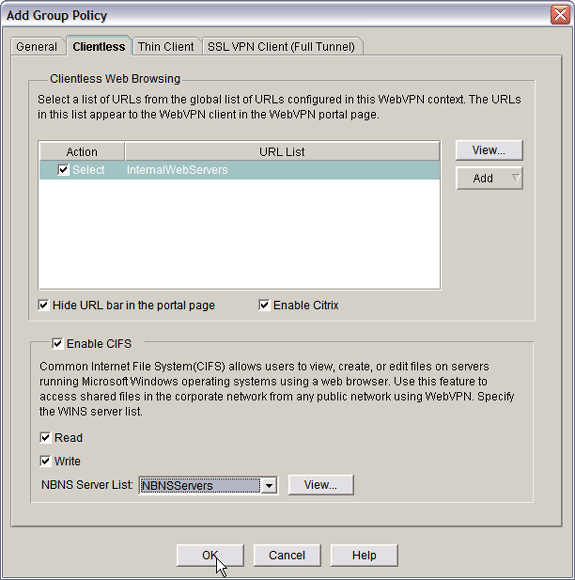

ダイアログ ボックスの上にある [Clientless] タブをクリックします。

-

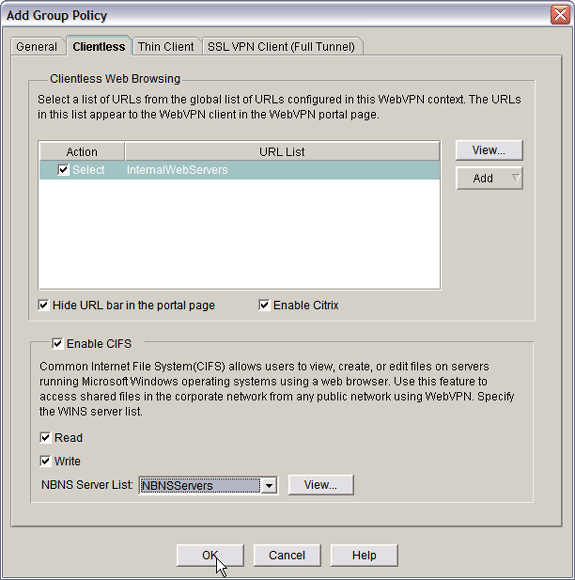

選択する URL リストの [Select] チェック ボックスにチェックマークを付けます。

-

お客様が Citrix クライアントを使用するため、Citrix サーバへのアクセスが必要な場合は、[Enable Citrix] チェック ボックスをオンにします。

-

[Enable CIFS]、[Read]、および [Write] チェック ボックスをオンにします。

-

[NBNS Server List] ドロップダウンの矢印をクリックして、ステップ 2 で Windows ファイル ブラウジング用に作成した NBNS サーバ リストを選択します。

-

[OK] をクリックします。

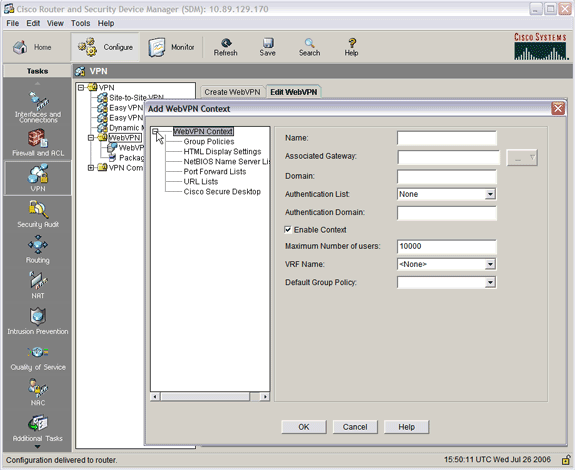

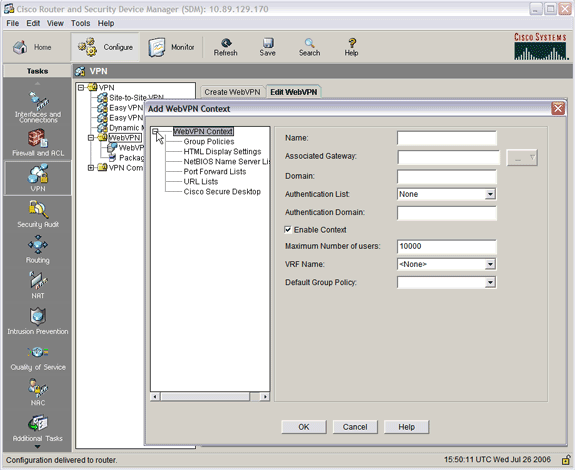

ステップ 4:WebVPN コンテキストの設定

WebVPN ゲートウェイ、グループ ポリシー、およびリソースをリンクさせるには、WebVPN コンテキストを設定する必要があります。WebVPN コンテキストを設定するには、次の手順を実行します。

-

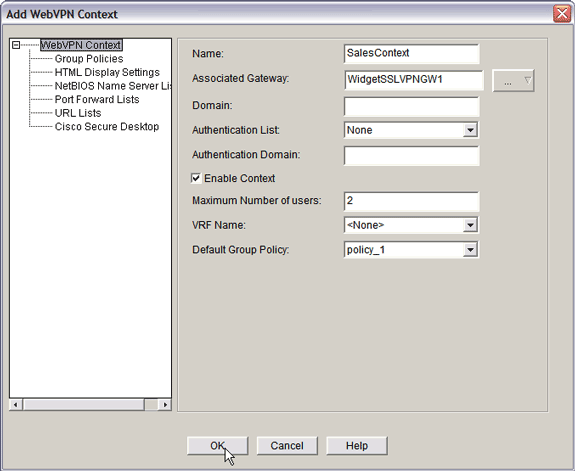

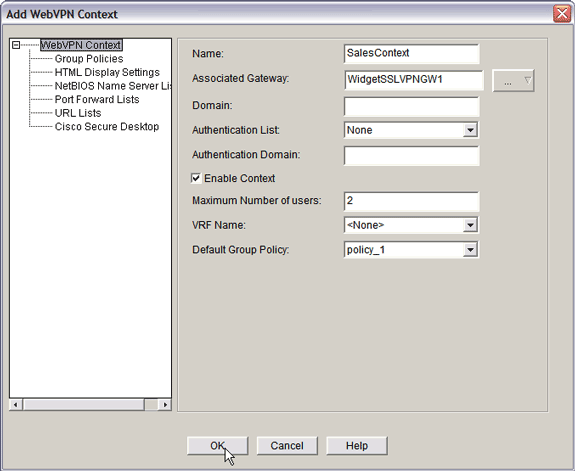

[WebVPN Context] を選択し、コンテキストの名前を入力します。

-

[Associated Gateway] ドロップダウンの矢印をクリックして、関連付けられているゲートウェイを選択します。

-

複数のコンテキストを作成する場合は、このコンテキストを識別する一意の名前を [Domain] フィールドに入力します。[Domain] フィールドを空欄にすると、ユーザは https://IPAddress で WebVPN にアクセスすることになります。ドメイン名(たとえば、Sales)を入力すると、ユーザは https://IPAddress/Sales で接続することになります。

-

[Enable Context] チェック ボックスをオンにします。

-

[Maximum Number of Users] フィールドで、デバイスのライセンスで許可されている最大のユーザ数を入力します。

-

[Default Group policy] ドロップダウンの矢印をクリックし、グループ ポリシーを選択してこのコンテキストに関連付けます。

-

[OK]をクリックし、次に、[OK] をクリックします。

ステップ 5:ユーザ データベースと認証方法の設定

Radius、Cisco AAA サーバ、またはローカル データベースで認証を行うように、クライアントレス SSL VPN(WebVPN)セッションを設定できます。次の例では、ローカル データベースを使用します。

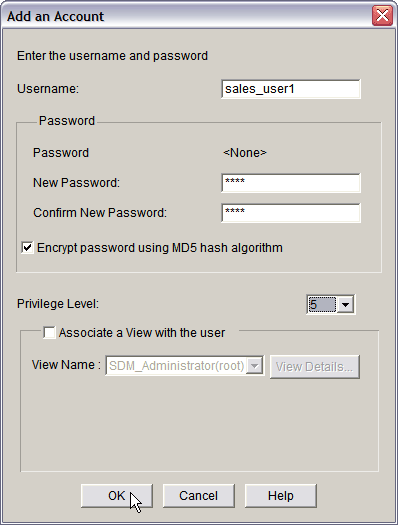

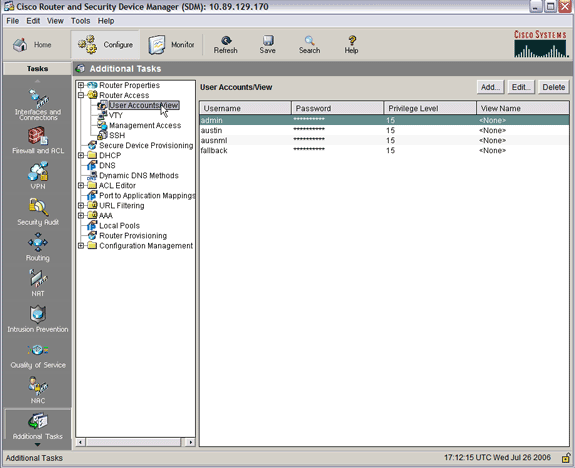

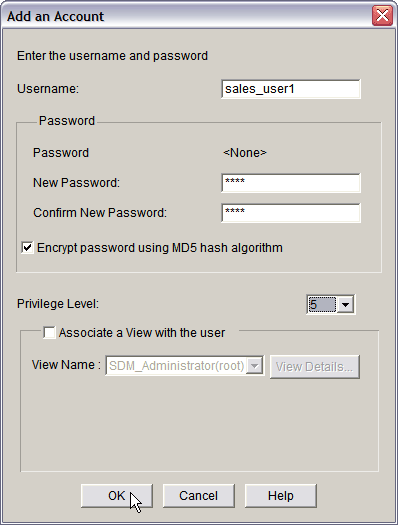

ユーザ データベースと認証方法を設定するには、次の手順を実行します。

-

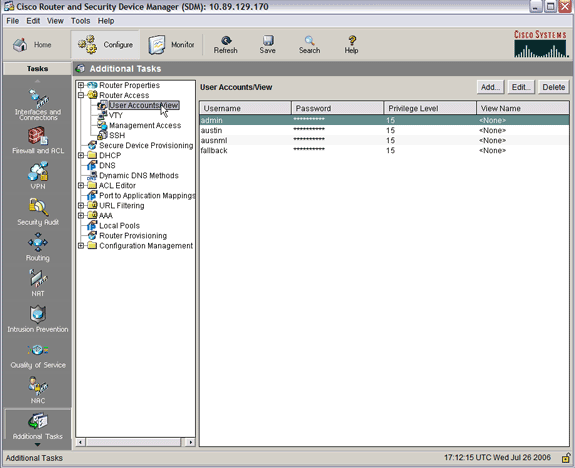

[Configuration] をクリックし、[Additional Tasks] をクリックします。

-

[Router Access] を展開し、[User Accounts/View] を選択します。

-

[Add] ボタンをクリックします。

[Add an Account] ダイアログ ボックスが表示されます。

-

ユーザ アカウントとパスワードを入力します。

-

[OK]をクリックし、次に、[OK] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

成果

ASDM は次のコマンドライン設定を作成します。

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4190 bytes ! ! Last configuration change at 17:22:23 UTC Wed Jul 26 2006 by ausnml ! NVRAM config last updated at 17:22:31 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm ! !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 29312730 2506092A 864886F7 0D010902 16186175 736E6D6C 2D333832 352D3031 2E636973 636F2E63 6F6D301E 170D3036 30373133 32333230 34375A17 0D323030 31303130 30303030 305A3029 31273025 06092A86 4886F70D 01090216 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D30819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281 8100C97D 3D259BB7 3A48F877 2C83222A A1E9E42C 5A71452F 9107900B 911C0479 4D31F42A 13E0F63B E44753E4 0BEFDA42 FE6ED321 8EE7E811 4DEEC4E4 319C0093 C1026C0F 38D91236 6D92D931 AC3A84D4 185D220F D45A411B 09BED541 27F38EF5 1CC01D25 76D559AE D9284A74 8B52856D BCBBF677 0F444401 D0AD542C 67BA06AC A9030203 010001A3 78307630 0F060355 1D130101 FF040530 030101FF 30230603 551D1104 1C301A82 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D301F06 03551D23 04183016 801403E1 5EAABA47 79F6C70C FBC61B08 90B26C2E 3D4E301D 0603551D 0E041604 1403E15E AABA4779 F6C70CFB C61B0890 B26C2E3D 4E300D06 092A8648 86F70D01 01040500 03818100 6938CEA4 2E56CDFF CF4F2A01 BCD585C7 D6B01665 595C3413 6B7A7B6C F0A14383 4DA09C30 FB621F29 8A098FA4 F3A7F046 595F51E6 7C038112 0934A369 D44C0CF4 718A8972 2DA33C43 46E35DC6 5DCAE7E0 B0D85987 A0D116A4 600C0C60 71BB1136 486952FC 55DE6A96 1135C9D6 8C5855ED 4CD3AE55 BDA966D4 BE183920 88A8A55E quit username admin privilege 15 secret 5 $1$jm6N$2xNfhupbAinq3BQZMRzrW0 username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 ! !--- WebVPN Gateway webvpn gateway WidgetSSLVPNGW1 hostname ausnml-3825-01 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice ! webvpn context SalesContext ssl authenticate verify all ! !--- Identify resources for the SSL VPN session url-list "InternalWebServers" heading "WidgetWebServers" url-text "WidgetWeb" url-value "http://172.22.1.30" url-text "OWA" url-value "http://172.22.1.50/exchange" ! nbns-list NBNSServers nbns-server 172.22.1.30 ! !--- Identify the policy which controls the resources available policy group policy_1 url-list "InternalWebServers" nbns-list "NBNSServers" functions file-access functions file-browse functions file-entry hide-url-bar citrix enabled default-group-policy policy_1 gateway WidgetSSLVPNGW1 max-users 2 inservice ! end |

確認

このセクションでは、設定が正常に動作していることを確認します。

手順

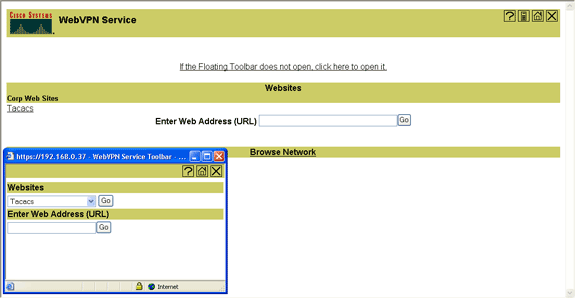

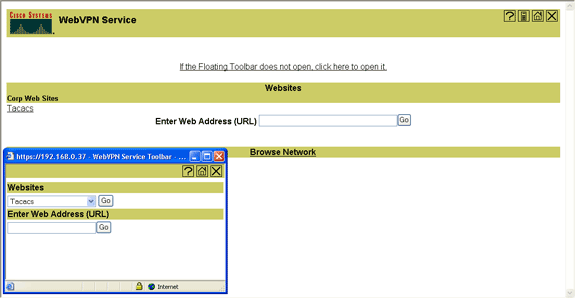

設定が正常に動作していることを確認するには、次の手順を実行します。

-

ユーザを使用して設定をテストします。SSL対応のWebブラウザにhttps://WebVPN_Gateway_IP_Addressと入力します。ここで、WebVPN_Gateway_IP_AddressはWebVPNサービスのIPアドレスです。証明書を承認してユーザ名とパスワードを入力すると、次のイメージのようなイメージが表示されます。

-

SSL VPN セッションをチェックします。SDM アプリケーションで、[Monitor] ボタンをクリックし、次に [VPN Status] をクリックします。[WebVPN (All Contexts)] を展開し、適切なコンテキストを展開して、[Users] を選択します。

-

エラー メッセージを確認します。SDM アプリケーションで、[Monitor] ボタンをクリックし、[Logging] をクリックして、次に [Syslog] タブをクリックします。

-

デバイスの実行コンフィギュレーションを表示します。SDM アプリケーションで [Configure] ボタンをクリックし、[Additional Tasks] をクリックします。[Configuration Management] を展開し、[Config Editor] を選択します。

コマンド

いくつかの show コマンドは WebVPN に関連しています。これらのコマンドをコマンドライン インターフェイス(CLI)で実行して、統計情報や他の情報を表示できます。show コマンドの詳細については、「WebVPN 設定の検証」を参照してください。

注:特定のshowコマンドが、アウトプットインタープリタツール(登録ユーザ専用)(OIT)でサポートされています。OIT を使用して show コマンド出力の解析を表示します。

トラブルシュート

ここでは、設定に関するトラブルシューティングについて説明します。

注:コピーの進行中は、Copy File to Serverコマンドを中断したり、別のウィンドウに移動したりしないでください。操作を中断すると、不完全なファイルがサーバに保存される可能性があります。

注:ユーザはWebVPNクライアントを使用して新しいファイルをアップロードしたり、ダウンロードしたりすることができますが、Copy File to Serverコマンドを使用して、WebVPNのCommon Internet File System(CIFS)のファイルを上書きすることはできません。ユーザがサーバ上のファイルを置き換えようとすると、次のメッセージが表示されます。

Unable to add the file

手順

設定をトラブルシューティングするには、次の手順を実行します。

-

クライアントでポップアップ ブロッカーが無効になっていることを確認します。

-

クライアントで cookie が有効になっていることを確認します。

-

クライアントで Netscape、Internet Explorer、Firefox、または Mozilla ブラウザが使用されていることを確認します。

コマンド

いくつかの debug コマンドは、WebVPN に関連しています。これらのコマンドの詳細については、『WebVPN の Debug コマンドの使用』を参照してください。

注:debugコマンドを使用すると、シスコデバイスに悪影響が及ぶ可能性があります。debug コマンドを使用する前に、「debug コマンドの重要な情報」を参照してください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

02-Jun-2009 |

初版 |

フィードバック

フィードバック