概要

このドキュメントでは、CSMでLDAP認証を使用してAnyConnectを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- CSM 4.23

- AnyConnectの設定

- SSLプロトコル

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

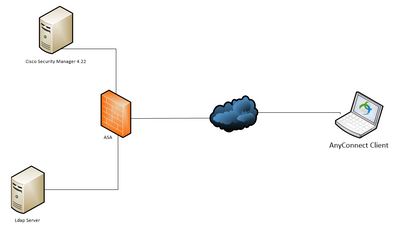

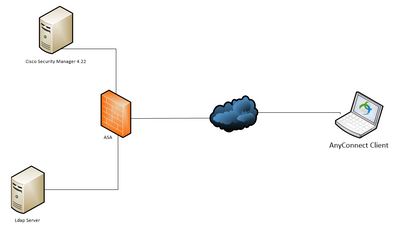

ネットワーク図

コンフィギュレーション

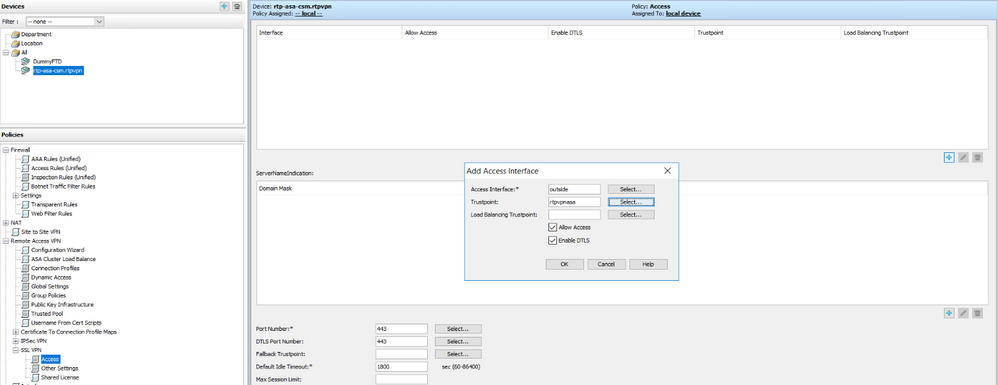

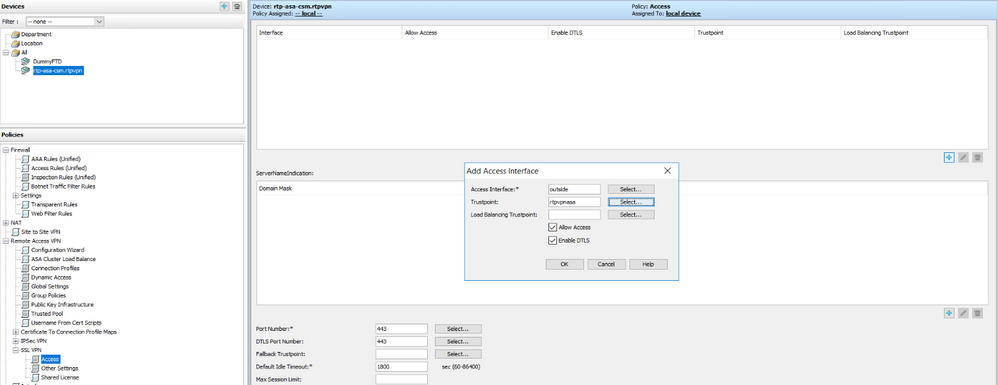

ステップ 1:SSLVPNアクセスの設定

Policies > SSL VPN > Accessの順に選択します。

アクセスインターフェイスを設定したら、必ずSaveをクリックしてください。

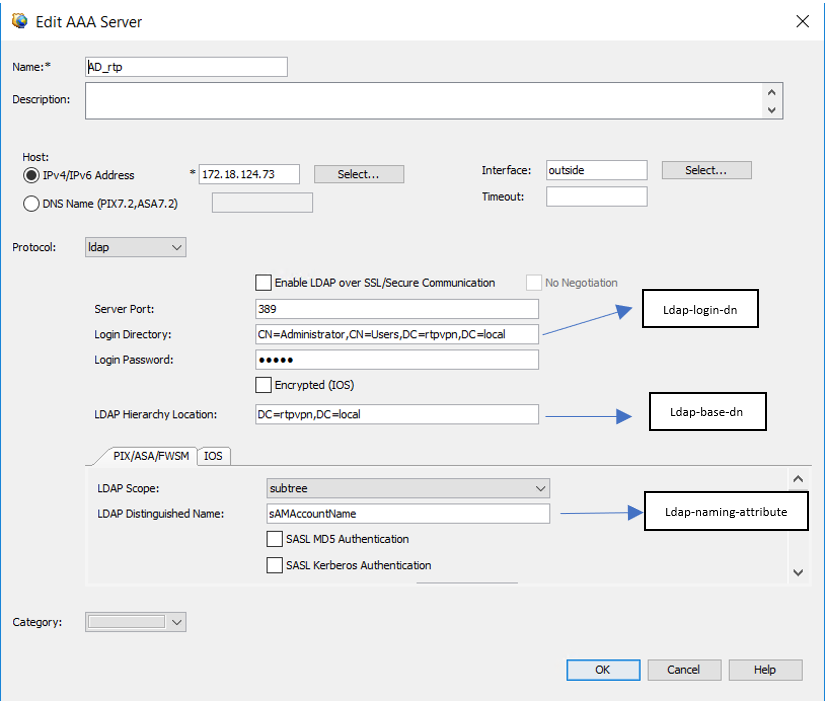

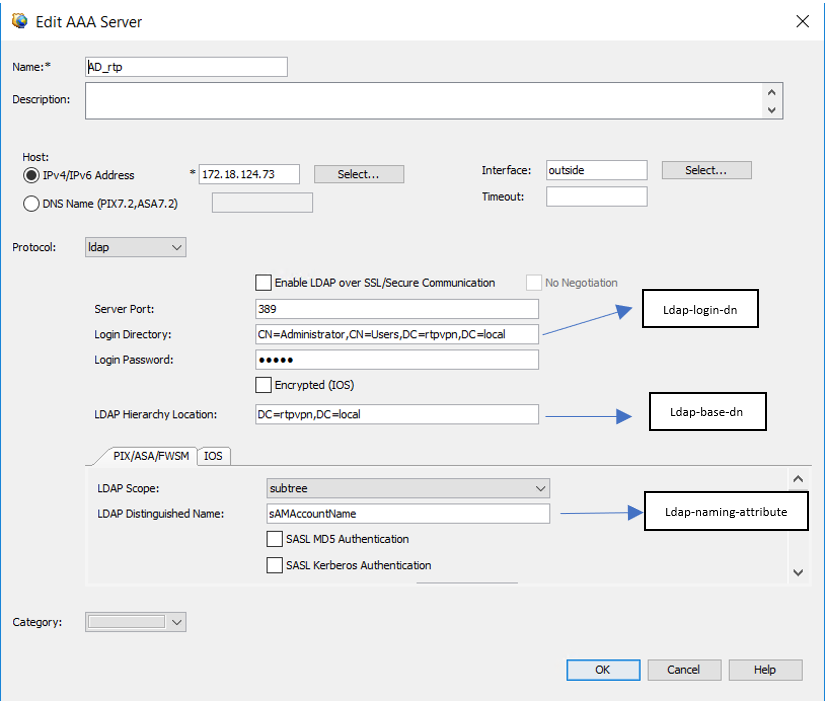

ステップ 2:認証サーバの設定

Policy Object Manager > All Object Types > AAA Servers > Addの順に選択します。

サーバのIP、送信元インターフェイス、ログインディレクトリ、ログインパスワード、LDAP階層の場所、LDAPスコープ、およびLDAP識別名を設定します。

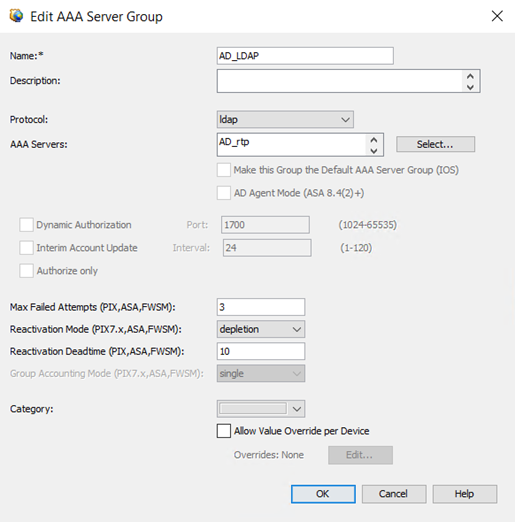

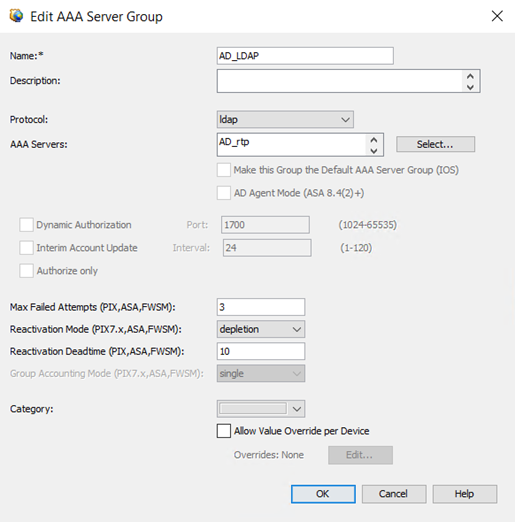

ここで、AAAサーバをAAA Server Groups > Addに追加します。

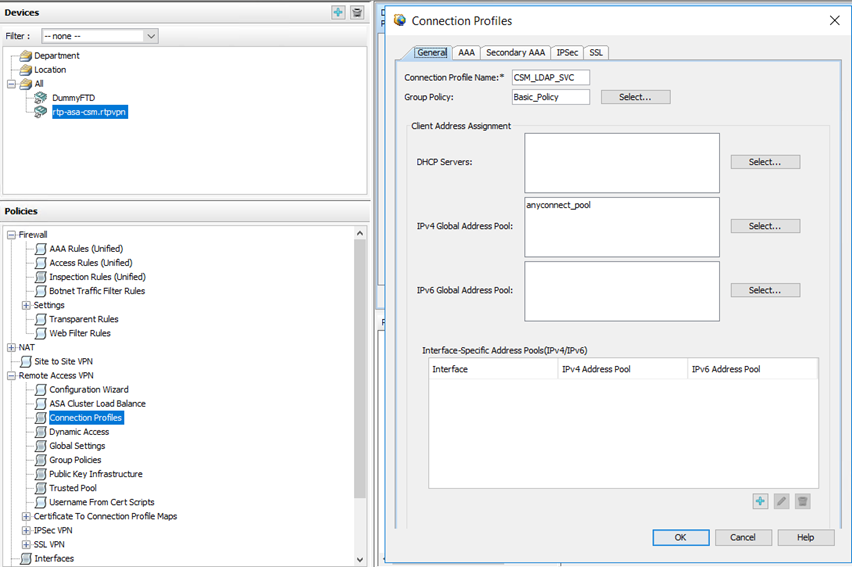

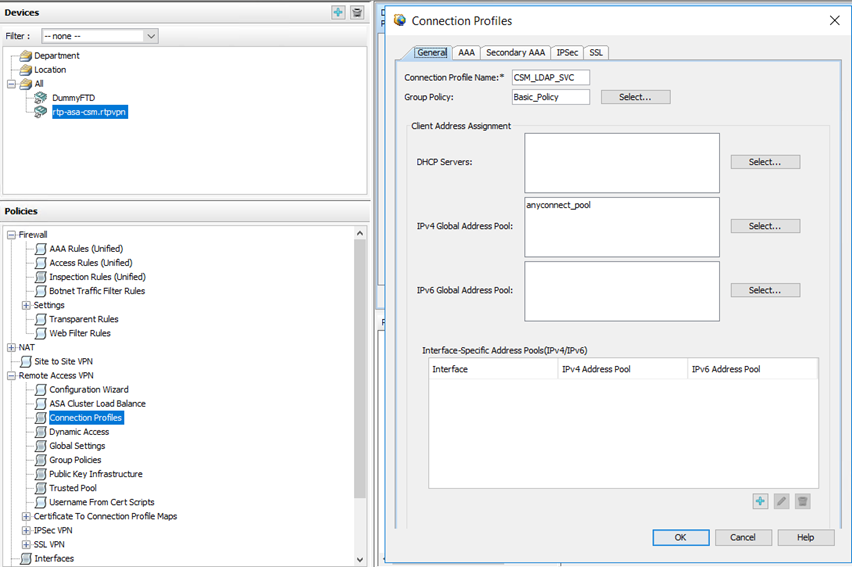

ステップ 3:接続プロファイルの設定

Policies > Connection Profiles > Addの順に選択します。

ここでは、IPv4グローバルアドレスプール(AnyConnectプール)、グループポリシー、AAA、およびグループエイリアス/URLを設定する必要があります。

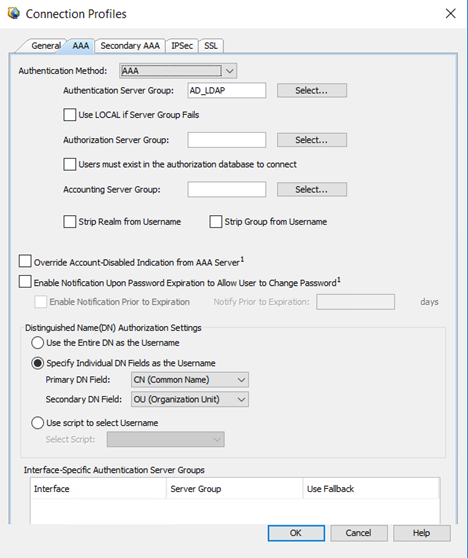

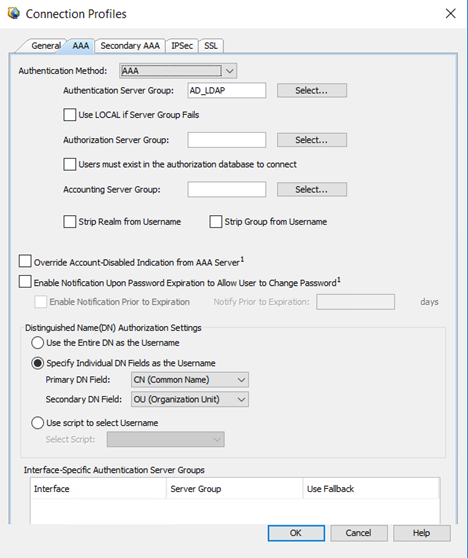

AAAサーバを選択するには、AAAタブをクリックし、ステップ2で作成したサーバを選択します。

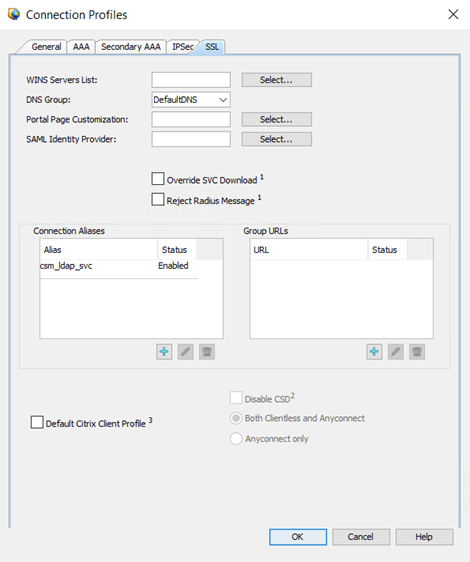

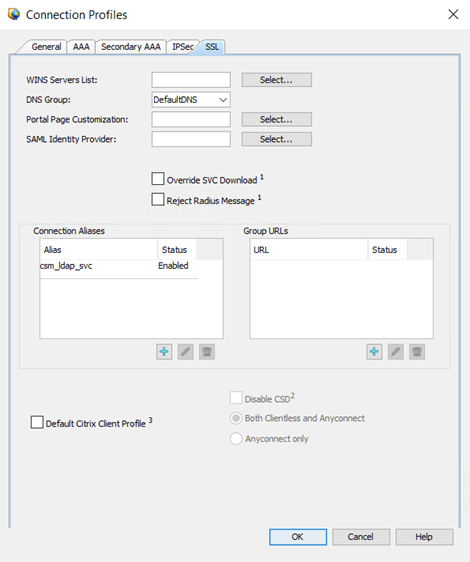

接続プロファイルでグループエイリアス/グループURL、DNS、またはWINSサーバを設定するには、SSLタブに移動します。

ステップ 4:展開

展開アイコンをクリックします。

確認

このセクションでは、設定の確認に役立つ情報を提供します。

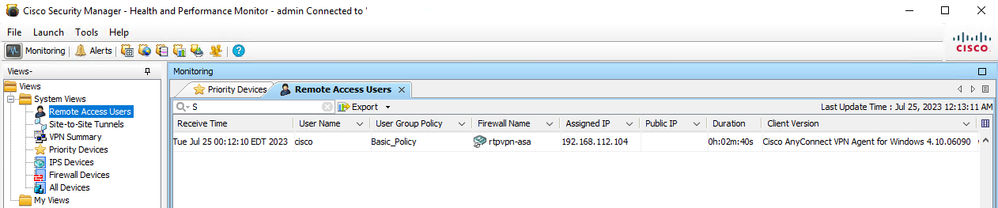

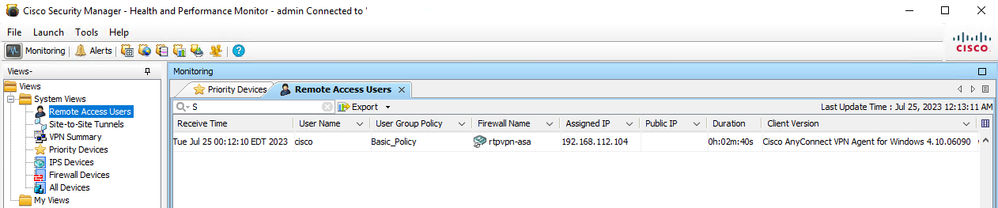

CSM経由でのアクセス:

Health and Performance Monitor > Tools > Device Selectorを開き、ASAを選択>次へ>リモートアクセスユーザの選択

注:VPNユーザは、HPM更新タイマーに基づいて表示されます。

CLIを使用:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.20.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_LDAP_SVC

Login Time : 10:29:42 UTC Tue Jul 25 2023

Duration : 0h:010m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

トラブルシュート

LDAP認証またはAnyConnectの確立中に発生する可能性がある障害を確認するには、CLIで次のコマンドを実行します。

debug ldap 255

debug webvpn anyconnect 255

フィードバック

フィードバック