はじめに

このドキュメントでは、冗長マネージャアクセスデータインターフェイス(RMI)機能を使用するようにcdFMC管理仮想FTDを設定する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secureファイアウォール管理センター

- Cisco Defense Orchestrator

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- クラウドで提供されるFirewall Management Center

- Azure CloudでホストされるVirtual Secure Firewall Threat Defenseバージョン7.3.1。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

関連製品

このドキュメントは、次のバージョンのハードウェアとソフトウェアにも使用できます。

- Firepower Threat Defense(FTD)バージョン7.3.0以降を実行できる物理アプライアンス。

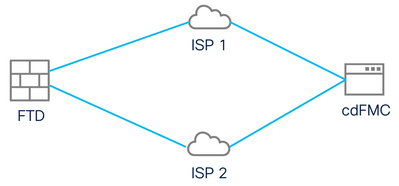

背景説明

このドキュメントでは、管理目的で2つのデータインターフェイスを使用するようにcdFMC管理対象vFTDを設定および確認する手順を示します。この機能は、お客様が第2のISPを使用してインターネット経由でFTDを管理するために第2のデータインターフェイスを必要とする場合に役立ちます。デフォルトでは、FTDは両方のインターフェイス間の管理トラフィックに対してラウンドロビン方式でロードバランシングを行います。このロードバランシングは、このドキュメントで説明するように、アクティブ/バックアップの導入に変更できます。

管理用冗長データインターフェイス機能は、Secure Firewall Threat Defenseバージョン7.3.0で導入されました。vFTDは、CDOアクセス用のURLを解決できるネームサーバに到達できることが前提となっています。

コンフィギュレーション

ネットワーク図

ネットワーク図

ネットワーク図

管理アクセス用のデータインターフェイスの設定

コンソールを使用してデバイスにログインし、configure network management-data-interfaceコマンドを使用して、管理アクセス用のデータインターフェイスの1つを設定します。

> configure network management-data-interface

Note: The Management default route will be changed to route through the data interfaces. If you are connected to the Management

interface with SSH, your connection may drop. You must reconnect using the console port.

Data interface to use for management: GigabitEthernet0/0

Specify a name for the interface [outside]: outside-1

IP address (manual / dhcp) [dhcp]: manual

IPv4/IPv6 address: 10.6.2.4

Netmask/IPv6 Prefix: 255.255.255.0

Default Gateway: 10.6.2.1

元の管理インターフェイスは、DHCPを使用するように設定できないことに注意してください。これは、show networkコマンドを使用して確認できます。

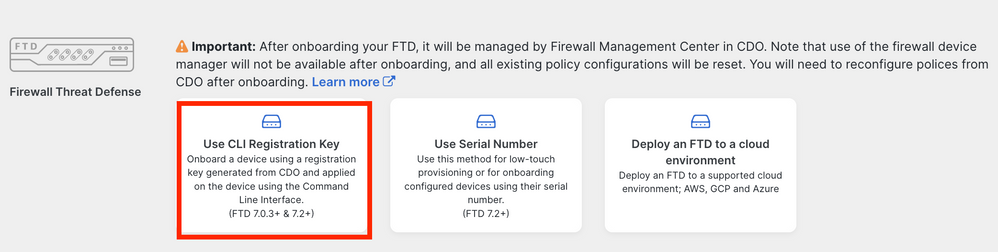

CDOによるFTDのオンボード

このプロセスはAzure FTDをCDOにオンボードするため、クラウド提供のFMCで管理できます。このプロセスではCLI登録キーを使用します。これは、デバイスにDHCP経由で割り当てられたIPアドレスがある場合に便利です。ログタッチプロビジョニングやシリアル番号などの他のオンボーディング方法は、Firepower 1000、Firepower 2100、またはセキュアファイアウォール3100プラットフォームでのみサポートされます。

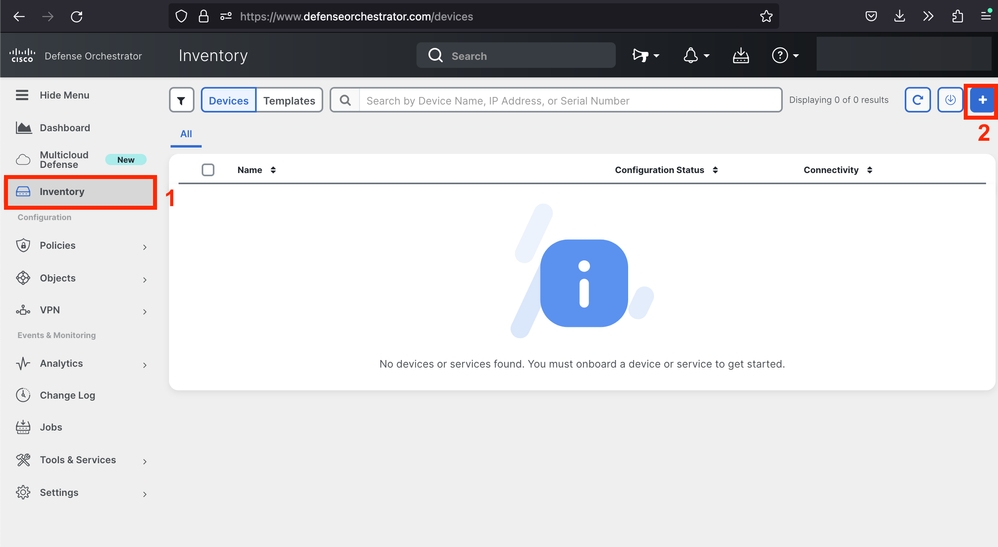

ステップ 1:CDOポータルで、Inventory に移動し、Onboard オプションをクリックします。

インベントリページ

インベントリページ

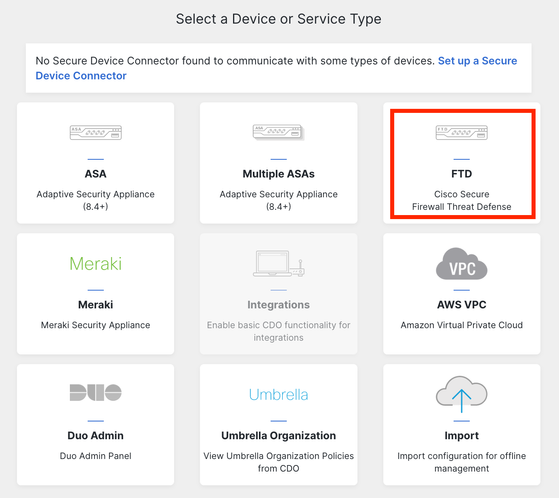

ステップ2:FTDタイルをクリックします。

FTDのオンボーディング

FTDのオンボーディング

ステップ3:オプションUse CLI Registration keyを選択します。

CLI登録キーの使用

CLI登録キーの使用

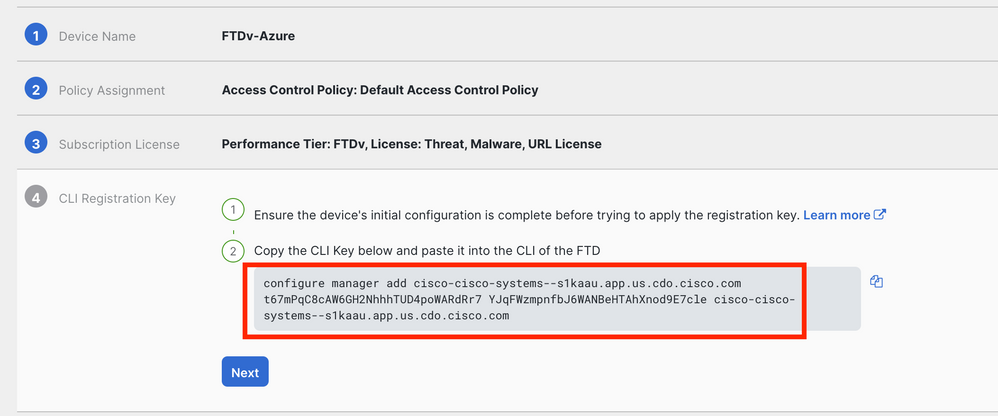

ステップ 4:configure managerコマンドから開始してCLIキーをコピーします。

Copy Configure Managerコマンド

Copy Configure Managerコマンド

注:CLIキーは、オンプレミスFMCを使用したFTDの登録で使用される形式と一致します。そこでは、管理対象デバイスがNATデバイスの背後にある場合に登録を許可するようにNAT-IDを設定できます。configure manager add <fmc-hostname-or-ipv4> <registration-key> <nat-id> <display-name>

ステップ 5:コマンドをFTD CLIに貼り付けます。通信が成功した場合は、次のメッセージを受信する必要があります。

Manager cisco-cisco-systems--s1kaau.app.us.cdo.cisco.com successfully configured.

Please make note of reg_key as this will be required while adding Device in FMC.

手順 6:CDOに戻り、Nextをクリックします。

![[Next] をクリックします。](/c/dam/en/us/support/docs/security/secure-firewall-threat-defense/221028-deploy-redundant-data-interface-in-azure-05.png) [Next] をクリックします。

[Next] をクリックします。

CDOは登録プロセスを続行し、完了までに長い時間がかかることを示すメッセージが表示されます。登録プロセスのステータスを確認するには、サービスページのデバイスリンクをクリックします。

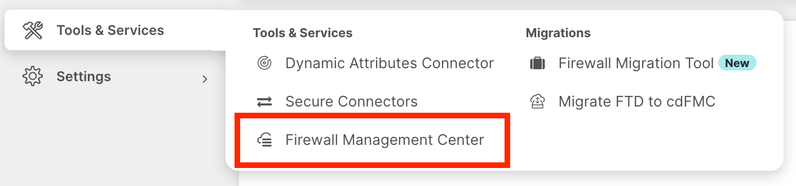

手順 7:Tools & ServicesページからFMCにアクセスします。

cdFMCへのアクセス

cdFMCへのアクセス

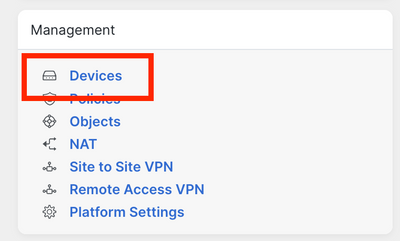

Devices リンクをクリックします。

Devicesをクリックします

Devicesをクリックします

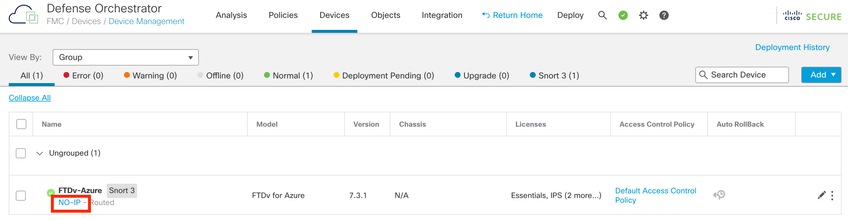

これでFTDがCDOにオンボーディングされ、クラウド配信のFMCで管理できるようになります。次の図では、デバイス名の下にNO-IPが表示されています。これは、CLI登録キーを使用したオンボーディングプロセスで必要になります。

マネージドFTD

マネージドFTD

マネージャアクセス用の冗長データインターフェイスの設定

このプロセスでは、管理アクセス用に2番目のデータインターフェイスを割り当てます。

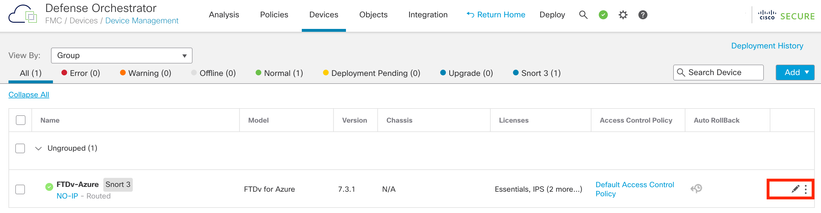

ステップ 1:Devicesタブで、鉛筆アイコンをクリックしてFTD編集モードにアクセスします。

FTDの編集

FTDの編集

ステップ 2:Interfaceタブで、冗長管理インターフェイスとして割り当てるインターフェイスを編集します。これをまだ行っていない場合は、インターフェイス名とIPアドレスを設定します。

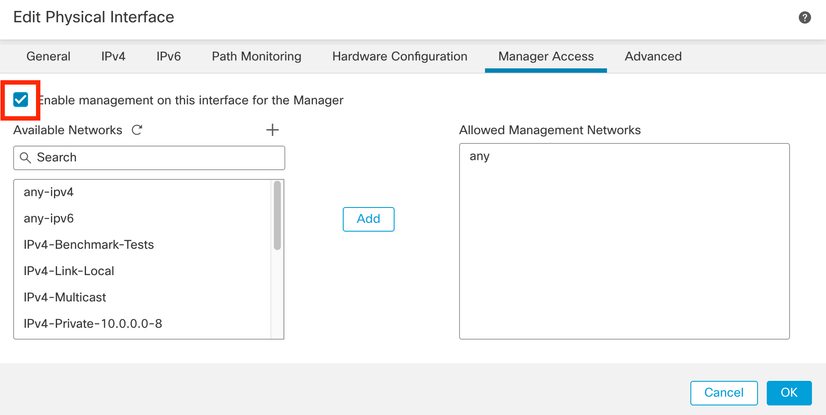

ステップ 3:Manager Accessタブで、Enable management on this interface for the managerチェックボックスをオンにします。

マネージャのアクセスの有効化

マネージャのアクセスの有効化

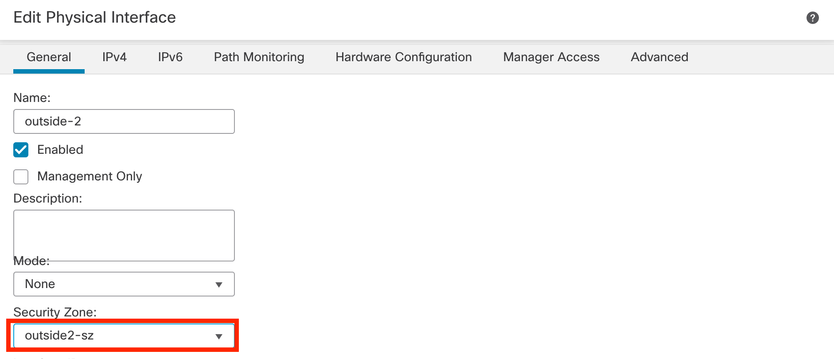

ステップ 4:General タブで、インターフェイスがセキュリティゾーンに割り当てられていることを確認し、OKをクリックします。

冗長データインターフェイスのセキュリティゾーン

冗長データインターフェイスのセキュリティゾーン

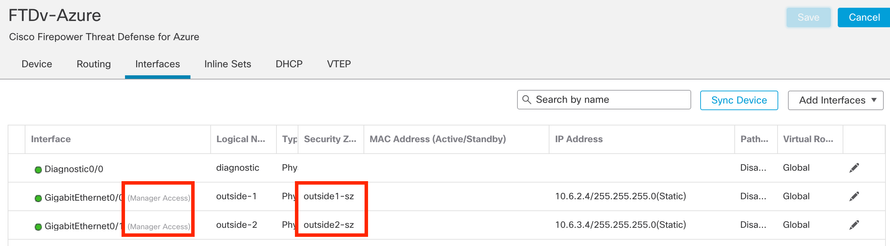

ステップ 5:これで、両方のインターフェイスにManager Accessタグが付けられたことに注目してください。さらに、プライマリデータインターフェイスが別のセキュリティゾーンに割り当てられていることを確認します。

インターフェイス設定の確認

インターフェイス設定の確認

次のセクションでは、ステップ6 ~ 10は、CDOに到達するために2つの等コストのデフォルトルートを設定することを目的とし、各デフォルトルートは独立したSLAトラッキングプロセスによってモニタされます。SLAトラッキングにより、監視対象インターフェイスを使用してcdFMCと通信するための機能パスが存在することが保証されます。

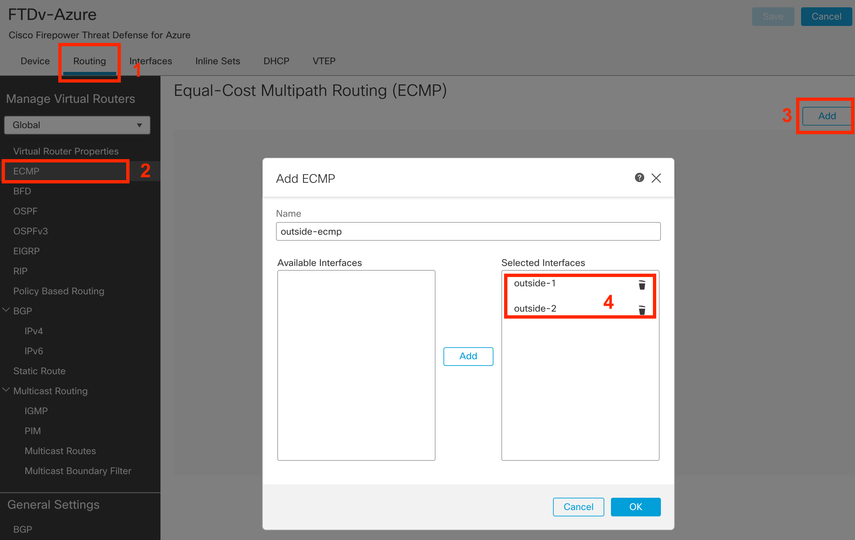

手順 6:Routingタブに移動し、ECMPメニューで両方のインターフェイスを含む新しいECMPゾーンを作成します。

ECMPゾーンの設定

ECMPゾーンの設定

OKをクリックして、保存します。

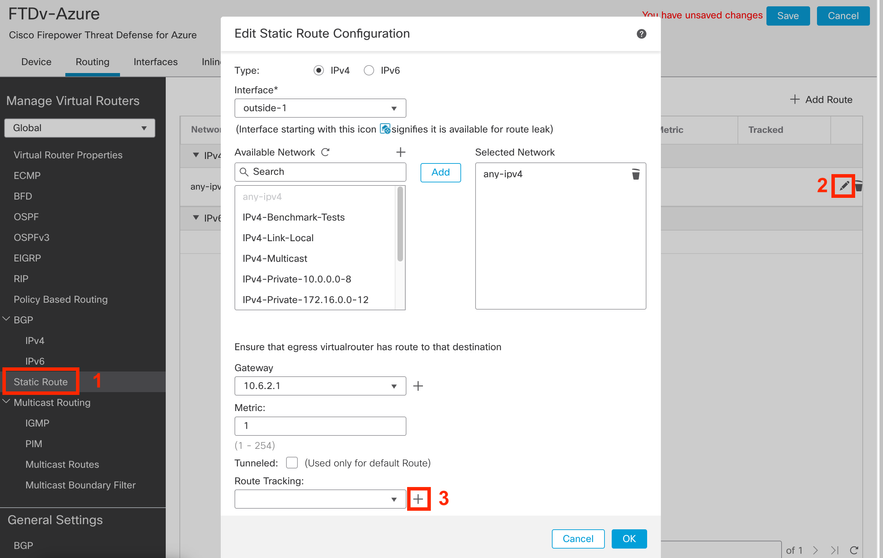

手順 7:Routingタブから、Static Routesに移動します。

プライマリルートを編集するには、鉛筆アイコンをクリックします。プラス記号をクリックして、新しいSLAトラッキングオブジェクトを追加します。

プライマリルートを編集してSLAトラッキングを追加する

プライマリルートを編集してSLAトラッキングを追加する

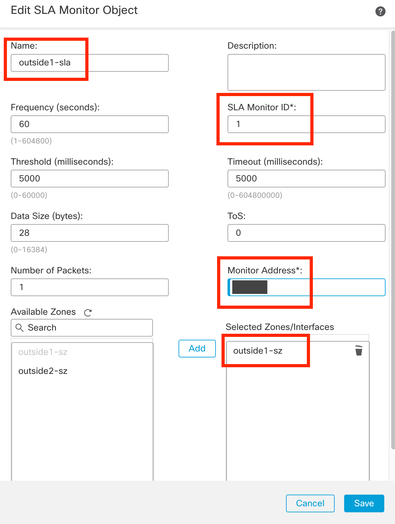

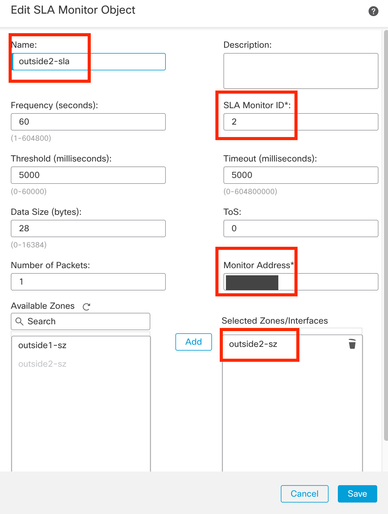

ステップ 8:機能的なSLAトラッキングに必要なパラメータは、次の図で強調表示されています。オプションで、Number of Packets、Timeout、Frequencyなどの他の設定を調整できます。

ISP 1のSLAトラッキングの設定

ISP 1のSLAトラッキングの設定

この例では、outside1インターフェイスを介してインターネット(およびCDO)に到達するFTD機能を監視するために、Google DNS IPが使用されました。準備ができたら、okをクリックします。

注:FTD外部インターフェイスから到達可能であると検証済みのIPを追跡していることを確認します。到達不能なIPを持つトラックを設定すると、このFTDでデフォルトルートがダウンし、CDOとの通信機能が停止する可能性があります。

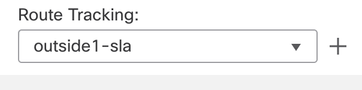

ステップ 9:Saveをクリックし、新しいSLAトラッキングがプライマリインターフェイスを指すルートに割り当てられていることを確認します。

外部1 SLAトラッキング

外部1 SLAトラッキング

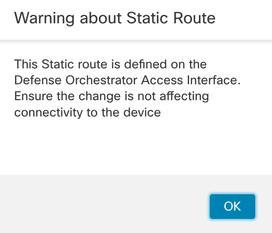

OKをクリックすると、次の警告メッセージを示すポップアップが表示されます。

構成の警告

構成の警告

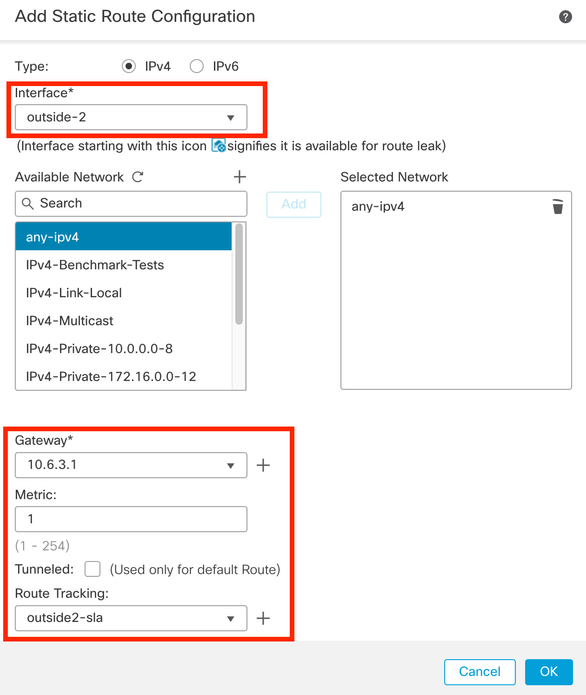

ステップ 10:Add Routeオプションをクリックして、冗長データインターフェイスの新しいルートを追加します。次の図では、ルートのメトリック値が同じであることに注意してください。また、SLAトラッキングには異なるIDが割り当てられています。

冗長スタティックルートの設定

冗長スタティックルートの設定

冗長データインターフェイスのトラッキングの設定

冗長データインターフェイスのトラッキングの設定

[Save] をクリックします。

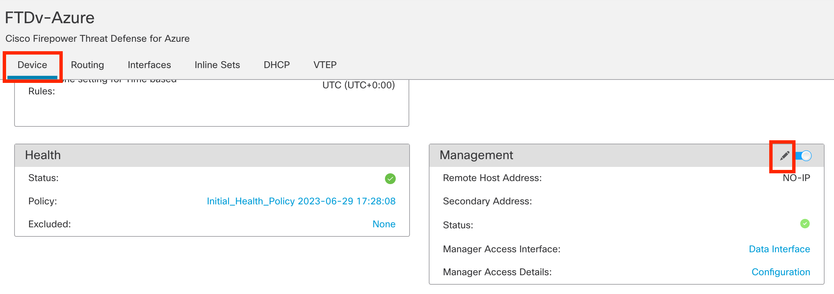

ステップ 11必要に応じて、Device > ManagementでセカンダリデータインターフェイスIPを指定できます。 ただし、現在のオンボーディング方式ではCLI登録キープロセスが使用されるため、これは必須ではありません。

(オプション)Managementフィールドで冗長データインターフェイスのIPを指定します

(オプション)Managementフィールドで冗長データインターフェイスのIPを指定します

ステップ 12変更を展開します。

(オプション)アクティブ/バックアップインターフェイスモードのインターフェイスコストを設定します。

デフォルトでは、データインターフェイス上の冗長管理はラウンドロビンを使用して、両方のインターフェイス間に管理トラフィックを分散します。または、一方のWANリンクの帯域幅がもう一方よりも大きく、このリンクをプライマリ管理リンクにして、もう一方をバックアップとして残す場合は、プライマリリンクのコストを1に、バックアップリンクのコストを2に設定します。次の例では、インターフェイスGigabitEthernet0/0がプライマリWANリンクとして維持され、GigabiEthernet0/1がバックアップ管理リンクとして機能しています。

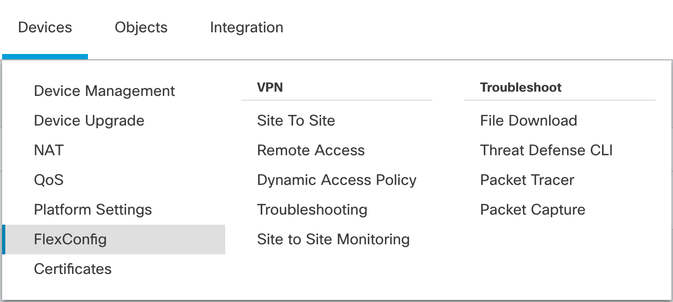

1. Devices > FlexConfigリンクに移動し、flexConfigポリシーを作成します。flexConfigポリシーがすでに設定され、FTDに割り当てられている場合は、それを編集します。

FlexConfigメニューへのアクセス

FlexConfigメニューへのアクセス

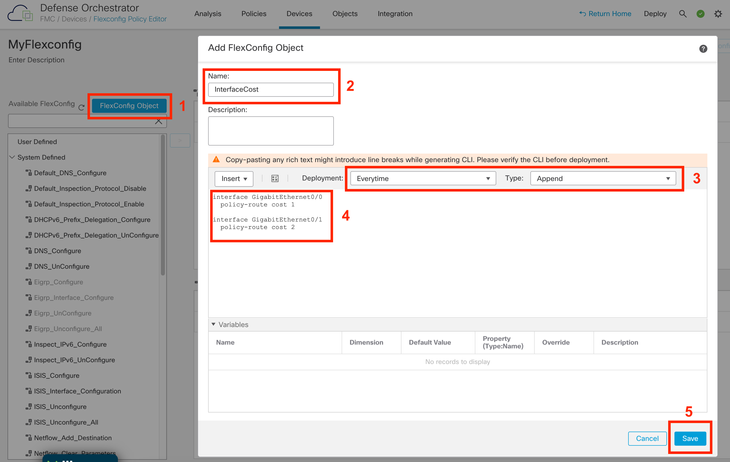

2. 新しいFlexConfigオブジェクトを作成します。

- FlexConfigオブジェクトに名前を付けます。

- DeploymentセクションとTypeセクションで、それぞれEverytimeとAppendを選択します。

- 図22に示すように、インターフェイスのコストを次のコマンドで設定します。

- [Save] をクリックします。

interface GigabitEthernet0/0

policy-route cost 1 <=== A cost of 1 means this will be the primary interface for management communication with CDO tenant.

interface GigabitEthernet0/1

policy-route cost 2 <=== Cost 2 sets this interface as a backup interface.

Flexconfigオブジェクトの追加

Flexconfigオブジェクトの追加

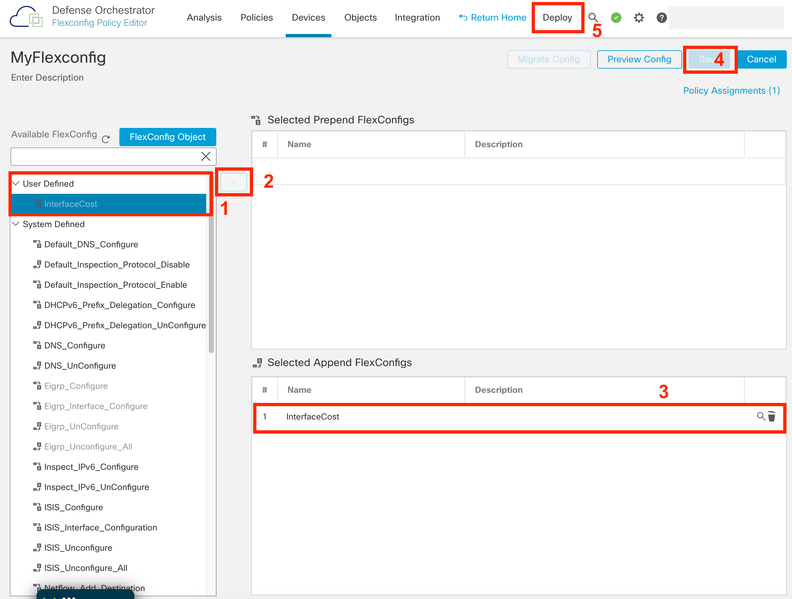

3. 図に示すように、最近作成したオブジェクトを選択し、選択したFlexConfigs追加セクションに追加します。変更を保存し、設定を展開します。

Flexconfigポリシーへのオブジェクトの割り当て

Flexconfigポリシーへのオブジェクトの割り当て

4. 変更を展開します。

確認

1. 確認するには、show networkコマンドを使用します。冗長管理インターフェイスの新しいインスタンスが形成されます。

> show network

<<---------- output omitted for brevity ---------->>

======================[ eth0 ]======================

State : Enabled

Link : Up

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 60:45:BD:D8:62:D7

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.6.0.4

Netmask : 255.255.255.0

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled

. . .

===============[ GigabitEthernet0/0 ]===============

State : Enabled

Link : Up

Name : outside-1

MTU : 1500

MAC Address : 60:45:BD:D8:6F:5C

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.6.2.4

Netmask : 255.255.255.0

Gateway : 10.6.3.1

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ GigabitEthernet0/1 ]===============

State : Enabled

Link : Up

Name : outside-2

MTU : 1500

MAC Address : 60:45:BD:D8:67:CA

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.6.3.4

Netmask : 255.255.255.0

Gateway : 10.6.3.1

----------------------[ IPv6 ]----------------------

Configuration : Disabled

2. インターフェイスがsftunnelドメインの一部になりました。これは、show sftunnel interfacesコマンドとshow running-config sftunnelコマンドで確認できます。

> show sftunnel interfaces

Physical Interface Name of the Interface

GigabitEthernet0/0 outside-1

GigabitEthernet0/1 outside-2

> show running-config sftunnel

sftunnel interface outside-2

sftunnel interface outside-1

sftunnel port 8305

sftunnel route-map FMC_GEN_19283746_RBD_DUAL_WAN_RMAP_91827346

3. ポリシーベースのルートは自動的にスペルアウトされます。インターフェイスコストを指定しなかった場合、adaptive-interfaceオプションはラウンドロビン処理を設定して、両方のインターフェイス間で管理トラフィックのロードバランシングを行います。

> show running-config route-map

!

route-map FMC_GEN_19283746_RBD_DUAL_WAN_RMAP_91827346 permit 5

match ip address FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392

set adaptive-interface cost outside-1 outside-2

> show access-list FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392

access-list FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392; 1 elements; name hash: 0x8e8cb508

access-list FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392 line 1 extended permit tcp any any eq 8305 (hitcnt=26) 0x9e36863c

4. show running-config interface <interface> コマンドを使用してインターフェイス設定を確認します。

> show running-config interface GigabitEthernet 0/0

!

interface GigabitEthernet0/0

nameif outside-1

security-level 0

zone-member outside-ecmp

ip address 10.6.2.4 255.255.255.0

policy-route cost 1

> show running-config interface GigabitEthernet 0/1

!

interface GigabitEthernet0/1

nameif outside-2

security-level 0

zone-member outside-ecmp

ip address 10.6.3.4 255.255.255.0

policy-route cost 2

いくつかの追加コマンドを使用して、設定されたルートのトラッキングを確認できます。

> show track

Track 1

Response Time Reporter 2 reachability

Reachability is Up <============= Ensure reachability is up for the monitored interfaces.

2 changes, last change 09:45:00

Latest operation return code: OK

Latest RTT (millisecs) 10

Tracked by:

STATIC-IP-ROUTING 0

Track 2

Response Time Reporter 1 reachability

Reachability is Up <============= Ensure reachability is up for the monitored interfaces.

2 changes, last change 09:45:00

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

STATIC-IP-ROUTING 0

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.6.3.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.6.3.1, outside-2

[1/0] via 10.6.2.1, outside-1

C 10.6.2.0 255.255.255.0 is directly connected, outside-1

L 10.6.2.4 255.255.255.255 is directly connected, outside-1

C 10.6.3.0 255.255.255.0 is directly connected, outside-2

L 10.6.3.4 255.255.255.255 is directly connected, outside-2

関連情報