概要

このドキュメントでは、Secure Firewall Management Center(FMC)およびSecure Firewall Threat Defenseを使用して、VPNデバッグログを簡単に整理および識別する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- セキュアファイアウォール脅威対策(FTD)

- セキュアファイアウォール管理センター(FMC)

- FMC GUIおよびFTD CLIのナビゲーションに関する基本的な知識

- プラットフォーム設定の既存のポリシー割り当て

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアバージョンとハードウェアのバージョンに基づくものです。

- Firewall Management Centerバージョン7.3

- Firewall Threat Defenseバージョン7.3

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

ファイアウォール管理センター

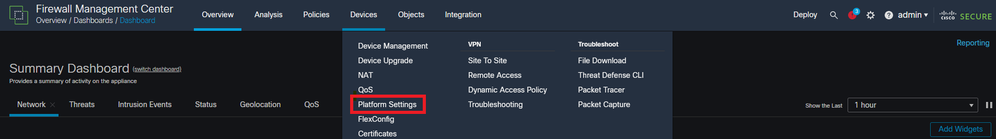

移動先 Devices > Platform Settingsを参照。

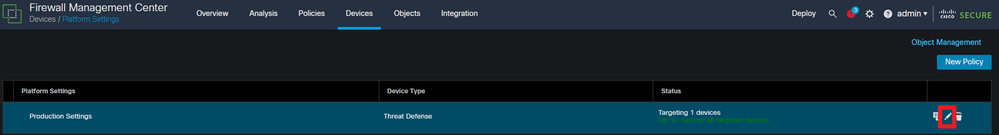

ポリシーの横の [レポート(Report)] pencil ネットワーク間の copy および削除 iconを参照。

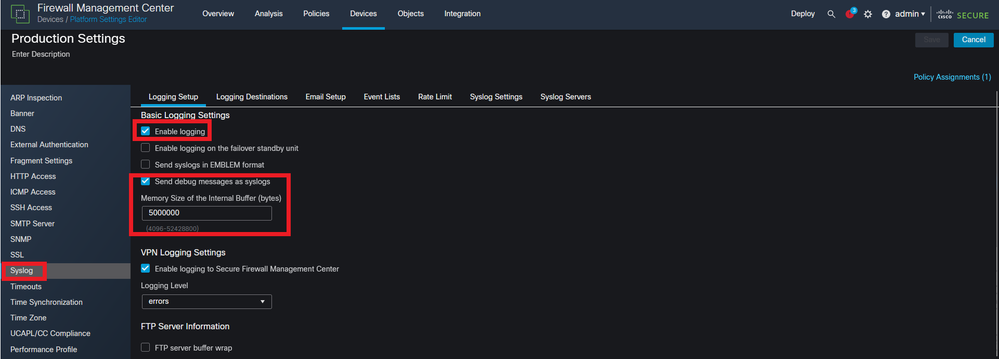

移動先 Syslogオプションの左の列で、次の点を確認します。 Enable Logging,と Send debug messages as syslog を有効にします。さらに、 Memory Size of the Internal Buffer トラブルシューティングに適した値で設定されます。

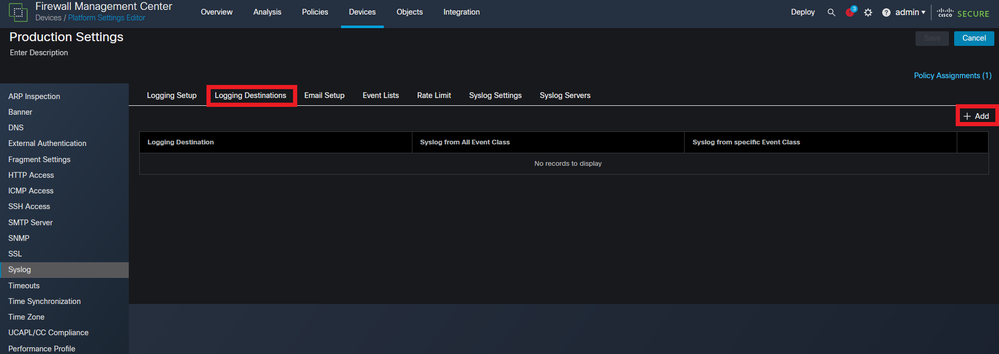

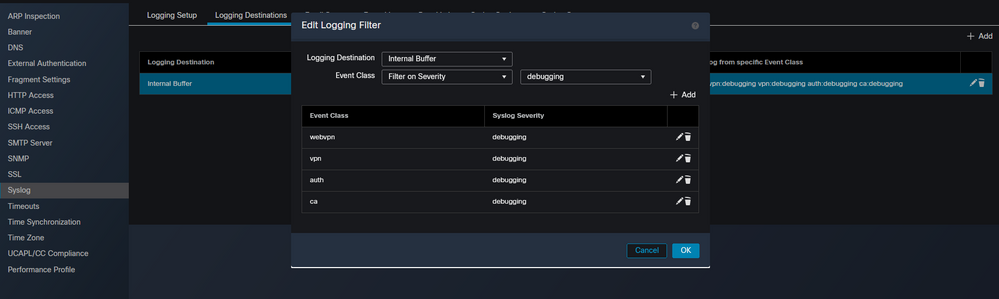

クリック Logging Destinations 次に、 +Add.

このセクションでは、ロギングの宛先は管理者の設定であり、 Internal Buffer が使用されます。Change Event Class から Filter on Severity and debugging. これが完了したら、 +Add 選択します webvpn、 vpn、 auth,と casyslog重大度が debuggingを参照。この手順により、管理者はこれらのデバッグ出力をフィルタリングして、711001という特定のsyslogメッセージを表示できます。これらは、トラブルシューティングのタイプに応じて変更できます。ただし、この例で選択したオプションは、最も一般的に発生するサイト間、リモートアクセス、およびAAA VPN関連の問題をカバーしています。

デバッグ用のイベントクラスとフィルタを作成します。

デバッグ用のイベントクラスとフィルタを作成します。

警告:これにより、バッファログレベルがデバッグに変更され、内部バッファに指定されたクラスのデバッグイベントがログに記録されます。このロギング方法は、長期的な使用ではなく、トラブルシューティングの目的で使用することを推奨します。

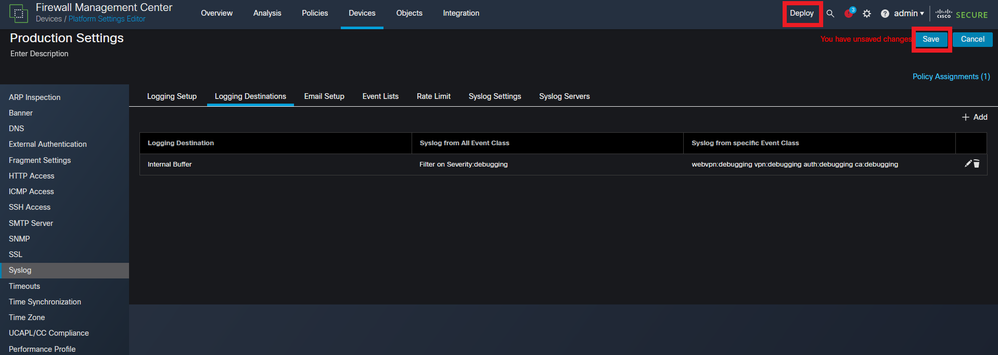

Choose Save 右上に表示され – Deploy設定が変更されます。

ファイアウォールの脅威防御

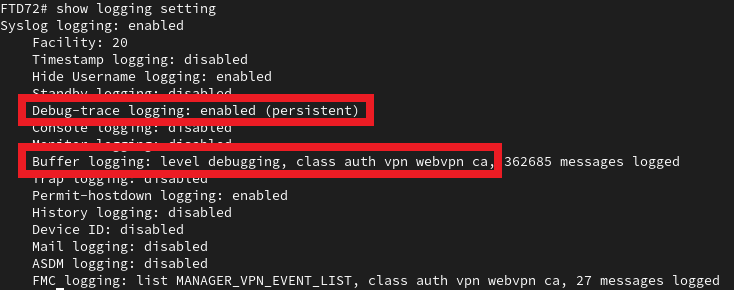

FTD CLIに移動し、コマンドを発行します show logging settingを参照。ここでの設定は、FMCで行われた変更を反映しています。debug-traceロギングが有効になっており、バッファロギングが指定されたクラスとロギングレベルに一致していることを確認します。

FTD CLIでロギング設定を表示します。

FTD CLIでロギング設定を表示します。

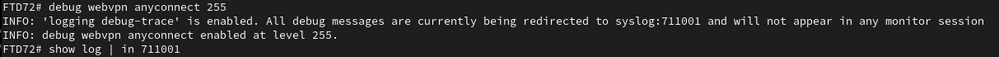

最後に、デバッグを適用して、ログがsyslog:711001に確実にリダイレクトされるようにします。この例の場合、 debug webvpn anyconnect 255 が適用されます。これにより、ロギングのdebug-trace通知がトリガーされ、これらのデバッグがリダイレクトされることを管理者に通知します。これらのデバッグを表示するには、次のコマンドを発行します show log | in 711001を参照。このsyslog IDには、管理者が適用した関連するVPNデバッグのみが含まれるようになりました。既存のログは、クリアなロギングバッファを使用してクリアできます。

すべてのVPNデバッグがsyslog 711001にリダイレクトされていることを示します。

すべてのVPNデバッグがsyslog 711001にリダイレクトされていることを示します。