概要

このドキュメントでは、Cisco Advanced Phishing Protection(AMP)にログインするためのOKTA SSO外部認証を設定する方法について説明します。

前提条件

Cisco Advanced Phishing Protectionポータルへの管理者アクセス。

Okta idPへの管理者アクセス。

自己署名またはCA署名(オプション)PKCS #12またはPEM形式のX.509 SSL証明書。

背景情報

- Cisco Advanced Phishing Protectionでは、SAMLを使用して管理者のSSOログインを有効にできます。

- OKTAは、アプリケーションに認証および許可サービスを提供するアイデンティティマネージャです。

- Cisco Advanced Phishing Protectionは、認証と許可のためにOKTAに接続するアプリケーションとして設定できます。

- SAMLはXMLベースのオープン標準データ形式であり、管理者は、アプリケーションの1つにサインインした後、定義された一連のアプリケーションにシームレスにアクセスできます。

- SAMLの詳細については、次のリンクにアクセスしてください。SAMLの一般情報

要件

- シスコの高度なフィッシング保護ポータル。

- OKTA管理者アカウント。

設定

Cisco Advanced Phishing Protection Portalで、次の操作を実行します。

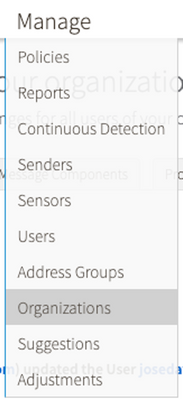

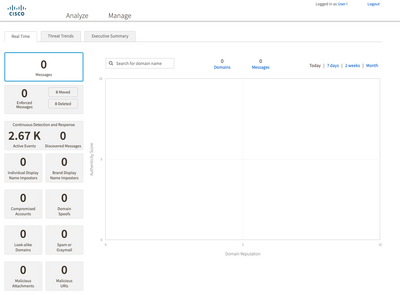

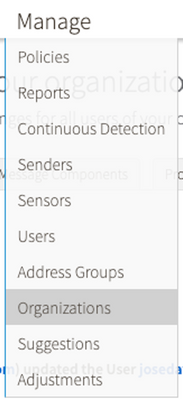

1.次の図に示すように、組織ポータルにログインし、Manage > Organizationsの順に選択します。

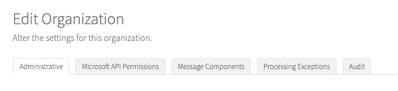

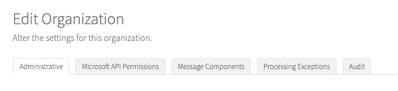

2.次の図に示すように、組織名を選択し、「組織の編集」を選択します。

3. Administrativeタブで、図に示すようにUser Account Settingsまでスクロールし、SSOでEnableを選択します。

4.次のウィンドウに、OKTA SSO設定で入力する情報が表示されます。次の情報をメモ帳に貼り付け、OKTAの設定に使用します。

– エンティティID:apcc.cisco.com

- Assertion Consumer Service:このデータはお客様の組織に合わせて調整されます。

ログインに電子メールアドレスを使用する名前付き形式のe-mailを選択します(次の図を参照)。

5.次の手順に進む前に、まずOKTAでアプリケーションを設定する必要があるため、現時点ではCisco Advanced Phishing Protectionの設定を最小化します。

Oktaの下。

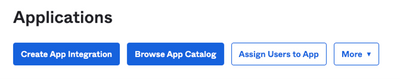

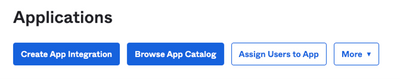

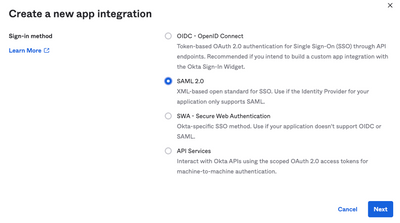

1.アプリケーションポータルに移動し、図に示すように、Create App Integrationを選択します。

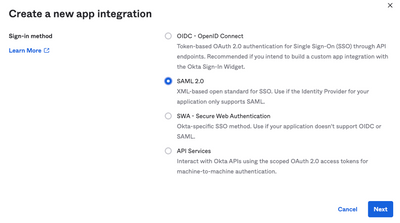

2.次の図に示すように、アプリケーションタイプとしてSAML 2.0を選択します。

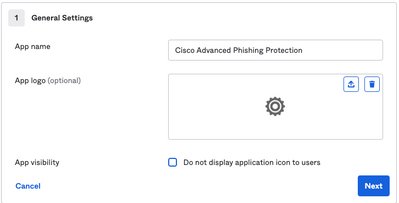

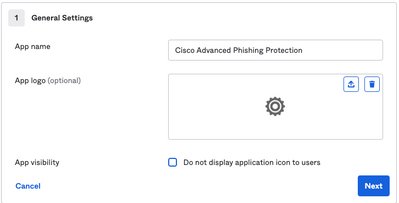

3.図に示すように、アプリケーション名Advanced Phishing Protectionを入力し、Nextを選択します。

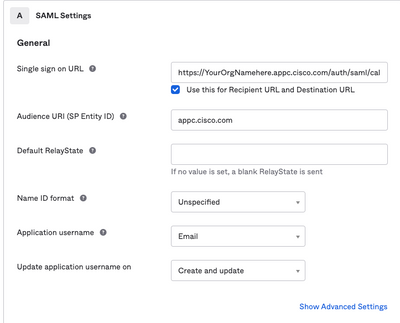

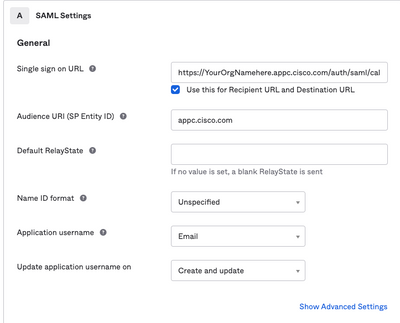

4. SAML設定で、図に示すように、ギャップを埋めます。

– シングルサインオンURL:これは、Cisco Advanced Phishing Protectionから取得したアサーションコンシューマサービスです。

– 受信者URL:これは、シスコの高度なフィッシング防御から取得したエンティティIDです。

– 名前IDの形式:未指定のままにします。

– アプリケーションユーザ名:電子メール。認証プロセスで電子メールアドレスの入力を求めるプロンプトが表示されます。

– アプリケーションのユーザー名の更新:作成して更新します。

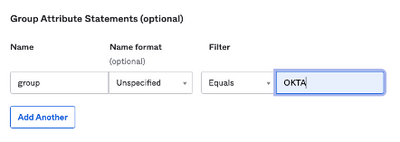

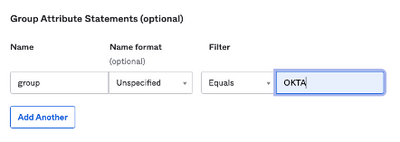

図に示すように、Group Attribute Statements(オプション)まで下にスクロールします。

次の属性ステートメントを入力します。

– 名前: group

– 名前の形式:指定されていません。

– フィルタ:「Equals」および「OKTA」

[次へ(Next)] を選択します。

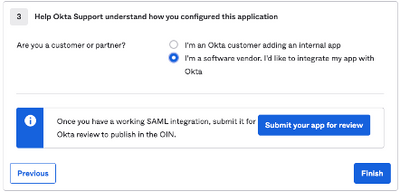

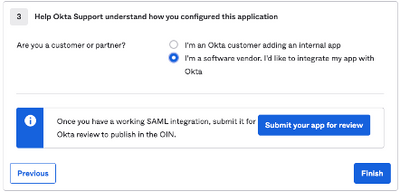

5.このアプリケーションの設定方法についてHelp Oktaに尋ねられたら、図に示すように、現在の環境に適用可能な理由を入力してください。

Finishを選択して、次のステップに進みます。

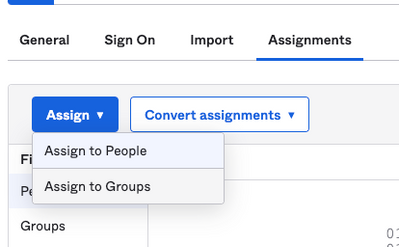

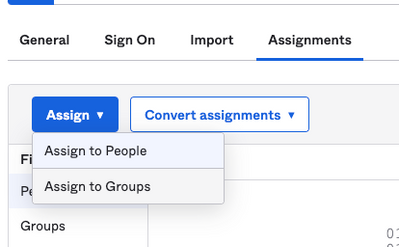

6. 「割当て」タブを選択し、次の図に示すように、「割当て」>「グループへの割当て」を選択します。

7. OKTAグループを選択します。これは、環境にアクセスする権限を持つユーザーのグループです

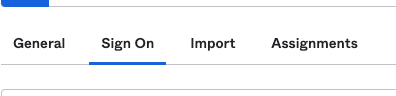

8.図に示すように、「サインオン」を選択します。

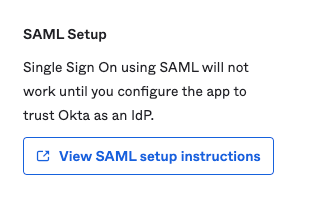

9.図に示すように、下にスクロールして右隅に移動し、View SAML setup instructionsオプションを入力します。

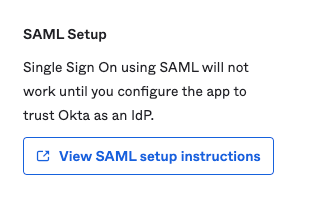

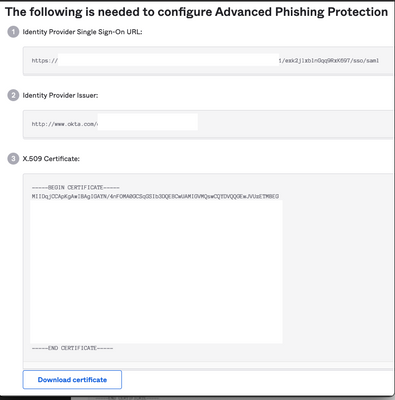

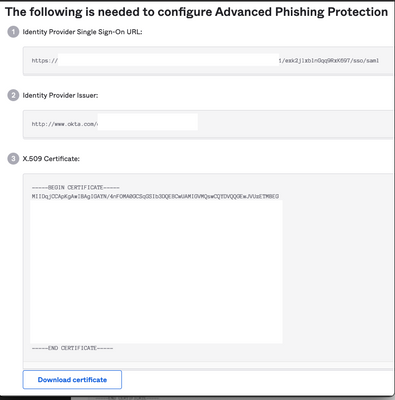

9.次の図に示すように、Cisco Advanced Phishing Protectionポータルに入力するために必要な次の情報をメモ帳に保存します。

– アイデンティティプロバイダーのシングルサインオンURL。

– プロバイダーの発行者を特定します(Cisco Advanced Phishing Protection(AFP)では不要ですが、他のアプリケーションでは必須です)。

- X.509証明書。

10. OKTAの設定が完了したら、シスコの高度なフィッシング防御に戻ることができます

Cisco Advanced Phishing Protection Portalで、次の操作を実行します。

1. 「名前識別子フォーマット」で、次の情報を入力します。

- SAML 2.0エンドポイント(HTTPリダイレクト):Oktaが提供するIdentify Provider Single Sign-On URL。

- Public Certificate:Oktaから提供されたX.509証明書を入力します。

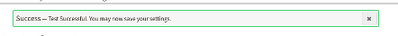

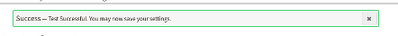

2. Test Settingsを選択して、設定が正しいことを確認します

設定にエラーがない場合は、「Test Successful」エントリが表示され、図に示すように設定を保存できます。

3.設定の保存

確認

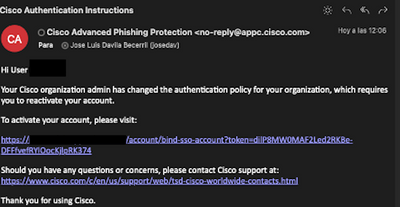

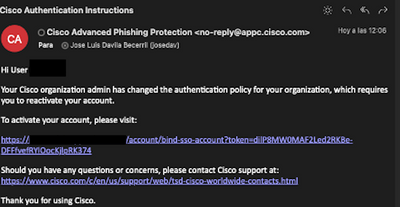

1. SSOを使用しない既存の管理者は、組織の認証ポリシーが変更されたことを電子メールで通知され、管理者は次の図に示すように外部リンクを使用してアカウントをアクティブ化するように求められます。

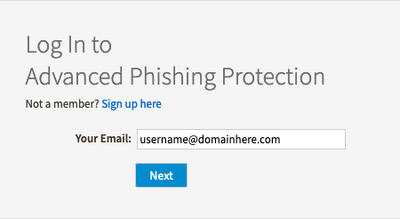

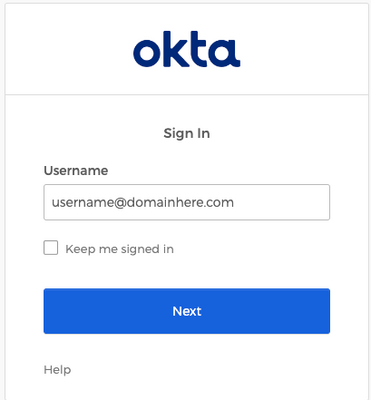

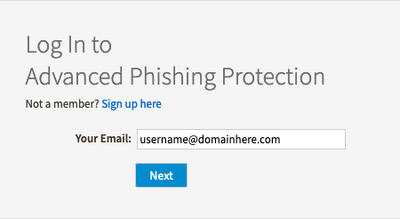

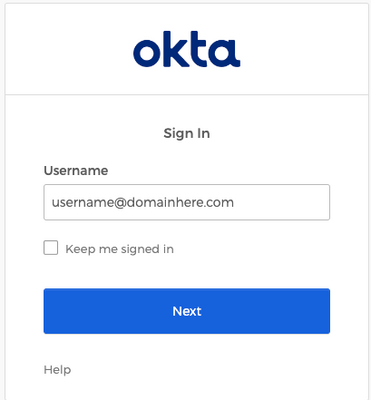

2.アカウントがアクティブになったら、次の図に示すように、電子メールアドレスを入力し、OKTAログインWebサイトにリダイレクトしてログインします。

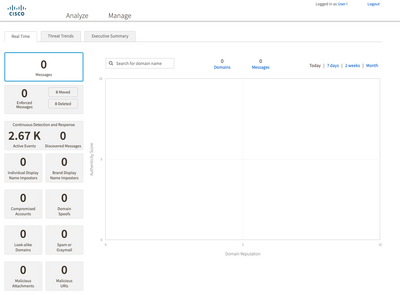

3. OKTAログインプロセスが完了したら、図に示すように、Cisco Advanced Phishing Protectionポータルにログインします。

関連情報

シスコの高度なフィッシング保護 – 製品情報

シスコの高度なフィッシング防御 – エンドユーザガイド

OKTAサポート

フィードバック

フィードバック