はじめに

このドキュメントでは、Cisco TAC分析のためにCisco Secure Clientのトラブルシューティングデータを収集するためのツールであるDARTについて説明します。 DARTウィザードは、Cisco Secure Clientを実行しているデバイス上で実行され、Secure Clientから起動することも、Secure Clientを使用せずに単独で起動することもできます。

前提条件

要件

次の項目に関する知識があることを推奨しています。

- Cisco Secureクライアント5.x

- 適応型セキュリティ アプライアンス(ASA)

- Firepower Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、次のオペレーティングシステムに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

手順

設置

エンドポイントにDARTをインストールするには、2つの方法があります。導入前パッケージを使用して対象のPCに手動でインストールするか、または割り当てられた「グループポリシー」の下で設定することにより、ASA/FTDから導入できます。

パッケージの事前展開

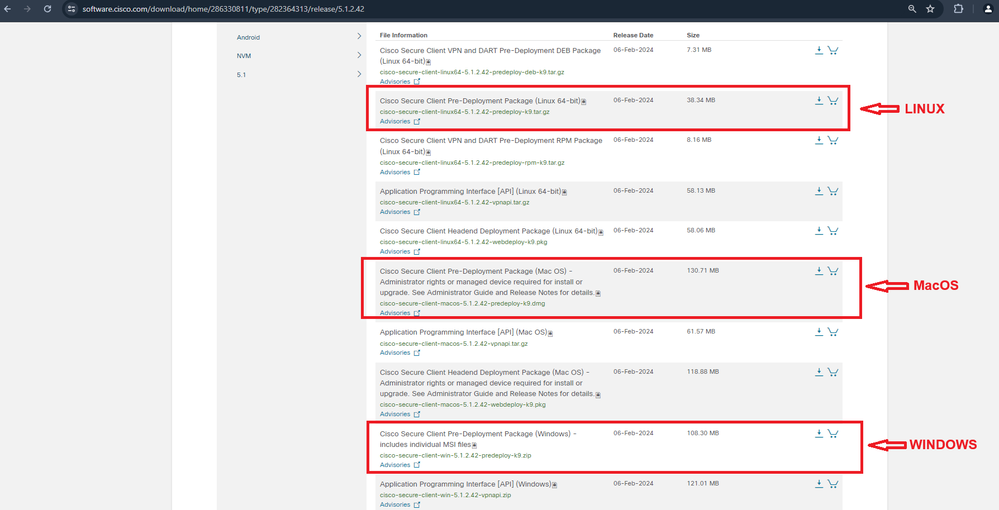

ステップ 1:オペレーティングシステムに従って、シスコソフトウェアサイトからセキュアクライアント導入前パッケージをダウンロードします。

Secure Clientパッケージのダウンロード

Secure Clientパッケージのダウンロード

ステップ 2:別のオペレーティングシステムに手動でインストールする。

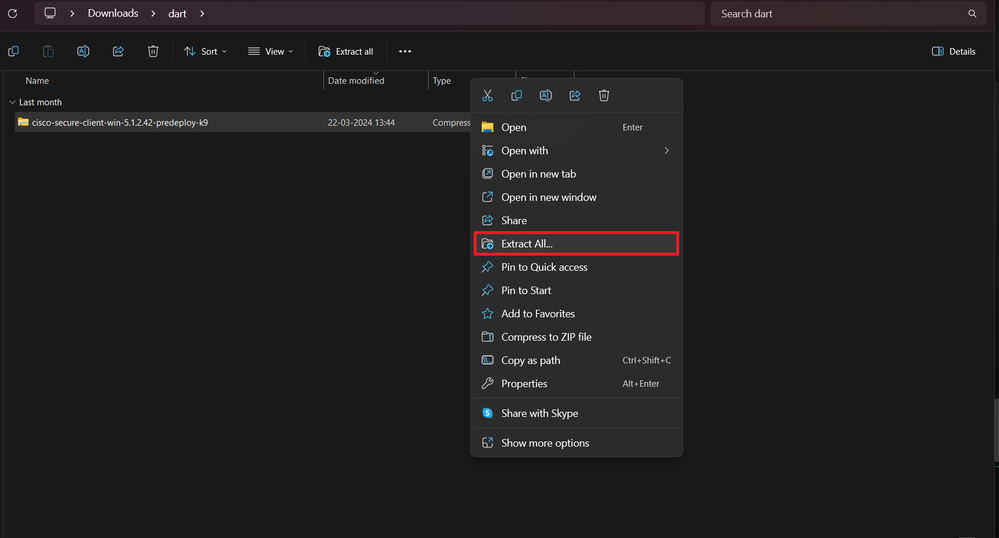

Windows用DART:

1. 配置前パッケージを抽出します。

展開前パッケージの抽出

展開前パッケージの抽出

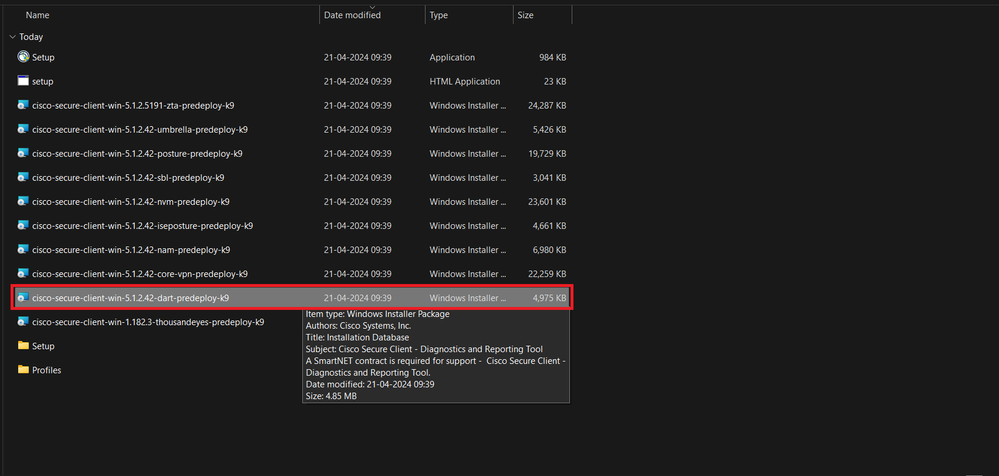

2. DART MSIインストーラをクリックします。

MSIインストーラ

MSIインストーラ

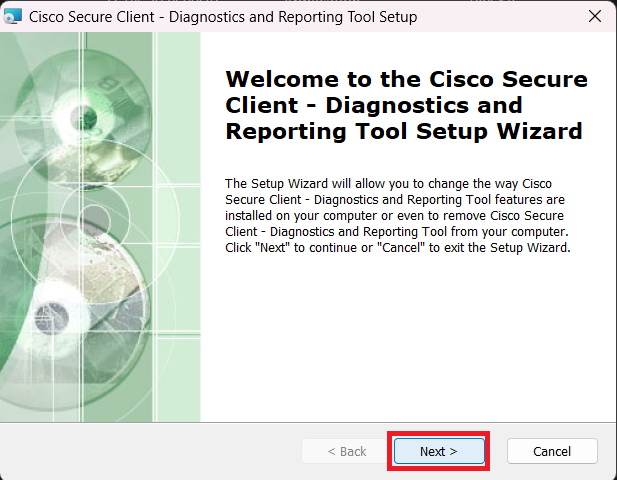

3. DARTのインストールに関する画面の指示に従います。

次に進む

次に進む

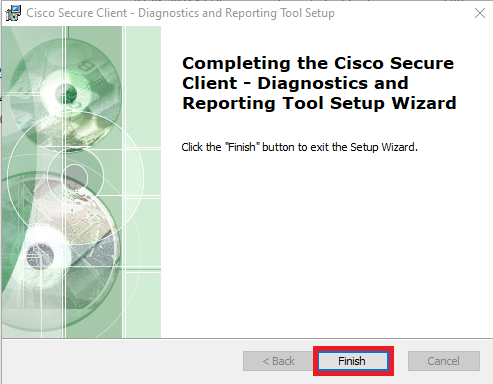

インストール完了

インストール完了

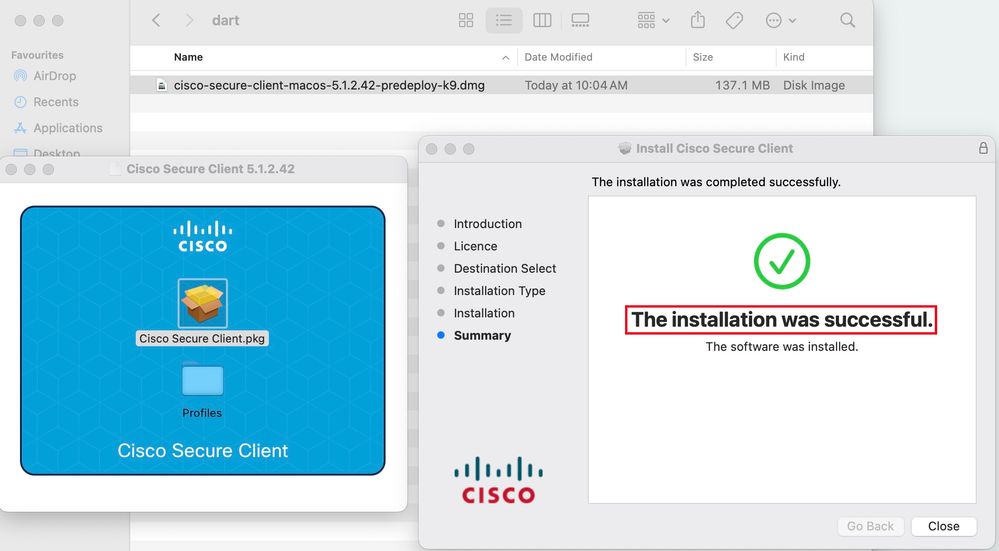

MacOS用DART:

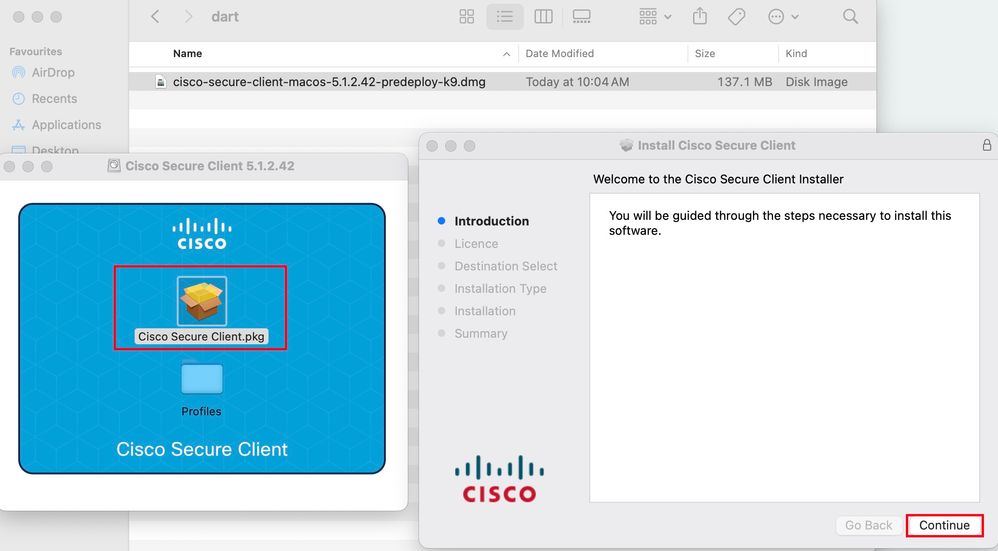

1. DMGインストーラファイルをダブルクリックし、Cisco Secure Client.pkgをクリックします。

Secure Client pkgのインストール

Secure Client pkgのインストール

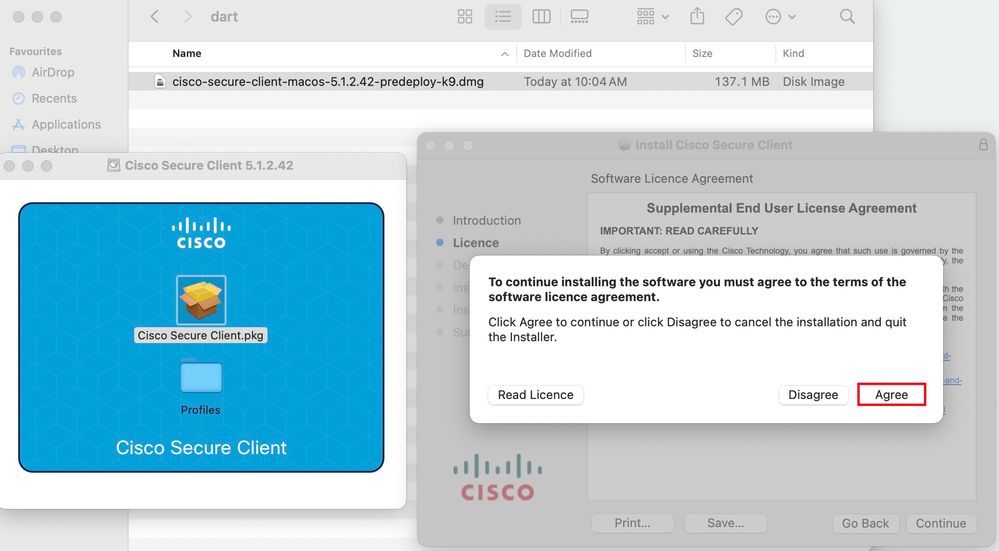

2. ライセンスを読み、それに従って続行します。

続行することに同意する

続行することに同意する

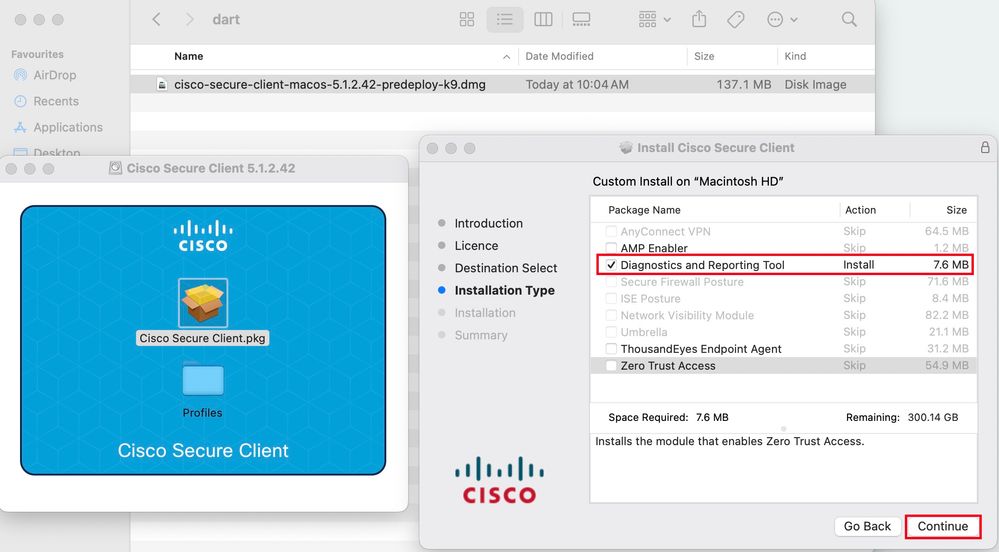

3. Diagnostic and Reporting Toolにチェックマークを付けて、Continueをクリックします。

DARTのインストール

DARTのインストール

4. DARTのインストールに関する画面の指示に従います。

インストール完了

インストール完了

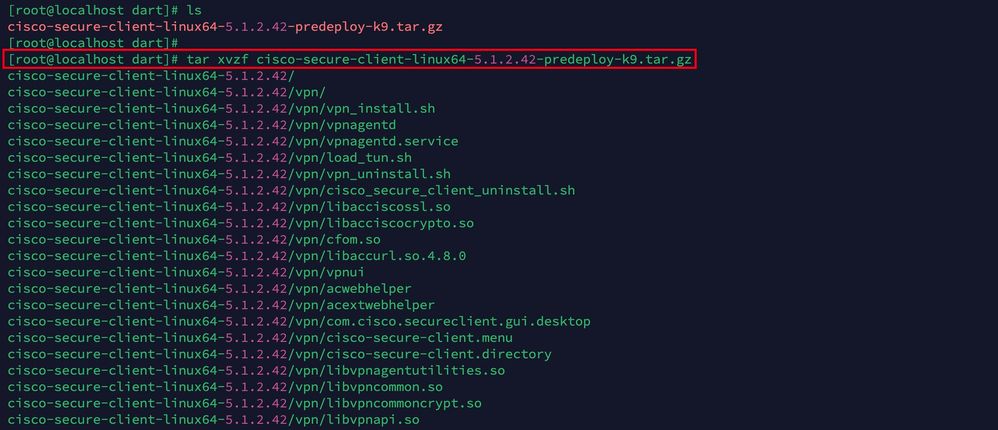

Linux向けDART:

1. 次のコマンドを使用して、Linux配置前パッケージを解凍します。

tar xvzf cisco-secure-client-linux64-5.1.2.42-predeploy-k9.tar.gz

Untar linux pkg

Untar linux pkg

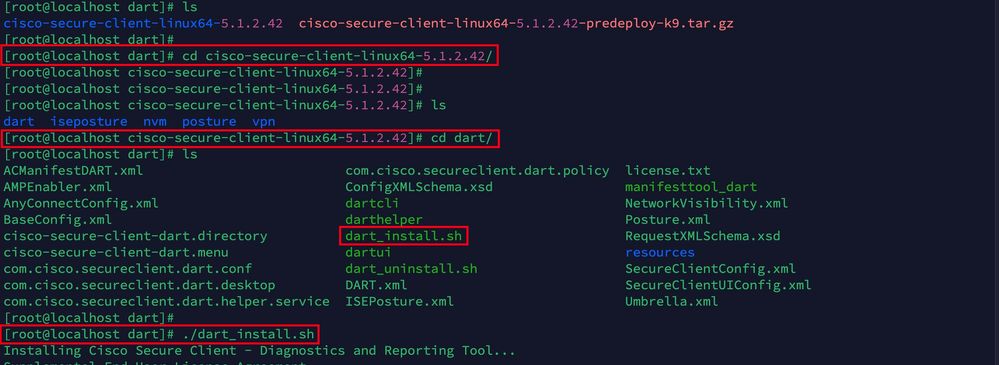

2. /cisco-secure-client-linux64-5.x/dartに移動し、dart_install.shを実行します。

DARTのインストール

DARTのインストール

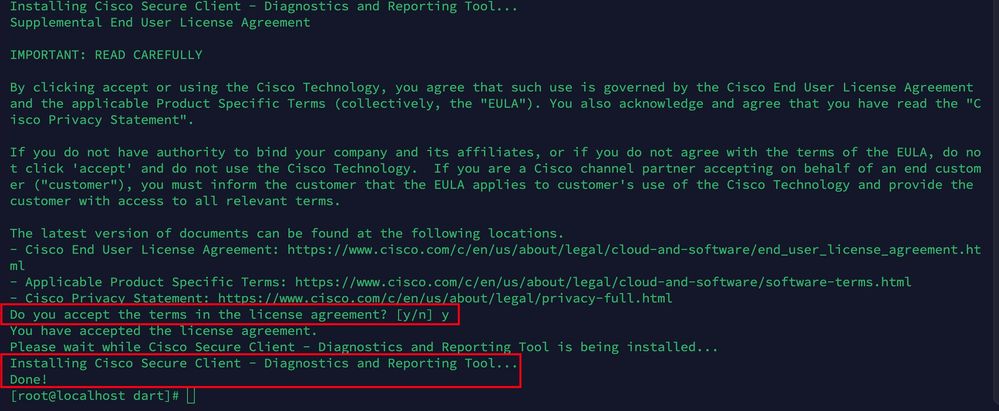

3. DARTをインストールするためのライセンス契約の条項に同意します。

契約に同意する

契約に同意する

4. インストール後、DARTおよびセキュア・クライアントには次の場所からアクセスできます。

Application > Internet > Cisco Secure Client Application > Internet > Cisco Secure Client - DART

ASA/FTDからの導入

ASAやFTDなどのヘッドエンドは、ユーザがリモートアクセスVPNに接続するときに、dart、vpngina、ampenablerなどのさまざまなanyconnectモジュールをエンドポイントに導入する機能を提供します。

FTD

FMCまたはFDMのいずれかからFTDを管理している場合、グループポリシーを使用してDARTおよびその他のモジュールをFTDに展開するには、このガイドを参照してください。

ASA

ターゲットのグループポリシーのwebvpnセクションでanyconnect modules value dartを設定します。

group-policy NAME_OF_GROUP_POLICY internal group-policy NAME_OF_GROUP_POLICY attributes dns-server value 8.8.8.8 vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified split-tunnel-network-list value split-acl webvpn anyconnect modules value dart anyconnect profiles value Asa type user

ASA/FTDへの正常な接続を確立します。

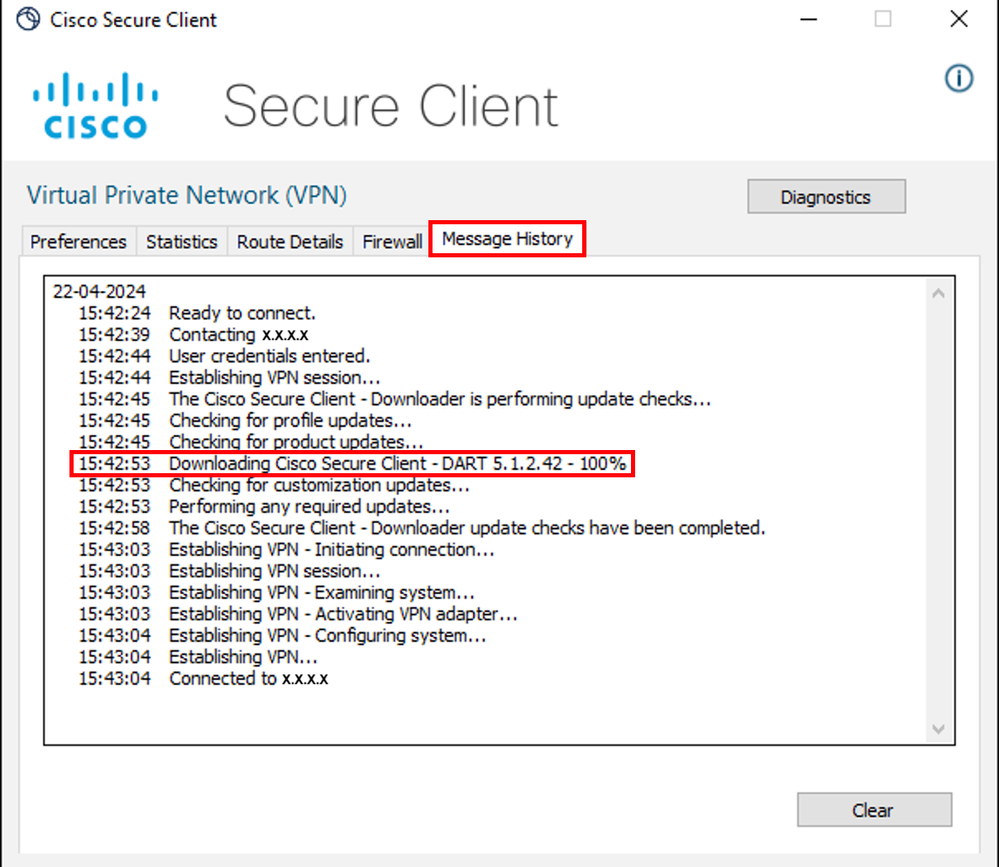

Settings > VPN > Message Historyに移動して、ダウンロードされたモジュールに関する詳細を表示します。

モジュールのダウンロード

モジュールのダウンロード

DARTバンドルの収集

Windows

ステップ 1:[スタート]メニューまたはCisco Secure ClientからDARTを起動します。

![[スタート]メニュー](/c/dam/en/us/support/docs/security/secure-client/221919-collect-dart-bundle-for-secure-client-13.png) [スタート]メニュー

[スタート]メニュー

または

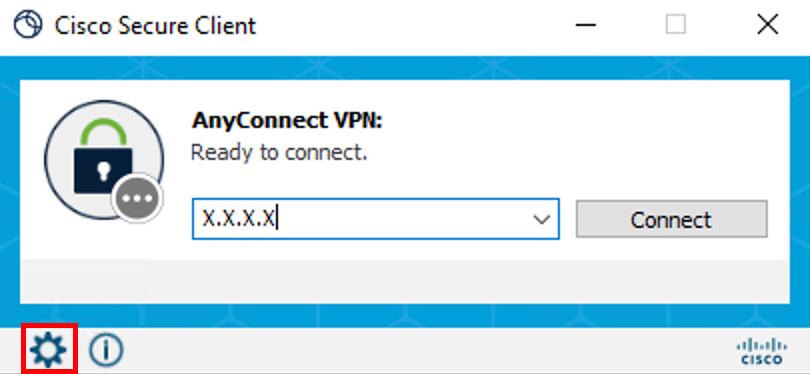

Cisco Secureクライアント

Cisco Secureクライアント

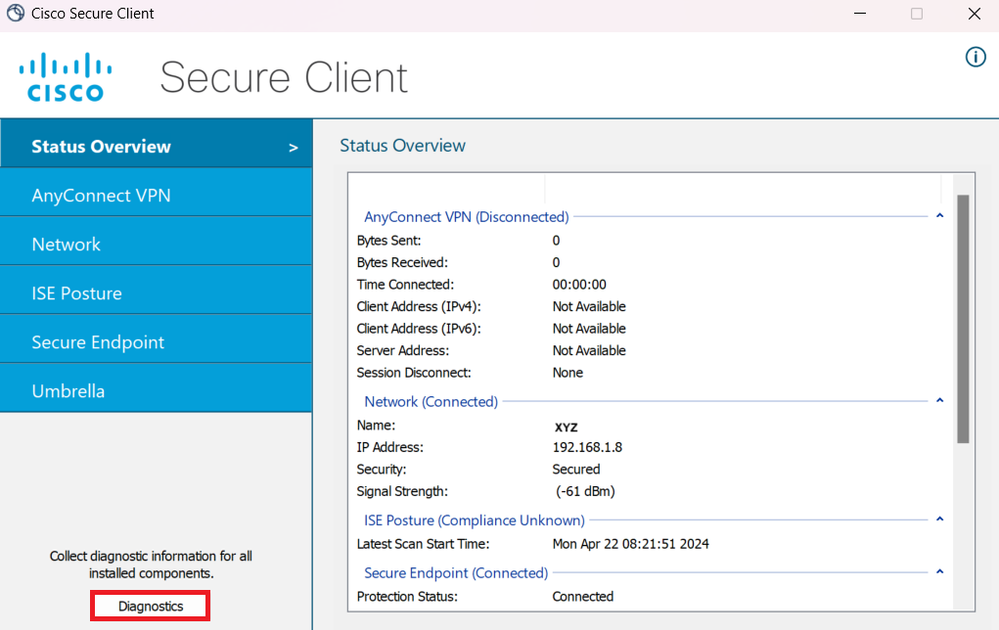

ステップ 2:[Diagnostics] (診断)をクリックして、DARTログを収集します。

診断の起動

診断の起動

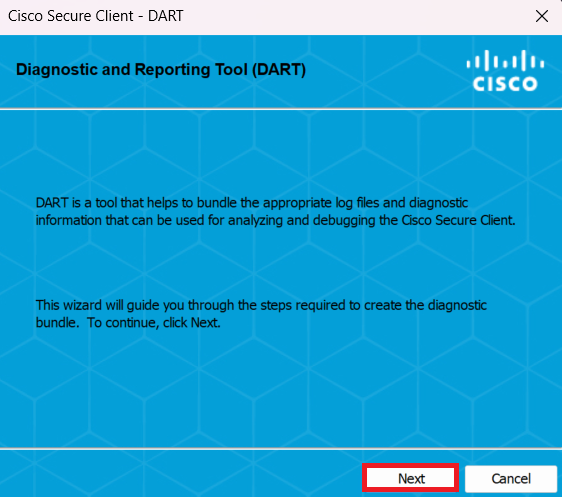

ステップ 3:DARTバンドルを収集するには、画面に表示される指示に従ってください。

DART:次へ

DART:次へ

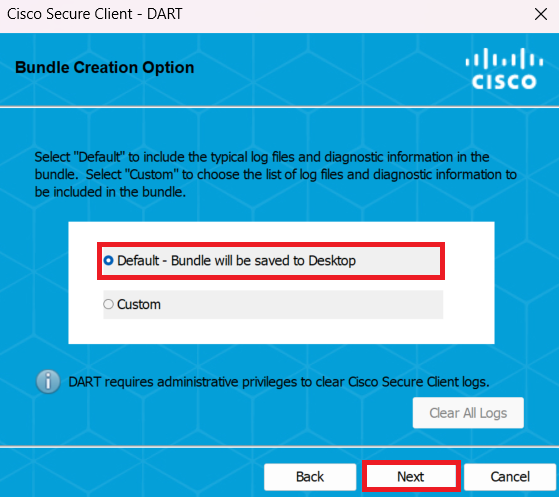

ステップ 4:DARTバンドルをデスクトップに保存するには、Defaultオプションを選択してNextをクリックします。

バンドル作成オプション

バンドル作成オプション

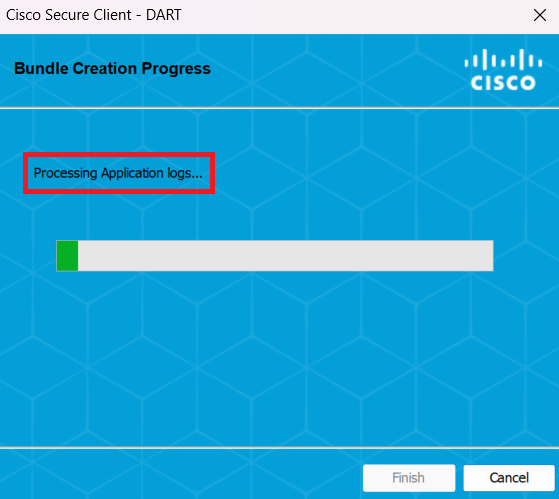

ステップ 5:Windowsがログの処理と収集を開始します。

ログの処理

ログの処理

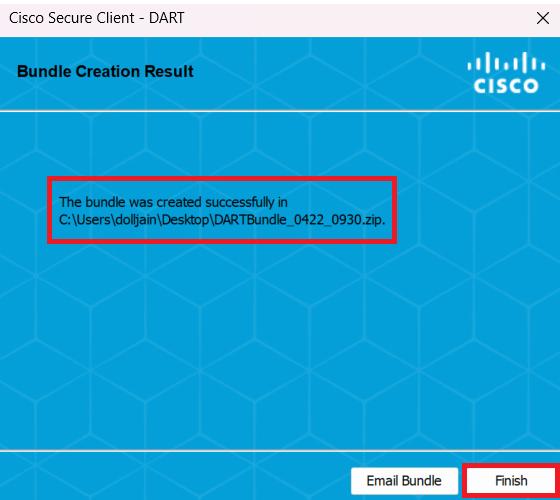

手順 6: 処理後、DARTバンドルはデフォルトでデスクトップに保存されます。

作成されたDART

作成されたDART

MacOS

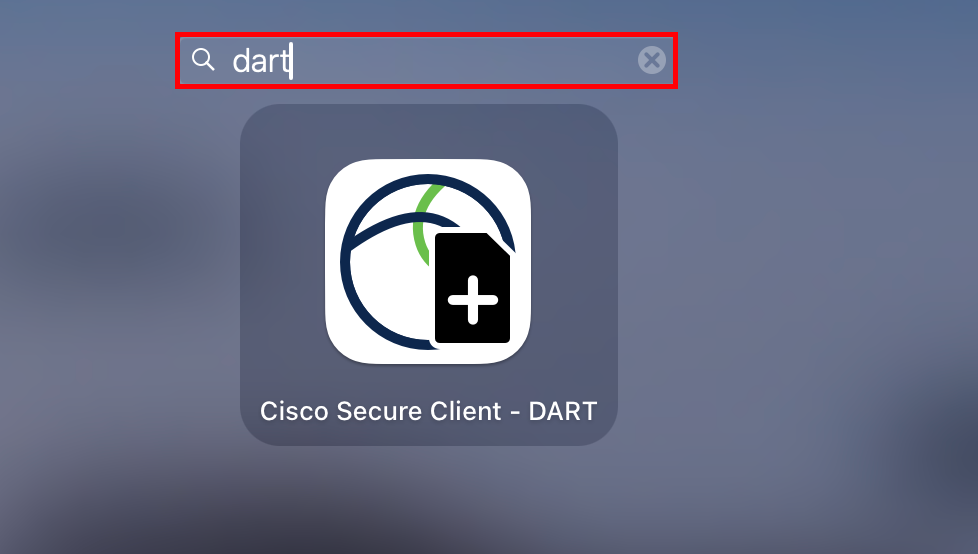

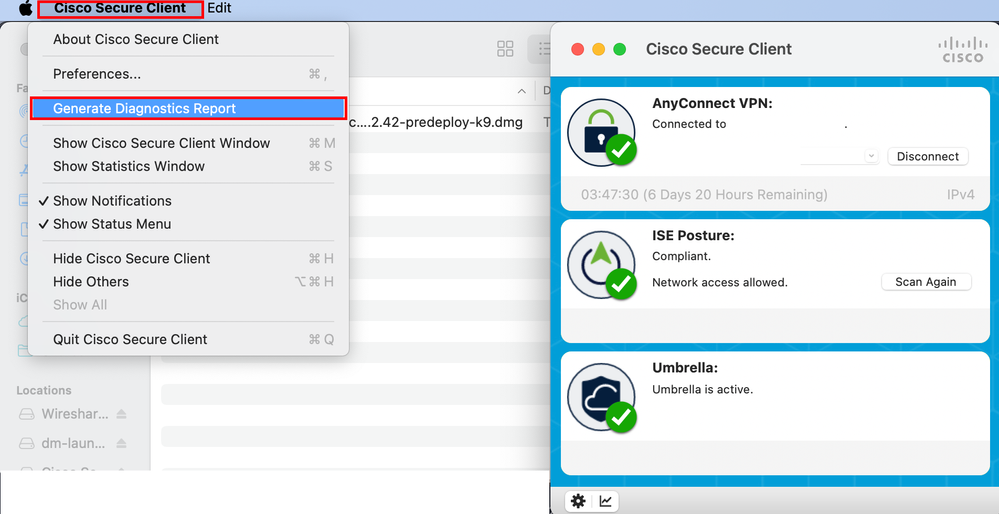

ステップ 1:Generating Diagnostics Reportをクリックして、Mac LaunchpadまたはCisco Secure ClientからDARTを起動します。

Macラウンチパッド

Macラウンチパッド

または

Cisco Secureクライアント

Cisco Secureクライアント

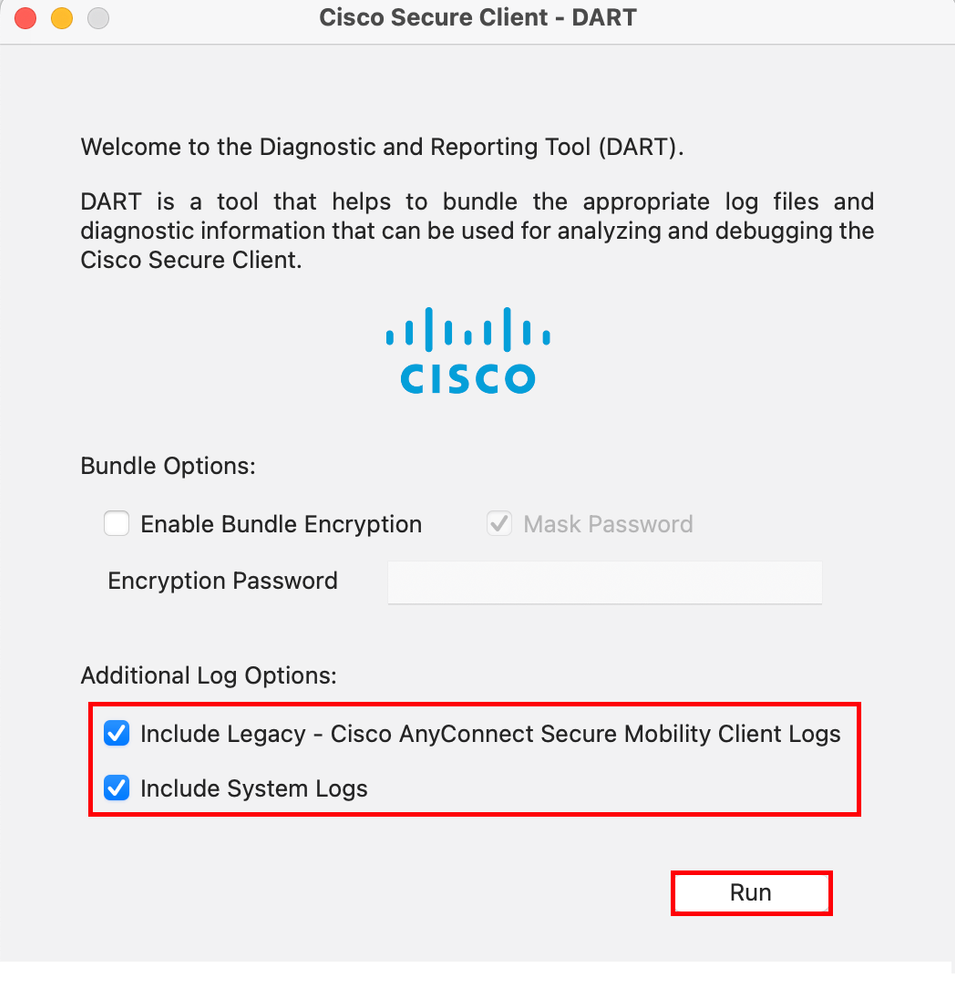

ステップ 2:必要に応じて、レガシーログとシステムログを含む追加のログオプションを選択し、Runをクリックします。

その他のログオプション

その他のログオプション

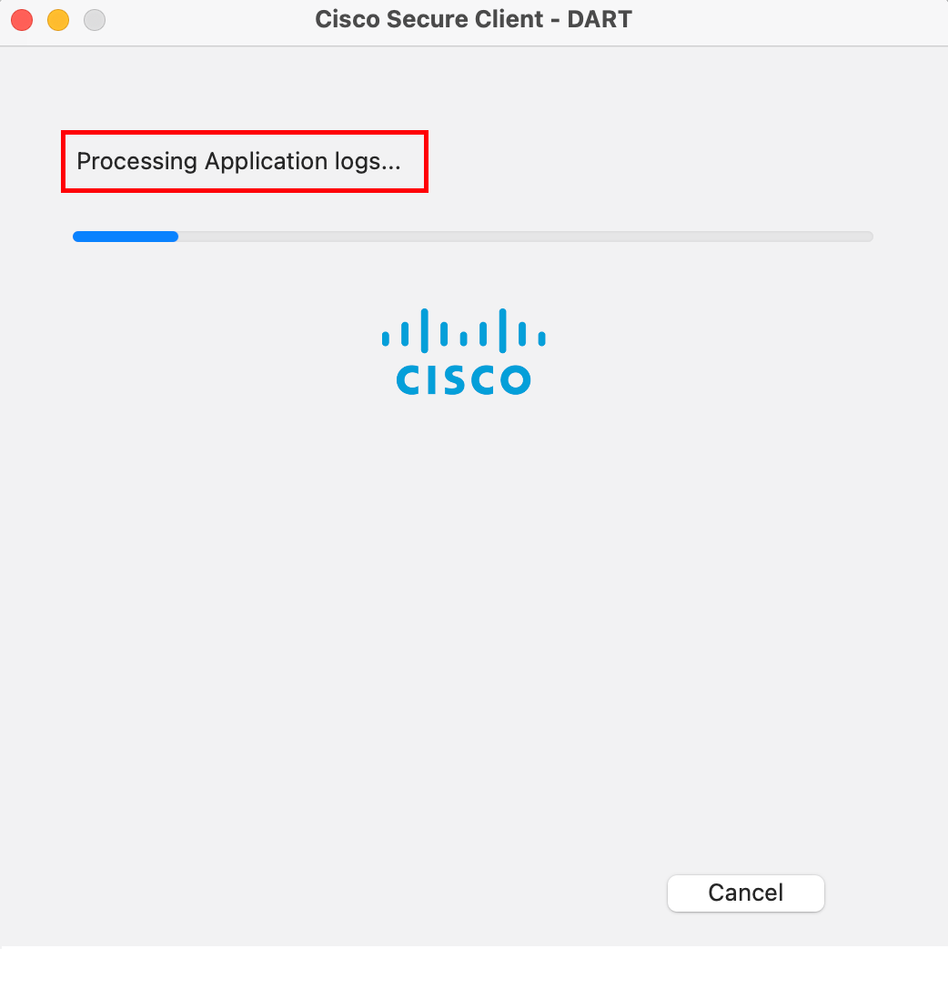

ステップ 3:MacOSがログの処理と収集を開始します。

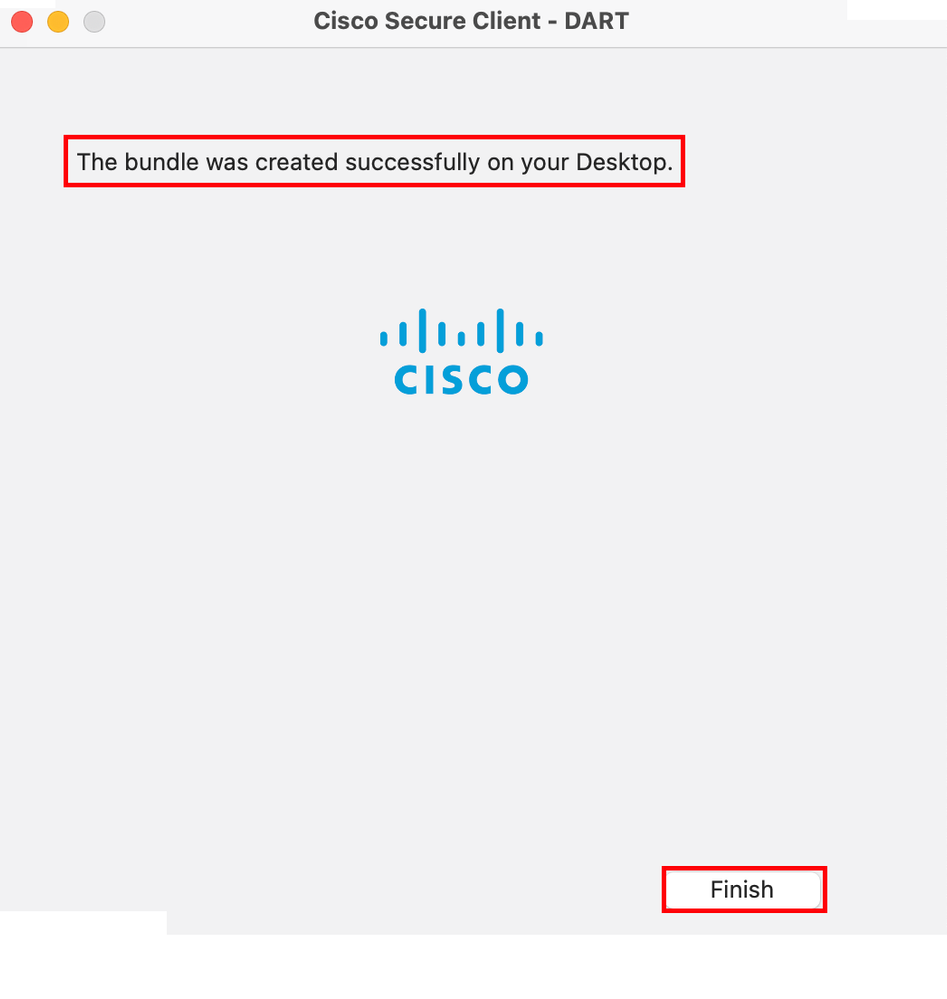

ログの処理手順4:処理後、DARTバンドルはデフォルトでデスクトップに保存されます。

ログの処理手順4:処理後、DARTバンドルはデフォルトでデスクトップに保存されます。

DARTバンドルが作成されました

DARTバンドルが作成されました

Linux

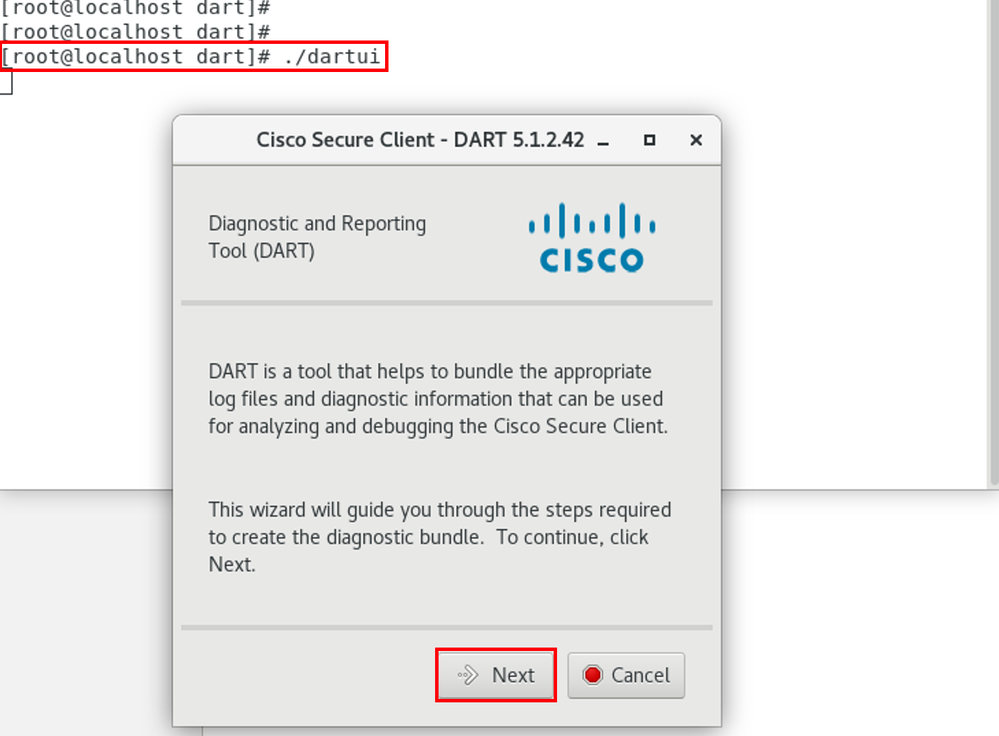

ステップ 1:に移動/opt/cisco/secureclient/dart/し、DARTのdartui. グラフィカルユーザインターフェイスが画面に表示されたら、をクリックしNextます。

DARTの起動

DARTの起動

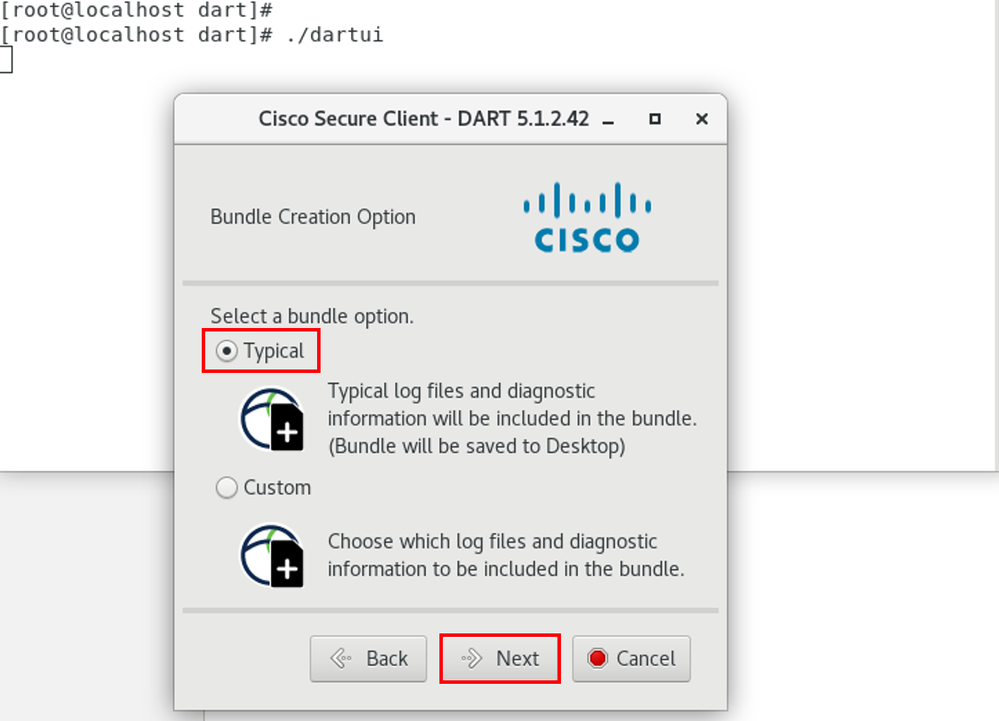

ステップ 2:ログおよび診断情報を収集するためのTypicalバンドルオプションを選択し、図に示すようNext にクリックします。

バンドルオプション

バンドルオプション

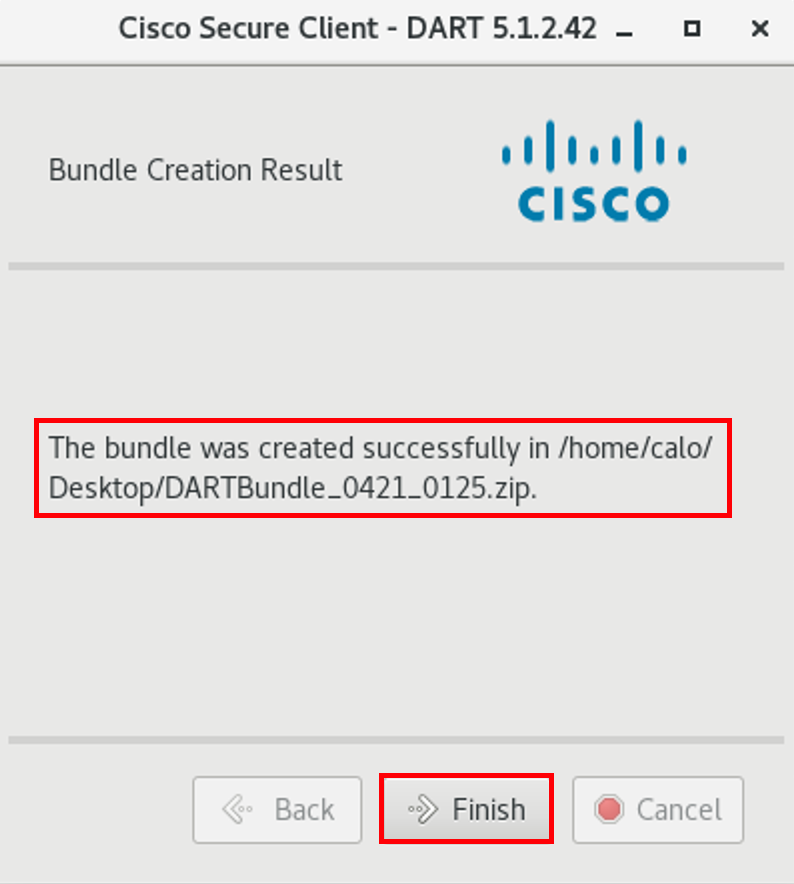

ステップ 3:Finishをクリックすると、図に示すように、DARTバンドルがデフォルトでデスクトップに保存されます。

DARTバンドルが作成されました

DARTバンドルが作成されました

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

Secure Clientに関連した問題を解決するためにDARTからログを効果的に関連付けて識別するには、このガイドを参照してください。