はじめに

このドキュメントでは、マシン認証とdot1x認証を使用した2要素認証を設定するために必要な手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Identity Services Engineの設定

- Cisco Catalyst設定

- IEEE802.1X

使用するコンポーネント

- Identity Services Engine仮想3.3パッチ1

- C1000-48FP-4G-L 15.2(7)E9

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

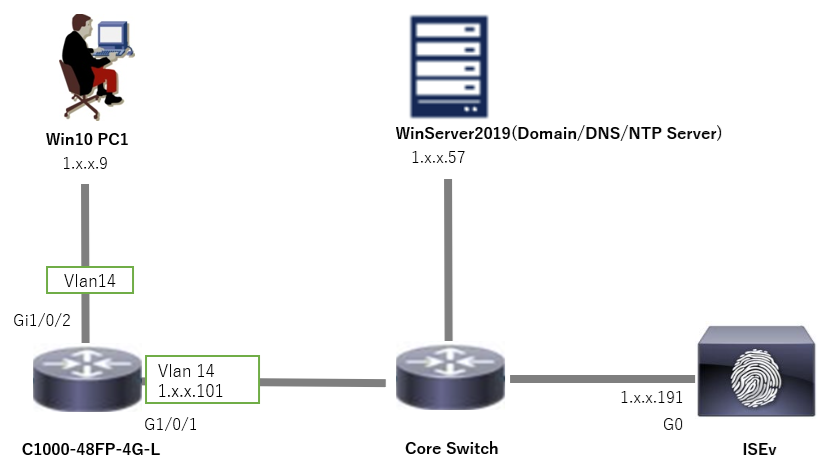

ネットワーク図

次の図は、このドキュメントの例で使用するトポロジを示しています。

Windows Server 2019で設定されるドメイン名は、このドキュメントの例で使用するad.rem-xxx.comです。

ネットワーク図

ネットワーク図

背景説明

マシン認証は、ネットワークまたはシステムへのアクセスを求めるデバイスのIDを確認するセキュリティプロセスです。ユーザ名やパスワードなどのクレデンシャルに基づいて個人のアイデンティティを検証するユーザ認証とは異なり、マシン認証ではデバイス自体の検証に重点が置かれます。これは多くの場合、デバイスに固有のデジタル証明書またはセキュリティキーを使用して行われます。

マシン認証とユーザ認証を組み合わせて使用することで、許可されたデバイスとユーザだけがネットワークにアクセスできるようにすることができ、より安全な環境を実現できます。この2要素認証方式は、機密情報を保護し、厳格な規制基準を遵守するために特に役立ちます。

コンフィギュレーション

C1000での設定

これは、C1000 CLIでの最小限の設定です。

aaa new-model

radius server ISE33

address ipv4 1.x.x.191

key cisco123

aaa group server radius AAASERVER

server name ISE33

aaa authentication dot1x default group AAASERVER

aaa authorization network default group AAASERVER

aaa accounting dot1x default start-stop group AAASERVER

dot1x system-auth-control

interface Vlan14

ip address 1.x.x.101 255.0.0.0

interface GigabitEthernet1/0/1

switchport access vlan 14

switchport mode access

interface GigabitEthernet1/0/2

switchport access vlan 14

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Windows PCでの設定

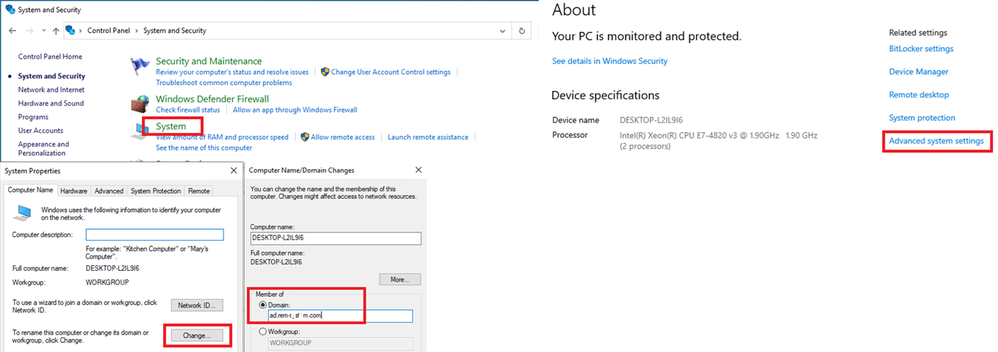

ステップ 1:PCをADドメインに追加

Control Panel > System and Securityの順に移動し、Systemをクリックしてから、Advanced system settingsをクリックします。System PropertiesウィンドウでChangeをクリックし、Domainを選択してドメイン名を入力します。

PCをADドメインに追加

PCをADドメインに追加

Windowsのセキュリティウィンドウで、ドメインサーバのユーザ名とパスワードを入力します。

ユーザ名とパスワードの入力

ユーザ名とパスワードの入力

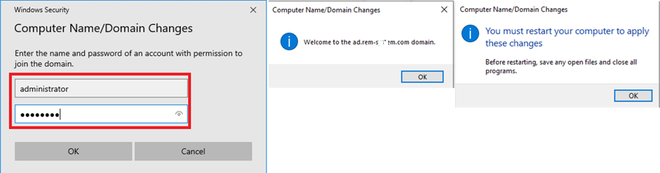

ステップ 2:ユーザ認証の設定

Authenticationに移動し、Enable IEEE 802.1X authenticationにチェックマークを付けます。 Protected EAP PropertiesウィンドウでSettingsをクリックし、Verify the server's identity by validating the certificateのチェックマークを外して、Configureをクリックします。EAP MSCHAPv2 Propertiesウィンドウで、Automatically use my Windows logon name and password (and domain if any)にチェックマークを付けて、Windowsマシンのログイン時に入力したユーザ名をユーザ認証に使用します。

ユーザ認証の有効化

ユーザ認証の有効化

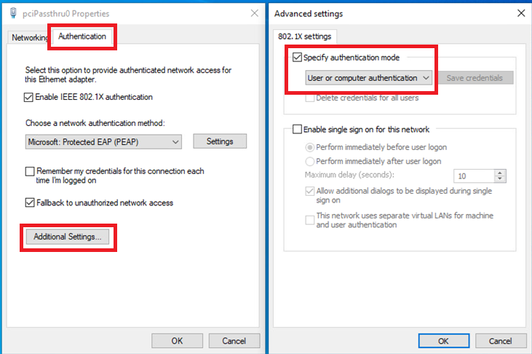

Authenticationに移動し、Additional Settingsにチェックマークを入れます。ドロップダウンリストからユーザまたはコンピュータの認証を選択します。

認証モードの指定

認証モードの指定

Windows Serverでの設定

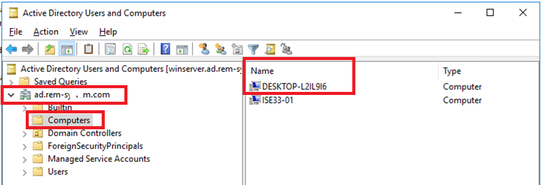

ステップ 1:ドメインコンピューターの確認

Active Directory Users and Computersに移動し、Computersをクリックします。Win10 PC1がドメインにリストされていることを確認します。

ドメインコンピュータの確認

ドメインコンピュータの確認

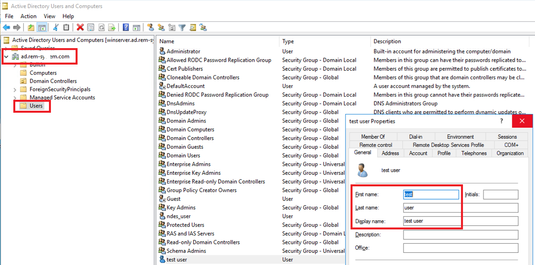

ステップ 2:ドメインユーザの追加

Active Directory Users and Computersに移動し、Usersをクリックします。testuserをドメインユーザとして追加します。

ドメインユーザの追加

ドメインユーザの追加

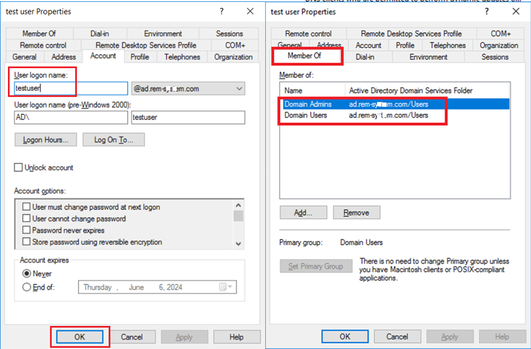

Domain AdminsとDomain Usersのメンバにドメインユーザを追加します。

ドメイン管理者とドメインユーザー

ドメイン管理者とドメインユーザー

ISEでの設定

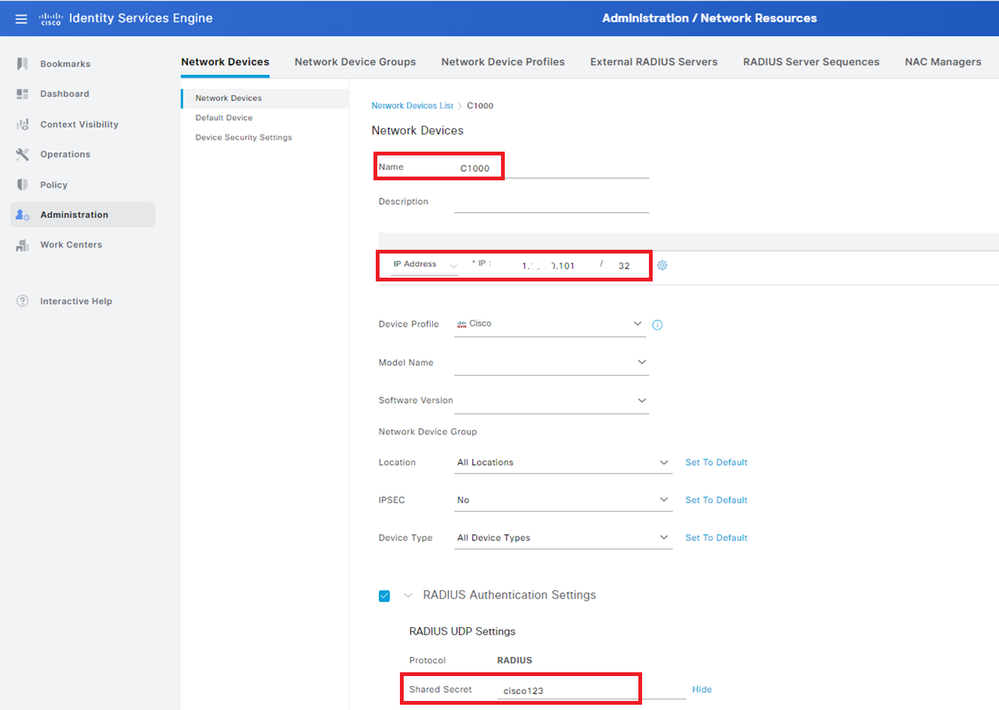

ステップ 1:デバイスの追加

Administration > Network Devicesの順に移動し、AddボタンをクリックしてC1000デバイスを追加します。

デバイスの追加

デバイスの追加

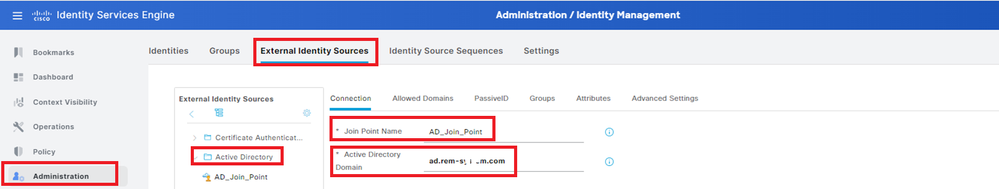

ステップ 2:Active Directoryの追加

Administration > External Identity Sources > Active Directoryの順に移動し、Connectionタブをクリックして、Active DirectoryをISEに追加します。

- [結合ポイント名]: AD_Join_Point

- Active Directoryドメイン:ad.rem-xxx.com

Active Directoryの追加

Active Directoryの追加

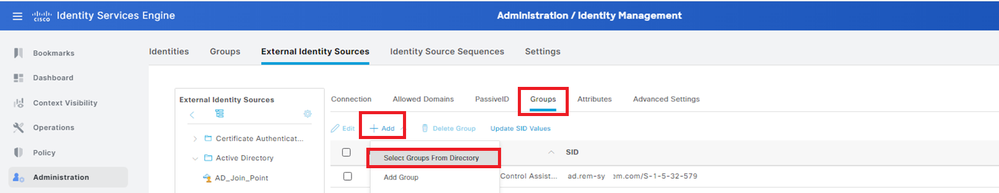

Groupsタブに移動し、ドロップダウンリストからSelect Groups From Directoryを選択します。

ディレクトリからグループを選択

ディレクトリからグループを選択

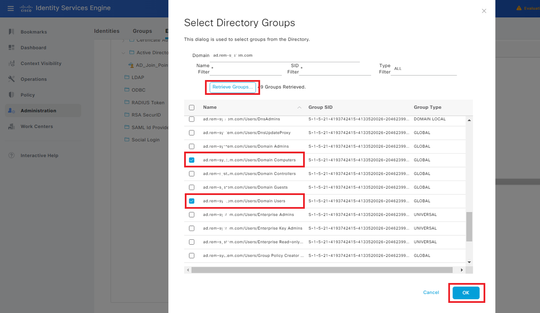

Retrieve Groups fromドロップダウンリストをクリックします。ad.rem-xxx.com/Users/Domain Computersとad.rem-xxx.com/Users/Domain Usersにチェックマークを入れて、OKをクリックします。

ドメインコンピューターとユーザーの追加

ドメインコンピューターとユーザーの追加

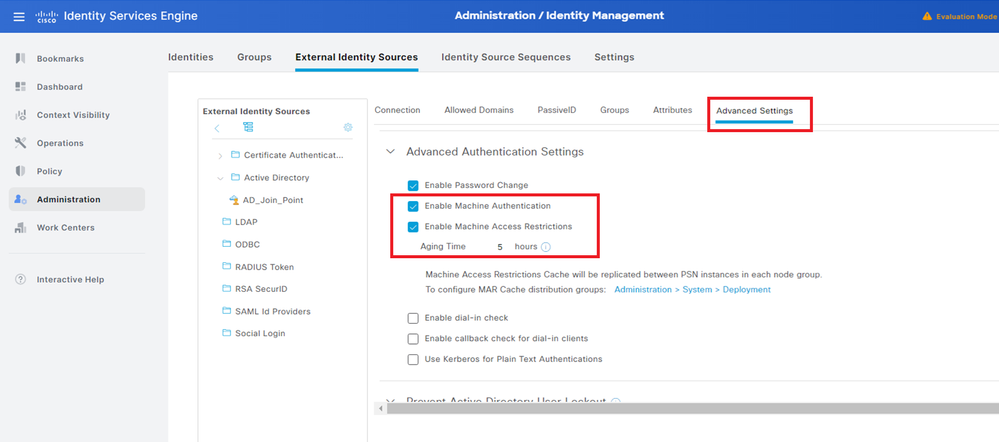

ステップ 3:マシン認証設定の確認

Advanced Settingsタブに移動し、マシン認証の設定を確認します。

- マシン認証の有効化:マシン認証を有効にします。

- マシンアクセス制限の有効化:認証の前にユーザ認証とマシン認証を組み合わせます。

注:エージングタイムの有効範囲は1 ~ 8760です。

マシン認証設定

マシン認証設定

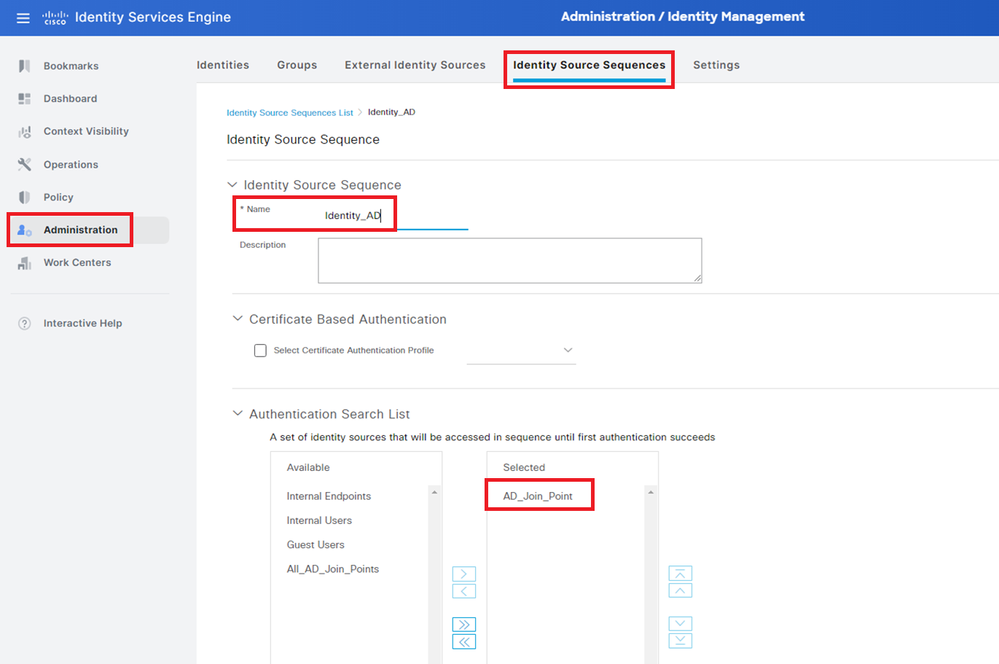

ステップ 4:アイデンティティソースシーケンスの追加

Administration > Identity Source Sequencesの順に移動し、Identity Source Sequenceを追加します。

- 名前:Identity_AD

- 認証検索リスト:AD_Join_Point

アイデンティティソースシーケンスの追加

アイデンティティソースシーケンスの追加

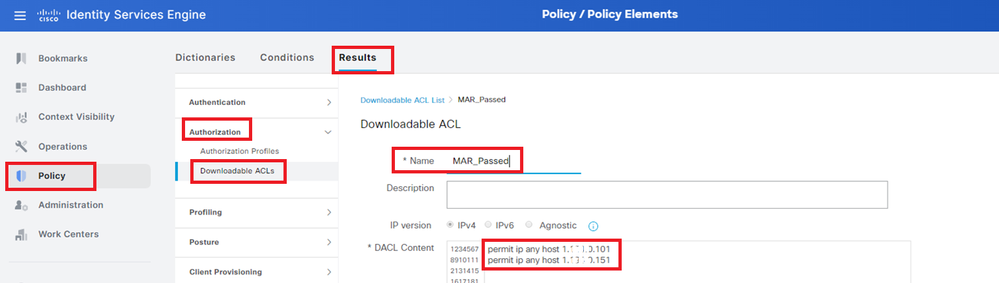

ステップ 5:DACLと許可プロファイルの追加

Policy > Results > Authorization > Downloadable ACLsの順に移動し、DACLを追加します。

- 名前:MAR_Passed

- DACLコンテンツ:permit ip any host 1.x.x.101およびpermit ip any host 1.x.x.105

DACLの追加

DACLの追加

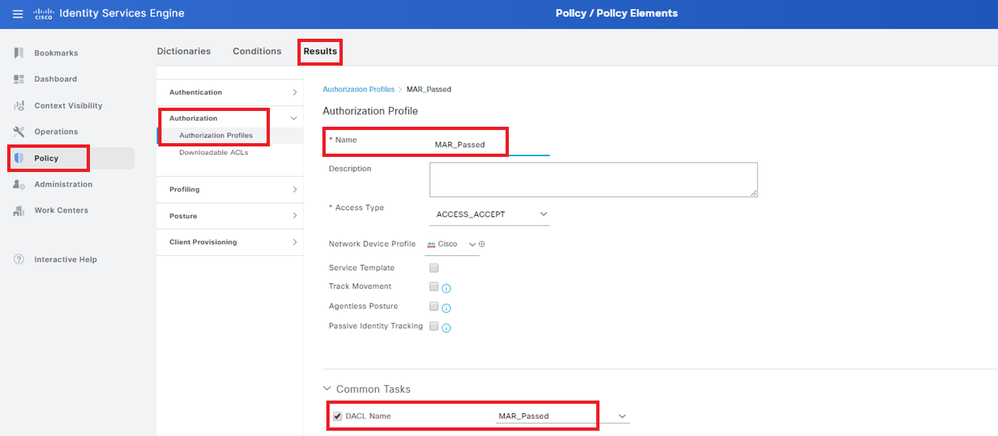

Policy > Results > Authorization > Authorization Profilesの順に移動し、認可プロファイルを追加します。

- 名前:MAR_Passed

- DACL名:MAR_Passed

許可プロファイルの追加

許可プロファイルの追加

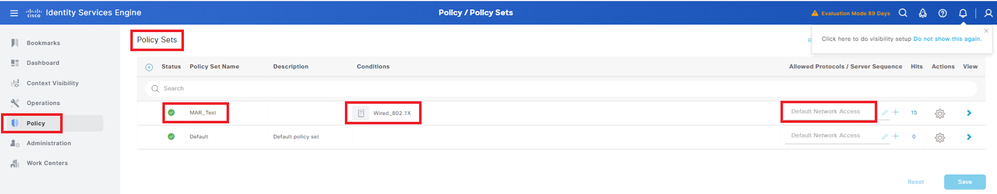

手順 6:ポリシーセットの追加

Policy > Policy Setsの順に移動し、+ をクリックしてポリシーセットを追加します。

- ポリシーセット名:MAR_Test

- 条件:Wired_802.1X

- 許可されるプロトコル/サーバシーケンス:デフォルトのネットワークアクセス

ポリシーセットの追加

ポリシーセットの追加

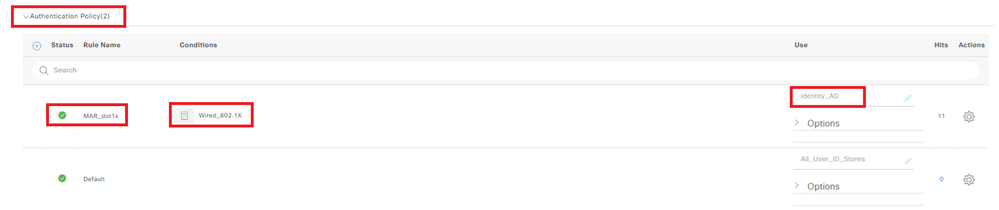

手順 7:認証ポリシーの追加

Policy Setsに移動し、MAR_Testをクリックして認証ポリシーを追加します。

- ルール名:MAR_dot1x

- 条件:Wired_802.1X

- 使用:Identity_AD

認証ポリシーの追加

認証ポリシーの追加

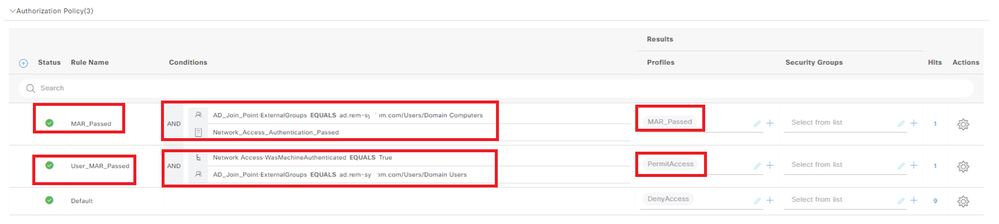

ステップ 8:許可ポリシーの追加

Policy Setsに移動し、MAR_Testをクリックして認可ポリシーを追加します。

- ルール名: MAR_Passed

- 条件:AD_Join_Point・ExternalGroups EQUALS ad.rem-xxx.com/Users/Domain Computers およびNetwork_Access_Authentication_Passed

- 結果:MAR_Passed

- ルール名: User_MAR_Passed

- 条件:ネットワークアクセス・WasMachineAuthenticated EQUALS True AND AD_Join_Point・ExternalGroups EQUALS ad.rem-xxx.com/Users/Domain Users

- 結果:PermitAccess

許可ポリシーの追加

許可ポリシーの追加

確認

パターン1マシン認証とユーザ認証

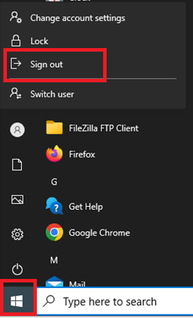

ステップ 1:Windows PCからのサインアウト

Win10 PC1からSign outボタンをクリックして、マシン認証をトリガーします。

Windows PCからのサインアウト

Windows PCからのサインアウト

ステップ 2:認証セッションの確認

show authentication sessions interface GigabitEthernet1/0/2 detailsコマンドを実行して、C1000のマシン認証セッションを確認します。

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: host/DESKTOP-L2IL9I6.ad.rem-xxx.com

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 5s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003C

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

ACS ACL: xACSACLx-IP-MAR_Passed-6639ba20

Method status list:

Method State

dot1x Authc Success

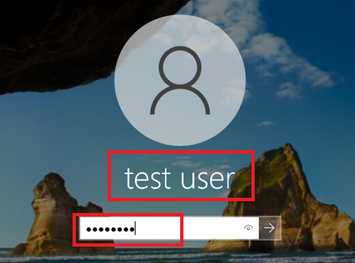

ステップ 3:Windows PCへのログイン

Win10 PC1にログインし、ユーザ認証をトリガーするためのユーザ名とパスワードを入力します。

Windows PCへのログイン

Windows PCへのログイン

ステップ 4:認証セッションの確認

show authentication sessions interface GigabitEthernet1/0/2 detailsコマンドを実行して、C1000でのユーザ認証セッションを確認します。

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: AD\testuser

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 85s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003D

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc Success

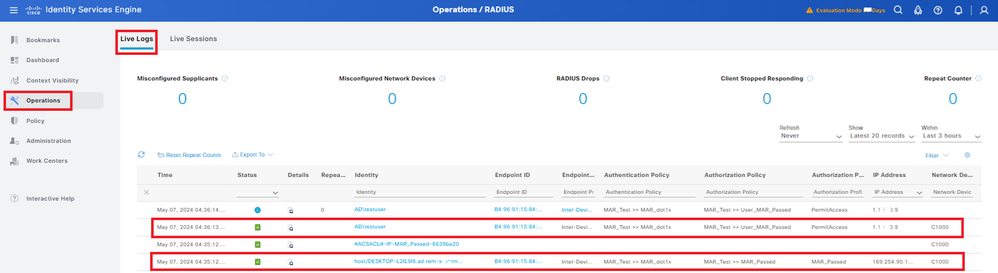

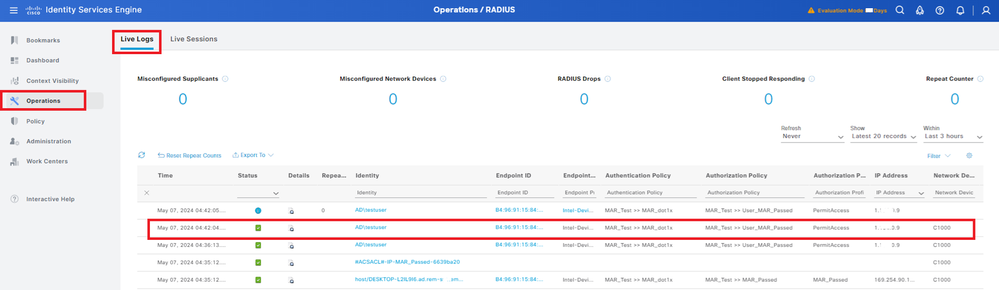

ステップ 5:Radiusライブログの確認

ISE GUIで、Operations > RADIUS > Live Logsの順に移動し、マシン認証とユーザ認証のライブログを確認します。

Radiusライブログ

Radiusライブログ

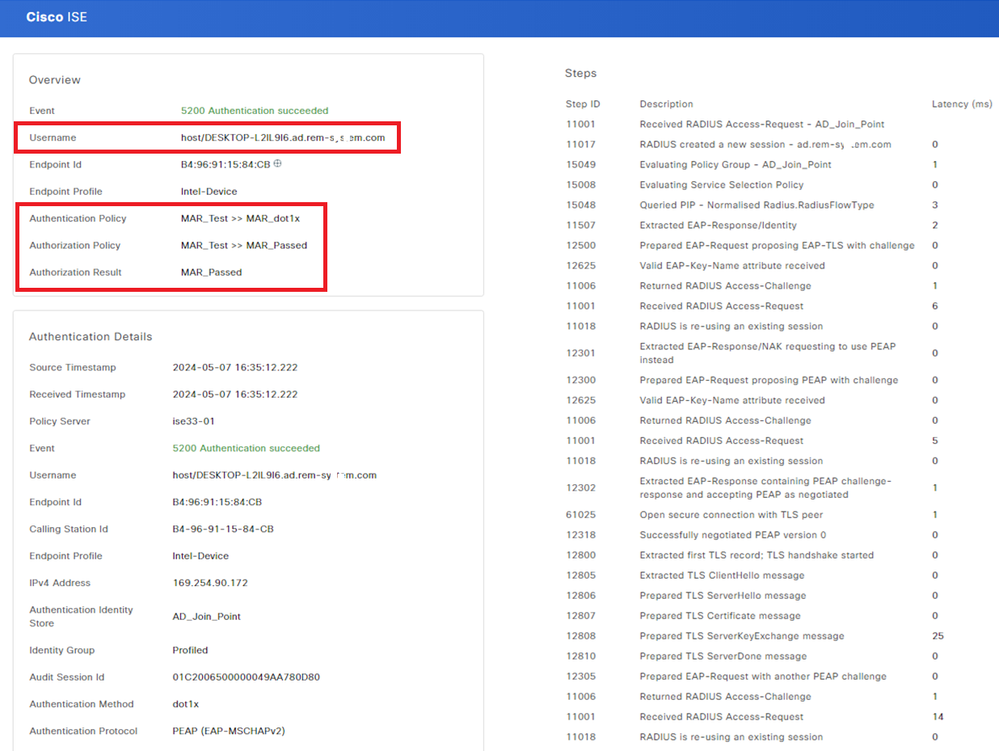

マシン認証の詳細なライブログを確認します。

マシン認証の詳細

マシン認証の詳細

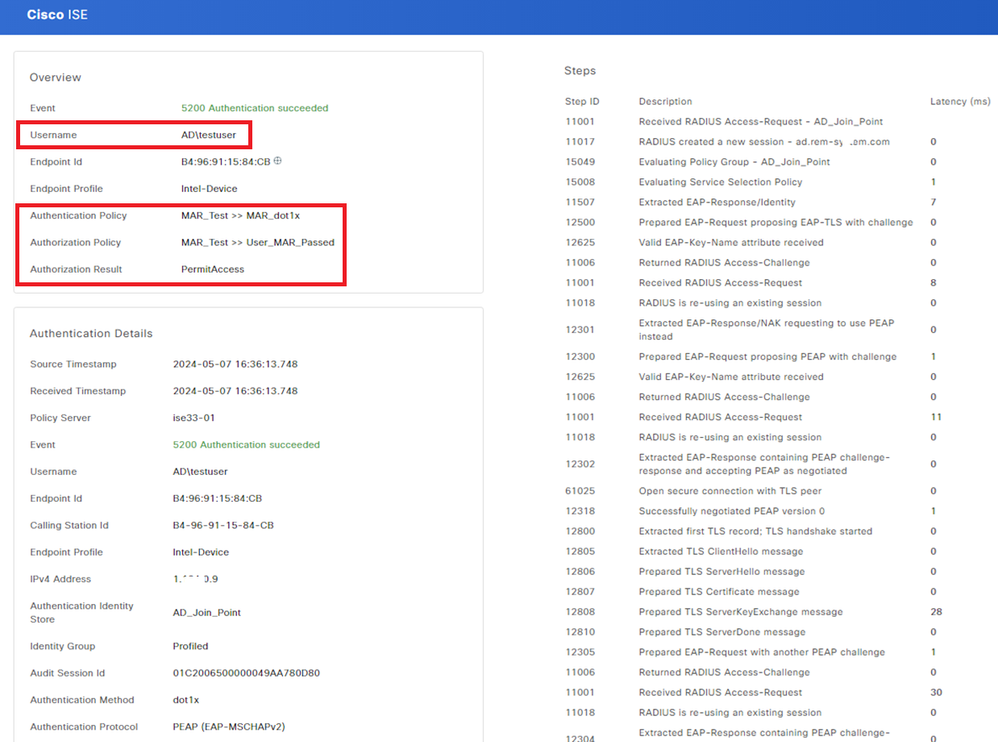

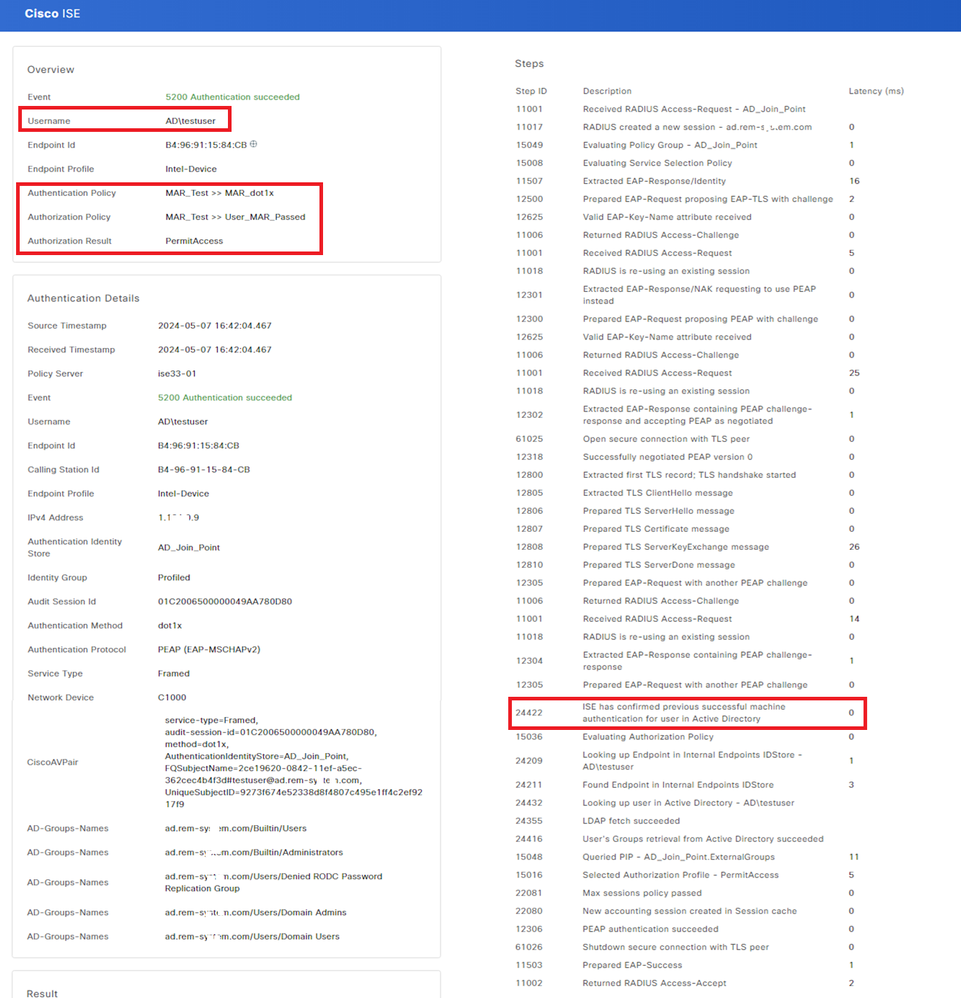

ユーザ認証の詳細なライブログを確認します。

ユーザ認証の詳細

ユーザ認証の詳細

パターン2ユーザ認証のみ

ステップ 1:Windows PCのNICを無効および有効にする

ユーザ認証をトリガーするには、Win10 PC1のNICを無効および有効にします。

ステップ 2:認証セッションの確認

show authentication sessions interface GigabitEthernet1/0/2 detailsコマンドを実行して、C1000でのユーザ認証セッションを確認します。

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: AD\testuser

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 419s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003D

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc Success

ステップ 3:Radiusライブログの確認

ISE GUIで、Operations > RADIUS > Live Logsの順に移動し、ユーザ認証のライブログを確認します。

注:MARキャッシュはISEに保存されるため、必要なのはユーザ認証だけです。

Radiusライブログ

Radiusライブログ

ユーザ認証の詳細なライブログを確認します。

ユーザ認証の詳細

ユーザ認証の詳細

トラブルシュート

次のデバッグログ(prrt-server.log)は、ISEでの認証の詳細な動作を確認するのに役立ちます。

- ランタイム設定

- ランタイムロギング

- ランタイムAAA

次に、パターン1のデバッグログの例を示します。このドキュメントの「マシン認証とユーザ認証」。

// machine authentication

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::checkInsertConditions: subject=machine, calling-station-id=B4-96-91-15-84-CB, HostName=DESKTOP-L2IL9I6$@ad.rem-xxx.com,MARCache.cpp:105

// insert MAR cache

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,Inserting new entry to cache CallingStationId=B4-96-91-15-84-CB, HostName=DESKTOP-L2IL9I6$@ad.rem-xxx.com, IDStore=AD_Join_Point and TTL=18000,CallingStationIdCacheHandler.cpp:55

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onInsertRequest: event not locally,MARCache.cpp:134

// user authentication

MAR,2024-05-08 16:55:11,120,DEBUG,0x7fb2fdde0700,cntx=0000034409,sesn=ise33-01/504417979/45,CPMSessionID=01C2006500000049AA780D80,user=AD\testuser,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onQueryRequest: machine authentication confirmed locally,MARCache.cpp:222

MAR,2024-05-08 16:55:11,130,DEBUG,0x7fb2fe5e4700,cntx=0000034409,sesn=ise33-01/504417979/45,CPMSessionID=01C2006500000049AA780D80,user=AD\testuser,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onMachineQueryResponse: machine DESKTOP-L2IL9I6$@ad.rem-xxx.com valid in AD,MARCache.cpp:316

関連情報

マシン アクセス制限の長所と短所