Duo SSOを使用したRA-VPNaaSのセキュアアクセスの設定およびISEを使用したポスチャアセスメント

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

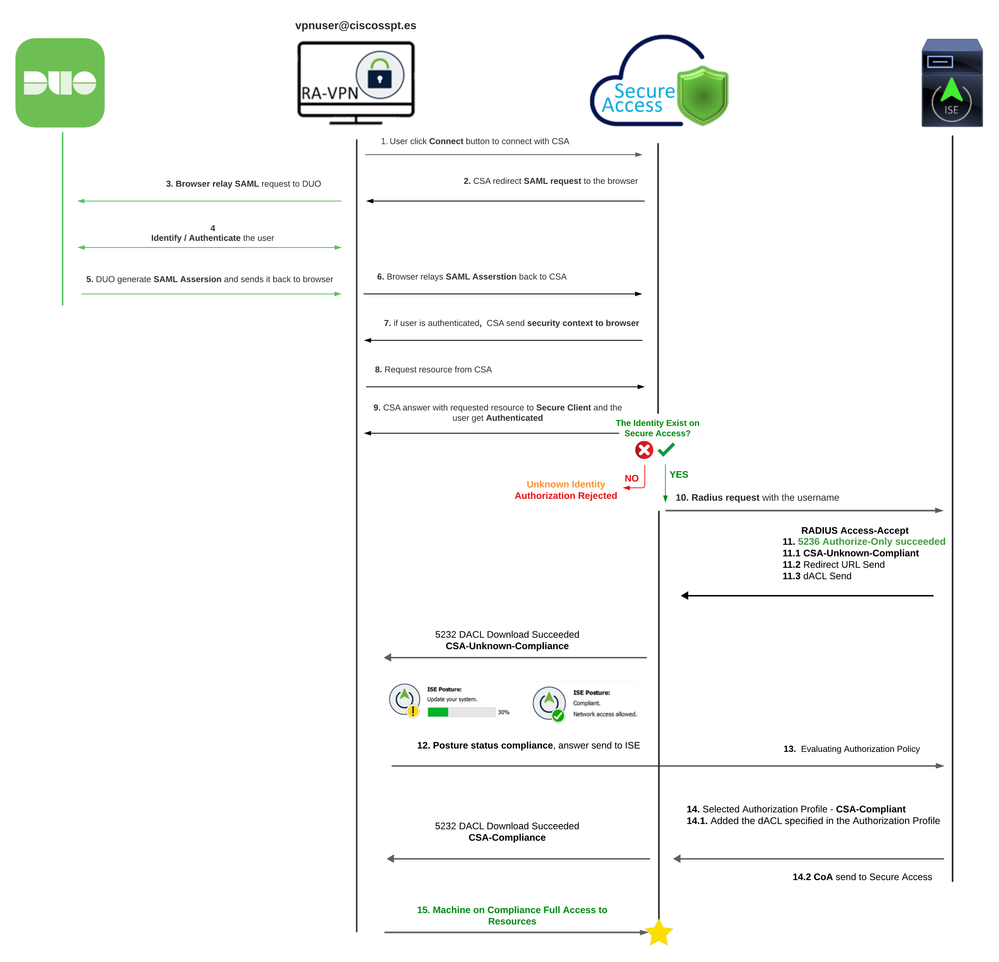

このドキュメントでは、Identity Service Engine(ISE)を使用したリモートアクセスVPNユーザのポスチャ評価と、Duoを使用したセキュアアクセスを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- アイデンティティサービスエンジン

- セキュアなアクセス

- Cisco Secureクライアント

- 二要素認証ガイド – Duoセキュリティ

- ISE ポスチャ

- 認証、許可、およびアカウンティング

使用するコンポーネント

このドキュメントの情報は、次のハードウェアに基づくものです。

- Identity Service Engine(ISE)バージョン3.3パッチ1

- セキュアなアクセス

- Cisco Secure Client:Anyconnect VPNバージョン5.1.2.42

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Duo SAMLとCisco Identity Services Engine(ISE)の統合により、認証プロセスが強化され、シスコセキュアアクセスソリューションに新たなセキュリティレイヤが追加されます。Duo SAMLは、高いセキュリティ標準を確保しながら、ユーザログインプロセスを簡素化するシングルサインオン(SSO)機能を提供します。

Duo SAMLで認証されると、Cisco ISEによって認証プロセスが処理されます。これにより、ユーザIDとデバイスのポスチャに基づいて動的なアクセス制御の決定が可能になります。ISEは、ユーザがアクセスできるリソース、時間、およびデバイスを決定する詳細なポリシーを適用できます。

注:RADIUS統合を設定するには、両方のプラットフォーム間で通信が行われていることを確認する必要があります。

ネットワーク図

設定

注:設定プロセスを開始する前に、「セキュアアクセスとISE統合の最初の手順」を完了する必要があります。

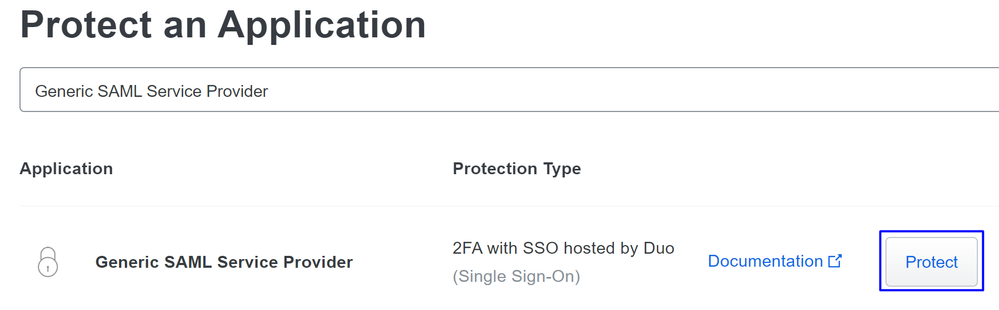

Duo設定

RA-VPNアプリケーションを設定するには、次の手順に従います。

Duo管理パネルに移動します。

- 移動先

Applications > Protect an Application - 検索

Generic SAML Service Provider - クリック

Protect

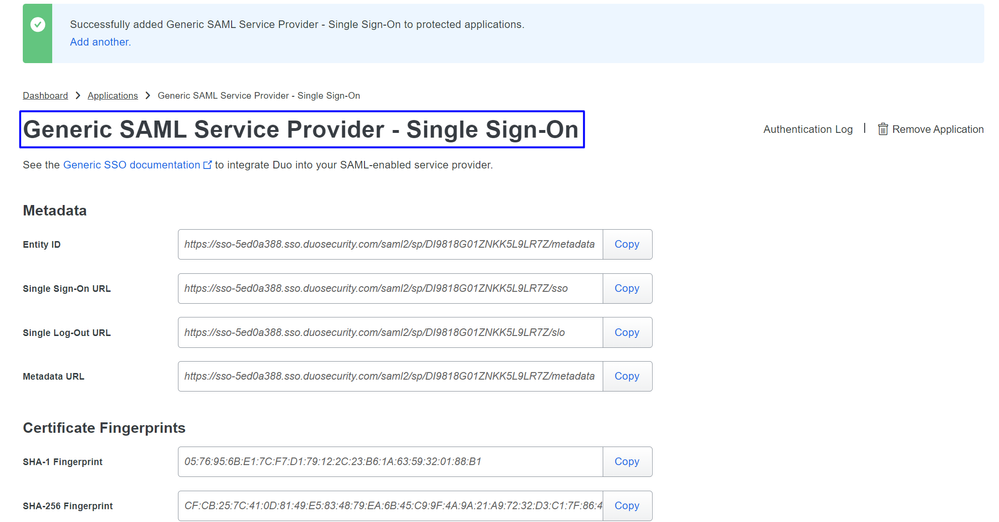

アプリケーションが画面に表示されている必要があります。VPN設定のアプリケーション名を覚えておいてください。

この例では、 Generic SAML Service Provider.

セキュアアクセスの設定

セキュアアクセスの設定IPプールでのRADIUSグループの設定

IPプールでのRADIUSグループの設定Radiusを使用してVPNプロファイルを設定するには、次の手順に進みます。

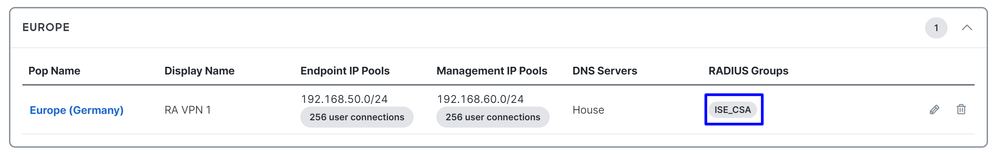

Secure Access Dashboardに移動します。

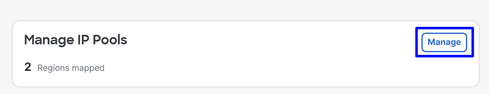

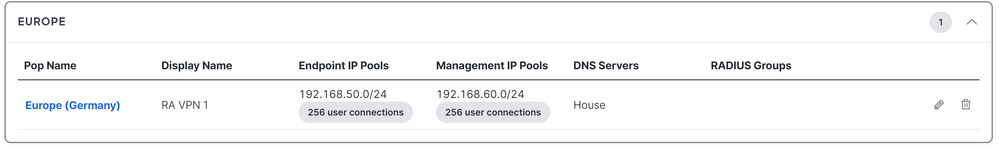

- クリック

Connect > Enduser Connectivity > Virtual Private Network - プール設定(

Manage IP Pools)で、Manage

IP Pool Region

- コマンドを選択し、

Radius Server

- 編集する鉛筆をクリックします

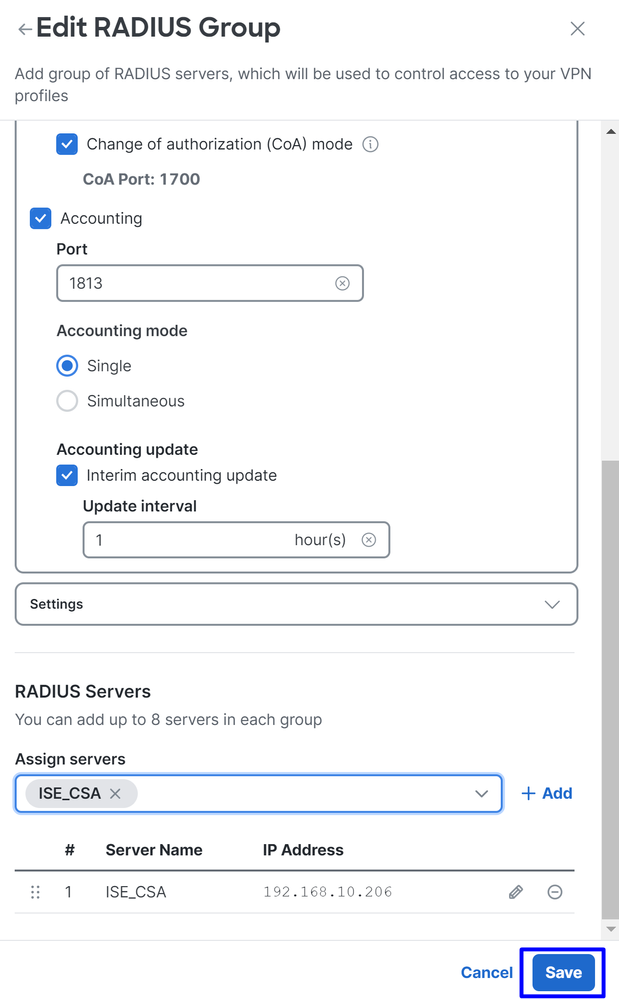

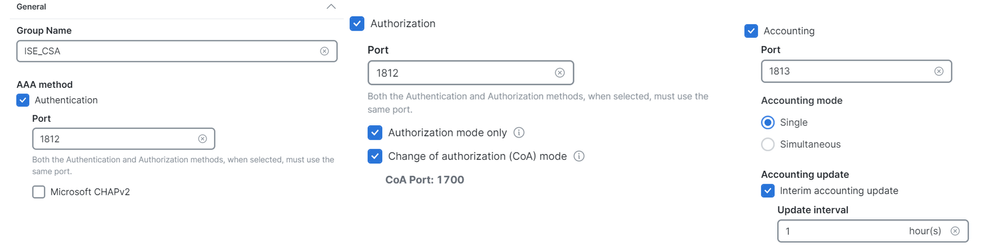

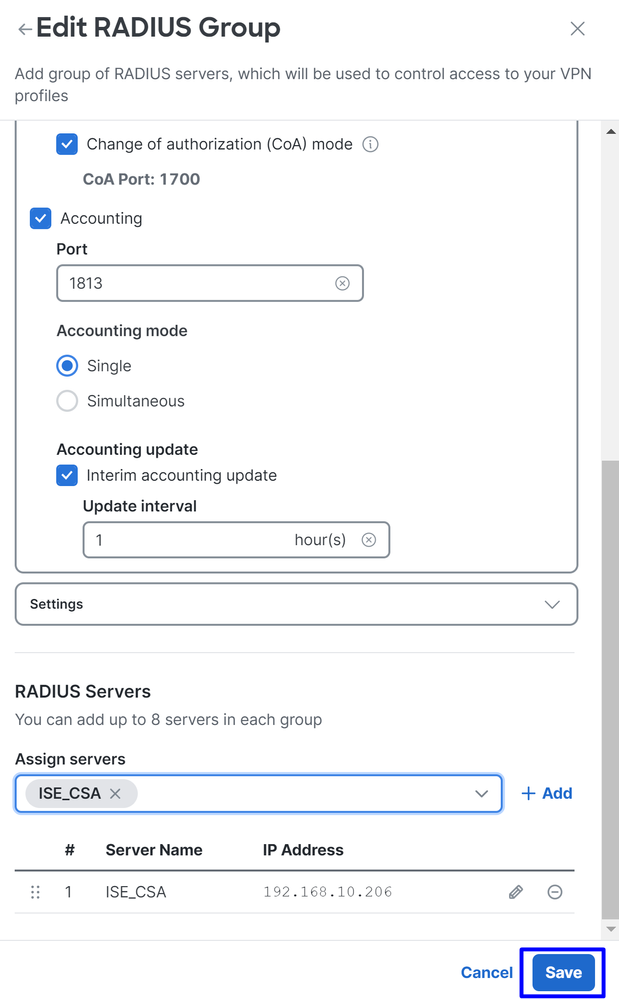

- Generalの下で、次のオプションを設定します。

Group Name:セキュアアクセスでISE統合の名前を設定します。AAA method

Authentication:Authentication のチェックボックスをオンにし、ポートを選択します。デフォルトは1812です。- 認証で

Microsoft Challenge Handshake Authentication Protocol Version 2 (MCHAPv2)が必要な場合は、チェックボックスをオンにします

- 認証で

Authorization:Authorizationのチェックボックスをオンにし、ポートを選択します。デフォルトは1812です。- ISEからのポスチャと変更を許可する

Authorization mode OnlyChange of Authorization (CoA) mode チェックボックスをオンにします。

- ISEからのポスチャと変更を許可する

Accounting:Authorizationのチェックボックスをオンにし、ポートを選択します。デフォルトは1813です。- を選択します(シングルモードでは、アカウンティングデータは1台のサーバだけに送信されます。同時モードでは、グループ内のすべてのサーバへのアカウンティングデータ)

- RADIUS interim-accounting-updateメッセージの定期的な生成を有効にするには、

Accounting update のチェックボックスをオンにします。

Single or Simultaneous

注意:AuthenticationとAuthorization の両方の方法を選択する場合は、同じポートを使用する必要があります。

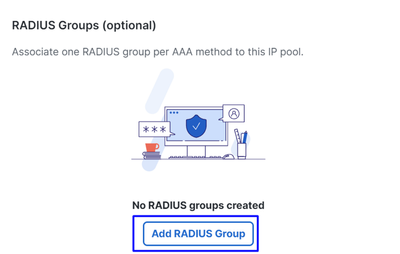

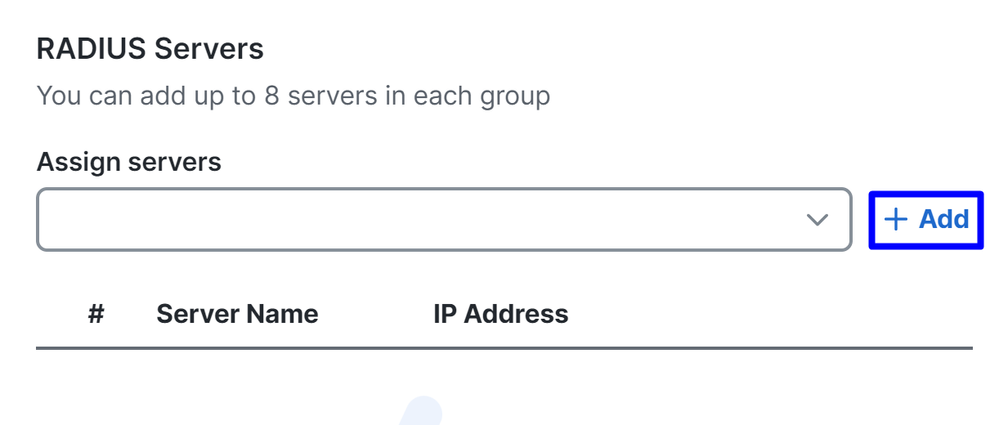

RADIUS Servers - その後、セクション

RADIUS Servers: - クリック

+ Add

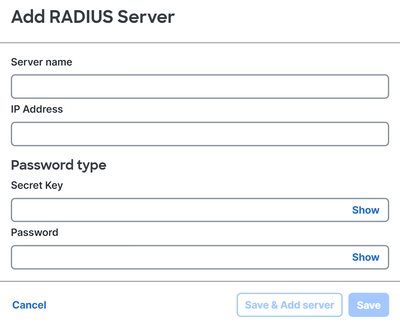

- 次に、次のオプションを設定します。

Server Name:ISEサーバを識別するための名前を設定します。IP Address:セキュアアクセスを介して到達可能なCisco ISEデバイスのIPを設定します。Secret Key: RADIUS秘密キーの設定Password: RADIUSパスワードの設定

- をクリック

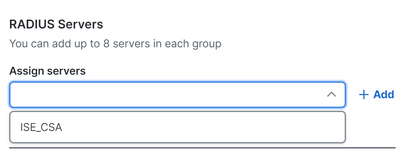

Save し、Assign ServerのオプションでRadiusサーバを割り当て、ISEサーバを選択します。

- 完了したすべての設定を保存するには、

Save をもう一度クリックします

IPプールにISEサーバを設定したので、次は VPN Profilesで設定する必要があります。

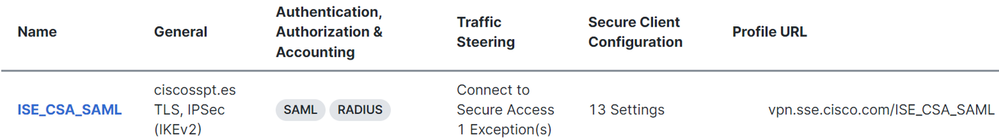

ISEを使用するためのVPNプロファイルの設定

ISEを使用するためのVPNプロファイルの設定VPNプロファイルを設定するには、セキュアアクセスダッシュボードに移動します。

- クリック

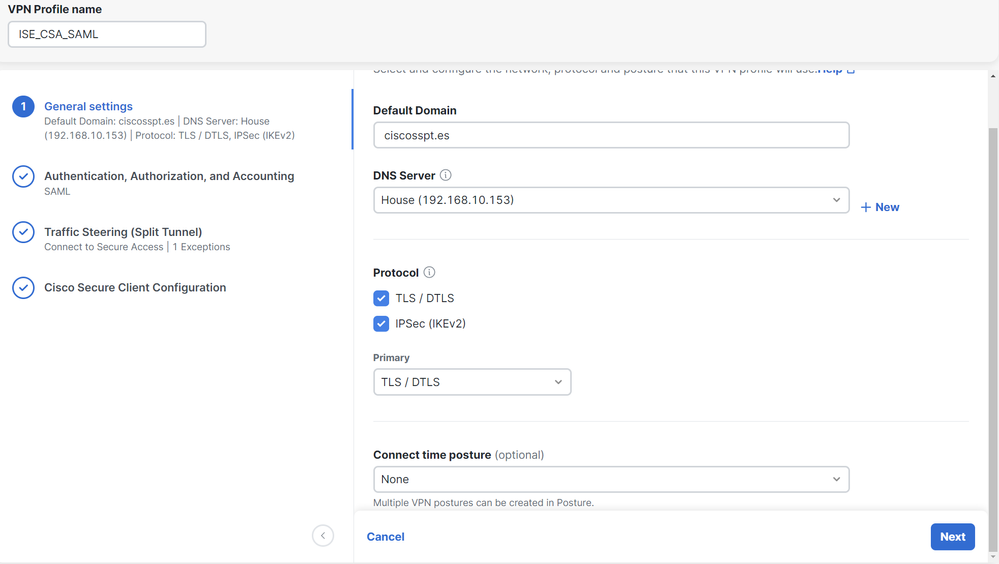

Connect > Enduser Connectivity > Virtual Private Network VPN Profiles 下クリック+ Add- 次のオプションを設定します。

全般設定

全般設定

VPN Profile name:プロファイル名を設定しますDefault Domain:ドメインを設定します。DNS Server:設定したドメインネームサーバ(DNS)サーバを選択します。Protocol:VPNで許可する必要があるプロトコルを設定しますConnect Time posture:ポスチャを選択するか、またはポスチャをNoneにします。

- その後、

Next

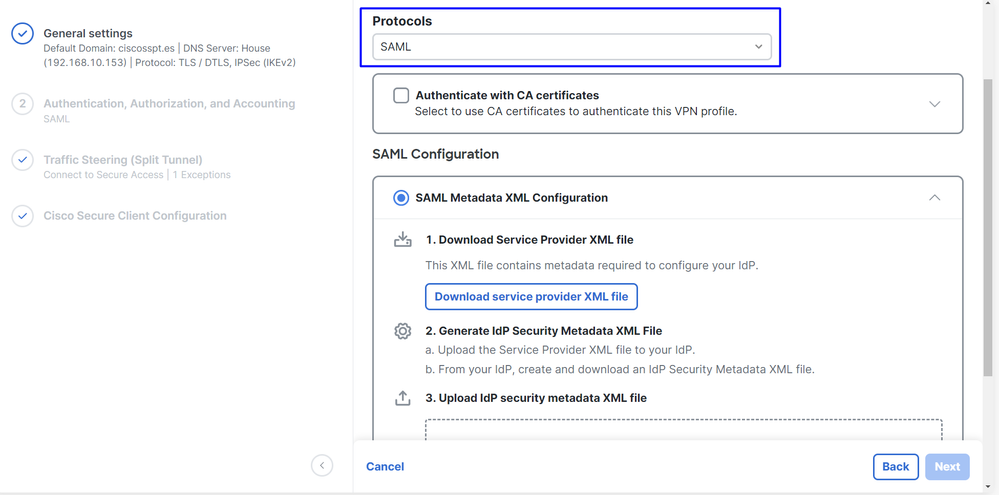

認証、許可、およびアカウンティング

認証、許可、およびアカウンティング[Authentication]

Authentication

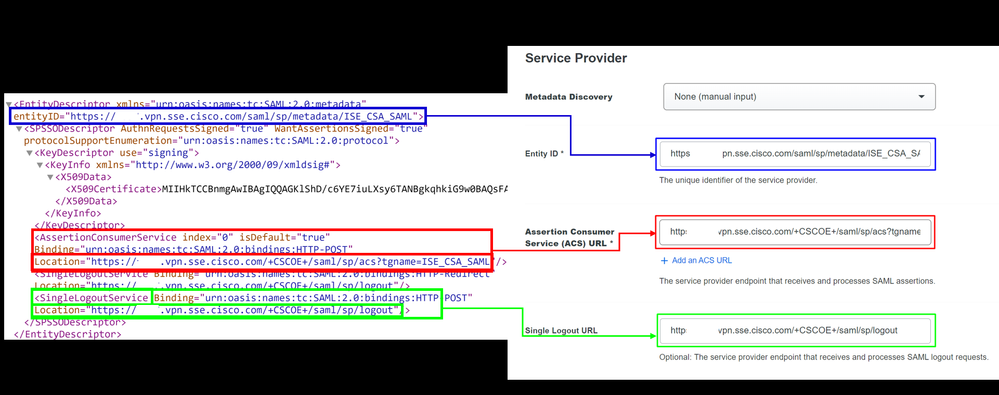

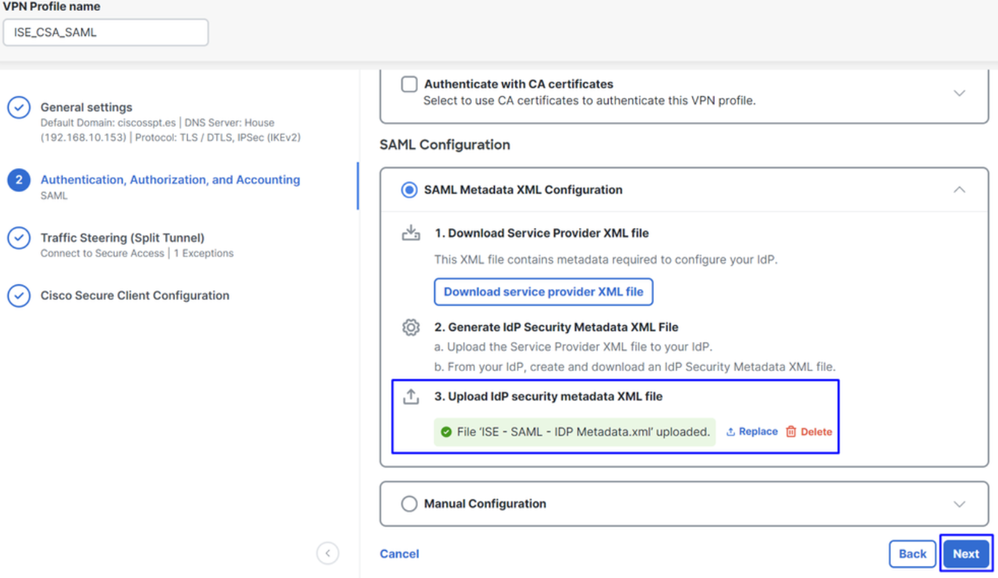

Protocols:選択SAML

- クリック

Download Service Provider XML file - 手順「Duo Configuration」で設定したアプリケーションの情報を置き換えます。

- その情報を設定したら、Duoの名前を、作成している統合に関連したものに変更します

- Duoでアプリケ

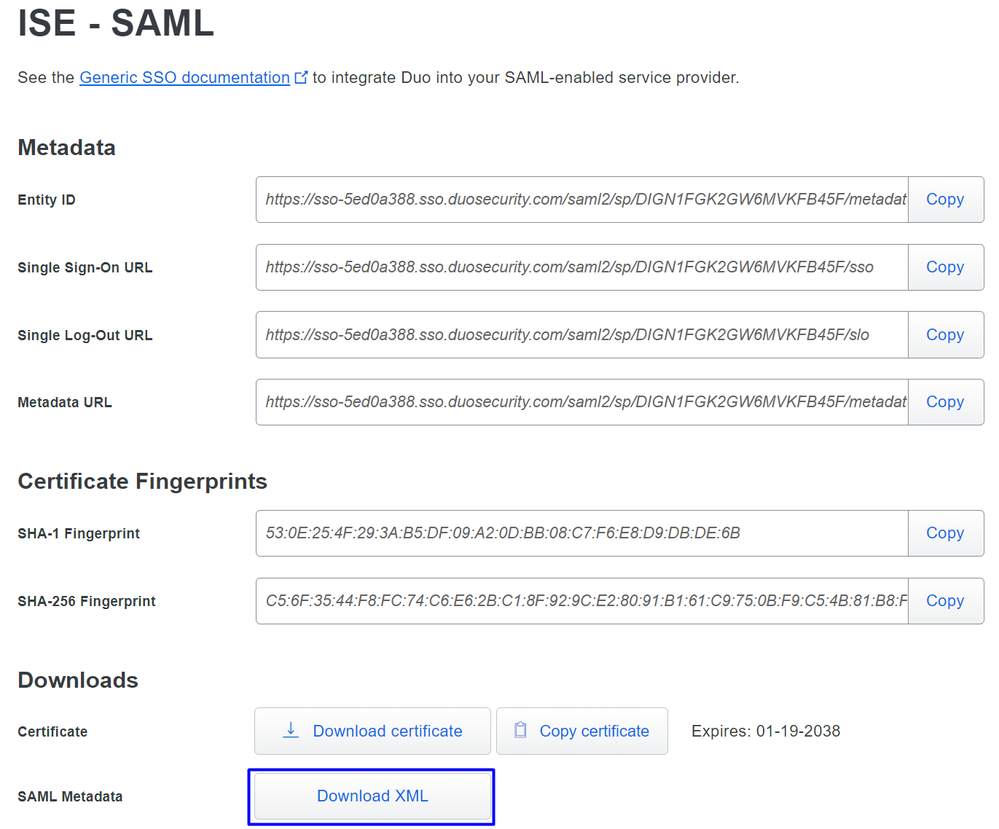

Save ーションをクリックします。 - Saveをクリックしたら、ボタンをクリックして

SAML Metadata をダウンロードする必要がありますDownload XML

- オプションの下に

SAML Metadata on Secure Accessをアップロード3. Upload IdP security metadata XML file し、Next

許可に進みます。

注:SAMLで認証を設定すると、ISEを介して認証が認可されます。つまり、Secure Accessによって送信されるRADIUSパケットにはユーザ名のみが含まれます。ここではパスワードフィールドは存在しません。

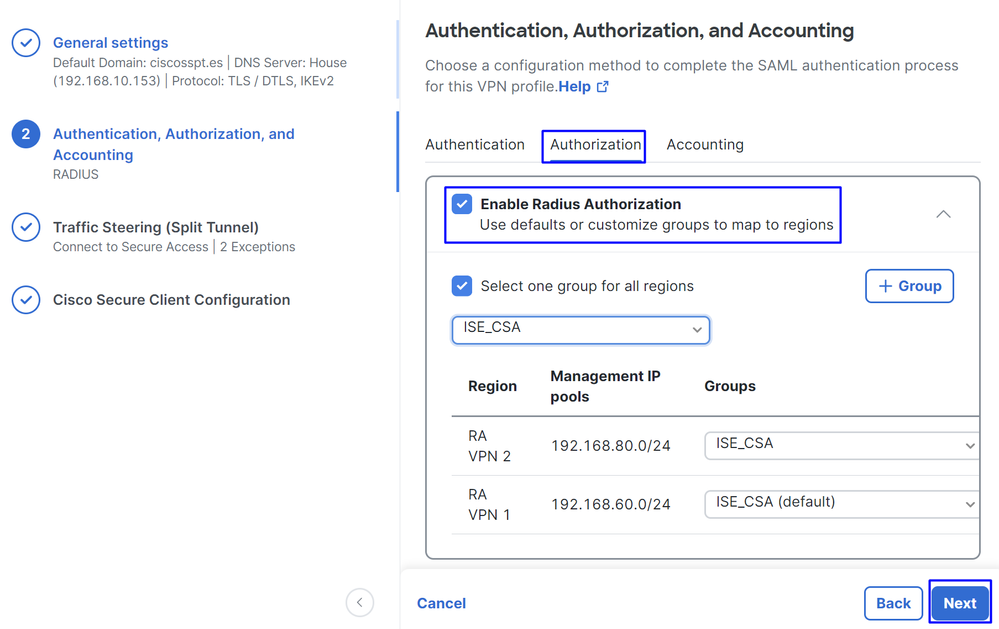

許可

AuthorizationEnable Radius Authorization:チェックボックスをオンにして、RADIUS認証を有効にします。- すべてのリージョンに対して1つのグループを選択する:チェックボックスをオンにすると、すべてのリモートアクセス – バーチャルプライベートネットワーク(RA-VPN)プールに対して1つの特定のRADIUSサーバーが使用されます。または、プールごとに個別に定義します

- クリック

Next

すべてのAuthorization 部品を設定した後、 Accountingに進みます。

注: Radio Authorizationを有効にしないと、ポスチャは機能しません。

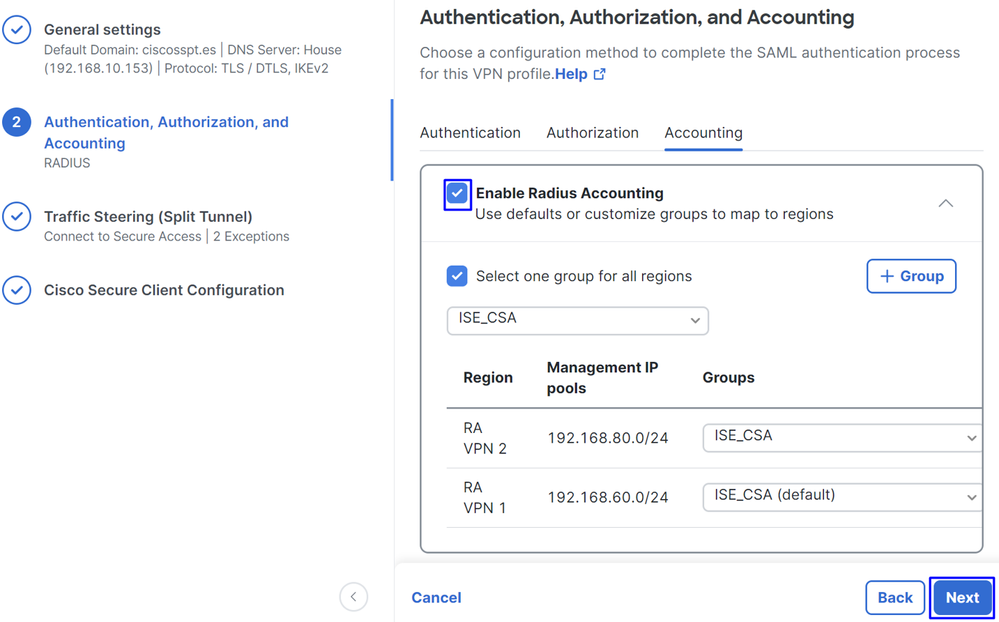

アカウンティング

AccountingMap Authorization groups to regions:リージョンを選択し、Radius Groups

- クリック

Next

After you have done configured the Authentication, Authorization and Accounting 続行してくださいTraffic Steering。

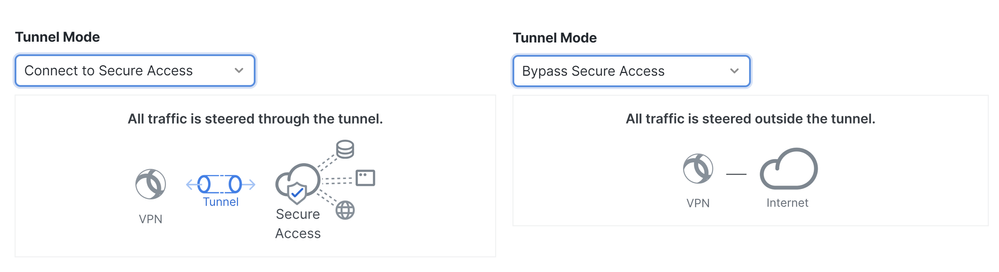

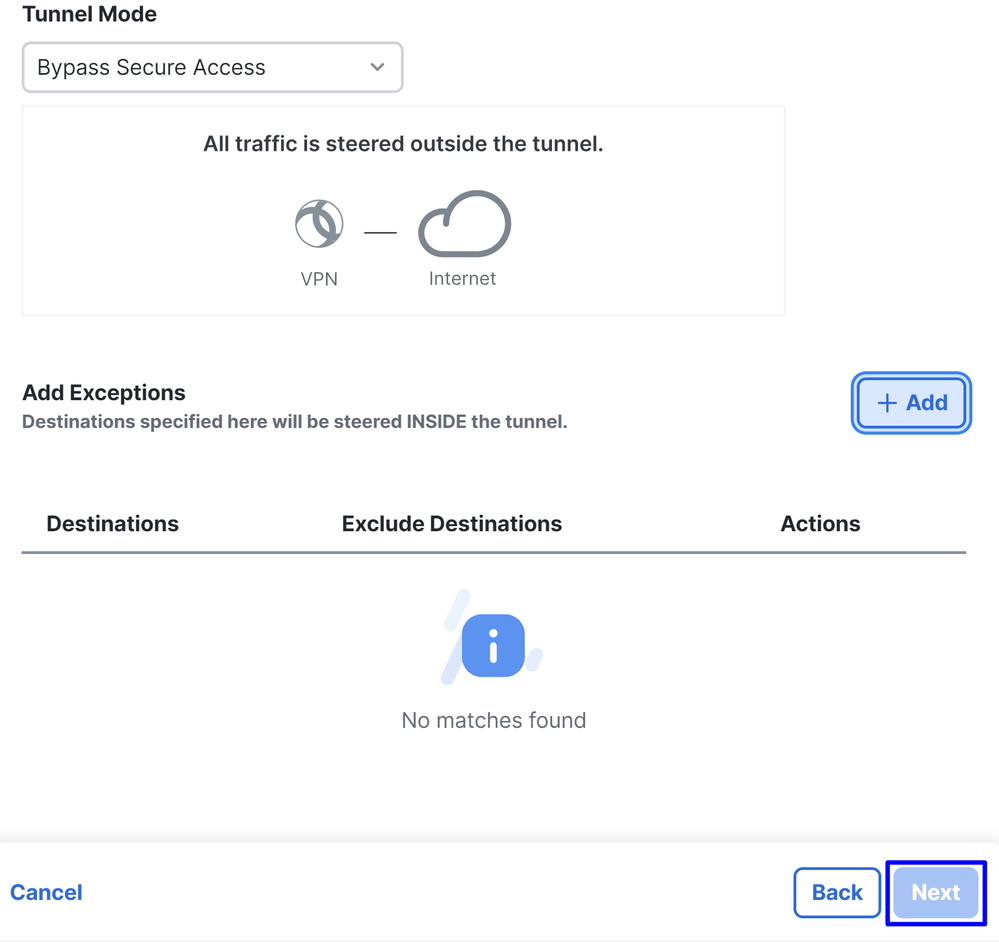

トラフィック誘導

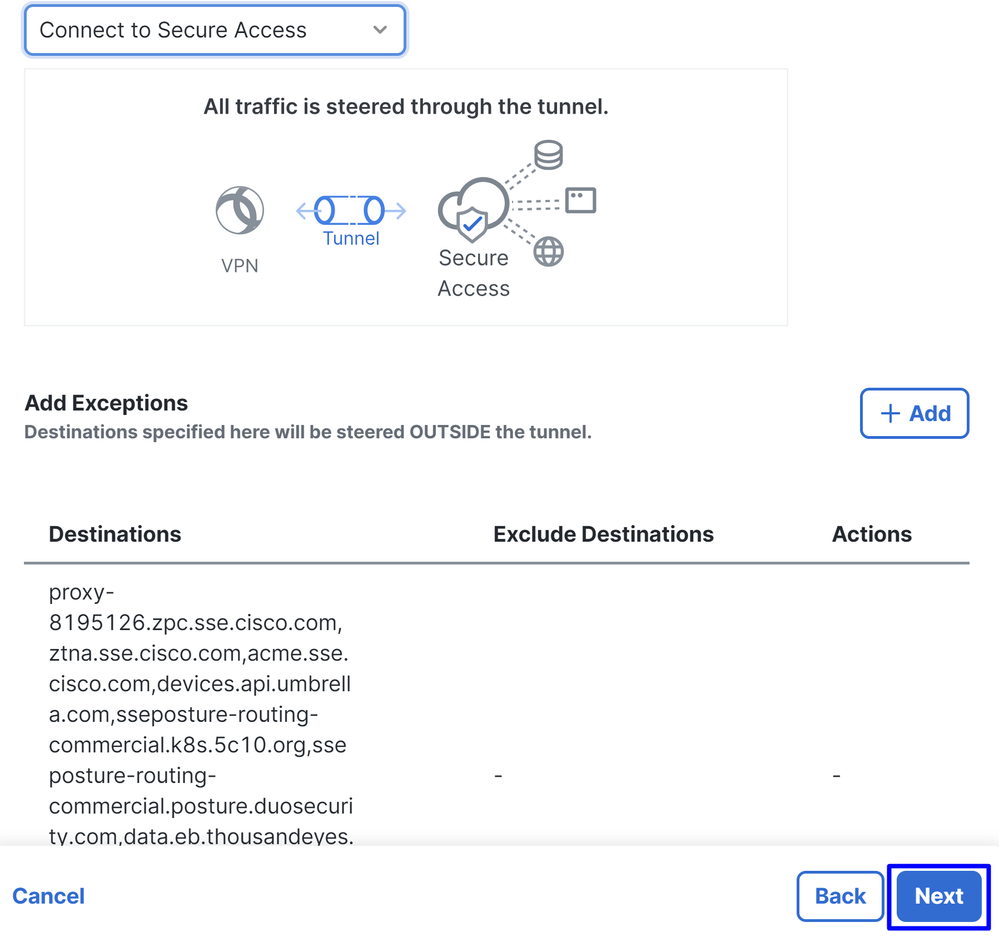

トラフィック誘導トラフィックステアリングの下で、セキュアアクセスを介した通信のタイプを設定する必要があります。

-

Connect to Secure Accessを選択すると、すべてのインターネットトラフィックはSecure Access

インターネットドメインまたはIPの除外を追加する場合は、+ Add ボタンをクリックし、Nextをクリックします。

-

Bypass Secure Accessを選択した場合、すべてのインターネットトラフィックはSecure Access(インターネット保護なし)ではなく、インターネットプロバイダーを通過します

注:Bypass Secure Accessを選択する際は、ISEポスチャにenroll.cisco.com を追加してください。

この手順では、VPN経由でアクセスするすべてのプライベートネットワークリソースを選択します。これを行うには、「 + Add」をクリックし、すべてのリソースを追加したら「Next 」をクリックします。

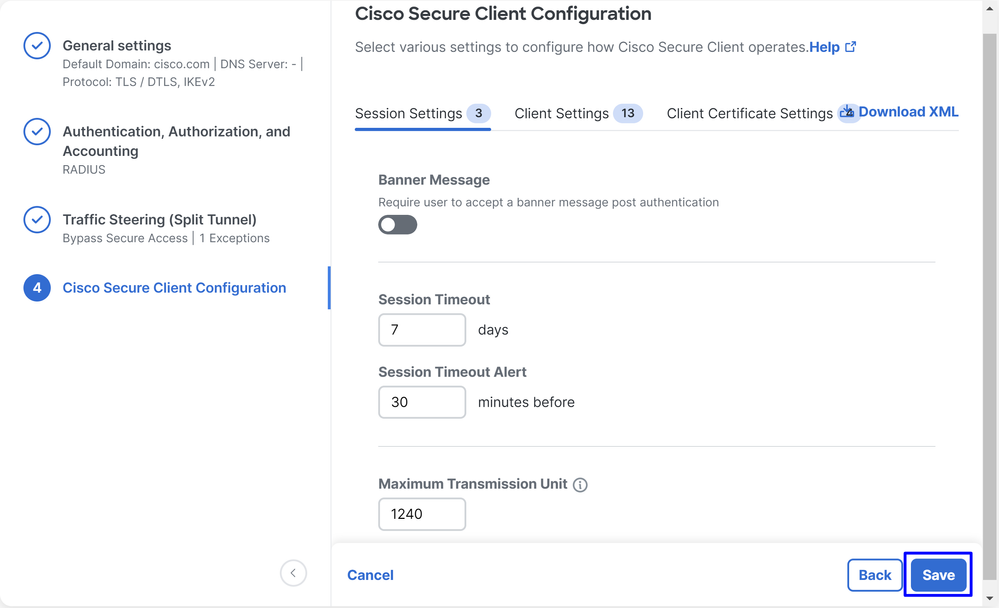

Cisco Secure Clientの設定

Cisco Secure Clientの設定

このステップでは、すべてをデフォルトのままにして「 Save」をクリックすることもできますが、設定をさらにカスタマイズする場合は、『Cisco Secure Client管理者ガイド』を確認してください。

ISEの設定

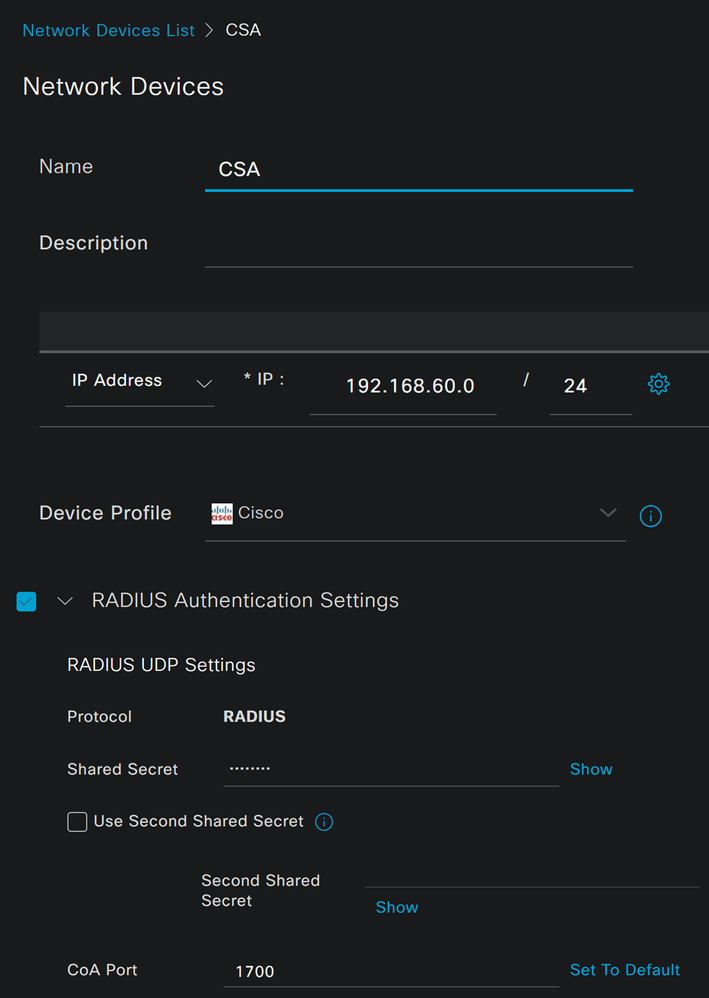

ISEの設定ネットワークデバイスのリストの設定

ネットワークデバイスのリストの設定Cisco ISE経由で認証を設定するには、Cisco ISEに対してクエリを実行できる許可デバイスを設定する必要があります。

- 移動先

Administration > Network Devices - クリック

+ Add

Name:名前を使用してセキュアアクセスを識別するIP Address:ステップのManagement Interface、IPプール領域を設定します。Device Profile:シスコを選択Radius Authentication Settings

Shared Secret:ステップで設定したのと同じ共有秘密を設定します(秘密キー)。CoA Port:デフォルトのままにしておきます。セキュアアクセスでは1700も使用されます。

その後、Saveをクリックして、統合が正しく機能するかどうかを確認してから、統合検証用のローカルユーザの作成に進みます。

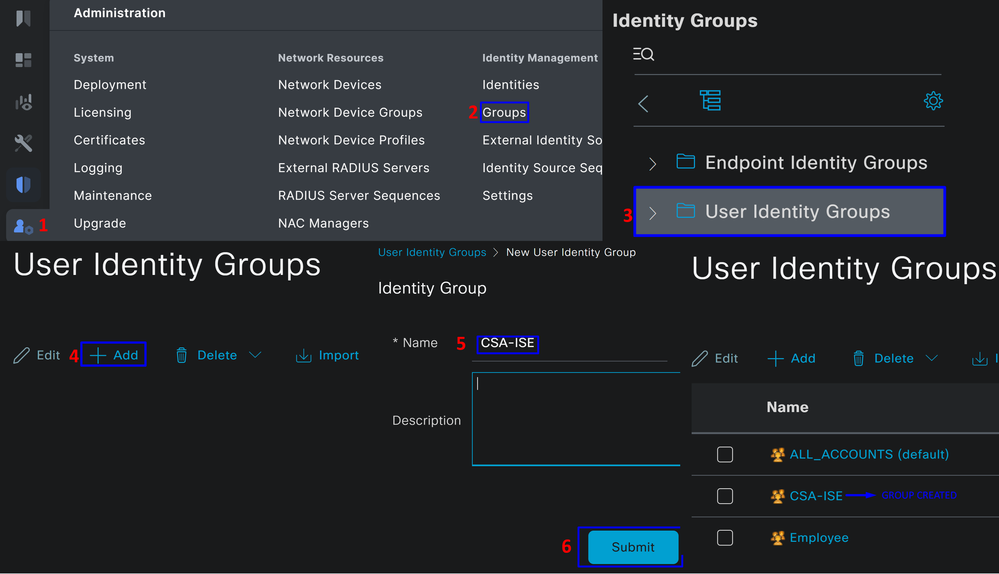

グループの設定

グループの設定ローカルユーザで使用するグループを設定するには、次の手順を実行します。

- クリック

Administration > Groups - クリック

User Identity Groups - クリック

+ Add - グループの

Nameを作成し、Submit

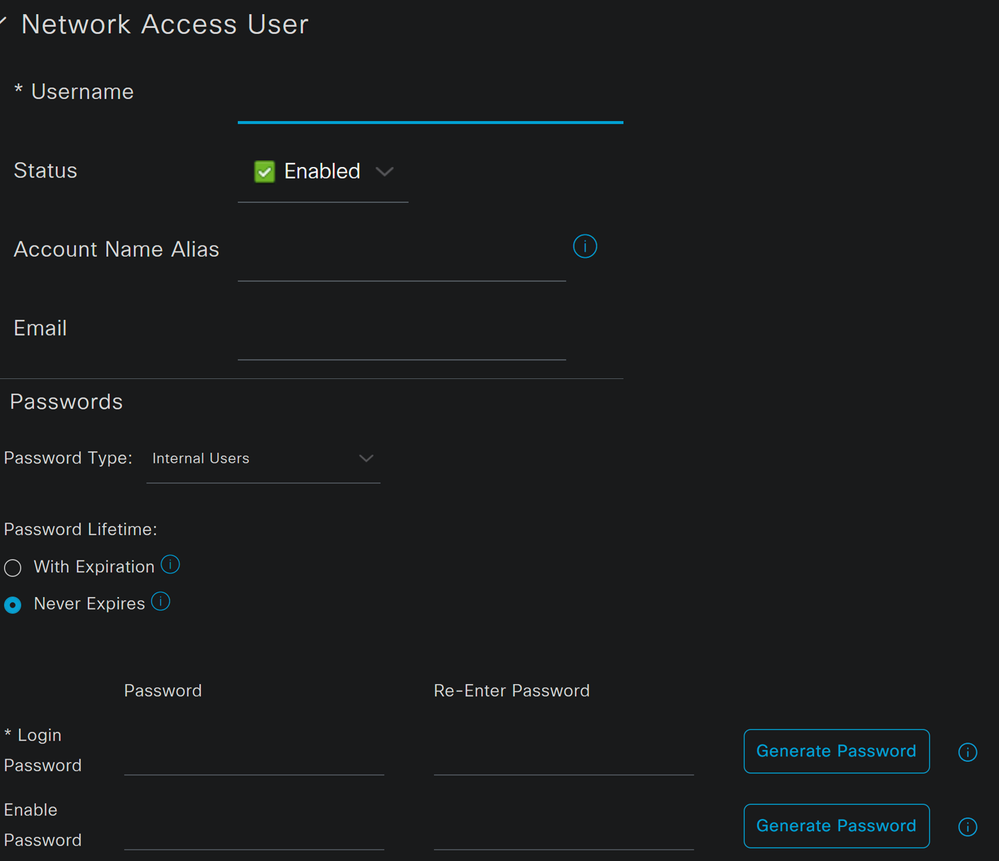

ローカルユーザの設定

ローカルユーザの設定統合を確認するようにローカルユーザを設定するには、次の手順を実行します。

- 移動先

Administration > Identities - クリック

Add +

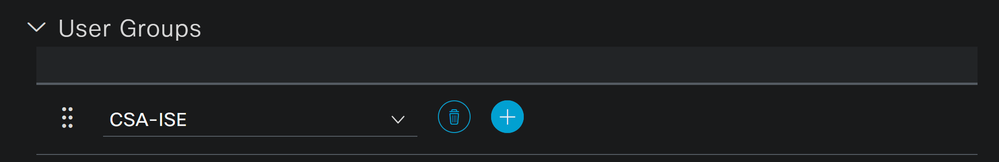

Username:セキュアアクセスで既知のUPNプロビジョニングを使用してユーザ名を設定します。これは、手順「前提条件Status:アクティブPassword Lifetime:設定するWith Expiration か、Never Expiresを使用しますLogin Password:ユーザのパスワードを作成します。User Groups:ステップ「グループの設定」で作成したグループを選択します。

注:UPNに基づく認証は、セキュアアクセスの今後のバージョンで変更されるように設定されています。

その後、設定Save を行い、 Configure Policy Setの手順に進みます。

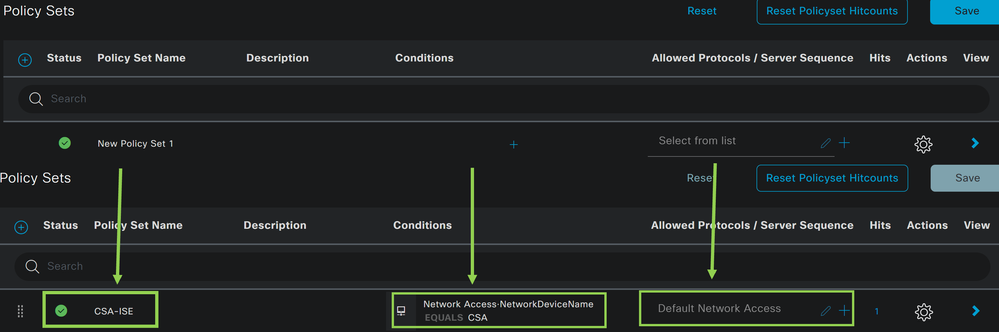

ポリシーセットの設定

ポリシーセットの設定ポリシーセットの下で、認証および認可時にISEが実行するアクションを設定します。このシナリオでは、ユーザアクセスを提供する簡単なポリシーを設定する使用例を示します。最初に、ISEはRADIUS認証の送信元を確認し、アクセスを提供するためにISEユーザデータベースにIDが存在するかどうかを確認します

このポリシーを設定するには、Cisco ISEダッシュボードに移動します。

- クリック

Policy > Policy Sets - 新しいポリシーセットを追加するには、

+ をクリックします。

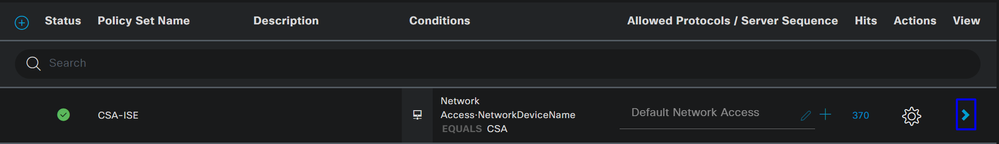

この場合は、デフォルトのポリシーセットで動作するのではなく、新しいポリシーセットを作成します。次に、そのポリシーセットに基づいて認証と認可を設定します。設定されたポリシーは、「ネットワークデバイスのリストの設定」の手順で定義されたネットワークデバイスへのアクセスを許可し、これらの認証がCSA Network Device Listから到達したことを確認してから、Conditionsとしてポリシーに到達するようにします。最後に、Default Network Accessのように、許可されるプロトコルです。

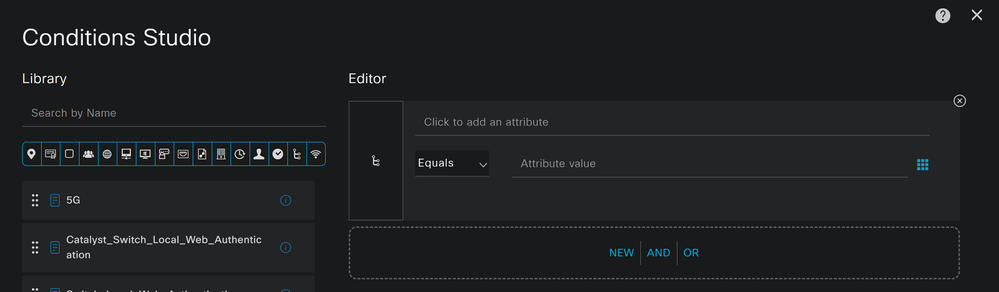

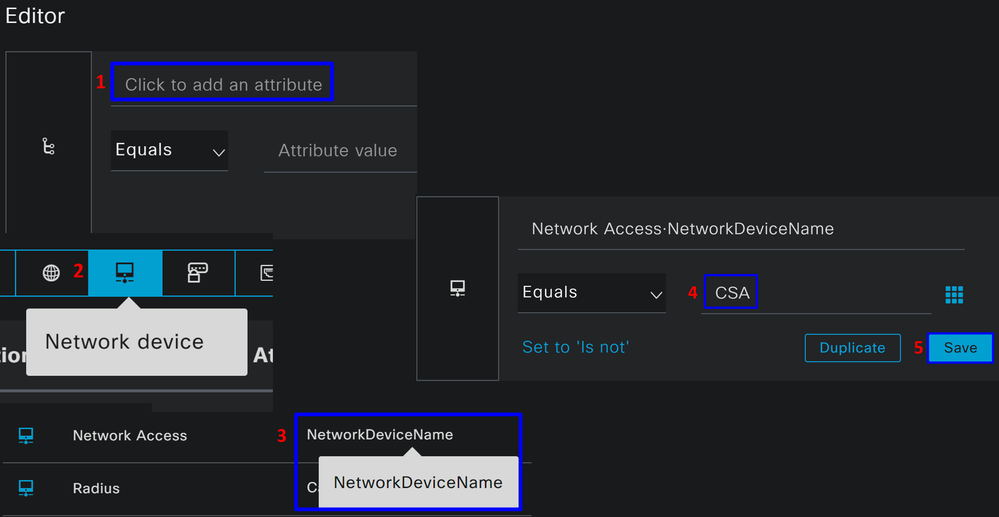

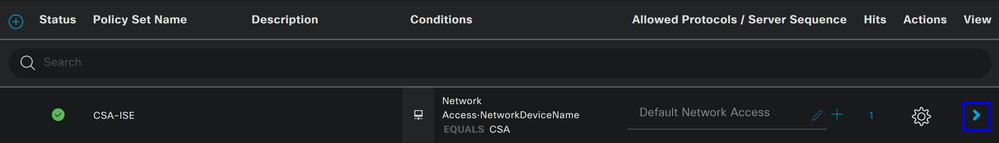

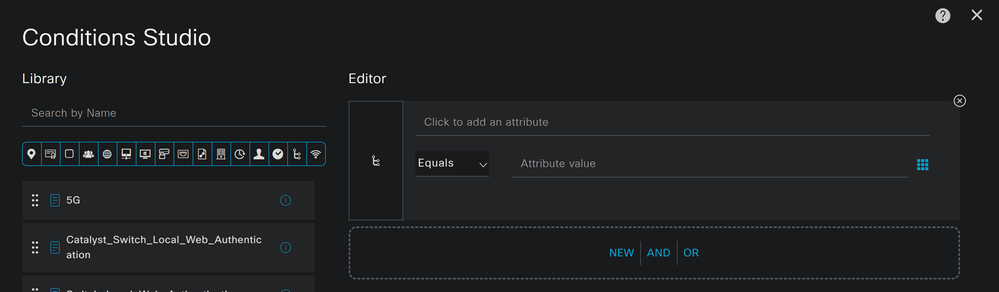

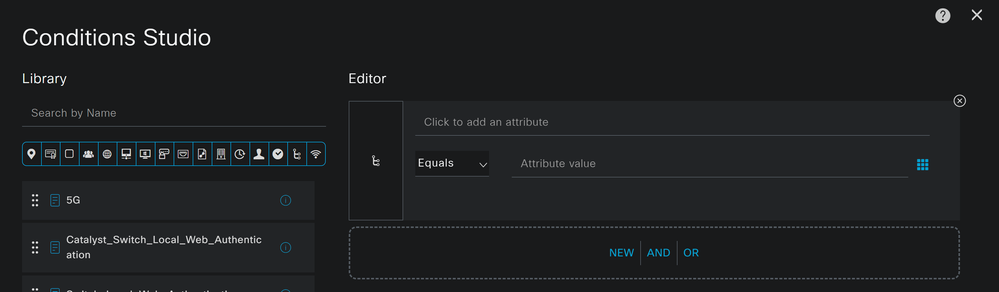

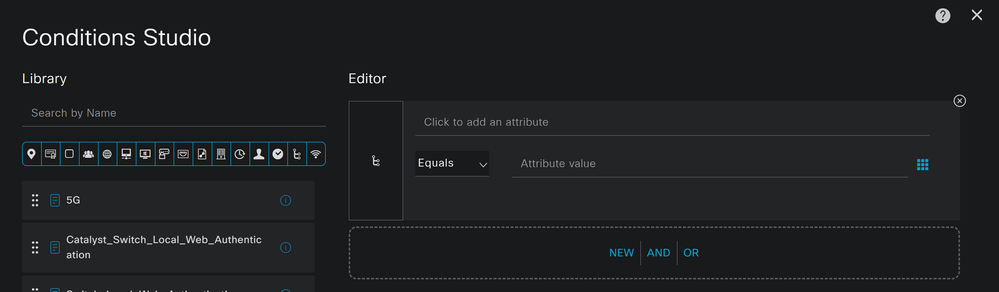

ポリシーセットに一致するcondition を作成するには、次の手順に進みます。

- クリック

+ - で使用可能な情報は次のとおりです。

Condition Studio

- 条件を作成するには、

Click to add an attribute - ボタ

Network Device ンをクリックします。 - 背後にあるオプションの下で、「

Network Access -Network Device Name option」をクリックします。 - Equalsオプションの下に、手順Configure Network Devices Listの下の

Network Device の名前を書き込みます - クリック

Save

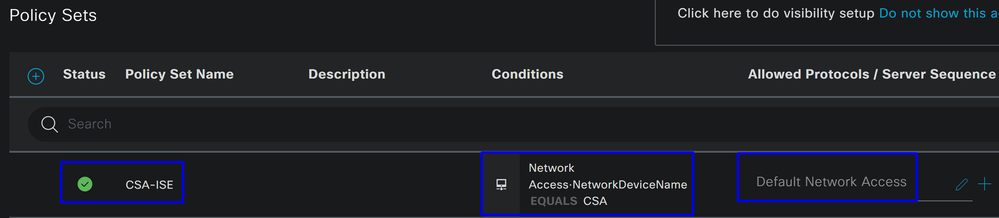

このポリシーは、ポリシーセットに基づいてCSAAuthentication およびAuthorization 設定を続行するための送信元からの要求だけを承認し、許可されたプロトコルに対して CSA-ISEに基づいて許可されたプロトコル Default Network Access を検証します。

定義されたポリシーの結果は次のようになります。

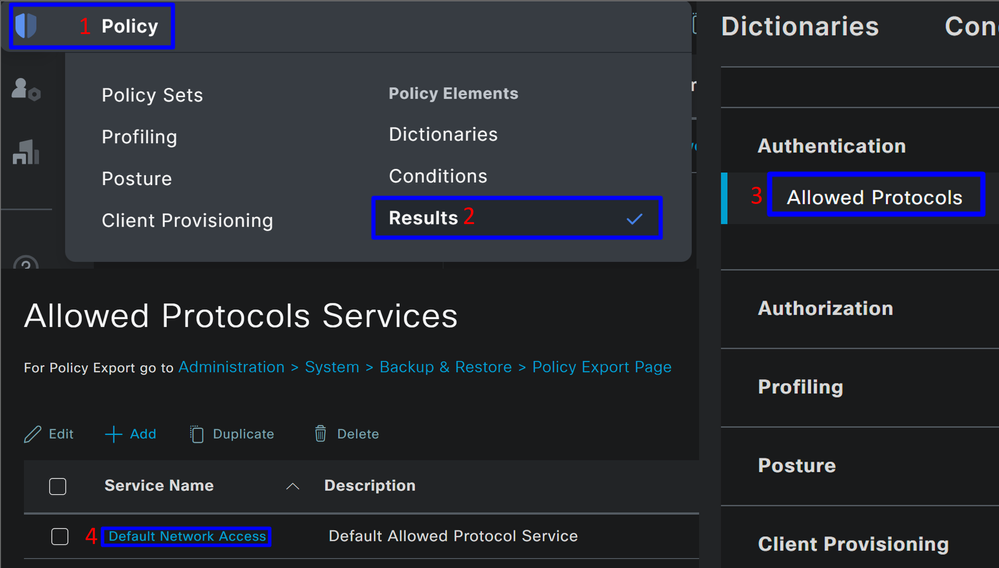

Default Network Access Protocols が許可されていることを確認するには、次の手順に進みます。- クリック

Policy > Results - クリック

Allowed Protocols - クリック

Default Network Access

- クリック

- 次に、許可されているすべてのプロトコルが表示されます

Default Network Access

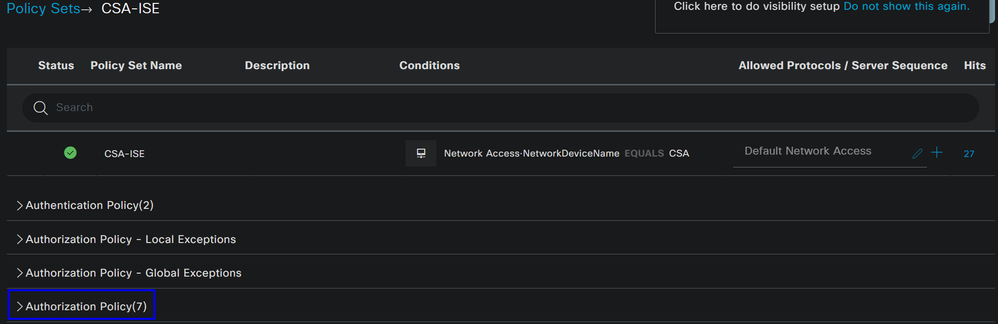

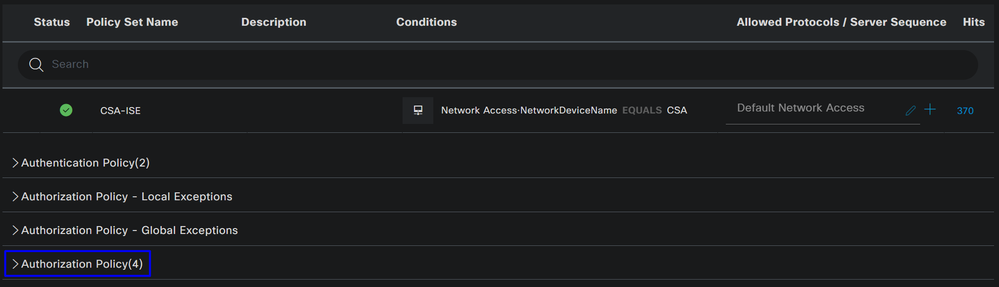

ポリシーセット許可の設定

ポリシーセット許可の設定 Policy Setの下にポAuthorization リシーを作成するには、次の手順に進みます。

- クリック

>

- その後、表示されるポリシー

Authorization が表示されます。

ポリシーは、ポリシーセットの設定のステップで定義したポリシーと同じです。

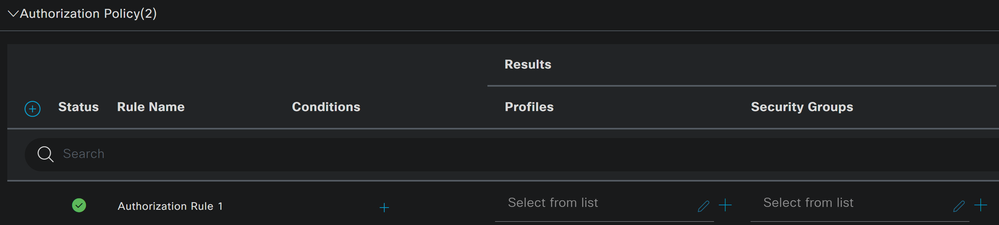

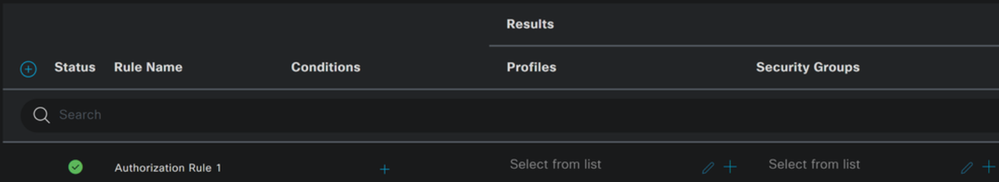

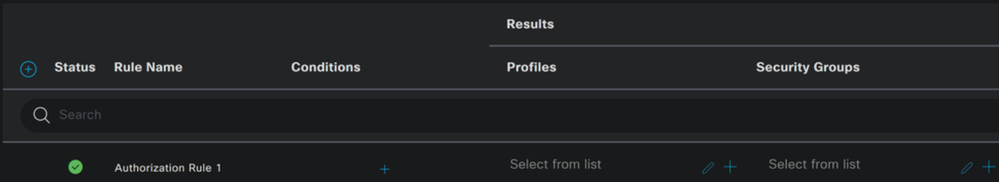

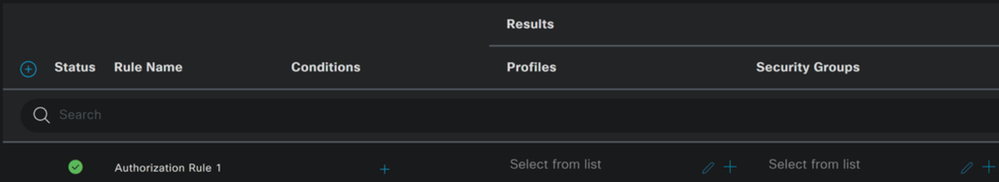

認可ポリシー

認可ポリシーはさまざまな方法で設定できます。この場合、「グループの設定」の手順で定義したグループ内のユーザだけを認可します。認可ポリシーを設定するには、次の例を参照してください。

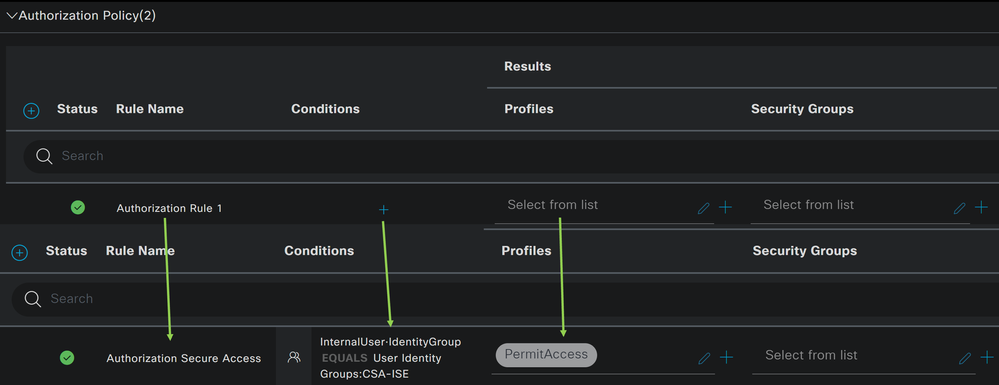

- クリック

Authorization Policy - をクリックして、次のような認可のポリシーを定義します。

+

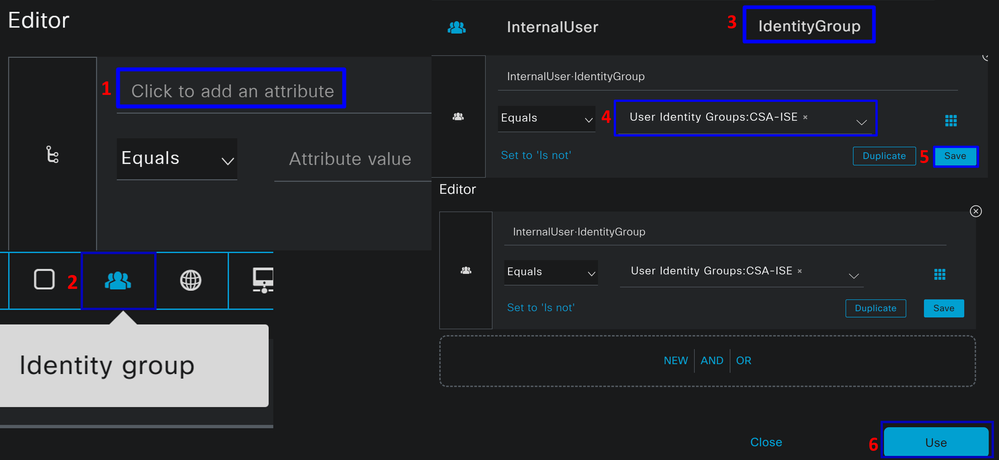

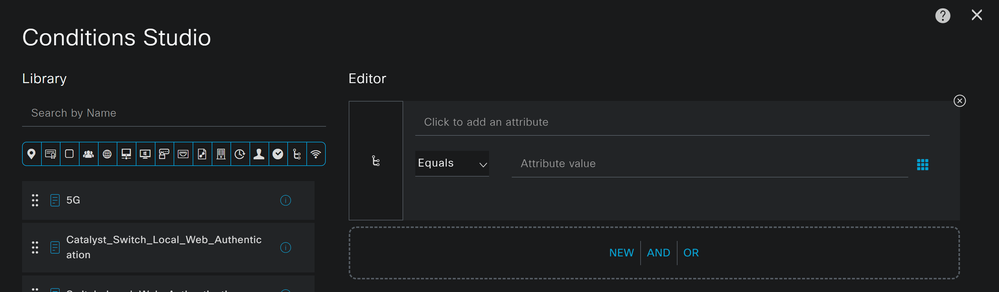

- 次の手順では、

Rule NameConditions およびProfiles - 認可ポリシーを簡単に識別できるように名前を設

Name 定する場合 - を設定するには、

+ - の下に、次の情報があります。

Condition Condition Studio

- 条件を作成するには、

Click to add an attribute - ボタ

Identity Group ンをクリックします。 - 背後にあるオプションでInternal User -

IdentityGroup optionをクリックします - オプ

Equals ションの下のドロップダウンを使用して、手順「Configure a Group」で認証の承Group 認済みを見つけます - クリック

Save - クリック

Use

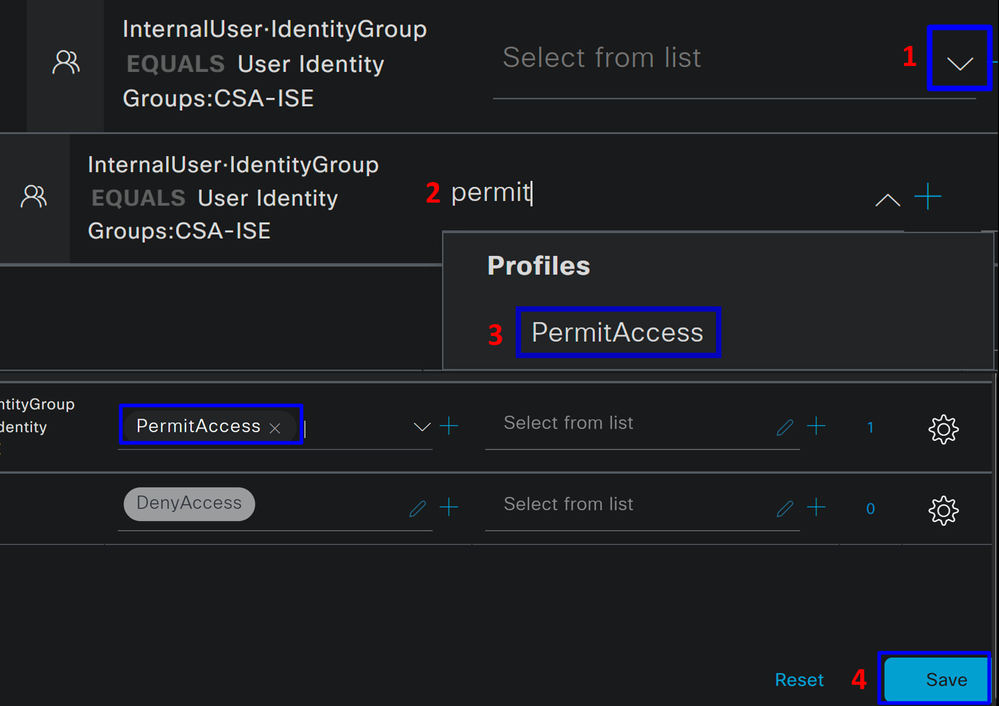

その後で、 Profiles, which help approve user access under the authorization policy once the user authentication matches the group selected on the policy.

- 「

Authorization Policy」の下にあるドロップダウンボタンをクリックして、Profiles - 許可の検索

- 選択

PermitAccess - クリック

Save

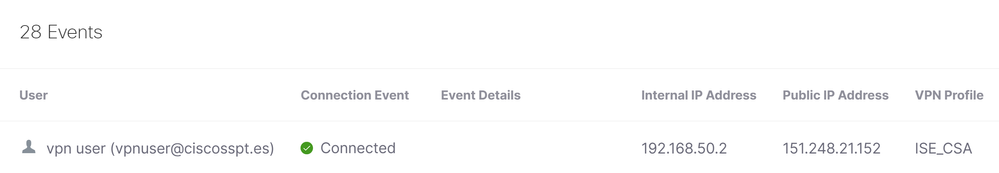

その後、ポ Authorization リシーを定義しました。ユーザが問題なく接続するかどうか、およびセキュアアクセスとISEのログを表示できるかどうかを確認するために認証します。

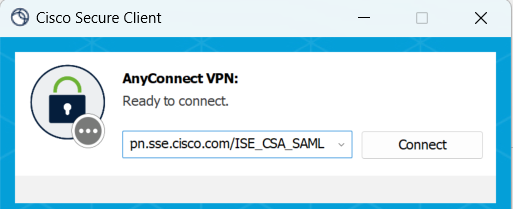

VPNに接続するには、セキュアアクセスで作成されたプロファイルを使用し、ISEプロファイルを使用してセキュアクライアント経由で接続します。

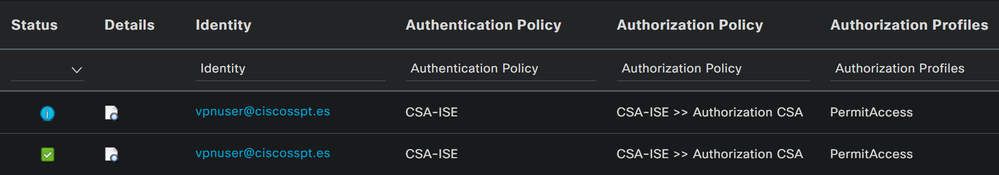

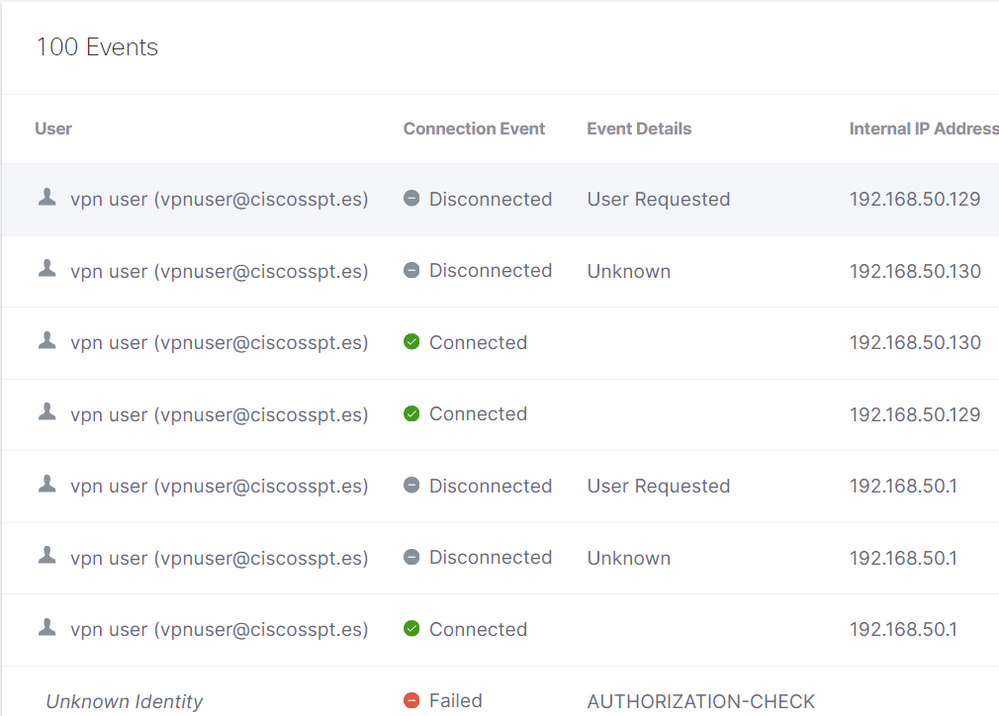

- 認証が承認されると、セキュアアクセスでログはどのように表示されますか。

- セキュアアクセスダッシュボードに移動します

- クリック

Monitor > Remote Access Log

- 認証が承認されると、ログはどのようにISEに表示されますか。

- に移動します。

Cisco ISE Dashboard - クリック

Operations > Live Logs

- に移動します。

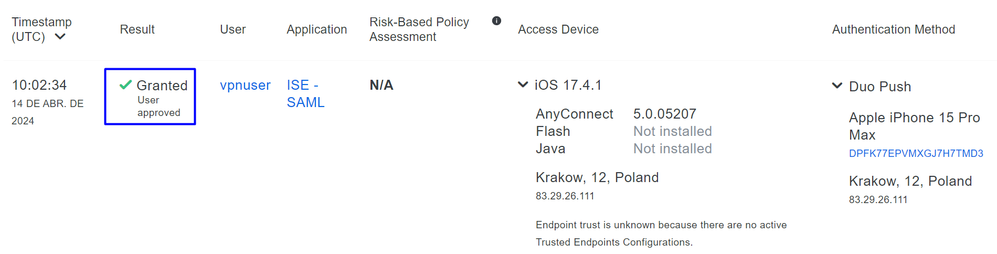

認証が承認されると、Duoでログはどのように表示されますか。

- Duo Admin Panelに移動します。

- クリック

Reports > Authentication Log

RADIUSローカルまたはActive Directoryユーザの設定

RADIUSローカルまたはActive Directoryユーザの設定ISEポスチャの設定

ISEポスチャの設定このシナリオでは、内部リソースへのアクセスを許可または拒否する前に、エンドポイントのコンプライアンスを確認する設定を作成します。

これを設定するには、次の手順に進みます。

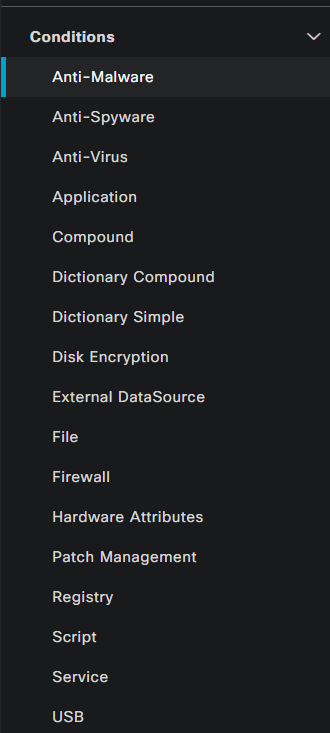

ポスチャ条件の設定

ポスチャ条件の設定- ISEダッシュボードに移動します

- クリック

Work Center > Policy Elements > Conditions - クリック

Anti-Malware

注:デバイスのポスチャを確認し、内部ポリシーに基づいて正しい評価を行うための多くのオプションがあります。

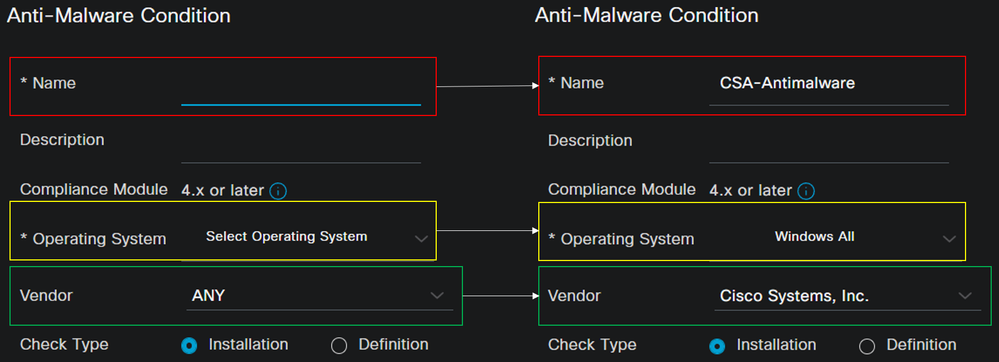

Anti-Malware Conditions

- を設定して、システムにインストールされているウイルス対策を検出します。必要に応じて、オペレーティングシステムのバージョンを選択することもできます。

Name:名前を使用してマルウェア対策条件を認識するOperating System:条件の下に置くオペレーティングシステムを選択しますVendor:ベンダーまたはANYを選択Check Type:エージェントがインストールされているかどうか、またはそのオプションの定義バージョンを確認できます。

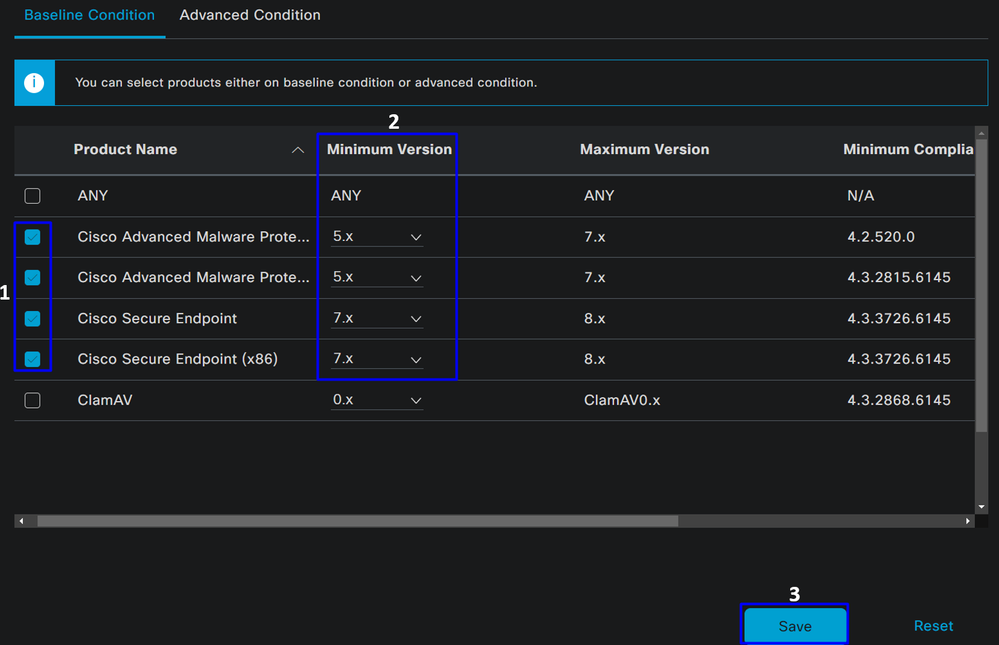

Products for Selected Vendor - では、デバイスのマルウェア対策について確認する内容を設定します。

- 評価する条件のチェックボックスをオンにします

- 検証する最小バージョンの設定

- [保存]をクリックして次の手順に進みます

設定が完了したら、 Configure Posture Requirementsのステップに進みます。

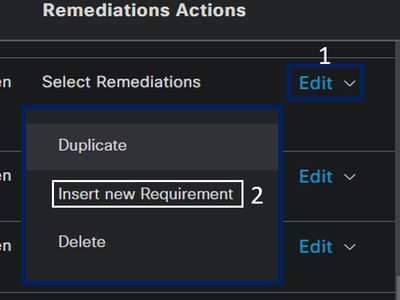

ポスチャ要件の設定

ポスチャ要件の設定- ISEダッシュボードに移動します

- クリック

Work Center > Policy Elements > Requeriments - いずれかの要件

Edit をクリックし、Insert new Requirement

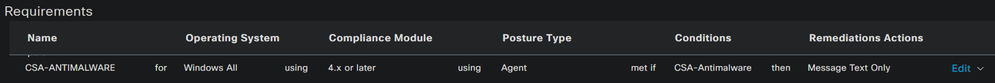

- 新しい要件で、次のパラメータを設定します。

Name:マルウェア対策要件を認識するための名前を設定しますOperating System:条件ステップのOperating Systemで選択したオペレーティングシステムを選択します。Compliance Module:条件ステップのマルウェア対策条件で選択したものと同じコンプライアンスモジュールを必ず選択する必要があります。Posture Type:エージェントの選択Conditions:ポスチャ条件の設定のステップで作成した条件を1つ以上選択します。Remediations Actions:この例ではMessage Text Only を選択します。別の修復操作がある場合は、それを使用します- クリック

Save

設定が完了したら、次の手順に進みます。 Configure Posture Policy

ポスチャポリシーの設定

ポスチャポリシーの設定- ISEダッシュボードに移動します

- クリック

Work Center > Posture Policy - いずれかのポリシー

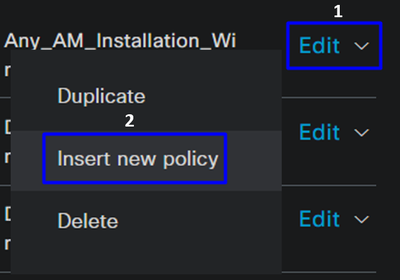

Edit をクリックし、Insert new Policy

- 新しいポリシーで、次のパラメータを設定します。

Status:チェックボックスをオンにし、ポリシーを有効にしないRule Name:設定したポリシーを認識するための名前を設定します。Identity Groups:評価するIDを選択しますOperating Systems:以前に設定した条件と要件に基づいてオペレーティングシステムを選択します。Compliance Module:以前に設定した条件と要件に基づいて、コンプライアンスモジュールを選択しますPosture Type:エージェントの選択Requeriments:ステップ「ポスチャ要件の設定」で設定した要件を選択します。- クリック

Save

クライアントプロビジョニングの設定

クライアントプロビジョニングの設定ユーザにISEモジュールを提供するには、マシンにISEポスチャモジュールを装備するようにクライアントプロビジョニングを設定します。これにより、エージェントのインストール後にマシンのポスチャを確認できます。このプロセスを続行するには、次の手順を実行します。

ISEダッシュボードに移動します。

- クリック

Work Center > Client Provisioning - 選択

Resources

クライアントプロビジョニングで設定する必要があるのは、次の3つです。

| 設定するリソース |

説明 |

| 1. |

Secure Client Web Provisioningパッケージ。 |

| 2. |

Cisco ISEコンプライアンスモジュール |

| を選択します。 |

プロビジョニングプロファイルの制御。 |

| を選択します。 |

エージェントプロファイルとエージェントリソースを使用してプロビジョニングポータルを設定し、プロビジョニングするモジュールを定義します。 |

Step 1 エージェントリソースのダウンロードとアップロード

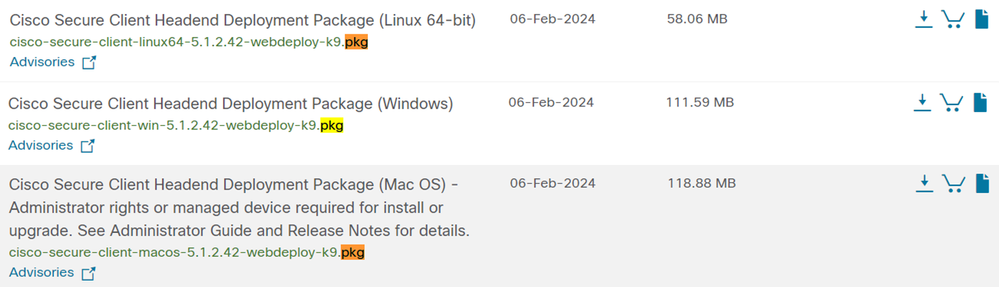

- 新しいエージェントリソースを追加するには、シスコダウンロードポータルに移動し、Web展開パッケージをダウンロードします。Web展開ファイルは.pkg形式である必要があります。

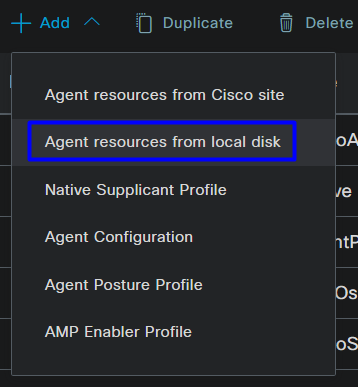

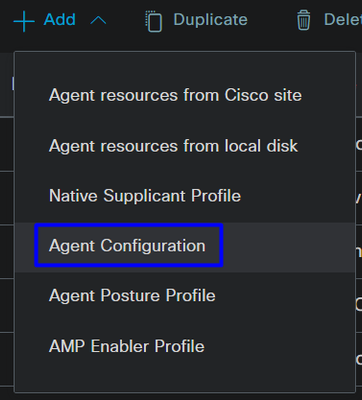

- をクリック

+ Add > Agent resources from local disk し、パッケージをアップロードします。

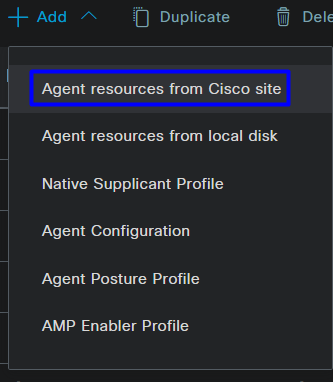

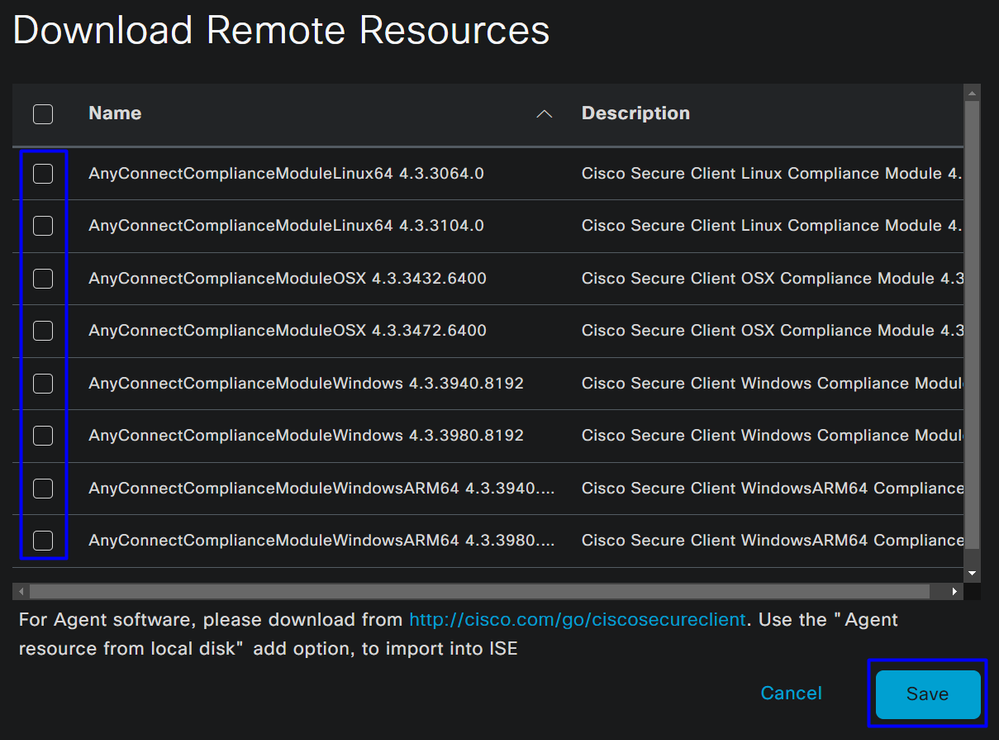

- クリック

+ Add > Agent resources from Cisco Site

- 必要なすべてのコンプライアンスモジュールのチェックボックスをオンにして、

Save

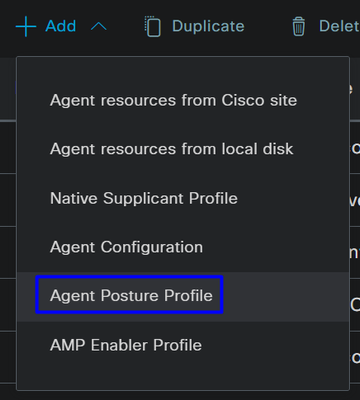

- クリック

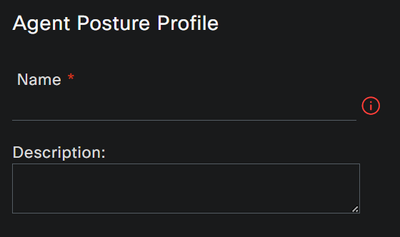

+ Add > Agent Posture Profile

Name

- 用の

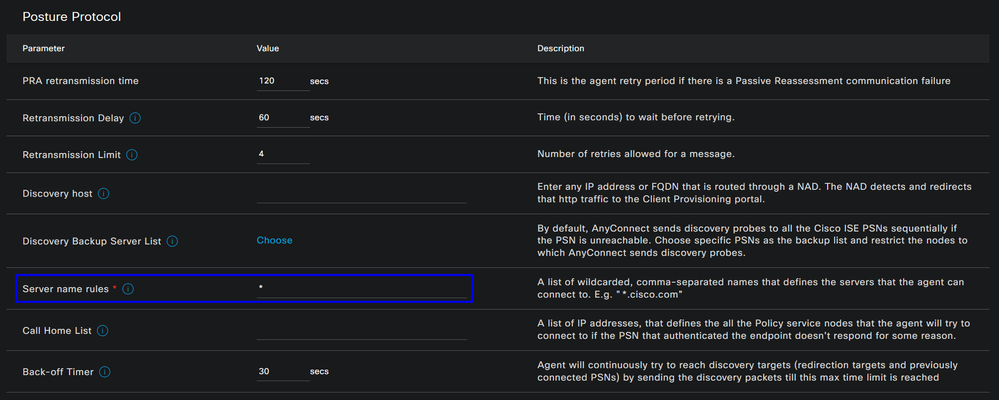

Posture Profile

- Server name rulesの下に

* を置き、そのSave 後にクリックします

- クリック

+ Add > Agent Configuration

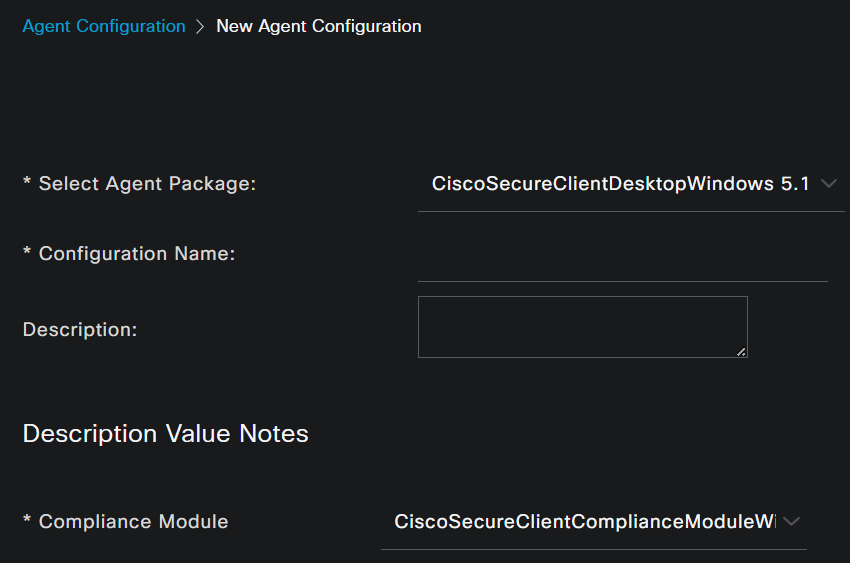

- その後、次のパラメータを設定します。

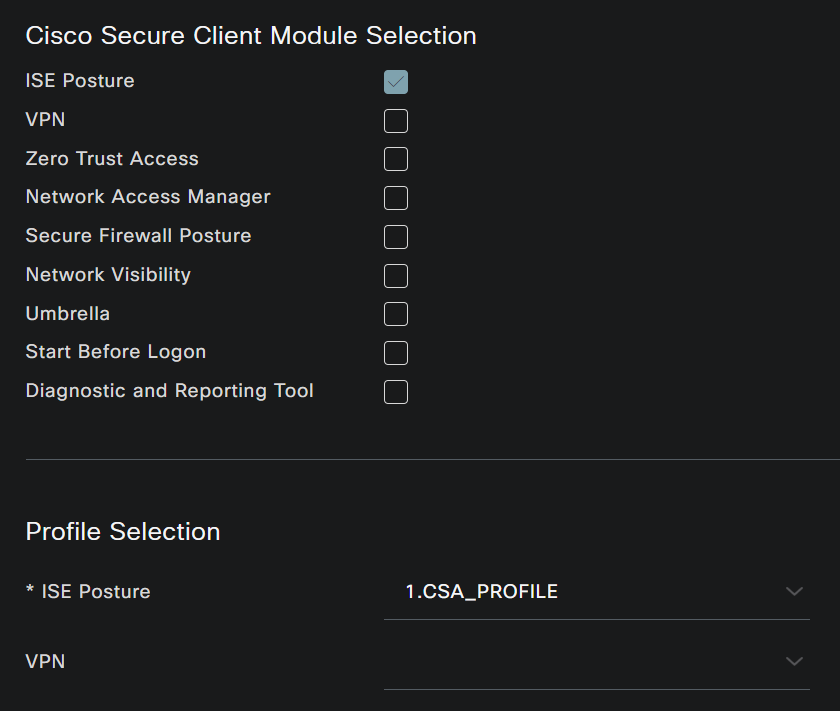

Select Agent Package :Step1 Download and Upload Agent Resourcesでアップロードしたパッケージを選択します。Configuration Name:名前を選択して、Agent ConfigurationCompliance Module:ステップ2コンプライアンスモジュールのダウンロードでダウンロードしたコンプライアンスモジュールを選択しますCisco Secure Client Module Selection

ISE Posture:チェックボックスをオンにする

Profile Selection

ISE Posture:手順3で設定したISEプロファイルを選択します。エージェントプロファイルを設定します

- クリック

Save

注:各オペレーティングシステム、Windows、Mac OS、またはLinuxで、1つのクライアント設定を個別に使用することをお勧めします。

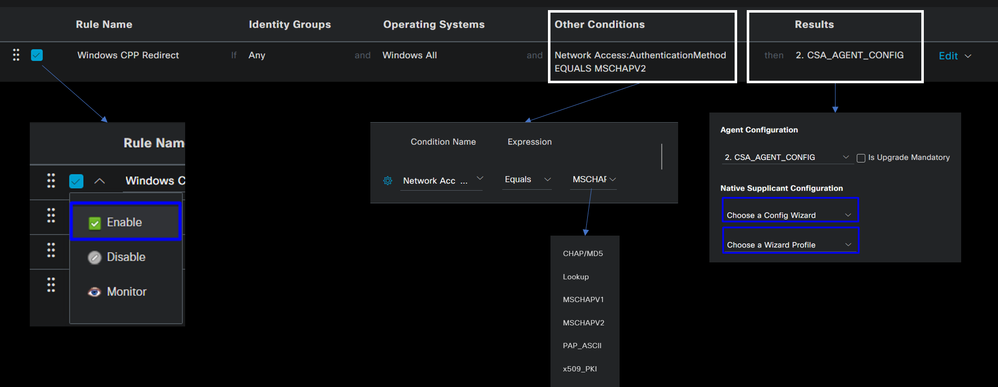

クライアントプロビジョニングポリシーの設定

クライアントプロビジョニングポリシーの設定最後の手順で設定したISEポスチャとモジュールのプロビジョニングを有効にするには、プロビジョニングを行うようにポリシーを設定する必要があります。

- ISEダッシュボードに移動します

- クリック

Work Center > Client Provisioning

注:オペレーティングシステム、Windows、Mac OS、またはLinuxごとに1つのクライアント設定ポリシーを設定することをお勧めします。

Rule Name:デバイスタイプとアイデンティティグループの選択に基づいてポリシー名を設定し、各ポリシーを簡単に識別できるようにしますIdentity Groups:ポリシーで評価するIDを選択しますOperating Systems:ステップ「エージェントパッケージの選択」で選択したエージェントパッケージに基づいてオペレーティングシステムを選択しますOther Condition:ステップで設定した方式にNetwork Access 基づいてAuthentication MethodEQUALS、RADIUSグループの追加を選択します。または、空欄のままにしておきますResult:手順4で設定したエージェント設定を選択します。エージェント設定Native Supplicant Configuration:Config Wizardを選択し、Wizard Profile

- チェックボックスでポリシーが有効としてリストされていない場合は、有効としてマークします。

認可プロファイルの作成

認可プロファイルの作成認可プロファイルは、認証パス後のユーザポスチャに応じて、リソースへのアクセスを制限します。ユーザがポスチャに基づいてアクセスできるリソースを判別するには、認可を確認する必要があります。

| 許可プロファイル |

説明 |

| ユーザ準拠 – エージェントがインストール済み – ポスチャ検証済み |

|

| ユーザUknown Compliant – エージェントのインストールへのリダイレクト – ポスチャ確認待ち |

|

| ユーザが非準拠 – アクセス拒否 |

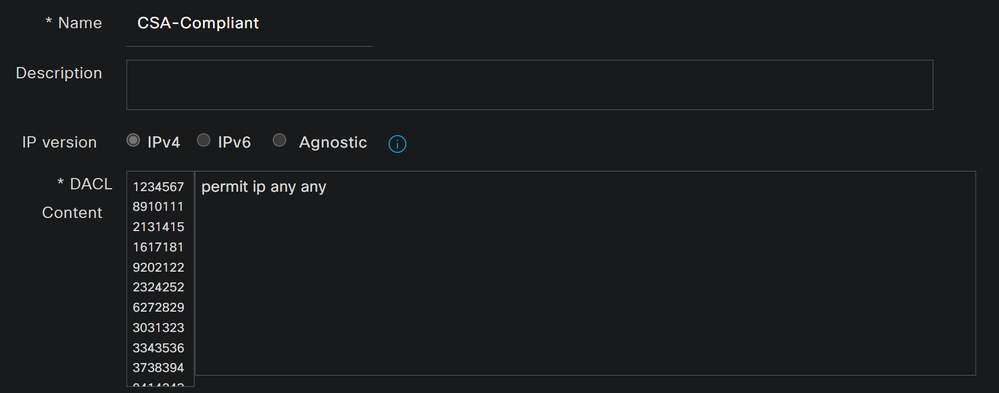

DACLを設定するには、ISEダッシュボードに移動します。

Name: DACL準拠を参照する名前を追加します。IP version:選択IPv4DACL Content:ネットワークのすべてのリソースへのアクセスを許可するダウンロード可能アクセスコントロールリスト(DACL)を作成します。

permit ip any anyをクリックSave し、不明なコンプライアンスDACLを作成します

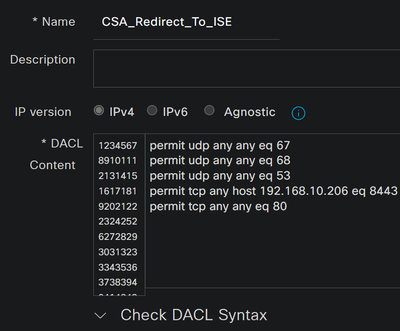

Name:DACL-Unknown-Compliantを参照する名前を追加します。IP version:選択IPv4DACL Content: ポート8443を介したネットワーク、DHCP、DNS、HTTP、およびプロビジョニングポータルへの制限付きアクセスを提供するDACLを作成します

permit udp any any eq 67

permit udp any any eq 68

permit udp any any eq 53

permit tcp any any eq 80

permit tcp any host 192.168.10.206 eq 8443

注:このシナリオでは、IPアドレス192.168.10.206はCisco Identity Services Engine(ISE)サーバに対応し、ポート8443はプロビジョニングポータル用に指定されています。つまり、ポート8443を経由するIPアドレス192.168.10.206へのTCPトラフィックが許可され、プロビジョニングポータルへのアクセスが容易になります。

この時点で、認可プロファイルを作成するために必要なDACLが完成します。

認可プロファイルを設定するには、ISEダッシュボードに移動します。

- クリック

Work Centers > Policy Elements > Authorization Profiles

- クリック

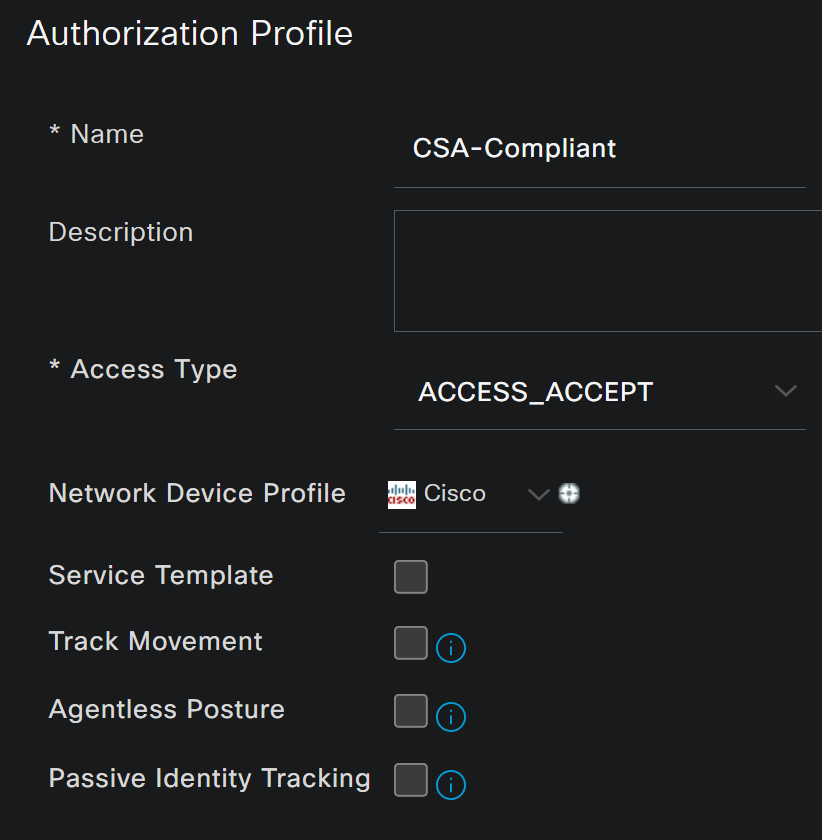

+Add - 作成:

Compliant Authorization Profile

Name:準拠する認可プロファイルを参照する名前を作成します。 Access Type:選択 ACCESS_ACCEPT

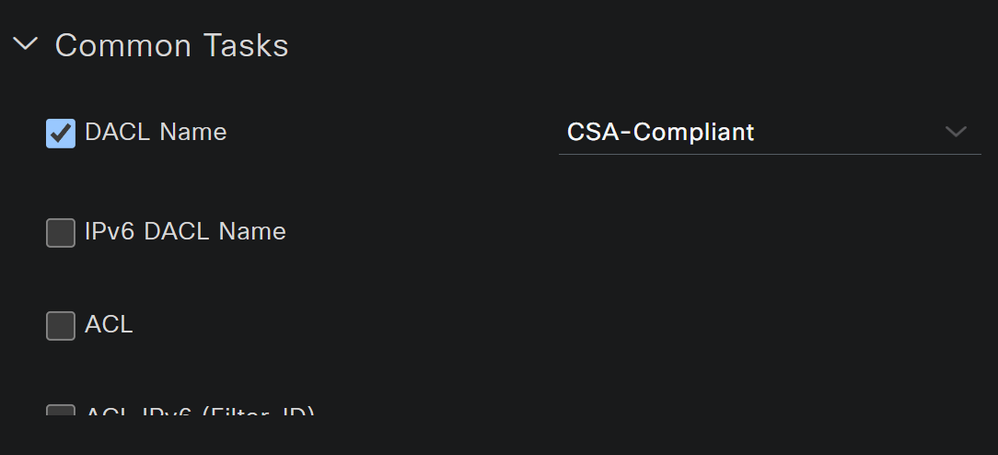

Common Tasks

DACL NAME:ステップCompliant DACLで設定したDACLを選択します。

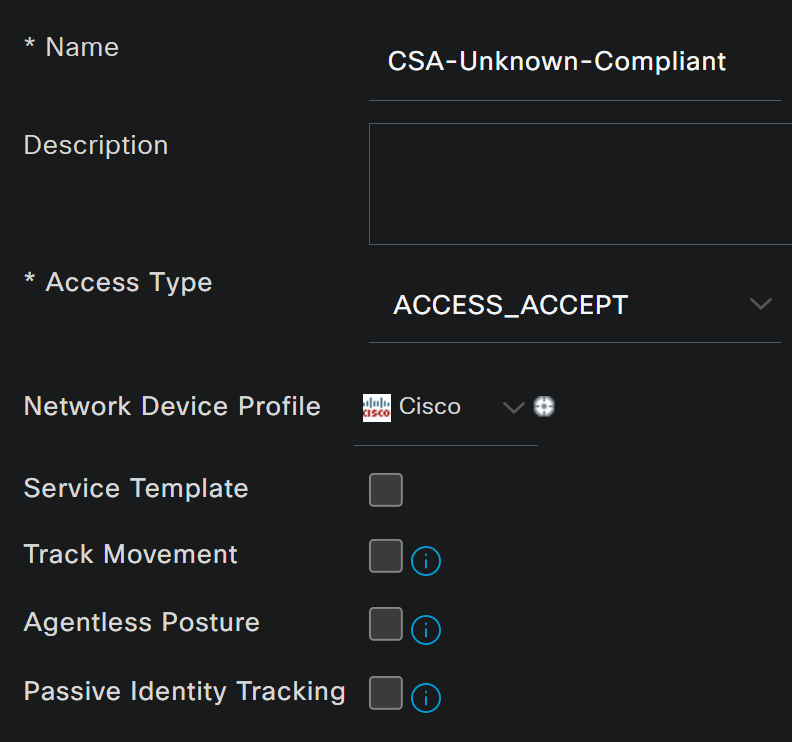

をクリックSave し、 Unknown Authorization Profile

- クリック

Work Centers > Policy Elements > Authorization Profiles - クリック

+Add - 作成:

Uknown Compliant Authorization Profile

Name:不明な準拠する認可プロファイルを参照する名前を作成します。 Access Type:選択 ACCESS_ACCEPT

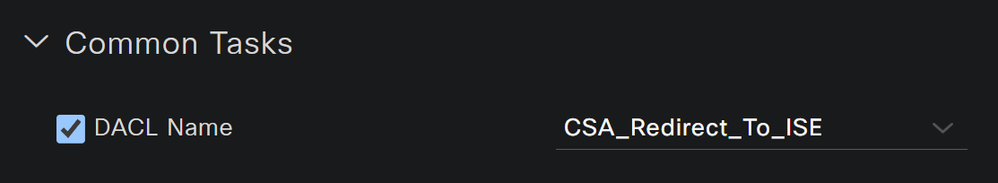

Common Tasks

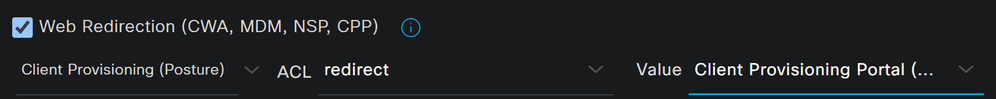

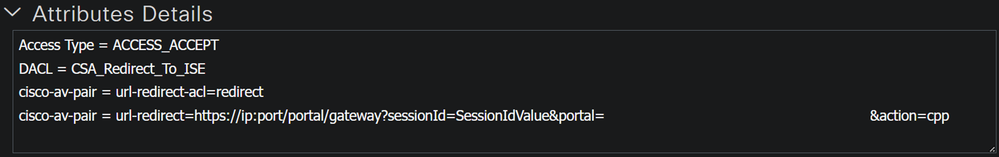

DACL NAME:ステップUnknown Compliant DACLで設定したDACLを選択します。 Web Redirection (CWA,MDM,NSP,CPP)

- 選択

Client Provisioning (Posture)

ACL:次の値でなければなりません。 redirect Value:デフォルトのプロビジョニングポータルを選択します。別のポータルを定義した場合は、それを選択します

注:すべての導入でのセキュアアクセスのリダイレクトACLの名前は、 redirectです。

これらの値をすべて定義した後は、Attributes Detailsの下に同様の値を設定する必要があります。

Save をクリックして設定を終了し、次の手順に進みます。

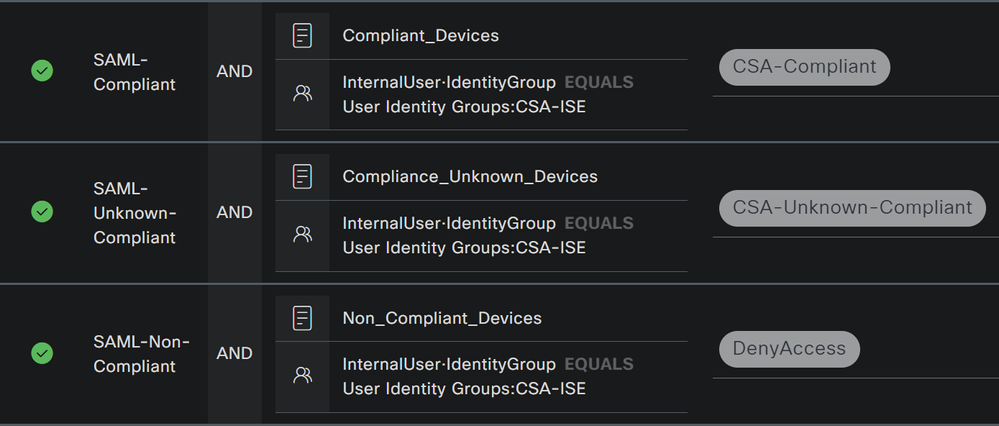

ポスチャポリシーセットの設定

作成するこれらの3つのポリシーは、設定した認可プロファイルに基づいています。 DenyAccessでは、別のポリシーを作成する必要はありません。

ポリシーセット – 許可

許可プロファイル

準拠

不明な準拠

非準拠

ISEダッシュボードに移動します

- クリック

Work Center > Policy Sets - をクリック

> して、作成したポリシーにアクセスします

- をクリックします。

Authorization Policy

- 次の3つのポリシーを次の順序で作成します。

- をクリックし

+ てポCSA-Compliance リシーを定義します。

- 次の手順では、

Rule NameConditions および Profiles - 名前をに設

Name 定する場合 CSA-Compliance Condition - を設定するには、

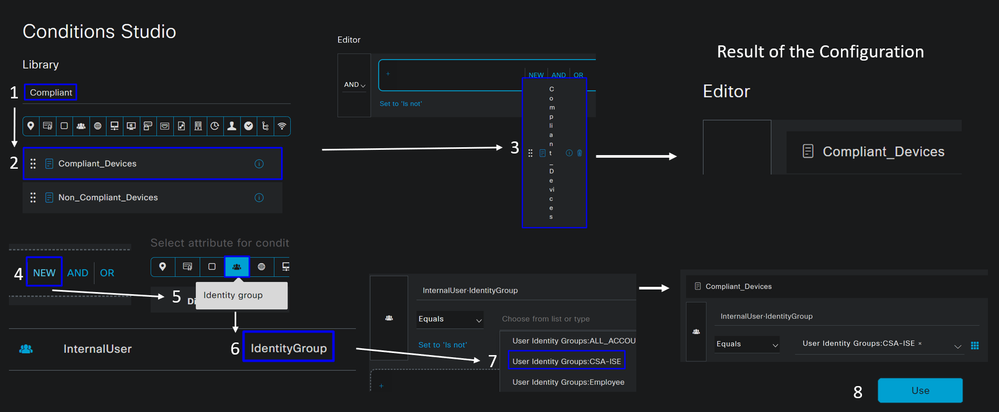

+ Condition Studio - の下に、次の情報があります。

- 条件を作成するには、

compliant - 表示されているはずです。

Compliant_Devices - 下にドラッグアンドドロップします。

Editor Editor - の下をクリックします。

New - アイ

Identity Group コンをクリックします。 - 選択

Internal User Identity Group - 「

Equals」で、照合すUser Identity Group る名前を選択します - クリック

Use

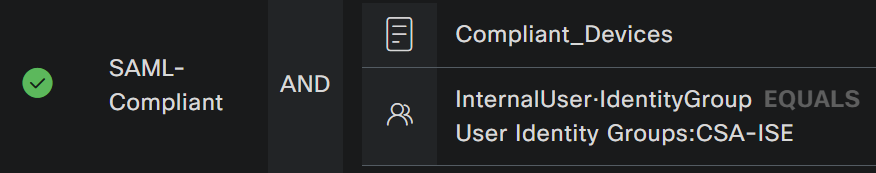

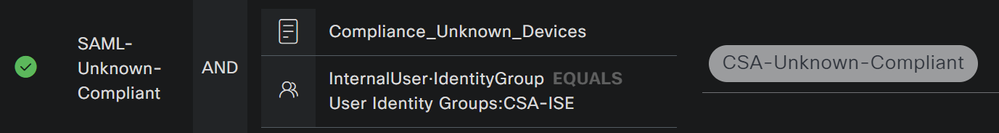

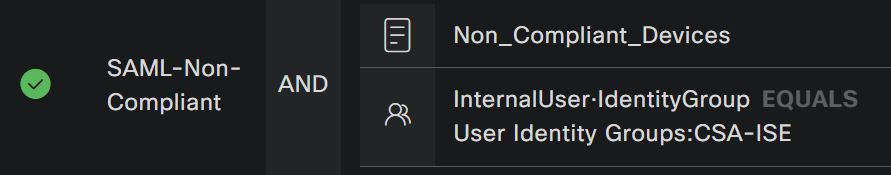

- その結果、次のイメージが表示されます

- の下でドロップダウンボタンの下をクリ

Profile ックし、手順で設定した苦情認証プロファイル、Compliant Authorization Profileを選択します。

これで、 Compliance Policy Setが設定されました。

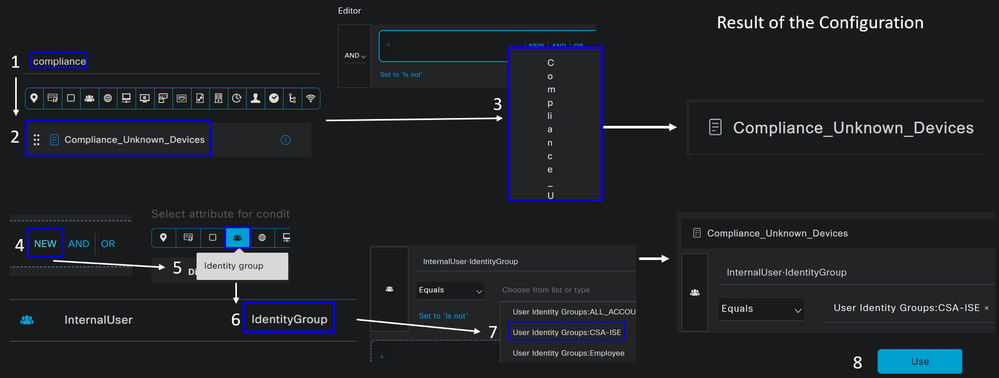

- 次の手順では、

Rule NameConditions および Profiles - 名前をに設

Name 定する場合 CSA-Unknown-Compliance Condition - を設定するには、

+ Condition Studio - の下に、次の情報があります。

- 条件を作成するには、

compliance - 表示されているはずです。

Compliant_Unknown_Devices - 下にドラッグアンドドロップします。

Editor Editor - の下をクリックします。

New - アイ

Identity Group コンをクリックします。 - 選択

Internal User Identity Group - 「

Equals」で、照合すUser Identity Group る名前を選択します - クリック

Use

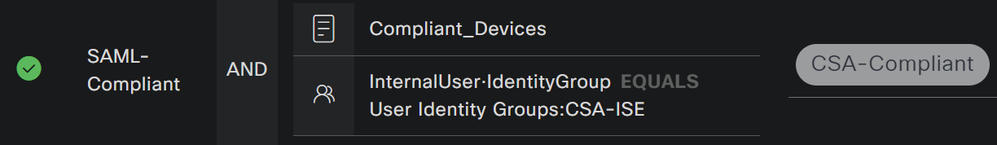

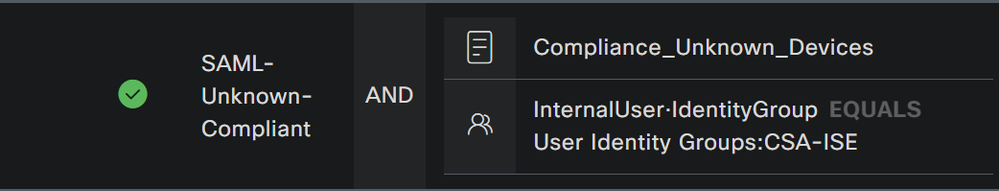

- その結果、次のイメージが表示されます

- の下でドロップダウンボタンの下をクリ

Profile ックし、手順で設定した苦情認証プロファイル、不明な準拠認証プロファイルを選択します。

これで、 Unknown Compliance Policy Setが設定されました。

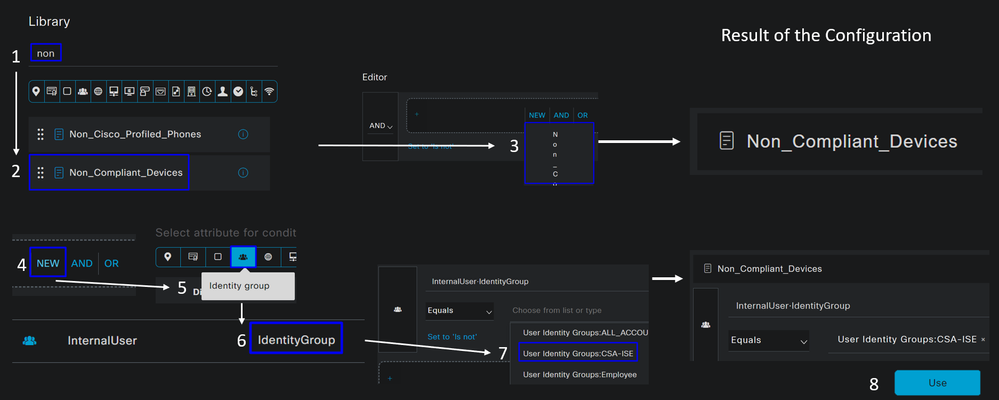

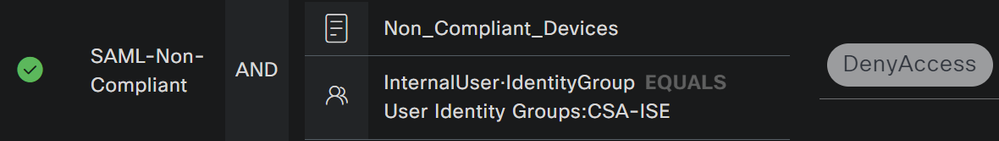

- クリックし

+ てポCSA- Non-Compliant リシーを定義します。

- 次の手順では、

Rule NameConditions および Profiles - 名前をに設

Name 定する場合 CSA-Non-Compliance Condition - を設定するには、

+ Condition Studio - の下に、次の情報があります。

- 条件を作成するには、

non - 表示されているはずです。

Non_Compliant_Devices - 下にドラッグアンドドロップします。

Editor Editor - の下をクリックします。

New - アイ

Identity Group コンをクリックします。 - 選択

Internal User Identity Group - 「

Equals」で、照合すUser Identity Group る名前を選択します - クリック

Use

- その結果、次のイメージが表示されます

- の下のドロップダウンボタンをク

Profile リックし、クレーム承認プロファイルを選択します DenyAccess

3つのプロファイルの設定を終了すると、ポスチャとの統合をテストする準備が整います。

確認

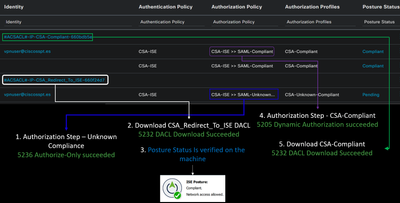

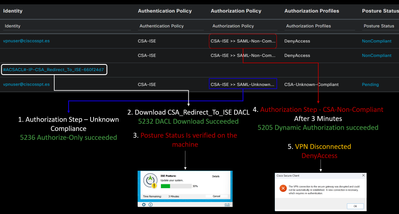

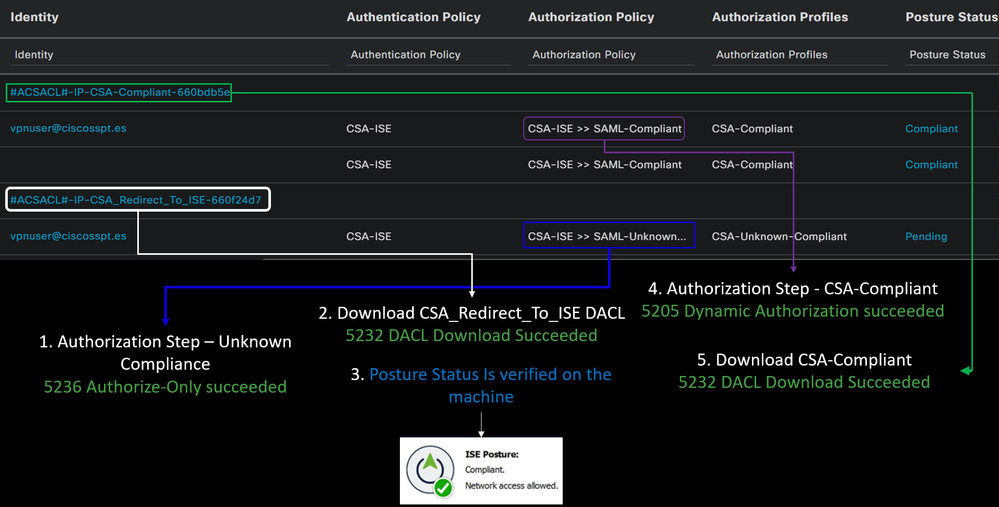

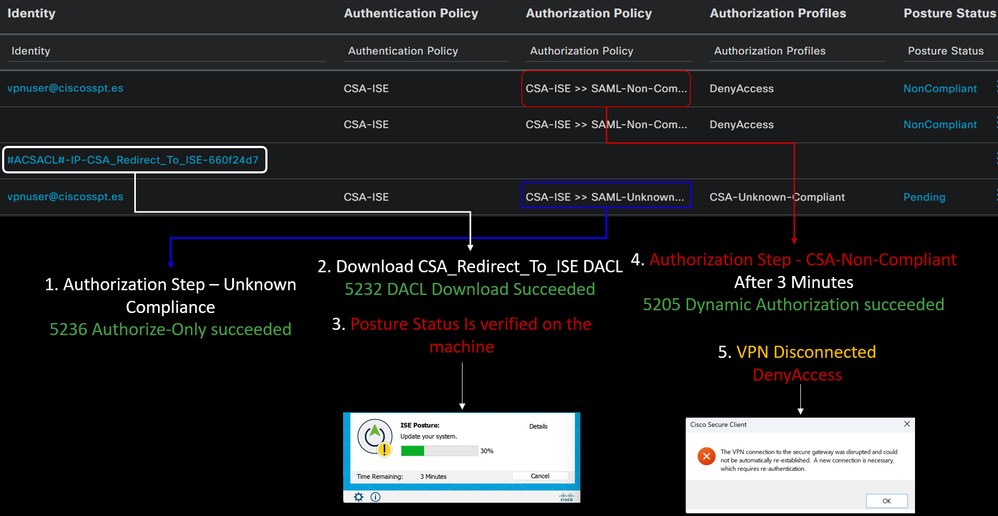

ポスチャ検証

マシン上の接続

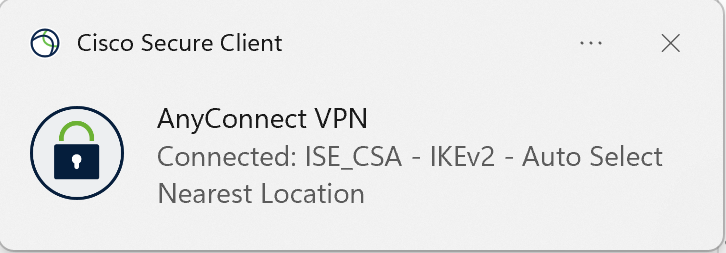

セキュアクライアント経由のセキュアアクセスで提供されるFQDN RA-VPNドメインに接続します。

注:この手順では、ISEモジュールをインストールする必要はありません。

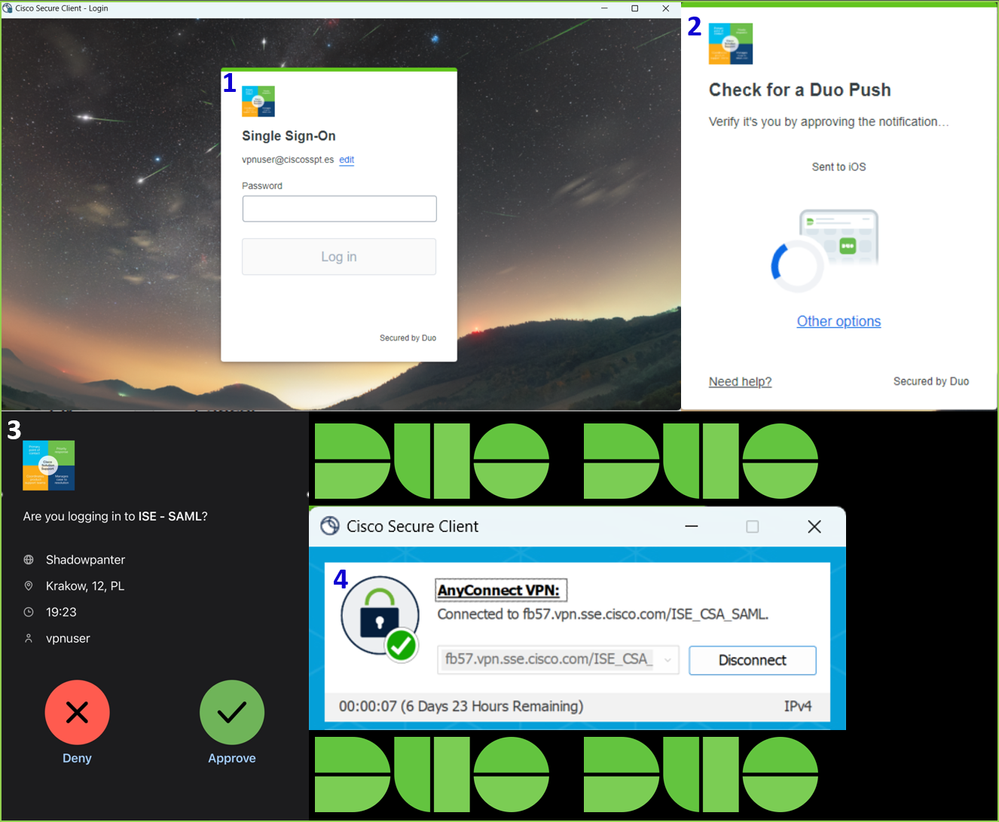

1. セキュアクライアントを使用して接続します。

2. Duoを介して認証するための資格情報を入力します。

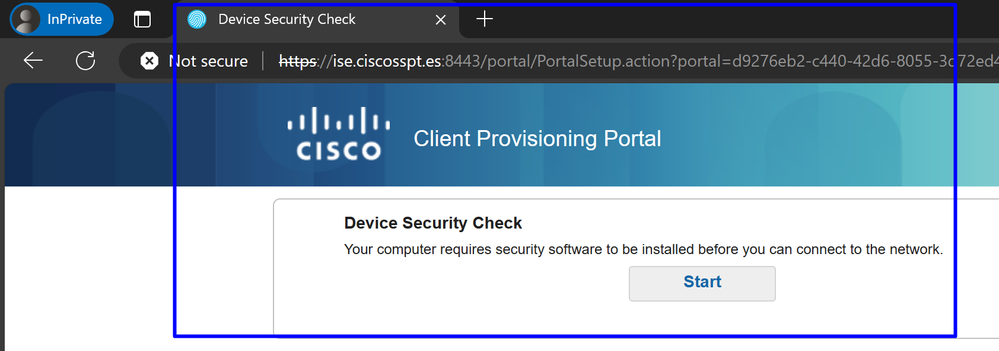

3. この時点で、あなたはVPNに接続し、たいていISEにリダイレクトされます。リダイレクトされない場合は、http:1.1.1.1に移動します。

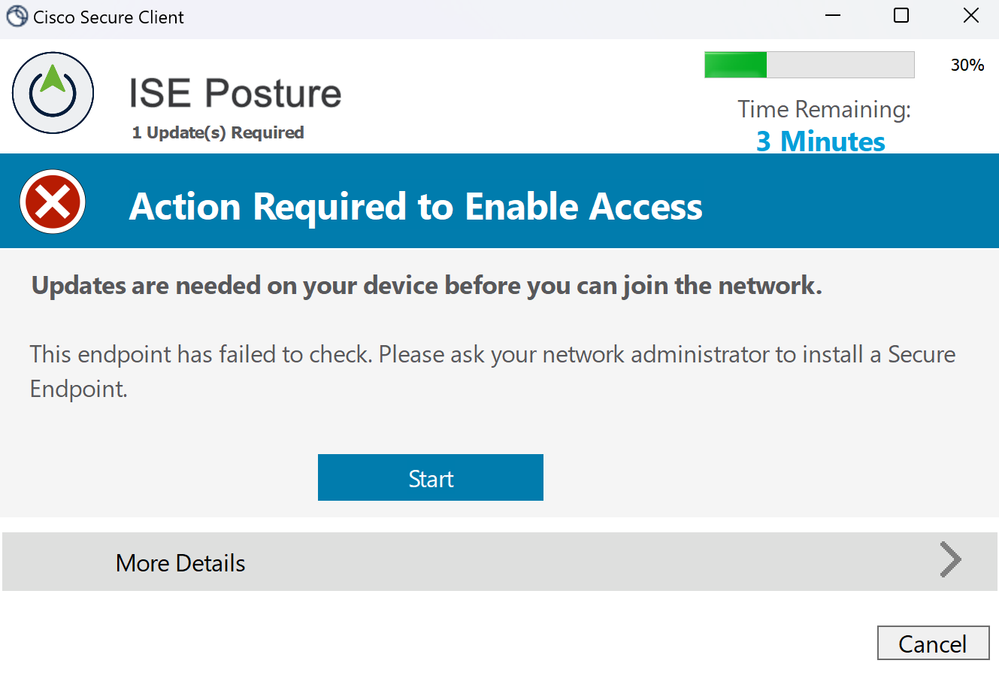

注:この時点では、マシンにISEポスチャエージェントがインストールされていないため、認証 – ポリシーセットCSA-Unknown-Complianceに分類されますが、ISEプロビジョニングポータルにリダイレクトされてエージェントがインストールされます。

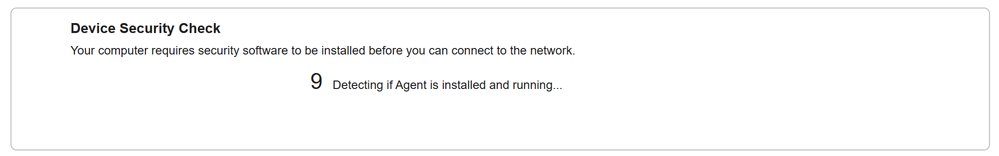

4. [開始]をクリックして、エージェントのプロビジョニングを続行します。

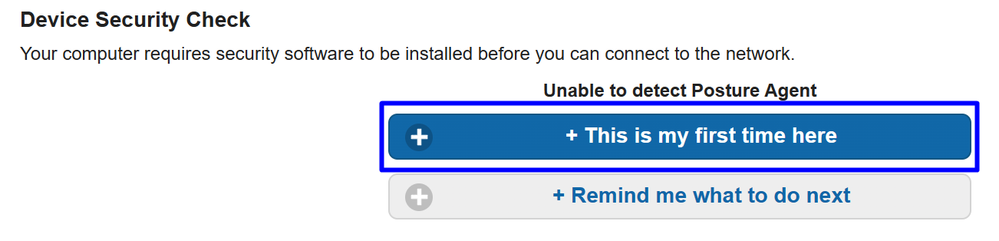

5. 「+ This is my first time here」をクリックします。

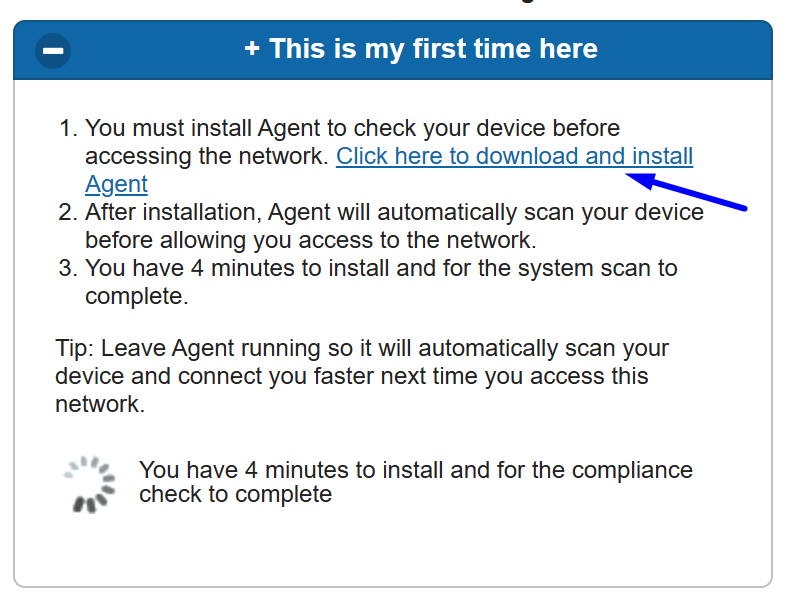

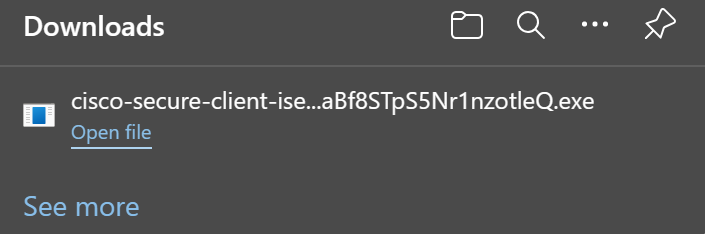

6. クリック Click here to download and install agent

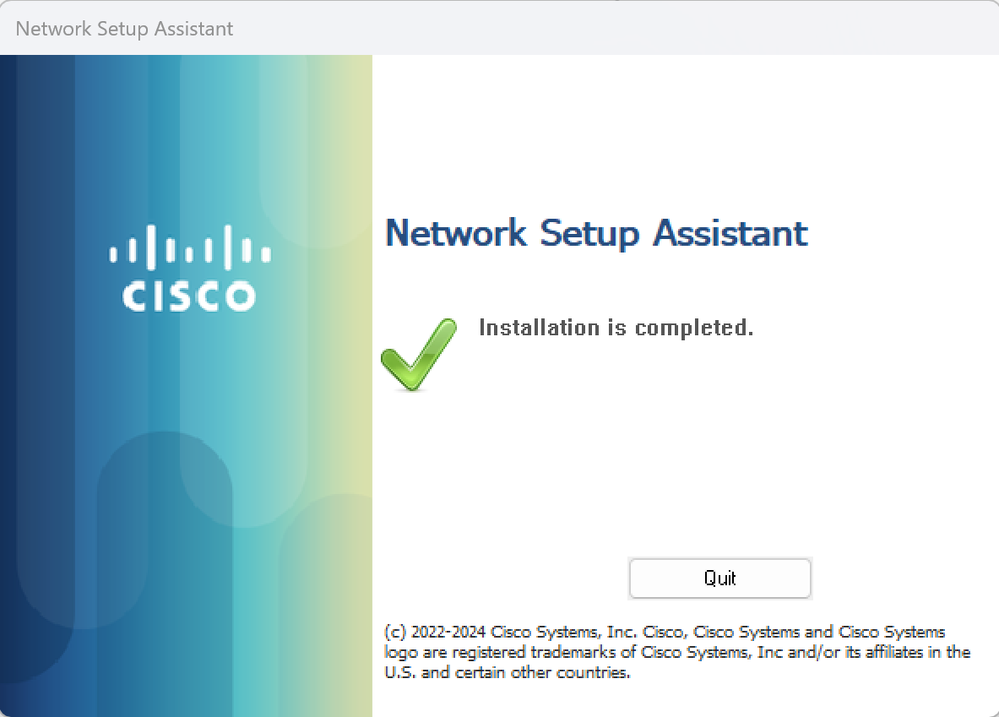

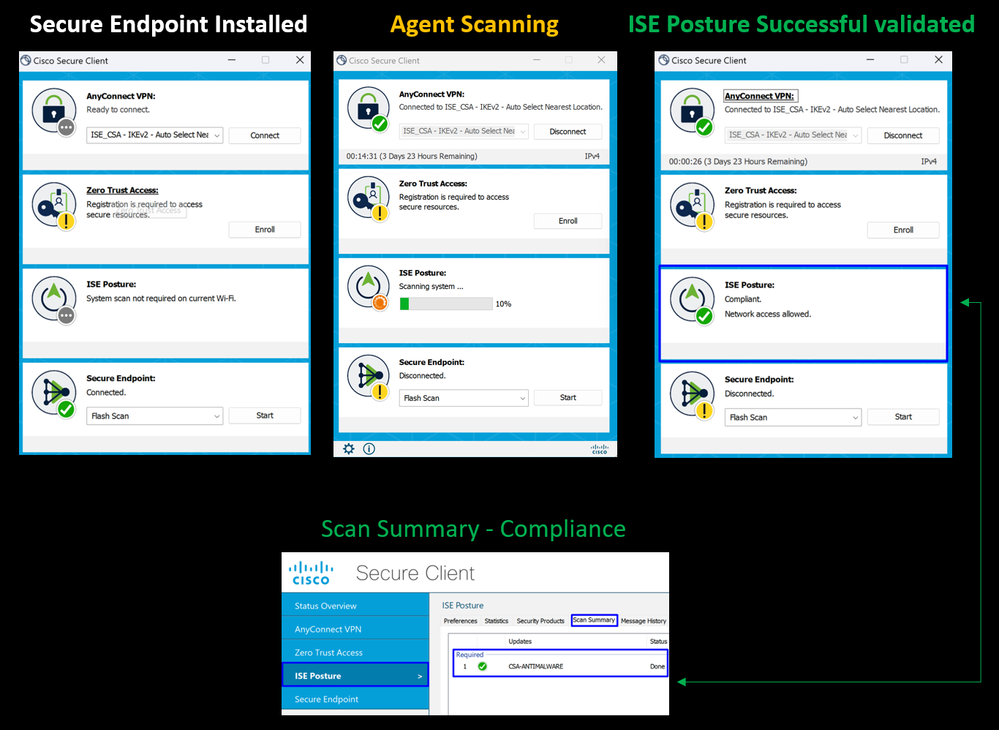

7. エージェントのインストール

8. エージェントのインストール後、ISEポスチャはマシンの現在のポスチャの確認を開始します。ポリシー要件を満たしていない場合は、コンプライアンスに向けて誘導するポップアップが表示されます。

注:Cancelまたは残りの時間が終了すると、自動的に非準拠になり、認可ポリシーセットCSA-Non-Complianceに分類され、すぐにVPNから切断されます。

9. セキュアエンドポイントエージェントをインストールし、VPNに再接続します。

10. エージェントがマシンが準拠していることを確認した後、ポスチャは準拠に変わり、ネットワーク上のすべてのリソースへのアクセスを許可します。

注:準拠レベルに達すると、許可ポリシーセットCSA-Complianceの対象となり、すべてのネットワークリソースにすぐにアクセスできるようになります。

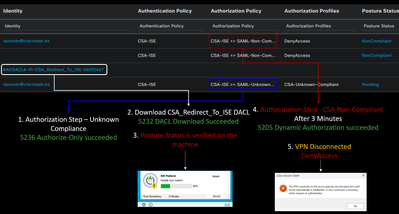

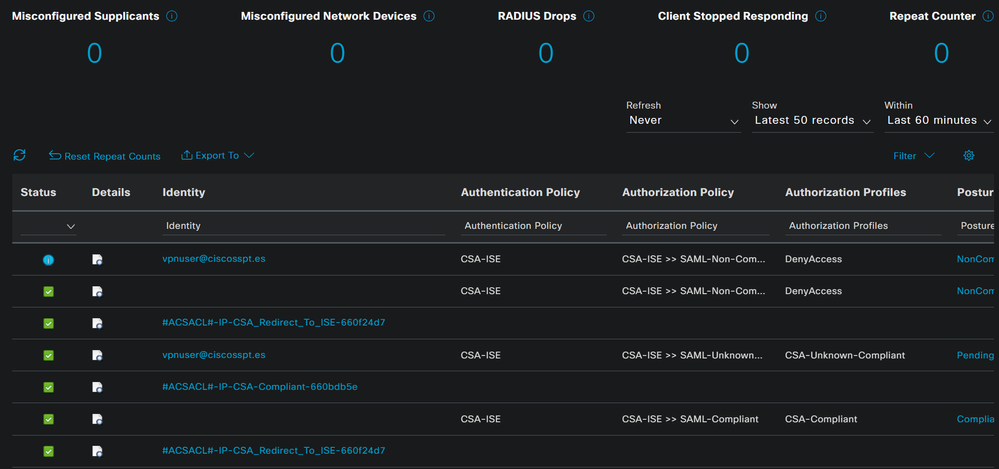

ISEでログを確認する方法

ユーザの認証結果を確認するには、コンプライアンスと非コンプライアンスの2つの例があります。ISEで確認するには、次の手順に従います。

- ISEダッシュボードに移動します

- クリック

Operations > Live Logs

次のthoシナリオでは、 Live Logsに準拠イベントと非準拠イベントがどのように表示されるかを示します。

準拠

非準拠

セキュアアクセスとISE統合の最初のステップ

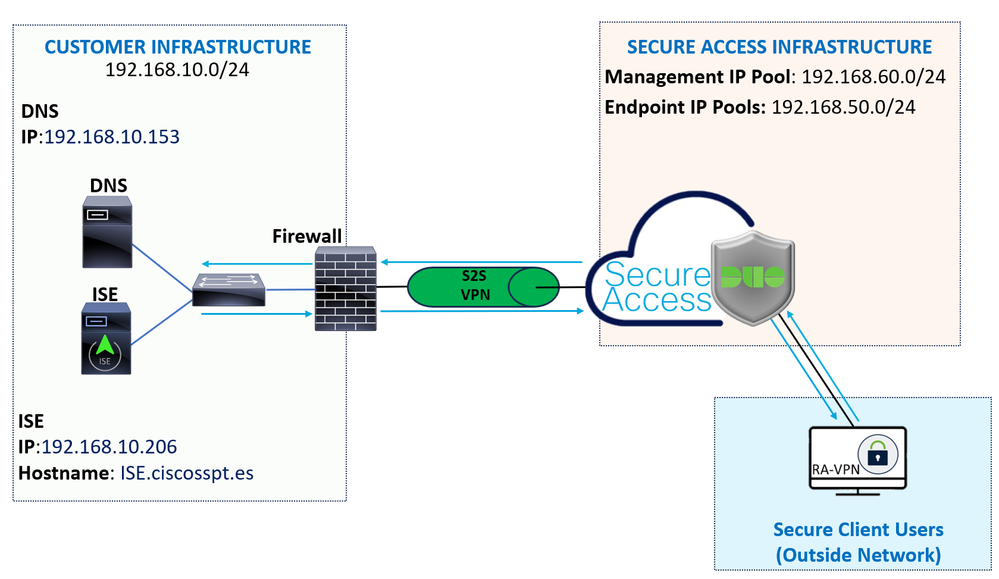

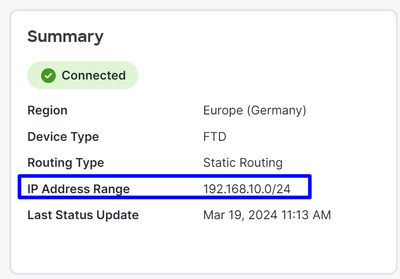

次の例では、Cisco ISEはネットワーク192.168.10.0/24の下にあり、トンネルを介して到達可能なネットワークの設定をトンネル設定の下に追加する必要があります。

これを確認するには、セキュアアクセスダッシュボードに移動してください。

- クリック

Connect > Network Connections Network Tunnel Groups - > Your Tunnelをクリックします。

- summaryの下で、Cisco ISEが存在するアドレス空間がトンネルに設定されていることを確認します。

Step 2:ファイアウォールでトラフィックを許可します。

セキュアアクセスでRADIUS認証にISEデバイスを使用できるようにするには、ネットワークへのセキュアアクセスからのルールを、必要なRADIUSポートで設定する必要があります。

ルール

出典

宛先

宛先ポート

ISEによるセキュアなアクセス

管理プール

ISE_サーバ

管理IPプール(RA-VPN)

COA

UDP 1700(デフォルトポート)

ISEへのセキュアアクセス管理IPプール

管理IPプール

ISE_サーバ

認証、許可

UDP 1812(デフォルトポート)

アカウンティング

UDP 1813(デフォルトポート)

ISEへのセキュアアクセスエンドポイントIPプール

エンドポイントIPプール

ISE_サーバ

Provisioningポータル

TCP 8443(デフォルトポート)

DNSサーバへのセキュアアクセスエンドポイントIPプール

エンドポイントIPプール

DNS サーバ

DNS

UDPおよびTCP 53

注:ISEに関連するポートの詳細については、『ユーザガイド:ポート参照』を参照してください。

注:ise.ciscosspt.esなどの名前で検出されるようにISEを設定した場合は、DNSルールが必要です。

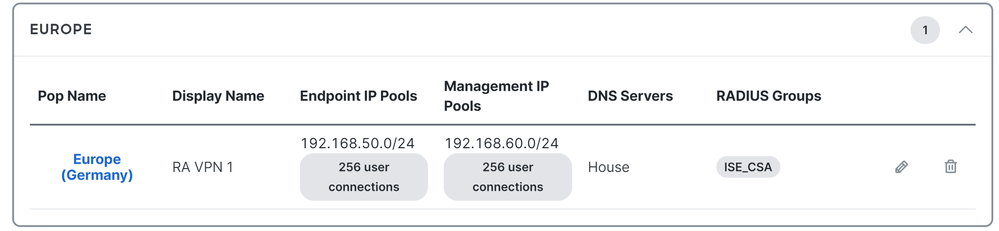

管理プールとエンドポイントIPプール

管理およびエンドポイントIPプールを確認するには、セキュアアクセスダッシュボードに移動します。

- クリック

Connect > End User Connectivity - クリック

Virtual Private Network - 通常の

Manage IP Pools クリック Manage

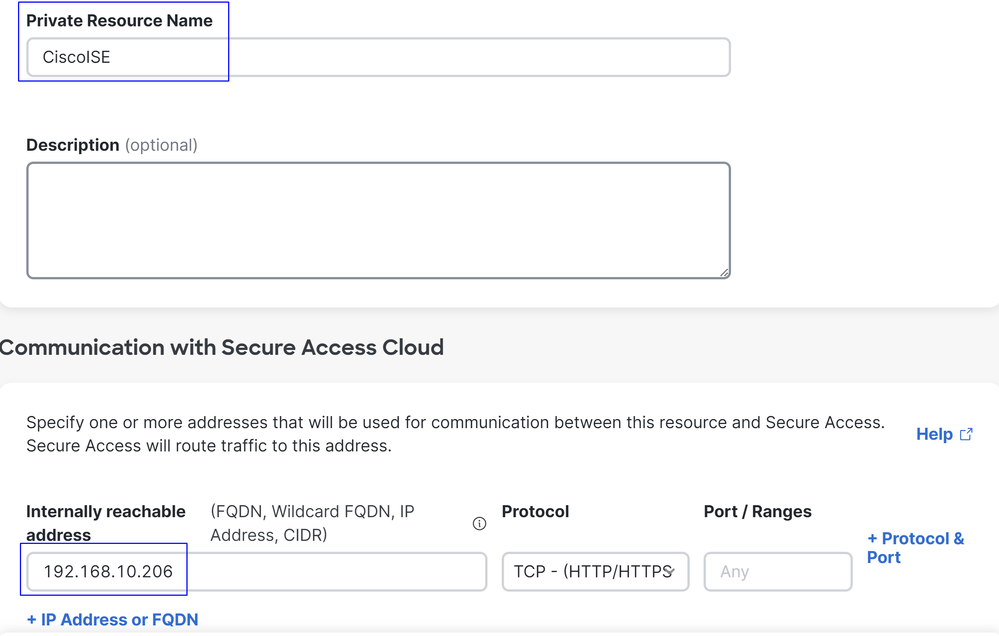

ステップ3:ISEがプライベートリソースで設定されていることを確認します

VPN経由で接続しているユーザがISE Provisioning Portalに移動できるようにするには、アクセスを提供するプライベートリソースとしてデバイスを設定している必要があります。このリソースは、VPN経由でISE Posture Moduleの自動プロビジョニングを許可するために使用されます。

ISEが正しく設定されていることを確認するには、セキュアアクセスダッシュボードに移動します。

- クリック

Resources > Private Resources - ISEリソースをクリックします

必要に応じて、プロビジョニングポータルポート(8443)にルールを制限できます。

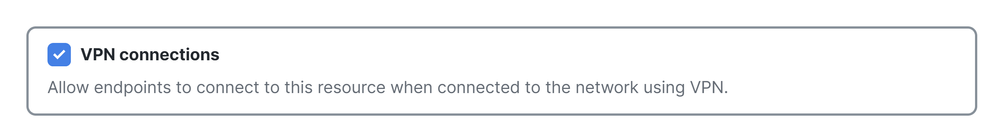

注:VPN接続のチェックボックスがオンになっていることを確認してください。

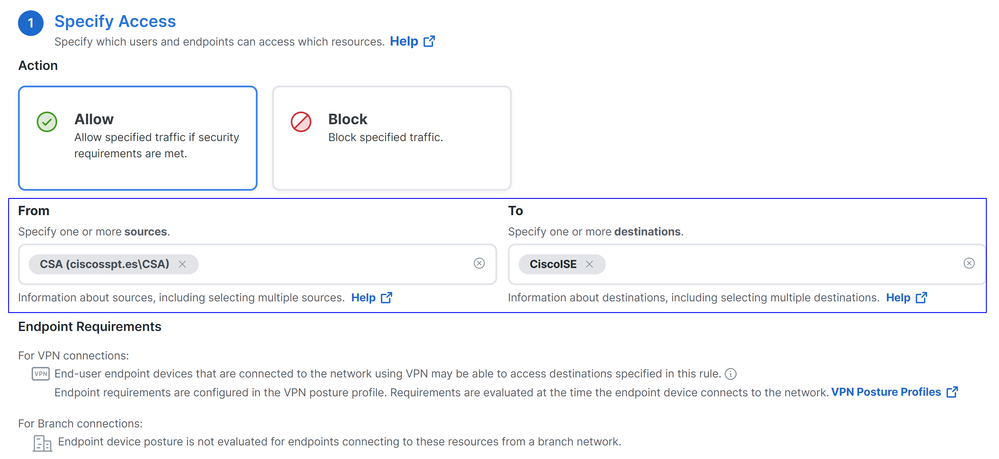

ステップ4:アクセスポリシーでISEアクセスを許可する

VPN経由で接続しているユーザがISE Provisioning Portalに移動できるようにするには、そのルールの下で設定されているユーザに、Step3で設定されているプライベートリソースへのアクセスを許可するAccess Policy を設定していることを確認する必要があります。

ISEが正しく設定されていることを確認するには、セキュアアクセスダッシュボードに移動します。

- クリック

Secure > Access Policy - ISEへのVPNユーザのアクセスを許可するために設定されたルールをクリックします

トラブルシュート

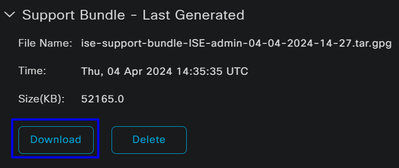

ISEポスチャデバッグログのダウンロード方法

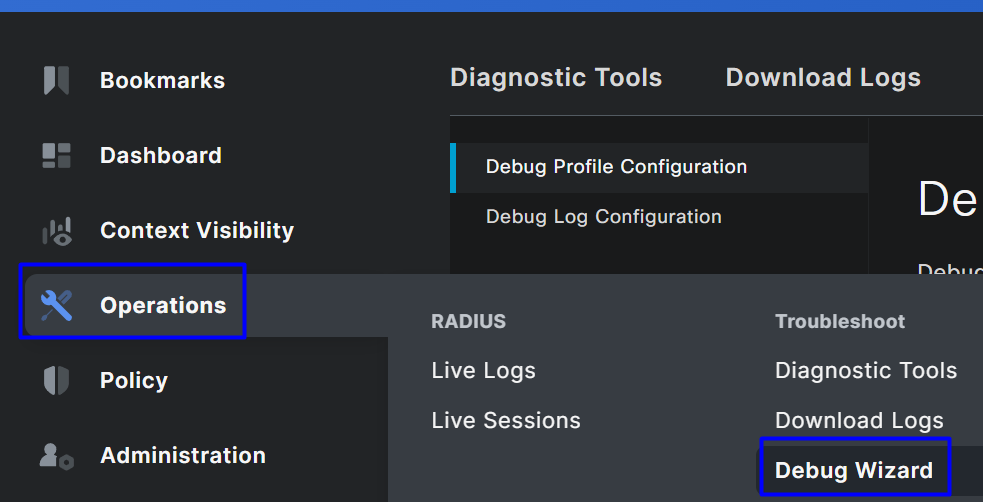

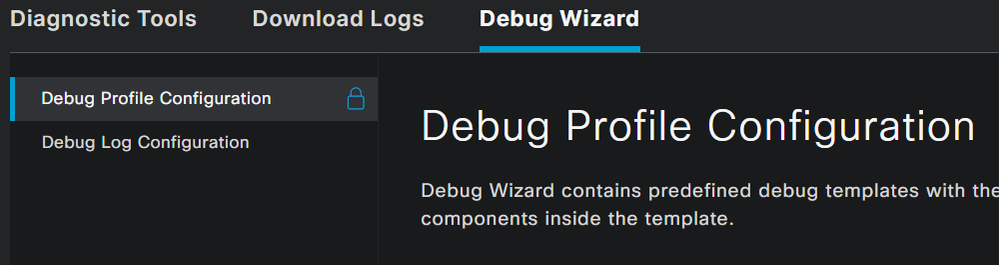

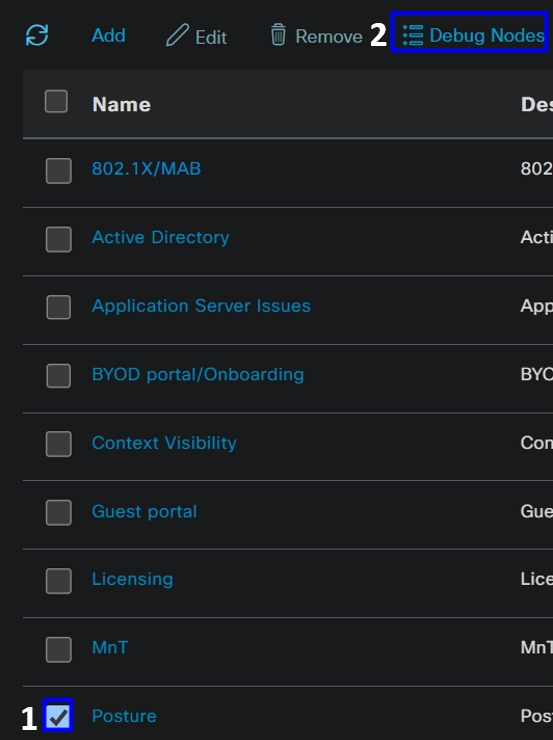

ISEログをダウンロードしてポスチャに関連する問題を確認するには、次の手順に進みます。

- ISEダッシュボードに移動します

- クリック

Operations > Troubleshoot > Debug Wizard

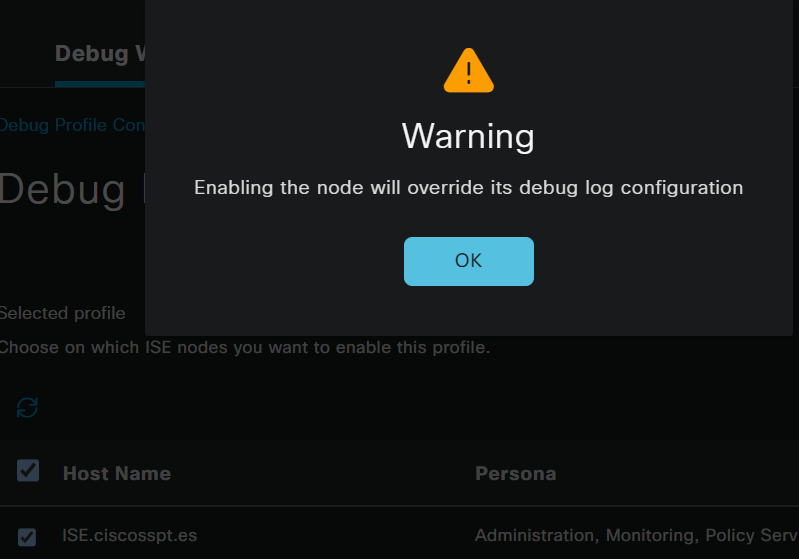

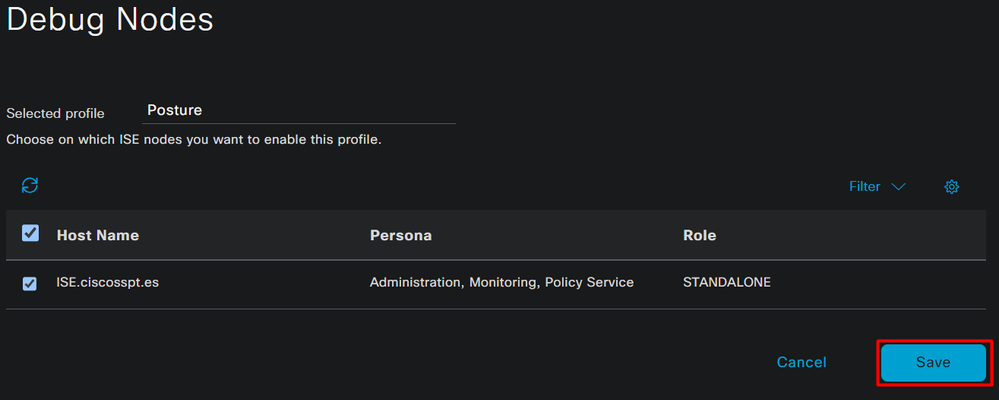

- チェックボックスをオンにする

Posture > Debug Nodes

- 問題をトラブルシューティングするためにデバッグモードを有効にするISEノードのチェックボックスをオンにします

- クリック

Save

注意:この後、問題の再現を開始してください。 the debug logs can affect the performance of your device

問題が再現されたら、次の手順に進みます。

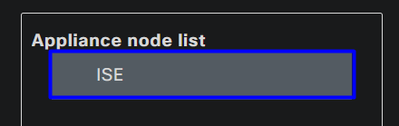

- クリック

Operations > Download Logs - ログを取得するノードを選択します

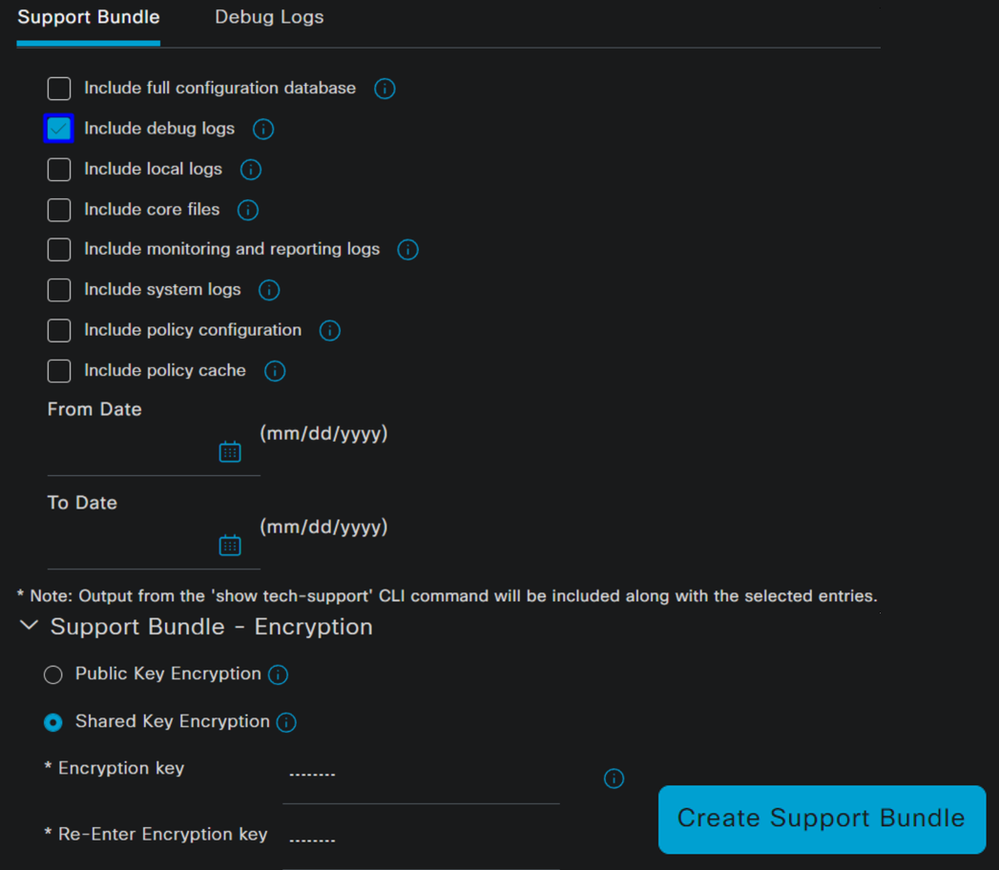

- で

Support Bundle、次のオプションを選択します。

Include debug logs - 通常の

Support Bundle Encryption

Shared Key Encryption

- フィル

Encryption key と Re-Enter Encryption key

- クリック

Create Support Bundle - クリック

Download

警告:ステップ「プロファイル設定のデバッグ」で有効にしたデバッグモードを無効にします

セキュアアクセスリモートアクセスログの確認方法

セキュアアクセスダッシュボードに移動します。

- クリック

Monitor > Remote Access Logs

セキュアクライアントでのDARTバンドルの生成

マシンでDARTバンドルを生成するには、次の記事を確認してください。

Cisco Secure Client Diagnostic and Reporting Tool(DART)

注:トラブルシューティングセクションで示したログを収集したら、TAC でサービスリクエストをオープンし、情報の分析を進めてください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

14-Apr-2024 |

初版 |

シスコ エンジニア提供

- ジャイロモレノテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック