はじめに

このドキュメントでは、Azure Virtual Machineを使用してCisco ISE IOS®インスタンスをインストールする方法について説明します。Cisco ISE IOSはAzure Cloud Servicesで利用できます。

前提条件

要件

サブスクリプションとリソースグループに関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの内容は、次のソフトウェアおよびクラウドサービスに基づいています。

- Cisco ISE バージョン 3.2.

- Microsoft Azureクラウドサービス

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

手順

All Services > Subscriptionsの順に移動します。アクティブなサブスクリプションを持つAzureアカウントとMicrosoftとのエンタープライズ契約が存在することを確認します。スペースを予約するためのコマンドを実行するには、Microsoft PowerShell AzureモジュールCLIを使用します:(パワーシェルおよび関連パッケージをインストールするには、「Azure PowerShellのインストール方法」を参照してください)。

注:テナントIDを実際のテナントIDに置き換えてください。

次のURLで前提条件を完了します。Azure VMwareソリューションのホストクォータの要求 を参照してください。

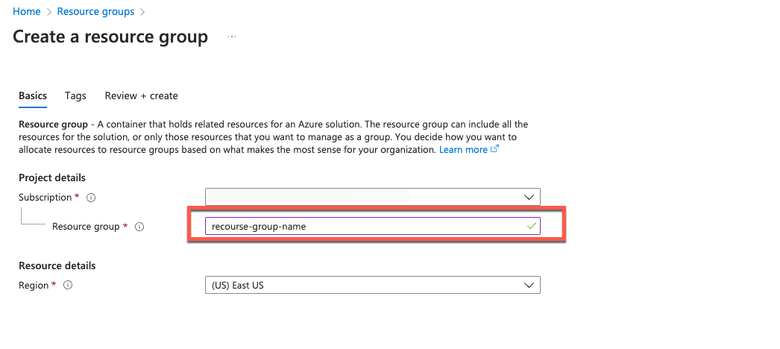

サブスクリプションを右クリックし、[すべてのサービス] > [リソースグループ]に移動して、リソースグループを作成します。[Add] をクリックします。リソースグループ名を入力します。

仮想ネットワークおよびセキュリティグループ

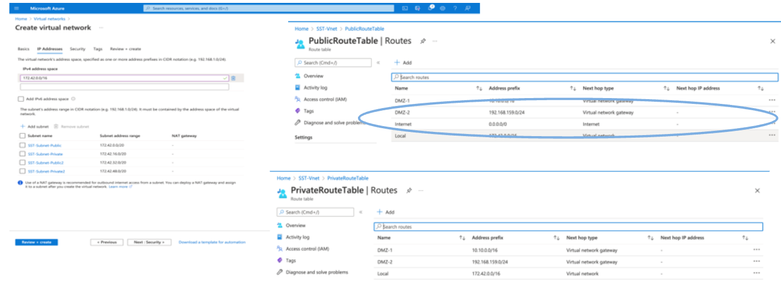

インターネットの到達可能性を必要とするサブネットには、ネクストホップがインターネットとして設定されたルートテーブルが必要です。パブリックおよびプライベートサブネットワークの例を参照してください。パブリックIPを使用するPANでは、オフラインとオンラインの両方のフィード更新が機能しますが、プライベートIPを使用するPANではオフラインフィード更新に依存する必要があります。

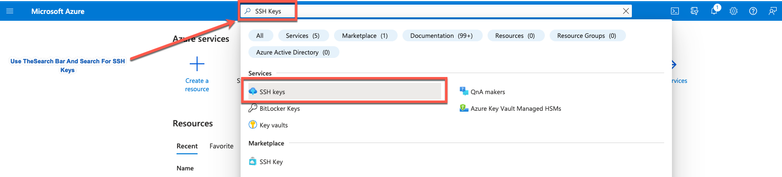

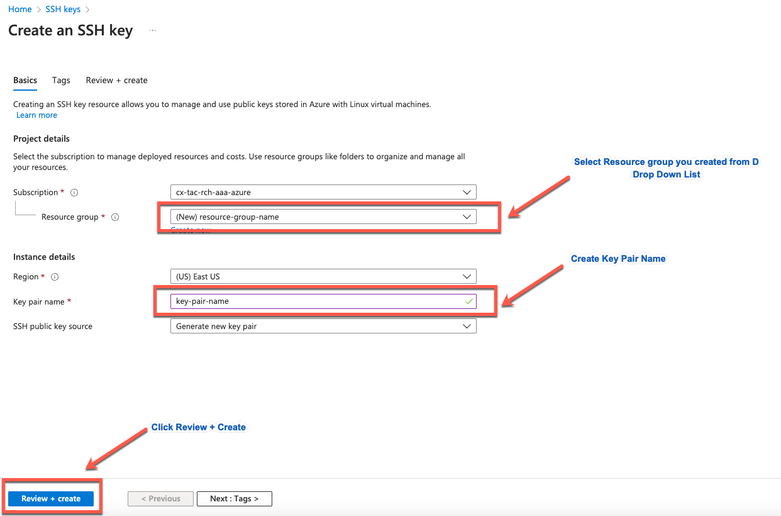

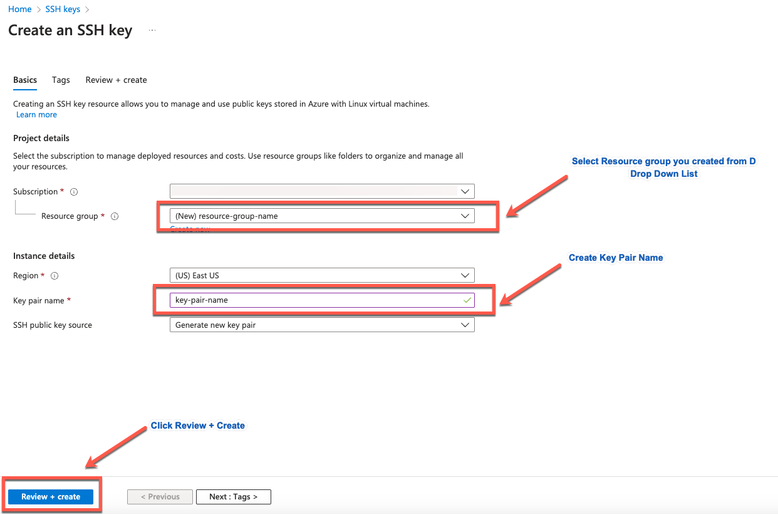

SSHキーペアの作成

a. Azure Web Portalホームページの検索バーを使用して、SSHキーを検索します。

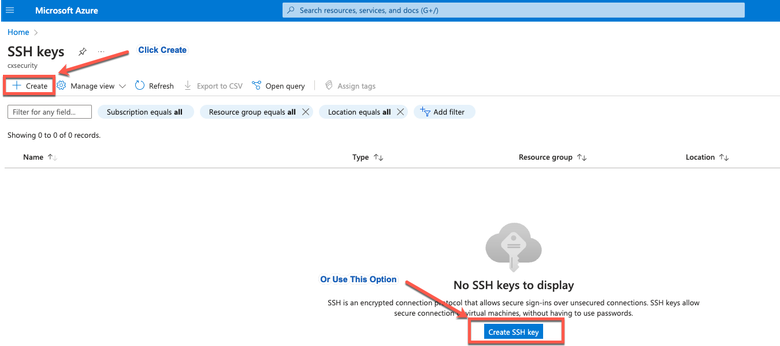

b.次のウィンドウでCreateをクリックします。

c.次のウィンドウから、リソースグループとキー名を選択します。次に、Review + Createをクリックします。

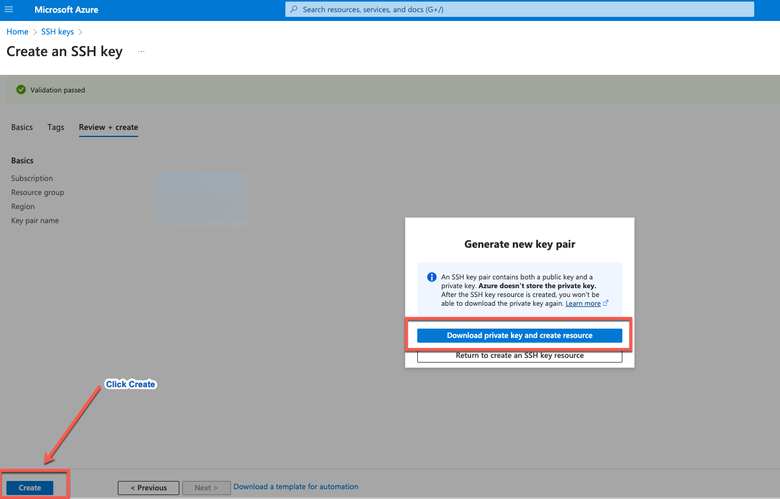

d.次にCreateをクリックし、Private Keyをダウンロードします。

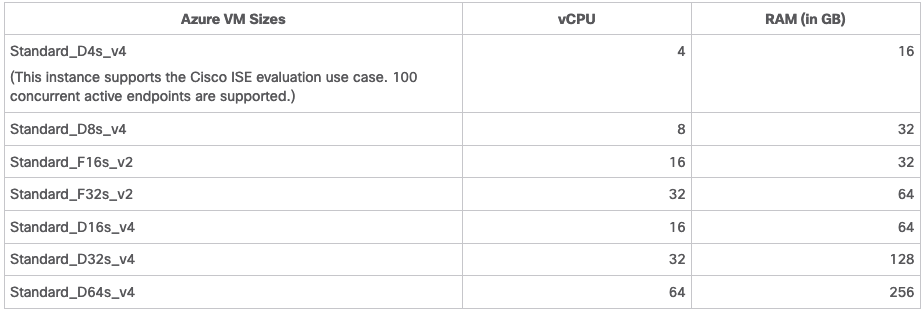

Cisco ISEでサポートされるAzure VMサイズ

- Fsv2シリーズのAzure VMサイズはコンピューティングに最適化されており、コンピューティングを多用するタスクやアプリケーションのPSNとして使用するのに最適です。

- Dsv4シリーズは、PANまたはMnTノード、あるいはその両方として使用するのに最適な汎用Azure VMサイズで、データ処理タスクとデータベース操作を対象としています。

汎用インスタンスをPSNとして使用する場合、パフォーマンスの数値は、コンピューティング最適化インスタンスのPSNとしてのパフォーマンスよりも低くなります。Standard_D8s_v4 VMサイズは、追加の小さいPSNとしてのみ使用する必要があります。

注:既存のAzure Cloudイメージを複製してCisco ISEインスタンスを作成しないでください。これを実行すると、作成されたISEマシンで予期しないランダムな誤動作が発生する可能性があります。

Microsoft AzureクラウドサービスでのCisco ISEの制限

-

Azure仮想マシンを使用してCisco ISEを作成する場合、デフォルトで、Microsoft AzureはDHCPサーバを介してプライベートIPアドレスをVMに割り当てます。Microsoft AzureでCisco ISEの導入を作成する前に、Microsoft Azureによって割り当てられたIPアドレスで正引きおよび逆引きDNSエントリを更新する必要があります。

または、Cisco ISEをインストールした後、Microsoft Azureでネットワークインターフェイスオブジェクトを更新して、静的IPアドレスをVMに割り当てます。

-

VMを停止します。

-

VMのPrivate IP address settings領域にあるAssignment領域で、Staticをクリックします。

-

VMを再起動します。

-

Cisco ISEシリアルコンソールで、IPアドレスにGi0を割り当てます。

-

Cisco ISEアプリケーションサーバを再起動します。

-

デュアルNICは、ギガビットイーサネット0とギガビットイーサネット1の2つのNICだけでサポートされます。Cisco ISEインスタンスにセカンダリNICを設定するには、まずAzureでネットワークインターフェイスオブジェクトを作成し、Cisco ISEインスタンスの電源をオフにしてから、このネットワークインターフェイスオブジェクトをCisco ISEに接続する必要があります。AzureにCisco ISEをインストールして起動したら、Cisco ISE CLIを使用して、ネットワークインターフェイスオブジェクトのIPアドレスを手動でセカンダリNICとして設定します。

- Cisco ISEアップグレードワークフローは、Microsoft Azure上のCisco ISEでは使用できません。新規インストールのみがサポートされます。ただし、設定データのバックアップと復元は実行できます。

- パブリッククラウドは、レイヤ3機能のみをサポートします。Microsoft Azure上のCisco ISEノードは、レイヤ2機能に依存するCisco ISE機能をサポートしていません。たとえば、Cisco ISE CLIを介したDHCP SPANプロファイラプローブおよびCDPプロトコル機能の操作は、現在サポートされていない機能です。

- 設定データの復元およびバックアップ機能を実行する場合は、バックアップオペレーションが完了した後、最初にCLIを使用してCisco ISEを再起動します。次に、Cisco ISE GUIから復元操作を開始します。

- Azureでは、パスワードベースの認証を使用したCisco ISE CLIへのSSHアクセスはサポートされていません。Cisco ISE CLIには、キーペアを介してのみアクセスできます。このキーペアは安全に保存する必要があります。秘密キー(PEM)ファイルを使用していて、そのファイルが失われた場合、Cisco ISE CLIにアクセスできません。Cisco ISE CLIにアクセスするためにパスワードベースの認証方式を使用する統合は、Cisco DNA Centerリリース2.1.2以前など、サポートされていません。

-

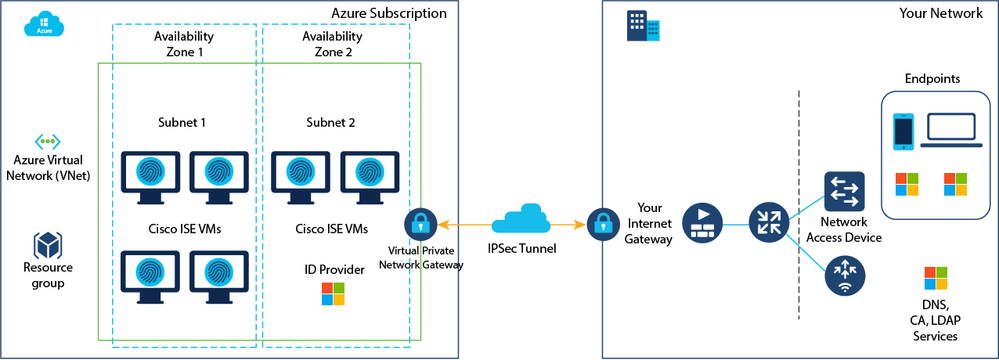

AzureでのCisco ISE IOSの展開では通常、Dynamic Multipoint Virtual Private Networks(DMVPN)やソフトウェア定義型ワイドエリアネットワーク(SD-WAN)などのVPNソリューションを活用します。これらのソリューションでは、IPSecトンネルオーバーヘッドによって、MTUとフラグメンテーションの問題が発生する可能性があります。このようなシナリオでは、Cisco ISE IOSは完全なRADIUSパケットを受信せず、失敗エラーログをトリガーせずに認証エラーが発生します。

考えられる回避策として、Azureのソリューションで、順序が正しくないフラグメントがドロップされずに宛先に渡される可能性のあるものを調べるために、Microsoftテクニカルサポートに問い合わせることが考えられます。

- CLI管理ユーザは「iseadmin」である必要があります。

設定

Azureクラウドに接続されたISE導入の例

コンフィギュレーション

- ステップ 1:Azureポータルに移動し、Microsoft Azureアカウントにログインします。

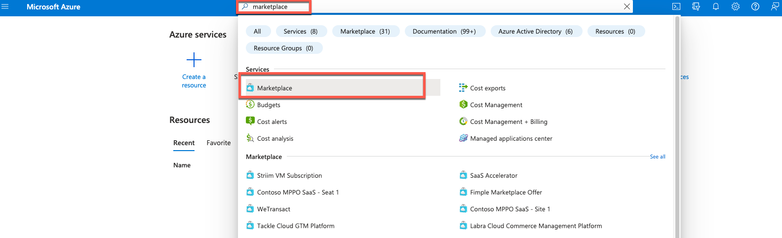

- ステップ 2:ウィンドウの上部にある検索フィールドを使用して、Marketplaceを検索します。

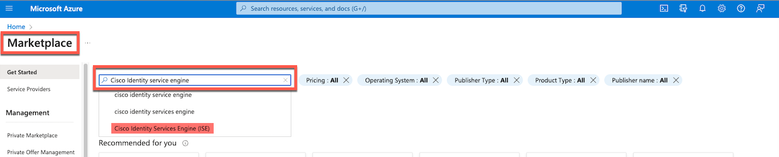

- ステップ 3:Marketplaceの検索フィールドを使用して、Cisco Identity Services Engine(ISE)を検索します。

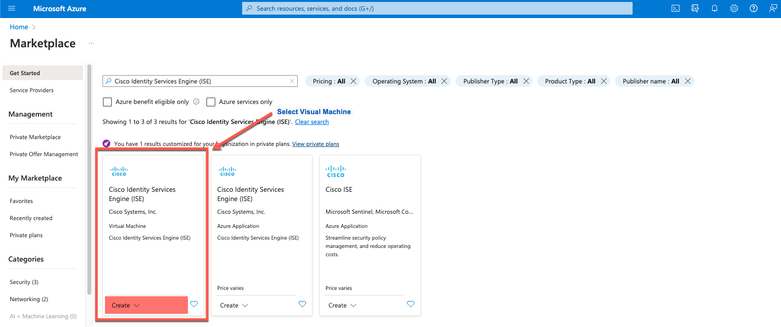

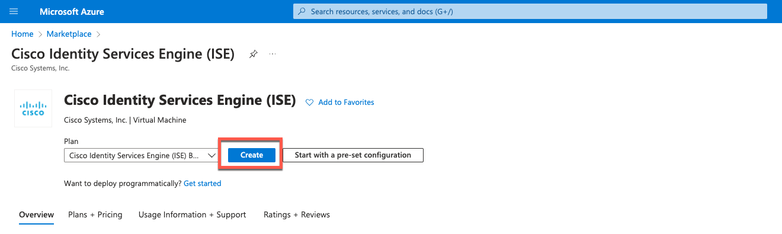

- ステップ 4:Virtual Machineをクリックします。

- ステップ 5:表示された新しいウィンドウで、Createをクリックします。

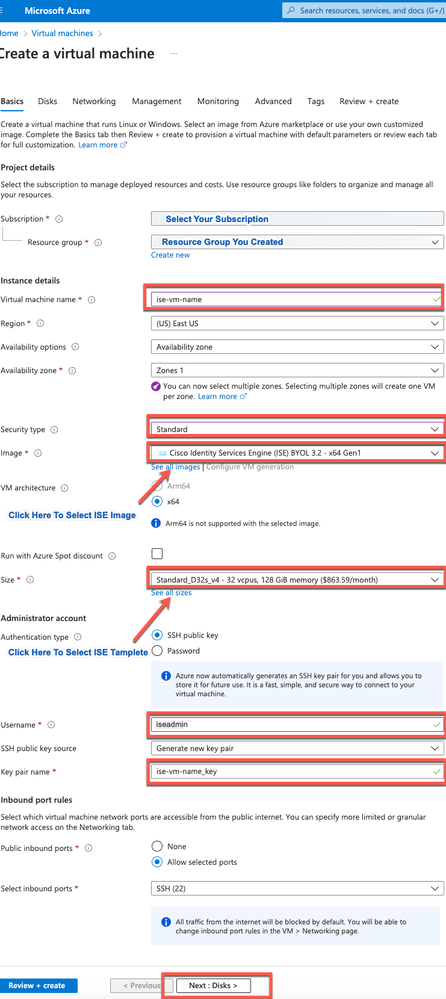

- 手順 6:Basicsタブでは、次の操作を行います。

a. プロジェクト詳細領域で、購読およびリソースグループのドロップダウンリストから必要な値を選択します

b. インスタンス詳細領域で、仮想マシン名フィールドに値を入力します。

c. Imageドロップダウンリストから、Cisco ISE imageを選択します。

d. Sizeドロップダウンリストから、Cisco ISEのインストールに使用するインスタンスサイズを選択します。Azure Cloudというタイトルの表に示すように、Cisco ISEでサポートされるインスタンスを選択します。

Cisco ISEでサポートされるインスタンスについては、「Azure Cloud上のCisco ISE」セクションを参照してください。

e. Administrator account > Authentication type領域で、SSH Public Keyオプションボタンをクリックします。

f. Usernameフィールドにiseadminと入力します。

g. SSH public key sourceドロップダウンリストから、Use existing key stored in Azureを選択します。

h. Stored keysドロップダウンリストから、このタスクの前提条件として作成したキーペアを選択します。

j. Inbound port rules領域で、Allow selected portsオプションボタンをクリックします。

k. Licensing 領域で、Licensing typeドロップダウンリストから、Otherを選択します。

仮想マシンの作成

仮想マシンの作成

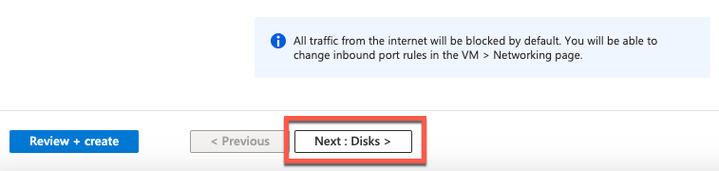

- 手順 7:Next: Disksをクリックします。

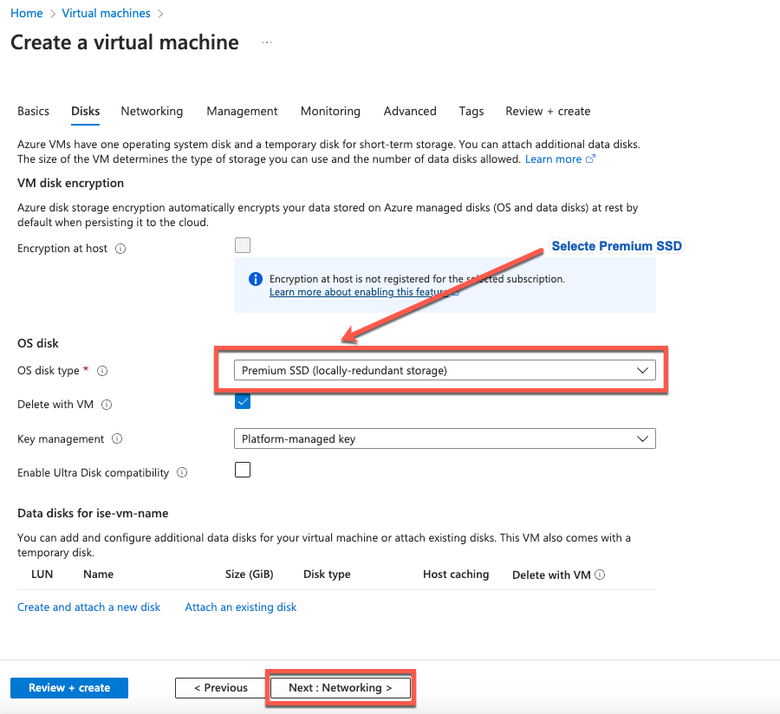

- ステップ 8:Disksタブで、必須フィールドの値をデフォルトのままにして、Next: Networkingをクリックします。

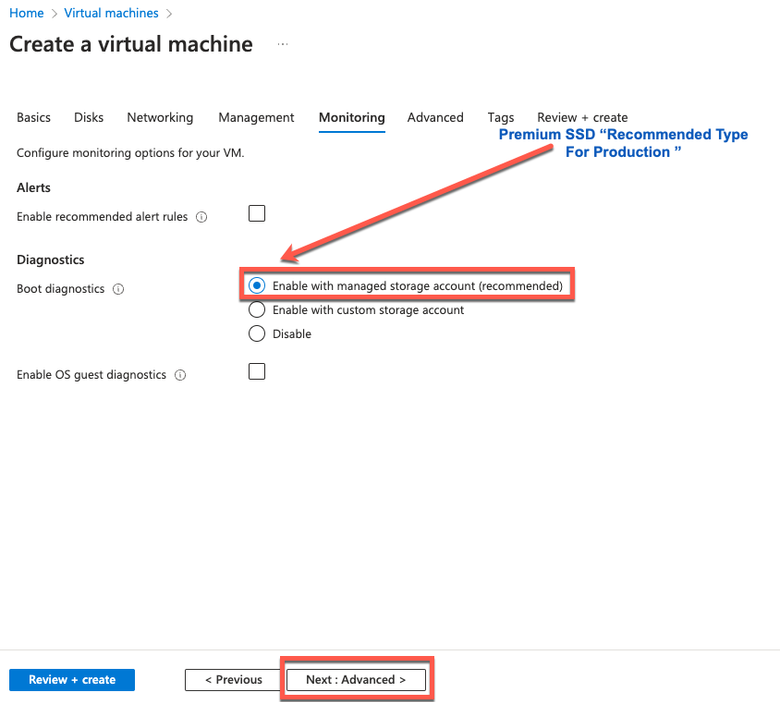

注:[Disk Type]には、ドロップダウンリストからさらに多くのオプションを選択できます。お客様のニーズに合った製品をお選びいただけます。プレミアムSSDは、実稼働およびパフォーマンス重視のワークロードに推奨されるタイプです。

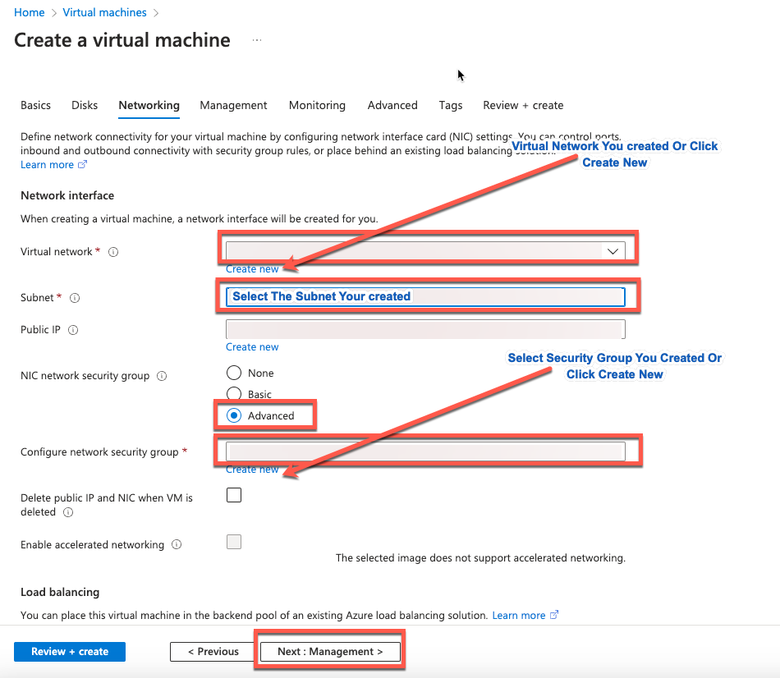

- ステップ 9:Network Interface領域で、Virtual network、Subnet、およびConfigure network security groupドロップダウンリストから、作成した仮想ネットワークとサブネットを選択します。

注:パブリックIPアドレスを持つサブネットは、オンラインおよびオフラインのポスチャフィード更新を受信しますが、プライベートIPアドレスを持つサブネットは、オフラインのポスチャフィード更新のみを受信します。

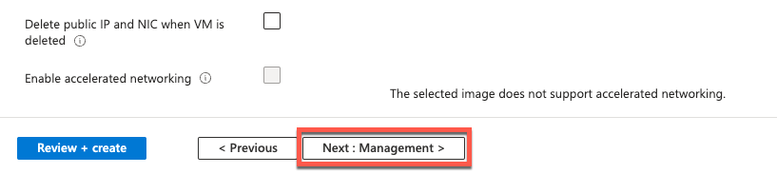

- ステップ 10:Next: Managementをクリックします。

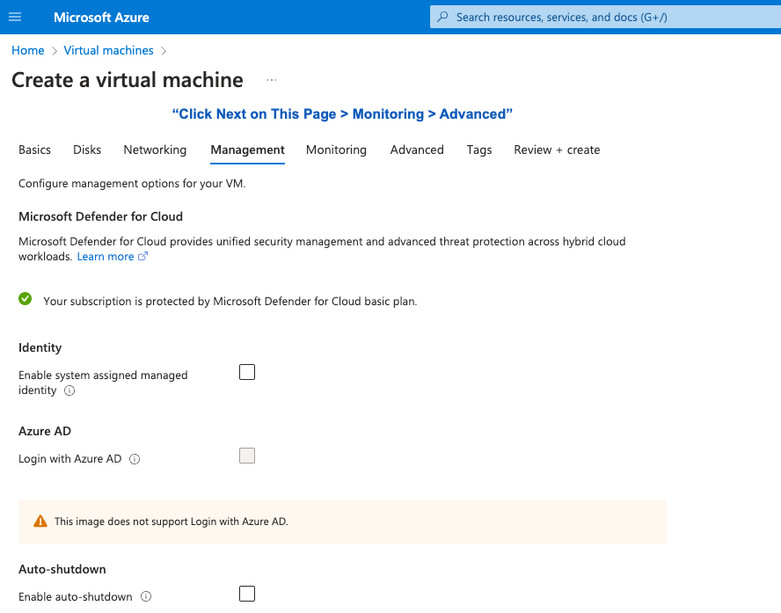

- ステップ 11Managementタブで、必須フィールドの値をデフォルトのままにして、Next: Advancedをクリックします。

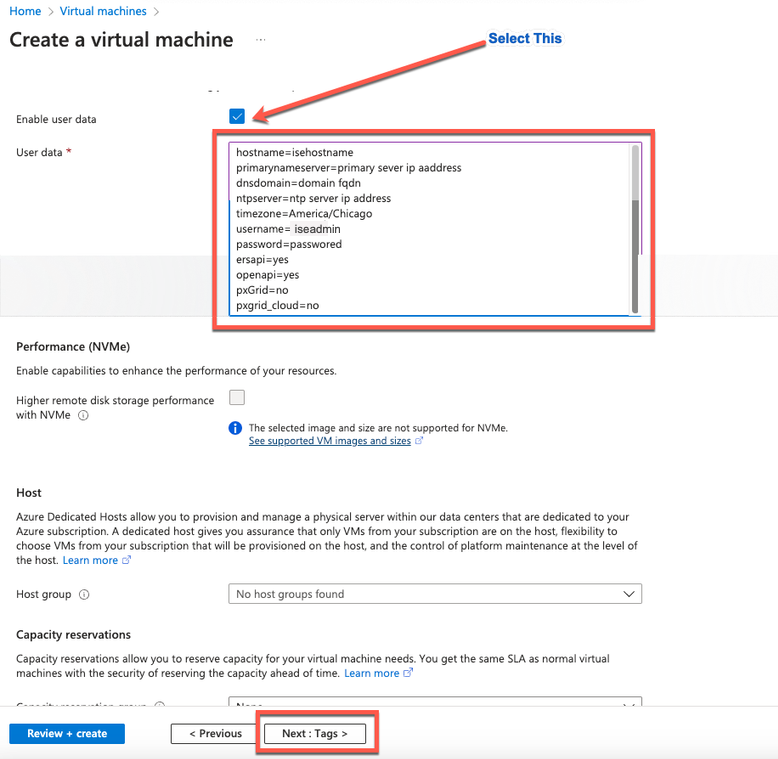

- ステップ 12User data領域で、Enable user dataチェックボックスにチェックマークを付けます。

User dataフィールドに、次の情報を入力します。

hostname=<Cisco ISEのホスト名>

primarynameserver=<IPv4アドレス>

dnsdomain=<ドメイン名>

ntpserver=<NTPサーバのIPv4アドレスまたはFQDN>

timezone=<timezone>

password=<password>(パスワード=<パスワード>)

ersapi=<yes/no>

openapi=<yes/no>

pxGrid=<yes/no>

pxgrid_cloud=<yes/no>

注:ユーザデータ入力で設定する各フィールドには、正しい構文を使用する必要があります。ユーザデータフィールドに入力した情報は、入力時に検証されません。誤った構文を使用すると、イメージの起動時にCisco ISEサービスが起動しません。

ユーザデータフィールドから送信する必要のある設定については、ガイドラインを参照してください。

a.ホスト名:英数字とハイフン(-)のみを含むホスト名を入力します。ホスト名の長さは19文字以内で、アンダースコア(_)を含めることはできません。

b. primary nameserver:プライマリネームサーバのIPアドレスを入力します。IPv4アドレスのみがサポートされます。

この手順で追加できるDNSサーバは1つだけです。インストール後にCisco ISE CLIを使用してDNSサーバを追加できます。

c. dnsdomain:DNSドメインのFQDNを入力します。エントリには、ASCII文字、数字、ハイフン(-)、およびピリオド(.)を使用できます。

d. ntpserver:同期に使用するNTPサーバのIPv4アドレスまたはFQDNを入力します。

この手順で追加できるNTPサーバは1つだけです。NTPサーバは、インストール後にCisco ISE CLIを使用して追加できます。有効で到達可能なNTPサーバを使用します。これは、ISEの動作に必要です。

e.タイムゾーン: Etc/UTCなどのタイムゾーンを入力します。特にCisco ISEノードが分散導入にインストールされている場合は、すべてのCisco ISEノードを協定世界時(UTC)タイムゾーンに設定することをお勧めします。この手順により、展開内のさまざまなノードからのレポートとログのタイムスタンプが常に同期されます。

f. password:Cisco ISEにGUIベースでログインするためのパスワードを設定します。入力するパスワードは、Cisco ISEパスワードポリシーに準拠している必要があります。パスワードは6 ~ 25文字で、数字、大文字、および小文字を少なくとも1つ含む必要があります。ユーザ名と同じパスワード、またはその逆(iseadminまたはnimdaesi)、cisco、またはocsicのパスワードは使用できません。使用できる特殊文字は@~*!,+=_ – です。使用しているリリースの『Cisco ISE管理者ガイド』の「基本設定」の章にある「ユーザパスワードポリシー」セクションを参照してください。

g. ersapi:ERSを有効にする場合はyes、無効にする場合はnoを入力します。

h. openapi:OpenAPIを有効にする場合はyes、無効にする場合はnoを入力します。

i. pxGrid:pxGridを有効にするにはyesと入力し、pxGridを無効にするにはnoと入力します。

j. pxgrid_cloud:pxGrid Cloudを有効にする場合はyes、許可しない場合はnoと入力します。pxGrid Cloudを有効にするには、pxGridを有効にする必要があります。pxGridを許可せずにpxGrid Cloudを有効にした場合、pxGrid Cloudサービスは起動時に有効になりません。

User Dataセクション

User Dataセクション

- ステップ 13Next: Tagsをクリックします。

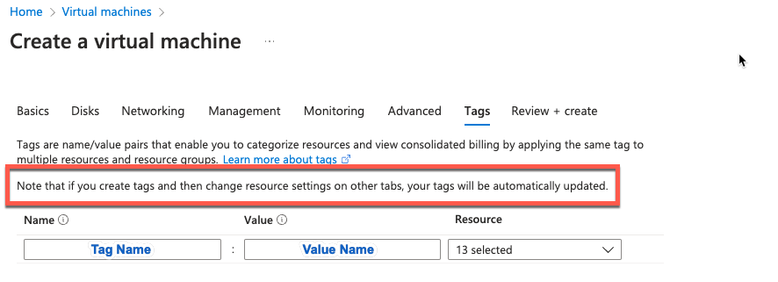

- ステップ 14:リソースを分類し、複数のリソースとリソースグループを統合できる名前と値のペアを作成するには、名前フィールドと値フィールドに値を入力します。

- ステップ 15:Next: Review + Createをクリックします。

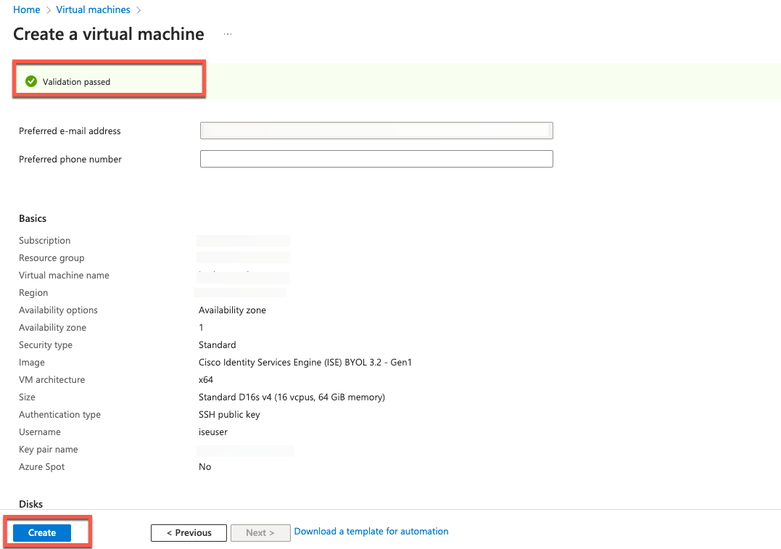

- ステップ 16:これまでに入力した情報を確認し、Createをクリックします。

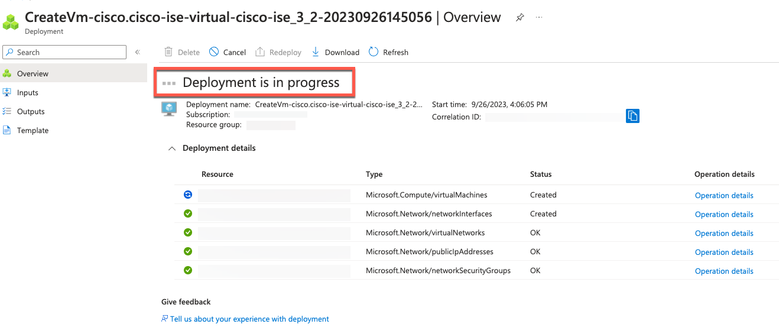

「Deployment is in progress」ウィンドウが表示されます。Cisco ISEインスタンスが作成され、使用可能になるまで約30分かかります。Cisco ISE VMインスタンスが バーチャル Machinesウィンドウ(メイン検索フィールドを使用してウィンドウを検索します)。

次の作業

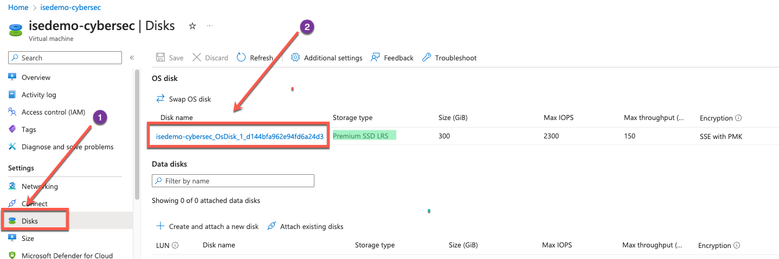

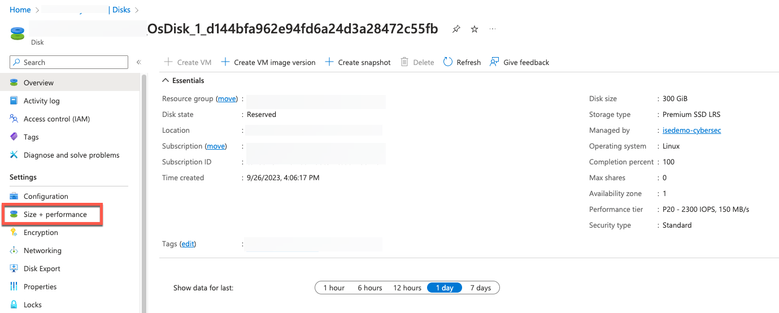

Microsoft Azureのデフォルト設定により、作成したCisco ISE VMは300 GBのディスクサイズでのみ構成されています。Cisco ISEノードには通常、300 GBを超えるディスクサイズが必要です。Microsoft AzureからCisco ISEを初めて起動すると、Insufficient Virtual Memoryアラームが表示されます。

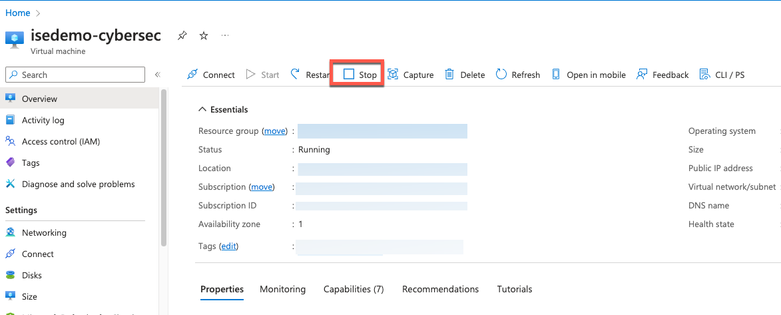

Cisco ISE VMの作成が完了したら、Cisco ISE管理ポータルにログインして、Cisco ISEが設定されていることを確認します。次に、Microsoft Azureポータルで、仮想マシンウィンドウの手順を実行してディスクサイズを編集します。

1. Cisco ISEインスタンスを停止します。

2. 左側のペインでDiskをクリックし、Cisco ISEで使用しているディスクをクリックします。

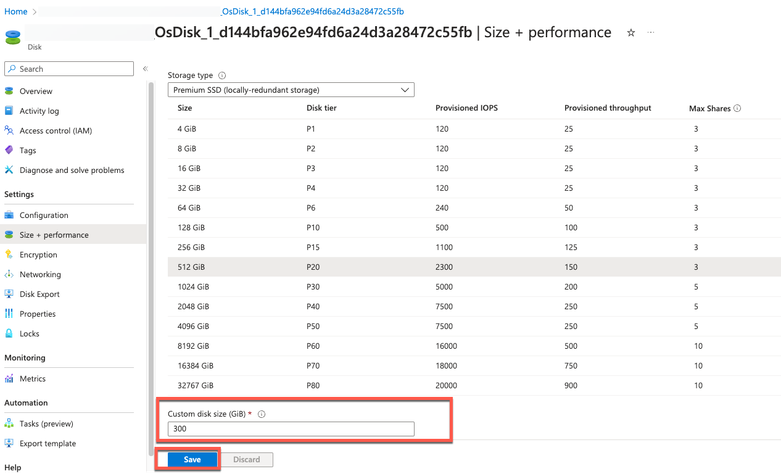

3. 左側のペインでSize + performanceをクリックします。

4. [カスタムディスクサイズ]フィールドに、必要なディスクサイズをGiB単位で入力します。

インストール後タスク

Cisco ISEインスタンスを正常に作成した後で実行する必要があるインストール後のタスクの詳細については、ご使用のCisco ISEリリースの『Cisco ISE Installation Guide』の「Installation Verification and Post Installation Tasks」の章を参照してください。

Azureクラウドでのパスワードの回復とリセット

Cisco ISE仮想マシンのパスワードのリセットまたは回復に役立つタスクを実行します。必要なタスクを選択し、詳細な手順を実行します。

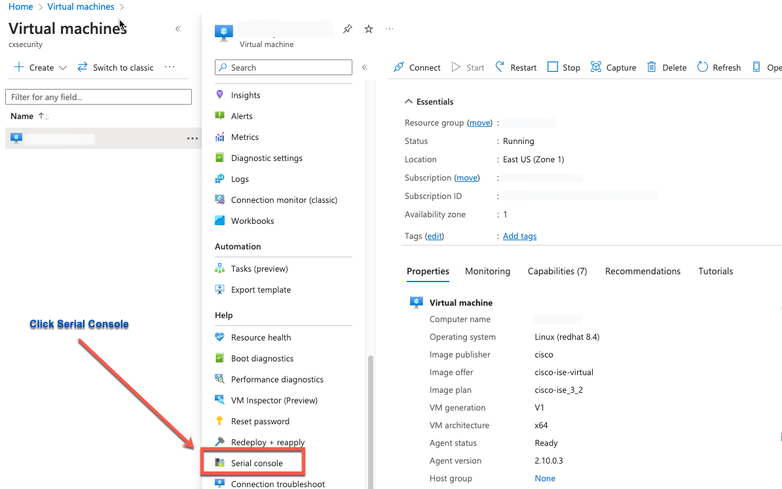

1. シリアルコンソールを介したCisco ISE GUIパスワードのリセット

- ステップ 1:Azure Cloudにログインし、Cisco ISE仮想マシンが含まれているリソースグループを選択します。

- ステップ 2:リソースのリストから、パスワードをリセットするCisco ISEインスタンスをクリックします。

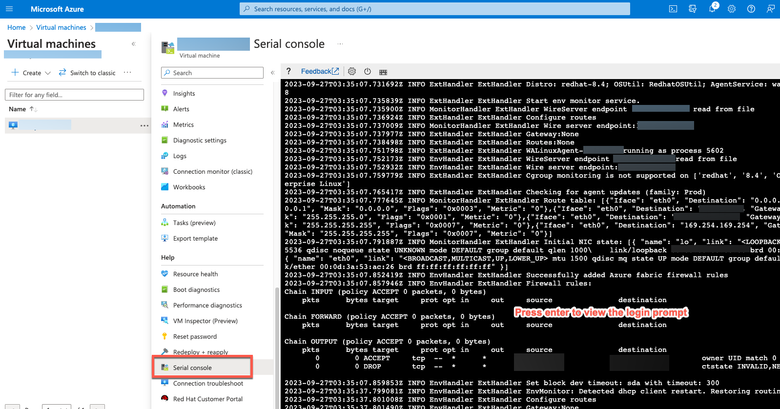

- ステップ 3:左側のメニューで、Support + TroubleshootingセクションからSerial Consoleをクリックします。

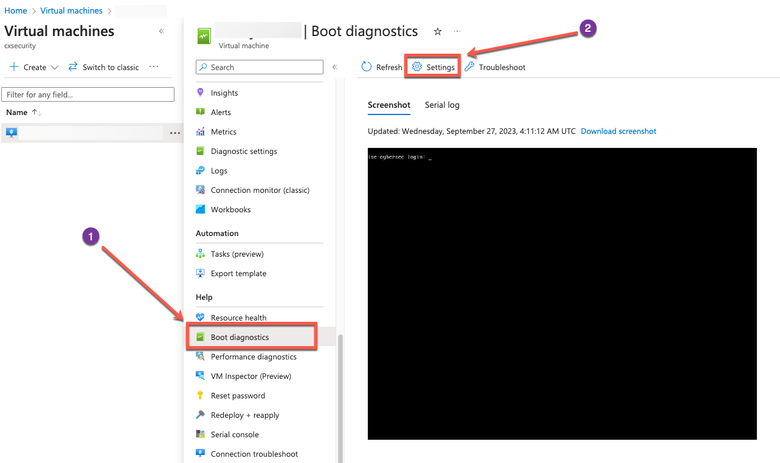

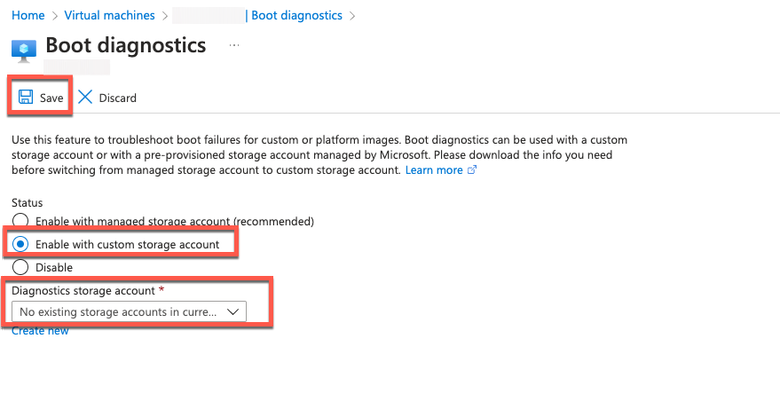

- ステップ 4:ここでエラーメッセージが表示された場合は、次の手順をすべて実行してブート診断を有効にする必要があります。

a.左側のメニューからBoot Diagnosticsをクリックします。

b. Enable with a custom storage accountをクリックします。次に [Save] をクリックします。

- ステップ 5:左側のメニューで、Support + TroubleshootingセクションからSerial Consoleをクリックします。 Azure Cloud Shellが新しいウィンドウに表示されます。画面が黒い場合は、Enterキーを押してログインプロンプトを表示します。

- ステップ 8:シリアルコンソールにログインします。シリアルコンソールにログインするには、インスタンスのインストール時に設定した元のパスワードを使用する必要があります。

- ステップ 9:application reset-passwd ise iseadminコマンドを使用して、iseadminアカウントの新しいGUIパスワードを設定します。

2. SSHアクセス用の新しい公開キーペアの作成

この作業では、リポジトリにキーペアを追加します。Cisco ISEインスタンスの設定時に作成された既存のキーペアは、作成した新しい公開キーに置き換えられません。

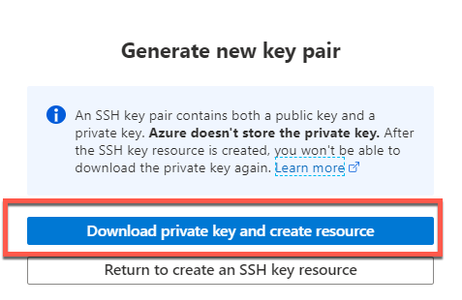

- ステップ 1:Azure Cloudで新しい公開キーを作成します。

ポップアップウィンドウでDownload private key and create a resourceを選択し、SSHキーを.pemファイルとしてダウンロードします。

- ステップ 2:公開キーを保存する新しいリポジトリを作成するには、Azure Reposのドキュメントを参照してください。CLIを使用してアクセス可能なリポジトリがすでに存在する場合は、ステップ3に進みます。

- ステップ 3:新しい公開キーをインポートするには、crypto key import <public key filename> repository <repository name>コマンドを使用します。

- ステップ 4:インポートが完了したら、新しい公開キーを使用してSSH経由でCisco ISEにログインできます。