はじめに

このドキュメントでは、ISE 3.1、3.2、および3.3でIPアクセス制限を設定するために使用できるオプションについて説明します。

前提条件

要件

Cisco Identity Service Engine(ISE)に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE バージョン 3.1

- Cisco ISE バージョン 3.2

- Cisco ISE バージョン 3.3

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

IPアクセス制限機能を使用すると、管理者は、どのIPアドレスまたは範囲がISE管理ポータルおよびサービスにアクセスできるかを制御できます。

この機能は、次のようなさまざまなISEインターフェイスおよびサービスに適用されます。

- 管理ポータルアクセスおよびCLI

- ERS APIアクセス

- ゲストおよびスポンサーポータルアクセス

- My Devicesポータルへのアクセス

有効にすると、ISEは指定されたIPアドレスまたは範囲からの接続のみを許可します。指定されていないIPからISE管理インターフェイスにアクセスしようとすると、ブロックされます。

誤ってロックアウトが発生した場合、ISEには、IPアクセス制限をバイパスできる「セーフモード」起動オプションがあります。これにより、管理者はアクセスを回復し、設定ミスを修正できます。

ISE 3.1以前の動作

に移動します。Administration > Admin Access > Settings > Access次のオプションがあります。

設定

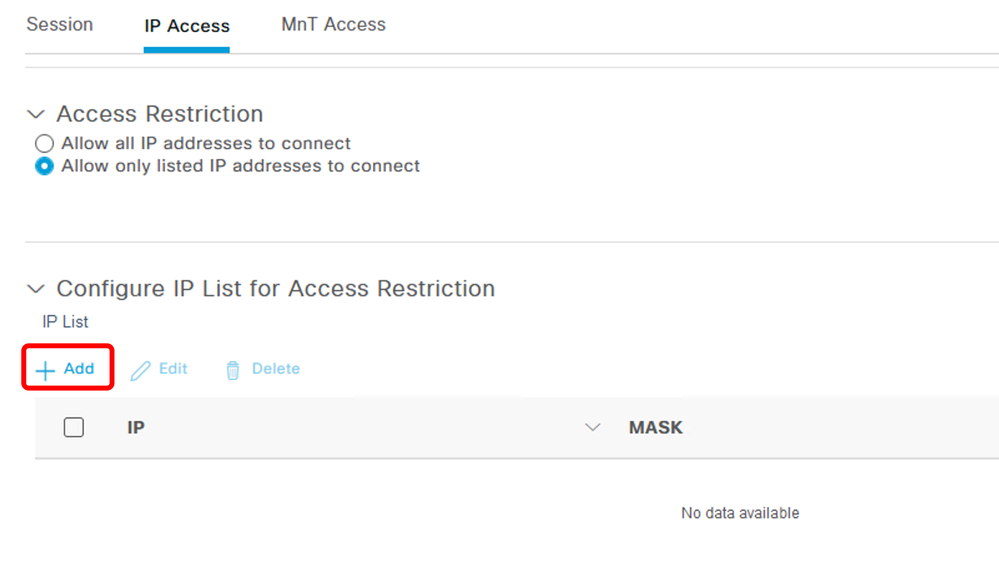

Allow only listed IP addresses to connectを選択します。- をクリックします。

Add

IPアクセスの設定

IPアクセスの設定

- ISE 3.1では、

AdminサービスとUserサービスの間で選択するオプションがありません。IPアクセス制限を有効にすると、次の接続先への接続がブロックされます。

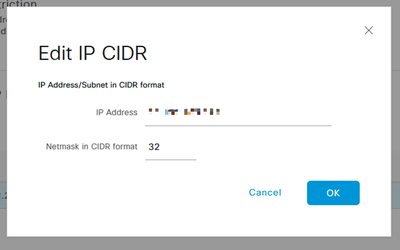

- ダイアログボックスが開き、IPv4またはIPv6のIPアドレスをCIDR形式で入力できます。

- IPを設定したら、CIDR形式でマスクを設定します。

IP CIDRの編集

IP CIDRの編集

注:IP Classless Inter-Domain Routing(CIDR)形式は、IPアドレスとそれに関連付けられたルーティングプレフィックスを表す方法です。

例:

IP:10.8.16.32

マスク: /32

注意:IP制限を設定する際には、正当な管理者アクセスを誤ってロックアウトしないように注意する必要があります。IP制限の設定を完全に実装する前に、その設定を徹底的にテストすることをお勧めします。

ヒント: IPv4アドレスの場合:

- 特定のIPアドレスに/32を使用します。

- サブネットの場合は、他のオプションを使用します。例: 10.26.192.0/18

ISE 3.2の動作

「Administration > Admin Access > Settings > Access.」に移動します。次のオプションを使用できます。

設定

- [コールの詳細設定(

Allow only listed IP addresses to connect.

- をクリックします。

Add

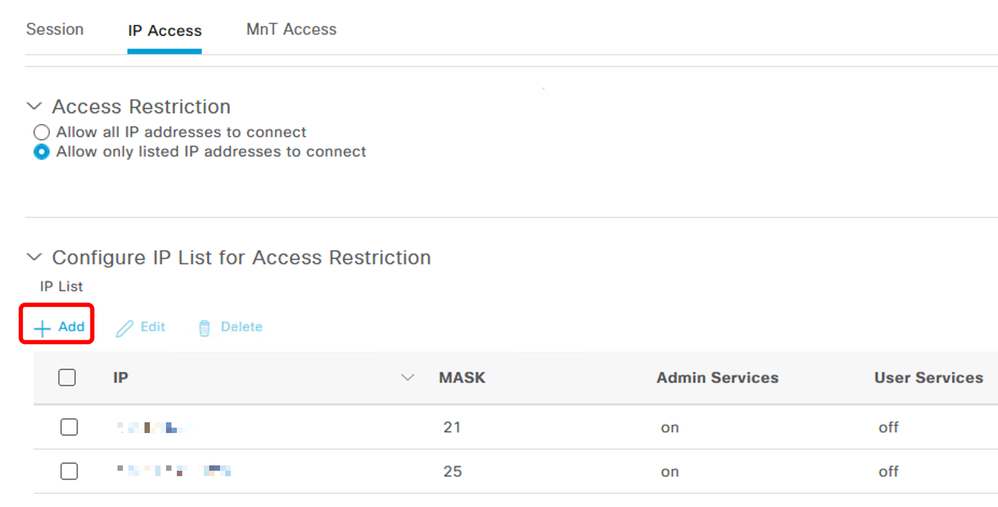

IPアクセスの設定

IPアクセスの設定

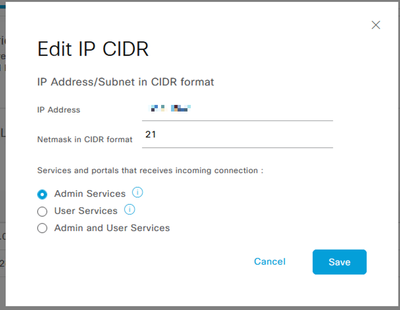

- ダイアログボックスが開き、IPv4またはIPv6のIPアドレスをCIDR形式で入力できます。

- IPを設定したら、CIDR形式でマスクを設定します。

- IPアクセス制限には、次のオプションを使用できます。

- Admin Services:GUI、CLI(SSH)、SNMP、ERS、OpenAPI、UDN、API Gateway、PxGrid(パッチ2で無効)、MnT Analytics

- ユーザサービス:ゲスト、BYOD、ポスチャ、プロファイリング

- 管理サービスとユーザサービス

IP CIDRの編集

IP CIDRの編集

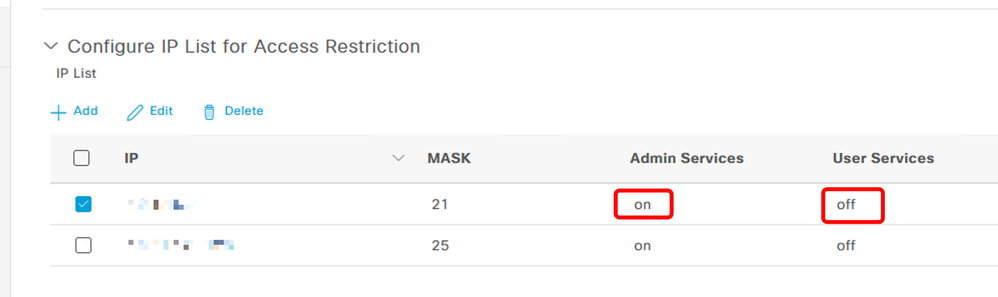

Saveボタンをクリックします。ON Adminサービスが有効であることを意味し、OFFはユーザサービスが無効であることを意味します。

3.2のIPアクセス設定

3.2のIPアクセス設定

ISE 3.2 P4以降での動作

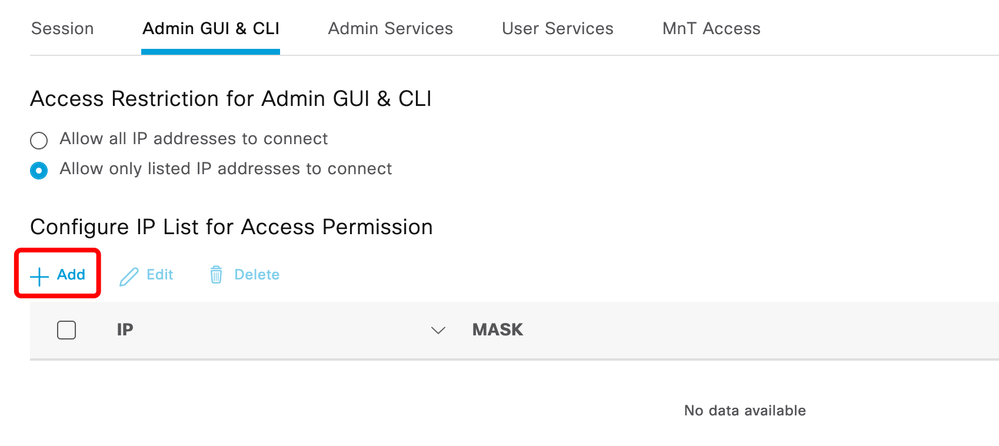

に移動します。Administration > Admin Access > Settings > Access次のオプションを使用できます。

- セッション

- 管理GUIおよびCLI:ISE GUI(TCP 443)、ISE CLI(SSH TCP22)、およびSNMP。

- 管理サービス:ERS API、Open API、pxGrid、DataConnect

- ユーザサービス:ゲスト、BYOD、ポスチャ

- MNTアクセス:このオプションを使用すると、ISEは外部ソースから送信されるsyslogメッセージを消費しません。

注:pxGridおよびData Connectのアクセス制限はISE 3.3+に対してであり、ISE 3.2 P4+に対してではありません。

設定

- [コールの詳細設定(

Allow only listed IP addresses to connect.

- [保存(

Add.

3.3のIPアクセス設定

3.3のIPアクセス設定

- ダイアログボックスが開き、IPv4またはIPv6のIPアドレスをCIDR形式で入力できます。

- IPを設定したら、CIDR形式でマスクを設定します。

- をクリックします。

Add

ISE GUI/CLIの回復

- コンソールを使用してログインします。

- ISEサービスの停止

application stop ise

- ISEサービスの開始方法

application start ise safe

- GUIからIPアクセス制限を削除します。

トラブルシューティング

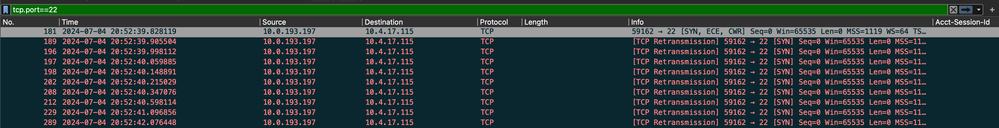

ISEが応答していないか、またはトラフィックをドロップしているかを確認するためにパケットキャプチャを取得します。

ISEファイアウォールルールの確認

- 3.1以前の場合、これはshow techでのみチェックできます。

- show techを実行して、localdiskに保存できます。

show tech-support file

- その後、リポジトリにファイルを転送できます。

copy disk:/

ftp://

/path

. リポジトリのURLは、使用しているリポジトリタイプに応じて変わります。

- ファイルをマシンにダウンロードして、ファイルを読み取って

Running iptables -nvL.

- show techの最初のルールは含まれていません。つまり、show tech by IP Access restriction機能に最後に追加されたルールがあります。

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- 3.2以降では、

show firewallコマンドを使用してファイアウォールルールを確認できます。

- 3.2以降では、IPアクセス制限によってブロックされるサービスをより細かく制御できます。

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

デバッグログの確認

警告:すべてのトラフィックでログが生成されるわけではありません。IPアクセス制限は、アプリケーションレベルでトラフィックをブロックし、Linux内部ファイアウォールを使用できます。SNMP、CLI、SSHはファイアウォールレベルでブロックされるため、ログは生成されません。

- GUIからデバッグする

Infrastructureコンポーネントを有効にします。

Admin-infraコンポーネントをイネーブルにして、GUIからデバッグします。NSFコンポーネントをイネーブルにして、GUIからデバッグします。- show logging application ise-psc.log tailを使用します。

サンプルログエントリは、ISE管理WebUIアクセスが制限され、許可されるサブネットが198.18.133.0/24であるのに対し、ISE管理は198.18.134.28からであることが確認できます。

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

関連情報