はじめに

このドキュメントでは、Identity Services Engine(ISE)およびActive Directory(AD)を使用してCisco AnyConnectリモートアクセスVPN(VPN)のスタティックIPアドレスを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco ISEバージョン3.0の設定

- Cisco適応型セキュリティアプライアンス(ASA)/Firepower脅威対策(FTD)の設定

- VPN認証のフロー

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE バージョン 3.0

- Cisco ASA

- Windows 2016

- Windows 10

- Cisco AnyConnectクライアント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

ユーザがAnyConnect VPN Clientソフトウェアを使用してCisco ASAでVPN認証を実行する場合は、同じスタティックIPアドレスをクライアントに割り当てると便利な場合があります。ここでは、ADのユーザアカウントごとに固定IPアドレスを設定し、ユーザがVPNに接続するときはこのIPアドレスを使用できます。ISEは属性で設定できます。 msRADIUSFramedIPAddress ADにクエリを実行してADからIPアドレスを取得し、接続時にクライアントに割り当てます。

このドキュメントでは、Cisco AnyConnectリモートアクセスVPNのスタティックIPアドレスを設定する方法についてのみ説明します。

設定

ADの設定

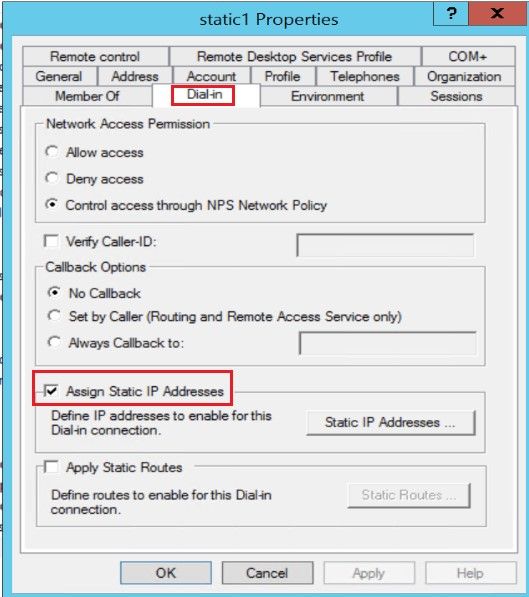

ステップ 1:AD内のテストアカウントを選択します。次の項目を変更します Properties を選択します。 Dial-in タブをクリックします(次の図を参照)。

ステップ 2:チェックする Assign Static IP Addressボックス。

ステップ 3:ポリシーの横の [レポート(Report)] Static IP Addresses をクリックして、クエリーを実行します。

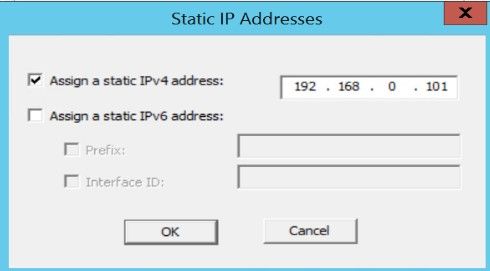

ステップ 4:チェックする Assign a static IPv4 addressボックスに入力し、IPアドレスを入力します。

注:割り当てられたIPアドレスを使用したり、DHCPプールに含めたりしないでください。

ステップ 5:クリック OK をクリックして設定を完了します。

ISE 設定

ステップ 1:ISEにネットワークデバイスを追加し、RADIUSと共有キーを設定します。 移動先ISE > Administration > Network Devices > Add Network Deviceを参照。

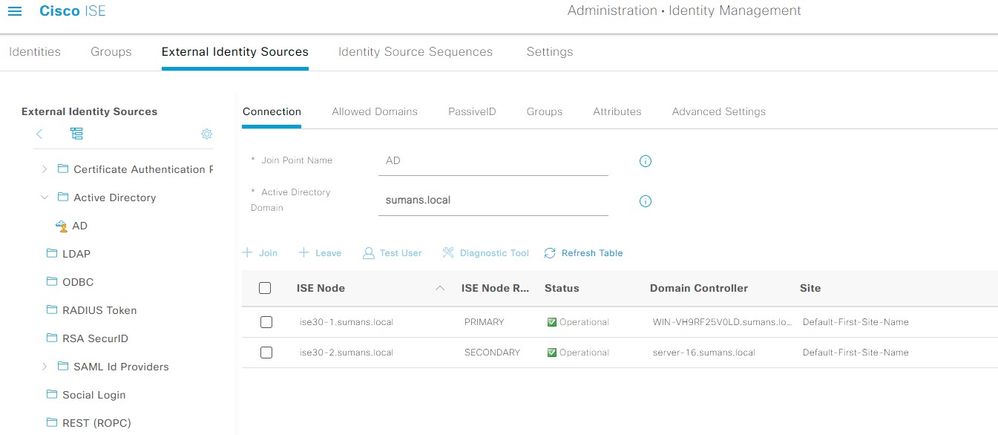

ステップ 2:ISEをADと統合します。 移動先 ISE > Administration > External Identity Sources > Active Directory > Join ISE to Domain を参照。

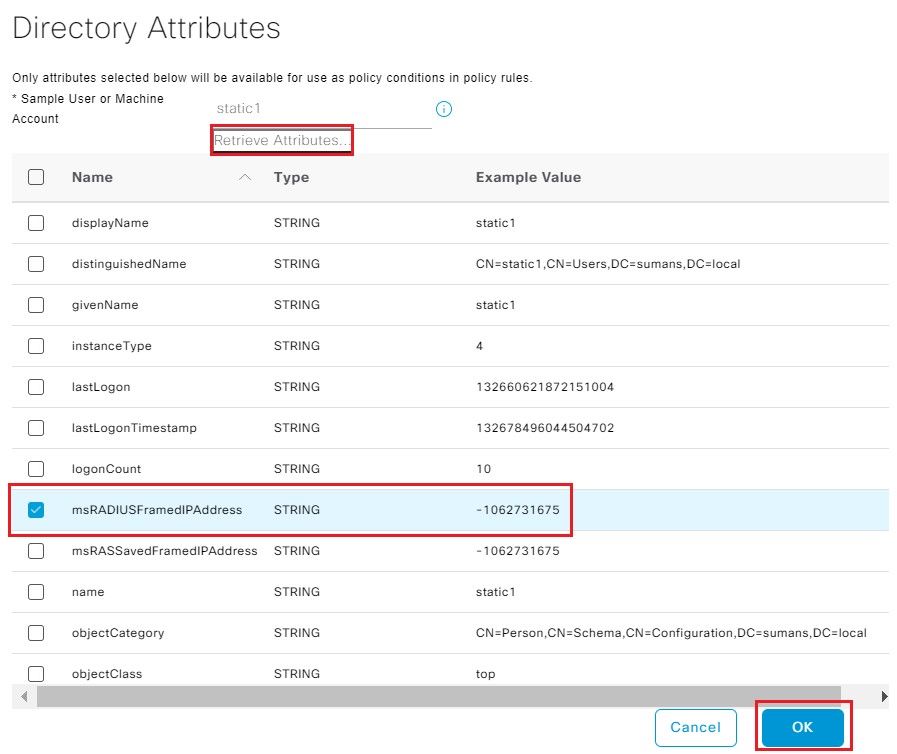

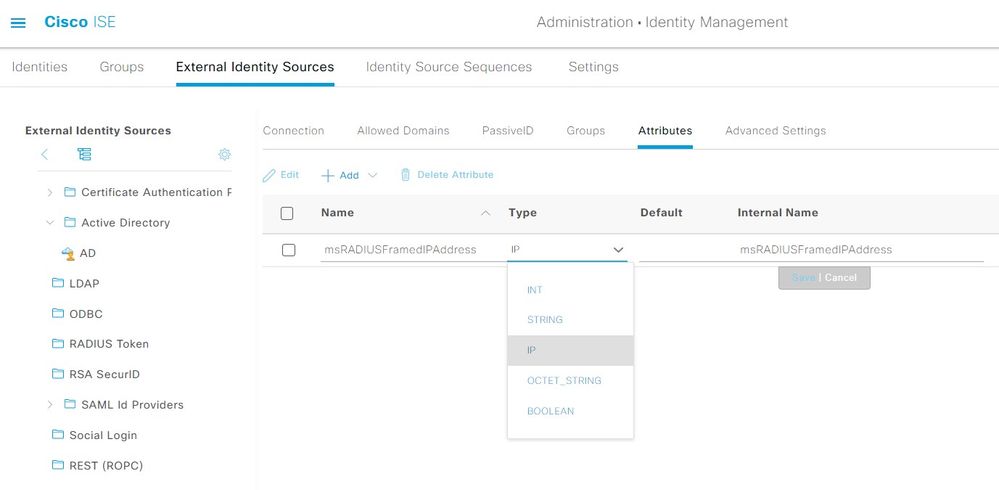

ステップ 3: 追加 AD Attribute msRADIUSFramedIPAddressを参照。移動先 ISE > Administration > External Identity Sources > Active Directory 作成したジョイントポイント名を選択します。クリックして Edit.次に、 Attributes tab.次に Add > Select Attributes from Directoryを参照。

スタティックIPアドレスが割り当てられているADに存在するテストユーザの名前を入力し、 Retrieve Attributes.

ボックスにチェックマークを付けます msRADIUSFramedIPAddress をクリックして OK を参照。

属性の編集 msRADIUSFramedIPAddress 変更して、 Type 値: STRING to IPをクリックして Save.

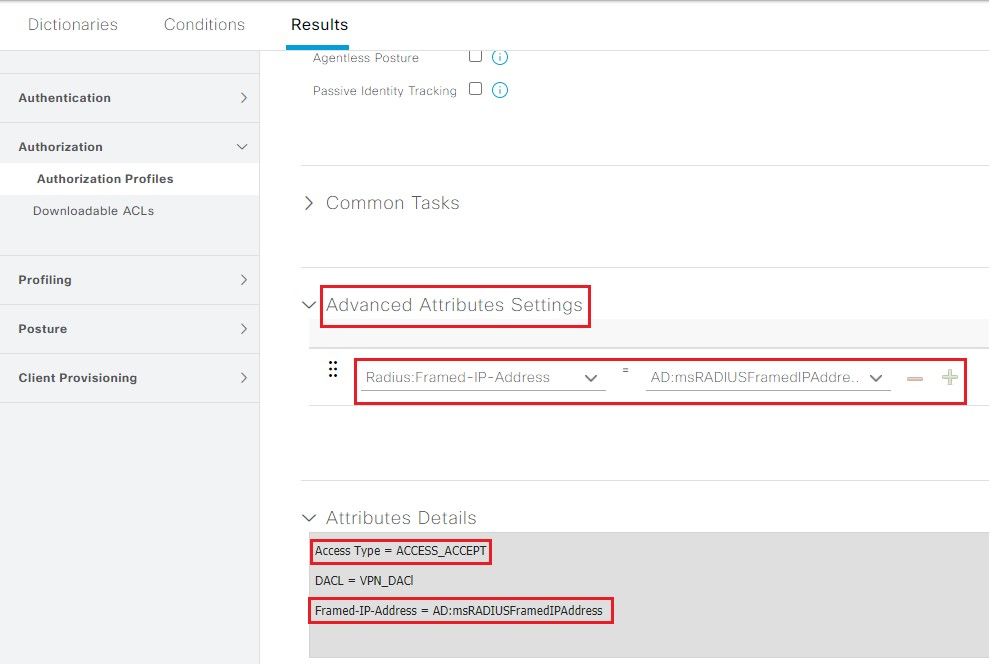

ステップ 4:認可プロファイルを作成します。 移動先 ISE > Policy > Policy Elements > Results > Authorization > Authorization Profiles > Addを参照。

内 Advanced Attributes Settings,新しい価値を加える Radius: Framed-IP-Address と等しい msRADIUSFramedIPAddressAD属性の下で以前に選択した値(ステップ3で)。

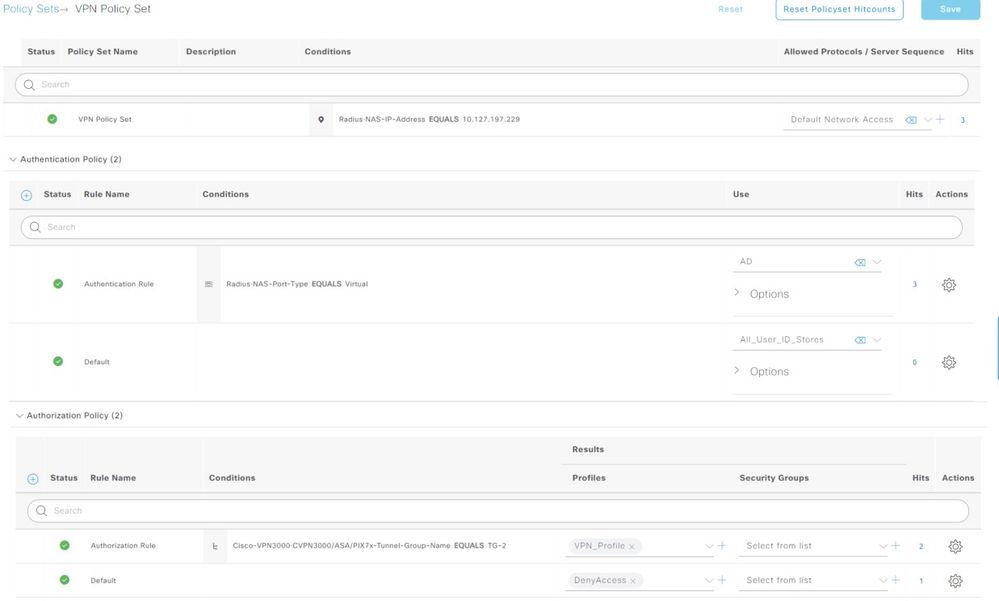

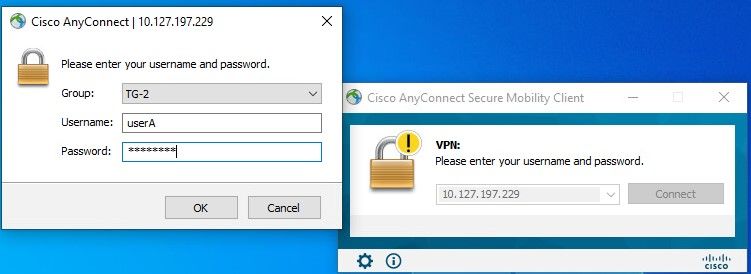

ステップ 5: 作成 Policy Setを参照。 移動先 ISE > Policy > Policy Setsを参照。ポリシーセットの作成と Saveを参照。認証ポリシーを作成し、アイデンティティ・ソースをActive Directoryとして選択します(手順2で結合)。認可ポリシーを作成し、手順4で作成した認可プロファイルで結果を選択します。

ASA の設定

OUTSIDEインターフェイスでWebVPNをイネーブルにし、AnyConnectイメージをイネーブルにします。

webvpn

enable OUTSIDE

anyconnect image disk0:/anyconnect-win-4.10.00093-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

AAAサーバグループとサーバを定義します。

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.127.197.230

key *****

authentication-port 1812

accounting-port 1813

radius-common-pw *****

authorize-only

interim-accounting-update periodic 24

dynamic-authorization

VPNプール:

ip local pool VPN_POOL 192.168.1.1-192.168.1.50 mask 255.255.255.0

グループ ポリシー:

group-policy GP-1 internal

group-policy GP-1 attributes

dns-server value 10.127.197.254

vpn-tunnel-protocol ssl-client

address-pools value VPN_POOL

トンネルグループ:

tunnel-group TG-2 type remote-access

tunnel-group TG-2 general-attributes

authentication-server-group ISE

default-group-policy GP-1

tunnel-group TG-2 webvpn-attributes

group-alias TG-2 enable

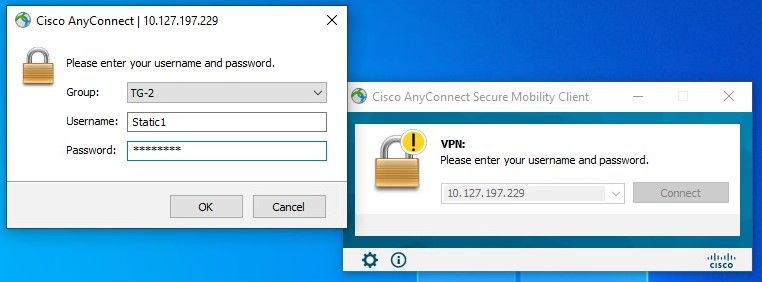

確認

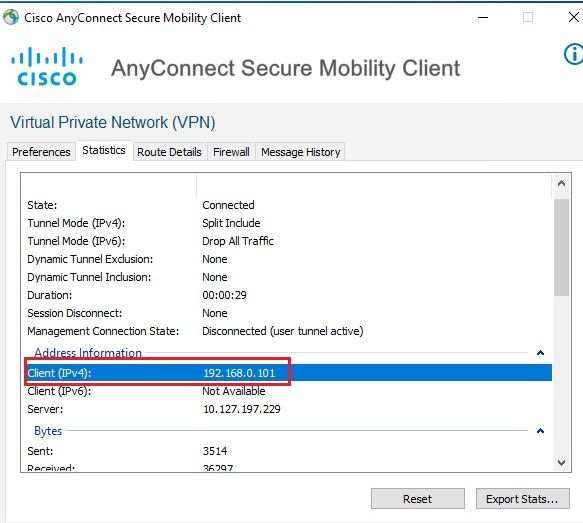

ここでは、設定が正常に機能しているかどうかを確認します。

ADでスタティックIPが割り当てられている場合:

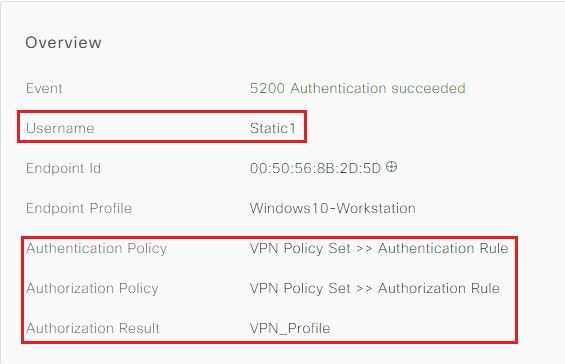

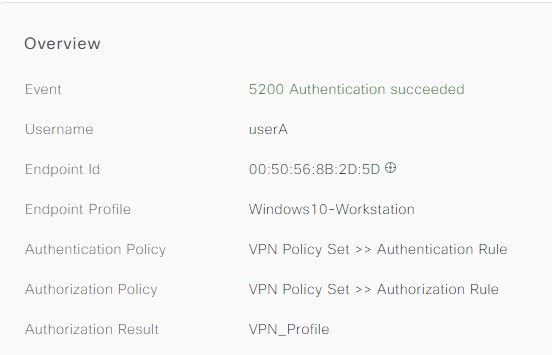

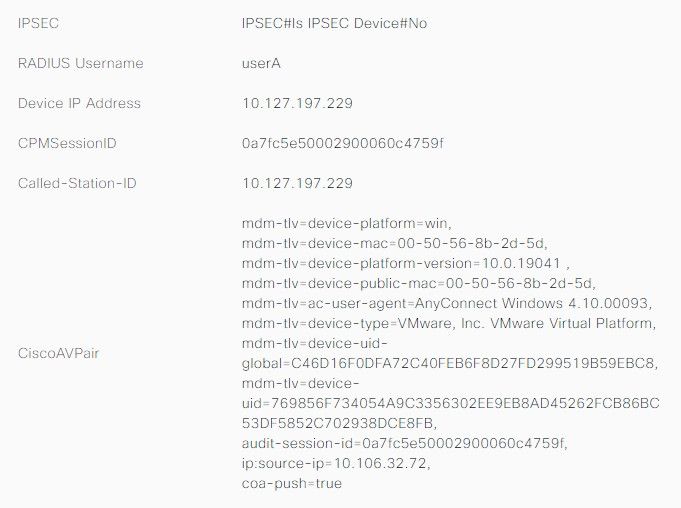

ISE ライブログ:

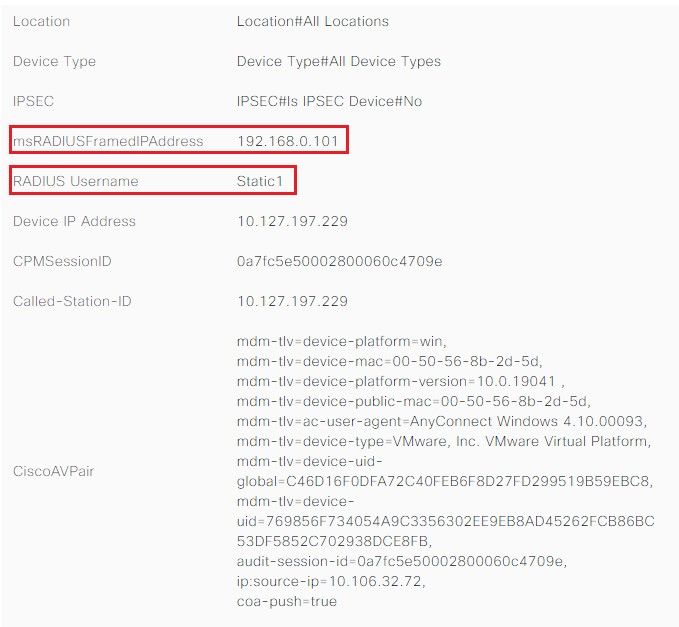

その他の属性:ここでは、属性を確認できます msRADIUSFramedIPAddress AD上のこのユーザに割り当てられたIPアドレスを使用します。

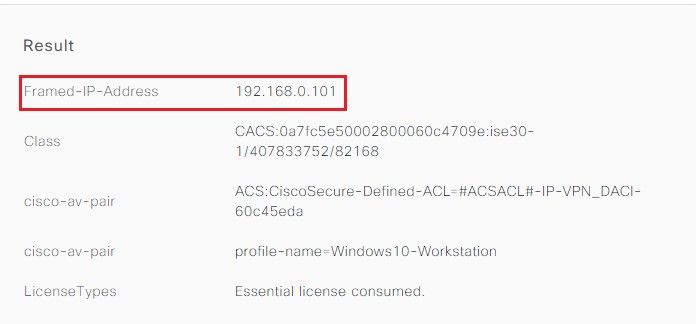

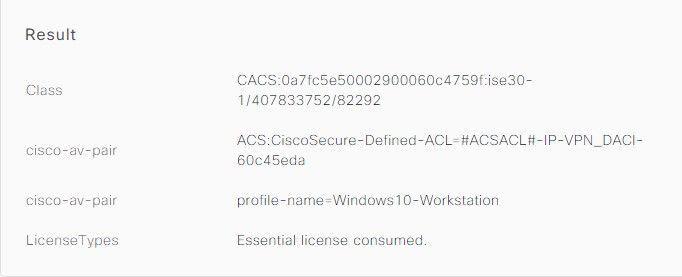

結果:IPアドレスがISEからASAに送信されます。

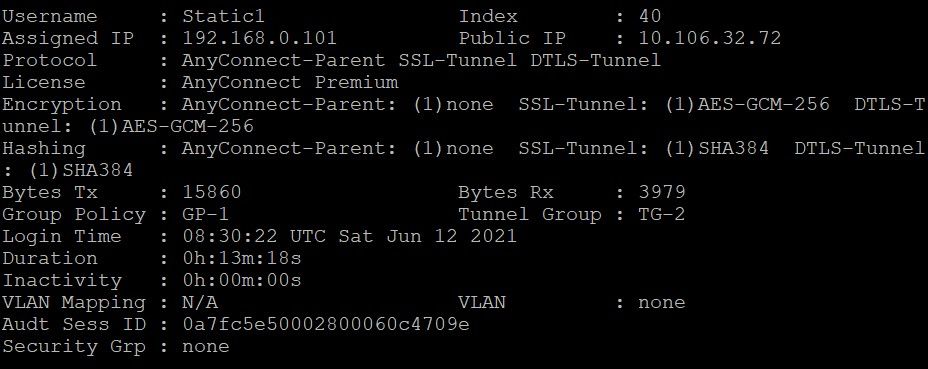

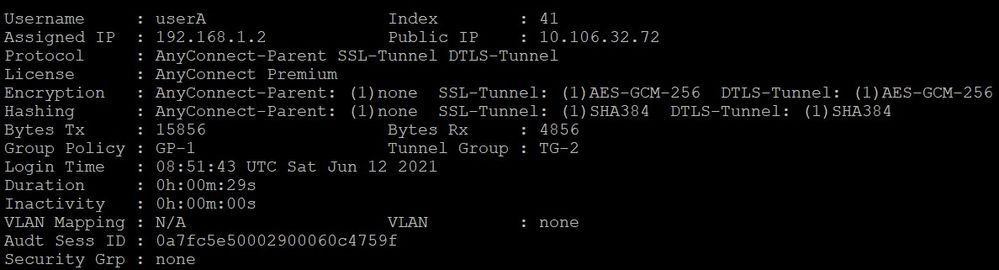

ASAからの出力:

コマンド: show vpn-sessiondb anyconnect

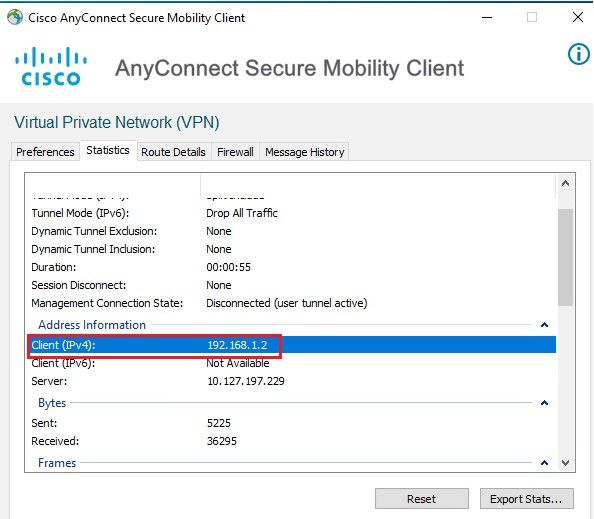

ADにスタティックIPアドレスを持たないユーザの場合

ADでユーザにIPアドレスが割り当てられていない場合は、ローカルVPN_PoolまたはDHCP(設定されている場合)から割り当てられたIPアドレスでユーザに割り当てられます。ここでは、ASAで定義されたローカルプールが使用されます。

ISE ライブログ:

ASAからの出力:

コマンド: show vpn-sessiondb anyconnect

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。