TEAPを使用したEAPチェーンの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、TEAPとのExtensible Authentication Protocol(EAP)チェーン用にISEおよびWindowsサプリカントを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

-

ISE

-

Windowsサプリカントの設定

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE バージョン 3.0

- Windows 10ビルド2004

- プロトコルトンネルベースの拡張認証プロトコル(TEAP)に関する知識

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

TEAPは、トンネルベースのExtensible Authentication Protocol(EAP;拡張可能認証プロトコル)方式であり、安全なトンネルを確立し、その安全なトンネルの保護のもとで他のEAP方式を実行します。

TEAP認証は、最初のEAP ID要求/応答交換の後、2つのフェーズで行われます。 最初のフェーズでは、TEAPはTLSハンドシェイクを使用して、認証されたキー交換を提供し、保護されたトンネルを確立します。トンネルが確立されると、2番目のフェーズが開始され、ピアとサーバがさらに対話を行って、必要な認証および認可ポリシーを確立します。

Cisco ISE 2.7以降では、TEAPプロトコルをサポートしています。 Type-length-value(TLV)オブジェクトは、EAPピアとEAPサーバ間で認証関連のデータを転送するためにトンネル内で使用されます。

Microsoftは、2020年5月にリリースされたWindowsバージョン10 2004でTEAPのサポートを導入しました。

EAPチェーンを使用すると、2つの個別のセッションではなく、1つのEAP/Radiusセッション内でユーザとマシンの認証が可能になります。 以前は、これを実現するにはCisco AnyConnect NAMモジュールが必要であり、ネイティブのWindowsサプリカントはこれをサポートしていなかったため、WindowsサプリカントでEAP-FASTを使用する必要がありました。これで、Windowsネイティブサプリカントを使用して、TEAPを使用したISE 2.7とのEAPチェーンを実行できます。

設定

Cisco ISE の設定

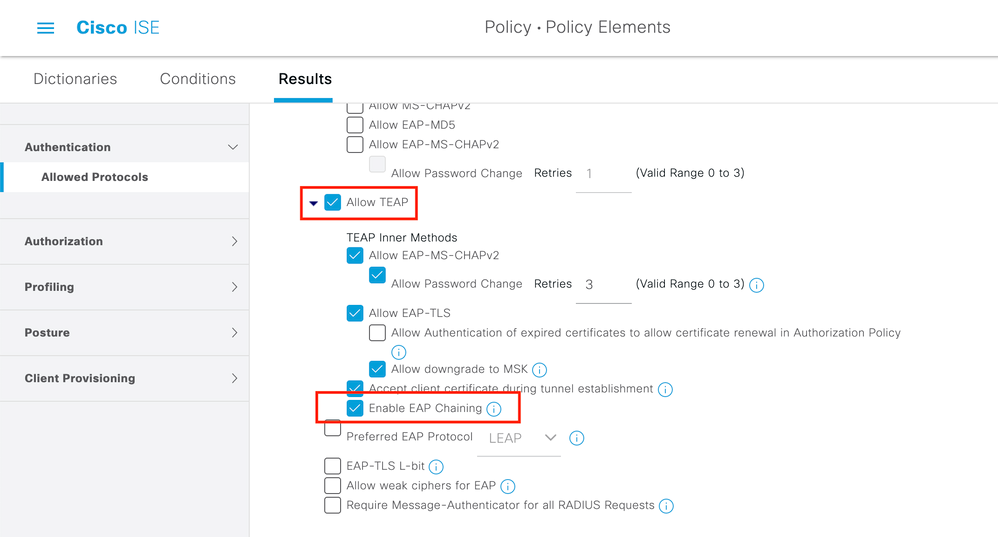

ステップ 1:TEAPとEAPチェーンを有効にするには、許可されるプロトコルを編集する必要があります。

[TEAP]チェックボックスと[EAPチェーン]チェックボックスをISE > Policy > Policy Elements > Results > Authentication > Allowed Protocols > Add New. オンにします。

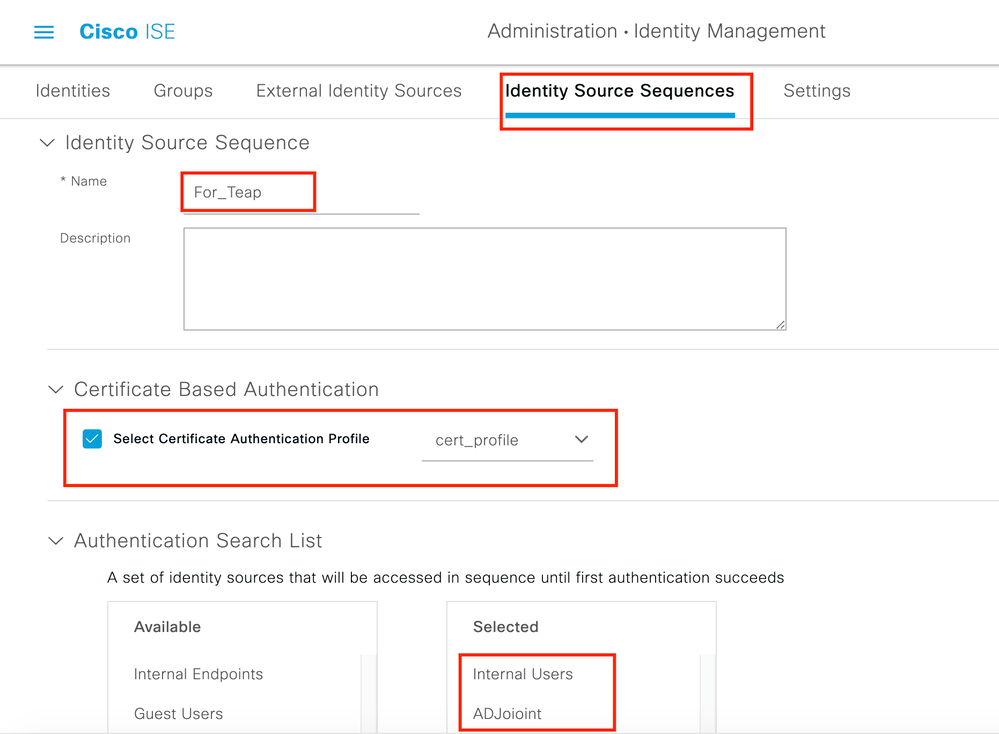

ステップ 2:証明書プロファイルを作成し、アイデンティティソースシーケンスに追加します。

ISE > Administration > Identities > identity Source Sequenceに移動し、証明書プロファイルを選択します。

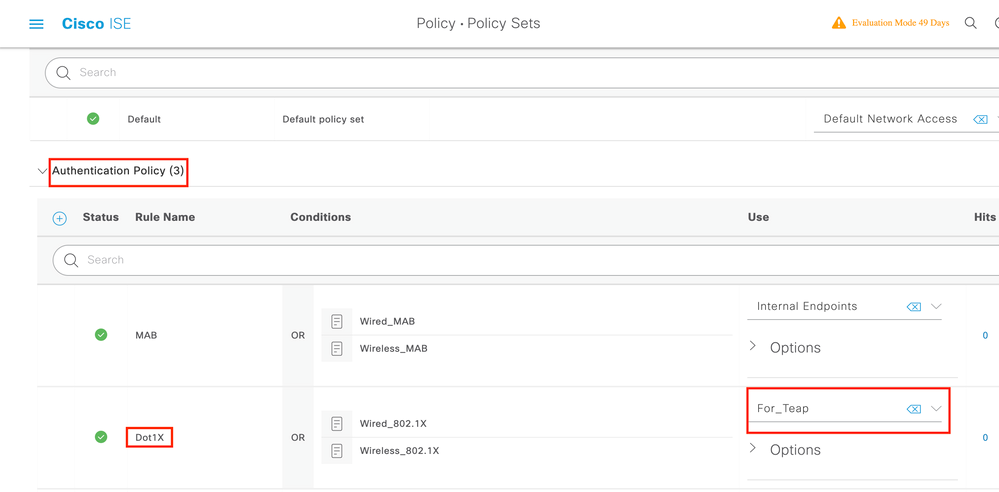

ステップ 3:認証ポリシーでこのシーケンスを呼び出す必要があります。

ISE > Policy > Policy Sets. Choose the Policy Set forDot1x > Authentication Policy に移動し、手順2で作成したアイデンティティソースシーケンスを選択します。

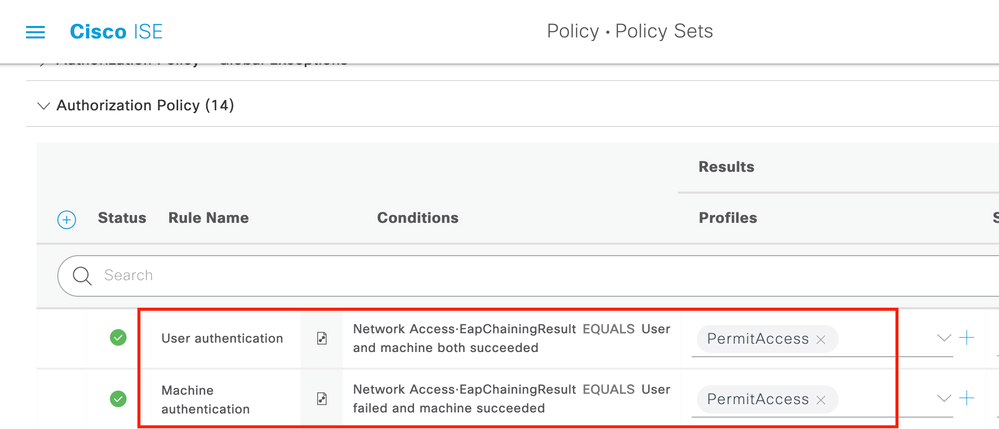

ステップ 4:次に、Dot1xポリシーセットで認可ポリシーを変更する必要があります。

ISE > Policy > Policy Sets. Choose the Policy Set for Dot1x > Authentication Policyに移動します。

2つのルールを作成する必要があります。最初のルールでは、マシンは認証されているがユーザは認証されていないことを確認します。2番目のルールは、ユーザとマシンの両方が認証されていることを確認します。

これで、ISEサーバ側からの設定が完了します。

Windowsネイティブサプリカントの設定

Windowsネイティブサプリカントの設定このドキュメントで有線認証設定を行います。

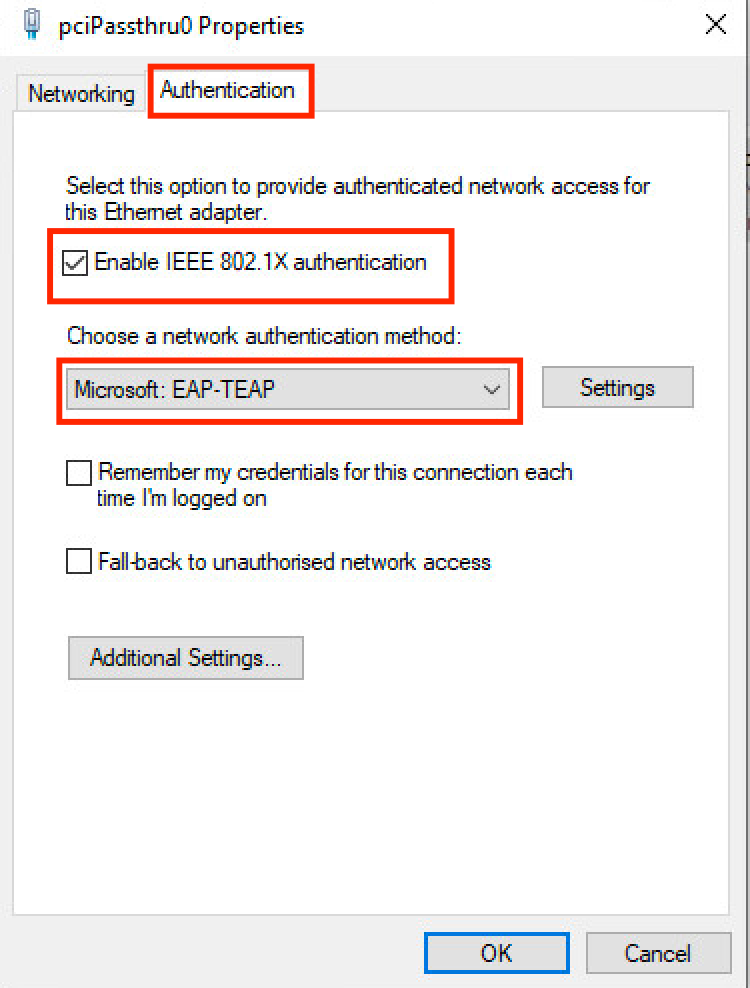

Control Panel > Network and Sharing Center > Change Adapter Settingsに移動して右クリックしLAN Connection > Propertiesます。Authenticationタブをクリックします。

ステップ 1:ドロップAuthenticationダウンをクリックし、Microsoft EAP-TEAPを選択します。

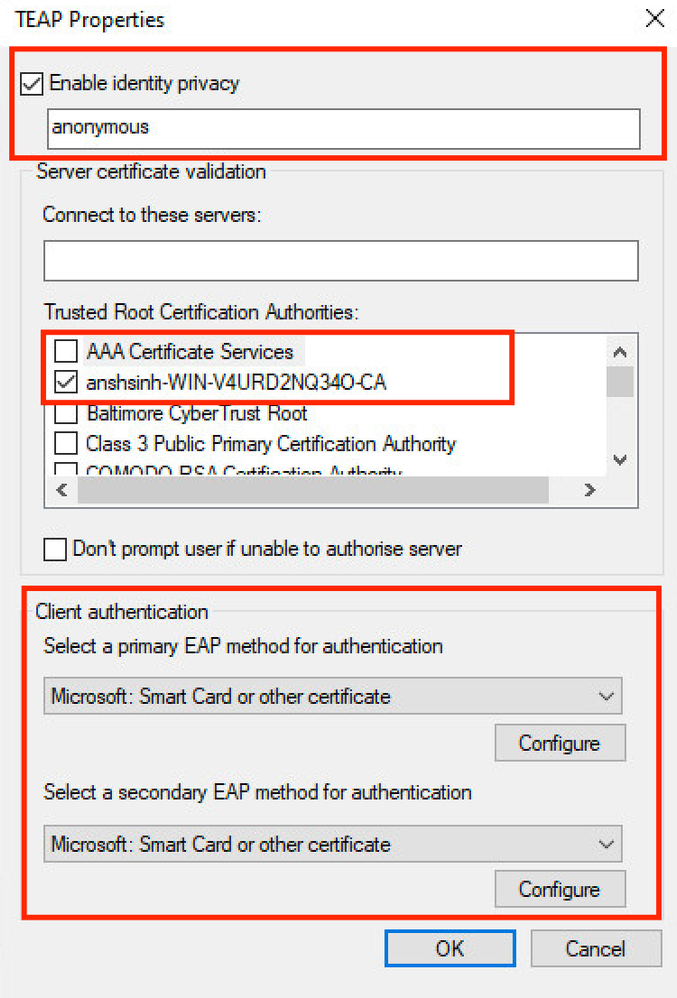

ステップ 2: TEAPの横にあるボタンをクリックしますSettings。

- IDとして

Enable Identity Privacyanonymous を有効のままにします。 - ISE PSNでのEAP認証用の証明書の署名に使用される、信頼されたルート認証局のルートCAサーバの横にチェックマークを付けます。

ステップ 3:Client Authenticationの下で、Microsoft: Smart Card of other certificateへの認証にEAP方式を選択します。

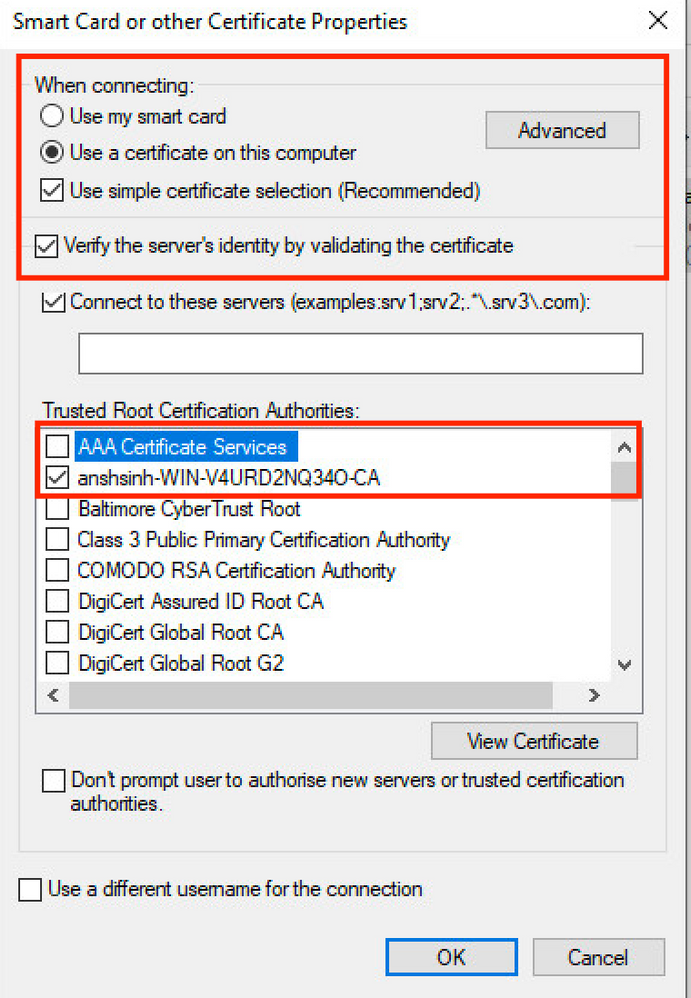

ステップ 4:各EAP方式のドロップダウンでConfigureボタンをクリックし、要件に従って変更して、OKをクリックします。

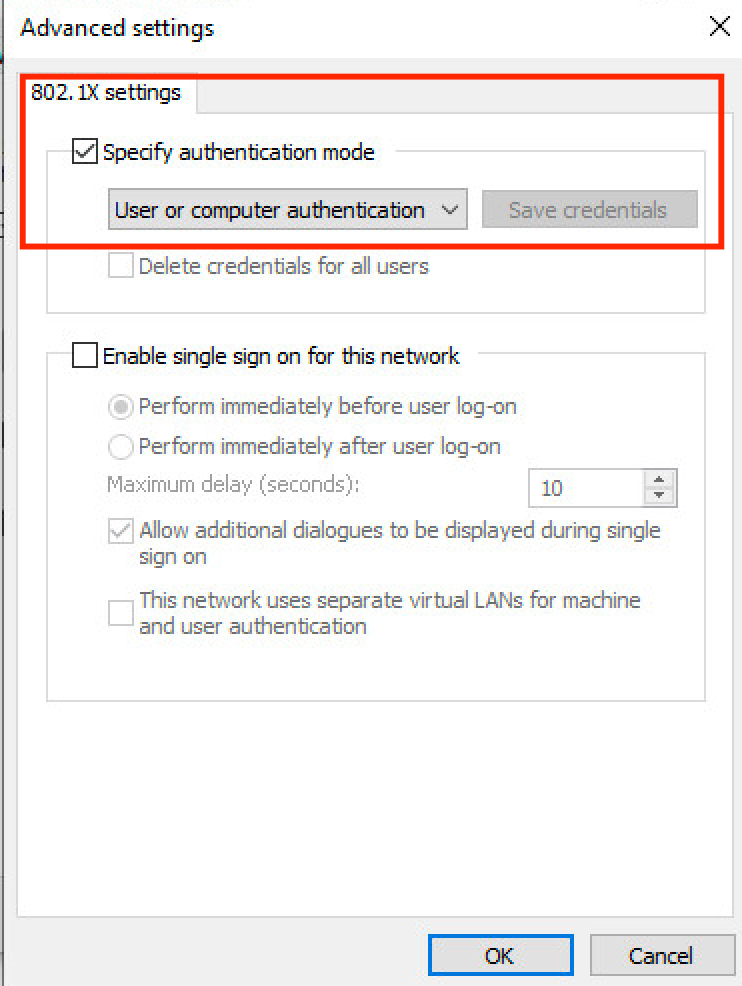

ステップ 5:下部にあるAdditional Settingsボタンをクリックします。

- Specify authentication modeを有効にします。

- ドロップダウンを適切な設定に設定します。

- 両方とも認証されるように

User or computer authenticationを選択し、OKをクリックします。

確認

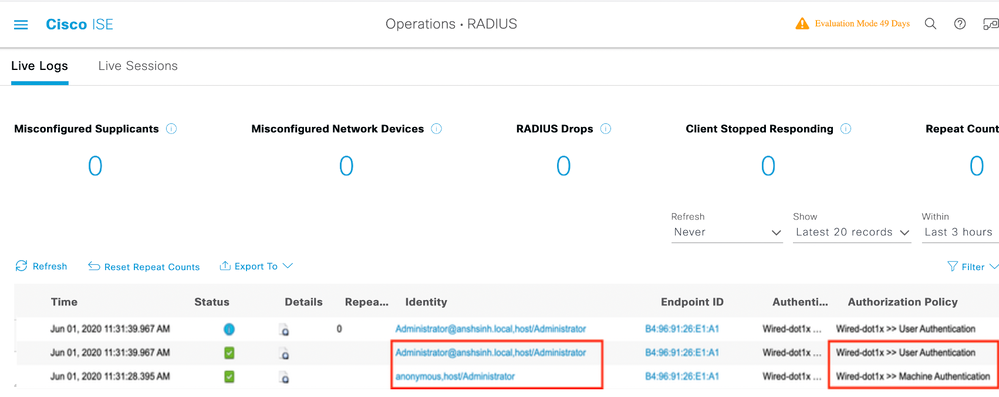

確認Windows 10マシンを再起動するか、またはサインアウトしてからサインインします。Windowsのログイン画面が表示されるたびに、マシン認証がトリガーされます。

ライブログのIDフィールドには、「anonymous, host/Administrator」(ここではマシン名)と表示されています。上記のIDプライバシーにサプリカントを設定したため、anonymousと表示されます。

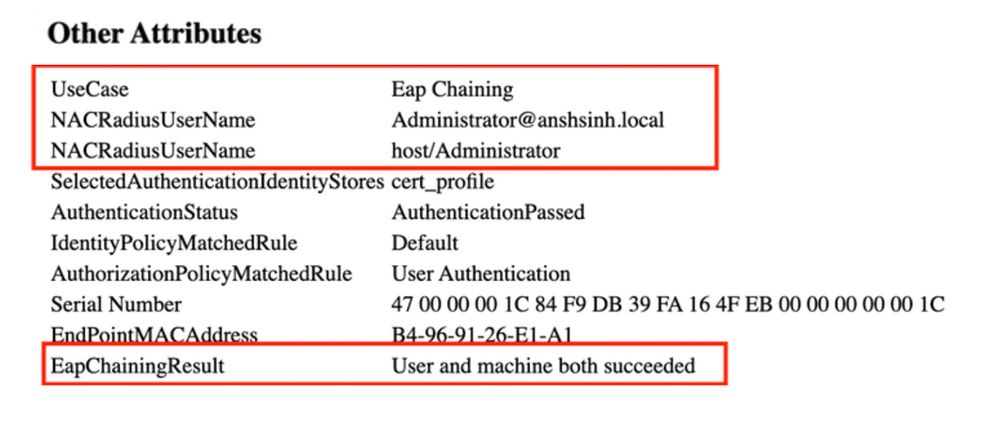

クレデンシャルを使用してPCにログインすると、ライブログAdministrator@example.local、host/Administratorで確認できます。これは、ユーザ認証とマシン認証の両方が1つのEAPセッションで行われるEAPチェーンです。

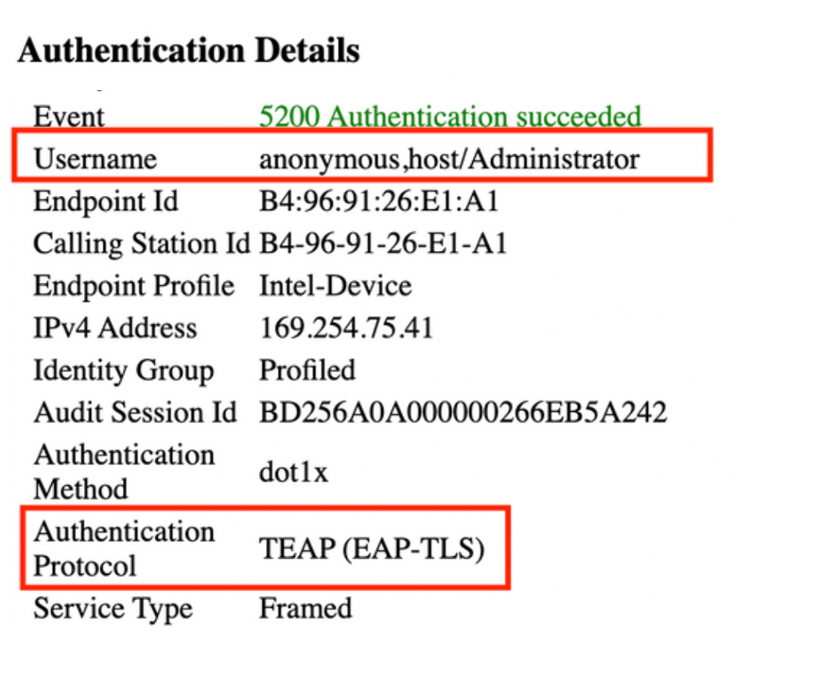

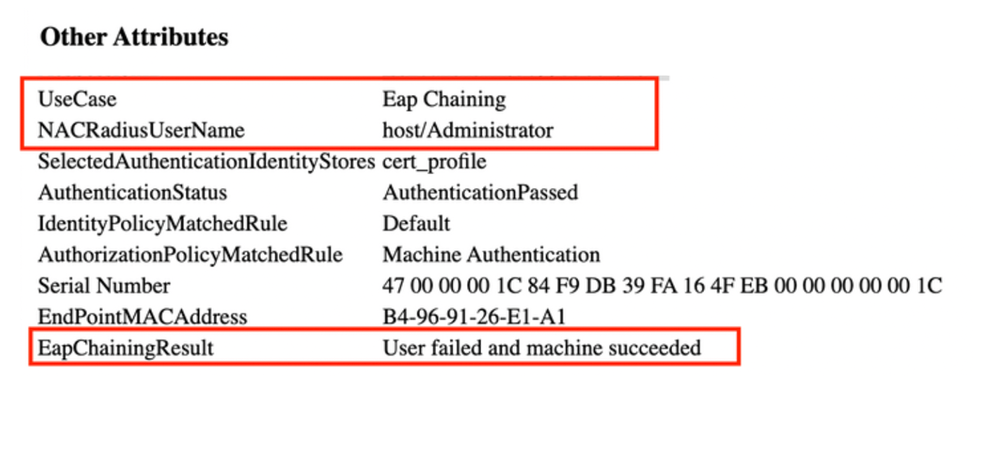

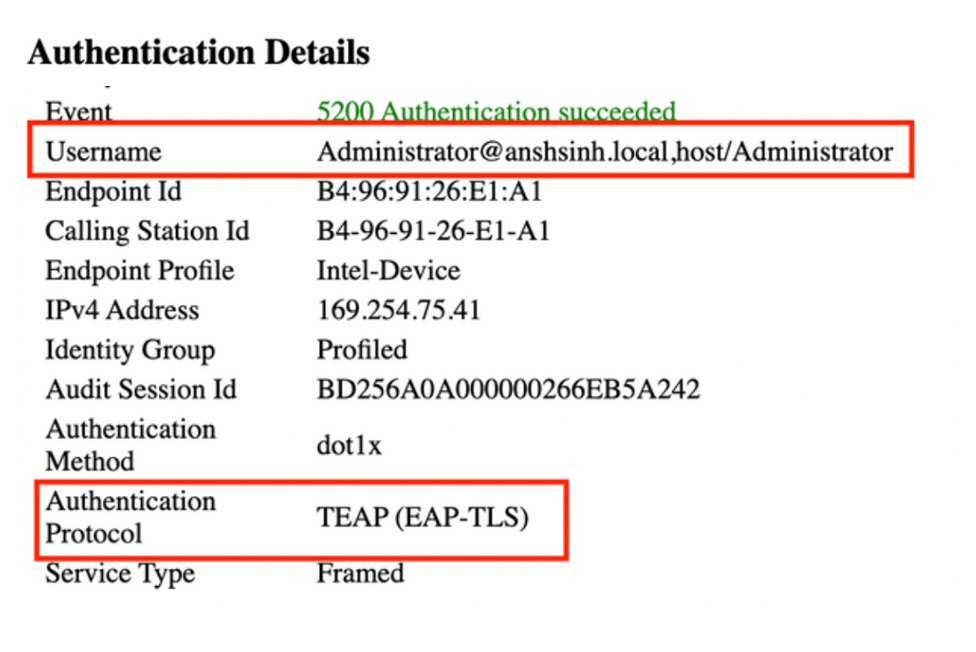

詳細な認証レポート

詳細な認証レポート ライブログの詳細では、マシン認証は1つのNACRadiusUsername エントリのみを表示しますが、チェーンされたユーザーとマシン認証は2つのエントリを表示します(1つはユーザー用、もう1つはマシン用)。また、Authentication Details のセクションの下に、Authentication Protocolで使用さTEAP (EAP-TLS) れたコマンドが表示されます。マシン認証とユーザ認証にMSCHAPv2を使用する場合、認証プロトコルには TEAP (Microsoft: Secured password (EAP-MSCHAP v2))が表示されます。

マシン認証

マシン認証

ユーザとマシンの認証

ユーザとマシンの認証

トラブルシュート

トラブルシュートISEで次のデバッグを有効にする必要があります。

runtime-AAAnsfnsf-sessionActive Directory(ISEとAD間のトラブルシューティング)

Windowsでは、イベントビューアのログを確認できます。

ライブログ分析

ライブログ分析マシン認証

マシン認証

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 11507 Extracted EAP-Response/Identity 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... ... 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully ... ... 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request ... ... 11515 Supplicant declined inner EAP method selected by Authentication Policy but did not proposed another one; inner EAP negotiation failed 11520 Prepared EAP-Failure for inner EAP method 11566 TEAP inner method finished with failure 22028 Authentication failed and the advanced options are ignored 33517 Sent TEAP Intermediate Result TLV indicating failure 11596 Prepared EAP-Request with another TEAP challenge ... ... 11574 Selected identity type 'Machine' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge 12625 Valid EAP-Key-Name attribute received 11596 Prepared EAP-Request with another TEAP challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully ... ... 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully ... ... 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed ... ... 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - anonymous,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success ... ... 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

ユーザとマシンの認証

ユーザとマシンの認証

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 11596 Prepared EAP-Request with another TEAP challenge ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method 11596 Prepared EAP-Request with another TEAP challenge ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 11574 Selected identity type 'Machine' 11564 TEAP inner method started ... ... 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - Administrator@example.local,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

関連情報

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

18-Jun-2024 |

タイトル、概要、代替テキスト、機械翻訳、およびフォーマットが更新されました。 |

1.0 |

10-Dec-2020 |

初版 |

シスコ エンジニア提供

- 安朱新派ASICエンジニアリングテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック