ISE 2.0の設定とAnyConnect 4.2ポスチャBitlLocker暗号化

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Microsoft BitLockerを使用してエンドポイントのディスクパーティションを暗号化する方法と、正しい暗号化が設定されている場合にのみネットワークへのフルアクセスを提供するようにCisco Identity Services Engine(ISE)を設定する方法について説明します。Cisco ISEバージョン2.0とAnyConnectセキュアモビリティクライアント4.2は、ディスク暗号化のポスチャをサポートしています。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 適応型セキュリティアプライアンス(ASA)のCLI設定とSecure Socket Layer(SSL)VPN設定

- ASA でのリモート アクセス VPN の設定

- ISEおよびポスチャサービス

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- Cisco ASA ソフトウェア バージョン 9.2.1 以降

- Cisco AnyConnect セキュア モビリティ クライアント バージョン 4.2 を搭載している Microsoft Windows バージョン 7

- Cisco ISE リリース 2.0 以降

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

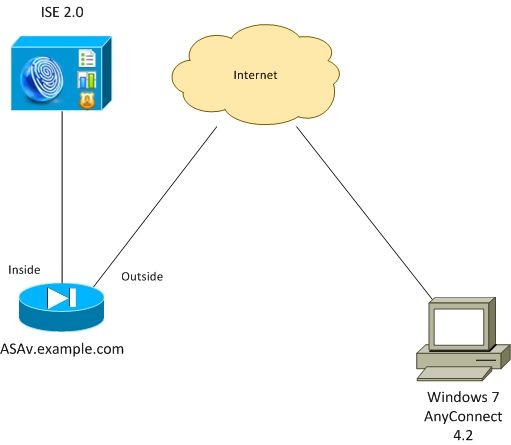

ネットワーク図

フローは次のとおりです。

- AnyConnect クライアントから開始された VPN セッションが ISE を介して認証されます。エンドポイントのポスチャステータスが不明なため、ルール「ASA VPN unknown」に該当してしまい、セッションはプロビジョニングのためにISEにリダイレクトされます

- ユーザが Web ブラウザを開き、HTTP トラフィックが ASA によって ISE にリダイレクトされます。ISE が、ポスチャとコンプライアンス モジュールとともに、AnyConnect の最新バージョンをエンドポイントにプッシュします。

- ポスチャモジュールが実行されると、パーティションE:がBitLockerによって完全に暗号化されているかどうかが確認されます。存在する場合、レポートはISEに送信され、ACLなしでRadius認可変更(CoA)がトリガーされます(フルアクセス)

- ASA上のVPNセッションが更新され、リダイレクトACLが削除されて、セッションはフルアクセスを持つ

VPNセッションを例として示します。ポスチャ機能は、他のタイプのアクセスに対しても正常に動作します。

ASA

認証、許可、アカウンティング(AAA)サーバとしてISEを使用して、リモートSSL VPNアクセスから設定されるREDIRECT ACL とともに Radius CoA を設定する必要があります。

aaa-server ISE20 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE20 (inside) host 10.48.17.235

key cisco

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE20

accounting-server-group ISE20

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.2.00096-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

access-list REDIRECT extended deny udp any any eq domain

access-list REDIRECT extended deny ip any host 10.48.17.235

access-list REDIRECT extended deny icmp any any

access-list REDIRECT extended permit tcp any any eq www

ip local pool POOL 172.16.31.10-172.16.31.20 mask 255.255.255.0

詳細については、次を参照してください。

AnyConnect 4.0 と ISE バージョン 1.3 統合の設定例

Windows 7 の BitLocker

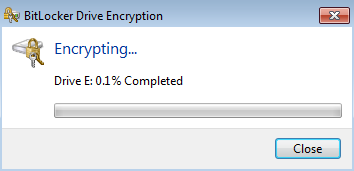

Control Panel > System and Security > BitLocker Drive Encryptionの順に選択し、E:パーティション暗号化を有効にします。図に示すように、パスワード(PIN)で保護します。

暗号化されたら、それをマウントし(パスワードのプロビジョニングを使用)、図に示すようにアクセスできることを確認します。

詳細については、次のMicrosoftのドキュメントを参照してください。

Windows BitLocker Drive Encryption Step-by-Step Guide

ISE

ステップ 1:ネットワークデバイス

Administration > Network Resources > Network Devicesの順に移動し、ASA with Device Type = ASAを追加します。これは認可ルールの条件として使用されますが、必須ではありません(他のタイプの条件を使用できます)。

必要に応じて、ネットワークデバイスグループが存在しません。作成するには、Administration > Network Resources > Network Device Groupsの順に移動します。

ステップ 2:ポスチャ条件とポリシー

ポスチャ条件が更新されていることを確認します。Administration > System > Settings > Posture > Updates > Update Nowの順に移動します。

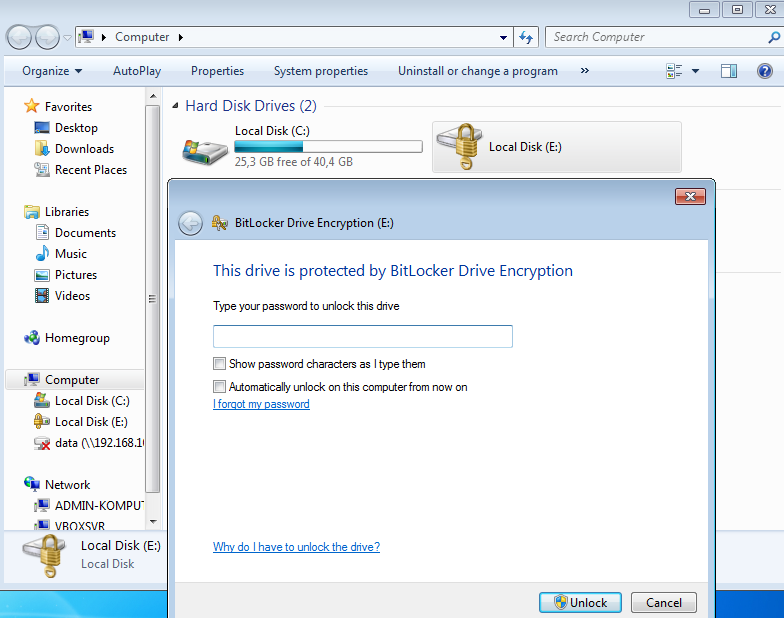

Policy > Policy Elements > Conditions > Posture > Disk Encryption Conditionの順に移動し、図に示すように新しい条件を追加します。

この条件は、Windows 7用BitLockerがインストールされているかどうか、およびE:パーティションが完全に暗号化されているかどうかを確認します。

注: BitLockerはディスクレベルの暗号化であり、ディスク文字のみをサポートしています。パス引数を使用した特定の場所の指定はサポートされていません。

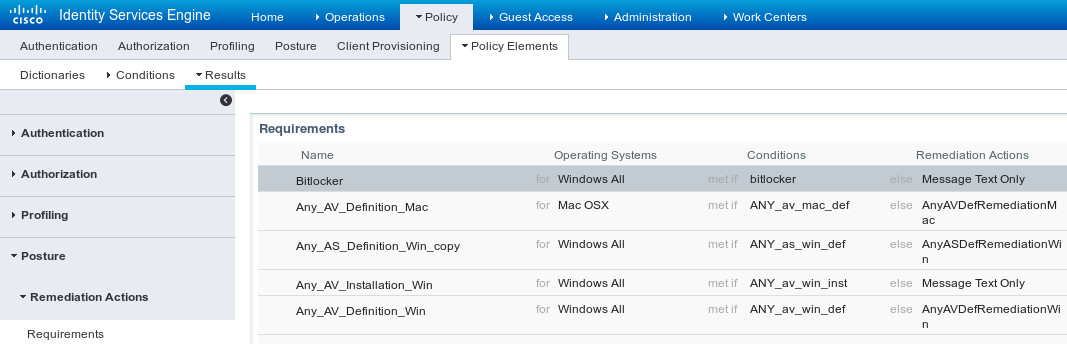

Policy > Policy Elements > Results > Posture > Requirementsの順に移動し、図に示す条件を使用する新しい要件を作成します。

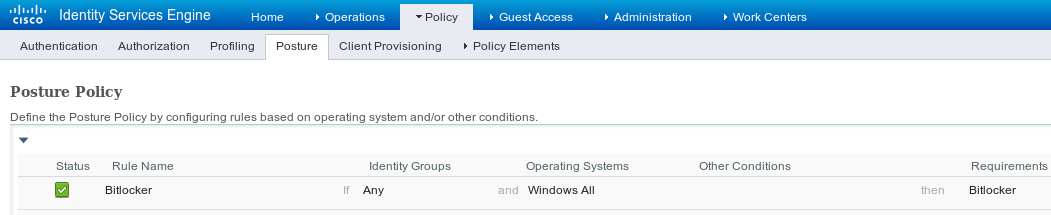

Policy > Postureに移動し、図に示すように要件を使用するために、すべてのWindowsに対する条件を追加します。

ステップ 3:クライアントプロビジョニングのリソースとポリシー

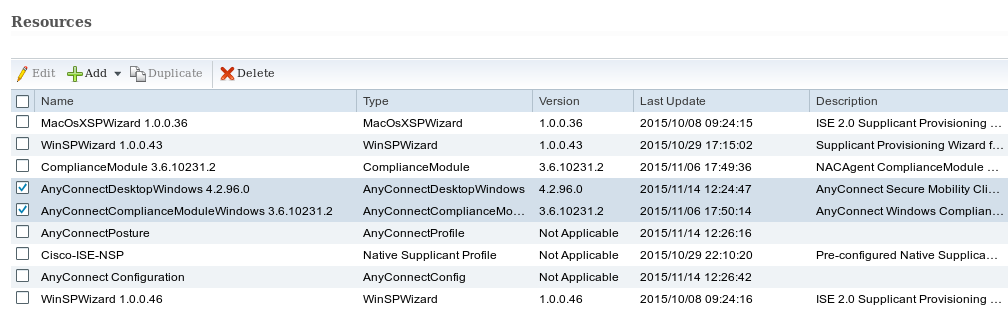

Policy > Policy Elements > Client Provisioning > Resourcesの順に移動し、Cisco.comからCompliance Moduleをダウンロードし、図に示すようにAnyConnect 4.2パッケージを手動でアップロードします。

Add > NAC Agent or AnyConnect Posture Profileの順に移動し、デフォルト設定でAnyConnectポスチャプロファイル(名前:AnyConnectPosture)を作成します。

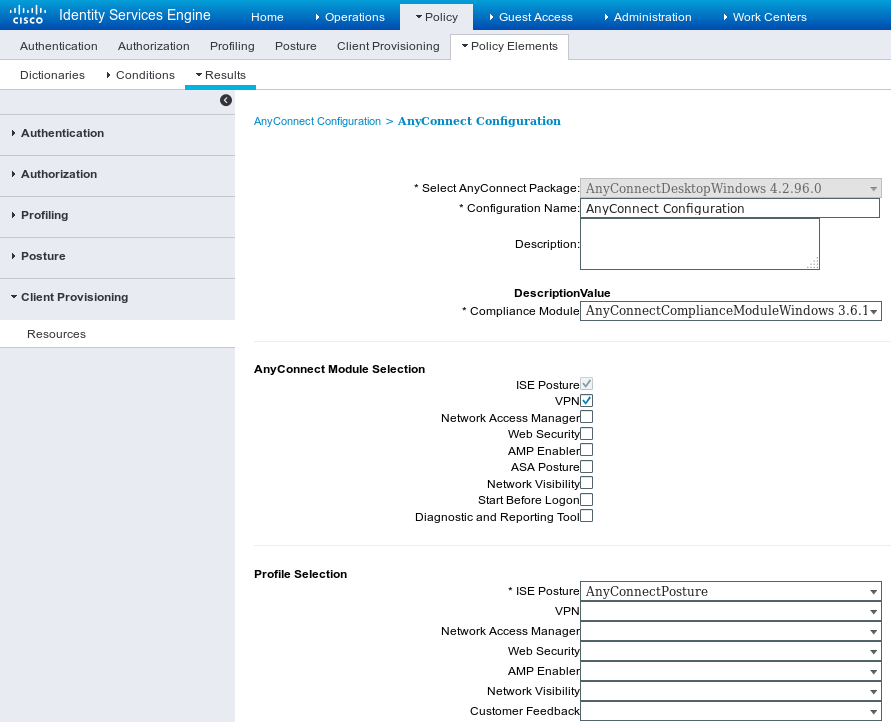

図に示すように、Add > AnyConnect Configurationの順に移動し、AnyConnectプロファイル(名前:AnyConnect Configuration)を追加します。

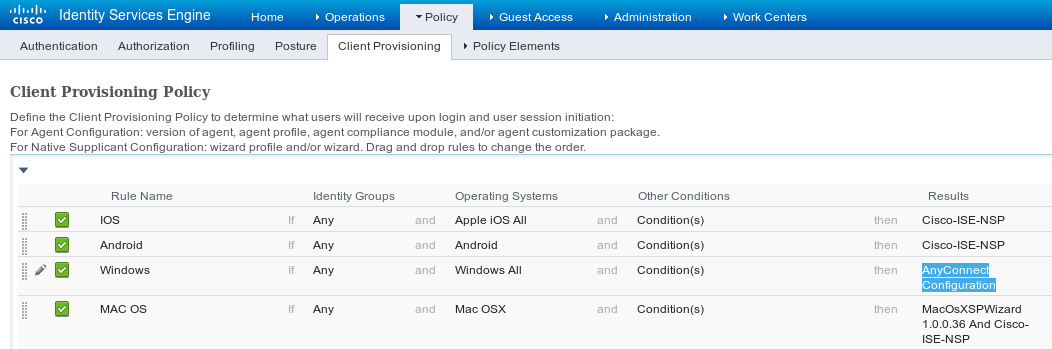

Policy > Client Provisioningの順に移動し、図に示すように、設定済みのAnyConnectプロファイルを使用するために、Windowsのデフォルトポリシーを変更します。

ステップ 4:認可ルール

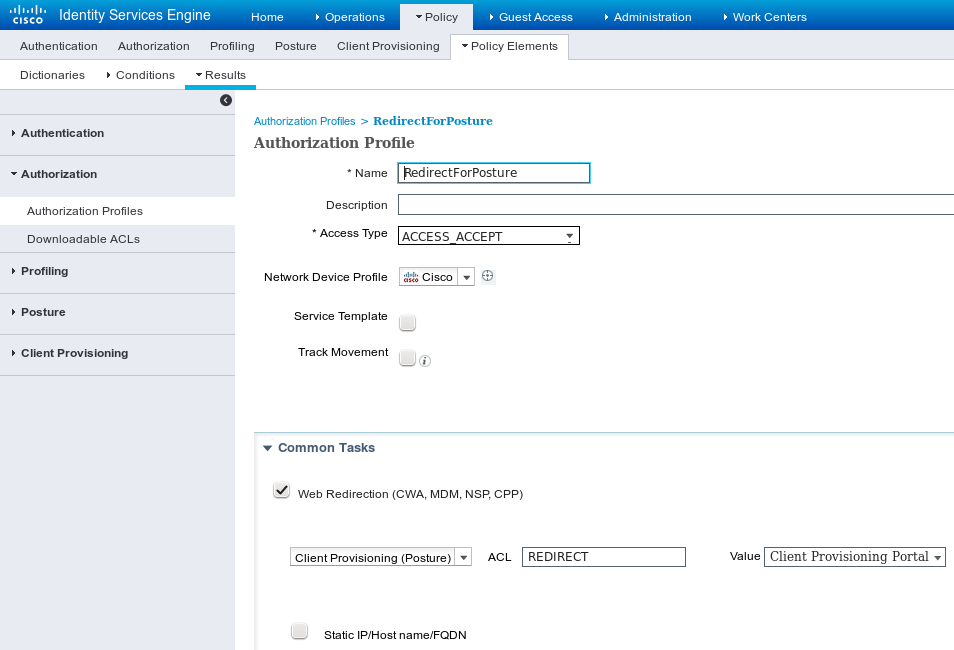

図に示すように、Policy > Policy Elements > Results > Authorizationの順に移動し、デフォルトのクライアントプロビジョニングポータルにリダイレクトする認可プロファイル(名前:RedirectForPosture)を追加します。

[REDIRECT] ACL は ASA で定義されます。

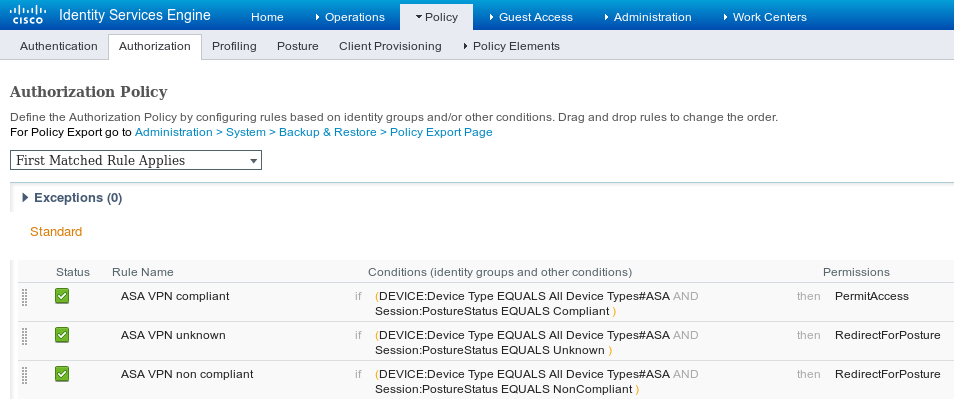

Policy > Authorizationに移動し、図に示すように3つの認可ルールを作成します。

エンドポイントがルールに準拠している場合は、フル アクセスが許可されます。ステータスが不明または非準拠の場合、クライアントプロビジョニングのリダイレクションが返されます。

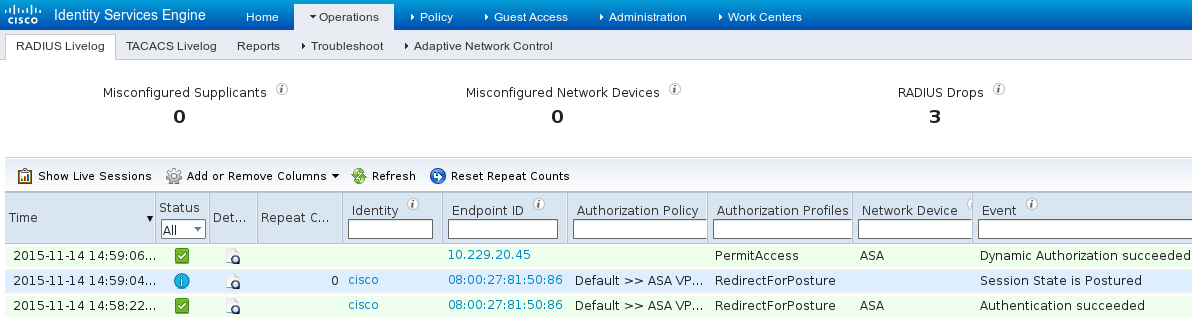

確認

ここでは、設定が正常に機能しているかどうかを確認します。

ステップ 1:VPN セッションの確立

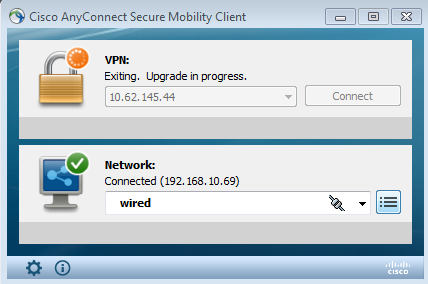

VPNセッションが確立されたら、図に示すように、ASAがAnyConnectモジュールのアップグレードを実行する可能性があります。

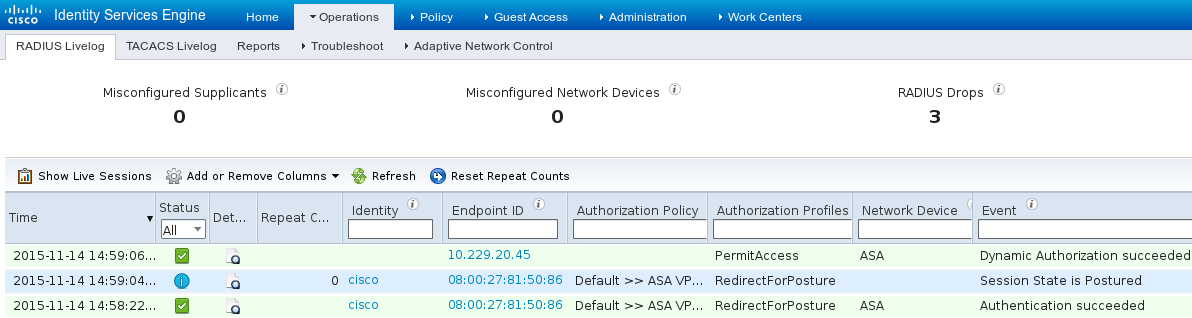

ISEで最後のルールがヒットすると、図に示すようにRedirectForPosture権限が返されます。

ASAは、VPNセッションの構築が完了すると、リダイレクションが必要であることを報告します。

ASAv# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 32

Assigned IP : 172.16.31.10 Public IP : 10.61.90.226

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53201 Bytes Rx : 122712

Pkts Tx : 134 Pkts Rx : 557

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 21:29:50 UTC Sat Nov 14 2015

Duration : 0h:56m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a80101000200005647a7ce

Security Grp : none

<some output omitted for clarity>

ISE Posture:

Redirect URL : https://mgarcarz-ise20.example.com:8443/portal/gateway?sessionId=&portal=0d2ed780-6d90-11e5-978e-00505...

Redirect ACL : REDIRECT

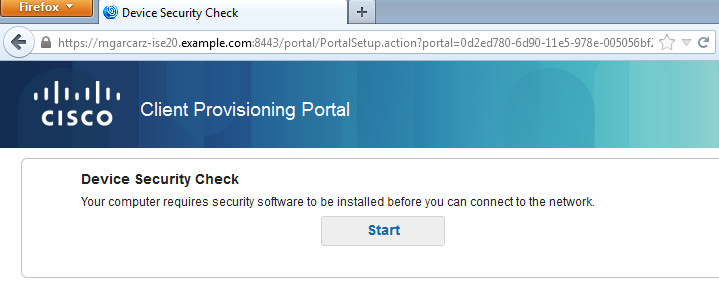

ステップ 2:クライアント プロビジョニング

この段階で、図に示すように、エンドポイントのWebブラウザトラフィックはクライアントプロビジョニングのためにISEにリダイレクトされます。

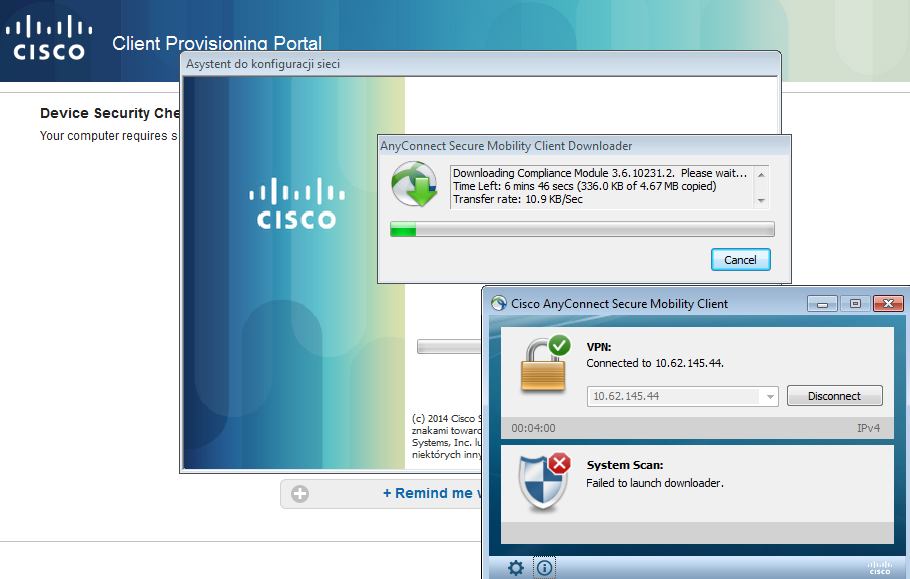

必要に応じて、図に示すように、ポスチャおよびコンプライアンスモジュールとともにAnyConnectが更新されます。

ステップ 3:ポスチャのチェックと CoA

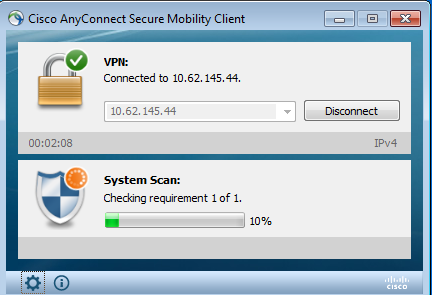

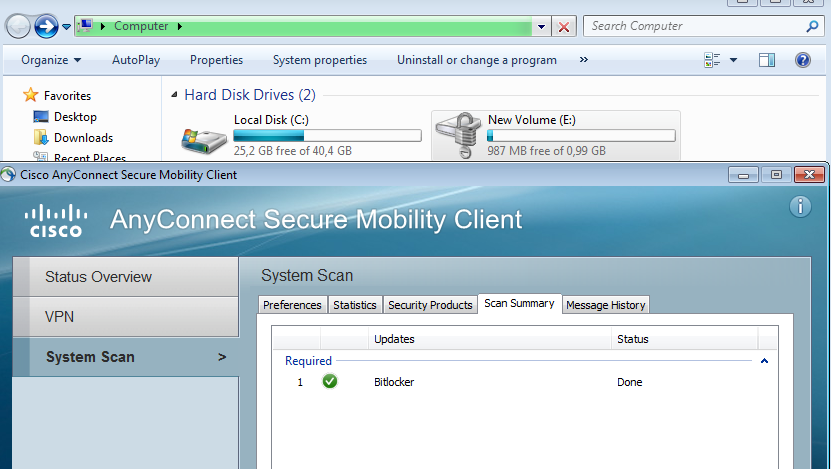

ポスチャモジュールが実行され、ISEが検出されます(成功するにはenroll.cisco.comのDNS Aレコードが必要な場合があります)。次の図に示すように、ポスチャ条件をダウンロードして確認します。

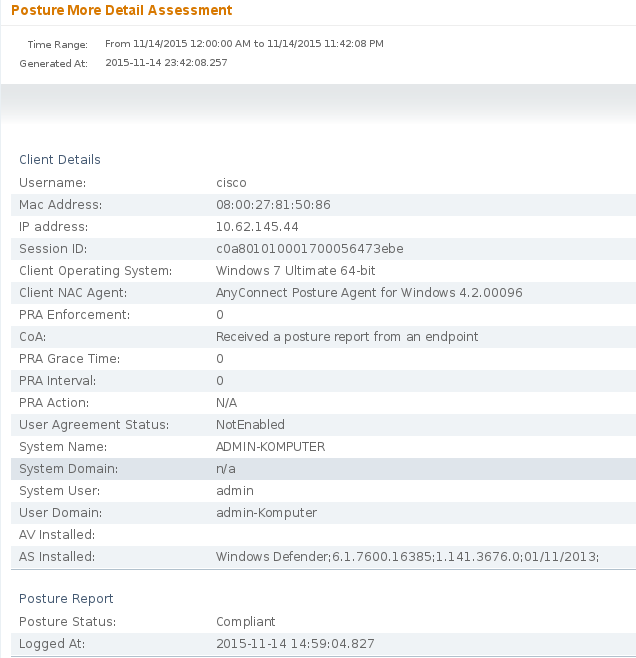

E:パーティションがBitLockerによって完全に暗号化されていることが確認されると、次の図に示すように、正しいレポートがISEに送信されます。

これにより、図に示すように、CoAがVPNセッションを再認可します。

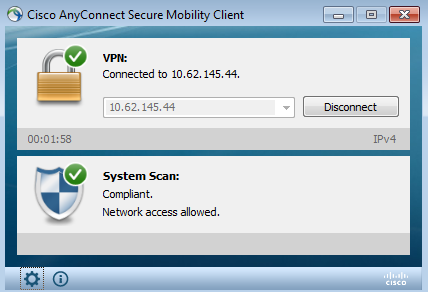

ASAは、フルアクセスを提供するリダイレクトACLを削除します。図に示すように、AnyConnectがコンプライアンスを報告します。

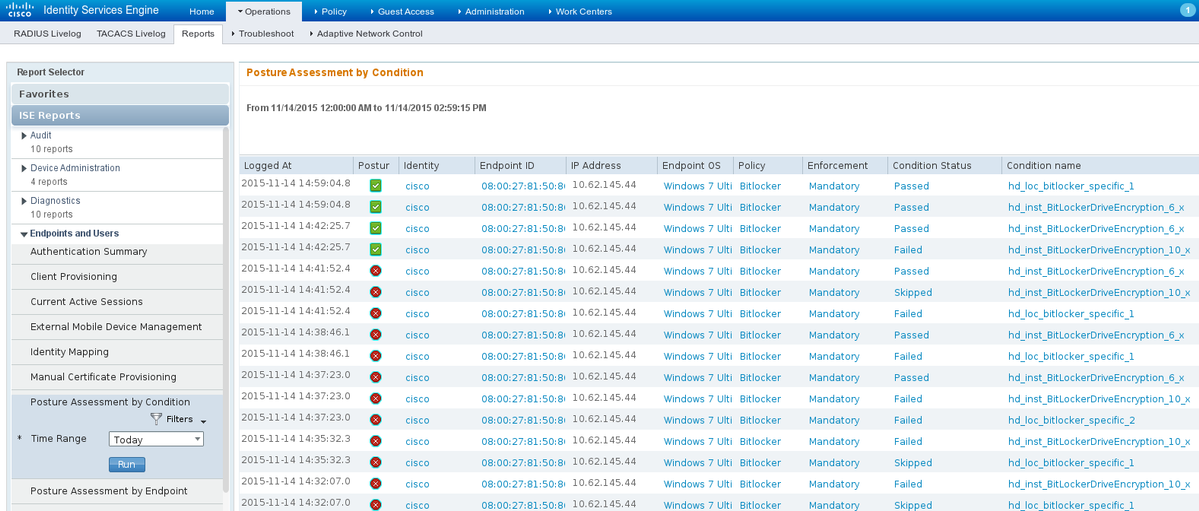

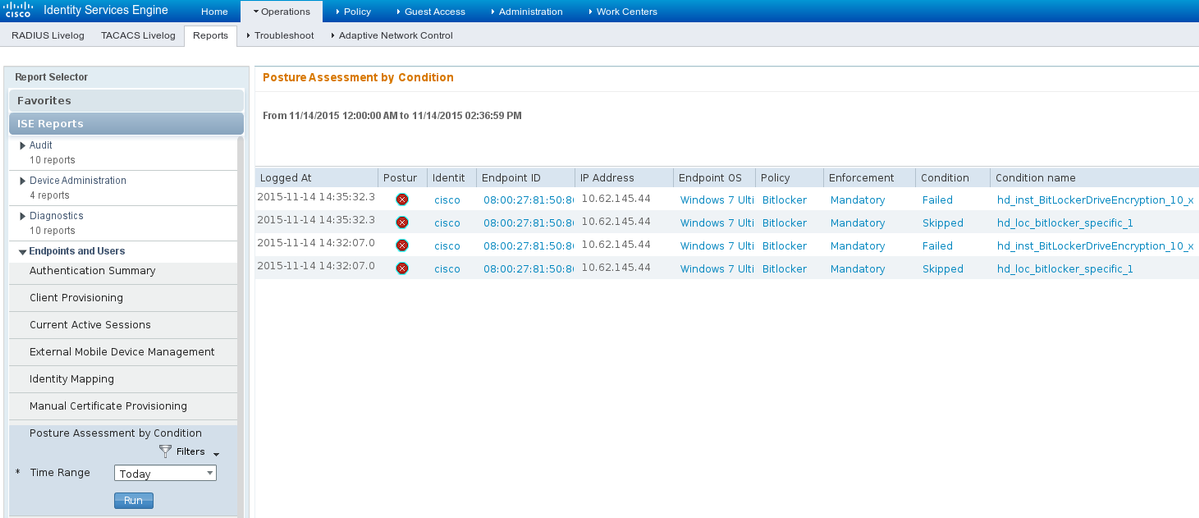

また、ISEの詳細レポートでは、両方の条件が満たされていることを確認できます(条件別ポスチャ評価は、すべての条件を示す新しいISE 2.0レポートです)。最初の条件(hd_inst_BitLockerDriveEncryption_6_x)はインストールまたはプロセスを確認し、2番目の条件(hd_loc_bitlocker_specific_1)は特定の場所(E:)が図に示すように完全に暗号化されているかどうかを確認します。

図に示すように、ISEのエンドポイント別ポスチャ評価レポートですべての条件が満たされていることが確認されます。

ise-psc.logデバッグでも同じことを確認できます。ISE で受信されたポスチャ要求、および応答は次のとおりです。

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -::c0a801010001700056473ebe:::- Received posture request [parameters: reqtype=validate, userip=10.62.145.44, clientmac=08-00-27-81-50-86, os=WINDOWS, osVerison=1.2.1.6.1.1, architecture=9, provider=Device Filter, state=, ops=1, avpid=, avvname=Microsoft Corp.:!::!::!:, avpname=Windows Defender:!::!::!:, avpversion=6.1.7600.16385:!::!::!:, avpfeature=AS:!::!::!:, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.1; AnyConnect Posture Agent v.4.2.00096), session_id=c0a801010001700056473ebe

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Creating a new session info for mac 08-00-27-81-50-86

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Turning on enryption for endpoint with mac 08-00-27-81-50-86 and os WINDOWS, osVersion=1.2.1.6.1.1

2015-11-14 14:59:01,974 DEBUG [portal-http-service28][] cpm.posture.runtime.agent.AgentXmlGenerator -:cisco:c0a801010001700056473ebe:::- Agent criteria for rule [Name=bitlocker, Description=, Operating Systems=[Windows All], Vendor=com.cisco.cpm.posture.edf.AVASVendor@96b084e, Check Type=Installation, Allow older def date=0, Days Allowed=Undefined, Product Name=[com.cisco.cpm.posture.edf.AVASProduct@44870fea]] - ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) )

ポスチャ要件(条件 + 修復)付きの応答は XML 形式になります。

2015-11-14 14:59:02,052 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

Bitlocker

<version/>

Bitlocker encryption not enabled on the endpoint. Station not compliant.

<type>3</type>

<optional>0</optional>

<action>3</action>

<check>

<id>hd_loc_bitlocker_specific_1</id>

<category>10</category>

<type>1002</type>

<param>180</param>

E:

full

<value_type>2</value_type>

</check>

<check>

hd_inst_BitLockerDriveEncryption_6_x

<category>10</category>

<type>1001</type>

<param>180</param>

<operation>regex match</operation>

<value>^6\..+$|^6$</value>

<value_type>3</value_type>

</check>

<criteria>( ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) ) )</criteria>

</package>

</cleanmachines>

暗号化されたレポートが ISE で受信された後:

2015-11-14 14:59:04,816 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypting report

2015-11-14 14:59:04,817 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypted report [[ <report><version>1000</version><encryption>0</encryption><key></key><os_type>WINDOWS</os_type><osversion>1.2.1.6.1.1</osversion><build_number>7600</build_number><architecture>9</architecture><user_name>[device-filter-AC]</user_name><agent>x.y.z.d-todo</agent><sys_name>ADMIN-KOMPUTER</sys_name><sys_user>admin</sys_user><sys_domain>n/a</sys_domain><sys_user_domain>admin-Komputer</sys_user_domain><av><av_vendor_name>Microsoft Corp.</av_vendor_name><av_prod_name>Windows Defender</av_prod_name><av_prod_version>6.1.7600.16385</av_prod_version><av_def_version>1.141.3676.0</av_def_version><av_def_date>01/11/2013</av_def_date><av_prod_features>AS</av_prod_features></av><package><id>10</id><status>1</status><check><chk_id>hd_loc_bitlocker_specific_1</chk_id>1 </check><check><chk_id>hd_inst_BitLockerDriveEncryption_6_x</chk_id><chk_status>1></check></package></report> ]]

ステーションは準拠としてマークされ、ISEはCoAを送信します。

2015-11-14 14:59:04,823 INFO [portal-http-service28][] cisco.cpm.posture.runtime.PostureManager -:cisco:c0a801010001700056473ebe:::- Posture state is compliant for endpoint with mac 08-00-27-81-50-86

2015-11-14 14:59:06,825 DEBUG [pool-5399-thread-1][] cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a801010000f0005647358b:::- Posture CoA is triggered for endpoint [08-00-27-81-50-86] with session [c0a801010001700056473ebe

また、最終的な設定はISEによって送信されます。

2015-11-14 14:59:04,827 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Sending response to endpoint 08-00-27-81-50-86 http response [[ <!--X-Perfigo-DM-Error=0--><!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0--><!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0--><!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey--><!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=--><!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter--><!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4--><!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:81:50:86--> ]]

次の手順は、クライアント側(AnyConnect DART)でも確認できます。

Date : 11/14/2015

Time : 14:58:41

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Scanning system ... ]

******************************************

Date : 11/14/2015

Time : 14:58:43

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Checking requirement 1 of 1. ]

******************************************

Date : 11/14/2015

Time : 14:58:46

Type : Warning

Source : acvpnui

Description : Function: CNacApiShim::PostureNotification

File: .\NacShim.cpp

Line: 461

Clearing Posture List.

セッションが成功すると、AnyConnect UIのシステムスキャン/メッセージ履歴に次のようにレポートされます。

14:41:59 Searching for policy server.

14:42:03 Checking for product updates...

14:42:03 The AnyConnect Downloader is performing update checks...

14:42:04 Checking for profile updates...

14:42:04 Checking for product updates...

14:42:04 Checking for customization updates...

14:42:04 Performing any required updates...

14:42:04 The AnyConnect Downloader updates have been completed.

14:42:03 Update complete.

14:42:03 Scanning system ...

14:42:05 Checking requirement 1 of 1.

14:42:05 Updating network settings.

14:42:10 Compliant.

バグ

CSCux15941  - ISE 2.0およびAC4.2ポスチャbitlocker暗号化のロケーションの失敗(char \ / サポートなし)

- ISE 2.0およびAC4.2ポスチャbitlocker暗号化のロケーションの失敗(char \ / サポートなし)

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

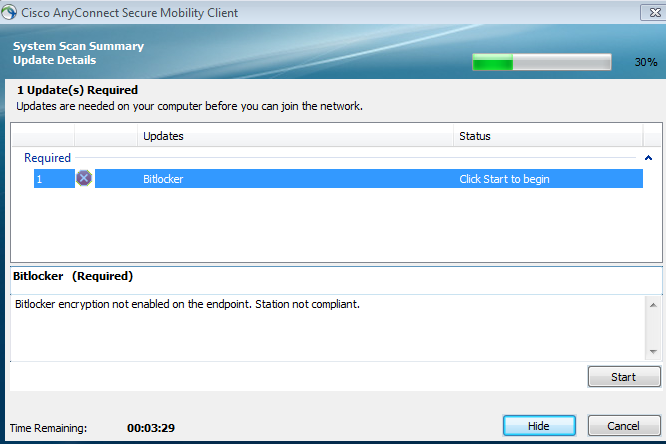

エンドポイントが非準拠の場合、次の図に示すように、AnyConnect UIによって報告されます(設定済みの修復も実行されます)。

図に示すように、ISEは障害状態の詳細を提供できます。

同じことは、CLIログ(「検証」セクションのログの例)でも確認できます。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

21-Nov-2015 |

初版 |

シスコ エンジニア提供

- ミハル・ガルカルツCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック