概要

このマニュアルでは、FireSIGHT システム上で URL フィルタリングを設定する手順について説明します。FireSIGHT 管理センターの URL フィルタリング機能を使用すると、モニタされたホストからの暗号化されない URL リクエストに基づいてネットワークをトラバースするトラフィックを判断するためにアクセス コントロール ルールの条件を記述することができます。

前提条件

要件

このドキュメントでは、URL フィルタリング ライセンスおよびポートに対するいくつかの特定の要件について説明します。

URL フィルタリング ライセンスの要件

FireSIGHT 管理センターでは、URL 情報の更新について定期的にクラウドにコンタクトするための URL フィルタリング ライセンスが必要です。URL フィルタリング ライセンスがない状態でもアクセス コントロール ルールのカテゴリおよびレピュテーション ベースの URL 条件を追加することができます。ただし、最初に URL フィルタリング ライセンスを FireSIGHT 管理センターに追加し、ポリシー適用対象のデバイス上で有効にするまでアクセス コントロール ポリシーを適用できません。

URL フィルタリング ライセンスが期限切れになると、カテゴリおよびレピュテーション ベースの URL 条件を持つアクセス コントロール ルールは URL のフィルタリングを停止し、FireSIGHT 管理センターはクラウド サービスにコンタクトしなくなります。URL フィルタリングのライセンスがない場合、許可するかブロックするように個々の URL または URL のグループを設定することができますが、ネットワーク トラフィックをフィルタするために URL カテゴリまたはレピュテーション データは使用することはできません。

ポート要件

FireSIGHTシステムは、クラウドサービスとの通信にポート443/HTTPSおよび80/HTTPを使用します。ポート 443/HTTPS は双方向で開き、ポート 80/HTTP へのインバウンド アクセスを FireSIGHT 管理センター上で許可する必要があります。

使用するコンポーネント

このドキュメントの情報は、次のハードウェアとソフトウェアのバージョンに基づいています。

- FirePOWER アプライアンス:7000 シリーズ、8000 シリーズ

- 次世代侵入防御システム(NGIPS)仮想アプライアンス

- 適応型セキュリティ アプライアンス(ASA)FirePOWER

- Sourcefire ソフトウェア バージョン 5.2 以降

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

FireSIGHT 管理センター上の URL フィルタリング

URL フィルタリングを有効にするには、これらのステップを完了します。

- FireSIGHT 管理センターの Web ユーザ インターフェイスにログインします。

- ナビゲーションは、実行するソフトウェアバージョンによって異なります。

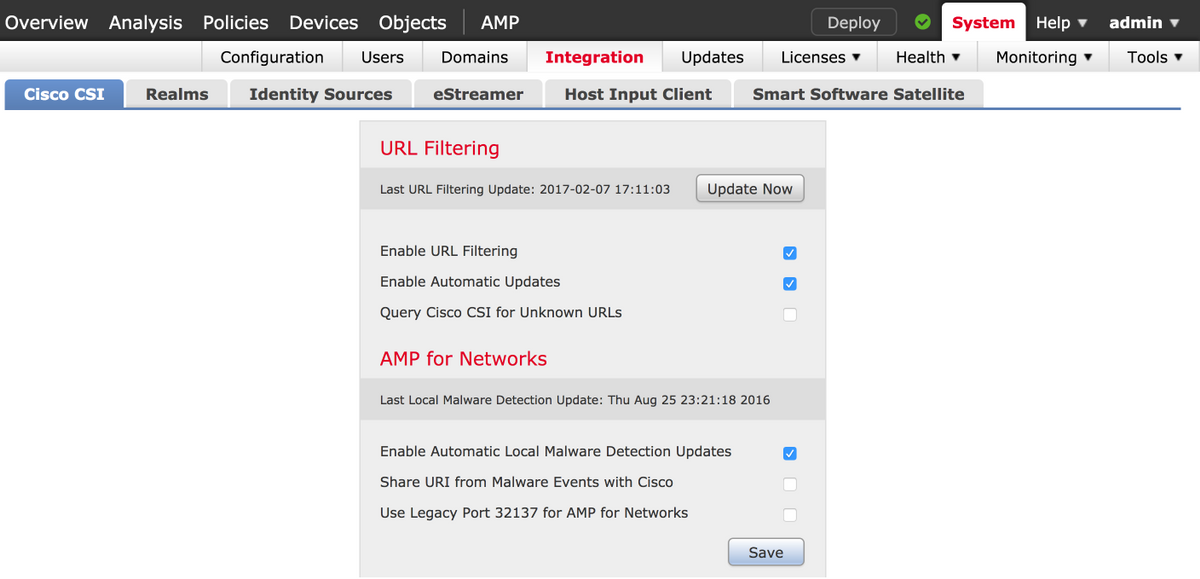

- バージョン6.1.xでは、[System] > [Integration] > [Cisco CSI] を選択します。

- バージョン5.xでは、System > Local > Configurationの順に選択します。[Cloud Services] を選択します。

- URLフィルタリングを有効にするには、[Enable URL Filtering] チェックボックスをオンにします。

- 必要に応じて、[Enable Automatic Updates] チェックボックスをオンにして、自動更新を有効にします。このオプションは、システムが定期的にクラウド サービスに接続して、アプライアンスのローカル データ セットに含まれる URL データの更新を取得できるようにします。

注:クラウドサービスは通常、1日に1回データを更新しますが、自動更新を有効にすると、情報が常に最新であることを確認するためにFireSIGHT Management Centerが30分ごとにチェックを行います。毎日の更新は小規模である傾向がありますが、最終更新日から 5 日以上経過している場合、新しい URL フィルタリング データのダウンロードに最長で 20 分かかる場合があります。一度更新がダウンロードされると、更新自体を実行するのに最大 30 分かかります。

- 必要に応じて、[Query Cloud for Unknown URLs for Unknown URLs] チェックボックスをオンにして、不明なURLのクラウドサービスを照会します。このオプションは、監視対象ネットワーク上で誰かがローカル データ セットに存在しない URL を参照しようとしたときに、システムが Sourcefire クラウドを照会できるようにします。クラウドが URL のカテゴリまたはレピュテーションを識別できない場合、または FireSIGHT 管理センターがクラウドに接続できない場合、その URL はカテゴリまたはレピュテーション ベースの URL 条件を含むアクセス コントロール ルールと一致しません。

注:URL に手動でカテゴリやレピュテーションを割り当てることはできません。プライバシー上の理由などで、未分類の URL を Sourcefire クラウドでカタログ化したくない場合は、このオプションを無効にします。

- [Save] をクリックします。URL フィルタリング設定が保存されます。

注:URL フィルタリングが最後に有効になってから経過した時間に応じて、または URL フィルタリングを今回初めて有効にしたかどうかによって、FireSIGHT 管理センターがクラウド サービスから URL フィルタリング データを取得します。

管理デバイス上の URL フィルタリング

- URL フィルタリング ライセンスが FireSIGHT 管理センターにインストールされているかどうかを確認します。[System] > [Licenses] ページに移動してライセンスのリストを検索します。

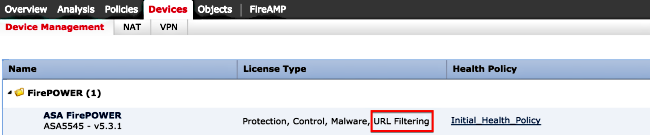

- [Devices] > [Device Management] ページに移動して、URL フィルタリング ライセンスがトラフィックをモニタするデバイス上に適用されるかどうかを検証します。

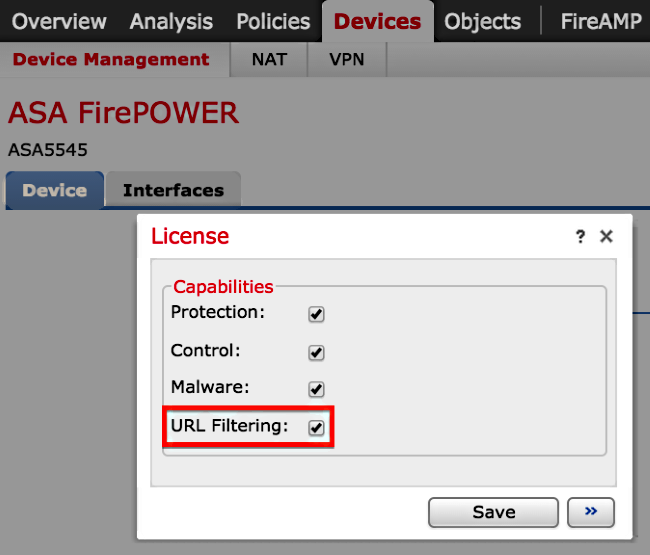

- URLフィルタリングライセンスがデバイスに適用されていない場合は、鉛筆アイコンをクリックして設定を編集します。アイコンは、デバイス名の横にあります。

- [Devices] タブから、デバイス上で URL フィルタリング ライセンスを有効にできます。

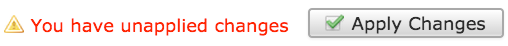

- ライセンスを有効にして変更を保存した後、[Apply Changes] をクリックして管理デバイス上でライセンスを適用する必要があります。

ブロックされた URL カテゴリからの特定のサイトの除外

FireSIGHT 管理センターでは、デフォルトの Sourcefire が提供するカテゴリ レーティングを上書きする URL のローカル レーティングを使用できません。このタスクを実行するには、アクセス コントロール ポリシーを使用する必要があります。これらの手順は、ブロック カテゴリから特定のサイトを除外するため、アクセス コントロール ルールで URL オブジェクトを使用する方法を説明しています。

- [Objects] > [Object Management]ページに移動します。

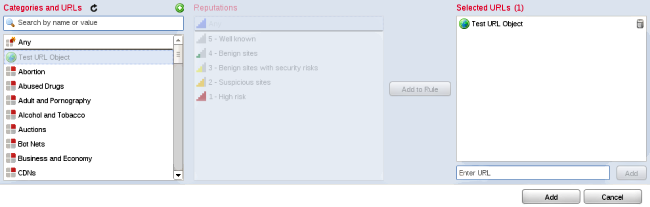

- URLとして[Individual Objects]を選択し、[Add URL] ボタンをクリックします。[URL Objects] ウィンドウが表示されます。

- 変更を保存したら、[Policies] > [Access Control] を選択し、鉛筆アイコンをクリックしてアクセスコントロールポリシーを編集します。

- [Add Rule] をクリックします。

- [Allow] アクションで URL オブジェクトをルールに追加し、URL カテゴリ ルールの上位に配置して、ルール アクションが最初に評価されるようにします。

- ルールを追加したら、[Save and Apply] をクリックします。新規変更が保存され、アクセス コントロール ポリシーが管理対象アプライアンスに適用されます。

確認

検証またはトラブルシューティング情報については、「関連情報」セクションでリンクされている「FireSIGHT システム上の URL フィルタリングでのトラブルシューティングの問題」の記事を参照してください。

トラブルシュート

確認またはトラブルシューティングの情報については、 FireSIGHT システム上の URL フィルタリングでのトラブルシューティングの問題 関連情報セクションにリンクされている記事。

関連情報