セキュアなファイアウォールとFirepower内部スイッチキャプチャの設定と確認

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Firepowerの設定と検証、およびセキュアファイアウォールの内部スイッチキャプチャについて説明します。

前提条件

要件

製品に関する基礎知識、キャプチャ分析。

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- セキュアファイアウォール31xx、42xx

- 火力41xx

- 火力93xx

- Cisco Secure eXtensible Operating System(FXOS)2.12.0.x

- Cisco Secure Firewall Threat Defense(FTD)7.2.0.x、7.4.1-172

- Cisco Secure Firewall Management Center(FMC)7.2.0.x、7.4.1-172

- 適応型セキュリティアプライアンス(ASA)9.18(1)x、9.20(x)

- Wireshark 3.6.7(https://www.wireshark.org/download.html)

背景説明

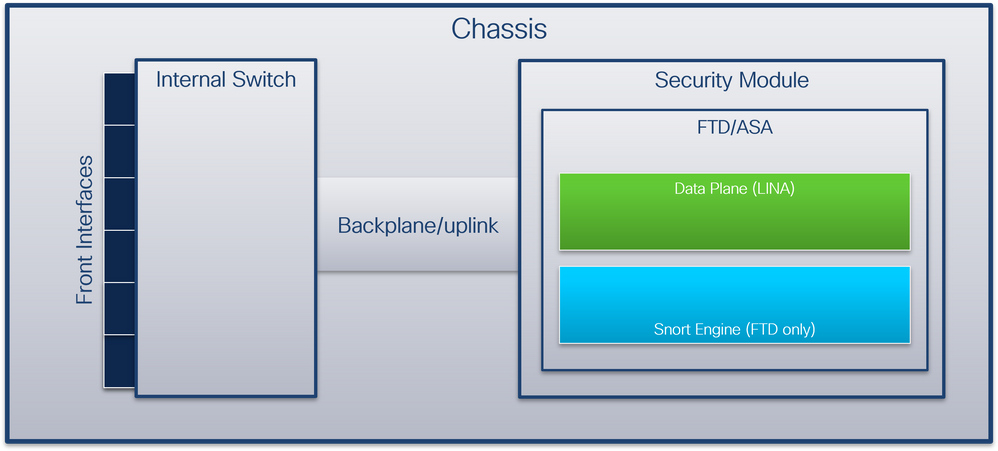

システムアーキテクチャの概要

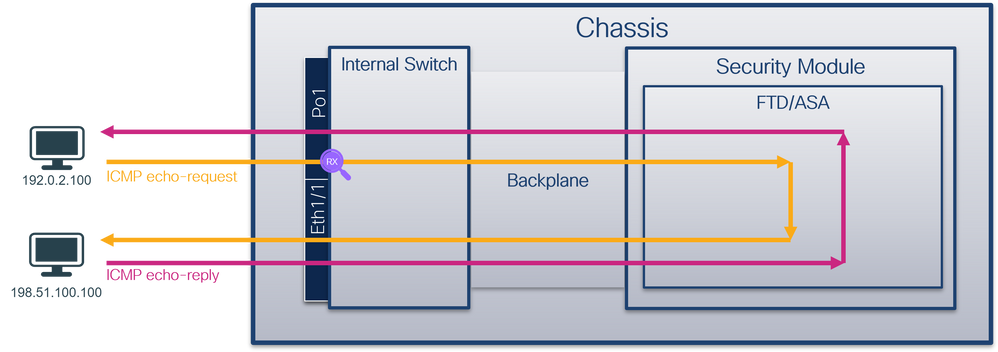

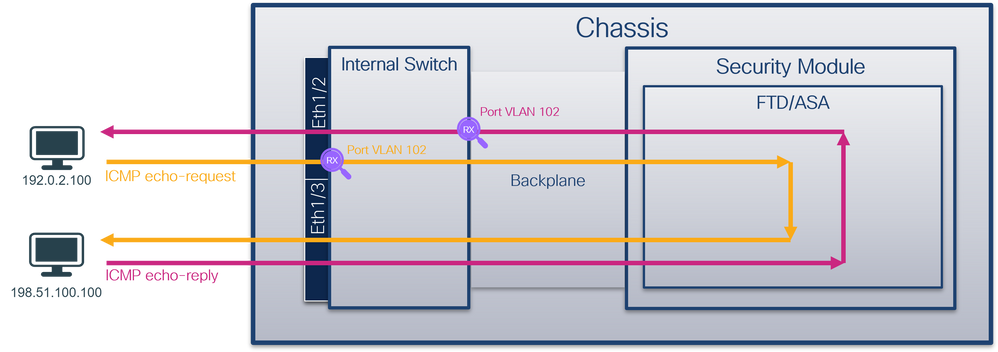

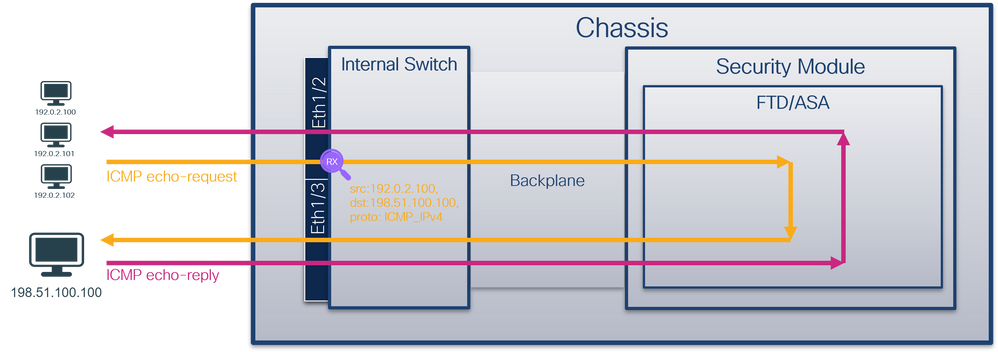

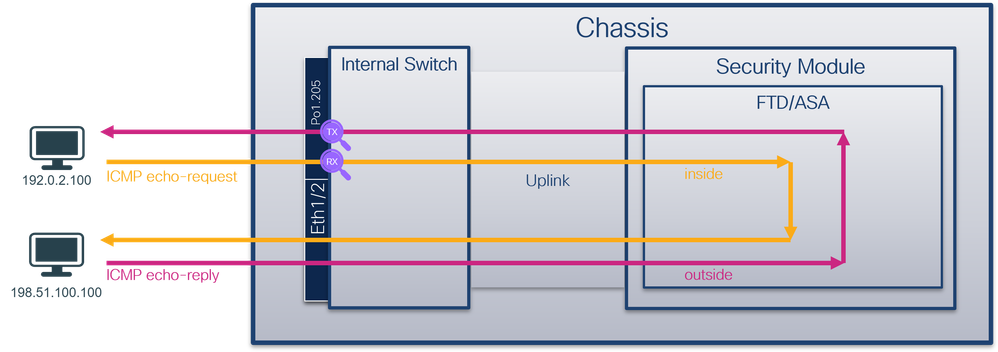

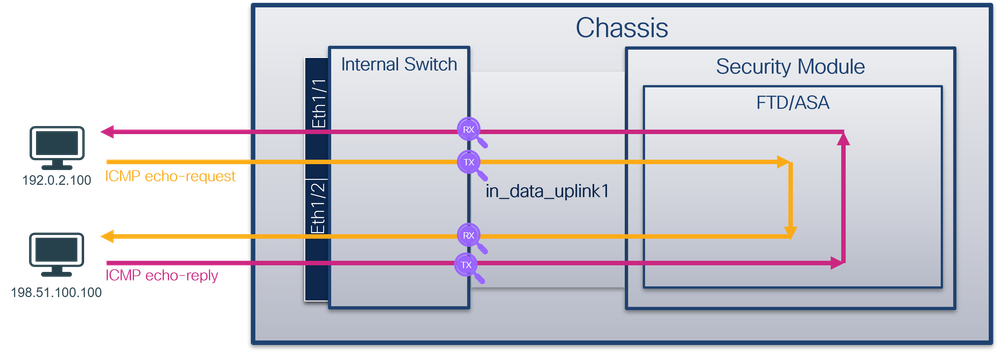

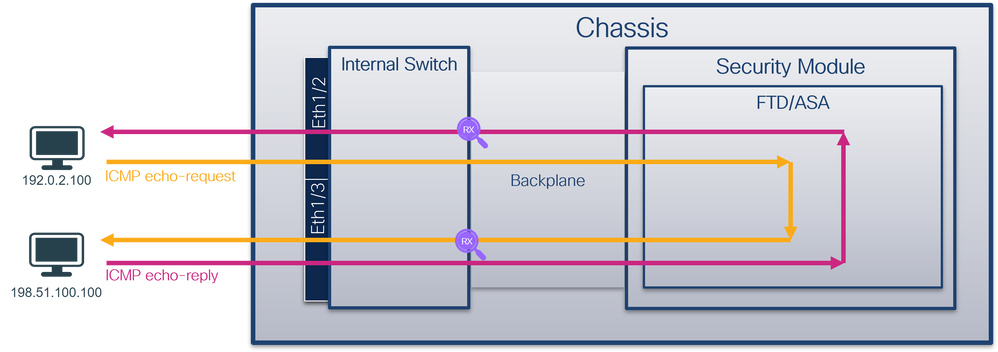

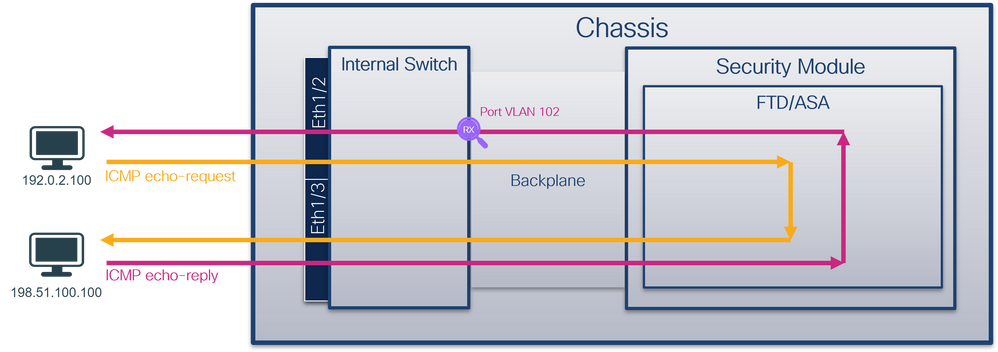

パケットフローの観点からは、Firepower 4100/9300およびセキュアファイアウォール3100/4200のアーキテクチャを次の図のように図示できます。

シャーシには次のコンポーネントが含まれます。

- 内部スイッチ:ネットワークからアプリケーションに、またはその逆にパケットを転送します。内部スイッチは、組み込みインターフェイスモジュールまたは外部ネットワークモジュール上にある前面インターフェイスに接続され、スイッチなどの外部デバイスに接続されます。前面インターフェイスの例としては、Ethernet 1/1、Ethernet 2/4などがあります。「戦線」は強力な技術的定義ではありません。このドキュメントでは、外部デバイスに接続されているインターフェイスと、バックプレーンまたはアップリンクインターフェイスを区別するために使用されます。

- バックプレーンまたはアップリンク:セキュリティモジュール(SM)を内部スイッチに接続する内部インターフェイス。

- 管理アップリンク:内部スイッチとアプリケーションの間に管理トラフィックパスを提供する、セキュアファイアウォール3100/4200専用の内部インターフェイス。

- 管理インターフェイス:シャーシ上の物理インターフェイス。

- データインターフェイス:トラフィックの転送に使用されるアプリケーションに割り当てられたインターフェイス。

セキュアファイアウォール3100/4200の場合、データ、管理、およびアップリンクインターフェイスは特定の内部スイッチポートにマッピングされます。

マッピングは、FXOS local-mgmtコマンドシェルのshow portmanager switch statusコマンド出力で確認できます。

この例では、ポート0/18がバックプレーン/アップリンクインターフェイスで、ポート0/19が管理アップリンクインターフェイスです。

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

次の表に、Firepower 4100/9300のバックプレーンインターフェイスと、セキュアファイアウォール3100/4200のアップリンクインターフェイスを示します。

| Platform |

サポートされるセキュリティモジュールの数 |

バックプレーン/アップリンクインターフェイス |

管理アップリンクインターフェイス |

マッピングされた内部スイッチポート |

マップされたアプリケーションインターフェイス |

| Firepower 4100(Firepower 4110/4112を除く) |

1 |

SM1: イーサネット1/9 Ethernet1/10 |

N/A |

N/A |

内部データ0/0 内部データ0/1 |

| Firepower 4110/4112 |

1 |

イーサネット1/9 |

N/A |

N/A |

内部データ0/0 内部データ0/1 |

| FirePOWER 9300 |

3 |

SM1: イーサネット1/9 Ethernet1/10 SM2: Ethernet1/11 Ethernet1/12 SM3: Ethernet1/13 Ethernet1/14 |

N/A |

N/A |

内部データ0/0 内部データ0/1

内部データ0/1

内部データ0/1 |

| Cisco Secure Firewall 3100 |

1 |

SM1:in_data_uplink1 |

in_mgmt_uplink1 |

port 0/18 port 0/19 |

内部データ0/1 管理1/1 |

| Cisco Secure Firewall 4200 |

1 |

SM1:in_data_uplink1 SM1:in_data_uplink2(4245のみ) |

in_mgmt_uplink1 in_mgmt_uplink2 |

port 0/11 ポート0/12(4245のみ) port 0/13 port 0/14 |

内部データ0/1 Internal-Data0/2(4245のみ) 管理1/1 管理1/2 |

モジュールあたり2つのバックプレーンインターフェイスを備えたFirepower 4100/9300または2つのデータアップリンクインターフェイスを備えたセキュアファイアウォール4245の場合、内部スイッチとモジュール上のアプリケーションが2つのインターフェイス上でトラフィックロードバランシングを実行します。

- セキュリティモジュール、セキュリティエンジン、またはブレード:FTDやASAなどのアプリケーションがインストールされているモジュール。Firepower 9300は最大3つのセキュリティモジュールをサポートします。

- マッピングされたアプリケーションインターフェイス:FTDやASAなどのアプリケーションのバックプレーンまたはアップリンクインターフェイスの名前。

内部インターフェイスを確認するには、show interface detailコマンドを使用します。

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

内部スイッチの動作の概要

Firepower 4100/9300

フォワーディングの決定を行うために、内部スイッチではインターフェイスVLANタグ(PVLAN)またはポートVLANタグ、および仮想ネットワークタグ(VN-tag)を使用します。

ポートVLANタグは、インターフェイスを識別するために内部スイッチによって使用されます。スイッチは、前面インターフェイスに到着した各入力パケットにポートVLANタグを挿入します。VLANタグはシステムによって自動的に設定され、手動で変更することはできません。 タグの値は、fxosコマンドシェルで確認できます。

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

VN-tagも内部スイッチによって挿入され、パケットをアプリケーションに転送するために使用されます。これはシステムによって自動的に設定され、手動で変更することはできません。

ポートVLANタグとVN-tagはアプリケーションと共有されます。アプリケーションは、それぞれの出力インターフェイスVLANタグとVNタグを各パケットに挿入します。アプリケーションからのパケットがバックプレーンインターフェイスの内部スイッチによって受信されると、スイッチは出力インターフェイスのVLANタグとVNタグを読み取り、アプリケーションと出力インターフェイスを特定し、ポートのVLANタグとVNタグを削除して、パケットをネットワークに転送します。

セキュアファイアウォール3100/4200

Firepower 4100/9300と同様に、ポートVLANタグは内部スイッチがインターフェイスを識別するために使用されます。

ポートVLANタグはアプリケーションと共有されます。アプリケーションは、それぞれの出力インターフェイスVLANタグを各パケットに挿入します。アプリケーションからのパケットがアップリンクインターフェイス上の内部スイッチによって受信されると、スイッチは出力インターフェイスのVLANタグを読み取り、出力インターフェイスを識別し、ポートのVLANタグを削除して、パケットをネットワークに転送します。

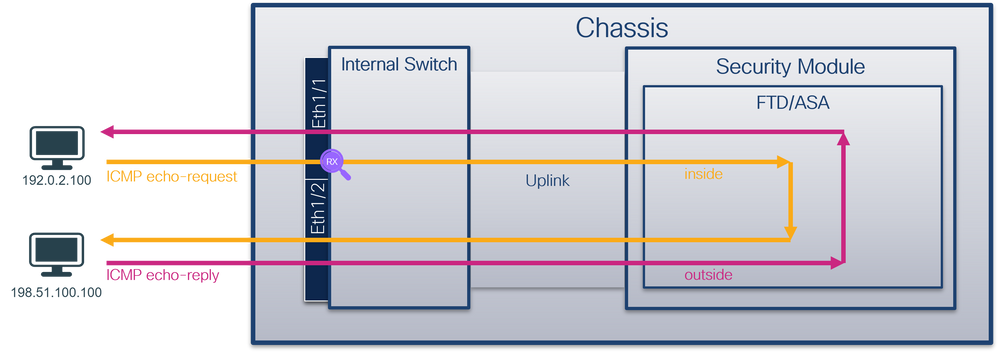

パケットフローとキャプチャポイント

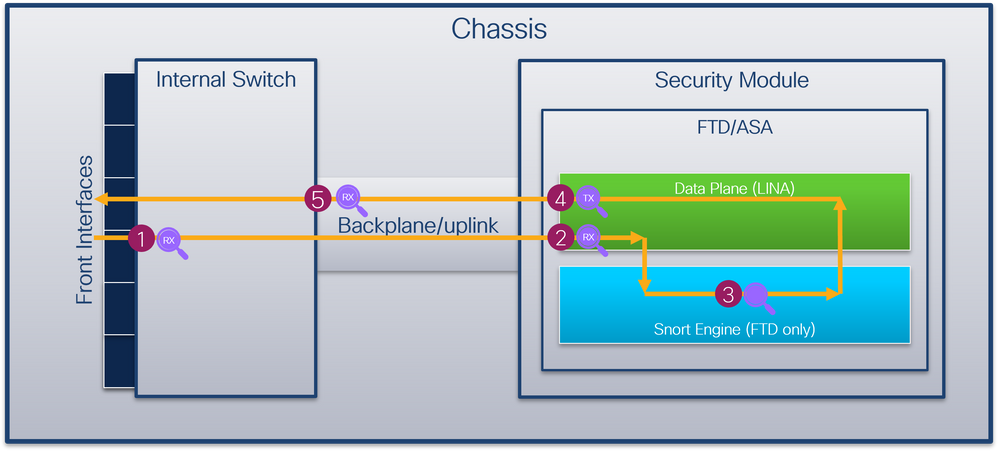

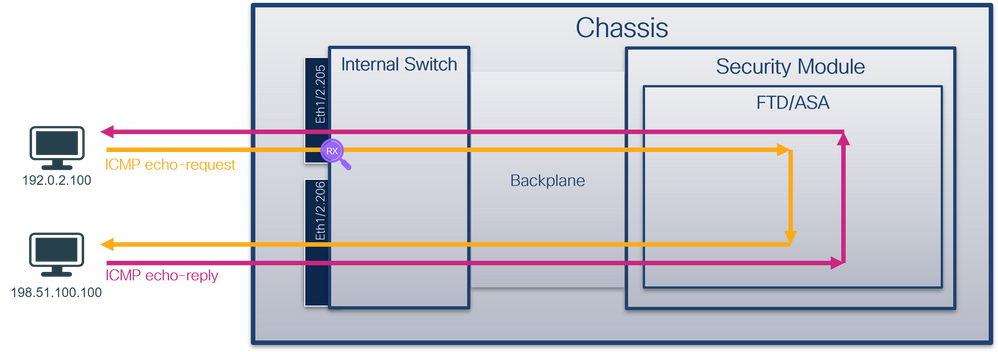

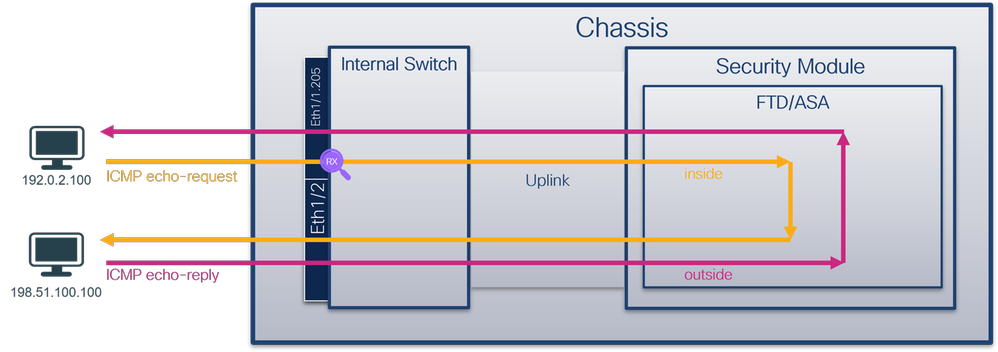

Firepower 4100/9300およびSecure Firewall 3100

Firepower 4100/9300およびSecure Firewall 3100ファイアウォールは、内部スイッチのインターフェイスでのパケットキャプチャをサポートしています。

次の図は、シャーシとアプリケーション内のパケットパスに沿ったパケットキャプチャポイントを示しています。

キャプチャポイントは次のとおりです。

- 内部スイッチ前面インターフェイスの入力キャプチャポイント。前面インターフェイスは、スイッチなどのピアデバイスに接続されているインターフェイスです。

- データプレーンインターフェイスの入力キャプチャポイント

- Snortキャプチャポイント

- データプレーンインターフェイス出力キャプチャポイント

- 内部スイッチバックプレーンまたはアップリンク入力キャプチャポイント。バックプレーンまたはアップリンクインターフェイスは、内部スイッチをアプリケーションに接続します。

内部スイッチでは、入力インターフェイスのキャプチャだけがサポートされます。キャプチャできるのは、ネットワークまたはASA/FTDアプリケーションから受信したパケットだけです。出力パケットキャプチャはサポートされていません。

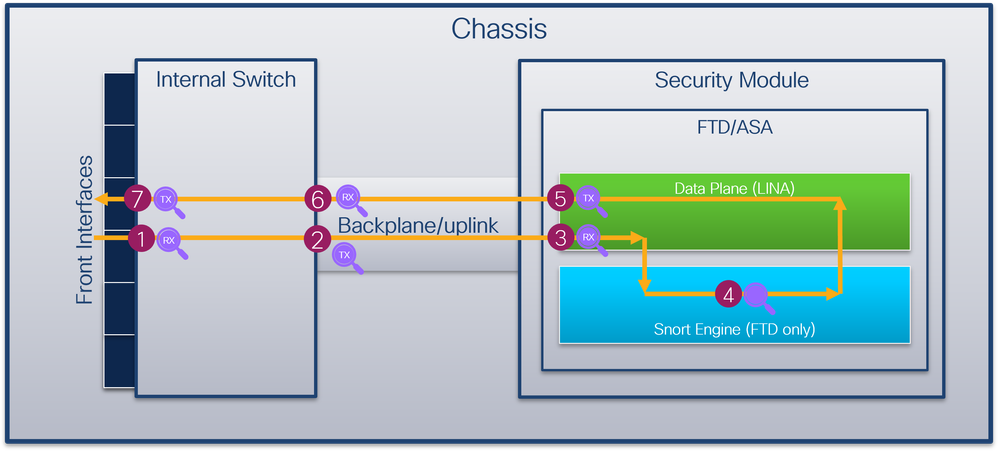

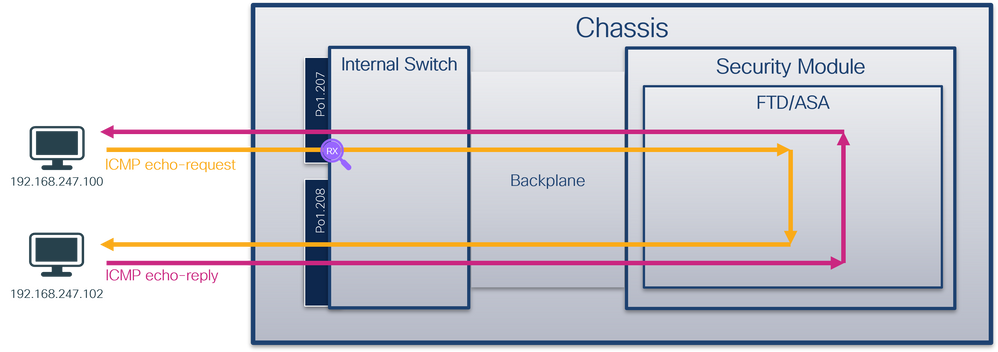

Cisco Secure Firewall 4200

セキュアファイアウォール4200ファイアウォールは、内部スイッチのインターフェイスでのパケットキャプチャをサポートしています。次の図は、シャーシとアプリケーション内のパケットパスに沿ったパケットキャプチャポイントを示しています。

キャプチャポイントは次のとおりです。

- 内部スイッチ前面インターフェイスの入力キャプチャポイント。前面インターフェイスは、スイッチなどのピアデバイスに接続されているインターフェイスです。

- 内部スイッチバックプレーンインターフェイス出力キャプチャポイント。

- データプレーンインターフェイスの入力キャプチャポイント

- Snortキャプチャポイント

- データプレーンインターフェイス出力キャプチャポイント

- 内部スイッチバックプレーンまたはアップリンク入力キャプチャポイント。バックプレーンまたはアップリンクインターフェイスは、内部スイッチをアプリケーションに接続します。

- 内部スイッチ前面インターフェイスの出力キャプチャポイント。

内部スイッチは、オプションで双方向(入力と出力の両方)キャプチャをサポートします。デフォルトでは、内部スイッチは入力方向のパケットをキャプチャします。

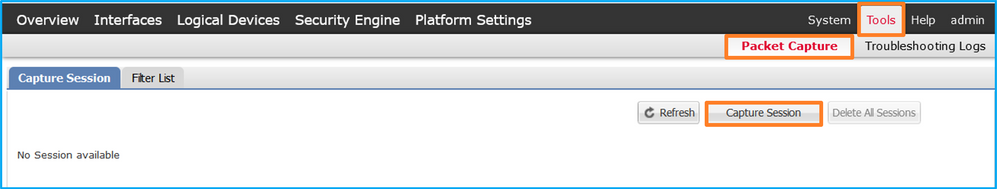

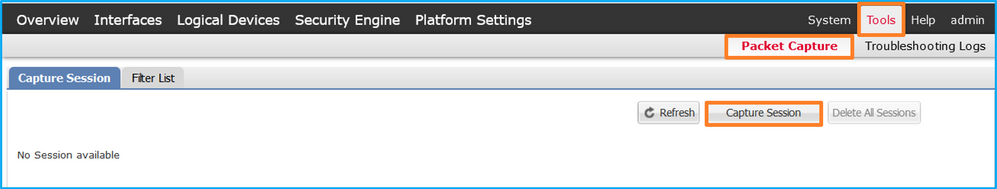

での設定と検証 Firepower 4100/9300

Firepower 4100/9300内部スイッチのキャプチャは、FCMのTools > Packet CaptureまたはFXOS CLIのscope packet-captureで設定できます。パケットキャプチャオプションの詳細については、『Cisco Firepower 4100/9300 FXOSシャーシマネージャコンフィギュレーションガイド』または『Cisco Firepower 4100/9300 FXOS CLIコンフィギュレーションガイド』の「トラブルシューティング」章の「パケットキャプチャ」セクションを参照してください。

これらのシナリオでは、Firepower 4100/9300内部スイッチキャプチャの一般的な使用例を取り上げます。

物理インターフェイスまたはポートチャネルインターフェイスでのパケットキャプチャ

FCMおよびCLIを使用して、インターフェイスEthernet1/2またはPortchannel1インターフェイスのパケットキャプチャを設定および確認します。ポートチャネルインターフェイスの場合は、すべての物理メンバーインターフェイスが選択されていることを確認します。

トポロジ、パケットフロー、およびキャプチャポイント

コンフィギュレーション

FCM(必須)

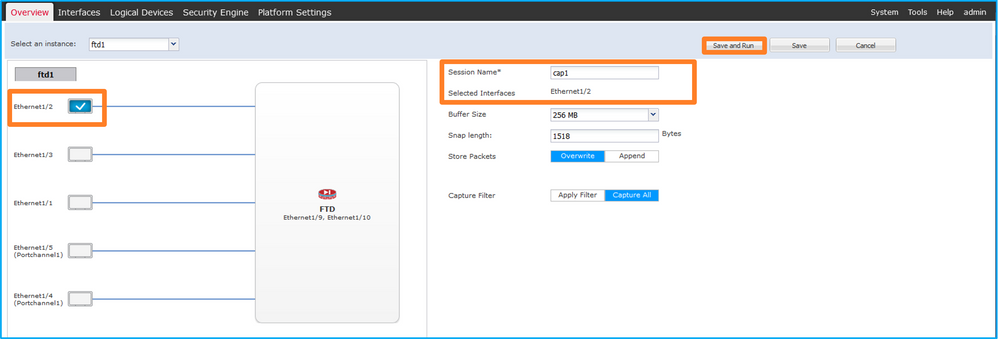

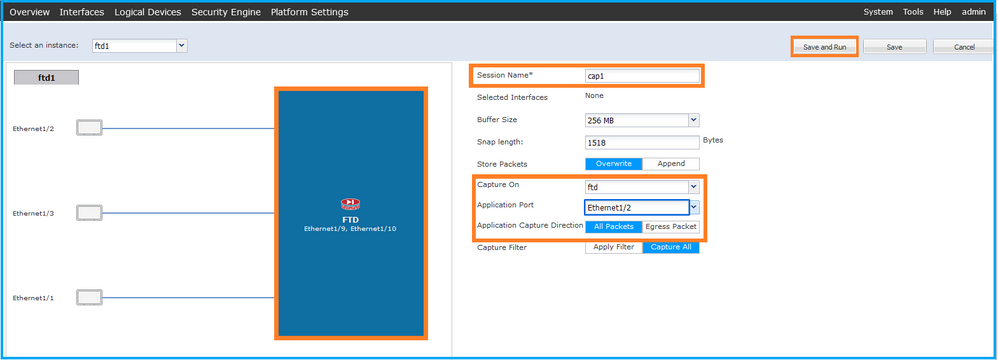

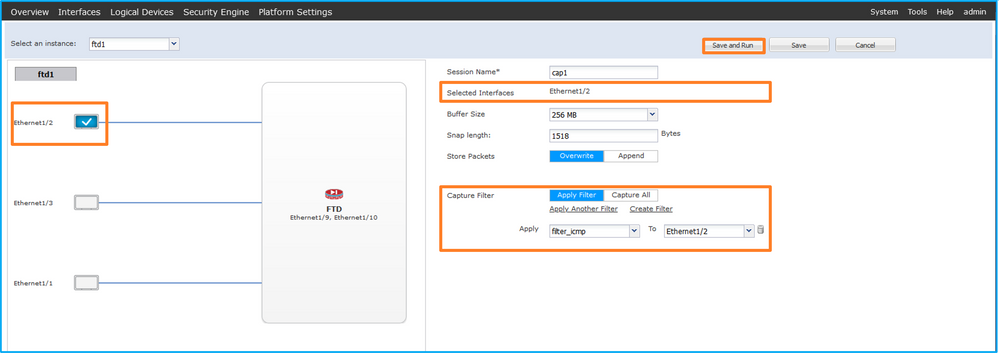

インターフェイスEthernet1/2またはPortchannel1でパケットキャプチャを設定するには、FCMで次の手順を実行します。

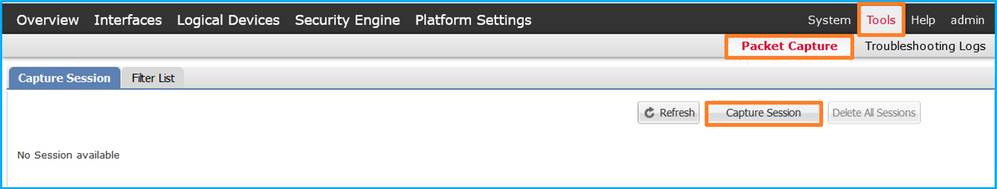

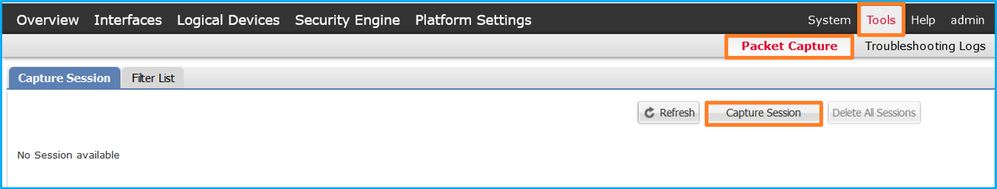

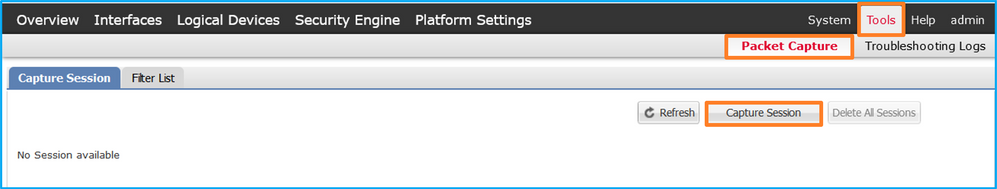

- Tools > Packet Capture > Capture Sessionの順に選択して、新しいキャプチャセッションを作成します。

- インターフェイスEthernet1/2を選択し、セッション名を指定して、Save and Run をクリックし、キャプチャをアクティブにします。

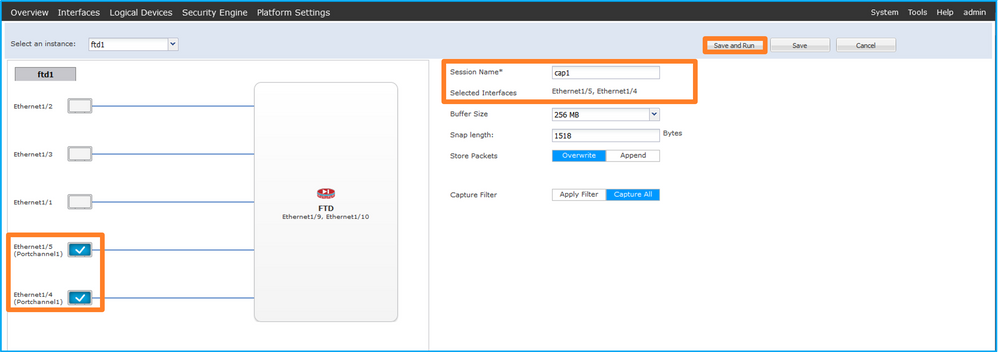

- ポートチャネルインターフェイスの場合は、すべての物理メンバーインターフェイスを選択してセッション名を指定し、Save and Run をクリックしてキャプチャをアクティブにします。

FXOSのCLI

インターフェイスEthernet1/2またはPortchannel1でパケットキャプチャを設定するには、FXOS CLIで次の手順を実行します。

- アプリケーションのタイプとIDを特定します。

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- ポートチャネルインターフェイスの場合は、そのメンバーインターフェイスを特定します。

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- キャプチャセッションを作成します。

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

ポートチャネルインターフェイスの場合は、メンバーインターフェイスごとに個別のキャプチャが設定されます。

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

検証

FCM(必須)

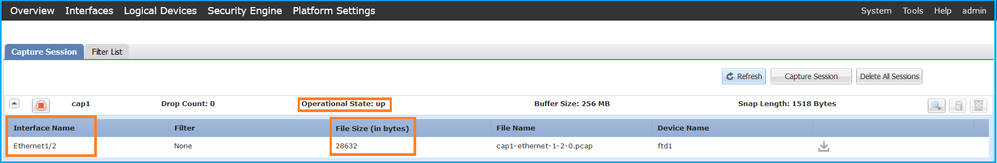

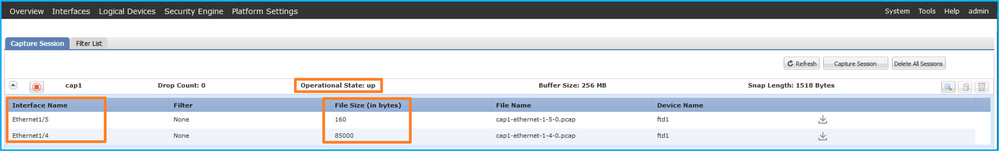

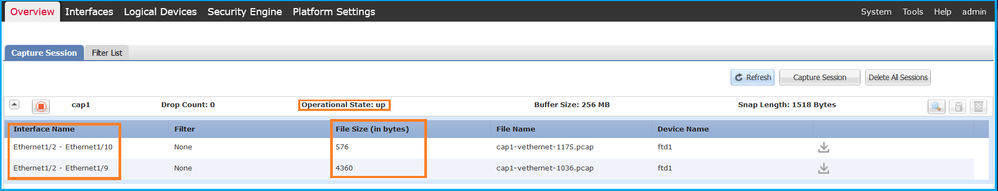

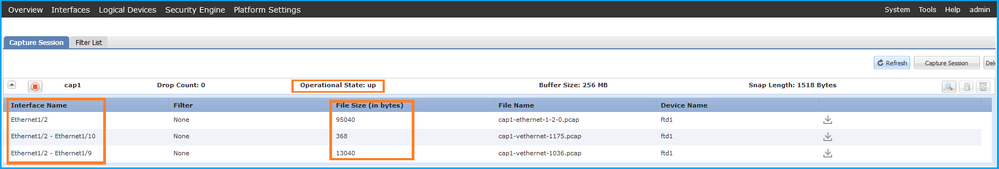

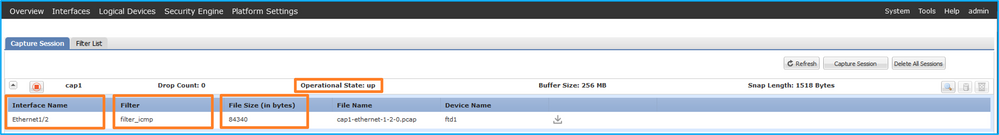

Interface Nameを確認し、Operational Statusがupであること、File Size(単位はバイト)が増加していることを確認します。

メンバーインターフェイスEthernet1/4およびEthernet1/5のPortChannel1:

FXOSのCLI

scope packet-captureでキャプチャの詳細を確認します。

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

メンバーインターフェイスEthernet1/4およびEthernet1/5のポートチャネル1:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

キャプチャファイルの収集

「Firepower 4100/9300内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

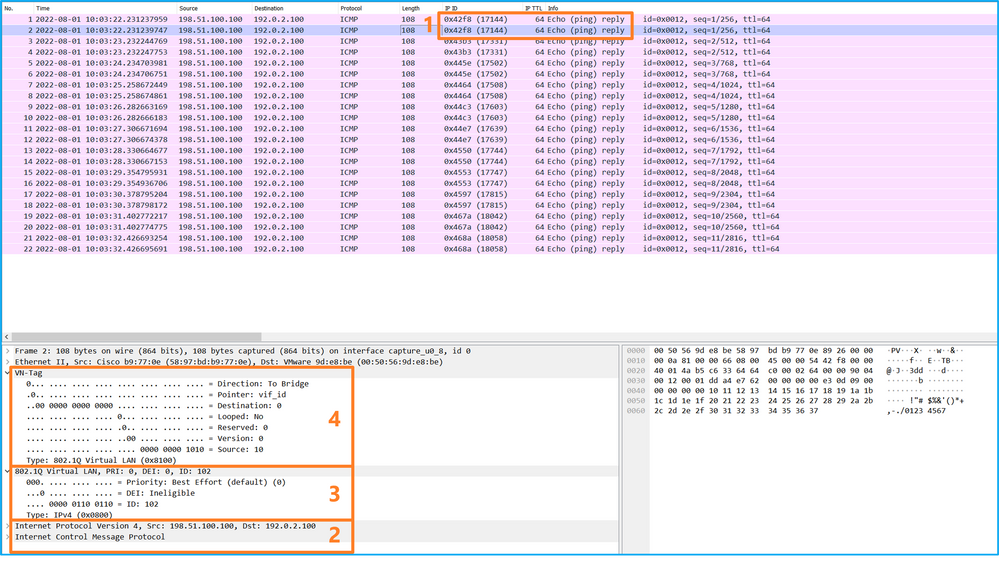

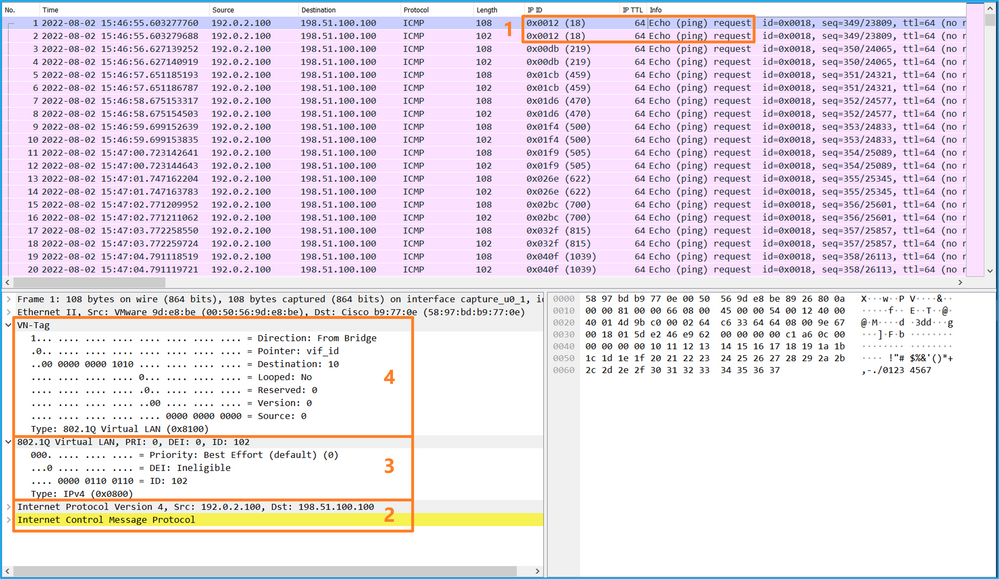

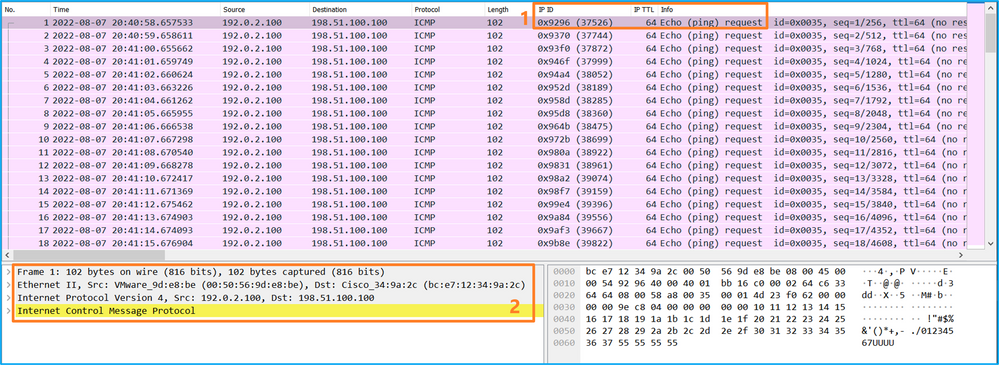

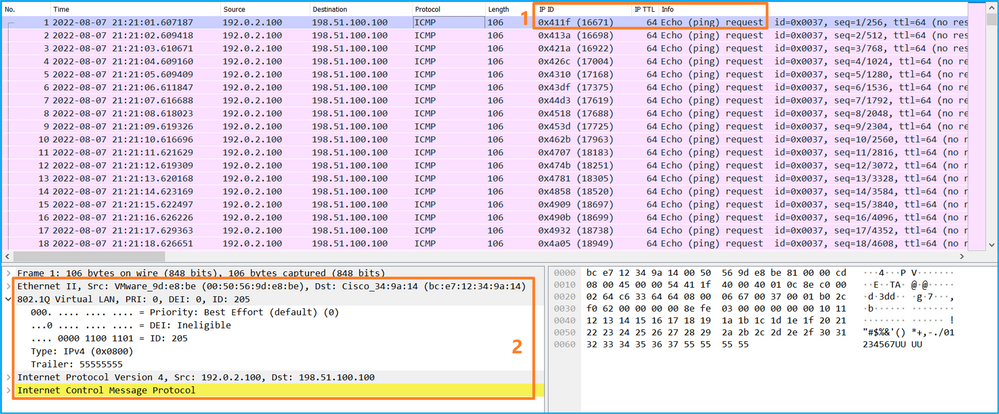

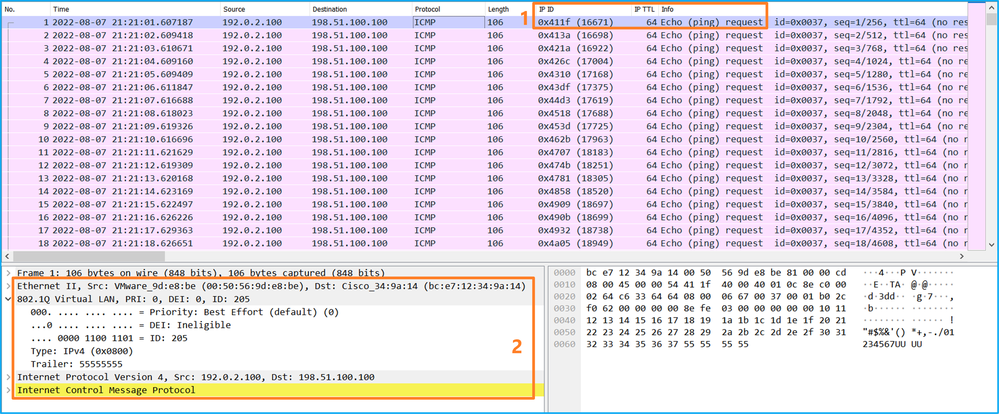

ファイル分析のキャプチャ

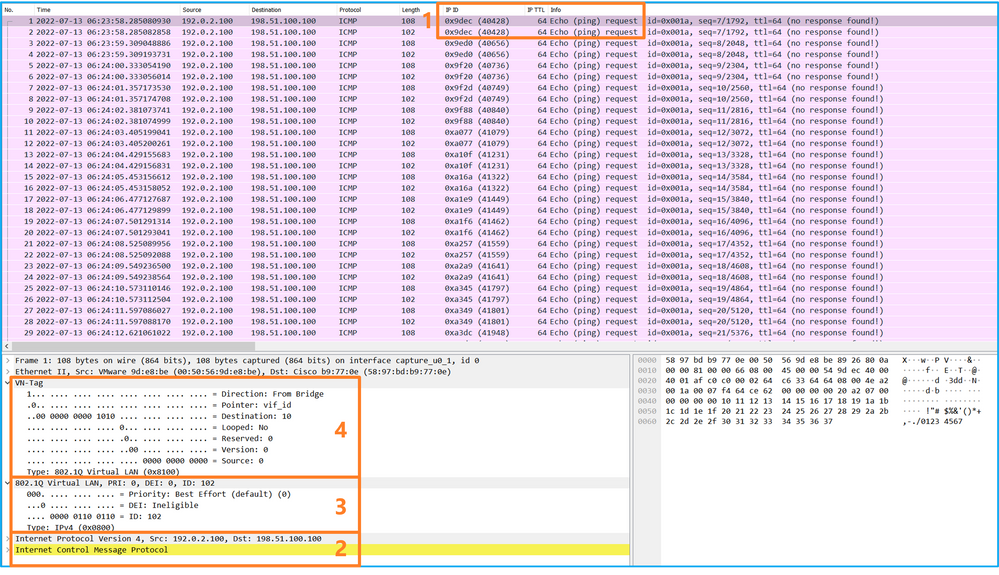

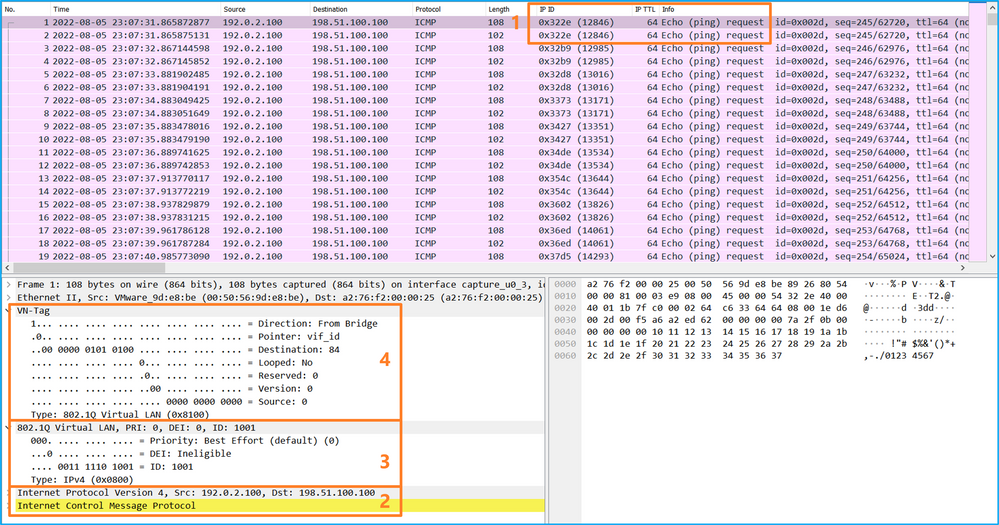

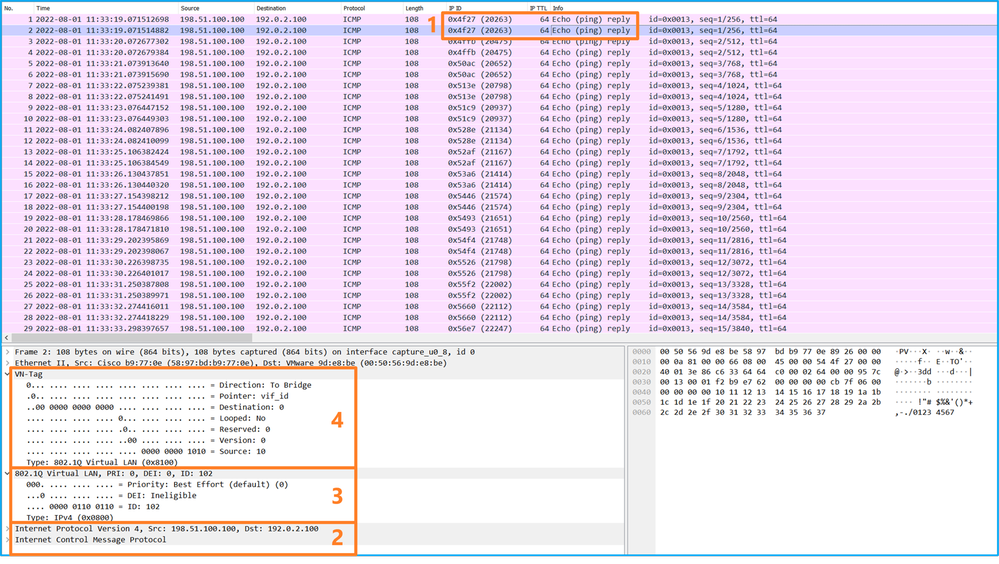

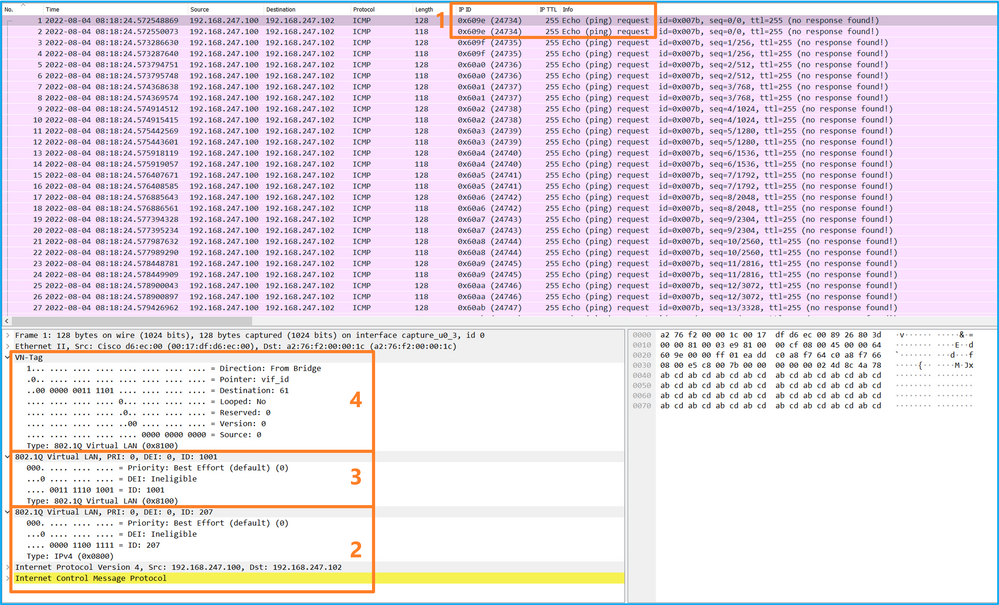

パケットキャプチャファイルリーダーアプリケーションを使用して、Ethernet1/2のキャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

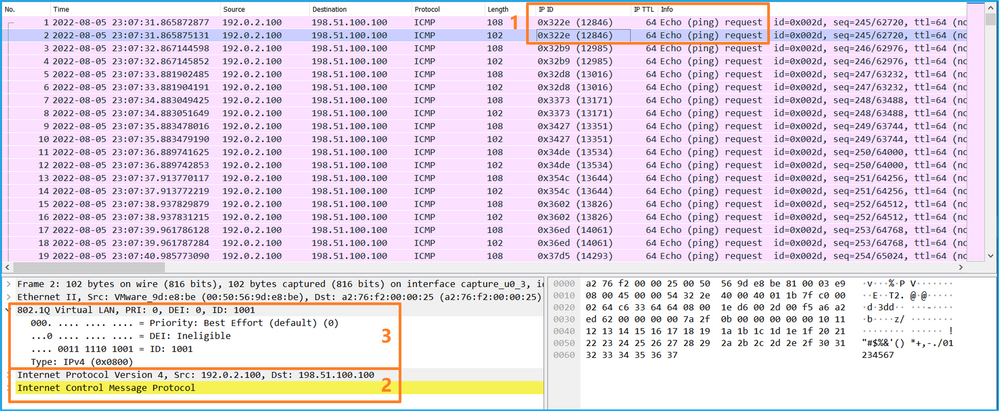

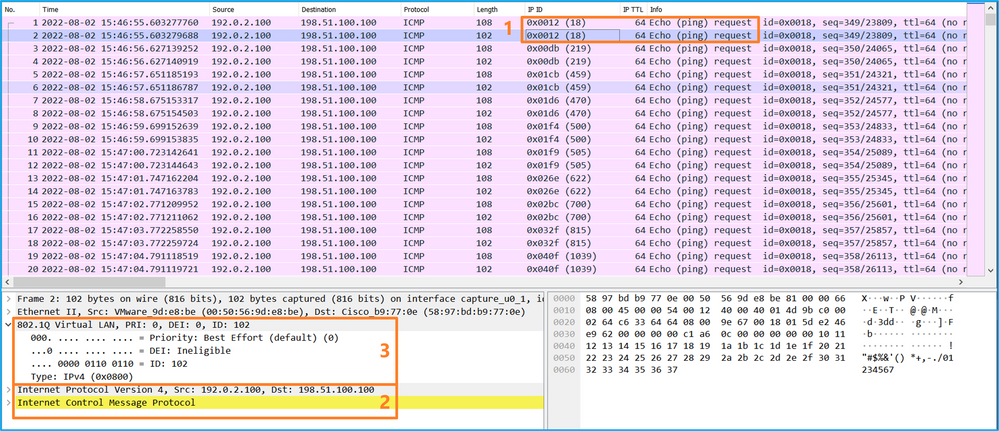

2番目のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

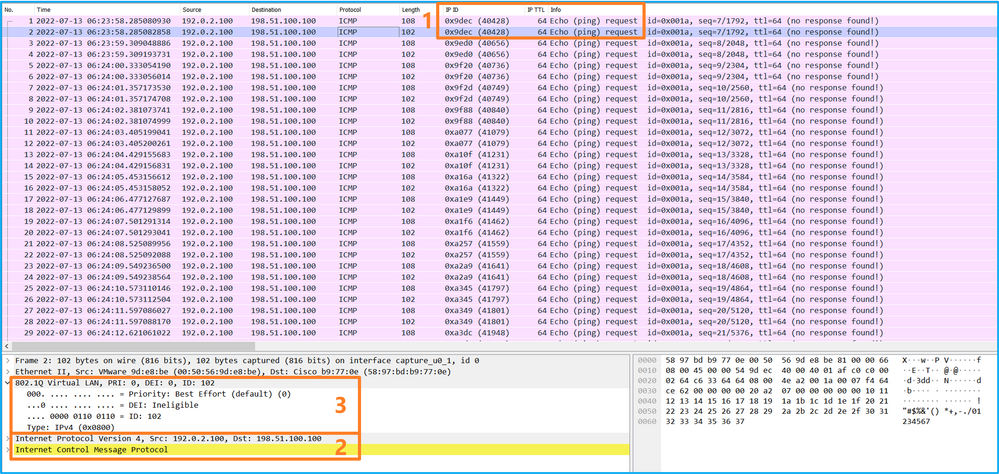

Portchannel1メンバーインターフェイスのキャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスPortchannel1を識別する追加のポートVLANタグ1001を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

2番目のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスPortchannel1を識別する追加のポートVLANタグ1001を挿入します。

説明

前面インターフェイスのパケットキャプチャが設定されると、スイッチは各パケットを同時に2回キャプチャします。

- ポートVLANタグの挿入後。

- VNタグの挿入後。

動作の順序では、VNタグはポートVLANタグの挿入よりも後の段階で挿入されます。ただし、キャプチャファイルでは、VNタグが付いたパケットがポートVLANタグが付いたパケットよりも先に表示されます。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

キャプチャされたパケットの内部ポートVLAN |

方向 |

キャプチャされたトラフィック |

| インターフェイスEthernet1/2のパケットキャプチャの設定と確認 |

イーサネット1/2 |

102 |

入力のみ |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

| インターフェイスPortchannel1で、メンバーインターフェイスEthernet1/4およびEthernet1/5を使用してパケットキャプチャを設定および確認します |

Ethernet1/4 Ethernet1/5 |

1001 |

入力のみ |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

バックプレーンインターフェイスでのパケットキャプチャ

バックプレーンインターフェイスでのパケットキャプチャの設定と確認には、FCMとCLIを使用します。

トポロジ、パケットフロー、およびキャプチャポイント

コンフィギュレーション

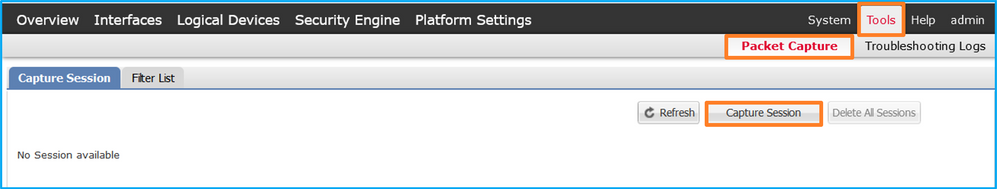

FCM(必須)

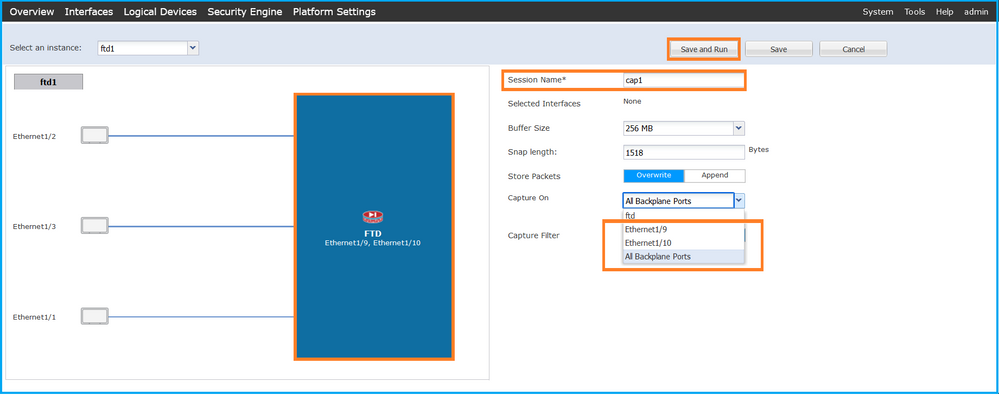

バックプレーンインターフェイスでパケットキャプチャを設定するには、FCMで次の手順を実行します。

- Tools > Packet Capture > Capture Sessionの順に選択して、新しいキャプチャセッションを作成します。

- すべてのバックプレーンインターフェイスでパケットをキャプチャするには、ドロップダウンリストでCapture Onを選択し、アプリケーション、All Backplane Portsの順に選択します。または、特定のバックプレーンインターフェイスを選択します。この場合は、バックプレーンインターフェイスEthernet1/9とEthernet1/10を使用できます。セッション名を入力し、Save and Runをクリックしてキャプチャをアクティブにします。

FXOSのCLI

バックプレーンインターフェイスでパケットキャプチャを設定するには、FXOS CLIで次の手順を実行します。

- アプリケーションのタイプとIDを特定します。

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- キャプチャセッションを作成します。

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

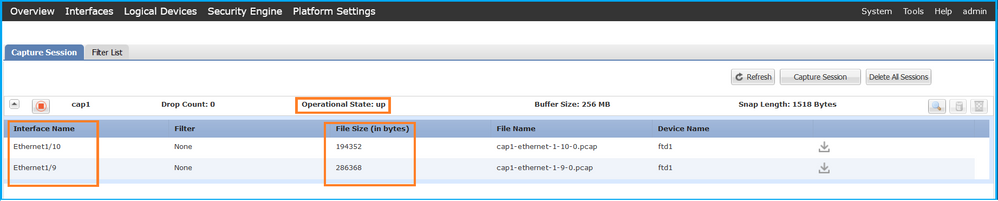

検証

FCM(必須)

Interface Nameを確認し、Operational Statusがupであること、File Size(単位はバイト)が増加していることを確認します。

FXOSのCLI

scope packet-captureでキャプチャの詳細を確認します。

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

キャプチャファイルの収集

「Firepower 4100/9300内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

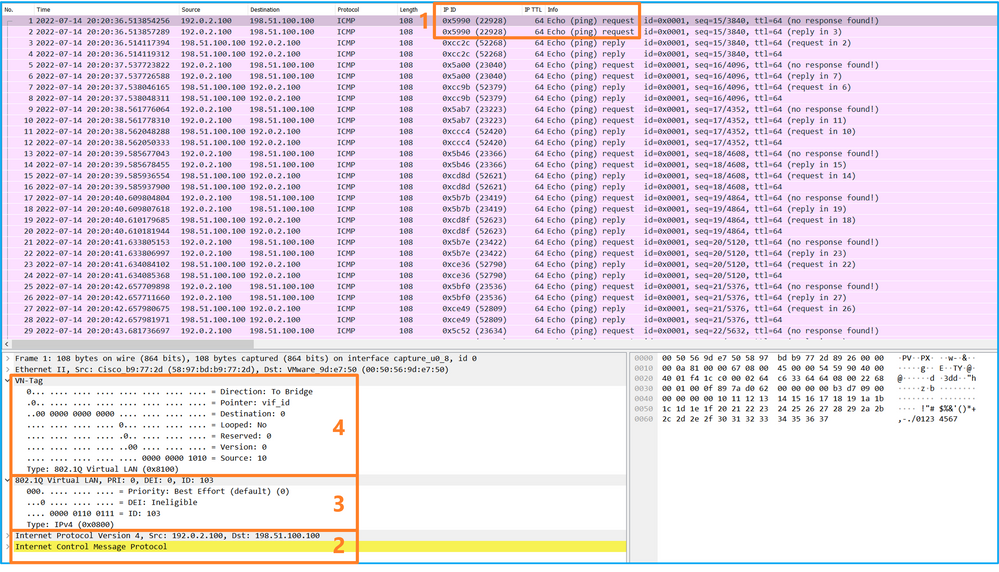

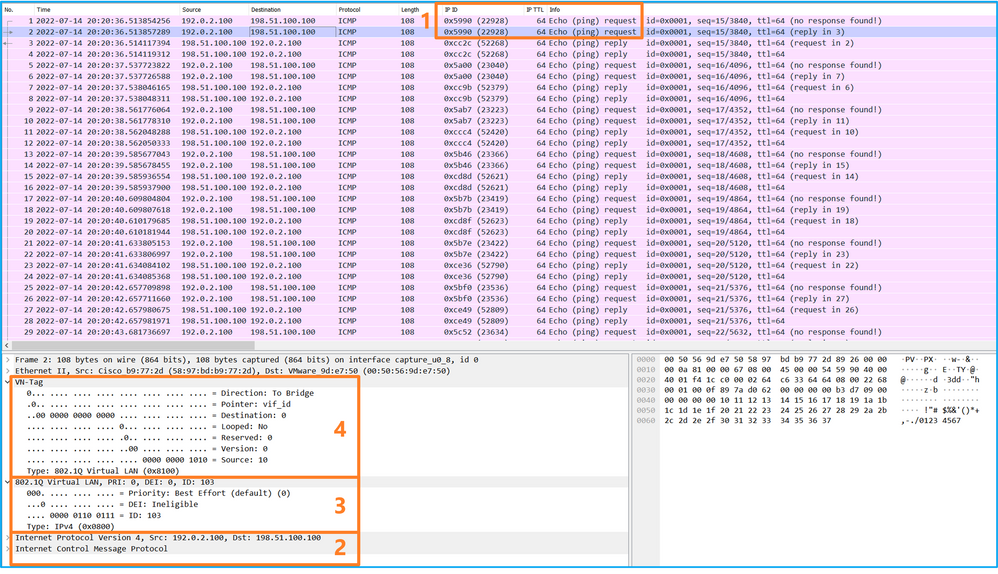

パケットキャプチャファイルリーダーアプリケーションを使用して、キャプチャファイルを開きます。複数のバックプレーンインターフェイスがある場合は、各バックプレーンインターフェイスのすべてのキャプチャファイルを必ず開いてください。この場合、パケットはバックプレーンインターフェイスEthernet1/9でキャプチャされます。

最初と2番目のパケットを選択し、キーポイントを確認します。

- 各ICMPエコー要求パケットがキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、出力インターフェイスEthernet1/3を識別する追加のポートVLANタグ103を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

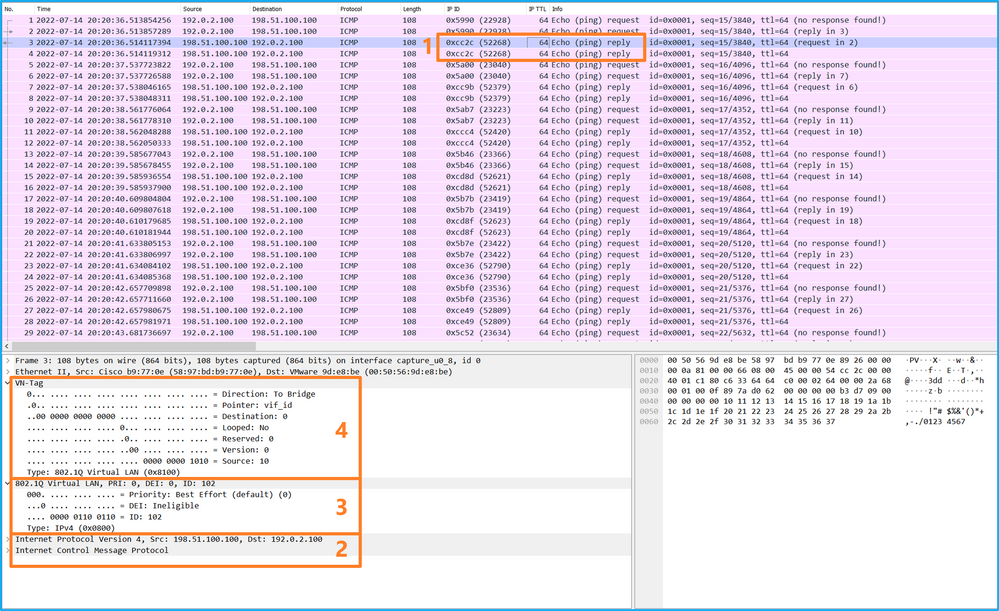

3番目と4番目のパケットを選択し、キーポイントを確認します。

- 各ICMPエコー応答がキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、出力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

説明

バックプレーンインターフェイスのパケットキャプチャが設定されると、スイッチは各パケットを同時に2回キャプチャします。この場合、内部スイッチは、セキュリティモジュール上のアプリケーションによってポートVLANタグとVNタグを使用してすでにタグ付けされたパケットを受信します。VLANタグは、内部シャーシがネットワークにパケットを転送するために使用する出力インターフェイスを識別します。ICMPエコー要求パケット内のVLANタグ103はEthernet1/3を出力インターフェイスとして識別し、ICMPエコー応答パケット内のVLANタグ102はEthernet1/2を出力インターフェイスとして識別します。内部スイッチは、パケットがネットワークに転送される前に、VNタグと内部インターフェイスのVLANタグを削除します。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

キャプチャされたパケットの内部ポートVLAN |

方向 |

キャプチャされたトラフィック |

| バックプレーンインターフェイスでのパケットキャプチャの設定と確認 |

バックプレーンインターフェイス |

102 103 |

入力のみ |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 ホスト198.51.100.100からホスト192.0.2.100へのICMPエコー応答 |

アプリケーションおよびアプリケーションポートでのパケットキャプチャ

アプリケーションまたはアプリケーションポートのパケットキャプチャは、常にバックプレーンインターフェイスで設定され、ユーザがアプリケーションキャプチャの方向を指定した場合は前面インターフェイスでも設定されます。

主に2つの使用例があります。

- 特定の前面インターフェイスから発信されるパケットに対して、バックプレーンインターフェイスでパケットキャプチャを設定します。たとえば、インターフェイスEthernet1/2から送信されるパケットに対して、バックプレーンインターフェイスEthernet1/9のパケットキャプチャを設定します。

- 特定の前面インターフェイスとバックプレーンインターフェイスで同時パケットキャプチャを設定します。たとえば、インターフェイスEthernet1/2から出るパケットに対しては、インターフェイスEthernet1/2とバックプレーンインターフェイスEthernet1/9で同時パケットキャプチャを設定します。

このセクションでは、両方の使用例について説明します。

タスク 1

バックプレーンインターフェイスでのパケットキャプチャの設定と確認には、FCMとCLIを使用します。アプリケーションポートEthernet1/2が出力インターフェイスとして識別されるパケットがキャプチャされます。この場合、ICMP応答はキャプチャされます。

トポロジ、パケットフロー、およびキャプチャポイント

コンフィギュレーション

FCM(必須)

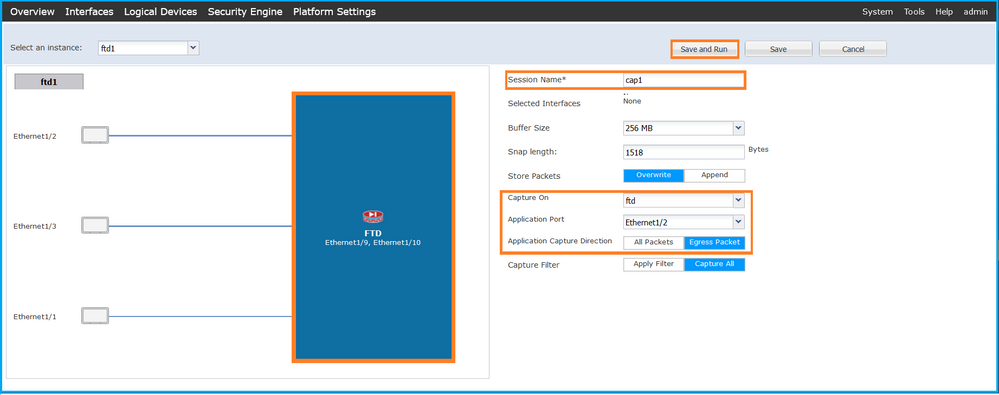

FTDアプリケーションおよびアプリケーションポートEthernet1/2でパケットキャプチャを設定するには、FCMで次の手順を実行します。

- Tools > Packet Capture > Capture Sessionの順に選択して、新しいキャプチャセッションを作成します。

- Application PortドロップダウンリストでアプリケーションEthernet1/2を選択し、Application Capture DirectionでEgress Packetを選択します。セッション名を入力し、Save and Runをクリックしてキャプチャをアクティブにします。

FXOSのCLI

バックプレーンインターフェイスでパケットキャプチャを設定するには、FXOS CLIで次の手順を実行します。

- アプリケーションのタイプとIDを特定します。

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- キャプチャセッションを作成します。

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

検証

FCM(必須)

Interface Nameを確認し、Operational Statusがupであること、File Size(単位はバイト)が増加していることを確認します。

FXOSのCLI

scope packet-captureでキャプチャの詳細を確認します。

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

キャプチャファイルの収集

「Firepower 4100/9300内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

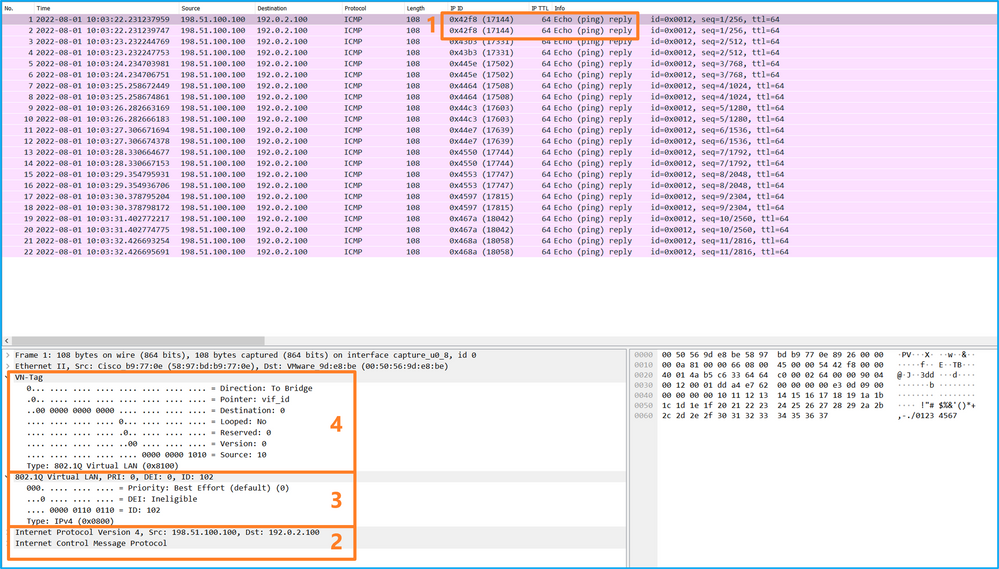

パケットキャプチャファイルリーダーアプリケーションを使用して、キャプチャファイルを開きます。複数のバックプレーンインターフェイスがある場合は、各バックプレーンインターフェイスのすべてのキャプチャファイルを必ず開いてください。この場合、パケットはバックプレーンインターフェイスEthernet1/9でキャプチャされます。

最初と2番目のパケットを選択し、キーポイントを確認します。

- 各ICMPエコー応答がキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、出力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

説明

この場合、ポートVLANタグ102を持つEthernet1/2が、ICMPエコー応答パケットの出力インターフェイスです。

キャプチャオプションでアプリケーションキャプチャ方向をEgressに設定すると、イーサネットヘッダーにポートVLANタグ102が含まれるパケットが、入力方向のバックプレーンインターフェイスでキャプチャされます。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

キャプチャされたパケットの内部ポートVLAN |

方向 |

キャプチャされたトラフィック |

| アプリケーションおよびアプリケーションポートEthernet1/2のキャプチャの設定と確認 |

バックプレーンインターフェイス |

102 |

入力のみ |

ホスト198.51.100.100からホスト192.0.2.100へのICMPエコー応答 |

タスク 2

FCMおよびCLIを使用して、バックプレーンインターフェイスおよび前面インターフェイスEthernet1/2のパケットキャプチャを設定および確認します。

同時パケットキャプチャは次のように設定されます。

- 前面インターフェイス:インターフェイスEthernet1/2上のポートVLAN 102を持つパケットがキャプチャされます。キャプチャされたパケットはICMPエコー要求です。

- バックプレーンインターフェイス:Ethernet1/2が出力インターフェイスとして識別されるパケット、またはポートVLAN 102のパケットがキャプチャされます。キャプチャされたパケットはICMPエコー応答です。

トポロジ、パケットフロー、およびキャプチャポイント

コンフィギュレーション

FCM(必須)

FTDアプリケーションおよびアプリケーションポートEthernet1/2でパケットキャプチャを設定するには、FCMで次の手順を実行します。

- Tools > Packet Capture > Capture Sessionの順に選択して、新しいキャプチャセッションを作成します。

- Application PortドロップダウンリストでFTDアプリケーションEthernet1/2を選択し、Application Capture DirectionでAll Packetsを選択します。セッション名を入力し、Save and Runをクリックしてキャプチャをアクティブにします。

FXOSのCLI

バックプレーンインターフェイスでパケットキャプチャを設定するには、FXOS CLIで次の手順を実行します。

- アプリケーションのタイプとIDを特定します。

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- キャプチャセッションを作成します。

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

検証

FCM(必須)

Interface Nameを確認し、Operational Statusがupであること、File Size(単位はバイト)が増加していることを確認します。

FXOSのCLI

scope packet-captureでキャプチャの詳細を確認します。

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

キャプチャファイルの収集

「Firepower 4100/9300内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

パケットキャプチャファイルリーダーアプリケーションを使用して、キャプチャファイルを開きます。複数のバックプレーンインターフェイスがある場合は、各バックプレーンインターフェイスのすべてのキャプチャファイルを必ず開いてください。 この場合、パケットはバックプレーンインターフェイスEthernet1/9でキャプチャされます。

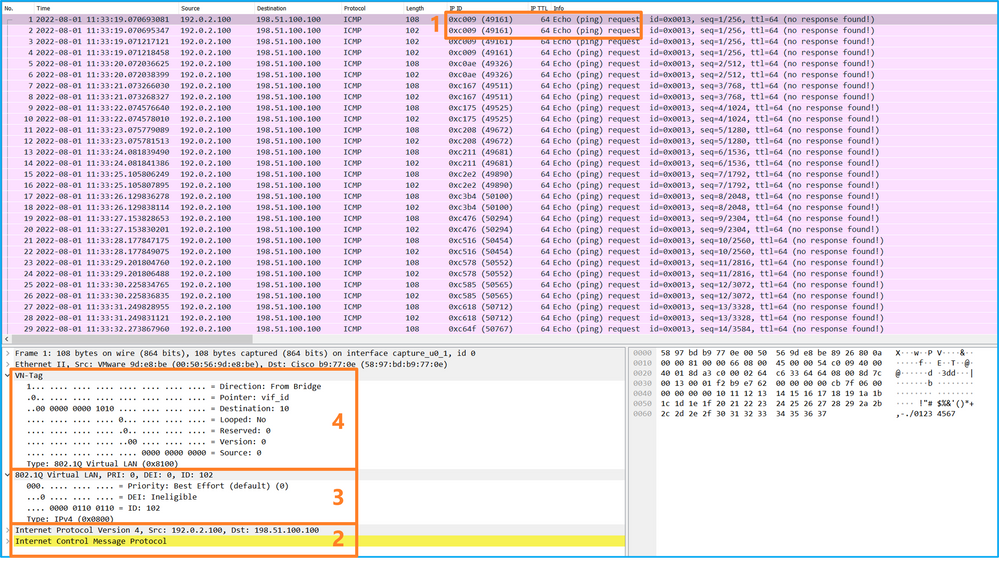

インターフェイスEthernet1/2のキャプチャファイルを開き、最初のパケットを選択して、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

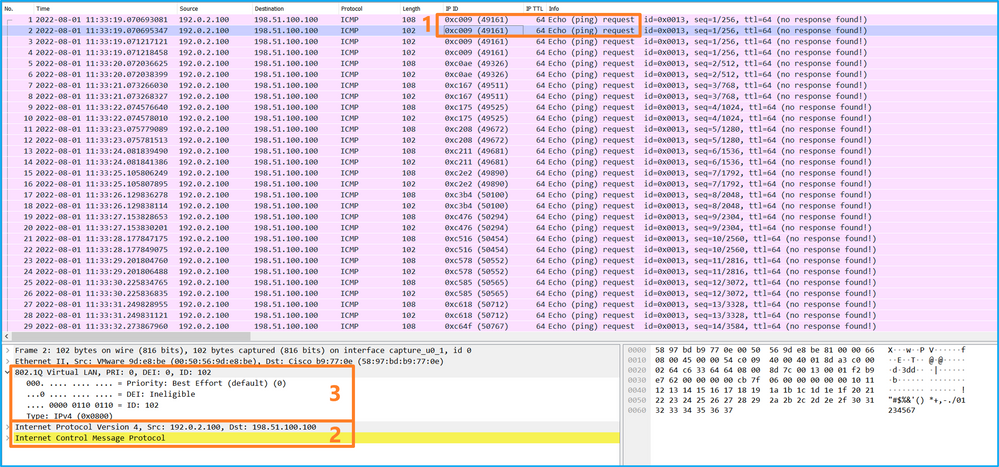

2番目のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

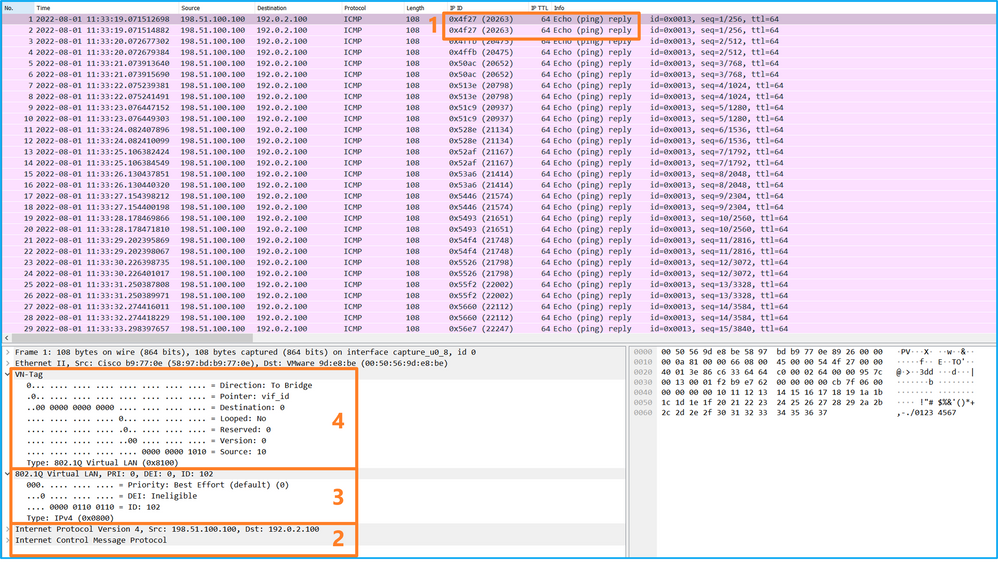

インターフェイスEthernet1/9のキャプチャファイルを開き、最初と2番目のパケットを選択してキーポイントを確認します。

- 各ICMPエコー応答がキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、出力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

説明

Application Capture DirectionのAll Packetsオプションを選択すると、選択したアプリケーションポートEthernet1/2に関連する2つの同時パケットキャプチャ(前面インターフェイスEthernet1/2のキャプチャと選択したバックプレーンインターフェイスのキャプチャ)が設定されます。

前面インターフェイスのパケットキャプチャが設定されると、スイッチは各パケットを同時に2回キャプチャします。

- ポートVLANタグの挿入後。

- VNタグの挿入後。

動作の順序では、VNタグはポートVLANタグの挿入よりも後の段階で挿入されます。ただし、キャプチャファイルでは、VNタグが付いたパケットがポートVLANタグが付いたパケットよりも先に表示されます。この例では、ICMPエコー要求パケット内のVLANタグ102によって、Ethernet1/2が入力インターフェイスとして識別されます。

バックプレーンインターフェイスのパケットキャプチャが設定されると、スイッチは各パケットを同時に2回キャプチャします。内部スイッチは、セキュリティモジュール上のアプリケーションによって、ポートVLANタグとVNタグを使用してすでにタグ付けされたパケットを受信します。ポートVLANタグは、内部シャーシがネットワークにパケットを転送するために使用する出力インターフェイスを識別します。この例では、ICMPエコー応答パケット内のVLANタグ102によって、出力インターフェイスとしてEthernet1/2が識別されます。

内部スイッチは、パケットがネットワークに転送される前に、VNタグと内部インターフェイスのVLANタグを削除します。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

キャプチャされたパケットの内部ポートVLAN |

方向 |

キャプチャされたトラフィック |

| アプリケーションおよびアプリケーションポートEthernet1/2のキャプチャの設定と確認 |

バックプレーンインターフェイス |

102 |

入力のみ |

ホスト198.51.100.100からホスト192.0.2.100へのICMPエコー応答 |

| インターフェイスEthernet1/2 |

102 |

入力のみ |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

物理インターフェイスまたはポートチャネルインターフェイスのサブインターフェイスでのパケットキャプチャ

FCMおよびCLIを使用して、サブインターフェイスEthernet1/2.205またはポートチャネルサブインターフェイスPortchannel1.207上でパケットキャプチャを設定および確認します。サブインターフェイスおよびサブインターフェイス上のキャプチャは、コンテナモードのFTDアプリケーションでのみサポートされます。この例では、Ethernet1/2.205とPortchannel1.207のパケットキャプチャが設定されています。

トポロジ、パケットフロー、およびキャプチャポイント

コンフィギュレーション

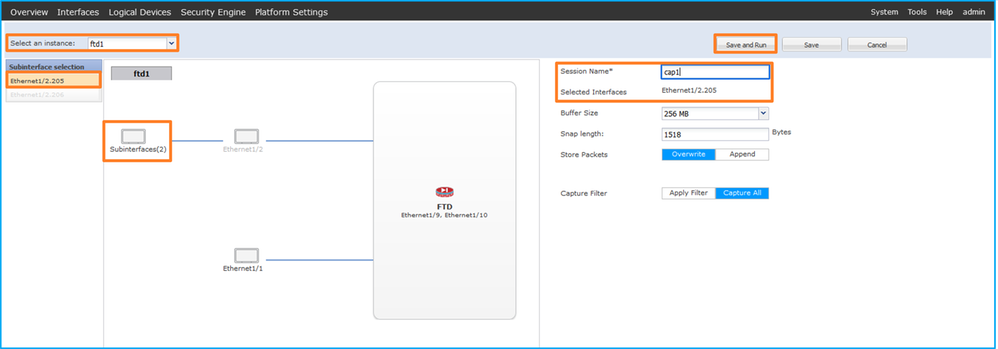

FCM(必須)

FTDアプリケーションおよびアプリケーションポートEthernet1/2でパケットキャプチャを設定するには、FCMで次の手順を実行します。

- Tools > Packet Capture > Capture Sessionの順に選択して、新しいキャプチャセッションを作成します。

- 特定のアプリケーションインスタンスftd1を選択し、サブインターフェイスEthernet1/2.205を選択してセッション名を指定し、Save and Runをクリックしてキャプチャをアクティブにします。

3. ポートチャネルサブインターフェイスの場合、Cisco Bug ID CSCvq33119により、サブインターフェイスはFCMでは表示されません。FXOS CLIを使用して、ポートチャネルサブインターフェイスのキャプチャを設定します。

FXOSのCLI

サブインターフェイスEthernet1/2.205およびPortchannel1.207でパケットキャプチャを設定するには、FXOS CLIで次の手順を実行します。

- アプリケーションのタイプとIDを特定します。

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- ポートチャネルインターフェイスの場合は、そのメンバーインターフェイスを特定します。

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- キャプチャセッションを作成します。

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

ポートチャネルサブインターフェイスの場合は、ポートチャネルメンバーインターフェイスごとにパケットキャプチャを作成します。

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

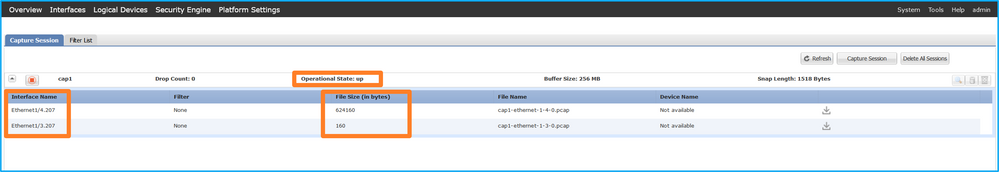

検証

FCM(必須)

Interface Nameを確認し、Operational Statusがupであること、File Size(単位はバイト)が増加していることを確認します。

FXOS CLIで設定されたポートチャネルサブインターフェイスのキャプチャもFCMで表示されますが、編集はできません。

FXOSのCLI

scope packet-captureでキャプチャの詳細を確認します。

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

メンバーインターフェイスEthernet1/3およびEthernet1/4を持つポートチャネル1:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

キャプチャファイルの収集

「Firepower 4100/9300内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

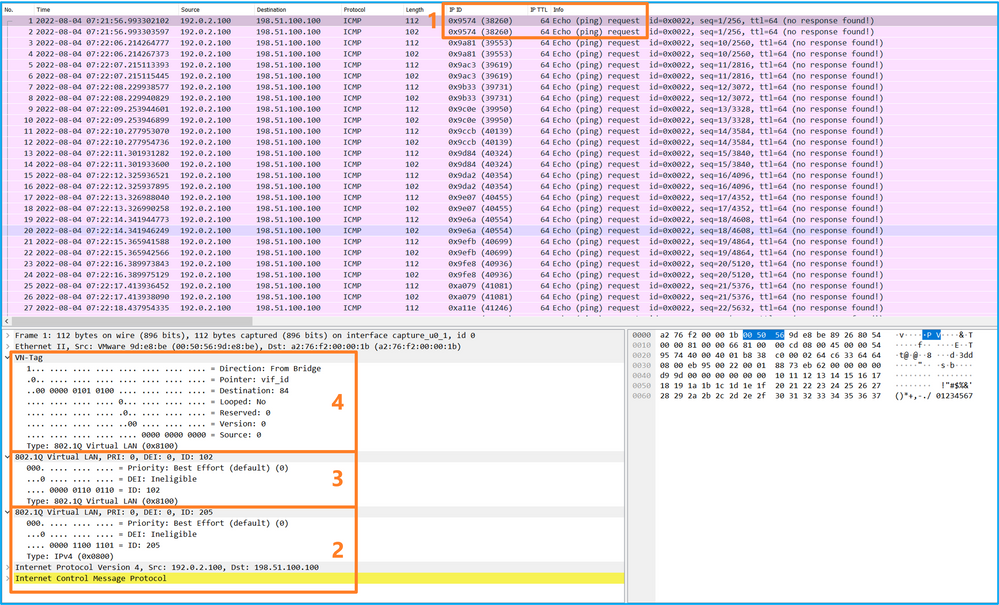

パケットキャプチャファイルリーダーアプリケーションを使用して、キャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにはVLANタグ205が付いています。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

2番目のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにはVLANタグ205が付いています。

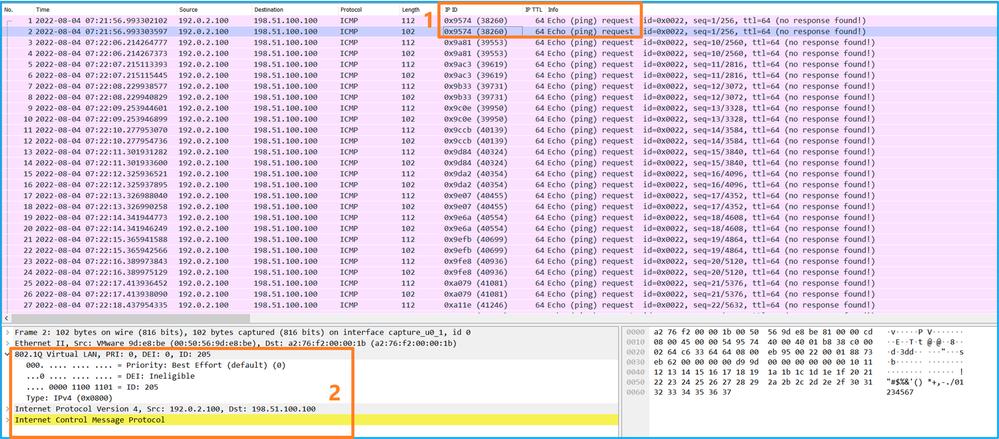

ここで、Portchannel1.207のキャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにはVLANタグ207が付いています。

- 内部スイッチは、入力インターフェイスPortchannel1を識別する追加のポートVLANタグ1001を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

2番目のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにはVLANタグ207があります。

説明

前面インターフェイスのパケットキャプチャが設定されると、スイッチは各パケットを同時に2回キャプチャします。

- ポートVLANタグの挿入後。

- VNタグの挿入後。

動作の順序では、VNタグはポートVLANタグの挿入よりも後の段階で挿入されます。ただし、キャプチャファイルでは、VNタグが付いたパケットがポートVLANタグが付いたパケットよりも先に表示されます。また、サブインターフェイスの場合、キャプチャファイルでは、1秒ごとのパケットにポートVLANタグが含まれていません。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

キャプチャされたパケットの内部ポートVLAN |

方向 |

キャプチャされたトラフィック |

| サブインターフェイスEthernet1/2.205のパケットキャプチャの設定と確認 |

Ethernet1/2.205 |

102 |

入力のみ |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

| メンバーインターフェイスEthernet1/3およびEthernet1/4を使用して、Portchannel1サブインターフェイス上でパケットキャプチャを設定および確認します |

Ethernet1/3 イーサネット1/4 |

1001 |

入力のみ |

192.168.207.100からホスト192.168.207.102へのICMPエコー要求 |

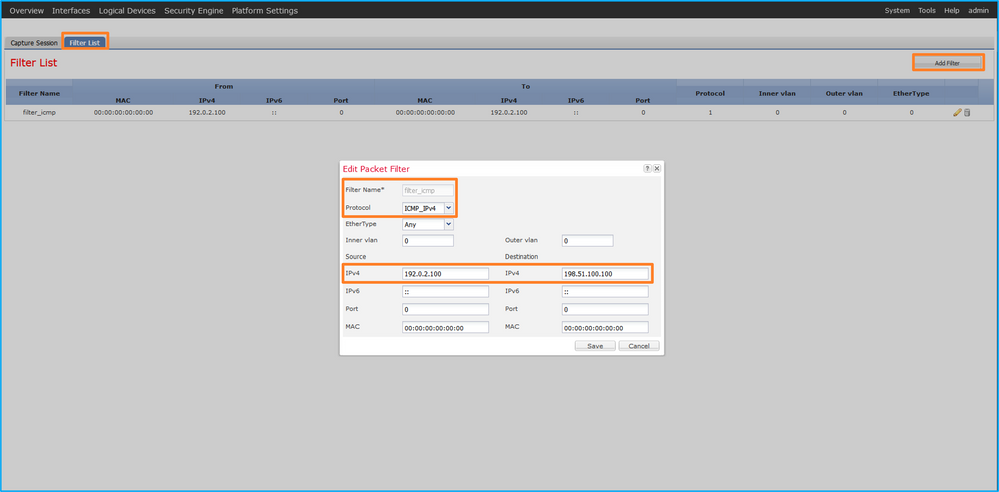

パケット キャプチャ フィルタ

FCMおよびCLIを使用して、インターフェイスEthernet1/2のパケットキャプチャをフィルタ付きで設定および確認します。

トポロジ、パケットフロー、およびキャプチャポイント

コンフィギュレーション

FCM(必須)

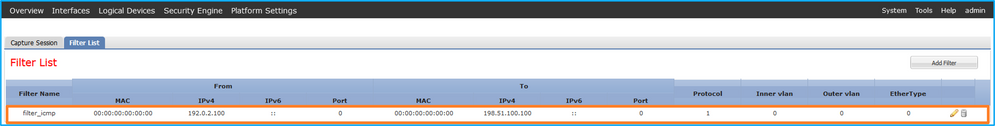

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求パケットのキャプチャフィルタを設定し、インターフェイスEthernet1/2のパケットキャプチャに適用するには、FCMで次の手順を実行します。

-

キャプチャフィルタを作成するには、Tools > Packet Capture > Filter List > Add Filterの順に選択します。

- フィルタ名、プロトコル、送信元IPv4、宛先IPv4を指定し、Save:をクリックします。

- Tools > Packet Capture > Capture Sessionの順に選択して、新しいキャプチャセッションを作成します。

- Ethernet1/2を選択し、セッション名を指定して、キャプチャフィルタを適用し、保存して実行をクリックして、キャプチャをアクティブにします。

FXOSのCLI

バックプレーンインターフェイスでパケットキャプチャを設定するには、FXOS CLIで次の手順を実行します。

- アプリケーションのタイプとIDを特定します。

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtmlでIPプロトコル番号を識別します。この場合、ICMPプロトコル番号は1です。

3. キャプチャセッションを作成します。

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

検証

FCM(必須)

Interface Nameを確認し、Operational Statusがupであること、File Size(単位はバイト)が増加していることを確認します。

Tools > Packet Capture > Capture Sessionで、Interface Name、Filter、Operational Statusがup、およびFile Size(bytes)の増加を確認します。

FXOSのCLI

scope packet-captureでキャプチャの詳細を確認します。

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

キャプチャファイルの収集

「Firepower 4100/9300内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

パケットキャプチャファイルリーダーアプリケーションを使用して、キャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

- 内部スイッチは、追加のVNタグを挿入します。

2番目のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。各パケットはキャプチャされて2回表示されます。

- 元のパケットヘッダーにVLANタグが含まれていません。

- 内部スイッチは、入力インターフェイスEthernet1/2を識別する追加のポートVLANタグ102を挿入します。

説明

前面インターフェイスのパケットキャプチャが設定されると、スイッチは各パケットを同時に2回キャプチャします。

- ポートVLANタグの挿入後。

- VNタグの挿入後。

動作の順序では、VNタグはポートVLANタグの挿入よりも後の段階で挿入されます。ただし、キャプチャファイルでは、VNタグが付いたパケットがポートVLANタグが付いたパケットよりも先に表示されます。

キャプチャフィルタが適用されると、入力方向のフィルタに一致するパケットのみがキャプチャされます。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

キャプチャされたパケットの内部ポートVLAN |

方向 |

ユーザフィルタ |

キャプチャされたトラフィック |

| 前面インターフェイスEthernet1/2上のフィルタを使用したパケットキャプチャの設定と確認 |

イーサネット1/2 |

102 |

入力のみ |

プロトコル:ICMP Source:192.0.2.100 Destination:198.51.100.100 |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

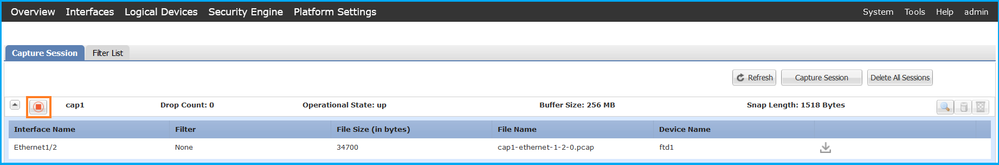

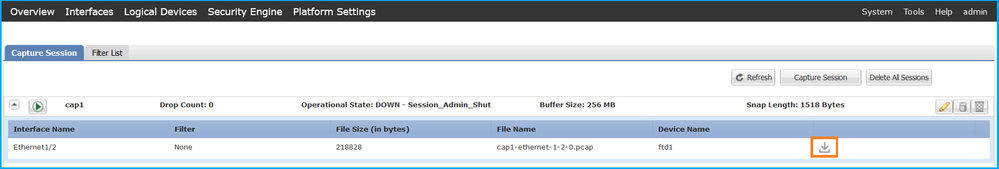

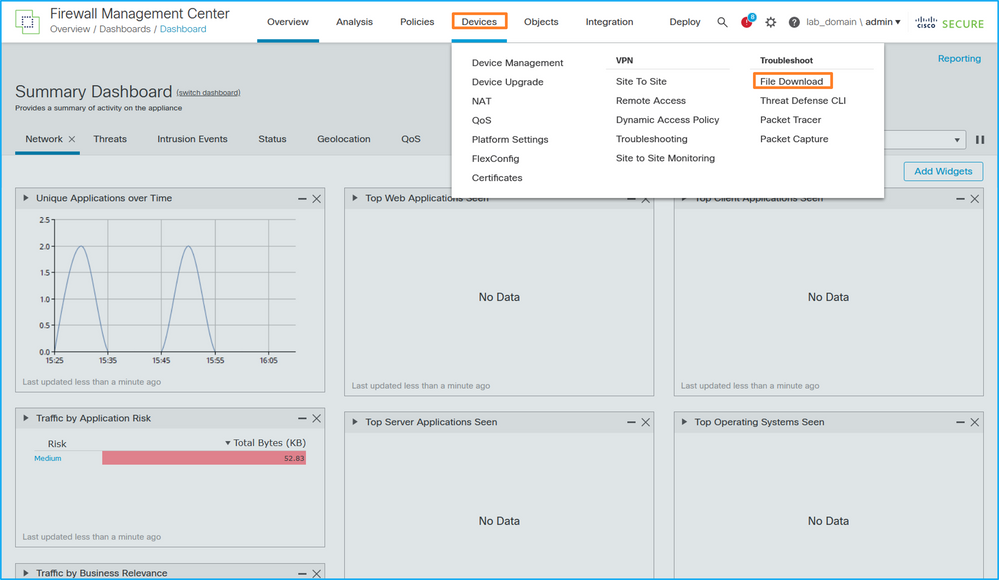

Firepower 4100/9300内部スイッチキャプチャファイルの収集

FCM(必須)

内部スイッチキャプチャファイルを収集するには、FCMで次の手順を実行します。

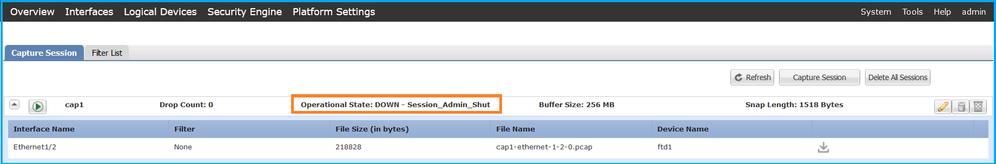

- Disable Sessionボタンをクリックして、アクティブなキャプチャを停止します。

- 動作状態がDOWN - Session_Admin_Shut:

- Downloadをクリックして、キャプチャファイルをダウンロードします。

ポートチャネルインターフェイスの場合は、メンバーインターフェイスごとにこの手順を繰り返します。

FXOSのCLI

キャプチャファイルを収集するには、FXOS CLIで次の手順を実行します。

- アクティブなキャプチャを停止します。

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- local-mgmtコマンドスコープからキャプチャファイルをアップロードします。

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

ポートチャネルインターフェイスの場合は、各メンバーインターフェイスのキャプチャファイルをコピーします。

のガイドライン、制限事項、およびベストプラクティス 内部スイッチ パケット キャプチャ

Firepower 4100/9300内部スイッチキャプチャに関連するガイドラインと制限事項については、『Cisco Firepower 4100/9300 FXOS Chassis Managerコンフィギュレーションガイド』または『Cisco Firepower 4100/9300 FXOS CLIコンフィギュレーションガイド』の「トラブルシューティング」の章の「パケットキャプチャ」の項を参照してください。

TACケースでのパケットキャプチャの使用に基づくベストプラクティスのリストを次に示します。

- ガイドラインと制限事項に注意してください。

- すべてのポートチャネルメンバーインターフェイスでパケットをキャプチャし、すべてのキャプチャファイルを分析します。

- キャプチャフィルタを使用します。

- キャプチャフィルタを設定する際は、パケットIPアドレスに対するNATの影響を考慮してください。

- デフォルト値の1518バイトと異なる場合は、フレームサイズを指定するスナップ長を増減します。サイズが小さいほど、キャプチャされたパケットの数が増え、その逆も同様です。

- 必要に応じて、バッファサイズを調整します。

- FCMまたはFXOS CLIのドロップ数に注意してください。バッファサイズの制限に達すると、廃棄カウントのカウンタが増加します。

- VN-tagのないパケットのみを表示するには、Wiresharkでフィルタ!vntagを使用します。これは、前面インターフェイスのパケットキャプチャファイルでVNタグ付きパケットを非表示にする場合に便利です。

- Wiresharkでframe.number&1 フィルタを使用して奇数フレームのみを表示します。これは、バックプレーンインターフェイスのパケットキャプチャファイルで重複パケットを非表示にする場合に便利です。

- TCPなどのプロトコルの場合、Wiresharkはデフォルトで、特定の条件を持つパケットを異なる色で表示する色付けルールを適用します。キャプチャファイル内の重複パケットが原因で内部スイッチのキャプチャが発生した場合、そのパケットは誤検出の方法で色付けおよびマーキングされることがあります。パケットキャプチャファイルを分析してフィルタを適用した場合は、表示されたパケットを新しいファイルにエクスポートし、代わりに新しいファイルを開きます。

での設定と検証 セキュアファイアウォール3100/4200

Firepower 4100/9300とは異なり、セキュアファイアウォール3100/4200の内部スイッチキャプチャは、capture <name> switchコマンドを介してアプリケーションコマンドラインインターフェイス(CLI)で設定されます。switchオプションでは、キャプチャが内部スイッチで設定されるように指定します。

次に、switchオプションを指定したcaptureコマンドを示します。

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

パケットキャプチャ設定の一般的な手順は次のとおりです。

- 入力インターフェイスを指定します。

スイッチのキャプチャ設定では、入力インターフェイスのnameifを受け入れます。ユーザは、データインターフェイス名、内部アップリンク、または管理インターフェイスを指定できます。

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

Secure Firewall 4200は、双方向キャプチャをサポートしています。特に指定がない限り、デフォルト値はingressです。

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

さらに、セキュアファイアウォール4245には、2つの内部データと2つの管理アップリンクインターフェイスがあります。

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- イーサネットフレームのEtherTypeを指定します。デフォルトのEtherTypeはIPです。ethernet-typeオプションの値は、次のようにEtherTypeを指定します。

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- 一致条件を指定します。matchオプションのキャプチャでは、一致基準を指定します。

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- バッファサイズ、パケット長など、その他のオプションパラメータを指定します。

- キャプチャを有効にします。no capture <name> switch stop コマンドは、キャプチャをアクティブにします。

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- キャプチャの詳細を確認します。

- 管理ステータスはenabledで、動作ステータスはupでactiveです。

- パケットキャプチャファイルのサイズ:Pcapsizeが増加します。

- show capture <cap_name>の出力に表示されるキャプチャされたパケット数が0以外になっている。

- パスPcapfileをキャプチャします。キャプチャされたパケットは自動的に/mnt/disk0/packet-capture/フォルダに保存されます。

- キャプチャ条件。キャプチャ条件に基づいて、キャプチャフィルタが自動的に作成されます。

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- 必要に応じてキャプチャを停止します。

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

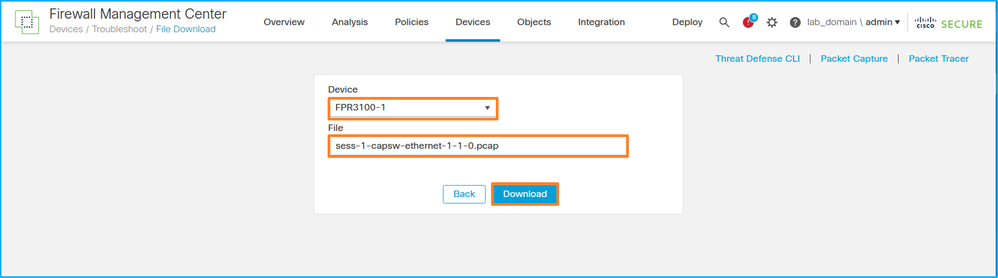

8. キャプチャファイルを収集します。「セキュアファイアウォールの内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

Secure Firewallソフトウェアバージョン7.4では、内部スイッチキャプチャ設定はFMCまたはFDMではサポートされていません。ASAソフトウェアバージョン9.18(1)以降の場合、内部スイッチキャプチャはASDMバージョン7.18.1.x以降で設定できます。

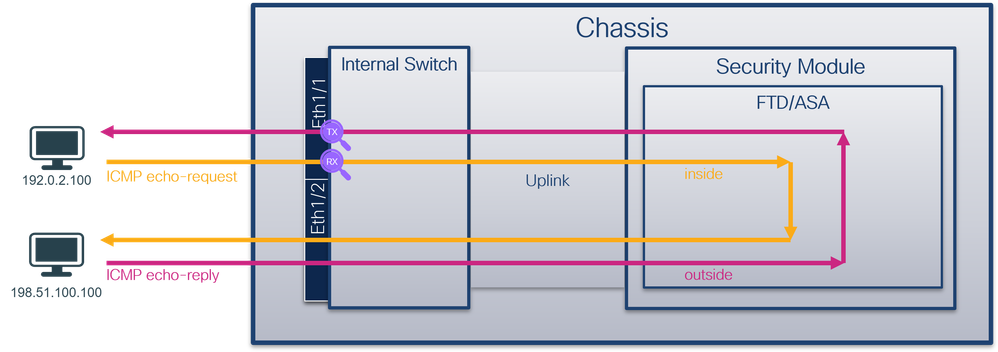

これらのシナリオでは、Secure Firewall 3100/4200内部スイッチキャプチャの一般的な使用例を取り上げています。

物理インターフェイスまたはポートチャネルインターフェイスでのパケットキャプチャ

FTDまたはASA CLIを使用して、インターフェイスEthernet1/1またはPortchannel1インターフェイスのパケットキャプチャを設定および確認します。どちらのインターフェイスもinsideという名前を持ちます。

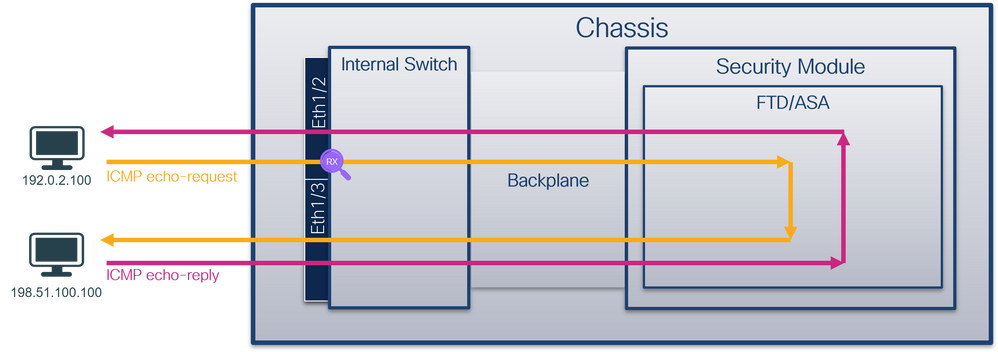

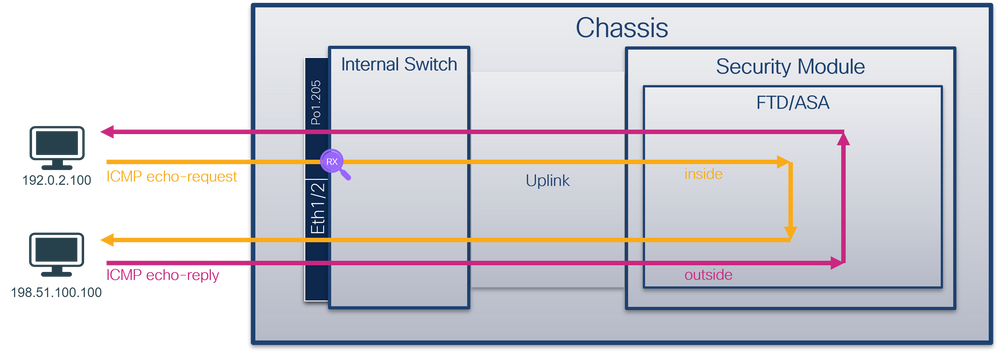

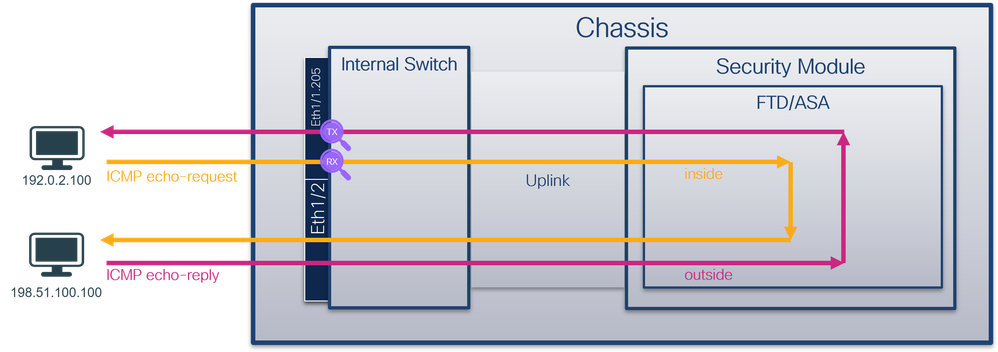

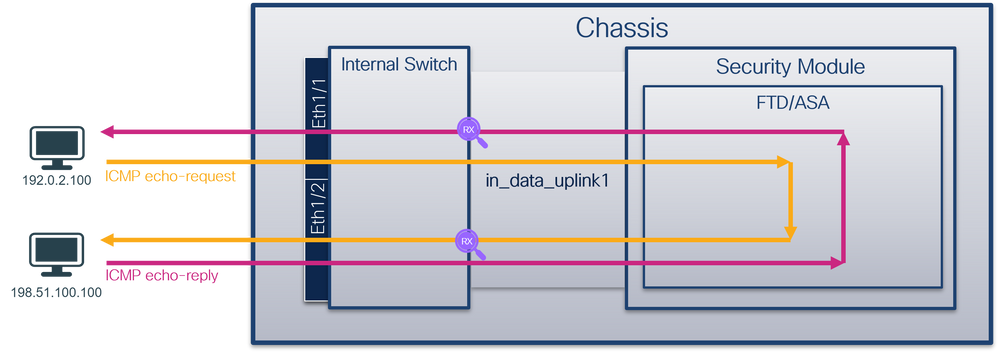

トポロジ、パケットフロー、およびキャプチャポイント

Cisco Secure Firewall 3100:

双方向キャプチャを使用したセキュアファイアウォール4200:

コンフィギュレーション

インターフェイスEthernet1/1またはポートチャネル1でパケットキャプチャを設定するには、ASAまたはFTD CLIで次の手順を実行します。

- nameifを確認します。

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- キャプチャセッションの作成

> capture capsw switch interface inside

セキュアファイアウォール4200は、キャプチャの方向性をサポートしています。

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- キャプチャセッションを有効にします。

> no capture capsw switch stop

検証

キャプチャセッション名、管理ステートと動作ステート、インターフェイススロット、およびIDを確認します。Pcapsizeの値をバイト単位で増加させ、キャプチャされたパケットの数がゼロ以外であることを確認します。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

Firewall 4200の保護:

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

33 packet captured on disk using switch capture

Reading of capture file from disk is not supported

Port-channel1の場合、キャプチャはすべてのメンバーインターフェイスで設定されます。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 28824

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 18399

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

56 packet captured on disk using switch capture

Reading of capture file from disk is not supported

ポートチャネルメンバーインターフェイスは、show portchannel summary コマンドを介してFXOS local-mgmtコマンドシェルで確認できます。

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(U) Eth LACP Eth1/3(P) Eth1/4(P)

LACP KeepAlive Timer:

--------------------------------------------------------------------------------

Channel PeerKeepAliveTimerFast

--------------------------------------------------------------------------------

1 Po1(U) False

Cluster LACP Status:

--------------------------------------------------------------------------------

Channel ClusterSpanned ClusterDetach ClusterUnitID ClusterSysID

--------------------------------------------------------------------------------

1 Po1(U) False False 0 clust

ASA上のFXOSにアクセスするには、connect fxos adminコマンドを実行します。マルチコンテキストの場合は、管理コンテキストでコマンドを実行します。

キャプチャファイルの収集

「セキュアファイアウォールの内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

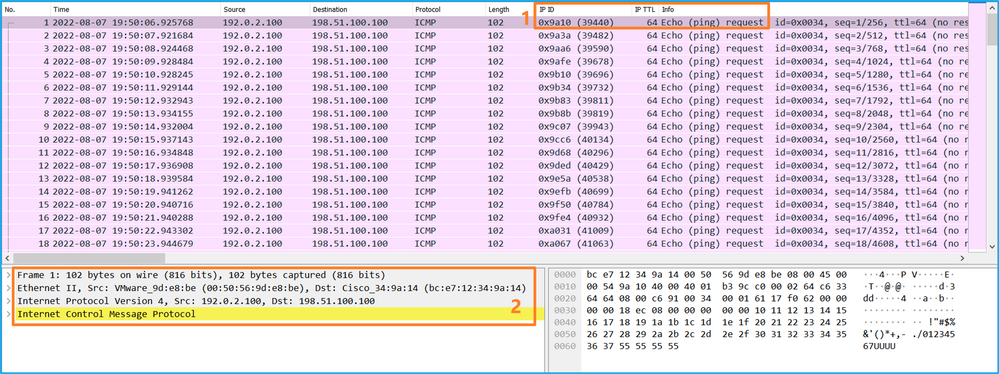

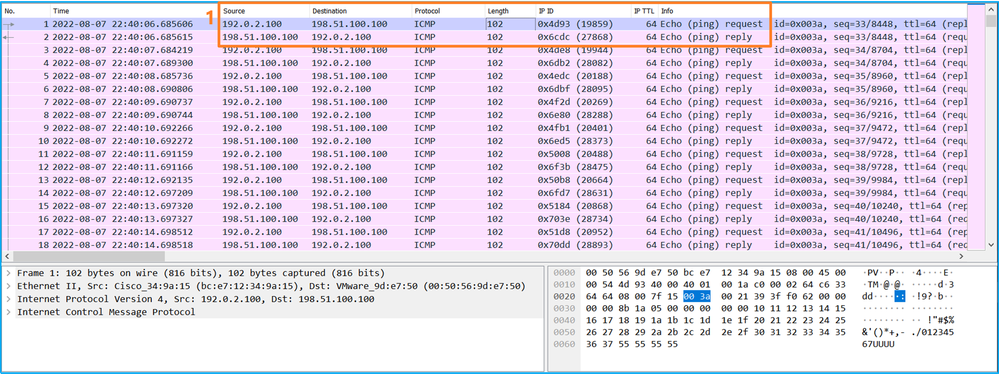

ファイル分析のキャプチャ

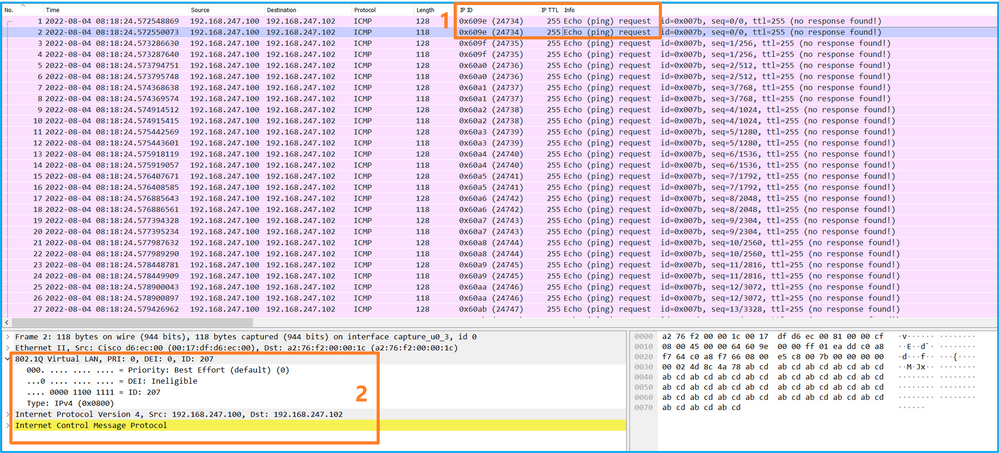

パケットキャプチャファイルリーダーアプリケーションを使用して、Ethernet1/1のキャプチャファイルを開きます。この例では、Secure Firewall 3100でのパケットキャプチャが分析されます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。

- 元のパケットヘッダーにVLANタグが含まれていません。

Portchannel1メンバーインターフェイスのキャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。

- 元のパケットヘッダーにVLANタグが含まれていません。

説明

スイッチのキャプチャは、インターフェイスEthernet1/1またはPortchannel1で設定されます。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

内部フィルタ |

方向 |

キャプチャされたトラフィック |

| インターフェイスEthernet1/1のパケットキャプチャの設定と確認 |

イーサネット1/1 |

なし |

入力のみ* |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

| インターフェイスPortchannel1で、メンバーインターフェイスEthernet1/3およびEthernet1/4を使用してパケットキャプチャを設定および確認します |

Ethernet1/3 イーサネット1/4 |

なし |

入力のみ* |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

* 3100とは異なり、セキュアファイアウォール4200は双方向(入力および出力)キャプチャをサポートします。

物理インターフェイスまたはポートチャネルインターフェイスのサブインターフェイスでのパケットキャプチャ

FTDまたはASA CLIを使用して、サブインターフェイスEthernet1/1.205またはPortchannel1.205上のパケットキャプチャを設定および確認します。どちらのサブインターフェイスもinsideという名前を持ちます。

トポロジ、パケットフロー、およびキャプチャポイント

Cisco Secure Firewall 3100:

Cisco Secure Firewall 4200:

コンフィギュレーション

インターフェイスEthernet1/1またはポートチャネル1でパケットキャプチャを設定するには、ASAまたはFTD CLIで次の手順を実行します。

- nameifを確認します。

> show nameif

Interface Name Security

Ethernet1/1.205 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1.205 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- キャプチャセッションを作成します。

> capture capsw switch interface inside

セキュアファイアウォール4200は、キャプチャの方向性をサポートしています。

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

3. キャプチャセッションを有効にします。

> no capture capsw switch stop

検証

キャプチャセッション名、管理ステートと動作ステート、インターフェイススロット、およびIDを確認します。Pcapsizeの値をバイト単位で増加させ、キャプチャされたパケットの数がゼロ以外であることを確認します。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 6360

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

46 packets captured on disk using switch capture

Reading of capture file from disk is not supported

この場合、外部VLAN Ovlan=205のフィルタが作成され、インターフェイスに適用されます。

Port-channel1の場合、フィルタOvlan=205を持つキャプチャは、すべてのメンバーインターフェイスで設定されます。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 23442

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 5600

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

49 packet captured on disk using switch capture

Reading of capture file from disk is not supported

ポートチャネルメンバーインターフェイスは、show portchannel summary コマンドを介してFXOS local-mgmtコマンドシェルで確認できます。

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(U) Eth LACP Eth1/3(P) Eth1/4(P)

LACP KeepAlive Timer:

--------------------------------------------------------------------------------

Channel PeerKeepAliveTimerFast

--------------------------------------------------------------------------------

1 Po1(U) False

Cluster LACP Status:

--------------------------------------------------------------------------------

Channel ClusterSpanned ClusterDetach ClusterUnitID ClusterSysID

--------------------------------------------------------------------------------

1 Po1(U) False False 0 clust

ASA上のFXOSにアクセスするには、connect fxos adminコマンドを実行します。マルチコンテキストの場合は、管理コンテキストでこのコマンドを実行します。

キャプチャファイルの収集

「セキュアファイアウォールの内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

パケットキャプチャファイルリーダーアプリケーションを使用して、Ethernet1/1.205のキャプチャファイルを開きます。この例では、Secure Firewall 3100でのパケットキャプチャが分析されます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。

- 元のパケットヘッダーにはVLANタグ205が付いています。

Portchannel1メンバーインターフェイスのキャプチャファイルを開きます。最初のパケットを選択し、キーポイントを確認します。

- ICMPエコー要求パケットだけがキャプチャされます。

- 元のパケットヘッダーにはVLANタグ205が付いています。

説明

スイッチのキャプチャは、外部VLAN 205に一致するフィルタを使用して、サブインターフェイスEthernet1/1.205またはPortchannel1.205で設定されます。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

内部フィルタ |

方向 |

キャプチャされたトラフィック |

| サブインターフェイスEthernet1/1.205のパケットキャプチャの設定と確認 |

イーサネット1/1 |

外部VLAN 205 |

入力のみ* |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

| サブインターフェイスPortchannel1.205上で、メンバーインターフェイスEthernet1/3およびEthernet1/4を使用してパケットキャプチャを設定および確認します |

Ethernet1/3 イーサネット1/4 |

外部VLAN 205 |

入力のみ* |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 |

* 3100とは異なり、セキュアファイアウォール4200は双方向(入力および出力)キャプチャをサポートします。

内部インターフェイスでのパケットキャプチャ

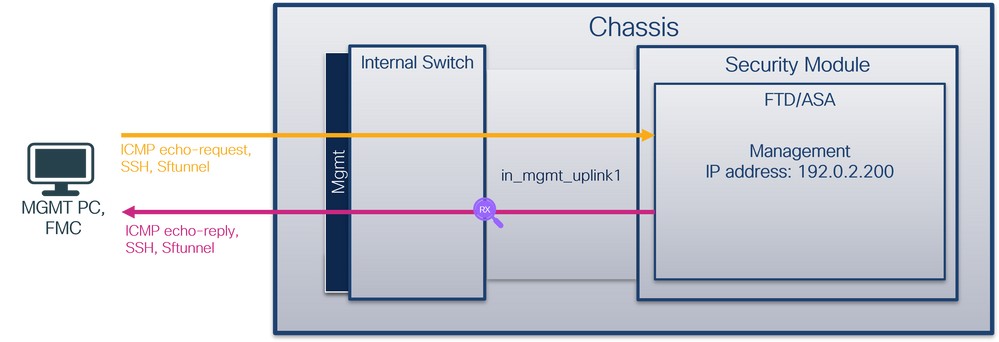

Secure Firewall 3100には2つの内部インターフェイスがあります。

- in_data_uplink1:アプリケーションを内部スイッチに接続します。

- in_mgmt_uplink1:FMCとFTDの間の管理インターフェイス(またはsftunnelとも呼ばれる)へのSSHなどの管理接続用の専用パケットパスを提供します。

セキュアファイアウォール4200には、最大4つの内部インターフェイスがあります。

- in_data_uplink1およびin_data_uplink2(4245のみ):これらのインターフェイスは、アプリケーションを内部スイッチに接続します。4245の場合、パケットは2つのアップリンクインターフェイス間でロードバランスされます。

- in_mgmt_uplink1 およびin_mgmt_uplink2 – これらのインターフェイスは、管理インターフェイスへのSSH、またはFMCとFTD間の管理接続(sftunnelとも呼ばれる)などの管理接続に専用のパケットパスを提供します。Secure Firewall 4200は、2つの管理インターフェイスをサポートします。

タスク 1

FTDまたはASA CLIを使用して、アップリンクインターフェイスin_data_uplink1のパケットキャプチャを設定および確認します。

トポロジ、パケットフロー、およびキャプチャポイント

Cisco Secure Firewall 3100:

Cisco Secure Firewall 4200:

コンフィギュレーション

インターフェイスin_data_uplink1でパケットキャプチャを設定するには、ASAまたはFTD CLIで次の手順を実行します。

- キャプチャセッションを作成します。

> capture capsw switch interface in_data_uplink1

セキュアファイアウォール4200は、キャプチャの方向性をサポートしています。

> capture capsw switch interface in_data_uplink1 direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface in_data_uplink1 direction both

2. キャプチャセッションを有効にします。

> no capture capsw switch stop

検証

キャプチャセッション名、管理ステートと動作ステート、インターフェイススロット、およびIDを確認します。Pcapsizeの値をバイト単位で増加させ、キャプチャされたパケットの数がゼロ以外であることを確認します。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 18

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-data-uplink1.pcap

Pcapsize: 7704

Filter: capsw-1-18

Packet Capture Filter Info

Name: capsw-1-18

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

66 packets captured on disk using switch capture

Reading of capture file from disk is not supported

この場合、キャプチャは内部ID 18のインターフェイスで作成されます。これは、セキュアファイアウォール3130のin_data_uplink1インターフェイスです。FXOS local-mgmtコマンドシェルのshow portmanager switch statusコマンドは、インターフェイスID:

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Mode Port Manager

--------- ---------------- ----- ----- ------ ------------- ------------

0/1 SGMII Up 1G Full None Link-Up

0/2 SGMII Up 1G Full None Link-Up

0/3 SGMII Up 1G Full None Link-Up

0/4 SGMII Up 1G Full None Link-Up

0/5 SGMII Down 1G Half None Mac-Link-Down

0/6 SGMII Down 1G Half None Mac-Link-Down

0/7 SGMII Down 1G Half None Mac-Link-Down

0/8 SGMII Down 1G Half None Mac-Link-Down

0/9 1000_BaseX Down 1G Full None Link-Down

0/10 1000_BaseX Down 1G Full None Link-Down

0/11 1000_BaseX Down 1G Full None Link-Down

0/12 1000_BaseX Down 1G Full None Link-Down

0/13 1000_BaseX Down 1G Full None Link-Down

0/14 1000_BaseX Down 1G Full None Link-Down

0/15 1000_BaseX Down 1G Full None Link-Down

0/16 1000_BaseX Down 1G Full None Link-Down

0/17 1000_BaseX Up 1G Full None Link-Up

0/18 KR2 Up 50G Full None Link-Up

0/19 KR Up 25G Full None Link-Up

0/20 KR Up 25G Full None Link-Up

0/21 KR4 Down 40G Full None Link-Down

0/22 n/a Down n/a Full N/A Reset

0/23 n/a Down n/a Full N/A Reset

0/24 n/a Down n/a Full N/A Reset

0/25 1000_BaseX Down 1G Full None Link-Down

0/26 n/a Down n/a Full N/A Reset

0/27 n/a Down n/a Full N/A Reset

0/28 n/a Down n/a Full N/A Reset

0/29 1000_BaseX Down 1G Full None Link-Down

0/30 n/a Down n/a Full N/A Reset

0/31 n/a Down n/a Full N/A Reset

0/32 n/a Down n/a Full N/A Reset

0/33 1000_BaseX Down 1G Full None Link-Down

0/34 n/a Down n/a Full N/A Reset

0/35 n/a Down n/a Full N/A Reset

0/36 n/a Down n/a Full N/A Reset

ASA上のFXOSにアクセスするには、connect fxos adminコマンドを実行します。マルチコンテキストの場合は、管理コンテキストでこのコマンドを実行します。

キャプチャファイルの収集

「セキュアファイアウォールの内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

パケットキャプチャファイルリーダーアプリケーションを使用して、in_data_uplink1インターフェイスのキャプチャファイルを開きます。この例では、Secure Firewall 3100でのパケットキャプチャが分析されます。

キーポイントを確認します。この場合、ICMPエコー要求パケットとエコー応答パケットがキャプチャされます。これらは、アプリケーションから内部スイッチに送信されるパケットです。

説明

アップリンクインターフェイスのスイッチキャプチャが設定されると、アプリケーションから内部スイッチに送信されるパケットだけがキャプチャされます。アプリケーションに送信されたパケットはキャプチャされません。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

内部フィルタ |

方向 |

キャプチャされたトラフィック |

| アップリンクインターフェイスin_data_uplink1のパケットキャプチャを設定および確認する |

in_data_uplink1 |

なし |

入力のみ* |

ホスト192.0.2.100からホスト198.51.100.100へのICMPエコー要求 ホスト198.51.100.100からホスト192.0.2.100へのICMPエコー応答 |

* 3100とは異なり、セキュアファイアウォール4200は、双方向(入力および出力)キャプチャをサポートします。

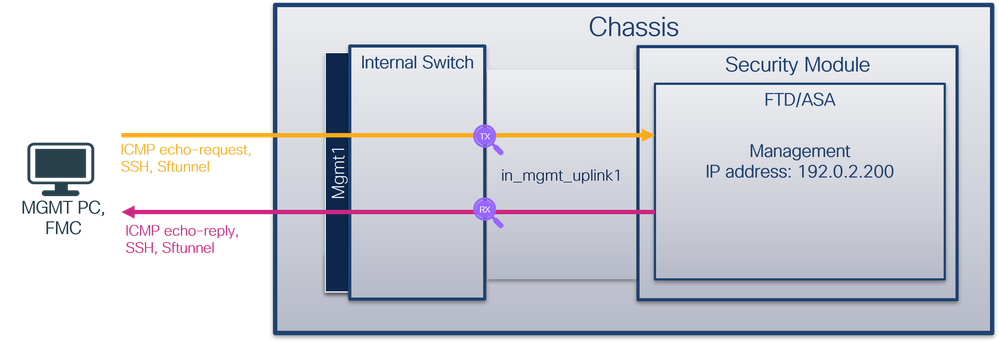

タスク 2

FTDまたはASA CLIを使用して、アップリンクインターフェイスin_mgmt_uplink1のパケットキャプチャを設定および確認します。管理プレーン接続のパケットだけがキャプチャされます。

トポロジ、パケットフロー、およびキャプチャポイント

Cisco Secure Firewall 3100:

Cisco Secure Firewall 4200:

コンフィギュレーション

インターフェイスin_mgmt_uplink1でパケットキャプチャを設定するには、ASAまたはFTD CLIで次の手順を実行します。

- キャプチャセッションを作成します。

> capture capsw switch interface in_mgmt_uplink1

セキュアファイアウォール4200は、キャプチャの方向性をサポートしています。

> capture capsw switch interface in_mgmt_uplink1 direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface in_mgmt_uplink1 direction both

2. キャプチャセッションを有効にします。

> no capture capsw switch stop

検証

キャプチャセッション名、管理ステートと動作ステート、インターフェイススロット、およびIDを確認します。Pcapsizeの値をバイト単位で増加させ、キャプチャされたパケットの数がゼロ以外であることを確認します。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 19

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-mgmt-uplink1.pcap

Pcapsize: 137248

Filter: capsw-1-19

Packet Capture Filter Info

Name: capsw-1-19

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

281 packets captured on disk using switch capture

Reading of capture file from disk is not supported

この場合、キャプチャは内部ID 19のインターフェイス(セキュアファイアウォール3130のin_mgmt_uplink1インターフェイス)で作成されます。FXOSのlocal-mgmtコマンドシェルにあるshow portmanager switch statusコマンドは、インターフェイスIDを表示します。

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Mode Port Manager

--------- ---------------- ----- ----- ------ ------------- ------------

0/1 SGMII Up 1G Full None Link-Up

0/2 SGMII Up 1G Full None Link-Up

0/3 SGMII Up 1G Full None Link-Up

0/4 SGMII Up 1G Full None Link-Up

0/5 SGMII Down 1G Half None Mac-Link-Down

0/6 SGMII Down 1G Half None Mac-Link-Down

0/7 SGMII Down 1G Half None Mac-Link-Down

0/8 SGMII Down 1G Half None Mac-Link-Down

0/9 1000_BaseX Down 1G Full None Link-Down

0/10 1000_BaseX Down 1G Full None Link-Down

0/11 1000_BaseX Down 1G Full None Link-Down

0/12 1000_BaseX Down 1G Full None Link-Down

0/13 1000_BaseX Down 1G Full None Link-Down

0/14 1000_BaseX Down 1G Full None Link-Down

0/15 1000_BaseX Down 1G Full None Link-Down

0/16 1000_BaseX Down 1G Full None Link-Down

0/17 1000_BaseX Up 1G Full None Link-Up

0/18 KR2 Up 50G Full None Link-Up

0/19 KR Up 25G Full None Link-Up

0/20 KR Up 25G Full None Link-Up

0/21 KR4 Down 40G Full None Link-Down

0/22 n/a Down n/a Full N/A Reset

0/23 n/a Down n/a Full N/A Reset

0/24 n/a Down n/a Full N/A Reset

0/25 1000_BaseX Down 1G Full None Link-Down

0/26 n/a Down n/a Full N/A Reset

0/27 n/a Down n/a Full N/A Reset

0/28 n/a Down n/a Full N/A Reset

0/29 1000_BaseX Down 1G Full None Link-Down

0/30 n/a Down n/a Full N/A Reset

0/31 n/a Down n/a Full N/A Reset

0/32 n/a Down n/a Full N/A Reset

0/33 1000_BaseX Down 1G Full None Link-Down

0/34 n/a Down n/a Full N/A Reset

0/35 n/a Down n/a Full N/A Reset

0/36 n/a Down n/a Full N/A Reset

ASA上のFXOSにアクセスするには、connect fxos adminコマンドを実行します。マルチコンテキストの場合は、管理コンテキストでこのコマンドを実行します。

キャプチャファイルの収集

「セキュアファイアウォール内部スイッチキャプチャファイルの収集」セクションの手順を実行します。

ファイル分析のキャプチャ

パケットキャプチャファイルリーダーアプリケーションを使用して、インターフェイスin_mgmt_uplink1のキャプチャファイルを開きます。この例では、Secure Firewall 3100でのパケットキャプチャが分析されます。

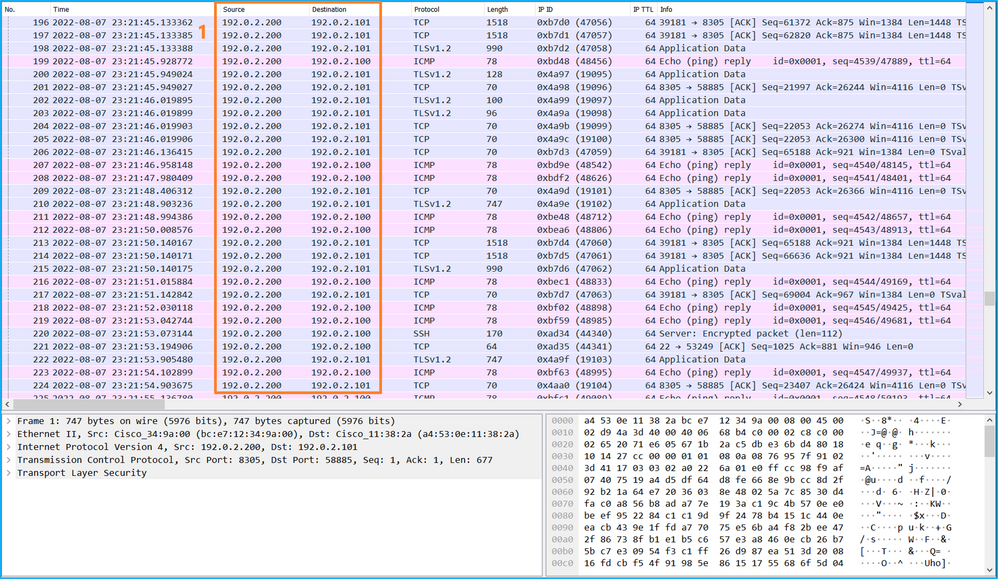

キーポイントを確認します。この例では、管理IPアドレス192.0.2.200からのパケットのみが表示されています。例としては、SSH、Sftunnel、またはICMPエコー応答パケットがあります。これらは、内部スイッチを介してアプリケーション管理インターフェイスからネットワークに送信されるパケットです。

説明

管理アップリンクインターフェイスのスイッチキャプチャが設定されると、アプリケーション管理インターフェイスから送信される入力パケットだけがキャプチャされます。アプリケーション管理インターフェイス宛てのパケットはキャプチャされません。

タスクの要約を次の表に示します。

| タスク |

キャプチャポイント |

内部フィルタ |

方向 |

キャプチャされたトラフィック |

| 管理アップリンクインターフェイスでのパケットキャプチャの設定と確認 |

in_mgmt_uplink1 |

なし |

入力のみ* (管理インターフェイスから内部スイッチを経由してネットワークへ) |

FTD管理IPアドレス192.0.2.200からホスト192.0.2.100へのICMPエコー応答 Ftd管理IPアドレス192.0.2.200からFMC IPアドレス192.0.2.101へのsftunnel FTD管理IPアドレス192.0.2.200からホスト192.0.2.100へのSSH |

* 3100とは異なり、セキュアファイアウォール4200は、双方向(入力および出力)キャプチャをサポートします。

パケット キャプチャ フィルタ

内部スイッチのパケットキャプチャフィルタは、データプレーンのキャプチャと同じ方法で設定します。ethernet-typeオプションとmatchオプションを使用して、フィルタを設定します。

コンフィギュレーション

ASAまたはFTD CLIで次の手順を実行し、インターフェイスEthernet1/1上のホスト198.51.100.100からのARPフレームまたはICMPパケットと一致するフィルタを使用してパケットキャプチャを設定します。

- nameifを確認します。

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- ARPまたはICMPのキャプチャセッションを作成します。

> capture capsw switch interface inside ethernet-type arp

> capture capsw switch interface inside match icmp 198.51.100.100

検証

キャプチャセッション名とフィルタを確認します。Ethertype値は、10進数では2054、16進数では0x0806です。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 2054

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

これは、ICMPのフィルタの検証です。IPプロトコル1はICMPです。

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1