概要

この記事は、Firepowerシステムのデータパスを体系的にトラブルシューティングし、Firepowerのコンポーネントがトラフィックに影響を与えているかどうかを判断する方法を説明する一連の記事の一部です。Firepowerプラットフォームのアーキテクチャに関する情報や、その他のデータパスのトラブルシューティングに関する記事へのリンクについては、概要記事を参照してください。

この記事では、Firepowerのデータパスのトラブルシューティングの3番目の段階であるセキュリティインテリジェンス機能について説明します。

前提条件

- この記事は、現在サポートされているすべてのFirepowerプラットフォームに関連しています

- URLおよびDNSのセキュリティインテリジェンスは、バージョン6.0.0で導入されました

Firepowerセキュリティインテリジェンスフェーズのトラブルシューティング

セキュリティインテリジェンスは、次の項目に対してブラックリストとホワイトリストの両方に対して検査を実行する機能です。

- IPアドレス(UIの特定の部分では「ネットワーク」とも呼ばれる)

- Uniform Resource Locators(URL)

- ドメインネームシステム(DNS)クエリ

セキュリティインテリジェンス内のリストは、シスコが提供するフィードや、ユーザが設定したリストやフィードによって入力できます。

IPアドレスに基づくセキュリティインテリジェンスレピュテーションは、トラフィックを検査するFirepower内の最初のコンポーネントです。URLおよびDNSセキュリティインテリジェンスは、関連するアプリケーションプロトコルが検出されるとすぐに実行されます。Firepowerソフトウェアのインスペクションワークフローの概要を次に示します。

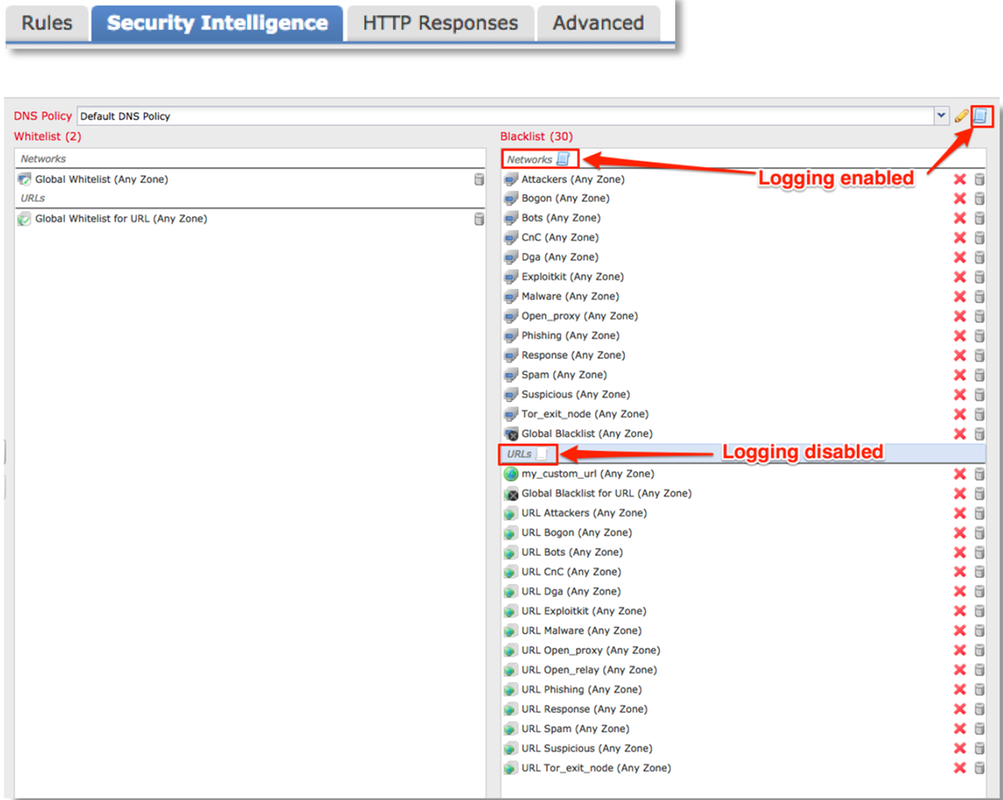

セキュリティインテリジェンスイベントに対してロギングが有効になっていることを確認する

Security Intelligenceレベルのブロックは、ロギングが有効になっている限り簡単に判別できます。これは、Firepower Management Center(FMC)ユーザインターフェイス(UI)で、[ポリシー(Policies)] > [アクセスコントロール(Access Control)] > [アクセスコントロールポリシー(Access Control Policy)]に移動して確認できます。該当するポリシーの横にある編集アイコンをクリックした後、[セキュリティインテリジェンス]タブに移動します。

セキュリティインテリジェンスイベントの確認

ロギングを有効にすると、[Analysis] > [Connections] > [Security Intelligence Events]の下にSecurity Intelligence Eventsが表示されます。トラフィックがブロックされている理由は明確である必要があります。

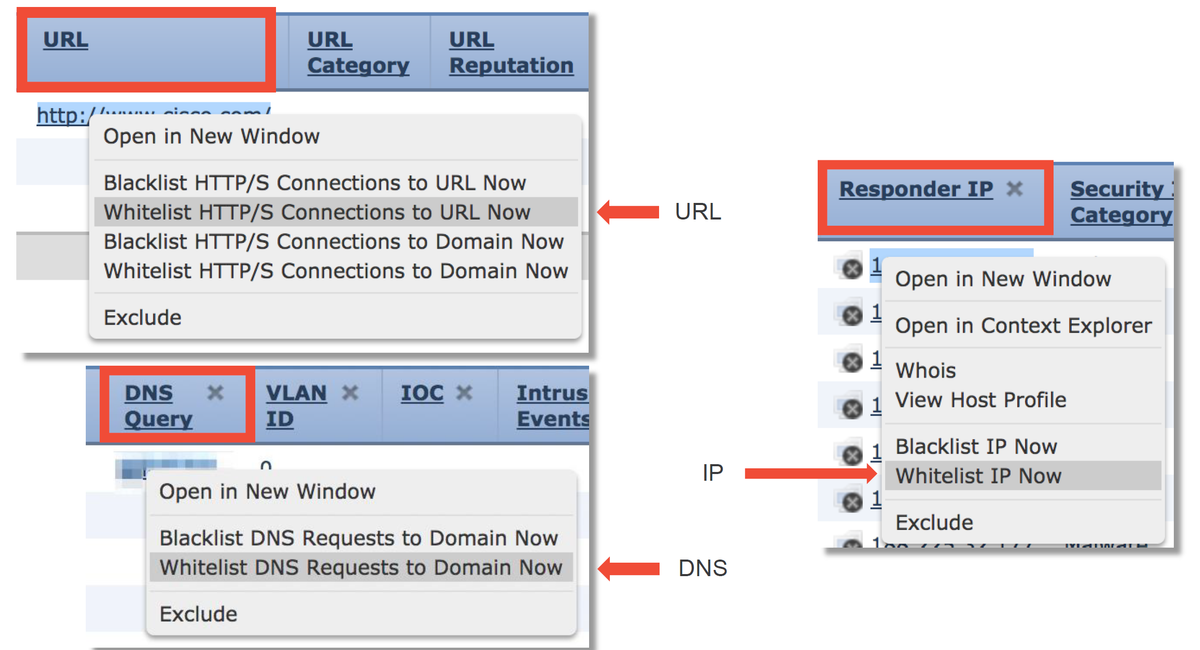

簡単な対応策として、セキュリティインテリジェンス機能によってブロックされているIP、URL、またはDNSクエリを右クリックし、ホワイトリストオプションを選択できます。

ブラックリストに誤って何かが入ったと思われる場合、またはレピュテーションの変更を要求する場合は、次のリンクでCisco Talosから直接チケットを開くことができます。

https://www.talosintelligence.com/reputation_center/support

ブラックリストから項目を削除する必要があるかどうかを調査するために、Cisco Technical Assistance Center(TAC)にデータを提供することもできます。

注:ホワイトリストに追加すると、対象のセキュリティインテリジェンスホワイトリストにエントリのみが追加されます。つまり、オブジェクトはセキュリティインテリジェンスチェックに合格できます。ただし、他のすべてのFirepowerコンポーネントは引き続きトラフィックを検査できます。

セキュリティインテリジェンス設定を削除する方法

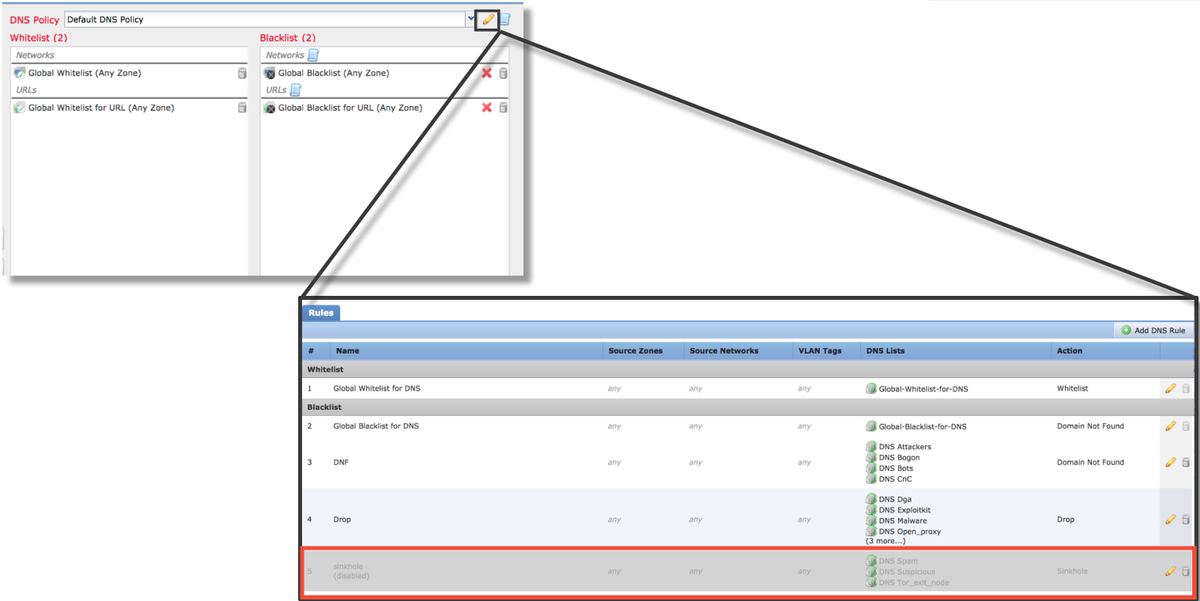

Security Intelligenceの設定を削除するには、前述のように[Security Intelligence]タブに移動します。3つのセクションがあります。1つはネットワーク、URL、およびDNSのポリシーです。

そこから、リストとフィードを削除するには、ごみ箱の記号をクリックします。

上のスクリーンショットでは、グローバルブラックリストとホワイトリストを除くすべてのIPおよびURL Security Intelligenceリストが削除されています。

DNSセキュリティインテリジェンスの設定が保存されているDNSポリシー内で、いずれかのルールが無効になります。

注:グローバルブラックリストとホワイトリストの内容を表示するには、[Objects] > [Object Management] > [Security Intelligence]に移動します。次に、対象のセクション(ネットワーク、URL、DNS)をクリックします。 リストを編集すると、内容が表示されますが、アクセスコントロールポリシー内で設定を実行する必要があります。

バックエンドの設定の確認

セキュリティインテリジェンスの設定は、CLIで> show access-control-configコマンドを使用して確認できます。このコマンドは、Firepowerデバイスで実行されているアクティブなアクセスコントロールポリシーの内容を表示します。

上記の例では、ロギングがNetwork Blacklist(NBLK;ネットワークブラックリスト)に設定されており、ブラックリスト(攻撃者およびBogon)に少なくとも2つのフィードが含まれていることに注意してください。

個々のアイテムがセキュリティインテリジェンスリストにあるかどうかは、エキスパートモードで確認できます。次の手順を参照してください。

各セキュリティインテリジェンスリストには、一意のUUIDを持つファイルがあります。上記の例は、head -n1コマンドを使用してリストの名前を識別する方法を示しています。

TACに提供するデータ

次のステップ

セキュリティインテリジェンスコンポーネントが問題の原因ではないと判断された場合、次のステップは、アクセスコントロールポリシールールのトラブルシューティングです。

次の記事に進むには、ここをクリックしてください。