Secure Email Gateway および Cloud Gateway の URL フィルタリングの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Cisco Secure Email GatewayおよびクラウドゲートウェイでURLフィルタリングを設定する方法と、URLフィルタリングを使用するためのベストプラクティスについて説明します。

背景説明

URLフィルタリングは、AsyncOS 11.1 for Email Securityで初めて導入されました。このリリースでは、Cisco Secure Emailを設定して、メッセージ添付ファイル内のURLをスキャンし、そのようなメッセージに対して設定されたアクションを実行できるようになりました。メッセージフィルタとコンテンツフィルタは、URLレピュテーションとURLカテゴリを使用して、メッセージと添付ファイルのURLを確認します。詳細については、ユーザガイドまたはオンラインヘルプの「電子メールポリシーを適用するためのメッセージフィルタの使用」、「コンテンツフィルタ」、および「信頼できない、または望ましくないURLからの保護」の各章を参照してください。

信頼できないリンクや望ましくないリンクに対する制御と保護が、アンチスパム、アウトブレイク、コンテンツ、およびメッセージフィルタリングプロセスの作業キューに組み込まれます。これらのコントロール:

- メッセージや添付ファイルの信頼できないURLからの保護の効果を高める。

- また、URLフィルタリングはアウトブレイクフィルタに組み込まれています。この強化された保護は、Cisco Webセキュリティアプライアンス(WSA)を導入済みの組織であっても、またはWebベースの脅威に対する同様の保護を導入済みの組織であっても、侵入時に脅威をブロックするため適用できます。

- また、コンテンツまたはメッセージフィルタを使用して、メッセージ内のURLのWebベースのレピュテーションスコア(WBRS)に基づいてアクションを実行することもできます。たとえば、中立的または未知のレピュテーションを持つURLを書き換えてCisco Webセキュリティプロキシにリダイレクトし、安全性をクリック時に評価することができます。

- スパムの特定の改善

- このアプライアンスは、メッセージ内のリンクのレピュテーションとカテゴリ、およびその他のスパム識別アルゴリズムを使用して、スパムを特定します。たとえば、メッセージ内のリンクがマーケティングWebサイトに属している場合、そのメッセージはマーケティングメッセージである可能性が高くなります。

- 企業のアクセプタブルユースポリシーの適用をサポート

- URLのカテゴリ(アダルトコンテンツや違法行為など)をコンテンツフィルタやメッセージフィルタと組み合わせて使用し、許容される社内使用ポリシーを適用できます。

- 保護用に書き換えられたメッセージ内のURLを最も頻繁にクリックした組織内のユーザー、および最も一般的にクリックされたリンクを特定できます。

注:AsyncOS 11.1 for Email Securityリリースでは、URLフィルタリングにより短縮URLのサポートが導入されました。CLIコマンド「websecurityadvancedconfig」を使用すると、より短いサービスを表示して設定できます。この設定オプションは、AsyncOS 13.5 for Email Securityで更新されました。このリリースにアップグレードすると、短縮されたURLがすべて展開されます。短縮されたURLの拡張を無効にするオプションはありません。このため、URL防御に最新の保護を提供するには、Eメールセキュリティ向けAsyncOS 13.5以降を推奨します。ユーザガイドまたはオンラインヘルプの「悪意のあるURLまたは望ましくないURLからの保護」の章および『CLI Reference Guide for AsyncOS for Cisco Email Security Appliance』を参照してください。

注:このドキュメントでは、例とスクリーンショットにAsyncOS 14.2 for Email Securityを使用しています。

注:Cisco Secure Emailでは、docs.ces.cisco.comでURL防衛に関する詳細なガイドも提供しています。

前提条件

Cisco Secure Email GatewayまたはクラウドゲートウェイでURLフィルタリングを設定する際には、目的の機能に応じて、他の機能も設定する必要があります。URLフィルタリングとともに有効になる一般的な機能を次に示します。

- スパムに対する保護を強化するには、該当するメールポリシーに従って、アンチスパムスキャン機能をグローバルに有効にする必要があります。アンチスパムは、Cisco IronPort Anti-Spam(IPAS)またはCisco Intelligent Multi-Scan(IMS)機能のいずれかとみなされます。

- マルウェアに対する保護を強化するには、アウトブレイクフィルタまたはVirus Outbreak Filters(VOF)機能を、該当するメールポリシーごとにグローバルに有効にする必要があります。

- URLレピュテーションに基づくアクション、またはメッセージフィルタとコンテンツフィルタを使用してアクセプタブルユースポリシー(AUP)を適用するには、VOFをグローバルに有効にする必要があります。

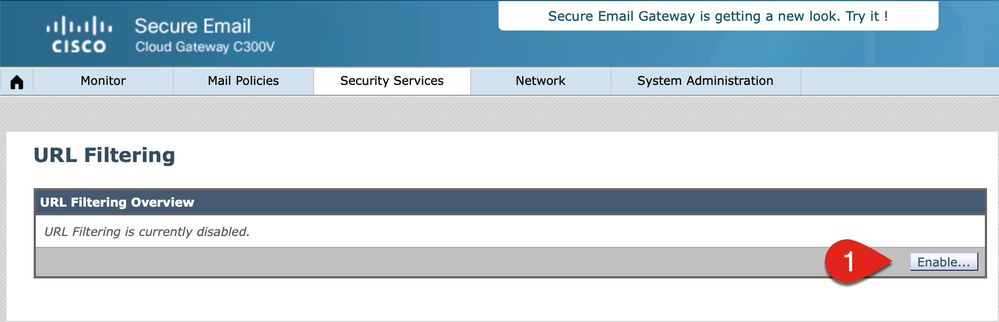

URL フィルタリングの有効化

Cisco Secure Email GatewayまたはクラウドゲートウェイでURLフィルタリングを実装するには、最初にこの機能を有効にする必要があります。URLフィルタリングは、管理者がGUIまたはCLIからイネーブルにできます。

URLフィルタリングを有効にするには、GUIからSecurity Services > URL Filteringに移動し、Enableをクリックします。

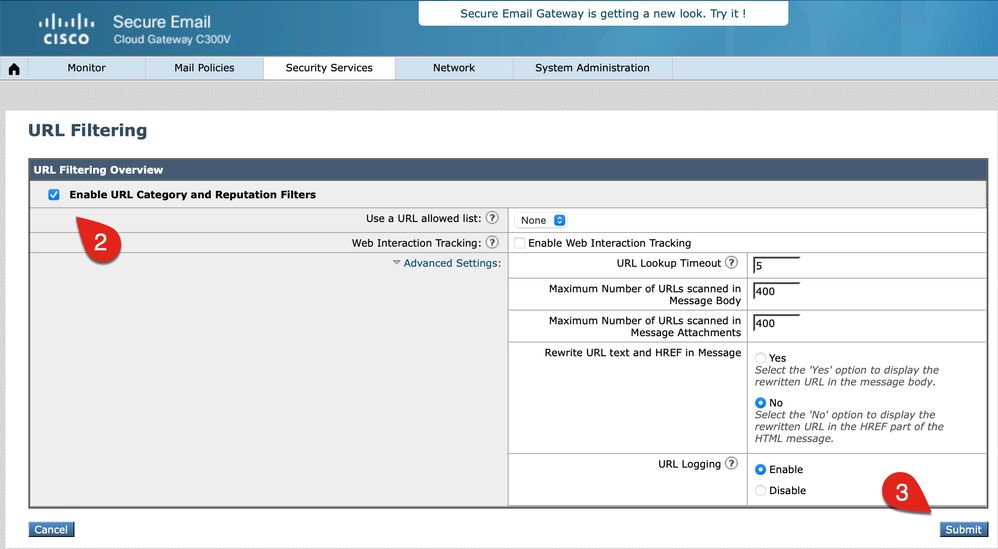

次に、Enable URL Category and Reputation Filtersをクリックします。この例には、URLルックアップタイムアウト、スキャンされるURLの最大数のベストプラクティス値が含まれ、URLをログに記録するオプションを有効にします。

注:この時点で、設定に対する変更をコミットしていることを確認してください。

URLフィルタリングアクションの作成

URLフィルタリングだけを有効にすると、メッセージ内のURLや添付ファイルを含むメッセージに対してアクションは実行されません。

受信および送信メールポリシーのメッセージと添付ファイルに含まれるURLが評価されます。URLの有効な文字列はすべて、次のコンポーネントを持つ文字列を含むように評価されます。

- HTTP、HTTPS、またはWWW

- ドメインまたはIPアドレス

- コロン(:)で始まるポート番号

- 大文字または小文字

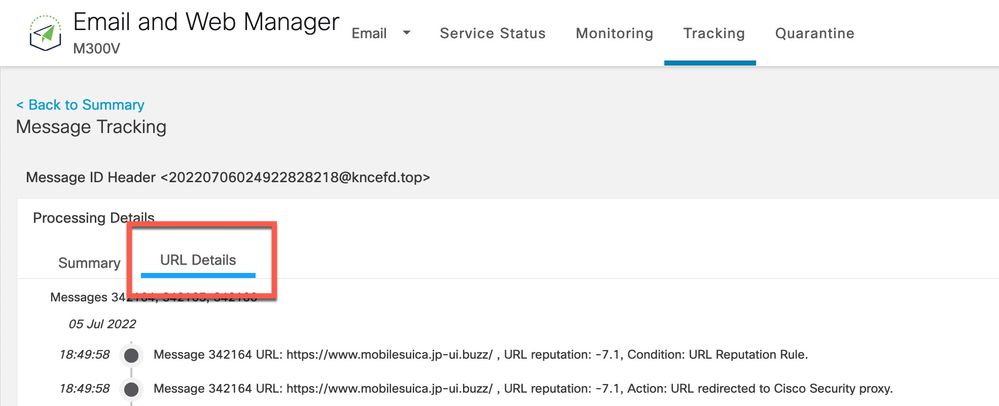

注:ほとんどのURLでは、URLログエントリがmail_logsから確認できます。URLがmail_logsに記録されない場合は、メッセージID(MID)のメッセージトラッキングを確認してください。メッセージトラッキングには、「URLの詳細」のタブが含まれています。

システムがURLを評価してメッセージがスパムであるかどうかを判断する際、負荷管理に必要な場合は、発信メッセージよりも着信メッセージを優先してスクリーニングします。

メッセージ本文のURLレピュテーションまたはURLカテゴリ、または添付ファイルを含むメッセージに基づいて、メッセージに対してアクションを実行できます。

たとえば、AdultカテゴリのURLを含むすべてのメッセージに対してDrop (Final Action)アクションを適用する場合は、URL Categoryタイプの条件を追加して、Adultカテゴリを選択します。

カテゴリを指定しない場合、選択したアクションはすべてのメッセージに適用されます。

URLレピュテーションスコアの範囲は、Trusted(信頼)、Proliferent(有利)、Neutral(中立的)、Suspected(疑問)、およびUntrusted(信頼なし)があらかじめ定義されており、編集できません。カスタム範囲を指定できます。レピュテーションスコアがまだ決定されていないURLには、「Unknown」を使用します。

URLをすばやくスキャンしてアクションを実行するには、コンテンツフィルタを作成して、メッセージに有効なURLが含まれている場合にそのアクションを適用できるようにします。GUIから、Mail Policies > Incoming Content Filters > Add Filterの順に移動します。

URLに関連するアクションは次のとおりです。

- URLの無効化

- URLはクリックできないように変更されますが、メッセージ受信者は目的のURLを読み取ることができます(元のURLに余分な文字が挿入されます)。

- 「Ciscoセキュリティプロキシ」にリダイレクトします

- URLは、クリックすると書き換えられ、追加の検証のためにCisco Security Proxyを通過します。Cisco Security Proxyの判定に基づき、ユーザがサイトにアクセスできない可能性があります。

- URLをテキストメッセージで置き換える

- このオプションを使用すると、管理者はメッセージ内のURLを書き換えて、リモートブラウザの分離のために外部に送信できます。

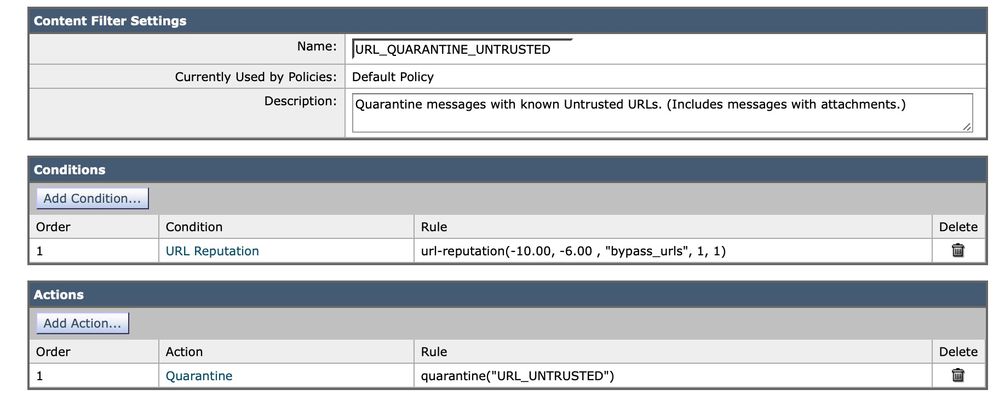

信頼できないURL

Untrusted:URLの動作のうち、非常に悪いもの、悪意があるもの、または望ましくない動作。これは、最も安全な推奨されるブロックリストのしきい値です。ただし、URLの脅威レベルが低いためにブロックされないメッセージが存在する場合があります。セキュリティよりも配信を優先

推奨処置:ブロック。(管理者はメッセージ全体を検疫またはドロップできます)。

次の例は、信頼できないURLを検出するためのURLフィルタリングのコンテンツフィルタのコンテキストを示しています。

このコンテンツフィルタを設定すると、Cisco Secure EmailはUntrustedレピュテーション(-10.00 ~ -6.00)を持つURLをスキャンし、そのメッセージを隔離URL_UNTRUSTEDに配置します。mail_logsの例を次に示します。

Tue Jul 5 15:01:25 2022 Info: ICID 5 ACCEPT SG MY_TRUSTED_HOSTS match 127.0.0.1 SBRS None country United States

Tue Jul 5 15:01:25 2022 Info: ICID 5 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Jul 5 15:01:25 2022 Info: Start MID 3 ICID 5

Tue Jul 5 15:01:25 2022 Info: MID 3 ICID 5 From: <test@test.com>

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Domains for which SDR is requested: reverse DNS host: example.com, helo: ip-127-0-0-1.internal, env-from: test.com, header-from: Not Present, reply-to: Not Present

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:01:25 2022 Info: MID 3 ICID 5 RID 0 To: <end_user>

Tue Jul 5 15:01:25 2022 Info: MID 3 Message-ID '<20220705145935.1835303@ip-127-0-0-1.internal>'

Tue Jul 5 15:01:25 2022 Info: MID 3 Subject "test is sent you a URL => 15504c0618"

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: test.com, reply-to: Not Present

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Tracker Header : 62c45245_jTikQ2lV2NYfmrGzMwQMBd68fxqFFueNmElwb5kQOt89QH1tn2s+wyqFO0Bg6qJenrPTndlyp+zb0xjKxrK3Cw==

Tue Jul 5 15:01:25 2022 Info: MID 3 ready 3123 bytes from <test@test.com>

Tue Jul 5 15:01:25 2022 Info: MID 3 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Jul 5 15:01:25 2022 Info: ICID 5 close

Tue Jul 5 15:01:25 2022 Info: MID 3 URL https://www.ihaveabadreputation.com/ has reputation -9.5 matched Condition: URL Reputation Rule

Tue Jul 5 15:01:25 2022 Info: MID 3 quarantined to "Policy" (content filter:URL_QUARANTINE_UNTRUSTED)

Tue Jul 5 15:01:25 2022 Info: Message finished MID 3 done

URL ihaveabadreputation.comはUNTRUSTEDと見なされ、-9.5で採点されます。URLフィルタリングにより、信頼できないURLが検出され、URL_UNTRUSTEDに対して検疫されました。

前述のmail_logsの例は、URLフィルタリングのコンテンツフィルタのみが着信メールポリシーに対して有効になっている場合の例を示しています。同じメールポリシーでスパム対策などの追加サービスが有効になっている場合は、それらのサービスとそのルールからURLが検出されたかどうかを他のサービスが示します。同じURLの例では、着信メールポリシーに対してCisco Anti-Spam Engine(CASE)が有効になっており、メッセージ本文がスキャンされてスパム陽性と判定されます。アンチスパムはメール処理パイプラインの最初のサービスであるため、これはmail_logsの最初に示されます。コンテンツフィルタは、メール処理パイプラインの後半に追加されます。

Tue Jul 5 15:19:48 2022 Info: ICID 6 ACCEPT SG MY_TRUSTED_HOSTS match 127.0.0.1 SBRS None country United States

Tue Jul 5 15:19:48 2022 Info: ICID 6 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Jul 5 15:19:48 2022 Info: Start MID 4 ICID 6

Tue Jul 5 15:19:48 2022 Info: MID 4 ICID 6 From: <test@test.com>

Tue Jul 5 15:19:48 2022 Info: MID 4 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: Not Present, reply-to: Not Present

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:19:49 2022 Info: MID 4 ICID 6 RID 0 To: <end_user>

Tue Jul 5 15:19:49 2022 Info: MID 4 Message-ID '<20220705151759.1841272@ip-127-0-0-1.internal>'

Tue Jul 5 15:19:49 2022 Info: MID 4 Subject "test is sent you a URL => 646aca13b8"

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: test.com, reply-to: Not Present

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Tracker Header : 62c45695_mqwplhpxGDqtgUp/XTLGFKD60hwNKKsghUKAMFOYVv9l32gncZX7879qf3FGzWfP1mc6ZH3iLMpcKwCBJXhmIg==

Tue Jul 5 15:19:49 2022 Info: MID 4 ready 3157 bytes from <test@test.com>

Tue Jul 5 15:19:49 2022 Info: MID 4 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Jul 5 15:19:49 2022 Info: ICID 6 close

Tue Jul 5 15:19:49 2022 Info: MID 4 interim verdict using engine: CASE spam positive

Tue Jul 5 15:19:49 2022 Info: MID 4 using engine: CASE spam positive

Tue Jul 5 15:19:49 2022 Info: ISQ: Tagging MID 4 for quarantine

Tue Jul 5 15:19:49 2022 Info: MID 4 URL https://www.ihaveabadreputation.com/ has reputation -9.5 matched Condition: URL Reputation Rule

Tue Jul 5 15:19:49 2022 Info: MID 4 quarantined to "URL_UNTRUSTED" (content filter:URL_QUARANTINE_UNTRUSTED)

Tue Jul 5 15:19:49 2022 Info: Message finished MID 4 done

CASEルールとIPASルールに、特定の送信者、ドメイン、またはメッセージの内容に一致するルール、レピュテーション、またはスコアが含まれ、URLの脅威のみを検出する場合があります。この例では、URL_QUARANTINE_UNTRUSTEDコンテンツフィルタにより、ihaveabadreputation.comが確認され、スパム検疫(ISQ)とURL_UNTRUSTED検疫にタグが付けられました。メッセージは、最初にURL_UNTRUSTED隔離に入ります。管理者によってメッセージがその隔離から解放されるか、URL_UNTRUSTED隔離の時間制限/設定基準が満たされると、メッセージは次にISQに移動されます。

管理者の設定に基づいて、コンテンツフィルタに追加の条件とアクションを設定できます。

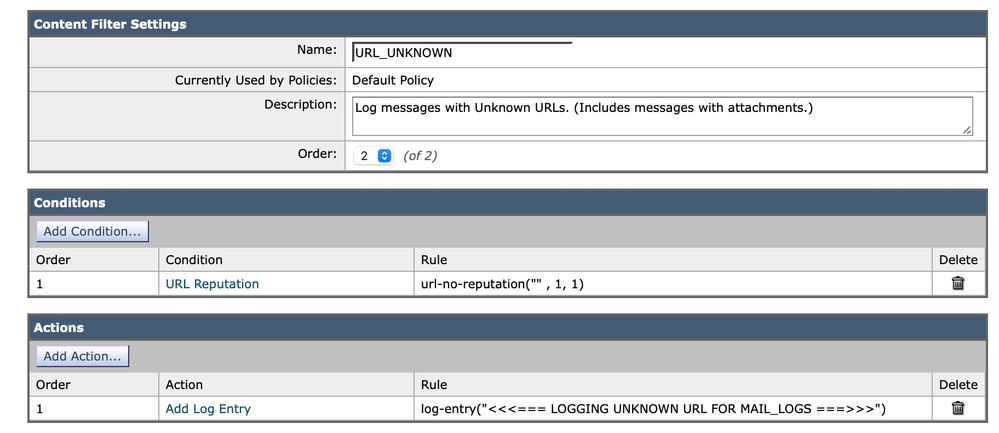

不明なURL

Unknown:以前に評価されていないか、または脅威レベルの判定をアサートする機能が表示されていません。URLレピュテーションサービスにレピュテーションを確立するための十分なデータがありません。この判定は、URLレピュテーションポリシーでの直接のアクションには適していません。

推奨処置:後続のエンジンでスキャンして、他の悪意のあるコンテンツを探します。

不明なURLまたは「レピュテーションなし」は、新しいドメインを含むURLや、トラフィックがほとんどまたはまったく確認されていないURLであり、レピュテーションと脅威レベルの評価を受けることはできません。これらのドメインと発信元に関する詳細な情報が取得されると、Untrustedが有効になる場合があります。このようなURLについては、ログに記録するコンテンツフィルタ、または不明なURLの検出を含むコンテンツフィルタを使用することをお勧めします。AsyncOS 14.2では、未知のURLがTalos Intelligence Cloud Serviceに送信され、さまざまな脅威インジケータでトリガーされる詳細なURL分析が行われます。また、不明なURLのメールログエントリにより、管理者はMIDに含まれるURLとURL保護による修復の可能性を示すことができます。(詳細については、「Microsoft Azure (Microsoft 365) API - CiscoのCisco Secure Email Account設定の設定方法」を参照してください)。

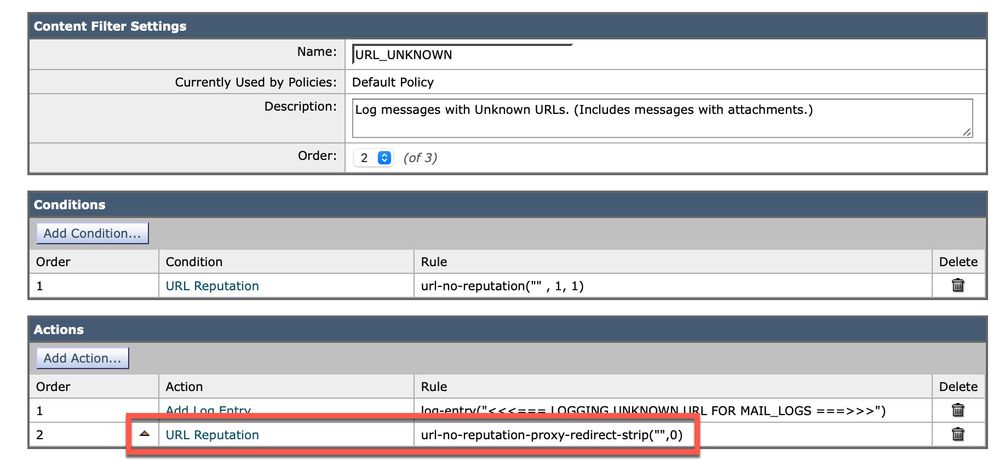

次の例は、不明なURLを検出するためのURLフィルタリングのコンテンツフィルタのコンテキストを示しています。

このコンテンツフィルタを設定すると、Cisco Secure Emailは未知のレピュテーションを持つURLをスキャンし、ログ行をmail_logsに書き込みます。mail_logsの例を次に示します。

Tue Jul 5 16:51:53 2022 Info: ICID 20 ACCEPT SG MY_TRUSTED_HOSTS match 127.0.0.1 SBRS None country United States

Tue Jul 5 16:51:53 2022 Info: ICID 20 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Jul 5 16:51:53 2022 Info: Start MID 16 ICID 20

Tue Jul 5 16:51:53 2022 Info: MID 16 ICID 20 From: <test@test.com>

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: Not Present, reply-to: Not Present

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 16:51:53 2022 Info: MID 16 ICID 20 RID 0 To: <end_user>

Tue Jul 5 16:51:53 2022 Info: MID 16 Message-ID '<20220705165003.1870404@ip-127-0-0-1.internal>'

Tue Jul 5 16:51:53 2022 Info: MID 16 Subject "test is sent you a URL => e835eadd28"

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: test.com, reply-to: Not Present

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Tracker Header : 62c46c29_vrAqZZys2Hqk+BFINVrzdNLLn81kuIf/K6o71YZLVE5c2s8v9M9pKpQZSgtz7a531Dw39F6An2x6tMSucDegqA==

Tue Jul 5 16:51:53 2022 Info: MID 16 ready 3208 bytes from <test@test.com>

Tue Jul 5 16:51:53 2022 Info: MID 16 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Jul 5 16:51:53 2022 Info: ICID 20 close

Tue Jul 5 16:51:54 2022 Info: MID 16 interim verdict using engine: CASE spam negative

Tue Jul 5 16:51:54 2022 Info: MID 16 using engine: CASE spam negative

Tue Jul 5 16:51:54 2022 Info: MID 16 URL http://mytest.example.com/test_url_2022070503 has reputation noscore matched Condition: URL Reputation Rule

Tue Jul 5 16:51:54 2022 Info: MID 16 Custom Log Entry: <<<=== LOGGING UNKNOWN URL FOR MAIL_LOGS ===>>>

Tue Jul 5 16:51:54 2022 Info: MID 16 queued for delivery

Tue Jul 5 16:51:54 2022 Info: Delivery start DCID 13 MID 16 to RID [0]

Tue Jul 5 16:51:56 2022 Info: Message done DCID 13 MID 16 to RID [0]

Tue Jul 5 16:51:56 2022 Info: MID 16 RID [0] Response '2.6.0 <20220705165003.1870404@ip-127-0-0-1.internal> [InternalId=1198295889556, Hostname=<my>.prod.outlook.com] 15585 bytes in 0.193, 78.747 KB/sec Queued mail for delivery'

Tue Jul 5 16:51:56 2022 Info: Message finished MID 16 done

Tue Jul 5 16:52:01 2022 Info: DCID 13 close

URL mytest.example.com/test_url_2022070503にはレピュテーションがなく、「noscore」と表示されます。 URL_UNKNOWNコンテンツフィルタによって、設定されたとおりにloglineがmail_logsに書き込まれました。

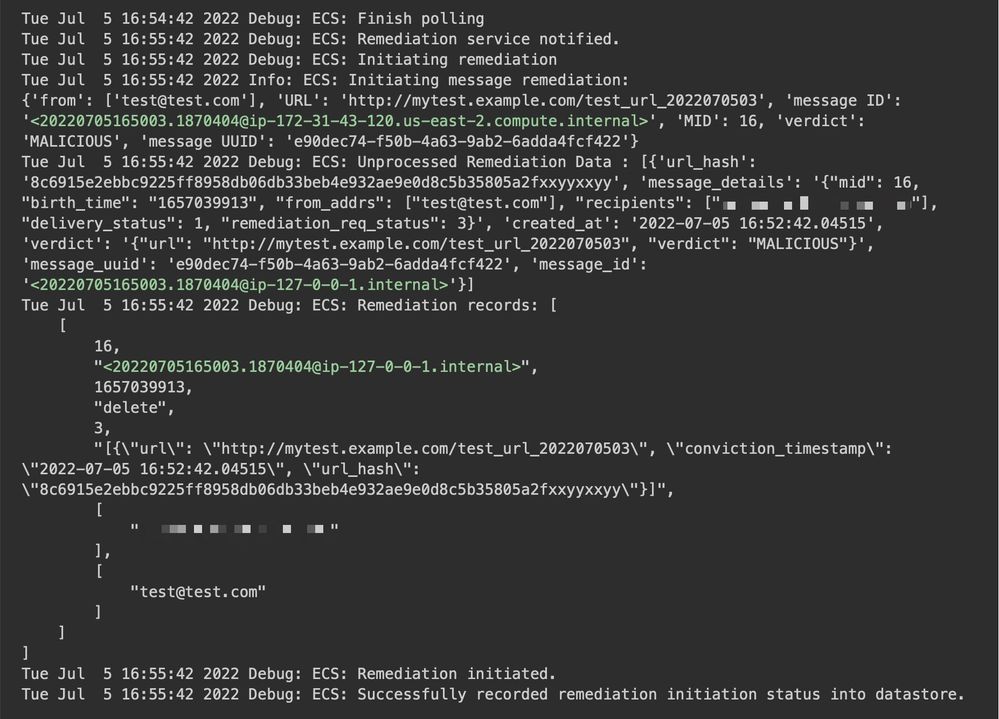

Cisco Secure Email GatewayからTalos Intelligence Cloud Serviceへのポーリングサイクルの後、URLがスキャンされ、信頼できないと判断されます。これは「Trace」レベルのECSログで確認できます。

その後、修復自体が呼び出されて完了すると、mail_logsに次のように記録されます。

Tue Jul 5 16:55:42 2022 Info: Message 16 containing URL 'http://mytest.example.com/test_url_2022070503' was initiated for remediation.

Tue Jul 5 16:55:55 2022 Info: Message 16 was processed due to URL retrospection by Mailbox Remediation with 'Delete' remedial action for recipient <end_user>. Profile used to remediate: MSFT_365 Remediation status: Remediated.

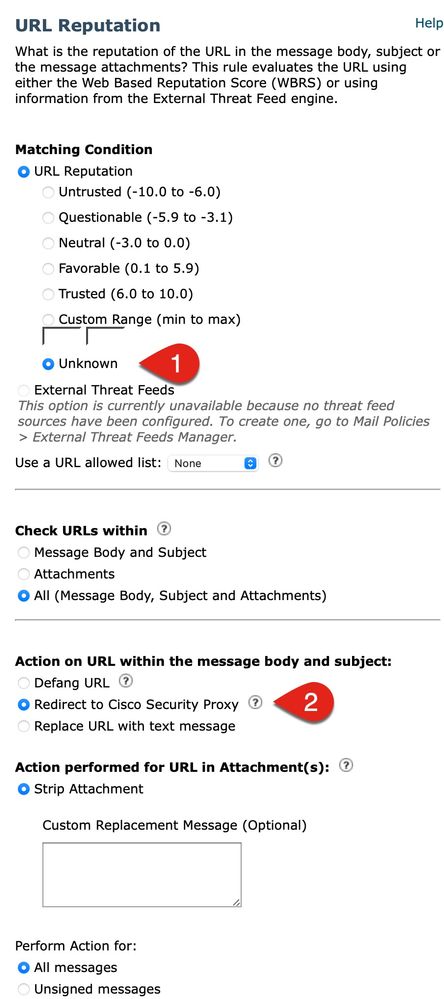

管理者は、自分の裁量で不明なURLに対するアクションを検討する必要があります。フィッシング関連の電子メールと添付ファイルが増加している場合は、mail_logsとコンテンツフィルタレポートを確認してください。さらに、管理者は、クリック時の評価のために、不明なURLをCiscoセキュリティプロキシサービスにリダイレクトするように設定できます。この例では、URL_UNKNOWNコンテンツフィルタ内でAdd Action > URL Reputationに移動します。

URLは、クリックすると書き換えられ、追加の検証のためにCisco Security Proxyを通過します。Cisco Security Proxyの判定に基づき、ユーザがサイトにアクセスできない可能性があります。

注:Check URLs within All(Message、Body、Subject and Attachments)オプションを有効にすると、添付ファイルを削除する唯一のオプションにより、添付ファイルのURLに対して実行されるアクションが自動的に有効になります。一部の管理者に対して添付ファイルを削除するオプションは推奨されません。アクションを確認し、メッセージ本文と件名を設定するオプションのみを検討してください。

更新されたコンテンツフィルタは次の例のようになります。また、「Redirect to Cisco Secure Proxy」アクションが追加されています。

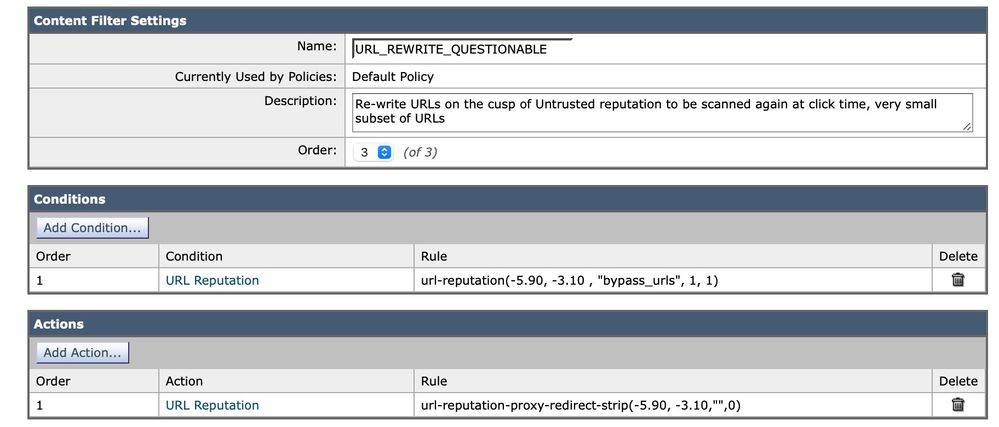

問題のあるURL

Ruqueued:リスクを示す可能性がある、または望ましくない可能性があるURLの動作。すべての組織にとって安全とは限りませんが、この判定の偽陽性率は低く、比較的安全です。判定がブロックされない場合、セキュリティよりも配信が優先され、危険なURLを含むメッセージが生成される可能性があります。

推奨処置:後続のエンジンでスキャンし、確認後にブロックします。

「不明なURL」で設定したように、管理者は問題のあるURLをCisco Security Proxyに送信するか、アクションを使用してURLを完全に無効にすることができます。

ニュートラルURL

ニュートラル:正または負の動作を持たないURL。ただし、評価は行われています。つまり、URLには既知のリスクはありません。したがって、これはレピュテーション判定の大部分です。

推奨処置:後続のエンジンでスキャンして、他の悪意のあるコンテンツを探します。

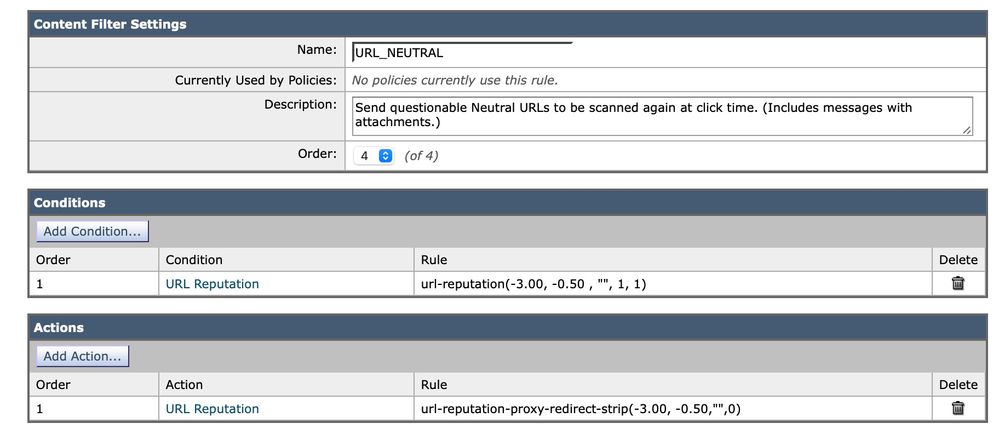

管理者は、負のスコアを持つニュートラルURLを脅威として見ることができます。メッセージの数とニュートラルURLの発生回数を適宜評価してください。Unknown URL(s) and Suspicious URL(s) to expose the URL(s) to send the URL(s) to send the URL(s) to the Cisco Security Proxy, Neutral URL(s) or a Custom Range that includes a subset of the neutral side of Neutral)をシスコが更新した方法と同様に、このURLをシスコのセキュリティプロキシに送信するアクションに利用する疑わしいURLを検討することができます。次の例は、この着信コンテンツフィルタの実装によるニュートラルURLのスキャンを示しています。

メッセージ トラッキング

MIDに関連付けられたURLのメッセージトラッキングオプションを確認します。 場合によっては、URLはmail_logsに記録されず、メッセージ追跡の詳細で見つけることができます。例:

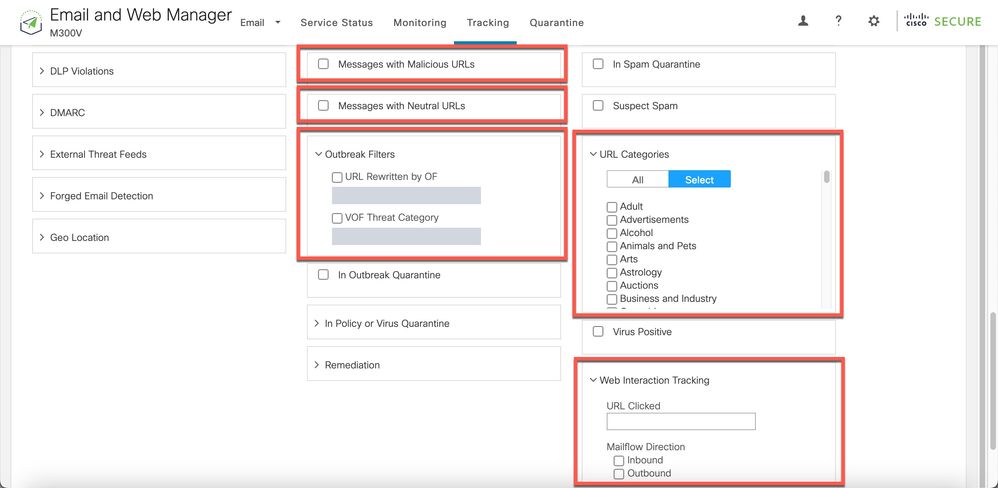

メッセージトラッキングには、URL防御とインタラクションを備えたメッセージの高度な検索オプションもあります。

未分類および誤って分類されたURLのレポート

URLは、レピュテーションまたは分類なしとして報告されることがあります。誤って分類されたURLもあります。これらのURL目撃を報告するには、Talosのレピュテーションセンターサポートページにある、Cisco TalosのWebカテゴライゼーションリクエストにアクセスしてください。

URLをレポートした後、URLのステータスを マイチケット ページを使用します。

悪意のあるURLおよびマーケティングメッセージはスパム対策フィルタまたはアウトブレイクフィルタで検出されない

これは、サイトのレピュテーションとカテゴリが、スパム対策およびアウトブレイクフィルタが判定に使用する多くの基準の中で2つの基準に過ぎないために発生する可能性があります。これらのフィルタの感度を高めるには、書き換えやURLのテキストへの置き換え、検疫、またはメッセージのドロップなどのアクションを実行するために必要なしきい値を低くします。

または、URLレピュテーションスコアに基づいて、コンテンツフィルタまたはメッセージフィルタを作成できます。

付録

短縮されたURLに対するURLフィルタリングサポートの有効化

注:このセクションは、AsyncOS 11.1 ~ 13.0 for Email Securityにのみ適用されます。

短縮されたURLに対するURLフィルタリングのサポートは、websecurityadvancedconfigコマンドを使用して、CLIでのみ実行できます。

myesa.local> websecurityadvancedconfig

...

Do you want to enable URL filtering for shortened URLs? [N]> Y

For shortened URL support to work, please ensure that ESA is able to connect to following domains:

bit.ly, tinyurl.com, ow.ly, tumblr.com, ff.im, youtu.be, tl.gd, plurk.com, url4.eu, j.mp, goo.gl, yfrog.com, fb.me, alturl.com, wp.me, chatter.com, tiny.cc, ur.ly

URLフィルタリング設定のベストプラクティスに従って、これを有効にすることを推奨します。有効にすると、短縮されたURLがメッセージ内で使用されるたびにメールログに反映されます。

Mon Aug 27 14:56:49 2018 Info: MID 1810 having URL: http://bit.ly/2tztQUi has been expanded to https://www.wired.com/?p=2270330&drafts-for-friends=js-1036023628&post_type=non-editorial

この記事で説明したようにURLフィルタリングを有効にすると、mail_logsの例からbit.lyリンクが記録され、展開先の元のリンクも記録されていることが分かります。

-

追加情報

Cisco Secure Email Gatewayに関するドキュメント

- リリース ノート

- ユーザガイド

- CLIリファレンスガイド

- Cisco Secure Email GatewayのAPIプログラミングガイド

- Cisco Secure Email Gatewayで使用されるオープンソース

- Ciscoコンテンツセキュリティ仮想アプライアンスインストールガイド(vESAを含む)

セキュアなEメールクラウドゲートウェイに関する文書

Cisco Secure Email and Web Managerに関するドキュメント

- リリースノートと互換性マトリックス

- ユーザガイド

- Cisco Secure Email and Web ManagerのAPIプログラミングガイド

- Ciscoコンテンツセキュリティ仮想アプライアンスインストールガイド(vSMAを含む)

Cisco Secure製品ドキュメント

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

19-Jul-2022 |

代替テキストとPIIフラグを更新 |

2.0 |

05-Jul-2022 |

URLフィルタリングのプロセスとバージョンの更新については、このドキュメントを参照してください。 サンプルURLの変更も含まれています。 |

1.0 |

23-Feb-2015 |

初版 |

シスコ エンジニア提供

- ロバート・シャーウィンCisco Eメールセキュリティ

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック