はじめに

このドキュメントでは、ヌルまたは匿名の暗号方式のネゴシエーションを防止するために Cisco E メール セキュリティ アプライアンス(ESA)と Cisco セキュリティ管理アプライアンス(SMA)の暗号方式設定を変更する方法について説明します。このドキュメントは、ハードウェアベースおよび仮想ベースのアプライアンスの両方に適用されます。

前提条件

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、Cisco ESAおよびCisco SMAのすべてのバージョンに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

ヌルまたは匿名の暗号のネゴシエーションを防止する

このセクションでは、AsyncOS for Email Securityバージョン9.1以降を実行するCisco ESAとCisco SMAでヌルまたは匿名の暗号のネゴシエーションを防止する方法について説明します。

AsyncOS for Email Securityバージョン9.5以降を実行するESA

AsyncOS for Email Securityバージョン9.5の導入により、TLS v1.2がサポートされるようになりました。前のセクションで説明したコマンドは引き続き機能しますが、出力に含まれるTLS v1.2の更新が表示されます。

CLIからの出力例を次に示します。

> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1/tlsv1.2

GUI HTTPS ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Inbound SMTP method: tlsv1/tlsv1.2

Inbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Outbound SMTP method: tlsv1/tlsv1.2

Outbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2

2. SSL v3

3. TLS v1/TLS v1.2

4. SSL v2 and v3

5. SSL v3 and TLS v1/TLS v1.2

6. SSL v2, v3 and TLS v1/TLS v1.2

[3]>

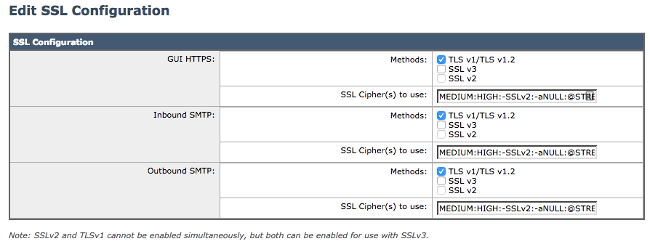

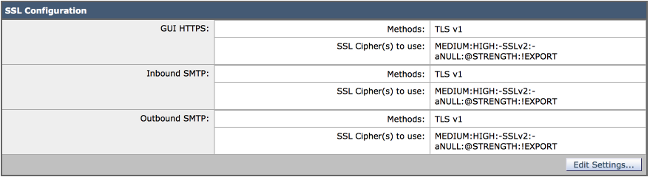

GUIから次の設定にアクセスするには、System Administration > SSL Configuration > Edit Settings...の順に移動します。

ヒント:詳細については、該当する『ESA End-User Guide for Version 9.5 or later』を参照してください。

AsyncOS for Email Securityバージョン9.1以前を実行するESA

ESAで使用される暗号は、sslconfig(隠しコマンド)コマンドで変更できます。ヌルまたは匿名暗号のESAネゴシエーションを防止するには、sslconfigコマンドをESA CLIに入力して、次の設定を適用します。

- 着信シンプルメール転送プロトコル(SMTP)方式:sslv3tlsv1

- 着信SMTP暗号:中:高:-SSLv2:-aNULL:@STRENGTH

- 発信SMTP方式:sslv3tlsv1

- 送信SMTP暗号:MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

次に着信暗号の設定例を示します。

CLI: > sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit inbound SMTP ssl settings.

- OUTBOUND - Edit outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]> 3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

注:暗号ごとに必要に応じてGUI、INBOUND、およびOUTBOUNDを設定します。

AsyncOS for Email Securityバージョン8.5では、GUIからsslconfigコマンドも使用できます。GUIから次の設定にアクセスするには、System Administration > SSL Configurations > Edit Settingsの順に移動します。

ヒント:Secure Sockets Laver(SSL)バージョン3.0(RFC-6101)は古く、安全でないプロトコルです。SSLv3 CVE-2014-3566に、Padding Oracle On Downgraded Legacy Encryption(POODLE)攻撃として知られる脆弱性があり、Cisco Bug ID CSCur27131で追跡されています。暗号を変更する際はSSLv3を無効にし、Transport Layer Security(TLS)のみを使用して、オプション3(TLS v1)を選択することをお勧めします。詳細については、Cisco Bug ID CSCur27131を参照してください。

AsycnOS for Content Security Management 9.6以降を実行するSMA

ESAと同様に、CLIでsslconfigコマンドを実行します。

AsyncOS for Content Security Management 9.5以降を実行するSMA

sslconfigコマンドは、SMAの古いバージョンでは使用できません。

注:以前のバージョンのAsyncOS for SMAではTLS v1のみがサポートされていました。 最新のSSL管理を使用するには、SMAを9.6以降にアップグレードしてください。

SSL暗号を変更するには、SMA CLIから次の手順を実行する必要があります。

- SMA設定ファイルをローカルコンピュータに保存します。

- XMLファイルを開きます。

- XMLで<ssl>セクションを検索します。

<ssl>

<ssl_inbound_method>sslv3tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_inbound_ciphers>

<ssl_outbound_method>sslv3tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_outbound_ciphers>

<ssl_gui_method>sslv3tlsv1</ssl_gui_method>

<ssl_gui_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_gui_ciphers>

</ssl>

- 必要に応じて暗号を変更し、XMLを保存します。

<ssl>

<ssl_inbound_method>tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_inbound_ciphers>

<ssl_outbound_method>tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_outbound_ciphers>

<ssl_gui_method>tlsv1</ssl_gui_method>

<ssl_gui_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_gui_ciphers>

</ssl>

- 新しいコンフィギュレーションファイルをSMAにロードします。

- すべての変更を送信し、確定します。

関連情報