概要

このドキュメントでは、セキュリティ管理アプライアンス(SMA)のSecurity Assertion Markup Language(SAML)の「メタデータ情報の取得中にエラーが発生しました」のトラブルシューティング方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ADFS(Active Directoryフェデレーションサービス)

- SMAとのSAML統合

- OpenSSLのインストール

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- SMA AsyncOsバージョン11.x.x

- SMA AsyncOsバージョン12.x.x

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Ciscoコンテンツセキュリティ管理アプライアンス(SMA)では、SAML 2.0シングルサインオン(SSO)がサポートされるようになりました。これにより、エンドユーザはスパム隔離にアクセスし、組織内の他のSAML 2.0 SSO対応サービスへのアクセスに使用されているのと同じクレデンシャルを使用できます。たとえば、SAML IDプロバイダー(IdP)としてPing Identityを有効にし、SAML 2.0 SSOが有効になっているRally、Salesforce、およびDropboxのアカウントを持つとします。SAML 2.0 SSOをサービスプロバイダー(SP)としてサポートするようにCiscoコンテンツセキュリティ管理アプライアンスを設定すると、エンドユーザは一度サインインするだけで、スパム隔離を含むすべてのサービスにアクセスできます。

問題

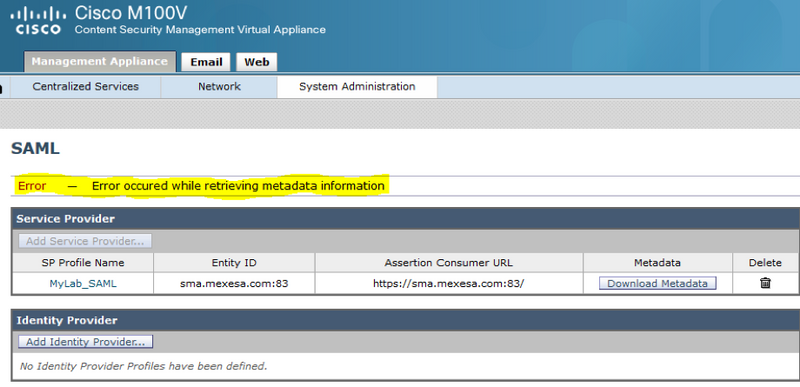

[Download Metadata for SAML]を選択すると、次の図に示すように「Error occurred while retrieving metadata information」というエラーが表示されます。

解決方法

ステップ1:Eメールセキュリティアプライアンス(ESA)で新しい自己署名証明書を作成します。

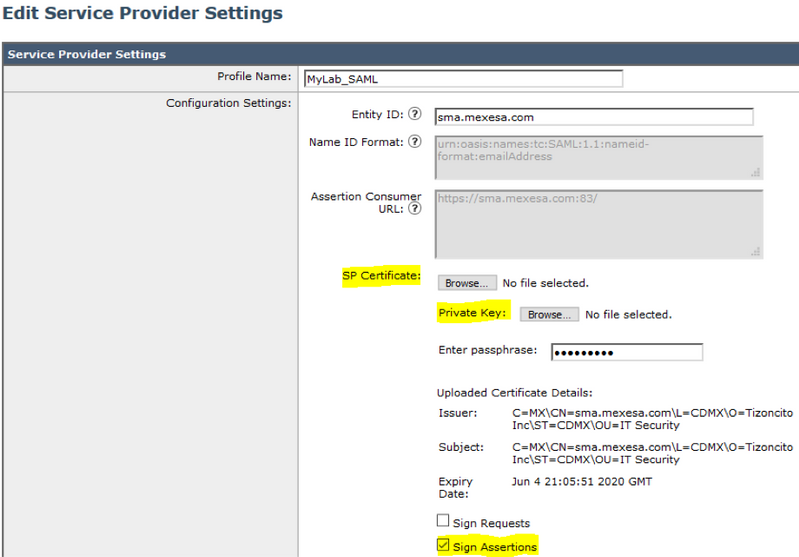

図に示すように、共通名がエンティティID URLと同じであるが、ポート番号が付いていないことを確認します。

ステップ2:新しい証明書を.pfx拡張子でエクスポートし、パスフレーズを入力してマシンに保存します。

ステップ3:Windows端末を開き、これらのコマンドを入力して、前のステップのパスフレーズを入力します。

- 次のコマンドを実行して、秘密キーをエクスポートします。

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- 次のコマンドを実行して、証明書をエクスポートします。

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

ステップ4:このプロセスの最後に、2つの新しいファイルが必要です。certificateprivatekey.pemおよびcertificate.pemを使用します。両方のファイルをサービスプロバイダープロファイルにアップロードし、証明書のエクスポートに使用するのと同じパスフレーズを使用します。

ステップ5:図に示すように、SMAが動作するには、両方のファイルが.PEM形式である必要があります。

ステップ6:[Sign Assertions] チェックボックスがオンになっていることを確認します。

ステップ7:変更を送信してコミットします。図に示すように、メタデータをダウンロードできる必要があります。

関連情報