はじめに

このドキュメントでは、受信および送信Eメール配信用にMicrosoft 365をCisco Secure Emailと統合する設定手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントは、オンプレミスゲートウェイまたはCisco Cloud Gatewayのいずれかに使用できます。

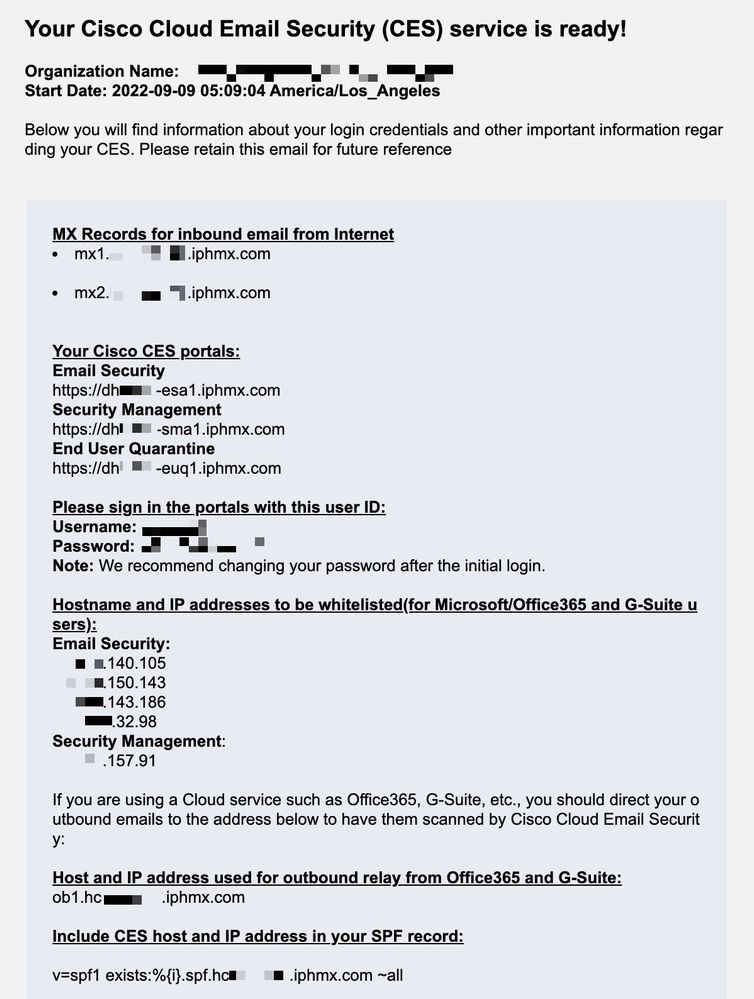

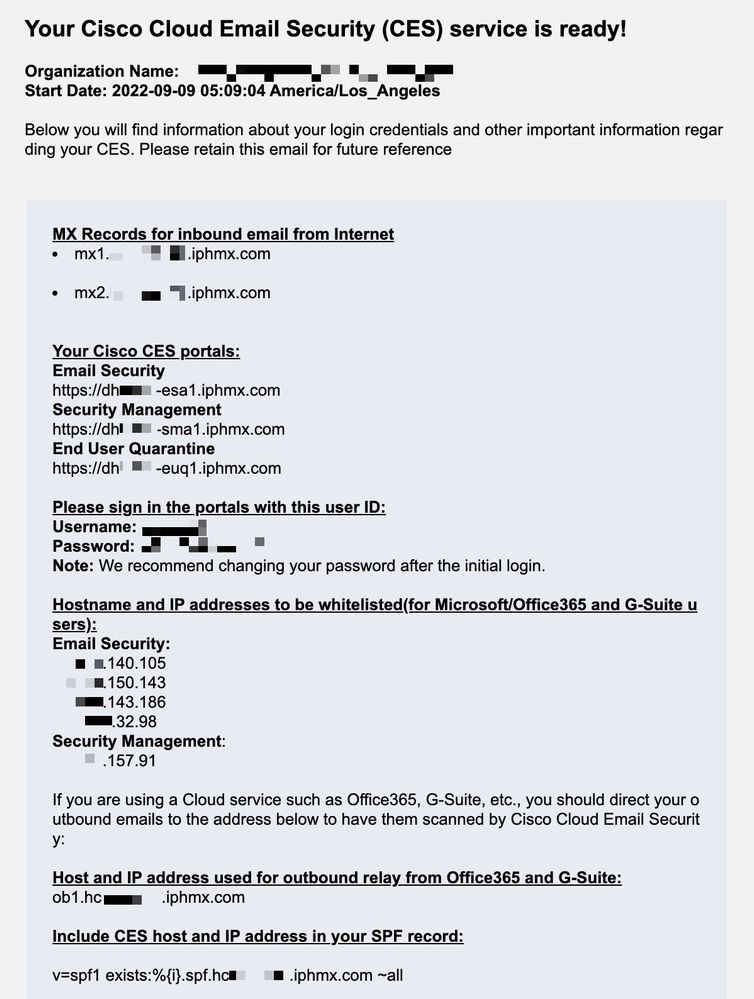

Cisco Secure Emailの管理者のウェルカムレターには、クラウドゲートウェイのIPアドレスとその他の関連情報が記載されます。ここに表示されている文字に加えて、暗号化された電子メールが送信されます。この電子メールには、割り当てに対してプロビジョニングされたクラウドゲートウェイ(ESA)およびクラウド電子メールおよびWebマネージャ(SMA)の数の詳細が記載されています。手紙を受け取っていない場合、または手紙のコピーを持っていない場合は、サービスの下で連絡先情報とドメイン名を連絡してces-activations@cisco.com。

各クライアントには専用のIPがあります。割り当てられた IP またはホスト名を Microsoft 365 の設定で使用できます。

注:Microsoft 365 Exchangeコンソールでの設定の複製には時間がかかるため、実稼働メールのカットオーバーを計画する前にテストすることを強くお勧めします。少なくとも、すべての変更が有効になるまで1時間かかります。

注:画面キャプチャのIPアドレスは、割り当てにプロビジョニングされたクラウドゲートウェイの数に比例します。たとえば、xxx.yy.140.105はゲートウェイ1のデータ1インターフェイスのIPアドレスで、xxx.yy.150.1143はゲートウェイ2のデータ1インターフェイスのIPアドレスです。ゲートウェイ1のデータ2インターフェイスのIPアドレスは「xxx.yy.143.186」で、ゲートウェイ2のデータ2インターフェイスのIPアドレスは「xxx.yy.32.98」です。ウェルカムレターにデータ2(発信インターフェイスIP)の情報が含まれていない場合は、Cisco TACに連絡して、データ2インターフェイスを割り当てに追加してください。

Microsoft 365でのセキュアな電子メールの設定

Cisco Secure Email から Microsoft 365 に着信する電子メールの設定

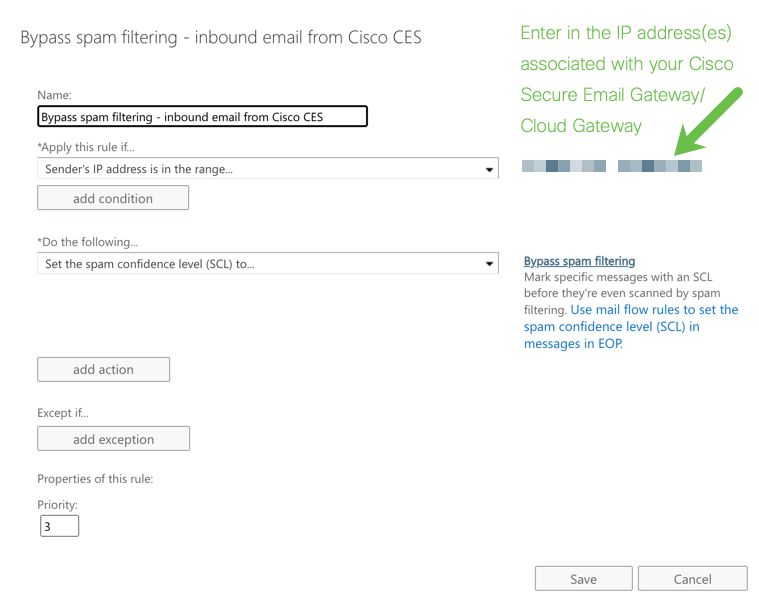

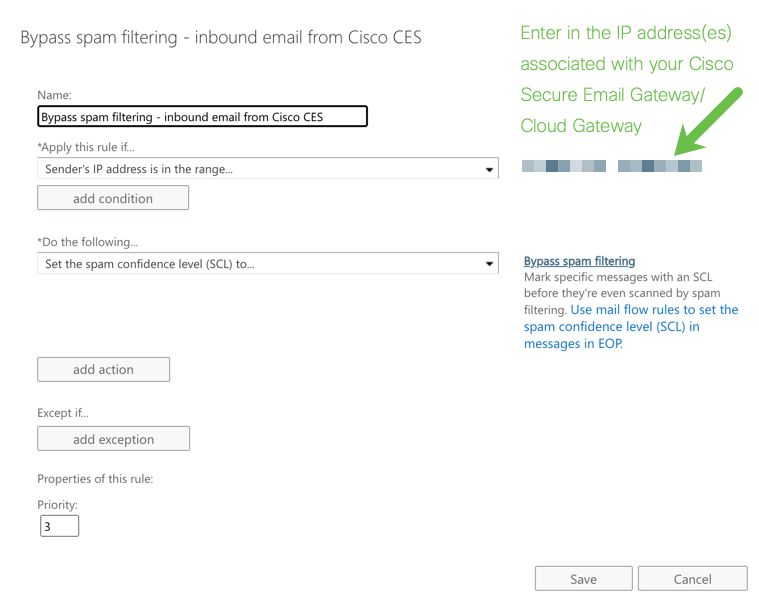

スパムフィルタリングルールのバイパス

- Microsoft 365 Admin Centerにログインします

- 左側のメニューで、

Admin Centers.

- [保存(

Exchange.

- 左側のメニューから、

Mail flow > Rules.

[+]をクリックして、新しいルールを作成します。- ドロップダウンリストから

Bypass spam filtering...を選択します。

- 新しいルールの名前を入力してください:

Bypass spam filtering - inbound email from Cisco CES.

- [*このルールを適用する条件…]で、

The sender - IP address is in any of these ranges or exactly matches.

- [IPアドレス範囲の指定]ポップアップで、Cisco Secure Emailのウェルカムレターに記載されているIPアドレスを追加します。

- [保存(

OK.

- 「*次の手順を実行…」では、新しいルールが事前に選択されています。

Set the spam confidence level (SCL) to... - Bypass spam filtering.

- [保存(

Save.

ルールの外観の例:

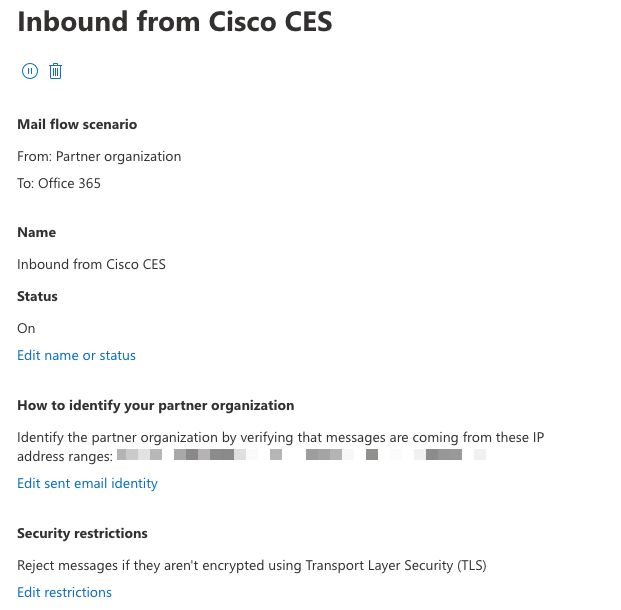

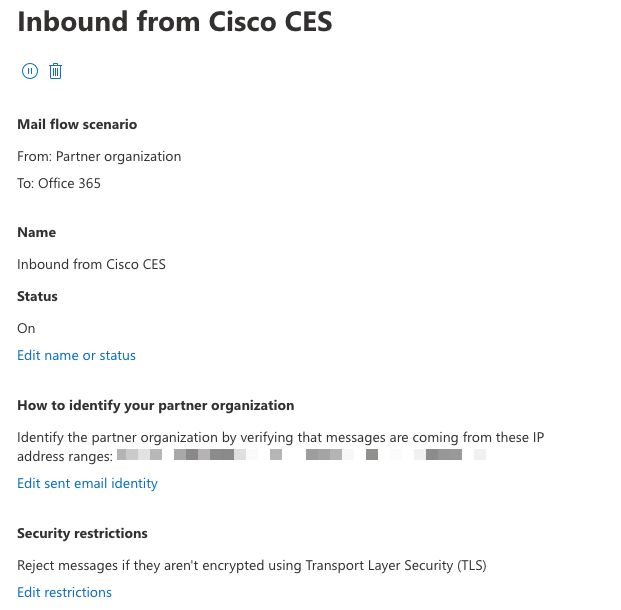

受信コネクタ

- Exchange管理センターに残ります。

- 左側のメニューから、

Mail flow > Connectors.

- [

[+]]をクリックして、新しいコネクタを作成します。

- Select your mail flow scenarioポップアップウィンドウで、次のように選択します。

- From:

Partner organization

- これを、次のように変更します。

Office365

- [保存(

Next.

- 新しいコネクタの名前を入力してください:

Inbound from Cisco CES.

- 必要に応じて説明を入力します。

- [保存(

Next.

- [保存(

Use the sender's IP address.

- [保存(

Next.

[+]をクリックし、Cisco Secure Emailのウェルカムレターに記載されているIPアドレスを入力します。- [保存(

Next.

- 選択

Reject email messages if they aren't sent over Transport Layer Security (TLS).

- [保存(

Next.

- [保存(

Save.

コネクタの設定の例を次に示します。

Cisco Secure Email から Microsoft 365 への電子メールの設定

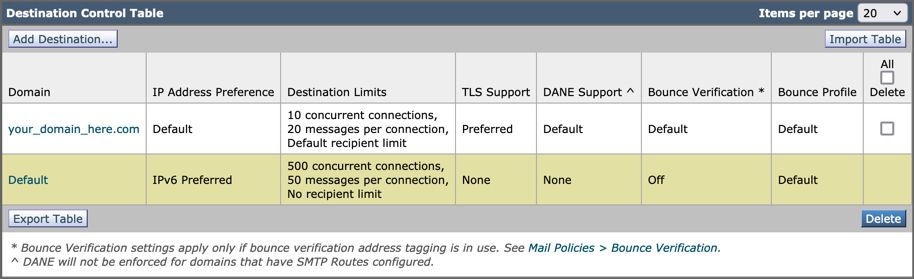

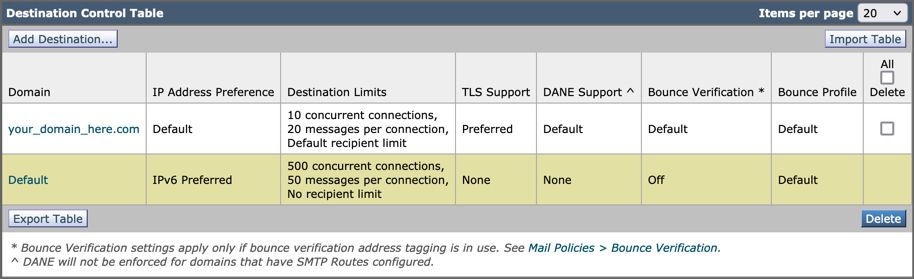

送信先コントロール

宛先制御で配信ドメインにセルフスロットルを適用します。もちろん、スロットルは後で削除できますが、これらはMicrosoft 365への新しいIPであり、レピュテーションが不明であるためMicrosoftによるスロットルは必要ありません。

- ゲートウェイにログインします。

- 移動先:

Mail Policies > Destination Controls.

- [保存(

Add Destination.

- 利用:

- 宛先:ドメイン名を入力してください

- [同時接続数(Concurrent Connections)]:

10

- [接続あたりの最大メッセージ数(Maximum Messages Per Connection)]:

20

- [TLS のサポート(TLS Support)]:

Preferred

- [保存(

Submit.

- ユーザインターフェイス(UI)の右上にある

Commit Changesをクリックして、設定変更を保存します。

宛先制御テーブルの表示例を次に示します。

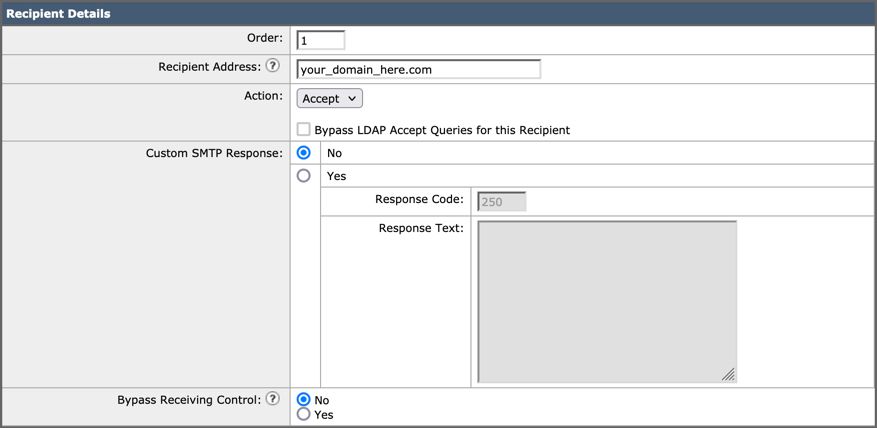

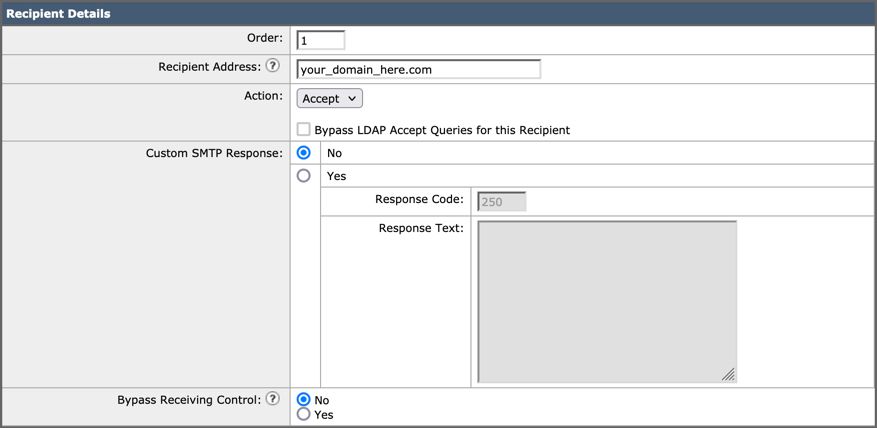

受信者アクセステーブル

次に、使用しているドメインへのメールを受け入れるように受信者アクセステーブル(RAT)を設定します。

- 移動先:

Mail Policies > Recipient Access Table (RAT). 注:プライマリメールフローのリスナーの実際の名前に基づいて、リスナーがIncoming Listener、IncomingMail、またはMailFlow用であることを確認してください。

- [保存(

Add Recipient.

- 「Recipient Address」フィールドにドメインを追加します。

- デフォルトのアクションを選択する

Accept.

- [保存(

Submit.

- UIの右上にある

Commit Changesをクリックして、設定の変更を保存します。

RATエントリの例を次に示します。

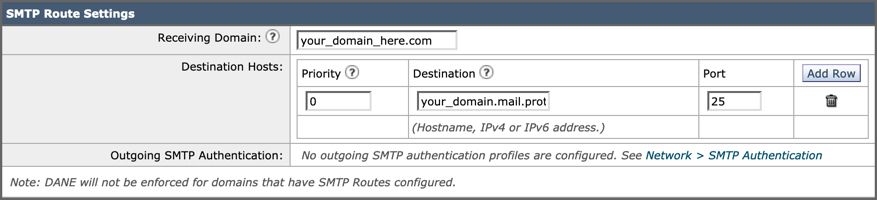

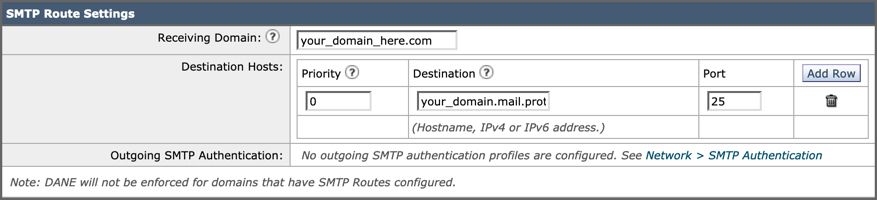

SMTP ルート

Cisco Secure EmailからMicrosoft 365ドメインにメールを配信するためのSMTPルートを設定します。

- 移動先:

Network > SMTP Routes.

- [保存(

Add Route...

- 受信ドメイン:ドメイン名を入力します。

- 宛先ホスト:元のMicrosoft 365 MXレコードを追加します。

- [保存(

Submit.

- UIの右上にある

Commit Changesをクリックして、設定の変更を保存します。

SMTPルート設定の例を次に示します。

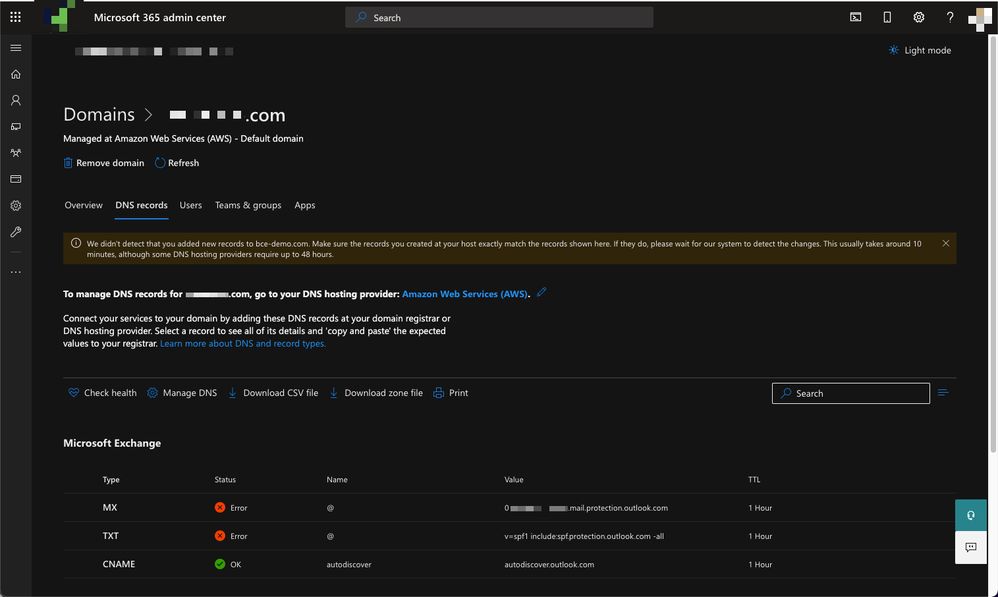

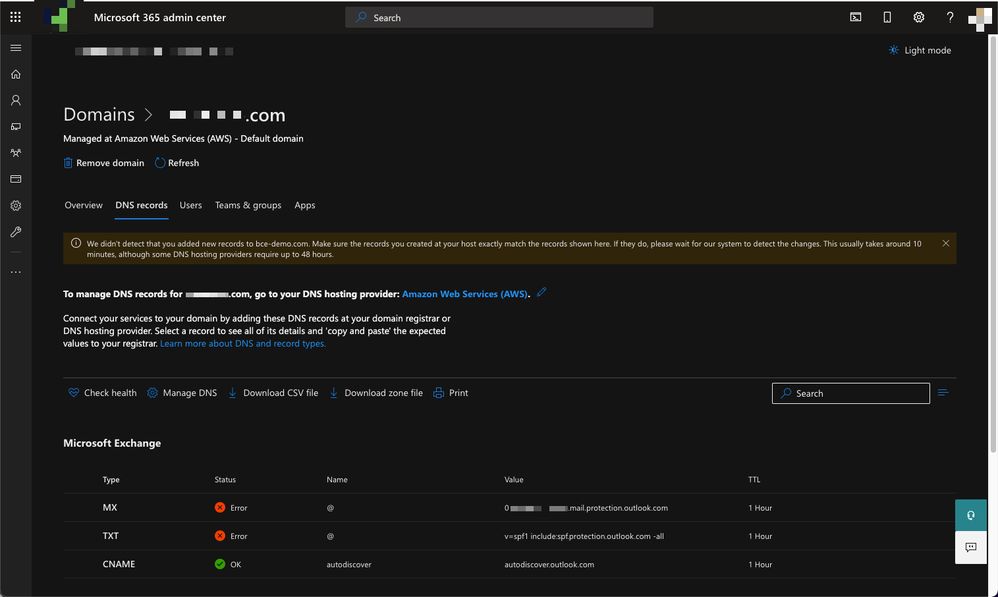

DNS(MX レコード)設定

メール交換(MX)レコードの変更によってドメインをカットオーバーする準備が整いました。DNS管理者と協力して、MXレコードをCisco Secure Email CloudインスタンスのIPアドレスに解決します(Cisco Secure Emailのウェルカムレターに記載されています)。

Microsoft 365コンソールからMXレコードへの変更も確認します。

- Microsoft 365管理コンソールにログインします。

- 移動先:

Home > Settings > Domains.

- デフォルトのドメイン名を選択します。

- [保存(

Check Health.

これにより、ドメインに関連付けられているDNSレコードとMXレコードがMicrosoft 365でどのように検索されるかの現在のMXレコードが提供されます。

注:この例では、DNSはアマゾンウェブサービス(AWS)によってホストおよび管理されています。 管理者は、DNSがMicrosoft 365アカウント以外の場所でホストされている場合に警告が表示されることを期待します。「your_domain_here.comに新しいレコードが追加されたことが検出されませんでした。ホストで作成したレコードが、ここに表示されているレコードと一致していることを確認してください。」 手順に従って操作すると、MXレコードがリセットされ、Microsoft 365アカウントにリダイレクトするように最初に設定された値に戻ります。これにより、Cisco Secure Email Gatewayが着信トラフィックフローから削除されます。

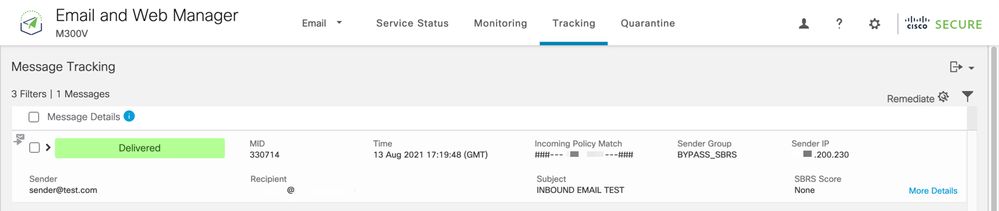

受信電子メールのテスト

Microsoft 365の電子メールアドレスへの受信メールをテストします。次に、Microsoft 365の電子メールの受信トレイに着信したことを確認します。

インスタンスで提供されるCisco Secure Email and Web Manager(SMAとも呼ばれる)のメッセージトラッキングでメールログを検証します。

SMA でメールログを確認するには、次の手順に従います。

- SMAにログインします。

- [保存(

Tracking.

- 必要な検索条件を入力してクリック

Search;すると、次のような結果が表示されます。

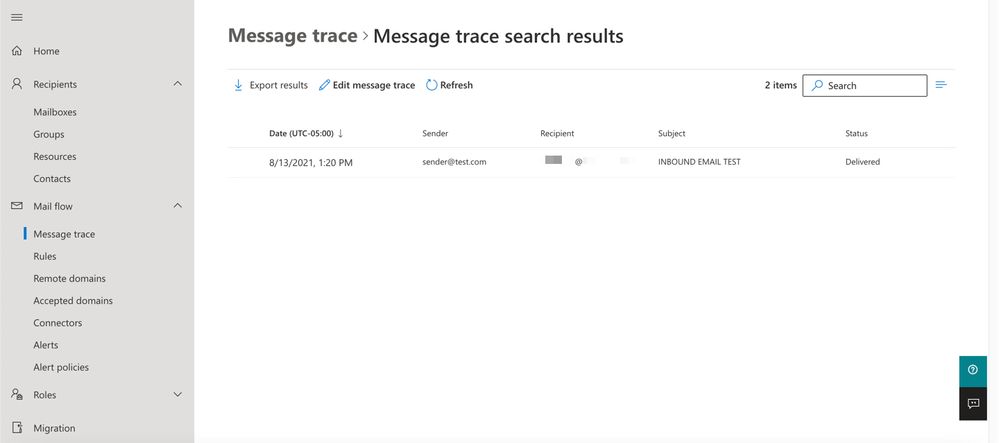

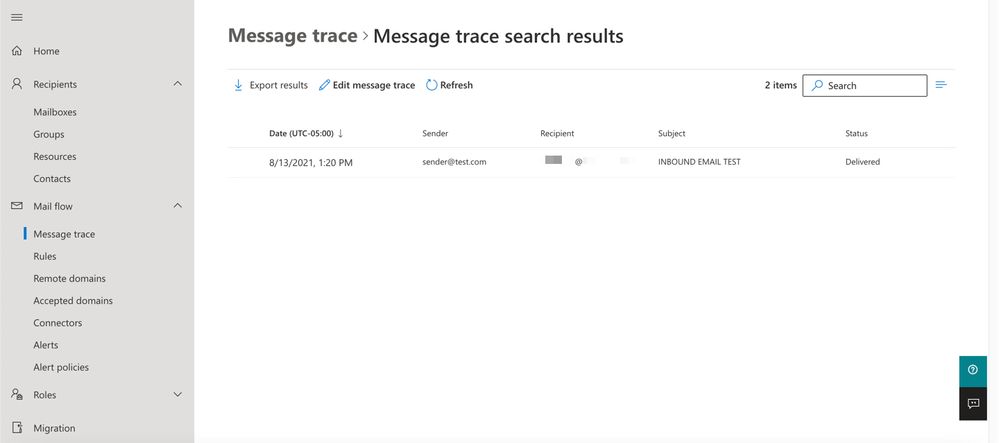

Microsoft 365 でメールログを確認するには、次の手順に従います。

- Microsoft 365 Admin Centerにログインします。

- 拡張

Admin Centers.

- [保存(

Exchange.

- 移動先:

Mail flow > Message trace.

- Microsoftでは、デフォルトの検索条件を提供しています。たとえば、検索クエリを開始するには、

Messages received by my primary domain in the last dayを選択します。

- 受信者に必要な検索条件を入力し、をクリック

Search すると、次のような結果が表示されます。

Microsoft 365 から Cisco Secure Email に送信される電子メールの設定

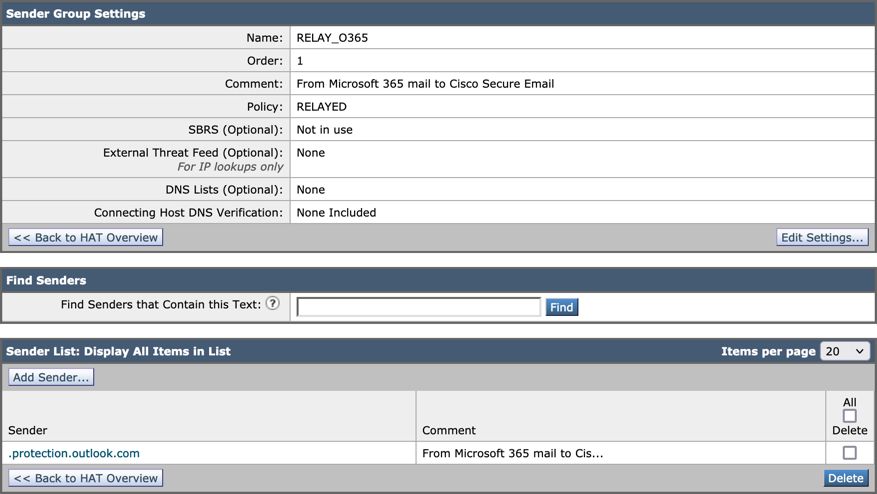

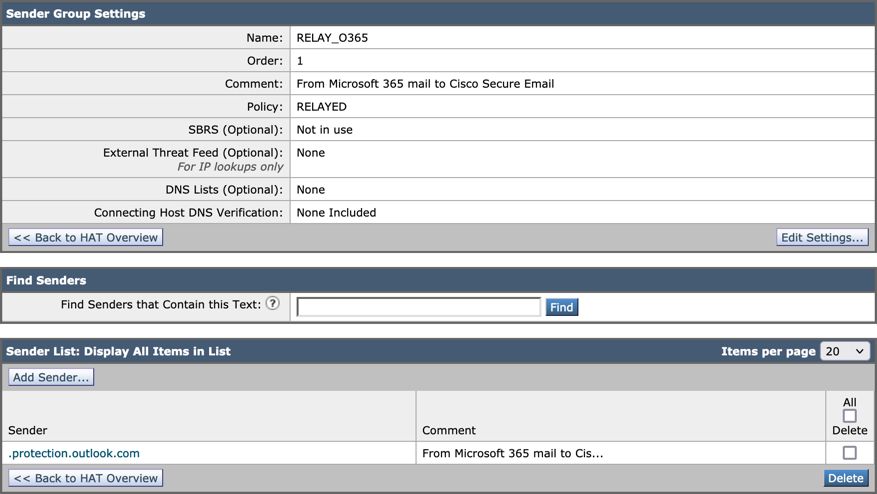

Cisco Secure Email Gateway での RELAYLIST の設定

Cisco Secure Emailの案内状を参照してください。さらに、ゲートウェイ経由の発信メッセージ用にセカンダリインターフェイスが指定されます。

- ゲートウェイにログインします。

- 移動先:

Mail Policies > HAT Overview.

注:外部/発信メールフローのリスナーの実際の名前に基づいて、リスナーが発信リスナー、発信メール、またはMailFlow-Ext用であることを確認してください。

- [保存(

Add Sender Group...

- 送信者グループを次のように設定します。

- 名前: RELAY_O365

- コメント: <<送信者グループに通知する場合はコメントを入力>>

- ポリシー:リレー

- [保存(

Submit and Add Senders.

- 送信者:

.protection.outlook.com

注:送信者のドメイン名の先頭に(ドット)が必要です。

- [保存(

Submit.

- UIの右上にある

Commit Changesをクリックして、設定の変更を保存します。

送信者グループの設定の例を次に示します。

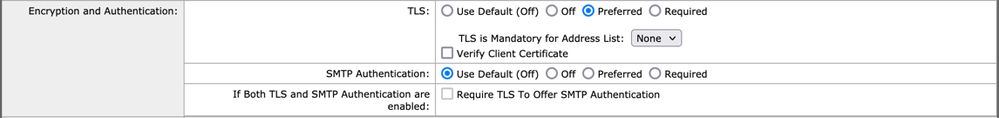

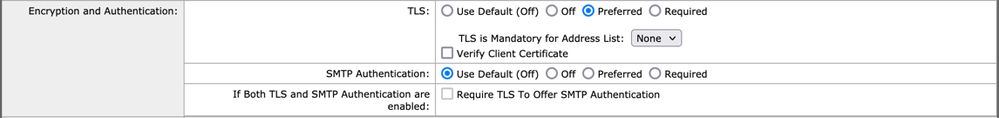

TLSの有効化

- [保存(

<

.

- 次の名前のメールフローポリシーをクリックします:

RELAYED. - 下にスクロールして、「

Security Features」セクションで Encryption and Authentication. - TLS の場合は、次を選択します:

Preferred. - [保存(

Submit. - UIの右上にある

Commit Changesをクリックして、設定の変更を保存します。

メールフローポリシー設定の例を次に示します。

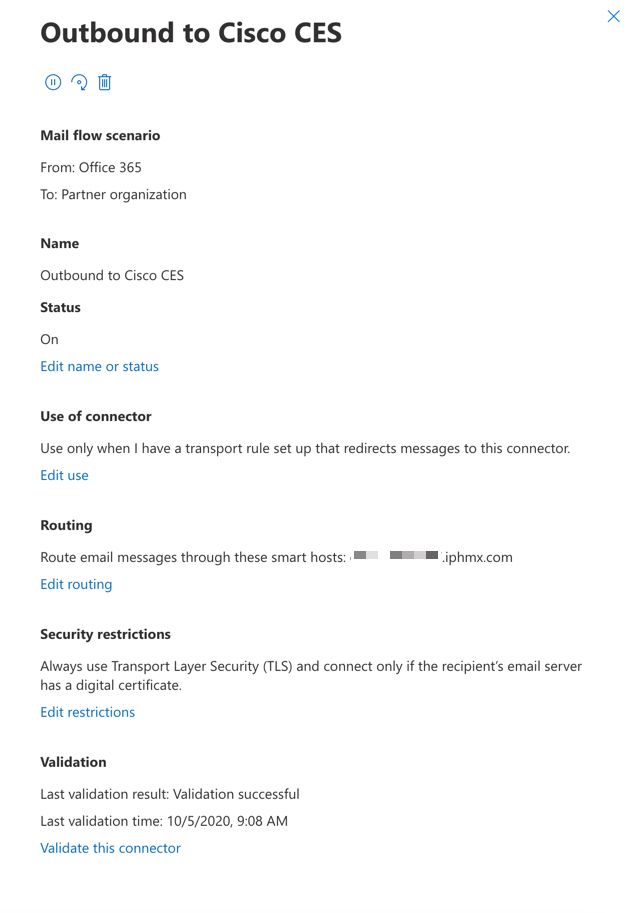

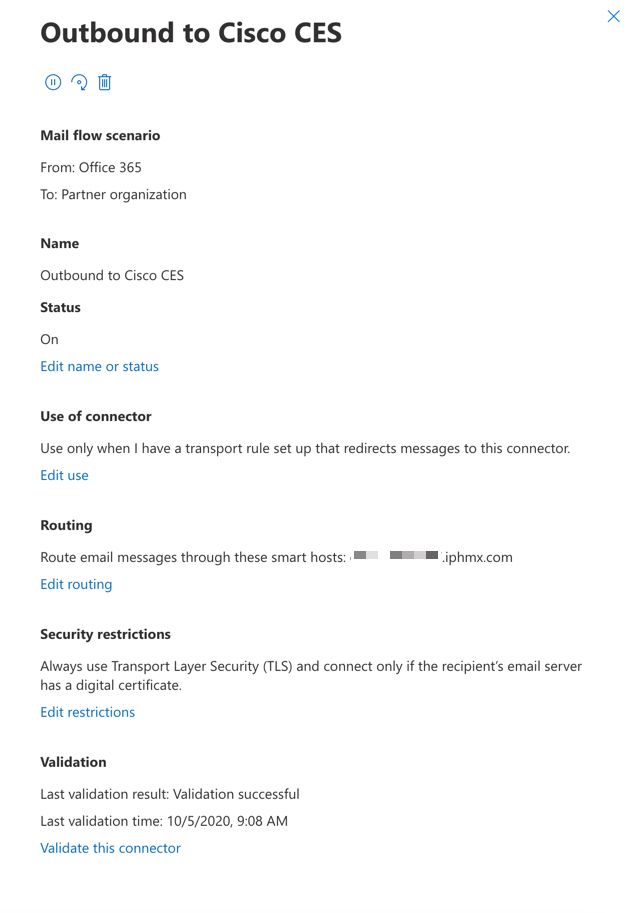

Microsoft 365 から CES へのメールの設定

- Microsoft 365 Admin Centerにログインします。

- 拡張

Admin Centers. - [保存(

Exchange. - 移動先:

Mail flow > Connectors. - [保存(

[+] 新しいコネクタを作成します。 - Select your mail flow scenarioポップアップウィンドウで、次のように選択します。

- From:

Office365

- これを、次のように変更します。

Partner organization

- [保存(

Next. - 新しいコネクタの名前を入力してください:

Outbound to Cisco CES. - 必要に応じて説明を入力します。

- [保存(

Next. - [このコネクタを使用するタイミング]:

- 選択:

Only when I have a transport rule set up that redirects messages to this connector.

- [保存(

Next.

- [保存(

Route email through these smart hosts. [+]をクリックし、CESウェルカムレターに記載されている発信IPアドレスまたはホスト名を入力します。- [保存(

Save. - [保存(

Next. - 「Office 365をパートナー組織のメールサーバーに接続する方法を指定してください。」

- 選択:

Always use TLS to secure the connection (recommended).

- 選択

Any digital certificate, including self-signed certificates.

- [保存(

Next.

- 確認画面が表示されます。

- [保存(

Next. [+]を使用して有効な電子メールアドレスを入力し、 OK.Validateをクリックし、検証の実行を許可します。- 完了したら、

- [保存(

Save.

送信コネクタの外観の例を次に示します。

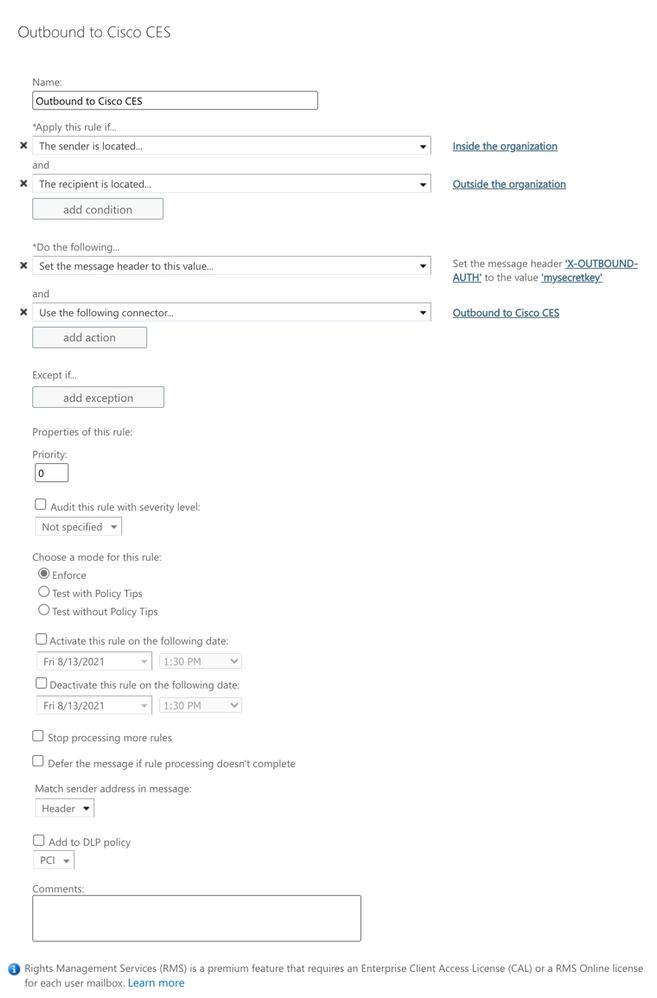

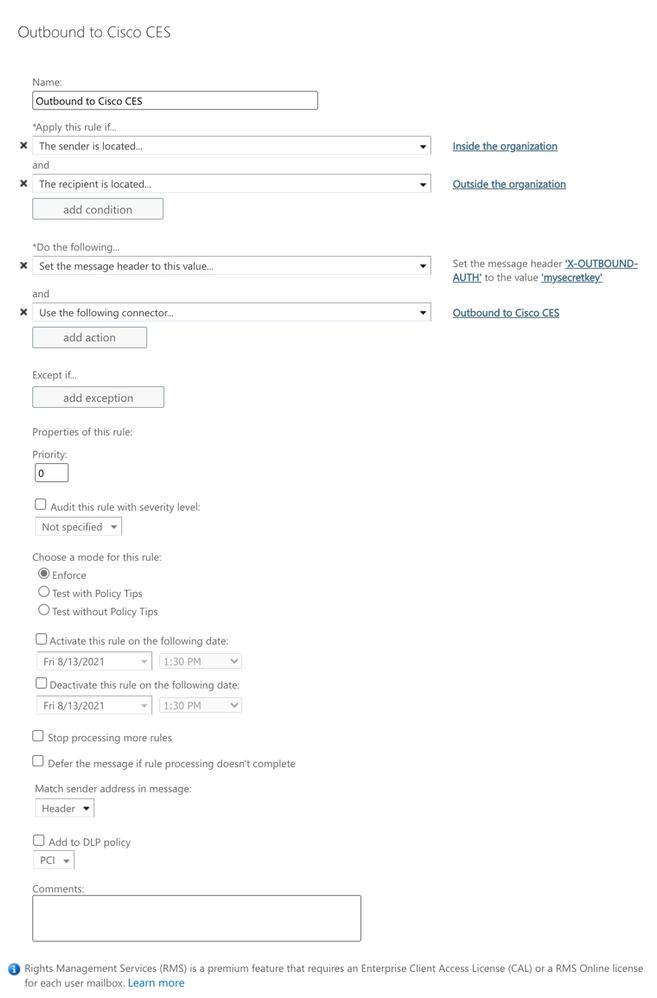

メールフロールールの作成

- Exchange管理センターにログインします。

- 必ず次の項目

mail flow;をクリックしてください [ルール]タブに移動します。 - 「

[+]」をクリックして新しい規則を追加します。 - 選択

Create a new rule. - 新しいルールの名前を入力してください:

Outbound to Cisco CES. - 「*このルールを適用する条件…」で、次のいずれかを選択します。

The sender is located...

- 送信者の場所の選択ポップアップで、次のいずれかを選択します。

Inside the organization.

- [保存(

OK.

- [保存(

More options... - 「

add condition」ボタンをクリックし、2つ目の条件を挿入します。

- 選択

The recipient...

- 選択:

Is external/internal.

- 送信者の場所の選択ポップアップで、次のいずれかを選択します。

Outside the organization .

- [保存(

OK.

- [*次の操作を行う…]で、次のいずれかを選択します。

Redirect the message to...

- 選択:次のコネクタを選択します。

- Outbound to Cisco CESコネクタを選択します。

- [OK] をクリックします。

- 「*次の操作を実行…」に戻り、2番目のアクションを挿入します。

- 選択:

Modify the message properties...

- 選択:

set the message header

- 次のメッセージヘッダーを設定します:

X-OUTBOUND-AUTH.

- [保存(

OK.

- 次の値を設定します:

mysecretkey.

- [保存(

OK.

- [保存(

Save.

注:Microsoftからの不正なメッセージを防ぐために、メッセージがMicrosoft 365ドメインから送信される際にシークレットヘッダーにxのスタンプを押すことができます。このヘッダーは、インターネットに配信される前に評価され、削除されます。

Microsoft 365ルーティング設定の例:

最後に、Cisco Secure Email Gateway の CLI にアクセスします。

注:Cisco Secure Email Cloud Gateway > Command Line Interface(CLI)アクセス。

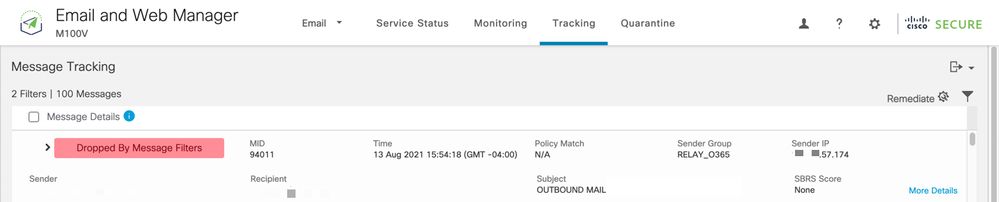

メッセージフィルタを作成して、xヘッダーの存在と値を検査し、存在する場合はヘッダーを削除します。 ヘッダーが存在しない場合は、メッセージをドロップします。

- CLIを使用してゲートウェイにログインします。

- boot flash:packages.conf コマンドを実行します。

Filters - ゲートウェイがクラスタ化されている場合は、returnキーを押してクラスタモードでフィルタを編集します。

Newコマンドを使用して、メッセージフィルタの作成、コピー、および貼り付けを行います。

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

} - returnキーを1回押すと、新しい空白行が作成されます。

- 新しい行に

[.]と入力し、新しいメッセージフィルタを終了します。 - 「フィルタ」メニューを終了するには、「

return」を1回クリックします。 Commitコマンドを実行して、設定の変更を保存します。

注:秘密キーには特殊文字を使用しないでください。メッセージフィルタに表示される^および$は正規表現文字であり、例に示されているように使用されます。

注:RELAYLISTの設定方法の名前を確認してください。代替名を使用して設定することも、リレーポリシーまたはメールプロバイダーに基づいて特定の名前を使用することもできます。

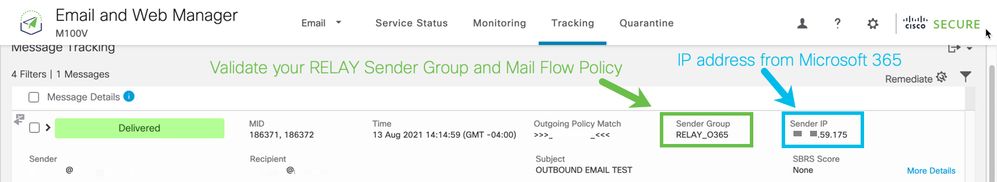

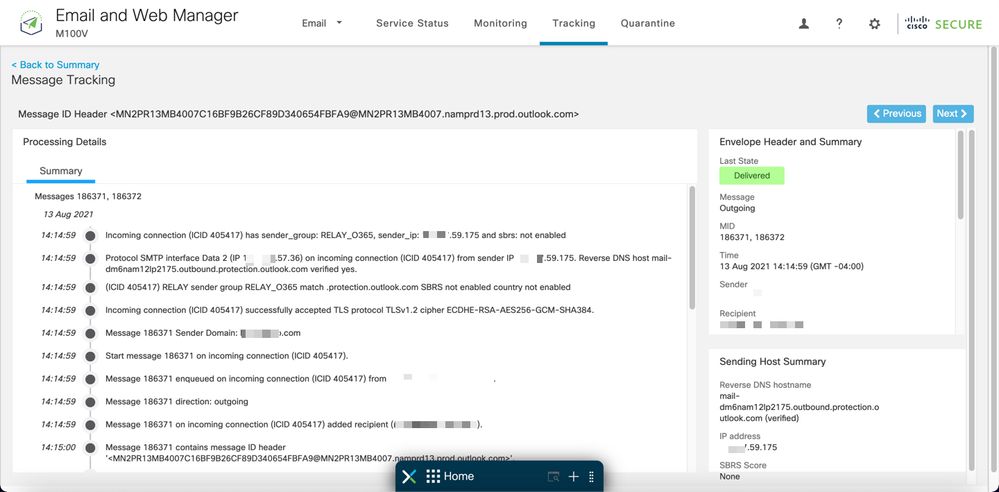

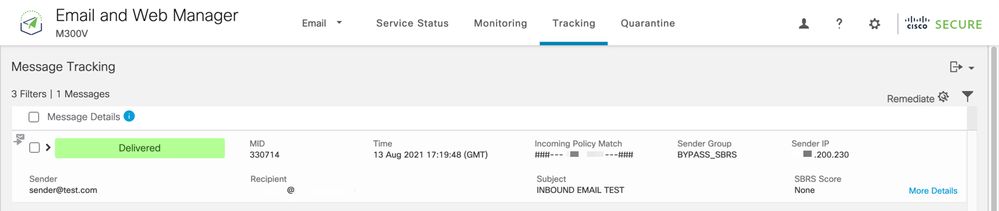

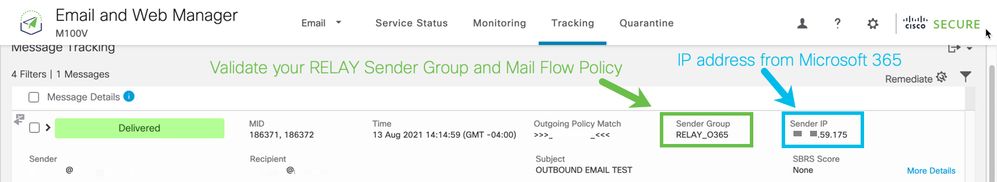

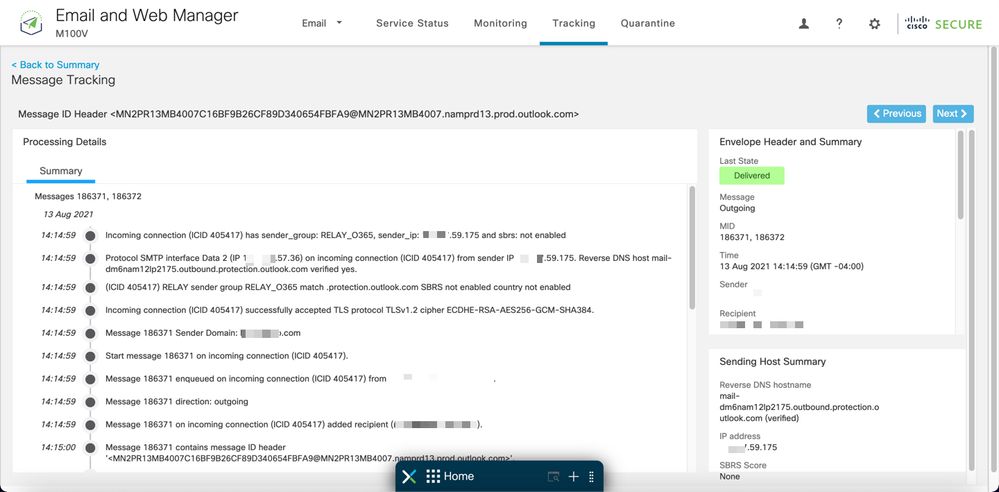

送信電子メールのテスト

Microsoft 365の電子メールアドレスから外部ドメインの受信者への送信メールをテストします。Cisco Secure Email and Web Managerからメッセージトラッキングを確認して、メッセージが適切に発信にルーティングされていることを確認できます。

注:ゲートウェイ上のTLS設定(System Administration > SSL設定)と、発信SMTPに使用される暗号を確認してください。シスコのベストプラクティスでは次を推奨しています。

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

配信が成功した場合のトラッキングの例:

「More Details」をクリックすると、メッセージの詳細が表示されます。

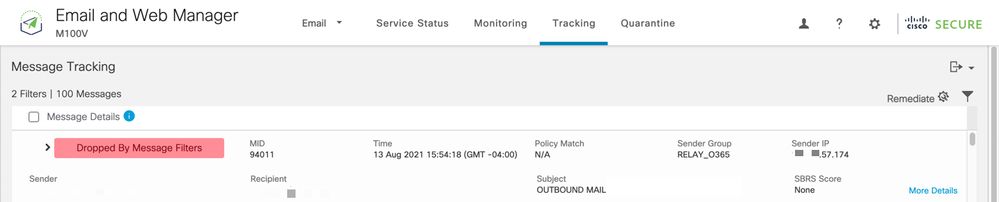

x ヘッダーが一致しないメッセージトラッキングの例:

関連情報

Cisco Secure Email Gatewayに関するドキュメント

セキュアなEメールクラウドゲートウェイに関する文書

Cisco Secure Email and Web Managerに関するドキュメント

Cisco Secure製品ドキュメント

フィードバック

フィードバック