クラウドゲートウェイGold設定の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Cisco Secure Email Cloud Gatewayに提供されるゴールド設定の詳細な分析について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure Email Gatewayまたはクラウドゲートウェイ(UIとCLIの両方の管理)

- Cisco Secure Email Email and Web Manager、UIレベルの管理

- Cisco Secure Email Cloudをご利用のお客様は、CLIアクセスをリクエストできます。詳細については、「コマンドラインインターフェイス(CLI)アクセス

使用するコンポーネント

このドキュメントの情報は、Cisco Secure Email Cloudのお客様と管理者に対するゴールド設定とベストプラクティスの推奨事項に基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

関連製品

このドキュメントは、次の製品にも適用できます。

- Cisco Secure Email Gatewayオンプレミスのハードウェアまたは仮想アプライアンス

- Cisco Secure Email and Web Managerオンプレミスのハードウェアと仮想アプライアンス

ポリシー隔離領域

隔離は、Cisco Secure Email Cloudのお客様向けのEmail and Web Managerで設定および維持されます。隔離を表示するには、Email and Web Managerにログインしてください。

- アカウント_テイクオーバー

- アンチスプーフィング(_S)

- ブロック添付ファイル

- ブロックリスト

- DKIM_FAIL

- DMARC_QUARANTINE

- DMARC_REJECT

- 偽造_電子メール

- 不適切なコンテンツ

- マクロ

- OPEN_RELAY

- SDR_DATA

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_OUTBOUND_MALWARE

- URL_MALICIOUS

クラウドゲートウェイのGold設定

警告:このドキュメントで提供されているベストプラクティスに基づいて行われた設定の変更は、実稼働環境で設定変更を確定する前に確認および理解する必要があります。設定を変更する前に、Cisco CXエンジニア、Designated Service Manager(DSM)、またはアカウントチームに問い合わせてください。

はじめに

Cisco Secure Emailクラウドのお客様向けのゴールド構成は、クラウドゲートウェイとCisco Secure Email and Web Managerの両方のベストプラクティスであり、ゼロデイ構成です。Cisco Secure Email Cloudの導入では、クラウドゲートウェイと少なくとも1つのEmail & Web Managerの両方を使用します。設定とベストプラクティスの一部により、管理者はEmail and Web Managerにある検疫を使用して一元管理を実現できます。

基本設定

[メールポリシー] > [受信者アクセステーブル(RAT)]

受信者アクセステーブル(RAT)は、パブリックリスナーが受け入れる受信者を定義します。少なくとも、テーブルはアドレスと、それを受け入れるか拒否するかを指定します。 必要に応じてドメインを追加および管理するには、RATを確認してください。

[Network] > [SMTP Routes]

SMTPルートの宛先がMicrosoft 365の場合は、「Office365 Throttling CES New Instance with "4.7.500 Server busy."Please try again later""."

セキュリティ サービス

記載されているサービスは、Cisco Secure Email Cloudのすべてのお客様に対して、次の値で設定されています。

IronPort Anti-Spam(IPAS)

- Always scan 1MおよびNever scan 2Mを有効にして設定

- 単一メッセージのスキャンのタイムアウト:60秒

URL フィルタリング

- URLカテゴリおよびレピュテーションフィルタの有効化

- (オプション)「bypass_urls」という名前のURL Allowlistを作成して設定します。

- Web インタラクション トラッキングを有効にします。

- 詳細設定:

- URL検索タイムアウト:15秒

- 本文と添付ファイルでスキャンされるURLの最大数:400

- メッセージのURLテキストとHREFを書き換える:いいえ

- URLロギング:有効

- (オプション)AsyncOS 14.2 for Cloud Gatewayでは、URLレトロスペクティブ判定とURL修復を使用できます。提供されているリリースノートと「セキュアEメールゲートウェイとクラウドゲートウェイのURLフィルタリングの設定」を参照してください。

グレイメール検出

- Always scan 1MおよびNever scan 2Mを有効にして設定します。

- 単一メッセージのスキャンのタイムアウト:60秒

アウトブレイク フィルタ

- アダプティブルールの有効化

- スキャンする最大メッセージサイズ:2 M

- Web インタラクション トラッキングを有効にします。

高度なマルウェア防御>ファイルレピュテーションと分析

- ファイルレピュテーションの有効化

- ファイル分析の有効化

- ファイル分析のファイルタイプを確認するには、「グローバル設定」を参照してください。

メッセージ トラッキング

- 拒否された接続のロギングを有効にします(必要な場合)。

システム管理

ユーザ(System Administration > Users)

- ローカルユーザーアカウントとパスフレーズ設定に関連付けられたパスフレーズポリシーを確認して設定してください

- 可能な場合は、認証のためにLightweight Directory Access Protocol(LDAP)を設定して有効にします(System Administration > LDAP)

ログサブスクリプション(システム管理>ログサブスクリプション)

- 設定されていない場合は、次を作成して有効にします。

- 設定履歴ログ

- URLレピュテーションクライアントログ

- ログサブスクリプションのグローバル設定で、設定を編集し、ヘッダーTo、From、Reply-To、Senderを追加します。

追加設定(オプション)

確認および検討が必要な追加サービス

システム管理> LDAP

- LDAPを設定する場合は、SSLを有効にしたLDAPを推奨します

URL防御

- URL防御の最新の設定ベストプラクティスについては、「セキュアEメールゲートウェイおよびクラウドゲートウェイのURLフィルタリングの設定」を参照してください。

- シスコはURL防御についても詳しく説明しています。URL防御ガイドを参照してください。

- URL防御ガイドに含まれる例の一部も、このドキュメントに組み込まれています。

SPF

- Sender Policy Framework(SPF)DNSレコードは、クラウドゲートウェイに対して外部で作成されます。したがって、シスコはすべての顧客がSPF、DKIM、およびDMARCのベストプラクティスをセキュリティポスチャに組み込むことを強く推奨します。SPF検証の詳細については、「SPFの設定とベストプラクティス」を参照してください。

- Cisco Secure Email Cloudのお客様は、すべてのホストを簡単に追加できるように、割り当てホスト名ごとにすべてのクラウドゲートウェイに対してマクロが公開されます。

- 現在のDNS TXT(SPF)レコードに~allまたは – allが存在する場合は、その前に次の行を配置します。

exists:%{i}.spf.<allocation>.iphmx.com

注:SPFレコードが~allまたは – allで終わっていることを確認してください。変更の前後にドメインのSPFレコードを検証します。

- SPFの詳細に関する推奨情報とツール:

その他のSPFの例

- SPFの優れた例は、クラウドゲートウェイから電子メールを受信し、他のメールサーバから送信する電子メールを送信する場合です。「a:」メカニズムを使用して、メールホストを指定できます。

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

- Cloud Gatewayを通じて送信メールのみを送信する場合は、次の方法を使用できます。

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- この例では、「ip4:」または「ip6:」メカニズムによって、IPアドレスまたはIPアドレス範囲が指定されます。

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

CLI レベルの変更

- 「前提条件」で説明したように、Cisco Secure Email Cloudのお客様はCLIアクセスを要求できます。「コマンドラインインターフェイス(CLI)アクセス」を参照してください。

アンチ スプーフィング フィルタ

- 「アンチスプーフィングのベストプラクティスガイド」を必ず参照してください。

- このガイドでは、電子メールのスプーフィングを防止するための重要な例と設定のベストプラクティスについて説明します

ヘッダーフィルタの追加

- CLIのみ。addHeadersメッセージフィルタを作成し、有効にしてください。

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

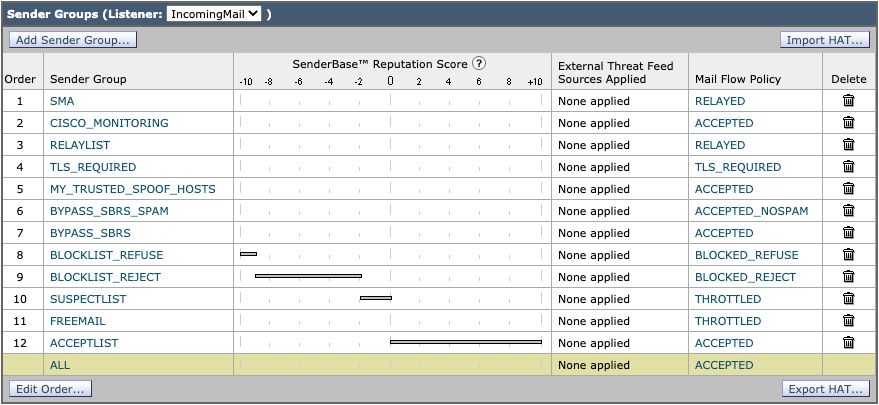

ホストアクセステーブル([メールポリシー] > [ホストアクセステーブル(HAT)])

HATの概要>その他の送信者グループ

- ESAユーザガイド:メッセージ処理用の送信者グループの作成

- BYPASS_SBRS:レピュテーションをスキップする送信元には高く設定

- MY_TRUSTED_SPOOF_HOSTS – スプーフィングフィルタの一部

- TLS_REQUIRED - TLS強制接続の場合

定義済みの SUSPECTLIST 送信者グループにおいて

- ESAユーザガイド:送信者検証:ホスト

- 「SBRS Scores on None」を有効にします。

- (オプション)「Connecting host PTR record lookup fails due to temporary DNS failure」を有効にします。

アグレッシブ HAT の例

- BLOCKLIST_REFUSE [-10.0から–9.0]ポリシー: BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0から–2.0]ポリシー:BLOCKED_REJECT

- SUSPECTLIST [-2.0 ~ 0.0および「なし」のSBRSスコア] POLICY: THROTTLED

- ACCEPTLIST [0.0 to 10.0]ポリシー:ACCEPTED

注:HATの例では、追加で設定されたメールフローポリシー(MFP)を示しています。MFPの詳細については、導入したCisco Secure Email GatewayのAsyncOSの適切なバージョンについて、『ユーザガイド』の「Eメールパイプラインについて>着信/受信」を参照してください。

HATの例

メール フロー ポリシー(デフォルト ポリシー パラメータ)

デフォルトのポリシーパラメータ

セキュリティ設定

- Transport Layer Security(TLS)を優先に設定します。

- Sender Policy Framework(SPF)を有効にします。

- DomainKeys Identified Mail(DKIM)を有効にします。

- ドメインベースのメッセージ認証、レポート、および準拠(DMARC)検証の有効化と集約フィードバックレポートの送信

注:DMARCを設定するには、追加の調整が必要です。DMARCの詳細については、導入したCisco Secure Email GatewayのAsyncOSの適切なバージョンについて、『ユーザガイド』の「Email Authentication > DMARC Verification」を参照してください。

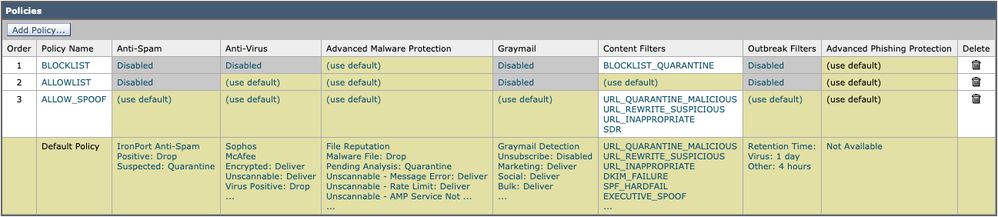

受信メール ポリシー

デフォルトポリシーは次のように設定されます。

スパム対策

- 有効。しきい値はデフォルトのしきい値のままになります。(スコアを変更すると、誤検出が増加する可能性があります)。

ウイルス対策

- メッセージスキャン:ウイルスのみのスキャン

- 「Xヘッダーを含む」のチェックボックスが有効になっていることを確認します。

- スキャン不能メッセージおよびウイルス感染メッセージの場合は、元のメッセージのアーカイブをいいえに設定します

AMP

- メッセージエラーのスキャン不能アクションについては、AdvancedおよびAdd Custom Header to Message, X-TG-MSGERROR, value: Trueを使用します。

- レート制限のスキャン不能アクションには、AdvancedおよびAdd Custom Header to Message, X-TG-RATELIMIT, value: Trueを使用します。

- ファイル分析保留中のメッセージの場合は、「Action Applied to Message: "Quarantine."」を使用します。

グレイメール

- スキャンは判定(Marketing、Social、Bulk)ごとに有効になり、「Add Text to Subject」の「Prepend」が設定され、アクションが「Deliver」になります。

- Action on Bulk Mailでは、AdvancedおよびAdd Custom Header(オプション):X-Bulk、値:Trueを使用します。

コンテンツ フィルタ

- EnabledおよびURL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INAPPROPRIATE、DKIM_FAILURE、SPF_HARDFAIL、EXECUTIVE_SPOOF、DOMAIN_SPOOF、SDR、TG_RATE_LIMITが選択されている

- これらのコンテンツフィルタについては、このガイドで後述します

アウトブレイク フィルタ

- デフォルトの脅威レベルは3です。セキュリティ要件に合わせて調整してください。

- メッセージの脅威レベルがこのしきい値と等しいか、しきい値を超えると、メッセージはアウトブレイク隔離に移行します。(1 = 最小の脅威、5 = 最大の脅威)

- メッセージの変更を有効にする

- 「すべてのメッセージに対して有効」のURL書き換え設定。

- 件名の先頭を次のように変更:[Possible $threat_category Fraud]

ポリシー名(図)

- BLOCKLISTメールポリシー

BLOCKLISTメールポリシーは、Advanced Malware Protection(AMP)を除くすべてのサービスを無効にして設定され、QUARANTINEアクションを使用してコンテンツフィルタにリンクします。

- ALLOWLISTメールポリシー

ALLOWLISTメールポリシーには、URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INAPPROPRIATE、DKIM_FAILURE、SPF_HARDFAIL、EXECUTIVE SPOOF、DOMAIN_SPOOF、SDR、TG_RATE_LIMIT、または任意の選択と設定のコンテンツフィルタに対して、スパム対策、グレイメール無効、およびコンテンツフィルタがあります。

- ALLOW_SPOOFメールポリシー

ALLOW_SPOOFメールポリシーでは、すべてのデフォルトサービスが有効になっており、URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INAPPROPRIATE、SDR、または任意の選択と設定のコンテンツフィルタに対してコンテンツフィルタが有効になっています。

送信メール ポリシー

デフォルトポリシーは次のように設定されます。

スパム対策

- Disabled

ウイルス対策

- メッセージスキャン:ウイルスのみのスキャン

- 「Xヘッダーを含める」のチェックボックスをオフにします。

- (オプション)すべてのメッセージで、「Advanced」>「Other Notification」の順に選択し、「Others」を有効にして、管理者/SOC担当者の電子メールアドレスを入力します。

高度なマルウェア防御

- ファイルレピュテーションのみを有効にする

- レート制限に対するスキャン不能アクション:Advancedを使用し、メッセージにカスタムヘッダーを追加します:X-TG-RATELIMIT、値:「True」。

- マルウェアが添付されたメッセージ:Advancedを使用し、カスタムヘッダーをメッセージ:X-TG-OUTBOUNDに追加します。値:MALWARE DETECTED。

グレイメール

- Disabled

コンテンツ フィルタ

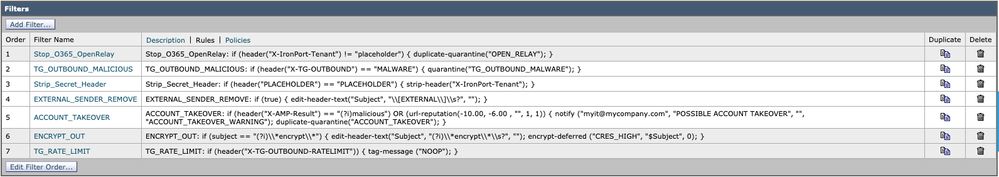

- EnabledおよびTG_OUTBOUND_MALICIOUS、Strip_Secret_Header、EXTERNAL_SENDER_REMOVE、ACCOUNT_TAKEOVER、または任意のコンテンツフィルタが選択されます。

アウトブレイク フィルタ

- Disabled

DLP

- DLPライセンスとDLP設定に基づいて有効にします。

その他の設定

辞書([メールポリシー] > [辞書])

- ProfanityおよびSexual_Contentディクショナリの有効化とレビュー

- すべての経営幹部の名前を使用した偽造電子メール検出用のExecutive_FEDディクショナリの作成

- ポリシー、環境、セキュリティ制御に必要な制限キーワードまたはその他のキーワード用の追加ディクショナリを作成します

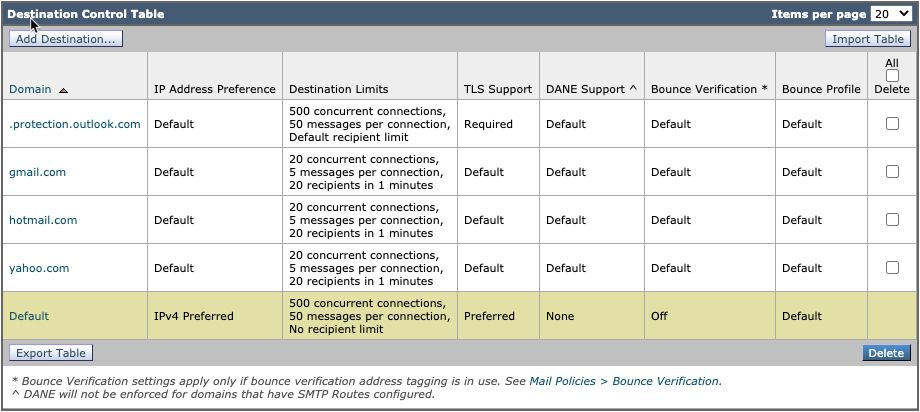

宛先コントロール([メールポリシー] > [宛先コントロール])

- デフォルトドメインで、TLSサポートを優先として設定します。

- Webメールドメインの宛先を追加し、より低いしきい値を設定できます

- 詳細については、『宛先制御を使用したアウトバウンドメールのレート制限の設定』ガイドを参照してください。

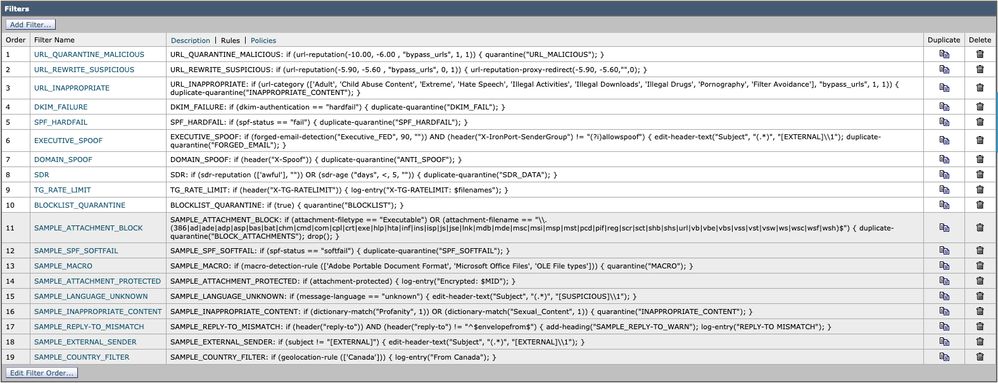

コンテンツ フィルタ

注:コンテンツフィルタの詳細については、導入したCisco Secure Email GatewayのAsyncOSの該当バージョンの『ユーザガイド』の「コンテンツフィルタ」を参照してください。

受信コンテンツフィルタ

URL_QUARANTINE_MALICIOUS

条件:URLレピュテーション、url-reputation(-10.00, -6.00 , "bypass_urls", 1, 1)

アクション:検疫: quarantine("URL_MALICIOUS")

URL_REWRITE_SUSPICIOUS

条件:URLレピュテーション、url-reputation(-5.90, -5.60 , "bypass_urls", 0, 1)

アクション: URLレピュテーション; url-reputation-proxy-redirect(-5.90, -5.60,",0)

URL_INAPPROPRIATE

条件: URLカテゴリ; url-category (['Adult', 'Child Abuse Content', 'Extreme', 'Hate Speech', 'Illegal Activities', 'Illegal Downloads', 'Illegal Drugs', 'Pornography', 'Filter Avoidance'], "bypass_urls", 1, 1)

アクション:検疫;duplicate-quarantine("INAPPROPRIATE_CONTENT")

DKIM_FAILURE

条件:DKIM認証、dkim-authentication == hardfail

アクション:検疫;duplicate-quarantine("DKIM_FAIL")

SPF_HARDFAIL

状態:SPFの検証、spf-status==失敗

アクション:検疫; duplicate-quarantine("SPF_HARDFAIL")

EXECUTIVE_SPOOF

条件:Forged Email Detection、forged-email-detection("Executive_FED", 90, "")

条件: Other Header; header("X-IronPort-SenderGroup") != "(?i)allowspoof"

*適用ルールの設定:すべての条件が一致する場合のみ

アクション:ヘッダーの追加/編集; edit-header-text("Subject", "(.*)", "[EXTERNAL]\\1")

アクション:検疫; duplicate-quarantine("FORGED_EMAIL")

DOMAIN_SPOOF

条件:Other Header; header("X-Spoof")

アクション:検疫;duplicate-quarantine("ANTI_SPOOF")

SDR

条件:ドメインレピュテーション、sdrレピュテーション(['awful'], "")

条件:ドメインレピュテーション、sdr経過時間(「日」、<、5、")

* 適用ルールの設定: 1つ以上の条件が一致する場合

アクション:検疫;duplicate-quarantine("SDR_DATA")

TG_RATE_LIMIT

条件:Other Header;header("X-TG-RATELIMIT")

アクション:ログエントリの追加;log-entry("X-TG-RATELIMIT: $filenames")

BLOCKLIST_QUARANTINE

条件: (なし)

アクション:検疫;検疫("BLOCKLIST")

発信コンテンツフィルタ

TG_OUTBOUND_MALICIOUS

条件:その他のヘッダー、ヘッダー(「X-TG-OUTBOUND」)==マルウェア

アクション:検疫; quarantine("TG_OUTBOUND_MALWARE")

ストリップ_シークレット_ヘッダー

条件:その他のヘッダー; header("PLACEHOLDER") == PLACEHOLDER

アクション:ストリップヘッダー; strip-header("X-IronPort-Tenant")

EXTERNAL_SENDER_REMOVE

条件: (なし)

アクション:ヘッダーの追加/編集; edit-header-text("Subject", "\\[EXTERNAL\\]\\s?", "")

アカウント_テイクオーバー

条件:Other Header; header("X-AMP-Result") == (?i)malicious

条件:URLレピュテーション;url – レピュテーション(-10.00, -6.00 , "", 1, 1)

*適用ルールの設定: 1つ以上の条件が一致する場合

アクション:通知;通知("<管理者またはディストリビュータのメールアドレスを挿入>"、"POSSIBLE ACCOUNT TAKEOVER"、"、"ACCOUNT_TAKEOVER_WARNING")

アクション: duplicate-quarantine("ACCOUNT_TAKEOVER")

Cisco Secure Email Cloudのお客様には、ゴールド構成とベストプラクティスの推奨事項にコンテンツフィルタの例が含まれています。また、設定に役立つ条件とアクションの詳細については、「SAMPLE_」フィルタを参照してください。

シスコライブ

Cisco Liveは世界中で数多くのセッションを開催しており、Cisco Secure Emailのベストプラクティスを取り上げた対面式のセッションや技術的なブレークアウトを提供しています。過去のセッションやアクセスについては、Cisco Liveをご覧ください(CCOログインが必要)。

-

Cisco Eメールセキュリティ:ベストプラクティスと微調整 – BRKSEC-2131

- DMARC電子メール境界の確認 – BRKSEC-2131

- Eメールの修正- Cisco Eメールセキュリティの高度なトラブルシューティング – BRKSEC-3265

- Cisco EメールセキュリティのAPI統合 – DEVNET-2326

- クラウドEメールセキュリティによるSaaSメールボックスサービスの保護:BRKSEC-1025

- Eメールセキュリティ:ベストプラクティスと微調整 – TECSEC-2345

- 250 not OK - Going on the Defensive with Cisco Eメールセキュリティ – TECSEC-2345

- Cisco Domain ProtectionとCisco Advanced Phishing Protection:Eメールセキュリティの次のレイヤを最大限に活用- BRKSEC-1243

- SPFは「Spoof」の略語ではありません。Eメールセキュリティの次のレイヤの機能を最大限に活用- DGTL-BRKSEC-2327

セッションが利用できない場合、Cisco Liveはプレゼンテーションの古さのためにセッションを削除する権利を留保します。

追加情報

Cisco Secure Email Gatewayに関するドキュメント

- リリース ノート

- ユーザガイド

- CLIリファレンスガイド

- Cisco Secure Email GatewayのAPIプログラミングガイド

- Cisco Secure Email Gatewayで使用されるオープンソース

- Ciscoコンテンツセキュリティ仮想アプライアンスインストールガイド(vESAを含む)

セキュアなEメールクラウドゲートウェイに関する文書

Cisco Secure Email and Web Managerに関するドキュメント

- リリースノートと互換性マトリックス

- ユーザガイド

- Cisco Secure Email and Web ManagerのAPIプログラミングガイド

- Ciscoコンテンツセキュリティ仮想アプライアンスインストールガイド(vSMAを含む)

Cisco Secure製品ドキュメント

関連情報

- Cisco Secure Email Securityコンプライアンス

- オファーの説明:安全な電子メール

- シスコ ユニバーサル クラウド チーム

- シスコサポートおよびダウンロード

- [外部] OpenSPF:SPFの基本と詳細情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

31-Jul-2022 |

最新のゴールド構成値の更新、公開基準を満たすための言い換え、リンクと参照の更新。 |

1.0 |

15-May-2017 |

初版 |

フィードバック

フィードバック