重複があるシナリオでの ASA VPN の設定例

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、重複シナリオにおける 2 つの適応型セキュリティ アプライアンス(ASA)間での LAN 間(L2L)IPsec トンネルを通過する VPN トラフィックを変換するために使用される手順と、インターネット トラフィックのポート アドレス変換(PAT)について説明します。

前提条件

要件

この設定例に進む前に、インターフェイス上の IP アドレスを使って Cisco 適応型セキュリティ アプライアンスが設定されていること、および基本的な接続が確立されていることを確認してください。

使用するコンポーネント

このドキュメントの情報は次のソフトウェア バージョンに基づいています。

-

Cisco 適応型セキュリティ アプライアンス ソフトウェア バージョン 8.3 以降。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

背景説明

各デバイスには、その背後にプライベートな保護されたネットワークが配置されています。重複シナリオでは、トラフィックが同じサブネットのIPアドレスに送信されるため、パケットがローカルサブネットから送出されないため、VPN経由の通信は発生しません。これは、次の項で説明するネットワークアドレス変換(NAT)で実現できます。

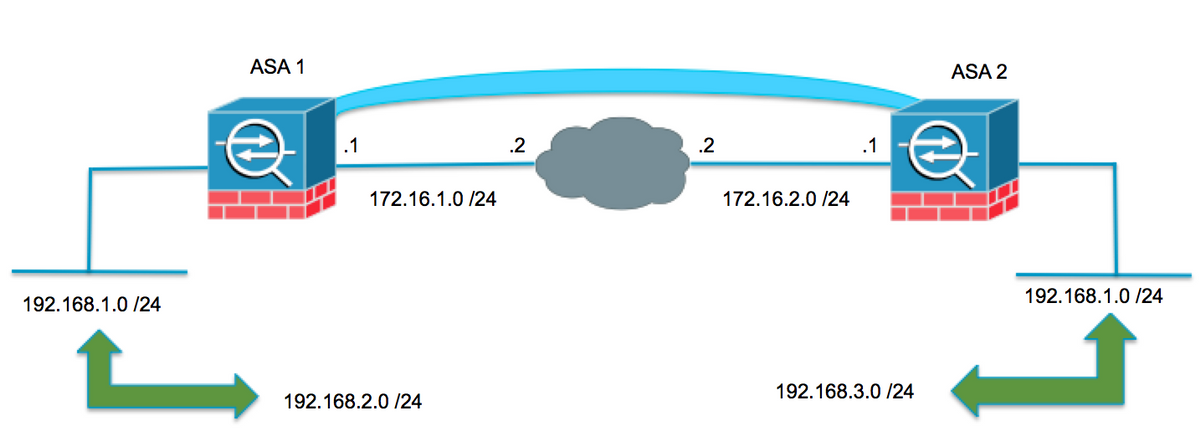

両方の VPN エンドポイントでの変換

VPN 保護ネットワークが重複しており、両方のエンドポイントで設定を変更できる場合リモート変換されるサブネットに向かう場合、ローカル ネットワークを別のサブネットに変換するために NAT を使用できます。

ASA 1

使用中のサブネットに必要なオブジェクトの作成

object network LOCAL subnet 192.168.1.0 255.255.255.0 object network XLATED-LOCAL subnet 192.168.2.0 255.255.255.0 object network XLATED-REMOTE subnet 192.168.3.0 255.255.255.0

NAT ステートメントの設定

(やはり変換される)リモート サブネットに向かう場合にのみ、ローカル ネットワークを別のサブネットに変換するための手動ステートメントの作成

nat (inside,outside) source static LOCAL XLATED-LOCAL destination static XLATED-REMOTE XLATED-REMOTE

変換されたサブネットを使用した暗号 ACL の設定

access-list VPN-TRAFFIC extended permit ip object XLATED-LOCAL object XLATED-REMOTE Rele

関連する暗号設定

crypto ikev1 enable outside crypto ikev1 policy 1 authentication pre-share encryption aes-256 hash sha group 2 lifetime 86400 crypto ipsec ikev1 transform-set AES256-SHA esp-aes-256 esp-sha-hmac crypto ipsec security-association pmtu-aging infinite crypto map MYMAP 10 match address VPN-TRAFFIC crypto map MYMAP 10 set peer 172.16.2.1 crypto map MYMAP 10 set ikev1 transform-set AES256-SHA crypto map MYMAP interface outside tunnel-group 172.16.2.1 type ipsec-l2l tunnel-group 172.16.2.1 ipsec-attributes ikev1 pre-shared-key secure_PSK

ASA 2

使用中のサブネットに必要なオブジェクトの作成

object network LOCAL subnet 192.168.1.0 255.255.255.0 object network XLATED-LOCAL subnet 192.168.3.0 255.255.255.0 object network XLATED-REMOTE subnet 192.168.2.0 255.255.255.0

NAT ステートメントの設定

(やはり変換される)リモート サブネットに向かう場合にのみ、ローカル ネットワークを別のサブネットに変換するための手動ステートメントの作成

nat (inside,outside) source static LOCAL XLATED-LOCAL destination static XLATED-REMOTE XLATED-REMOTE

変換されたサブネットを使用した暗号 ACL の設定

access-list VPN-TRAFFIC extended permit ip object XLATED-LOCAL object XLATED-REMOTE Rele

関連する暗号設定

crypto ikev1 enable outside crypto ikev1 policy 1 authentication pre-share encryption aes-256 hash sha group 2 lifetime 86400 crypto ipsec ikev1 transform-set AES256-SHA esp-aes-256 esp-sha-hmac crypto ipsec security-association pmtu-aging infinite crypto map MYMAP 10 match address VPN-TRAFFIC crypto map MYMAP 10 set peer 172.16.1.1 crypto map MYMAP 10 set ikev1 transform-set AES256-SHA crypto map MYMAP interface outside tunnel-group 172.16.1.1 type ipsec-l2l tunnel-group 172.16.1.1 ipsec-attributes ikev1 pre-shared-key secure_PSK

確認

ここでは、設定が正常に機能しているかどうかを確認します。

ASA 1

ASA1(config)# sh cry isa sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.2.1

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

There are no IKEv2 SAs

ASA1(config)# show crypto ipsec sa

interface: outside

Crypto map tag: MYMAP, seq num: 10, local addr: 172.16.1.1

access-list VPN-TRAFFIC extended permit ip 192.168.2.0 255.255.255.0 192.168.3.0 255.255.255.0

local ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.3.0/255.255.255.0/0/0)

current_peer: 172.16.2.1

#pkts encaps: 9, #pkts encrypt: 9, #pkts digest: 9

#pkts decaps: 9, #pkts decrypt: 9, #pkts verify: 9

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 9, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.2.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: F90C149A

current inbound spi : 6CE656C7

inbound esp sas:

spi: 0x6CE656C7 (1827034823)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 16384, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (3914999/28768)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000003FF

outbound esp sas:

spi: 0xF90C149A (4178318490)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 16384, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (3914999/28768)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ASA 2

ASA2(config)# show crypto isa sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.1.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

There are no IKEv2 SAs

ASA2(config)# show crypto ipsec sa

interface: outside

Crypto map tag: MYMAP, seq num: 10, local addr: 172.16.2.1

access-list VPN-TRAFFIC extended permit ip 192.168.3.0 255.255.255.0 192.168.2.0 255.255.255.0

local ident (addr/mask/prot/port): (192.168.3.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

current_peer: 172.16.1.1

#pkts encaps: 9, #pkts encrypt: 9, #pkts digest: 9

#pkts decaps: 9, #pkts decrypt: 9, #pkts verify: 9

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 9, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.2.1/0, remote crypto endpt.: 172.16.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 6CE656C7

current inbound spi : F90C149A

inbound esp sas:

spi: 0xF90C149A (4178318490)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 12288, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (4373999/28684)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000003FF

outbound esp sas:

spi: 0x6CE656C7 (1827034823)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 12288, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (4373999/28683)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

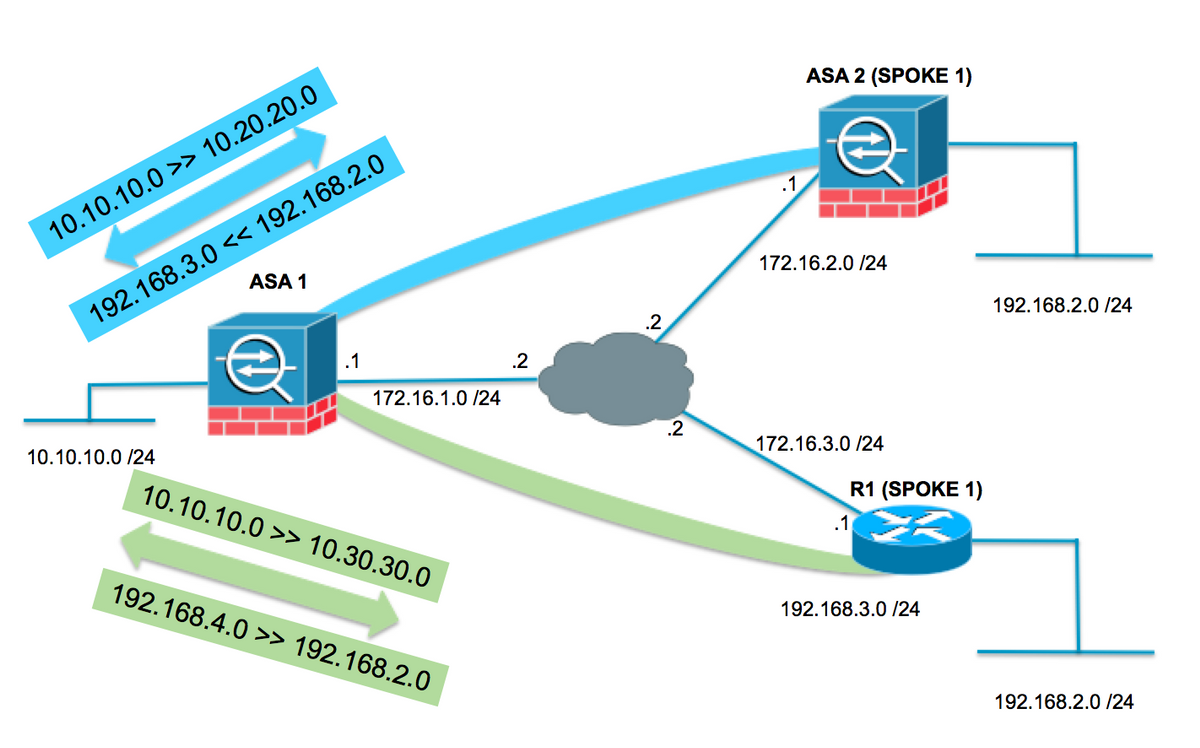

スポークが重複しているハブ アンド スポーク トポロジ

次のトポロジでは、ハブへの IPsec トンネル経由で保護される必要がある同じサブネットが、両方のスポークに含まれています。スポーク上の管理を促進するために、重複の問題を回避するための NAT 設定がハブで限定的に実行されます。

ASA1

使用中のサブネットに必要なオブジェクトの作成

object network LOCAL subnet 10.10.10.0 255.255.255.0 object network SPOKES-NETWORK subnet 192.168.2.0 255.255.255.0 object network LOCAL-XLATE-TO-SPOKE1 subnet 10.20.20.0 255.255.255.0 object network LOCAL-XLATE-TO-SPOKE2 subnet 10.30.30.0 255.255.255.0 object network REMOTE-XLATE-SPOKE1 subnet 192.168.3.0 255.255.255.0 object network REMOTE-XLATE-SPOKE2 subnet 192.168.4.0 255.255.255.0

変換する手動ステートメントの作成:

- SPOKE1(192.168.2.0 /24)に向かう場合、ローカル ネットワーク 10.10.10.0 /24 から 10.20.20.0 /24。

- 10.20.20.0 /24 に戻る場合、SPOKE1 ネットワーク 192.168.2.0 /24 から 192.168.3.0 /24。

- SPOKE3(192.168.2.0 /24)に向かう場合、ローカル ネットワーク 10.10.10.0 /24 から 10.30.30.0 /24。

- 10.30.30.0 /24 に戻る場合、SPOKE2 ネットワーク 192.168.2.0 /24 から 192.168.4.0 /24。

nat (inside,outside) source static LOCAL LOCAL-XLATE-SPOKE1 destination static REMOTE-XLATE-SPOKE1 SPOKES-NETWORK nat (inside,outside) source static LOCAL LOCAL-XLATE-SPOKE2 destination static REMOTE-XLATE-SPOKE2 SPOKES-NETWORK

変換されたサブネットを使用した暗号 ACL の設定

access-list VPN-to-SPOKE1 extended permit ip object LOCAL-XLATE-SPOKE1 object SPOKES-NETWORKS access-list VPN-to-SPOKE2 extended permit ip object LOCAL-XLATE-SPOKE2 object SPOKES-NETWORKS

関連する暗号設定

crypto ikev1 enable outside crypto ikev1 policy 1 authentication pre-share encryption aes-256 hash sha group 2 lifetime 86400 crypto ipsec ikev1 transform-set AES256-SHA esp-aes-256 esp-sha-hmac crypto ipsec security-association pmtu-aging infinite crypto map MYMAP 10 match address VPN-to-SPOKE1 crypto map MYMAP 10 set peer 172.16.2.1 crypto map MYMAP 10 set ikev1 transform-set AES256-SHA crypto map MYMAP 20 match address VPN-to-SPOKE2 crypto map MYMAP 20 set peer 172.16.3.1 crypto map MYMAP 20 set ikev1 transform-set AES256-SHA crypto map MYMAP interface outside tunnel-group 172.16.2.1 type ipsec-l2l tunnel-group 172.16.2.1 ipsec-attributes ikev1 pre-shared-key secure_PSK tunnel-group 172.16.3.1 type ipsec-l2l tunnel-group 172.16.3.1 ipsec-attributes ikev1 pre-shared-key secure_PSK

ASA2(SPOKE1)

変換されたサブネット(10.20.20.0 /24)に向かう暗号 ACL の設定

access-list VPN-TRAFFIC extended permit ip 192.168.2.0 255.255.255.0 10.20.20.0 255.255.255.0

関連する暗号設定

crypto ikev1 enable outside crypto ikev1 policy 1 authentication pre-share encryption aes-256 hash sha group 2 lifetime 86400 crypto ipsec ikev1 transform-set esp-aes-256 esp-sha-hmac crypto ipsec security-association pmtu-aging infinite crypto map MYMAP 10 match address VPN-TRAFFIC crypto map MYMAP 10 set peer 172.16.1.1 crypto map MYMAP 10 set ikev1 transform-set AES256-SHA crypto map MYMAP interface outside tunnel-group 172.16.1.1 type ipsec-l2l tunnel-group 172.16.1.1 ipsec-attributes ikev1 pre-shared-key secure_PSK

R1(SPOKE2)

変換されたサブネット(10.30.30.0 /24)に向かう暗号 ACL の設定

ip access-list extended VPN-TRAFFIC permit ip 192.168.2.0 0.0.0.255 10.30.30.0 0.0.0.255

関連する暗号設定

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 2

crypto isakmp key secure_PSK address 172.16.1.1

crypto ipsec transform-set AES256-SHA esp-aes 256 esp-sha-hmac

mode tunnel

crypto map MYMAP 10 ipsec-isakmp

set peer 172.16.1.1

set transform-set AES256-SHA

match address VPN-TRAFFIC

interface GigabitEthernet0/1

ip address 172.16.3.1 255.255.255.0

duplex auto

speed auto

media-type rj45

crypto map MYMAP

確認

ASA 1

ASA1(config)# show crypto isakmp sa

IKEv1 SAs:

Active SA: 2

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 2

1 IKE Peer: 172.16.3.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

2 IKE Peer: 172.16.2.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

There are no IKEv2 SAs

ASA1(config)# show crypto ipsec sa

interface: outside

Crypto map tag: MYMAP, seq num: 10, local addr: 172.16.1.1

access-list VPN-to-SPOKE1 extended permit ip 10.20.20.0 255.255.255.0 192.168.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.20.20.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

current_peer: 172.16.2.1

#pkts encaps: 10, #pkts encrypt: 9, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 9, #pkts verify: 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 9, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.2.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 79384296

current inbound spi : 2189BF7A

inbound esp sas:

spi: 0x2189BF7A (562675578)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 12288, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (3914999/28618)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000003FF

outbound esp sas:

spi: 0x79384296 (2033730198)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 12288, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (3914999/28618)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Crypto map tag: MYMAP, seq num: 20, local addr: 172.16.1.1

access-list VPN-to-SPOKE2 extended permit ip 10.30.30.0 255.255.255.0 192.168.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.30.30.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

current_peer: 172.16.3.1

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.3.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 65FDF4F5

current inbound spi : 05B7155D

inbound esp sas:

spi: 0x05B7155D (95884637)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (3914999/2883)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x65FDF4F5 (1711142133)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (3914999/2883)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ASA2(SPOKE1)

ASA2(config)# show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.1.1

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

There are no IKEv2 SAs

ASA2(config)# show crypto ipsec sa

interface: outside

Crypto map tag: MYMAP, seq num: 10, local addr: 172.16.2.1

access-list VPN-TRAFFIC extended permit ip 192.168.2.0 255.255.255.0 10.20.20.0 255.255.255.0

local ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.20.20.0/255.255.255.0/0/0)

current_peer: 172.16.1.1

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 9, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.2.1/0, remote crypto endpt.: 172.16.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 2189BF7A

current inbound spi : 79384296

inbound esp sas:

spi: 0x79384296 (2033730198)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (4373999/28494)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000003FF

outbound esp sas:

spi: 0x2189BF7A (562675578)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: MYMAP

sa timing: remaining key lifetime (kB/sec): (4373999/28494)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

R1(SPOKE2)

R31show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 172.16.1.1 172.16.3.1 QM_IDLE 1001 ACTIVE IPv6 Crypto ISAKMP SA

R1#show crypto ipsec sa

interface: GigabitEthernet0/1

Crypto map tag: MYMAP, local addr 172.16.3.1

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.30.30.0/255.255.255.0/0/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 172.16.3.1, remote crypto endpt.: 172.16.1.1

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet0/1

current outbound spi: 0x5B7155D(95884637)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x65FDF4F5(1711142133)

transform: esp-256-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 1, flow_id: SW:1, sibling_flags 80004040, crypto map: MYMAP

sa timing: remaining key lifetime (k/sec): (4188495/2652)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x5B7155D(95884637)

transform: esp-256-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2, flow_id: SW:2, sibling_flags 80004040, crypto map: MYMAP

sa timing: remaining key lifetime (k/sec): (4188495/2652)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

セキュリティ アソシエーションの消去

トラブルシューティングで変更を行った後、既存の SA を必ず消去してください。PIX の特権モードで、次のコマンドを使用します。

-

clear crypto ipsec sa:アクティブな IPSec SA を削除します。

-

clear crypto isakmp sa:アクティブな IKE SA を削除します。

NAT 設定の確認

-

show nat detail:オブジェクト/オブジェクト グループが拡張された NAT 設定を表示します。

トラブルシューティングのためのコマンド

ここでは、設定が正常に機能しているかどうかを確認します。

Cisco CLI アナライザ(登録ユーザ専用)は、特定の show コマンドをサポートします。show コマンド出力の分析を表示するには、Cisco CLI アナライザを使用します。

注:debug コマンドを使用する前に、『debug コマンドの重要な情報』および『IP Security のトラブルシューティング:debug コマンドの説明と使用』を参照してください。

-

debug crypto ipsec:フェーズ 2 の IPsec ネゴシエーションを表示します。

-

debug crypto isakmp:フェーズ 1 の ISAKMP ネゴシエーションを表示します。

フィードバック

フィードバック