はじめに

このドキュメントでは、Firepower Management Center(FMC)で管理されるFirepower Threat Defense(FTD)でAnyConnectダイナミックスプリットトンネルを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco AnyConnect

- Firepower Management Center(FMC)の基礎知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

FMCによって管理されるFTDのAnyConnectダイナミックスプリットトンネル設定は、FMCバージョン7.0以降で完全に使用できます。古いバージョンを実行している場合は、『FMCを使用したFirepower Threat Defenseのための高度なAnyConnect VPN導入』の指示に従ってFlexConfigを使用して設定する必要があります。

ダイナミックスプリットトンネル設定を使用すると、DNSドメイン名に基づいてスプリットトンネル設定を微調整できます。完全修飾ドメイン名(FQDN)に関連付けられたIPアドレスは変更される可能性があるため、DNS名に基づくスプリットトンネル設定では、リモートアクセスのバーチャルプライベートネットワーク(VPN)トンネルに含まれるトラフィック、または含まれないトラフィックをより動的に定義できます。除外するドメイン名に対して返されるアドレスがVPNに含まれるアドレスプール内にある場合、それらのアドレスは除外されます。除外ドメインはブロックされません。その代わり、これらのドメインへのトラフィックはVPNトンネルの外部に保持されます。

注:ダイナミックスプリットトンネルを設定して、IPアドレスに基づいて除外されるドメインをトンネルに含めるように定義することもできます。

制限事項

現在のところ、次の機能はまだサポートされていません。

- ダイナミックスプリットトンネルは、iOS(Apple)デバイスではサポートされていません。 Cisco Bug ID CSCvr54798を参照してください

- AnyConnect Linuxクライアントでは、ダイナミックスプリットトンネルはサポートされていません。 Cisco Bug IDCSCvt64988を参照してください。

設定

このセクションでは、FMCによって管理されるFTDでAnyConnectダイナミックスプリットトンネルを設定する方法について説明します。

ステップ 1:ダイナミックスプリットトンネルを使用するためのグループポリシーの編集

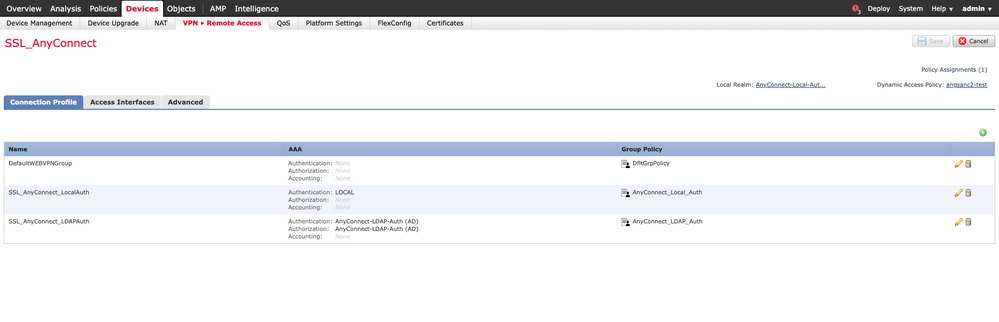

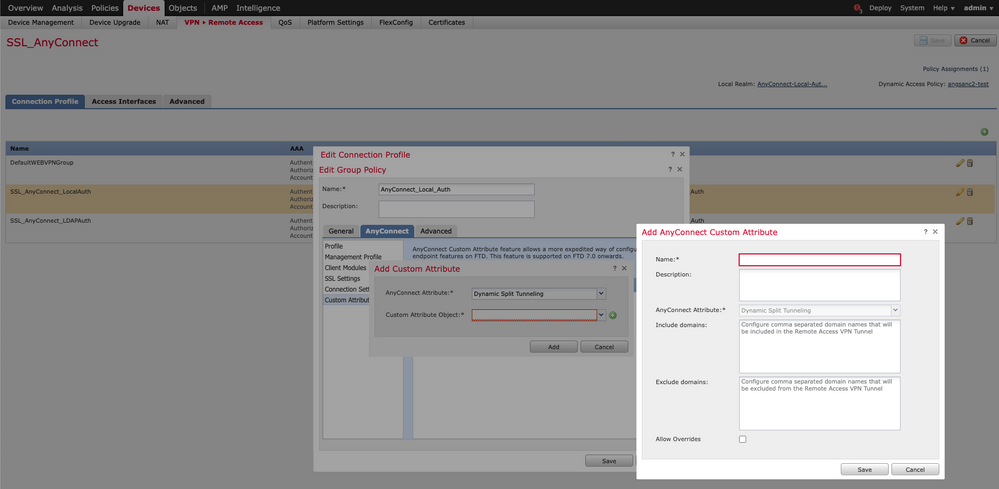

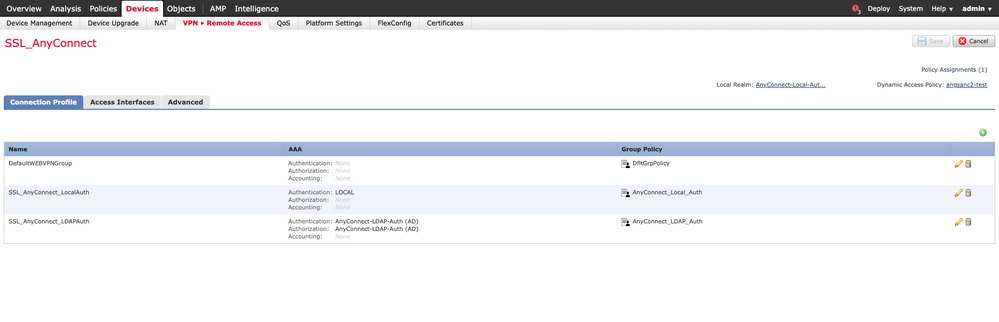

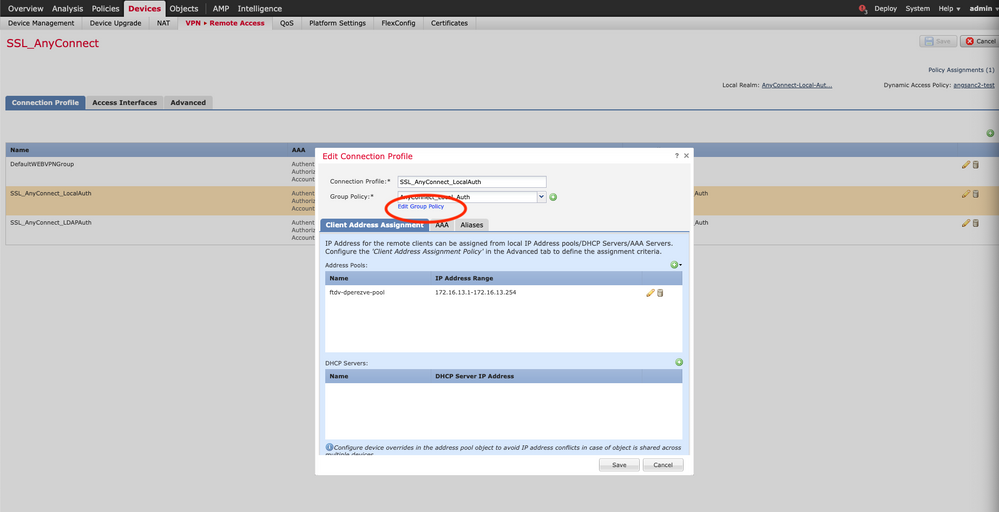

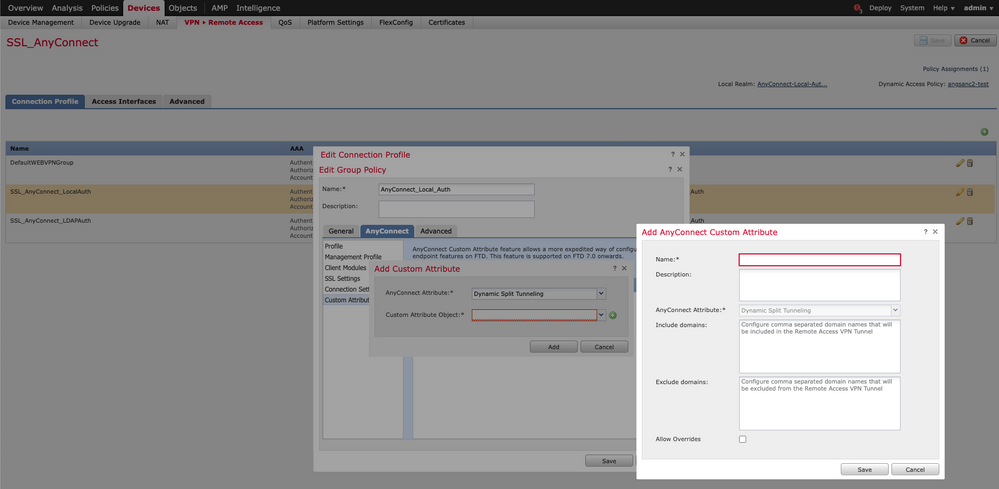

1. FMCで、Devices > VPN > Remote Accessの順に移動し、設定を適用するConnection Profileを選択します。

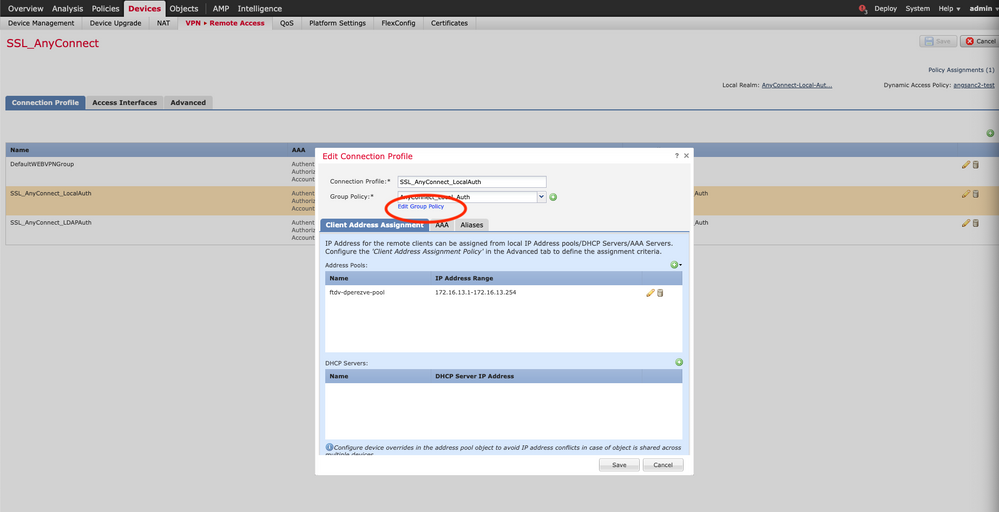

2. 作成済みのグループポリシーの1つを変更するには、Edit Group Policyを選択します。

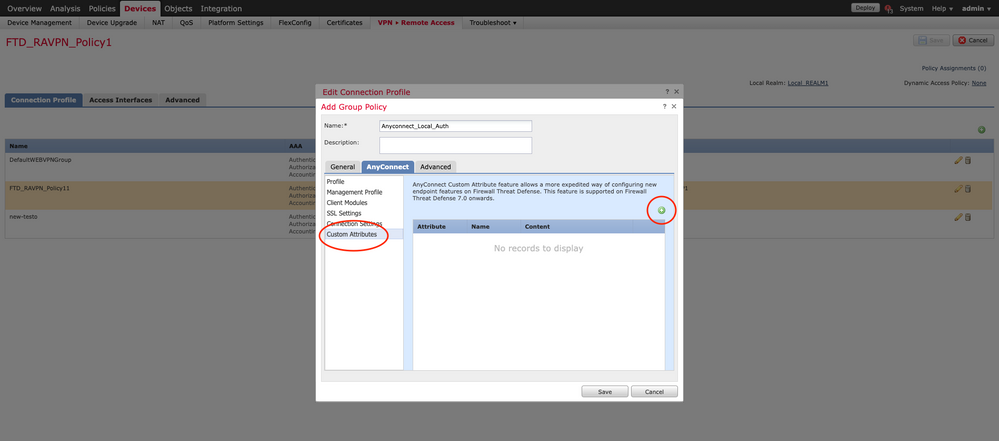

ステップ 2:AnyConnectカスタム属性の設定

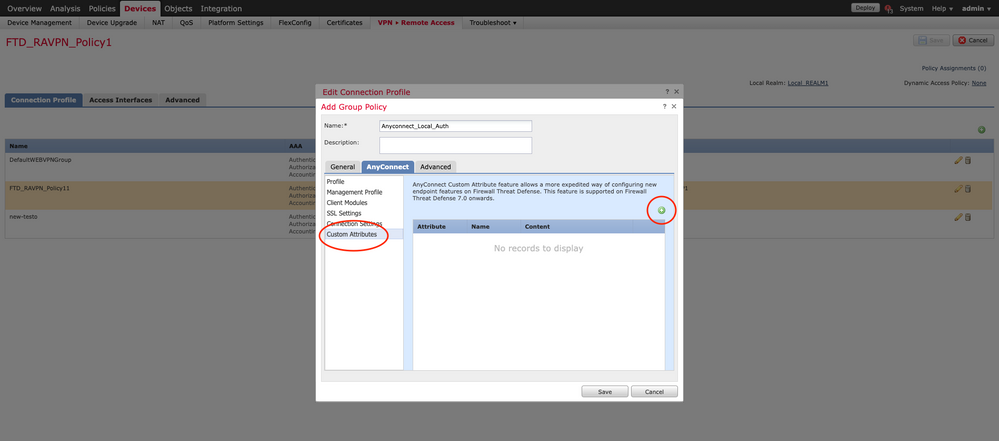

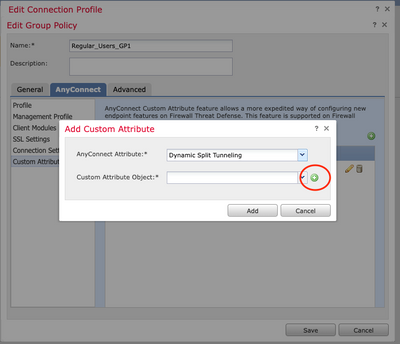

1. グループポリシーの設定で、AnyConnect > Custom Attributesの順に移動し、Add (+)ボタンをクリックします。

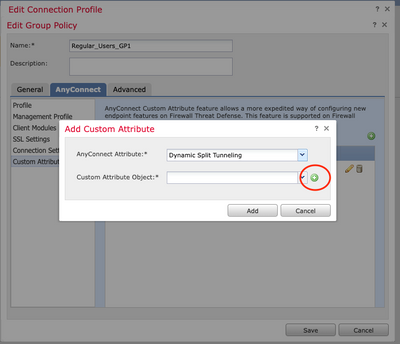

2. Dynamic Split Tunneling AnyConnect属性を選択し、Add (+)ボタンをクリックして新しいカスタム属性オブジェクトを作成します。

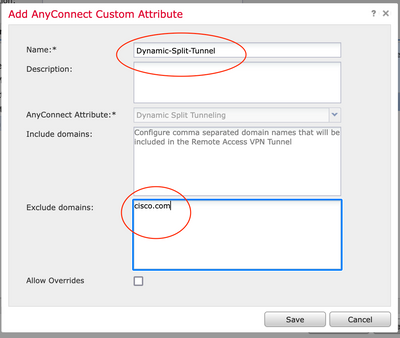

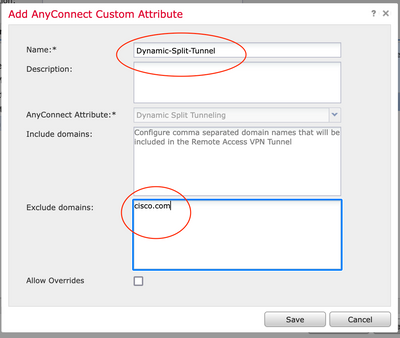

3. AnyConnectカスタム属性の名前を入力し、ドメインを動的に含めるか除外するかを設定します。

注:設定できるのは、インクルードドメインまたは除外ドメインだけです。

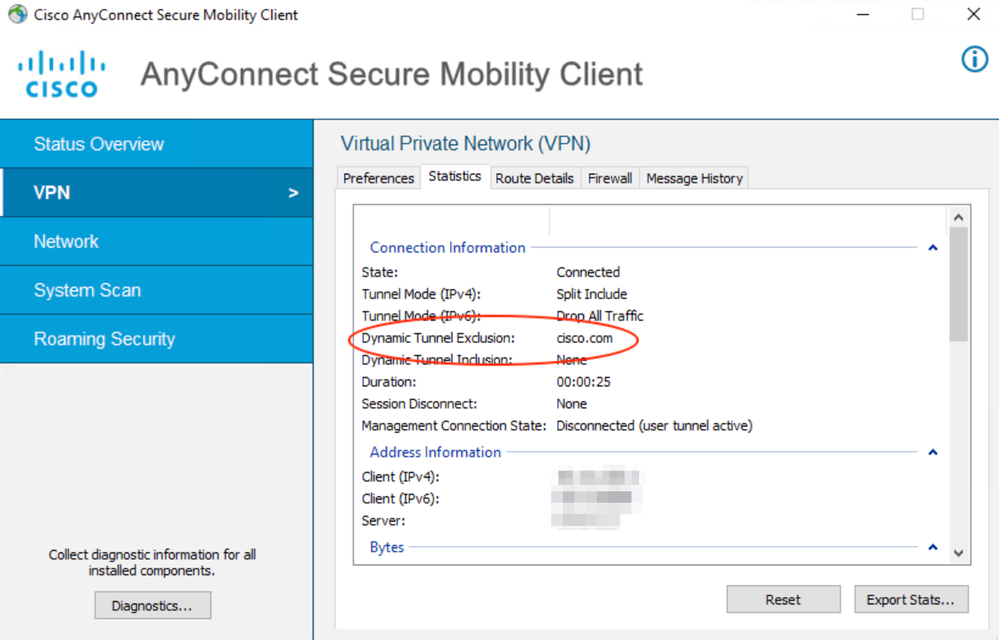

この例では、図に示すように、除外するドメインとしてcisco.comを設定し、カスタム属性の名前をDynamic-Split-Tunnelに設定しました。

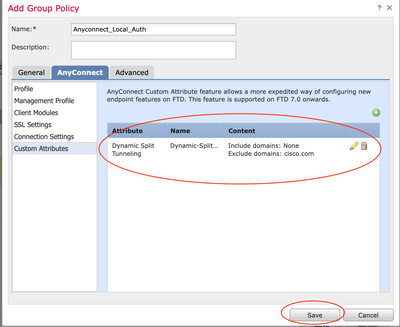

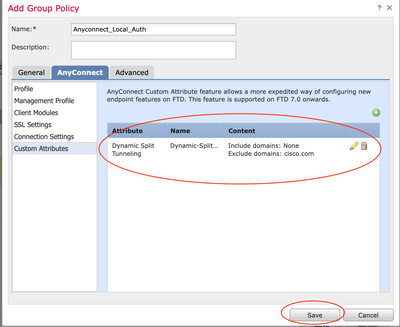

ステップ 3:設定の確認、保存、および展開

設定されたカスタム属性が正しいことを確認し、設定を保存して、問題のFTDに変更を展開します。

確認

コマンドラインインターフェイス(CLI)を使用してFTDで次のコマンドを実行し、ダイナミックスプリットトンネルの設定を確認できます。

- show running-config webvpn(隠しコマンド)

- show running-config anyconnect-custom-data(オプション)

- show running-config group-policy <グループポリシーの名前>

この例では、設定は次のようになります。

ftd# show run group-policy AnyConnect_Local_Auth

group-policy AnyConnect_Local_Auth attributes

vpn-idle-timeout 30

vpn-simultaneous-logins 3

vpn-session-timeout none

vpn-filter none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

ipv6-split-tunnel-policy-tunnelall

split-tunnel-network-list value AC_networks

Default-domain none

split-dns none

address-pools value AC_pool

anyconnect-custom dynamic-split-exclude-domains value cisco.com

anyconnect-custom dynamic-split-include-domains none

ftd# show run webvpn

webvpn

enable outside

anyconnect-custom-attr dynamic-split-exclude-domains

anyconnect-custom-attr dynamic-split-include-domains

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

content-security-policy

anyconnect image disk0:/csm/anyconnect-win-4.1005111-webdeploy-k9.pkg regex "Windows"

anyconnect profiles xmltest disk0:/csm/xmltest.xml

anyconnect enable

tunnel-group-list enable

cache

disable

certificate-group-map cert_map_test 10 cert_auth

error-recovery disable

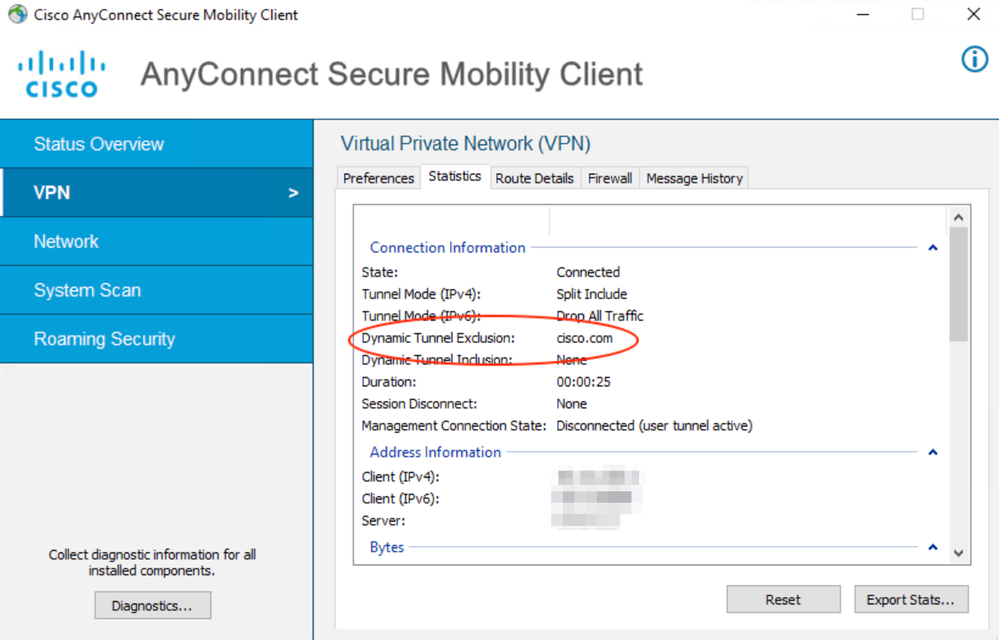

クライアントで設定されているダイナミックトンネルの除外を確認するには、次の手順を実行します。

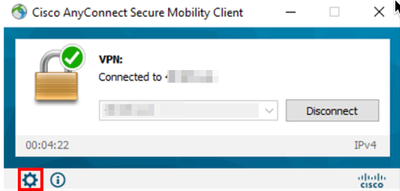

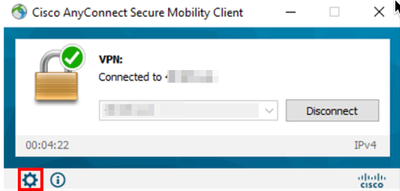

1. AnyConnectソフトウェアを起動し、図のように歯車のアイコンをクリックします。

2. VPN > Statisticsの順に移動し、Dynamic Split Exclusion/Inclusionの下に表示されているドメインを確認します。

トラブルシュート

AnyConnect Diagnostics and Reporting Tool(DART)を使用して、AnyConnectのインストールおよび接続の問題のトラブルシューティングに役立つデータを収集できます。

DART によってログ、ステータス、および診断情報が収集され、それを Cisco Technical Assistance Center(TAC)での分析に使用できます。クライアントマシンで実行するために管理者権限は不要です。

問題

AnyConnectのカスタム属性(*.cisco.comなど)にワイルドカードが設定されている場合、AnyConnectセッションは切断されます。

解決方法

cisco.comドメイン値を使用して、ワイルドカードの置き換えを許可できます。この変更により、www.cisco.comやtools.cisco.comなどのドメインを含めるか除外するかを選択できます。

関連情報

- 詳細については、Technical Assistance center(TAC)にお問い合わせください。有効なサポート契約が必要:シスコワールドワイドサポートの連絡先

- Cisco VPN コミュニティには、ここからアクセスすることもできます。

フィードバック

フィードバック