ASA でのクライアントレス SSL VPN(WebVPN)の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、内部ネットワークリソースへのクライアントレスSSL VPN(WebVPN)アクセスを可能にするためのCisco ASA 5500シリーズの設定について説明します。

前提条件

要件

この設定を行う前に、次の要件が満たされていることを確認します。

- SSL 対応ブラウザ

- バージョン 7.1 以上がインストールされた ASA

- ASA ドメイン名に対して発行された X.509 証明書

- クライアントから ASA へのパスで TCP ポート 443 番がブロックされていないこと

要件の詳細については、『サポートされている VPN プラットフォーム(Cisco ASA 5500 シリーズ)』を参照してください。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ASA Version 9.4(1)

- Adaptive Security Device Manager(ASDM)バージョン 7.4(2)

- ASA 5515-X

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、内部ネットワークリソースへのクライアントレスセキュアソケットレイヤ(SSL)VPNアクセスを可能にする、Cisco適応型セキュリティアプライアンス(ASA)5500シリーズの設定について説明します。

クライアントレス SSL バーチャル プライベート ネットワーク(WebVPN)を使用すると、制限付きではありますが、あらゆる場所から社内ネットワークへの効率的かつ安全なアクセスが可能になります。

ユーザは、企業リソースへの安全なブラウザベース アクセスをいつでも利用できます。

内部リソースにアクセスするためにクライアントを追加する必要はありません。

このアクセスは、SSL接続を介したハイパーテキスト転送プロトコル(HTTP)によって提供されます。

クライアントレス SSL VPN を使用することで、Hypertext Transfer Protocol(HTTP)インターネット サイトにアクセスできるほとんどすべてのコンピュータから、広範な Web リソース、および Web 対応アプリケーションとレガシー アプリケーションの両方に安全かつ簡単にアクセスできます。

これには、次のような特徴があります。

- 内部 Web サイト

- Microsoft SharePoint 2003、2007、および 2010

- Microsoft Outlook Web Access 2003、2007、および 2013

- Microsoft Outlook Web App 2010

- Domino Web Access(DWA)8.5 および 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp バージョン 5 から 6.5

- Citrix XenDesktop バージョン 5 から 5.6、および 7.5

- VMware View 4

サポートされるソフトウェアのリストについては、『サポートされている VPN プラットフォーム(Cisco ASA 5500 シリーズ)』を参照してください。

クライアントレスVPNのサポート一覧

| Windows |

Windows/Mac |

Mac |

||||

| 機能/テクノロジー/アプリケーション |

MSエッジ |

IE |

Firefox版 |

クロム |

サファリ |

注釈 |

| RDP プラグイン |

N |

Y |

N |

N |

N |

|

| POSTプラグイン |

N |

Y |

Y |

Y |

Y |

Java 8のサポート終了 |

| ICAプラグイン |

N |

Y |

N |

N |

N |

Java 8のサポート終了 |

| VNCプラグイン |

N |

Y |

N |

N |

N |

Java 8のサポート終了 |

| SSH/TELNETプラグイン |

N |

Y |

N |

N |

N |

Java 8のサポート終了 |

| FTP/CIFSプラグイン |

N |

Y |

Y |

Y |

Y |

Java 8のサポート終了 |

| Java Webフォルダ |

N |

Y |

N |

N |

N |

Java 8のサポート終了 |

| スマートトンネル |

N |

Y |

なし* |

N |

N |

* Mac 10.14+ではサポートされていません。 |

| ポート転送 |

N |

Y |

なし* |

N |

N |

* Mac 10.14+ではサポートされていません。 |

| AnyConnect WebLaunch |

N |

Y |

N |

N |

N |

|

| サービスワーカーのサポート |

N |

N |

N |

N |

N |

|

| GBP(クライアント側リライタ) |

N |

N |

Y |

Y |

なし* |

ASA 9.9.2+から導入された機能。 *Safari 11.1+のみをサポート |

| オワ |

N |

なし* |

なし* |

なし* |

なし* |

* 2013のみサポート 販売終了(EOS)2013年4月 |

| 共有ポイント |

N |

なし* |

なし* |

なし* |

なし* |

* 2013のみサポートされます。 販売終了(EOS)2013年4月 |

| [Office 365] |

N |

N |

N |

N |

N |

|

| Citrix XenAppおよびXenDesktop 7.6 |

N |

Y |

なし* |

Y |

N |

* HTML5レシーバをサポート |

| Citrix XenAppおよびXenDesktop 7.15 |

N |

Y |

Y |

Y |

N |

|

| Citrix HTML5レシーバ |

N |

なし* |

なし* |

なし* |

N |

* StoreFront 3.0ではHTML5 Receiverバージョン1.7でのみ動作します。 |

| Citrix NetScaler Gatewayおよびロードバランサ |

N |

N |

N |

N |

N |

|

| コンテンツセキュリティポリシー |

N |

N |

N |

N |

N |

|

| オリジン間のリソース共有 |

N |

N |

N |

N |

N |

正しく処理する可能性がないため、サポートされていません。 |

| ブロブAPI |

N |

N |

N |

N |

N |

|

| フェッチAPI |

N |

N |

N |

N |

N |

|

| chunk-size間のスペース |

N |

N |

N |

N |

N |

ASAはチャンクサイズのスペースを想定していないため、チャンクを一緒に置くことはできません |

| SVG <使用> |

N |

N |

N |

N |

N |

|

| スタックサイズの制限(ASA < 9.9.2) |

N |

N |

N |

N |

N |

サーバ側の書き換えメカニズムでは、ファイル書き換え用のスタックメモリの量が制限されています。ファイルが大きすぎたり複雑すぎたりすると、ファイルは破損します。 大多数 最近のアプリケーションにはこのような制限があります |

| スタックサイズの制限(ASA > 9.9.2) |

N |

N |

Y |

Y |

N |

|

| Oracle Formsを使用したアプリケーション |

N |

N |

N |

N |

N |

|

| Angular Frameworkを使用したアプリケーション |

N |

N |

N |

N |

N |

次の角度機能を備えたほとんどのアプリケーションはサポートされていません。 |

| ActionScript2およびActionScript3のFlashコンテンツ |

N |

N |

N |

N |

N |

|

設定

この記事では、ASDM と CLI の両方の設定プロセスについて説明します。いずれかのツールを使用してWebVPNを設定しますが、設定手順の一部はASDMでのみ実行できます。

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。

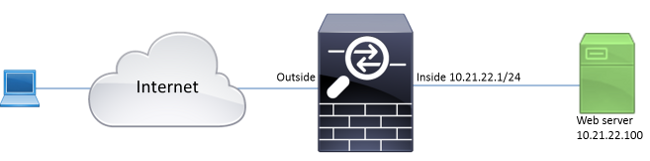

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

背景説明

WebVPN は、クライアントとサーバの間で転送されるデータを保護するために SSL プロトコルを使用します。

ブラウザが ASA への接続を開始すると、ASA は自身を認証するためにブラウザに証明書を提示します。

クライアントとASAの間の接続が安全であることを確認するには、クライアントがすでに信頼している認証局によって署名された証明書をASAに提供します。

そうしないと、クライアントはASAの信頼性を検証する手段を持たないため、接続が信頼されないという警告がブラウザによって生成され、中間者攻撃が発生してユーザエクスペリエンスが低下する可能性があります。

注:デフォルトでは、ASAは起動時に自己署名X.509証明書を生成します。クライアント接続の確立には、デフォルトでこの証明書が使用されますが、この証明書の信頼性をブラウザで検証できないため、使用しないことを推奨します。また、この証明書はリブート時に毎回再生成されるので、リブートするたびに変更されます。

証明書のインストールについては、このドキュメントでは扱いません。

コンフィギュレーション

ASA で WebVPN を設定する際の主な手順は、次の 5 つです。

- ASAで使用される証明書を設定します。

- ASA インターフェイスで WebVPN を有効にします。

- WebVPN アクセスに使用するサーバや Uniform Resource Locator(URL)のリストを作成します。

- WebVPN ユーザ用のグループ ポリシーを作成します。

- トンネル グループに新しいグループ ポリシーを適用します。

注:リリース9.4以降のASAリリースでは、SSL暗号の選択に使用するアルゴリズムが変更されています(『Cisco ASAシリーズ9.4(x)のリリースノート』を参照)。楕円曲線対応のクライアントのみを使用する場合は、証明書に楕円曲線秘密キーを使用すると安全です。それ以外の場合は、ASAが自己署名証明書を提示しないようにするために、カスタム暗号スイートが使用されます。ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5" コマンドを使用すると、ASA が RSA ベースの暗号化のみを使用するように設定できます。

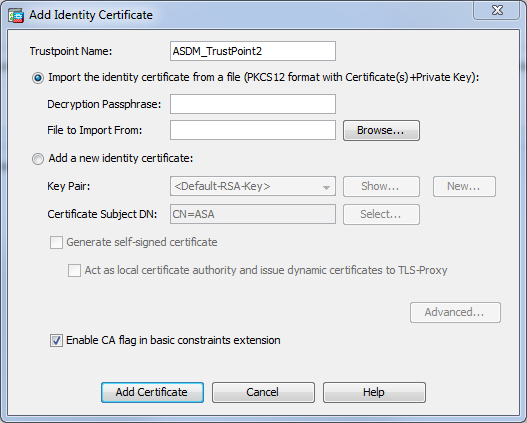

- オプション 1:pkcs12 ファイルで証明書をインポートする。

[Configuration] > [Firewall] > [Advanced] > [Certificate Management] > [Identity Certificates] > [Add] を選択します。pkcs12 ファイルを使用して証明書をインストールするか、プライバシー強化メール(PEM)形式で証明書の内容を貼り付けます。

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfullyオプション 2:自己署名証明書を作成する。

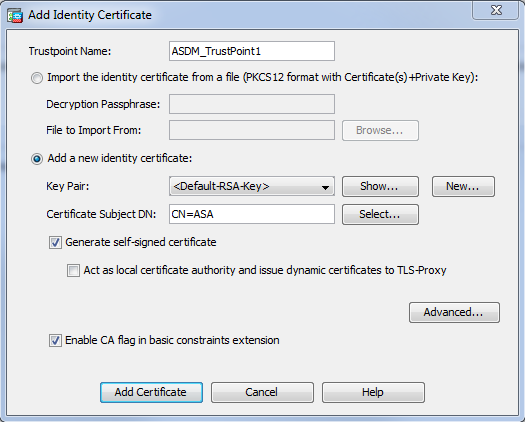

[Configuration] > [Firewall] > [Advanced] > [Certificate Management] > [Identity Certificates] > [Add] を選択します。

[Add a new identity certificate] オプション ボタンをクリックします。[Generate self-signed certificate] チェックボックスをオンにします。ASA のドメイン名に一致する共通名(CN)を選択します。

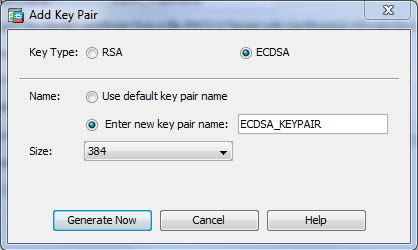

[New] をクリックして証明書のキー ペアを作成します。[Key Type]、[Name]、[Size] を選択します。

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - WebVPN接続の提供に使用する証明書を選択します。

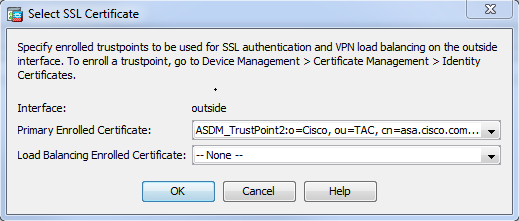

[Configuration] > [Remote Access VPN] > [Advanced] > [SSL Settings] を選択します。[Certificates] メニューから、外部インターフェイスに必要な証明書に関連付けられたトラストポイントを選択します。[apply] をクリックします。

同等の CLI 設定:

ASA(config)# ssl trust-pointoutside - (任意)ドメイン ネーム サーバ(DNS)ルックアップを有効にします。

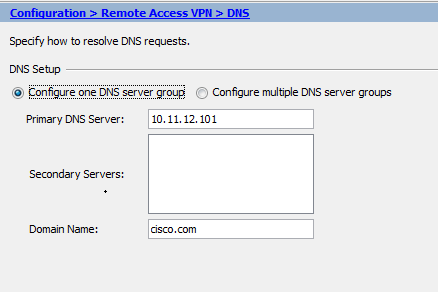

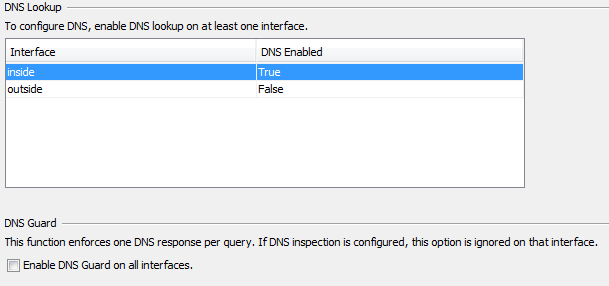

WebVPN サーバはクライアント接続のプロキシとして動作します。つまり、ASA がクライアントに代わってリソースへの接続を作成することになります。クライアントでドメイン名を使用するリソースへの接続が必要になった場合は、ASA が DNS ルックアップを実行する必要があります。

[Configuration] > [Remote Access VPN] > [DNS] を選択します。

少なくとも 1 つの DNS サーバを設定し、DNS サーバに接続されているインターフェイスで DNS ルックアップを有効にします。

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

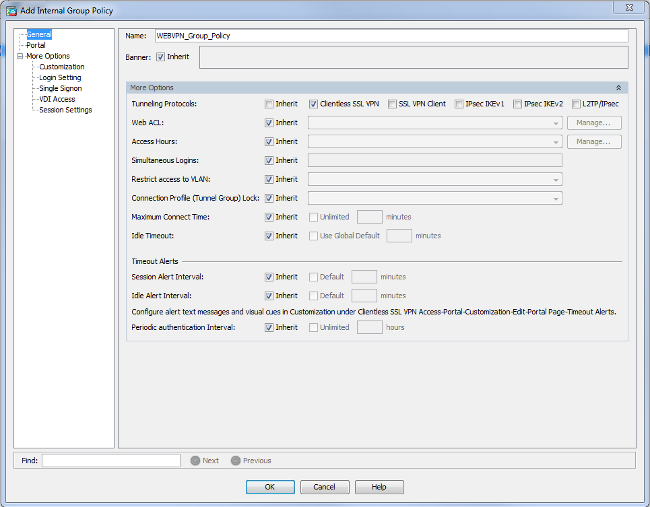

ASA(config-dns-server-group)# name-server 10.11.12.101 - (任意)WEBVPN 接続のグループ ポリシーを作成します。

[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Group Policies] > [Add Internal Group Policy] を選択します。

[General] オプションで、[Tunelling Protocols] の値を [Clientless SSL VPN] に変更します。

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - 接続プロファイルを設定します。

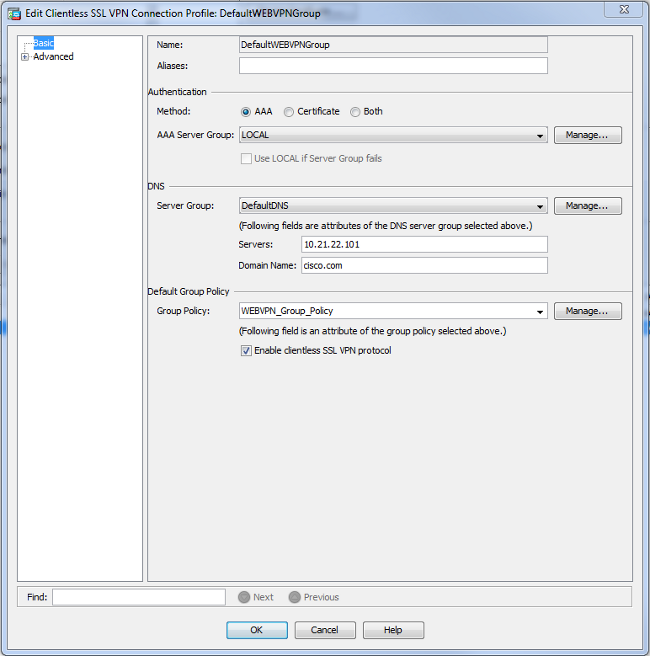

ASDM で、[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Connection Profiles] を選択します。

デフォルトでは、WebVPN 接続には DefaultWEBVPNGroup プロファイルが使用されます。追加のプロファイルを作成できます。

注:ユーザを他のプロファイルに割り当てる方法はいくつかあります。

- ユーザはドロップダウン リストまたは特定の URL を使用して、手動で接続プロファイルを選択できます。「ASA 8.x:グループエイリアスおよびグループURL方式によるWebVPNログインでユーザがグループを選択できるようにする」を参照してください。

- LDAP サーバを使用する場合は、LDAP サーバから受信した属性に基づいてユーザ プロファイルを割り当てることができます。『ASA で使用する LDAP 属性マップの設定例』を参照してください。DefaultWEBVPNGroup プロファイルを編集して、[Default Group Policy] で [WEBVPN_Group_Policy] を選択します。

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

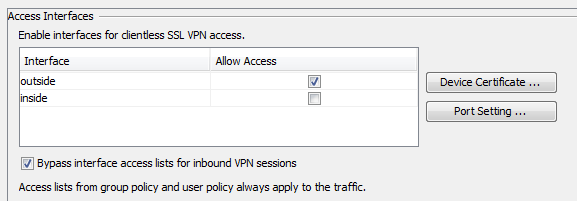

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - 外部インターフェイスで WebVPN を有効にするには、[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Connection Profiles] を選択します。

外部インターフェイスの横の [Allow Access] チェックボックスをオンにします。

CLI:

ASA(config)# webvpn

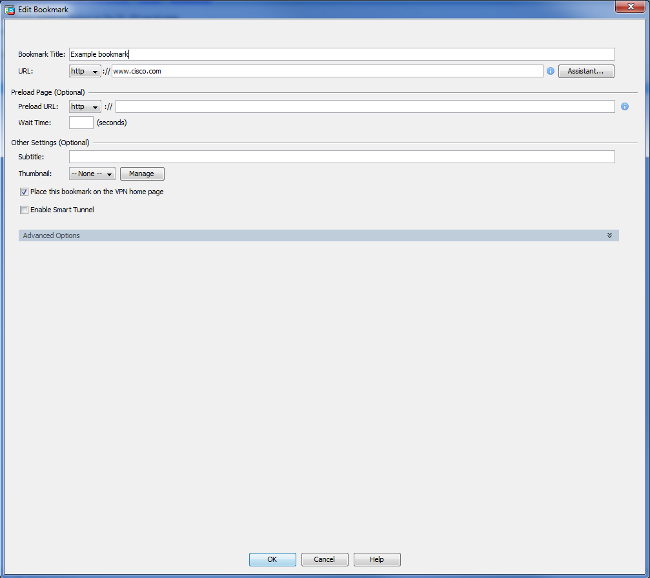

ASA(config-webvpn)# enable outside - (任意)コンテンツのブックマークを作成します。

ブックマークを使用すると、ユーザは内部リソースURLを参照できます。

ブックマークを作成するには、[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Portal] > [Bookmarks ] > [Add] を選択します。

[Add] を選択して特定のブックマークを追加します。

CLI:

ブックマークは XML ファイルとして作成されるため、CLI を使用してブックマークを作成することはできません。

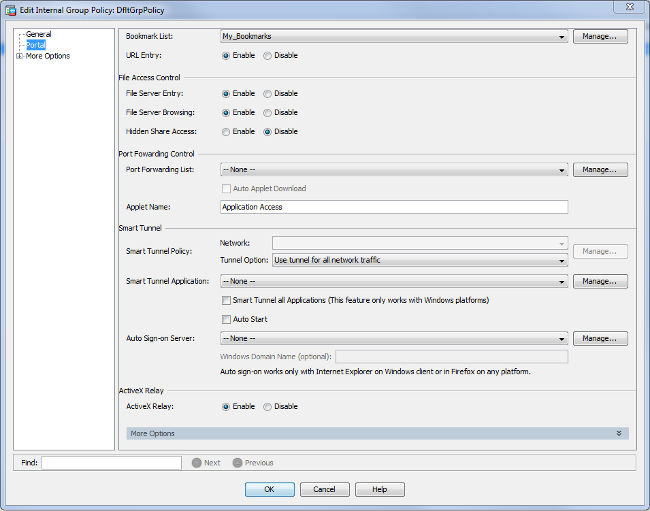

- (任意)特定のグループ ポリシーにブックマークを割り当てます。

[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Group Policies] > [Edit] > [Portal] > [Bookmark List] を選択します。

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

確認

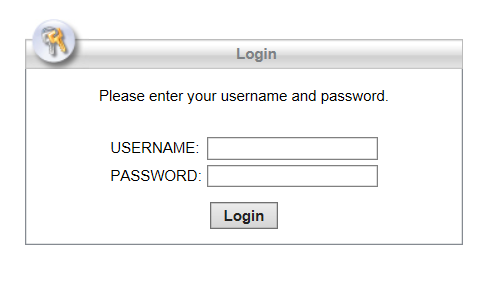

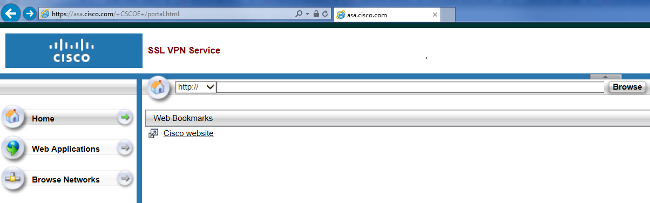

WebVPN の設定が完了したら、ブラウザで https://<FQDN of the ASA> アドレスを使用します。

ログインすると、Webサイトやブックマークに移動するために使用するアドレスバーが表示されます。

トラブルシュート

トラブルシューティングに使用する手順

設定のトラブルシューティングを行うには:

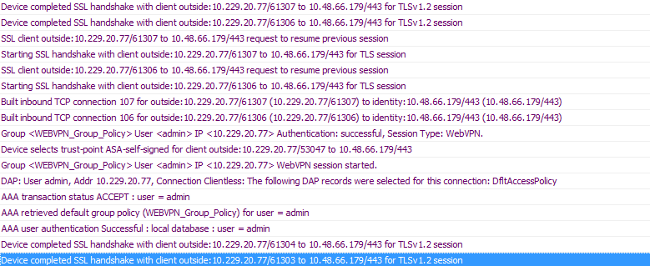

ASDM で、[Monitoring] > [Logging] > [Real-time Log Viewer] > [View] の順に選択します。クライアントと ASA の接続では、TLS セッションの確立、グループ ポリシーの選択、ユーザの認証成功に注意してください。

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

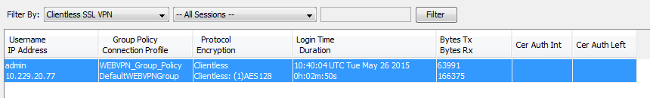

ASDMでMonitoring > VPN > VPN Statistics > Sessions > Filter by: Clientless SSL VPNの順に選択します。新しい WebVPN セッションを探します。WebVPN フィルタを選択して、[Filter] をクリックします。問題が発生する場合は、一時的に ASA デバイスをバイパスさせ、指定したネットワーク リソースにクライアントがアクセスできるかどうかを確認します。また、このドキュメントの設定手順を再確認してください。

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

トラブルシューティングに使用するコマンド

Output Interpreter Tool(OIT)(登録ユーザ専用)では、特定の show コマンドがサポートされています。OIT を使用して show コマンド出力の解析を表示します。

注:debug コマンドを使用する前に、『debug コマンドの重要な情報』を参照してください。

-

show webvpn:WebVPN に関連付けられている show コマンドは多数存在します。show コマンドの使用方法を確認するには、Cisco セキュリティ アプライアンスの「コマンド リファレンス」を参照してください。

-

debug webvpn:debug コマンドの使用は、ASA に悪影響を及ぼす可能性があります。debug コマンドの使用方法を確認するには、Cisco セキュリティ アプライアンスの「コマンド リファレンス」を参照してください。

一般的な問題

ユーザがログインできない

問題

ログイン試行が失敗した後、ブラウザに「Clientless (browser) SSL VPN access is not allowed.」というメッセージが表示される。ASA に AnyConnect Premium ライセンスがインストールされていないか、または「Premium AnyConnect license is not enabled on the ASA」と表示される場合はこのライセンスが使用されていません

解決方法

次のコマンドを使用して、Premium AnyConnect ライセンスを有効にします。

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

問題

ログイン試行が失敗し、「Login failed」メッセージがブラウザに表示されます。AnyConnect のライセンス制限を超えています。

解決方法

ログで次のメッセージを探します。

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

さらに、ライセンス制限を確認します。

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

問題

ログイン試行が失敗し、「AnyConnect is not enabled on the VPN server」というメッセージがブラウザに表示されます。クライアントレス VPN プロトコルがグループ ポリシーで有効になっていません。

解決方法

ログで次のメッセージを探します。

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

目的のグループ ポリシーに対して、クライアントレス VPN プロトコルが有効になっていることを確認します。

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

最大 3 人の WebVPN ユーザしか ASA に接続できない

問題

ASA に接続できる WebVPN クライアントが 3 つのみで、4 つ目のクライアントは接続できません。

解決方法

ほとんどの場合、この問題はグループポリシー内の同時ログインパラメータに関連しています。同時ログインの必要数を設定するには、次の例を使用します。この例では、必要な値は 20 です。

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

WebVPN クライアントでブックマークがグレー表示されてクリックできない

問題

クライアントレス VPN にログインするユーザ用に設定されたブックマークが、ホーム画面の [Web Applications] でグレー表示される場合、これらの HTTP リンクを有効にして、ユーザがクリックすることで特定の URL にアクセスできるようにするにはどうすればよいでしょうか。

解決方法

ASAがDNSを介してWebサイトを解決できることを確認します。Web サイトの名前を使用して ping を発行してみてください。ASA が名前を解決できない場合、そのリンクはグレー表示されます。DNS サーバがネットワークの内部にある場合は、DNS ドメイン ルックアップ プライベート インターフェイスを設定します。

WebVPN を介した Citrix 接続

問題

WEBVPN を介した Citrix への接続で「the ica client received a corrupt ica file.」というエラー メッセージが表示されます。

解決方法

WebVPN を介した Citrix への接続にセキュア ゲートウェイ モードを使用すると、ICA ファイルが破損する場合があります。ASA はこの動作モードと互換性がないので、ダイレクト モード(非セキュア モード)で新しい ICA ファイルを作成してください。

ユーザの 2 度目の認証を不要にする方法

問題

クライアントレス WebVPN ポータルで CIFS リンクにアクセスした場合、ブックマークをクリックするとクレデンシャルの入力を求められます。Lightweight Directory Access Protocol(LDAP)は、リソースと、すでに LDAP クレデンシャルを入力して VPN セッションにログイン済みのユーザの両方の認証に使用されます。

解決方法

この場合は、自動サインオン機能を使用できます。使用される特定のグループポリシーとそのWebVPN属性の下で、次のように設定します。

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

ここで、X.X.X.X=IPはCIFSサーバ、*=rest of pathは対象の共有ファイル/フォルダに到達します。

設定例のスニペットを次に示します。

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

これに関する詳細については、「HTTP Basic認証またはNTLM認証によるSSOの設定」を参照してください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

05-Jan-2016 |

初版 |

フィードバック

フィードバック