はじめに

このドキュメントでは、Firepower Management Center(FMC)を介してFirepower Threat Defense(FTD)でNetFlowセキュアイベントロギング(NSEL)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- FMCに関する知識

- FTDの知識

- FlexConfigポリシーの知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- FTDバージョン6.6.1

- FMCバージョン6.6.1

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、Firepower Management Center(FMC)を介してFirepower Threat Defense(FTD)でNetFlowセキュアイベントロギング(NSEL)を設定する方法について説明します。

FlexConfigテキストオブジェクトは、定義済みのFlexConfigオブジェクトで使用される変数に関連付けられます。NSELを設定するために、定義済みのFlexConfigオブジェクトおよび関連するテキストオブジェクトがFMCで検出されます。FMC内には4つの事前定義済みFlexConfigオブジェクトと3つの事前定義済みテキストオブジェクトがあります。定義済みのFlexConfigオブジェクトは読み取り専用で、変更できません。NetFlowのパラメータを変更するために、オブジェクトをコピーできます。

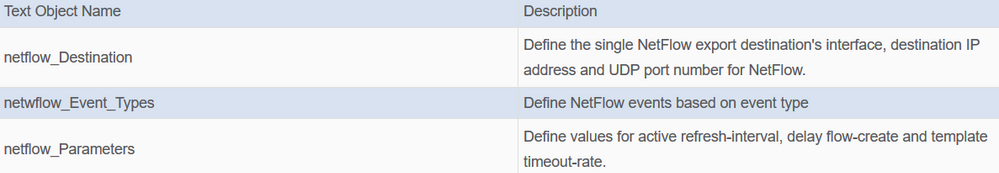

次の表に、4つの定義済みオブジェクトを示します。

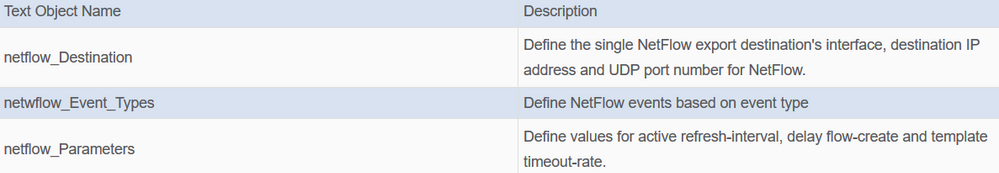

3つの定義済み文字オブジェクトが表に一覧表示されます。

設定

このセクションでは、FlexConfigポリシーを使用してFMCでNSELを設定する方法について説明します。

ステップ 1:Netflowのテキストオブジェクトのパラメータを設定します。

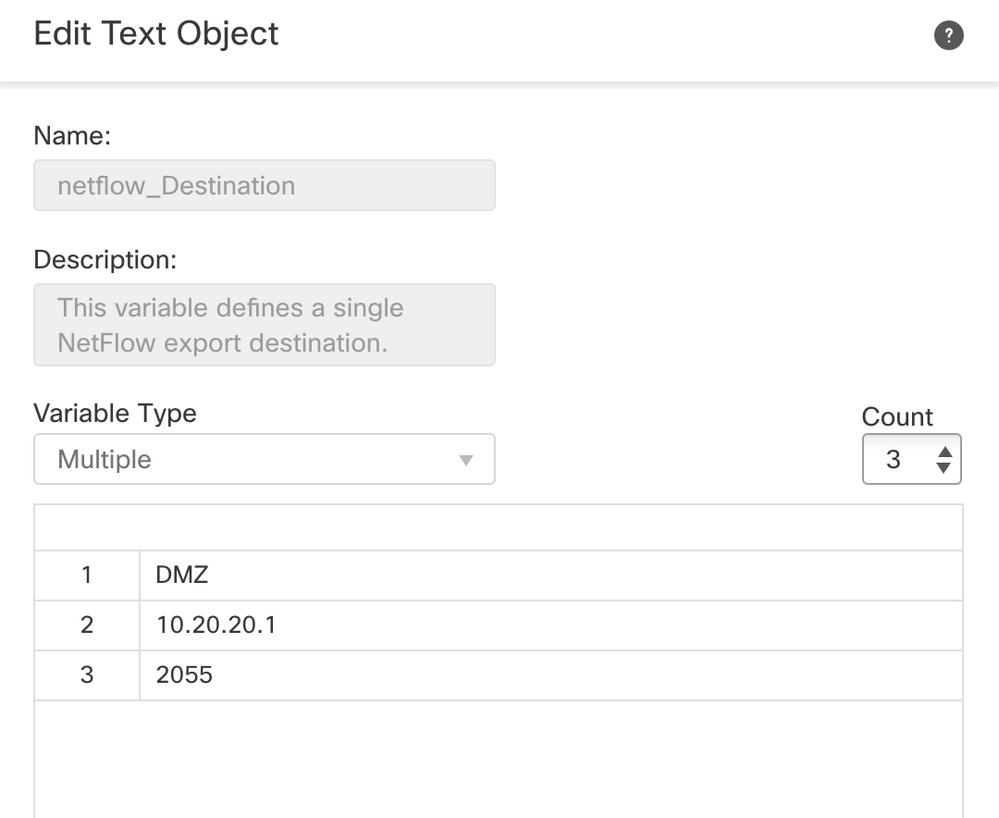

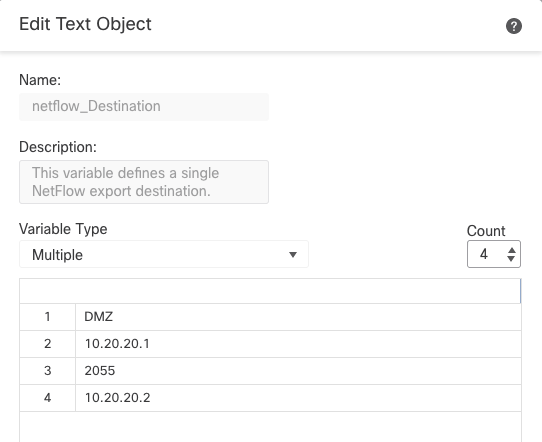

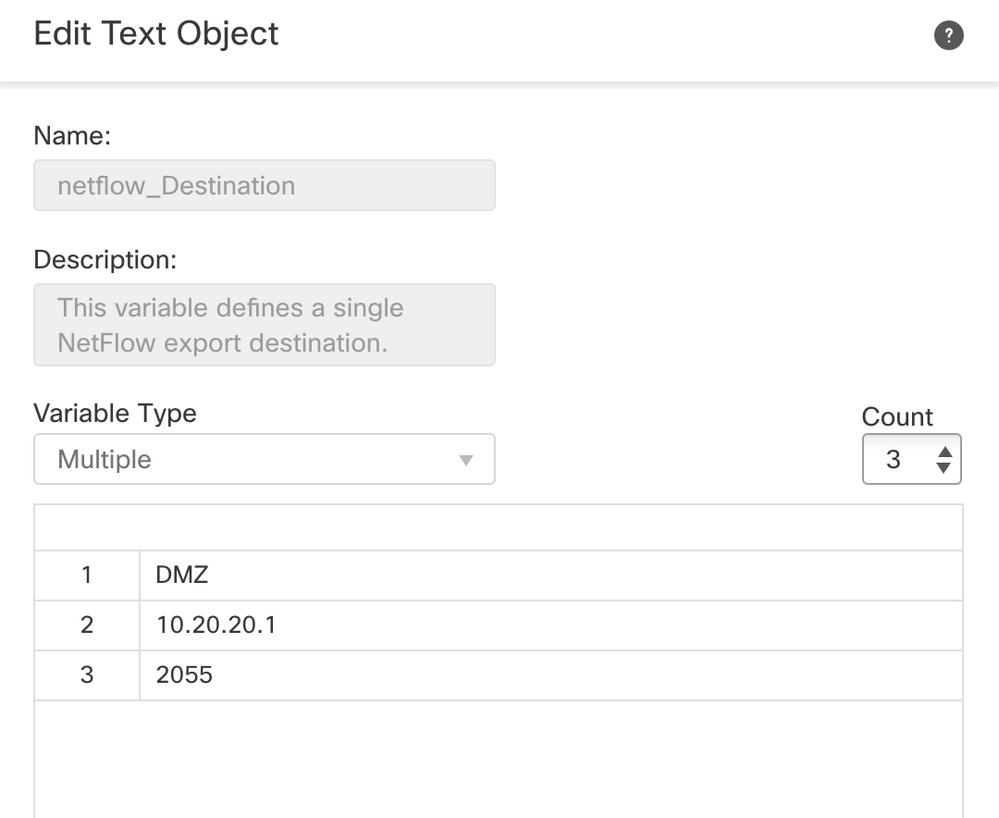

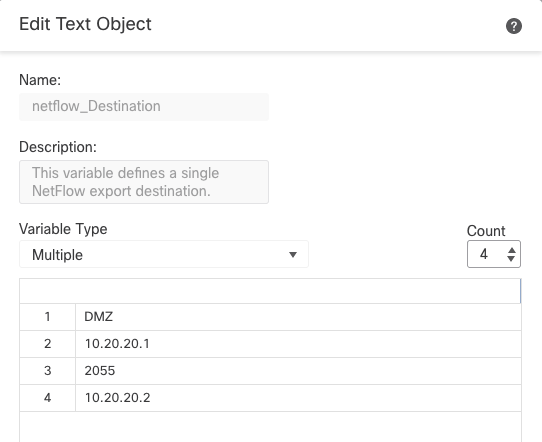

変数パラメータを設定するには、Objects > FlexConfig > Text Objectsの順に移動します。netflow_Destinationオブジェクトを編集します。複数の変数タイプと変数カウントを3に設定します。インターフェイス名、宛先IPアドレス、およびポートを設定します。

この設定例では、インターフェイスはDMZ、NetFlow Collector IPアドレスは10.20.20.1、UDPポートは2055です。

注:netflow_Event_Typesとnetflow_Parametersのデフォルト値が使用されます。

ステップ 2:特定のトラフィックに一致するように拡張アクセスリストオブジェクト(EACL)を設定します。

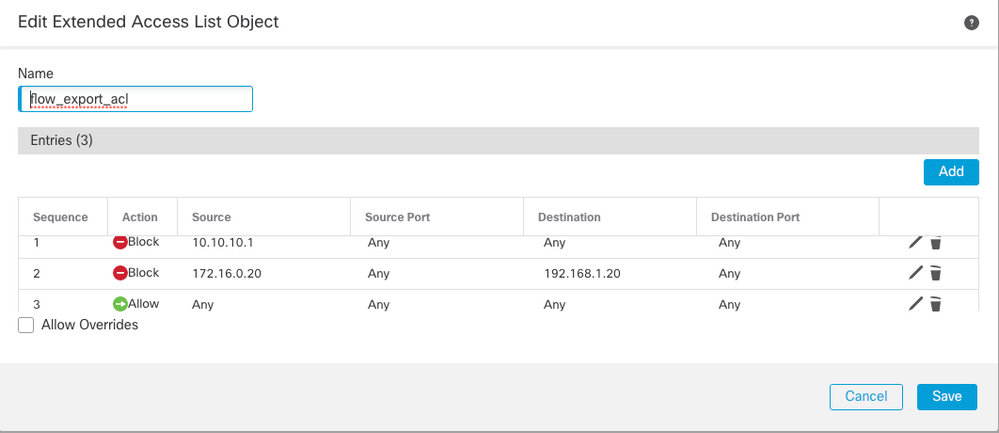

FMCで拡張アクセスリストを作成するには、Objects > Object Managementに移動し、左側のメニューのAccess ListでExtendedを選択します。Add Extended Access Listをクリックします。

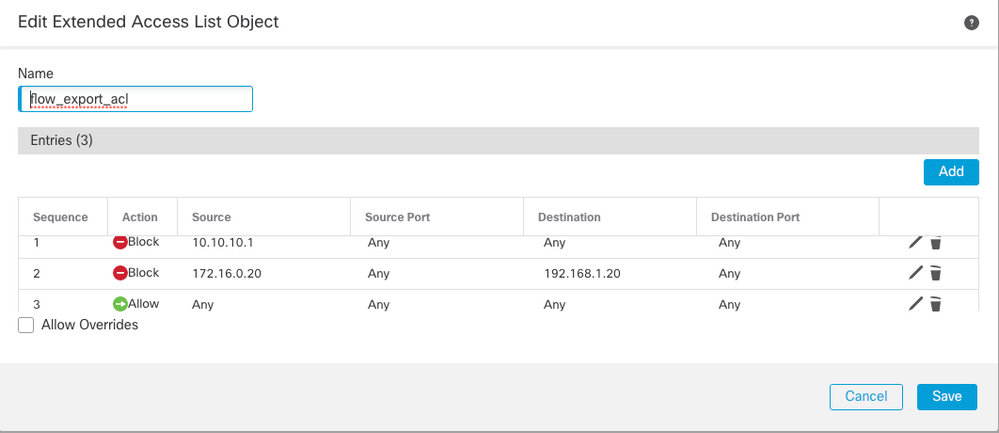

Nameフィールドに入力します。この例では、名前はflow_export_aclです。[Add] ボタンをクリックします。特定のトラフィックに一致するようにアクセスコントロールエントリを設定します。

この例では、ホスト10.10.10.1から任意の宛先へのトラフィックと、ホスト172.16.0.20と192.168.1.20の間のトラフィックが除外されます。その他のトラフィックも含まれます。

ステップ 3:FlexConfigオブジェクトを設定します。

FlexConfigオブジェクトを設定するために、Objects > FlexConfig > FlexConfig Objectsに移動し、Add FlexConfig Object ボタンをクリックします。

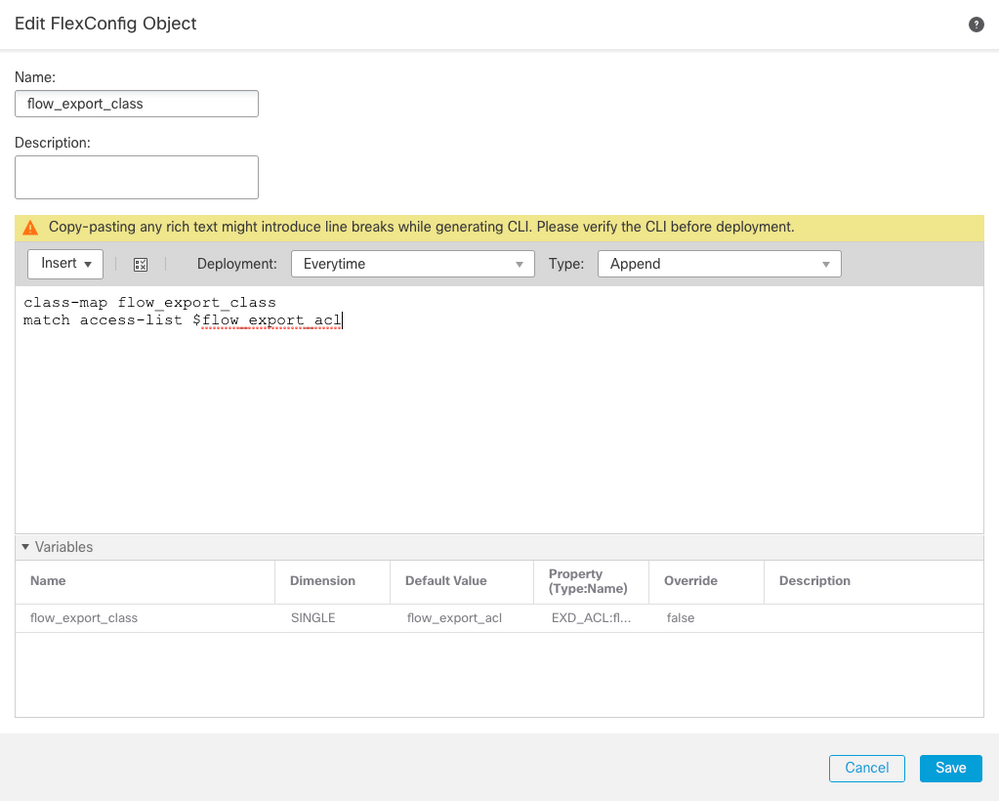

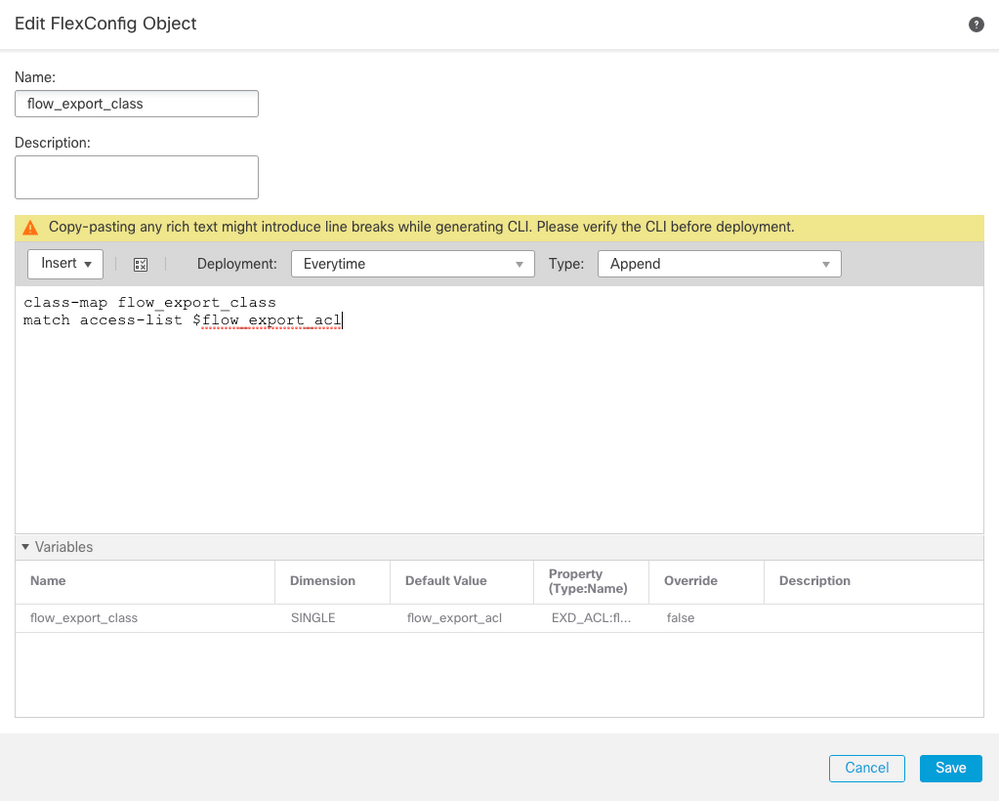

NetFlowイベントをエクスポートする必要があるトラフィックを識別するクラスマップを定義します。 この例では、オブジェクトの名前はflow_export_classです。

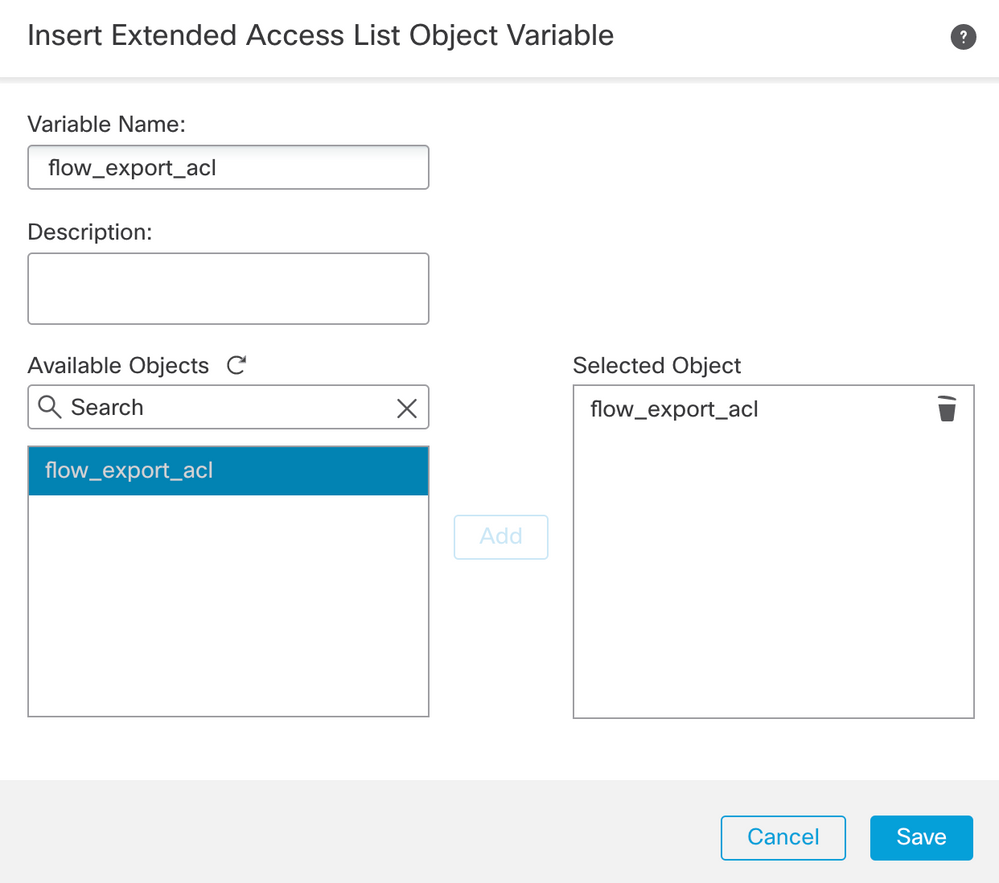

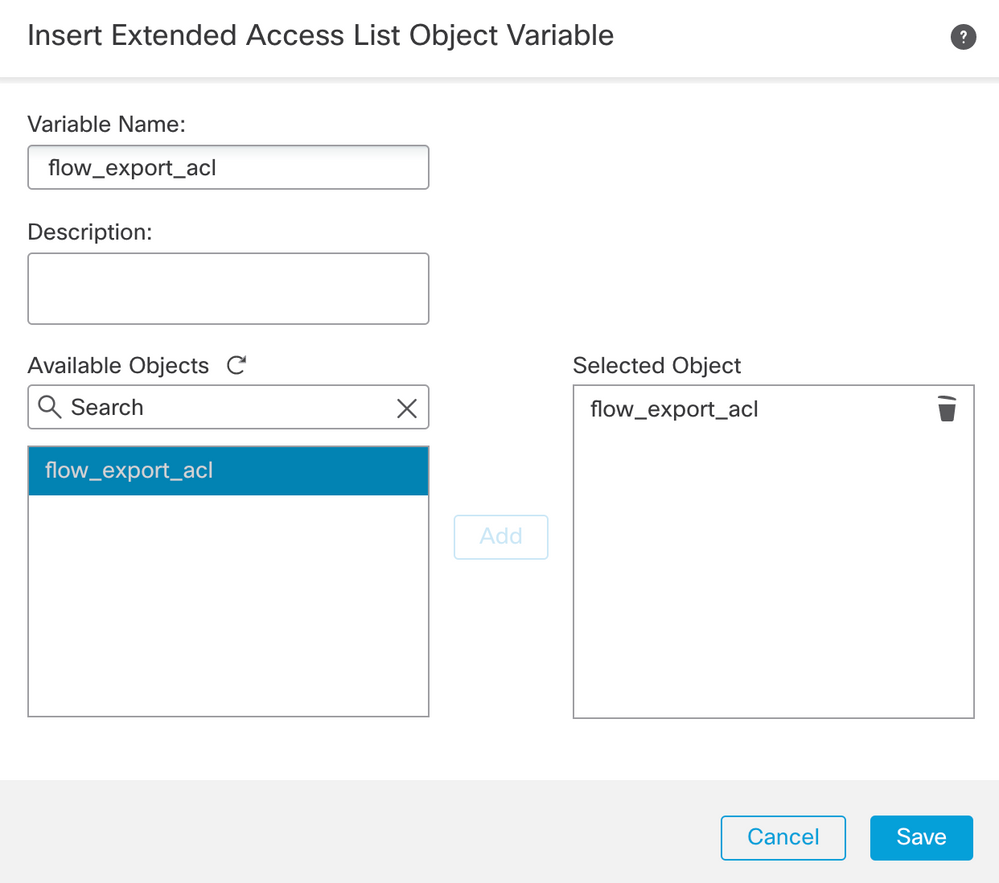

手順2で作成したアクセスリストを選択します。Insert > Insert Policy Object > Extended ACL Objectの順にクリックして、名前を割り当てます。次にAddボタンをクリックします。この例では、変数の名前はflow_export_aclです。[Save] をクリックします。

空白のフィールド右側に次の設定行を追加し、前に定義した変数($flow_export_acl.)をmatch access-list設定行に含めます。

変数名の先頭には$記号が付いていることに注意してください。これにより、変数がその後に続くことを定義できます。

class-map flow_export_class

match access-list $flow_export_acl

終了したら、Saveをクリックします。

ステップ 4:NetFlow宛先の設定

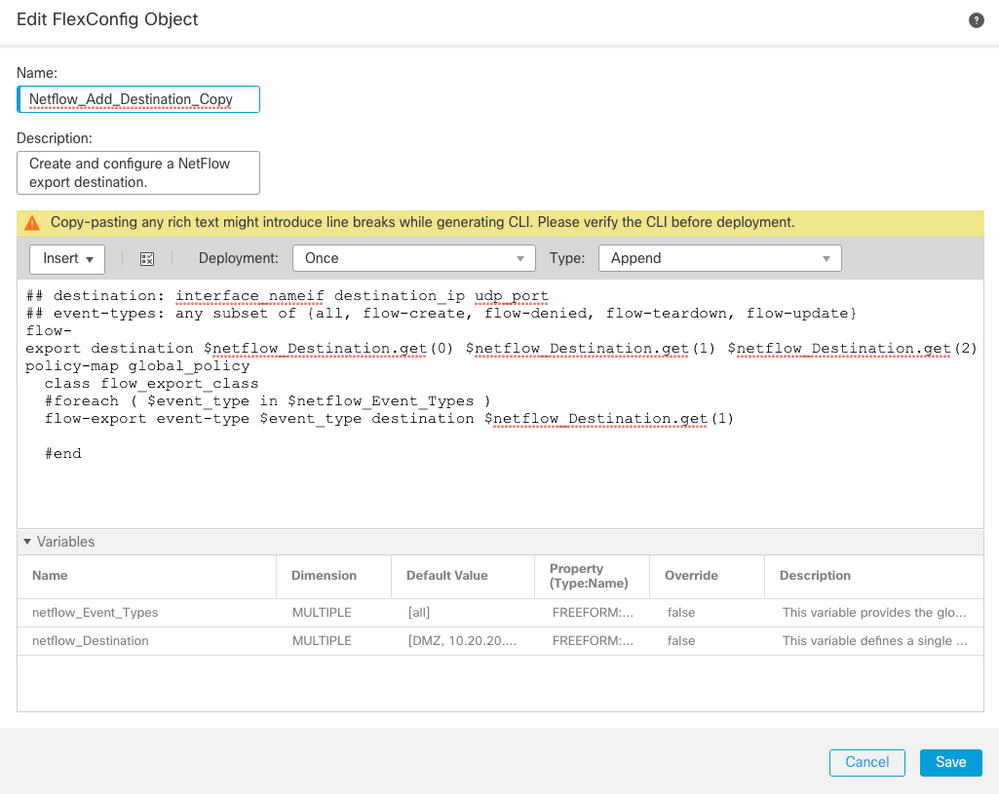

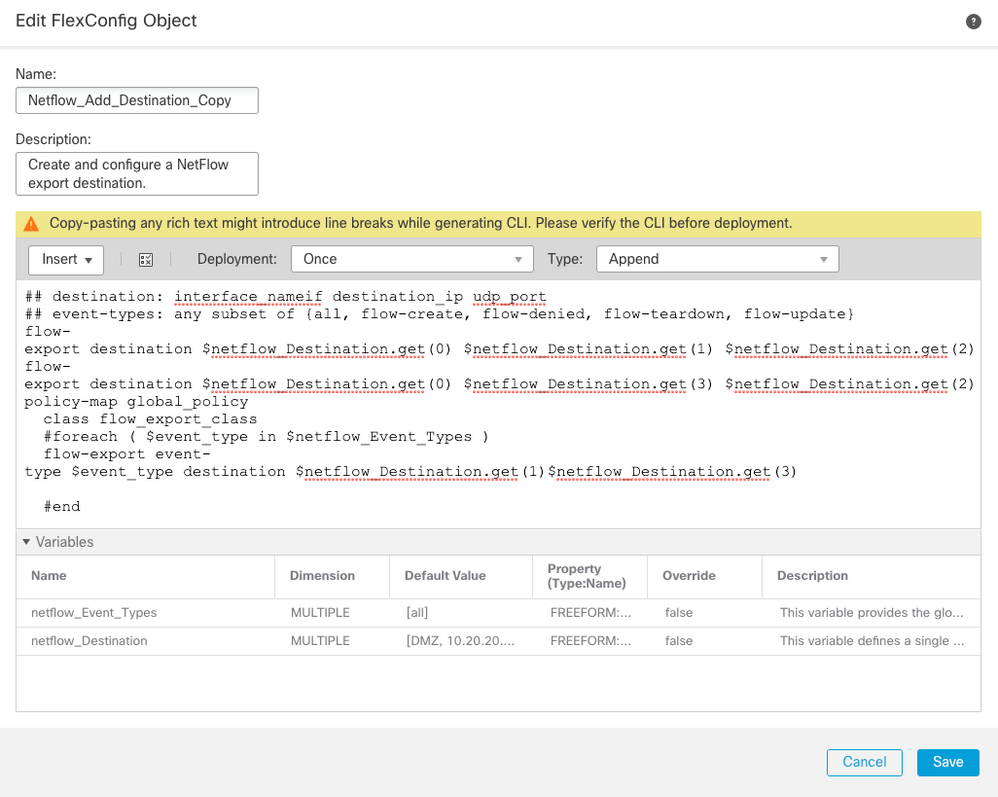

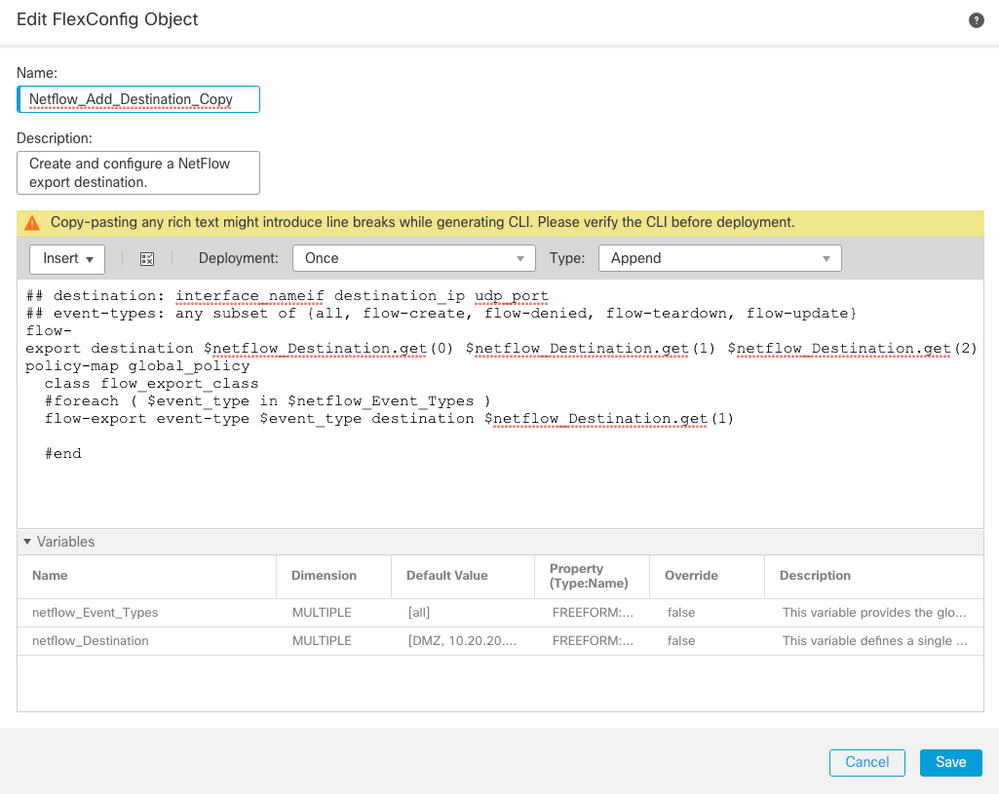

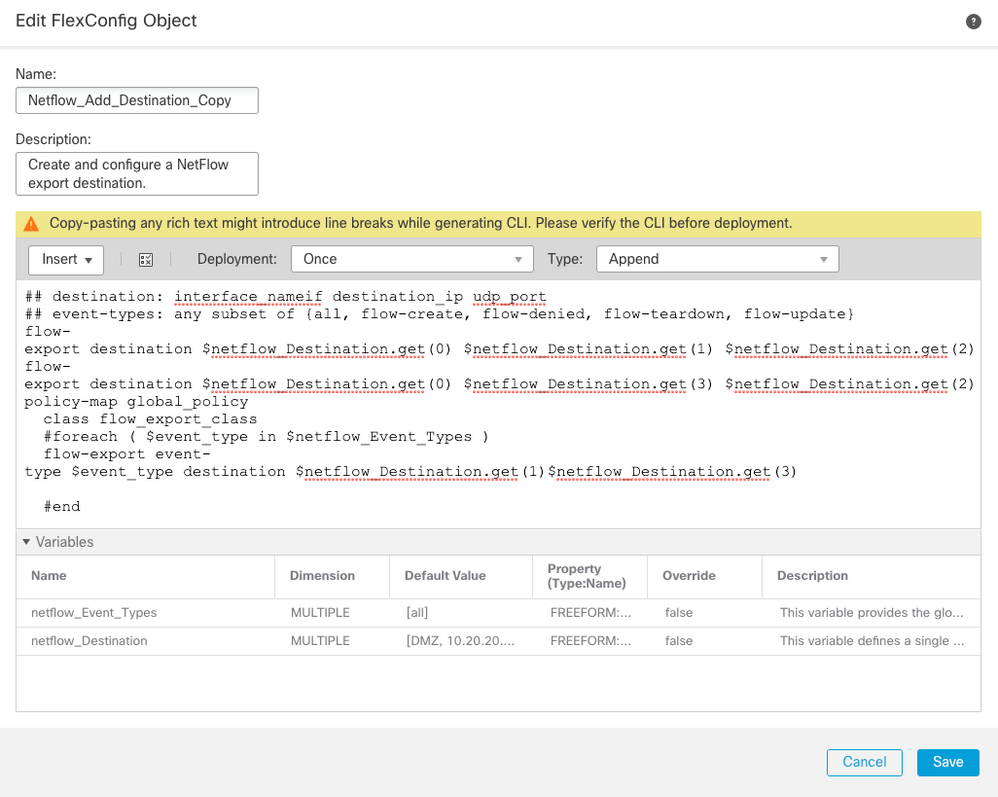

Netflowの宛先を設定するには、Objects > FlexConfig > FlexConfig Objectand filter by Netflowに移動します。オブジェクトNetflow_Add_Destinationをコピーします。Netflow_Add_Destination_Copyが作成されます。

手順3で作成したクラスを割り当てます。新しいポリシーマップを作成して、定義したクラスにフローエクスポートアクションを適用できます。

この例では、クラスは現在のポリシー(グローバルポリシー)に挿入されます。

## destination: interface_nameif destination_ip udp_port

## event-types: any subset of {all, flow-create, flow-denied, flow-teardown, flow-update}

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

policy-map global_policy

class flow_export_class

#foreach ( $event_type in $netflow_Event_Types )

flow-export event-type $event_type destination $netflow_Destination.get(1)

#end

終了したら、Saveをクリックします。

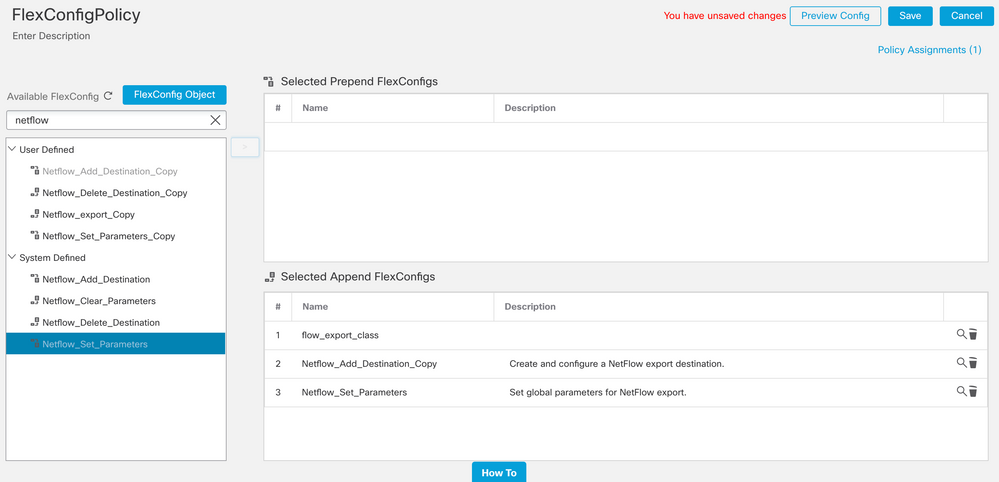

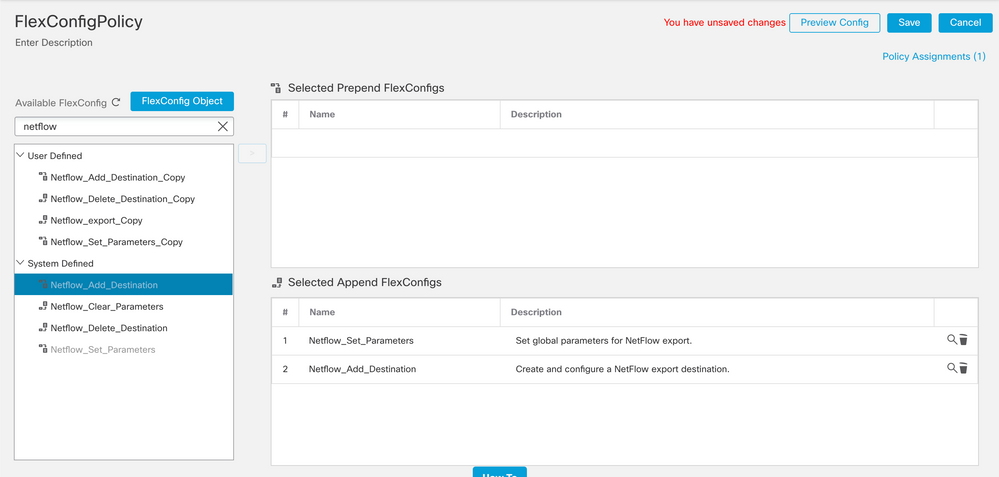

ステップ 5:FlexConfigポリシーのFTDへの割り当て

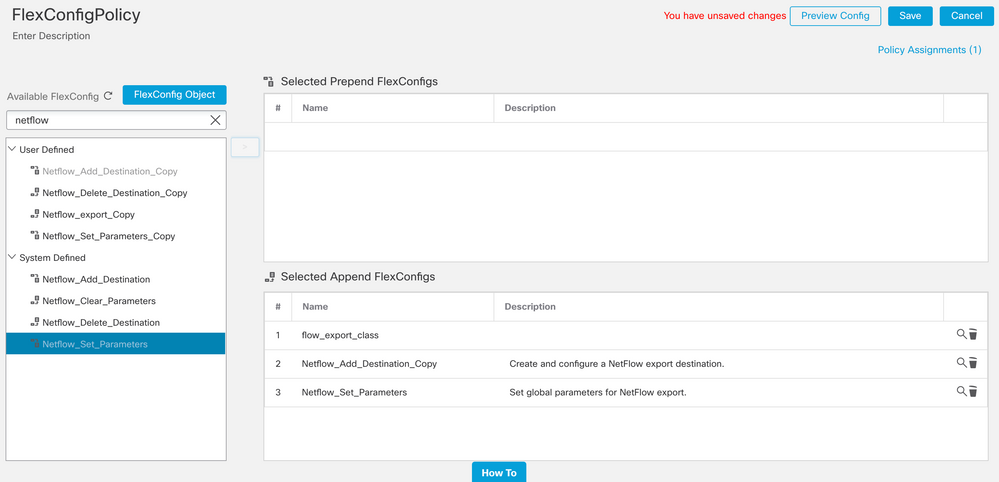

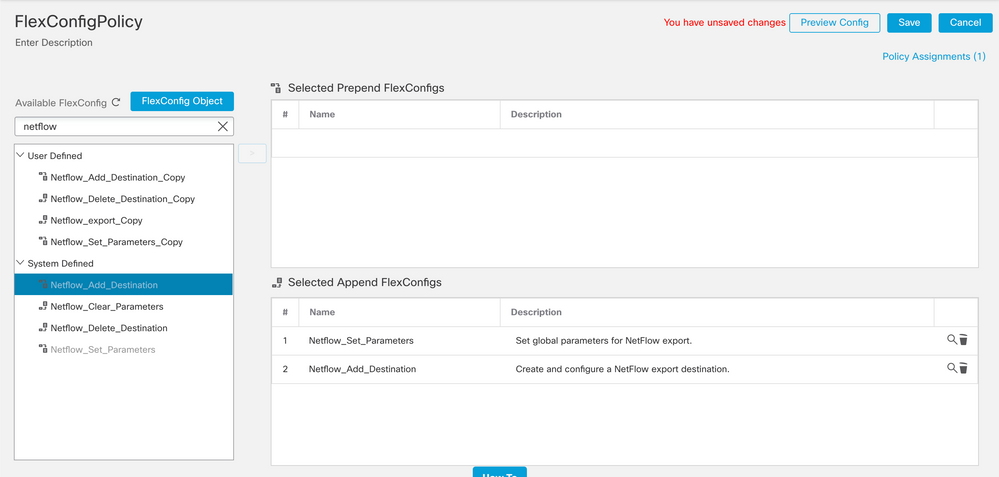

Devices > FlexConfigの順に移動し、新しいポリシーを作成します(別の目的で作成され、同じFTDに割り当てられたポリシーがすでに存在する場合を除く)。この例では、FlexConfigがすでに作成されています。FlexConfigポリシーを編集し、前の手順で作成したFlexConfigオブジェクトを選択します。

この例では、デフォルトのNetflowエクスポートパラメータが使用されているため、Netflow_Set_Parametersが選択されています。変更を保存して展開します。

注:特定のトラフィックを照合する必要なくすべてのトラフィックを照合するには、ステップ2から4までスキップし、事前定義されたNetFlowオブジェクトを使用できます。

注:NetFlowパケットの送信先となる2つ目のNSELコレクタを追加します。ステップ1で、4つの変数を追加して2番目のNetflowコレクタIPアドレスを追加します。

複数のNetFlowテキストオブジェクト

複数のNetFlowテキストオブジェクト

ステップ4:設定行を追加します。flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

対応する変数の変数$netflow_Destination.getを編集します。この例では、変数値は3です。例:

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(3) $netflow_Destination.get(2)

また、2番目の変数$netflow_Destination.getを設定行に追加します(flow-export event-type $event_type destination $netflow_Destination.get(1))。例:

flow-export event-type $event_type destination $netflow_Destination.get(1) $netflow_Destination.get(3)

次の図に示すように、この設定を検証します。

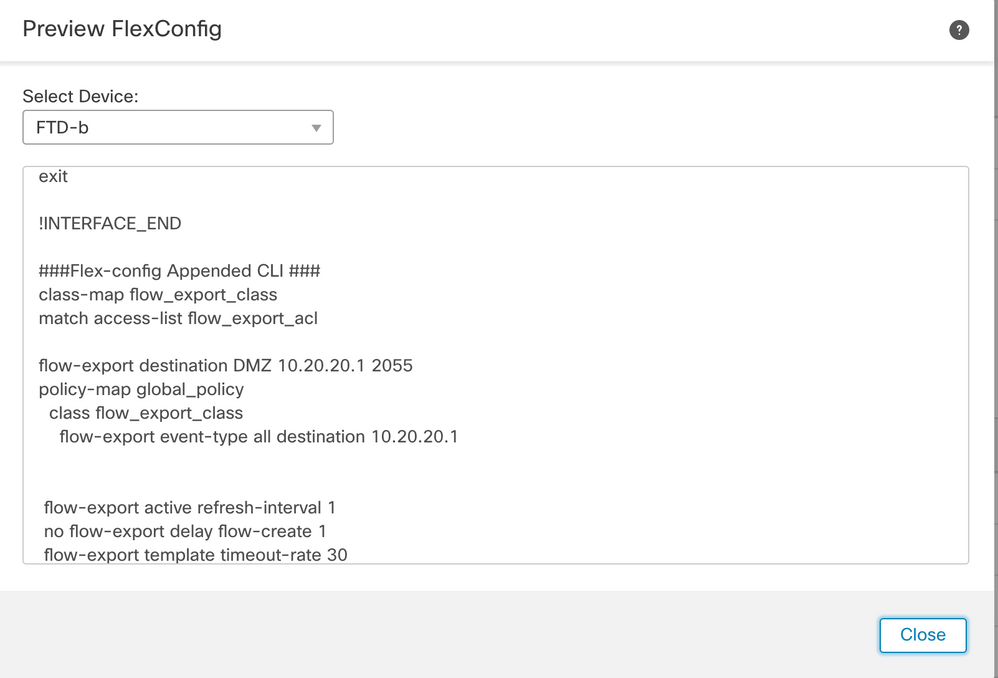

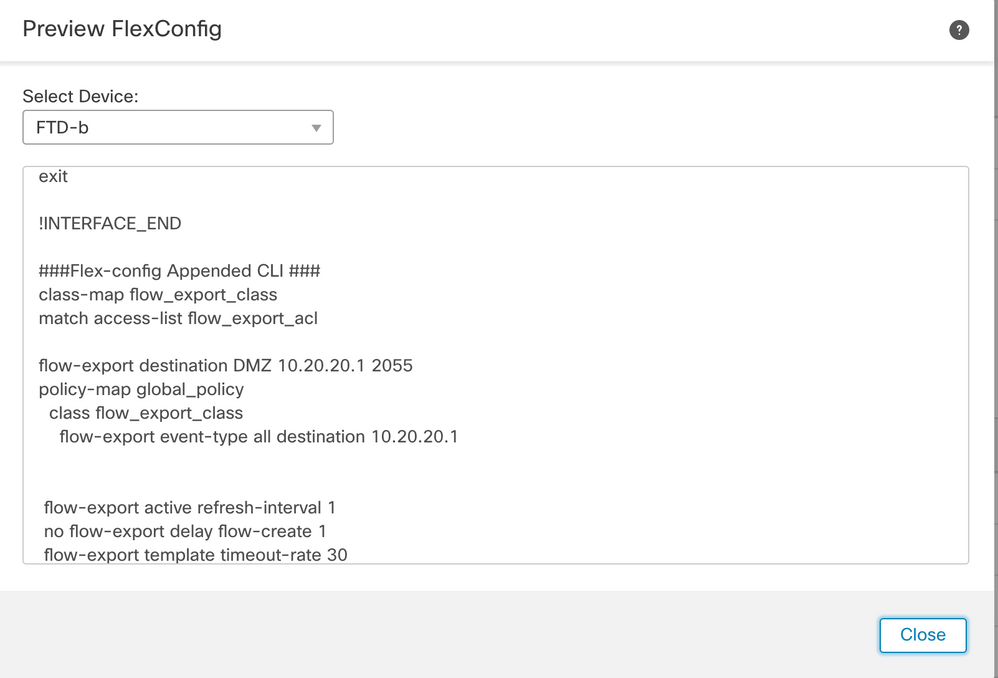

確認

NetFlowの設定は、FlexConfigポリシー内で確認できます。設定をプレビューするには、Preview Configをクリックします。FTDを選択し、設定を確認します。

セキュアシェル(SSH)を介してFTDにアクセスし、system support diagnostic-cliコマンドを使用して、次のコマンドを実行します。

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower# show access-list flow_export_acl

access-list flow_export_acl; 3 elements; name hash: 0xe30f1adf

access-list flow_export_acl line 1 extended deny object-group ProxySG_ExtendedACL_34359742097 object 10.10.10.1 any (hitcnt=0) 0x8edff419

access-list flow_export_acl line 1 extended deny ip host 10.10.10.1 any (hitcnt=0) 0x3d4f23a4

access-list flow_export_acl line 2 extended deny object-group ProxySG_ExtendedACL_34359742101 object 172.16.0.20 object 192.168.1.20 (hitcnt=0) 0x0ec22ecf

access-list flow_export_acl line 2 extended deny ip host 172.16.0.20 host 192.168.1.20 (hitcnt=0) 0x134aaeea

access-list flow_export_acl line 3 extended permit object-group ProxySG_ExtendedACL_30064776111 any any (hitcnt=0) 0x3726277e

access-list flow_export_acl line 3 extended permit ip any any (hitcnt=0) 0x759f5ecf

firepower# sh running-config class-map flow_export_class

class-map flow_export_class

match access-list flow_export_acl

firepower# show running-config policy-map

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map type inspect ip-options UM_STATIC_IP_OPTIONS_MAP

parameters

eool action allow

nop action allow

router-alert action allow

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

inspect icmp error

inspect ip-options UM_STATIC_IP_OPTIONS_MAP

inspect snmp

class flow_export_class

flow-export event-type all destination 10.20.20.1

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

firepower# show running-config | include flow

access-list flow_export_acl extended deny object-group ProxySG_ExtendedACL_34359742097 object 10.10.10.1 any

access-list flow_export_acl extended deny object-group ProxySG_ExtendedACL_34359742101 object 172.16.0.20 object 192.168.1.20

access-list flow_export_acl extended permit object-group ProxySG_ExtendedACL_30064776111 any any

flow-export destination DMZ 10.20.20.1 2055

class-map flow_export_class

match access-list flow_export_acl

class flow_export_class

flow-export event-type all destination 10.20.20.1

関連情報

フィードバック

フィードバック