はじめに

このドキュメントでは、Firepower Management Center(UCMC)によって管理されるFirepower Threat Defense(FTD)でLDAP AAを使用してリモートアクセスVPN(RVPN)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- リモートアクセスVPN(RA VPN)の動作に関する基本的な知識

- firepower Management Center(FMC)を介したナビゲーションについて理解します。

- Microsoft Windows ServerでのLightweight Directory Access Protocol(LDAP)サービスの設定。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- CiscoFirepowerマネジメントセンターバージョン7.3.0

- CiscoFirepower脅威対策バージョン7.3.0

- LDAPサーバとして設定されたMicrosoft Windows Server 2016

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、Firepower Management Center(FMC)によって管理されるFirepower Threat Defense(FTD)でのLightweight Directory Access Protocol(LDAP)認証および許可を使用したリモートアクセスVPN(RA VPN)の設定について説明します。

LDAPは、分散ディレクトリ情報サービスにアクセスして維持するための、ベンダーに依存しないオープンな業界標準アプリケーションプロトコルです。

LDAP属性マップは、Active Directory(AD)またはLDAPサーバに存在する属性をCisco属性名と同等にします。その後、リモートアクセスVPN接続の確立中にADサーバまたはLDAPサーバがFTDデバイスに認証応答を返すと、FTDデバイスはその情報を使用して、AnyConnectクライアントが接続を完了する方法を調整できます。

LDAP認証を使用するRA VPNはバージョン6.2.1以降でサポートされており、FMCバージョン6.7.0より前のLDAP認可は、LDAP属性マップを設定してレルムサーバに関連付けるために、FlexConfigを介して通知されました。バージョン6.7.0のこの機能は、FMCのRA VPNコンフィギュレーションウィザードに統合され、FlexConfigを使用する必要がなくなりました。

注:この機能を使用するには、FMCがバージョン6.7.0である必要があります。一方、管理対象FTDは6.3.0より上位の任意のバージョンである可能性があります。

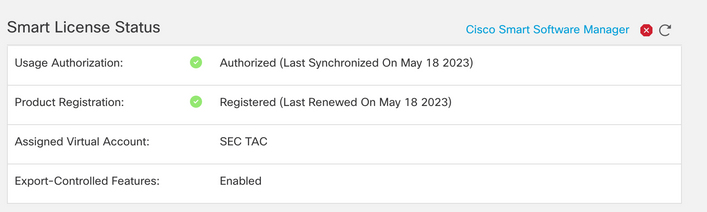

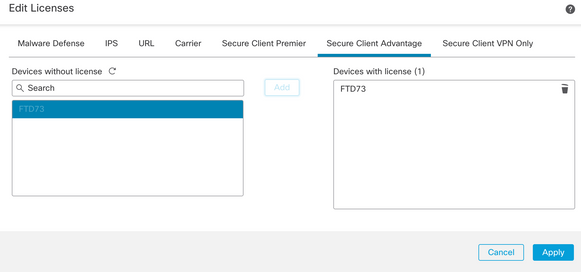

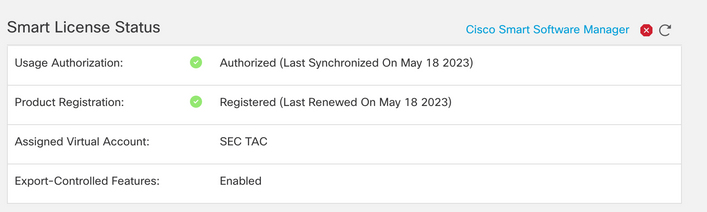

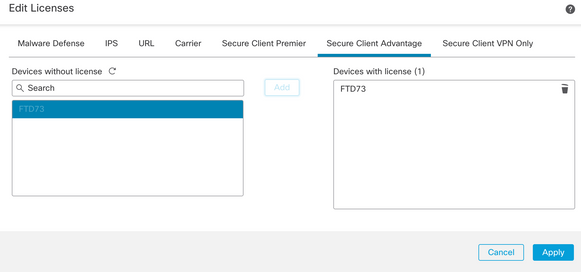

ライセンス要件

エクスポート制御機能が有効になっているAnyConnect Apex、AnyConnect Plus、またはAnyConnect VPN Onlyライセンスが必要。

ライセンスを確認するには、 System > Licenses > Smart Licensesを参照。

FMCでの設定手順

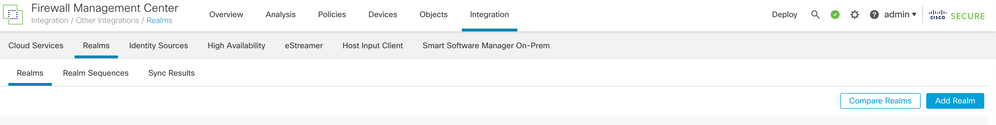

レルム/LDAPサーバの設定

注:ここに示す手順は、新しいレルム/LDAPサーバを設定する場合にのみ必要です。RA VPNでの認証に使用できる設定済みのサーバがある場合は、RA VPN Configurationに移動します。

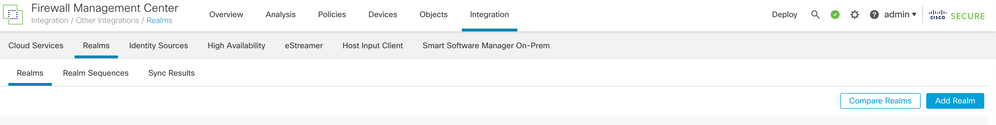

ステップ 1:移動先 System > Other Integrations > Realms,以下の図に、出力例を示します。

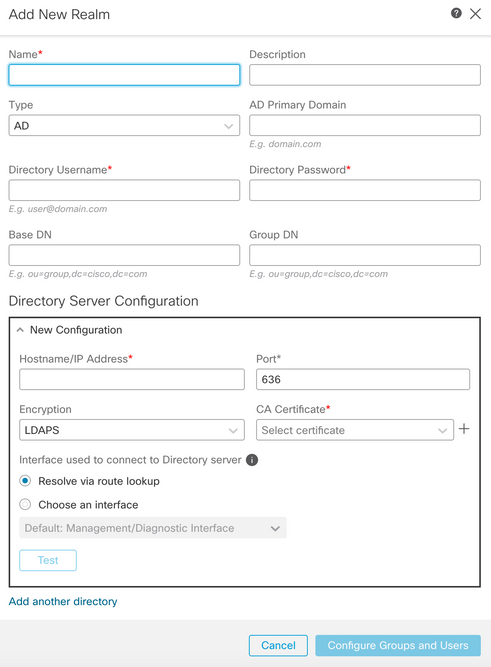

ステップ 2:図に示すように、 Add a new realmを参照。

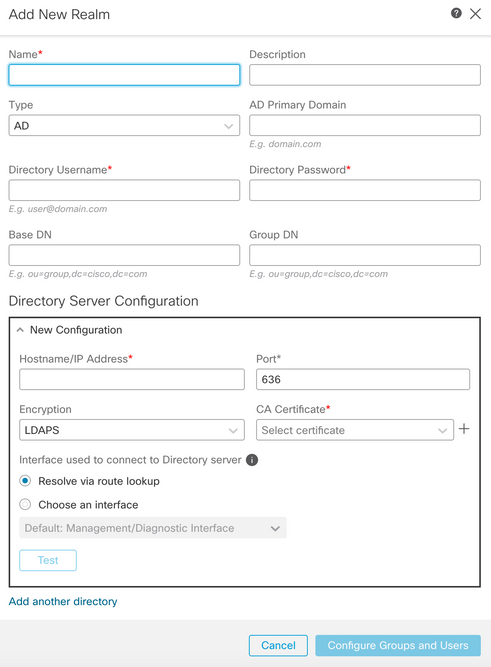

ステップ 3:ADサーバとディレクトリの詳細を指定します。クリック OKを参照。

このデモンストレーションの目的は次のとおりです。

名前:LDAP

タイプ:AD

ADプライマリドメイン:test.com

ディレクトリユーザ名:CN=Administrator,CN=Users,DC=test,DC=com

ディレクトリパスワード: <Hidden>

ベースDN:DC=test,DC=com

グループDN:DC=test,DC=com

ステップ 4:クリック Save 次の図に示すように、レルム/ディレクトリの変更を保存します。

ステップ 5:を切り替えます。 State ボタンをクリックして、次の図に示すように、サーバの状態を有効に変更します。

RA VPNの設定

これらの手順は、承認済みVPNユーザに割り当てられるグループポリシーを設定するために必要です。グループポリシーがすでに定義されている場合は、ステップ5に進みます。

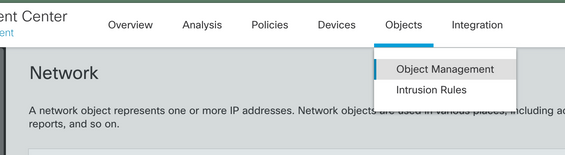

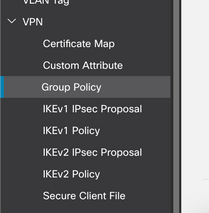

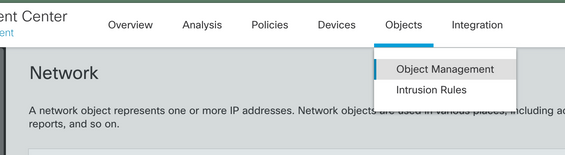

ステップ 1:移動先 Objects > Object Managementを参照。

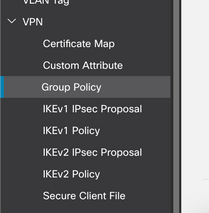

ステップ2:左側のペインで、 VPN > Group Policyを参照。

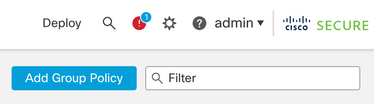

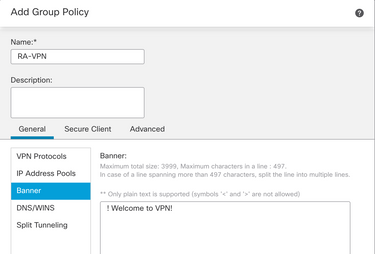

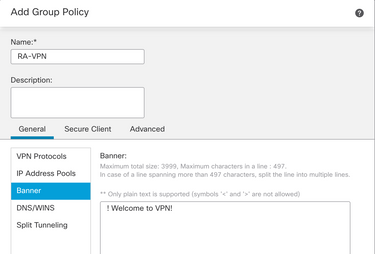

ステップ3:クリック Add Group Policyを参照。

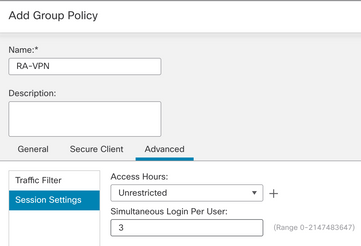

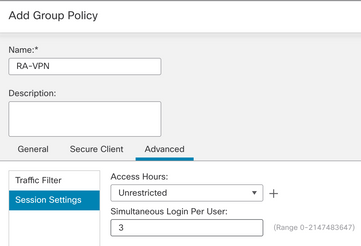

ステップ4:グループポリシーの値を指定します。

このデモンストレーションの目的は次のとおりです。

名前:RA-VPN

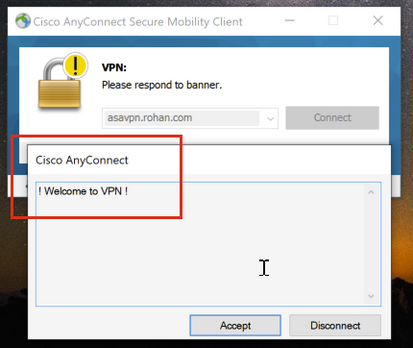

バナー: !VPNへようこそ!

Simultaneous Login Per User:3(デフォルト)

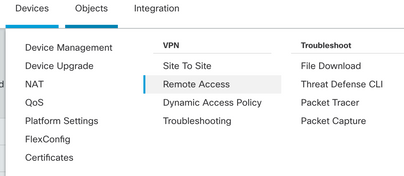

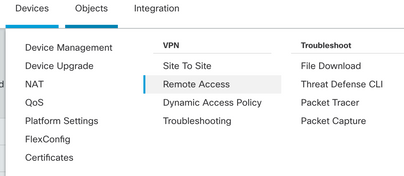

ステップ 5:移動先 Devices > VPN > Remote Accessを参照。

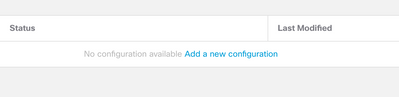

手順 6:クリック Add a new configurationを参照。

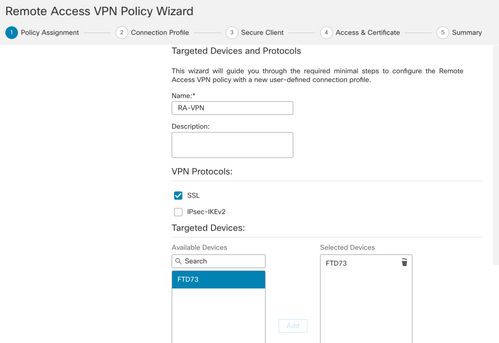

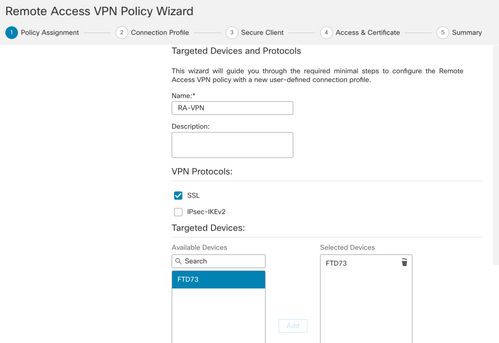

手順 7:次を提供します。 Name RA VPNポリシー用に設定します。選択 VPN Protocols 選択します Targeted Devicesを参照。クリック Nextを参照。

このデモンストレーションの目的は次のとおりです。

名前:RA-VPN

VPNプロトコル:SSL

対象デバイス:FTD

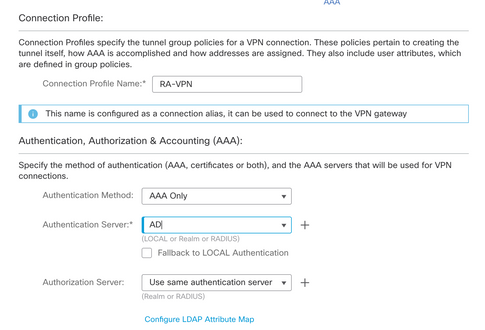

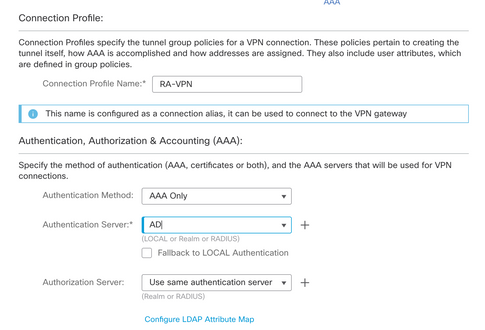

ステップ 8:の場合 Authentication Method,選択 AAA Onlyを参照。WLCのREALM/LDAPサーバを Authentication Serverを参照。クリック Configure LDAP Attribute Map (LDAP許可を設定するため)。

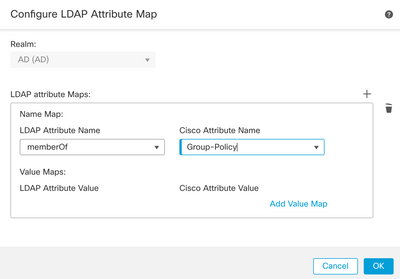

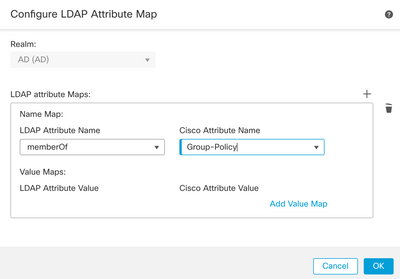

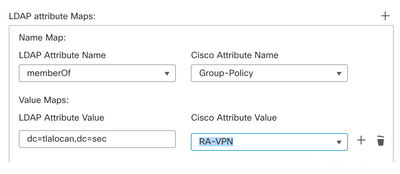

ステップ 9:次を提供します。 LDAP Attribute Name および Cisco Attribute Nameを参照。クリック Add Value Mapを参照。

このデモンストレーションの目的は次のとおりです。

LDAP属性名: memberOfI

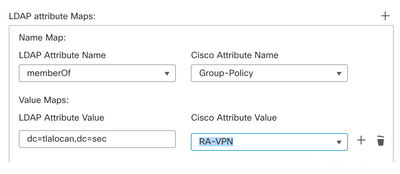

Cisco属性名:Group-Policy

ステップ 10:次を提供します。 LDAP Attribute Value および Cisco Attribute Valueを参照。クリック OKを参照。

このデモンストレーションの目的は次のとおりです。

LDAP属性値:DC=tlalocan,DC=sec

Cisco属性値:RA-VPN

注:要件に応じて、バリューマップをさらに追加できます。

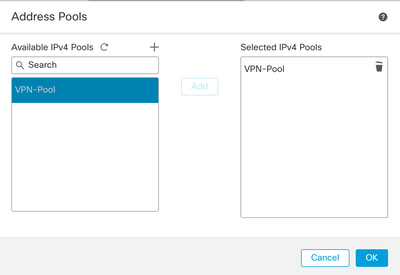

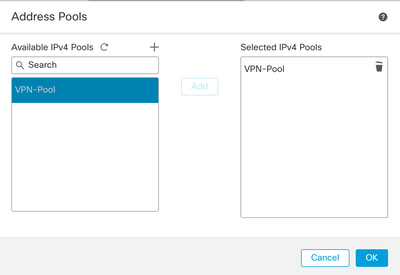

ステップ 11次を追加します。 Address Pool ローカルアドレスの割り当てに使用します。クリック OKを参照。

ステップ 12次を提供します。 Connection Profile Name および Group-Policyを参照。クリック Nextを参照。

このデモンストレーションの目的は次のとおりです。

接続プロファイル名:RA-VPN

認証方式:AAAのみ

認証サーバ:LDAP

IPv4アドレスプール:VPNプール

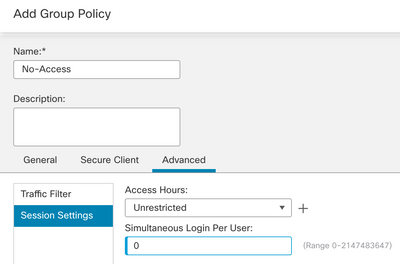

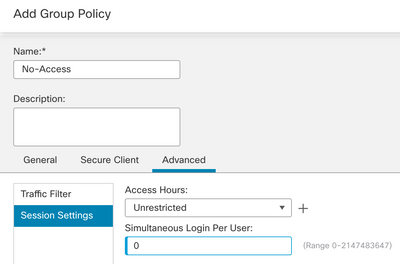

グループポリシー:アクセスなし

注:認証方式、認証サーバ、およびIPV4アドレスプールは、前の手順で設定しました。

No-Accessグループポリシーには、 Simultaneous Login Per User パラメータを0に設定します(デフォルトのNo-Accessグループポリシーを受け取ったユーザがログインできないようにするため)。

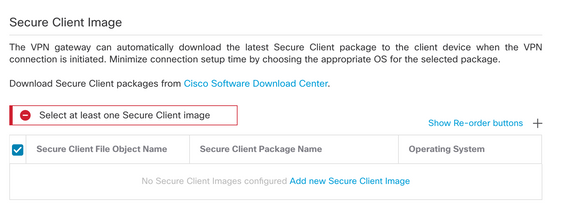

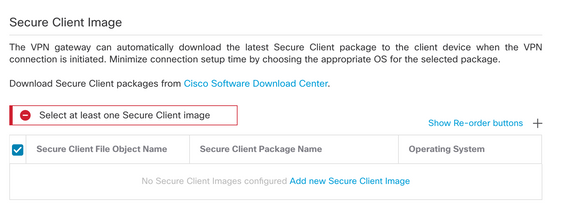

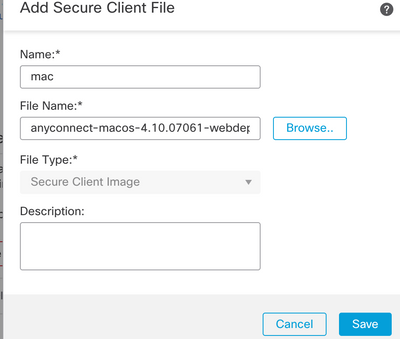

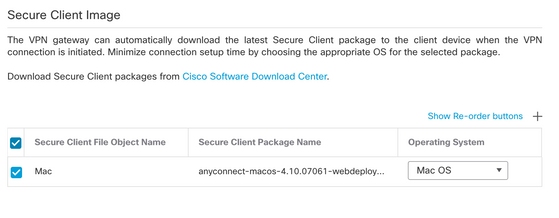

ステップ 13クリック Add new AnyConnect Image インターフェイスに AnyConnect Client Image FTDに送信します。

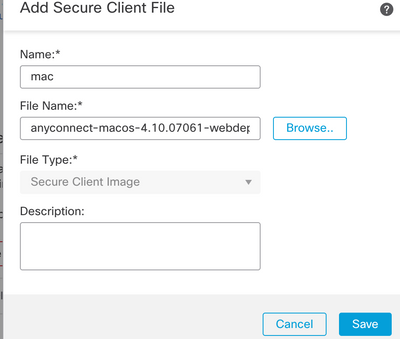

ステップ 14:次を提供します。 Name イメージをアップロードし、ローカルストレージから参照してイメージをアップロードします。クリック Saveを参照。

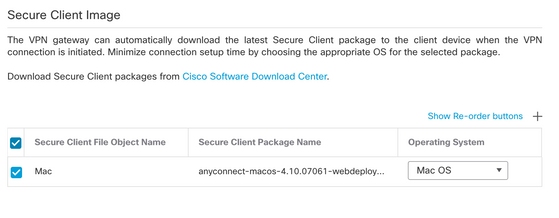

ステップ 15:イメージを使用可能にするには、イメージの横にあるチェックボックスをオンにします。 クリック Nextを参照。

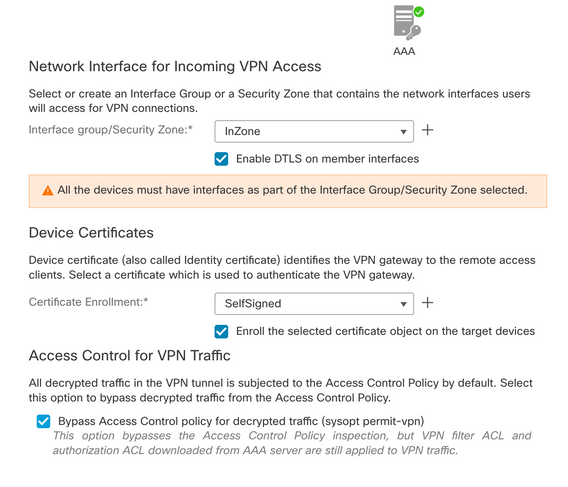

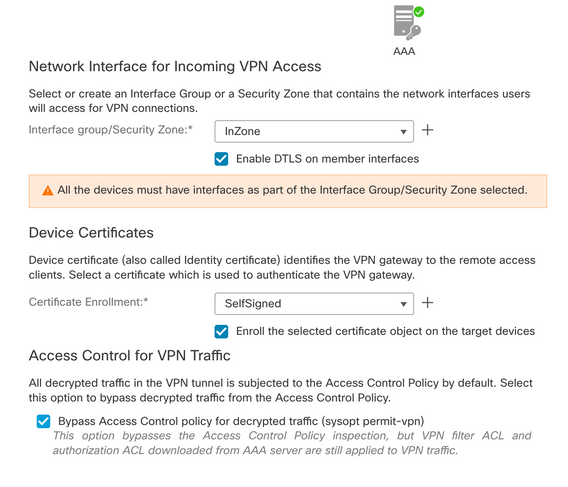

ステップ 16:次のいずれかを選択します Interface group/Security Zone および Device Certificateを参照。クリック Nextを参照。

このデモンストレーションの目的は次のとおりです。

インターフェイスグループ/セキュリティゾーン:アウトゾーン

デバイス証明書:自己署名

注:暗号化された(VPN)トラフィックのアクセスコントロールチェックをバイパスするために、Bypass Access Controlポリシーオプションを有効にすることができます(デフォルトでは無効)。

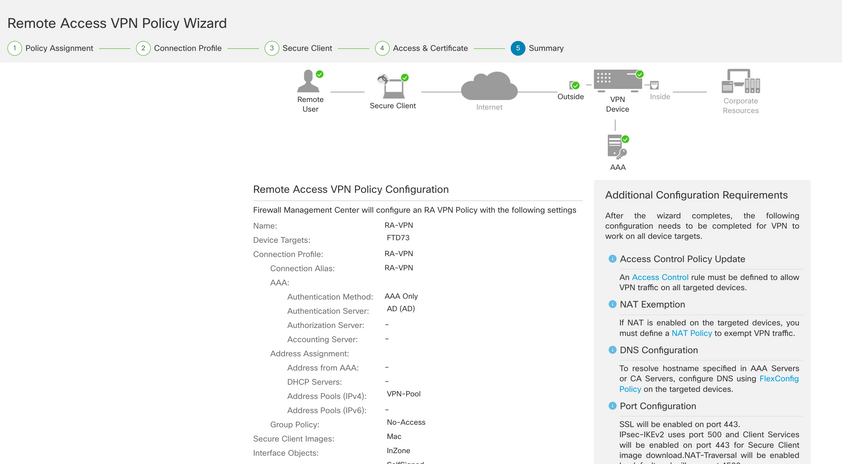

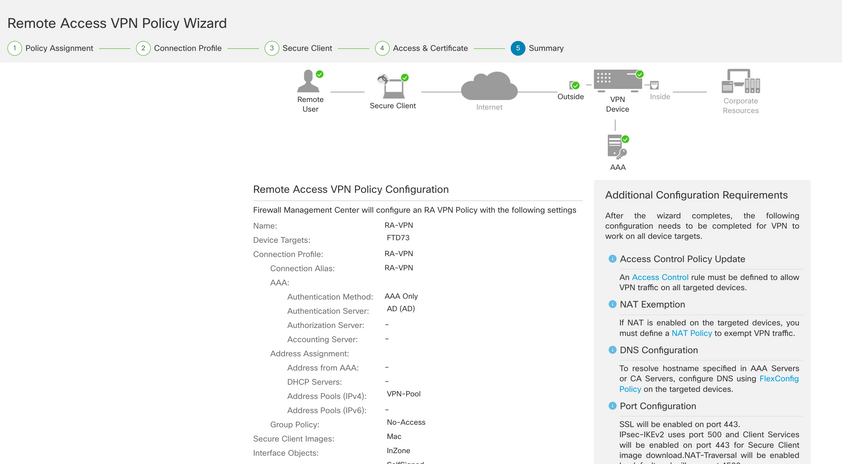

ステップ 17:RA VPN設定の概要を表示します。クリック Finish をクリックして保存します(図を参照)。

ステップ 18:移動先 Deploy > Deploymentを参照。設定を展開する必要があるFTDを選択します。クリック Deployを参照。

導入が成功すると、設定がFTD CLIにプッシュされます。

!--- LDAP Server Configuration ---!

ldap attribute-map LDAP

map-name memberOf Group-Policy

map-value memberOf DC=tlalocan,DC=sec RA-VPN

aaa-server LDAP protocol ldap

max-failed-attempts 4

realm-id 2

aaa-server LDAP host 10.106.56.137

server-port 389

ldap-base-dn DC=tlalocan,DC=sec

ldap-group-base-dn DC=tlalocan,DC=sec

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn CN=Administrator,CN=Users,DC=test,DC=com

server-type microsoft

ldap-attribute-map LDAP

!--- RA VPN Configuration ---!

webvpn

enable Outside

anyconnect image disk0:/csm/anyconnect-win-4.10.07061-webdeploy-k9.pkg 1 regex "Mac"

anyconnect enable

tunnel-group-list enable

error-recovery disable

ssl trust-point Self-Signed

group-policy No-Access internal

group-policy No-Access attributes

vpn-simultaneous-logins 0

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

group-policy RA-VPN internal

group-policy RA-VPN attributes

banner value ! Welcome to VPN !

vpn-simultaneous-logins 3

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list non

ip local pool VPN-Pool 10.72.1.1-10.72.1.150 mask 255.255.255.0

tunnel-group RA-VPN type remote-access

tunnel-group RA-VPN general-attributes

address-pool VPN-Pool

authentication-server-group LDAP

default-group-policy No-Access

tunnel-group RA-VPN webvpn-attributes

group-alias RA-VPN enable

確認

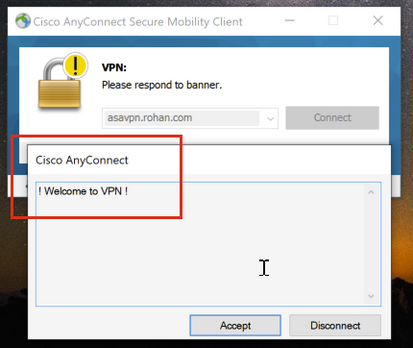

AnyConnectクライアントで、有効なVPNユーザグループクレデンシャルを使用してログインすると、LDAP属性マップによって割り当てられた正しいグループポリシーが取得されます。

LDAPデバッグスニペット(debug ldap 255)から、LDAP属性マップに一致があることがわかります。

Authentication successful for test to 10.106.56.137

memberOf: value = DC=tlalocan,DC=sec

mapped to Group-Policy: value = RA-VPN

mapped to LDAP-Class: value = RA-VPN

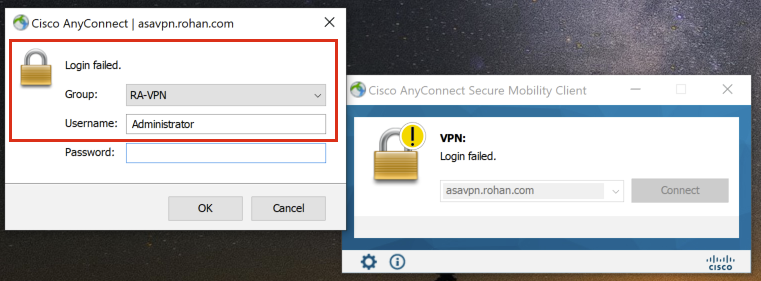

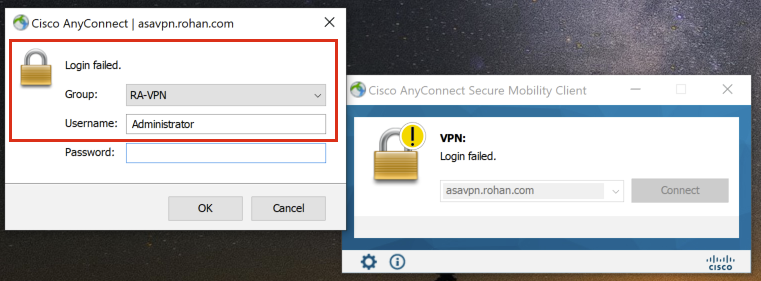

AnyConnectクライアントで、Invalid VPN User Group Credentialを使用してログインすると、No-Accessグループポリシーが表示されます。

%FTD-6-113004: AAA user authentication Successful : server = 10.106.56.137 : user = Administrator

%FTD-6-113009: AAA retrieved default group policy (No-Access) for user = Administrator

%FTD-6-113013: AAA unable to complete the request Error : reason = Simultaneous logins exceeded for user : user = Administrator

LDAPデバッグスニペット(debug ldap 255)から、LDAP属性マップに一致するものがないことがわかります。

Authentication successful for Administrator to 10.106.56.137

memberOf: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

memberOf: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

フィードバック

フィードバック