ISE 3.2およびWindowsの有線Dot1xの問題のトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Identity Services Engine(ISE)3.2およびWindowsネイティブサプリカント用の基本的な802.1X PEAP認証を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Protected Extensible Authentication Protocol(PEAP)

- PEAP 802.1x

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Services Engine(ISE)バージョン

- Cisco C1117 Cisco IOS® XEソフトウェア、バージョン17.12.02

- Windows 10を使用するラップトップ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

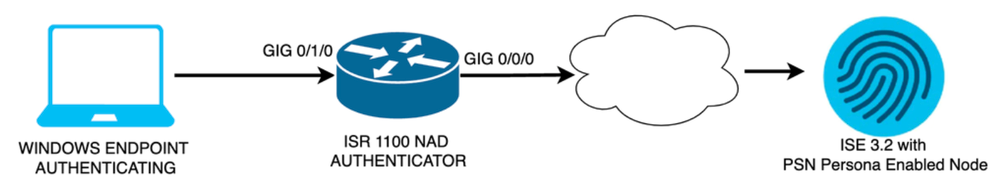

ネットワーク図

ネットワーク図

ネットワーク図

コンフィギュレーション

設定するには、次の手順を実行します。

ステップ 1:ISR 1100ルータを設定します。

ステップ 2:Identity Service Engine 3.2を設定します。

ステップ 3:Windowsネイティブサプリカントを設定します。

ステップ 1:ISR 1100ルータの設定

このセクションでは、dot1xを機能させるために少なくともNADが必要な基本設定について説明します。

注:マルチノードISE導入の場合、PSNペルソナが有効になっているノードのIPを設定します。これは、Administration > System > DeploymentタブでISEに移動することで有効にできます。

aaa new-model

aaa session-id common

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client A.B.C.D server-key <Your shared secret>

!

!

radius server ISE-PSN-1

address ipv4 A.B.C.D auth-port 1645 acct-port 1646

timeout 15

key <Your shared secret>

!

!

aaa group server radius ISE-CLUSTER

server name ISE-PSN-1

!

interface GigabitEthernet0/1/0

description "Endpoint that supports dot1x"

switchport access vlan 15

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

ステップ 2:Identity Service Engine 3.2を設定します。

2. a.認証に使用するネットワークデバイスを設定し、追加します。

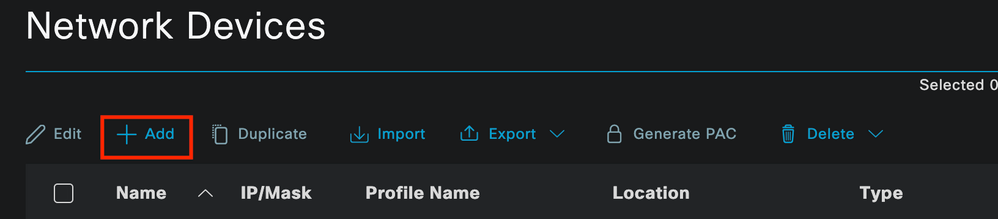

Add the Network Device to ISE Network Devicesセクション

Addボタンをクリックして起動します。

ISEネットワークデバイス

ISEネットワークデバイス

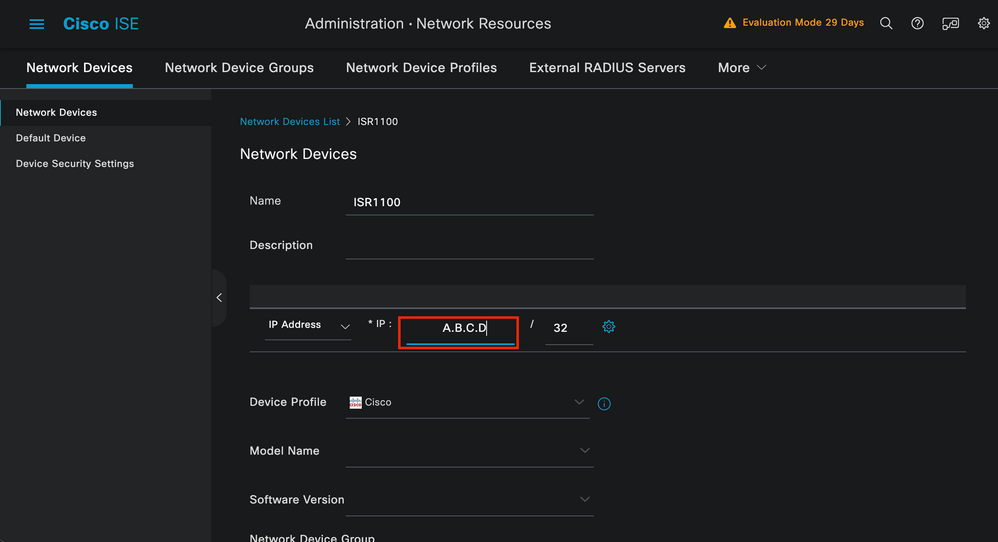

値を入力し、作成するNADに名前を割り当て、ネットワークデバイスがISEへの接続に使用するIPを追加します。

ネットワークデバイス作成ページ

ネットワークデバイス作成ページ

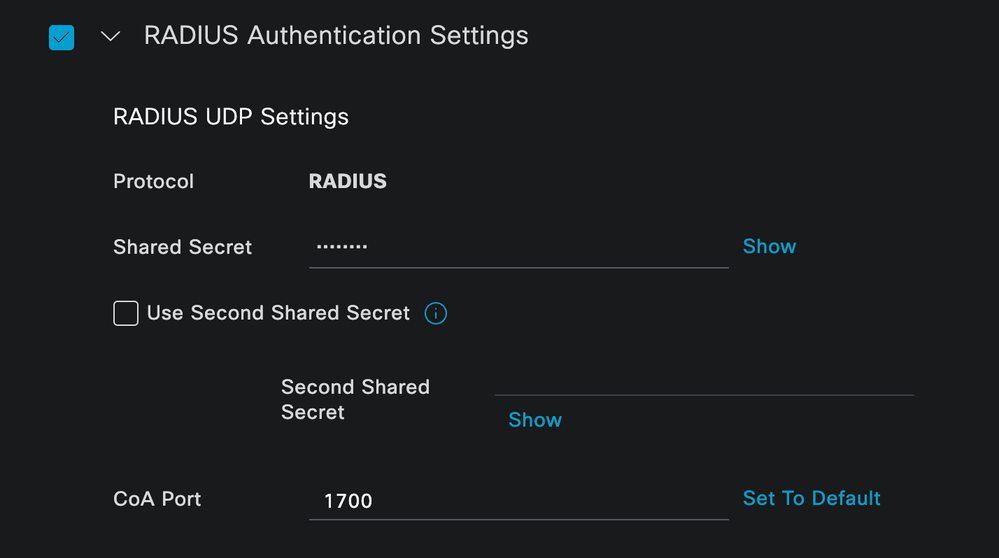

同じページで、スクロールダウンしてRadius Authentication Settingsを探します。次の図に示すように、

NAD設定で使用した共有秘密を追加します。

RADIUSの設定

RADIUSの設定

変更を保存します。

2. b.エンドポイントの認証に使用されるIDを設定します。

注:この設定ガイドを保持するために、単純なISEローカル認証が使用されます。

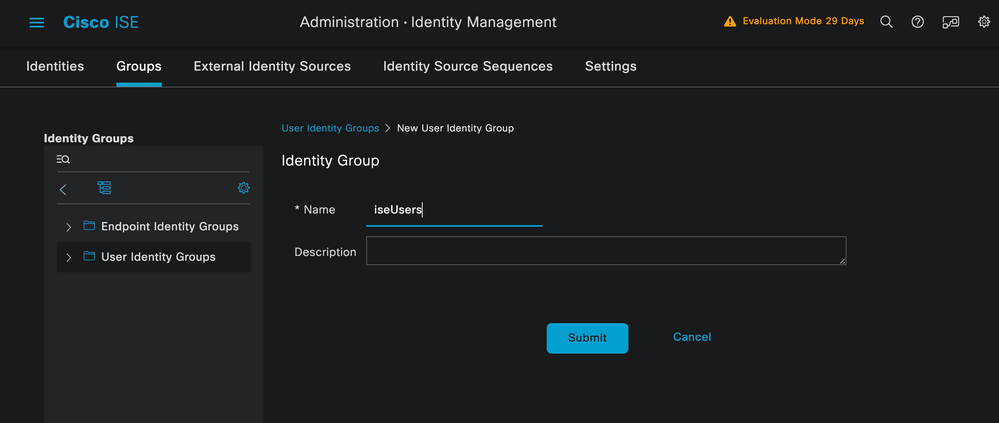

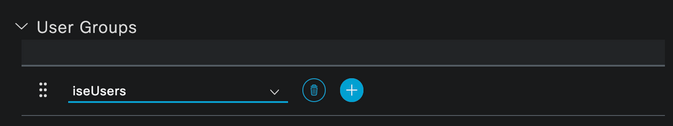

Administration > Identity Management > Groupsタブに移動します。グループとIDを作成します。このデモンストレーション用に作成したグループはiseUsersです。

IDグループの作成ページ

IDグループの作成ページ

Submitボタンをクリックします。

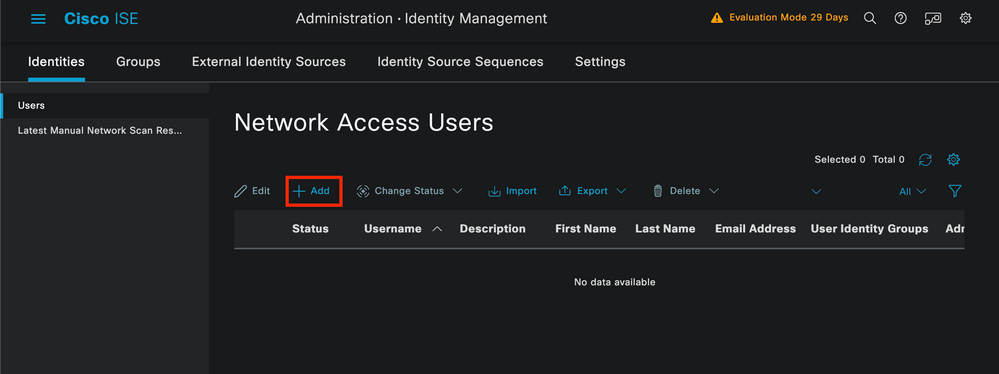

次に、Administration > Identity Management > Identity タブに移動します。

[Add] をクリックします。

ユーザー作成ページ

ユーザー作成ページ

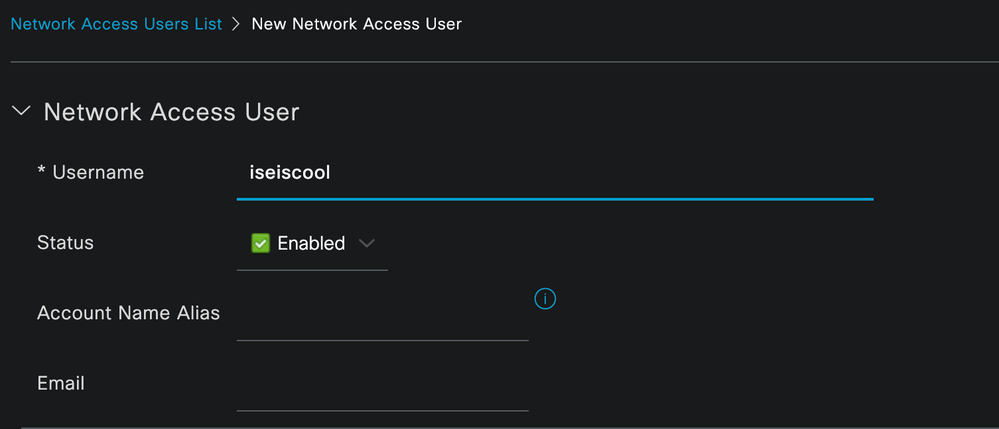

必須フィールドの一部として、ユーザの名前で始まります。この例では、ユーザ名iseiscoolを使用しています。

ユーザ名に割り当てられた名前

ユーザ名に割り当てられた名前

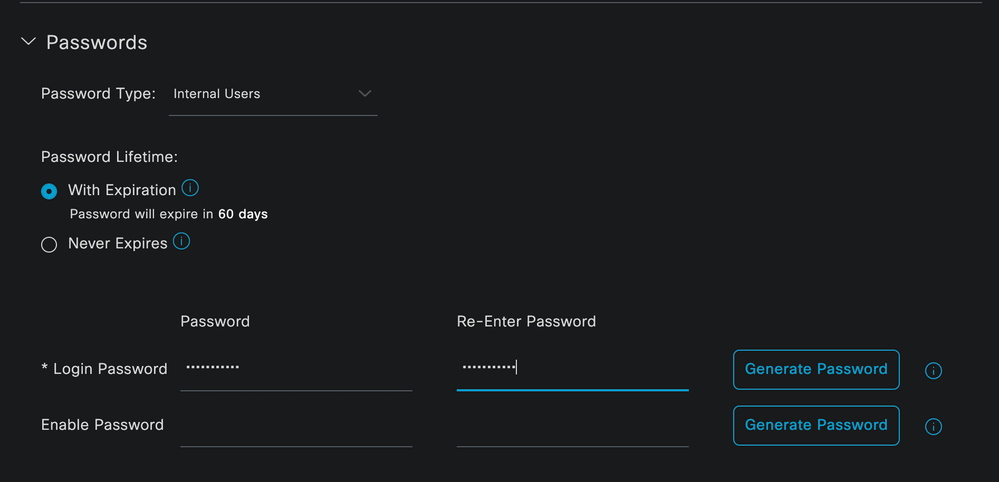

次に、作成したユーザ名にパスワードを割り当てます。 このデモンストレーションでは、VainillaISE97を使用します。

パスワードの作成

パスワードの作成

ユーザをiseUsersグループに割り当てます。

ユーザグループの割り当て

ユーザグループの割り当て

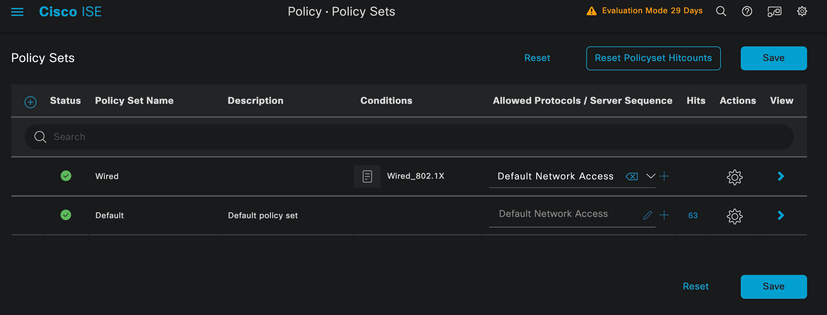

2. c.ポリシーセットの設定

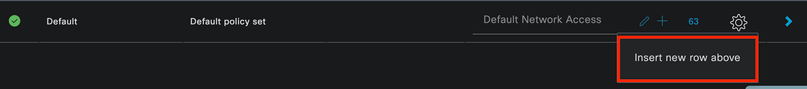

ISEメニュー>ポリシー>ポリシーセットに移動します。

デフォルトのポリシーセットを使用できます。ただし、この例ではポリシーセットが作成され、名前はWiredになっています。 ポリシーセットの分類と区別は、トラブルシューティングに役立ちます。

追加アイコンまたはプラスアイコンが表示されていない場合は、任意のポリシーセットの歯車アイコンをクリックできます。歯車アイコンを選択し、[上に新しい行を挿入]を選択します。

ポリシーの作成

ポリシーの作成

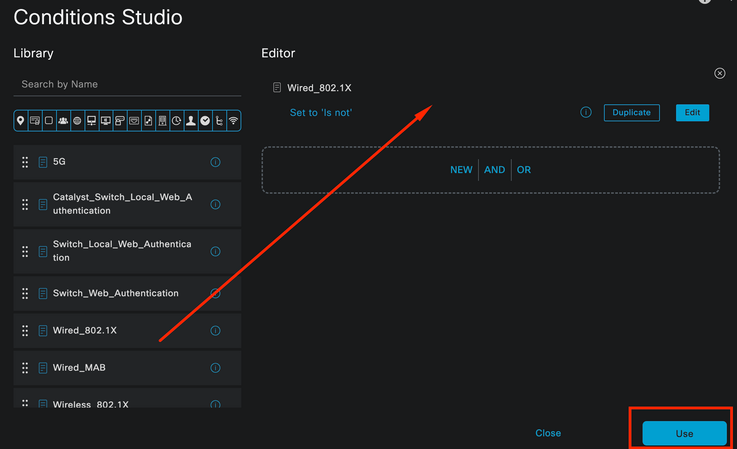

この例で設定される条件は有線8021xで、これはISEの新規導入で事前に設定された条件です。これをドラッグして、Useをクリックします。

条件スタジオ

条件スタジオ

最後に、Default Network Access preconfigured allowed protocols serviceを選択します。

ポリシーセットビュー

ポリシーセットビュー

[Save] をクリックします。

2. d.認証および認可ポリシーの設定

作成したポリシーセットの右側にある矢印をクリックします。

有線ポリシーセット

有線ポリシーセット

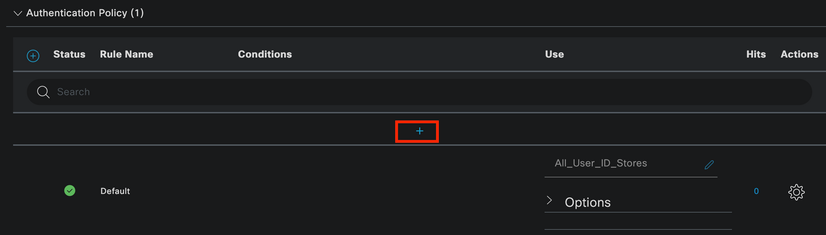

認証ポリシーの展開

+アイコンをクリックします。

認証ポリシーの追加

認証ポリシーの追加

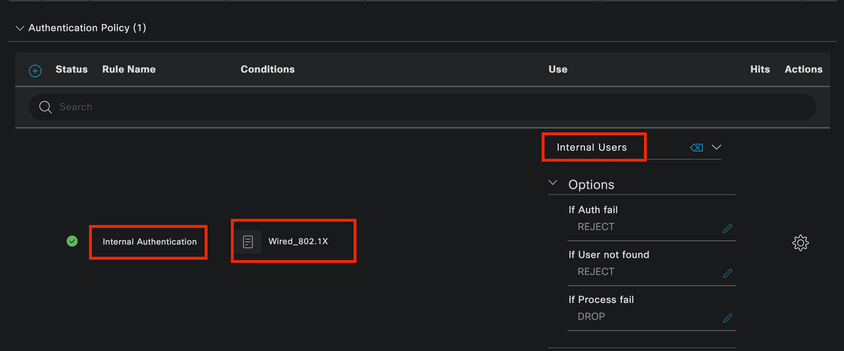

認証ポリシーに名前を割り当てます。この例では、内部認証が使用されています。

この新しい認証ポリシーの条件列で+アイコンをクリックします。

Wired Dot1x ISEに付属の事前設定された条件を使用できます。

最後に、Use列で、ドロップダウンリストからInternal Usersを選択します。

認証ポリシー

認証ポリシー

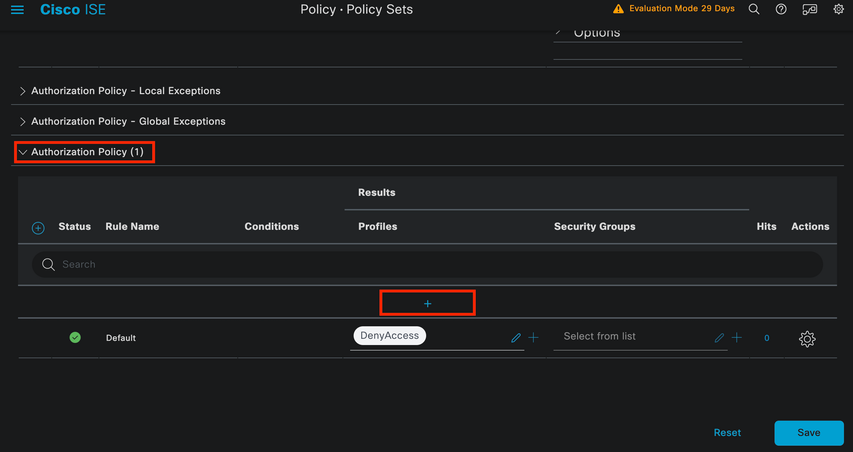

認可ポリシー

Authorization Policyセクションは、ページの下部にあります。 これを展開して、+アイコンをクリックします。

認可ポリシー

認可ポリシー

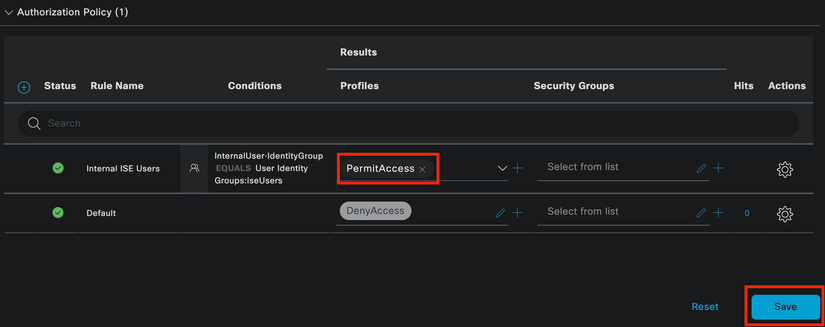

追加した認可ポリシーに名前を付けます。この設定例では、Internal ISE Usersという名前が使用されています。

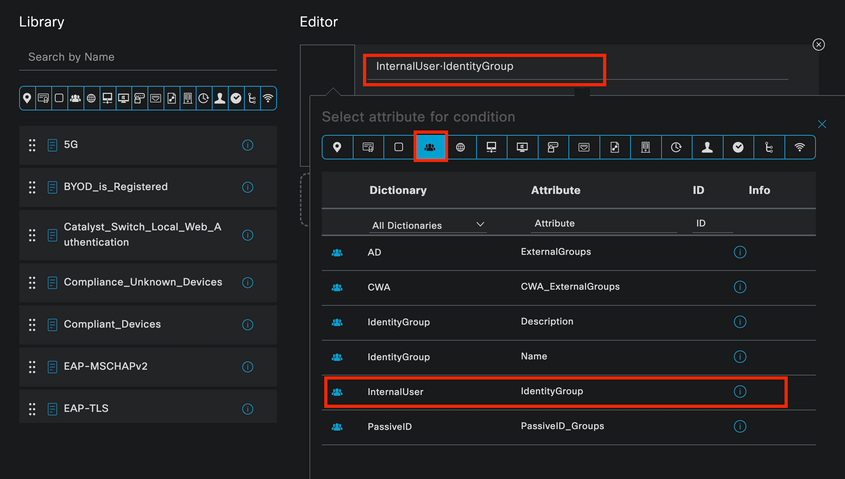

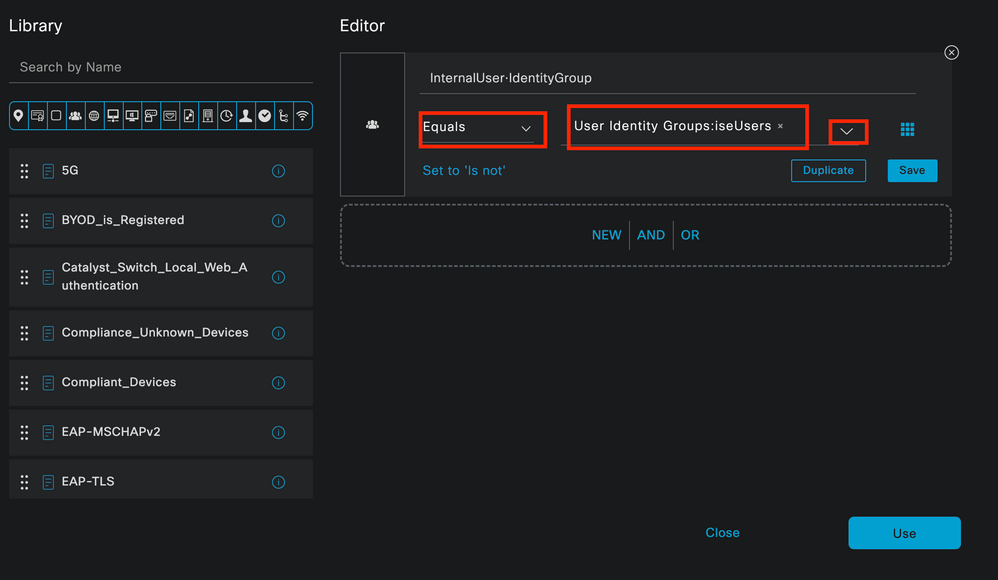

この認可ポリシーの条件を作成するには、Conditions列にある+アイコンをクリックします。

以前に作成したユーザはIseUsersグループの一部です。

エディタが開いたら、Click to add an attributeセクションをクリックします。

IDグループアイコンを選択します。

ディクショナリから、Identity Group属性に付属するInternalUserディクショナリを選択します。

認可ポリシーの条件スタジオ

認可ポリシーの条件スタジオ

Equals演算子を選択します。

User Identity Groupsドロップダウンリストから、グループIseUsersを選択します。

許可ポリシーの条件が完了しました

許可ポリシーの条件が完了しました

Useをクリックします。

最後に、このIDグループの認証部分を受信する結果認可プロファイルを選択します。

注:ISEに到達した認証が、ユーザIDグループISEUsersに属していないこの有線Dot1xポリシーセットにヒットしていることに注目してください。この時点で、デフォルトの許可ポリシーにヒットします。これは、プロファイル結果DenyAccessを持ちます。

ISEには、許可アクセスプロファイルが事前に設定されています。これを選択します。

承認ポリシーが完了しました

承認ポリシーが完了しました

[Save] をクリックします。

ISEの設定が完了しました。

ステップ 3:Windowsネイティブサプリカントの設定

3. a. Windowsで有線dot1xを有効にします。

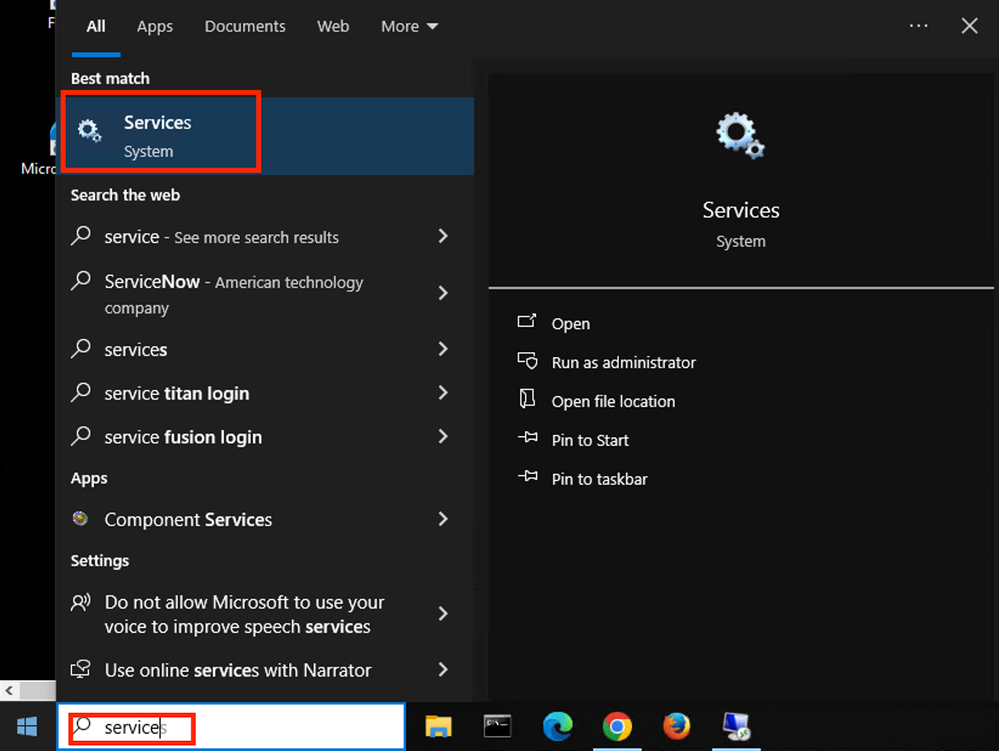

Windowsの検索バーからServicesを開きます。

Windows検索バー

Windows検索バー

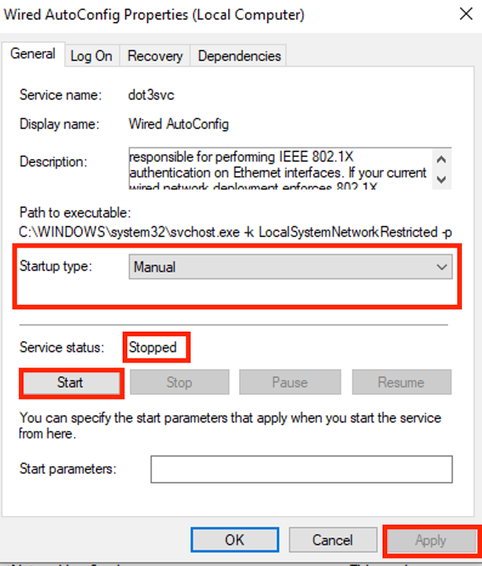

サービスリストの下部で、Wired Autoconfigを見つけます。

Wired AutoConfigで右クリックして、Propertiesを選択します。

Propertiesウィンドウ

Propertiesウィンドウ

注:Wired AutoConfig(DOT3SVC)サービスは、イーサネットインターフェイスでIEEE 802.1X認証を実行します。

Manual起動タイプが選択されています。

サービスステータスがStoppedであるため。[Start(スタート)] をクリックします。

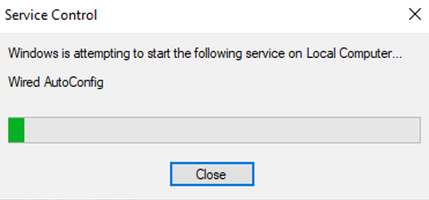

サービス制御

サービス制御

次に、OKをクリックします。

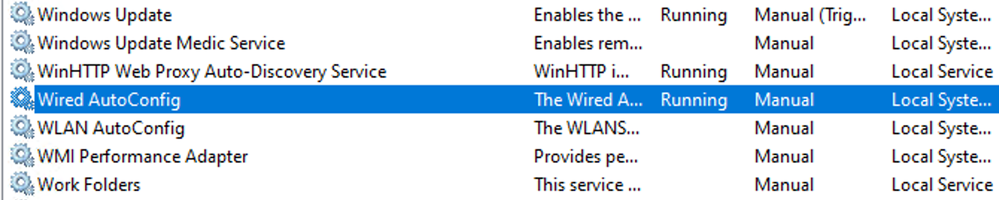

この後、サービスは実行されています。

有線AutoConfigサービス

有線AutoConfigサービス

3. b. NADオーセンティケータ(ISR 1100)に接続されているWindowsラップトップインターフェイスを設定します。

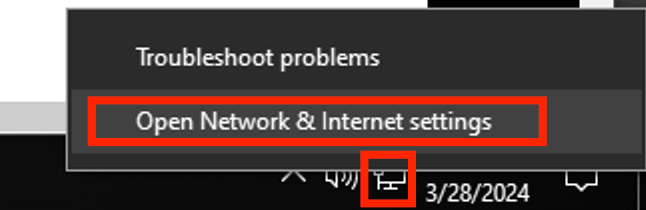

タスクバーから右側の角を見つけ、コンピュータアイコンを使用します。

コンピュータのアイコンをダブルクリックします。

Open Network & Internet Settingsを選択します。

Windowsタスクバー

Windowsタスクバー

Network Connectionsウィンドウが開いたら、ISR Gig 0/1/0に接続されているイーサネットインターフェイスで右クリックします。Propertiesオプションをクリックします。

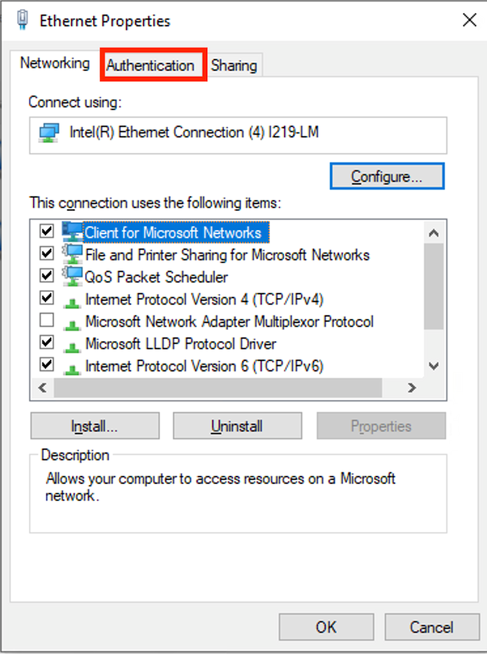

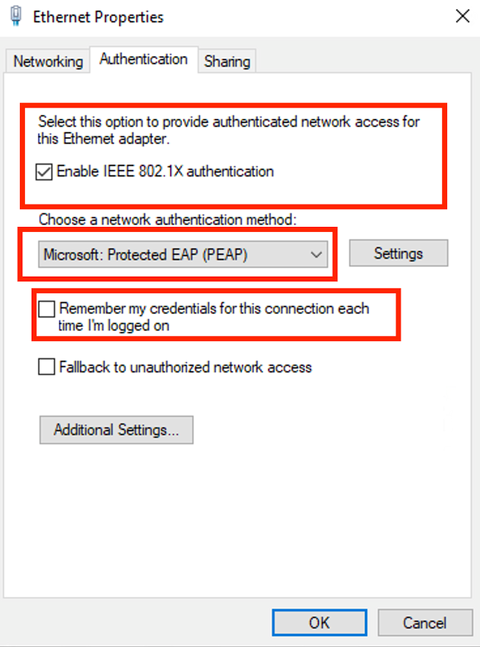

[Authentication] タブをクリックします。

インターフェイスイーサネットプロパティ

インターフェイスイーサネットプロパティ

Enable IEEE 802.1X authenticationチェックボックスを選択します。

認証イーサネットのプロパティ

認証イーサネットのプロパティ

Protected EAP (PEAP)を選択します。

Remember my credentials for this connection every time I'm logged onオプションをオフにします。

[Setting] をクリックします。

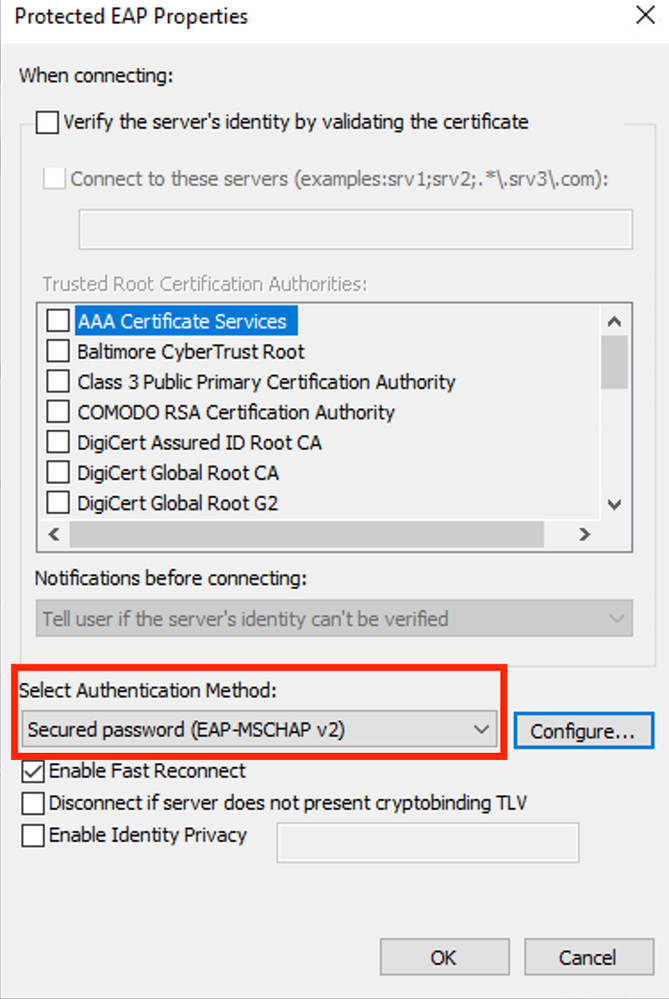

PEAPプロパティ

PEAPプロパティ

認証方式がEAP-MSCHAP v2であることを確認します。

[Configure] をクリックします。

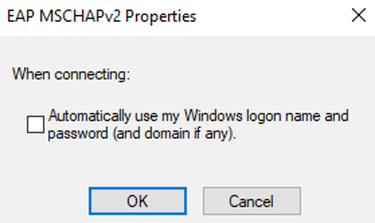

MSCHAPv2プロパティ

MSCHAPv2プロパティ

ドメインクレデンシャルを使用する必要はありませんが、ドメインクレデンシャルを使用する場合は、ISEをActive DirectoryまたはLDAPと統合する必要があります。これについては、この記事では説明しません。

このオプションをオフにすると、Windowsラップトップを認証する必要があるたびにユーザ名とパスワードの入力を求めるプロンプトウィンドウが表示されます。

[OK] をクリックします。

protected EAP propertiesウィンドウで、再度Okをクリックします。

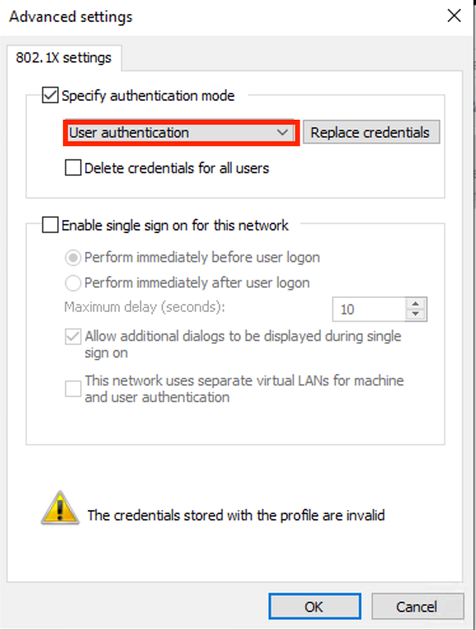

Additional Settingsをクリックします。

![[追加設定]をクリックします](/c/dam/en/us/support/docs/ios-nx-os-software/ios-xe-17/221953-troubleshoot-wired-dot1x-issues-in-ise-3-28.png) [追加設定…]をクリックします。

[追加設定…]をクリックします。

Authentication modeでUser authenticationオプションが選択されていることを確認します。

高度な設定

高度な設定

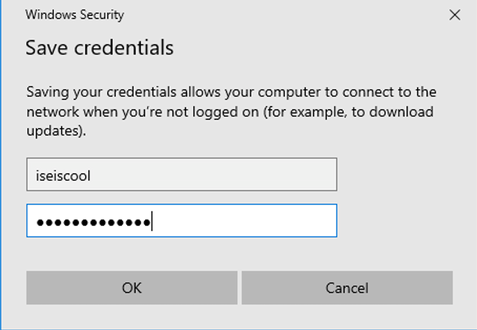

Replace credentials/Save credentialsをクリックします。

ISEで作成したユーザ名とパスワードを入力します。

手動でのユーザクレデンシャルの追加

手動でのユーザクレデンシャルの追加

Windows SecurityウィンドウでOKをクリックします。

最後に、Ethernet PropertiesウィンドウでOKをクリックして閉じます。

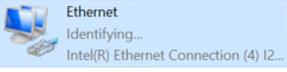

アダプタが設定されたクレデンシャルを使用して認証を試みる方法に注目してください。

ネットワークの特定

ネットワークの特定

確認

ISR Dot1xセッションの詳細

コマンドshow authentication sessions interface <interface where the laptop is attached> details は、指定されたポートで実行されているdot1xセッションの詳細情報を表示します。

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x08767C0D

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool <--------- The username configured for Windows Native Supplicant

Status: Authorized <--------- An indication that this session was authorized by the PSN

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C83E28461

Acct Session ID: 0x00000003

Handle: 0xc6000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success <--------- An indication that dot1x is used for this authentication

Router#

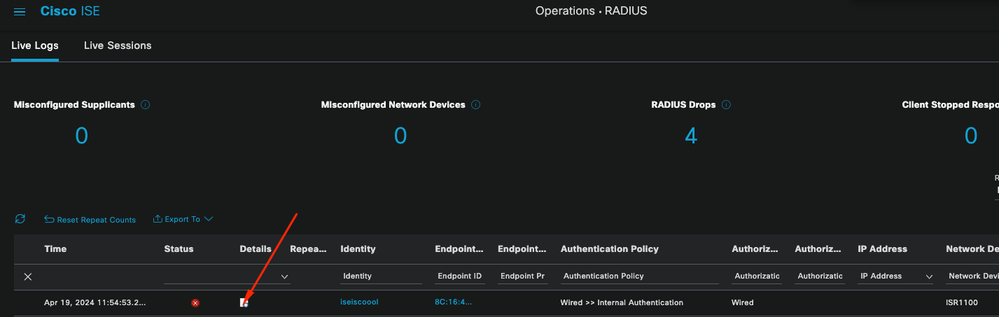

ISEログ

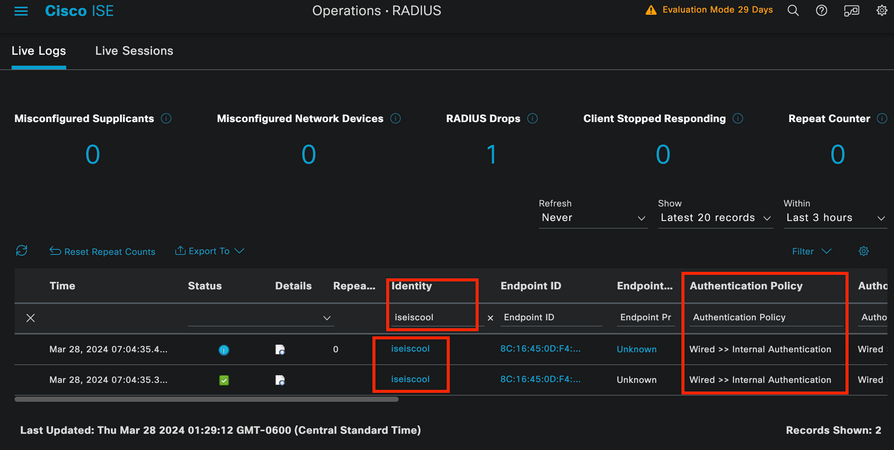

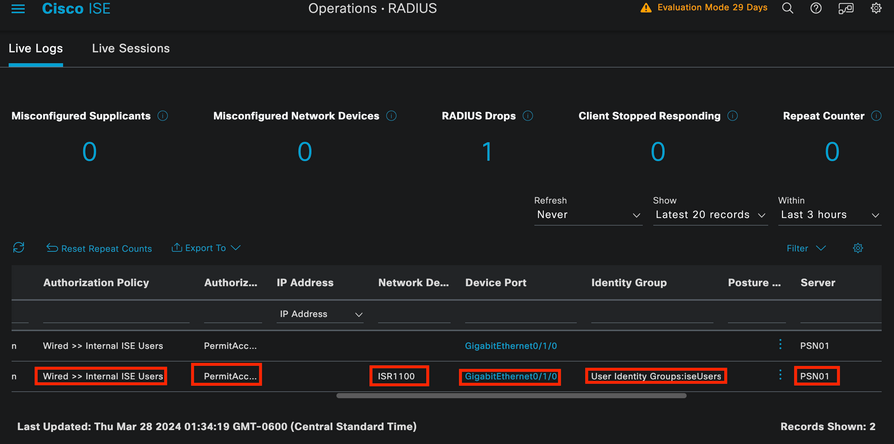

Operations > Radius > Live logsタブに移動します。

ユーザ名IDでフィルタリングします。この例では、ユーザ名iseiscoolが使用されます。

ISEのLivelogs

ISEのLivelogs

ISEのLivelogs

ISEのLivelogs

このクイックビューから、ライブログが重要な情報を提供していることに注目してください。

- 認証のタイムスタンプ。

- IDが使用されました。

- エンドポイントMACアドレス。

- アクセスされたポリシーセットと認証ポリシー。

- アクセスされたポリシーセットと許可ポリシー。

- 許可プロファイルの結果。

- ISEにRADIUS要求を送信するネットワークデバイス。

- エンドポイントが接続されているインターフェイス。

- 認証されたユーザのIDグループ。

- 認証を処理したポリシーサーバーノード(PSN)。

トラブルシュート

1:ISEライブログの詳細の読み取り

Operations > Radius > Live logsの順に移動し、Auth status: Failedでフィルタリングするか、使用されているユーザ名、MACアドレス、または使用されているネットワークアクセスデバイスでフィルタリングします。

Operations > Radius > Live logs > Desired authentication > Live logの順に選択して、詳細を表示します。

同じページで、認証をフィルタリングしたら、Searchアイコンをクリックします。

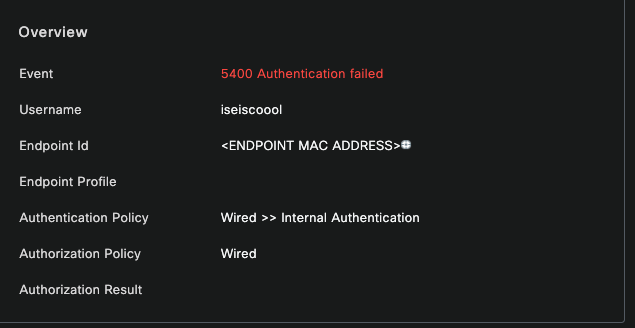

最初のシナリオ:ユーザはユーザ名を入力するときに入力ミスを犯しました。

ライブログの詳細を開く

ライブログの詳細を開く

ライブログの詳細を開くと、認証に失敗したユーザ名と、使用されたユーザ名が表示されていることがわかります。

概要セクション

概要セクション

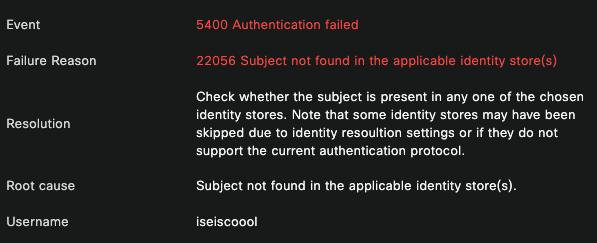

次に、同じライブログの詳細(「認証の詳細」セクション)で、エラーのエラーの原因、根本原因、および解決策を確認できます。

認証の詳細

認証の詳細

このシナリオで認証が失敗する原因は、ユーザ名に誤りがあることです。ただし、ユーザがISEで作成されていない場合、またはISEがユーザが他のアイデンティティストア(LDAPやADなど)に存在することを検証できなかった場合は、これと同じエラーが表示されます。

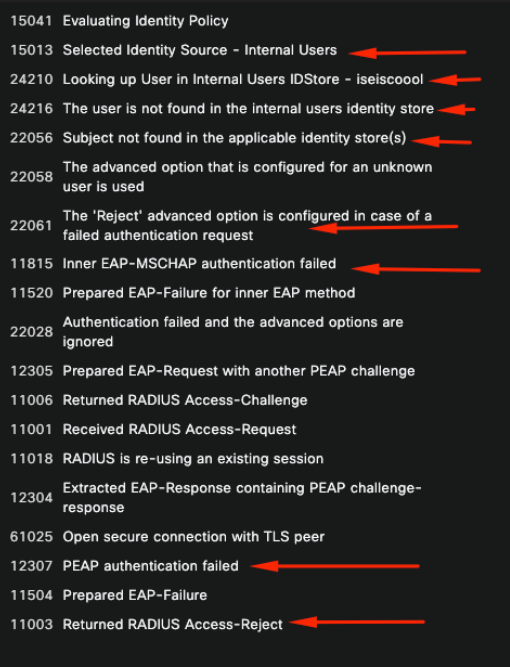

Stepsセクション

Live Log Details Stepセクション

Live Log Details Stepセクション

手順のセクションでは、RADIUSカンバセーション中にISEが実行したプロセスについて詳しく説明します。

次のような情報が表示されます。

- 会話の開始方法。

- SSLハンドシェイクプロセス。

- ネゴシエートされたEAP方式。

- EAP方式プロセス。

この例では、ISEがこの認証の内部IDをチェックインしたことがわかります。ユーザが見つからなかったため、ISEは応答としてアクセス拒否を送信しました。

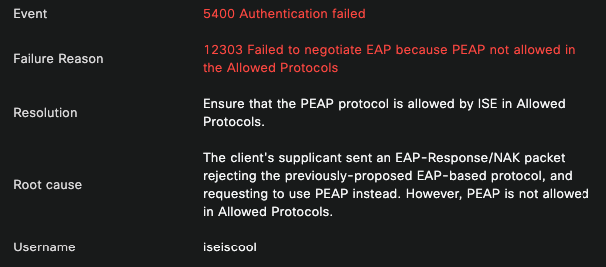

2番目のシナリオ:ISE管理者は、ポリシーセット許可プロトコルからPEAPを無効にしました。

2 – 無効なPEAP

セッション障害のライブログの詳細を開くと、「PEAP is not allowed in the Allowed Protocols」というエラーメッセージが表示されます。

ライブログ詳細レポート

ライブログ詳細レポート

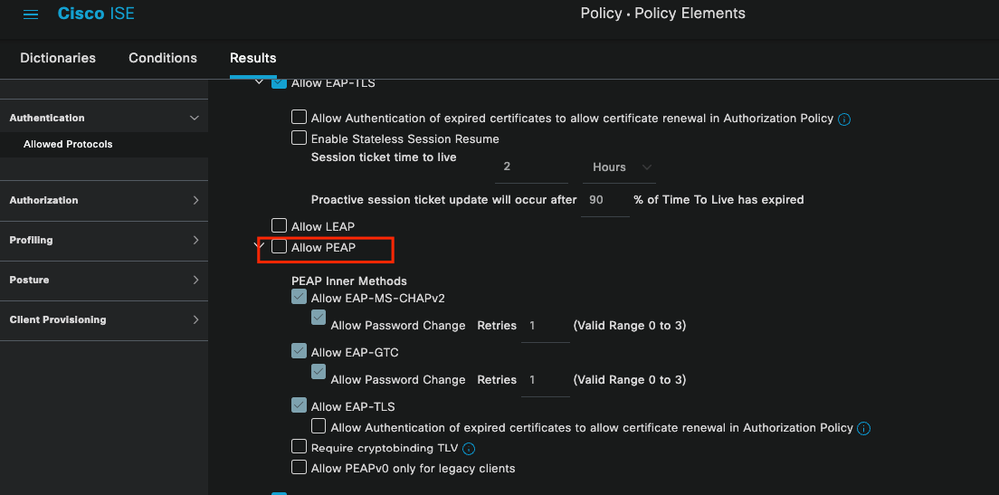

このエラーは簡単に解決できます。解決するには、Policy > Policy Elements > Authentication > Allowed Protocolsの順に移動します。 オプションAllow PEAPが無効になっているかどうかを確認します。

Allowed Portcolsセクション

Allowed Portcolsセクション

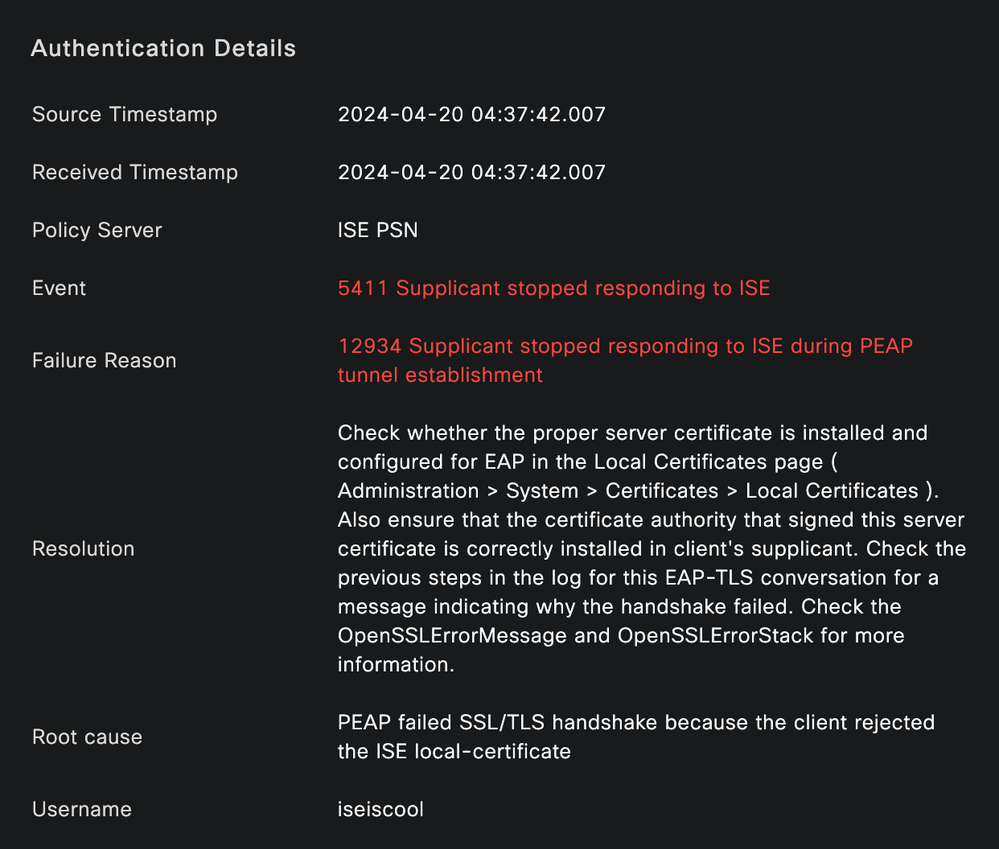

3番目のシナリオ:エンドポイントがISE証明書を信頼しないため、認証が失敗します。

ライブログの詳細に移動します。失敗した認証のレコードを検索し、ライブログの詳細を確認します。

ライブログの詳細

ライブログの詳細

エンドポイントが、PEAPトンネルの確立に使用する証明書を拒否しています。

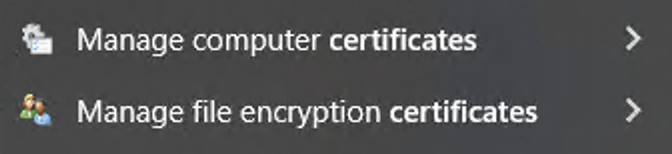

この問題を解決するには、問題が発生したWindowsエンドポイントで、ISE証明書に署名したCAチェーンがWindowsセクションManage User Certificates > Trusted Root Certification AuthoritiesまたはManage Computer Certificates > Trusted Root Certification Authoritiesにあることを確認します。

Windowsの検索バーで検索すると、Windowsデバイス上でこの構成セクションにアクセスできます。

Windows検索バーの結果

Windows検索バーの結果

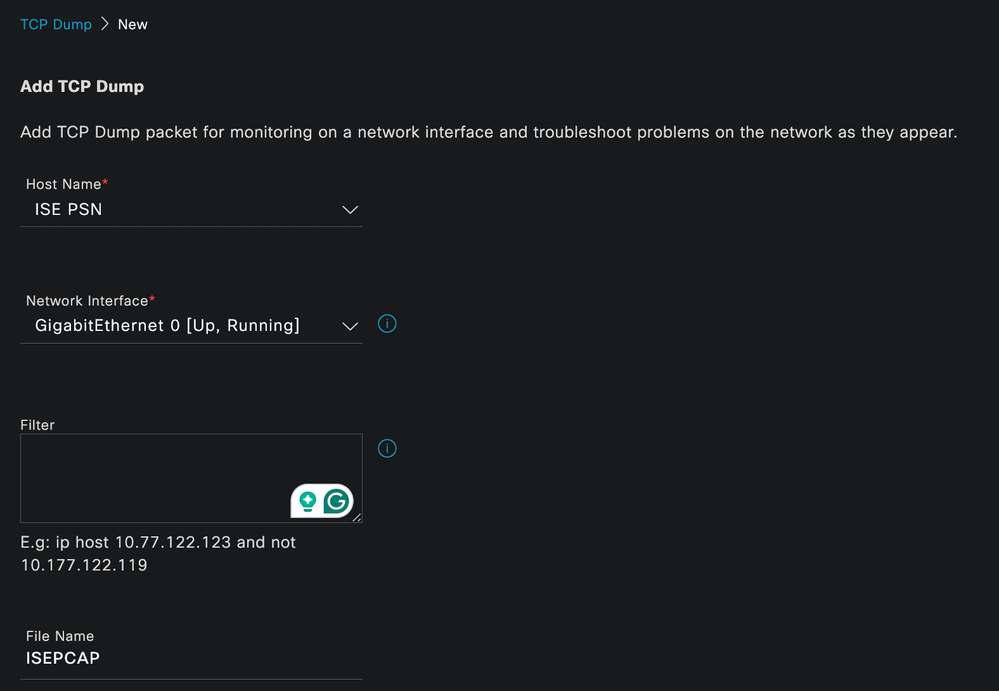

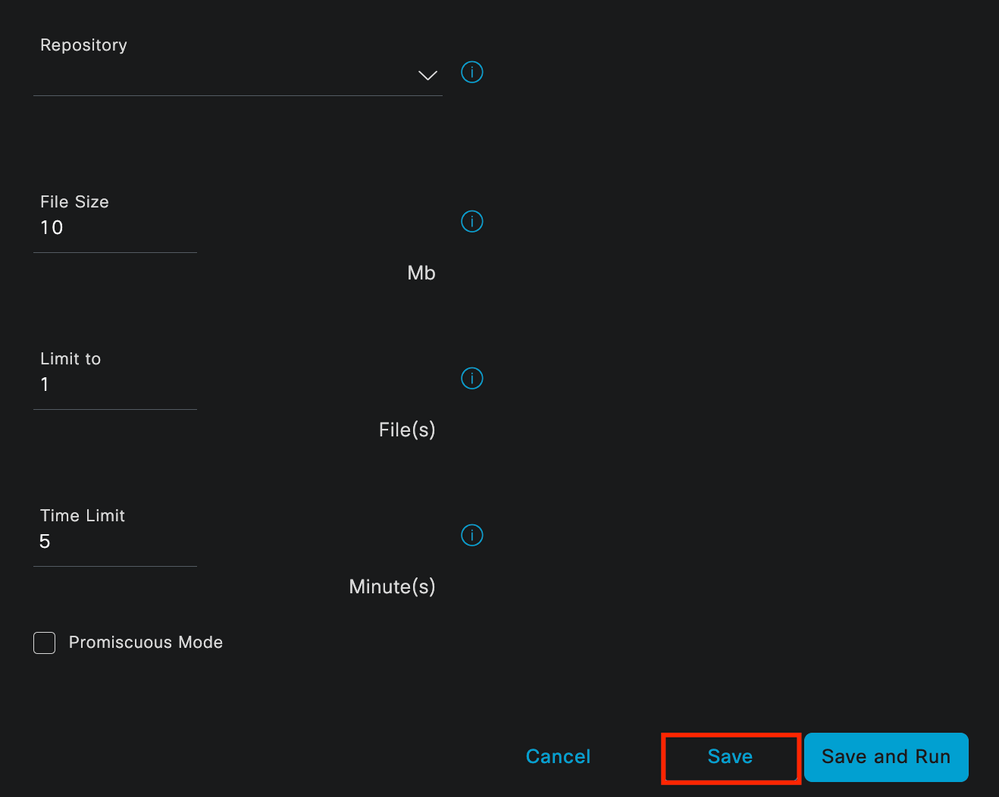

3:ISE TCPダンプツール(パケットキャプチャ)

トラブルシューティングでは、パケットキャプチャ分析が不可欠です。ISEから直接パケットキャプチャを、すべてのノードおよびノードの任意のインターフェイスで取得できます。

このツールにアクセスするには、Operations > Diagnostic Tools > General Tools > TCP Dumpの順に選択します。

TCP Dumpセクション

TCP Dumpセクション

pcapの設定を開始するには、Addボタンをクリックします。

TCPダンプの作成

TCPダンプの作成

TCP Dumpセクション

TCP Dumpセクション

ISEでpcapを作成するには、次のデータを入力する必要があります。

- pcapを取得する必要があるノードを選択します。

- pcapに使用されるISEノードインターフェイスを選択します。

- 特定のトラフィックをキャプチャする必要がある場合は、フィルタを使用します。ISEではいくつかの例を示します。

- pcapに名前を付けます。このシナリオでは、ISEPCAPを使用しました。

- リポジトリを選択します。リポジトリが選択されていない場合、キャプチャはISEローカルディスクに保存され、GUIからダウンロードできます。

- また、必要に応じて、 pcapファイルのサイズを変更します。

- 必要に応じて複数のファイルを使用するため、pcapがファイルサイズを超えると、その後に新しいファイルが作成されます。

- 必要に応じて、pcapのトラフィックのキャプチャ時間を延長します。

最後に、Saveボタンをクリックします。

TCP Dumpセクション

TCP Dumpセクション

準備ができたら、pcapを選択し、Startボタンをクリックします。

Startをクリックすると、Status列がRUNNING状態に変わります。

注:PCAPがRUNNING状態のときに、障害の発生しているシナリオやキャプチャする必要がある動作を複製します。完了すると、RADIUSの詳細、カンバセーションがPCAPに表示されます。

PCAPの実行中に必要なデータをキャプチャしたら、pcapコレクションを終了します。もう一度選択して、Stopをクリックします。

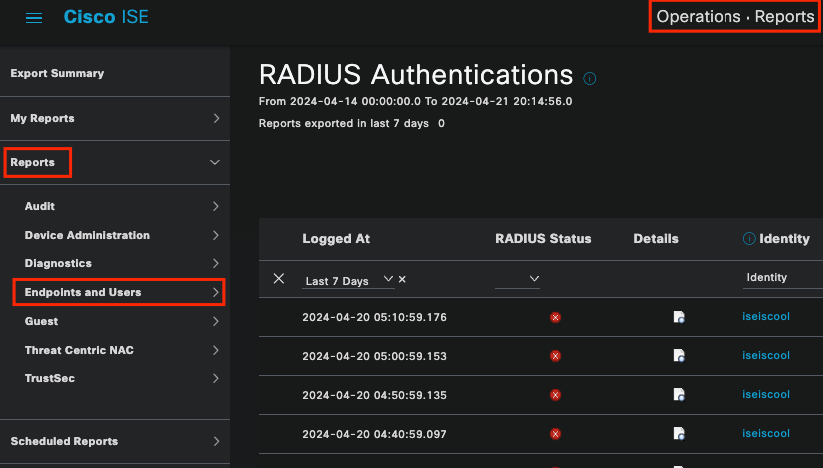

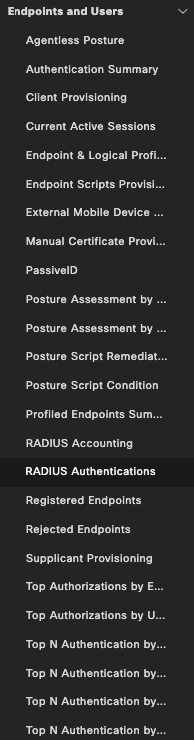

3 - 1 ISEレポート

より詳細な分析が必要な場合、ISEは過去のイベントを調査するための有用なレポートを提供します。

これらを見つけるには、Operations > Reports > Reports > Endpoints and Usersの順に移動します。

ISEレポートセクション

ISEレポートセクション

エンドポイントとユーザのレポート

エンドポイントとユーザのレポート

このセクションでは、トラブルシューティングするシナリオに応じて役立つ可能性がある異なるデータを提供する複数のレポートを確認できます。

次に、認証エラーに使用できるレポートをいくつか示します。

3-2 RADIUS認証レポート

ISEライブログセクションでは、最大24時間の過去のデータを選択できます。古い認証が必要になる場合があります。過去に正常に動作していた認証が突然失敗し始めると、実際に動作していない認証と過去に動作していた認証を比較する必要があります。これは、RADIUS認証レポートで実現できます。

このレポートでは、過去30日間までの期間を選択できます。また、各認証のライブログ詳細レポートを保持します。

認証レポート

認証レポート

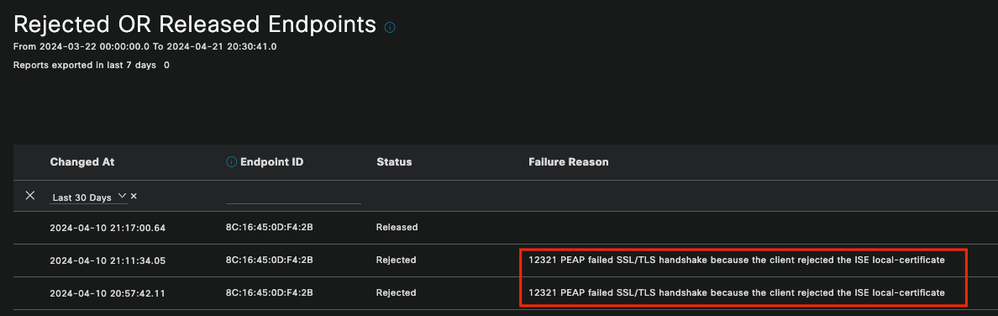

3-3拒否またはリリースされたエンドポイント

拒否されたエンドポイントの障害原因を確認します。拒否またはリリースされたエンドポイントのレポートを確認できます。シナリオでは、EAP証明書がISE導入環境のすべてのPSNノードで更新され、完全な領域に対するPEAP認証が失敗し始めます。このレポートはチェックできます。ライブログの詳細をチェックしなければ、クライアントがISE証明書を拒否し、信頼していないことがわかります。

拒否されたエンドポイントのレポート

拒否されたエンドポイントのレポート

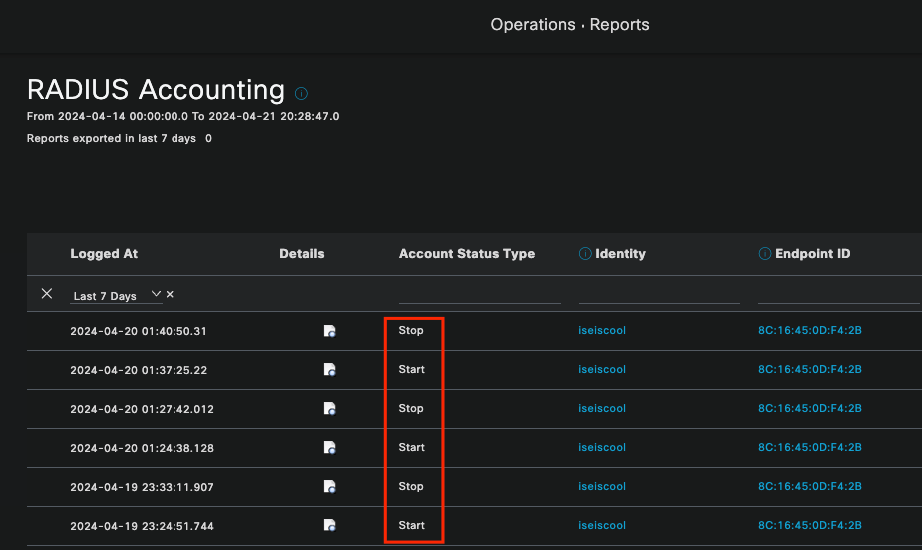

3-4 RADIUSアカウンティングレポート

これは、オーバーライセンスの消費に関する問題が発生した場合によく使用されます。 このようなシナリオでは、ISEはライセンスをリリースしないため、セッションが終了したかどうかを判断できません。ISEは、ネットワークデバイスが送信するアカウンティングパケットを使用してこれを決定します。次に、アカウンティングがネットワークデバイスからISEに正しく共有される場合の表示を示します。

RADIUSアカウンティングレポート

RADIUSアカウンティングレポート

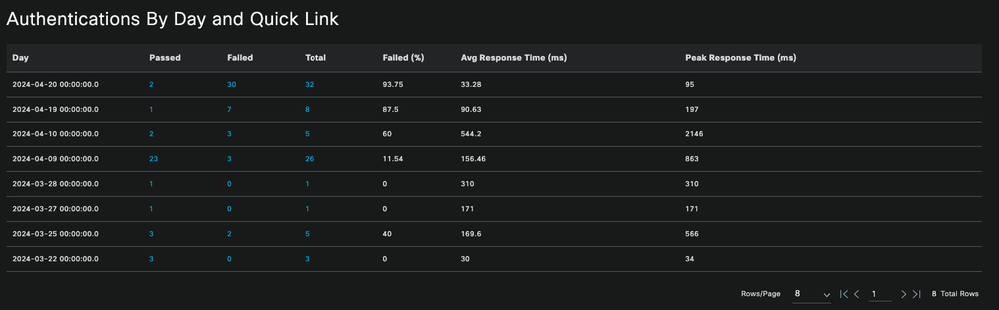

3-5認証サマリーレポート

これらは、ISEが提供する一般的に使用される便利なレポートです。最大30日の古いデータを選択できます。このレポートでは、次のような情報を確認できます。

- 成功した認証と失敗した認証の割合(日単位)。

図:日別認証通過

図:日別認証通過

- 1日あたりの認証数。グラフで、青の値をクリックしてデータを詳細に表示するオプションを使用します。

日別およびクイックリンク別の認証

日別およびクイックリンク別の認証

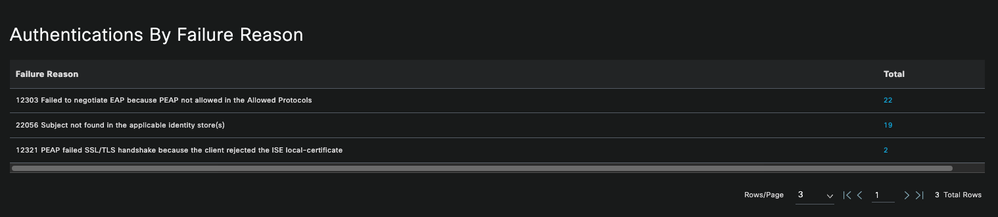

- 障害原因別の認証(トップリストに表示され、最も多く繰り返すものから少なく繰り返すものまで)

障害原因別の認証

障害原因別の認証

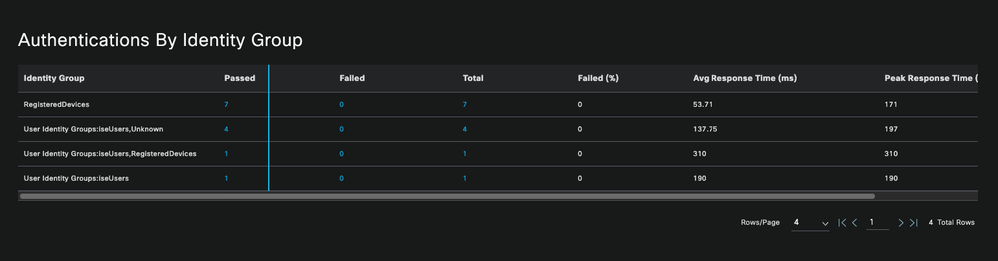

- 展開の認証で一般的に使用されるIDグループを表示するオプション。

IDグループ別の認証

IDグループ別の認証

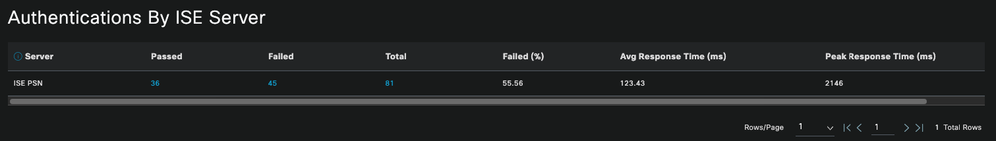

- どのPSNがより多くの認証を受け取るか。

注:このドキュメントで使用する導入では、PSNは1つしか使用していませんが、大規模な導入では、ロードバランシングが必要かどうかを確認する際にこのデータが役立ちます。

ISEサーバによる認証

ISEサーバによる認証

4 - ISEアラーム

ISE ダッシュボードの下のアラームセクションに、導入の問題が表示されます。

トラブルシューティングに役立つISEアラームを次に示します。

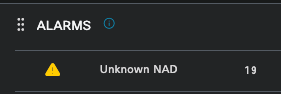

Unknown NAD:このアラームは、エンドポイントを認証し、ISEに到達するネットワークデバイスがある場合に表示されます。ただし、ISEはこれを信頼せず、RADIUS接続をドロップします。最も一般的な原因は、ネットワークデバイスが作成されていないか、ネットワークデバイスが使用しているIPがISEに登録されているものと同じでないことです。

不明なNAD

不明なNAD

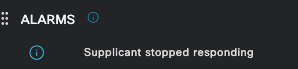

Supplicant Stopped Responding:このアラームは、サプリカントの通信に問題がある場合に発生します。ほとんどの場合、サプリカントの設定ミスが原因で、エンドポイント側でチェックと調査を行う必要があります。

サプリカントの応答の停止

サプリカントの応答の停止

Active directory diagnostic tool found issues:Active Directoryを使用してユーザIDを検証する場合、コミュニケーションプロセスに問題が発生し始めたり、接続が切断したりすると、このアラームが表示されます。次に、AD上に存在するIDの認証が失敗する理由を理解します。

AD診断に失敗しました

AD診断に失敗しました

COA(Change of Authorization)失敗:ISEの複数のフローがCoAを使用しています。このアラームは、CoAポートが任意のネットワークデバイスと通信中に問題が発生した場合に通知します。

Coa失敗

Coa失敗

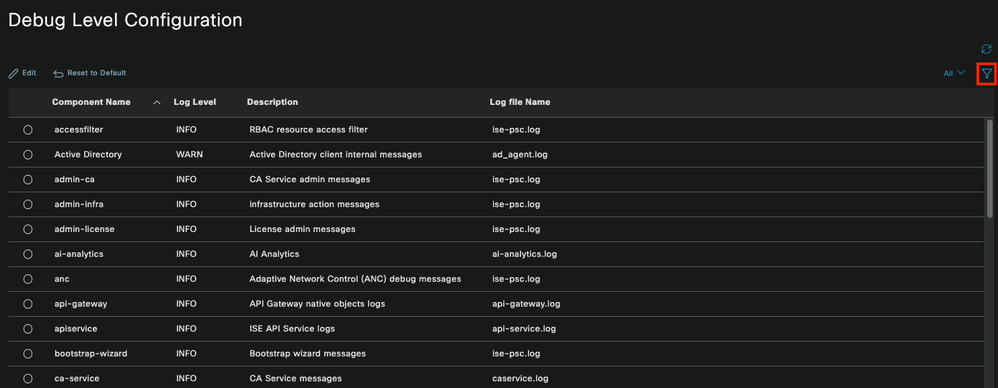

5:ISEデバッグ設定とログ収集

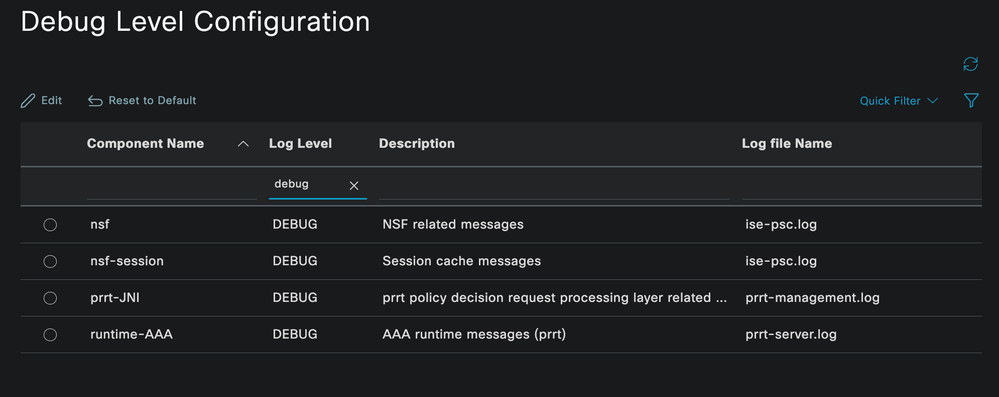

認証プロセスの詳細を続行するには、DEBUGでmabとdot1xの問題に関する次のコンポーネントを有効にする必要があります。

問題:dot1x/mab

デバッグレベルに設定する属性。

- ランタイムAAA (prrt-server.log)

- nsf(ise-psc.log)

- nsf-session(ise-psc.log)

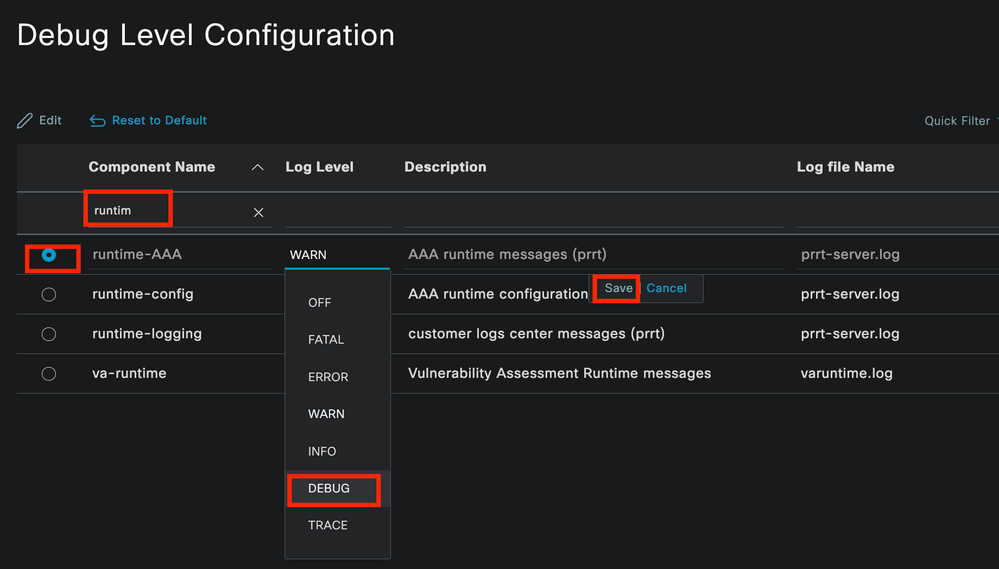

コンポーネントをDEBUGレベルにするには、まず、認証に失敗している、または調査が必要なPSNを特定する必要があります。この情報は、ライブログから取得できます。その後、ISEメニュー>トラブルシューティング>デバッグウィザード>デバッグログ設定>PSNの選択>編集ボタンのクリックに移動する必要があります。

次のメニューが表示されます。フィルタアイコンをクリックします。

デバッグログの設定

デバッグログの設定

コンポーネント名の列で、上記の属性を検索します。各ログレベルを選択し、DEBUGに変更します。変更を保存します。

ランタイムAAAコンポーネント設定

ランタイムAAAコンポーネント設定

各コンポーネントの設定が完了したら、DEBUGを使用してフィルタリングを行い、すべてのコンポーネントが正しく設定されているかどうかを確認します。

デバッグログの設定

デバッグログの設定

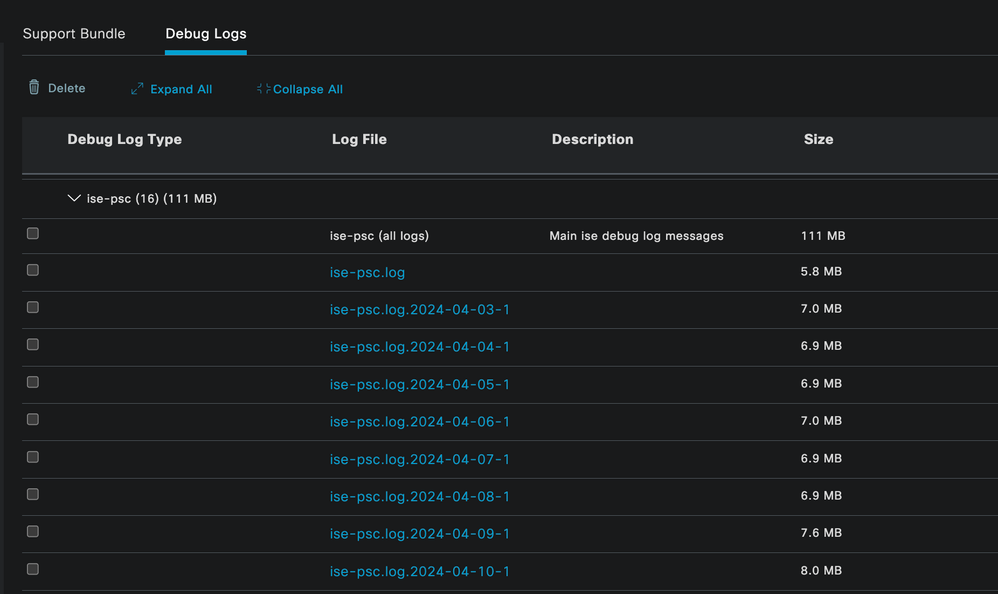

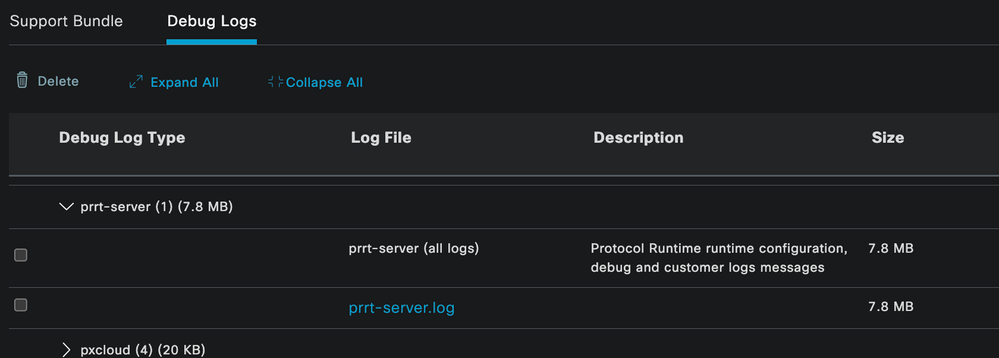

ログをただちに分析する必要がある場合は、パスISEメニュー>操作>トラブルシューティング>ログのダウンロード>アプライアンスノードリスト> PSNに移動し、DEBUGS > Debug Logsを有効にすることで、ログをダウンロードできます。

この場合、prrt-server.logおよびise-psc.logでdot1xおよびmabの問題をダウンロードする必要があります。ダウンロードする必要があるログは、最後のテストの日付が含まれているログです。

この画像に示されているログファイルをクリックしてダウンロードするだけです(青いテキストで表示されています)。

PSNノードからのデバッグログ

PSNノードからのデバッグログ

Debug Logsセクション

Debug Logsセクション

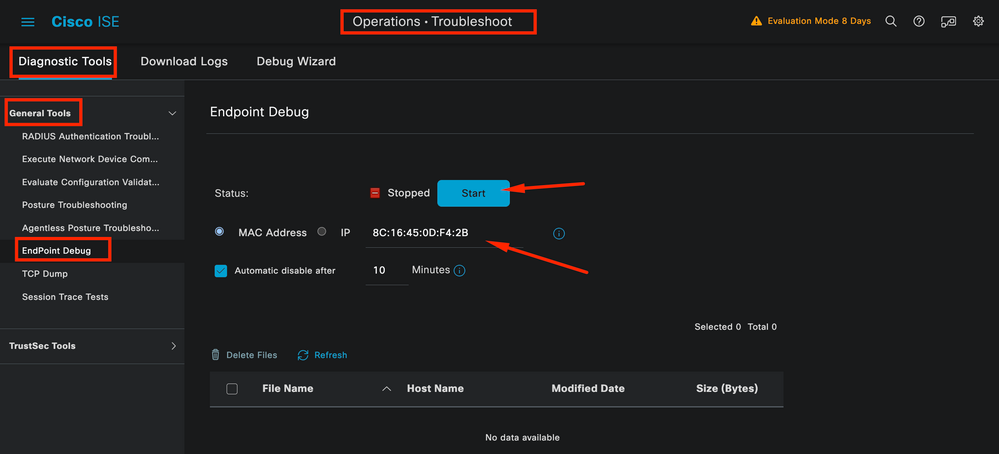

6 – エンドポイントごとのISEのデバッグ

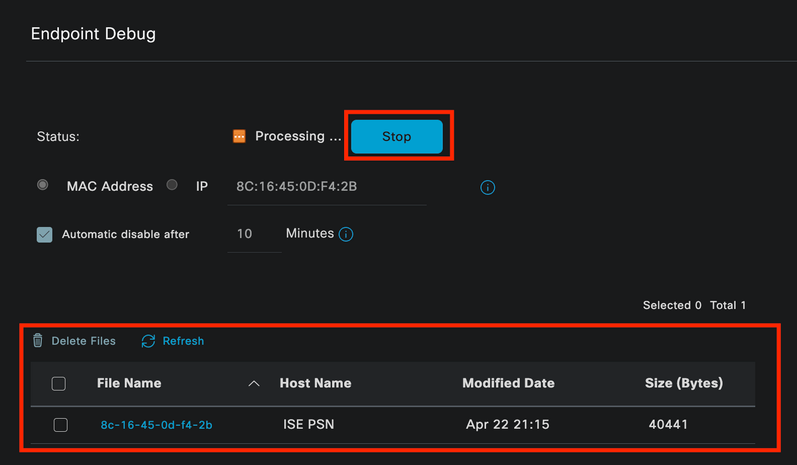

MACアドレスまたはIPに基づいてエンドポイントごとにデバッグログを取得する別のオプションもあります。Endpoint Debug ISEツールを使用できます。

ISEメニュー> Operations > Troubleshoot > Diagnostic Tools > General Tools > Endpoint Debugの順に移動します。

エンドポイントのデバッグ

エンドポイントのデバッグ

次に、目的のエンドポイント情報を入力して、ログのキャプチャを開始します。[Start(スタート)] をクリックします。

警告メッセージが表示されたら、Continueをクリックします。

エンドポイントのデバッグ

エンドポイントのデバッグ

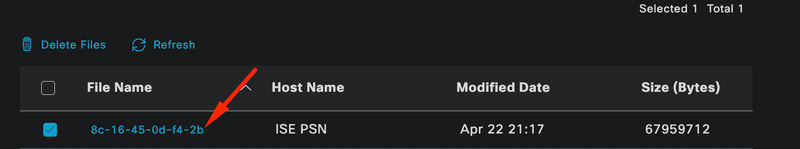

情報をキャプチャしたら、Stopをクリックします。

青で表示されたファイル名をクリックします。次の図を参照してください。

エンドポイントのデバッグ

エンドポイントのデバッグ

認証ログは、「Debug Log Configuration」から直接有効にせずに、DEBUGログで表示できる必要があります。

注:Endpoint Debugの出力では省略できることがあります。そのため、Debug Log Configurationで生成するより完全なログファイルを使用し、必要なすべてのログを必要なファイルからダウンロードします。前述の「ISEデバッグの設定とログ収集」セクションで説明したとおり。

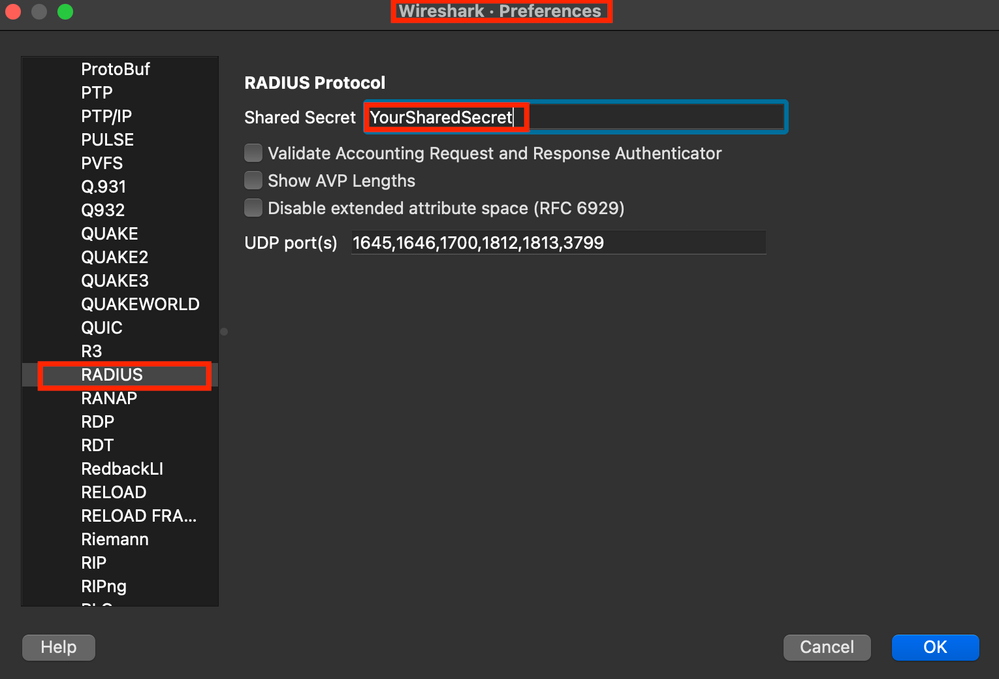

7:RADIUSパケットの復号化

Radiusパケットは、ユーザパスワードフィールド以外は暗号化されません。ただし、送信されたパスワードを確認する必要があります。Wireshark > Preferences > Protocols > RADIUSの順に移動してユーザが送信したパケットを確認してから、ISEとネットワークデバイスで使用するRADIUS共有キーを追加できます。その後、RADIUSパケットは復号化されて表示されます。

Wireshark Radiusオプション

Wireshark Radiusオプション

8 – ネットワークデバイスのトラブルシューティングコマンド

次のコマンドは、ISR 1100または有線NADデバイスの問題のトラブルシューティングに役立ちます。

8 - 1 AAAサーバまたはISEが使用可能で、ネットワークデバイスから到達可能かどうかを確認するには、show aaa serversを使用します。

Router>show aaa servers

RADIUS: id 1, priority 1, host 10.88.240.80, auth-port 1645, acct-port 1646, hostname ISE-PSN-1

State: current UP, duration 2876s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 2876s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (2) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (3) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (4) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (5) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (6) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (7) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (8) : current UP, duration 3015s, previous duration 0s

WNCD Platform Dead: total time 0s, count 0UP

Quarantined: No

Authen: request 11, timeouts 0, failover 0, retransmission 0

Response: accept 1, reject 0, challenge 10

Response: unexpected 0, server error 0, incorrect 0, time 33ms

Transaction: success 11, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Dot1x transactions:

Response: total responses: 11, avg response time: 33ms

Transaction: timeouts 0, failover 0

Transaction: total 1, success 1, failure 0

MAC auth transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Author: request 0, timeouts 0, failover 0, retransmission 0

Response: accept 0, reject 0, challenge 0

Response: unexpected 0, server error 0, incorrect 0, time 0ms

Transaction: success 0, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

MAC author transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Account: request 6, timeouts 4, failover 0, retransmission 3

Request: start 1, interim 0, stop 0

Response: start 1, interim 0, stop 0

Response: unexpected 0, server error 0, incorrect 0, time 27ms

Transaction: success 2, failure 1

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Elapsed time since counters last cleared: 47m

Estimated Outstanding Access Transactions: 0

Estimated Outstanding Accounting Transactions: 0

Estimated Throttled Access Transactions: 0

Estimated Throttled Accounting Transactions: 0

Maximum Throttled Transactions: access 0, accounting 0

Consecutive Response Failures: total 0

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 0, current 0 total 0

Consecutive Timeouts: total 3

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 3, current 0 total 3

Requests per minute past 24 hours:

high - 0 hours, 47 minutes ago: 4

low - 0 hours, 45 minutes ago: 0

average: 0

Router>

8-2ポートのステータス、詳細、セッションに適用されているACL、認証方法、さらに役立つ情報を表示するには、show authentication sessions interface <interface where the laptop is attached> detailsコマンドを使用します。

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x01D9BEFB

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C0777AECD

Acct Session ID: 0x00000003

Handle: 0x0a000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success

Router#

8-3グローバルコンフィギュレーションにaaaに必要なすべてのコマンドがあることを確認するには、show running-config aaaを実行します。

Router#sh run aaa

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client <A.B.C.D> server-key Cisc0123

!

!

radius server COHVSRADISE01-NEW

address ipv4 <A.B.C.D> auth-port 1645 acct-port 1646

timeout 15

key Cisc0123

!

!

aaa group server radius ISE-CLUSTER

server name COHVSRADISE01-NEW

!

!

!

!

aaa new-model

aaa session-id common

!

!

Router#

8-4もう1つの便利なコマンドは、test aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacyです。

Router#test aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacy

User was successfully authenticated.

Router#

9 – ネットワークデバイス関連のデバッグ

- debug dot1x all:すべてのdot1x EAPメッセージを表示します

- debug aaa authentication:AAAアプリケーションからの認証デバッグ情報を表示します

- debug aaa authorization:AAA認可のデバッグ情報を表示します

- debug radius authentication:認証用に、プロトコルレベルのアクティビティに関する詳細情報を提供します

- debug radius:プロトコルレベルのアクティビティに関する詳細情報を提供します

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

29-Apr-2024 |

初版 |

シスコ エンジニア提供

- デビッド・アルバニル・デ・カスティージャシスコセキュリティテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック