はじめに

このドキュメントには、Cisco IOS XE ソフトウェア の Web UI における権限昇格の脆弱性に関する Cisco Technical Assistance Center のテクニカル FAQ が記載されています。 詳細については、この脆弱性に関するセキュリティアドバイザリと Cisco Talos のブログを参照してください。

概要

このドキュメントでは、ip http server コマンドまたは ip http secure-server コマンドを無効にすることの意味と、その影響を受けるその他の機能について説明します。 さらに、機能を完全に無効にできない場合に、Web UI へのアクセスを制限するために、アドバイザリに概要が示されているアクセスリストを設定する方法の例を示します。

1. どの製品が影響を受けますか。

バージョン 16.x 以降の Cisco IOS XE ソフトウェアを実行している製品のみが影響を受けます。 Nexus 製品、ACI、従来の IOS デバイス、IOS XR、ファイアウォール(ASA/FTD)、ISE は影響を受けません。Identity Services Engine の場合、HTTP/HTTPS サーバーを無効にすると、別の影響が生じる可能性があります。 ISE に関するセクションを参照してください。

2. 製品が Cisco IOS XE を実行しているかどうかを確認するにはどうすればよいですか。

CLI(コマンド ライン インターフェイス)から show version コマンドを実行すると、次のように、ソフトウェアのタイプが表示されます。

switch#show version

Cisco IOS XE Software, Version 17.09.03

Cisco IOS Software [Cupertino], C9800-CL Software (C9800-CL-K9_IOSXE), Version 17.9.3, RELEASE SOFTWARE (fc6)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2023 by Cisco Systems, Inc.

Compiled Tue 14-Mar-23 18:12 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2023 by cisco Systems, Inc.

All rights reserved.Cisco IOS-XE ソフトウェアの特定のコンポーネントは、GNU 一般公的使用許諾(GPL)バージョン 2.0 の下でライセンス交付を受けています。GPL バージョン 2.0 の下でライセンス交付を受けたソフトウェアコードは無料のソフトウェアであり、 一切の保証を伴いません。GPL バージョン 2.0 の条項に従って、このような GPL コードの再配布や変更が可能です。詳細については、IOS-XE ソフトウェアに付属のマニュアルや「ライセンス通知」ファイル、または IOS-XE ソフトウェア付属のカタログに記載されている URL を参照してください。

ソフトウェアバージョン 16.x 以降のみが、この脆弱性の影響を受けます。 影響を受けるソフトウェアのバージョンの例は、次のとおりです。

16.3.5

16.12.4

17.3.5

17.6.1

17.9.4

影響を受けない IOS XE のバージョンの例は、次のとおりです。

3.17.4S

3.11.7E

15.6-1.S4

15.2-7.E7

を選択します。 Identity Services Engine(ISE)リダイレクトのユースケースを使用していますが、HTTP/HTTPS サーバーを無効にできません。どうしたらよいですか。

ip http server および ip http secure-server を無効にすると、次のようなユースケースが機能しなくなります。

- デバイスセンサーベースのプロファイリング

- ポスチャのリダイレクトおよび検出

- ゲスト リダイレクト

- BYOD のオンボーディング

- MDM のオンボーディング

Web UI へのアクセスを必要としない IOS-XE デバイスでは、引き続き ISE リダイレクトのユースケースを許可しながら、Web UI へのアクセスを防ぐために次のコマンドを使用することをお勧めします。

- ip http active-session-modules none

- ip http secure-active-session-modules none

Catalyst 9800 コントローラなどを使用しており、Web UI へのアクセスが必要な場合は、HTTP アクセスクラス ACL を使用して Web UI へのアクセスを制限できます。次のドキュメントを参照してください:https://www.cisco.com/c/en/us/support/docs/ios-nx-os-software/ios-xe-17/221107-filter-traffic-destin...

HTTP アクセスクラス ACL では、引き続き、ISE リダイレクトのユースケースを機能させることができます。

4.C9800 ワイヤレス LAN コントローラ(WLC)を使用していますが、HTTP/HTTPS サーバーを無効にできません。どうしたらよいですか。

A4: ip http server および ip http secure-server を無効にすると、次のユースケースが機能しなくなります。

- WLC Web UI へのアクセス。これは、WebAdmin GUI へのアクセスにワイヤレス管理インターフェイス(WMI)、サービスポート、またはその他の SVI が使用されている場合にも当てはまります。

- Day 0 セットアップウィザードが失敗します。

- Web 認証:ゲストアクセス(WLC 内部ページ、カスタム Web 認証ページ、ローカル Web 認証、中央 Web 認証のリダイレクトのいずれでも)がリダイレクトされなくなります。

- C9800-CL で、自己署名証明書の生成が失敗します。

- RESTCONF アクセス。

- S3 および CloudWatch。

- ワイヤレスアクセスポイントでの IOX アプリケーション ホスティング。

これらのサービスを引き続き使用するには、次の手順を実行する必要があります。

(1)HTTP/HTTPS を有効のままにします。

(2)ACL を使用して、C9800 WLC Web サーバーへのアクセスを、信頼できるサブネット/アドレスのみに制限します。

アクセスリストの設定の詳細については、次を参照してください: https://www.cisco.com/c/en/us/support/docs/ios-nx-os-software/ios-xe-17/221107-filter-traffic-destined-to-cisco-ios-xe.html にアクセスしてください。

注:

1. AireOS WLC には脆弱性はありません。

2. AP 上の組み込みワイヤレス(EWC-AP)およびスイッチ上の組み込みワイヤレス(EWC-SW)を含む C9800 のすべてのフォームファクタ(C9800-80、C9800-40、C9800-L、C9800-CL)に脆弱性があります。

3. HTTP ACL は、C9800 WLC 上の HTTP サーバーへのアクセスのみをブロックします。WLC 内部ページ、カスタム Web 認証ページ、ローカル Web 認証、または中央 Web 認証を使用しているかどうかにかかわらず、Web 認証ゲストアクセスには影響しません。

4. HTTP ACL は、CAPWAP 制御トラフィックまたはデータトラフィックにも影響しません。

5. ゲストなどの信頼できないネットワークが HTTP ACL で許可されていないことを確認してください。

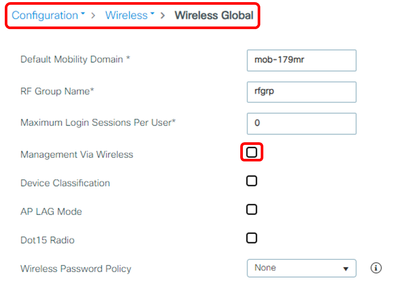

必要に応じて、ワイヤレスクライアントによる WebAdmin GUI へのアクセスを完全にブロックするには、[ワイヤレスでの管理(Management Via Wireless)] が無効になっていることを確認してください。

GUI:

CLI:

C9800(config)#no wireless mgmt-via-wireless

C9800(config)#exit

5. セキュリティアドバイザリには、この脆弱性を検出してブロックする Snort ルールがあると記載されています。これらのルールが FTD にインストールされ、機能していることを確認するにはどうすればよいですか。

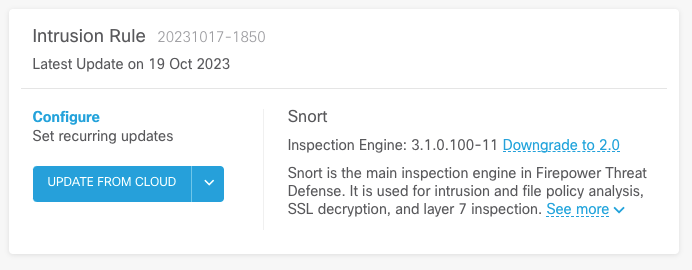

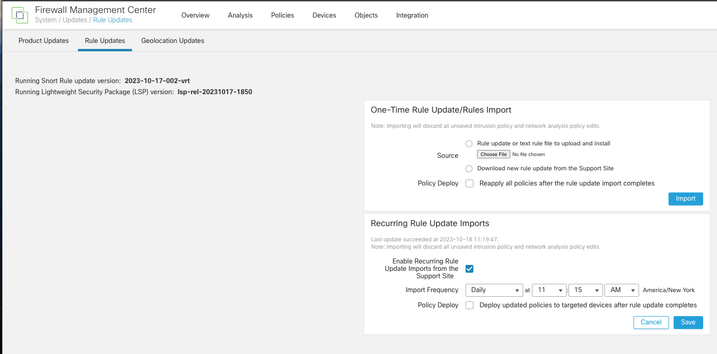

Snort ルールがデバイスにインストールされていることを確認するには、LSP 20231014-1509 または SRU-2023-10-14-001 が存在することを確認します。これがインストールされていることを確認する方法は、FDM 管理対象デバイスと FMC 管理対象デバイスで異なります。

a. ルールがインストールされていることを確認します。

FDM

- [デバイス(Device)] > [更新(Updates)]([設定の表示(View Configuration)])に移動します。

- [侵入ルール(Intrusion Rule)] を調べて、20231014-1509 以降であることを確認します。

FMC

- [システム(System)] > [更新(Updates)] > [ルールの更新(Rule Updates)] に移動します。

- 実行中の Snort ルールの更新と実行中の Lightweight Security Package(LSP)を調べて、LSP 20231014-1509 または SRU-2023-10-14-001 以上を実行していることを確認します。

b. 侵入ポリシーでルールが有効になっていることを確認します。

侵入ポリシーが Talos 組み込みポリシー(「セキュリティよりも接続性を優先」、「接続性よりもセキュリティを優先」、「バランスのとれたセキュリティと接続性」)に基づいている場合、これらのルールは、有効になり、デフォルトでドロップするように設定されます。

どの Talos 組み込みポリシーにも基づいていない場合は、侵入ポリシーで、これらのルールに関するルールアクションを手動で有効にする必要があります。 これを実行するには、次のドキュメントを参照してください。

Snort 3: https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/snort/720/snort3-configuration-guide-v72/tuning-intrusion-policies.html#ID-2237-00000683_snort3

Snort 2: https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/720/management-center-device-config-72/intrusion-tuning-rules.html#ID-2237-00000683

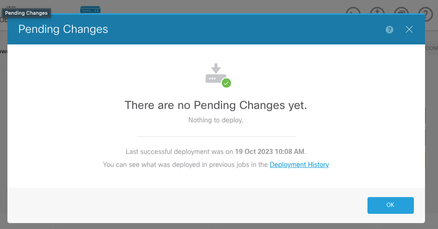

c. IPS ポリシーが FTD デバイスに展開されていることを確認します。

FDM

- 次の展開のアイコンをクリックします:

- SRU/LSP に関連する「保留中の変更」がないことを確認します。

FMC

- [展開(Deploy)] > [高度な展開(Advanced Deploy)] をクリックします。

- SRU/LSP に関連する「保留中の展開」がないことを確認します。

6. Cisco IOS XE を実行している Cisco Unified Border Element(CUBE)があります。HTTP/HTTPS サーバーを無効にできますか。

CUBE 展開の大部分は、IOS XE にバンドルされている HTTP/HTTPS サービスを使用しないため、サービスを無効にしても機能に影響はありません。XMF ベースのメディア分岐機能を使用している場合は、アクセスリストを設定し、信頼できるホスト(CUCM/サードパーティクライアント)のみが含まれるように HTTP サービスへのアクセスを制限する必要があります。 設定例はこちらで確認できます。

7. Cisco IOS XE を実行している Cisco Unified Communications Manager Express(CME)があります。HTTP/HTTPS サーバーを無効にできますか。

CME ソリューションでは、ユーザーディレクトリに対して HTTP サービスが使用され、登録済みの IP フォンに対して追加のサービスが使用されます。サービスを無効にすると、この機能が動作しなくなります。アクセスリストを設定し、IP フォン ネットワーク サブネットのみが含まれるように HTTP サービスへのアクセスを制限する必要があります。設定例はこちらで確認できます。

8. HTTP/HTTPS サーバーを無効にすると、Cisco DNA Center でデバイスを管理する機能に影響しますか。

HTTP/HTTPS サーバーを無効にしても、Cisco DNA Center で管理されるデバイスのデバイス管理機能または到達可能性には影響しません。これには、SDA(Software-Defined Access)環境のデバイスが含まれます。HTTP/HTTPS サーバーを無効にすると、アプリケーション ホスティング機能と、Cisco DNA Center のアプリケーション ホスティング環境内で使用されているサードパーティ製アプリケーションに影響します。これらのサードパーティ製アプリケーションは、通信と機能において HTTP/HTTPS サーバーに依存する場合があります。

9. デバイスで HTTP/HTTPS サーバーを無効にすると、スマートライセンスに影響しますか。

一般に、スマートライセンシングは HTTPS クライアント機能を使用するため、HTTP(S)サーバー機能を無効にしてもスマートライセンシングの動作には影響しません。 スマートライセンシングの通信が損なわれる唯一のシナリオは、CSLU 外部アプリケーションまたは SSM オンプレミスが使用されていて、それが、デバイスから RUM レポートを取得するように RESTCONF で設定されている場合です。

10. AAA が設定されている場合でも、攻撃者はこの脆弱性をエクスプロイトしてローカルユーザーを作成できますか。

はい、攻撃者は、使用されている認証方式に関係なく、この脆弱性をエクスプロイトしてローカルユーザーを作成できると考えられます。ログイン情報は、AAA システムにではなく、エクスプロイトされるデバイスにローカルに存在することに注意してください。

11 . ルータを CA サーバーとして使用していて、HTTP/HTTPS ACL がすでにマシン IP をブロックするように設定されている場合、「curl」応答はどうなりますか。

「curl」応答は、次のように、「403 Forbidden」になります。

(base) desktop ~ % curl http://<device ip>

<html>

<head><title>403 Forbidden</title></head>

<body bgcolor="white">

<center><h1>403 Forbidden</h1></center>

<hr><center>nginx</center>

</body>

</html>

12. ソフトウェア修正プログラムまたはソフトウェア メンテナンス ユニット(SMU)を使用できるかどうかは、どこで確認できますか。

詳細については、「Cisco IOS XE ソフトウェア Web UI 特権昇格の脆弱性に対するソフトウェア修正の提供状況」を参照してください。