概要

このドキュメントでは、Package Contact Center(PCCE)コンポーネントでローカルに認可を管理するために、Microsoft Active Directory(AD)の依存関係を削除するために必要な手順について説明します。

著者:Cisco TACエンジニア、Meenakshi Sundaram、Ramiro Amaya、およびAnuj Bhatia

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Package Contact Center Enterprise

- Microsoft Active Directory

使用するコンポーネント

このドキュメントで使用されている情報は、PCCE 12.5(1)バージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。ネットワークが稼働中の場合は、すべてのステップの潜在的な影響を確実に理解してください。

背景説明

PCCE 12.5リリースでは、管理サーバ(AW)上のローカルユーザグループにユーザ権限が付与されます。これにより、ユーザはActive Directory(AD)から認可を移動できます。 これは、レジストリADSecurityGroupUpdateによって制御されます。このレジストリはデフォルトで有効になっており、Microsoft ADセキュリティグループを使用して、セットアップおよび設定作業を実行するためのユーザーアクセス権を制御しません。

注:ローカル認証のサポートは、Unified Contact Center Enterprise(UCCE)12.0で開始され、PCCE 12.5でサポートされるようになりました。

注:ビジネスで以前の動作(AD許可)を実装する必要がある場合は、ADSecurityGroupUpdateフラグを1に変更できます。

設定

ローカルAWサーバでUcceConfigグループの権限を付与するには、まず権限をレジストリレベルで提供し、次にフォルダレベルで提供する必要があります。

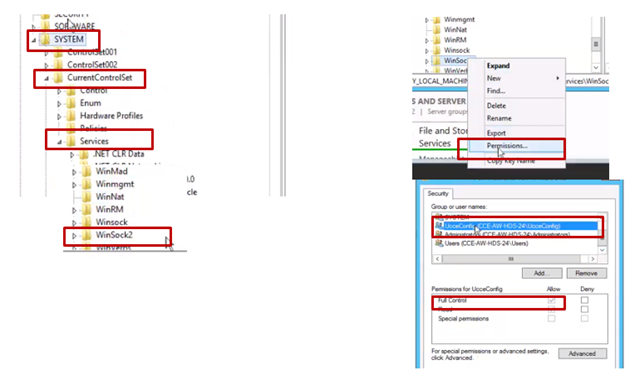

ステップ1:レジストリ権限を設定します。

1. regedit.exeユーティリティを実行します。

2. HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WinSock2を選択します。

を選択します。 [セキュリティ]タブの[権限]で、[UcceConfig]グループを選択し、[フルコントロール]オプションの[許可]をオンにします。

4.これらのレジストリのUcceConfigグループに完全な制御を付与するには、前の手順を繰り返します。

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems, inc.\ICM

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Cisco Systems, inc.\ICM

ステップ2:フォルダ権限を設定します。

1. Windowsエクスプローラで、<ICM Installed Directory>:\icmに移動し、[プロパティ]を選択します。

2. [Security]タブで[UcceConfig]を選択し、[Full Control]オプションの[Allow]をオンにします。

3. 「OK」を選択して変更を保存します。

4.上記の手順を繰り返して、C:\Temp folderのUcceConfigグループに完全な制御を付与します。

5. SQL Management Studioで、次の手順を実行します。

a) [Security] > [Logins]に移動します。

b) <マシン名>\UcceConfigを見つけます。

c)右クリックして[Properties]を選択します。

d) [User Mappings]に移動し、AWDBデータベースを選択します。

e) GeoTelAdmin、GeoTelGroup、およびpublicチェックボックスをオンにします。

f)履歴データ(HDS)データベースに対して手順d)を繰り返します。

事前設定が完了したら、ドメインユーザを昇格して設定とセットアップの権限を取得する手順に従います。

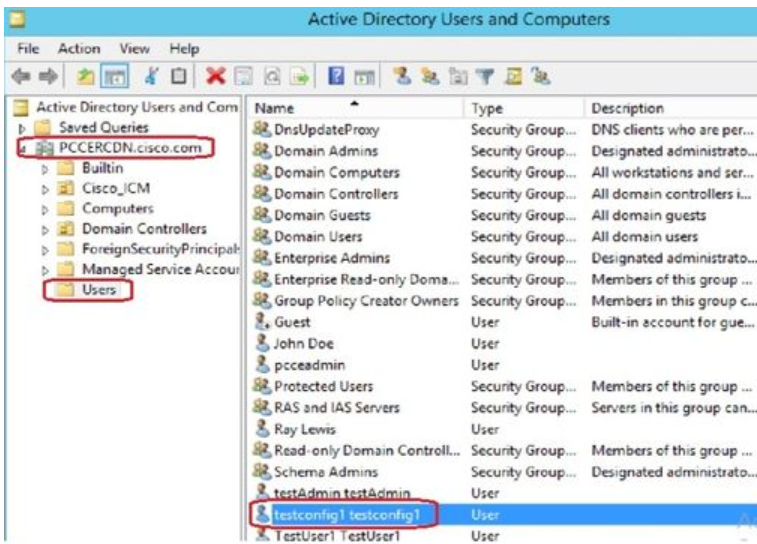

ステップ3:ドメインユーザの設定。

1. ADでドメインユーザを作成します。この演習では、testconfig1ユーザが作成されました。

2.ドメインadminまたはローカルadminアカウントでAWサーバにログインします。

2.ドメインadminまたはローカルadminアカウントでAWサーバにログインします。

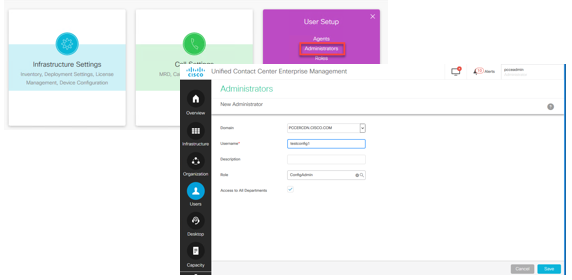

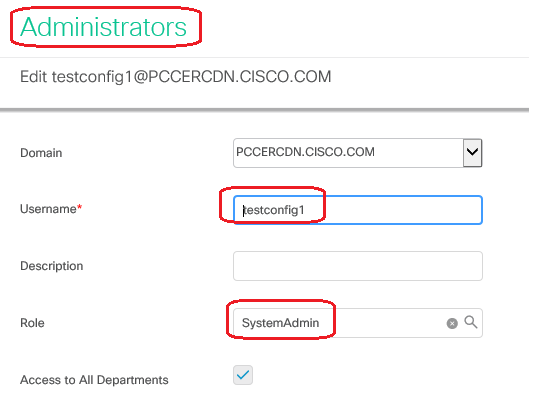

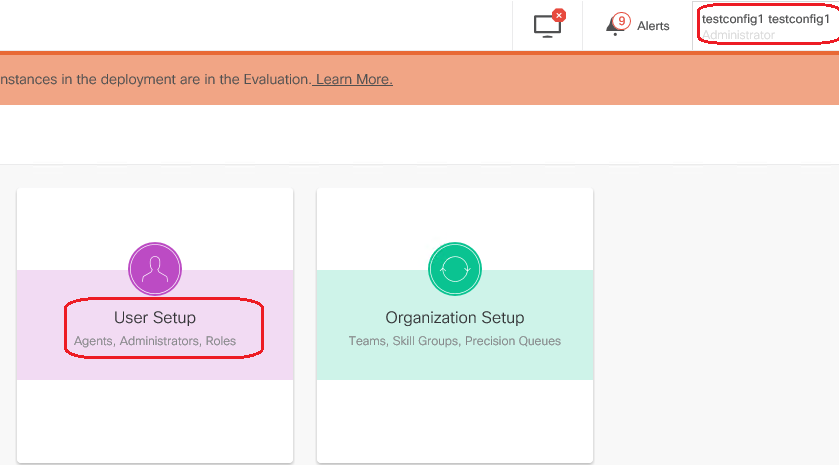

3. AWでCCE Adminを開きます。[User Setup]カードに移動し、[Administrators]を選択します。ユーザを追加し、ロールConfigAdminを選択します。

12.5バージョンより前のPCCEでは、この変更により、インスタンスOrganizational Unit(OU)の下のドメインのConfigセキュリティグループが更新されましたが、12.5では、デフォルトの動作では、そのユーザをADグループに追加できません。図に示すように、ドメインのICM Configセキュリティグループにこのユーザの更新はありません。

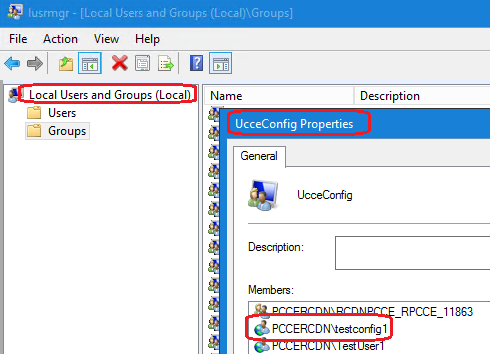

4. AWサーバの[Computer Management] > [Local Users and Groups] > [Groups]で[UcceConfig]を選択し、testconfig1ユーザを追加します。

5.マシンからログアウトし、testconfig1ユーザのクレデンシャルでログインします。このユーザは設定権限を持っているため、CCE管理者、スクリプト、インターネットスクリプトエディタなどのCCE設定ツールを実行できます。

6.ただし、ユーザーがセットアップ権限を必要とするタスクを実行しようとすると、失敗します。このユーザは、すべてのCCE管理リソースまたはセットアップツールにアクセスできません。

図に示すように、PCCE 4K展開のtestconfig1ユーザはペリフェラルゲートウェイ(PG)設定を実行しようとします。システムは変更を警告メッセージで制限します。

7.ビジネスでこのユーザに設定と共に設定権限を要求する場合は、CCEAdminでユーザロールがSystemAdminに変更されていることを確認する必要があります。

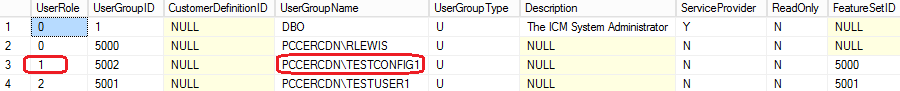

データベースのユーザロールが1(SystemAdmin)として更新されました。

8.ドメインまたはローカルの管理者権限アカウントでAWサーバにログインし、[computer management] > [Local Users and Groups] > [groups]を選択し、[Administrators]でユーザをユーザに追加します。

10.これで、ユーザはそのAWサーバ内のCCEアプリケーションのすべてのリソースにアクセスし、必要な変更を行うことができます。

確認

検証手順は、実際には設定プロセスの一部です。

トラブルシュート

現在、この設定のトラブルシューティングに使用できる特定の手順はありません。

関連情報

PCCEアドミニストレーションガイド

テクニカル サポートとドキュメント – Cisco Systems