はじめに

このドキュメントでは、Cisco Meeting Server(CMS)とCisco Unified Communications Manager(CUCM)間の通信を有効にする方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- CMSバージョン3.8以降

- CUCMおよびIM&P

- Jabber

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- CMSバージョン3.8

- CUCMおよびIM&P 14 SU(3)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、Jabber/Webアプリケーションのプレゼンス共有のためにCMSとCUCMの間でセキュアな通信を確立するプロセスの概要を説明します。CMSでのWebアプリケーション会議中のJabberユーザの更新ステータスの設定およびトラブルシューティングの詳細な手順について説明します。Meeting Serverは、Cisco Meeting Server Webアプリケーション会議に参加しているJabberユーザのプレゼンスステータスを更新するように設定できます。

設定

CMSとCUCM/IMPサーバ間のセキュア通信の有効化

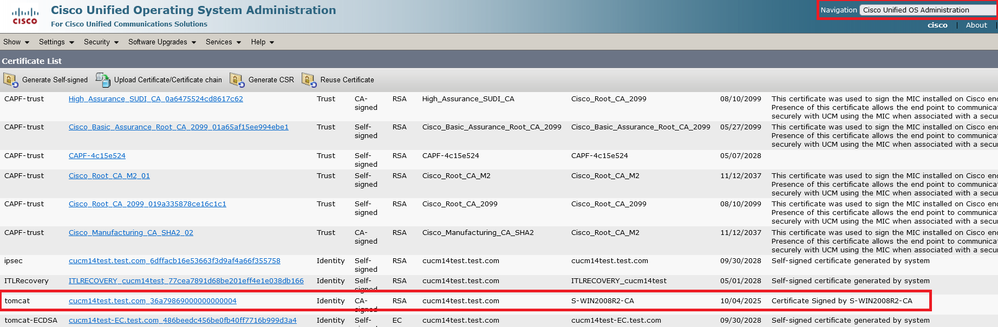

CUCMのOS管理ページにログインし、Security > Certificate Managementに移動して、TOMCAT証明書をダウンロードします。

CUCM Tomcat証明書

CUCM Tomcat証明書

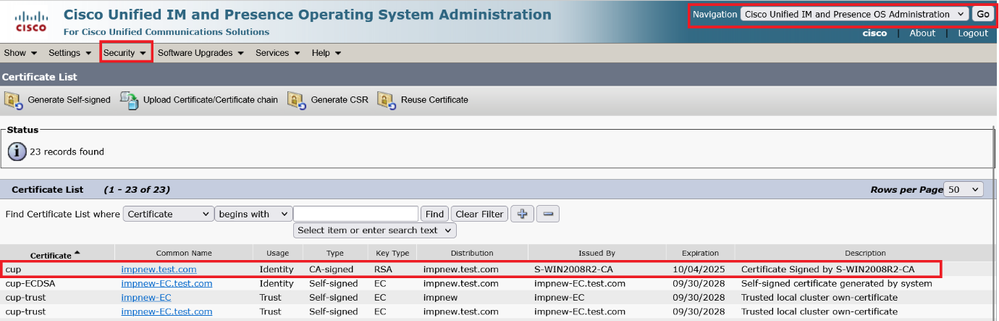

OSの管理ページでCisco Unified Presence Server(CUPS)にログインし、Security > Certificate Managementに移動して、CUPS証明書をダウンロードします。

プレゼンスCUPS証明書

プレゼンスCUPS証明書

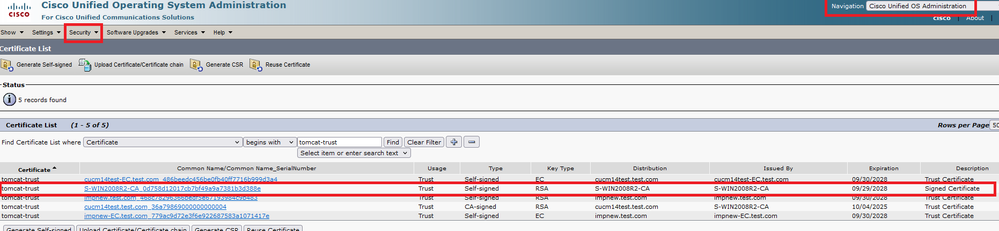

TomcatおよびCup証明書に署名したルートCA証明書をダウンロードします。

Tomcatのルート証明書

Tomcatのルート証明書

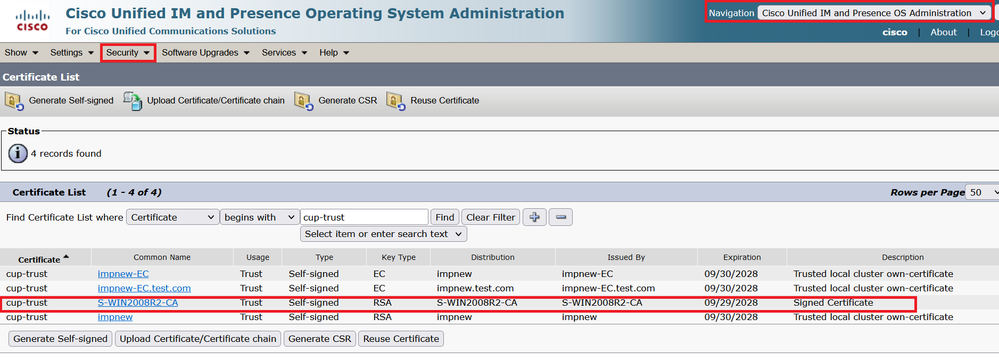

CUPSのルート証明書

CUPSのルート証明書

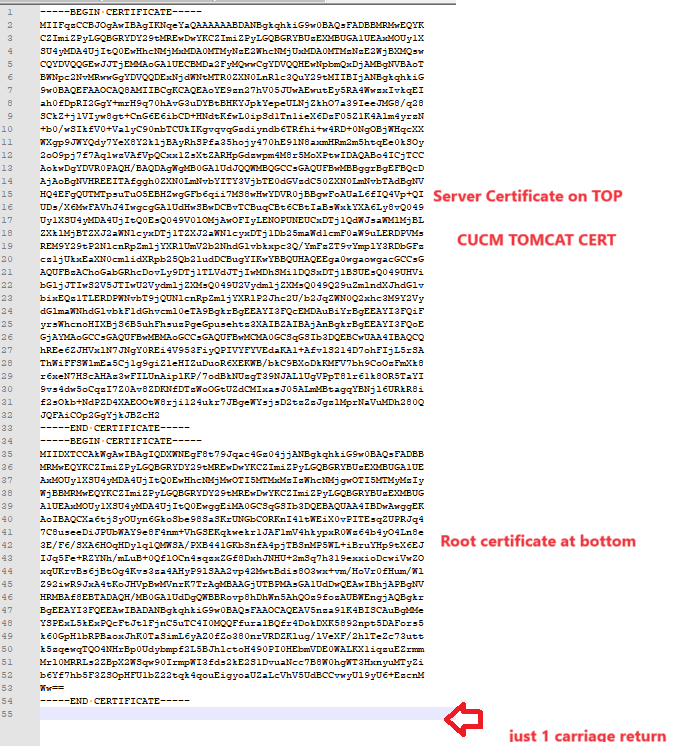

CUCM証明書の証明書バンドルを作成します。バンドル証明書とは、サーバ証明書を一番上に配置し、中間証明書(any)を中央に配置し、ルート証明書を一番下に配置し、その後に1つのキャリッジリターンを配置することを意味します。

バンドル証明書の例を次に示します。

Tomcat証明書バンドル

Tomcat証明書バンドル

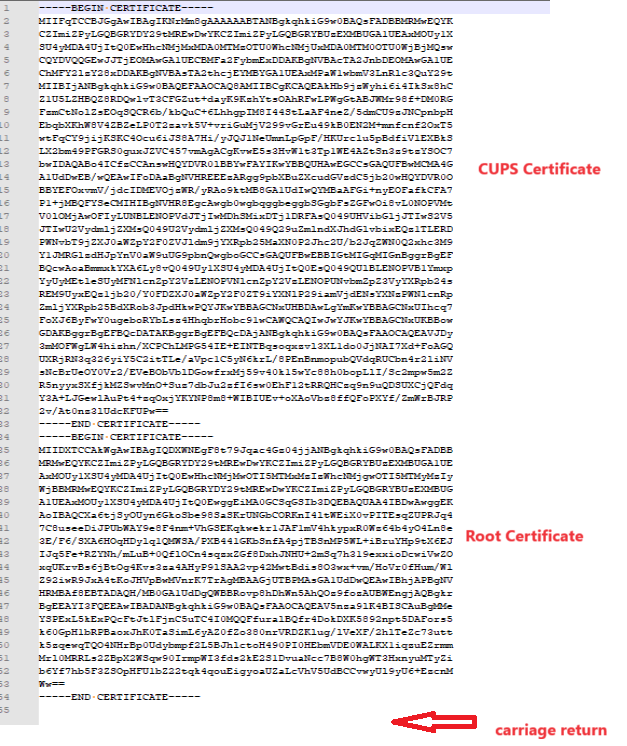

CUPS証明書の証明書バンドルを作成します。バンドル証明書とは、サーバ証明書を一番上に配置し、中間証明書(any)を中央に配置し、ルート証明書を一番下に配置し、その後に1つのキャリッジリターンを配置することを意味します。

CUPS証明書バンドル

CUPS証明書バンドル

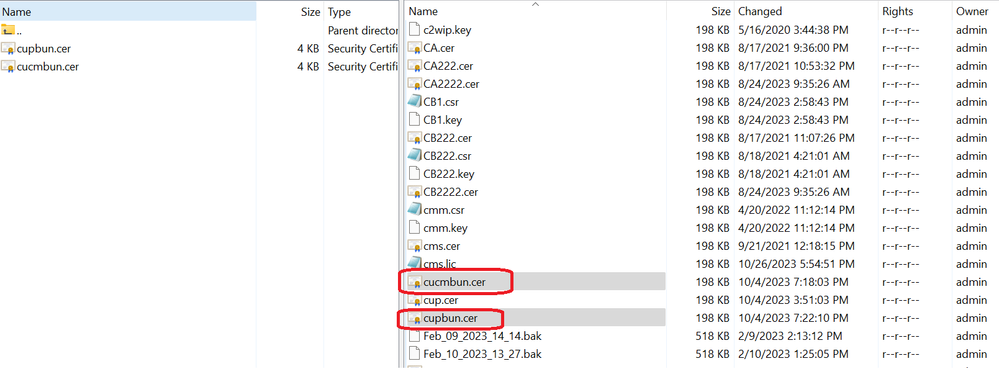

以前に作成したバンドル証明書をWinSCP経由でCMSサーバにプッシュします。

CMSへの証明書バンドルのコピー

CMSへの証明書バンドルのコピー

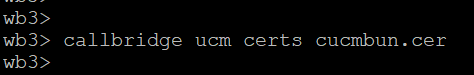

callbridge ucm certs <cert-bundle>を使用して、Callbridge上でTOMCATバンドル証明書を割り当てます。

Callbridge証明書信頼

Callbridge証明書信頼

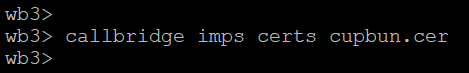

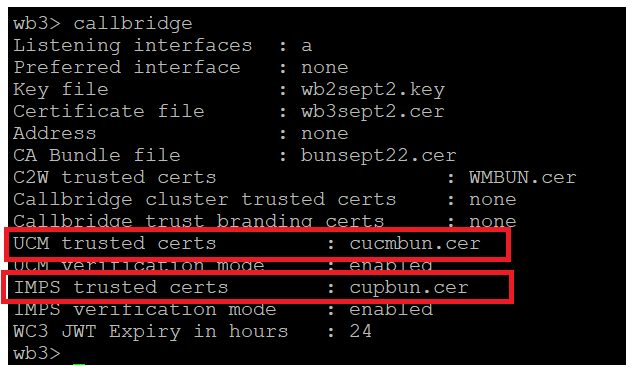

callbridge imps certs <cert-bundle>を使用して、Callbridge上でCUPサーババンドル証明書を割り当てます。

証明書バンドルが割り当てられているかどうかを確認するには、callbridgeコマンドを実行します。

Callbridge信頼証明書の確認

Callbridge信頼証明書の確認

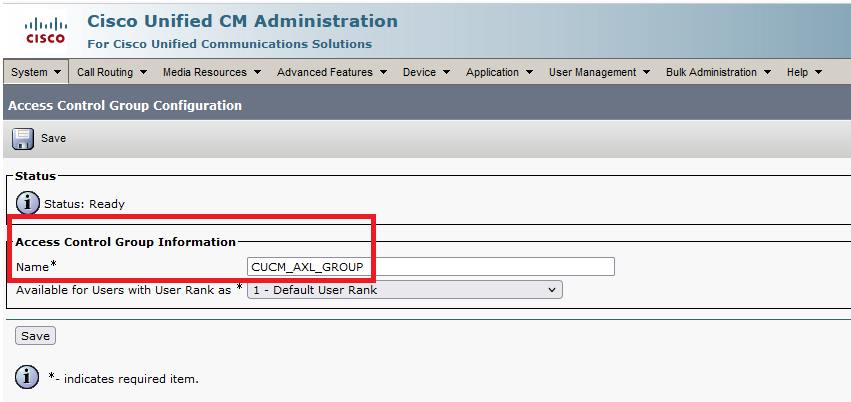

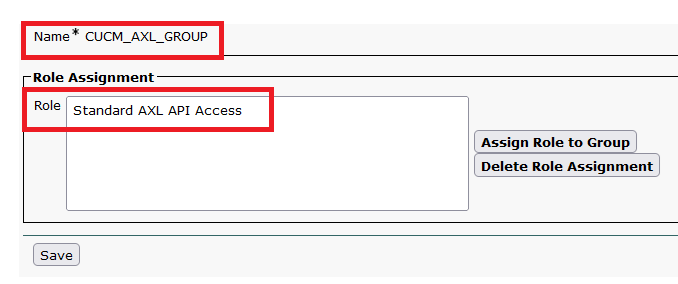

CM AdministratorとしてCUCMにログインし、User Management > User Settings > Access Control Groupに移動して、Add Newをクリックし、アクセスコントロールグループを作成しますCUCM_AXL_Group。

AXLグループの作成

AXLグループの作成

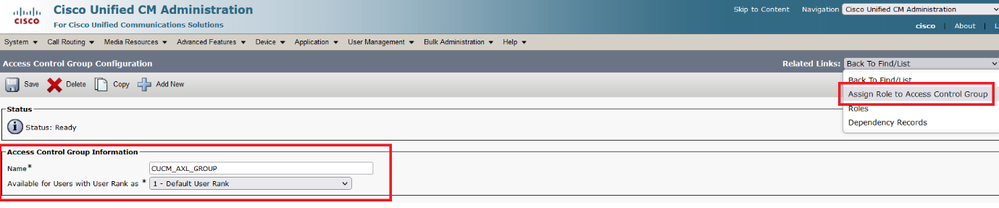

ロールをStandard AXL API Access、前の手順で作成したアクセスコントロールグループに割り当てます。

AXLグループへのAPIアクセスの割り当て

AXLグループへのAPIアクセスの割り当て

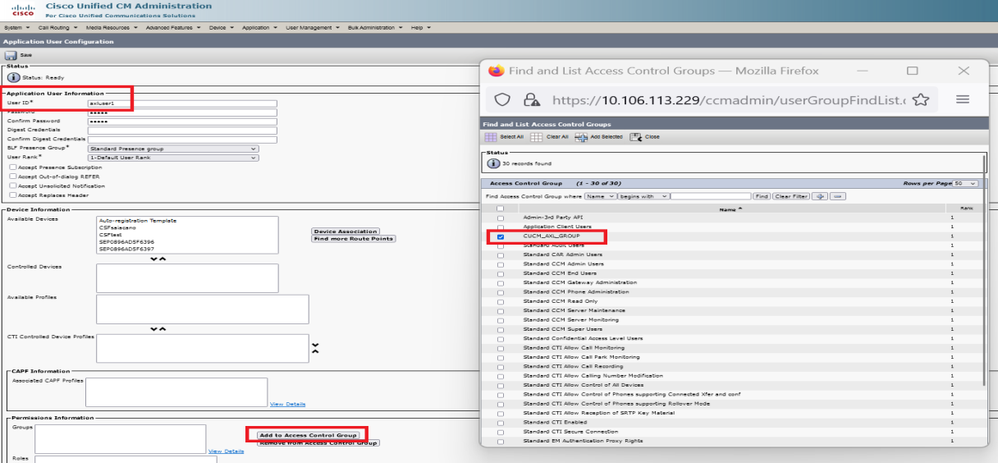

User Management > Application Userに移動し、をクリックしてAdd New、アプリケーションユーザAXLuserを作成します。次に、以前に作成したアクセスコントロールグループを割り当てます。

ユーザの作成とAXLグループの割り当て

ユーザの作成とAXLグループの割り当て

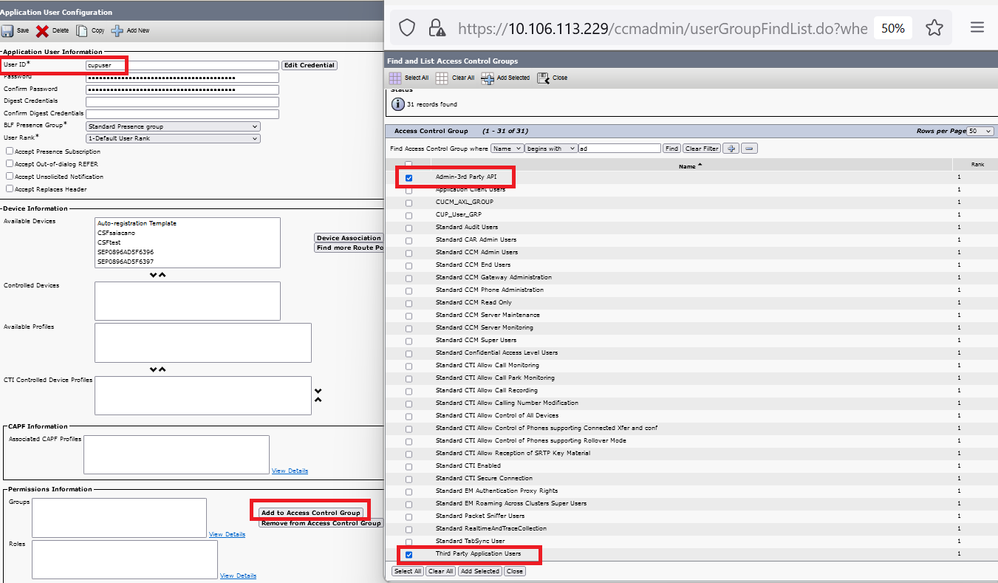

CUPユーザを作成し、Third Party Application UsersとAdmin-3rd Party APIの2つのロールを割り当てます。

CUPユーザの作成

CUPユーザの作成

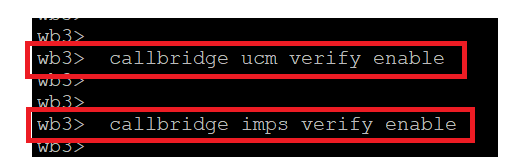

次のコマンドを使用して、CMS上のCUCMおよびCisco Unified Communications Manager IM & Presence Service(IMPS)証明書の証明書検証を有効にします。

callbridge ucm verify <enable/disable>

callbridge imps verify <enable/disable>

CallbridgeによるCUCMおよびCUPS証明書の確認

CallbridgeによるCUCMおよびCUPS証明書の確認

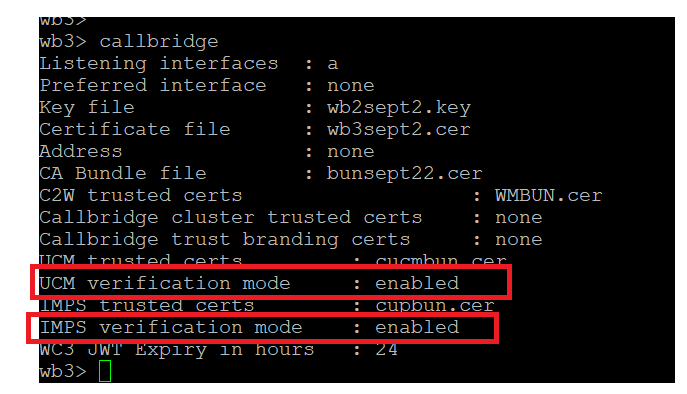

callbridgeコマンドを実行して確認します。

Callbridgeコマンドチェック

Callbridgeコマンドチェック

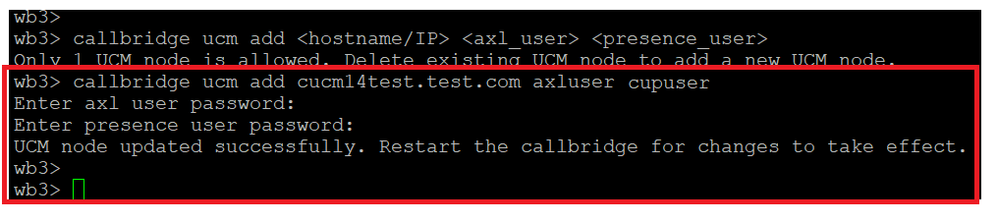

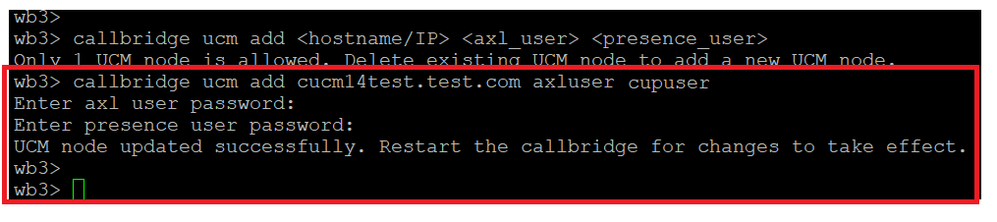

ここで、CUCMの完全修飾ドメイン名(FQDN)と、callbridge ucm add <hostname/IP> <axl_user> <presence_user>を使用してCMS上に前に作成したユーザAXLおよびCUPSを追加します。

axl_user = CUCMのAXLユーザ

presence_user = CUPユーザが以前に作成されました

CallbridgeへのCUCMの追加

CallbridgeへのCUCMの追加

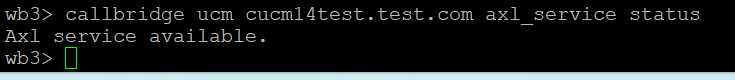

ここで、次の機能を使用して、CMSがCUCMサービスを信頼するかどうかを確認します。

callbridge ucm <hostname/IP> axl_service status

callbridge ucm cucm14test.test.com axl_service status

Callbridge AXLステータス

Callbridge AXLステータス

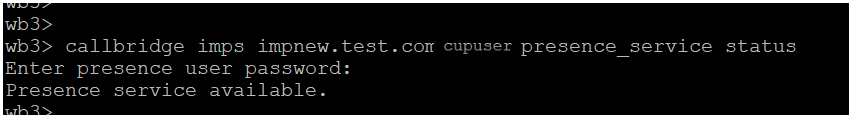

callbridge imps <hostname/IP> <presence_user> presence_service status

wb3> callbridge imps impnew.test.com cisco presence_service status

Callbridgeプレゼンスステータス

Callbridgeプレゼンスステータス

利用可能なサービスとは、CUCMとCMSがAXLおよびプレゼンスサービスについて互いに信頼し合うことを意味します。

注:

CUCMにはLightweight Directory Access Protocol(LDAP)ユーザが同期されており、CUPSでも更新されています。 プレゼンスをJabberで更新するには、ユーザは同じWebアプリユーザIDとJabber JIDを持ち、同じユーザIDでWebアプリにサインインする必要があります。

WebappとJabberクライアント間のプレゼンス共有のためのCUCM固有の設定

CUCMにはLDAPが設定されている必要があります。

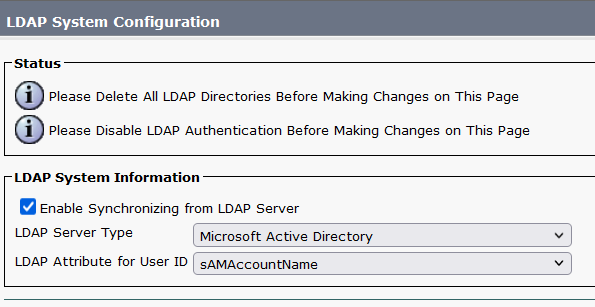

LDAPシステム:

CUCM LDAPの設定1

CUCM LDAPの設定1

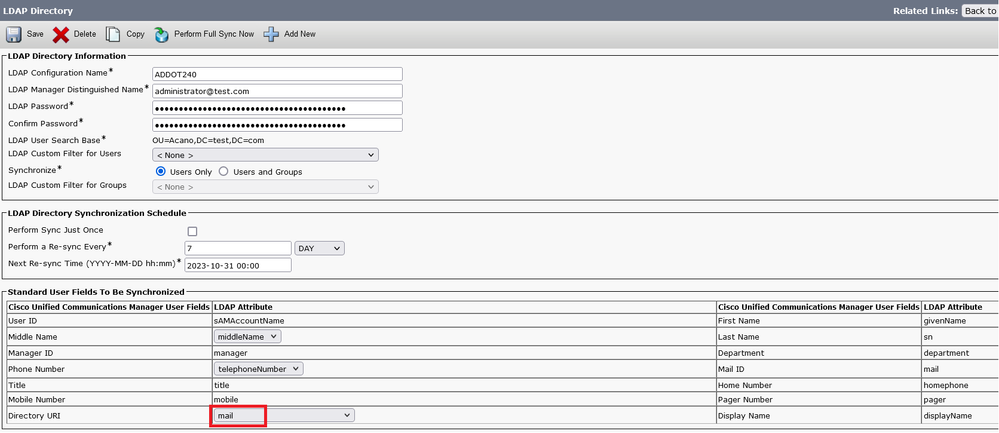

LDAPディレクトリ:

CUCM LDAPの設定2

CUCM LDAPの設定2

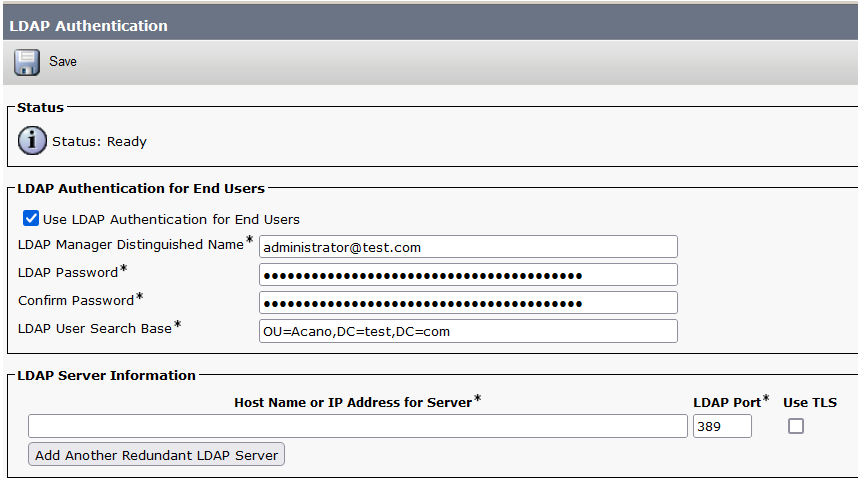

LDAP 認証:

CUCM LDAP設定1 CUCM LDAP設定1 CUCM LDAP設定1  CUCM LDAP設定3

CUCM LDAP設定3

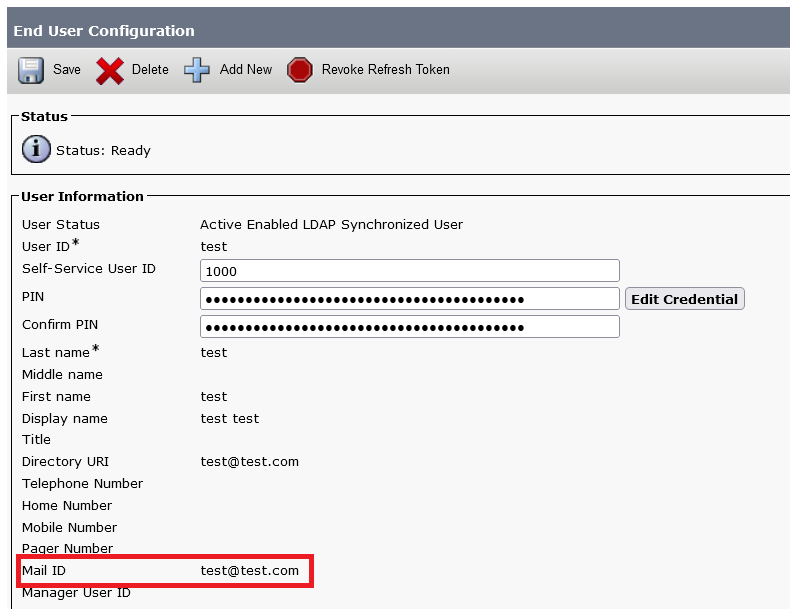

Mail-IDが設定されたLDAPからCUCMにユーザがプルされる。

CUCMのユーザ

CUCMのユーザ

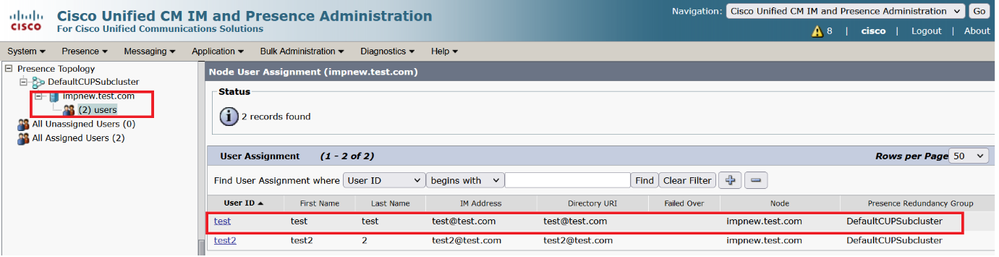

CUPSサーバで更新されたCUCMユーザ:

CUPSのユーザ

CUPSのユーザ

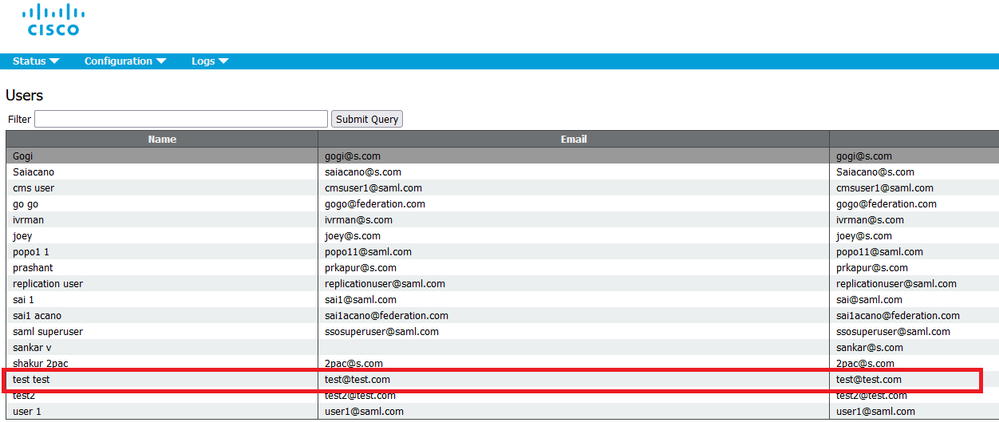

同じLDAPディレクトリがCMSでも設定されています。ユーザデータベースがプルされ、CMSで同期されます。

CMSユーザ

CMSユーザ

CMSがCUCMを信頼できることを検証したので、次はプレゼンスのテストに進みます。

CMSへのCUPSおよびCUCMの追加

CMSへのCUPSおよびCUCMの追加

確認

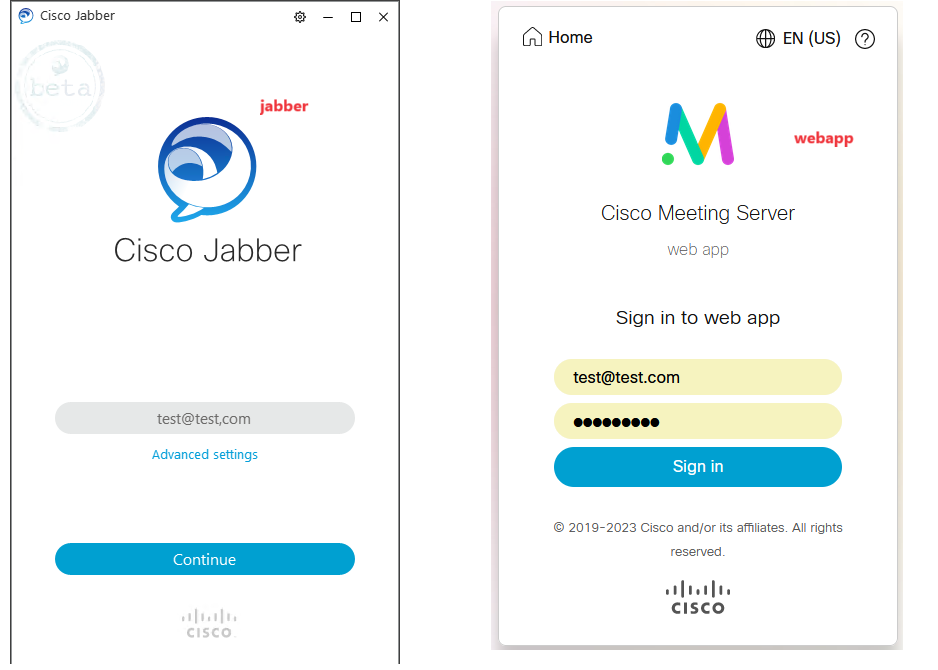

同じユーザを持つ2つのクライアントで署名(同じLDAPから同期):

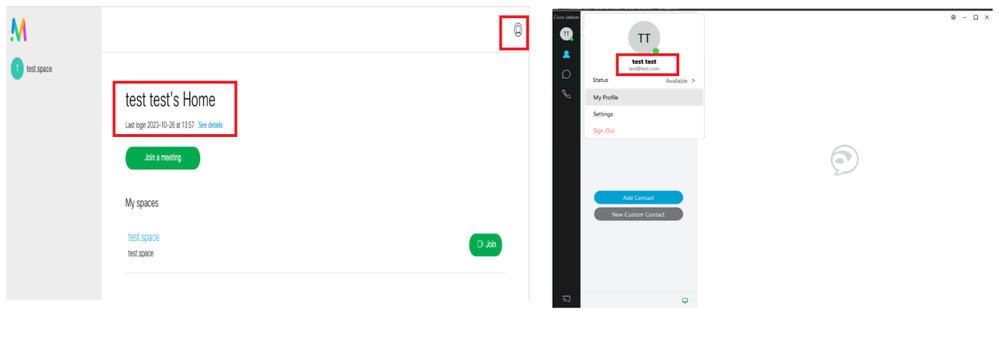

JabberおよびWebAppでのユーザログイン

JabberおよびWebAppでのユーザログイン

両方のクライアントが同じユーザtest@test.comにログインしている。

通話前にJabberとWebAppでプレゼンスを確認

通話前にJabberとWebAppでプレゼンスを確認

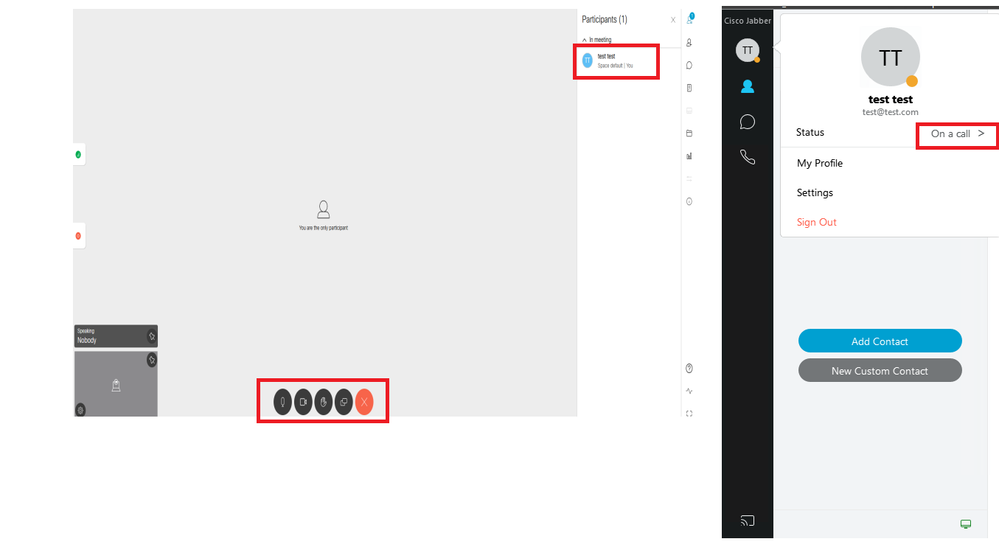

WebAppからコールに参加すると、プレゼンスステータスが変化する

WebAppからコールに参加すると、プレゼンスステータスが変化する

JabberユーザがWebアプリにサインインして会議に参加すると、Meeting ServerはJabberのステータスを「会議中、通話中」に更新し、ユーザが会議を終了した後に以前のステータスに戻します。たとえば、Jabberのユーザのステータスが「応対可能」と表示されている場合、Webアプリケーション会議中は「会議中、通話中」に更新されます。ユーザが会議を退席すると、Jabberステータスが再び「Available」に設定されます。Webアプリケーション会議への参加中にJabberユーザが別の会議/コールに参加していた場合、Meeting ServerはJabberステータスを更新しません。JabberユーザがWebアプリケーション会議に参加する前にステータスを「DND – 応答不可」に設定している場合、Meeting ServerはJabberステータスを更新しません。ユーザがWebアプリケーション会議中にいつでも手動でJabberステータスを更新しても、Meeting Serverは手動で更新されたユーザステータスを上書きしません。