Cisco IOS IPS データ シート

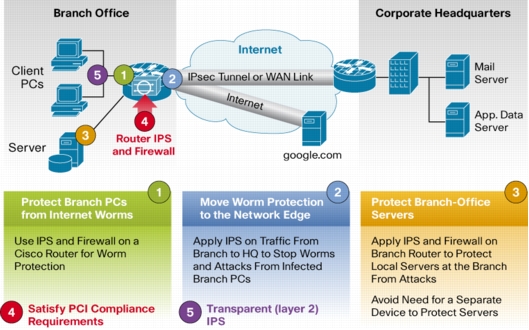

データ シートCisco IOS IPS データシートこのデータシートでは、Cisco IOS® Intrusion Prevention System(IPS; 侵入防御システム)の概要を示します。 製品概要今日のビジネス環境では、ネットワークへの侵入者および攻撃者は、ネットワークの外側だけではなく、内側にも存在する場合があります。攻撃者は、分散型サービス拒絶(DDoS)攻撃をしかけたり、インターネット接続に対して攻撃を行ったり、ネットワークやホストの脆弱性を悪用したりします。また、インターネットのワームやウイルスは、数分のうちに世界中に広がる可能性を秘めています。ほとんどの場合、人による対応を待っている余裕はありません。ネットワーク自体がインテリジェンス性を備え、このような攻撃、脅威、エクスプロイト、ワーム、およびウイルスを瞬時に認識して軽減する必要があります。 Cisco IOS IPS は、Cisco IOS ソフトウェアによって広範囲のネットワーク攻撃を効果的に軽減する、インライン型のディープ パケット インスペクション ベースのソリューションです。データセンターや企業の本社でトラフィックを検査することによって攻撃を防御するのは一般的な手法ですが、ネットワーク レベルの防御機能を広く分散配置して、ブランチや在宅勤務者のオフィスのエントリ ポイント付近で悪意のあるトラフィックを阻止することも重要です。 Cisco IOS IPS:主な使用方法および利点  主な利点

表 1 最新 IOS リリースで提供される Cisco IOS IPS 機能

プラットフォームのサポートCisco IOS IPS は、Advanced Security、Advanced Enterprise、および Advanced IP Services ソフトウェア フィーチャ セットに含まれており、表 2 のルータでサポートされます。ベースの ISR セキュリティ ルータ バンドルには、対応するソフトウェア イメージと共に、IPS 機能およびその他の脅威防御機能をサポートするのに十分なメモリとストレージが含まれています。 表 2 利用環境

Basic および Advanced シグニチャ カテゴリCisco IOS ソフトウェア リリース 12.4(11)T 以降の T トレイン リリースでは、2 つのシグニチャ カテゴリ(Basic または Advanced)のどちらかを選択することによって、IOS IPS のシグニチャ プロビジョニングを実行できます。個々のシグニチャを選択し、CLI(コマンドライン インターフェイス)を使用してパラメータを調整することもできます。CLI で簡単にスクリプトを作成し、多数のルータ用のシグニチャ設定を管理できます。 シグニチャ カテゴリは、シスコのシグニチャ アップデート パッケージに含まれる重要な要素です。このパッケージは、http://www.cisco.com/pcgi-bin/tablebuild.pl/ios-v5sigup で提供されています。これらのシグニチャ アップデート パッケージは、過去のすべての Cisco IPS シグニチャ アップデートを累積したもので、ルータの CLI、Cisco Configuration Professional(CCP)、または Cisco Security Manager(CSM)を使用して、ローカル PC またはサーバからルータにダウンロードできます。 IOS メインラインおよび 12.4(11)T より前の T トレイン リリースで Cisco IOS IPS を使用することは推奨されません。これらのリリースでは、IOS IPS 機能で使用するシグニチャ形式でシグニチャ アップデートが提供されていません。 Signature Micro EngineCisco IOS IPS は、Signature Micro Engine(SME)を使用して、一連の攻撃シグニチャを(ルータのメモリに)ロードし、スキャンします。各エンジンは、レイヤ 4 または 7 プロトコルと、プロトコルのフィールドおよび引数を検査するようにカスタマイズされています。プロトコルのデータを搬送する各パケット内で、許容される範囲の値または許容される値の組み合わせを持つ正当なパラメータ セットが検索されます。また、並列シグニチャ スキャニング技法を使用して常に SME 内で複数のパターンをスキャンすることにより、プロトコルに固有の悪質なアクティビティを検出します。 攻撃の軽減Cisco IOS IPS は、最新の IOS IPS シグニチャ リストにある約 2,400 の攻撃、エクスプロイト、ワーム、およびウイルスからネットワークを保護します。Cisco IOS IPS では、Microsoft Windows OS およびアプリケーションの脆弱性の悪用をはじめ、ANTS、Bagle、MyDoom、Netsky、Agobot、Minmai、Klez、Sober、Zotob、Norvag、Phatbot、MyTob、GaoBot、Blaster、W2K RPC DoS、ZAFI.D、Slapper、Apache/mod_ssl、Slammer、GaoBot、Blaster、Nachi、Ping Tunnel といったウイルスやワームなど、多数の攻撃を検出して、阻止できます。 検出されたシグニチャに対するアクション攻撃と一致するトラフィックを検出するために選択した個々のシグニチャまたはシグニチャ カテゴリには、検出された場合の対応として、以下の 5 つのアクションを任意に組み合わせて設定できます。

設定およびシグニチャのプロビジョニングCisco IOS 12.4(11)T2 以降のリリースを実行している単一ルータ上では、ルータの CLI または Cisco Configuration Professional(CCP)バージョン 1.1 以上を使用して、IOS IPS の設定および IPS シグニチャのより詳細なプロビジョニングと調整を行うことができます。また、Cisco Security Manager(CSM)バージョン 3.1 以上を使用すると、Cisco IOS 12.4(11)T2 以降のリリースを実行している複数のルータの IPS のポリシーおよびシグニチャ セットを管理できます。IOS メインライン リリースまたは 12.4(11)T2 より前の IOS リリースで IOS IPS を使用することは推奨されません。 イベント監視Cisco IOS IPS では、攻撃シグニチャを検出した場合、syslog メッセージを送信するか、SDEE 形式でアラームを記録できます。単一ルータによって生成されたイベントは、CCP を使用して監視できます。また、5 台までのルータによって生成された IPS イベントは、Cisco IPS Manager Express(IME)を使用して監視できます。6 台以上のルータからのイベントを監視する場合には、syslog および SDEE をサポートしている任意の互換性のある監視アプリケーションやデバイスを使用することもできますが、ネットワーク全域での監視と IPS アラームの相関処理を行うために、Cisco Security Monitoring, Analysis, and Response System(MARS)アプライアンスを使用することを強く推奨します。 関連情報Cisco IOS IPS の詳細については、http://www.cisco.com/jp/go/iosips/ を参照してください。 |

||||||||||||||||||||||||||

フィードバック

フィードバック