Configurazione e verifica della sicurezza di layer 2 sulle WLAN con Wi-Fi 6E

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare il funzionamento della sicurezza di layer 2 sulle WLAN con Wi-Fi 6E e in che modo si comportano i diversi client.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Wireless Lan Controller (WLC) 9800

- Cisco Access Point (AP) che supportano Wi-Fi 6E.

- Standard IEEE 802.11ax

- Strumenti: Wireshark v4.0.6

Componenti usati

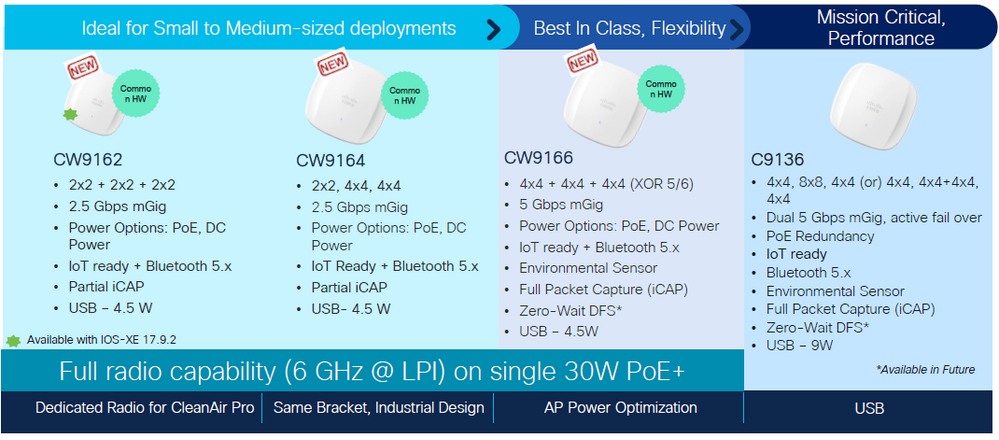

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- WLC 9800-CL con IOS® XE 17.9.3.

- AP C9136, CW9162, CW9164 e CW9166.

- Client Wi-Fi 6E:

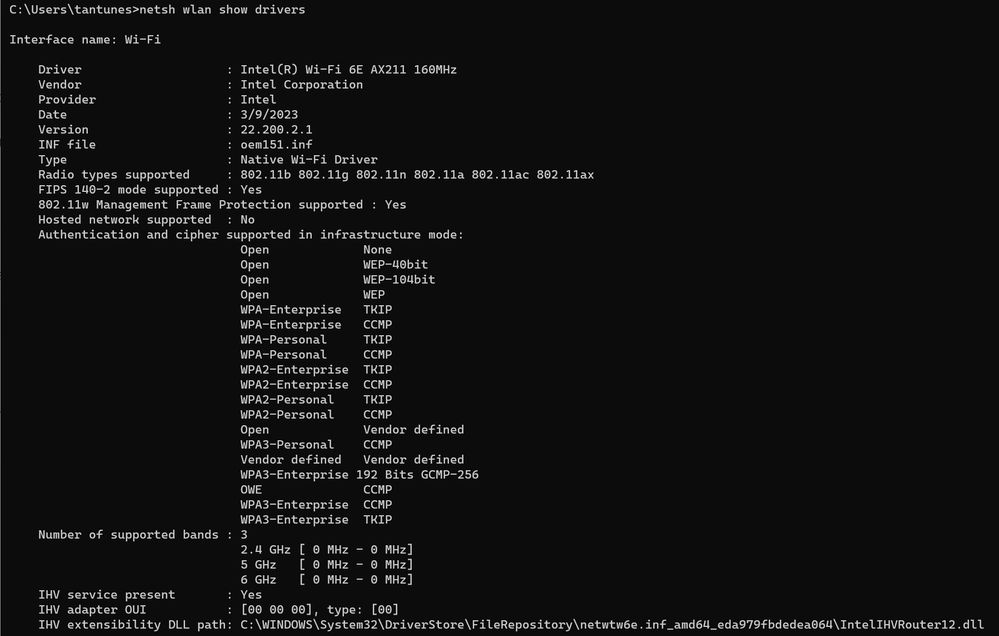

- Lenovo X1 Carbon Gen11 con scheda di rete Intel AX211 Wi-Fi 6 e 6E con driver versione 22.200.2(1).

- Scheda Netgear A8000 Wi-Fi 6 e 6E con driver v1(0.0.108);

- Pixel 6a per cellulare con Android 13;

- Cellulare Samsung S23 con Android 13.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La cosa fondamentale da sapere è che Wi-Fi 6E non è uno standard completamente nuovo, ma un'estensione. Alla sua base, Wi-Fi 6E è un'estensione dello standard wireless Wi-Fi 6 (802.11ax) nella banda di frequenza radio a 6 GHz.

Wi-Fi 6E è basato su Wi-Fi 6, l'ultima generazione dello standard Wi-Fi, ma solo i dispositivi e le applicazioni Wi-Fi 6E possono funzionare nella banda a 6 GHz.

Sicurezza Wi-Fi 6E

Wi-Fi 6E aumenta la sicurezza con Wi-Fi Protected Access 3 (WPA3) e Opportunistic Wireless Encryption (OWE) e non c'è compatibilità con le versioni precedenti della sicurezza Open e WPA2.

WPA3 e Enhanced Open Security sono ora obbligatori per la certificazione Wi-Fi 6E e Wi-Fi 6E richiede anche Protected Management Frame (PMF) sia nell'access point che nei client.

Quando si configura un SSID da 6 GHz, è necessario soddisfare alcuni requisiti di sicurezza:

- Protezione WPA3 L2 con OWE, SAE o 802.1x-SHA256

- Frame di gestione protetto abilitato;

- Qualsiasi altro metodo di sicurezza L2 non è consentito, ovvero non è possibile utilizzare una modalità mista.

WPA3

WPA3 è progettato per migliorare la sicurezza Wi-Fi consentendo una migliore autenticazione su WPA2, fornendo una maggiore forza di crittografia e aumentando la resilienza delle reti critiche.

Le caratteristiche principali di WPA3 includono:

- PMF (Protected Management Frame) protegge i frame di gestione unicast e broadcast e crittografa i frame di gestione unicast. Ciò significa che il rilevamento wireless delle intrusioni e i sistemi di prevenzione delle intrusioni wireless hanno meno modi bruti di applicare le policy dei client.

- L'autenticazione simultanea di Equals (SAE) consente l'autenticazione basata su password e un meccanismo di accordo chiave. Questo protegge dagli attacchi di forza bruta.

- La modalità di transizione è una modalità mista che consente l'utilizzo di WPA2 per la connessione di client che non supportano WPA3.

WPA3 è incentrato sullo sviluppo continuo della sicurezza, sulla conformità e sull'interoperabilità.

Nessun elemento di informazione designa WPA3 (uguale a WPA2). WPA3 è definito dalle combinazioni AKM/Cipher Suite/PMF.

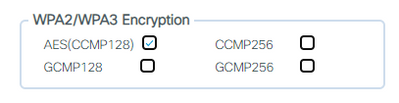

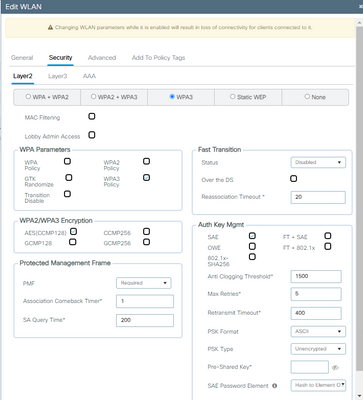

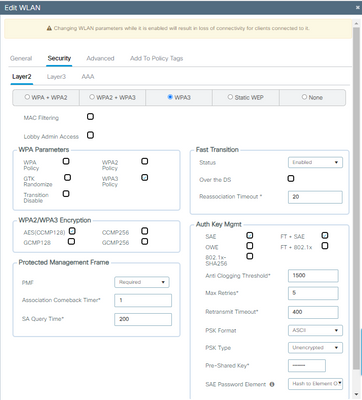

Nella configurazione WLAN 9800, sono disponibili 4 diversi algoritmi di crittografia WPA3.

Essi sono basati su GCMP (Galois/Counter Mode Protocol) e Counter Mode con Cipher Block Chaining Message Authentication Code Protocol (CCMP): AES (CCMP128), CCMP256, GCMP128 e GCMP256:

Opzioni crittografia WPA2/3

Opzioni crittografia WPA2/3

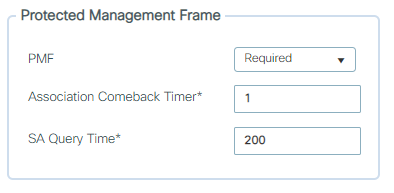

PMF

PMF viene attivato su una WLAN quando si abilita PMF.

Per impostazione predefinita, i frame di gestione 802.11 non sono autenticati e pertanto non sono protetti dallo spoofing. Infrastructure Management Protection Frame (MFP) e 802.11w protected management frame (PMF) offrono protezione da tali attacchi.

Opzioni PMF

Opzioni PMF

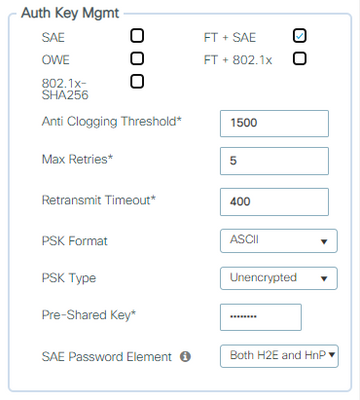

Gestione delle chiavi di autenticazione

Queste sono le opzioni AKM disponibili nella versione 17.9.x:

Opzioni AKM

Opzioni AKM

Notare che non è presente alcun "FT + 802.1x-SHA256" nella GUI. Ciò è dovuto al fatto che:

- 802.1X si riferisce ad AKM 1 ed è standard 802.1X - SHA1. La GUI lo propone solo per le policy "WPA2" o "WPA2+3".

- FT + 802.1x è AKM 3 e in realtà è FT over 802.1X-SHA256. Questo era già utilizzabile in WPA2, ma poiché già utilizza SHA256 si qualifica come conforme WPA3.

- 802.1X - SHA256 è compatibile con AKM 5 e WPA3.

Se si desidera supportare solo il client FTP, è possibile disporre di un SSID WPA3 solo con "FT+802.1x". Se si desidera supportare sia client FT che non FT, è possibile disporre di un SSID WPA3 con FT+802.1x e 802.1x-SHA256.

In sintesi, non esiste un AKM diverso per FT su 802.1x per WPA3, poiché quello esistente era già conforme a WPA3.

Nella tabella seguente sono riportati i diversi valori AKM definiti nel documento IEEE Std 802.11™-2020.

Notare che AKM 8 e 9 sono utilizzati con SAE, AKM 1,3,5,11 sono utilizzati solo per WPA3-Enterprise o per la transizione WPA3-Enterprise, AKM 12,13 sono per WPA3-Enterprise con 192 bit e AKM 18 per Enhanced Open (OWE).

| OUI |

Tipo di suite |

Tipo di autenticazione |

Descrizione |

| 00-0F-AC |

0 |

Reserved |

Reserved |

| 00-0F-AC |

1 |

Standard 802.1x - SHA1 |

Autenticazione negoziata sullo standard IEEE 802.1X che supporta SHA1 |

| 00-0F-AC |

2 |

PSK - SHA-1 |

Chiave già condivisa che supporta SHA1 |

| 00-0F-AC |

3 |

FT over 802.1x - SHA256 |

Autenticazione Fast Transition negoziata su IEEE Std 802.1X con supporto per SHA256 |

| 00-0F-AC |

4 |

FT over PSK - SHA256 |

Autenticazione Fast Transition con PSK con supporto per SHA-256 |

| 00-0F-AC |

5 |

Standard 802.1x - SHA256 |

Autenticazione negoziata su IEEE Std 802.1X |

| 00-0F-AC |

6 |

PSK - SHA256 |

Chiave già condivisa che supporta SHA256 |

| 00-0F-AC |

7 |

TDLS |

Handshake TPK con supporto per SHA256 |

| 00-0F-AC |

8 |

SAE - SHA256 |

Autenticazione simultanea di Equals con SHA256 |

| 00-0F-AC |

9 |

FT over SAE - SHA256 |

Transizione rapida su autenticazione simultanea di Equals con SHA256 |

| 00-0F-AC |

10 |

Autenticazione APPeerKey - SHA256 |

Autenticazione APPeerKey con SHA-256 |

| 00-0F-AC |

11 |

Standard 802.1x SuiteB - SHA256 |

Autenticazione negoziata su IEEE Std 802.1X utilizzando un metodo EAP compatibile con Suite B che supporta SHA-256 |

| 00-0F-AC |

12 |

Std 802.1x SuiteB - SHA384 |

Autenticazione negoziata su IEEE Std 802.1X utilizzando un metodo EAP conforme a CNSA Suite che supporta SHA384 |

| 00-0F-AC |

13 |

FT over 802.1x - SHA384 |

Autenticazione Fast Transition negoziata su IEEE Std 802.1X con supporto per SHA384 |

| 00-0F-AC |

14 |

FILS con SHA256 e AES-SIV-256 |

Gestione delle chiavi su FILE tramite SHA-256 e AES-SIV-256 o autenticazione negoziata tramite IEEE Std 802.1X |

| 00-0F-AC |

15 |

FILS con SHA384 e AES-SIV-512 |

Gestione delle chiavi su FILE tramite SHA-384 e AES-SIV-512 o autenticazione negoziata tramite IEEE Std 802.1X |

| 00-0F-AC |

16 |

FILTRI FT over (SHA256) |

Autenticazione Fast Transition su FILS con SHA-256 e AES-SIV-256 o autenticazione negoziata su IEEE Std 802.1X |

| 00-0F-AC |

17 |

FILTRI FT over (SHA384) |

Autenticazione Fast Transition su FILE con SHA-384 e AES-SIV-512 o autenticazione negoziata su IEEE Std 802.1X |

| 00-0F-AC |

18 |

Reserved |

Utilizzato per OWE da WiFi Alliance |

| 00-0F-AC |

19 |

FT over PSK - SHA384 |

Autenticazione Fast Transition con PSK con SHA384 |

| 00-0F-AC |

20 |

PSK-SHA384 |

Chiave già condivisa con supporto per SHA384 |

| 00-0F-AC |

21-255 |

Reserved |

Reserved |

| 00-0F-AC |

Qualsiasi |

Specifico del fornitore |

Specifico del fornitore |

Da notare che alcuni AKM fanno riferimento a "SuiteB" che è un insieme di algoritmi crittografici (per fornire un livello di sicurezza di 128 bit e 192 bit) definiti dalla NSA (National Security Agency) nel 2005. Nel 2018 la NSA ha sostituito la Suite B con la CNSA (Commercial National Security Algorithm Suite), per fornire una sicurezza minima di 192 bit. La modalità WPA3-Enterprise a 192 bit utilizza la crittografia AES-256-GCMP e utilizza le suite di cifratura CNSA elencate di seguito:

- AES-256-GCMP: Crittografia autenticata.

- HMAC-SHA-384 per la derivazione della chiave e la conferma della chiave.

- ECDHeECDSAche utilizzano una curva ellittica a 384 bit per la definizione e l'autenticazione della chiave.

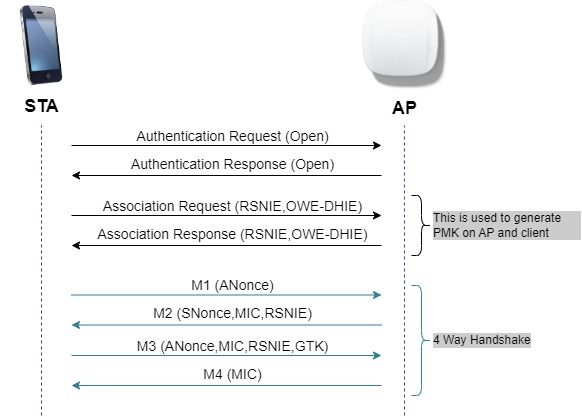

DOVERE

Opportunistic Wireless Encryption (OWE) è un'estensione di IEEE 802.11 che fornisce la crittografia del supporto wireless (IETF RFC 8110). Lo scopo dell'autenticazione basata su OWE è evitare la connettività wireless aperta non protetta tra l'access point e i client. L'OWE utilizza la crittografia basata sugli algoritmi Diffie-Hellman per impostare la crittografia wireless. Con OWE, il client e l'access point eseguono uno scambio di chiavi Diffie-Hellman durante la procedura di accesso e utilizzano il segreto PMK (pairwise master key) risultante con l'handshake a 4 vie. L'utilizzo di OWE migliora la sicurezza delle reti wireless per le installazioni in cui vengono installate reti aperte o condivise basate su PSK.

scambio frame OWE

scambio frame OWE

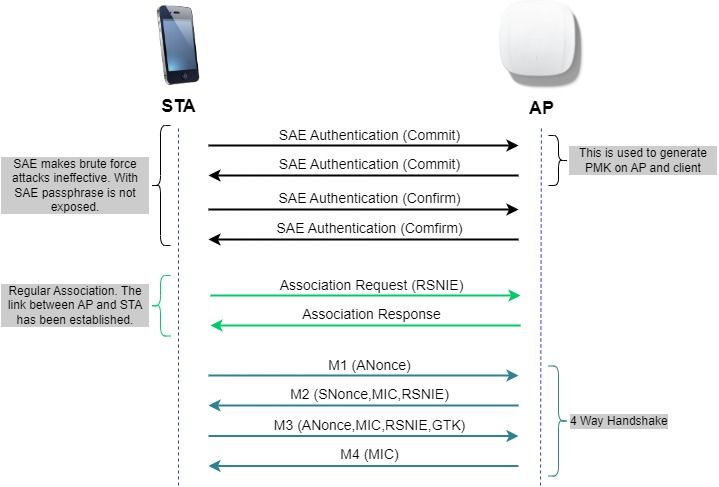

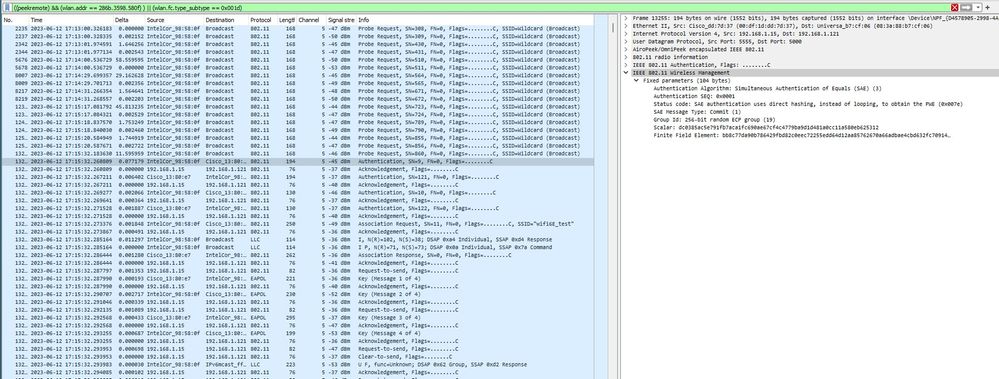

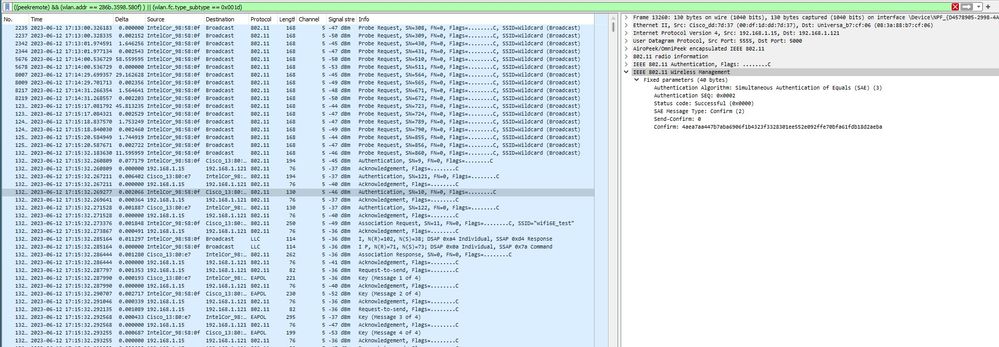

SAE

WPA3 utilizza un nuovo meccanismo di autenticazione e gestione delle chiavi denominato Autenticazione simultanea di Equals. Questo meccanismo è ulteriormente migliorato attraverso l'uso di SAE Hash-to-Element (H2E).

SAE con H2E è obbligatorio per WPA3 e Wi-Fi 6E.

SAE utilizza una crittografia logaritmica discreta per eseguire uno scambio efficiente in modo tale da eseguire l'autenticazione reciproca utilizzando una password che è probabilmente resistente a un attacco del dizionario offline.

Un attacco di dizionario offline è un attacco in cui un avversario tenta di determinare una password di rete provando possibili password senza ulteriori interazioni di rete.

Quando il client si connette al punto di accesso, esegue uno scambio SAE. Se l'operazione ha esito positivo, verrà creata una chiave sicura dal punto di vista crittografico, da cui deriva la chiave di sessione. Fondamentalmente, un client e un punto di accesso vanno in fasi di commit e poi di conferma.

Una volta raggiunto un impegno, il client e il punto di accesso possono passare agli stati di conferma ogni volta che viene generata una chiave di sessione. Il metodo utilizza la segretezza in avanti, in cui un intruso potrebbe decifrare una singola chiave, ma non tutte le altre.

Scambio di frame SAE

Scambio di frame SAE

Hash-to-Element (H2E)

Hash-to-Element (H2E) è un nuovo metodo SAE Password Element (PWE). In questo metodo, il PWE segreto utilizzato nel protocollo SAE viene generato da una password.

Quando una stazione (STA) che supporta H2E avvia SAE con un punto di accesso, controlla se quest'ultimo supporta H2E. In caso affermativo, l'access point utilizza H2E per derivare il PWE utilizzando un valore del codice di stato appena definito nel messaggio di commit SAE.

Se STA utilizza Hunting-and-Pecking (HnP), l'intero scambio SAE rimane invariato.

Durante l'utilizzo di H2E, la derivazione PWE è suddivisa in questi componenti:

-

Derivazione di un elemento intermedio segreto (PT) dalla password. Questa operazione può essere eseguita non in linea quando la password è inizialmente configurata sul dispositivo per ciascun gruppo supportato.

-

Derivazione del PWE dal PT memorizzato. Ciò dipende dal gruppo negoziato e dagli indirizzi MAC dei peer. Questa operazione viene eseguita in tempo reale durante lo scambio SAE.

Nota: 6-GHz supporta solo il metodo Hash-to-Element SAE PWE.

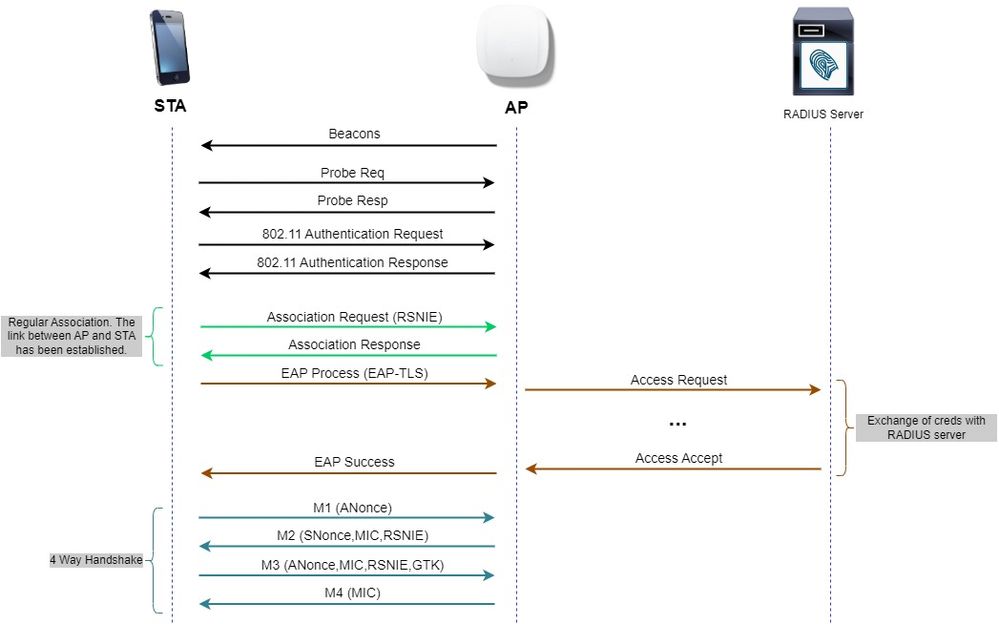

WPA-Enterprise aka 802.1x

WPA3-Enterprise è la versione più sicura di WPA3 e utilizza una combinazione di nome utente e password con 802.1X per l'autenticazione utente con un server RADIUS. Per impostazione predefinita, WPA3 utilizza la crittografia a 128 bit, ma introduce anche una crittografia a 192 bit configurabile facoltativamente, che offre una protezione aggiuntiva per qualsiasi rete che trasmette dati sensibili.

Flusso diagramma WPA3 Enterprise

Flusso diagramma WPA3 Enterprise

Set di livelli: Modalità WPA3

- WPA3-Personale

- Modalità WPA3-Personale

- PMF necessario

- WPA3-Modalità transizione personale

- Regole di configurazione: In un punto di accesso, ogni volta che è abilitata la modalità WPA2-Personale, anche la modalità di transizione WPA3-Personale deve essere abilitata per impostazione predefinita, a meno che non venga esplicitamente ignorata dall'amministratore per funzionare solo in modalità WPA2-Personale

- Modalità WPA3-Personale

- WPA3-Enterprise

- Modalità solo WPA3-Enterprise

- PMF viene negoziato per tutte le connessioni WPA3

- Modalità di transizione WPA3-Enterprise

- PMF è negoziato per una connessione WPA3

- PMF opzionale per una connessione WPA2

- Modalità WPA3-Enterprise suite-B "192-bit" allineata con Commercial National Security Algorithm (CNSA)

- Non solo per il governo federale

- Suite di cifratura crittografica coerenti per evitare configurazioni errate

- Aggiunta di GCMP ed ECCP per funzioni di crittografia e hash migliori (SHA384)

- PMF necessario

-

La sicurezza WPA3 a 192 bit è esclusiva per EAP-TLS, che richiede certificati sia sul richiedente che sul server RADIUS.

-

Per utilizzare WPA3 a 192 bit Enterprise, i server RADIUS devono utilizzare una delle cifrature EAP consentite:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- Modalità solo WPA3-Enterprise

Per ulteriori informazioni sull'implementazione di WPA3 nelle WLAN Cisco, inclusa la matrice di compatibilità per la sicurezza dei client, consultare la Guida all'implementazione di WPA3.

Cisco Catalyst Wi-Fi 6E AP

Access Point Wi-Fi 6E

Access Point Wi-Fi 6E

Impostazioni di protezione supportate dai client

È possibile trovare quale prodotto supporta WPA3-Enterprise utilizzando la pagina Web WiFi Alliance ricerca prodotti.

Sui dispositivi Windows è possibile verificare quali sono le impostazioni di sicurezza supportate dalla scheda di rete usando il comando "netsh wlan show drivers".

Qui è possibile vedere l'output di Intel AX211:

Output Windows di _netsh wlan show driver_ per il client AX211

Output Windows di _netsh wlan show driver_ per il client AX211

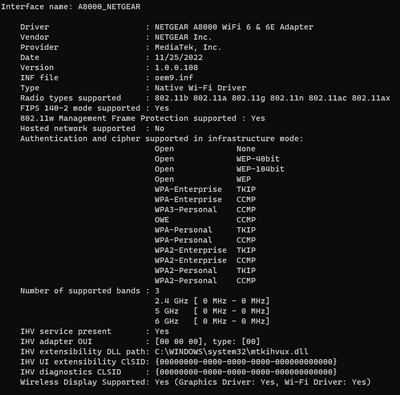

Netgear A8000:

Output Windows di _netsh wlan show driver_ per il client Netgear A8000s

Output Windows di _netsh wlan show driver_ per il client Netgear A8000s

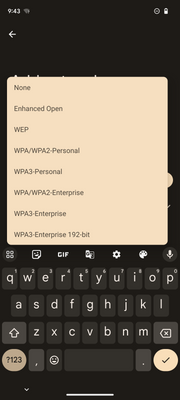

Android Pixel 6a:

Impostazioni di sicurezza supportate su Android Pixel6a

Impostazioni di sicurezza supportate su Android Pixel6a

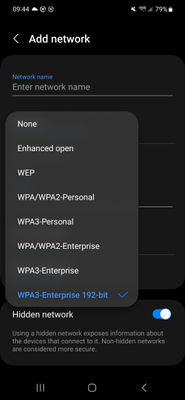

Samsung S23:

Impostazioni di sicurezza supportate in Android S23

Impostazioni di sicurezza supportate in Android S23

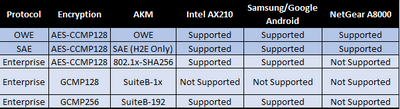

Sulla base dei risultati precedenti, possiamo concludere questa tabella:

Protocolli di sicurezza supportati da ogni client

Protocolli di sicurezza supportati da ogni client

Configurazione

In questa sezione viene mostrata la configurazione WLAN di base. Il profilo dei criteri utilizzato è sempre lo stesso se si utilizza Central Association/Authentication/DHCP/Switching.

Più avanti nel documento viene illustrato come configurare ciascuna combinazione di protezione Wi-Fi 6E Layer 2 e come verificare la configurazione e il comportamento previsto.

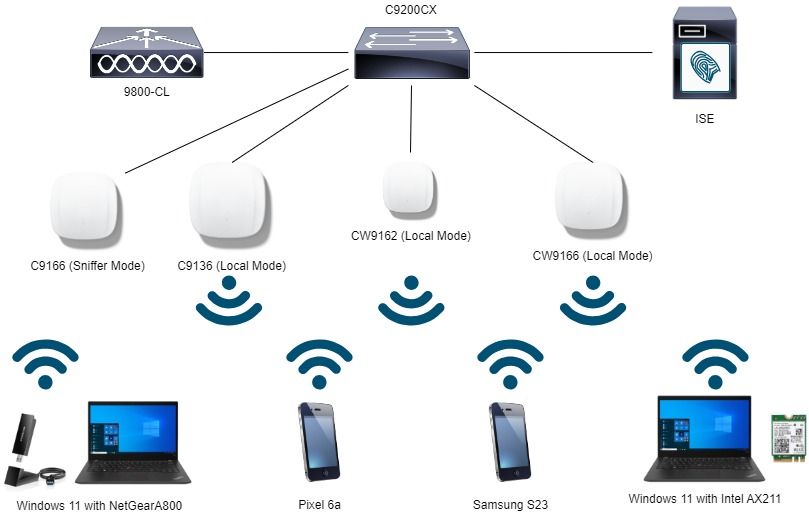

Esempio di rete

Esempio di rete

Esempio di rete

Configurazioni

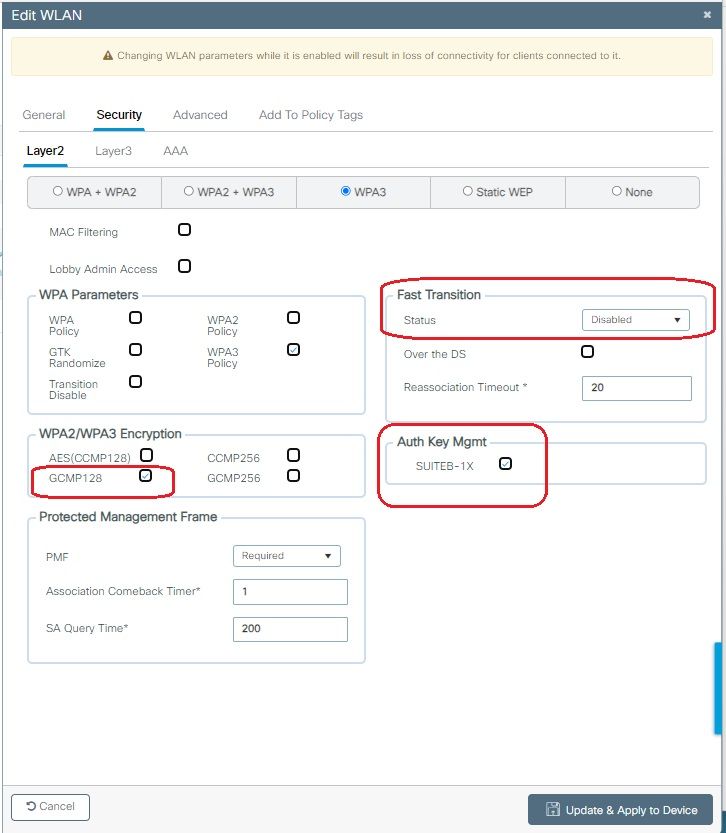

Tenere presente che Wi-Fi 6E richiede WPA3 e che queste sono le restrizioni per WLAN Radio Policy:

-

La WLAN viene inviata a tutte le radio solo se viene usata una delle combinazioni di configurazione:

-

WPA3 + cifratura AES + 802.1x-SHA256 (FT) AKM

-

WPA3 + cifratura AES + OWE AKM

-

WPA3 + cifratura AES + SAE (FT) AKM

-

WPA3 + CCMP256 cifratura + SUITEB192-1X AKM

-

CIFRATURA WPA3 + GCMP128 + SUITEB-1X AKM

-

CIFRATURA WPA3 + GCMP256 + SUITEB192-1X AKM

-

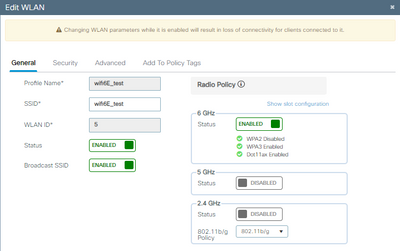

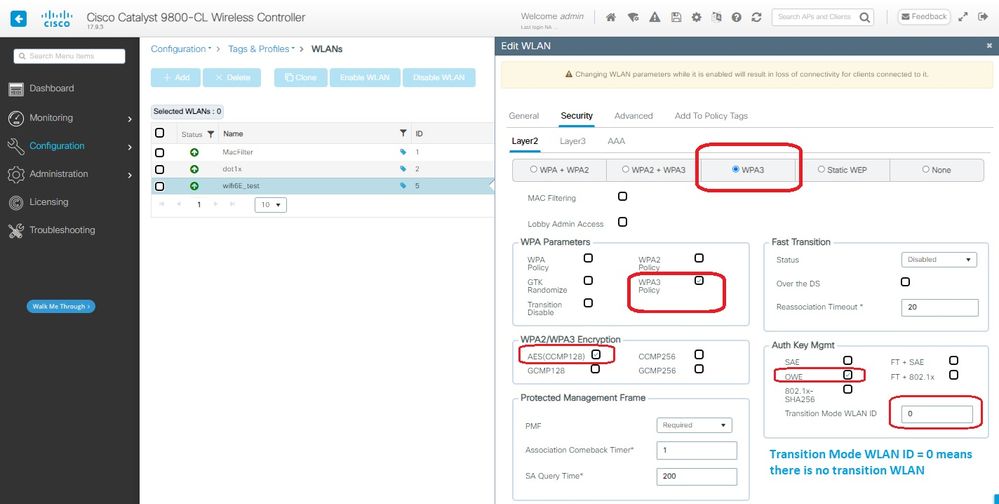

Configurazione di base

La WLAN è stata configurata solo con il criterio radio da 6 GHz e il metodo di rilevamento UPR (Broadcast Probe Response):

Configurazione base WLAN

Configurazione base WLAN

Configurazione profilo RF da 6 GHz

Configurazione profilo RF da 6 GHz

Verifica

Verifica della sicurezza

In questa sezione viene presentata la fase di configurazione della protezione e di associazione dei client utilizzando le seguenti combinazioni di protocolli WPA3:

- WPA3- AES(CCMP128) + OWE

- Modalità di transizione OWE

- WPA3-Personale

- AES (CCMP128) + SAE

- WPA3-Enterprise

- AES (CCMP128) + 802.1x-SHA256

- AES (CCMP128) + 802.1x-SHA256 + FT

- CIFRATURA GCMP128 + SUITE-B-1X

- CIFRATURA GCMP256 + SUITE B192-1X

Nota: Anche se non ci sono client che supportano la cifratura GCMP128 + SUITEB-1X per la scrittura di questo documento, è stato testato per osservarlo mentre veniva trasmesso e controllare le informazioni RSN nei beacon.

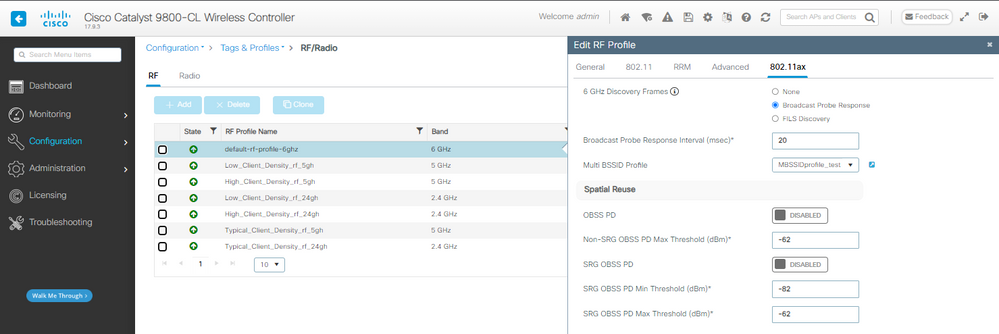

WPA3 - AES(CCPM128) + OWE

Questa è la configurazione della sicurezza WLAN:

Impostazioni di protezione OWE

Impostazioni di protezione OWE

Visualizzare sull'interfaccia WLC delle impostazioni di sicurezza WLAN:

Impostazioni di sicurezza WLAN sull'interfaccia utente WLC

Impostazioni di sicurezza WLAN sull'interfaccia utente WLC

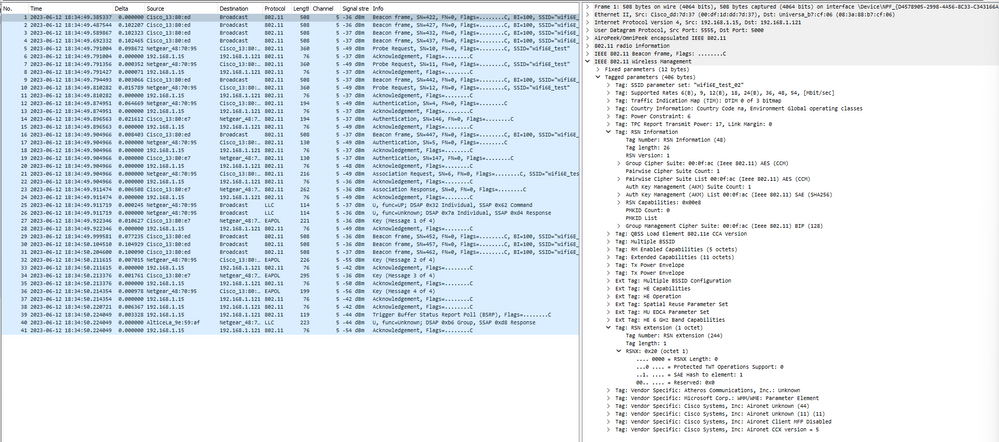

Qui possiamo osservare il processo di connessione dei client Wi-Fi 6E:

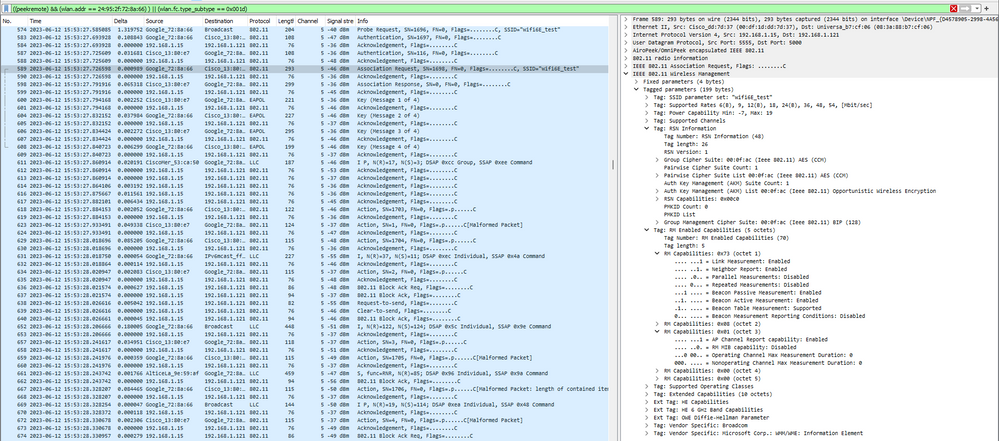

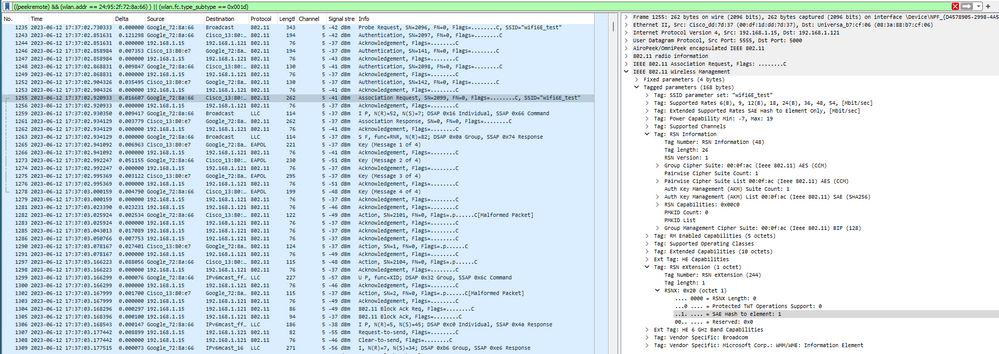

Intel AX211

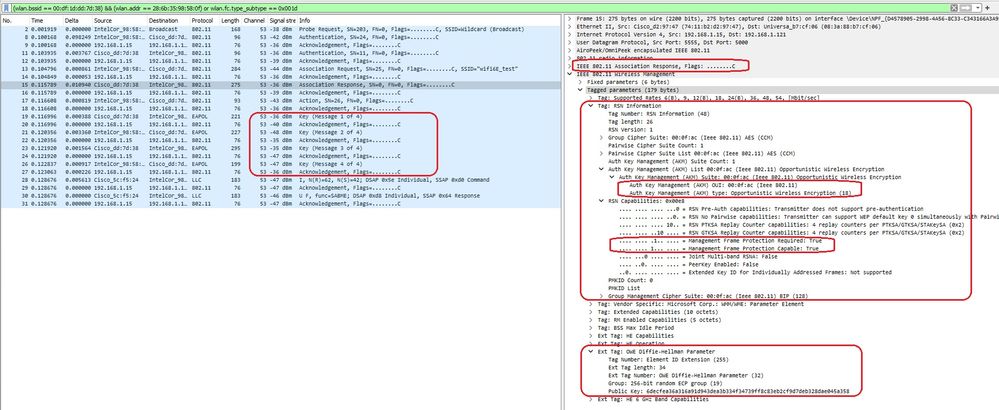

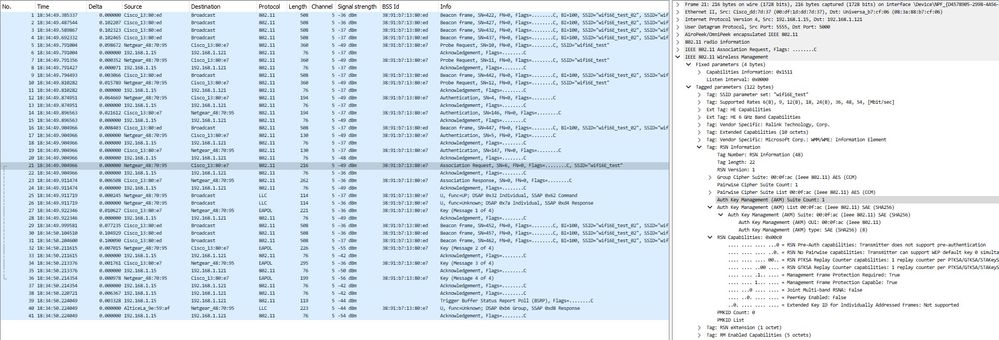

Qui viene mostrato il processo di connessione completo del client Intel AX211.

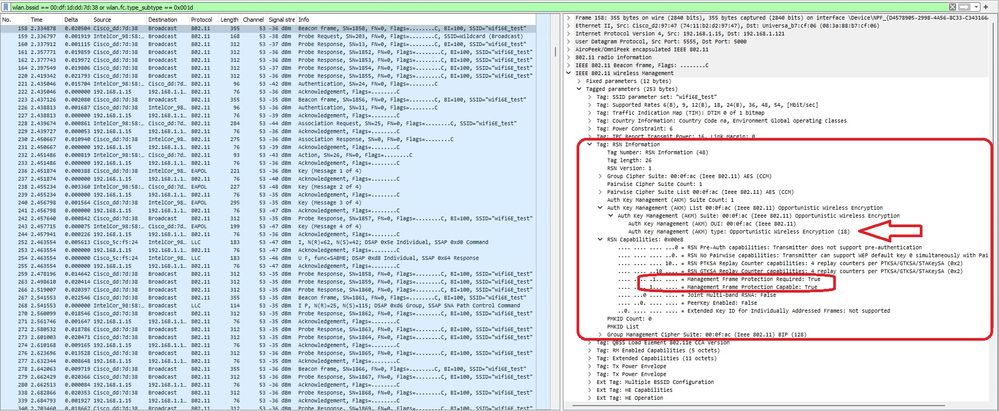

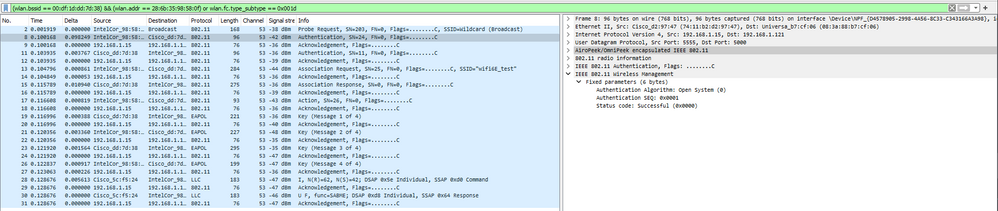

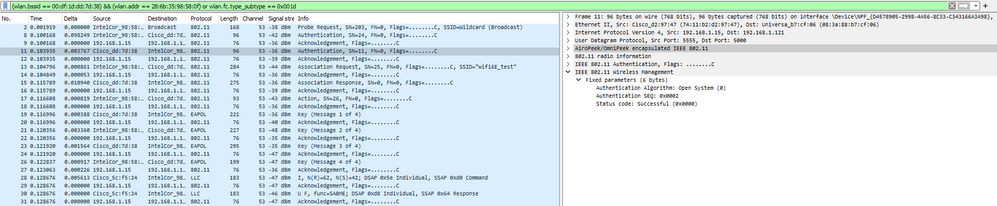

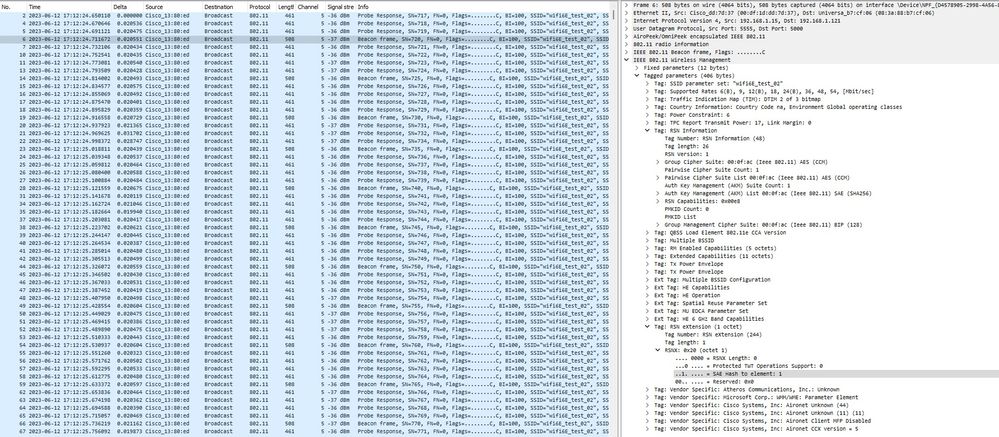

Rilevamento OWE

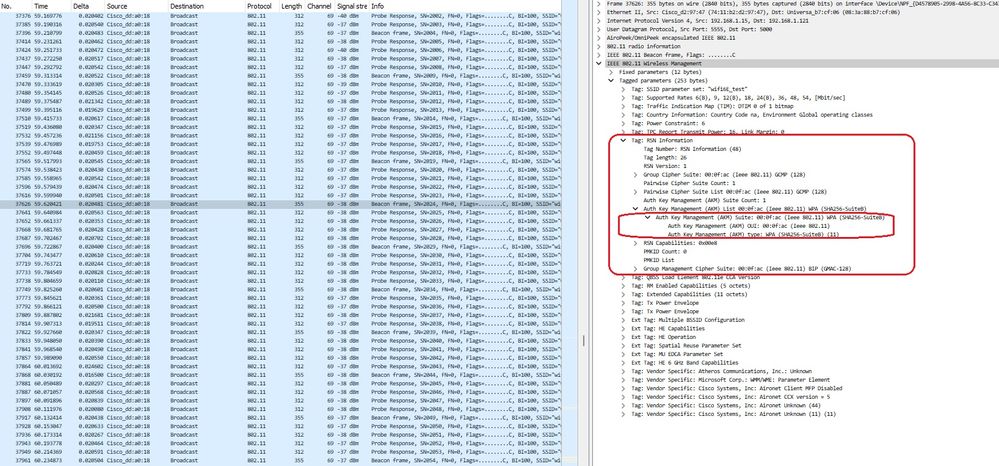

Qui è possibile vedere i beacon OTA. L'AP annuncia il supporto per OWE utilizzando il selettore suite AKM per OWE sotto l'elemento di informazioni RSN.

È possibile visualizzare il valore del tipo di suite AKM 18 (00-0F-AC:18) che indica il supporto OWE.

frame beacon OWE

frame beacon OWE

Se si controlla il campo delle funzionalità RSN, si osserverà che l'access point annuncia sia le funzionalità MFP (Management Frame Protection) che il bit MFP richiesto impostato su 1.

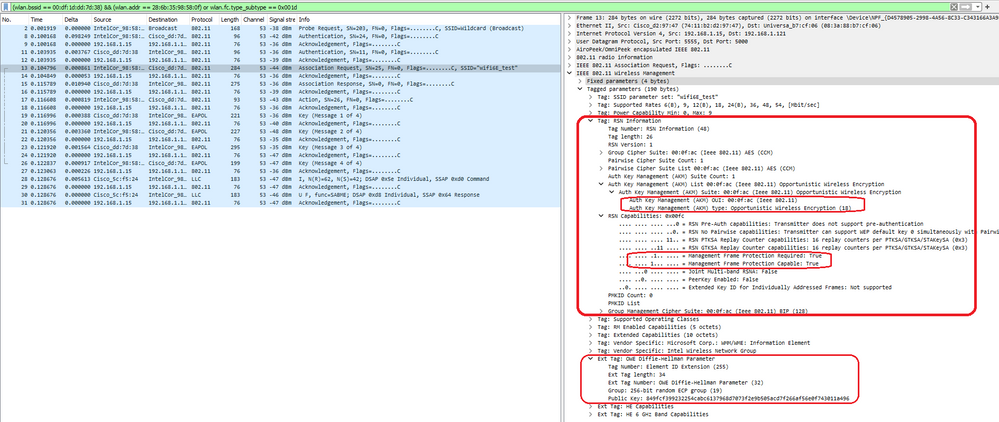

Associazione OWE

Si può vedere l'UPR inviato in modalità broadcast e quindi l'associazione stessa.

L'operazione OWE inizia con la richiesta e la risposta di autenticazione OPEN:

Quindi, un client che desidera eseguire OWE deve indicare OWE AKM nel frame RSN IE di Association Request e includere l'elemento parametro Diffie Helman (DH):

Risposta associazione OWE

Risposta associazione OWE

Dopo la risposta dell'associazione è possibile vedere l'handshake a 4 vie e il client passa allo stato connesso.

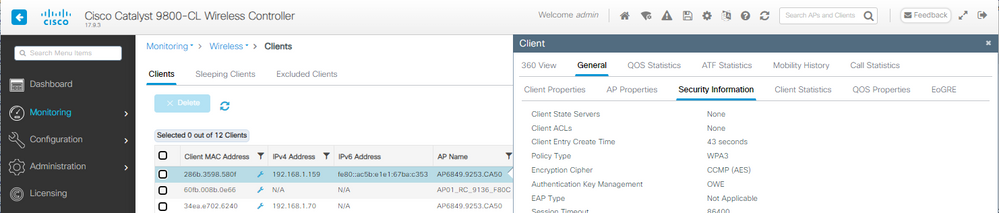

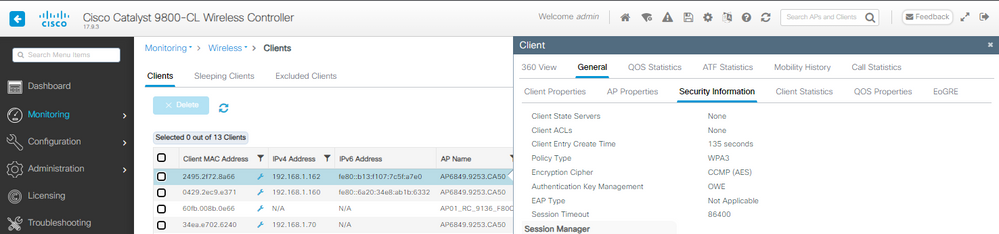

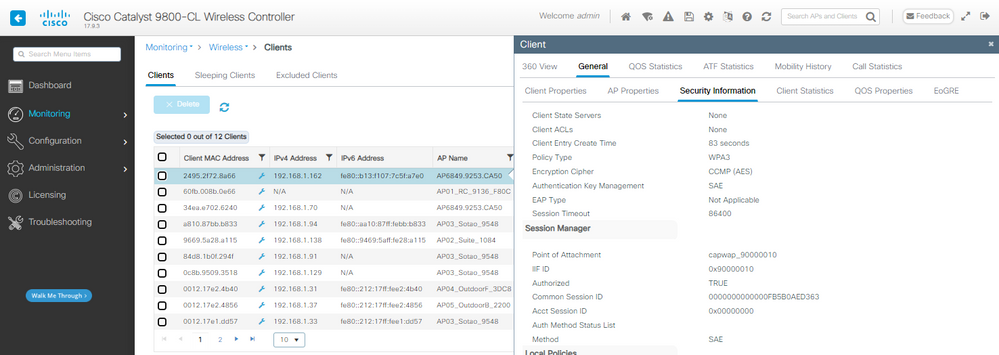

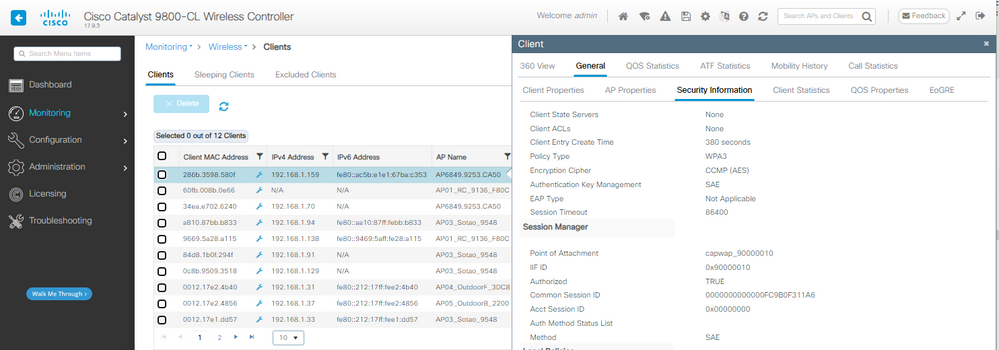

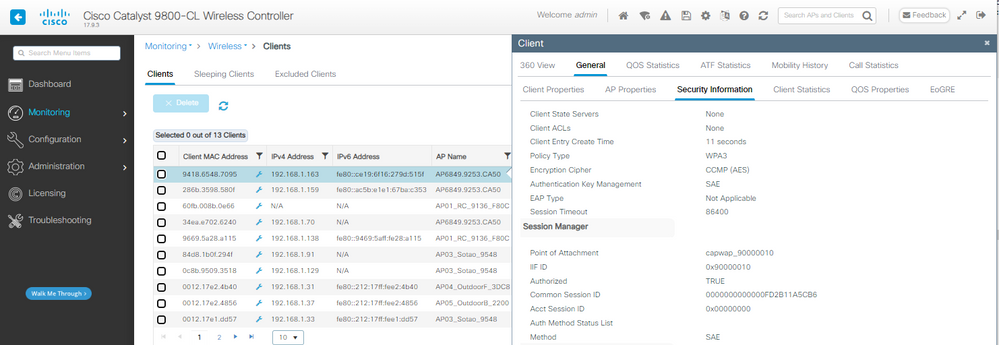

Qui è possibile visualizzare i dettagli del client sull'interfaccia utente del WLC:

NetGear A8000

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Dettagli client in WLC:

Pixel 6a

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Dettagli client in WLC:

Samsung S23

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Dettagli client in WLC:

WPA3 - AES(CCPM128) + OWE con modalità di transizione

Configurazione dettagliata e risoluzione dei problemi della modalità di transizione OWE disponibili in questo documento: Configurare Enhanced Open SSID con Transition Mode - OWE.

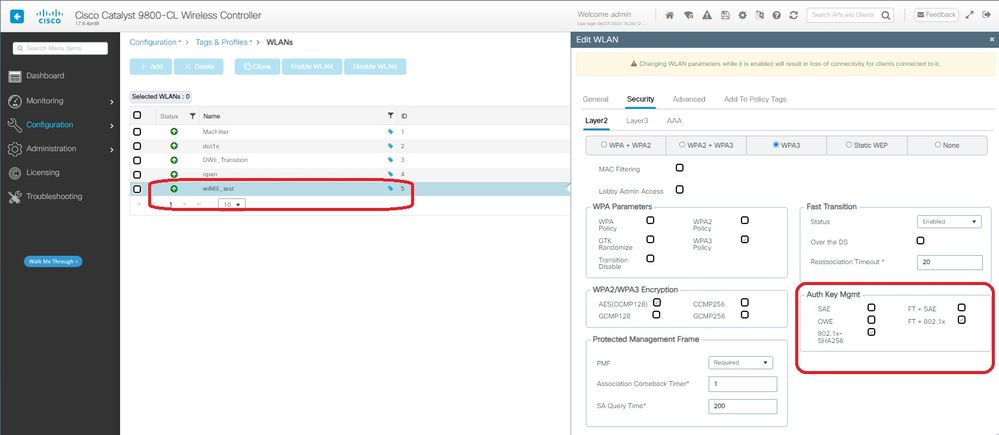

WPA3-Personale - AES(CCMP128) + SAE

Configurazione della sicurezza WLAN:

Configurazione SAE WPA3

Configurazione SAE WPA3

Nota: Tenete presente che la caccia e il prelievo non sono consentiti con la policy radio 6 GHz. Quando si configura una WLAN a 6 GHz, è necessario selezionare l'elemento H2E SAE Password.

Visualizzare sull'interfaccia WLC delle impostazioni di sicurezza WLAN:

Verifica dell’OTA dei beacon:

Beacon SAE WPA3

Beacon SAE WPA3

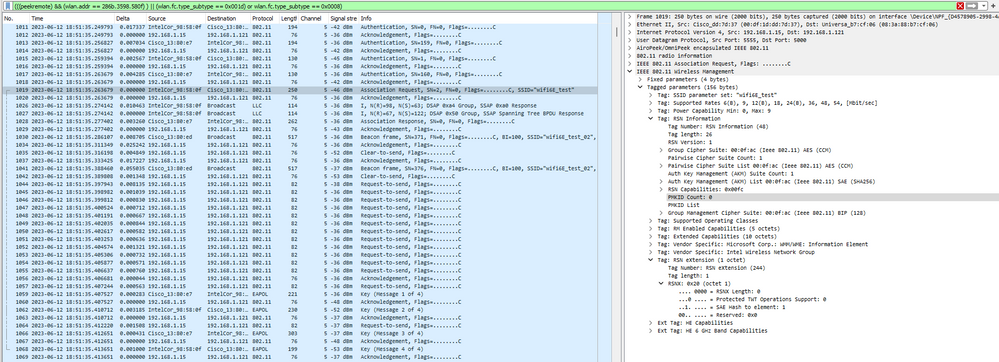

Qui possiamo osservare i client Wi-Fi 6E che associano:

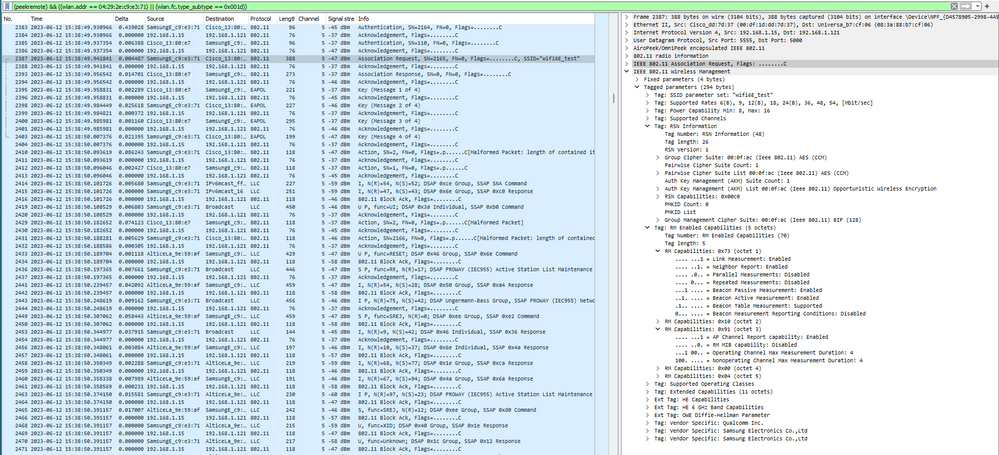

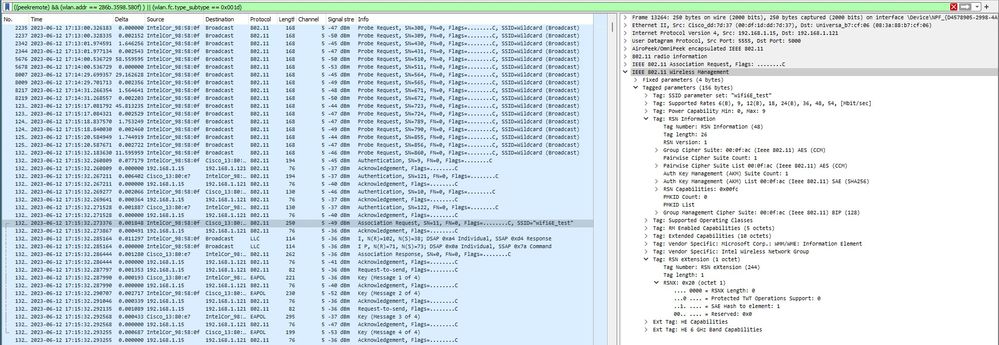

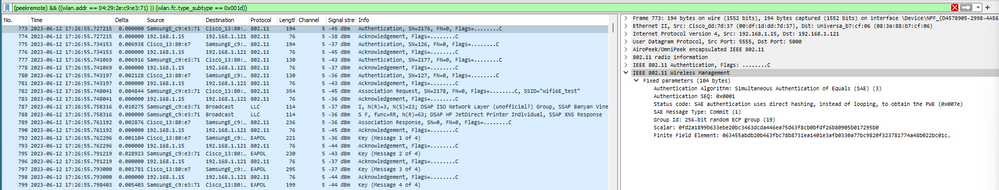

Intel AX211

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

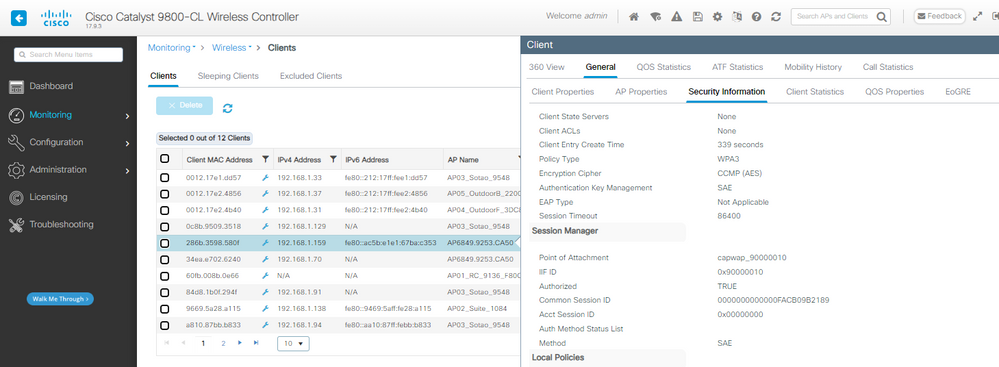

Dettagli client in WLC:

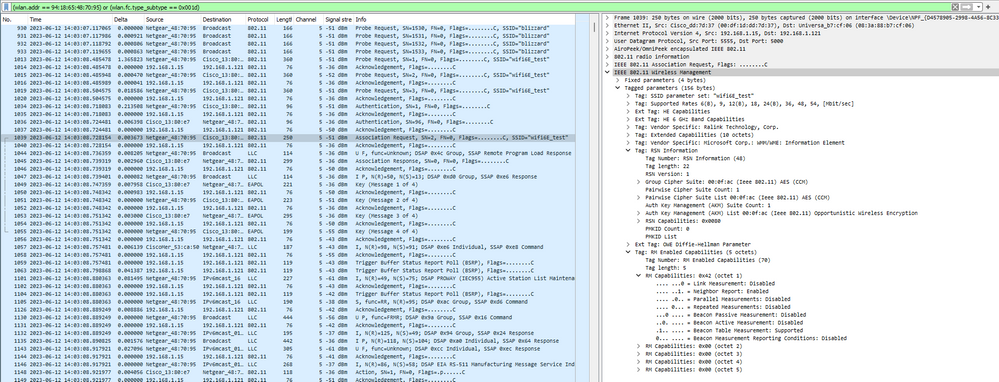

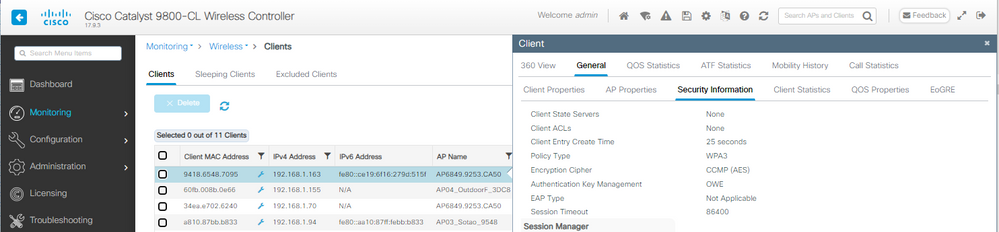

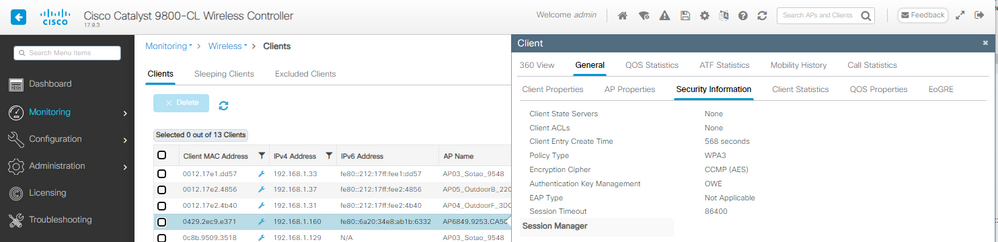

NetGear A8000

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Dettagli client in WLC:

Pixel 6a

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Dettagli client in WLC:

Samsung S23

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Dettagli client in WLC:

WPA3-Personale - AES(CCMP128) + SAE + FT

Configurazione della sicurezza WLAN:

Attenzione: Nella gestione delle chiavi di autenticazione, il WLC consente di selezionare FT+SAE senza SAE abilitato, tuttavia è stato osservato che i client non erano in grado di connettersi. Per utilizzare SAE con Transizione rapida, attivare sempre entrambe le caselle di controllo SAE e FT+SAE.

Visualizzare sull'interfaccia WLC delle impostazioni di sicurezza WLAN:

Verifica dell’OTA dei beacon:

SAE WPA3 + beacon FT

SAE WPA3 + beacon FT

Qui possiamo osservare i client Wi-Fi 6E che associano:

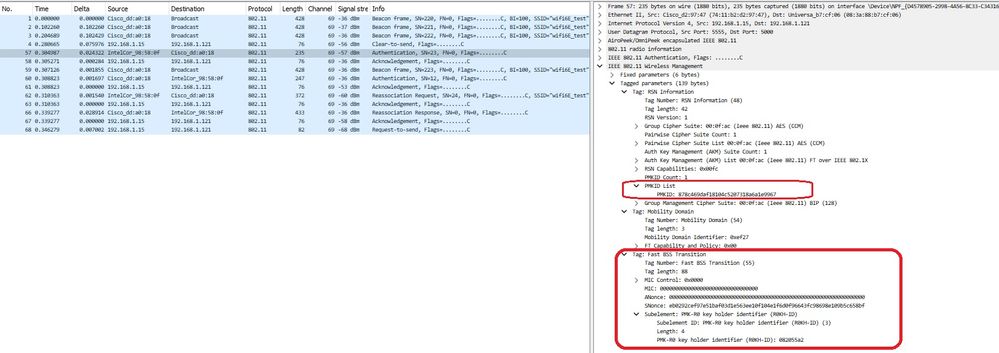

Intel AX211

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Evento di roaming in cui è possibile visualizzare PMKID:

SAE WPA3 + richiesta di riassociazione FT

SAE WPA3 + richiesta di riassociazione FT

Dettagli client in WLC:

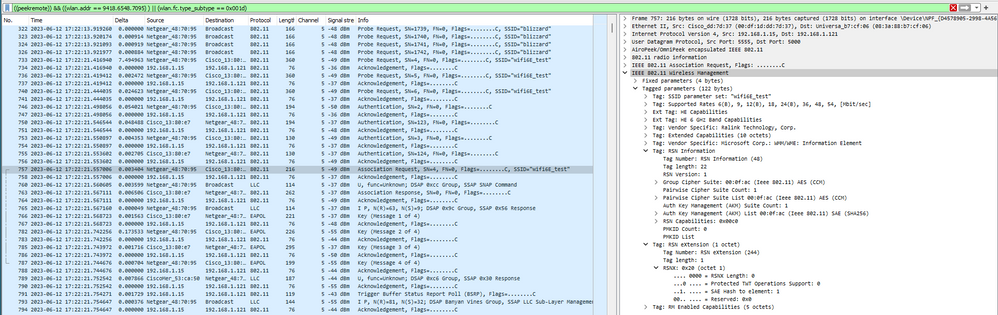

NetGear A8000

OTA connessione con lo stato attivo sulle informazioni RSN dal client. Connessione iniziale:

SSS

SSS

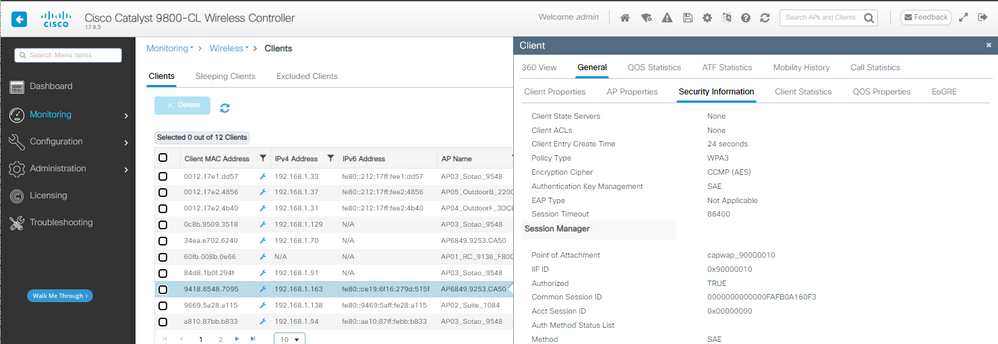

Dettagli client in WLC:

Pixel 6a

Impossibile eseguire il roaming del dispositivo quando FT è abilitato.

Samsung S23

Impossibile eseguire il roaming del dispositivo quando FT è abilitato.

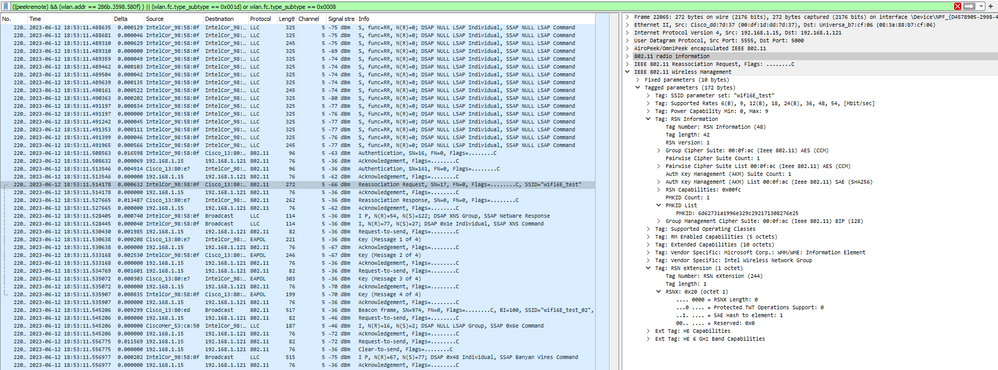

WPA3-Enterprise + AES (CCMP128) + 802.1x-SHA256 + FT

Configurazione della sicurezza WLAN:

WPA3 Enterprise 802.1x-SHA256 + Configurazione protezione FTWLAN

WPA3 Enterprise 802.1x-SHA256 + Configurazione protezione FTWLAN

Visualizzare sull'interfaccia WLC delle impostazioni di sicurezza WLAN:

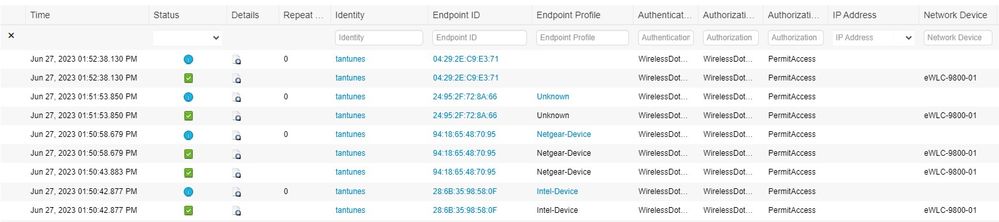

Qui possiamo vedere i log di ISE Live che mostrano le autenticazioni provenienti da ciascun dispositivo:

log ISE in tempo reale

log ISE in tempo reale

I beacon OTA hanno questo aspetto:

WPA3 Enterprise 802.1x +FT Beacon

WPA3 Enterprise 802.1x +FT Beacon

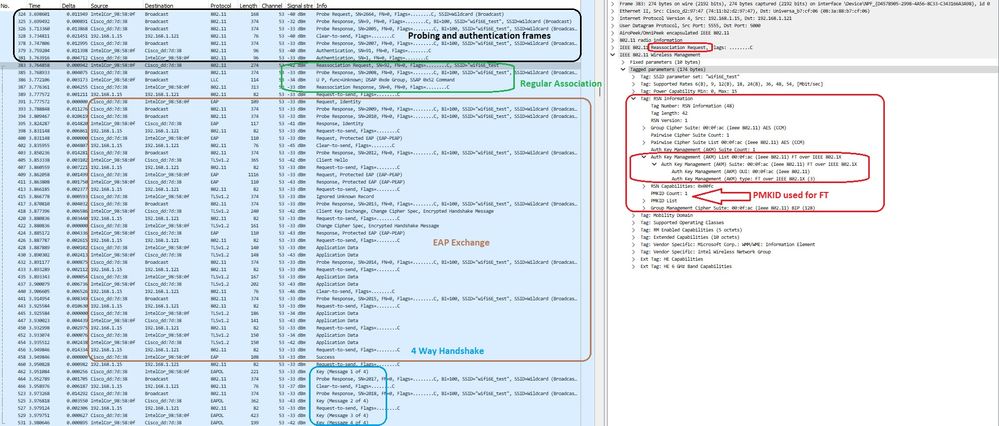

Qui possiamo osservare i client Wi-Fi 6E che associano:

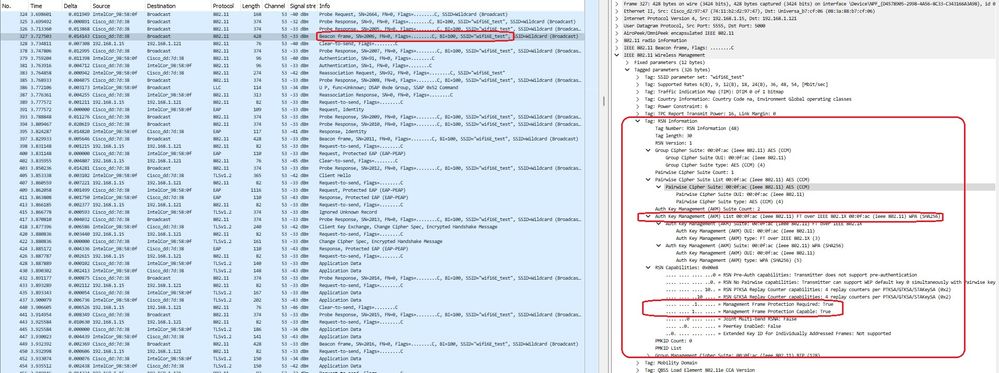

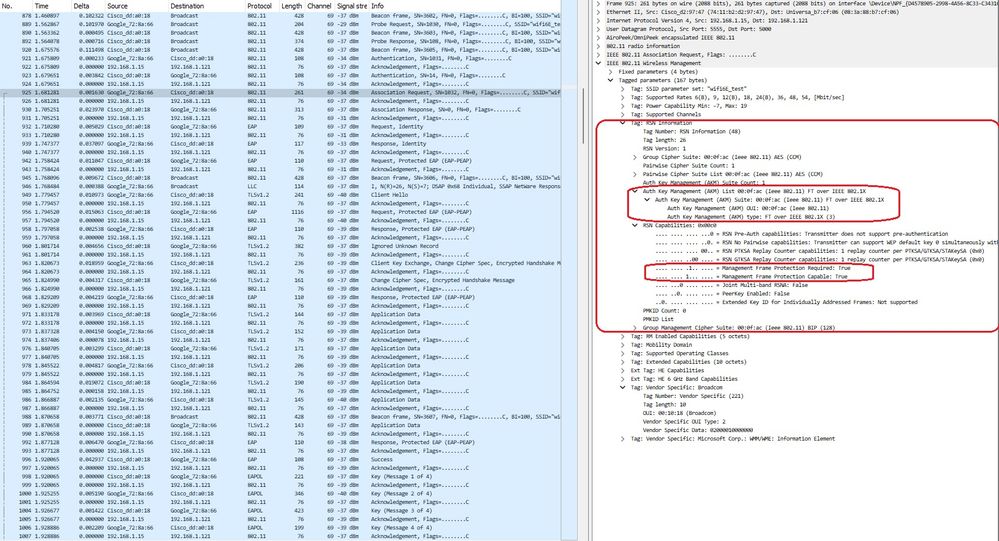

Intel AX211

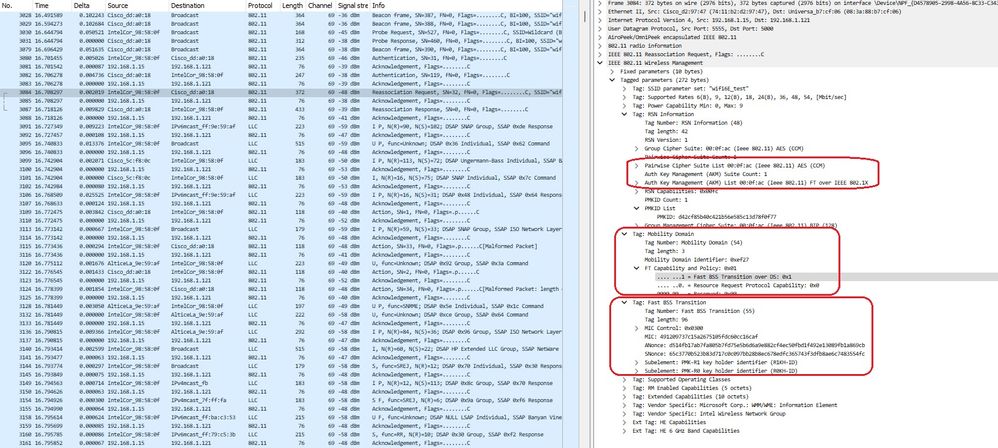

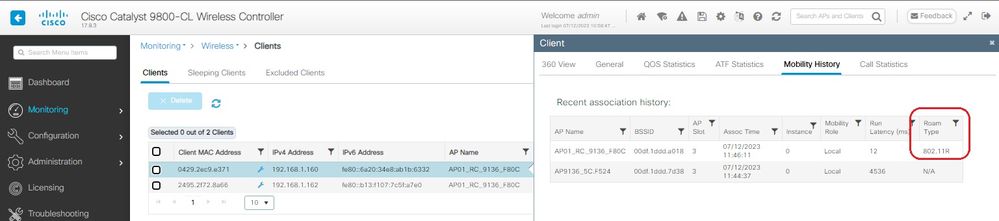

OTA connessione con stato attivo sulle informazioni RSN dal client su un evento di roaming:

WPA3 Enterprise 802.1x + evento di roaming FT

WPA3 Enterprise 802.1x + evento di roaming FT

Un comportamento interessante si verifica se si elimina manualmente il client dalla WLAN (ad esempio dalla GUI del WLC). Il client riceve un frame di disassociazione ma tenta di riconnettersi allo stesso access point e utilizza un frame di riassociazione seguito da uno scambio EAP completo perché i dettagli del client sono stati eliminati dall'access point/WLC.

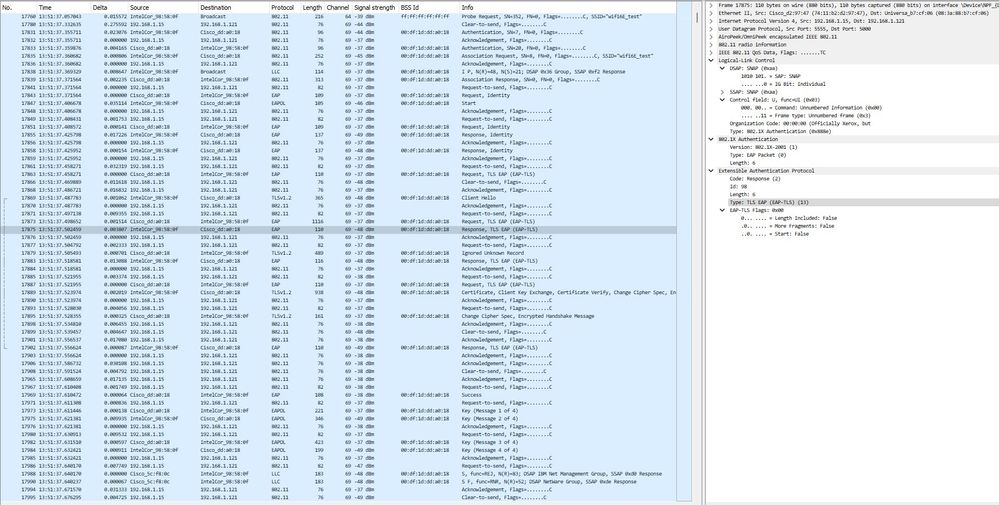

Si tratta sostanzialmente dello stesso scambio di frame di un nuovo processo di associazione. Qui è possibile vedere lo scambio di frame:

Flusso di connessione WPA3 Enterprise 802.1x + FT Ax211

Flusso di connessione WPA3 Enterprise 802.1x + FT Ax211

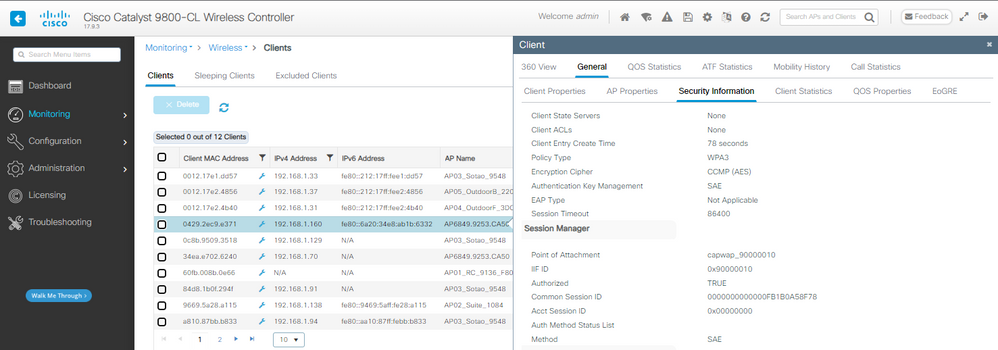

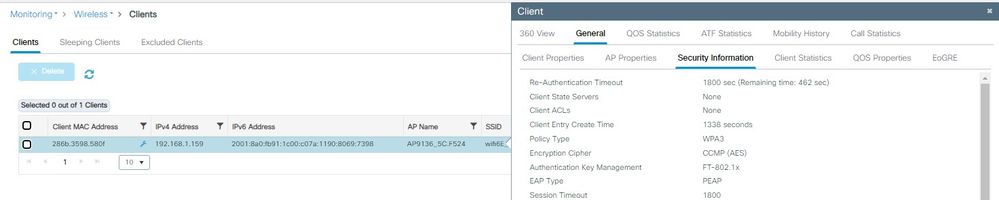

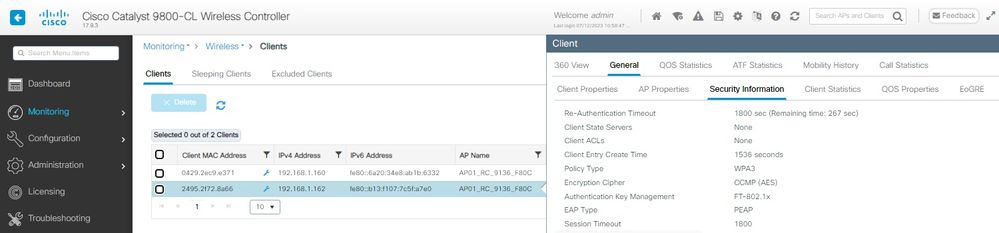

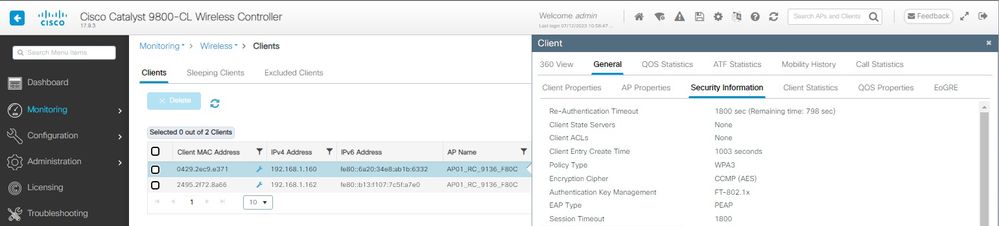

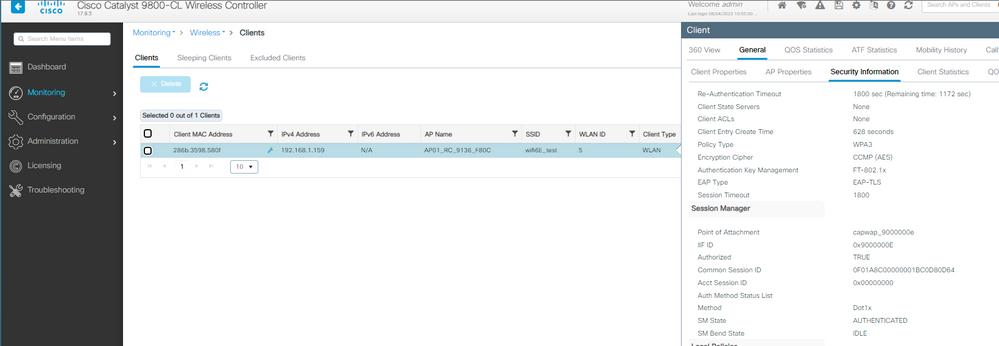

Dettagli client in WLC:

WPA3 Enterprise 802.1x + dettagli sul client FT

WPA3 Enterprise 802.1x + dettagli sul client FT

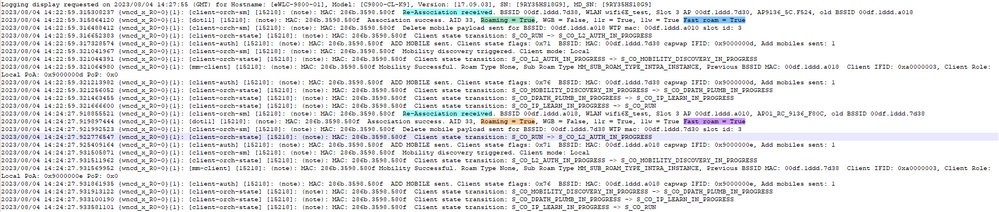

Anche questo client è stato testato utilizzando FT su DS ed è stato in grado di eseguire il roaming utilizzando 802.11r:

AX211 in roaming con FT over DS

AX211 in roaming con FT over DS

Possiamo anche vedere gli eventi di roaming FT:

WPA3 Enterprise con FT

WPA3 Enterprise con FT

E il client ra trace da wlc:

NetGear A8000

WPA3-Enterprise non è supportato su questo client.

Pixel 6a

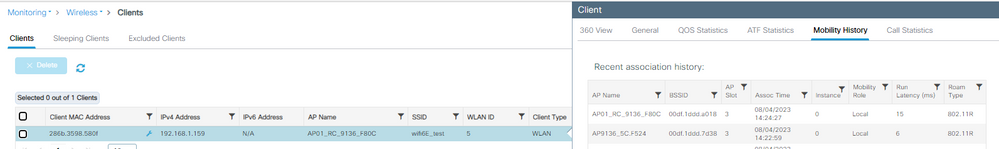

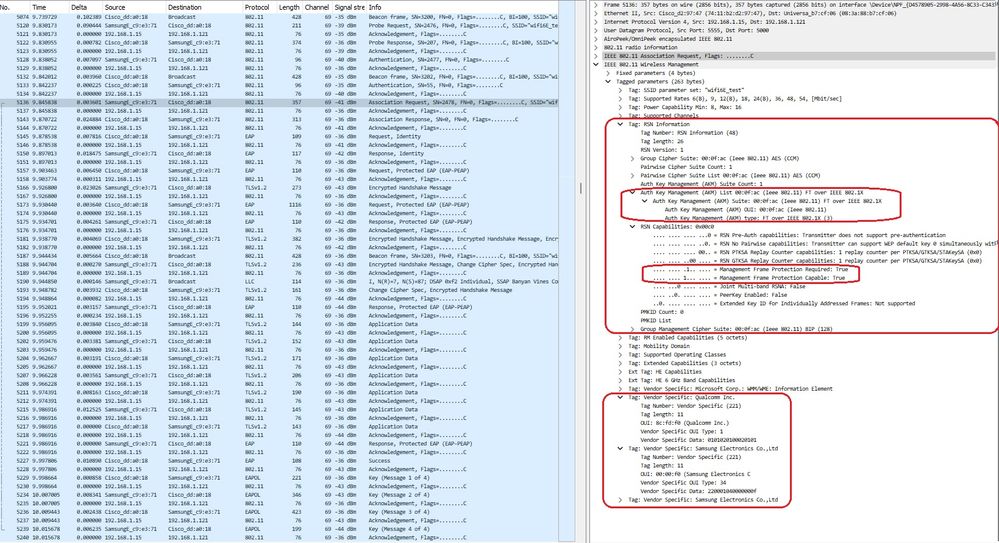

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

WPA3 Enterprise 802.1x + associazione FT Pixel6a

WPA3 Enterprise 802.1x + associazione FT Pixel6a

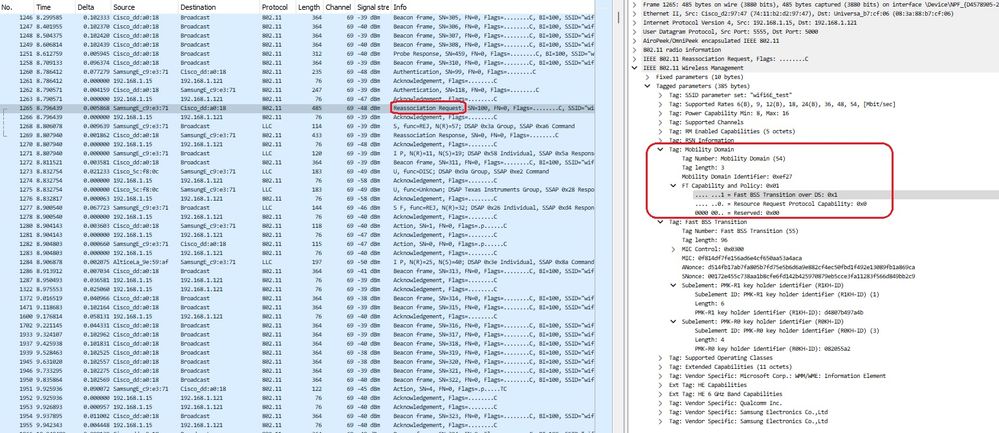

Dettagli client in WLC:

Dettagli sul client WPA3 Enterprise 802.1x + FT Pixel6a

Dettagli sul client WPA3 Enterprise 802.1x + FT Pixel6a

Concentrati sul tipo di roaming Over the Air dove possiamo vedere il tipo di roaming 802.11R:

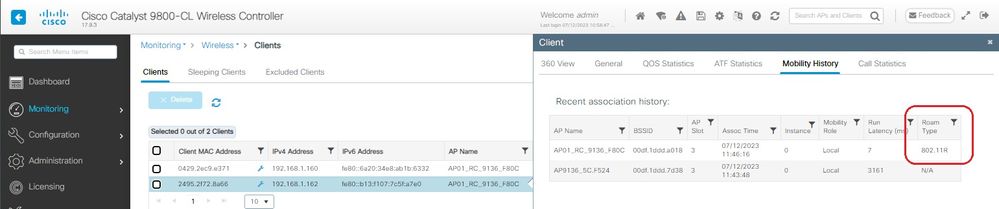

Samsung S23

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

Evento di roaming FToTA S23

Evento di roaming FToTA S23

Dettagli client in WLC:

Proprietà client S23

Proprietà client S23

Concentrati sul tipo di roaming Over the Air dove possiamo vedere il tipo di roaming 802.11R:

S23 Roaming tipo 802.11R

S23 Roaming tipo 802.11R

Anche questo client è stato testato utilizzando FT su DS ed è stato in grado di eseguire il roaming utilizzando 802.11r:

Pacchetti FToDS roaming S23

Pacchetti FToDS roaming S23

WPA3-Enterprise + cifratura GCMP128 + SUITEB-1X

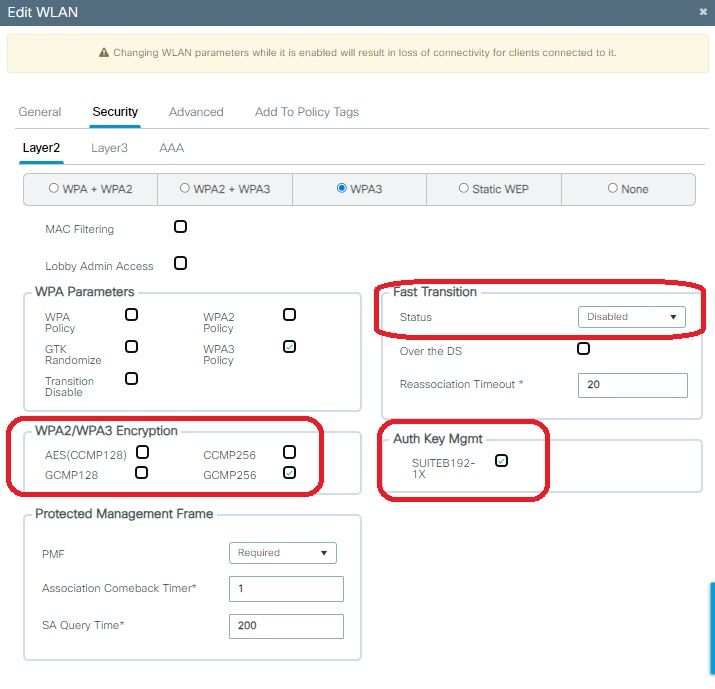

Configurazione della sicurezza WLAN:

WPA3 Enterprise Suite B-1X Security Configuration

WPA3 Enterprise Suite B-1X Security Configuration

Nota: FT non è supportato in SUITEB-1X

Visualizzare sull'interfaccia WLC delle impostazioni di sicurezza WLAN:

Verifica dell’OTA dei beacon:

WPA3 Enterprise Suite B-1X Beacon

WPA3 Enterprise Suite B-1X Beacon

Nessuno dei client testati è stato in grado di connettersi alla WLAN utilizzando SuiteB-1X, confermando che nessuno supporta questo metodo di sicurezza.

WPA3-Enterprise + cifratura GCMP256 + SUITEB192-1X

Configurazione della sicurezza WLAN:

WPA3 Enterprise SUITEImpostazioni di protezione B192-1x

WPA3 Enterprise SUITEImpostazioni di protezione B192-1x

Nota: FT non è supportato con GCMP256+SUITEB192-1X.

Elenco WLAN su WLC GUI WLAN:

WLAN utilizzata per i test

WLAN utilizzata per i test

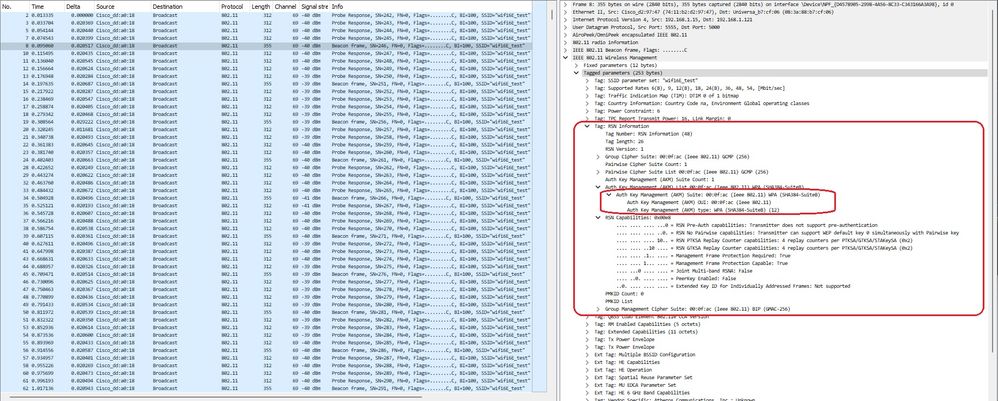

Verifica dell’OTA dei beacon:

WPA3 Enterprise SUITE B192-1x beacon

WPA3 Enterprise SUITE B192-1x beacon

Qui possiamo osservare i client Wi-Fi 6E che associano:

Intel AX211

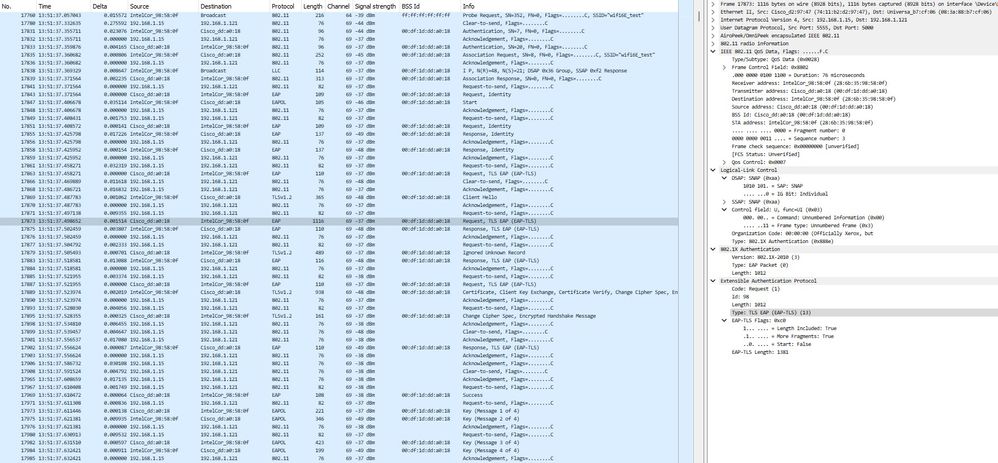

OTA connessione con lo stato attivo sulle informazioni RSN dal client:

WPA3 Enterprise con associazione EAP-TLS con client Intel AX211 e informazioni RSN

WPA3 Enterprise con associazione EAP-TLS con client Intel AX211 e informazioni RSN

E lo scambio EAP-TLS:

WPA3 Enterprise con associazione EAP-TLS con il client Intel AX211 e EAP-TLS Focus

WPA3 Enterprise con associazione EAP-TLS con il client Intel AX211 e EAP-TLS Focus

Dettagli client in WLC:

Dettagli sul client WPA3 Enterprise con EAP-TLS

Dettagli sul client WPA3 Enterprise con EAP-TLS

NetGear A8000

WPA3-Enterprise non è supportato su questo client.

Pixel 6a

Alla data di scrittura del documento, il client non è stato in grado di connettersi a WPA3 Enterprise utilizzando EAP-TLS.

Si trattava di un problema sul lato cliente su cui si sta lavorando e, non appena risolto, il presente documento deve essere aggiornato.

Samsung S23

Alla data di scrittura del documento, il client non è stato in grado di connettersi a WPA3 Enterprise utilizzando EAP-TLS.

Si trattava di un problema sul lato cliente su cui si sta lavorando e, non appena risolto, il presente documento deve essere aggiornato.

Conclusioni sulla sicurezza

Dopo tutti i test precedenti, ne risulta quanto segue:

| Protocollo |

Crittografia |

AKM |

Cifratura AKM |

Metodo EAP |

FT-OverTA |

FT-OverDS |

Intel AX211 |

Samsung/Google Android |

NetGear A8000 |

| DOVERE |

AES-CCMP128 |

DOVERE |

N/D. |

N/D. |

N/D |

N/D |

Supportato |

Supportato |

Supportato |

| SAE |

AES-CCMP128 |

SAE (solo H2E) |

SHA256 |

N/D. |

Supportato |

Supportato |

Supportato: Solo H2E e FT-oTA |

Supportato: Solo H2E. |

Supportato: |

| Azienda |

AES-CCMP128 |

802.1x-SHA256 |

SHA256 |

PEAP/FAST/TLS |

Supportato |

Supportato |

Supportato: SHA256 e FT-oTA/oDS |

Supportato: SHA256 e FT-oTA, FT-oDS (S23) |

Supportato: SHA256 e FT-oTA |

| Azienda |

GCMP128 |

Suite B-1x |

SHA256-SuiteB |

PEAP/FAST/TLS |

Non supportata |

Non supportata |

Non supportata |

Non supportata |

Non supportata |

| Azienda |

GCMP256 |

Suite B-192 |

SHA384-SuiteB |

TLS |

Non supportata |

Non supportata |

ND/TBD |

ND/TBD |

Non supportata |

Risoluzione dei problemi

La risoluzione dei problemi utilizzata in questo documento si basa sul documento online:

Risoluzione dei problemi dei punti di accesso COS

Per risolvere i problemi, si consiglia di raccogliere la traccia RA in modalità di debug dal WLC utilizzando l'indirizzo MAC del client, assicurandosi che il client si connetta utilizzando il mac del dispositivo e non un indirizzo mac casuale.

Per la risoluzione dei problemi di Over the Air, si consiglia di utilizzare il punto di accesso in modalità sniffer per catturare il traffico sul canale del client che serve il punto di accesso.

Nota: consultare le informazioni importanti sui comandi di debug prima di usare i comandi di debug.

Informazioni correlate

Cos'è Wi-Fi 6 rispetto a Wi-Fi 6E?

Wi-Fi 6E: Il prossimo grande capitolo del white paper Wi-Fi

Guida alla configurazione del software Cisco Catalyst serie 9800 Wireless Controller 17.9.x

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

08-Aug-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Tiago AntunesCisco Technical Leader

Feedback

Feedback