Introduzione

Questo documento descrive come configurare una LAN wireless CWA su uno switch Catalyst 9800 WLC e ISE.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza della configurazione dei Wireless LAN Controller (WLC) 9800.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- 9800 WLC Cisco IOS® XE Gibraltar v17.6.x

- Identity Service Engine (ISE) v3.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

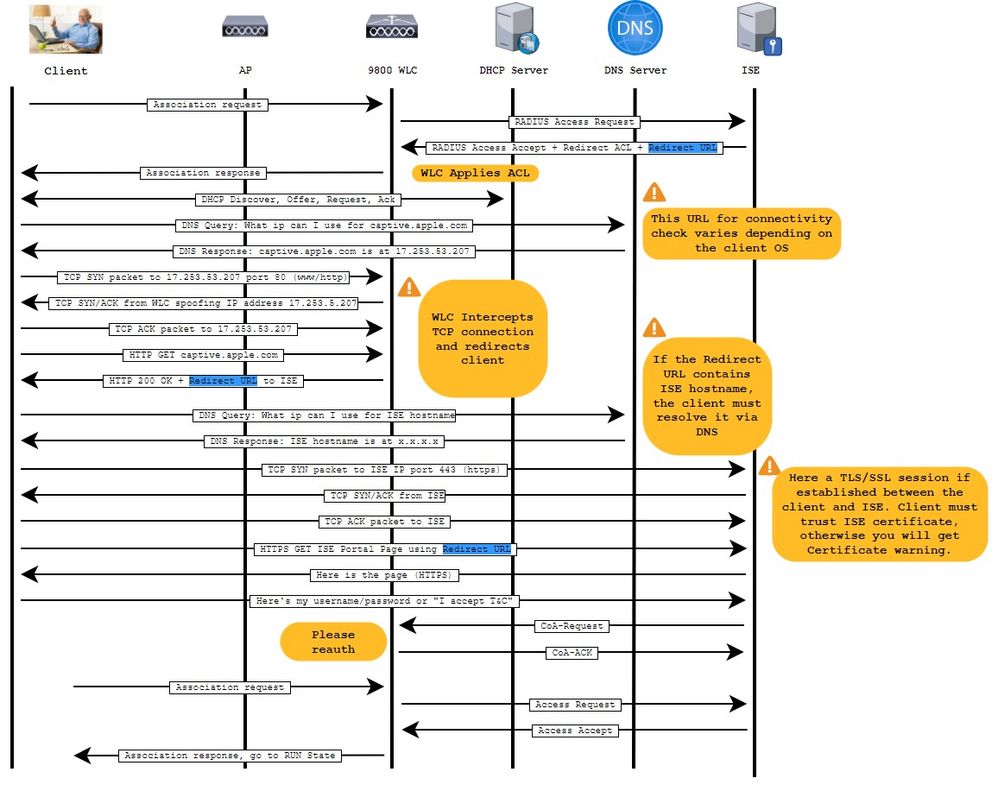

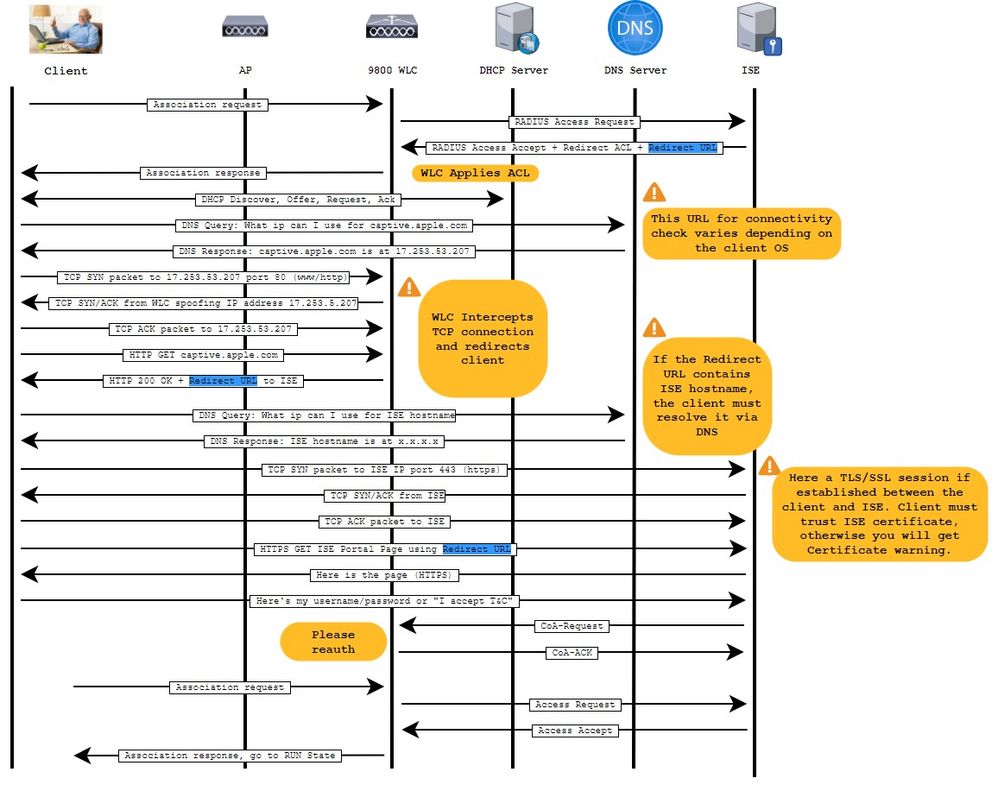

Il processo CWA è illustrato di seguito, ad esempio il processo CWA di un dispositivo Apple:

Configurazione

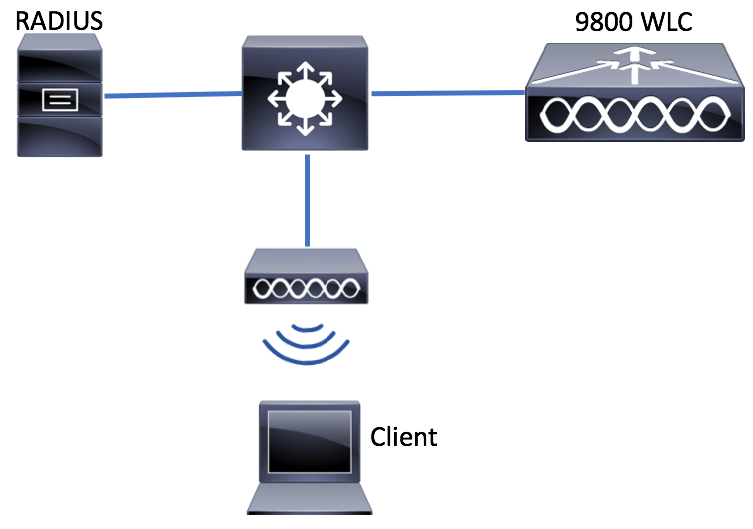

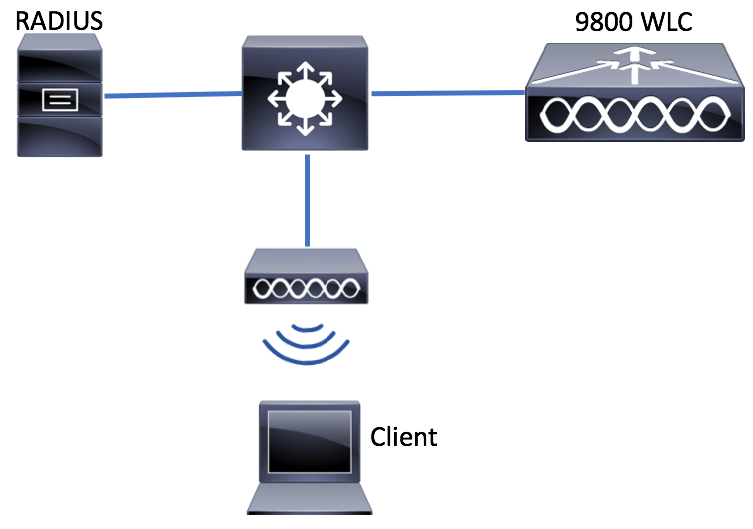

Esempio di rete

Configurazione AAA sui controller 9800 WLC

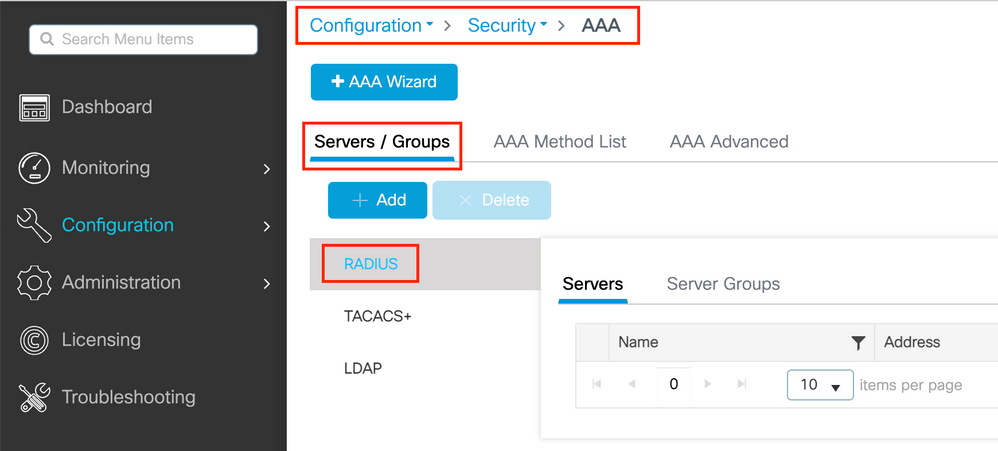

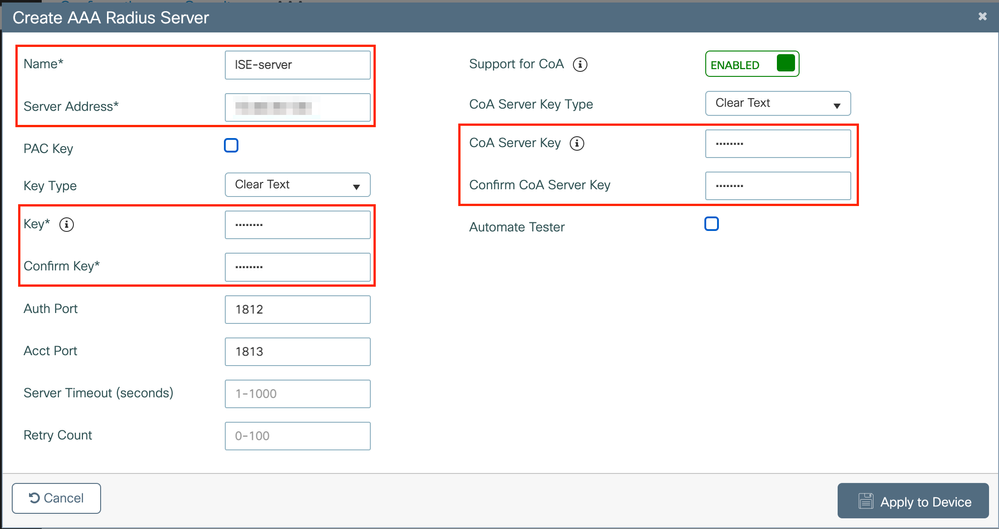

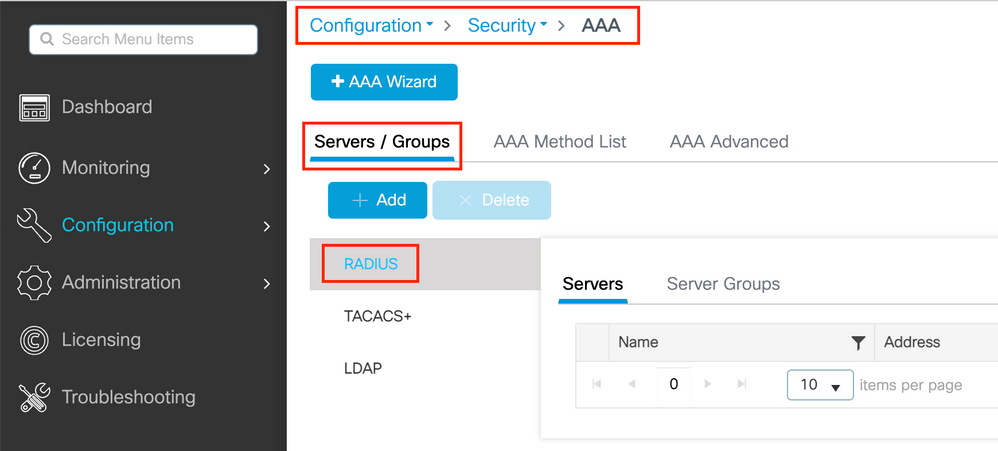

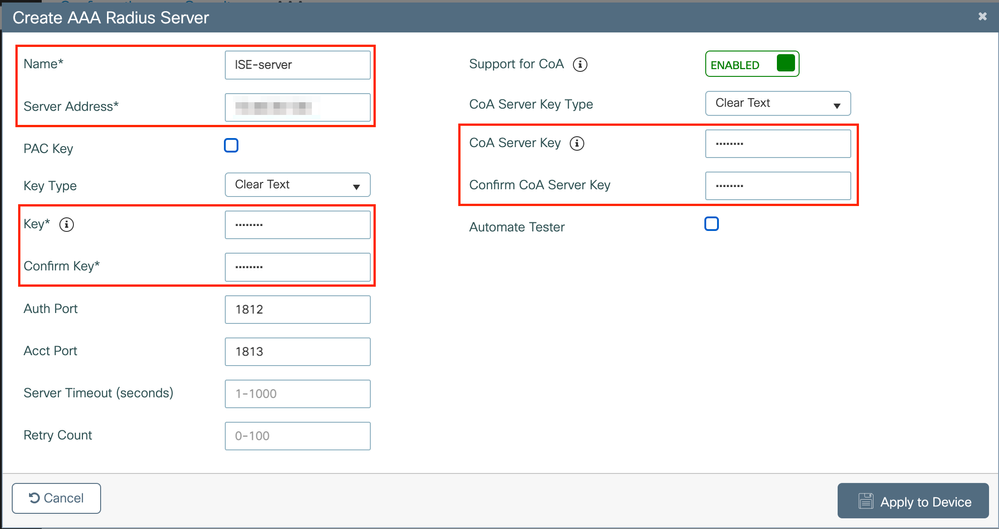

Passaggio 1. Aggiungere il server ISE alla configurazione WLC 9800.

IndividuareConfiguration > Security > AAA > Servers/Groups > RADIUS > Servers > + Adde immettere le informazioni sul server RADIUS come mostrato nelle immagini.

Verificare che l'opzione Support for CoA (Supporto per CoA) sia abilitata se si pensa di usare in futuro l'autenticazione Web centralizzata o altro tipo di sicurezza che richieda una modifica di autorizzazione, o CoA (Change of Authorization).

Nota: Nella versione 17.4.X e successive, assicurarsi di configurare anche la chiave del server CoA quando si configura il server RADIUS. Utilizzare la stessa chiave del segreto condiviso (per impostazione predefinita, sono le stesse in ISE). Lo scopo è quello di configurare facoltativamente una chiave diversa per il certificato di autenticità (CoA) rispetto al segreto condiviso, se questo è ciò che è stato configurato dal server RADIUS. In Cisco IOS XE 17.3, l'interfaccia utente Web ha semplicemente utilizzato lo stesso segreto condiviso della chiave CoA.

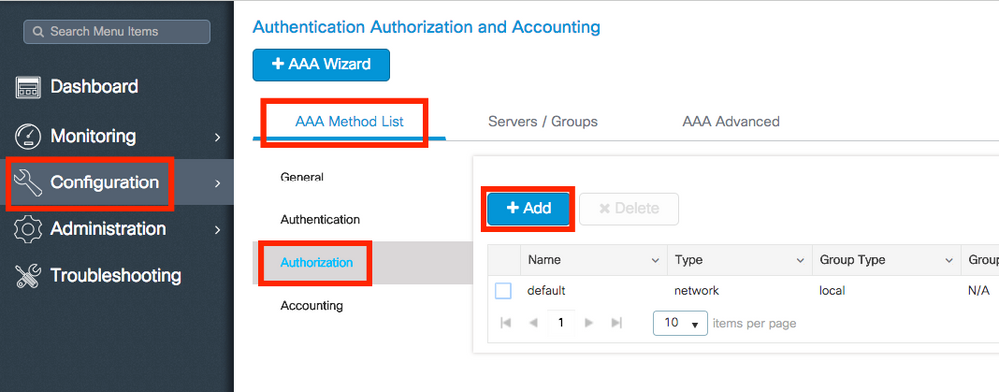

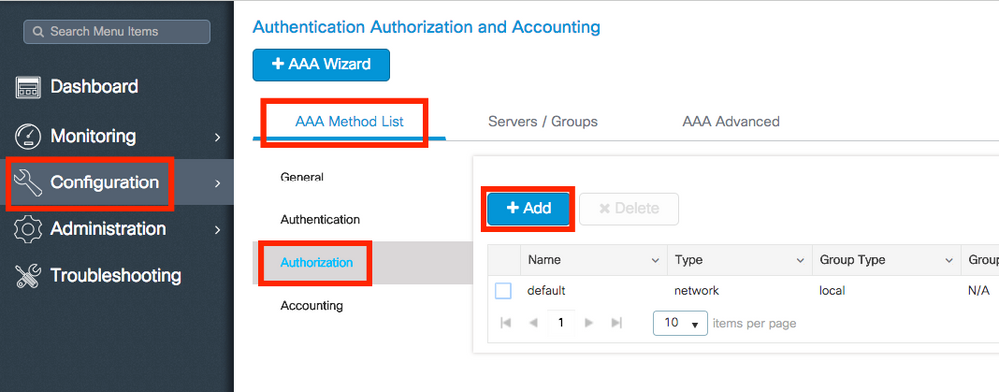

Passaggio 2. Creare un elenco dei metodi di autorizzazione.

Passare aConfiguration > Security > AAA > AAA Method List > Authorization > + Addcome mostrato nell'immagine.

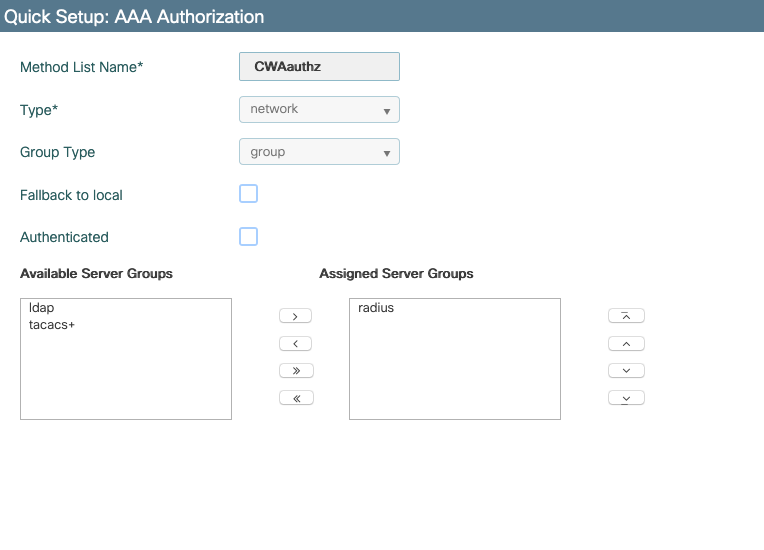

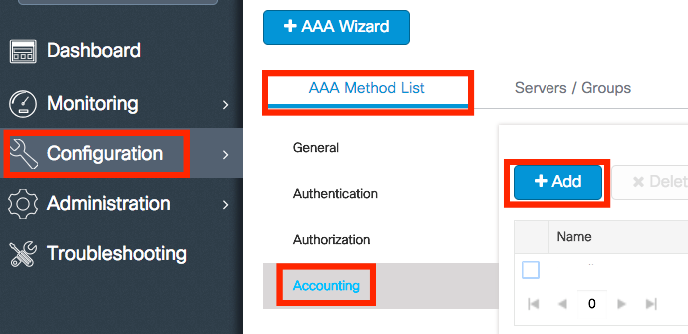

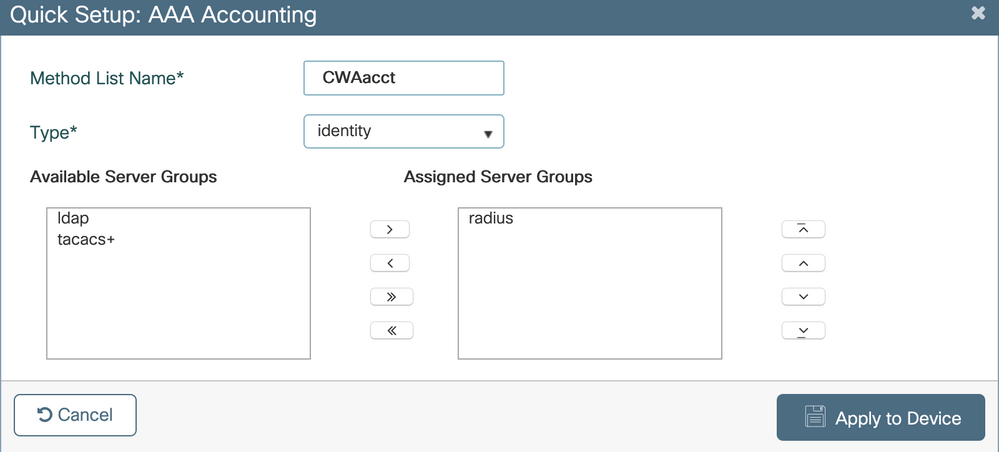

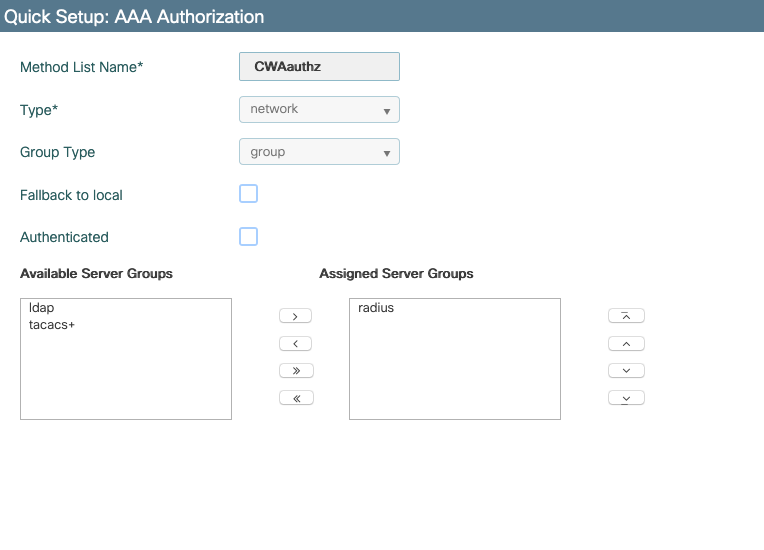

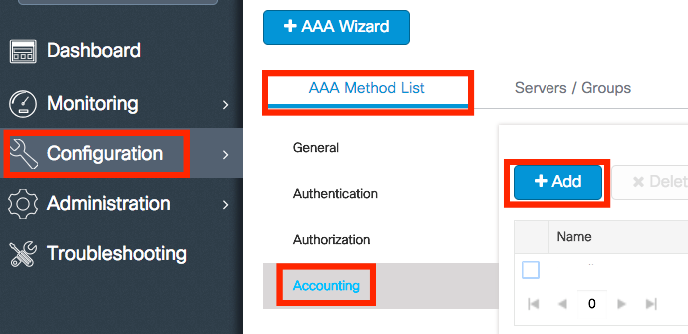

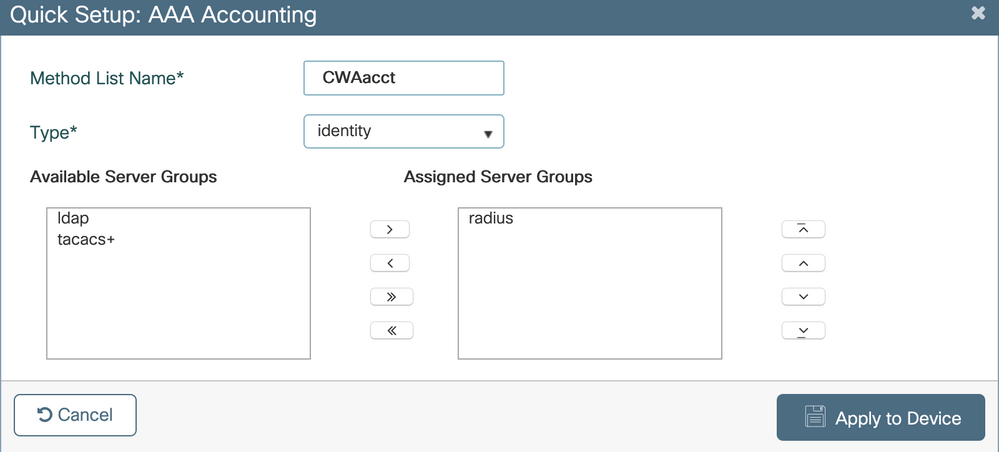

Passaggio 3. (Facoltativo) Creare un elenco di metodi contabili come mostrato nell'immagine.

Nota: CWA non funziona se si decide di bilanciare il carico (dalla configurazione CLI di Cisco IOS XE) dei server radius a causa dell'ID bug Cisco CSCvh03827. L'uso dei load balancer esterni è corretto. Verificare tuttavia che il servizio di bilanciamento del carico funzioni per client utilizzando l'attributo RADIUS id stazione chiamante. L'utilizzo della porta di origine UDP non è un meccanismo supportato per il bilanciamento delle richieste RADIUS provenienti da 9800.

Passaggio 4. (Facoltativo) È possibile definire la policy AAA per inviare il nome SSID come attributo ID stazione chiamata. Questa condizione può essere utile se si desidera sfruttare questa condizione su ISE in un secondo momento del processo.

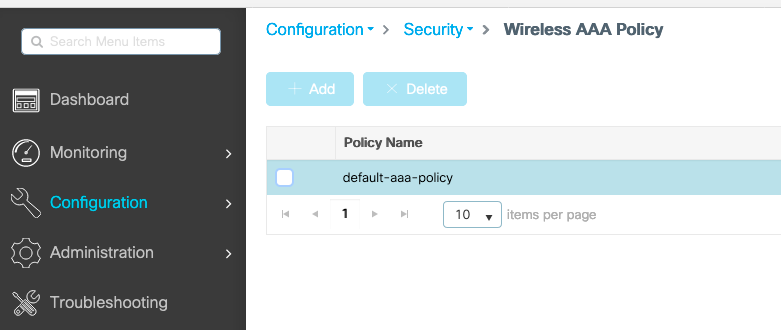

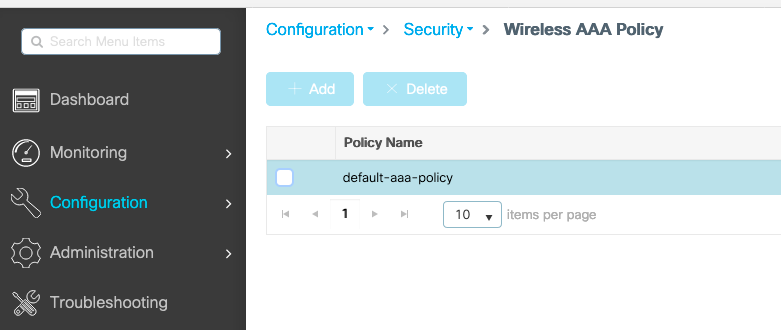

IndividuareConfiguration > Security > Wireless AAA Policyil criterio AAA predefinito e modificarlo oppure crearne uno nuovo.

È possibile scegliereSSIDl'opzione 1. Tenere presente che anche se si sceglie solo SSID, l'ID stazione chiamato continua ad aggiungere l'indirizzo MAC AP al nome SSID.

Configurazione della WLAN

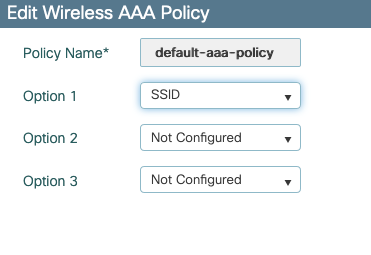

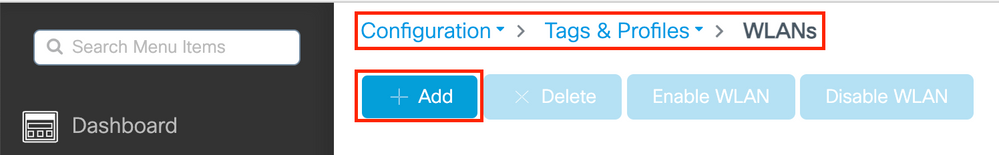

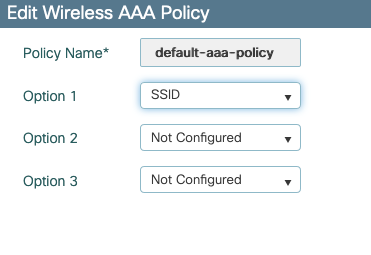

Passaggio 1. Creare la WLAN.

IndividuareConfiguration > Tags & Profiles > WLANs > + Adde configurare la rete in base alle esigenze.

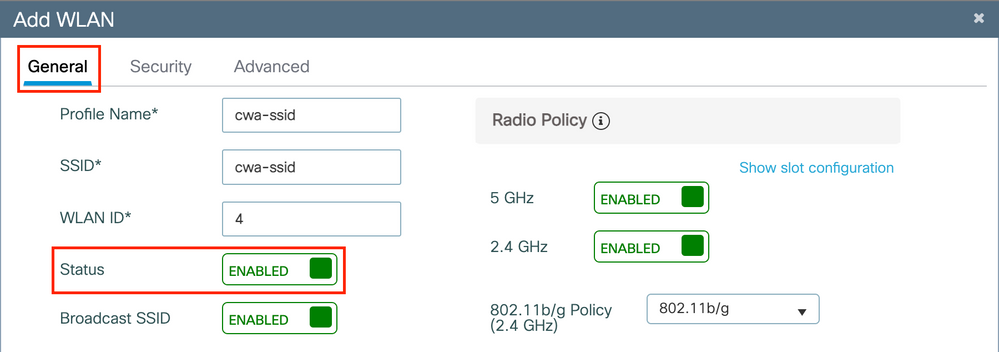

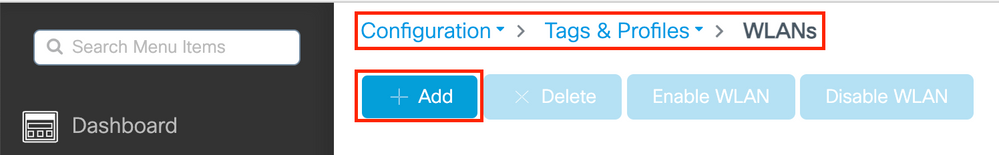

Passaggio 2. Inserire le informazioni generali sulla WLAN.

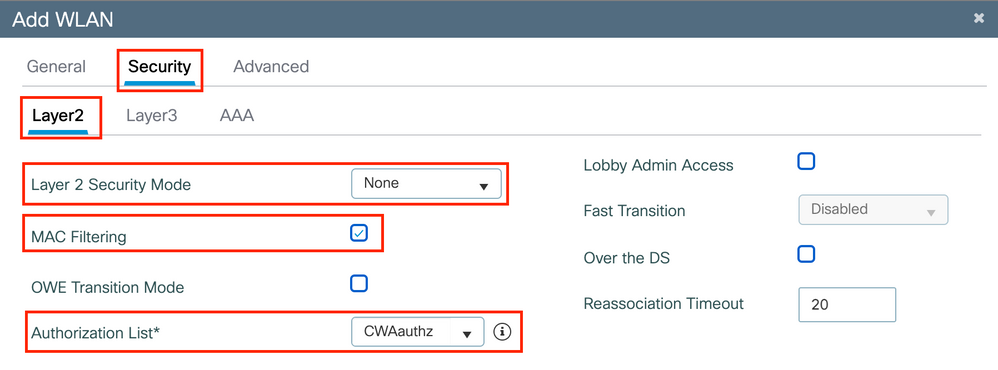

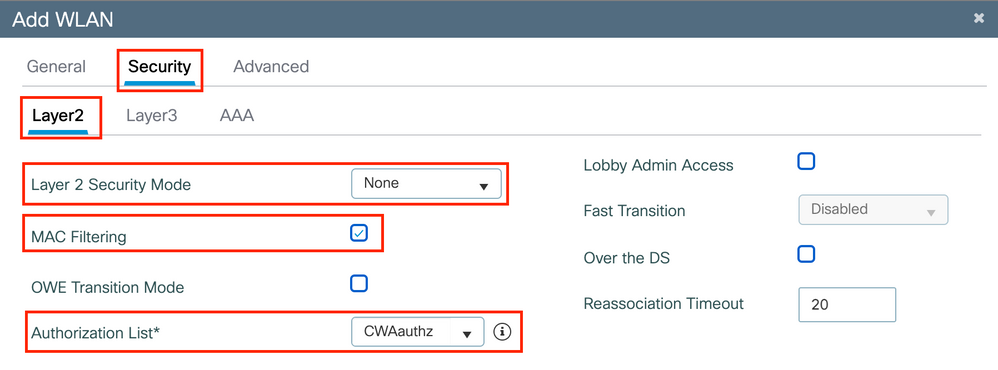

Passaggio 3. Passare allaSecurityscheda e scegliere il metodo di protezione desiderato. In questo caso, sono necessari solo il filtro MAC e l'elenco di autorizzazioni AAA (creato nel Passaggio 2. dellaAAA Configurationsezione).

CLI:

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

Configurazione del profilo di policy

All'interno di un profilo di policy, è possibile decidere di assegnare ai client la VLAN desiderata, tra le altre impostazioni (ad esempio, Access Controls List (ACL), Quality of Service (QoS), Mobility Anchor, Timer e così via).

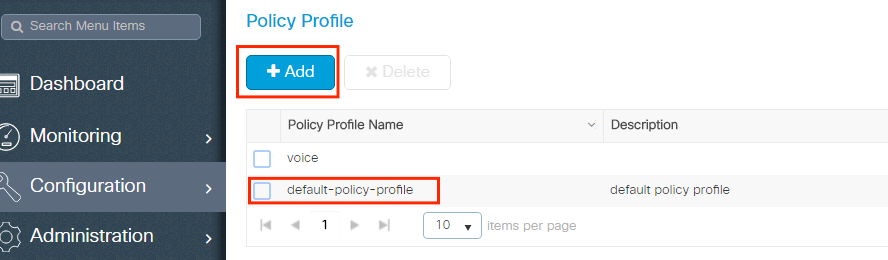

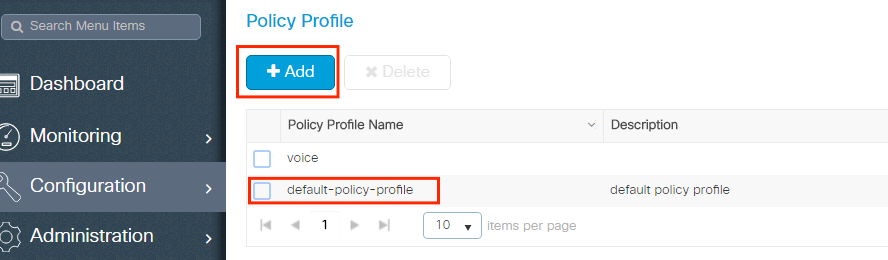

È possibile usare il profilo di policy predefinito oppure crearne uno nuovo.

GUI:

Passaggio 1. Creare un nuovoPolicy Profiledatabase.

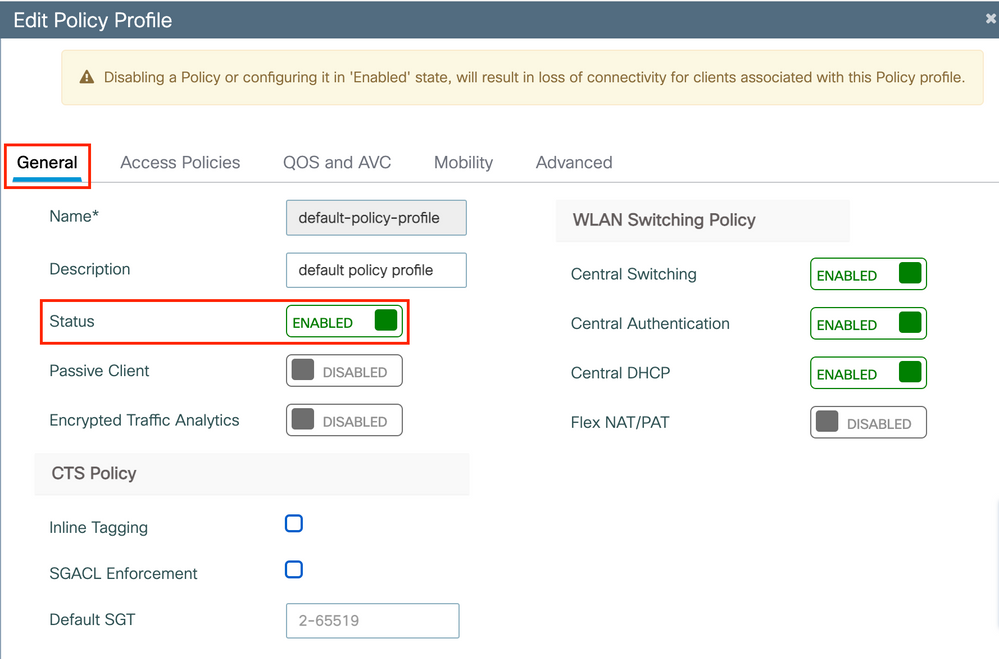

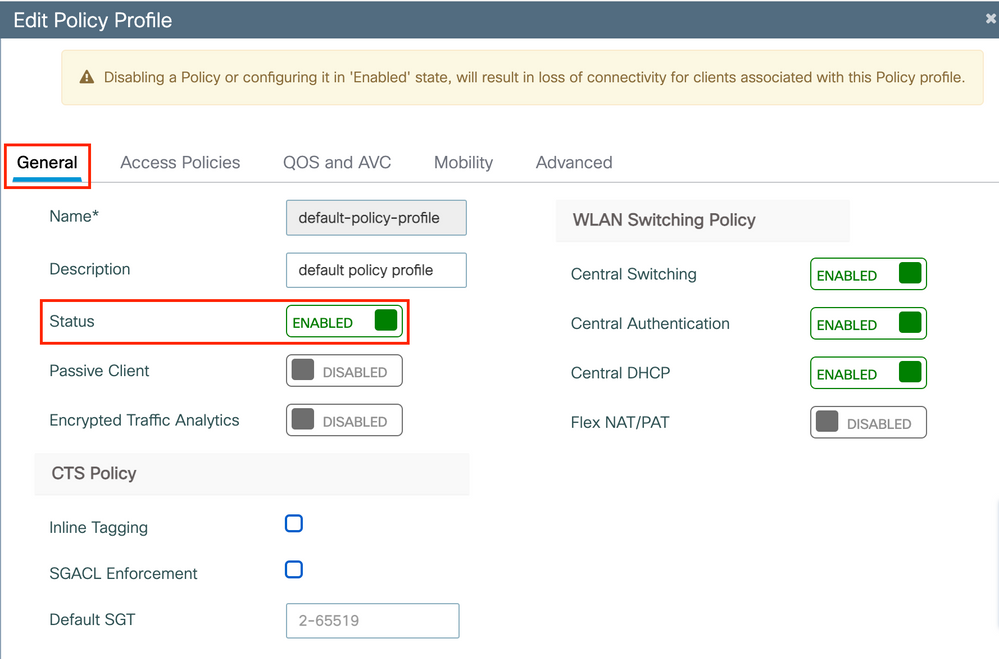

Passare aConfiguration > Tags & Profiles > Policye configuraredefault-policy-profileo crearne uno nuovo.

Verificare che il profilo sia abilitato.

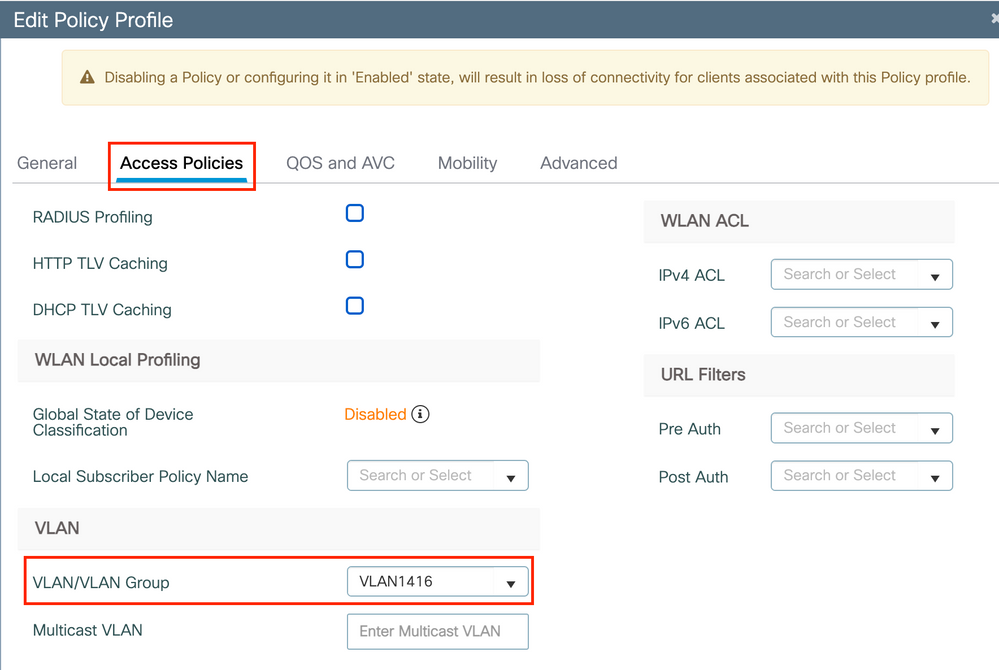

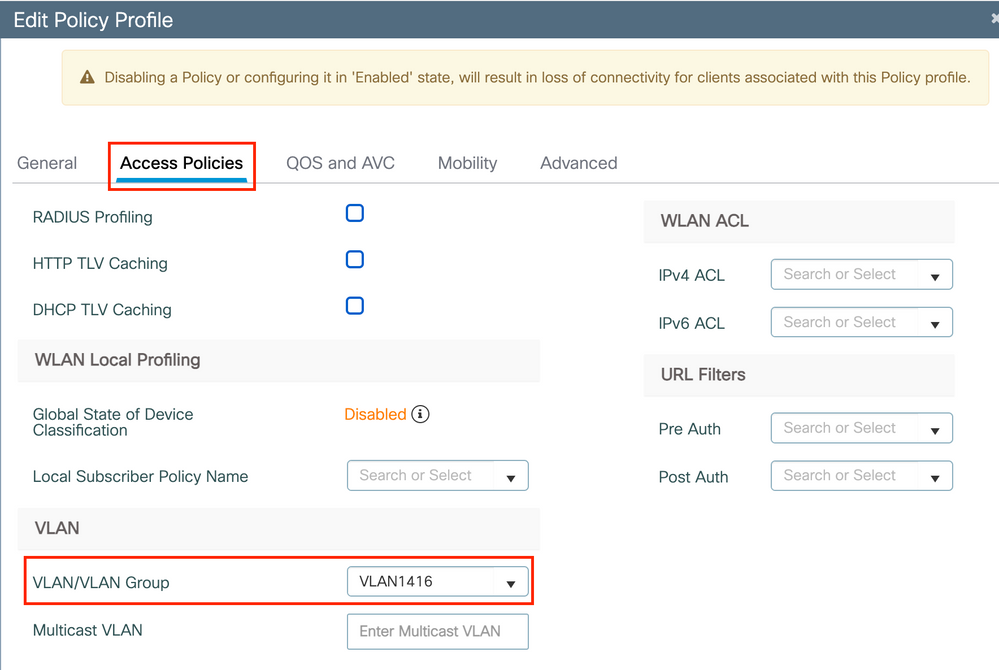

Passaggio 2. Selezionare la VLAN.

Passare allaAccess Policiesscheda e scegliere il nome della VLAN dall'elenco a discesa o digitare manualmente l'ID della VLAN. Non configurare un ACL nel profilo di policy.

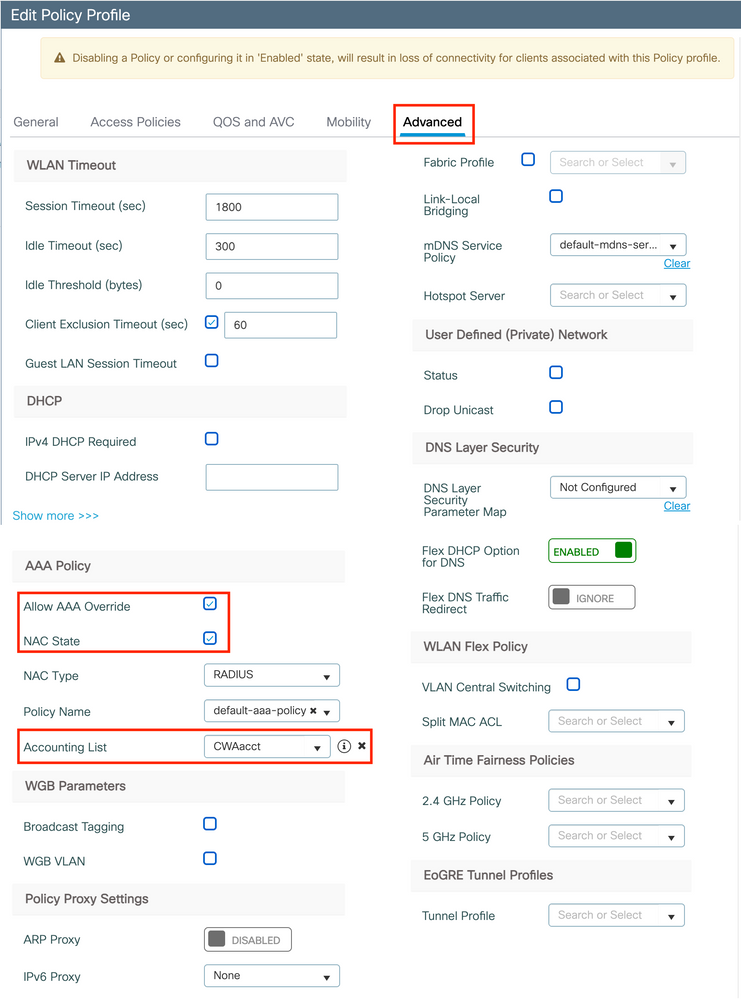

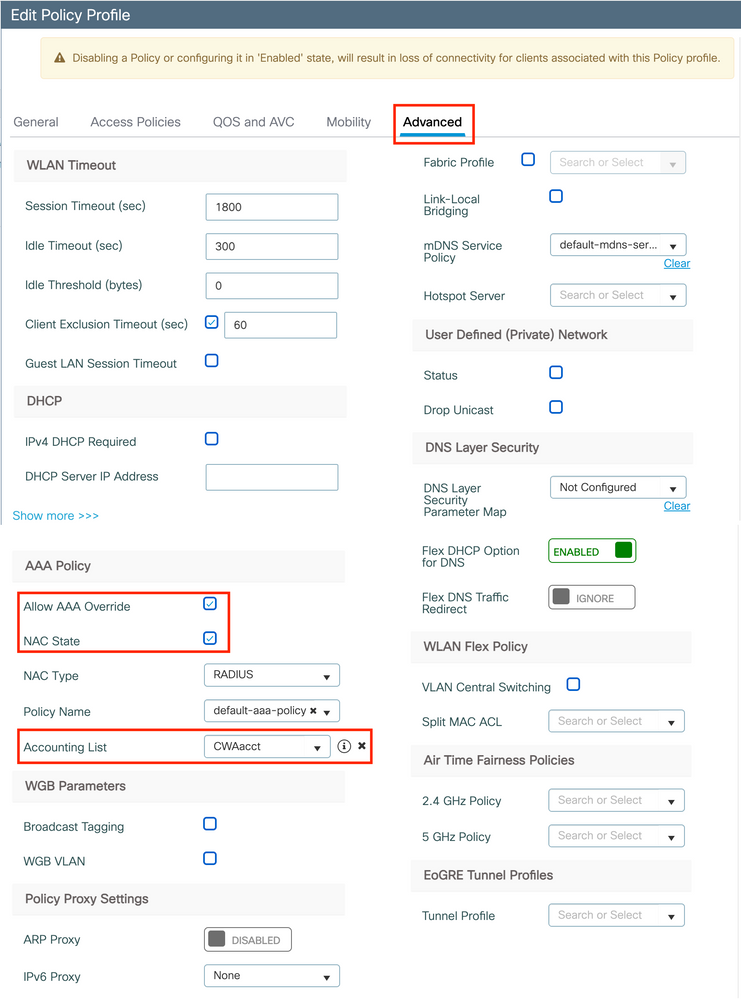

Passaggio 3. Configurare il profilo di policy per accettare le sostituzioni ISE (Allow AAA Override) e le modifiche di autorizzazione, o CoA (Change of Authorization) (stato NAC). È possibile anche specificare un metodo di accounting.

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

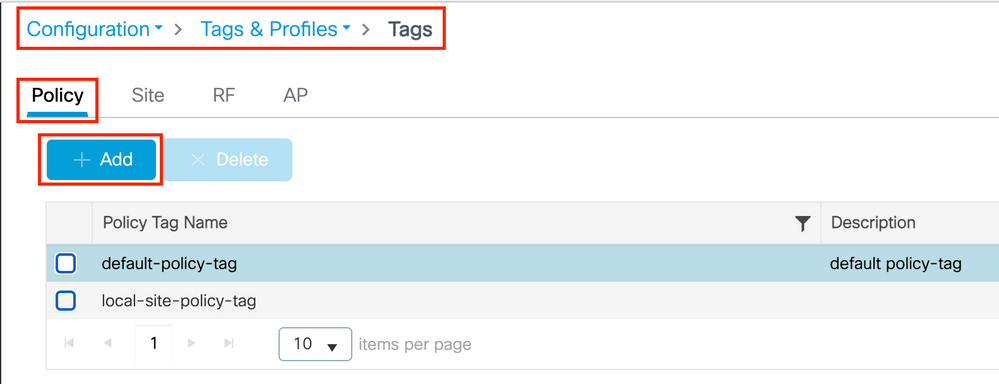

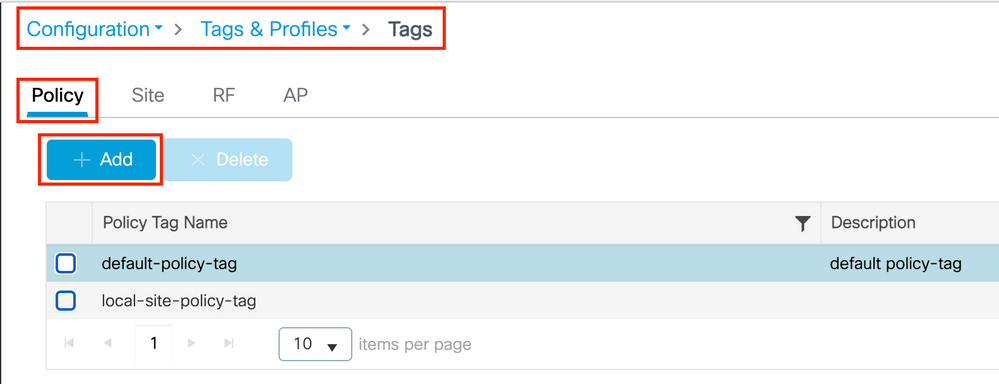

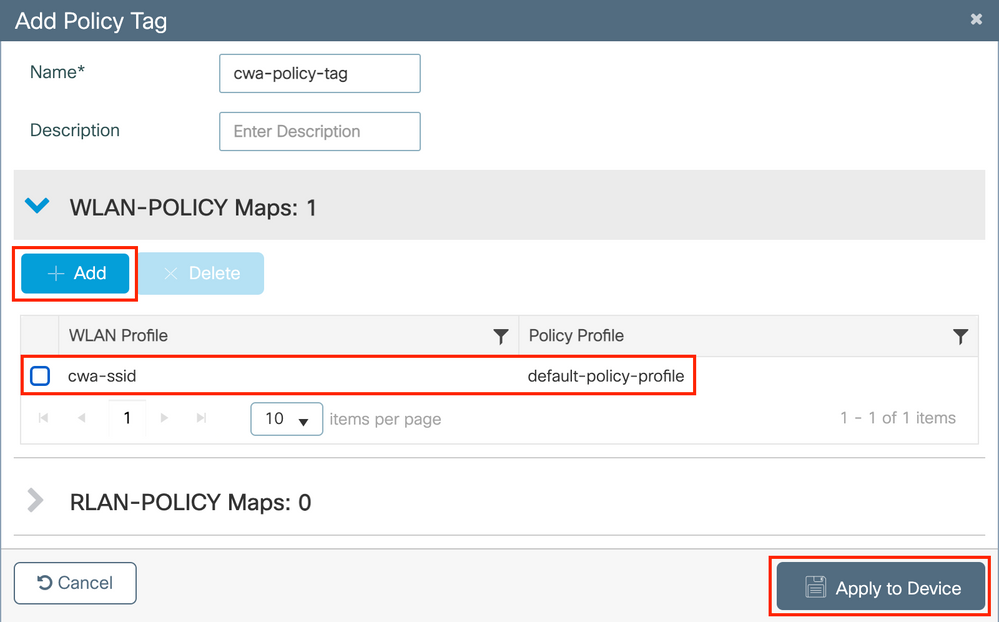

Configurazione del tag di policy

Il tag di policy permette di collegare l'SSID al profilo di policy. È possibile creare un nuovo tag o utilizzare il tag predefinito.

Nota: Il tag default-policy mappa automaticamente qualsiasi SSID con ID WLAN compreso tra 1 e 16 al profilo default-policy. Non può essere modificata o eliminata. Se si dispone di una WLAN con ID 17 o successivo, il tag default-policy non può essere utilizzato.

GUI:

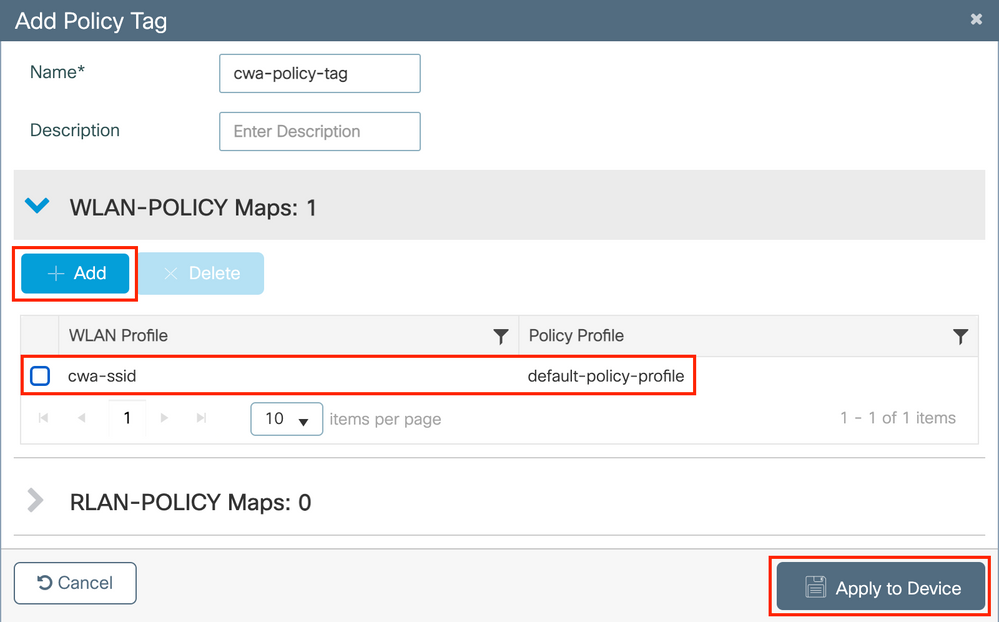

IndividuateConfiguration > Tags & Profiles > Tags > Policye aggiungetene una nuova, se necessario, come mostrato nell'immagine.

Associare il profilo WLAN al profilo di policy desiderato.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

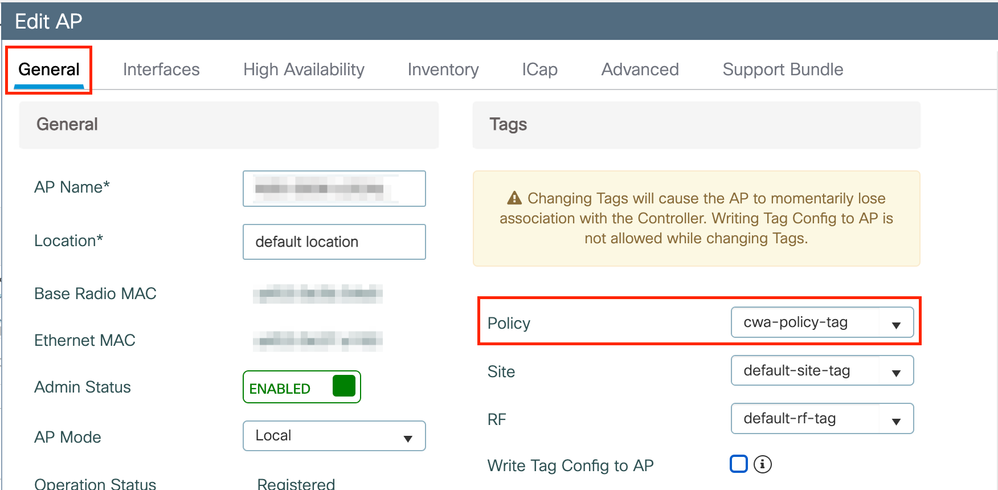

Assegnazione di un tag di policy

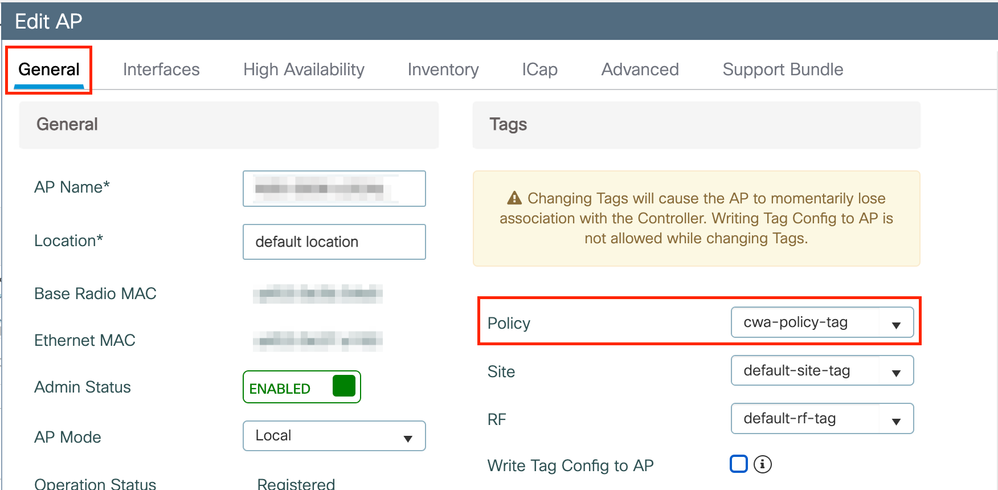

Assegnare il tag di policy agli access point desiderati.

GUI:

Per assegnare il tag a un punto di accesso, passare aConfiguration > Wireless > Access Points > AP Name > General Tags, effettuare l'assegnazione necessaria e quindi fare clic suUpdate & Apply to Device.

Nota: Dopo aver modificato il tag di policy su un access point, quest'ultimo perde l'associazione con il WLC 9800 e si unisce di nuovo entro un minuto.

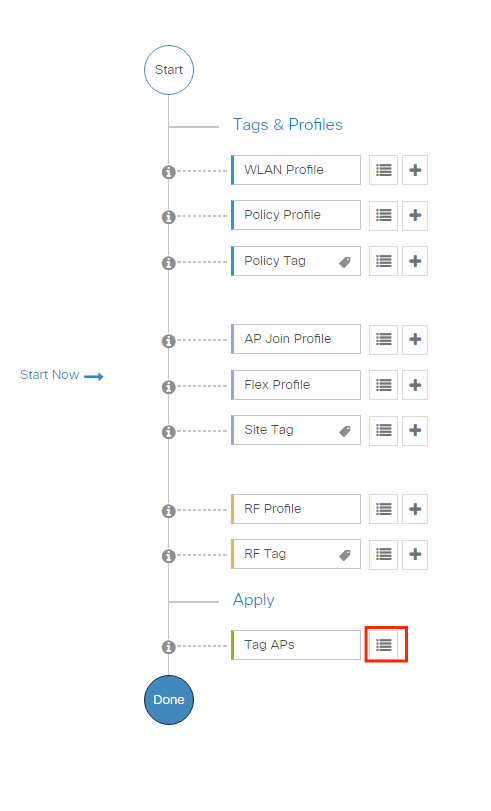

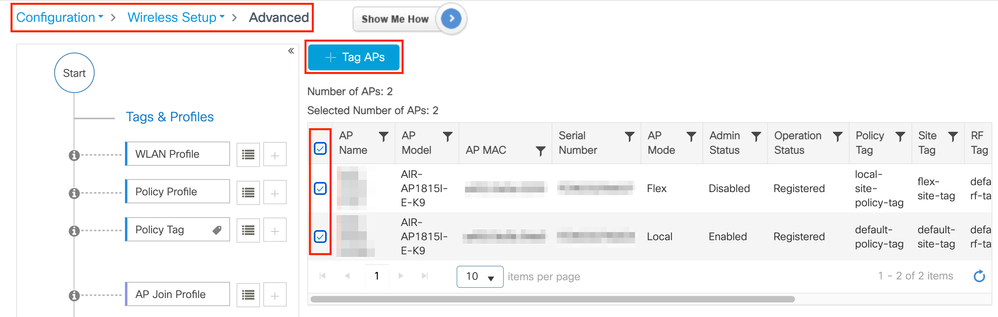

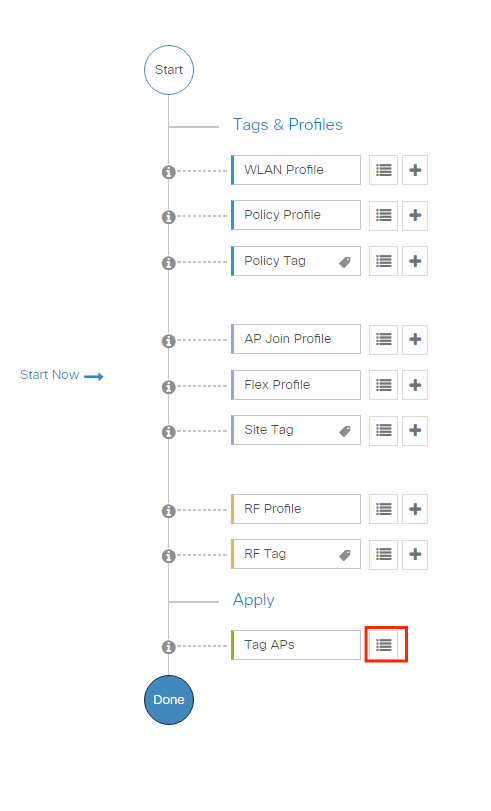

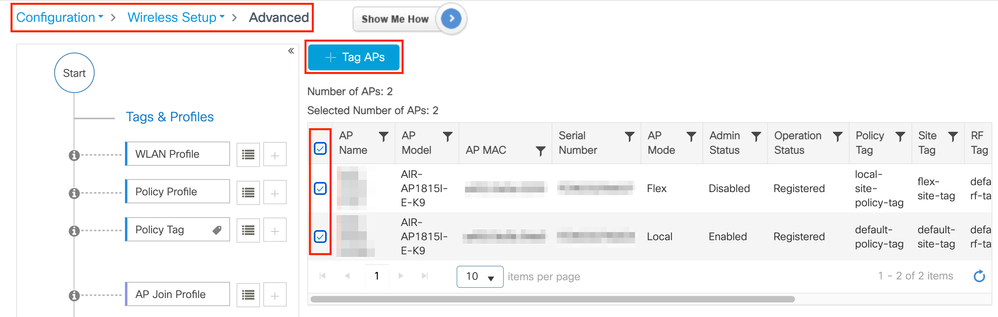

Per assegnare lo stesso tag di policy a più access point, passare aConfiguration > Wireless > Wireless Setup > Advanced > Start Now.

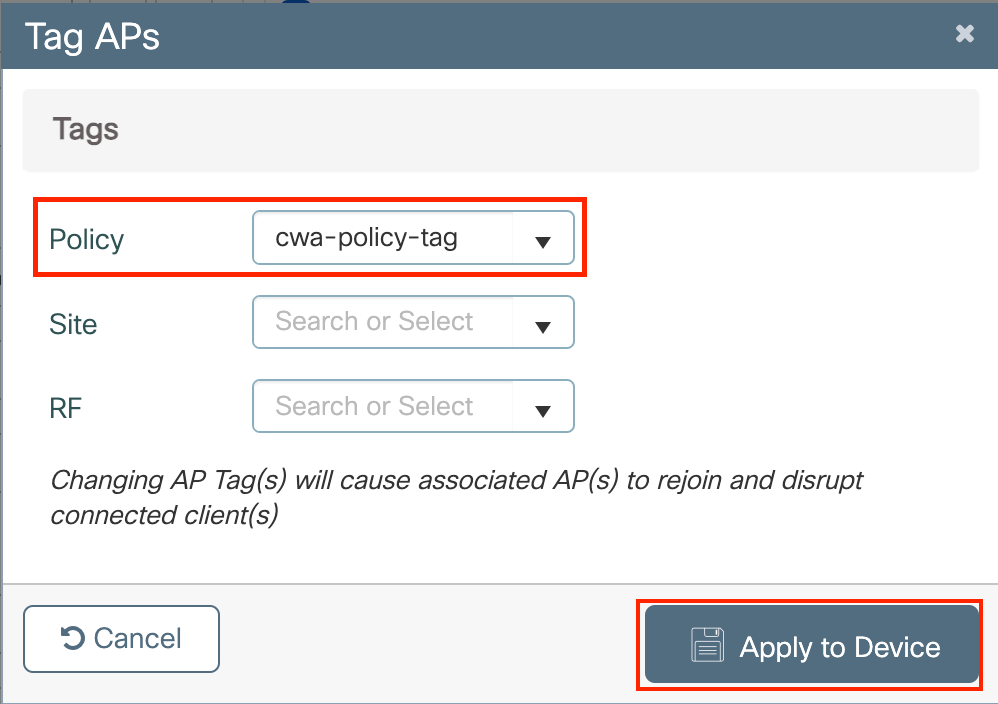

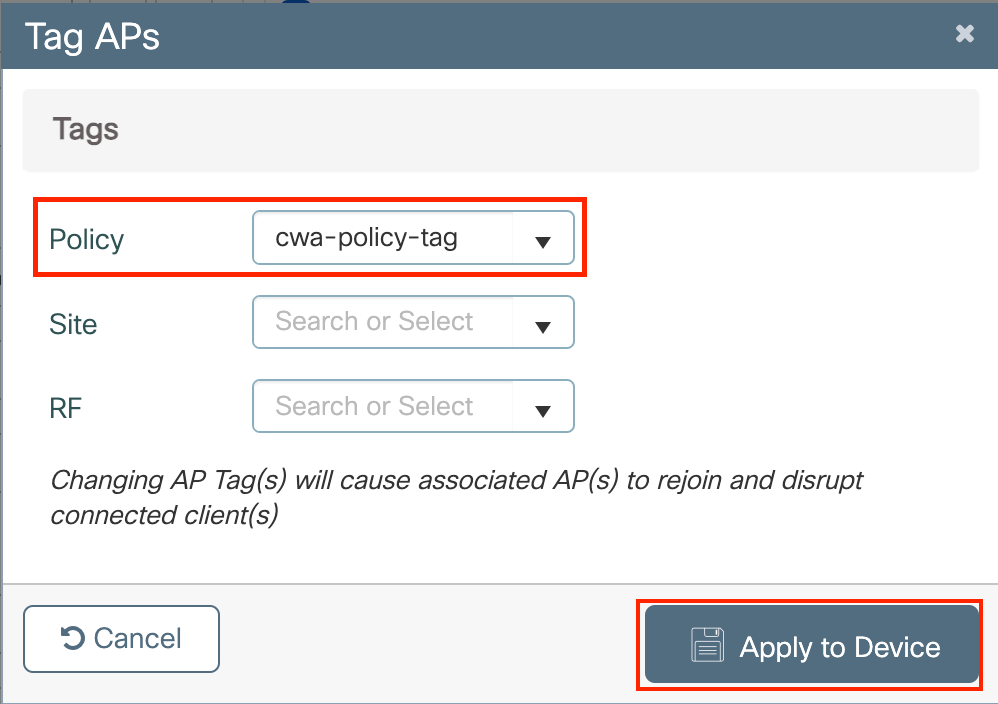

Scegliere i punti di accesso ai quali si desidera assegnare il tag e fare clic su+ Tag APscome mostrato nell'immagine.

Scegliete il tag desiderato e fate clic suSave & Apply to Devicecome mostrato nell'immagine.

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

Configurazione degli ACL di reindirizzamento

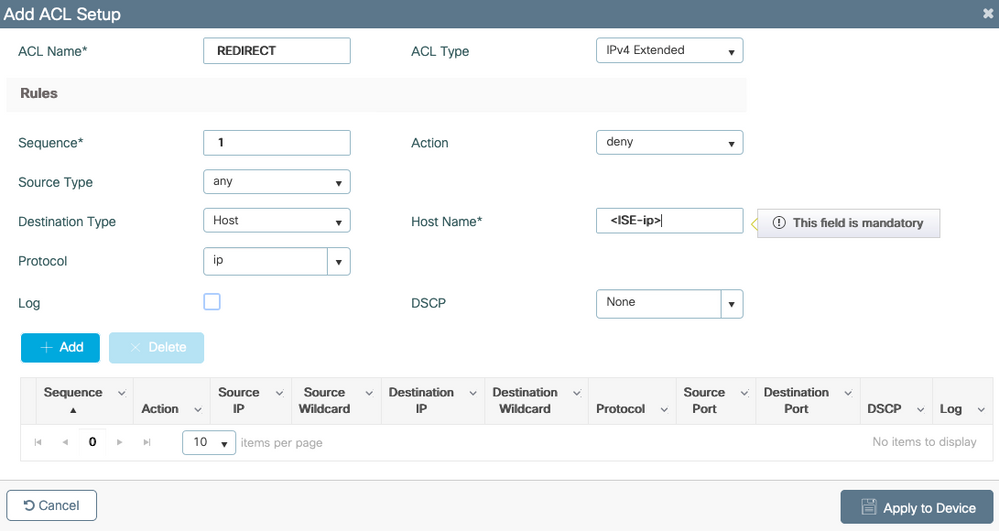

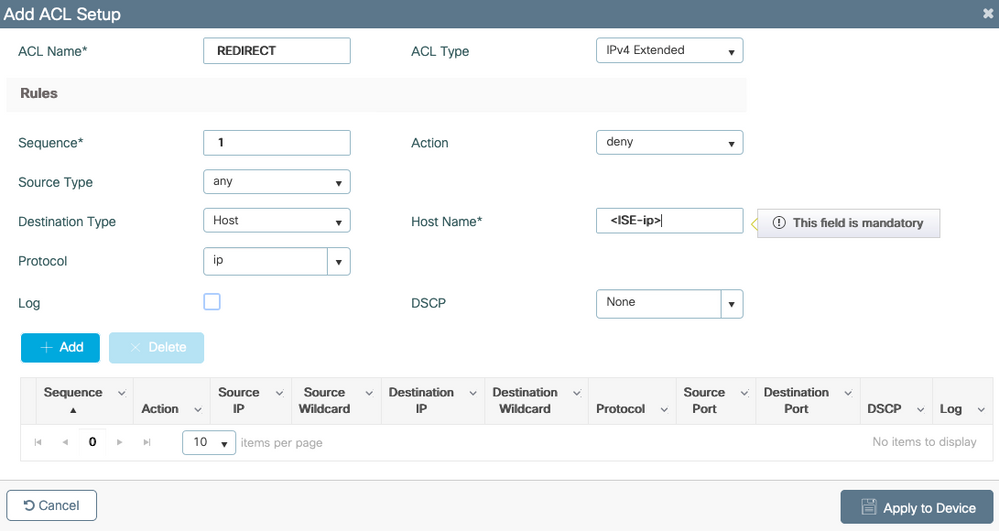

Passaggio 1. Per creare un nuovo ACL, passareConfiguration > Security > ACL > + Adda.

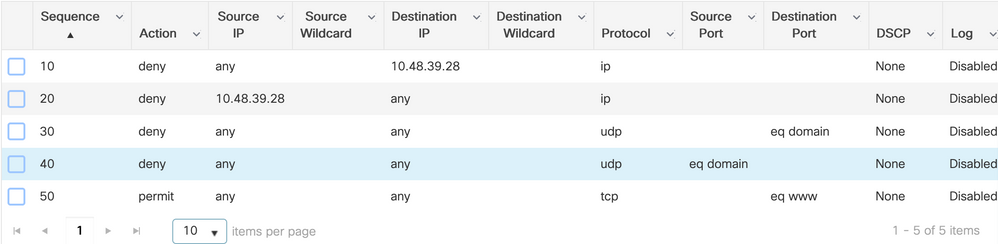

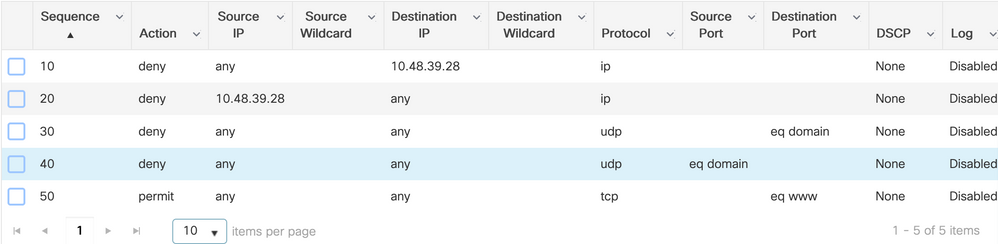

Scegliere un nome per l'ACL, impostarlo sulIPv4 Extendedtipo e aggiungere tutte le regole come sequenza, come mostrato nell'immagine.

È necessario bloccare il traffico diretto ai nodi ISE PSN e al DNS; tutto il resto del traffico può essere autorizzato. Questo ACL di reindirizzamento non è un ACL di sicurezza, ma un ACL punt che definisce il traffico diretto alla CPU (sui permessi) per un ulteriore trattamento (come il reindirizzamento) e il traffico che rimane sul piano dati (su rifiuto) ed evita il reindirizzamento (ma non viene necessariamente scartato).

L'ACL deve essere simile al seguente (sostituire 10.48.39.28 con l'indirizzo IP ISE nell'esempio):

Nell'esempio, decidiamo di autorizzare tutto il traffico verso il nodo ISE. Questa non è una buona pratica in quanto può permettere l'accesso all'interfaccia di amministrazione di ISE ai client guest. È preferibile limitare la porta alla porta 8443, che in genere è la porta utilizzata dal portale guest (anche se in alcuni casi specifici possono essere coinvolte altre porte).

In alcuni casi è inoltre necessario negare il traffico DNS (potenzialmente solo verso gli IP dei server DNS) e DHCP e NTP.

Nota: Per l'ACL di reindirizzamento, considerare l'azione come un reindirizzamento delladenynegazione (non della negazione del traffico) e l'azione come un reindirizzamento dellapermitautorizzazione. Il WLC analizza solo il traffico che può reindirizzare (per impostazione predefinita, le porte 80 e 43).

CLI:

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

Nota: Se si termina l'ACL con un'autorizzazionepermit ip any anyanziché con un'autorizzazione specifica per la porta 80, il WLC reindirizza anche il protocollo HTTPS, che spesso non è consigliabile in quanto deve fornire il proprio certificato e crea sempre una violazione del certificato. Questa è l'eccezione alla dichiarazione precedente che dice che non è necessario un certificato sul WLC in caso di CWA: se l'intercettazione HTTPS è abilitata, è necessaria, ma non è mai considerata valida.

È possibile migliorare l'ACL intervenendo per negare solo la porta guest 8443 al server ISE.

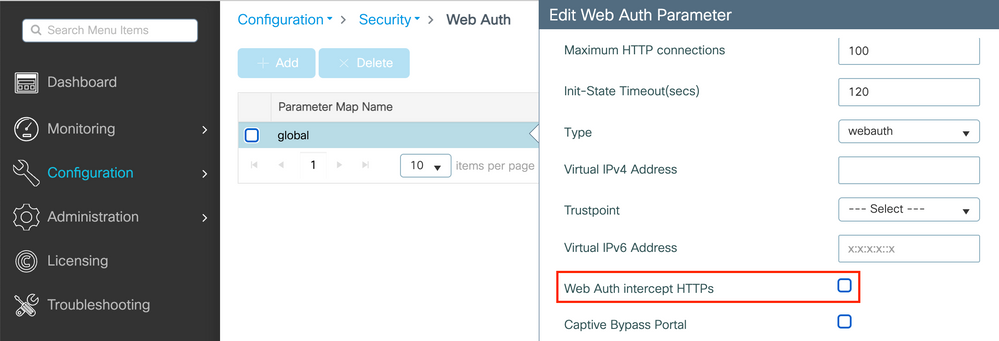

Abilita reindirizzamento per HTTP o HTTPS

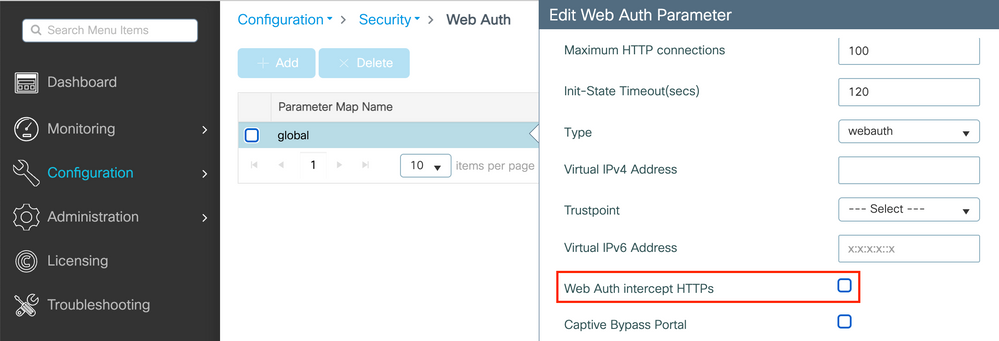

La configurazione del portale di amministrazione Web è collegata alla configurazione del portale di autenticazione Web e deve essere in ascolto sulla porta 80 per poter essere reindirizzata. Per il corretto funzionamento del reindirizzamento, è pertanto necessario attivare il protocollo HTTP. È possibile scegliere di attivarlo globalmente (con l'uso del comandoip http server) oppure HTTP solo per il modulo di autenticazione Web (con l'uso del comandowebauth-http-enablenella mappa dei parametri).

Nota: Il reindirizzamento del traffico HTTP avviene all'interno di CAPWAP, anche in caso di switching locale FlexConnect. Poiché è il WLC a eseguire l'intercettazione, l'AP invia i pacchetti HTTP(S) all'interno del tunnel CAPWAP e riceve il reindirizzamento dal WLC in CAPWAP

Se si desidera essere reindirizzati quando si tenta di accedere a un URL HTTPS, aggiungere il comandointercept-https-enablenella mappa dei parametri ma questa non è una configurazione ottimale, poiché influisce sulla CPU del WLC e genera comunque errori di certificato:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

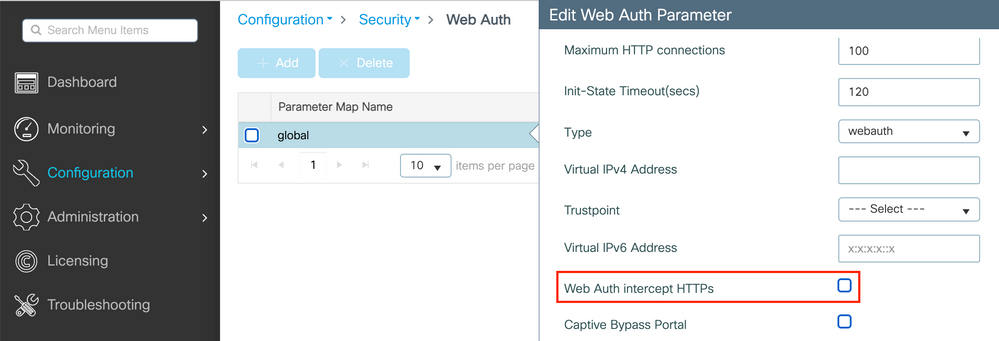

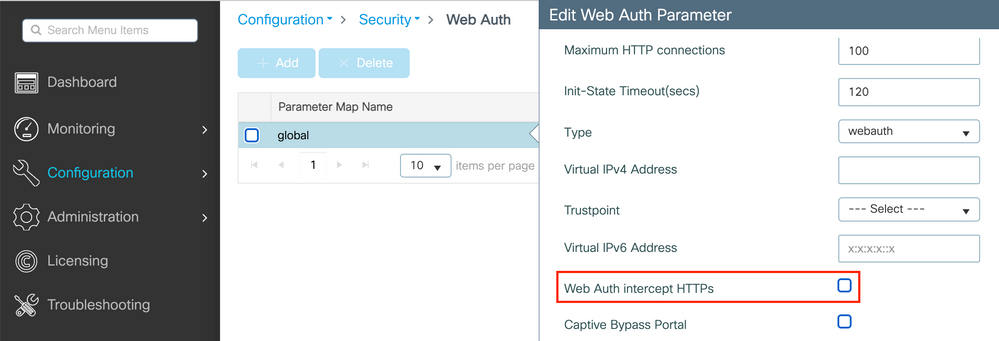

È possibile farlo anche tramite la GUI con l'opzione 'Web Auth intercept HTTPS' selezionata nella mappa dei parametri (Configuration > Security > Web Auth).

Nota: Per impostazione predefinita, i browser utilizzano un sito Web HTTP per avviare il processo di reindirizzamento. Se è necessario il reindirizzamento HTTPS, è necessario controllare l'intercettazione HTTPS di Web Auth. tuttavia, questa configurazione non è consigliata in quanto aumenta l'utilizzo della CPU.

Configurazione di ISE

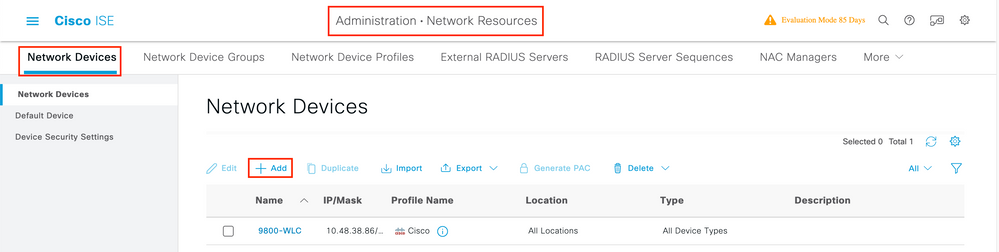

Aggiunta di controller 9800 WLC a ISE

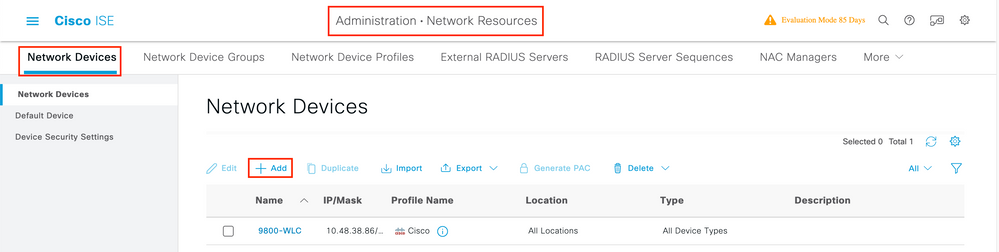

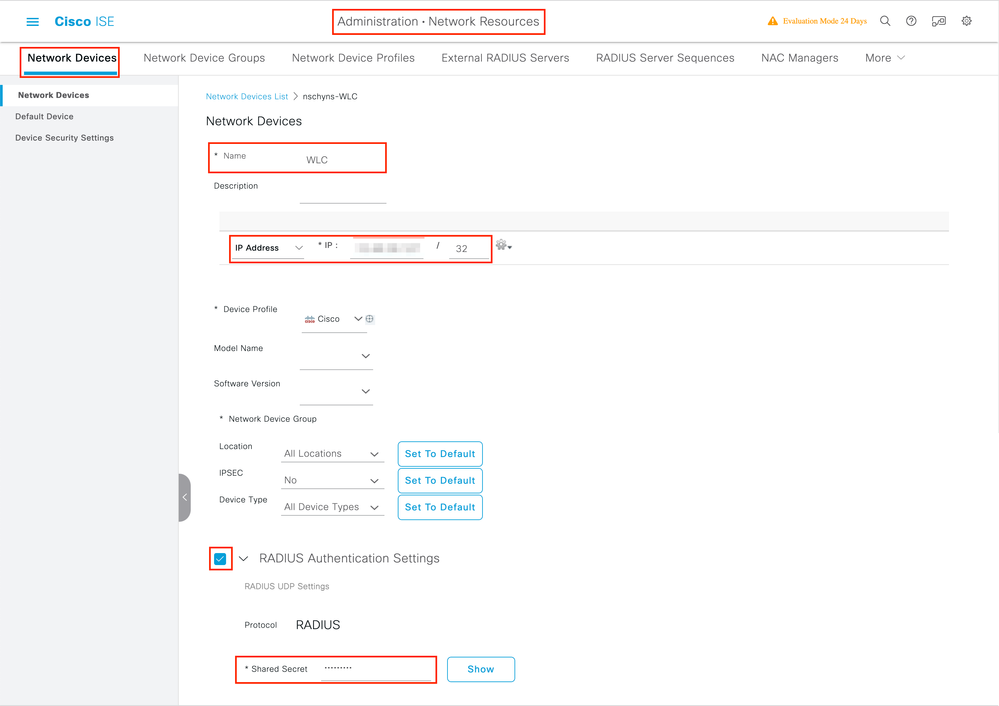

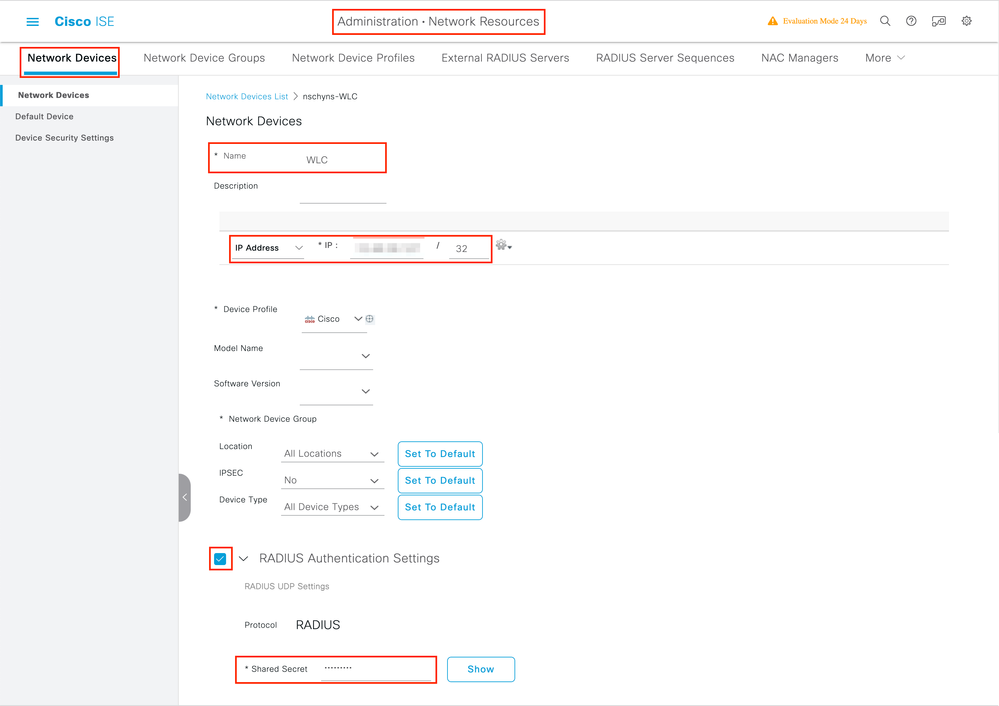

Passaggio 1. Aprire la console ISE e passare aAdministration > Network Resources > Network Devices > Add

Passaggio 2. Configurare il dispositivo di rete.

Facoltativamente, è possibile specificare il nome del modello, la versione del software e la descrizione, nonché assegnare gruppi di dispositivi di rete in base al tipo di dispositivo, alla posizione o ai WLC.

L'indirizzo IP corrisponde all'interfaccia WLC che invia le richieste di autenticazione. Per impostazione predefinita è l'interfaccia di gestione, come mostrato nell'immagine:

Per ulteriori informazioni sui gruppi di dispositivi di rete, consultare il capitolo della guida per l'amministratore di ISE: Manage Network Devices: ISE - Network Device Groups.

Creazione di un nuovo utente in ISE

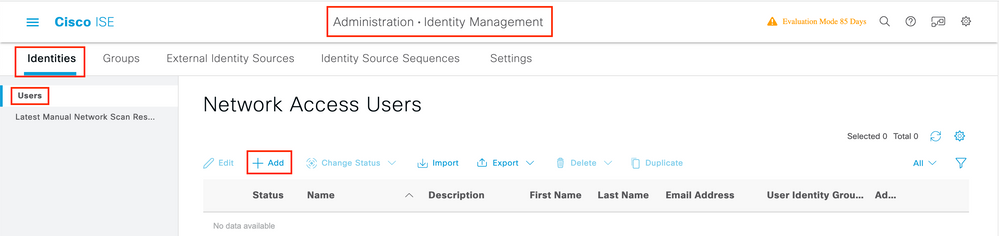

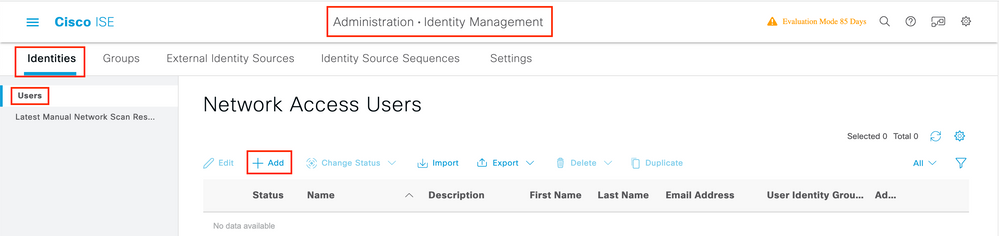

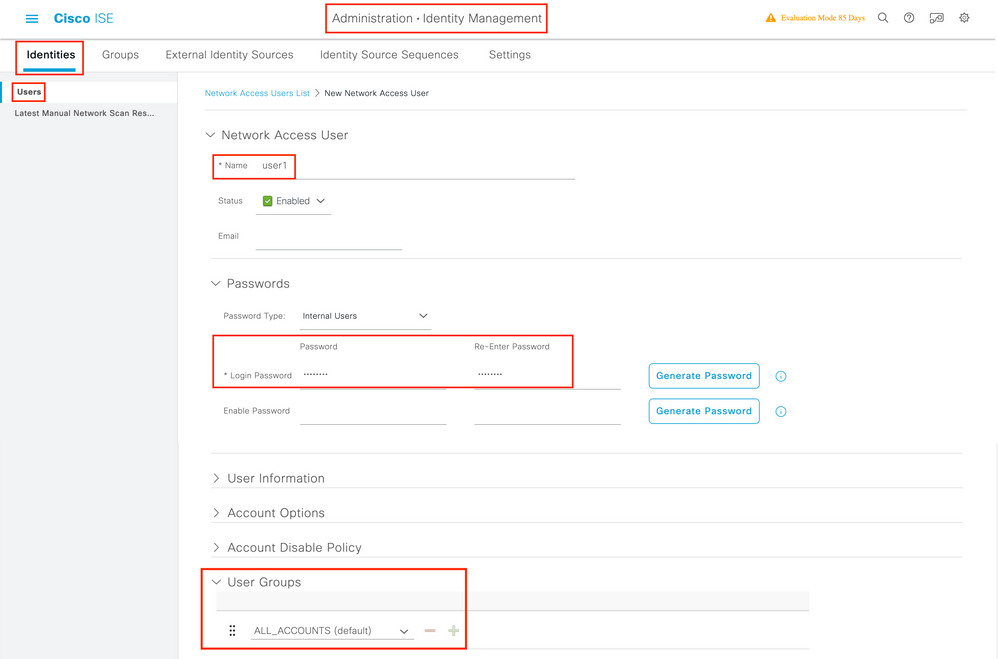

Passaggio 1. Passare aAdministration > Identity Management > Identities > Users > Addcome mostrato nell'immagine.

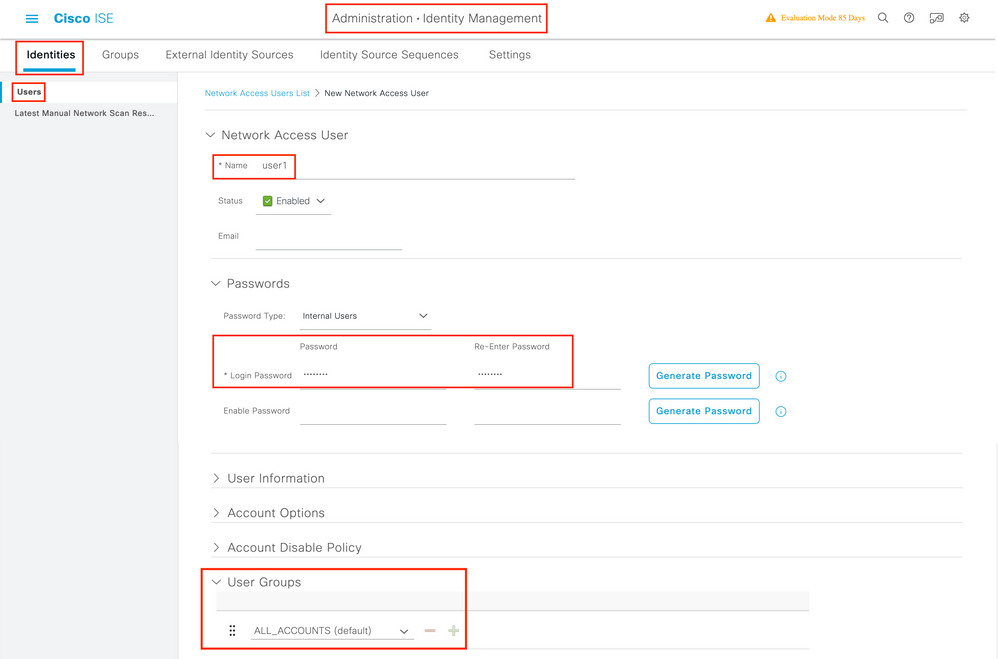

Passaggio 2. Immettere le informazioni.

In questo esempio, l'utente appartiene a un gruppo denominatoALL_ACCOUNTSma può essere regolato in base alle esigenze, come mostrato nell'immagine.

Creazione del profilo di autorizzazione

Il profilo dei criteri è il risultato assegnato a un client in base ai relativi parametri, ad esempio indirizzo MAC, credenziali, WLAN utilizzata e così via. Può assegnare impostazioni specifiche come VLAN (Virtual Local Area Network), elenchi di controllo di accesso (ACL), reindirizzamenti URL (Uniform Resource Locator) e così via.

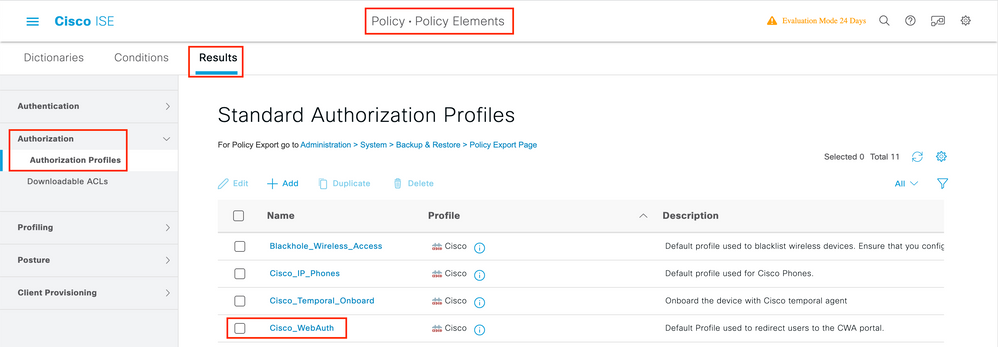

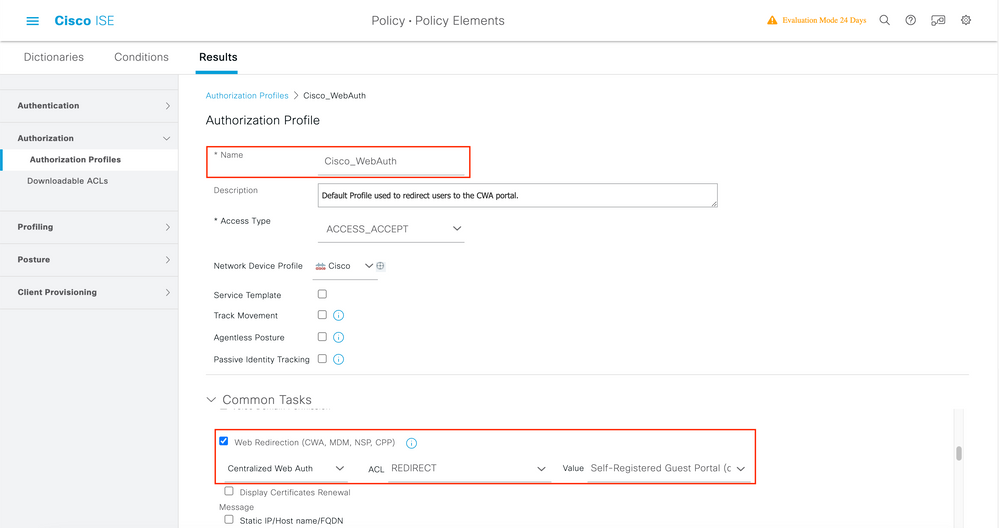

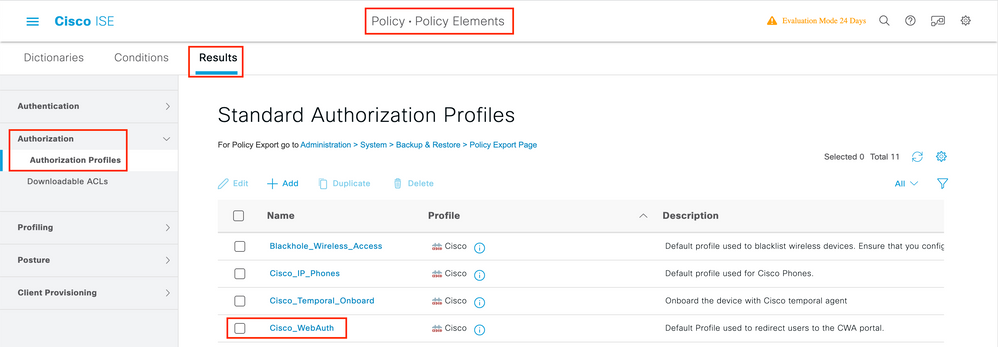

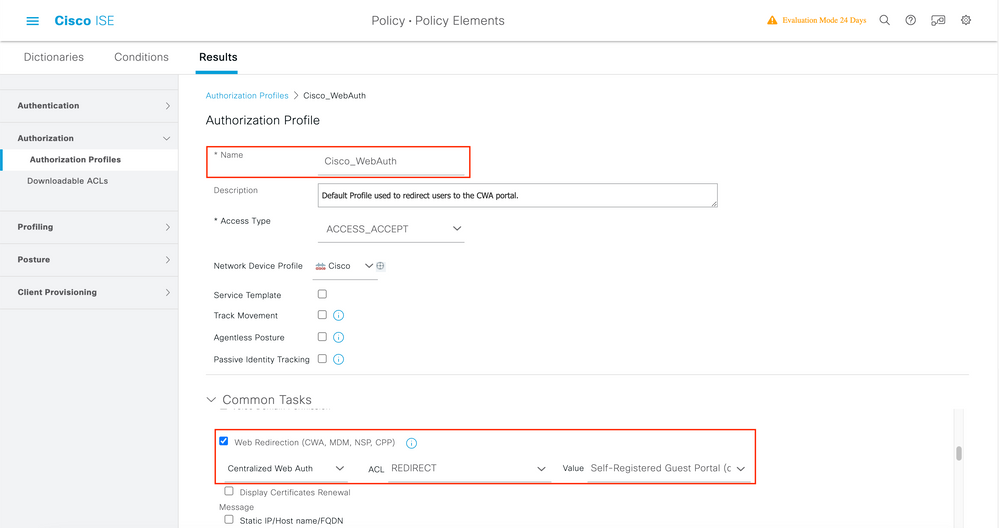

Tenere presente che nelle versioni recenti di ISE esiste già un profilo di autorizzazione Cisco_Webauth. Qui è possibile modificarlo per cambiare il nome dell'ACL di reindirizzamento in modo che corrisponda a quello configurato nel WLC.

Passaggio 1. Passare aPolicy > Policy Elements > Results > Authorization > Authorization Profiles. Fare clic suaddper creare il proprio risultato o modificare quelloCisco_Webauthpredefinito.

Passaggio 2. Immettere le informazioni di reindirizzamento. Verificare che il nome ACL sia lo stesso di quello configurato sul WLC 9800.

Configurazione della regola di autenticazione

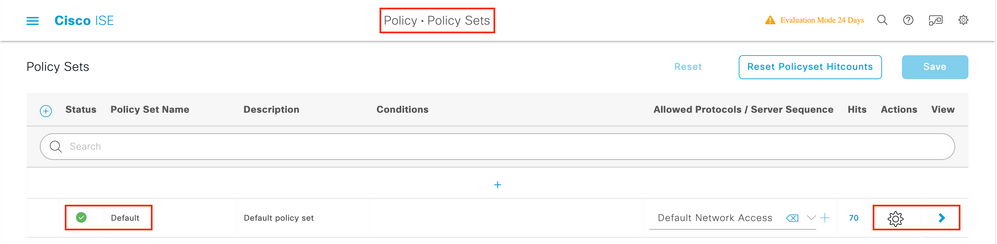

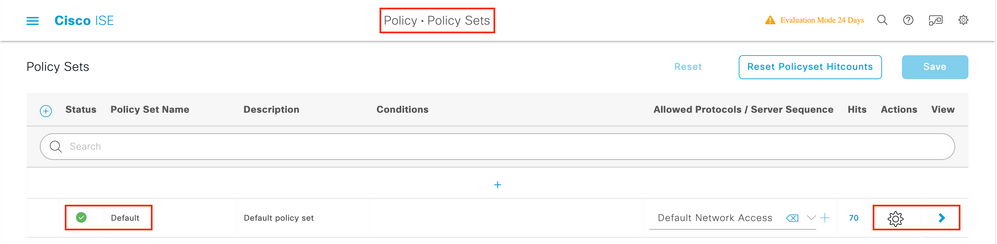

Passaggio 1. Un set di criteri definisce una raccolta di regole di autenticazione e autorizzazione. Per crearne uno, passarePolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

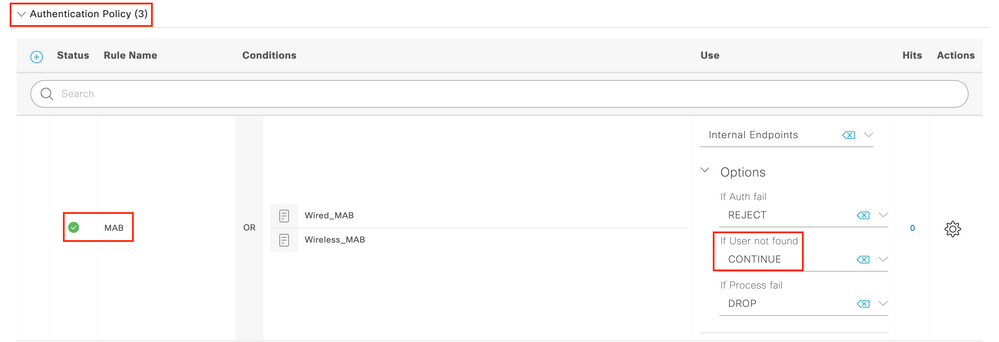

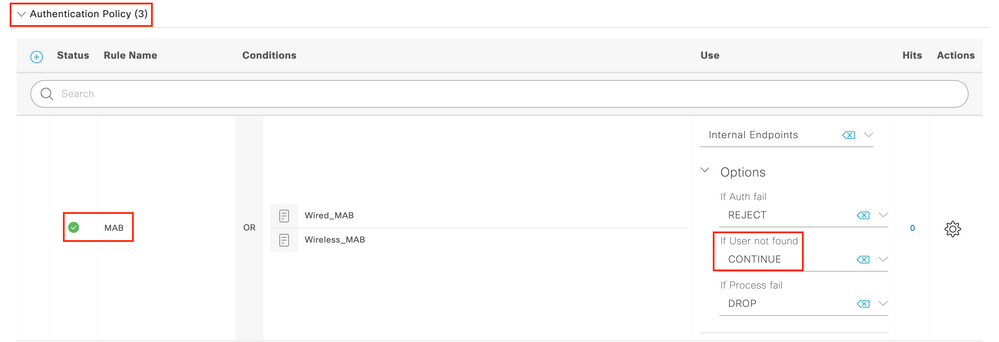

Passaggio 2. Espandere ilAuthenticationcriterio. Per laMABregola (corrispondenza su MAB cablato o wireless), espandereOptionse scegliere l'opzione nel caso in cui venga visualizzato 'Se l'utente non è stato trovato' nelCONTINUEcampo.

Passaggio 3. Fare clicSaveper salvare le modifiche.

Configurazione delle regole di autorizzazione

La regola di autorizzazione permette di stabilire quali autorizzazioni (ovvero quale profilo di autorizzazione) vengono applicate al client.

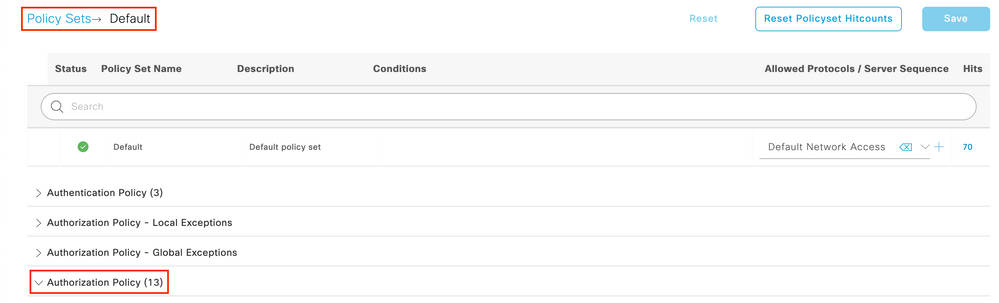

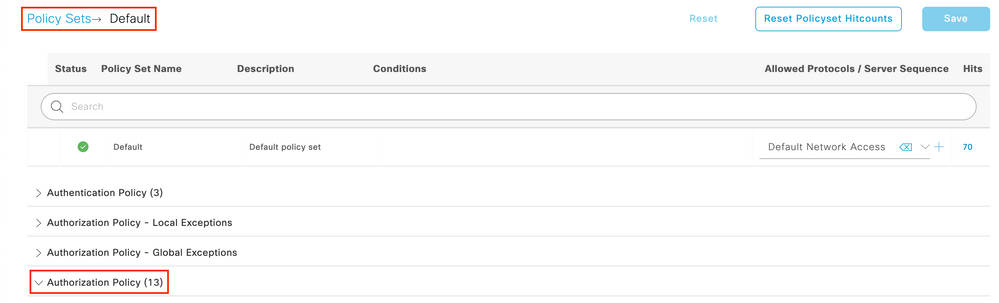

Passaggio 1. Nella stessa pagina di set di criteri, chiudere la finestraAuthentication Policyed espandereAuthorziation Policycome mostrato nell'immagine.

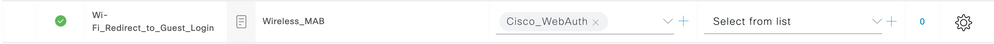

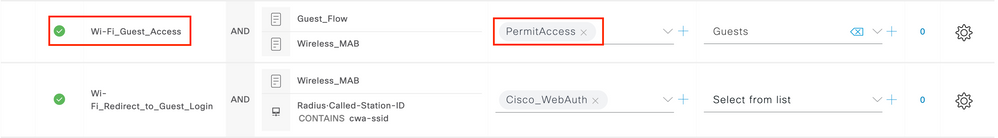

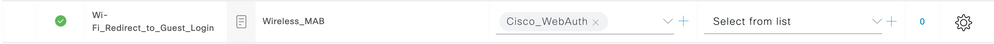

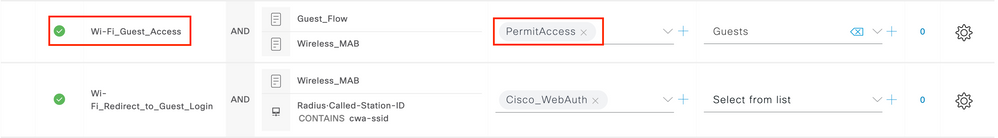

Passaggio 2. Le ultime versioni di ISE iniziano con una regola creata in precedenza, chiamataWifi_Redirect_to_Guest_Login'regola', che soddisfa principalmente le nostre esigenze. Ruotare il simbolo grigio a sinistra suenable.

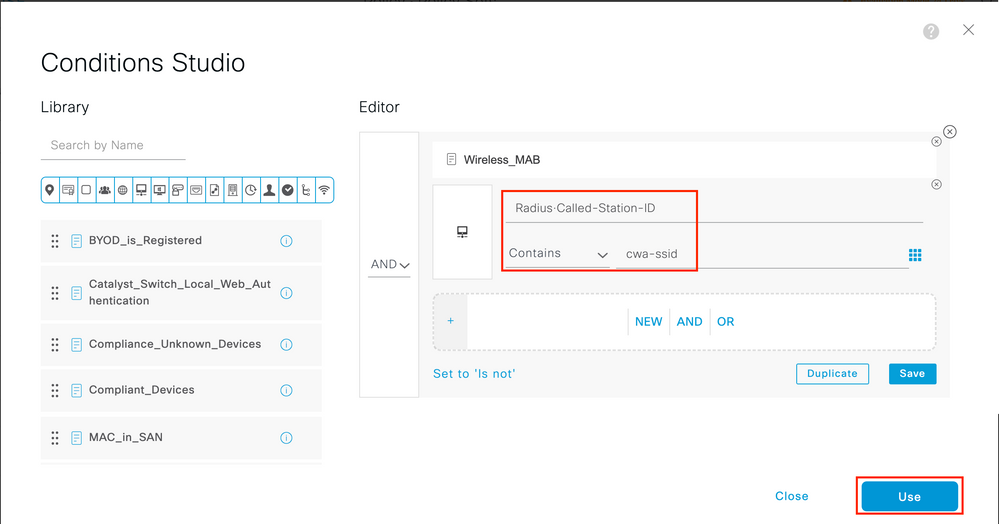

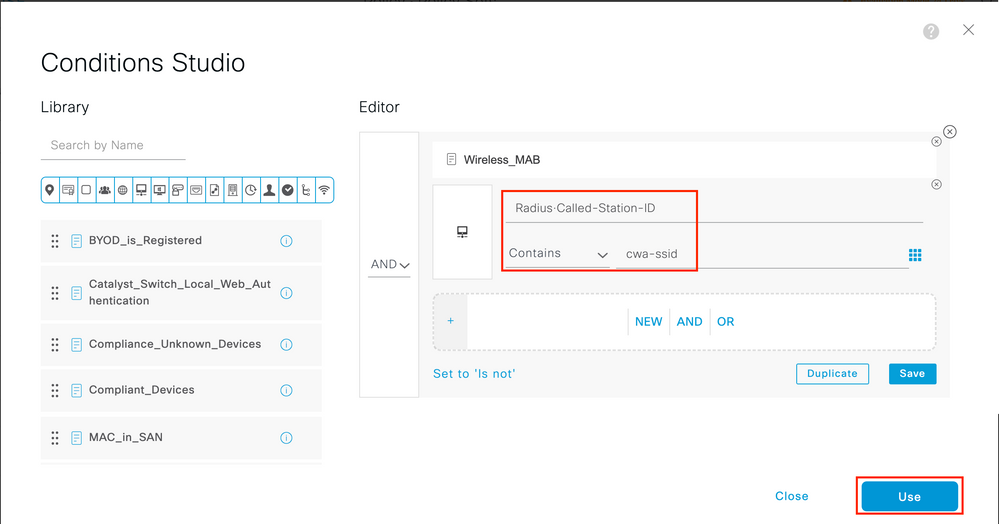

Passaggio 3. Questa regola corrisponde solo a Wireless_MAB e restituisce gli attributi di reindirizzamento CWA. Ora, è possibile aggiungere una piccola torsione e far corrispondere solo l'SSID specifico. Scegliere la condizione (Wireless_MAB a partire da questo momento) per visualizzare Conditions Studio (Studio condizioni). Aggiungere una condizione a destra e scegliere ilRadiusdizionario con l'Called-Station-IDattributo. facendo corrispondere la condizione al nome SSID. Eseguire la convalida con il simboloUsenella parte inferiore dello schermo, come illustrato nell'immagine.

Passaggio 4. È ora necessaria una seconda regola, definita con una priorità più alta, che soddisfi la condizione per restituire i dettagli di accesso alla rete una volta che l'utente ha eseguito l'autenticazione sul portale. QuestaGuest Flowregola deve essere soddisfatta. È possibile usare la regolaWifi Guest Accessche è stata creata in precedenza sulle versioni ISE recenti. Per abilitare la regola, è sufficiente inserire un segno di spunta verde a sinistra. È possibile restituire il valore predefinito di PermitAccess o configurare restrizioni più precise per gli elenchi degli accessi.

Passaggio 5. Salvare le regole.

Fare clicSavenella parte inferiore delle regole.

SOLO FlexConnect Access Point con switching locale

Qual è la procedura per i FlexConnect Access Point con switching locale e WLAN? Le sezioni precedenti sono ancora valide. Tuttavia, è necessario un passaggio aggiuntivo per eseguire il push dell'ACL di reindirizzamento agli access point in anticipo.

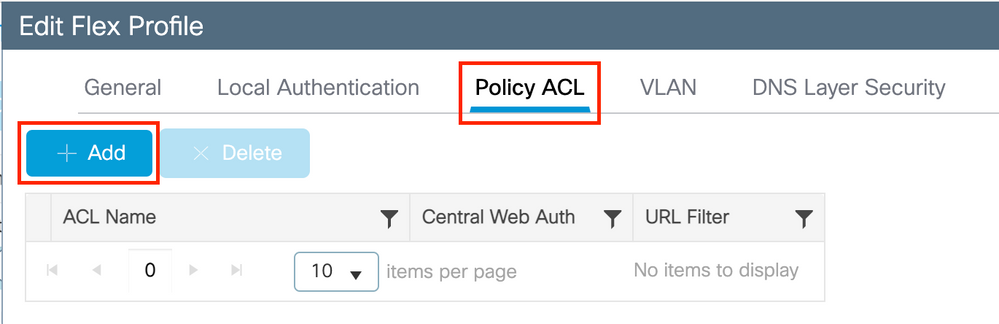

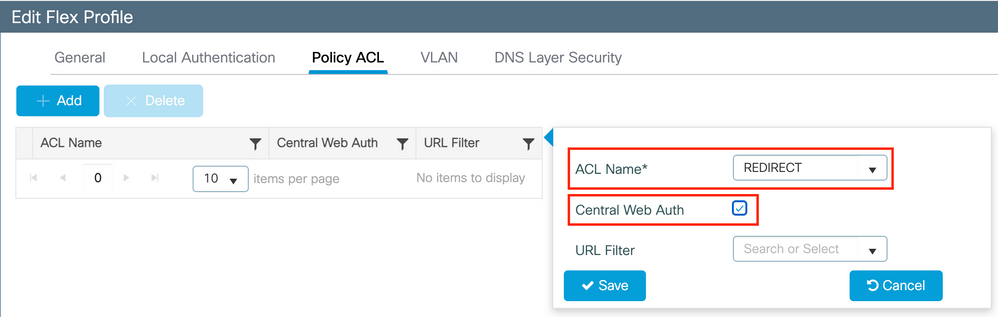

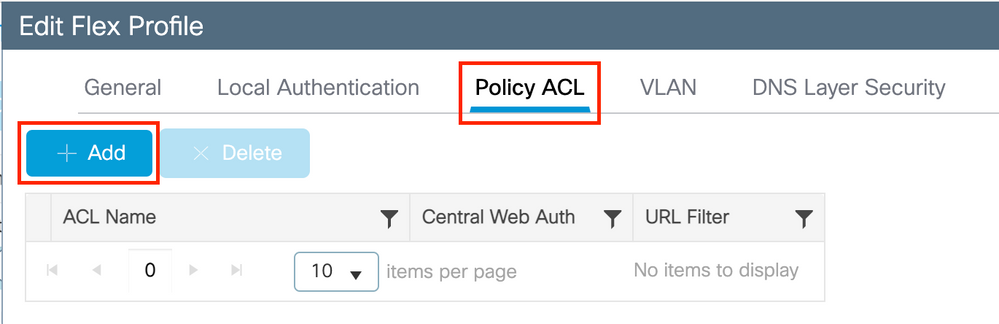

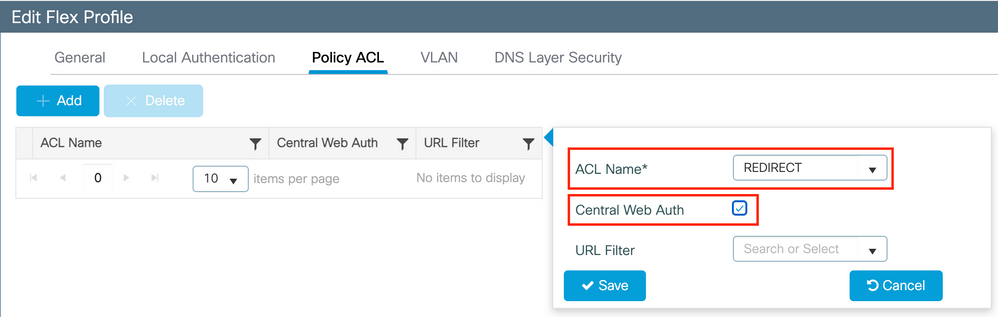

IndividuateConfiguration > Tags & Profiles > Flexil profilo Flex e sceglietelo. Passare quindi allaPolicy ACLscheda.

Fare clicAddcome mostrato nell'immagine.

Scegliere il nome dell'ACL di reindirizzamento e abilitare l'autenticazione Web centrale. Questa casella di controllo inverte automaticamente l'ACL sull'access point (in quanto un'istruzione 'deny' significa 'non reindirizzare a questo IP' sul WLC in Cisco IOS XE). Tuttavia, nell'AP l'istruzione 'deny' significa il contrario. Pertanto, questa casella di controllo scambia automaticamente tutti i permessi e li nega quando esegue il push nell'access point. È possibile verificarlo con unshow ip access listcomando da AP (CLI).

Nota: Nello scenario di switching locale per Flexconnect, l'ACL deve menzionare specificamente le istruzioni return (che non sono necessariamente richieste in modalità locale), in modo che tutte le regole ACL coprano entrambe le modalità di traffico (ad esempio, da e verso l'ISE).

Non dimenticare di colpireSavee poiUpdate and apply to the device.

Certificati

Affinché il client consideri attendibile il certificato di autenticazione Web, non è necessario installare alcun certificato sul WLC, poiché l'unico certificato presentato è il certificato ISE (che deve essere considerato attendibile dal client).

Verifica

Usare questi comandi per verificare la configurazione corrente.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Di seguito è riportata la parte pertinente della configurazione del WLC che corrisponde al presente esempio:

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

Risoluzione dei problemi

Punti di attenzione

Quando l'autenticazione ha esito positivo, non è consigliabile eseguire l'assegnazione della VLAN nel messaggio di accettazione dell'accesso RADIUS finale. Il WLC e l'infrastruttura di rete non sono in grado di assicurare che il client rinnovi il proprio indirizzo IP e pertanto si sono soggetti a comportamenti errati casuali a seconda dei dispositivi client della rete. È più sicuro assegnare un ACL restrittivo quando il client non ha ancora superato l'autenticazione e sovrascriverlo con un ACL appropriato per singolo utente quando l'autenticazione ha esito positivo.

Elenco di controllo

- Verificare che il client si connetta e ottenga un indirizzo IP valido.

- Se il reindirizzamento non è automatico, aprire un browser e provare con un indirizzo IP casuale. Ad esempio, 10.0.0.1. Se il reindirizzamento funziona, è possibile che si sia verificato un problema di risoluzione DNS. Verificare di disporre di un server DNS valido fornito tramite DHCP e che sia in grado di risolvere i nomi host.

- Verificare che il comando

ip http serversia configurato per il reindirizzamento su HTTP. La configurazione del portale di amministrazione Web è collegata alla configurazione del portale di autenticazione Web e deve essere elencata sulla porta 80 per il reindirizzamento. È possibile scegliere di abilitarla globalmente (con l'uso del comandoip http server) oppure abilitare HTTP solo per il modulo di autenticazione Web (con l'uso del comandowebauth-http-enablenella mappa dei parametri).

- Se non si viene reindirizzati quando si tenta di accedere a un URL HTTPS e questo è obbligatorio, verificare di disporre del comando

intercept-https-enablenella mappa dei parametri:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

È inoltre possibile verificare tramite la GUI che l'opzione 'Web Auth intercept HTTPS' sia selezionata nella mappa dei parametri:

Supporto porta servizio per RADIUS

Cisco Catalyst serie 9800 Wireless Controller ha una porta servizio che viene indicata comeGigabitEthernet 0porta. A partire dalla versione 17.6.1, questa porta supporta RADIUS (che include CoA).

Se si desidera utilizzare la porta di servizio per RADIUS, è necessaria la configurazione seguente:

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

Raccogli debug

WLC 9800 offre funzionalità di traccia ALWAYS-ON. In questo modo, tutti gli errori, gli avvisi e i messaggi relativi alla connettività del client vengono registrati costantemente ed è possibile visualizzare i registri relativi a un evento imprevisto o a una condizione di errore dopo che si è verificato.

Nota: Nei registri è possibile tornare indietro di alcune ore o diversi giorni, ma dipende dal volume dei registri generati.

Per visualizzare le tracce raccolte per impostazione predefinita dal protocollo 9800 WLC, è possibile connettersi al protocollo 9800 WLC tramite SSH/Telnet e procedere come segue (accertarsi di registrare la sessione su un file di testo).

Passaggio 1. Controllare l'ora corrente del WLC in modo da poter tenere traccia dei log risalenti al momento in cui si è verificato il problema.

# show clock

Passaggio 2. Raccogliere i syslog dal buffer WLC o dal syslog esterno in base alla configurazione del sistema. In questo modo è possibile visualizzare rapidamente lo stato del sistema e gli eventuali errori.

# show logging

Passaggio 3. Verificare se le condizioni di debug sono abilitate.

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Nota: Se nell'elenco viene visualizzata una condizione, le tracce vengono registrate a livello di debug per tutti i processi che soddisfano le condizioni attivate (indirizzo MAC, indirizzo IP e così via). In questo modo si aumenta il volume dei registri. Pertanto, si consiglia di cancellare tutte le condizioni quando non si esegue il debug attivo.

Passaggio 4. Presupponendo che l'indirizzo MAC in test non sia elencato come condizione nel passaggio 3., raccogliere le tracce del livello di avviso always on per l'indirizzo MAC specifico.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

È possibile visualizzare il contenuto della sessione oppure copiare il file su un server TFTP esterno.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Debug condizionale e traccia Radioactive (RA)

Se le tracce sempre attive non forniscono informazioni sufficienti per determinare il trigger del problema in esame, è possibile abilitare il debug condizionale e acquisire la traccia Radio attiva (RA), che fornisce le tracce a livello di debug per tutti i processi che interagiscono con la condizione specificata (in questo caso l'indirizzo MAC del client). Per abilitare il debug condizionale, procedere come segue.

Passaggio 5. Verificare che non vi siano condizioni di debug abilitate.

# clear platform condition all

Passaggio 6. Abilitare la condizione di debug per l'indirizzo MAC del client wireless che si desidera monitorare.

Questi comandi iniziano a monitorare l'indirizzo MAC fornito per 30 minuti (1800 secondi). È possibile aumentare questo tempo fino a 2085978494 secondi.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Nota: per monitorare più client alla volta, eseguire il comando debug wireless mac

per indirizzo MAC.

Nota: L'output dell'attività del client non viene visualizzato nella sessione terminale, poiché tutto viene memorizzato internamente per essere visualizzato in un secondo momento.

Passaggio 7". Riprodurre il problema o il comportamento che si desidera monitorare.

Passaggio 8. Interrompere i debug se il problema viene riprodotto prima che il tempo di monitoraggio predefinito o configurato sia scaduto.

# no debug wireless mac <aaaa.bbbb.cccc>

Allo scadere del tempo di monitoraggio o dopo aver interrotto il debug wireless, il WLC 9800 genera un file locale con il nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 9. Recuperare il file dell'attività dell'indirizzo MAC. È possibile copiare il filera trace .logsu un server esterno oppure visualizzarlo direttamente sullo schermo.

Controllare il nome del file delle tracce RA.

# dir bootflash: | inc ra_trace

Copiare il file su un server esterno:

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Visualizzare il contenuto:

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 10. Se la causa principale non è ancora ovvia, raccogliere i log interni che offrono una visualizzazione più dettagliata dei log a livello di debug. non è necessario eseguire di nuovo il debug del client. Per ulteriori informazioni, vedere i log di debug già raccolti e archiviati internamente.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Nota: Questo output del comando restituisce tracce per tutti i livelli di log per tutti i processi ed è piuttosto voluminoso. Coinvolgere Cisco TAC per analizzare queste tracce.

È possibile copiare il filera-internal-FILENAME.txtsu un server esterno oppure visualizzarlo direttamente sullo schermo.

Copiare il file su un server esterno:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Visualizzare il contenuto:

# more bootflash:ra-internal-<FILENAME>.txt

Passaggio 11. Rimuovere le condizioni di debug.

# clear platform condition all

Nota: Assicurarsi di rimuovere sempre le condizioni di debug dopo una sessione di risoluzione dei problemi.

Esempi

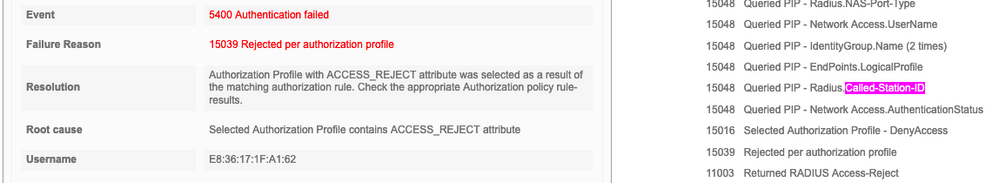

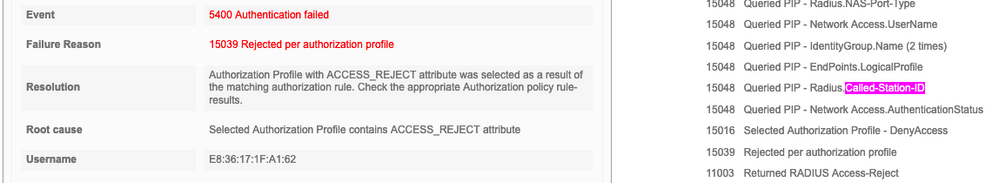

Se il risultato dell'autenticazione non è quello previsto, è importante andare alla pagina ISEOperations > Live logse ottenere i dettagli del risultato.

Viene visualizzato il motivo dell'errore (se si verifica un errore) e tutti gli attributi Radius ricevuti da ISE.

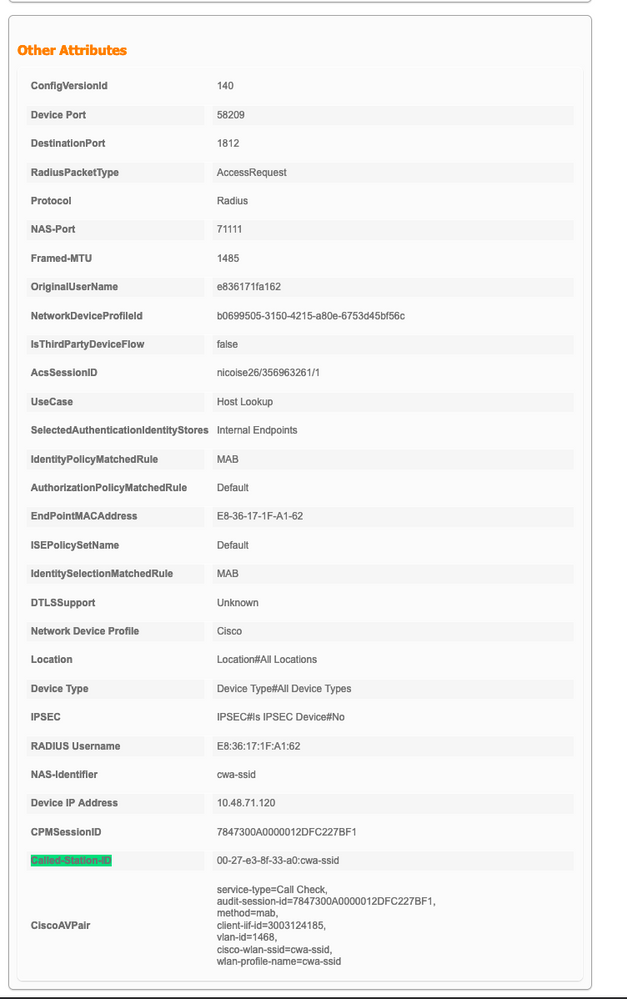

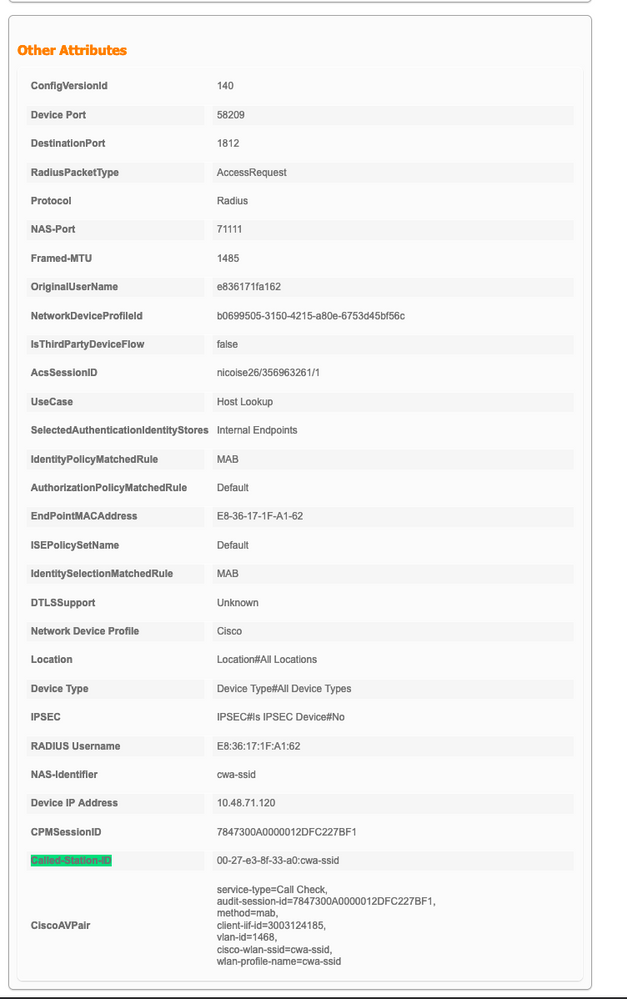

Nell'esempio seguente, ISE ha rifiutato l'autenticazione perché non ha trovato una regola di autorizzazione corrispondente. Questo perché l'attributo ID stazione chiamata viene inviato come nome SSID aggiunto all'indirizzo MAC dell'access point, mentre l'autorizzazione corrisponde esattamente al nome SSID. Viene corretto quando la regola viene modificata in 'contains' anziché 'equal'.

Dopo aver risolto questo problema, il client wifi non può ancora associarsi all'SSID mentre ISE dichiara che l'autorizzazione è riuscita e ha restituito gli attributi CWA corretti.

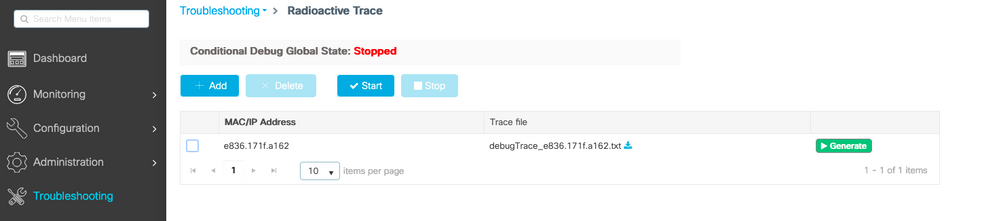

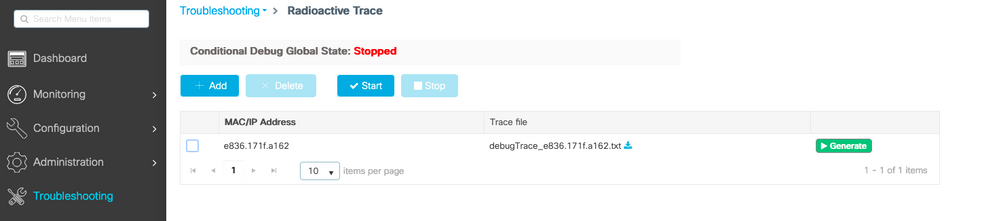

È possibile passare alla pagina dellTroubleshooting > Radioactive trace'interfaccia utente Web del WLC.

nella maggior parte dei casi, è possibile fare affidamento sui log sempre attivi e persino ottenere log da tentativi di connessione precedenti senza la riproduzione del problema ancora una volta.

Aggiungere l'indirizzo MAC del client e fare clicGeneratecome mostrato nell'immagine.

In questo caso, il problema è che è stato digitato un nome ACL non corrispondente al nome ACL restituito dall'ISE oppure il WLC lamenta che non esiste alcun ACL come quello richiesto da ISE:

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

Feedback

Feedback