Introduzione

Su Threat Grid Appliance tra la versione 2.12.0.1 e la 2.12.2, è stato introdotto un bug che interrompe il supporto dell'autenticazione Radius.

Una correzione definitiva sarà disponibile nella prossima versione del software.

In questo articolo viene illustrata la soluzione provvisoria, valida fino al prossimo riavvio. Questa soluzione è applicabile se l'utente ha accesso al portale Opadmin (presupponendo che l'autenticazione sia stata configurata per utilizzare Radius o l'autenticazione di sistema)

Se l'utente non ha accesso a Opadmin, creare una richiesta TAC per risolvere il problema.

Problema

Dopo l'aggiornamento a tra la versione 2.12.0.1 e la 2.12.2, l'autenticazione Radius non funziona sia per il portale dell'interfaccia Opadmin che per quello Clean.

Soluzione

Nell'accessorio 2.12.1 è stato aggiunto il supporto per i "comandi firmati", vale a dire documenti JSON che, se inviati a opadmin (Supporto > Esegui comando), eseguono comandi specifici come root.

Utilizzando il comando signed è possibile implementare una soluzione per questo bug fino al successivo riavvio. [Il bug è stato risolto nella versione 2.12.3]

Procedura

Come primo passo, riavviare l'accessorio.

Quindi segui le istruzioni riportate di seguito -

Utilizzo del portale Opadmin:

- Accedere al portale Opadmin utilizzando il metodo di autenticazione di sistema, selezionare Supporto > Esegui comando

- Copiare il seguente comando ed eseguirlo:

-----BEGIN PGP SIGNED MESSAGE-----

X-Padding: TG-Proprietary-v1

{"command":["/usr/bin/bash","-c","set -e\nmkdir -p -- /run/systemd/system/radialjacket.service.d\ncat >/run/systemd/system/radialjacket.service.d/fix-execstart.conf <<'EOF'\n[Service]\nExecStart=\nExecStart=/usr/bin/with-custom-resolver /etc/resolv.conf-integration.d /usr/bin/without-mounts --fs-type=nfs --fs-type=nfs4 --fs-type=fuse --fs-type=fuse.gocryptfs -- setpriv --reuid=integration --regid=integration --inh-caps=-all --clear-groups -- /usr/bin/radialjacket -c client.crt -k client.key -r server-ca.crt -e ${host}\nEOF\nsed -i -e s@authmode@auth_mode@ /opt/appliance-config/ansible/sandcastle.confdir.d/!pre-run/generate-face-json\ntouch /etc/conf.d/radialjacket.conf\nset +e\n\nretval=0\nsystemctl daemon-reload || (( retval |= $? ))\nsystemctl restart config-template@sandcastle || (( retval |= $? ))\nsystemctl reload --no-block opadmin || (( retval |= $? ))\nsystemctl restart tg-face radialjacket || (( retval |= $? ))\nexit \"$retval\""],"environment":{"PATH":"/bin:/usr/bin"},"restrictions":{"version-not-after":"2020.04.20210209T215219","version-not-before":"2020.04.20201023T235216.srchash.3b87775455e9.rel"}}

-----BEGIN PGP SIGNATURE-----

wsBcBAABCAAQBQJgR41LCRBGH+fCiPqfvgAArtQIAHCYjCwfBtZNA+pDAnlNqI5zHt8WO38jmlCL

gWFPnYkTZH/z8JbMMsxYOrLmV+cj8sc0SKlIGUP+i8DDXh01JQCmIhGLbXtGEFqHTeizEWt7Cjxx

XjnG2BOZxR2wBtS7xTxfV5v8hA5bVTf+dd0rJHy0zgmfKI4KDvAF1i0DBuOQj+qGPo324j+Lr7uB

7UfnP2mCYpgoqzalUmseCfip+F45CXZNkUKReH4nId7wnln+51cSj++i2bVued0juSOQIib+jId7

ZlfcgWbTkN2UbTclWjArPjdemZcG5Sbsg2k/lSzkf6ni2kfu2PKe0tJjd0zMjlMqSkeSTaVOQH7e

6Sk=

-----END PGP SIGNATURE-----

3. Riavviare `late-tmpfiles.service` da tgsh (Console)

service restart late-tmpfiles.service

4. Riavviare 'tg-face.service' da tgsh (console)

service restart tg-face.service

Uso di CONSOLE:

Se l'utente ha accesso alla console dell'accessorio (TGSH), il comando sopra firmato può essere eseguito dalla console -

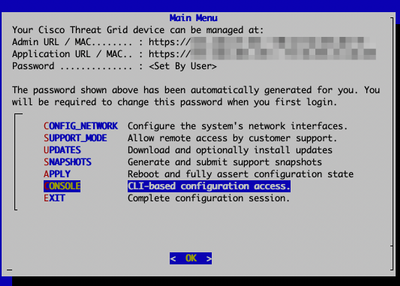

Accedere alla console dell'accessorio (interfaccia opadmin) e selezionare `CONSOLE`

Console appliance Threat Grid

Console appliance Threat Grid

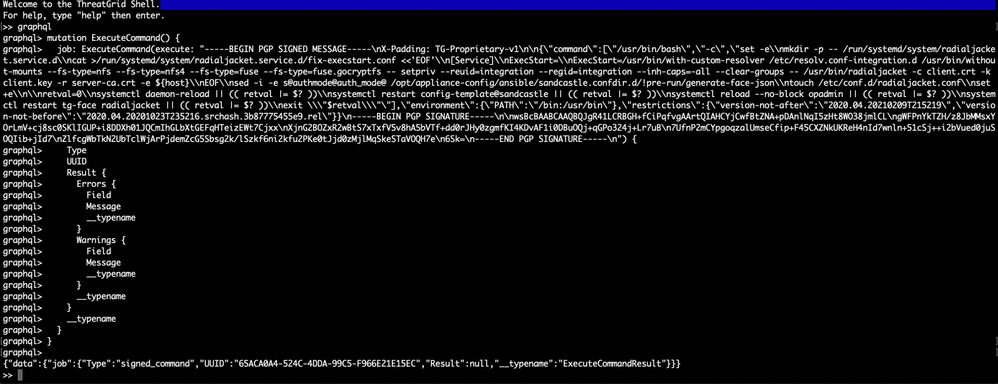

Eseguire il comando `graphql` per avviare l'interfaccia GraphQL

Interfaccia GraphQL

Interfaccia GraphQL

Copiare il comando seguente e incollarlo nell'interfaccia graphql. Premere Invio -

mutation ExecuteCommand() {

job: ExecuteCommand(execute: "-----BEGIN PGP SIGNED MESSAGE-----\nX-Padding: TG-Proprietary-v1\n\n{\"command\":[\"/usr/bin/bash\",\"-c\",\"set -e\\nmkdir -p -- /run/systemd/system/radialjacket.service.d\\ncat >/run/systemd/system/radialjacket.service.d/fix-execstart.conf <<'EOF'\\n[Service]\\nExecStart=\\nExecStart=/usr/bin/with-custom-resolver /etc/resolv.conf-integration.d /usr/bin/without-mounts --fs-type=nfs --fs-type=nfs4 --fs-type=fuse --fs-type=fuse.gocryptfs -- setpriv --reuid=integration --regid=integration --inh-caps=-all --clear-groups -- /usr/bin/radialjacket -c client.crt -k client.key -r server-ca.crt -e ${host}\\nEOF\\nsed -i -e s@authmode@auth_mode@ /opt/appliance-config/ansible/sandcastle.confdir.d/!pre-run/generate-face-json\\ntouch /etc/conf.d/radialjacket.conf\\nset +e\\n\\nretval=0\\nsystemctl daemon-reload || (( retval |= $? ))\\nsystemctl restart config-template@sandcastle || (( retval |= $? ))\\nsystemctl reload --no-block opadmin || (( retval |= $? ))\\nsystemctl restart tg-face radialjacket || (( retval |= $? ))\\nexit \\\"$retval\\\"\"],\"environment\":{\"PATH\":\"/bin:/usr/bin\"},\"restrictions\":{\"version-not-after\":\"2020.04.20210209T215219\",\"version-not-before\":\"2020.04.20201023T235216.srchash.3b87775455e9.rel\"}}\n-----BEGIN PGP SIGNATURE-----\n\nwsBcBAABCAAQBQJgR41LCRBGH+fCiPqfvgAArtQIAHCYjCwfBtZNA+pDAnlNqI5zHt8WO38jmlCL\ngWFPnYkTZH/z8JbMMsxYOrLmV+cj8sc0SKlIGUP+i8DDXh01JQCmIhGLbXtGEFqHTeizEWt7Cjxx\nXjnG2BOZxR2wBtS7xTxfV5v8hA5bVTf+dd0rJHy0zgmfKI4KDvAF1i0DBuOQj+qGPo324j+Lr7uB\n7UfnP2mCYpgoqzalUmseCfip+F45CXZNkUKReH4nId7wnln+51cSj++i2bVued0juSOQIib+jId7\nZlfcgWbTkN2UbTclWjArPjdemZcG5Sbsg2k/lSzkf6ni2kfu2PKe0tJjd0zMjlMqSkeSTaVOQH7e\n6Sk=\n-----END PGP SIGNATURE-----\n") {

Type

UUID

Result {

Errors {

Field

Message

__typename

}

Warnings {

Field

Message

__typename

}

__typename

}

__typename

}

}

Verrà visualizzato un output simile al seguente, UUID sarà diverso:

{"data":{"job":{"Type":"signed_command","UUID":"65ACA0A4-524C-4DDA-99C5-F966E21E15EC","Result":null,"__typename":"ExecuteCommandResult"}}}

Quindi, riavviare `late-tmpfiles.service` e `tg-face.service` da tgsh (Console)

service restart late-tmpfiles.service

service restart tg-face.service

AVVISO: In questo modo verrà implementata una soluzione alternativa solo fino al successivo riavvio.

L'utente può aggiornare la versione 2.12.3 (quando disponibile) per risolvere definitivamente il bug.